Caso de uso y arquitectura de referencia

Antes de profundizar en la integración, debemos revisar cómo funciona generalmente la estructura y reenvía los paquetes. Es fundamental comprender cómo una VLAN de capa 2 (L2) en un conmutador de acceso de la estructura, donde están conectados los clientes cableados e inalámbricos, llega a otras VLAN con clientes y hacia adelante y también a través del enrutador WAN hacia Internet.

Operación básica de reenvío de una estructura

Sin casos de esquina, como la opción de superposición puenteada, que rara vez se usa, se puede suponer que todas las VLAN de una estructura están conectadas al menos a una función de enrutamiento virtual (VRF) global. La mayoría de los clientes utilizan un puñado de VRF múltiples. Por diseño:

- El VRF de estructura contendrá la dirección IP como puerta de enlace para cada cliente VLAN conectado en el conmutador de acceso. El cliente cableado necesita saber y enviar tráfico a esa dirección IP si desea abandonar la estructura o comunicarse con cualquier otra VLAN en la estructura. Esto puede ser una asignación estática en el lado del Cliente, u obtiene esta información a través de un arrendamiento DHCP.

- Las VLAN que están conectadas al mismo VRF pueden comunicarse directamente entre sí e intercambiar tráfico. Este tipo de tráfico este-oeste siempre se maneja directamente en la estructura. Si es necesario controlar el tráfico dentro de un VRF, normalmente se pueden usar ACL o, si la estructura lo admite, políticas basadas en grupos de VXLAN implementadas en el conmutador de acceso.

- ¡Los VRF SIEMPRE están aislados! Esta es una medida de seguridad por diseño. Como resultado, todo el tráfico entre VRF debe subir al enrutador WAN para un control de seguridad. Si el enrutador WAN permite este tráfico, se enviará de vuelta al siguiente VRF a la estructura. Por lo tanto, uno siempre hace cumplir el tráfico norte-sur de esta manera.

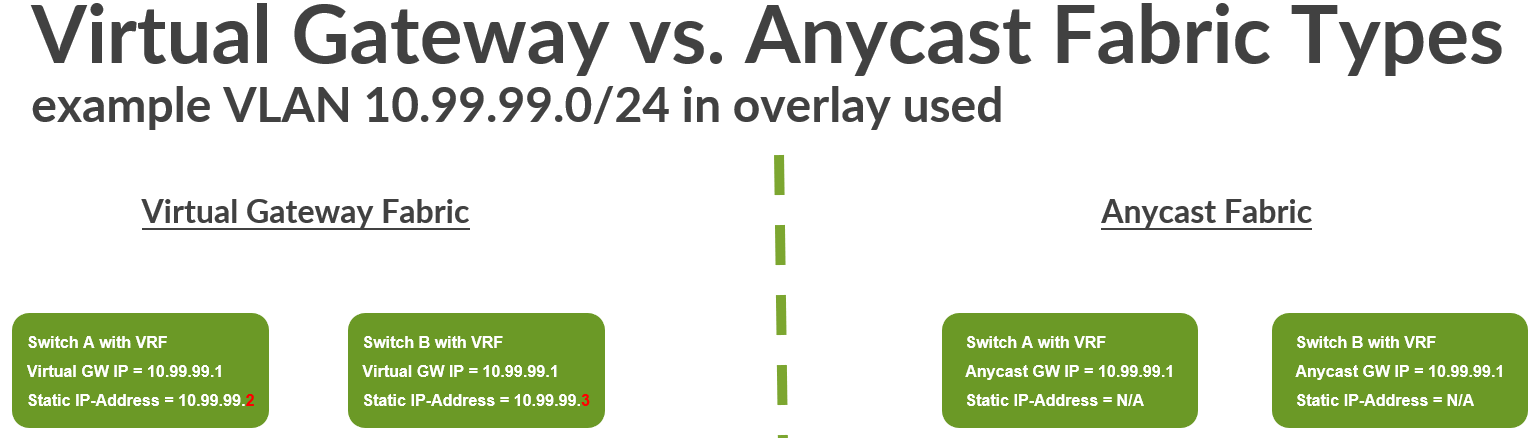

Estructura de puerta de enlace virtual frente a estructura de Anycast

Según el tipo de estructura, las VLAN de superposición, donde se encuentra el tráfico del cliente, pueden necesitar direcciones IP adicionales para las propuestas internas, como es el caso de las estructuras de puerta de enlace virtual. Mist Campus Fabrics configura los siguientes tipos de estructura:

| Tipo de estructura | Estructura de puerta de enlace virtual Estructura | Anycast |

|---|---|---|

| Estructura de multiconexión EVPN | Sí | --- |

| Estructura central enrutada y puenteada (CRB) | Sí | --- |

| Estructura enrutada de borde y puenteada (ERB) | --- | Sí |

| Estructura IP-Clos | --- | Sí |

En una estructura de puerta de enlace virtual, normalmente tiene una cantidad muy limitada de VRF ubicados en la estructura. Estos se encuentran en los conmutadores de núcleo o núcleo colapsado. Como la cantidad máxima admitida de conmutadores de núcleo/núcleo colapsado en una estructura de campus de Mist es de cuatro. Esto también significa que un determinado VRF se puede duplicar en cada conmutador de núcleo/núcleo colapsado redundante un máximo de cuatro veces en la estructura. Sin embargo, las estructuras Anycast están diseñadas para diseños más escalables, por lo tanto, la ubicación de los VRF se encuentra en el conmutador de distribución (ERB) o, de hecho, incluso en el conmutador de acceso (IP-Clos). Sin embargo, la naturaleza de todas las estructuras de puerta de enlace virtual es que el sistema también asigna para cada VLAN ubicada en la estructura una dirección IP estática adicional que es única por VRF. Por lo tanto, aparte de la dirección IP de puerta de enlace de la puerta de enlace para una VLAN, necesita en cada subred, hasta cuatro direcciones IP adicionales, ya que el número máximo de conmutadores de núcleo o núcleo colapsado en una estructura de campus de Mist es 4.

¿Por qué un diseño así? Bueno, hay beneficios para cierto tráfico de la estructura, por ejemplo, al hacer DHCP-Relay. Para DHCP-Relay, el sistema utiliza la dirección IP estática en lugar de la dirección IP de puerta de enlace cuando reenvía las solicitudes del cliente DHCP desde un VRF determinado. Este comportamiento garantizará que la respuesta devuelta se envíe directamente al VRF en cuestión, ya que la dirección IP estática es exclusiva de la VLAN/conmutador de núcleo (con VRF).

Otra forma de pensar en una estructura de puerta de enlace virtual es compararla con los diseños tradicionales de conmutación por error de puerta de enlace L2, como VRRP. Allí siempre hay un VIP que flota entre las puertas de enlace (que son nuestros VRF) y cada puerta de enlace siempre necesita una IP estática única adicional que solo él tiene en esa VLAN. Naturalmente, en una estructura de campus de Mist, nunca se habla ni se necesita ningún protocolo VRRP a medida que el plano de control de EVPN se hace cargo.

Este pequeño sacrificio que requiere planificar espacio para esas direcciones IP estáticas adicionales en cada VLAN se elimina en las estructuras de Anycast. Esto se debe a que cuantos más conmutadores de distribución/acceso escalen donde estén instalados los VRF, tendrá que planificar bien su crecimiento futuro al crear VLAN. Los servicios del sistema, como DHCP-Relay, funcionan en las estructuras Anycast de manera un poco diferente y son internamente más complejos.

Al crear una VLAN nueva, la dirección IP de la puerta de enlace de estructura es la dirección IP de host más baja de una subred. En el caso de una estructura de puerta de enlace virtual, el máximo de 4 direcciones IP estáticas adicionales necesarias suelen ser incrementos de la dirección IP de host más baja de una subred. Como práctica recomendada, deben evitarse los cambios manuales en las direcciones IP de la puerta de enlace y las direcciones IP estáticas. Cambiar esas direcciones solo agrega confusión cuando otros también pueden administrar la estructura.

Función de bloque de servicio de una estructura

Al diseñar la conexión de la estructura al enrutador WAN, aprovechará la llamada función de bloque de servicio. También puede encontrar los términos hoja de servicio u hoja de borde utilizados en otra literatura. La función de bloque de servicio está pensada para todo tipo de escenarios de integración, como:

- Integración del enrutador WAN en una estructura.

- Datos adjuntos al servidor para cualquier tipo de servicios locales que su estructura necesite proporcionar, como:

- Servidor DHCP para VLAN de estructura.

- Servicios de archivos

- Servidores web

- Mist edge para superposición de red inalámbrica

- Muchos más servicios

- Todo tipo de escenarios de migración con estructuras heredadas y diseños de red

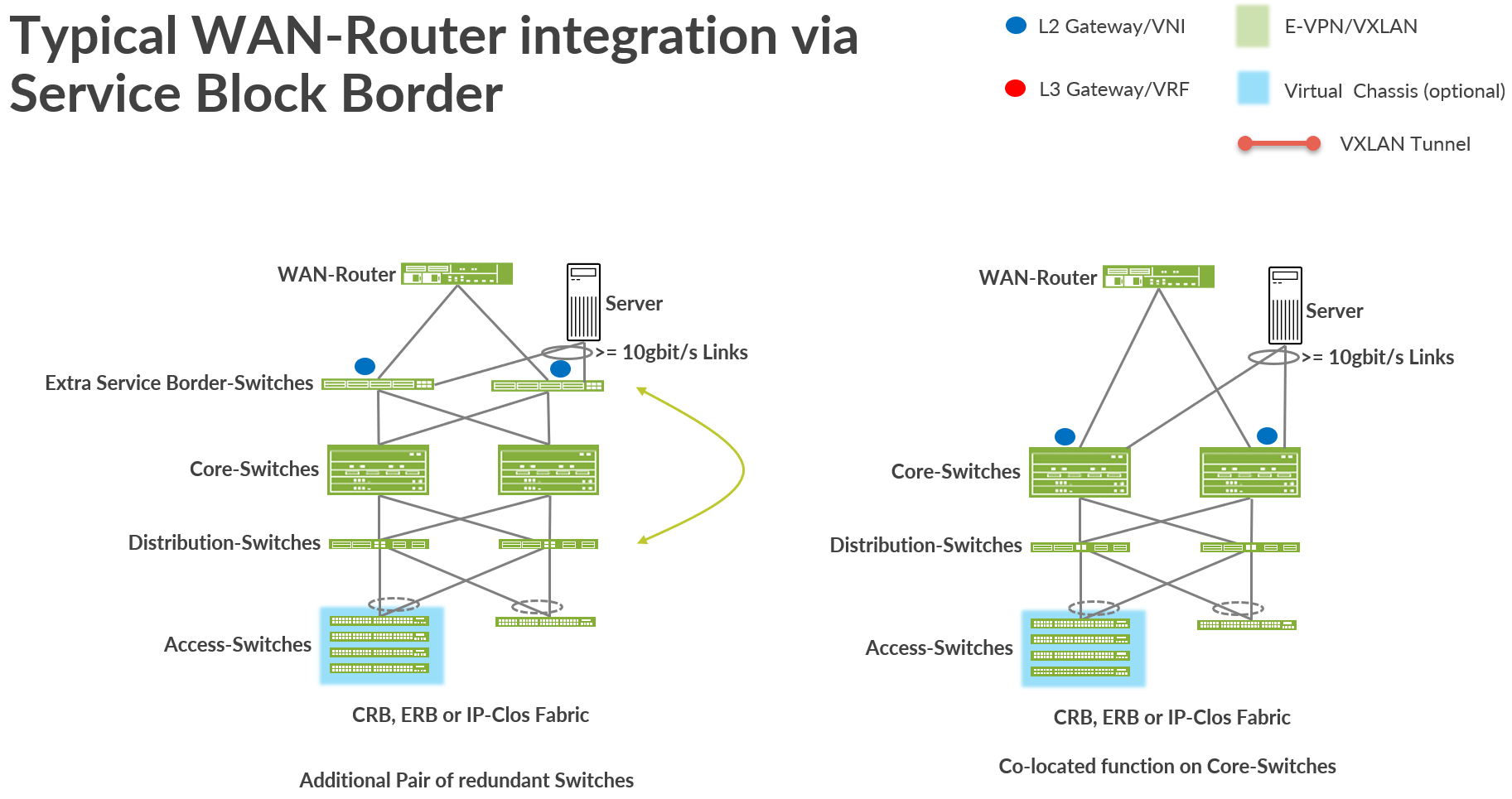

Una función de bloque de servicio en una estructura de Mist puede ser virtual o física, según el diseño de la estructura.

- Una función de bloque de servicio virtual es una función coubicada que normalmente se agrega a un nodo de estructura que normalmente tiene una función diferente. En nuestro caso, eso significa que la función de bloque de servicio se agrega a los conmutadores centrales de la estructura. Este es el diseño predeterminado que le permite implementar una estructura con una huella de hardware mínima.

- Una función de bloque de servicio físico siempre es consistente con un par de conmutadores dedicados en la parte superior de los conmutadores centrales de una estructura desplegada. Puede pensar en ellos como un par de conmutadores de distribución dedicados intercambiados hacia el norte de la estructura. Por lo tanto, también se recomienda utilizar hardware similar al que tienen sus conmutadores de distribución.

La siguiente imagen muestra ambos diseños donde la función de bloque de servicio físico está a la izquierda y la función de bloque de servicio virtual está en el lado derecho de la imagen.

Cuando se despliega una estructura, normalmente es la escala, el uso del puerto local o de la interfaz, y la velocidad y densidad de los puertos de los conmutadores principales lo que influye en la decisión entre usar un despliegue de conmutador virtual o físico. Le recomendamos que tenga en cuenta lo siguiente:

- Aparte de los enrutadores WAN, ¿le quedan suficientes puertos para una futura conexión al servidor?

- ¿Las velocidades de puerto admitidas coinciden con las que desea conectar?

- ¿Puede una función de bloque de servicio físico presentar un límite de escala en el futuro?

- La velocidad del enrutador WAN conectado. Recuerde que todo el tráfico de VRF a VRF debe pasar por el enrutador WAN por diseño.

Cuando la estructura crezca en el futuro a más de dos conmutadores de núcleo, debe tener un par de conmutadores de bloque de servicio físicos dedicados para la función de bloque de servicio.

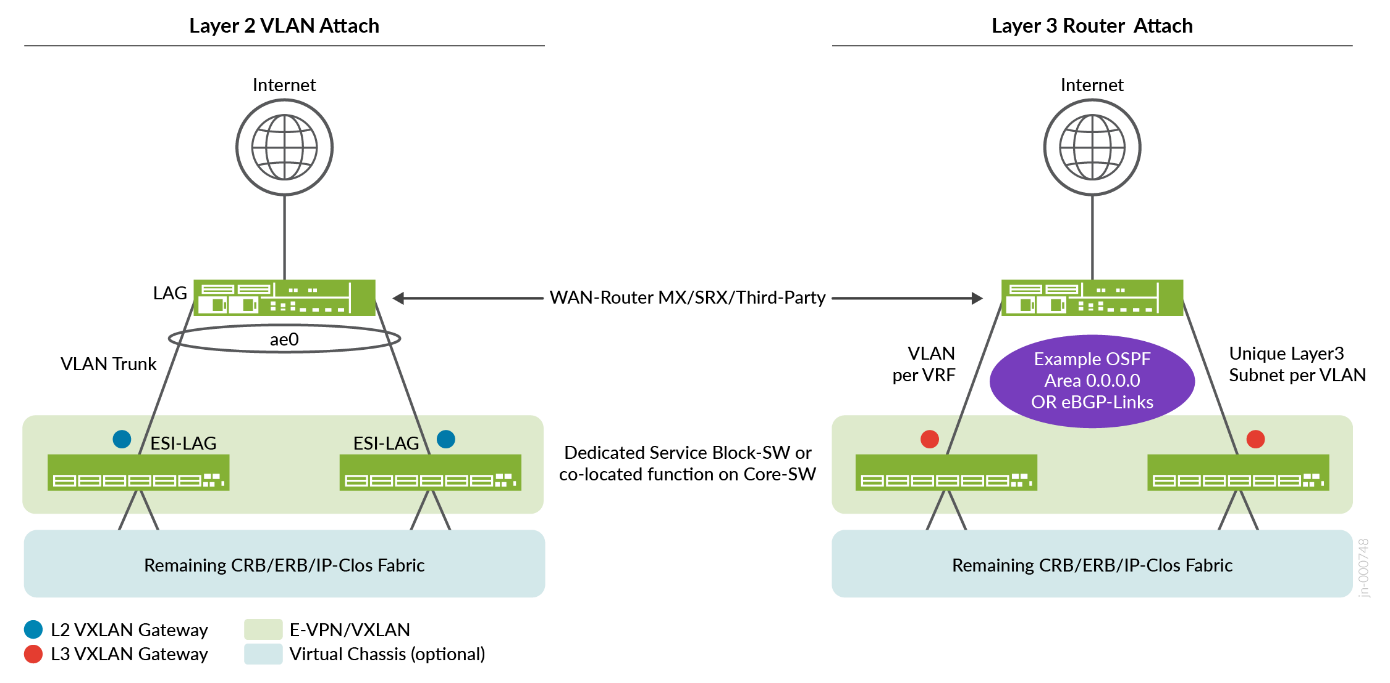

Integración del enrutador WAN mediante la función Service Block

Hay varias maneras de conectar una estructura al enrutador WAN para el tráfico hacia Internet. Por lo general, uno los determina por la forma en que conecta el enrutador WAN a la función de bloque de servicio de la estructura.

Puede conectar el enrutador WAN:

- Usando un método L2:

- Las VLAN que se ven en la capa de acceso de un VRF o VLAN de transporte definidas adicionales conectadas al VRF se compartirán a través de una interfaz troncal hacia el enrutador WAN.

- Los vínculos troncales entre la función de bloque de servicio de la estructura y el enrutador WAN deben usar IEEE 803.2ad LAG/LACP para poder detectar errores de vínculo y dispositivos faltantes. NO puede usar STP aquí. En la función de bloque de servicio de la estructura, configurará un ESI-LAG para archivarla. El lado del enrutador WAN solo necesita una configuración estándar IEEE 803.2ad LAG/LACP con administración de vínculos activa. Si este último no es compatible con el proveedor del enrutador WAN, considere un método de capa 3 en su lugar.

- En el diálogo Fabric para cada VRF se debe configurar una ruta manual con una dirección IP estática para todo el tráfico predeterminado hacia Internet y otros VRF. Esta dirección IP estática es entonces accesible a través del router WAN.

- El enrutador WAN debe tener esta dirección IP estática asignada a una interfaz hacia la función de bloque de servicio de la estructura para que sea accesible. La redundancia de esta dirección IP estática debe archivarse mediante un protocolo de redundancia de puerta de enlace L2. El uso de VRRP es muy recomendable aquí y la dirección IP estática es entonces el VIP.

- En el enrutador WAN, es posible que tenga que definir una ruta estática adicional para las VLAN conectadas a un VRF.

- Usando un método L3:

- Los enlaces entre la función de bloque de servicio de la estructura y el enrutador WAN se definirán como L3 P2P-Links con direcciones IP. Estos deberán configurarse individualmente en cada función de bloque de servicio de la estructura y el enrutador WAN opuesto.

- Cada enlace P2P deberá asignarse a un nombre VLAN que TAMBIÉN se asigna al VRF de la estructura. A través de este enlace indirecto, Mist Cloud puede hacer referencia y vincular un VRF particular al enlace. Además, el ID de VLAN asignado al vínculo P2P proporciona aislamiento frente a otros VRF en el mismo vínculo.

- En el cuadro de diálogo Estructura para cada VRF, NO es necesario configurar ninguna ruta adicional hacia el enrutador WAN, ya que la estructura obtiene esta información del enrutador WAN a través de un protocolo de enrutamiento compatible.

- Debe configurar y crear políticas para importar y exportar rutas entre la estructura y el enrutador WAN.

- Debe utilizar un protocolo de enrutamiento L3 para establecer el intercambio de rutas y el reenvío entre la estructura y el enrutador WAN. Admitidos a partir de hoy son:

- BGP exterior que está completamente impulsado por la interfaz de usuario.

- OSPF (Las políticas de im/exportación de rutas siguen necesitando CLI adicional).

RECOMENDADO es utilizar el método basado en L3 eBGP siempre que sea técnicamente posible desde el primer día. Incluso si inicialmente se trata de un mayor esfuerzo para configurar, será el único método en el futuro para archivar nuevas características como DCI.

Detalles adjuntos del enrutador WAN L2

Los métodos de fijación del enrutador WAN L2 solo deben elegirse en diseños de laboratorio o estructuras pequeñas. Incluso entonces, si diseña un diseño de enrutador HA/WAN redundante, el proveedor del enrutador WAN DEBE admitir IEEE 803.2ad LAG/LACP y un método de puerta de enlace L2 redundante como VRRP. Sin los dos compatibles, no podrá archivar un diseño de enrutador HA/WAN redundante que no falle en algún momento.

Si utiliza un método L2, tiene las siguientes opciones:

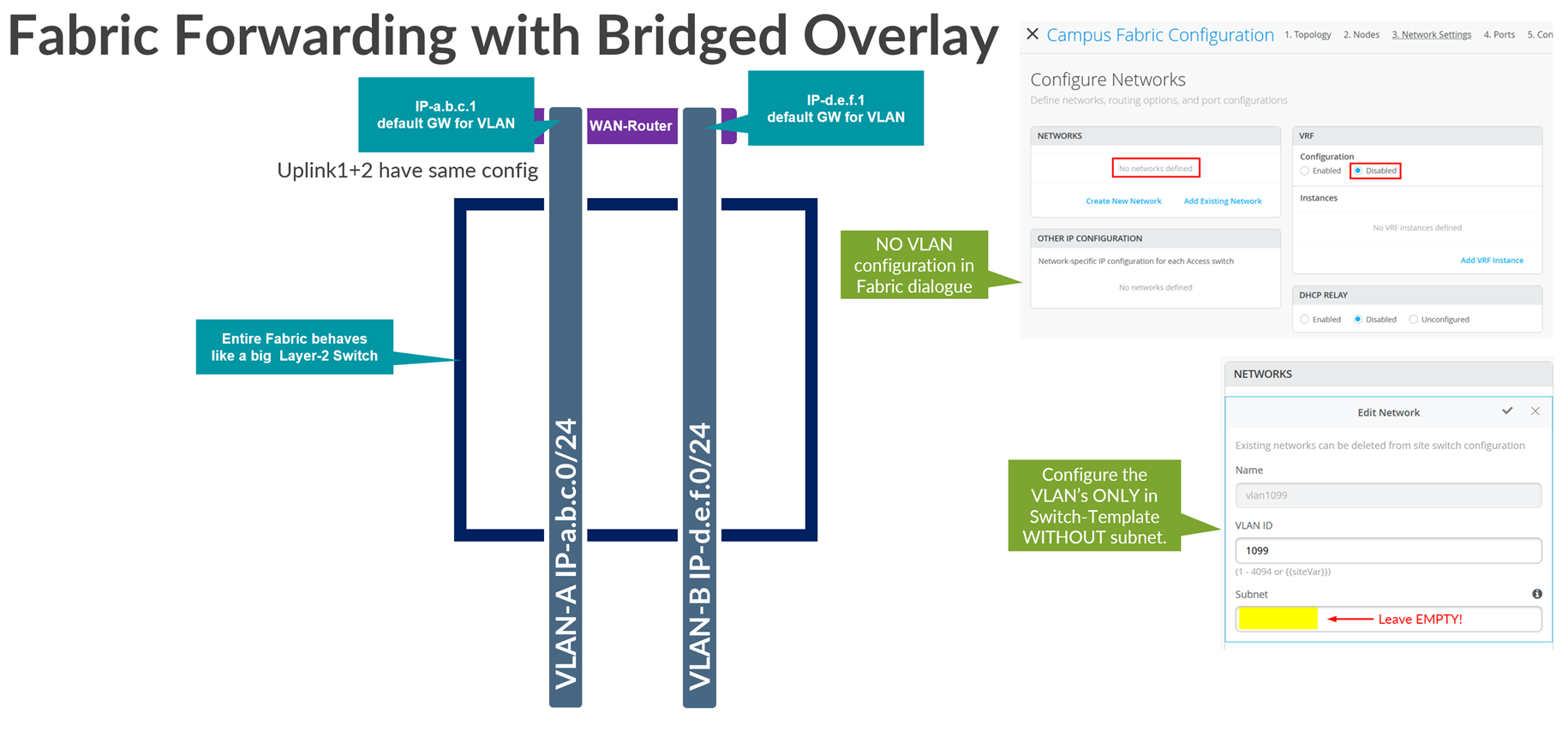

- Trate toda la estructura como un conmutador L2 grande y use el modelo de superposición puenteada.

- Extraiga al menos una VLAN desde el lado del conmutador de acceso también al enrutador WAN y que el enrutador WAN una dirección IP en esa VLAN sea entonces el GW predeterminado para el propio VRF. (No utilizar para producción.)

- Defina una VLAN de transporte dedicada para cada VRF. (Recomendado cuando se realiza la salida L2).

El modelo de superposición en puente le permite manejar todas las funciones de puerta de enlace de capa 3 (L3) de una VLAN directamente en el propio enrutador WAN. Muchos inconvenientes técnicos pueden impedirle usar ciertas características de la tela. Si desea migrar directamente desde un diseño heredado, puede usar el modelo de superposición en puente para describir los usos y beneficios de ese modelo aquí:

- No hay VRF configurado en ninguna parte de la estructura. Por lo tanto, la estructura actúa como un conmutador L2 grande y distribuido.

- Todo el tráfico se ancla fuera de la estructura en el enrutador WAN externo.

- El enrutador WAN debe desempeñar el papel de GW en cada VLAN.

- Las VLAN solo pueden comunicarse entre sí a través del enrutador WAN. Por lo tanto, cualquier tráfico este-oeste siempre se aplica para subir primero al enrutador WAN para cualquier tráfico de VLAN a VLAN.

- Todas las VLAN que utilice en cualquier puerto de acceso de la estructura también deben configurarse en los puertos de enlace ascendente hacia el enrutador WAN.

puenteada

puenteada

A continuación se enumeran las limitaciones conocidas del enfoque de superposición en puente:

- Hay un límite de alrededor de 250 VLAN que puede usar con este enfoque. Esto se debe principalmente a que el enrutador WAN no puede proporcionar más de 250 grupos VRRP para la conmutación por error de puerta de enlace. Puede confirmarlo con el proveedor del enrutador WAN.

- Si se requiere la retransmisión DHCP, debe configurarse en el enrutador WAN.

- Este modelo permite que el enrutador WAN sea el servidor DHCP para sus VLAN. Sin embargo, también significa que debe configurar la redundancia de concesión DHCP entre dos enrutadores WAN cuando esos enrutadores WAN se implementan como un par de alta disponibilidad.

- Todo el tráfico entre VLAN este-oeste de la estructura debe fluir a través del enrutador WAN.

Una combinación del método de superposición en puente y algún otro método para lograr un diseño híbrido es técnicamente posible. Dicha combinación se suele utilizar cuando los clientes deciden proporcionar una ruta independiente (VLAN) para el acceso de invitado que no debe interferir con las VLAN de estructura utilizadas para clientes normales.

Repasemos ahora los otros dos modelos L2 más utilizados:

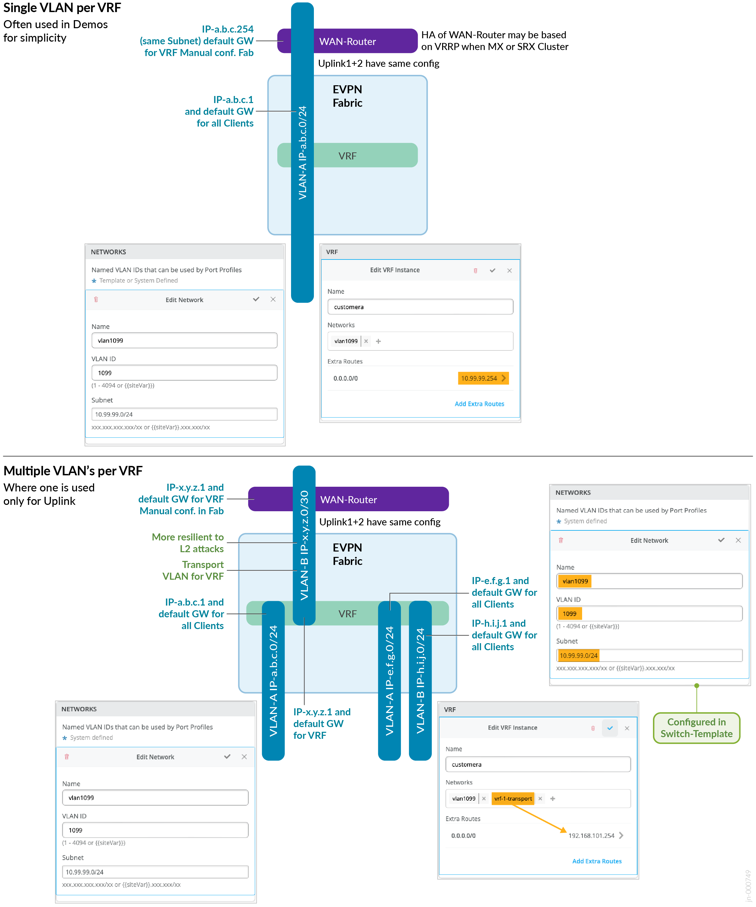

- VLAN extendida: Este es el método utilizado en los laboratorios para progresar rápidamente al conectar enrutadores WAN; donde el objetivo no es proporcionar un diseño de grado de producción, sino algo simple y fácil de depurar. Verá este método que se usa comúnmente en JVD y NCE de Juniper como ejemplo.

- Con este método, una VLAN dentro de una instancia de VRF que se utiliza en conmutadores de acceso también se utilizará en el enlace ascendente al enrutador WAN, entre la función de bloque de servicio y el enrutador WAN.

- Como resultado de esta VLAN extendida, se debe asignar al enrutador WAN una dirección IP libre en esa VLAN y la ruta manual para el GW predeterminado en la configuración VRF apuntará a esa dirección IP.

- Si es necesario, puede conectar más VLAN a ese VRF. Sin embargo, debe eliminar o modificar la VLAN utilizada para el tramo al enrutador WAN.

- No utilice el método VLAN extendido en entornos de producción. Tiene algunas desventajas, como cuando un paquete puede necesitar ser fijado dentro de la estructura debido a un enrutamiento subóptimo dentro de la estructura.

- VLAN de transporte: este es el método recomendado para su uso en un diseño de grado de producción cuando se utiliza un método de fijación L2.

- Con este método, se debe utilizar una VLAN dedicada por enrutador VRF o WAN en el enlace ascendente al enrutador WAN entre la función de bloque de servicio y el enrutador WAN. Esta VLAN dedicada no se utiliza en ningún conmutador de acceso dentro de la estructura.

- Al enrutador WAN se le asigna una dirección IP libre en esa VLAN dedicada y la ruta manual para el GW predeterminado en la configuración VRF apunta a esa dirección IP.

- En este caso, se supone que tiene una o más VLAN que utiliza en los conmutadores de acceso para ese VRF.

Profundizando en el reenvío y la configuración de una VLAN extendida:

- En la función de borde de bloque de servicio, se crea un ESI-LAG que contiene todas las VLAN expandidas que pertenecen a la estructura (una por VRF).

- El enrutador WAN solo necesita compatibilidad normal con LAG, ya que con la VLAN ampliada se agrupan los vínculos hacia los conmutadores de borde del bloque de servicio adjunto en una única configuración de LAG.

- Por ejemplo, en la VLAN 10.99.99.0/24, el VRF de la estructura puede tener la dirección IP GW virtual o anycast 10.99.99.1. Esta dirección será utilizada por todos los clientes cableados e inalámbricos para enviar tráfico a la estructura.

- En el VRF configuramos una ruta predeterminada (0.0.0.0/0) con una puerta de enlace de 10.99.99.254

- A continuación, la dirección IP 10.99.99.254 se configura en vlan 1099 en el enrutador WAN que proporciona el reenvío de la estructura.

- Si tiene enrutadores WAN redundantes, configure un VRRP-VIP con la dirección 10.99.99.254.

Profundizando en el reenvío y la configuración de una VLAN de transporte:

- Defina VLAN de transporte adicionales en la plantilla del conmutador. Simplemente defina un ID de VLAN sin información de red.

- En la definición de estructura, excluya las VLAN de transporte en el VRF que deben usar. Solo agregue las VLAN de acceso allí.

- No defina una ruta predeterminada en los VRF de la estructura. La ruta predeterminada se configura en la definición del bloque de servicio.

- En el conmutador de borde de bloque de servicio, agregue la dirección IP local de la red para la VLAN, como 192.168.101.1/24, mediante la configuración de dirección IP adicional.

- En el conmutador de borde de bloque de servicio, cree un ESI-LAG que contenga solo la VLAN de transporte elegida de cada VRF.

- El enrutador WAN solo necesita compatibilidad normal con LAG porque agrupa los vínculos a los conmutadores de borde de bloque de servicio conectados en una única configuración LAG.

- A continuación, debe crear y editar manualmente el conmutador de borde del bloque de servicio VRF:

- Agregue su VLAN de transporte a las VLAN de acceso que aparecen automáticamente.

- Cree una ruta predeterminada (0.0.0.0/0) con una puerta de enlace de 192.168.101.1.254

- Para una VLAN como 10.99.99.0/24, el VRF de acceso o estructura tendrá la dirección IP GW de Anycast/virtual, que en este caso es 10.99.99.1. Esto será utilizado por clientes cableados/inalámbricos.

- La dirección IP 192.168.101.254 se configura en vlan 101 en el enrutador WAN que proporciona el reenvío de la estructura.

- El enrutador WAN también debe configurar una ruta estática hacia 10.99.99.0/24 a través de 192.168.101.1, ya que ese es el vínculo al VRF de la estructura.

- Si tiene enrutadores WAN redundantes, configure VRRP-VIP para 192.168.101.254 en ellos.

- Por último, también se recomienda, mediante CLI adicional en este momento, que cambie las VLAN de transporte y los VRF en la función de bloque de servicio a direcciones de puerta de enlace virtual independientemente del tipo de estructura. Esto garantizará que el tráfico fluya de la manera óptima. Si olvida realizar esta mejora, pueden ocurrir situaciones en las que el tráfico innecesario duplica sus funciones de bloque de servicio a través del siguiente conmutador de distribución. La situación ocurre en el ejemplo siguiente cuando:

- Un paquete deja la estructura en la función 1 del bloque de servicio a través del enlace ascendente1 como punto de anclaje para el ESI-LAG.

- Un enrutador WAN obtiene el paquete en uplink1 pero envía el paquete de respuesta hacia uplink2 hacia la función 2 del bloque de servicio.

- La función de bloque de servicio 2 ve que el punto de anclaje era la función de bloque de servicio 1 pero no tiene ningún vínculo directo con ella. Por lo tanto, envía el paquete de respuesta a un conmutador de distribución.

- El conmutador de distribución reenvía la copia de seguridad del paquete a la función 1 del bloque de servicio.

- La función de bloque de servicio 1 entonces, como punto de anclaje, reenvía la respuesta a uno de los conmutadores de distribución como debería en condiciones normales.

Cuando hacemos el cambio sugerido, se evita esta fijación adicional del tráfico. Vea más sobre cómo se archiva esto en la sección del apéndice a continuación, donde compartimos ejemplos concretos.

Un error común es que las personas olvidan sincronizar el campo de índice AE al definir los vínculos ascendentes en las dos funciones de bloque de servicio de la estructura. Se deben elegir los mismos valores en ambas interfaces de función de bloque de servicio. El sistema no verifica esto y no le advierte si la tela lo usa en otro lugar. Además, asegúrese de habilitar la perilla de configuración de esilag .

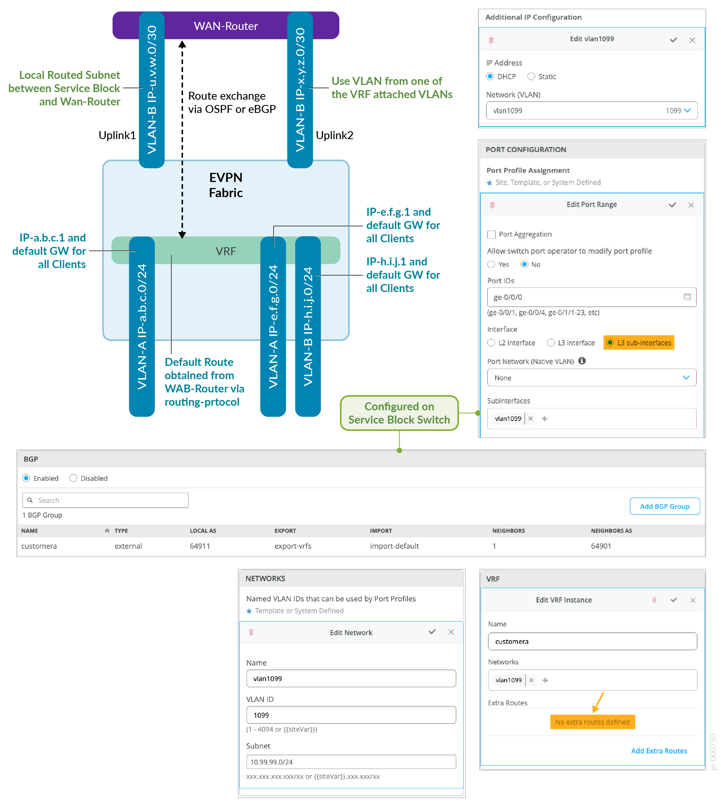

Detalles adjuntos del enrutador WAN L3

Finalmente, revisemos los métodos L3 más robustos y escalables para conectar un enrutador WAN a una estructura. Cuando se utiliza un método L3, se tienen las siguientes opciones:

- Utilice OSPF como protocolo de enrutamiento entre la estructura y el enrutador WAN.

- Utilice BGP exterior como protocolo de enrutamiento entre la estructura y el enrutador WAN. En este caso, solo intercambiamos rutas, no información de EVPN.

Integración del enrutador WAN mediante el enrutador L3 adjunto:

- Este método no funciona si ha deshabilitado los VRF. Necesita al menos un VRF.

- Entre las funciones del enrutador WAN y el bloque de servicio, necesita un protocolo de enrutamiento para tratar las conmutaciones por error en caso de pérdida de un vínculo. Puede elegir entre OSPF o eBGP:

- OSPF puede ser más fácil de configurar, pero necesita alguna CLI adicional para los filtros de ruta agregados.

- eBGP le permite configurar todo en la GUI, pero es un poco más complejo. Este es el método recomendado por Juniper para conectar un enrutador WAN a una estructura.

- En el diálogo de estructura no es necesario definir manualmente rutas adicionales por VRF, ya que se obtendrán a través de OSPF o eBGP.

- Para cada VRF, seleccione una de las VLAN conectadas existentes para que actúe como enlace ascendente hacia el enrutador WAN como asignación indirecta hacia el VRF. En un entorno de producción y alta disponibilidad, tiene dos enrutadores WAN. Debe tener al menos dos VLAN en cada VRF antes de poder conectar los enrutadores WAN. Esto puede ser un poco extraño, pero cuando se hace referencia a una VLAN que está enlazada a un VRF, la interfaz de usuario de Mist sabe cómo hacer referencia al VRF. Si lo desea, puede usar VLAN de transporte de dispositivos por VRF, pero siempre necesita dos, ya que esperamos un par de enrutadores WAN redundantes para producción.

- Para cada VLAN de enlace ascendente (que representa un VRF) debe tener una subred IP para la comunicación punto a punto (P2P) L3. Esas subredes deben ser únicas y no superponerse con el grupo que usa la estructura (normalmente 10.255.240.0/20). Puede elegirlos por su cuenta, ya que necesita administrar esa asignación manualmente. Puede parecer extraño que sobrescriba las direcciones IP de la VLAN de estructura en la definición de subinterfaz, pero esto es por diseño. Para los enlaces P2P, recomendamos usar redes /31 fuera del rango de estructura mencionado anteriormente.

- Aunque la mayor parte de la configuración se puede realizar en la GUI de Mist, debe proporcionar algunas líneas de CLI adicionales para OSPF:

- Esto es para proporcionar las instrucciones de política necesarias para los filtros de importación y exportación para el área OSPF para cada VRF. Con eBGP puede administrar esos filtros en la GUI de Mist.

- También debe establecer un ID de enrutador OSPF único para cada VRF. Esto es para garantizar que las rutas del enrutador WAN (como la ruta predeterminada) se importen individualmente en cada VRF de estructura.

- Al elegir eBGP, debe administrar sus propios números de sistema autónomo (ASN) privados. La estructura de Mist comienza con el ASN 65000, por lo que debe elegir un ASN más bajo que eso. No recomendamos el uso de un AS único por VRF porque el número máximo de ASN local en un sistema QFX es 16. Le recomendamos que utilice un ASN compartido entre sus VRF.

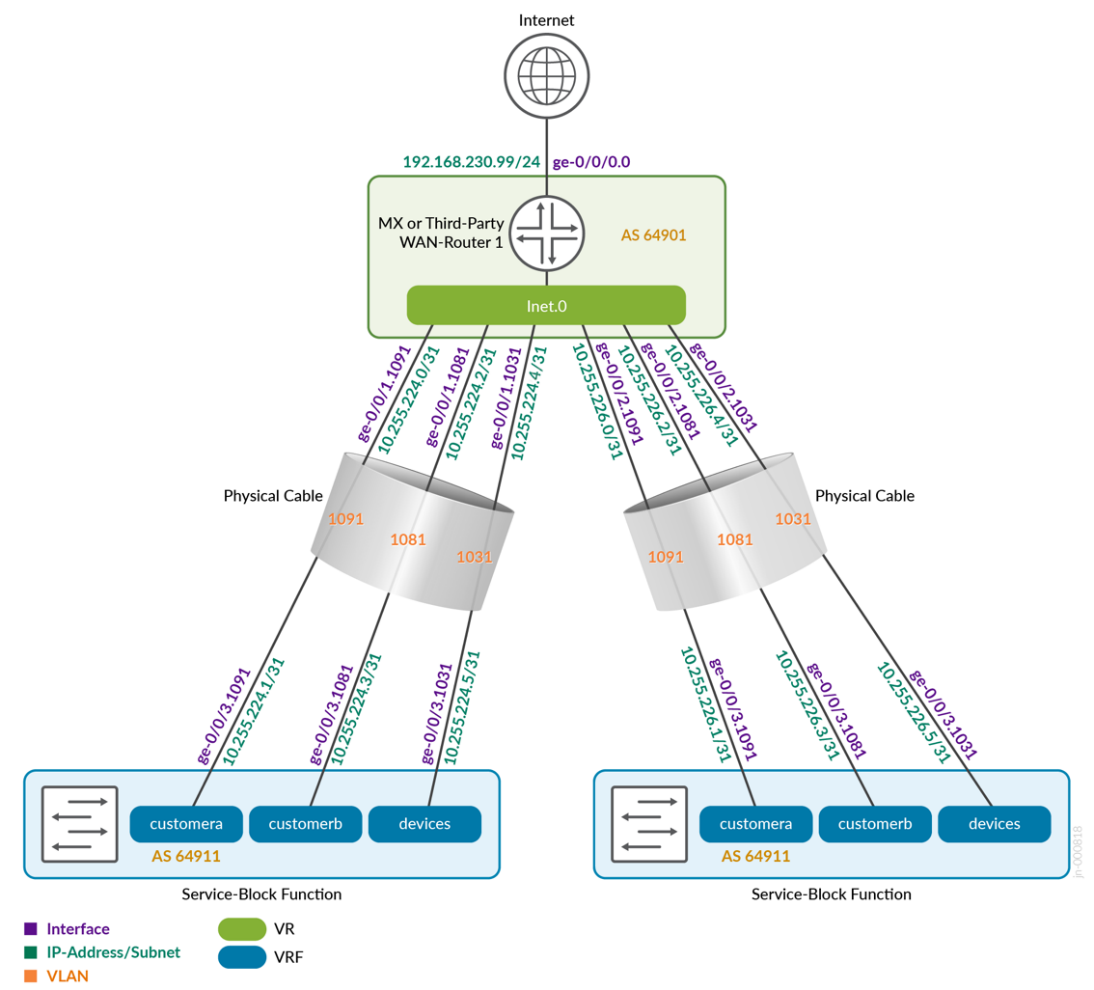

Todos los métodos L3 por enrutador VRF y WAN en el enlace ascendente para los enlaces P2P se multiplexan en cada enlace. En un diseño de nivel de producción, usted esperaría tener dos enrutadores WAN. Esto significa que cada VRF necesita un mínimo de dos VLAN para realizar la conexión con el exterior.

La figura 3 muestra un ejemplo de una configuración de eBGP para dos funciones de bloque de servicio y un solo enrutador WAN.

WAN

WAN

En el apéndice, hemos proporcionado ejemplos de configuración para todos los métodos de conexión de enrutador WAN. Si algo no está claro, revise el apéndice.