EN ESTA PÁGINA

Descripción de las tablas virtuales de enrutamiento y reenvío

Maximizar las rutas VPN mediante la localización VRF para VPN de capa 3

Ejemplo: mejora de la escalabilidad mediante la localización VRF para VPN de capa 3

Filtrado de paquetes en VPN de capa 3 basados en encabezados IP

Configuración de una directiva de asignación y sustitución de etiquetas para VPN

Creación de rutas VPN únicas mediante tablas VRF

Descripción de las tablas virtuales de enrutamiento y reenvío

Para separar las rutas de una VPN de las rutas en la Internet pública o las de otras VPN, el enrutador PE crea una tabla de enrutamiento independiente para cada VPN, denominada tabla de enrutamiento y reenvío VPN (VRF). El enrutador PE crea una tabla VRF para cada VPN que tiene una conexión a un enrutador CE. Cualquier cliente o sitio que pertenezca a la VPN solo puede acceder a las rutas de las tablas VRF para esa VPN.

La figura 1 ilustra las tablas VRF que se crean en los enrutadores PE. Los tres enrutadores PE tienen conexiones a enrutadores CE que se encuentran en dos VPN diferentes, por lo que cada enrutador PE crea dos tablas VRF, una para cada VPN.

VRF

VRF

Cada tabla VRF se rellena a partir de rutas recibidas de sitios CE conectados directamente asociados con esa instancia de enrutamiento VRF y de rutas recibidas de otros enrutadores PE que pasaron el filtrado de comunidad BGP y están en la misma VPN.

Cada enrutador PE también mantiene una tabla de enrutamiento global (inet.0) para llegar a otros enrutadores dentro y fuera de la red central del proveedor.

Cada conexión de cliente (es decir, cada interfaz lógica) está asociada a una tabla VRF. Solo se consulta la tabla VRF asociada con un sitio de cliente para los paquetes de ese sitio.

Puede configurar el enrutador de manera que si no se encuentra un salto siguiente a un destino en la tabla VRF, el enrutador realice una búsqueda en la tabla de enrutamiento global, que se utiliza para el acceso a Internet.

Junos OS utiliza las siguientes tablas de enrutamiento para VPN:

-

bgp.l3vpn.0: almacena las rutas aprendidas de otros enrutadores de PE. Las rutas de la tabla de enrutamiento bgp.l3vpn.0 se copian en un VRF de capa 3 cuando hay una política de importación de VRF coincidente en el enrutador PE. Esta tabla solo está presente en enrutadores PE y no almacena rutas recibidas de enrutadores CE conectados directamente.

Cuando un enrutador PE recibe una ruta de otro enrutador PE, coloca la ruta en su tabla de enrutamiento bgp.l3vpn.0 . La ruta se resuelve con la información de la tabla de enrutamiento inet.3. La ruta resultante se convierte al formato IPv4 y se redistribuye a todas las routing-instance-nametablas de enrutamiento .inet.0 del enrutador PE si coincide con la directiva de importación de VRF.

La tabla bgp.l3vpn.0 también se utiliza para resolver rutas a través de los túneles MPLS que conectan los enrutadores PE. Estas rutas se almacenan en la tabla de enrutamiento inet.3 . La conectividad del enrutador PE a PE debe existir en inet.3 (no solo en inet.0) para que las rutas VPN se resuelvan correctamente.

Cuando un enrutador anuncia rutas de unidifusión VPN-IPv4 no locales y el enrutador es un reflector de ruta o realiza un emparejamiento externo, las rutas de unidifusión VPN-IPv4 se exportan automáticamente a la tabla de enrutamiento VPN (bgp.l3vpn.0). Esto permite al enrutador realizar la selección de ruta y anunciarse desde la tabla de enrutamiento bgp.l3vpn.0 .

Para determinar si se debe agregar una ruta a la tabla de enrutamiento bgp.l3vpn.0 , Junos OS la compara con las políticas de importación de instancias de VRF para todas las VPN configuradas en el enrutador PE. Si la ruta VPN-IPv4 coincide con una de las políticas, se agrega a la tabla de enrutamiento bgp.l3vpn.0 . Para mostrar las rutas en la tabla de enrutamiento bgp.l3vpn.0 , use el comando show route table bgp.l3vpn.0 .

-

routing-instance-name.inet.0: almacena todas las rutas IPv4 de unidifusión recibidas de enrutadores CE conectados directamente en una instancia de enrutamiento (es decir, en una sola VPN) y todas las rutas estáticas configuradas explícitamente en la instancia de enrutamiento. Esta es la tabla VRF y solo está presente en enrutadores PE. Por ejemplo, para una instancia de enrutamiento denominada VPN-A, la tabla de enrutamiento de esa instancia se denomina VPN-A.inet.0.

Cuando un enrutador CE se anuncia a un enrutador PE, el enrutador PE coloca la ruta en la tabla de enrutamiento .inet.0 correspondiente routing-instance-name y anuncia la ruta a otros enrutadores PE si pasa una directiva de exportación VRF. Entre otras cosas, esta política etiqueta la ruta con el diferenciador de ruta (destino de ruta) que corresponde al sitio VPN al que pertenece el CE. También se asigna y distribuye una etiqueta con la ruta. La tabla de enrutamiento bgp.l3vpn.0 no participa en este proceso.

La routing-instance-nametabla .inet.0 también almacena las rutas anunciadas por un enrutador PE remoto que coinciden con la directiva de importación de VRF para esa VPN. El enrutador PE redistribuyó estas rutas desde su tabla bgp.l3vpn.0 .

Las rutas no se redistribuyen de la routing-instance-nametabla .inet.0 a la tabla bgp.l3vpn.0 ; se anuncian directamente a otros enrutadores PE.

Para cada tabla de enrutamiento .inet.0, se mantiene una tabla de reenvío en el motor de reenvío de paquetes del enrutador. routing-instance-name Esta tabla se mantiene además de las tablas de reenvío que corresponden a las tablas de enrutamiento inet.0 y mpls.0 del enrutador. Al igual que con las tablas de enrutamiento inet.0 y mpls.0, las mejores rutas de la routing-instance-nametabla de enrutamiento .inet.0 se colocan en la tabla de reenvío.

Para mostrar las rutas en la routing-instance-nametabla .inet.0 , utilice el comando mostrar tabla de rutas routing-instance-name.inet.0 .

-

inet.3: almacena todas las rutas MPLS aprendidas de la señalización LDP y RSVP realizada para el tráfico VPN. La tabla de enrutamiento almacena las rutas MPLS sólo si la opción bgp-igp de ingeniería de tráfico no está habilitada.

Para que las rutas VPN se resuelvan correctamente, la tabla inet.3 debe contener rutas a todos los enrutadores PE de la VPN.

Para mostrar las rutas en la tabla inet.3 , utilice el comando mostrar tabla de rutas inet.3 .

-

inet.0: almacena las rutas aprendidas por las sesiones de IBGP entre los enrutadores PE. Para proporcionar acceso a Internet a los sitios VPN, configure la tabla de routing-instance-nameenrutamiento .inet.0 para que contenga una ruta predeterminada a la tabla de enrutamiento inet.0.

Para mostrar las rutas en la tabla inet.0 , utilice el comando mostrar tabla de rutas inet.0 .

Las siguientes directivas de enrutamiento, que se definen en las instrucciones de importación y exportación de VRF, son específicas de las tablas de VRF.

-

Política de importación: se aplica a rutas VPN-IPv4 aprendidas de otro enrutador PE para determinar si la ruta debe agregarse a la tabla de enrutamiento bgp.l3vpn.0 del enrutador PE. Cada instancia de enrutamiento en un enrutador PE tiene una política de importación VRF.

-

Política de exportación: se aplica a rutas VPN-IPv4 que se anuncian a otros enrutadores PE. Las rutas VPN-IPv4 son rutas IPv4 que han sido anunciadas por enrutadores CE conectados localmente.

El procesamiento de rutas VPN difiere del procesamiento de rutas BGP normal de una manera. En BGP, las rutas se aceptan si no son rechazadas explícitamente por la política de importación. Sin embargo, dado que se esperan muchas más rutas VPN, Junos OS no acepta (y, por lo tanto, almacena) rutas VPN a menos que la ruta coincida con al menos una directiva de importación de VRF. Si ninguna política de importación de VRF acepta explícitamente la ruta, se descarta y ni siquiera se almacena en la tabla bgp.l3vpn.0 . Como resultado, si se produce un cambio de VPN en un enrutador PE, como agregar una nueva tabla VRF o cambiar una directiva de importación VRF, el enrutador PE envía un mensaje de actualización de ruta BGP a los otros enrutadores PE (o al reflector de ruta si forma parte de la topología VPN) para recuperar todas las rutas VPN para que puedan reevaluarse y determinar si deben conservarse o descartarse.

Ver también

Descripción de la localización de VRF en VPN de capa 3

En una VPN de capa 3, para separar las rutas de una VPN de las rutas en la Internet pública o las de otras VPN, el enrutador PE crea una tabla de enrutamiento independiente para cada VPN, denominada tabla de enrutamiento y reenvío virtual (VRF). Cada VRF utiliza un diferenciador de ruta y un destino de ruta para diferenciar otras VPN, de modo que cada VRF logre una VPN en una red pública. El enrutador PE crea una tabla VRF para cada VPN que tiene una conexión a un enrutador CE. Cualquier cliente o sitio que pertenezca a la VPN solo puede acceder a las rutas de las tablas VRF para esa VPN.

Los enrutadores PE en una implementación VPN de capa 3 tienen dos tipos de tarjetas de línea que alojan las siguientes interfaces:

Interfaces orientadas a CE

Interfaces orientadas al núcleo

Un FPC puede estar orientado hacia el núcleo o hacia CE.

Los VRF están presentes en estas tarjetas de línea y actualmente, en Junos OS, todas las rutas de todos los VRF están presentes en todas las tarjetas de línea junto con los siguientes saltos compuestos encadenados en todos los FPC. Esto consume la memoria en cada tarjeta de línea. Dado que el tráfico de las interfaces orientadas al CE solo llega a través de las FPC orientadas al CE correspondientes, no es necesario que todas las rutas y los saltos siguientes estén presentes en todas las tarjetas de línea. La localización de VRF proporciona un mecanismo para localizar rutas de VRF a tarjetas de línea específicas para ayudar a maximizar el número de rutas que un enrutador puede manejar. Las interfaces orientadas a CE localizan todas las rutas de instancia tipo VRF a una tarjeta de línea específica. Si las interfaces orientadas a CE son interfaces lógicas como AE, RLSQ o IRB, entonces se debe configurar un número de tarjeta de línea para localizar rutas. Las tarjetas de línea orientadas al núcleo almacenan todas las rutas de VRF. Estas tarjetas deben configurarse como VPN con núcleo predeterminado o solo con núcleo VPN. Las tarjetas de línea orientadas al núcleo almacenan rutas de todos los VRF y son de los siguientes tipos:

vpn-core-facing-default — La FPC orientada al núcleo instala todas las rutas y los próximos saltos de las rutas del VRF.

vpn-core-facing-only: la FPC orientada al núcleo instala todas las rutas y no almacena los próximos saltos de las rutas VRF.

Los FPC orientados al núcleo se pueden configurar como predeterminados orientados al núcleo o solo orientados al núcleo.

Maximizar las rutas VPN mediante la localización VRF para VPN de capa 3

La localización de enrutamiento y reenvío virtual (VRF) proporciona un mecanismo para localizar rutas de VRF a tarjetas de línea específicas para ayudar a maximizar el número de rutas que un enrutador puede manejar. Las interfaces orientadas a CE localizan todas las rutas de instancia tipo VRF a una tarjeta de línea específica. Si las interfaces orientadas a CE son interfaces lógicas como AE/RLSQ/IRB, entonces la tarjeta de línea debe configurarse para localizar rutas. Las tarjetas de línea orientadas al núcleo almacenan todas las rutas de VRF. Estas tarjetas deben configurarse como VPN de cara al núcleo solamente o VPN con cara al núcleo predeterminado. Para configurar la localización VRF, configure la localized-fib instrucción en el nivel de [edit routing-instances instance-name routing-options] jerarquía y configure la vpn-localization instrucción en el nivel de [edit chassis fpc fpc-slot] jerarquía. El show route vpn-localization comando muestra la información de localización de todos los VRF del sistema.

Antes de empezar a localizar la tabla VRF:

Configure las interfaces.

Configure los protocolos de enrutamiento y señalización.

Para configurar la localización VRF:

Ejemplo: mejora de la escalabilidad mediante la localización VRF para VPN de capa 3

En este ejemplo se muestra cómo configurar la localización VRF en enrutadores serie MX, lo que permite mejorar la escalabilidad de VPN en enrutadores serie MX.

Requisitos

En este ejemplo se utilizan los siguientes componentes de hardware y software:

-

Cinco plataformas de enrutamiento universal 5G serie MX

-

Junos OS versión 14.2 o posterior ejecutándose en todos los dispositivos

Antes de empezar:

-

Configure las interfaces del dispositivo.

-

Configure el protocolo BGP.

Visión general

A partir de Junos OS versión 14.2, la localización VRF proporciona un mecanismo para localizar rutas de VRF a tarjetas de línea específicas, lo que ayuda a maximizar el número de rutas que puede manejar un enrutador. Las interfaces orientadas a CE localizan todas las rutas de instancia tipo VRF a una tarjeta de línea específica. Si las interfaces orientadas hacia CE son interfaces lógicas como AE, RLSQ o IRB, la tarjeta de línea debe configurarse para localizar rutas. Las tarjetas de línea orientadas al núcleo almacenan todas las rutas de VRF. Estas tarjetas deben configurarse como VPN de cara al núcleo solamente o VPN con cara al núcleo predeterminado. Para configurar la localización VRF, configure la instrucción de localized-fib configuración en el nivel de [edit routing-instances instance-name routing-options] jerarquía y configure vpn-localization en el nivel de [edit chassis fpc fpc-slot] jerarquía. El show route vpn-localization comando muestra la información de localización de todos los VRF del sistema.

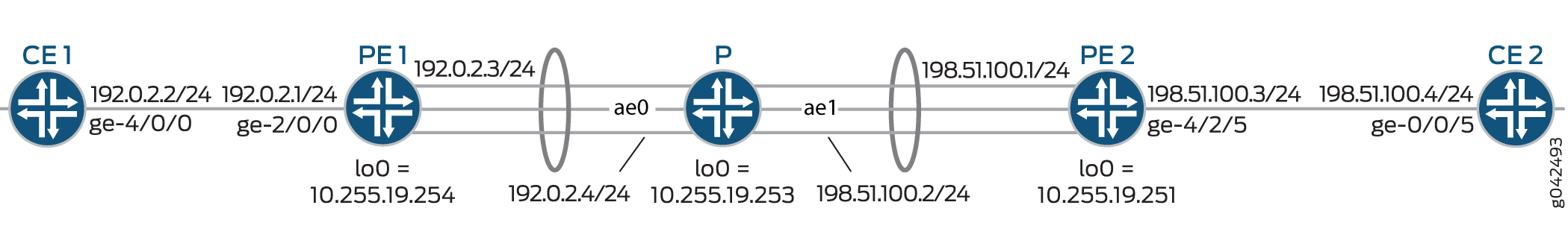

Topología

En la topología que se muestra en la figura 2, la localización de VRF se configura en el dispositivo PE1.

localización VRF

localización VRF

Configuración

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de [edit] jerarquía y, a continuación, ingrese commit desde el modo de configuración.

CE1

set interfaces ge-4/0/0 unit 0 family inet address 192.0.2.2/24

set interfaces ge-4/0/0 unit 0 family inet6 address abcd:a:a:a:1::2/126

set protocols bgp group vpn1 type external

set protocols bgp group vpn1 export direct

set protocols bgp group vpn1 peer-as 10

set protocols bgp group vpn1 neighbor 192.0.2.1 family inet unicast

set protocols bgp group vpn1 neighbor abcd:a:a:a:1::1 family inet6 unicast

set policy-options policy-statement direct from protocol direct

set policy-options policy-statement direct then accept

set policy-options policy-statement load-balancing-policy then load-balance per-packet

set routing-options autonomous-system 100

set routing-options forwarding-table export load-balancing-policy

PE1

set chassis redundancy graceful-switchover

set chassis aggregated-devices ethernet device-count 16

set chassis fpc 8 vpn-localization vpn-core-facing-only

set chassis network-services enhanced-ip

set interfaces ge-2/0/0 unit 0 family inet address 192.0.2.1/24

set interfaces ge-2/0/0 unit 0 family inet6 address abcd:a:a:a:1::1/126

set interfaces ge-8/1/0 gigether-options 802.3ad ae0

set interfaces ge-8/1/9 gigether-options 802.3ad ae0

set interfaces ae0 unit 0 family inet address 192.0.2.3/24

set interfaces ae0 unit 0 family iso

set interfaces ae0 unit 0 family mpls

set interfaces lo0 unit 1 family inet address 10.255.19.254/24

set interfaces lo0 unit 1 family inet6 address abcd::10:0:1:1/128

set policy-options policy-statement direct from protocol direct

set policy-options policy-statement direct then accept

set policy-options policy-statement load-balancing-policy then load-balance per-packet

set protocols rsvp interface ae0.0

set protocols mpls ipv6-tunneling

set protocols mpls icmp-tunneling

set protocols mpls label-switched-path pe1-pe2-p2mp-1 from 10.255.19.254

set protocols mpls label-switched-path pe1-pe2-p2mp-1 to 10.255.19.251

set protocols mpls label-switched-path pe1-pe2-p2mp-1 link-protection

set protocols mpls label-switched-path pe1-pe2-p2mp-1 p2mp vpn1-p2mp

set protocols mpls label-switched-path pe1-pe3-p2mp-1 from 10.255.19.254

set protocols mpls label-switched-path pe1-pe3-p2mp-1 to 10.255.19.203

set protocols mpls label-switched-path pe1-pe3-p2mp-1 link-protection

set protocols mpls label-switched-path pe1-pe3-p2mp-1 p2mp vpn1-p2mp

set protocols mpls interface ae0.0

set protocols bgp group mpbg type internal

set protocols bgp group mpbg local-address 10.255.19.254

set protocols bgp group mpbg family inet unicast

set protocols bgp group mpbg family inet-vpn unicast

set protocols bgp group mpbg family inet6 unicast

set protocols bgp group mpbg family inet6-vpn unicast

set protocols bgp group mpbg family inet-mvpn signaling

set protocols bgp group mpbg family inet6-mvpn signaling

set protocols bgp group mpbg neighbor 10.255.19.253

set protocols ospf traffic-engineering

set protocols ospf area 0.0.0.0 interface ae0.0

set protocols ospf area 0.0.0.0 interface lo0.0 passive

set protocols ldp interface ae0.0

set routing-instances vpn1 instance-type vrf

set routing-instances vpn1 interface ge-2/0/0.0

set routing-instances vpn1 interface lo0.1

set routing-instances vpn1 route-distinguisher 1:1

set routing-instances vpn1 provider-tunnel rsvp-te static-lsp vpn1-p2mp

set routing-instances vpn1 vrf-target target:1:1

set routing-instances vpn1 vrf-table-label

set routing-instances vpn1 routing-options multipath

set routing-instances vpn1 routing-options localized-fib

set routing-instances vpn1 protocols bgp group grp1 type external

set routing-instances vpn1 protocols bgp group grp1 export direct

set routing-instances vpn1 protocols bgp group grp1 peer-as 100

set routing-instances vpn1 protocols bgp group grp1 neighbor 192.0.2.2 family inet unicast

set routing-instances vpn1 protocols bgp group grp1 neighbor abcd:a:a:a:1::2 family inet6 unicast

set routing-instances vpn1 protocols mvpn

set routing-options nonstop-routing

set routing-options autonomous-system 10

set routing-options forwarding-table export load-balancing-policy

set routing-options forwarding-table chained-composite-next-hop ingress l3vpn extended-space

P

set chassis aggregated-devices ethernet device-count 16

set interfaces ge-1/0/1 gigether-options 802.3ad ae0

set interfaces ge-1/0/3 gigether-options 802.3ad ae0

set interfaces ge-1/1/1 gigether-options 802.3ad ae1

set interfaces ae0 unit 0 family inet address 192.0.2.4/24

set interfaces ae0 unit 0 family iso

set interfaces ae0 unit 0 family mpls

set interfaces ae1 unit 0 family inet address 198.51.100.2/24

set interfaces ae1 unit 0 family iso

set interfaces ae1 unit 0 family mpls

set routing-options autonomous-system 10

set routing-options forwarding-table export load-balancing-policy

set protocols rsvp interface ae0.0

set protocols rsvp interface ae1.0

set protocols mpls ipv6-tunneling

set protocols mpls icmp-tunneling

set protocols mpls interface ae0.0

set protocols mpls interface ae1.0

set protocols bgp group mpbg type internal

set protocols bgp group mpbg local-address 10.255.19.253

set protocols bgp group mpbg family inet unicast

set protocols bgp group mpbg family inet-vpn unicast

set protocols bgp group mpbg family inet6 unicast

set protocols bgp group mpbg family inet6-vpn unicast

set protocols bgp group mpbg family inet-mvpn signaling

set protocols bgp group mpbg family inet6-mvpn signaling

set protocols bgp group mpbg cluster 10.255.19.253

set protocols bgp group mpbg neighbor 10.255.19.254

set protocols bgp group mpbg neighbor 10.255.19.251

set protocols bgp group mpbg neighbor 10.255.19.203

set protocols ospf traffic-engineering

set protocols ospf area 0.0.0.0 interface lo0.0 passive

set protocols ospf area 0.0.0.0 interface ae0.0

set protocols ospf area 0.0.0.0 interface ae1.0

set protocols ldp interface ae0.0

set protocols ldp interface ae1.0

set policy-options policy-statement load-balancing-policy then load-balance per-packet

PE2

set chassis redundancy graceful-switchover

set chassis aggregated-devices ethernet device-count 16

set interfaces ge-4/2/1 gigether-options 802.3ad ae1

set interfaces ge-4/2/5 unit 0 family inet address 198.51.100.3/24

set interfaces ge-4/2/5 unit 0 family inet6 address abcd:a:a:a:2::1/126

set interfaces ae1 unit 0 family inet address 198.51.100.1/24

set interfaces ae1 unit 0 family iso

set interfaces ae1 unit 0 family mpls

set interfaces lo0 unit 2 family inet address 10.255.19.251/24

set interfaces lo0 unit 2 family inet6 address abcd::203:0:113:2/128

set policy-options policy-statement direct from protocol direct

set policy-options policy-statement direct then accept

set policy-options policy-statement load-balancing-policy then load-balance per-packet

set protocols rsvp interface ae1.0

set protocols mpls ipv6-tunneling

set protocols mpls icmp-tunneling

set protocols mpls label-switched-path pe2-pe1-p2mp-1 from 10.255.19.251

set protocols mpls label-switched-path pe2-pe1-p2mp-1 to 10.255.19.254

set protocols mpls label-switched-path pe2-pe1-p2mp-1 link-protection

set protocols mpls label-switched-path pe2-pe1-p2mp-1 p2mp vpn1-p2mp

set protocols mpls label-switched-path pe2-pe3-p2mp-1 from 10.255.19.251

set protocols mpls label-switched-path pe2-pe3-p2mp-1 to 10.255.19.203

set protocols mpls label-switched-path pe2-pe3-p2mp-1 link-protection

set protocols mpls label-switched-path pe2-pe3-p2mp-1 p2mp vpn1-p2mp

set protocols mpls interface ae1.0

set protocols bgp group mpbg type internal

set protocols bgp group mpbg local-address 10.255.19.251

set protocols bgp group mpbg family inet unicast

set protocols bgp group mpbg family inet-vpn unicast per-prefix-label

set protocols bgp group mpbg family inet6 unicast

set protocols bgp group mpbg family inet6-vpn unicast per-prefix-label

set protocols bgp group mpbg family inet-mvpn signaling

set protocols bgp group mpbg family inet6-mvpn signaling

set protocols bgp group mpbg neighbor 10.255.19.253

set protocols ospf traffic-engineering

set protocols ospf area 0.0.0.0 interface lo0.0 passive

set protocols ospf area 0.0.0.0 interface ae1.0

set protocols ldp interface ae1.0

set routing-instances vpn1 instance-type vrf

set routing-instances vpn1 interface ge-4/2/5.0

set routing-instances vpn1 route-distinguisher 1:1

set routing-instances vpn1 provider-tunnel rsvp-te static-lsp vpn1-p2mp

set routing-instances vpn1 vrf-target target:1:1

set routing-instances vpn1 vrf-table-label

set routing-instances vpn1 routing-options multipath

set routing-instances vpn1 protocols bgp group grp1 type external

set routing-instances vpn1 protocols bgp group grp1 export direct

set routing-instances vpn1 protocols bgp group grp1 peer-as 200

set routing-instances vpn1 protocols bgp group grp1 neighbor 198.51.100.4 family inet unicast

set routing-instances vpn1 protocols bgp group grp1 neighbor abcd:a:a:a:2::2 family inet6 unicast

set routing-instances vpn1 protocols mvpn

set routing-options nonstop-routing

set routing-options autonomous-system 10

set routing-options forwarding-table export load-balancing-policy

CE2

set interfaces ge-0/0/5 unit 0 family inet address 198.51.100.4/24

set interfaces ge-0/0/5 unit 0 family inet6 address abcd:a:a:a:2::2/126

set protocols bgp group vpn1 type external

set protocols bgp group vpn1 export direct

set protocols bgp group vpn1 export vpn1

set protocols bgp group vpn1 peer-as 10

set protocols bgp group vpn1 neighbor 198.51.100.3 family inet unicast

set protocols bgp group vpn1 neighbor abcd:a:a:a:2::1 family inet6 unicast

set policy-options policy-statement direct from protocol direct

set policy-options policy-statement direct then accept

set policy-options policy-statement load-balancing-policy then load-balance per-packet

set routing-options autonomous-system 200

set routing-options forwarding-table export load-balancing-policy

Configuración del dispositivo PE1

Procedimiento paso a paso

En el ejemplo siguiente es necesario navegar por varios niveles en la jerarquía de configuración. Para obtener información acerca de cómo navegar por la CLI, consulte Uso del editor de CLI en modo de configuración.

Para configurar el dispositivo PE1:

-

Especifique el número de interfaces Ethernet agregadas que se crearán, configure las FPC como solo con núcleo vpn y habilite servicios de red IP mejorados.

[edit chassis] user@PE1# set redundancy graceful-switchover user@PE1# set aggregated-devices ethernet device-count 16 user@PE1# set fpc 8 vpn-localization vpn-core-facing-only user@PE1# set network-services enhanced-ip -

Configure las interfaces.

[edit interfaces] user@PE1# set ge-2/0/0 unit 0 family inet address 192.0.2.1/24 user@PE1# set ge-2/0/0 unit 0 family inet6 address abcd:a:a:a:1::1/126 user@PE1# set ge-8/1/0 gigether-options 802.3ad ae0 user@PE1# set ge-8/1/9 gigether-options 802.3ad ae0 user@PE1# set ae0 unit 0 family inet address 192.0.2.3/24 user@PE1# set ae0 unit 0 family iso user@PE1# set ae0 unit 0 family mpls user@PE1# set lo0 unit 1 family inet address 10.255.19.254/24 user@PE1# set lo0 unit 1 family inet6 address abcd::10:0:1:1/128 -

Configure las opciones de directiva para equilibrar la carga de los paquetes.

[edit policy-options policy-statement] user@PE1# set direct from protocol direct user@PE1# set direct then accept user@PE1# set load-balancing-policy then load-balance per-packet -

Configure el protocolo RSVP en la interfaz.

[edit protocols rsvp] user@PE1# set interface ae0.0 -

Configure el protocolo MPLS.

[edit protocols mpls] user@PE1# set ipv6-tunneling user@PE1# set icmp-tunneling user@PE1# set label-switched-path pe1-pe2-p2mp-1 from 10.255.19.254 user@PE1# set label-switched-path pe1-pe2-p2mp-1 to 10.255.19.251 user@PE1# set label-switched-path pe1-pe2-p2mp-1 link-protection user@PE1# set label-switched-path pe1-pe2-p2mp-1 p2mp vpn1-p2mp user@PE1# set label-switched-path pe1-pe3-p2mp-1 from 10.255.19.254 user@PE1# set label-switched-path pe1-pe3-p2mp-1 to 10.255.19.203 user@PE1# set label-switched-path pe1-pe3-p2mp-1 link-protection user@PE1# set label-switched-path pe1-pe3-p2mp-1 p2mp vpn1-p2mp user@PE1# set interface ae0.0 -

Configure el protocolo BGP para el grupo mpbg.

[edit protocols bgp group mpbg] user@PE1# set type internal user@PE1# set local-address 10.255.19.254 user@PE1# set family inet unicast user@PE1# set family inet-vpn unicast user@PE1# set family inet6 unicast user@PE1# set family inet6-vpn unicast user@PE1# set family inet-mvpn signaling user@PE1# set family inet6-mvpn signaling user@PE1# set neighbor 10.255.19.253 -

Configure el protocolo OSPF.

[edit protocols ospf] user@PE1# set traffic-engineering user@PE1# set area 0.0.0.0 interface ae0.0 user@PE1# set area 0.0.0.0 interface lo0.0 passive -

Configure el protocolo LDP en la interfaz.

[edit protocols] user@PE1# set ldp interface ae0.0 -

Cree un tipo de instancia y configure las instancias de enrutamiento en la interfaz.

[edit routing-instances vpn1] user@PE1# set instance-type vrf user@PE1# set interface ge-2/0/0.0 user@PE1# set interface lo0.1 -

Configure el diferenciador de ruta y configure el LSP estático para el RSVP-TE del túnel del proveedor.

[edit routing-instances vpn1] user@PE1# set route-distinguisher 1:1 user@PE1# set provider-tunnel rsvp-te static-lsp vpn1-p2mp -

Configure el destino VRF y la etiqueta de destino VRF para la instancia de enrutamiento.

[edit routing-instances vpn1] user@PE1# set vrf-target target:1:1 user@PE1# set vrf-table-label -

Configure la opción de enrutamiento de múltiples rutas para una instancia de enrutamiento y configure la opción de enrutamiento fib localizado para la instancia de enrutamiento.

[edit routing-instances vpn1 routing-options] user@PE1# set multipath user@PE1# set localized-fib -

Configure el grupo de protocolos BGP para una instancia de enrutamiento.

[edit routing-instances vpn1 protocols bgp group grp1] user@PE1# set type external user@PE1# set export direct user@PE1# set peer-as 100 user@PE1# set neighbor 192.0.2.2 family inet unicast user@PE1# set neighbor abcd:a:a:a:1::2 family inet6 unicast -

Configure los protocolos MVPN.

[edit routing-instances vpn1] user@PE1# set protocols mvpn -

Configure el enrutamiento activo sin interrupciones y el número de sistema autónomo para una opción de enrutamiento.

[edit routing-options] user@PE1# set nonstop-routing user@PE1# set autonomous-system 10 -

Configure la política de equilibrio de carga para la tabla de reenvío y el espacio extendido para el próximo salto compuesto encadenado para la L3VPN de la tabla de reenvío.

[edit routing-options] user@PE1# set forwarding-table export load-balancing-policy user@PE1# set forwarding-table chained-composite-next-hop ingress l3vpn extended-space

Resultados

Desde el modo de configuración, escriba los comandos , show interfaces, show routing-instancesshow policy-optionsshow protocols, , y show routing-options para confirmar la show chassisconfiguración. Si el resultado no muestra la configuración deseada, repita las instrucciones de este ejemplo para corregir la configuración.

user@PE1# show chassis

redundancy {

graceful-switchover;

}

aggregated-devices {

ethernet {

device-count 16;

}

}

fpc 8 {

vpn-localization vpn-core-facing-only;

}

network-services enhanced-ip;

user@PE1# show interfaces

ge-2/0/0 {

unit 0 {

family inet {

address 192.0.2.1/24;

}

family inet6 {

address abcd:a:a:a:1::1/126;

}

}

}

ge-8/1/0 {

gigether-options {

802.3ad ae0;

}

}

ge-8/1/9 {

gigether-options {

802.3ad ae0;

}

}

ae0 {

unit 0 {

family inet {

address 192.0.2.3/24;

}

family iso;

family mpls;

}

}

lo0 {

unit 1 {

family inet {

address 10.255.19.254/24;

}

family inet6 {

address abcd::10:0:1:1/128;

}

}

}

user@PE1# show policy-options

policy-statement direct {

from protocol direct;

then accept;

}

policy-statement load-balancing-policy {

then {

load-balance per-packet;

}

}

user@PE1# show routing-options

nonstop-routing;

autonomous-system 10;

forwarding-table {

export load-balancing-policy;

chained-composite-next-hop {

ingress {

l3vpn extended-space;

}

}

}

user@PE1# show routing-instances

vpn1 {

instance-type vrf;

interface ge-2/0/0.0;

interface lo0.1;

route-distinguisher 1:1;

provider-tunnel {

rsvp-te {

static-lsp vpn1-p2mp;

}

}

vrf-target target:1:1;

vrf-table-label;

routing-options {

multipath;

localized-fib;

}

protocols {

bgp {

group grp1 {

type external;

export direct;

peer-as 100;

neighbor 192.0.2.2 {

family inet {

unicast;

}

}

neighbor abcd:a:a:a:1::2 {

family inet6 {

unicast;

}

}

}

}

mvpn;

}

}

user@PE1# show protocols

rsvp {

interface ae0.0;

}

mpls {

ipv6-tunneling;

icmp-tunneling;

label-switched-path pe1-pe2-p2mp-1 {

from 10.255.19.254;

to 10.255.19.251;

link-protection;

p2mp vpn1-p2mp;

}

label-switched-path pe1-pe3-p2mp-1 {

from 10.255.19.254;

to 10.255.19.203;

link-protection;

p2mp vpn1-p2mp;

}

interface ae0.0;

}

bgp {

group mpbg {

type internal;

local-address 10.255.19.254;

family inet {

unicast;

}

family inet-vpn {

unicast;

}

family inet6 {

unicast;

}

family inet6-vpn {

unicast;

}

family inet-mvpn {

signaling;

}

family inet6-mvpn {

signaling;

}

neighbor 10.255.19.253;

}

}

ospf {

traffic-engineering;

area 0.0.0.0 {

interface ae0.0;

interface lo0.0 {

passive;

}

}

}

ldp {

interface ae0.0;

}

Si ha terminado de configurar el dispositivo, ingrese commit desde el modo de configuración.

Verificación

Confirme que la configuración funciona correctamente.

Verificación de la localización de VRF

Propósito

Verifique la localización de VRF en una VPN de capa 3.

Acción

Desde el modo operativo, ejecute el comando para el show route vpn-localization dispositivo PE1.

user@PE1> show route vpn-localization

Routing table: vpn1.inet, Localized

Index: 7, Address Family: inet, Localization status: Complete

Local FPC's: 2 8

Routing table: vpn1.inet6, Localized

Index: 7, Address Family: inet6, Localization status: Complete

Local FPC's: 2 8

Routing table: vpn2.inet, Non-localized

Index: 8, Address Family: inet, Localization status: Complete

Local FPC's: All

Routing table: vpn2.inet6, Non-localized

Index: 8, Address Family: inet6, Localization status: Complete

Local FPC's: All

Significado

El resultado muestra la información de localización de todos los VRF.

Verificación de la localización de VRF para una VPN

Propósito

Compruebe la localización VRF de una VPN.

Acción

Desde el modo operativo, ejecute el show route vpn-localization vpn-name vpn-name comando.

user@PE1> show route vpn-localization vpn-name vpn1

Routing table: vpn1.inet, Localized

Index: 7, Address Family: inet, Localization status: Complete

Local FPC's: 2 8

Routing table: vpn1.inet6, Localized

Index: 7, Address Family: inet6, Localization status: Complete

Local FPC's: 2 8

Significado

El resultado muestra la localización VPN de una VPN.

Filtrado de paquetes en VPN de capa 3 basados en encabezados IP

Incluir la vrf-table-label instrucción en la configuración de una instancia de enrutamiento permite asignar la etiqueta interna a una tabla de enrutamiento VRF específica; dicha asignación permite el examen del encabezado IP encapsulado en un enrutador VPN de salida. Es posible que desee habilitar esta funcionalidad para que pueda realizar una de las siguientes acciones:

Reenvíe el tráfico en una interfaz de enrutador PE a dispositivo CE, en un medio compartido, donde el dispositivo CE es un conmutador de capa 2 sin capacidades IP (por ejemplo, un conmutador Ethernet metropolitano).

La primera búsqueda se realiza en la etiqueta VPN para determinar a qué tabla VRF hacer referencia, y la segunda búsqueda se realiza en el encabezado IP para determinar cómo reenviar paquetes a los hosts finales correctos en el medio compartido.

Realice el filtrado de salida en el enrutador de PE de salida.

La primera búsqueda en la etiqueta VPN se realiza para determinar a qué tabla de enrutamiento VRF hacer referencia, y la segunda búsqueda se realiza en el encabezado IP para determinar cómo filtrar y reenviar paquetes. Puede habilitar esta funcionalidad configurando filtros de salida en las interfaces VRF.

Cuando se incluye la

vrf-table-labelinstrucción en la configuración de una tabla de enrutamiento VRF, se crea una etiqueta de interfaz lógica de interfaz conmutada por etiquetas (LSI) y se asigna a la tabla de enrutamiento VRF. Cualquier ruta en dicha tabla de enrutamiento VRF se anuncia con la etiqueta de interfaz lógica LSI asignada para la tabla de enrutamiento VRF. Cuando los paquetes para esta VPN llegan a una interfaz orientada al núcleo, se tratan como si el paquete IP incluido llegara a la interfaz LSI y luego se reenvían y filtran según la tabla correcta.

Para filtrar el tráfico basado en el encabezado IP, incluya la vrf-table-label instrucción:

vrf-table-label { source-class-usage; }

Puede incluir la instrucción en los siguientes niveles jerárquicos:

[edit routing-instances routing-instance-name][edit logical-systems logical-system-name routing-instances routing-instance-name]

Puede incluir la vrf-table-label instrucción para VPN de capa 3 IPv4 e IPv6. Si incluye la instrucción para una tabla de enrutamiento VRF de doble pila (donde se admiten rutas IPv4 e IPv6), la instrucción se aplica a las rutas IPv4 e IPv6 y se anuncia la misma etiqueta para ambos conjuntos de rutas.

También puede configurar la contabilidad de SCU para VPN de capa 3 configuradas con la vrf-table-label instrucción incluyendo también la source-class-usage opción. Incluya la source-class-usage instrucción en el [edit routing-instances routing-instance-name vrf-table-label] nivel jerárquico. La source-class-usage instrucción en este nivel de jerarquía solo se admite para el tipo de vrf instancia (VPN de capa 3). DCU no es compatible con la vrf-table-label instrucción. Para obtener más información, vea Habilitar el uso de clases de origen y de destino.

En las secciones siguientes se proporciona más información acerca del filtrado de tráfico basado en el encabezado IP:

- Opciones de filtrado de salida

- Compatibilidad con interfaces agregadas y VLAN para filtrado basado en IP

- Soporte en interfaces ATM y Frame Relay para filtrado basado en IP

- Compatibilidad con interfaces Ethernet, SONET/SDH y T1/T3/E3 para filtrado basado en IP

- Compatibilidad con SONET/SDH y DS3/E3 Interfaces de colas inteligentes mejoradas canalizadas para filtrado basado en IP

- Compatibilidad con PPP multivínculo e interfaces de relé de trama multivínculo para filtrado basado en IP

- Compatibilidad con el filtrado basado en IP de paquetes con etiquetas superiores nulas

- Limitaciones generales del filtrado basado en IP

Opciones de filtrado de salida

Puede habilitar el filtrado de salida (que permite a los enrutadores PE VPN de capa 3 realizar búsquedas en la etiqueta VPN y el encabezado IP al mismo tiempo) incluyendo la vrf-table-label instrucción en el nivel de [edit routing-instances instance-name] jerarquía. No hay ninguna restricción en la inclusión de esta instrucción para las interfaces CE-router-to-PE-router, pero existen varias limitaciones en otros tipos de interfaz, como se describe en las secciones siguientes de este tema.

También puede habilitar el filtrado de salida configurando una interfaz de túnel VPN (VT) en plataformas de enrutamiento equipadas con una tarjeta de interfaz física (PIC) de servicios de túnel. Cuando habilita el filtrado de salida de esta manera, no hay ninguna restricción en el tipo de interfaz de núcleo utilizada. Tampoco hay ninguna restricción en el tipo de interfaz CE-router-to-PE-router utilizada.

Compatibilidad con interfaces agregadas y VLAN para filtrado basado en IP

La compatibilidad con la vrf-table-label instrucción sobre interfaces VLAN y agregadas está disponible en los enrutadores que se resumen en la Tabla 1.

Interfaces |

Enrutador serie M sin FPC mejorado |

Enrutador serie M con FPC mejorado |

Enrutador M320 |

Enrutador serie T |

|---|---|---|---|---|

Agregado |

No |

Sí |

Sí |

Sí |

VLAN |

No |

Sí |

Sí |

Sí |

La vrf-table-label instrucción no es compatible con las interfaces físicas agregadas de Gigabit Ethernet, 10 Gigabit Ethernet y VLAN en enrutadores M120.

Soporte en interfaces ATM y Frame Relay para filtrado basado en IP

La compatibilidad con la instrucción sobre las vrf-table-label interfaces Asynchronous Transfer Mode (ATM) y Frame Relay está disponible en los enrutadores que se resumen en la Tabla 2.

Interfaces |

Enrutador serie M sin FPC mejorado |

Enrutador serie M con FPC mejorado |

Enrutador M320 |

Enrutador serie T |

|---|---|---|---|---|

Cajero automático1 |

No |

No |

No |

No |

Colas inteligentes (IQ) ATM2 |

No |

Sí |

Sí |

Sí |

Relé de marco |

No |

Sí |

Sí |

Sí |

Canalizado |

No |

No |

No |

No |

Cuando incluya la vrf-table-label instrucción, tenga en cuenta las siguientes limitaciones con las interfaces ATM o Frame Relay:

La

vrf-table-labelinstrucción se admite en interfaces ATM, pero con las siguientes limitaciones:Las interfaces ATM se pueden configurar en los enrutadores M320 y T, y en enrutadores serie M con un FPC mejorado.

La interfaz solo puede ser una interfaz de enrutador PE que reciba tráfico de un enrutador P.

El enrutador debe tener una PIC IQ ATM2.

La

vrf-table-labelinstrucción también se admite en interfaces encapsuladas de Frame Relay, pero con las siguientes limitaciones:Las interfaces de Frame Relay se pueden configurar en los enrutadores M320 y T, y en enrutadores serie M con un FPC mejorado.

La interfaz solo puede ser una interfaz de enrutador PE que reciba tráfico de un enrutador P.

Compatibilidad con interfaces Ethernet, SONET/SDH y T1/T3/E3 para filtrado basado en IP

La compatibilidad con la vrf-table-label instrucción a través de interfaces Ethernet, SONET/SDH y T1/T3/E3 está disponible en los enrutadores que se resumen en la Tabla 3.

Interfaces |

Enrutador serie M sin FPC mejorado |

Enrutador serie M con FPC mejorado |

Enrutador M320 |

Enrutador serie T |

|---|---|---|---|---|

Ethernet |

Sí |

Sí |

Sí |

Sí |

SONET/SDH |

Sí |

Sí |

Sí |

Sí |

T1/T3/E3 |

Sí |

Sí |

Sí |

Sí |

Solo las siguientes PIC Ethernet admiten la vrf-table-label instrucción en enrutadores serie M sin un FPC mejorado:

Gigabit Ethernet de 1 puerto

Gigabit Ethernet de 2 puertos

Fast Ethernet de 4 puertos

Compatibilidad con SONET/SDH y DS3/E3 Interfaces de colas inteligentes mejoradas canalizadas para filtrado basado en IP

La compatibilidad con la vrf-table-label instrucción para las interfaces IQE canalizadas especificadas solo está disponible en enrutadores M120 y M320 con FPC III mejorados, como se resume en la Tabla 4.

Interfaces |

Enrutadores M120 con FPC III mejorados |

Enrutadores M320 con FPC III mejorados |

|---|---|---|

OC12 |

Sí |

Sí |

STM4 |

Sí |

Sí |

OC3 |

Sí |

Sí |

STM1 |

Sí |

Sí |

DS3 |

Sí |

Sí |

E3 |

Sí |

Sí |

Se admiten las siguientes PIC IQE tipo 1:

IQE OC12/STM4 de 1 puerto con SFP

IQE OC3/STM1 de 4 puertos con SFP

IQE DS3/E3 de 4 puertos con BNC

OC3/STM1 IQE canalizado de 2 puertos con SFP, sin particiones SONET

OC12/STM4 IQE canalizado de 1 puerto con SFP, sin particiones SONET

Las siguientes restricciones son aplicables con respecto a una configuración de enrutador que utiliza sistemas lógicos:

Restricciones de interfaces PIC IQE multipuerto: en PIC IQE multipuerto, como el IQE OC3/STM1 canalizado de 2 puertos con SFP, si la interfaz del puerto 1 está configurada como un sistema lógico con su propia instancia de enrutamiento y la interfaz del puerto 2 está configurada como un sistema lógico diferente con sus propias instancias de enrutamiento, de modo que haya interfaces lógicas orientadas al núcleo tanto en el puerto 1 como en el puerto 2, A continuación, no puede configurar la

vrf-table-labelinstrucción en routing-instance en ambos sistemas lógicos. Solo se admite un conjunto de etiquetas LSI; Se confirma la última instancia de enrutamiento con lavrf-table-labelinstrucción configurada.Encapsulación de Frame Relay e interfaces lógicas entre restricciones de sistemas lógicos: de manera similar a la PIC multipuerto con sistemas lógicos, si intenta configurar una interfaz lógica de una PIC IQE con encapsulación Frame Relay en un sistema lógico y configurar otra interfaz lógica en la misma PIC IQE en el segundo sistema lógico, la configuración no funcionará para todas las

vrf-table-labelinstancias configuradas de instrucción. Solo funcionará para las instancias configuradas en uno de los sistemas lógicos.

Las dos restricciones anteriores se producen porque la configuración del enrutador mantiene un árbol LSI en el motor de reenvío de paquetes por sistema lógico, lo cual es común en todas las secuencias. A continuación, la búsqueda de la tabla de canales de flujo se ajusta para que apunte al árbol LSI. En el caso de las PIC IQE de tipo 1 multipuerto, todas las interfaces físicas comparten el mismo flujo. Por lo tanto, las interfaces lógicas (multipuerto o no) obviamente comparten el mismo flujo. En consecuencia, el enlace LSI está en el nivel de flujo. Por lo tanto, no se admite el aprovisionamiento de interfaces lógicas bajo la misma secuencia aprovisionada para ser núcleo y compatible con un conjunto diferente de instancias de enrutamiento con la vrf-table-label instrucción.

Compatibilidad con PPP multivínculo e interfaces de relé de trama multivínculo para filtrado basado en IP

La compatibilidad con la instrucción sobre las vrf-table-label interfaces Multilink Point-to-Point Protocol (MLPPP) y Multilink Frame Relay (MLFR) está disponible en los enrutadores que se resumen en la Tabla 5.

Interfaces |

Enrutador serie M sin FPC mejorado |

Enrutador serie M con FPC mejorado |

M320 |

Enrutador serie T |

Enrutador serie MX |

|---|---|---|---|---|---|

MLPPP |

No |

Sí |

No |

No |

No |

MLFR de extremo a extremo (FRF.15) |

No |

Sí |

No |

No |

No |

UNI/NNI MLFR (FRF.16) |

No |

No |

No |

No |

No |

Los enrutadores serie M deben tener una PIC de AS para admitir la vrf-table-label instrucción en las interfaces MLPPP y MLFR. La vrf-table-label instrucción sobre interfaces MLPPP no es compatible con enrutadores M120.

Compatibilidad con el filtrado basado en IP de paquetes con etiquetas superiores nulas

Puede incluir la vrf-table-label instrucción en la configuración de las interfaces orientadas al núcleo que reciben paquetes MPLS con una etiqueta superior nula, que pueden transmitir los equipos de algunos proveedores. Estos paquetes solo se pueden recibir en los enrutadores M320, M10i y T Series Core mediante una de las siguientes PIC:

Gigabit Ethernet de 1 puerto con SFP

Gigabit Ethernet de 2 puertos con SFP

Gigabit Ethernet de 4 puertos con SFP

Gigabit Ethernet de 10 puertos con SFP

SONET STM4 de 1 puerto

SONET STM4 de 4 puertos

SONET STM16 de 1 puerto

SONET STM16 de 1 puerto (no SFP)

SONET STM16 de 4 puertos

SONET STM64 de 1 puerto

Las siguientes PIC pueden recibir paquetes con etiquetas superiores nulas, pero solo cuando se instalan en un enrutador M120 o en un enrutador M320 con un FPC III mejorado:

10 Gigabit Ethernet de 1 puerto

10 Gigabit Ethernet IQ2 de 1 puerto

Limitaciones generales del filtrado basado en IP

Se aplican las siguientes limitaciones cuando se incluye la vrf-table-label instrucción:

Los filtros de firewall no se pueden aplicar a las interfaces incluidas en una instancia de enrutamiento en la que haya configurado la

vrf-table-labelinstrucción.El valor de tiempo de vida (TTL) del encabezado MPLS no se copia de nuevo en el encabezado IP de los paquetes enviados desde el enrutador PE al enrutador CE.

No puede incluir la instrucción en una configuración de instancia de

vrf-table-labelenrutamiento que también incluya una interfaz de túnel de circuito cerrado virtual; en este caso, se produce un error en la operación de confirmación.Cuando se incluye la instrucción, los paquetes MPLS con etiquetas de interfaz conmutada por etiquetas (LSI) que llegan a las interfaces orientadas al núcleo no se cuentan en el nivel de interfaz lógica si la interfaz orientada al núcleo es cualquiera de las siguientes:

CAJERO

Relé de marco

Ethernet configurado con VLAN

Ethernet agregada configurada con VLAN

Para los motores de reenvío de paquetes basados en LMNR, Stoli e I-Chip, no puede incluir la instrucción en la configuración de una instancia de enrutamiento VRF si la interfaz de enrutador PE a enrutador P es cualquiera de las siguientes interfaces:

Nota:La

vrf-table-labelinstrucción se admite cuando la interfaz del enrutador PE al enrutador P es una interfaz de túnel en un motor de reenvío de paquetes basado en Junos Trio, por lo que no se aplica ninguna limitación.Interfaz SONET/SDH agregada

Interfaz canalizada

Interfaz de túnel (por ejemplo, encapsulación de enrutamiento genérico [GRE] o seguridad IP [IPsec])

Interfaz encapsulada de conexión cruzada de circuito (CCC) o de conexión cruzada de traducción (TCC)

Interfaz de túnel lógico

Interfaz encapsulada del servicio de LAN privada virtual (VPLS)

Nota:Se admiten todas las interfaces CE-router-to-PE-router y PE-router-to-CE-router.

No puede incluir la

vrf-table-labelinstrucción en la configuración de una instancia de enrutamiento VRF si la PIC de enrutador PE a enrutador P es una de las siguientes PIC:E1 de 10 puertos

Ethernet rápida de 8 puertos

Fast Ethernet de 12 puertos

Fast Ethernet de 48 puertos

PIC ATM distinto del IQ ATM2

Las estadísticas de tráfico de la interfaz de conmutación de etiquetas (LSI) no son compatibles con las PIC de cola inteligente 2 (IQ2), IQ mejorada (IQE) e IQ2 mejorada (IQ2E) en enrutadores serie M.

Ver también

Configuración de una directiva de asignación y sustitución de etiquetas para VPN

Puede controlar los anuncios de etiquetas en los enrutadores de borde de AS y de entrada de MPLS (ASBR). Las etiquetas se pueden asignar por salto siguiente (de forma predeterminada) o por tabla (configurando la instrucción vrf-table-label ). Esta opción afecta a todas las rutas de una instancia de enrutamiento determinada. También puede configurar una política para generar etiquetas por ruta especificando una política de asignación de etiquetas.

Para especificar una política de asignación de etiquetas para la instancia de enrutamiento, configure la label instrucción y especifique una política de asignación de etiquetas mediante la opción de asignación :

label { allocation label-allocation-policy; }

Puede configurar esta instrucción en los siguientes niveles jerárquicos:

[edit routing-instances routing-instance-name routing-options][edit logical-systems logical-system-name routing-instances routing-instance-name routing-options]

El [edit logical-systems] nivel de jerarquía no es aplicable en los enrutadores de la serie ACX.

Para configurar la directiva de asignación de etiquetas, incluya la label-allocation instrucción en el nivel jerárquico [edit policy-options policy-statement policy-statement-name term term-name then] . Puede configurar el modo de asignación de etiquetas como por salto siguiente o por tabla.

Para una ASBR de opción B de VPN, las etiquetas de las rutas de tránsito se sustituyen por una etiqueta de túnel virtual local o una etiqueta vrf-table-label. Cuando se configura una tabla VRF en el ASBR (este tipo de configuración es poco común para el modelo de opción B), el ASBR no genera el estado de intercambio o intercambio y inserción de MPLS para las rutas de tránsito. En su lugar, el ASBR vuelve a anunciar una etiqueta local de túnel virtual o vrf-table-label y reenvía ese tráfico de tránsito en función de las tablas de reenvío de IP. La sustitución de etiquetas ayuda a conservar las etiquetas en los enrutadores de Juniper Networks.

Sin embargo, este tipo de sustitución de etiquetas rompe efectivamente la ruta de reenvío MPLS, que se hace visible cuando se usa un comando OAM MPLS como ping LSP. Puede configurar la forma en que se sustituyen las etiquetas por ruta especificando una política de sustitución de etiquetas.

Para especificar una política de sustitución de etiquetas para la instancia de enrutamiento, configure la label instrucción y especifique una política de sustitución de etiquetas mediante la opción de sustitución :

label { substitution label-substitution-policy; }

Puede configurar esta instrucción en los siguientes niveles jerárquicos:

[edit routing-instances routing-instance-name routing-options][edit logical-systems logical-system-name routing-instances routing-instance-name routing-options]

El [edit logical-systems] nivel de jerarquía no es aplicable en los enrutadores de la serie ACX.

La política de sustitución de etiquetas se utiliza para determinar si una etiqueta debe sustituirse o no en un enrutador ASBR. Los resultados de la operación de directiva son aceptar (se realiza la sustitución de etiquetas) o rechazar (no se realiza la sustitución de etiquetas). El comportamiento predeterminado es aceptar. En el siguiente ejemplo de comando set se muestra cómo configurar una directiva de sustitución de etiquetas de rechazo : set policy-options policy-statement no-label-substitution term default then reject.