Protecciones de vínculos de borde del proveedor en VPN de capa 3

En este tema se describen y proporcionan ejemplos sobre la configuración de rutas de protección precalculadas, que proporcionan protección de vínculos y una ruta de respaldo entre un enrutador CE y un enrutador PE alternativo.

Descripción de la protección de vínculos perimetrales del proveedor para rutas de unidifusión etiquetadas como BGP

En las redes de proveedores de servicios MPLS, cuando se usan VPN de capa 3 para despliegues de portadoras de operadoras, el protocolo usado para vincular los enrutadores perimetrales del cliente (CE) en un sistema autónomo (AS) y un enrutador perimetral del proveedor (PE) en otro AS es BGP etiquetado como unidifusión. Las soluciones de reenrutamiento entre AS son esenciales para ayudar a los proveedores de servicios a garantizar que las interrupciones de la red tengan un impacto mínimo en los flujos de datos a través de las redes. Un proveedor de servicios que es cliente de otro proveedor de servicios puede tener diferentes enrutadores CE conectados al otro proveedor de servicios a través de diferentes enrutadores PE. Esta configuración permite equilibrar la carga del tráfico. Sin embargo, esto puede provocar interrupciones en el tráfico si el vínculo entre un enrutador CE y un enrutador PE deja de funcionar. Por lo tanto, se debe configurar una ruta de protección precalculada de manera que si un vínculo entre un enrutador CE y un enrutador PE deja de funcionar, se pueda utilizar la ruta de protección (también conocida como ruta de reserva) entre el otro enrutador CE y el enrutador PE alternativo.

Para configurar una ruta de unidifusión etiquetada para que sea una ruta de protección, utilice la protection instrucción en el nivel de [edit routing-instances instance-name protocols bgp family inet labeled-unicast] jerarquía:

routing-instances {

customer {

instance-type vrf;

...

protocols {

bgp {

family inet {

labeled-unicast {

protection;

}

}

family inet6 {

labeled-unicast {

protection;

}

}

type external;

...

}

}

}

}

La protection declaración indica que se desea protección en los prefijos recibidos del vecino o familia en particular. Después de habilitar la protección para una familia, grupo o vecino determinados, se agregan entradas de protección para los prefijos o saltos siguientes recibidos del par dado.

Sólo se puede seleccionar una ruta de protección si BGP ya ha instalado la mejor ruta en la tabla de reenvío. Esto se debe a que una ruta de protección no se puede utilizar como la mejor ruta.

Para minimizar la pérdida de paquetes cuando la ruta protegida no funciona, utilice también la per-prefix-label instrucción en el nivel de [edit routing-instances instance-name protocols bgp family inet labeled-unicast] jerarquía. Establezca esta instrucción en cada enrutador PE del AS que contenga la ruta protegida.

La selección de la ruta de protección se realiza en función del valor de dos indicadores de estado:

El

ProtectionPathindicador indica las rutas que desean protección.El

ProtectionCandindicador indica la entrada de ruta que se puede utilizar como ruta de protección.

La protección de vínculos perimetrales del proveedor solo está configurada para pares externos.

Si la protección de vínculo perimetral del proveedor está configurada con la instrucción multipath, multipath tiene prioridad sobre la

equal-external-internalprotección.

Descripción de la protección de vínculos perimetrales del proveedor en VPN de capa 3

En una red de proveedor de servicios MPLS, un cliente puede tener enrutadores CE de base dual que están conectados al proveedor de servicios a través de diferentes enrutadores PE. Esta configuración permite equilibrar la carga del tráfico en la red del proveedor de servicios. Sin embargo, esto puede provocar interrupciones en el tráfico si el vínculo entre un enrutador CE y un enrutador PE deja de funcionar. Por lo tanto, se debe configurar una ruta de protección precalculada de tal manera que si un enlace entre un enrutador CE y un enrutador PE deja de funcionar, se pueda utilizar la ruta de protección (también conocida como ruta de reserva) entre el enrutador CE y un enrutador PE alternativo.

Para configurar una ruta de acceso para que sea una ruta de protección, utilice la protection instrucción en el nivel de [edit routing-instances instance-name protocols bgp family inet unicast] jerarquía:

routing-instances {

customer {

instance-type vrf;

...

protocols {

bgp {

type external;

...

family inet {

unicast {

protection;

}

}

family inet6 {

unicast {

protection;

}

}

}

}

}

}

La protection declaración indica que se requiere protección en los prefijos recibidos del vecino o familia en particular. Después de habilitar la protección para una familia, grupo o vecino determinados, se agregan entradas de protección para los prefijos o saltos siguientes recibidos del par dado.

Sólo se puede seleccionar una ruta de protección si BGP ya ha instalado la mejor ruta en la tabla de reenvío. Esto se debe a que una ruta de protección no se puede utilizar como la mejor ruta.

La opción vrf-table-label debe configurarse en la [routing-instances instance-name] jerarquía para los enrutadores que tienen vínculos PE-CE protegidos. Esto se aplica a las versiones 12.3 a 13.2 de Junos OS inclusive.

La selección de la ruta de protección se realiza en función del valor de dos indicadores de estado:

El

ProtectionPathindicador indica las rutas que solicitan protección.El

ProtectionCandindicador indica la entrada de ruta que se puede utilizar como ruta de protección.

La protección de vínculos perimetrales del proveedor solo está configurada para pares externos.

Si la protección de vínculo perimetral del proveedor está configurada con la instrucción multipath, multipath tiene prioridad sobre la

equal-external-internalprotección.

Ejemplo: configuración de la protección de vínculos perimetrales del proveedor en VPN de capa 3

En este ejemplo se muestra cómo configurar una ruta de protección perimetral del proveedor que se puede usar en caso de que se produzca un error de vínculo en una red MPLS.

Requisitos

En este ejemplo se utilizan los siguientes componentes de hardware, componentes de software y opciones de configuración:

-

Enrutadores perimetrales multiservicio serie M, plataformas de enrutamiento universal 5G serie MX o enrutadores núcleo serie T

-

Junos OS versión 12.3 a 13.2 inclusive

-

La opción

vrf-table-labeldebe estar habilitada en el nivel jerárquico para enrutadores[routing-instances instance-name]con vínculos PE-CE protegidos.

Visión general

En el siguiente ejemplo se muestra cómo configurar la protección de vínculos perimetrales del proveedor en una VPN de capa 3.

Topología

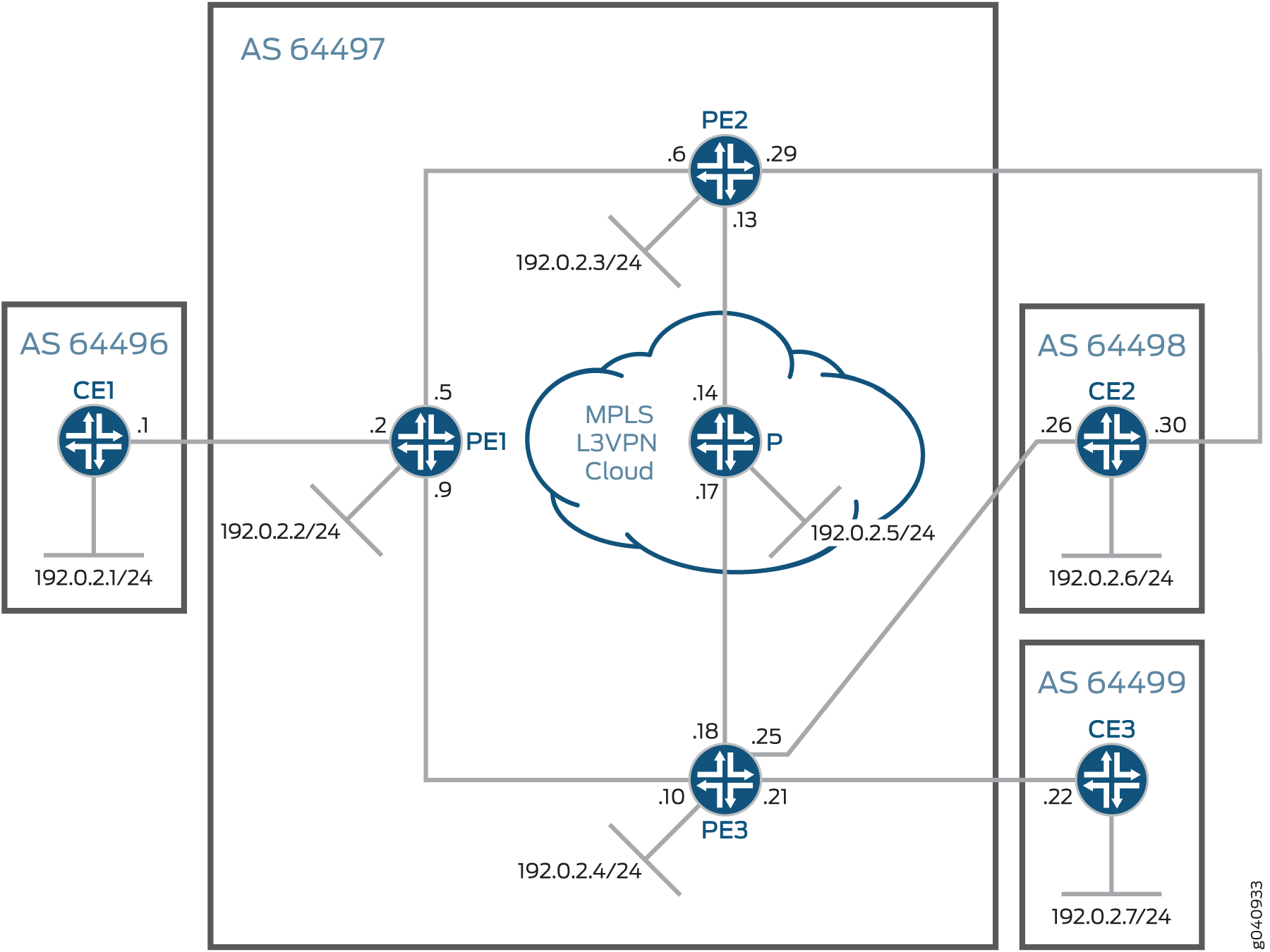

En este ejemplo, una VPN de capa 3 se configura configurando tres dispositivos perimetrales del cliente y tres dispositivos perimetrales del proveedor de servicios en cuatro sistemas autónomos. Los dispositivos CE están configurados en AS 64496, AS 64498 y AS 64499. Los dispositivos PE se configuran en el AS 64497.

La figura 1 muestra la topología utilizada en este ejemplo.

de capa 3

de capa 3

El objetivo de este ejemplo es proteger el vínculo perimetral del proveedor entre los enrutadores PE3 y CE2. La protección se configura en el vínculo principal entre los enrutadores PE3 y CE2 enrutando el tráfico a través del vínculo de copia de seguridad de PE2-CE2 cuando el vínculo PE3-CE2 deja de funcionar.

Configuración

- Configuración rápida de CLI

- Configuración de la protección de vínculo perimetral del proveedor en VPN de capa 3

- Resultados

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red y, a continuación, copie y pegue los comandos en la CLI en el nivel de [edit] jerarquía.

Enrutador CE1

set interfaces ge-2/0/0 unit 0 description toPE1

set interfaces ge-2/0/0 unit 0 family inet address 10.1.1.1/30

set interfaces ge-2/0/0 unit 0 family inet6 address 2001:db8:0:1::/64 eui-64

set interfaces ge-2/0/0 unit 0 family mpls

set interfaces lo0 unit 0 family inet address 192.0.2.1/24

set interfaces lo0 unit 0 family inet6 address 2001:db8::1/128

set routing-options router-id 192.0.2.1

set routing-options autonomous-system 64496

set protocols bgp group toPE1 type external

set protocols bgp group toPE1 export send-direct

set protocols bgp group toPE1 peer-as 64497

set protocols bgp group toPE1 neighbor 10.1.1.2

set policy-options policy-statement send-direct from protocol direct

set policy-options policy-statement send-direct then accept

Enrutador PE1

set interfaces ge-2/0/0 unit 0 description toCE1

set interfaces ge-2/0/0 unit 0 family inet address 10.1.1.2/30

set interfaces ge-2/0/0 unit 0 family inet6 address 2001:db8:0:1::/64 eui-64

set interfaces ge-2/0/0 unit 0 family mpls

set interfaces ge-2/0/1 unit 0 description toPE2

set interfaces ge-2/0/1 unit 0 family inet address 10.1.1.5/30

set interfaces ge-2/0/1 unit 0 family inet6 address 2001:db8:0:5::/64 eui-64

set interfaces ge-2/0/1 unit 0 family mpls

set interfaces ge-2/0/2 unit 0 description toPE3

set interfaces ge-2/0/2 unit 0 family inet address 10.1.1.9/30

set interfaces ge-2/0/2 unit 0 family inet6 address 2001:db8:0:9::/64 eui-64

set interfaces ge-2/0/2 unit 0 family mpls

set interfaces lo0 unit 0 family inet address 192.0.2.2/24

set interfaces lo0 unit 0 family inet6 address 2001:db8::2/128

set protocols mpls interface all

set protocols ldp interface all

set protocols ospf area 0.0.0.0 interface lo0.0 passive

set protocols ospf area 0.0.0.0 interface ge-2/0/1.0 metric 10

set protocols ospf area 0.0.0.0 interface ge-2/0/2.0 metric 10

set protocols ospf3 area 0.0.0.0 interface lo0.0 passive

set protocols ospf3 area 0.0.0.0 interface ge-2/0/1.0 metric 10

set protocols ospf3 area 0.0.0.0 interface ge-2/0/2.0 metric 10

set protocols bgp group toInternal type internal

set protocols bgp group toInternal family inet-vpn unicast

set protocols bgp group toInternal family inet6-vpn unicast

set protocols bgp group toInternal multipath

set protocols bgp group toInternal local-address 192.0.2.2

set protocols bgp group toInternal neighbor 192.0.2.3

set protocols bgp group toInternal neighbor 192.0.2.4

set routing-options router-id 192.0.2.2

set routing-options autonomous-system 64497

set routing-options forwarding-table export lb

set routing-instances radium instance-type vrf

set routing-instances radium interface ge-2/0/0.0

set routing-instances radium route-distinguisher 64497:1

set routing-instances radium vrf-target target:64497:1

set routing-instances radium protocols bgp group toCE1 type external

set routing-instances radium protocols bgp group toCE1 peer-as 64496

set routing-instances radium protocols bgp group toCE1 neighbor 10.1.1.1

set policy-options policy-statement lb then load-balance per-packet

Enrutador PE2

set interfaces ge-2/0/0 unit 0 description toPE1

set interfaces ge-2/0/0 unit 0 family inet address 10.1.1.6/30

set interfaces ge-2/0/0 unit 0 family inet6 address 2001:db8:0:5::/64 eui-64

set interfaces ge-2/0/0 unit 0 family mpls

set interfaces ge-2/0/1 unit 0 description toP

set interfaces ge-2/0/1 unit 0 family inet address 10.1.1.13/30

set interfaces ge-2/0/1 unit 0 family inet6 address 2001:db8:0:13::/64 eui-64

set interfaces ge-2/0/1 unit 0 family mpls

set interfaces ge-2/0/2 unit 0 description toCE2

set interfaces ge-2/0/2 unit 0 family inet address 10.1.1.29/30

set interfaces ge-2/0/2 unit 0 family inet6 address 2001:db8:0:29::/64 eui-64

set interfaces ge-2/0/2 unit 0 family mpls

set interfaces lo0 unit 0 family inet address 192.0.2.3/24

set interfaces lo0 unit 0 family inet6 address 2001:db8::3/128

set protocols mpls interface all

set protocols ldp interface all

set protocols ospf area 0.0.0.0 interface lo0.0 passive

set protocols ospf area 0.0.0.0 interface ge-2/0/0.0 metric 10

set protocols ospf area 0.0.0.0 interface ge-2/0/1.0 metric 5

set protocols ospf3 area 0.0.0.0 interface lo0.0 passive

set protocols ospf3 area 0.0.0.0 interface ge-2/0/0.0 metric 10

set protocols ospf3 area 0.0.0.0 interface ge-2/0/1.0 metric 5

set protocols bgp group toInternal type internal

set protocols bgp group toInternal family inet-vpn unicast

set protocols bgp group toInternal family inet6-vpn unicast

set protocols bgp group toInternal multipath

set protocols bgp group toInternal local-address 192.0.2.3

set protocols bgp group toInternal neighbor 192.0.2.2

set protocols bgp group toInternal neighbor 192.0.2.4

set routing-options router-id 192.0.2.3

set routing-options autonomous-system 64497

set routing-options forwarding-table export lb

set routing-instances radium instance-type vrf

set routing-instances radium interface ge-2/0/2.0

set routing-instances radium route-distinguisher 64497:1

set routing-instances radium vrf-target target:64497:1

set routing-instances radium protocols bgp group toCE2 type external

set routing-instances radium protocols bgp group toCE2 peer-as 64498

set routing-instances radium protocols bgp group toCE2 neighbor 10.1.1.30

set policy-options policy-statement lb then load-balance per-packet

Enrutador PE3

set interfaces ge-2/0/0 unit 0 description toPE1

set interfaces ge-2/0/0 unit 0 family inet address 10.1.1.10/30

set interfaces ge-2/0/0 unit 0 family inet6 address 2001:db8:0:9::/64 eui-64

set interfaces ge-2/0/0 unit 0 family mpls

set interfaces ge-2/0/1 unit 0 description toP

set interfaces ge-2/0/1 unit 0 family inet address 10.1.1.18/30

set interfaces ge-2/0/1 unit 0 family inet6 address 2001:db8:0:17::/64 eui-64

set interfaces ge-2/0/1 unit 0 family mpls

set interfaces ge-2/0/2 unit 0 description toCE2

set interfaces ge-2/0/2 unit 0 family inet address 10.1.1.25/30

set interfaces ge-2/0/2 unit 0 family inet6 address 2001:db8:0:25::/64 eui-64

set interfaces ge-2/0/2 unit 0 family mpls

set interfaces ge-2/0/3 unit 0 description toCE3

set interfaces ge-2/0/3 unit 0 family inet address 10.1.1.21/30

set interfaces ge-2/0/3 unit 0 family inet6 address 2001:db8:0:21::/64 eui-64

set interfaces ge-2/0/3 unit 0 family mpls

set interfaces lo0 unit 0 family inet address 192.0.2.4/24

set interfaces lo0 unit 0 family inet6 address 2001:db8::4/128

set protocols mpls interface all

set protocols ldp interface all

set protocols ospf area 0.0.0.0 interface lo0.0 passive

set protocols ospf area 0.0.0.0 interface ge-2/0/1.0 metric 5

set protocols ospf area 0.0.0.0 interface ge-2/0/0.0 metric 10

set protocols ospf3 area 0.0.0.0 interface lo0.0 passive

set protocols ospf3 area 0.0.0.0 interface ge-2/0/1.0 metric 5

set protocols ospf3 area 0.0.0.0 interface ge-2/0/0.0 metric 10

set protocols bgp group toInternal type internal

set protocols bgp group toInternal family inet-vpn unicast

set protocols bgp group toInternal family inet6-vpn unicast

set protocols bgp group toInternal multipath

set protocols bgp group toInternal local-address 192.0.2.4

set protocols bgp group toInternal neighbor 192.0.2.2

set protocols bgp group toInternal neighbor 192.0.2.3

set routing-options router-id 192.0.2.4

set routing-options autonomous-system 64497

set routing-options forwarding-table export lb

set routing-instances radium instance-type vrf

set routing-instances radium vrf-table-label

set routing-instances radium interface ge-2/0/2.0

set routing-instances radium interface ge-2/0/3.0

set routing-instances radium route-distinguisher 64497:1

set routing-instances radium vrf-target target:64497:1

set routing-instances radium protocols bgp group toCE2 type external

set routing-instances radium protocols bgp group toCE2 peer-as 64498

set routing-instances radium protocols bgp group toCE2 neighbor 10.1.1.26

set routing-instances radium protocols bgp group toCE2 family inet unicast protection

set routing-instances radium protocols bgp group toCE2 family inet6 unicast protection

set routing-instances radium protocols bgp group toCE3 type external

set routing-instances radium protocols bgp group toCE3 peer-as 64499

set routing-instances radium protocols bgp group toCE3 neighbor 10.1.1.22

set policy-options policy-statement lb then load-balance per-packet

Enrutador P

set interfaces ge-2/0/0 unit 0 description toPE2

set interfaces ge-2/0/0 unit 0 family inet address 10.1.1.14/30

set interfaces ge-2/0/0 unit 0 family inet6 address 2001:db8:0:13::/64 eui-64

set interfaces ge-2/0/0 unit 0 family mpls

set interfaces ge-2/0/1 unit 0 description toPE3

set interfaces ge-2/0/1 unit 0 family inet address 10.1.1.17/30

set interfaces ge-2/0/1 unit 0 family inet6 address 2001:db8:0:17::/64 eui-64

set interfaces ge-2/0/1 unit 0 family mpls

set interfaces lo0 unit 0 family inet address 192.0.2.5/24

set interfaces lo0 unit 0 family inet6 address 2001:db8::5/128

set routing-options router-id 192.0.2.5

set routing-options autonomous-system 64497

set protocols mpls interface all

set protocols ldp interface all

set protocols ospf area 0.0.0.0 interface lo0.0 passive

set protocols ospf area 0.0.0.0 interface ge-2/0/0.0 metric 5

set protocols ospf area 0.0.0.0 interface ge-2/0/1.0 metric 5

set protocols ospf3 area 0.0.0.0 interface lo0.0 passive

set protocols ospf3 area 0.0.0.0 interface ge-2/0/0.0 metric 5

set protocols ospf3 area 0.0.0.0 interface ge-2/0/1.0 metric 5

Enrutador CE2

set interfaces ge-2/0/0 unit 0 description toPE2

set interfaces ge-2/0/0 unit 0 family inet address 10.1.1.30/30

set interfaces ge-2/0/0 unit 0 family inet6 address 2001:db8:0:29::/64 eui-64

set interfaces ge-2/0/0 unit 0 family mpls

set interfaces ge-2/0/1 unit 0 description toPE3

set interfaces ge-2/0/1 unit 0 family inet address 10.1.1.26/30

set interfaces ge-2/0/1 unit 0 family inet6 address 2001:db8:0:25::/64 eui-64

set interfaces ge-2/0/1 unit 0 family mpls

set interfaces lo0 unit 0 family inet address 192.0.2.6/24

set interfaces lo0 unit 0 family inet6 address 2001:db8::6/128

set routing-options router-id 192.0.2.6

set routing-options autonomous-system 64498

set protocols bgp group toAS2 type external

set protocols bgp group toAS2 export send-direct

set protocols bgp group toAS2 peer-as 64497

set protocols bgp group toAS2 neighbor 10.1.1.25

set protocols bgp group toAS2 neighbor 10.1.1.29

set policy-options policy-statement send-direct from protocol direct

set policy-options policy-statement send-direct then accept

Enrutador CE3

set interfaces ge-2/0/0 unit 0 description toPE3

set interfaces ge-2/0/0 unit 0 family inet address 10.1.1.22/30

set interfaces ge-2/0/0 unit 0 family inet6 address 2001:db8:0:21::/64 eui-64

set interfaces ge-2/0/0 unit 0 family mpls

set interfaces lo0 unit 0 family inet address 192.0.2.7/24

set interfaces lo0 unit 0 family inet6 address 2001:db8::7/128

set routing-options router-id 192.0.2.7

set routing-options autonomous-system 64499

set protocols bgp group toPE3 type external

set protocols bgp group toPE3 export send-direct

set protocols bgp group toPE3 peer-as 64497

set protocols bgp group toPE3 neighbor 10.1.1.21

set policy-options policy-statement send-direct from protocol direct

set policy-options policy-statement send-direct then accept

Configuración de la protección de vínculo perimetral del proveedor en VPN de capa 3

Procedimiento paso a paso

El ejemplo siguiente requiere que navegue por varios niveles en la jerarquía de configuración. Para obtener información acerca de cómo navegar por la CLI, consulte Uso del editor de CLI en modo de configuración en la Guía del usuario de CLI.

Para configurar la protección de vínculos perimetrales del proveedor:

-

Configure las interfaces del enrutador.

[edit interfaces] user@PE3# set ge-2/0/0 unit 0 description toPE1 user@PE3# set ge-2/0/0 unit 0 family inet address 10.1.1.10/30 user@PE3# set ge-2/0/0 unit 0 family inet6 address 2001:db8:0:9::/64 eui-64 user@PE3# set ge-2/0/0 unit 0 family mplsuser@PE3# set ge-2/0/1 unit 0 description toP user@PE3# set ge-2/0/1 unit 0 family inet address 10.1.1.18/30 user@PE3# set ge-2/0/1 unit 0 family inet6 address 2001:db8:0:17::/64 eui-64 user@PE3# set ge-2/0/1 unit 0 family mplsuser@PE3# set ge-2/0/2 unit 0 description toCE2 user@PE3# set ge-2/0/2 unit 0 family inet address 10.1.1.25/30 user@PE3# set ge-2/0/2 unit 0 family inet6 address 12001:db8:0:25::/64 eui-64 user@PE3# set ge-2/0/2 unit 0 family mplsuser@PE3# set ge-2/0/3 unit 0 description toCE3 user@PE3# set ge-2/0/3 unit 0 family inet address 10.1.1.21/30 user@PE3# set ge-2/0/3 unit 0 family inet6 address 2001:db8:0:21::/64 eui-64 user@PE3# set ge-2/0/3 unit 0 family mplsuser@PE3# set lo0 unit 0 family inet address 192.0.2.4/24 user@PE3# set lo0 unit 0 family inet6 address 2001:db8::4/128Del mismo modo, configure las interfaces en todos los demás enrutadores.

-

Configure el ID del enrutador y el número de sistema autónomo (AS).

[edit routing-options] user@PE3# set router-id 192.0.2.4 user@PE3# set autonomous-system 64497Del mismo modo, configure el ID de enrutador y el número de AS para todos los demás enrutadores. En este ejemplo, se elige que el ID del enrutador sea idéntico a la dirección de circuito cerrado configurada en el enrutador.

-

Configure MPLS y LDP en todas las interfaces del enrutador PE3.

[edit protocols] user@PE3# set mpls interface all user@PE3# set ldp interface allDel mismo modo, configure otros enrutadores PE.

-

Configure un IGP en las interfaces orientadas al núcleo del enrutador PE3.

[edit protocols ospf area 0.0.0.0] user@PE3# set interface lo0.0 passive user@PE3# set interface ge-2/0/1.0 metric 5 user@PE3# set interface ge-2/0/0.0 metric 10[edit protocols ospf3 area 0.0.0.0] user@PE3# set interface lo0.0 passive user@PE3# set interface ge-2/0/1.0 metric 5 user@PE3# set interface ge-2/0/0.0 metric 10Del mismo modo, configure otros enrutadores PE.

-

Configure una política que exporte las rutas de la tabla de enrutamiento a la tabla de reenvío del enrutador PE3.

[edit policy-options] user@PE3# set policy-statement lb then load-balance per-packet[edit routing-options] user@PE3# set forwarding-table export lbDel mismo modo, configure otros enrutadores PE.

-

Configure BGP en el enrutador CE2 e incluya una política para exportar rutas hacia y desde la red del proveedor de servicios.

[edit policy-options] user@CE2# set policy-statement send-direct from protocol direct user@CE2# set policy-statement send-direct then accept[edit protocols bgp group toAS2] user@CE2# set type external user@CE2# set export send-direct user@CE2# set peer-as 64497 user@CE2# set neighbor 10.1.1.25 user@CE2# set neighbor 10.1.1.29Del mismo modo, configure otros enrutadores CE.

-

Configure BGP en el enrutador PE3 para el enrutamiento dentro del núcleo del proveedor.

[edit protocols bgp group toInternal] user@PE3# set type internal user@PE3# set family inet-vpn unicast user@PE3# set family inet6-vpn unicast user@PE3# set multipath user@PE3# set local-address 192.0.2.4 user@PE3# set neighbor 192.0.2.2 user@PE3# set neighbor 192.0.2.3Del mismo modo, configure otros enrutadores PE.

-

Configure la instancia de enrutamiento VPN de capa 3 en el enrutador PE3.

[set routing-instances radium] user@PE3# set instance-type vrf user@PE3# set vrf-table-label user@PE3# set interface ge-2/0/2.0 user@PE3# set interface ge-2/0/3.0 user@PE3# set route-distinguisher 64497:1 user@PE3# set vrf-target target:64497:1[edit routing-instances radium protocols bgp group toCE2] user@PE3# set type external user@PE3# set peer-as 64498 user@PE3# set neighbor 10.1.1.26[edit routing-instances radium protocols bgp group toCE3] user@PE3# set type external user@PE3# set peer-as 64499 user@PE3# set neighbor 10.1.1.22Del mismo modo, configure otros enrutadores PE.

-

Configure la protección de vínculos perimetrales del proveedor en el vínculo entre los enrutadores PE3 y CE2.

[edit routing-instances radium protocols bgp group toCE2] user@PE3# set family inet unicast protection user@PE3# set family inet6 unicast protection

Resultados

Desde el modo de configuración, escriba los comandos , show routing-options, show protocols show policy-options, y show routing-instances para confirmar la show interfacesconfiguración.

Si el resultado no muestra la configuración deseada, repita las instrucciones de este ejemplo para corregir la configuración.

user@PE3# show interfaces

ge-2/0/0 {

unit 0 {

description toPE1;

family inet {

address 10.1.1.10/30;

}

family inet6 {

address 2001:db8:0:9::/64 {

eui-64;

}

}

family mpls;

}

}

ge-2/0/1 {

unit 0 {

description toP;

family inet {

address 10.1.1.18/30;

}

family inet6 {

address 2001:db8:0:17::/64 {

eui-64;

}

}

family mpls;

}

}

ge-2/0/2 {

unit 0 {

description toCE2;

family inet {

address 10.1.1.25/30;

}

family inet6 {

address 2001:db8:0:25::/64 {

eui-64;

}

}

family mpls;

}

}

ge-2/0/3 {

unit 0 {

description toCE3;

family inet {

address 10.1.1.21/30;

}

family inet6 {

address 2001:db8:0:21::/64 {

eui-64;

}

}

family mpls;

}

}

lo0 {

unit 0 {

family inet {

address 192.0.2.4/24;

}

family inet6 {

address 2001:db8::4/128;

}

}

}

user@PE3# show routing-options

router-id 192.0.2.4;

autonomous-system 64497;

forwarding-table {

export lb;

}

user@PE3# show policy-options

policy-statement lb {

then {

load-balance per-packet;

}

}

user@PE3# show protocols

mpls {

interface all;

}

bgp {

group toInternal {

type internal;

local-address 192.0.2.4;

family inet-vpn {

unicast;

}

family inet6-vpn {

unicast;

}

multipath;

neighbor 192.0.2.2;

neighbor 192.0.2.3;

}

}

ospf {

area 0.0.0.0 {

interface lo0.0 {

passive;

}

interface ge-2/0/1.0 {

metric 5;

}

interface ge-2/0/0.0 {

metric 10;

}

}

}

ospf3 {

area 0.0.0.0 {

interface lo0.0 {

passive;

}

interface ge-2/0/1.0 {

metric 5;

}

interface ge-2/0/0.0 {

metric 10;

}

}

}

ldp {

interface all;

}

user@PE3# show routing-instances

radium {

instance-type vrf;

interface ge-2/0/2.0;

interface ge-2/0/3.0;

route-distinguisher 64497:1;

vrf-target target:64497:1;

protocols {

bgp {

group toCE2 {

type external;

family inet {

unicast {

protection;

}

}

family inet6 {

unicast {

protection;

}

}

peer-as 64498;

neighbor 10.1.1.26;

}

group toCE3 {

type external;

peer-as 64499;

neighbor 10.1.1.22;

}

}

}

}

Ejecute estos comandos en todos los demás enrutadores para confirmar las configuraciones. Cuando haya terminado de configurar los enrutadores, ingrese commit desde el modo de configuración.

Verificación

Confirme que la configuración funciona correctamente.

Comprobación de BGP

Propósito

Compruebe que BGP funciona en la VPN de capa 3.

Acción

Desde el modo operativo en el enrutador PE3, ejecute el show route protocol bgp comando.

user@PE3> show route protocol bgp

inet.0: 11 destinations, 11 routes (11 active, 0 holddown, 0 hidden)

inet.3: 3 destinations, 3 routes (3 active, 0 holddown, 0 hidden)

radium.inet.0: 9 destinations, 14 routes (9 active, 0 holddown, 0 hidden)

@ = Routing Use Only, # = Forwarding Use Only

+ = Active Route, - = Last Active, * = Both

192.0.2.1/24 *[BGP/170] 00:09:15, localpref 100, from 192.0.2.2

AS path: 64496 I, validation-state: unverified

> to 10.1.1.9 via ge-2/0/0.0, Push 299792

192.0.2.6/24 @[BGP/170] 00:09:40, localpref 100

AS path: 64498 I, validation-state: unverified

> to 10.1.1.26 via ge-2/0/2.0

[BGP/170] 00:09:07, localpref 100, from 192.0.2.3

AS path: 64498 I, validation-state: unverified

> to 10.1.1.17 via ge-2/0/1.0, Push 299792, Push 299776(top)

192.0.2.7/24 *[BGP/170] 00:09:26, localpref 100

AS path: 64499 I, validation-state: unverified

> to 10.1.1.22 via ge-2/0/3.0

10.1.1.0/30 *[BGP/170] 00:09:15, localpref 100, from 192.0.2.2

AS path: I, validation-state: unverified

> to 10.1.1.9 via ge-2/0/0.0, Push 299792

10.1.1.20/30 [BGP/170] 00:09:26, localpref 100

AS path: 64499 I, validation-state: unverified

> to 10.1.1.22 via ge-2/0/3.0

10.1.1.24/30 [BGP/170] 00:09:40, localpref 100

AS path: 64498 I, validation-state: unverified

> to 10.1.1.26 via ge-2/0/2.0

10.1.1.28/30 *[BGP/170] 00:09:07, localpref 100, from 192.0.2.3

AS path: I, validation-state: unverified

> to 10.1.1.17 via ge-2/0/1.0, Push 299792, Push 299776(top)

[BGP/170] 00:09:40, localpref 100

AS path: 64498 I, validation-state: unverified

> to 10.1.1.26 via ge-2/0/2.0

mpls.0: 11 destinations, 11 routes (11 active, 0 holddown, 0 hidden)

bgp.l3vpn.0: 4 destinations, 4 routes (4 active, 0 holddown, 0 hidden)

+ = Active Route, - = Last Active, * = Both

64497:1:192.0.2.1/24

*[BGP/170] 00:09:15, localpref 100, from 192.0.2.2

AS path: 64496 I, validation-state: unverified

> to 10.1.1.9 via ge-2/0/0.0, Push 299792

64497:1:192.0.2.6/24

*[BGP/170] 00:09:07, localpref 100, from 192.0.2.3

AS path: 64498 I, validation-state: unverified

> to 10.1.1.17 via ge-2/0/1.0, Push 299792, Push 299776(top)

64497:1:10.1.1.0/30

*[BGP/170] 00:09:15, localpref 100, from 192.0.2.2

AS path: I, validation-state: unverified

> to 10.1.1.9 via ge-2/0/0.0, Push 299792

64497:1:10.1.1.28/30

*[BGP/170] 00:09:07, localpref 100, from 192.0.2.3

AS path: I, validation-state: unverified

> to 10.1.1.17 via ge-2/0/1.0, Push 299792, Push 299776(top)

inet6.0: 12 destinations, 13 routes (12 active, 0 holddown, 0 hidden)

radium.inet6.0: 7 destinations, 8 routes (7 active, 0 holddown, 0 hidden)

El resultado muestra todas las rutas BGP en la tabla de enrutamiento del enrutador PE3. Esto indica que BGP funciona según lo requerido.

Del mismo modo, ejecute este comando en otros enrutadores para verificar si BGP está operativo.

Significado

BGP es funcional en la VPN de capa 3.

Verificación de la protección del vínculo perimetral del proveedor

Propósito

Verifique que el vínculo perimetral del proveedor entre los enrutadores PE2 y CE2 esté protegido.

Acción

Para comprobar que la protección de vínculos perimetrales del proveedor está configurada correctamente:

-

Confirme que una ruta en el enrutador CE2 se anuncia al enrutador PE3, directamente y a través del enrutador PE2.

Si la ruta se anuncia correctamente, verá varias rutas para la ruta.

Desde el modo operativo en el enrutador PE3, ejecute el

show route destination-prefixcomando.user@PE3> show route 192.0.2.6 radium.inet.0: 9 destinations, 14 routes (9 active, 0 holddown, 0 hidden) @ = Routing Use Only, # = Forwarding Use Only + = Active Route, - = Last Active, * = Both 192.0.2.6/24 @[BGP/170] 02:55:36, localpref 100 AS path: 64498 I, validation-state: unverified > to 10.1.1.26 via ge-2/0/2.0 [BGP/170] 00:10:13, localpref 100, from 192.0.2.3 AS path: 64498 I, validation-state: unverified > to 10.1.1.17 via ge-2/0/1.0, Push 299840, Push 299776(top) #[Multipath/255] 00:10:13 > to 10.1.1.26 via ge-2/0/2.0 to 10.1.1.17 via ge-2/0/1.0, Push 299840, Push 299776(top)El resultado verifica la presencia de varias rutas desde el enrutador PE3 a la ruta de destino, 192.0.2.6, en el enrutador CE2. La primera ruta es directamente a través del enlace PE3-CE2 (10.1.1.26). La segunda ruta es a través del núcleo del proveedor y PE2 (10.1.1.17).

-

Compruebe que la ruta de protección está configurada correctamente confirmando que el grosor de la ruta activa que se va a proteger es

0x1, y el peso de la ruta candidata de protección es0x4000.Desde el modo operativo en el enrutador PE3, ejecute el

show route destination-prefix extensivecomando.user@PE3> show route 192.0.2.6 extensive radium.inet.0: 9 destinations, 14 routes (9 active, 0 holddown, 0 hidden) 192.0.2.6/24 (3 entries, 2 announced) State: <CalcForwarding> TSI: KRT in-kernel 192.0.2.6/24 -> {list:10.1.1.26, indirect(1048584)} Page 0 idx 1 Type 1 val 9229c38 Nexthop: Self AS path: [64497] 64498 I Communities: Page 0 idx 2 Type 1 val 9229cc4 Flags: Nexthop Change Nexthop: Self Localpref: 100 AS path: [64497] 64498 I Communities: target:64497:1 Path 192.0.2.6 from 10.1.1.26 Vector len 4. Val: 1 2 @BGP Preference: 170/-101 Next hop type: Router, Next hop index: 994 Address: 0x9240a74 Next-hop reference count: 5 Source: 10.1.1.26 Next hop: 10.1.1.26 via ge-2/0/2.0, selected Session Id: 0x200001 State: <Active Ext ProtectionPath ProtectionCand> Peer AS: 64498 Age: 2:55:54 Validation State: unverified Task: BGP_64498.10.1.1.26+52214 Announcement bits (1): 2-BGP_RT_Background AS path: 64498 I Accepted Localpref: 100 Router ID: 192.0.2.6 BGP Preference: 170/-101 Route Distinguisher: 64497:1 Next hop type: Indirect Address: 0x92413a8 Next-hop reference count: 6 Source: 192.0.2.3 Next hop type: Router, Next hop index: 1322 Next hop: 10.1.1.17 via ge-2/0/1.0, selected Label operation: Push 299840, Push 299776(top) Label TTL action: prop-ttl, prop-ttl(top) Session Id: 0x200005 Protocol next hop: 192.0.2.3 Push 299840 Indirect next hop: 94100ec 1048584 INH Session ID: 0x20000b State: <Secondary NotBest Int Ext ProtectionCand> Inactive reason: Not Best in its group - Interior > Exterior > Exterior via Interior Local AS: 64497 Peer AS: 64497 Age: 10:31 Metric2: 1 Validation State: unverified Task: BGP_64497.192.0.2.3+179 Local AS: 64497 Peer AS: 64497 Age: 10:31 Metric2: 1 Validation State: unverified Task: BGP_64497.192.0.2.3+179 AS path: 64498 I Communities: target:64497:1 Import Accepted VPN Label: 299840 Localpref: 100 Router ID: 192.0.2.3 Primary Routing Table bgp.l3vpn.0 Indirect next hops: 1 Protocol next hop: 192.0.2.3 Metric: 1 Push 299840 Indirect next hop: 94100ec 1048584 INH Session ID: 0x20000b Indirect path forwarding next hops: 1 Next hop type: Router Next hop: 10.1.1.17 via ge-2/0/1.0 Session Id: 0x200005 192.0.2.3/24 Originating RIB: inet.3 Metric: 1 Node path count: 1 Forwarding nexthops: 1 Nexthop: 10.1.1.17 via ge-2/0/1.0 #Multipath Preference: 255 Next hop type: List, Next hop index: 1048585 Address: 0x944c154 Next-hop reference count: 2 Next hop: ELNH Address 0x9240a74 weight 0x1, selected equal-external-internal-type external Next hop type: Router, Next hop index: 994 Address: 0x9240a74 Next-hop reference count: 5 Next hop: 10.1.1.26 via ge-2/0/2.0 Next hop: ELNH Address 0x92413a8 weight 0x4000 equal-external-internal-type internal Next hop type: Indirect Address: 0x92413a8 Next-hop reference count: 6 Protocol next hop: 192.0.2.3 Push 299840 Indirect next hop: 94100ec 1048584 INH Session ID: 0x20000b Next hop type: Router, Next hop index: 1322 Address: 0x9241310 Next-hop reference count: 4 Next hop: 10.1.1.17 via ge-2/0/1.0 Label operation: Push 299840, Push 299776(top) Label TTL action: prop-ttl, prop-ttl(top) State: <ForwardingOnly Int Ext> Inactive reason: Forwarding use only Age: 10:31 Validation State: unverified Task: RT Announcement bits (1): 0-KRT AS path: 64498 IEl resultado muestra que el peso (0x1) asignado a la ruta PE3-CE2 es preferible al peso (0x4000) asignado a la ruta PE2-CE2. Un valor de peso más bajo tiene prioridad sobre un valor de peso más alto. Esto confirma que la ruta PE3-CE2 está protegida por la ruta PE2-CE2'

Significado

El vínculo perimetral del proveedor entre los enrutadores PE3 y CE2 está protegido.

Ejemplo: configuración de la protección de vínculo perimetral del proveedor para rutas de unidifusión etiquetadas como BGP

En este ejemplo se muestra cómo configurar una ruta de protección de unidifusión etiquetada que se puede usar en caso de que se produzca un error de vínculo en una topología de operadora.

Requisitos

En este ejemplo se utilizan los siguientes componentes de hardware y software:

-

Enrutadores perimetrales multiservicio serie M, plataformas de enrutamiento universal 5G serie MX o enrutadores núcleo serie T

-

Junos OS versión 13.3 o posterior

Visión general

En este ejemplo se muestra cómo configurar la protección de vínculos de unidifusión etiquetada en una VPN de capa 3.

Topología

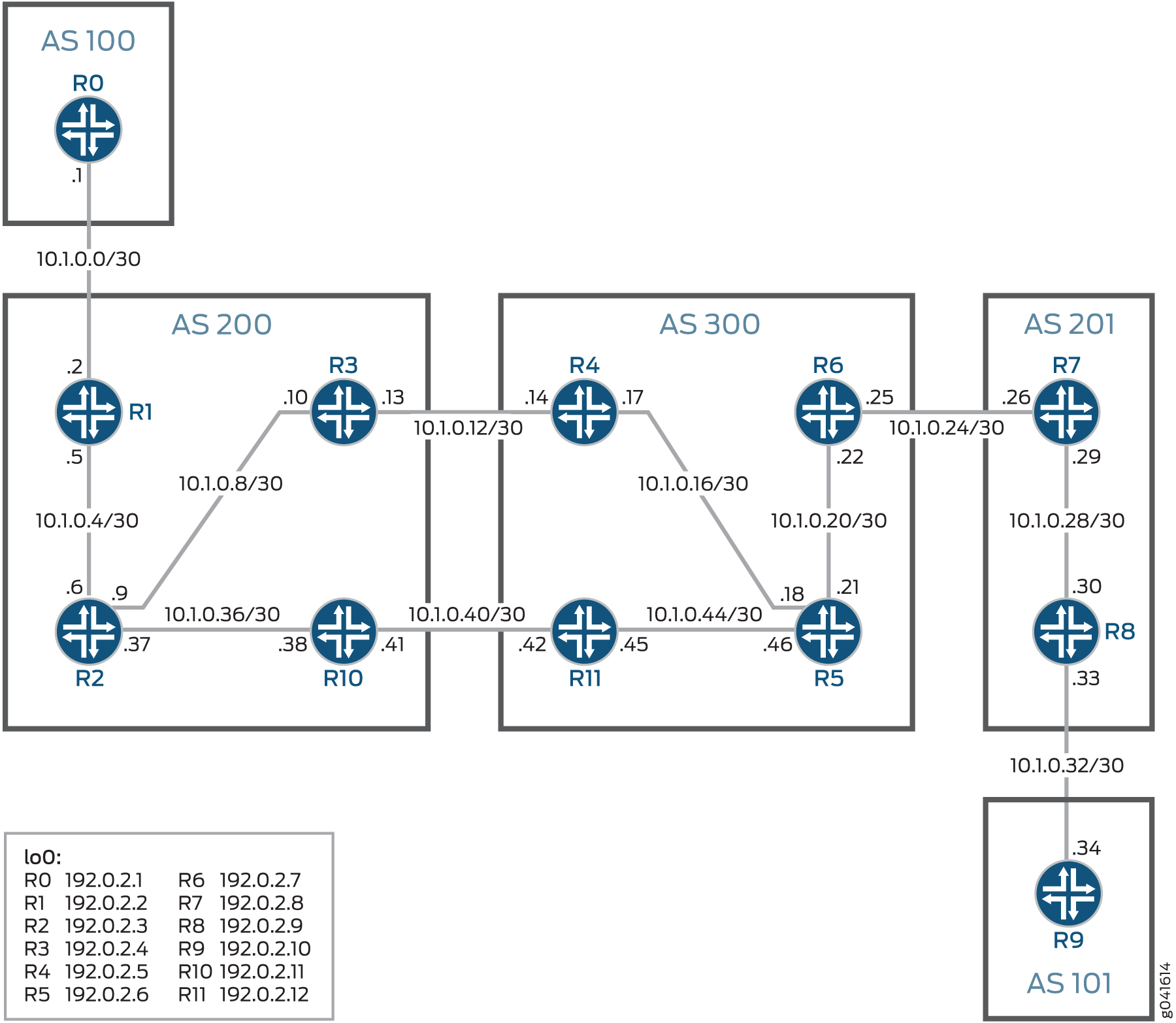

En este ejemplo, se configura una topología de operadora configurando dos dispositivos perimetrales de cliente y ocho dispositivos perimetrales de proveedor de servicios en cinco sistemas autónomos. Los dispositivos CE están configurados en AS100 y AS101. Los dispositivos PE están configurados en AS200, AS300 y AS201.

La figura 2 muestra la topología utilizada en este ejemplo.

de capa 3

de capa 3

El objetivo de este ejemplo es proteger el vínculo perimetral del proveedor entre los enrutadores R4 y R3. La protección se configura en el vínculo principal entre R4 y R3 de manera que el tráfico se pueda enrutar a través del vínculo de respaldo (R11 a R10) cuando el vínculo principal deja de funcionar.

La protección también se puede configurar en el enlace secundario entre R11 y R10 de modo que si ese enlace se convierte en el enlace principal y el enlace R4-R3 se convierte en secundario, el enlace R11-R10 también estará protegido.

Configuración

- Configuración rápida de CLI

- Configuración de la protección de vínculo perimetral del proveedor en VPN de capa 3

- Resultados

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red y, a continuación, copie y pegue los comandos en la CLI en el nivel de [edit] jerarquía.

La protección se agrega a la configuración solo después de confirmar la configuración inicial y BGP haya instalado la mejor ruta en la tabla de reenvío.

Enrutador R0

set interfaces ge-2/0/0 unit 0 description toR1

set interfaces ge-2/0/0 unit 0 family inet address 10.1.0.1/30

set interfaces ge-2/0/0 unit 0 family iso

set interfaces ge-2/0/0 unit 0 family mpls

set interfaces lo0 unit 0 family inet address 192.0.2.1/24

set interfaces lo0 unit 0 family iso address 47.0005.80ff.f800.0000.0108.0001.0102.5507.2056.00

set routing-options router-id 192.0.2.1

set routing-options autonomous-system 100

set protocols ospf area 0.0.0.0 interface lo0.0 passive

set protocols ospf area 0.0.0.0 interface ge-2/0/0.0 metric 10

Enrutador R1

set interfaces ge-2/0/0 unit 0 description toR0

set interfaces ge-2/0/0 unit 0 family inet address 10.1.0.2/30

set interfaces ge-2/0/0 unit 0 family iso

set interfaces ge-2/0/0 unit 0 family mpls

set interfaces ge-2/0/1 unit 0 description toR2

set interfaces ge-2/0/1 unit 0 family inet address 10.1.0.5/30

set interfaces ge-2/0/1 unit 0 family iso

set interfaces ge-2/0/1 unit 0 family mpls

set interfaces lo0 unit 0 family inet address 192.0.2.2/24

set interfaces lo0 unit 0 family iso address 47.0005.80ff.f800.0000.0108.0001.0102.5507.2052.00

set routing-options router-id 192.0.2.2

set routing-options autonomous-system 200

set protocols mpls interface all

set protocols ldp track-igp-metric

set protocols ldp interface ge-2/0/1.0

set protocols ldp interface lo0.0

set protocols ospf traffic-engineering

set protocols ospf area 0.0.0.0 interface lo0.0 passive

set protocols ospf area 0.0.0.0 interface ge-2/0/1.0 metric 10

set protocols bgp group toR8 local-address 192.0.2.2

set protocols bgp group toR8 type external

set protocols bgp group toR8 multihop ttl 10

set protocols bgp group toR8 family inet-vpn unicast

set protocols bgp group toR8 neighbor 192.0.2.9 peer-as 201

set policy-options policy-statement child_vpn_routes from protocol bgp

set policy-options policy-statement child_vpn_routes then accept

set routing-instances customer-provider-vpn instance-type vrf

set routing-instances customer-provider-vpn interface ge-2/0/0.0

set routing-instances customer-provider-vpn route-distinguisher 192.0.2.4:1

set routing-instances customer-provider-vpn vrf-target target:200:1

set routing-instances customer-provider-vpn protocols ospf export child_vpn_routes

set routing-instances customer-provider-vpn protocols ospf area 0.0.0.0 interface ge-2/0/0.0

Enrutador R2

set interfaces ge-2/0/0 unit 0 description toR1

set interfaces ge-2/0/0 unit 0 family inet address 10.1.0.6/30

set interfaces ge-2/0/0 unit 0 family iso

set interfaces ge-2/0/0 unit 0 family mpls

set interfaces ge-2/0/1 unit 0 description toR3

set interfaces ge-2/0/1 unit 0 family inet address 10.1.0.9/30

set interfaces ge-2/0/1 unit 0 family iso

set interfaces ge-2/0/1 unit 0 family mpls

set interfaces ge-2/0/2 unit 0 description toR10

set interfaces ge-2/0/2 unit 0 family inet address 10.1.0.37/30

set interfaces ge-2/0/2 unit 0 family iso

set interfaces ge-2/0/2 unit 0 family mpls

set interfaces lo0 unit 0 family inet address 192.0.2.3/24

set interfaces lo0 unit 0 family iso address 47.0005.80ff.f800.0000.0108.0001.0102.5507.2046.00

set routing-options router-id 192.0.2.3

set routing-options autonomous-system 200

set protocols mpls interface all

set protocols ldp track-igp-metric

set protocols ldp interface ge-2/0/0.0

set protocols ldp interface ge-2/0/1.0

set protocols ldp interface ge-2/0/2.0

set protocols ldp interface lo0.0

set protocols ospf traffic-engineering

set protocols ospf area 0.0.0.0 interface lo0.0 passive

set protocols ospf area 0.0.0.0 interface ge-2/0/0.0 metric 10

set protocols ospf area 0.0.0.0 interface ge-2/0/1.0 metric 10

set protocols ospf area 0.0.0.0 interface ge-2/0/2.0 metric 10

Enrutador R3

set interfaces ge-2/0/0 unit 0 description toR2

set interfaces ge-2/0/0 unit 0 family inet address 10.1.0.10/30

set interfaces ge-2/0/0 unit 0 family iso

set interfaces ge-2/0/0 unit 0 family mpls

set interfaces ge-2/0/1 unit 0 description toR4

set interfaces ge-2/0/1 unit 0 family inet address 10.1.0.13/30

set interfaces ge-2/0/1 unit 0 family iso

set interfaces ge-2/0/1 unit 0 family mpls

set interfaces lo0 unit 0 family inet address 192.0.2.4/24

set interfaces lo0 unit 0 family iso address 47.0005.80ff.f800.0000.0108.0001.0102.5507.2045.00

set routing-options router-id 192.0.2.4

set routing-options autonomous-system 200

set protocols mpls traffic-engineering bgp-igp

set protocols mpls interface all

set protocols ldp track-igp-metric

set protocols ldp egress-policy from-bgp

set protocols ldp interface ge-2/0/0.0

set protocols ldp interface lo0.0

set protocols ospf traffic-engineering

set protocols ospf export from-bgp

set protocols ospf area 0.0.0.0 interface lo0.0 passive

set protocols ospf area 0.0.0.0 interface ge-2/0/0.0 metric 10

set protocols bgp group toR4 type external

set protocols bgp group toR4 import send-local

set protocols bgp group toR4 family inet labeled-unicast

set protocols bgp group toR4 export send-local

set protocols bgp group toR4 neighbor 10.1.0.14 peer-as 300

set policy-options policy-statement from-bgp from protocol bgp

set policy-options policy-statement from-bgp then metric add 100

set policy-options policy-statement from-bgp then accept

set policy-options policy-statement send-local term 2 from metric 100

set policy-options policy-statement send-local term 2 then reject

set policy-options policy-statement send-local then accept

Enrutador R4

set interfaces ge-2/0/0 unit 0 description toR3

set interfaces ge-2/0/0 unit 0 family inet address 10.1.0.14/30

set interfaces ge-2/0/0 unit 0 family iso

set interfaces ge-2/0/0 unit 0 family mpls

set interfaces ge-2/0/1 unit 0 description toR5

set interfaces ge-2/0/1 unit 0 family inet address 10.1.0.17/30

set interfaces ge-2/0/1 unit 0 family iso

set interfaces ge-2/0/1 unit 0 family mpls

set interfaces lo0 unit 0 family inet address 192.0.2.5/24

set interfaces lo0 unit 0 family iso address 47.0005.80ff.f800.0000.0108.0001.0102.5507.2049.00

set policy-options policy-statement 1b then load-balance per-packet

set routing-options router-id 192.0.2.5

set routing-options autonomous-system 300

set routing-options forwarding-table export 1b

set protocols mpls interface all

set protocols ldp track-igp-metric

set protocols ldp interface ge-2/0/1.0

set protocols ldp interface lo0.0

set protocols isis level 1 disable

set protocols isis level 2 wide-metrics-only

set protocols isis interface ge-2/0/1.0 level 2 metric 10

set protocols isis interface lo0.0 passive

set protocols bgp group parent-vpn-peers type internal

set protocols bgp group parent-vpn-peers local-address 192.0.2.5

set protocols bgp group parent-vpn-peers family inet-vpn unicast

set protocols bgp group parent-vpn-peers neighbor 192.0.2.7

set protocols bgp group parent-vpn-peers neighbor 192.0.2.12

set routing-instances coc-provider-vpn instance-type vrf

set routing-instances coc-provider-vpn interface ge-2/0/0.0

set routing-instances coc-provider-vpn interface ge-2/0/2.0

set routing-instances coc-provider-vpn route-distinguisher 192.0.2.5:1

set routing-instances coc-provider-vpn vrf-target target:300:1

set routing-instances coc-provider-vpn protocols bgp group toR3 type external

set routing-instances coc-provider-vpn protocols bgp group toR3 family inet labeled-unicast per-prefix-label

set routing-instances coc-provider-vpn protocols bgp group toR3 neighbor 10.1.0.13 peer-as 200

Enrutador R5

set interfaces ge-2/0/0 unit 0 description toR4

set interfaces ge-2/0/0 unit 0 family inet address 10.1.0.18/30

set interfaces ge-2/0/0 unit 0 family iso

set interfaces ge-2/0/0 unit 0 family mpls

set interfaces ge-2/0/1 unit 0 description toR6

set interfaces ge-2/0/1 unit 0 family inet address 10.1.0.21/30

set interfaces ge-2/0/1 unit 0 family iso

set interfaces ge-2/0/1 unit 0 family mpls

set interfaces ge-2/0/2 unit 0 description toR11

set interfaces ge-2/0/2 unit 0 family inet address 10.1.0.46/30

set interfaces ge-2/0/2 unit 0 family iso

set interfaces ge-2/0/2 unit 0 family mpls

set interfaces lo0 unit 0 family inet address 192.0.2.6/24

set interfaces lo0 unit 0 family iso address 47.0005.80ff.f800.0000.0108.0001.0102.5507.2050.00

set routing-options router-id 192.0.2.6

set routing-options autonomous-system 300

set protocols mpls interface all

set protocols ldp track-igp-metric

set protocols ldp interface ge-2/0/0.0

set protocols ldp interface ge-2/0/1.0

set protocols ldp interface ge-2/0/2.0

set protocols ldp interface lo0.0

set protocols isis level 1 disable

set protocols isis level 2 wide-metrics-only

set protocols isis interface ge-2/0/0.0 level 2 metric 10

set protocols isis interface ge-2/0/1.0 level 2 metric 10

set protocols isis interface ge-2/0/2.0 level 2 metric 10

set protocols isis interface lo0.0 passive

Enrutador R6

set interfaces ge-2/0/0 unit 0 description toR5

set interfaces ge-2/0/0 unit 0 family inet address 10.1.0.22/30

set interfaces ge-2/0/0 unit 0 family iso

set interfaces ge-2/0/0 unit 0 family mpls

set interfaces ge-2/0/1 unit 0 description toR7

set interfaces ge-2/0/1 unit 0 family inet address 10.1.0.25/30

set interfaces ge-2/0/1 unit 0 family iso

set interfaces ge-2/0/1 unit 0 family mpls

set interfaces lo0 unit 0 family inet address 192.0.2.7/24

set interfaces lo0 unit 0 family iso address 47.0005.80ff.f800.0000.0108.0001.0102.5507.2048.00

set routing-options router-id 192.0.2.7

set routing-options autonomous-system 300

set protocols mpls interface all

set protocols ldp track-igp-metric

set protocols ldp interface ge-2/0/0.0

set protocols ldp interface lo0.0

set protocols isis level 1 disable

set protocols isis level 2 wide-metrics-only

set protocols isis interface ge-2/0/0.0 level 2 metric 10

set protocols isis interface lo0.0 passive

set protocols bgp group parent-vpn-peers type internal

set protocols bgp group parent-vpn-peers local-address 192.0.2.7

set protocols bgp group parent-vpn-peers family inet-vpn unicast

set protocols bgp group parent-vpn-peers neighbor 192.0.2.5

set protocols bgp group parent-vpn-peers neighbor 192.0.2.12

set routing-instances coc-provider-vpn instance-type vrf

set routing-instances coc-provider-vpn interface ge-2/0/1.0

set routing-instances coc-provider-vpn route-distinguisher 192.0.2.7:1

set routing-instances coc-provider-vpn vrf-target target:300:1

set routing-instances coc-provider-vpn protocols bgp group toR7 family inet labeled-unicast per-prefix-label

set routing-instances coc-provider-vpn protocols bgp group toR7 type external

set routing-instances coc-provider-vpn protocols bgp group toR7 neighbor 10.1.0.26 peer-as 201

Enrutador R7

set interfaces ge-2/0/0 unit 0 description toR6

set interfaces ge-2/0/0 unit 0 family inet address 10.1.0.26/30

set interfaces ge-2/0/0 unit 0 family iso

set interfaces ge-2/0/0 unit 0 family mpls

set interfaces ge-2/0/1 unit 0 description toR8

set interfaces ge-2/0/1 unit 0 family inet address 10.1.0.29/30

set interfaces ge-2/0/1 unit 0 family iso

set interfaces ge-2/0/1 unit 0 family mpls

set interfaces lo0 unit 0 family inet address 192.0.2.8/24

set interfaces lo0 unit 0 family iso address 47.0005.80ff.f800.0000.0108.0001.0102.5507.2054.00

set routing-options router-id 192.0.2.8

set routing-options autonomous-system 201

set protocols mpls traffic-engineering bgp-igp

set protocols mpls interface all

set protocols ldp track-igp-metric

set protocols ldp egress-policy from-bgp

set protocols ldp interface ge-2/0/1.0

set protocols ldp interface lo0.0

set protocols ospf traffic-engineering

set protocols ospf export from-bgp

set protocols ospf area 0.0.0.0 interface lo0.0 passive

set protocols ospf area 0.0.0.0 interface ge-2/0/1.0 metric 10

set protocols bgp group toR6 type external

set protocols bgp group toR6 import send-all

set protocols bgp group toR6 family inet labeled-unicast

set protocols bgp group toR6 export send-all

set protocols bgp group toR6 neighbor 10.1.0.25 peer-as 300

set policy-options policy-statement from-bgp from protocol bgp

set policy-options policy-statement from-bgp then accept

set policy-options policy-statement send-all then accept

Enrutador R8

set interfaces ge-2/0/0 unit 0 description toR7

set interfaces ge-2/0/0 unit 0 family inet address 10.1.0.30/30

set interfaces ge-2/0/0 unit 0 family iso

set interfaces ge-2/0/0 unit 0 family mpls

set interfaces ge-2/0/1 unit 0 description toR9

set interfaces ge-2/0/1 unit 0 family inet address 10.1.0.33/30

set interfaces ge-2/0/1 unit 0 family iso

set interfaces ge-2/0/1 unit 0 family mpls

set interfaces lo0 unit 0 family inet address 192.0.2.9/24

set interfaces lo0 unit 0 family iso address 47.0005.80ff.f800.0000.0108.0001.0102.5507.2053.00

set routing-options router-id 192.0.2.9

set routing-options autonomous-system 201

set protocols mpls interface all

set protocols ldp track-igp-metric

set protocols ldp interface ge-2/0/0.0

set protocols ldp interface lo0.0

set protocols ospf area 0.0.0.0 interface lo0.0 passive

set protocols ospf area 0.0.0.0 interface ge-2/0/0.0 metric 10

set protocols bgp group toR1 local-address 192.0.2.9

set protocols bgp group toR1 type external

set protocols bgp group toR1 multihop ttl 10

set protocols bgp group toR1 family inet-vpn unicast

set protocols bgp group toR1 neighbor 192.0.2.2 peer-as 200

set policy-options policy-statement child_vpn_routes from protocol bgp

set policy-options policy-statement child_vpn_routes then accept

set routing-instances customer-provider-vpn instance-type vrf

set routing-instances customer-provider-vpn interface ge-2/0/1.0

set routing-instances customer-provider-vpn route-distinguisher 192.0.2.9:1

set routing-instances customer-provider-vpn vrf-target target:200:1

set routing-instances customer-provider-vpn protocols ospf export child_vpn_routes

set routing-instances customer-provider-vpn protocols ospf area 0.0.0.0 interface ge-2/0/1.0

Enrutador R9

set interfaces ge-2/0/0 unit 0 description toR8

set interfaces ge-2/0/0 unit 0 family inet address 10.1.0.34/30

set interfaces ge-2/0/0 unit 0 family iso

set interfaces ge-2/0/0 unit 0 family mpls

set interfaces lo0 unit 0 family inet address 192.0.2.10/24

set interfaces lo0 unit 0 family iso address 47.0005.80ff.f800.0000.0108.0001.0102.5507.2047.00

set routing-options router-id 192.0.2.10

set routing-options autonomous-system 101

set routing-options static route 198.51.100.1/24 discard

set protocols ospf export statics

set protocols ospf area 0.0.0.0 interface lo0.0 passive

set protocols ospf area 0.0.0.0 interface ge-2/0/0.0 metric 10

set policy-options policy-statement statics from route-filter 198.51.100.1/24 exact

set policy-options policy-statement statics then accept

Enrutador R10

set interfaces ge-2/0/0 unit 0 description toR2

set interfaces ge-2/0/0 unit 0 family inet address 10.1.0.38/30

set interfaces ge-2/0/0 unit 0 family iso

set interfaces ge-2/0/0 unit 0 family mpls

set interfaces ge-2/0/1 unit 0 description toR11

set interfaces ge-2/0/1 unit 0 family inet address 10.1.0.41/30

set interfaces ge-2/0/1 unit 0 family iso

set interfaces ge-2/0/1 unit 0 family mpls

set interfaces lo0 unit 0 family inet address 192.0.2.11.24

set interfaces lo0 unit 0 family iso address 47.0005.80ff.f800.0000.0108.0001.0102.5507.2061.00

set routing-options router-id 192.0.2.11

set routing-options autonomous-system 200

set protocols mpls traffic-engineering bgp-igp

set protocols mpls interface all

set protocols ldp track-igp-metric

set protocols ldp egress-policy from-bgp

set protocols ldp interface ge-2/0/0.0

set protocols ldp interface lo0.0

set protocols ospf traffic-engineering

set protocols ospf export from-bgp

set protocols ospf area 0.0.0.0 interface lo0.0 passive

set protocols ospf area 0.0.0.0 interface ge-2/0/0.0 metric 10

set protocols bgp group toR4 type external

set protocols bgp group toR4 import send-local

set protocols bgp group toR4 family inet labeled-unicast

set protocols bgp group toR4 export send-local

set protocols bgp group toR4 neighbor 10.1.0.42 peer-as 300

set protocols bgp group toR4 inactive: neighbor 10.1.0.50 peer-as 300

set policy-options policy-statement from-bgp from protocol bgp

set policy-options policy-statement from-bgp then metric add 100

set policy-options policy-statement from-bgp then accept

set policy-options policy-statement send-local term 2 from metric 100

set policy-options policy-statement send-local term 2 then reject

set policy-options policy-statement send-local then accept

Enrutador R11

set interfaces ge-2/0/0 unit 0 description toR10

set interfaces ge-2/0/0 unit 0 family inet address 10.1.0.42/30

set interfaces ge-2/0/0 unit 0 family iso

set interfaces ge-2/0/0 unit 0 family mpls

set interfaces ge-2/0/1 unit 0 description toR5

set interfaces ge-2/0/1 unit 0 family inet address 10.1.0.45/30

set interfaces ge-2/0/1 unit 0 family iso

set interfaces ge-2/0/1 unit 0 family mpls

set interfaces lo0 unit 0 family inet address 192.0.2.12/24

set interfaces lo0 unit 0 family iso address 47.0005.80ff.f800.0000.0108.0001.0102.5507.2062.00

set routing-options router-id 192.0.2.12

set routing-options autonomous-system 300

set protocols mpls interface all

set protocols ldp track-igp-metric

set protocols ldp interface ge-2/0/1.0

set protocols ldp interface lo0.0

set protocols isis level 1 disable

set protocols isis level 2 wide-metrics-only

set protocols isis interface ge-2/0/1.0 level 2 metric 10

set protocols isis interface lo0.0 passive

set protocols bgp group parent-vpn-peers type internal

set protocols bgp group parent-vpn-peers local-address 192.0.2.12

set protocols bgp group parent-vpn-peers family inet-vpn unicast

set protocols bgp group parent-vpn-peers neighbor 192.0.2.7

set protocols bgp group parent-vpn-peers neighbor 192.0.2.12

set routing-instances coc-provider-vpn instance-type vrf

set routing-instances coc-provider-vpn interface ge-2/0/0.0

set routing-instances coc-provider-vpn route-distinguisher 192.0.2.12:1

set routing-instances coc-provider-vpn vrf-target target:300:1

set routing-instances coc-provider-vpn protocols bgp group toR10 family inet labeled-unicast per-prefix-label

set routing-instances coc-provider-vpn protocols bgp group toR10 type external

set routing-instances coc-provider-vpn protocols bgp group toR10 neighbor 10.1.0.41 peer-as 200

Configuración de la protección de vínculo perimetral del proveedor en VPN de capa 3

Procedimiento paso a paso

El ejemplo siguiente requiere que navegue por varios niveles en la jerarquía de configuración. Para obtener información acerca de cómo navegar por la CLI, consulte Uso del editor de CLI en modo de configuración en la Guía del usuario de CLI.

Para configurar la protección de vínculos de unidifusión etiquetados:

-

Configure las interfaces del enrutador.

[edit interfaces] user@R4# set ge-2/0/0 unit 0 description toR3 user@R4# set ge-2/0/0 unit 0 family inet address 10.1.0.14/30 user@R4# set ge-2/0/0 unit 0 family iso user@R4# set ge-2/0/0 unit 0 family mplsuser@R4# set ge-2/0/1 unit 0 description toR5 user@R4# set ge-2/0/1 unit 0 family inet address 10.1.0.17/30 user@R4# set ge-2/0/1 unit 0 family iso user@R4# set ge-2/0/1 unit 0 family mplsuser@R4# set lo0 unit 0 family inet address 192.0.2.5/24 user@R4# set lo0 unit 0 family iso address 47.0005.80ff.f800.0000.0108.0001.0102.5507.2049.00Del mismo modo, configure las interfaces en todos los demás enrutadores.

-

Configure las opciones de directiva de enrutamiento en R4.

[edit policy-options] user@R4# set policy-statement 1b then load-balance per-packetDel mismo modo, configure las opciones de directiva en los enrutadores R1, R3, R7, R8, R9 y R10 para este ejemplo.

-

Configure el ID del enrutador, el número de sistema autónomo (AS) y cualquier otra opción de enrutamiento.

[edit routing-options] user@R4# set router-id 192.0.2.5 user@R4# set autonomous-system 300 user@R4# set forwarding-table export 1bDel mismo modo, configure el ID del enrutador, el número de AS y cualquier otra opción de enrutamiento para todos los demás enrutadores. En este ejemplo, se elige que el ID del enrutador sea idéntico a la dirección de circuito cerrado configurada en el enrutador.

-

Configure MPLS y LDP en el enrutador R4.

[edit protocols] user@R4# set mpls interface all user@R4# set ldp track-igp-metric user@R4# set ldp interface ge-2/0/1.0 user@R4# set ldp interface lo0.0Del mismo modo, configure MPLS y LDP en todos los demás enrutadores excepto R0 y R9.

-

Configure un IGP en las interfaces orientadas al núcleo del enrutador R4.

[edit protocols isis] user@R4# set level 1 disable user@R4# set level 2 wide-metrics-only user@R4# set interface ge-2/0/1.0 level 2 metric 10 user@R4# set interface lo0.0 passiveDel mismo modo, configure otros enrutadores (IS-IS en R5, R6 y R11 y OSPF en todos los demás enrutadores en este ejemplo).

-

Configure BGP en el enrutador R4.

[edit protocols bgp group parent-vpn-peers] user@R4# set type internal user@R4# set local-address 192.0.2.5 user@R4# set family inet-vpn unicast user@R4# set neighbor 192.0.2.7 user@R4# set neighbor 192.0.2.12Del mismo modo, configure BGP en los enrutadores R1, R3, R6, R7, R8, R10 y R11.

-

Configure una instancia de enrutamiento y reenvío VPN (VRF) en el enrutador R4 para crear una VPN de capa 3.

[edit routing-instances coc-provider-vpn] user@R4# set instance-type vrf user@R4# set interface ge-2/0/0.0 user@R4# set interface ge-2/0/2.0 user@R4# set route-distinguisher 192.0.2.5:1 user@R4# set vrf-target target:300:1[edit routing-instances coc-provider-vpn protocols bgp group toR3] user@R4# set type external user@R4# set family inet labeled-unicast per-prefix-label user@R4# set neighbor 10.1.0.13 peer-as 200Del mismo modo, configure otras instancias de enrutamiento VRF en R1, R6, R8 y R11.

Resultados

Desde el modo de configuración, escriba los comandos , show policy-options, show protocolsshow routing-options, y show routing-instances para confirmar la show interfacesconfiguración.

Si el resultado no muestra la configuración deseada, repita las instrucciones de este ejemplo para corregir la configuración.

user@R4# show interfaces

ge-2/0/0 {

unit 0 {

description toR3;

family inet {

address 10.1.0.14/30;

}

family iso;

family mpls;

}

}

ge-2/0/1 {

unit 0 {

description toR5;

family inet {

address 10.1.0.17/30;

}

family iso;

family mpls;

}

}

lo0 {

unit 0 {

family inet {

address 192.0.2.5/24;

}

family iso {

address 47.0005.80ff.f800.0000.0108.0001.0102.5507.2049.00;

}

}

}

user@R4# show policy-options

policy-statement 1b {

then {

load-balance per-packet;

}

}

user@R4# show routing-options

router-id 192.0.2.5;

autonomous-system 300;

forwarding-table {

export 1b;

}

user@R4# show protocols

mpls {

interface all;

}

ldp {

track-igp-metric;

interface ge-2/0/1.0;

interface lo0.0;

}

isis {

level 1 disable;

level 2 wide-metrics-only;

interface ge-2/0/1.0 {

level 2 metric 10;

}

interface lo0.0 {

passive;

}

}

bgp {

group parent-vpn-peers {

type internal;

local-address 192.0.2.5;

family inet-vpn {

unicast;

}

neighbor 192.0.2.7;

neighbor 192.0.2.12;

}

}

user@R4# show routing-instances

coc-provider-vpn {

instance-type vrf;

interface ge-2/0/0.0;

interface ge-2/0/2.0;

route-distinguisher 192.0.2.5:1;

vrf-target target:300:1;

protocols {

bgp {

group toR3 {

type external;

family inet {

labeled-unicast {

per-prefix-label;

}

}

neighbor 10.1.0.13 {

peer-as 200;

}

}

}

}

}

Cuando haya terminado de configurar el enrutador, ingrese commit desde el modo de configuración.

Repita el procedimiento para cada enrutador en este ejemplo, utilizando los nombres de interfaz y las direcciones adecuados para cada enrutador.

Verificación

Confirme que la configuración funciona correctamente.

- Habilitación de la protección

- Comprobación de entradas de múltiples rutas

- Comprobación de que las entradas de varias rutas tienen diferentes pesos

Habilitación de la protección

Propósito

Habilite la protección en R4 para solicitar protección para el vínculo de R4 a R3.

Acción

-

Agregue la

protectioninstrucción en el nivel jerárquico[edit routing-instances instance-name protocols bgp group group-name family inet labeled-unicast].[edit routing-instances coc-provider-vpn protocols bgp group toR3] user@R4# set family inet labeled-unicast protection -

Compruebe y confirme la configuración.

type external; family inet { labeled-unicast { per-prefix-label; protection; } } neighbor 10.1.0.13 { peer-as 200; }

Comprobación de entradas de múltiples rutas

Propósito

Compruebe que R4 tiene una entrada de varias rutas con dos entradas.

Acción

Desde el modo operativo en el enrutador R4, ejecute el show route 192.0.2.2 comando para comprobar la ruta a R1.

user@R4> show route 192.0.2.2

#[Multipath/255] 00:02:44, metric 20

> to 10.1.0.13 via ge-2/0/0.0, Push 408592

to 10.1.0.18 via ge-2/0/1.0, Push 299856, Push 299792(top)

Comprobación de que las entradas de varias rutas tienen diferentes pesos

Propósito

Compruebe que las dos rutas de la entrada multitrayecto tengan pesos diferentes, ya que la primera entrada tiene un peso de 0x1 y la segunda tiene un peso de 0x4000.

Acción

Desde el modo operativo en el enrutador R4, ejecute el show route 192.0.2.2 detail comando para comprobar la ruta a R1.

user@R4> show route 192.0.2.2 detail

#Multipath Preference: 255

Next hop type: List, Next hop index: 1048609

Address: 0x92f058c

Next-hop reference count: 4

Next hop: ELNH Address 0x92c48ac weight 0x1, selected

equal-external-internal-type external

Next hop type: Router, Next hop index: 1603

Address: 0x92c48ac

Next-hop reference count: 2

Next hop: 10.1.0.13 via ge-2/0/0.0

Label operation: Push 408592

Label TTL action: prop-ttl

Next hop: ELNH Address 0x92c548c weight 0x4000

equal-external-internal-type internal

Next hop type: Indirect

Address: 0x92c548c

Next-hop reference count: 3

Protocol next hop: 192.0.2.12

Push 299856

Indirect next hop: 0x9380f40 1048608 INH Session ID: 0x10001a

Next hop type: Router, Next hop index: 1586

Address: 0x92c5440

Next-hop reference count: 3

Next hop: 10.1.0.18 via ge-2/0/1.0

Label operation: Push 299856, Push 299792(top)

Label TTL action: prop-ttl, prop-ttl(top)

State: <ForwardingOnly Int Ext>

Inactive reason: Forwarding use only

Age: 3:38 Metric: 20

Validation State: unverified

Task: RT

Announcement bits (1): 0-KRT

AS path: 200 I

Descripción del redireccionamiento rápido del host

El reenrutamiento rápido de host (HFRR) agrega una ruta de protección precalculada en el motor de reenvío de paquetes (PFE), de modo que si un vínculo entre un dispositivo perimetral de proveedor y una granja de servidores queda inutilizable para el reenvío, el PFE puede usar otra ruta sin tener que esperar a que el enrutador o los protocolos proporcionen información de reenvío actualizada. Esta ruta de protección precalculada suele denominarse ruta de reparación o de copia de seguridad.

HFRR es una tecnología que protege los puntos finales IP en interfaces multipunto, como Ethernet. Esta tecnología es importante en los centros de datos donde es fundamental restaurar rápidamente los servicios de los puntos de conexión del servidor. Después de que una interfaz o un vínculo deja de funcionar, HFRR permite que el tiempo de reparación local sea de aproximadamente 50 milisegundos.

Considere la topología de red que se muestra en la figura 3.

rápido del host

rápido del host

Los dispositivos de enrutamiento crean entradas de reenvío de rutas de host desencadenadas por el Protocolo de resolución de direcciones (ARP) y el Protocolo de detección de vecinos (NDP) IPv6. HFRR aumenta las rutas del host con los próximos saltos de respaldo suministrados por los protocolos de enrutamiento. Estos próximos saltos de respaldo permiten que el tráfico que llega siga fluyendo mientras la red vuelve a converger.

El tráfico fluye desde las redes conectadas a los dispositivos perimetrales del proveedor, PE1 y PE2, hacia el host A y el host B. Este tráfico está protegido con HFRR. Si el vínculo deja de funcionar entre el dispositivo PE2 y los servidores host, el tráfico se redirige a través del dispositivo PE1 a los servidores host. En la topología, el host A y el host B representan equipos LAN, conocidos colectivamente como una granja de servidores. Los dispositivos PE son enrutadores con una VPN de capa 3 configurada entre ellos. El dispositivo PE1 aprende acerca de los hosts conectados directamente mediante ARP o IPv6 NDP.

El dispositivo PE2 también tiene información sobre la red de la granja de servidores y anuncia esta información al dispositivo PE1. Este anuncio se transmite a través de la VPN de capa 3 utilizando BGP interno (IBGP). En los dispositivos PE1 y PE2, esta ruta se considera una ruta directa a la subred de la granja de servidores.

El dispositivo PE1 usa las rutas de host aprendidas a través de ARP y NDP para enviar tráfico a los equipos host de la granja de servidores. Si se interrumpe el vínculo entre el dispositivo PE1 y la granja de servidores y si HFRR no está configurado, el dispositivo de enrutamiento encuentra la siguiente mejor ruta, que es la ruta IBGP. Esta implementación provoca la pérdida de tráfico durante un intervalo hasta que se produce la actualización y la red vuelve a converger. HFRR configurado en el dispositivo PE1 resuelve este problema aumentando las rutas ARP y NDP con una ruta de respaldo para que el tráfico pueda continuar reenviándose sin interrupción.

La ruta de respaldo en esta topología en particular es la ruta VPN de capa 3 de IBGP. En una implementación real, el dispositivo PE2 también puede configurar la protección de vínculos para su red de granja de servidores conectada directamente, y el dispositivo PE1 puede anunciar la accesibilidad a la granja de servidores a través de sí mismo mediante las rutas VPN de capa 3 al dispositivo PE2. Por lo tanto, HFRR debe estar habilitado tanto en el dispositivo PE1 como en el dispositivo PE2. Además, tanto el dispositivo PE1 como el dispositivo PE2 deben anunciar la accesibilidad de la granja de servidores a través de BGP.

Se puede desarrollar un bucle de enrutamiento temporal entre los dispositivos PE si, por ejemplo, el vínculo entre el dispositivo PE1 a la granja de servidores y el vínculo entre el dispositivo PE2 a la granja de servidores deja de funcionar al mismo tiempo. El bucle puede continuar hasta que BGP en ambos extremos sepa que la subred de la granja de servidores está inactiva y retire las rutas BGP.

- Límite de prefijo ARP y tiempo de espera suplementario de apagón

- Candidatos de ruta principal y ruta de respaldo

- Política de selección de rutas de copia de seguridad

- Características de las rutas HFRR

- Eliminación de rutas HFRR

- Interfaces compatibles con HFRR

Límite de prefijo ARP y tiempo de espera suplementario de apagón

Al configurar perfiles HFRR, un límite de prefijo ARP opcional establece un máximo para el número de rutas ARP y, por lo tanto, las rutas FRR creadas para cada perfil HFRR de la tabla de enrutamiento. Este límite evita que los ataques ARP agoten la memoria virtual en los dispositivos de enrutamiento. El límite del prefijo ARP no limita las rutas ARP en la tabla de reenvío. Sin embargo, limita el número de rutas ARP que Junos OS lee para un perfil y, por lo tanto, limita el número de rutas HFRR que el proceso de enrutamiento (rpd) crea en la tabla de enrutamiento y la tabla de reenvío.

El límite del prefijo ARP se aplica a cada perfil HFRR. No limita el recuento total de todas las rutas ARP/HFRR en la tabla de enrutamiento. Solo limita el número de rutas ARP/HFRR para cada perfil HFRR.

Hay dos instrucciones de configuración ( global-arp-prefix-limit y arp-prefix-limit ) que establecen el límite del prefijo ARP, una en el nivel de jerarquía global [edit routing-options host-fast-reroute] y la otra en el nivel de [edit routing-instances instance-name routing-options interface interface-name] jerarquía, respectivamente. La instrucción global global-arp-prefix-limit establece un límite de prefijo ARP predeterminado para todos los perfiles HFRR configurados en el dispositivo de enrutamiento. La arp-prefix-limit instrucción anula el global-arp-prefix-limit perfil for that HFRR para esa interfaz protegida.

Cuando el número de rutas ARP en un perfil HFRR alcanza el 80% del límite de prefijo ARP configurado, se envía un mensaje de advertencia al registro del sistema. El mensaje de advertencia se muestra para cualquier ruta ARP posterior agregada a ese perfil HFRR si los prefijos ARP permanecen en más del 80% del valor configurado.

Cuando el número de rutas ARP en un perfil HFRR alcanza el 100% del límite de prefijo ARP configurado para un perfil HFRR, se envía otro mensaje de advertencia al registro del sistema. Cuando el número cruza el umbral del 100%, el perfil HFRR se desactiva. Cuando esto sucede, todas las rutas ARP/FRR se eliminan de la tabla de enrutamiento. Las rutas FRR también se eliminan de la tabla de reenvío.

Después de desactivar el perfil HFRR, se inicia un temporizador de apagón. El valor de tiempo de espera de este temporizador es el tiempo de espera de caché ARP (tiempo de espera del kernel) + el temporizador de bloqueo suplementario.

Existen instrucciones CLI globales y por HFRR ( global-supplementary-blackout-timer y supplementary-blackout-timer ). El valor global está en el nivel de [edit routing-options host-fast-reroute] jerarquía y se aplica a todos los perfiles HFRR del dispositivo de enrutamiento. El temporizador de bloqueo suplementario configurado para la interfaz de instancia de enrutamiento en el nivel de [edit routing-instances instance-name routing-options interface interface-name] jerarquía invalida el valor global solo para ese perfil HFRR.

Cuando el temporizador de apagón caduca, el perfil HFRR se reactiva y Junos OS vuelve a aprender las rutas ARP y vuelve a crear las rutas HFRR. Si no se vuelve a superar el límite del prefijo ARP, las rutas HFRR estarán activas.

Si un perfil HFRR está bloqueado en la lista y se encuentra en el estado desactivado, se realiza una reevaluación del estado ARP durante cada operación de confirmación o cada vez que se reinicia el proceso de enrutamiento (rpd) con el restart routing comando.

Candidatos de ruta principal y ruta de respaldo

La ruta principal para el próximo salto HFRR la proporcionan las rutas ARP e IPv6 NDP. Estas son las rutas /32 o /128. La ruta de copia de seguridad es una coincidencia exacta del prefijo de la dirección configurada en la interfaz local. Por ejemplo, si la dirección local configurada es 10.0.0.5/24, el dispositivo de enrutamiento busca una coincidencia exacta del prefijo 10.0.0.0 con una longitud de prefijo de 24 para seleccionar la ruta de copia de seguridad.

Las restricciones para la selección de rutas de copia de seguridad son las siguientes:

-

Debe ser un prefijo que coincida con la misma dirección de subred configurada en la interfaz habilitada para HFRR del dispositivo de enrutamiento.

-

El extremo remoto no debe tener configurada la agregación de rutas (también conocida como resumen). Por ejemplo, si el extremo remoto combina dos o más subredes /24 para anunciar una subred con una longitud de prefijo menor que /24, Junos OS no selecciona esta ruta resumida como ruta de reserva.

-

Si hay otra ruta en la tabla de enrutamiento aprendida por otro protocolo con una coincidencia de prefijo más largo para la ruta /32 o /128 (ARP o NDP), esa ruta no se selecciona para ser candidata a copia de seguridad. Por ejemplo, supongamos que la dirección de la interfaz local es 10.0.0.5/24. Supongamos también que la tabla de enrutamiento contiene una ruta IBGP con un prefijo de 10.0.0.0/24 y una ruta OSPF con un prefijo de 10.0.0.0/28. Aunque la ruta /28 es una ruta mejor para ciertos prefijos de la subred, Junos OS no considera que 10.0.0.0/28 sea un candidato para copia de seguridad. La ruta IBGP se convierte en el candidato de respaldo para todas las rutas de host. Sin embargo, después de la reparación global, la ruta OSPF se utiliza para el reenvío.

En resumen, el candidato de copia de seguridad debe ser una ruta con el mismo prefijo que la interfaz local de subred que está protegiendo con HFRR.

Política de selección de rutas de copia de seguridad