Tráfico IPv4 a través de VPN de capa 3

Descripción de la distribución de rutas IPv4 en una VPN de capa 3

Dentro de una VPN, la distribución de las rutas VPN-IPv4 se produce entre los enrutadores PE y CE y entre los enrutadores PE (consulte la figura 1).

En esta sección se tratan los siguientes temas:

- Distribución de rutas de enrutadores CE a PE

- Distribución de rutas entre enrutadores PE

- Distribución de rutas de PE a enrutadores CE

Distribución de rutas de enrutadores CE a PE

Un enrutador CE anuncia sus rutas al enrutador PE conectado directamente. Las rutas anunciadas están en formato IPv4. El enrutador PE coloca las rutas en la tabla VRF para la VPN. En Junos OS, esta es la routing-instance-nametabla de enrutamiento .inet.0, donde routing-instance-name es el nombre configurado de la VPN.

La conexión entre los enrutadores CE y PE puede ser una conexión remota (una conexión WAN) o una conexión directa (como una conexión Frame Relay o Ethernet).

Los enrutadores CE pueden comunicarse con enrutadores PE mediante una de las siguientes opciones:

-

OSPF

-

RASGADURA

-

BGP

-

Ruta estática

La figura 2 ilustra cómo se distribuyen las rutas de los enrutadores CE a los enrutadores PE. El enrutador PE1 está conectado a dos enrutadores CE que se encuentran en VPN diferentes. Por lo tanto, crea dos tablas VRF, una para cada VPN. Los enrutadores CE anuncian rutas IPv4. El enrutador PE instala estas rutas en dos tablas VRF diferentes, una para cada VPN. Del mismo modo, el enrutador PE2 crea dos tablas VRF en las que se instalan rutas desde los dos enrutadores CE conectados directamente. El enrutador PE3 crea una tabla VRF porque está conectado directamente a una sola VPN.

PE

PE

Distribución de rutas entre enrutadores PE

Cuando un enrutador PE recibe rutas anunciadas de un enrutador CE conectado directamente, comprueba la ruta recibida con la política de exportación de VRF para esa VPN. Si coincide, la ruta se convierte al formato VPN-IPv4, es decir, el distintivo de ruta de 8 bytes se antepone al prefijo VPN de 4 bytes para formar una dirección VPN-IPv4 de 12 bytes. A continuación, la ruta se etiqueta con una comunidad de destino de ruta. El enrutador PE anuncia la ruta en formato VPN-IPv4 a los enrutadores PE remotos para su uso por las políticas de importación de VRF. Las rutas se distribuyen mediante sesiones de IBGP, que se configuran en la red central del proveedor. Si la ruta no coincide, no se exporta a otros enrutadores PE, pero aún se puede usar localmente para el enrutamiento, por ejemplo, si dos enrutadores CE en la misma VPN están conectados directamente al mismo enrutador PE.

El enrutador de PE remoto coloca la ruta en su tabla bgp.l3vpn.0 si la ruta pasa la política de importación en la sesión de IBGP entre los enrutadores PE. Al mismo tiempo, comprueba la ruta con la política de importación de VRF para la VPN. Si coincide, el distintivo de ruta se elimina de la ruta y se coloca en la tabla VRF (la routing-instance-nametabla .inet.0) en formato IPv4.

La figura 3 ilustra cómo el enrutador PE1 distribuye las rutas a los otros enrutadores de PE en la red principal del proveedor. El enrutador PE2 y el enrutador PE3 tienen directivas de importación de VRF que utilizan para determinar si aceptan rutas recibidas durante las sesiones de IBGP e instalarlas en sus tablas de VRF.

Cuando un enrutador PE recibe rutas anunciadas de un enrutador CE conectado directamente (enrutador PE1 en la figura 3), utiliza el siguiente procedimiento para examinar la ruta, convertirla en una ruta VPN y distribuirla a los enrutadores de PE remotos:

-

El enrutador PE comprueba la ruta recibida mediante la política de exportación de VRF para esa VPN.

-

Si la ruta recibida coincide con la política de exportación, la ruta se procesa de la siguiente manera:

-

La ruta se convierte al formato VPN-IPv4, es decir, el distintivo de ruta de 8 bytes se antepone al prefijo VPN de 4 bytes para formar la dirección VPN-IPv4 de 12 bytes.

-

Se agrega una comunidad de destino de ruta a la ruta.

-

El enrutador PE anuncia la ruta en formato VPN-IPv4 a los enrutadores PE remotos. Las rutas se distribuyen mediante sesiones de IBGP, que se configuran en la red central del proveedor.

-

-

Si la ruta no coincide con la política de exportación, no se exporta a los enrutadores de PE remotos, pero aún se puede usar localmente para el enrutamiento; por ejemplo, si dos enrutadores CE en la misma VPN están conectados directamente al mismo enrutador PE.

Cuando el enrutador de PE remoto recibe rutas anunciadas de otro enrutador de PE (enrutadores PE2 y PE3 en la figura 3), utiliza el siguiente procedimiento para procesar la ruta:

-

Si la ruta es aceptada por la política de importación en la sesión de IBGP entre los enrutadores PE, el enrutador de PE remoto coloca la ruta en su tabla bgp.l3vpn.0.

-

El enrutador de PE remoto comprueba la comunidad de destino de la ruta con la política de importación de VRF para la VPN.

-

Si coincide, el distintivo de ruta se elimina de la ruta y se coloca en la tabla VRF (la routing-instance-nametabla .inet.0) en formato IPv4.

Distribución de rutas de PE a enrutadores CE

El enrutador PE remoto anuncia las rutas en sus tablas VRF, que están en formato IPv4, a sus enrutadores CE conectados directamente.

Los enrutadores PE pueden comunicarse con enrutadores CE mediante uno de los siguientes protocolos de enrutamiento:

-

OSPF

-

RASGADURA

-

BGP

-

Ruta estática

La figura 4 ilustra cómo los tres enrutadores PE anuncian sus rutas a sus enrutadores CE conectados.

CE

CE

Descripción de las direcciones VPN-IPv4 y los diferenciadores de ruta

Dado que las VPN de capa 3 conectan redes privadas, que pueden usar direcciones públicas o privadas, tal como se define en RFC 1918 (Asignación de direcciones para Internets privadas), a través de la infraestructura pública de Internet, cuando las redes privadas usan direcciones privadas, las direcciones pueden superponerse con las direcciones de otra red privada.

La Figura 5 ilustra cómo las direcciones privadas de diferentes redes privadas pueden superponerse. Aquí, los sitios dentro de VPN A y VPN B usan los espacios de direcciones 10.1.0.0/16, 10.2.0.0/16 y 10.3.0.0/16 para sus redes privadas.

Para evitar la superposición de direcciones privadas, puede configurar los dispositivos de red para que utilicen direcciones públicas en lugar de direcciones privadas. Sin embargo, esta es una empresa grande y compleja. La solución proporcionada en RFC 4364 utiliza los números de red privada existentes para crear una nueva dirección que es inequívoca. La nueva dirección forma parte de la familia de direcciones VPN-IPv4, que es una familia de direcciones BGP agregada como extensión del protocolo BGP. En las direcciones VPN-IPv4, un valor que identifica a la VPN, denominado distintivo de ruta, se antepone a la dirección IPv4 privada, proporcionando una dirección que identifica de forma exclusiva una dirección IPv4 privada.

Solo los enrutadores PE necesitan admitir la extensión de dirección VPN-IPv4 a BGP. Cuando un enrutador PE de entrada recibe una ruta IPv4 de un dispositivo dentro de una VPN, la convierte en una ruta VPN-IPv4 agregando el prefijo distintivo de ruta a la ruta. Las direcciones VPN-IPv4 solo se utilizan para rutas intercambiadas entre enrutadores PE. Cuando un enrutador PE de salida recibe una ruta VPN-IPv4, convierte la ruta VPN-IPv4 en una ruta IPv4 quitando el distintivo de ruta antes de anunciar la ruta a sus enrutadores CE conectados.

Las direcciones VPN-IPv4 tienen el siguiente formato:

-

El distinguidor de ruta es un valor de 6 bytes que puede especificar en uno de los siguientes formatos:

-

as-number:number, dondeas-numberes un número de AS (un valor de 2 bytes) ynumberes cualquier valor de 4 bytes. El número de AS puede estar en el rango de 1 a 65,535. Le recomendamos que use un número de AS no privado asignado por la Autoridad de asignación de números de Internet (IANA), preferiblemente el número de AS del proveedor de servicios de Internet (ISP) o del cliente. -

ip-address:number, dondeip-addresses una dirección IP (un valor de 4 bytes) ynumberes cualquier valor de 2 bytes. La dirección IP puede ser cualquier dirección de unidifusión única globalmente. Se recomienda usar la dirección que configure en larouter-idinstrucción, que es una dirección no privada en el intervalo de prefijos asignado.

-

-

Dirección IPv4: dirección de 4 bytes de un dispositivo dentro de la VPN.

La figura 5 ilustra cómo se puede usar el número AS en el distinguidor de ruta. Supongamos que la VPN A está en el AS 65535 y que la VPN B está en el AS 666 (ambos números de AS pertenecen al ISP), y supongamos que el distintivo de ruta para el Sitio 2 en la VPN A es 65535:02 y que el distintivo de ruta para el Sitio 2 en la VPN B es 666:02. Cuando el enrutador PE2 recibe una ruta del enrutador CE en VPN A, la convierte de su dirección IP de 10.2.0.0 a una dirección VPN-IPv4 de 65535:02:10.2.0.0. Cuando el enrutador PE recibe una ruta de la VPN B, que utiliza el mismo espacio de direcciones que la VPN A, la convierte en una dirección VPN-IPv4 de 666:02:10.2.0.0.

Si la dirección IP se utiliza en el distinguidor de ruta, supongamos que la dirección IP del enrutador PE2 es 172.168.0.1. Cuando el enrutador PE recibe una ruta de la VPN A, la convierte en una dirección VPN-IPv4 de 172.168.0.1:0:10.2.0.0/16, y convierte una ruta de VPN B a 172.168.0.0:1:10.2.0.0/16.

Los distinguidores de ruta solo se usan entre enrutadores PE a direcciones IPv4 desde diferentes VPN. El enrutador de PE de entrada crea un distinguidor de ruta y convierte las rutas IPv4 recibidas de los enrutadores CE en direcciones VPN-IPv4. Los enrutadores PE de salida convierten las rutas VPN-IPv4 en rutas IPv4 antes de anunciarlas al enrutador CE.

Dado que las direcciones VPN-IPv4 son un tipo de dirección BGP, debe configurar sesiones de IBGP entre pares de enrutadores PE para que los enrutadores de PE puedan distribuir rutas VPN-IPv4 dentro de la red principal del proveedor. (Se supone que todos los enrutadores PE están dentro del mismo AS).

Las comunidades BGP se definen para restringir la distribución de rutas entre los enrutadores de PE. La definición de comunidades BGP no distingue, por sí misma, las direcciones IPv4.

La figura 6 ilustra cómo el enrutador PE1 agrega el diferenciador de ruta 10458:22:10.1/16 a las rutas recibidas del enrutador CE en el sitio 1 de la VPN A y reenvía estas rutas a los otros dos enrutadores PE. De manera similar, el enrutador PE1 agrega el diferenciador de ruta 10458:23:10.2/16 a las rutas recibidas por el enrutador CE en el sitio 1 en VPN B y reenvía estas rutas a los otros enrutadores PE.

ruta

ruta

Configuración del reenvío de paquetes IPv4 para VPN de capa 3

Puede configurar el enrutador para que admita el reenvío de paquetes para el tráfico IPv4 en VPN de capa 2 y capa 3. El reenvío de paquetes se controla de una de las siguientes maneras, según el tipo de servicio auxiliar configurado:

Servicio BOOTP: los clientes envían solicitudes de protocolo Bootstrap (BOOTP) a través del enrutador configurado con el servicio BOOTP a un servidor en la instancia de enrutamiento especificada. El servidor reconoce la dirección del cliente y envía una respuesta al enrutador configurado con el servicio BOOTP. Este enrutador reenvía la respuesta a la dirección de cliente correcta en la instancia de enrutamiento especificada.

Otros servicios: los clientes envían solicitudes a través del enrutador configurado con el servicio a un servidor en la instancia de enrutamiento especificada. El servidor reconoce la dirección del cliente y envía una respuesta a la dirección de cliente correcta en la instancia de enrutamiento especificada.

Para habilitar el reenvío de paquetes para VPN, incluya la helpers instrucción:

helpers {

service {

description description-of-service;

server {

address address {

routing-instance routing-instance-names;

}

}

interface interface-name {

description description-of-interface;

no-listen;

server {

address address {

routing-instance routing-instance-names;

}

}

}

}

}

Puede incluir esta instrucción en los siguientes niveles jerárquicos:

[edit forwarding-options][edit logical-systems logical-system-name forwarding-options][edit routing-instances routing-instance-name forwarding-options]Nota:Puede habilitar el reenvío de paquetes para varias VPN. Sin embargo, el cliente y el servidor deben estar dentro de la misma VPN. Cualquier plataforma de enrutamiento de Juniper Networks con reenvío de paquetes habilitado a lo largo de la ruta entre el cliente y el servidor también debe residir dentro de la misma VPN.

La dirección y la instancia de enrutamiento juntas constituyen un servidor único. Esto tiene implicaciones para los enrutadores configurados con servicio BOOTP, que pueden aceptar múltiples servidores.

Por ejemplo, un servicio BOOTP se puede configurar de la siguiente manera:

[edit forwarding-options helpers bootp] server address 10.2.3.4 routing-instance [instance-A instance-B];

Aunque las direcciones son idénticas, las instancias de enrutamiento son diferentes. Un paquete que entra para el servicio BOOTP se instance-A reenvía en 10.2.3.4 la instancia de instance-A enrutamiento, mientras que un paquete entrante instance-B se reenvía en la instancia de instance-B enrutamiento. Otros servicios solo pueden aceptar un único servidor, por lo que esta configuración no se aplica en esos casos.

Ejemplo: configurar una VPN básica de capa 3 basada en MPLS

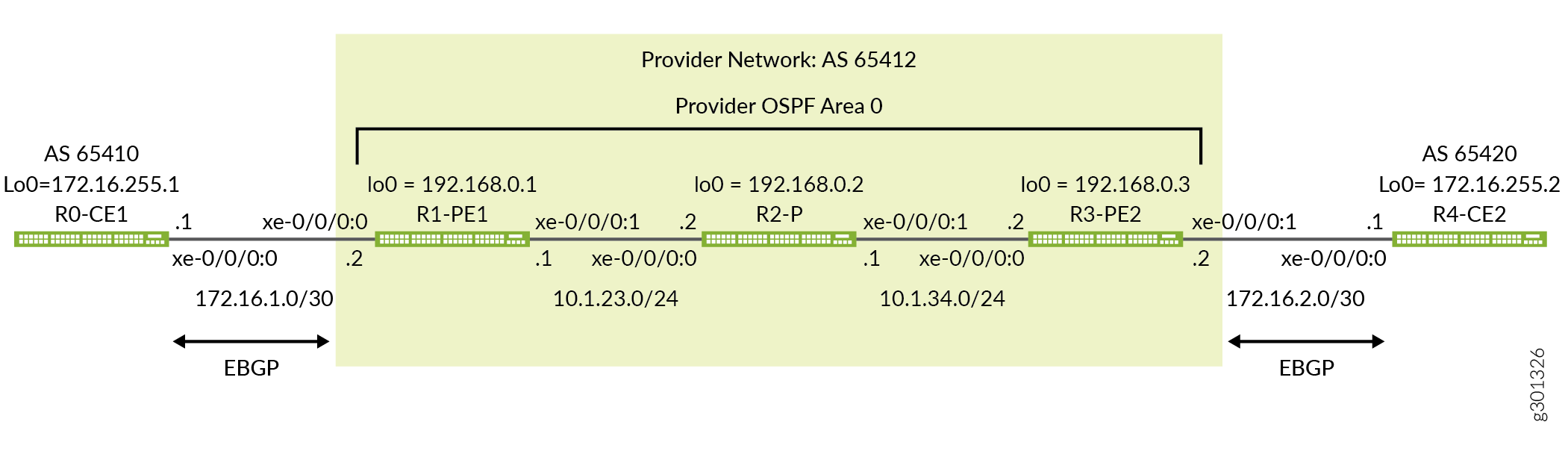

En este ejemplo, se muestra cómo configurar y validar una VPN básica de capa 3 basada en MPLS en enrutadores o conmutadores que ejecutan Junos OS. En el ejemplo basado en IPv4 se usa EBGP como protocolo de enrutamiento entre el proveedor y los dispositivos perimetrales del cliente.

Nuestro equipo de pruebas de contenido ha validado y actualizado este ejemplo.

Puede implementar una red privada virtual (VPN) de capa 3 basada en MPLS mediante enrutadores y conmutadores que ejecuten Junos OS para interconectar sitios de clientes con conectividad de capa 3. Si bien se admite el enrutamiento estático, las VPN de capa 3 suelen hacer que los dispositivos del cliente intercambien información de enrutamiento con la red del proveedor y requieren soporte para protocolos IP, es decir, IPv4 o IPv6.

Esto contrasta con una VPN de capa 2, donde los dispositivos del cliente pueden no estar basados en protocolos IP y donde el enrutamiento, si lo hay, se produce entre los dispositivos perimetrales del cliente (CE). A diferencia de una VPN de capa 3 en la que el dispositivo CE interactúa (par) con el dispositivo perimetral del proveedor, en una VPN de capa 2 el tráfico del cliente pasa de forma transparente a través del núcleo del proveedor con cualquier protocolo de enrutamiento que se ejecute de extremo a extremo entre los dispositivos CE.

Las VPN basadas en MPLS requieren la funcionalidad MPLS de línea base en la red del proveedor. Una vez que la MPLS básica esté operativa, puede configurar VPN que usen rutas de conmutación de etiquetas (LSP) para el transporte a través del núcleo del proveedor.

La adición de servicios VPN no afecta a las operaciones básicas de conmutación MPLS en la red del proveedor. De hecho, los dispositivos del proveedor (P) solo requieren una configuración MPLS de referencia porque no son compatibles con VPN. El estado de VPN solo se mantiene en los dispositivos perimetrales del proveedor (PE). Esta es una razón clave por la que las VPN basadas en MPLS escalan tan bien.

- Requisitos

- Descripción general y topología

- Configuraciones rápidas

- Configurar el dispositivo PE local (PE1) para una VPN de capa 3 basada en MPLS

- Configurar el dispositivo de PE remoto (PE2) para una VPN de capa 3 basada en MPLS

- Verificación

Requisitos

En este ejemplo se utilizan los siguientes componentes de software y hardware:

Junos OS versión 12.3 o posterior para dispositivos de enrutamiento y conmutación

Revalidado en Junos OS versión 20.3R1

Dispositivos perimetrales de dos proveedores (PE)

Un dispositivo de proveedor (P)

Dos dispositivos perimetrales de cliente (CE)

El ejemplo se centra en cómo agregar una VPN de capa 3 a una línea base MPLS preexistente. Se proporciona una configuración básica de MPLS en caso de que la red aún no tenga MPLS implementado.

Para admitir VPN basadas en MPLS, la línea base de MPLS subyacente debe proporcionar la siguiente funcionalidad:

Interfaces orientadas al núcleo y de circuito cerrado operativas con soporte de la familia MPLS

Un protocolo de puerta de enlace interior como OSPF o IS-IS para proporcionar accesibilidad entre las direcciones de circuito cerrado de los dispositivos del proveedor (P y PE)

Un protocolo de señalización MPLS como LDP o RSVP para señalar LSP

LSP establecidos entre direcciones de bucle invertido de dispositivos PE

Se necesitan LSP entre cada par de dispositivos PE que participan en una VPN determinada. Es una buena idea crear LSP entre todos los dispositivos PE para adaptarse al crecimiento futuro de VPN. Los LSP se configuran en el nivel jerárquico [edit protocols mpls] . A diferencia de una configuración MPLS para una conexión de conexión cruzada de circuito (CCC), no es necesario asociar manualmente el LSP con la interfaz orientada al cliente (perimetral) del dispositivo PE. En su lugar, las VPN de capa 3 utilizan la señalización BGP para anunciar la accesibilidad del sitio. Esta señalización BGP automatiza la asignación de sitios VPN remotos a los próximos saltos de reenvío de LSP. Esto significa que con una VPN de capa 3 no se requiere la asignación explícita de un LSP a la interfaz orientada hacia el borde de un dispositivo PE.

Descripción general y topología

Las VPN de capa 3 permiten a los clientes aprovechar la experiencia técnica del proveedor de servicios para garantizar un enrutamiento eficiente de sitio a sitio. El dispositivo perimetral del cliente (CE) normalmente utiliza un protocolo de enrutamiento, como BGP u OSPF, para intercambiar rutas con el dispositivo perimetral del proveedor de servicios (PE). El enrutamiento estático es compatible con VPN de capa 3, pero generalmente se prefiere un protocolo de enrutamiento dinámico.

La definición de una VPN solo implica cambios en los dispositivos PE locales y remotos. No se necesita ninguna configuración adicional en los dispositivos del proveedor (suponiendo que ya tengan una línea base MPLS que funcione), ya que estos dispositivos solo proporcionan funciones básicas de conmutación MPLS. Los dispositivos CE no utilizan MPLS y solo requieren una interfaz básica y una configuración de protocolo de enrutamiento para que puedan interactuar con los dispositivos PE.

En una VPN de capa 3, se configuran los dispositivos CE para que se emparejen con el dispositivo PE local. Esto contrasta con una VPN de capa 2, donde los dispositivos CE se emparejan entre sí como si estuvieran en un enlace compartido, a pesar de estar conectados a través de un núcleo de proveedor basado en MPLS.

Una vez establecida una línea base MPLS, debe configurar la siguiente funcionalidad en los dispositivos PE para establecer la VPN de capa 3 basada en MPLS:

Un grupo BGP con

family inet-vpn unicastsoporteUna instancia de enrutamiento con tipo

vrfde instancia y una definición de protocolo de enrutamiento que sea compatible con el dispositivo CE conectadoLas interfaces orientadas al cliente en los dispositivos PE configurados con

family inet, junto con una dirección IPv4 que coloca la interfaz en la misma subred que el dispositivo CE conectado. Si se desea, también se puede configurar la encapsulación de VLAN y un ID de VLAN correspondiente.

Para una conectividad de extremo a extremo adecuada, el dispositivo CE debe configurarse con una subred IP compatible y parámetros de protocolo de enrutamiento para admitir el emparejamiento con el dispositivo PE.

La figura 7 muestra la topología utilizada en este ejemplo. La figura detalla los nombres de interfaz, el direccionamiento IP y los protocolos de enrutamiento utilizados en las redes de proveedores y clientes. También destaca la relación de emparejamiento entre los dispositivos CE y PE. En este ejemplo, se espera que cada dispositivo CE forme una sesión de emparejamiento EBGP con el dispositivo PE local. Tenga en cuenta que la red del proveedor y ambos sitios de clientes tienen asignado un número de sistema autónomo para admitir el funcionamiento del BGP. En este ejemplo, la política de enrutamiento se aplica en los dispositivos CE para que anuncien las rutas directas para sus interfaces de cara a proveedor y de circuito cerrado.

de enrutamiento PE-CE

de enrutamiento PE-CE

Configuraciones rápidas

Utilice las configuraciones de esta sección para poner en marcha rápidamente su VPN de capa 3 basada en MPLS. Las configuraciones incluyen una base MPLS funcional para admitir su VPN de capa 3. Este ejemplo se centra en los aspectos VPN de la configuración. Consulte los siguientes vínculos para obtener información adicional sobre la funcionalidad MPLS de línea base utilizada en este ejemplo:

Configuración rápida de CLI

Las configuraciones de dispositivo omiten la interfaz de administración, las rutas estáticas, el registro del sistema, los servicios del sistema y la información de inicio de sesión del usuario. Estas partes de la configuración varían según la ubicación y no están directamente relacionadas con la funcionalidad MPLS o VPN.

Edite los siguientes comandos según sea necesario para las características específicas de su entorno y péguelos en la ventana de terminal de dispositivo CE (CE1) local cuando esté en modo de configuración en la [edit] jerarquía:

La configuración completa del dispositivo CE1.

set system host-name ce1 set interfaces xe-0/0/0:0 description "Link from CE1 to PE1 for L3vpn" set interfaces xe-0/0/0:0 unit 0 family inet address 172.16.1.1/30 set interfaces lo0 unit 0 family inet address 172.16.255.1/32 set routing-options router-id 172.16.255.1 set routing-options autonomous-system 65410 set protocols bgp group PE1 type external set protocols bgp group PE1 export adv_direct set protocols bgp group PE1 peer-as 65412 set protocols bgp group PE1 neighbor 172.16.1.2 set policy-options policy-statement adv_direct term 1 from protocol direct set policy-options policy-statement adv_direct term 1 from route-filter 172.16.0.0/16 orlonger set policy-options policy-statement adv_direct term 1 then accept

La configuración completa del dispositivo PE1.

set system host-name pe1 set interfaces xe-0/0/0:0 description "Link from PE1 to CE1 for L3vpn" set interfaces xe-0/0/0:0 unit 0 family inet address 172.16.1.2/30 set interfaces xe-0/0/0:1 description "Link from PE1 to p-router" set interfaces xe-0/0/0:1 mtu 4000 set interfaces xe-0/0/0:1 unit 0 family inet address 10.1.23.1/24 set interfaces xe-0/0/0:1 unit 0 family mpls set interfaces lo0 unit 0 family inet address 192.168.0.1/32 set routing-instances CE1_L3vpn protocols bgp group CE1 type external set routing-instances CE1_L3vpn protocols bgp group CE1 peer-as 65410 set routing-instances CE1_L3vpn protocols bgp group CE1 neighbor 172.16.1.1 set routing-instances CE1_L3vpn instance-type vrf set routing-instances CE1_L3vpn interface xe-0/0/0:0.0 set routing-instances CE1_L3vpn route-distinguisher 192.168.0.1:12 set routing-instances CE1_L3vpn vrf-target target:65412:12 set routing-options router-id 192.168.0.1 set routing-options autonomous-system 65412 set protocols bgp group ibgp type internal set protocols bgp group ibgp local-address 192.168.0.1 set protocols bgp group ibgp family inet-vpn unicast set protocols bgp group ibgp neighbor 192.168.0.3 set protocols mpls label-switched-path lsp_to_pe2 to 192.168.0.3 set protocols mpls interface xe-0/0/0:1.0 set protocols ospf traffic-engineering set protocols ospf area 0.0.0.0 interface lo0.0 passive set protocols ospf area 0.0.0.0 interface xe-0/0/0:1.0 set protocols rsvp interface lo0.0 set protocols rsvp interface xe-0/0/0:1.0

La configuración completa del dispositivo P.

set system host-name p set interfaces xe-0/0/0:0 description "Link from p-router to PE1" set interfaces xe-0/0/0:0 mtu 4000 set interfaces xe-0/0/0:0 unit 0 family inet address 10.1.23.2/24 set interfaces xe-0/0/0:0 unit 0 family mpls set interfaces xe-0/0/0:1 description "Link from p-router to PE2" set interfaces xe-0/0/0:1 mtu 4000 set interfaces xe-0/0/0:1 unit 0 family inet address 10.1.34.1/24 set interfaces xe-0/0/0:1 unit 0 family mpls set interfaces lo0 unit 0 family inet address 192.168.0.2/32 set protocols mpls interface xe-0/0/0:0.0 set protocols mpls interface xe-0/0/0:1.0 set protocols ospf traffic-engineering set protocols ospf area 0.0.0.0 interface lo0.0 passive set protocols ospf area 0.0.0.0 interface xe-0/0/0:0.0 set protocols ospf area 0.0.0.0 interface xe-0/0/0:1.0 set protocols rsvp interface lo0.0 set protocols rsvp interface xe-0/0/0:0.0 set protocols rsvp interface xe-0/0/0:1.0

La configuración completa del dispositivo PE2.

set system host-name pe2 set interfaces xe-0/0/0:1 description "Link from PE2 to CE2 for L3vpn" set interfaces xe-0/0/0:1 unit 0 family inet address 172.16.2.2/30 set interfaces xe-0/0/0:0 description "Link from PE2 to p-router" set interfaces xe-0/0/0:0 mtu 4000 set interfaces xe-0/0/0:0 unit 0 family inet address 10.1.34.2/24 set interfaces xe-0/0/0:0 unit 0 family mpls set interfaces lo0 unit 0 family inet address 192.168.0.3/32 set routing-instances CE2_L3vpn protocols bgp group CE2 type external set routing-instances CE2_L3vpn protocols bgp group CE2 peer-as 65420 set routing-instances CE2_L3vpn protocols bgp group CE2 neighbor 172.16.2.1 set routing-instances CE2_L3vpn instance-type vrf set routing-instances CE2_L3vpn interface xe-0/0/0:1.0 set routing-instances CE2_L3vpn route-distinguisher 192.168.0.3:12 set routing-instances CE2_L3vpn vrf-target target:65412:12 set routing-options router-id 192.168.0.3 set routing-options autonomous-system 65412 set protocols bgp group ibgp type internal set protocols bgp group ibgp local-address 192.168.0.3 set protocols bgp group ibgp family inet-vpn unicast set protocols bgp group ibgp neighbor 192.168.0.1 set protocols mpls label-switched-path lsp_to_pe1 to 192.168.0.1 set protocols mpls interface xe-0/0/0:0.0 set protocols ospf traffic-engineering set protocols ospf area 0.0.0.0 interface lo0.0 passive set protocols ospf area 0.0.0.0 interface xe-0/0/0:0.0 set protocols rsvp interface lo0.0 set protocols rsvp interface xe-0/0/0:0.0

La configuración completa del dispositivo CE2.

set system host-name ce2 set interfaces xe-0/0/0:0 description "Link from CE2 to PE2 for L3vpn" set interfaces xe-0/0/0:0 unit 0 family inet address 172.16.2.1/30 set interfaces lo0 unit 0 family inet address 172.16.255.2/32 set routing-options router-id 172.16.255.2 set routing-options autonomous-system 65420 set protocols bgp group PE2 type external set protocols bgp group PE2 export adv_direct set protocols bgp group PE2 peer-as 65412 set protocols bgp group PE2 neighbor 172.16.2.2 set policy-options policy-statement adv_direct term 1 from protocol direct set policy-options policy-statement adv_direct term 1 from route-filter 172.16.0.0/16 orlonger set policy-options policy-statement adv_direct term 1 then accept

Asegúrese de confirmar los cambios de configuración en todos los dispositivos cuando esté satisfecho con su trabajo. ¡Felicitaciones por su nueva VPN de capa 3 basada en MPLS! Consulte la sección Verificación para conocer los pasos necesarios para confirmar que su VPN de capa 3 funciona como se esperaba.

Configurar el dispositivo PE local (PE1) para una VPN de capa 3 basada en MPLS

En esta sección se describen los pasos necesarios para configurar el dispositivo PE1 para este ejemplo. El enfoque está en los dispositivos PE porque ahí es donde se aloja la configuración VPN. Consulte la sección Configuraciones rápidas para ver las configuraciones de dispositivo CE y dispositivo P utilizadas en este ejemplo.

Configurar la línea base de MPLS (si es necesario)

Antes de configurar una VPN de capa 3, asegúrese de que el dispositivo PE tenga una línea base MPLS que funcione. Si ya tiene una línea base MPLS, puede pasar al procedimiento paso a paso para agregar la VPN de capa 3 a los dispositivos PE.

Configure el nombre de host.

[edit] user@pe1# set system host-name pe1

Configure las interfaces principal y de circuito cerrado:

[edit] user@pe1# set interfaces xe-0/0/0:1 description "Link from PE1 to P-router" [edit] user@pe1# set interfaces xe-0/0/0:1 mtu 4000 [edit] user@pe1# set interfaces xe-0/0/0:1 unit 0 family inet address 10.1.23.1/24 [edit] user@pe1# set interfaces xe-0/0/0:1 unit 0 family mpls [edit] user@pe1# set interfaces lo0 unit 0 family inet address 192.168.0.1/32

Práctica recomendada:Mientras que una VPN de capa 3 puede realizar la fragmentación en el PE de entrada, se recomienda diseñar la red para que el CE pueda enviar una trama de tamaño máximo sin necesidad de fragmentación. Para garantizar que no se produzca la fragmentación, la red del proveedor debe admitir la trama más grande que los dispositivos CE puedan generar después de que el dispositivo PE agregue las etiquetas MPLS y de enrutamiento y reenvío virtual (VRF). En este ejemplo se dejan los dispositivos CE en la unidad de transmisión máxima (MTU) predeterminada de 1500 bytes mientras se configura el núcleo del proveedor para que admita una MTU de 4000 bytes. Esto garantiza que los dispositivos CE no puedan superar la MTU en la red del proveedor, incluso con la sobrecarga de encapsulación MPLS y VRF.

Configure los protocolos:

Nota:La ingeniería de tráfico es compatible con los LSP señalados por RSVP, pero no es necesaria para la conmutación MPLS básica o el despliegue de VPN. La línea base de MPLS proporcionada utiliza RSVP para señalar los LSP y permite la ingeniería de tráfico para OSPF. Sin embargo, no se configuran restricciones de ruta, por lo que espera que los LSP se enruten a través de la ruta más corta del protocolo de puerta de enlace interior.

[edit] user@pe1# set protocols ospf area 0.0.0.0 interface lo0.0 passive [edit] user@pe1# set protocols ospf area 0.0.0.0 interface xe-0/0/0:1.0 [edit] user@pe1# set protocols ospf traffic-engineering [edit] user@pe1# set protocols mpls interface xe-0/0/0:1.0 [edit] user@pe1# set protocols rsvp interface lo0.0 [edit] user@pe1# set protocols rsvp interface xe-0/0/0:1.0

Defina el LSP en la dirección de circuito cerrado del dispositivo de PE remoto:

[edit] user@pe1# set protocols mpls label-switched-path lsp_to_pe2 to 192.168.0.3

La línea base de MPLS ahora está configurada en el dispositivo PE1. Continúe con la configuración de la VPN de capa 3.

Procedimiento

Procedimiento paso a paso

Siga estos pasos para configurar el dispositivo PE1 para una VPN de capa 3.

Configure la interfaz orientada al cliente:

Propina:Puede configurar una VPN de capa 2 basada en MPLS y una VPN de capa 3 basada en MPLS en el mismo dispositivo PE. Sin embargo, no puede configurar la misma interfaz perimetral del cliente para que admita una VPN de capa 2 y una VPN de capa 3.

[edit interfaces] user@pe1# set xe-0/0/0:0 description "Link from PE1 to CE1 for L3vpn" [edit] user@pe1# set xe-0/0/0:0 unit 0 family inet address 172.16.1.2/30

Configure un grupo BGP para el emparejamiento entre los dispositivos PE locales y remotos. Utilice la dirección de circuito cerrado del dispositivo PE como dirección local y habilite la familia de direcciones para que admita el

inet-vpn unicastintercambio de rutas VPN de capa 3. En este ejemplo, no se necesita una política de enrutamiento para BGP en los dispositivos PE. De forma predeterminada, los dispositivos PE vuelven a anunciar en IBGP las rutas que aprenden a través de su emparejamiento EBGP con el dispositivo CE.[edit protocols bgp] user@pe1# set group ibgp local-address 192.168.0.1 [edit protocols bgp] user@pe1# set group ibgp family inet-vpn unicast

Propina:Puede especificar otras familias de direcciones si la sesión de IBGP de PE a PE necesita admitir el intercambio de rutas que no sean VPN, como las rutas IPv4 o IPv6 normales que utilizan las

inetfamilias oinet6, respectivamente.Configure el tipo de grupo BGP como interno.

[edit protocols bgp] user@pe1# set group ibgp type internal

Configure la dirección de circuito cerrado del dispositivo de PE remoto como vecino de BGP.

[edit protocols bgp] user@pe1# set group ibgp neighbor 192.168.0.3

Configure el ID del enrutador para que coincida con su dirección de circuito cerrado y defina el número de sistema autónomo BGP necesario para el emparejamiento BGP.

[edit routing-options] user@pe1# set router-id 192.168.0.1 [edit routing-options] user@pe1# set autonomous-system 65412

Configure la instancia de enrutamiento. Especifique un nombre de instancia de CE1_L3vpny configure uno

instance-typedevrf.[edit routing-instances] user@pe1# set CE1_L3vpn instance-type vrf

Configure la interfaz orientada al cliente del dispositivo PE para que pertenezca a la instancia de enrutamiento.

[edit routing-instances] user@pe1# set CE1_L3vpn interface xe-0/0/0:0.0

Configure el distinguidor de ruta de la instancia de enrutamiento. Esta configuración se utiliza para distinguir las rutas enviadas desde un VRF determinado en un dispositivo PE determinado. Debe ser única para cada instancia de enrutamiento en cada dispositivo PE.

[edit routing-instances] user@pe1# set CE1_L3vpn route-distinguisher 192.168.0.1:12

Configure el destino de ruta de la tabla de enrutamiento y reenvío virtual (VRF) de la instancia. La

vrf-targetinstrucción agrega la etiqueta de comunidad especificada a todas las rutas anunciadas mientras coincide automáticamente con el mismo valor para la importación de rutas. La configuración de destinos de ruta coincidentes en los dispositivos PE que comparten una VPN determinada es necesaria para un intercambio de rutas adecuado.[edit routing-instances] user@pe1# set CE1_L3vpn vrf-target target:65142:12

Nota:Puede crear políticas más complejas configurando explícitamente las directivas de importación y exportación de VRF mediante las opciones de importación y exportación. Consulte vrf-import y vrf-export para obtener más información.

Configure la instancia de enrutamiento para que admita el emparejamiento de EBGP con el dispositivo CE1. Se utiliza el emparejamiento directo de la interfaz con el extremo CE1 del vínculo VRF y el número de sistema autónomo de CE1 se especifica correctamente con el

peer-asparámetro.[edit routing-instances] user@pe1# set CE1_L3vpn protocols bgp group CE1 type external [edit routing-instances] user@pe1# set CE1_L3vpn protocols bgp group CE1 peer-as 65410 [edit routing-instances] user@pe1# set CE1_L3vpn protocols bgp group CE1 neighbor 172.16.1.1

Confirme los cambios en el dispositivo PE1 y vuelva al modo operativo de la CLI.

[edit] user@pe1# commit and-quit

Resultados

Mostrar los resultados de la configuración en el dispositivo PE1. El resultado refleja solo la configuración funcional agregada en este ejemplo.

user@pe1> show configuration

interfaces {

xe-0/0/0:0 {

description "Link from PE1 to CE1 for L3vpn";

unit 0 {

family inet {

}

}

unit 0 {

family inet {

address 10.1.23.1/24;

}

family mpls;

}

ge-0/0/1 {

description "Link from PE1 to P-router";

mtu 4000;

unit 0 {

family inet {

address 10.1.23.1/24;

}

family mpls;

}

}

lo0 {

unit 0 {

family inet {

address 192.168.0.1/32;

}

}

}

}

routing-instances {

CE1_L3vpn {

protocols {

bgp {

group CE1 {

type external;

peer-as 65410;

neighbor 172.16.1.1;

}

}

}

instance-type vrf;

interface xe-0/0/0:0.0;

route-distinguisher 192.168.0.1:12;

vrf-target target:65412:12;

}

}

routing-options {

router-id 192.168.0.1;

autonomous-system 65412;

}

protocols {

bgp {

group ibgp {

type internal;

local-address 192.168.0.1;

family inet-vpn {

unicast;

}

neighbor 192.168.0.3;

}

}

mpls {

label-switched-path lsp_to_pe2 {

to 192.168.0.3;

}

interface xe-0/0/0:1.0;

}

ospf {

traffic-engineering;

area 0.0.0.0 {

interface lo0.0 {

passive;

}

interface xe-0/0/0:1.0;

}

}

rsvp {

interface lo0.0;

interface xe-0/0/0:1.0;

}

}

Configurar el dispositivo de PE remoto (PE2) para una VPN de capa 3 basada en MPLS

En esta sección se describen los pasos necesarios para configurar el dispositivo PE1 para este ejemplo. El enfoque está en los dispositivos PE porque ahí es donde se aloja la configuración VPN. Consulte la sección Configuraciones rápidas para ver las configuraciones de dispositivo CE y dispositivo P utilizadas en este ejemplo.

Configurar la línea base de MPLS (si es necesario)

Antes de configurar una VPN de capa 3, asegúrese de que el dispositivo PE tenga una línea base MPLS que funcione. Si ya tiene una línea base MPLS, puede pasar al procedimiento paso a paso para agregar la VPN de capa 3 a los dispositivos PE.

Configure el nombre de host.

[edit] user@pe2# set system host-name pe2

Configure las interfaces principal y de circuito cerrado:

[edit] user@pe2# set interfaces xe-0/0/0:0 description "Link from PE2 to P-router" [edit] user@pe2# set interfaces xe-0/0/0:0 mtu 4000 [edit] user@pe2# set interfaces xe-0/0/0:0 unit 0 family inet address 10.1.34.2/24 [edit] user@pe2# set interfaces xe-0/0/0:0 unit 0 family mpls [edit] user@pe2# set interfaces lo0 unit 0 family inet address 192.168.0.3/32

Práctica recomendada:Mientras que una VPN de capa 3 puede realizar la fragmentación en el PE de entrada, se recomienda diseñar la red para que el CE pueda enviar una trama de tamaño máximo sin necesidad de fragmentación. Para garantizar que no se produzca la fragmentación, la red del proveedor debe admitir la trama más grande que los dispositivos CE puedan generar después de que el dispositivo PE agregue las etiquetas MPLS y de enrutamiento y reenvío virtual (VRF). En este ejemplo se dejan los dispositivos CE en la unidad de transmisión máxima (MTU) predeterminada de 1500 bytes mientras se configura el núcleo del proveedor para que admita una MTU de 4000 bytes. Esto garantiza que los dispositivos CE no puedan superar la MTU en la red del proveedor, incluso con la sobrecarga de encapsulación MPLS y VRF.

Configure los protocolos:

Nota:La ingeniería de tráfico es compatible con los LSP señalados por RSVP, pero no es necesaria para la conmutación MPLS básica o el despliegue de VPN. La línea base de MPLS proporcionada utiliza RSVP para señalar los LSP y permite la ingeniería de tráfico para OSPF. Sin embargo, no se configuran restricciones de ruta, por lo que espera que los LSP se enruten a través de la ruta más corta del protocolo de puerta de enlace interior.

[edit] user@pe2# set protocols ospf area 0.0.0.0 interface lo0.0 passive [edit] user@pe2# set protocols ospf area 0.0.0.0 interface xe-0/0/0:0.0 [edit] user@pe2# set protocols ospf traffic-engineering [edit] user@pe2# set protocols mpls interface xe-0/0/0:0.0 [edit] user@pe2# set protocols rsvp interface lo0.0 [edit] user@pe2# set protocols rsvp interface xe-0/0/0:0.0

Defina el LSP en la dirección de circuito cerrado del dispositivo de PE remoto:

[edit] user@pe2# set protocols mpls label-switched-path lsp_to_pe1 to 192.168.0.1

La línea base de MPLS ahora está configurada en el dispositivo PE1. Continúe con la configuración de la VPN de capa 3.

Procedimiento

Procedimiento paso a paso

Siga estos pasos para configurar el dispositivo PE2 para una VPN de capa 3.

Configure la interfaz orientada al cliente:

Propina:Puede configurar una VPN de capa 2 basada en MPLS y una VPN de capa 3 basada en MPLS en el mismo dispositivo PE. Sin embargo, no puede configurar la misma interfaz perimetral del cliente para que admita una VPN de capa 2 y una VPN de capa 3.

[edit interfaces] user@pe2# set xe-0/0/0:1 description "Link from PE2 to CE2 for L3vpn" [edit] user@pe2# set xe-0/0/0:1 unit 0 family inet address 172.16.2.2/30

Configure un grupo BGP para el emparejamiento entre los dispositivos PE locales y remotos. Utilice la dirección de circuito cerrado del dispositivo PE como dirección local y habilite la familia de direcciones para que admita el

inet-vpn unicastintercambio de rutas VPN de capa 3.[edit protocols bgp] user@pe1# set group ibgp local-address 192.168.0.1 [edit protocols bgp] user@pe1# set group ibgp family inet-vpn unicast

Propina:Puede especificar otras familias de direcciones si la sesión de IBGP de PE a PE necesita admitir el intercambio de rutas que no sean VPN, como las rutas IPv4 o IPv6 normales que utilizan las

inetfamilias oinet6, respectivamente.Configure el tipo de grupo BGP como interno.

[edit protocols bgp] user@pe2# set group ibgp type internal

Configure la dirección de circuito cerrado del dispositivo PE1 como vecino BGP.

[edit protocols bgp] user@pe2# set group ibgp neighbor 192.168.0.1

Configure el ID del enrutador para que coincida con su dirección de circuito cerrado y defina el número de sistema autónomo BGP.

[edit routing-options] user@pe2# set routing-options router-id 192.168.0.3 [edit routing-options] user@pe2# set autonomous-system 65412

Configure la instancia de enrutamiento. Especifique un nombre de instancia de CE2_L3vpn, con un

instance-typedevrf.[edit routing-instances] user@pe2# set CE2_L3vpn instance-type vrf

Configure la interfaz orientada al cliente del dispositivo PE para que pertenezca a la instancia de enrutamiento.

[edit routing-instances] user@pe2# set CE2_L3vpn interface xe-0/0/0:1.0

Configure el distinguidor de ruta de la instancia de enrutamiento. Esta configuración se utiliza para distinguir las rutas enviadas desde un VRF determinado en un dispositivo PE determinado. Debe ser única para cada instancia de enrutamiento en cada dispositivo PE.

[edit routing-instances] user@pe2# set CE2_L3vpn route-distinguisher 192.168.0.3:12

Configure el destino de ruta de la tabla de enrutamiento y reenvío virtual (VRF) de la instancia. La

vrf-targetinstrucción agrega la etiqueta de comunidad especificada a todas las rutas anunciadas mientras coincide automáticamente con el mismo valor para la importación de rutas. La configuración de destinos de ruta coincidentes en los dispositivos PE que comparten una VPN determinada es necesaria para un intercambio de rutas adecuado.[edit routing-instances] user@pe2# set CE2_L3vpn vrf-target target:65412:12

Nota:Puede crear políticas más complejas configurando explícitamente las directivas de importación y exportación de VRF mediante las opciones de importación y exportación. Consulte vrf-import y vrf-export para obtener más información.

Configure la instancia de enrutamiento para admitir el emparejamiento de EBGP con el dispositivo CE2. Se utiliza el emparejamiento directo de la interfaz con el extremo CE2 del vínculo VRF y el número de sistema autónomo de CE2 se especifica correctamente con el

peer-asparámetro.[edit routing-instances] user@pe2# set CE2_L3vpn protocols bgp group CE2 type external [edit routing-instances] user@pe2# set CE2_L3vpn protocols bgp group CE2 peer-as 65420 [edit routing-instances] user@pe2# set CE2_L3vpn protocols bgp group CE2 neighbor 172.16.2.1

Confirme los cambios en el dispositivo PE2 y vuelva al modo operativo de la CLI.

[edit] user@pe2# commit and-quit

Resultados

Mostrar los resultados de la configuración en el dispositivo PE2. El resultado refleja solo la configuración funcional agregada en este ejemplo.

user@pe2> show configuration

interfaces {

xe-0/0/0:0 {

description "Link from PE2 to p-router";

mtu 4000;

unit 0 {

family inet {

address 10.1.34.2/24;

}

family mpls;

}

}

xe-0/0/0:1 {

description "Link from PE2 to CE2 for L3vpn";

unit 0 {

family inet {

address 172.16.2.2/30;

}

}

}

lo0 {

unit 0 {

family inet {

address 192.168.0.3/32;

}

}

}

}

routing-instances {

CE2_L3vpn {

protocols {

bgp {

group CE2 {

type external;

peer-as 65420;

neighbor 172.16.2.1;

}

}

}

instance-type vrf;

interface xe-0/0/0:1.0;

route-distinguisher 192.168.0.3:12;

vrf-target target:65412:12;

}

}

routing-options {

router-id 192.168.0.3;

autonomous-system 65412;

}

protocols {

bgp {

group ibgp {

type internal;

local-address 192.168.0.3;

family inet-vpn {

unicast;

}

neighbor 192.168.0.1;

}

}

mpls {

label-switched-path lsp_to_pe1 {

to 192.168.0.1;

}

interface xe-0/0/0:0.0;

}

ospf {

traffic-engineering;

area 0.0.0.0 {

interface lo0.0 {

passive;

}

interface xe-0/0/0:0.0;

}

}

rsvp {

interface lo0.0;

interface xe-0/0/0:0.0;

}

}

Verificación

Realice estas tareas para comprobar que la VPN de capa 3 basada en MPLS funciona correctamente:

- Comprobar las adyacencias de OSPF del proveedor y el intercambio de rutas

- Verificar la configuración de la interfaz MPLS y RSVP

- Verificar los LSP señalizados por RSVP

- Verificar el estado de la sesión BGP

- Comprobar rutas VPN de capa 3 en la tabla de enrutamiento

- Hacer ping al dispositivo de PE remoto mediante la conexión VPN de capa 3

- Verificar el funcionamiento de extremo a extremo de los dispositivos CE a través de la VPN de capa 3

- Comportamiento de VPN de capa 3 de MPLS específica de la plataforma

Comprobar las adyacencias de OSPF del proveedor y el intercambio de rutas

Propósito

Confirme que el protocolo OSPF funciona correctamente en la red del proveedor verificando el estado de adyacencia y las rutas aprendidas por OSPF a las direcciones de circuito cerrado de los dispositivos del proveedor remoto. La operación adecuada de IGP es crítica para el establecimiento exitoso de LSP MPLS.

Acción

user@pe1> show ospf neighbor Address Interface State ID Pri Dead 10.1.23.2 xe-0/0/0:1.0 Full 192.168.0.2 128 37

user@pe1> show route protocol ospf | match 192.168 192.168.0.2/32 *[OSPF/10] 1w1d 23:59:43, metric 1 192.168.0.3/32 *[OSPF/10] 1w1d 23:59:38, metric 2

Significado

El resultado muestra que el dispositivo PE1 ha establecido una adyacencia OSPF al dispositivo P (192.168.0.2). También muestra que las direcciones de bucle invertido del dispositivo P y PE remoto (192.168.0.2)192.168.0.3 se aprenden correctamente a través de OSPF en el dispositivo PE local.

Verificar la configuración de la interfaz MPLS y RSVP

Propósito

Compruebe que los protocolos RSVP y MPLS estén configurados para funcionar en la interfaz central del dispositivo PE. Este paso también verifica que family mpls esté configurado correctamente en el nivel de unidad de la interfaz orientada al núcleo del dispositivo PE.

Acción

user@pe1> show mpls interface Interface State Administrative groups (x: extended) xe-0/0/0:1.0 Up <none>

user@pe1> show rsvp interface

RSVP interface: 2 active

Active Subscr- Static Available Reserved Highwater

Interface State resv iption BW BW BW mark

lo0.0 Up 0 100% 0bps 0bps 0bps 0bps

xe-0/0/0:1.0 Up 1 100% 10Gbps 10Gbps 0bps 0bps

Significado

El resultado muestra que MPLS y RSVP están configurados correctamente en las interfaces núcleo y de circuito cerrado del dispositivo PE local.

Verificar los LSP señalizados por RSVP

Propósito

Verifique que los LSP de entrada y salida señalados RSVP estén correctamente establecidos entre las direcciones de circuito cerrado del dispositivo PE.

Acción

user@pe1> show rsvp session Ingress RSVP: 1 sessions To From State Rt Style Labelin Labelout LSPname 192.168.0.3 192.168.0.1 Up 0 1 FF - 17 lsp_to_pe2 Total 1 displayed, Up 1, Down 0 Egress RSVP: 1 sessions To From State Rt Style Labelin Labelout LSPname 192.168.0.1 192.168.0.3 Up 0 1 FF 3 - lsp_to_pe1 Total 1 displayed, Up 1, Down 0 Transit RSVP: 0 sessions Total 0 displayed, Up 0, Down 0

Significado

El resultado muestra que las sesiones RSVP de entrada y salida se establecen correctamente entre los dispositivos PE. El establecimiento correcto del LSP indica que la línea base de MPLS está operativa.

Verificar el estado de la sesión BGP

Propósito

Verifique que la sesión de IBGP entre los dispositivos PE esté establecida correctamente con soporte para la información de accesibilidad de capa de red (NLRI) de VPN de capa 3. En este paso, también confirmará que la sesión local de PE a CE EBGP está establecida y configurada correctamente para intercambiar rutas IPv4.

Acción

user@pe1> show bgp summary

Groups: 2 Peers: 2 Down peers: 0

Table Tot Paths Act Paths Suppressed History Damp State Pending

inet.0

0 0 0 0 0 0

bgp.l3vpn.0

2 2 0 0 0 0

Peer AS InPkt OutPkt OutQ Flaps Last Up/Dwn State|#Active/Received/Accepted/Damped...

172.16.1.1 65410 26038 25938 0 0 1w1d 3:12:32 Establ

CE1_L3vpn.inet.0: 1/2/2/0

192.168.0.3 65412 19 17 0 0 6:18 Establ

CE1_L3vpn.inet.0: 2/2/2/0

bgp.l3vpn.0: 2/2/2/0

Significado

El resultado muestra que la sesión de IBGP en el dispositivo de PE remoto (192.168.0.3) se ha establecido correctamente (Establ), y a través del Up/Dwn campo, cuánto tiempo ha estado la sesión en el estado actual (6:18). El flaps campo confirma que no se han producido transiciones de estado (0), lo que indica que la sesión es estable. Tenga en cuenta también que las rutas VPN de capa 3 (NLRI) se han aprendido desde el PE remoto, como lo muestra la presencia de una bgp.l3vpn.0 tabla.

La pantalla también confirma que la sesión EBGP en el dispositivo CE1 local (172.16.1.1) está establecida y que se han recibido rutas IPv4 desde el dispositivo CE1 y se han instalado en la instancia de enrutamiento de dispositivos CE1 (CE1_L3vpn.inet.0)

Esta salida confirma que el emparejamiento BGP entre los dispositivos PE y con el dispositivo CE funciona correctamente para admitir su VPN de capa 3.

Comprobar rutas VPN de capa 3 en la tabla de enrutamiento

Propósito

Confirme que la tabla de enrutamiento del dispositivo PE1 está llena con rutas VPN de capa 3 anunciadas por el PE remoto. Estas rutas se utilizan para reenviar el tráfico al dispositivo CE remoto.

Acción

user@pe1> show route table bgp.l3vpn.0

bgp.l3vpn.0: 2 destinations, 2 routes (2 active, 0 holddown, 0 hidden)

+ = Active Route, - = Last Active, * = Both

192.168.0.3:12:172.16.2.0/30

*[BGP/170] 00:22:45, localpref 100, from 192.168.0.3

AS path: I, validation-state: unverified

> to 10.1.23.2 via xe-0/0/0:1.0, label-switched-path lsp_to_pe2

192.168.0.3:12:172.16.255.2/32

*[BGP/170] 00:22:43, localpref 100, from 192.168.0.3

AS path: 65420 I, validation-state: unverified

> to 10.1.23.2 via xe-0/0/0:1.0, label-switched-path lsp_to_pe2

user@pe1> show route table CE1_L3vpn.inet.0

CE1_L3vpn.inet.0: 5 destinations, 6 routes (5 active, 0 holddown, 0 hidden)

+ = Active Route, - = Last Active, * = Both

172.16.1.0/30 *[Direct/0] 1w1d 03:29:44

> via xe-0/0/0:0.0

[BGP/170] 1w1d 03:29:41, localpref 100

AS path: 65410 I, validation-state: unverified

> to 172.16.1.1 via xe-0/0/0:0.0

172.16.1.2/32 *[Local/0] 1w1d 03:29:44

Local via xe-0/0/0:0.0

172.16.2.0/30 *[BGP/170] 00:23:28, localpref 100, from 192.168.0.3

AS path: I, validation-state: unverified

> to 10.1.23.2 via xe-0/0/0:1.0, label-switched-path lsp_to_pe2

172.16.255.1/32 *[BGP/170] 1w1d 03:29:41, localpref 100

AS path: 65410 I, validation-state: unverified

> to 172.16.1.1 via xe-0/0/0:0.0

172.16.255.2/32 *[BGP/170] 00:23:26, localpref 100, from 192.168.0.3

AS path: 65420 I, validation-state: unverified

> to 10.1.23.2 via xe-0/0/0:1.0, label-switched-path lsp_to_pe2

Significado

El show route table bgp.l3vpn.0 comando muestra las rutas VPN de capa 3 que se han recibido desde el dispositivo de PE remoto. El show route table CE1_L3vpn.inet.0 comando enumera todas las rutas que se han importado en la instancia de CE1_L3vpn enrutamiento. Estas entradas representan las rutas aprendidas del emparejamiento del EBGP local con el dispositivo CE1, además de las rutas recibidas del dispositivo PE2 remoto con un destino de ruta coincidente.

Ambas tablas muestran que las rutas VPN remotas de capa 3 están correctamente asociadas con el lsp_to_pe2 LSP como siguiente salto de reenvío. Las salidas confirman que el dispositivo de PE local ha aprendido las rutas asociadas con la ubicación CE2 remota desde el dispositivo PE2. También muestra que el PE local reenviará el tráfico VPN de capa 3 al dispositivo PE2 remoto mediante el transporte MPLS a través de la red del proveedor.

Hacer ping al dispositivo de PE remoto mediante la conexión VPN de capa 3

Propósito

Verifique la conectividad VPN de capa 3 entre los dispositivos PE locales y remotos mediante ping. Este comando verifica el enrutamiento VPN de capa 3 y la operación de reenvío de MPLS entre los dispositivos PE.

Acción

user@pe1> ping routing-instance CE1_L3vpn 172.16.2.2 source 172.16.1.2 count 2 PING 172.16.2.2 (172.16.2.2): 56 data bytes 64 bytes from 172.16.2.2: icmp_seq=0 ttl=61 time=128.235 ms 64 bytes from 172.16.2.2: icmp_seq=1 ttl=61 time=87.597 ms --- 172.16.2.2 ping statistics --- 2 packets transmitted, 2 packets received, 0% packet loss round-trip min/avg/max/stddev = 87.597/107.916/128.235/20.319 m

Significado

El resultado confirma que los planos de control y reenvío VPN de capa 3 funcionan correctamente entre los dispositivos PE.

Verificar el funcionamiento de extremo a extremo de los dispositivos CE a través de la VPN de capa 3

Propósito

Compruebe la conectividad VPN de capa 3 entre los dispositivos CE. Este paso confirma que los dispositivos CE tienen interfaces operativas y están configurados correctamente para la conectividad de capa 3 basada en EBGP. Esto se hace verificando que el dispositivo CE1 local ha aprendido las rutas del dispositivo CE remoto y confirmando que los dispositivos CE pueden pasar tráfico de extremo a extremo entre sus direcciones de circuito cerrado.

Acción

user@ce1> show route protocol bgp

inet.0: 12 destinations, 12 routes (12 active, 0 holddown, 0 hidden)

+ = Active Route, - = Last Active, * = Both

172.16.2.0/30 *[BGP/170] 00:40:50, localpref 100

AS path: 65412 I, validation-state: unverified

> to 172.16.1.2 via xe-0/0/0:0.0

172.16.255.2/32 *[BGP/170] 00:40:49, localpref 100

AS path: 65412 65420 I, validation-state: unverified

> to 172.16.1.2 via xe-0/0/0:0.0

inet6.0: 1 destinations, 1 routes (1 active, 0 holddown, 0 hidden)

user@ce1> ping 172.16.255.2 source 172.16.255.1 size 1472 do-not-fragment count 2 PING 172.16.255.2 (172.16.255.2): 1472 data bytes 1480 bytes from 172.16.255.2: icmp_seq=0 ttl=61 time=79.245 ms 1480 bytes from 172.16.255.2: icmp_seq=1 ttl=61 time=89.125 ms --- 172.16.255.2 ping statistics --- 2 packets transmitted, 2 packets received, 0% packet loss round-trip min/avg/max/stddev = 79.245/84.185/89.125/4.940 ms

Significado

El resultado muestra que la conectividad basada en VPN de capa 3 funciona correctamente entre los dispositivos CE. El dispositivo CE local ha aprendido la interfaz VRF del dispositivo CE remoto y las rutas de circuito cerrado a través de BGP. El ping se genera en la dirección de circuito cerrado del dispositivo CE remoto y se obtiene de la dirección de circuito cerrado del dispositivo CE local mediante el source 172.16.255.1 argumento. La adición de los do-not-fragment conmutadores y size 1472 confirma que los dispositivos CE pueden pasar paquetes IP de 1500 bytes sin evocar fragmentación en el dispositivo PE local.

El size 1472 argumento agregado al ping comando genera 1472 bytes de datos de eco. Se agregan 8 bytes adicionales de Protocolo de mensajes de control de Internet (ICMP) y 20 bytes de encabezado IP para llevar el tamaño total de la carga útil a 1500 bytes. Agregar el do-not-fragment conmutador garantiza que los dispositivos CE y PE locales no puedan realizar la fragmentación. Este método ping confirma que no es necesaria la fragmentación cuando se intercambian tramas Ethernet estándar de longitud máxima de 1500 bytes entre los dispositivos CE.

Estos resultados confirman que la VPN de capa 3 basada en MPLS funciona correctamente.

Comportamiento de VPN de capa 3 de MPLS específica de la plataforma

Use el Explorador de características para confirmar la compatibilidad de la plataforma y el lanzamiento de características específicas.

Use la tabla siguiente para revisar los comportamientos específicos de la plataforma para su plataforma.

| Plataforma |

Diferencia |

|---|---|

| Enrutadores serie ACX 7000 |

|