EN ESTA PÁGINA

Ejemplo: Interconexión de una VPN de capa 2 con una VPN de capa 2

En este ejemplo, se proporciona un procedimiento paso a paso para interconectar y verificar una VPN de capa 2 con una VPN de capa 2. Contiene las siguientes secciones:

Requisitos

En este ejemplo, se utilizan los siguientes componentes de hardware y software:

Junos OS versión 9.3 o posterior

2 Plataformas de enrutamiento universal 5G serie MX

Enrutadores de borde multiservicio serie M de 2

1 enrutadores de núcleo de la serie T

1 conmutadores Ethernet de la serie EX

Descripción general y topología

Topología

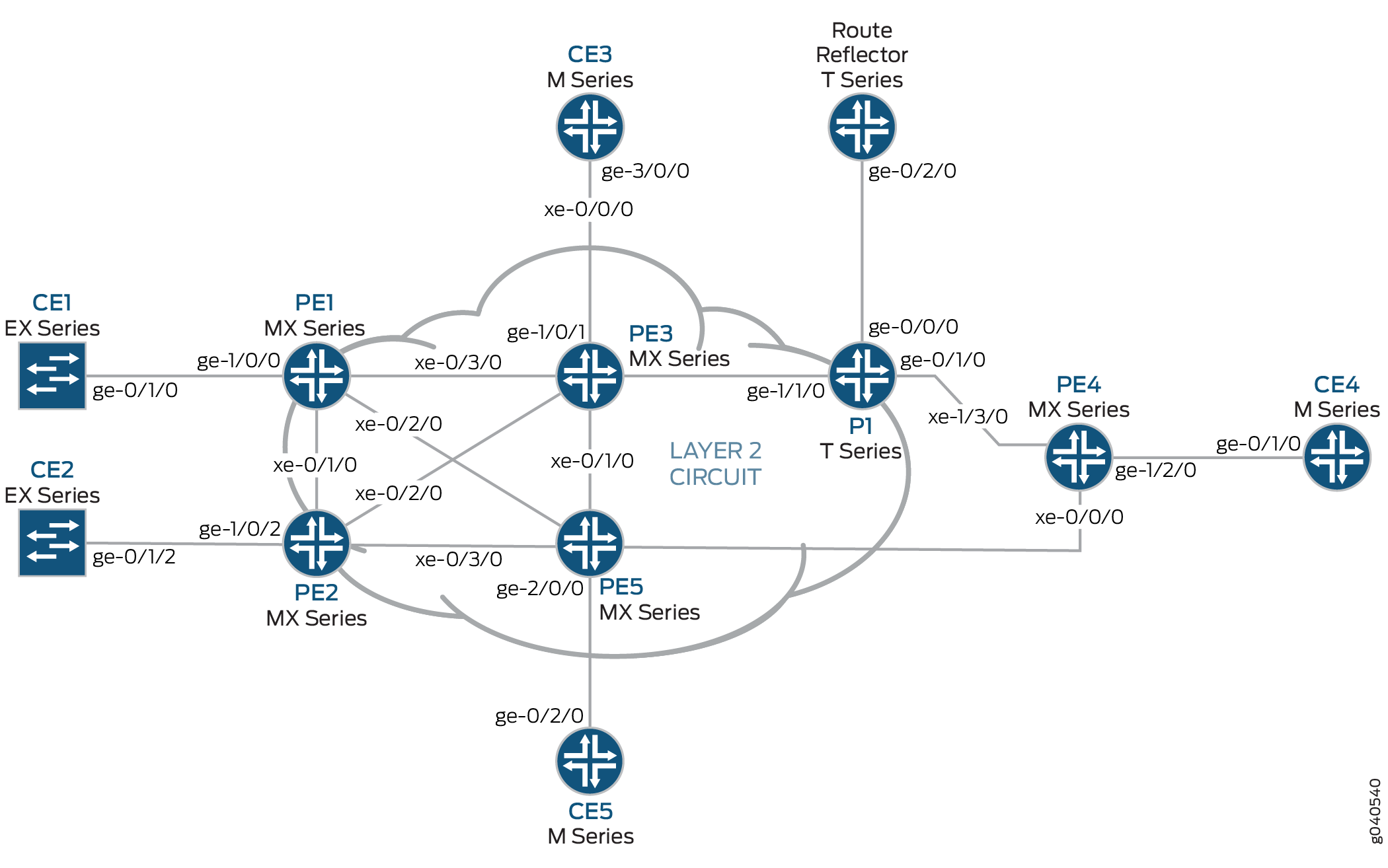

La topología física del ejemplo de conexión VPN de capa 2 a VPN de capa 2 se muestra en la Figura 1.

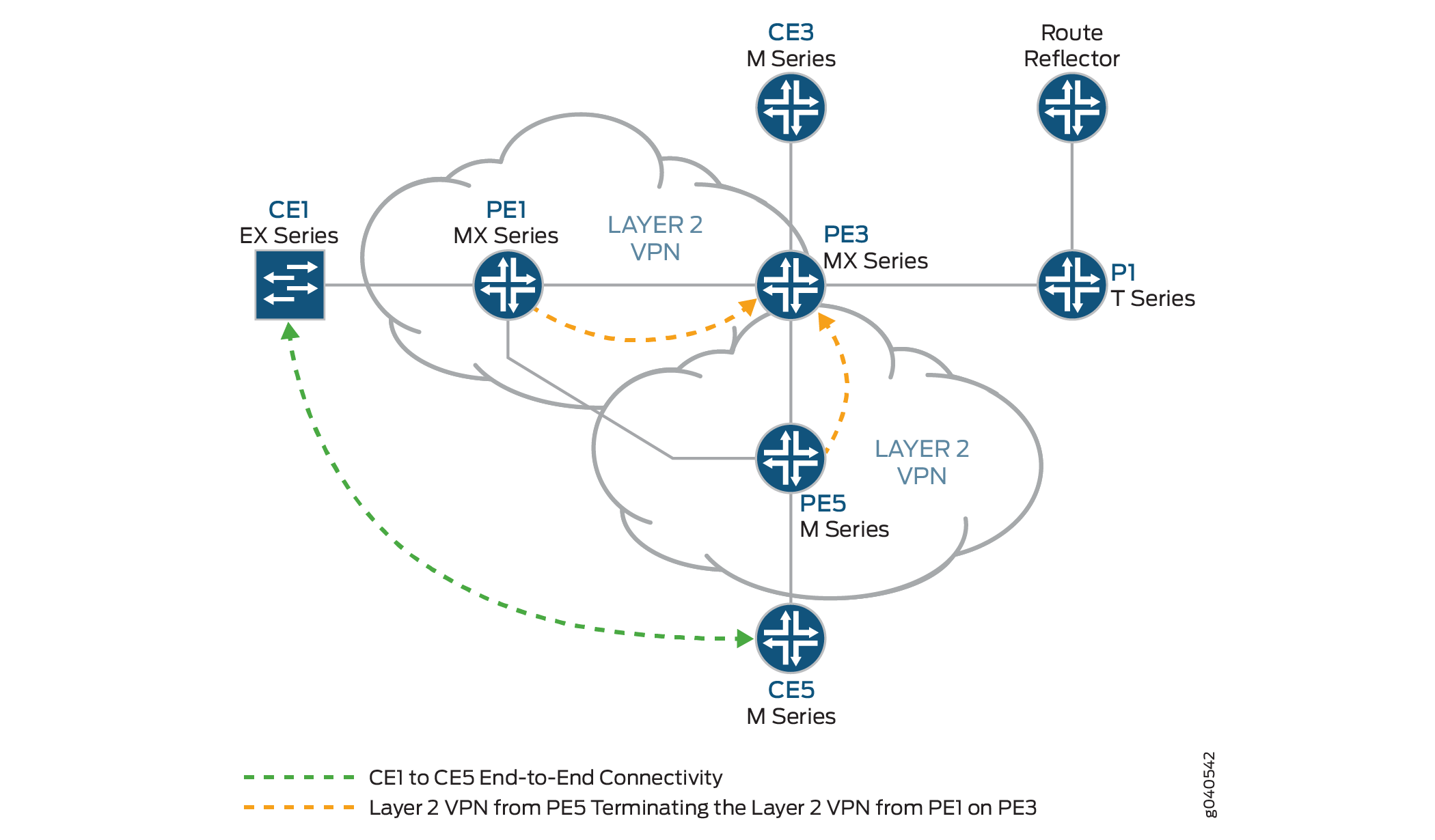

La topología lógica de una conexión VPN de capa 2 a VPN de capa 2 se muestra en la figura 2.

de capa 2

de capa 2

Configuración

En cualquier sesión de configuración, es recomendable comprobar periódicamente que la configuración se puede confirmar mediante el commit check comando.

En este ejemplo, el enrutador que se está configurando se identifica mediante los siguientes símbolos del sistema:

CE1identifica el enrutador de borde del cliente 1 (CE1)PE1identifica el enrutador de borde 1 (PE1) del proveedorCE3identifica el enrutador de borde del cliente 3 (CE3)PE3identifica el enrutador de borde 3 (PE3) del proveedorCE5identifica el enrutador de borde del cliente 5 (CE5)PE5identifica el enrutador de borde 5 (PE5) del proveedor

Este ejemplo se organiza en las siguientes secciones:

- Configuración de protocolos en los enrutadores PE y P

- Verificar la conexión VPN de capa 2 a VPN de capa 2 en el enrutador PE3

- Verificar la conexión VPN de capa 2 a VPN de capa 2 en el enrutador PE3

- Resultados

Configuración de protocolos en los enrutadores PE y P

Procedimiento paso a paso

Todos los enrutadores PE y P están configurados con OSPF como protocolo IGP. Los protocolos MPLS, LDP y BGP están habilitados en todas las interfaces, excepto fxp.0en . Las interfaces orientadas al núcleo se habilitan con la dirección MPLS y la dirección de inet.

Configure todos los enrutadores PE y P con OSPF como IGP. Habilite los protocolos MPLS, LDP y BGP en todas las interfaces, excepto

fxp.0en . El siguiente fragmento de configuración muestra la configuración del protocolo para el enrutador PE1:[edit] protocols { mpls { interface all; interface fxp0.0 { disable; } } bgp { group RR { type internal; local-address 192.0.2.1; family l2vpn { signaling; } neighbor 192.0.2.7; } } ospf { traffic-engineering; area 0.0.0.0 { interface all; interface fxp0.0 { disable; } } } ldp { interface all; interface fxp0.0 { disable; } } }Configure los enrutadores PE y P con OSPF como IGP. Habilite los protocolos MPLS, LDP y BGP en todas las interfaces, excepto

fxp.0en . El siguiente fragmento de configuración muestra la configuración del protocolo para el enrutador PE3:[edit] protocols { mpls { interface all; interface fxp0.0 { disable; } } bgp { group RR { type internal; local-address 192.0.2.3; family l2vpn { signaling; } neighbor 192.0.2.7; } } ospf { traffic-engineering; area 0.0.0.0 { interface all; interface fxp0.0 { disable; } } } ldp { interface all; interface fxp0.0 { disable; } } }

Procedimiento paso a paso

Configuración del protocolo y las interfaces VPN de capa 2

En el enrutador PE1, configure la encapsulación de interfaz

ge-1/0/0. Para configurar la encapsulación de interfaz, incluya laencapsulationinstrucción y especifique laethernet-cccopción (también se admite la encapsulación vlan-ccc). Configure lage-1/0/0.0familia de interfaces lógicas para la funcionalidad de conexión cruzada de circuitos. Para configurar la familia de interfaz lógica, incluya lafamilyinstrucción y especifique lacccopción. La encapsulación debe configurarse de la misma manera para todos los enrutadores del dominio VPN de capa 2.[edit interfaces] ge-1/0/0 { encapsulation ethernet-ccc; unit 0 { family ccc; } } lo0 { unit 0 { family inet { address 192.0.2.1/24; } } }En el enrutador PE1, configure los protocolos VPN de capa 2. Configure el ID de sitio remoto como 3. El ID de sitio 3 representa el enrutador PE3 (Hub-PE). Para configurar los protocolos VPN de capa 2, incluya la

l2vpninstrucción en el[edit routing-instances routing-instances-name protocols]nivel de jerarquía. Las VPN de capa 2 usan BGP como protocolo de señalización.[edit routing-instances] L2VPN { instance-type l2vpn; interface ge-1/0/0.0; route-distinguisher 65000:1; vrf-target target:65000:2; protocols { l2vpn { encapsulation-type ethernet; site CE1 { site-identifier 1; interface ge-1/0/0.0 { remote-site-id 3; } } } } }En el enrutador PE5, configure la encapsulación de interfaz

ge-2/0/0incluyendo laencapsulationinstrucción y especifique laethernet-cccopción. Configure la familia de interfaces lógicas ge-1/0/0.0 para la funcionalidad de conexión cruzada de circuitos mediante la inclusión de lafamilyinstrucción y la especificación de lacccopción.[edit interfaces] ge-2/0/0 { encapsulation ethernet-ccc; unit 0 { family ccc; } } lo0 { unit 0 { family inet { address 192.0.2.5/24; } } }En el enrutador PE5, configure los protocolos VPN de capa 2 incluyendo la

l2vpninstrucción en el[edit routing-instances routing-instances-name protocols]nivel de jerarquía. Configure el ID de sitio remoto como3.[edit routing-instances] L2VPN { instance-type l2vpn; interface ge-2/0/0.0; route-distinguisher 65000:5; vrf-target target:65000:2; protocols { l2vpn { encapsulation-type ethernet; site CE5 { site-identifier 5; interface ge-2/0/0.0 { remote-site-id 3; } } } } }En el enrutador PE3, configure la

iw0interfaz con dos interfaces lógicas. Para configurar laiw0interfaz, incluya lainterfacesinstrucción y especifiqueiw0como el nombre de interfaz. Para la interfaz lógica de la unidad 0, incluya lapeer-unitinstrucción y especifique la interfazunit 1lógica como interfaz par. Para la interfaz lógica de la unidad 1, incluya lapeer-unitinstrucción y especifique la interfazunit 0lógica como interfaz par.[edit interfaces] iw0 { unit 0 { encapsulation ethernet-ccc; peer-unit 1; } unit 1 { encapsulation ethernet-ccc; peer-unit 0; } }En el enrutador PE3, configure la encapsulación de interfaz de

ge-1/0/1borde incluyendo laencapsulationinstrucción y especificando laethernet-cccopción.[edit interfaces] ge-1/0/1 { encapsulation ethernet-ccc; unit 0 { family ccc; } }En el enrutador PE3, configure la interfaz lógica de circuito cerrado. La interfaz de circuito cerrado se utiliza para establecer las sesiones de LDP dirigidas a los enrutadores PE1 y PE5 del enrutador.

[edit interfaces] lo0 { unit 0 { family inet { address 192.0.2.3/24; } } }En el enrutador PE3, habilite el protocolo de intertrabajo de capa 2. Para habilitar el protocolo de intertrabajo de capa 2, incluya la

l2iwinstrucción en el[edit protocols]nivel de jerarquía.[edit protocols] l2iw;

En el enrutador PE3, configure dos instancias de enrutamiento VPN de capa 2 para terminar los circuitos virtuales VPN de capa 2 del enrutador PE1 y el enrutador PE5, como se muestra.

[edit routing-instances] L2VPN-PE1 { instance-type l2vpn; interface iw0.0; route-distinguisher 65000:3; vrf-target target:65000:2; protocols { l2vpn { encapsulation-type ethernet; site CE3 { site-identifier 3; interface iw0.0 { remote-site-id 1; } } } } } L2VPN-PE5 { instance-type l2vpn; interface iw0.1; route-distinguisher 65000:33; vrf-target target:65000:2; protocols { l2vpn { encapsulation-type ethernet; site CE3 { site-identifier 3; interface iw0.1 { remote-site-id 5; } } } } }

Verificar la conexión VPN de capa 2 a VPN de capa 2 en el enrutador PE3

Procedimiento paso a paso

El BGP se utiliza para la señalización del plano de control en una VPN de capa 2. En el enrutador PE1, use el

show bgpcomando para comprobar que el plano de control BGP para la VPN de capa 2, ha establecido una relación de vecino con el reflector de ruta que tiene dirección192.0.2.7IP.Se reciben tres rutas VPN de capa 2 del reflector de ruta para cada enrutador de PE en la topología.

user@PE1> show bgp summary Groups: 1 Peers: 1 Down peers: 0 Table Tot Paths Act Paths Suppressed History Damp State Pending bgp.l2vpn.0 3 3 0 0 0 0 Peer AS InPkt OutPkt OutQ Flaps Last Up/Dwn State|#Active/Received/Accepted/Damped... 192.0.2.7 65000 190 192 0 0 1:24:40 Establ bgp.l2vpn.0: 3/3/3/0 L2VPN.l2vpn.0: 3/3/3/0

En el enrutador PE1, use el

show routecomando para comprobar que las rutas VPN de BGP de capa 2 se almacenan en laL2VPN.l2vpn.0tabla de enrutamiento para cada enrutador PE.user@PE1> show route table L2VPN.l2vpn.0 L2VPN.l2vpn.0: 4 destinations, 4 routes (4 active, 0 holddown, 0 hidden) + = Active Route, - = Last Active, * = Both 65000:1:1:3/96 *[L2VPN/170/-101] 01:31:53, metric2 1 Indirect 65000:3:3:1/96 *[BGP/170] 01:24:58, localpref 100, from 192.0.2.7 AS path: I > to 10.10.1.2 via xe-0/3/0.0 65000:5:5:3/96 *[BGP/170] 01:24:58, localpref 100, from 192.0.2.7 AS path: I > to 10.10.3.2 via xe-0/2/0.0 65000:33:3:5/96 *[BGP/170] 01:24:58, localpref 100, from 192.0.2.7 AS path: I > to 10.10.1.2 via xe-0/3/0.0En el enrutador PE1, utilice el

show ldp sessioncomando para comprobar que las sesiones LDP de destino se establecen para los enrutadores de PE en la red y que el estado esOperational.user@PE1> show ldp session Address State Connection Hold time 192.0.2.2 Operational Open 24 192.0.2.3 Operational Open 22 192.0.2.5 Operational Open 28

En el enrutador PE1, utilice el

show l2vpn connectionscomando para comprobar que la VPN de capa 2 al sitio 3 en el enrutador PE3 (Hub-PE) seaUp.user@PE1> show l2vpn connections Layer-2 VPN connections: Legend for connection status (St) EI -- encapsulation invalid NC -- interface encapsulation not CCC/TCC/VPLS EM -- encapsulation mismatch WE -- interface and instance encaps not same VC-Dn -- Virtual circuit down NP -- interface hardware not present CM -- control-word mismatch -> -- only outbound connection is up CN -- circuit not provisioned <- -- only inbound connection is up OR -- out of range Up -- operational OL -- no outgoing label Dn -- down LD -- local site signaled down CF -- call admission control failure RD -- remote site signaled down SC -- local and remote site ID collision LN -- local site not designated LM -- local site ID not minimum designated RN -- remote site not designated RM -- remote site ID not minimum designated XX -- unknown connection status IL -- no incoming label MM -- MTU mismatch MI -- Mesh-Group ID not availble BK -- Backup connection ST -- Standby connection PF -- Profile parse failure PB -- Profile busy Legend for interface status Up -- operational Dn -- down Instance: L2VPN Local site: CE1 (1) connection-site Type St Time last up # Up trans 3 rmt Up Jan 5 18:08:25 2010 1 Remote PE: 192.0.2.3, Negotiated control-word: Yes (Null) Incoming label: 800000, Outgoing label: 800000 Local interface: ge-1/0/0.0, Status: Up, Encapsulation: ETHERNET 5 rmt OREn el enrutador PE1, utilice el

show routecomando para comprobar que lampls.0tabla de enrutamiento se rellena con las rutas VPN de capa 2 utilizadas para reenviar el tráfico mediante una etiqueta LDP. Observe que en este ejemplo, el enrutador está insertando la etiqueta8000000.user@PE1> show route table mpls.0 [edit] mpls.0: 13 destinations, 13 routes (13 active, 0 holddown, 0 hidden) + = Active Route, - = Last Active, * = Both 0 *[MPLS/0] 1w1d 11:36:44, metric 1 Receive 1 *[MPLS/0] 1w1d 11:36:44, metric 1 Receive 2 *[MPLS/0] 1w1d 11:36:44, metric 1 Receive 300432 *[LDP/9] 3d 04:25:02, metric 1 > to 10.10.2.2 via xe-0/1/0.0, Pop 300432(S=0) *[LDP/9] 3d 04:25:02, metric 1 > to 10.10.2.2 via xe-0/1/0.0, Pop 300768 *[LDP/9] 3d 04:25:02, metric 1 > to 10.10.3.2 via xe-0/2/0.0, Pop 300768(S=0) *[LDP/9] 3d 04:25:02, metric 1 > to 10.10.3.2 via xe-0/2/0.0, Pop 300912 *[LDP/9] 3d 04:25:02, metric 1 > to 10.10.3.2 via xe-0/2/0.0, Swap 299856 301264 *[LDP/9] 3d 04:24:58, metric 1 > to 10.10.1.2 via xe-0/3/0.0, Swap 308224 301312 *[LDP/9] 3d 04:25:01, metric 1 > to 10.10.1.2 via xe-0/3/0.0, Pop 301312(S=0) *[LDP/9] 3d 04:25:01, metric 1 > to 10.10.1.2 via xe-0/3/0.0, Pop 800000 *[L2VPN/7] 01:25:28 > via ge-1/0/0.0, Pop Offset: 4 ge-1/0/0.0 *[L2VPN/7] 01:25:28, metric2 1 > to 10.10.1.2 via xe-0/3/0.0, Push 800000 Offset: -4

Verificar la conexión VPN de capa 2 a VPN de capa 2 en el enrutador PE3

Procedimiento paso a paso

En el enrutador PE3, use el

show l2vpn connectionscomando para comprobar que las conexiones VPN de capa 2 del enrutador PE1 y pe5 del enrutador estánUpy están usando laiw0interfaz.user@PE3> show l2vpn connections Instance: L2VPN-PE1 Local site: CE3 (3) connection-site Type St Time last up # Up trans 1 rmt Up Jan 5 18:08:22 2010 1 Remote PE: 192.0.2.1, Negotiated control-word: Yes (Null) Incoming label: 800000, Outgoing label: 800000 Local interface: iw0.0, Status: Up, Encapsulation: ETHERNET 5 rmt OR Instance: L2VPN-PE5 Local site: CE3 (3) connection-site Type St Time last up # Up trans 1 rmt CN 5 rmt Up Jan 5 18:08:22 2010 1 Remote PE: 192.0.2.5, Negotiated control-word: Yes (Null) Incoming label: 800002, Outgoing label: 800000 Local interface: iw0.1, Status: Up, Encapsulation: ETHERNETEn el enrutador PE3, use el

show ldp neighborcomando para comprobar que se muestran las direcciones IP de vecino de sesión LDP de destino.user@PE3> show ldp neighbor Address Interface Label space ID Hold time 192.0.2.1 lo0.0 192.0.2.1:0 44 192.0.2.2 lo0.0 192.0.2.2:0 42 192.0.2.4 lo0.0 192.0.2.4:0 31 192.0.2.5 lo0.0 192.0.2.5:0 44

En el enrutador PE3, use el

show bgp summarycomando para comprobar que el plano de control del BGP para la VPN de capa 2, ha establecido una relación de vecino con el reflector de ruta que tiene dirección192.0.2.7IP.user@PE3> show bgp summary Groups: 1 Peers: 1 Down peers: 0 Table Tot Paths Act Paths Suppressed History Damp State Pending bgp.l2vpn.0 2 2 0 0 0 0 Peer AS InPkt OutPkt OutQ Flaps Last Up/Dwn State|#Active/Received/Accepted/Damped... 192.0.2.7 65000 10092 10195 0 0 3d 4:23:27 Establ bgp.l2vpn.0: 2/2/2/0 L2VPN-PE1.l2vpn.0: 2/2/2/0 L2VPN-PE5.l2vpn.0: 2/2/2/0

En el enrutador PE3, use el

show ldp sessioncomando para comprobar que las sesiones LDP de destino se establecen para todos los enrutadores de PE de la red y que el estado esOperational.user@PE3> show ldp session Address State Connection Hold time 192.0.2.1

OperationalOpen 24 192.0.2.2OperationalOpen 22 192.0.2.4OperationalOpen 20 192.0.2.5OperationalOpen 24En el enrutador PE3, use el

show routecomando para comprobar que lampls.0tabla de enrutamiento se completa con las rutas VPN de capa 2 utilizadas para reenviar el tráfico mediante una etiqueta LDP. Observe que en este ejemplo, el enrutador está intercambiando la etiqueta800000. También observe las dosiw0interfaces que se utilizan para las rutas de intertrabajo de capa 2.user@PE3>show route table mpls.0 mpls.0: 16 destinations, 18 routes (16 active, 2 holddown, 0 hidden) + = Active Route, - = Last Active, * = Both 0 *[MPLS/0] 1w1d 11:50:14, metric 1 Receive 1 *[MPLS/0] 1w1d 11:50:14, metric 1 Receive 2 *[MPLS/0] 1w1d 11:50:14, metric 1 Receive 308160 *[LDP/9] 3d 04:38:45, metric 1 > to 10.10.1.1 via xe-0/3/0.0, Pop 308160(S=0) *[LDP/9] 3d 04:38:45, metric 1 > to 10.10.1.1 via xe-0/3/0.0, Pop 308176 *[LDP/9] 3d 04:38:44, metric 1 > to 10.10.6.2 via xe-0/1/0.0, Pop 308176(S=0) *[LDP/9] 3d 04:38:44, metric 1 > to 10.10.6.2 via xe-0/1/0.0, Pop 308192 *[LDP/9] 00:07:18, metric 1 > to 10.10.20.1 via xe-0/0/0.0, Swap 601649 to 10.10.6.2 via xe-0/1/0.0, Swap 299856 308208 *[LDP/9] 3d 04:38:44, metric 1 > to 10.10.5.1 via xe-0/2/0.0, Pop 308208(S=0) *[LDP/9] 3d 04:38:44, metric 1 > to 10.10.5.1 via xe-0/2/0.0, Pop 308224 *[LDP/9] 3d 04:38:42, metric 1 > to 10.10.20.1 via xe-0/0/0.0, Pop 308224(S=0) *[LDP/9] 3d 04:38:42, metric 1 > to 10.10.20.1 via xe-0/0/0.0, Pop 800000 *[L2IW/6] 01:39:13, metric2 1 > to 10.10.6.2 via xe-0/1/0.0, Swap 800000 [L2VPN/7] 01:39:13 > via iw0.0, Pop Offset: 4 800002 *[L2IW/6] 01:39:13, metric2 1 > to 10.10.1.1 via xe-0/3/0.0, Swap 800000 [L2VPN/7] 01:39:13 > via iw0.1, Pop Offset: 4 iw0.0 *[L2VPN/7] 01:39:13, metric2 1 > to 10.10.1.1 via xe-0/3/0.0, Push 800000 Offset: -4 iw0.1 *[L2VPN/7] 01:39:13, metric2 1 > to 10.10.6.2 via xe-0/1/0.0, Push 800000 Offset: -4

Procedimiento paso a paso

Prueba de conectividad VPN de capa 2 a VPN de capa 2 (CE1 a CE5)

En el enrutador CE1, use el comando para probar la

pingconectividad al enrutador CE5. Observe que el tiempo de respuesta se encuentra en milisegundos, lo que confirma que se devuelve la respuesta de ping.user@CE1>ping 198.51.100.11 PING 198.51.100.11 (198.51.100.11): 56 data bytes 64 bytes from 198.51.100.11: icmp_seq=1 ttl=64 time=22.425 ms 64 bytes from 198.51.100.11: icmp_seq=2 ttl=64 time=1.299 ms 64 bytes from 198.51.100.11: icmp_seq=3 ttl=64 time=1.032 ms 64 bytes from 198.51.100.11: icmp_seq=4 ttl=64 time=1.029 ms

En el enrutador CE5, use el comando para probar la

pingconectividad al enrutador CE1. Observe que el tiempo de respuesta se encuentra en milisegundos, lo que confirma que se devuelve la respuesta de ping.user@CE5>ping 198.51.100.1 PING 198.51.100.1 (198.51.100.1): 56 data bytes 64 bytes from 198.51.100.1: icmp_seq=0 ttl=64 time=1.077 ms 64 bytes from 198.51.100.1: icmp_seq=1 ttl=64 time=0.957 ms 64 bytes from 198.51.100.1: icmp_seq=2 ttl=64 time=1.057 ms 1.017 ms

Resultados

Se completó la configuración y la verificación de este ejemplo. La siguiente sección es para su referencia.

A continuación, se muestra la configuración de ejemplo relevante para el enrutador PE1.

Enrutador PE1

chassis {

dump-on-panic;

fpc 1 {

pic 3 {

tunnel-services {

bandwidth 1g;

}

}

}

network-services ethernet;

}

interfaces {

xe-0/1/0 {

unit 0 {

family inet {

address 10.10.2.1/30;

}

family mpls;

}

}

xe-0/2/0 {

unit 0 {

family inet {

address 10.10.3.1/30;

}

family mpls;

}

}

xe-0/3/0 {

unit 0 {

family inet {

address 10.10.1.1/30;

}

family mpls;

}

}

ge-1/0/0 {

encapsulation ethernet-ccc;

unit 0 {

family ccc;

}

}

lo0 {

unit 0 {

family inet {

address 192.0.2.1/24;

}

}

}

}

routing-options {

static {

route 172.16.0.0/8 next-hop 172.19.59.1;

}

autonomous-system 65000;

}

protocols {

mpls {

interface all;

interface fxp0.0 {

disable;

}

}

bgp {

group RR {

type internal;

local-address 192.0.2.1;

family l2vpn {

signaling;

}

neighbor 192.0.2.7;

}

}

ospf {

traffic-engineering;

area 0.0.0.0 {

interface all;

interface fxp0.0 {

disable;

}

}

}

ldp {

interface all;

interface fxp0.0 {

disable;

}

}

}

routing-instances {

L2VPN {

instance-type l2vpn;

interface ge-1/0/0.0;

route-distinguisher 65000:1;

vrf-target target:65000:2;

protocols {

l2vpn {

encapsulation-type ethernet;

site CE1 {

site-identifier 1;

interface ge-1/0/0.0 {

remote-site-id 3;

}

}

}

}

}

}

A continuación, se muestra la configuración de ejemplo relevante para el enrutador PE3.

Enrutador PE3

chassis {

dump-on-panic;

fpc 1 {

pic 3 {

tunnel-services {

bandwidth 1g;

}

}

}

network-services ethernet;

}

interfaces {

xe-0/0/0 {

unit 0 {

family inet {

address 10.10.20.2/30;

}

family mpls;

}

}

xe-0/1/0 {

unit 0 {

family inet {

address 10.10.6.1/30;

}

family mpls;

}

}

xe-0/2/0 {

unit 0 {

family inet {

address 10.10.5.2/30;

}

family mpls;

}

}

xe-0/3/0 {

unit 0 {

family inet {

address 10.10.1.2/30;

}

family mpls;

}

}

ge-1/0/1 {

encapsulation ethernet-ccc;

unit 0 {

family ccc;

}

}

iw0 {

unit 0 {

encapsulation ethernet-ccc;

peer-unit 1;

}

unit 1 {

encapsulation ethernet-ccc;

peer-unit 0;

}

}

lo0 {

unit 0 {

family inet {

address 192.0.2.3/24;

}

}

}

}

routing-options {

static {

route 172.16.0.0/8 next-hop 172.19.59.1;

}

autonomous-system 65000;

}

protocols {

l2iw;

mpls {

interface all;

interface fxp0.0 {

disable;

}

}

bgp {

group RR {

type internal;

local-address 192.0.2.3;

family l2vpn {

signaling;

}

neighbor 192.0.2.7;

}

}

ospf {

area 0.0.0.0 {

interface all;

interface fxp0.0 {

disable;

}

}

}

ldp {

interface all;

interface fxp0.0 {

disable;

}

}

}

routing-instances {

L2VPN-PE1 {

instance-type l2vpn;

interface iw0.0;

route-distinguisher 65000:3;

vrf-target target:65000:2;

protocols {

l2vpn {

encapsulation-type ethernet;

site CE3 {

site-identifier 3;

interface iw0.0 {

remote-site-id 1;

}

}

}

}

}

L2VPN-PE5 {

instance-type l2vpn;

interface iw0.1;

route-distinguisher 65000:33;

vrf-target target:65000:2;

protocols {

l2vpn {

encapsulation-type ethernet;

site CE3 {

site-identifier 3;

interface iw0.1 {

remote-site-id 5;

}

}

}

}

}

}