EN ESTA PÁGINA

Ejemplo: Configuración de VPN de grupo en vpnv2 del grupo en dispositivos de enrutamiento

Group VPNv2 es el nombre de la tecnología Group VPN en enrutadores MX5, MX10, MX40, MX80, MX104, MX240, MX480 y MX960. El grupo VPNv2 es diferente de la tecnología VPN de grupo implementada en las puertas de enlace de seguridad SRX. El término VPN de grupo se utiliza a veces en este documento para referirse a la tecnología en general, no a la tecnología SRX.

En este ejemplo, se muestra cómo configurar VPN de grupo en el grupo VPNv2 para extender la arquitectura de seguridad IP (IPsec) para admitir asociaciones de seguridad de grupo (GSA) que son compartidas por un grupo de enrutadores.

Requisitos

En este ejemplo, se utilizan los siguientes componentes de hardware y software:

Dos plataformas de enrutamiento universal de 5G serie MX con tarjetas de línea MS-MIC-16G o MS-MPC-PIC

Accesibilidad a uno o más controladores del grupo Cisco o servidores clave (GC/KS)

Junos OS versión 14.1 o posterior se ejecuta en los enrutadores serie MX

Antes de empezar:

Configure los enrutadores para la comunicación de red.

Configure the Cisco GC/KS.

Configure las interfaces de dispositivo miembro del grupo.

Visión general

A partir de la versión 14.1 de Junos OS, los enrutadores serie MX con tarjetas de línea MS-MIC-16G y MS-MPC-PIC proporcionan compatibilidad de funcionalidad para miembros del grupo VPNv2 con uno o más controladores del grupo Cisco o servidores clave (GC/KS). Los miembros del grupo pueden conectarse a un máximo de cuatro GC/KS Cisco con una interoperabilidad mínima con los servidores cooperativos.

Esta función también ofrece compatibilidad con el registro del sistema para la funcionalidad del grupo VPNv2 y soporte de instancia de enrutamiento para el control y el tráfico de datos.

Topología

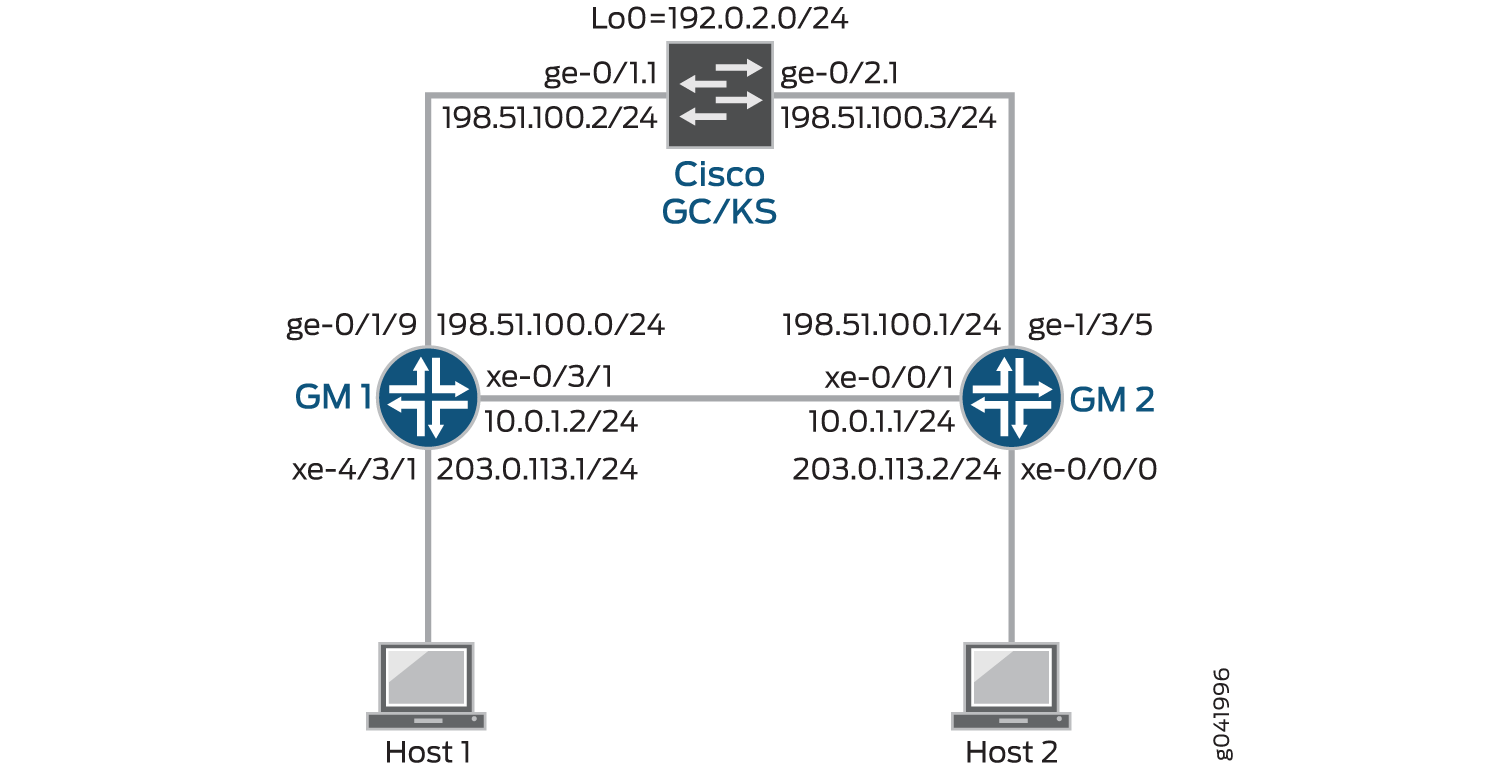

En la figura 1, se configura una VPN de grupo entre un servidor de grupo Cisco, GC/KS, y dos miembros del grupo, GM1 y GM2. Los miembros del grupo están conectados a los dispositivos host.

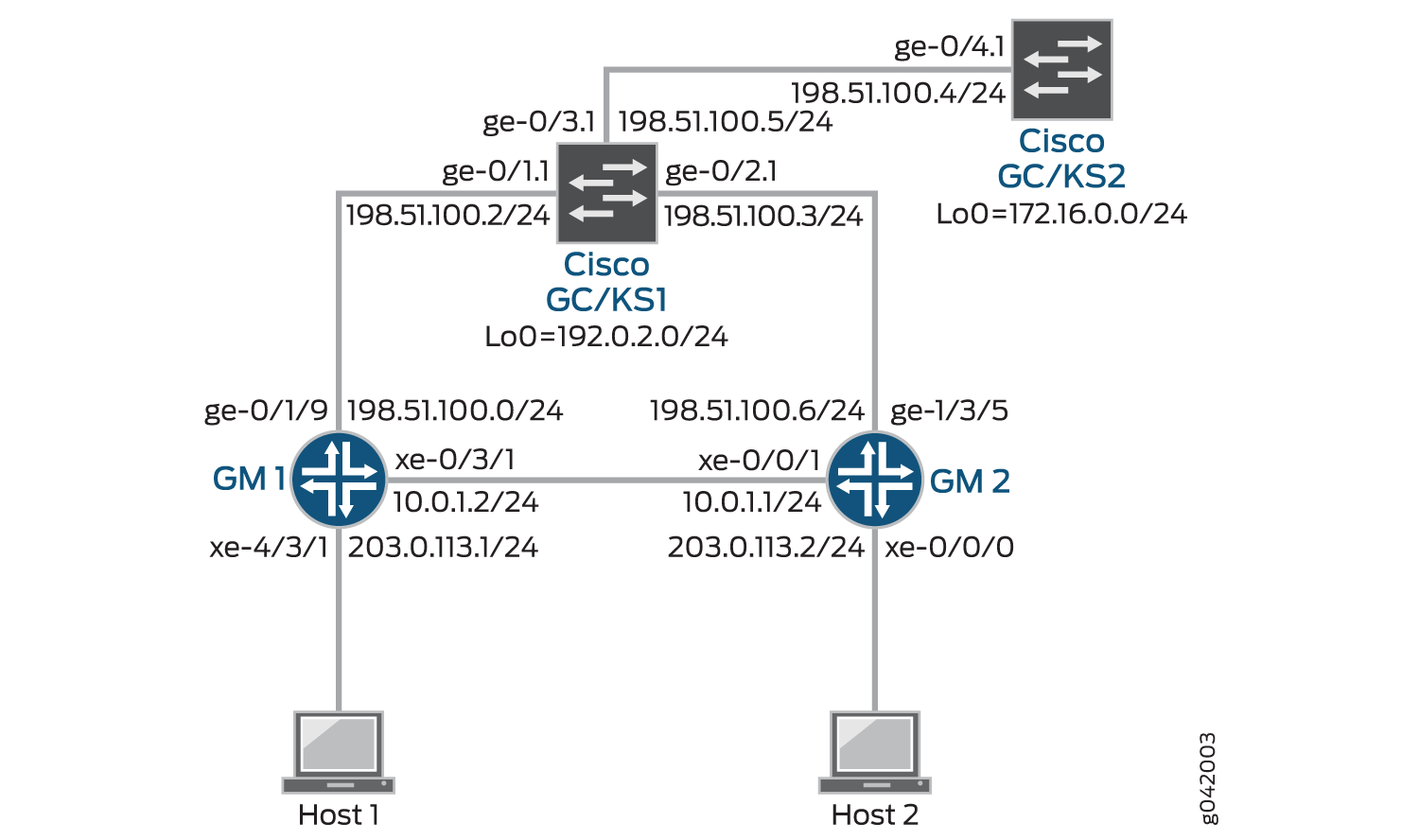

En la Figura 2, se configura una VPN de grupo entre GM1 y GM2, y GC/KS1 y GC/KS2 son los servidores de grupo principal y secundario, respectivamente.

único

único

Configuración

Configuración del grupo VPNv2 con un único GC/KS

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el [edit] nivel de jerarquía y, luego commit , la configuración.

GM1

set interfaces ms-4/0/0 unit 1 family inet set interfaces ge-0/1/9 vlan-tagging set interfaces ge-0/1/9 unit 1 vlan-id 11 set interfaces ge-0/1/9 unit 1 family inet address 198.51.100.0/24 set interfaces xe-0/3/1 vlan-tagging set interfaces xe-0/3/1 unit 1 vlan-id 1 set interfaces xe-0/3/1 unit 1 family inet service input service-set gvpn-service-set set interfaces xe-0/3/1 unit 1 family inet service output service-set gvpn-service-set set interfaces xe-0/3/1 unit 1 family inet address 10.0.1.2/24 set interfaces xe-4/3/1 unit 0 family inet address 203.0.113.1/24 set routing-options static route 192.0.2.0/24 next-hop 198.51.100.2 set routing-options static route 203.0.113.0/24 next-hop 10.0.1.1 set security group-vpn member ike proposal ike-proposal authentication-method pre-shared-keys set security group-vpn member ike proposal ike-proposal dh-group group2 set security group-vpn member ike proposal ike-proposal authentication-algorithm sha1 set security group-vpn member ike proposal ike-proposal encryption-algorithm 3des-cbc set security group-vpn member ike policy ike-policy mode main set security group-vpn member ike policy ike-policy proposals ike-proposal set security group-vpn member ike policy ike-policy pre-shared-key ascii-text ""$9$QEni3/t1RSM87uO87-V4oz36" set security group-vpn member ike gateway gw-group1 ike-policy ike-policy set security group-vpn member ike gateway gw-group1 server-address 192.0.2.0 set security group-vpn member ike gateway gw-group1 local-address 198.51.100.0 set security group-vpn member ipsec vpn vpn-group1 ike-gateway gw-group1 set security group-vpn member ipsec vpn vpn-group1 group 1 set security group-vpn member ipsec vpn vpn-group1 match-direction output set services service-set gvpn-service-set interface-service service-interface ms-4/0/0.1 set services service-set gvpn-service-set ipsec-group-vpn vpn-group1

GM2

set interfaces ms-0/2/0 unit 1 family inet set interfaces xe-0/0/0 unit 0 family inet address 203.0.113.2/24 set interfaces xe-0/1/1 vlan-tagging set interfaces xe-0/1/1 unit 1 vlan-id 1 set interfaces xe-0/1/1 unit 1 family inet service input service-set gvpn-service-set set interfaces xe-0/1/1 unit 1 family inet service output service-set gvpn-service-set set interfaces xe-0/1/1 unit 1 family inet address 10.0.1.1/24 set interfaces ge-1/3/5 vlan-tagging set interfaces ge-1/3/5 unit 1 vlan-id 11 set interfaces ge-1/3/5 unit 1 family inet address 198.51.100.1/24 set routing-options static route 192.0.2.0/24 next-hop 198.51.100.3 set routing-options static route 203.0.113.2/24 next-hop 10.0.1.2 set security group-vpn member ike proposal ike-proposal authentication-method pre-shared-keys set security group-vpn member ike proposal ike-proposal dh-group group2 set security group-vpn member ike proposal ike-proposal authentication-algorithm sha1 set security group-vpn member ike proposal ike-proposal encryption-algorithm 3des-cbc set security group-vpn member ike policy ike-policy mode main set security group-vpn member ike policy ike-policy proposals ike-proposal set security group-vpn member ike policy ike-policy pre-shared-key ascii-text ""$9$QEni3/t1RSM87uO87-V4oz36" set security group-vpn member ike gateway gw-group1 ike-policy ike-policy set security group-vpn member ike gateway gw-group1 server-address 192.0.2.0 set security group-vpn member ike gateway gw-group1 local-address 198.51.100.0 set security group-vpn member ipsec vpn vpn-group1 ike-gateway gw-group1 set security group-vpn member ipsec vpn vpn-group1 group 1 set security group-vpn member ipsec vpn vpn-group1 match-direction output set services service-set gvpn-service-set interface-service service-interface ms-0/2/0.1 set services service-set gvpn-service-set ipsec-group-vpn vpn-group1

Procedimiento paso a paso

El siguiente ejemplo requiere que navegue por varios niveles en la jerarquía de configuración. Para obtener más información acerca de cómo navegar por la CLI, consulte Uso del editor de CLI en modo de configuración.

Para configurar GM1:

Configure las interfaces del enrutador GM1.

[edit interfaces]user@GM1# set ms-4/0/0 unit 1 family inet user@GM1# set ge-0/1/9 vlan-tagging user@GM1# set ge-0/1/9 unit 1 vlan-id 11 user@GM1# set ge-0/1/9 unit 1 family inet address 198.51.100.0/24 user@GM1# set xe-0/3/1 vlan-tagging user@GM1# set xe-0/3/1 unit 1 vlan-id 1 user@GM1# set xe-0/3/1 unit 1 family inet service input service-set gvpn-service-set user@GM1# set xe-0/3/1 unit 1 family inet service output service-set gvpn-service-set user@GM1# set xe-0/3/1 unit 1 family inet address 10.0.1.2/24 user@GM1# set interfaces xe-4/3/1 unit 0 family inet address 203.0.113.1/24Configure rutas estáticas para llegar al servidor del grupo y al miembro 2.

[edit routing-options]user@GM1# set static route 192.0.2.0/24 next-hop 198.51.100.2 user@GM1# set static route 203.0.113.0/24 next-hop 10.0.1.1Defina la propuesta de ICR.

[edit security]user@GM1# set group-vpn member ike proposal ike-proposalConfigure la SA de fase 1 para la propuesta de ike.

[edit security]user@GM1# set group-vpn member ike proposal ike-proposal authentication-method pre-shared-keys user@GM1# set group-vpn member ike proposal ike-proposal dh-group group2 user@GM1# set group-vpn member ike proposal ike-proposal authentication-algorithm sha1 user@GM1# set group-vpn member ike proposal ike-proposal encryption-algorithm 3des-cbcDefina la política de ICR.

[edit security]user@GM1# set group-vpn member ike policy ike-policy mode main user@GM1# set group-vpn member ike policy ike-policy proposals ike-proposal user@GM1# set group-vpn member ike policy ike-policy pre-shared-key ascii-text ""$9$QEni3/t1RSM87uO87-V4oz36"Establezca las puertas de enlace remotas para gw-group1.

[edit security]user@GM1# set group-vpn member ike gateway gw-group1 ike-policy ike-policy user@GM1# set group-vpn member ike gateway gw-group1 server-address 192.0.2.0 user@GM1# set group-vpn member ike gateway gw-group1 local-address 198.51.100.0Configure el identificador de grupo y la puerta de enlace de ICR para gw-group1.

[edit security]user@GM1# set group-vpn member ipsec vpn vpn-group1 ike-gateway gw-group1 user@GM1# set group-vpn member ipsec vpn vpn-group1 group 1 user@GM1# set group-vpn member ipsec vpn vpn-group1 match-direction outputConfigure el conjunto de servicios para gw-group1.

[edit services]user@GM1# set service-set gvpn-service-set interface-service service-interface ms-4/0/0.1 user@GM1# set service-set gvpn-service-set ipsec-group-vpn vpn-group1

Resultados

Desde el modo de configuración, ingrese los comandos , show routing-options, show securityy show services para confirmar la show interfacesconfiguración. Si el resultado no muestra la configuración deseada, repita las instrucciones en este ejemplo para corregir la configuración.

GM1

user@GM1# show interfaces

ge-0/1/9 {

vlan-tagging;

unit 1 {

vlan-id 11;

family inet {

address 198.51.100.0/24;

}

}

}

xe-0/3/1 {

vlan-tagging;

unit 1 {

vlan-id 1;

family inet {

service {

input {

service-set gvpn-service-set;

}

output {

service-set gvpn-service-set;

}

}

address 10.0.1.2/24;

}

}

}

ms-4/0/0 {

unit 1 {

family inet;

}

}

xe-4/3/1 {

unit 0 {

family inet {

address 203.0.113.1/24;

}

}

}

user@GM1# show routing-options

static {

route 192.0.2.0/24 next-hop 198.51.100.2;

route 203.0.113.0/24 next-hop 10.0.1.1;

}

user@GM1# show security

group-vpn {

member {

ike {

proposal ike-proposal {

authentication-method pre-shared-keys;

dh-group group2;

authentication-algorithm sha1;

encryption-algorithm 3des-cbc;

}

policy ike-policy {

mode main;

pre-shared-key ascii-text ""$9$QEni3/t1RSM87uO87-V4oz36"; ## SECRET-DATA

proposals ike-proposal;

}

gateway gw-group1 {

ike-policy ike-policy;

server-address 192.0.2.0;

local-address 198.51.100.0;

}

}

ipsec {

vpn vpn-group1 {

ike-gateway gw-group1;

group 1;

match-direction output;

}

}

}

}

user@GM1# show services

service-set gvpn-service-set {

interface-service {

service-interface ms-4/0/0.1;

}

ipsec-group-vpn vpn-group1;

}

Configuración del grupo VPNv2 con varios GC/KS

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el [edit] nivel de jerarquía y, luego commit , la configuración.

GM1

set interfaces ms-4/0/0 unit 1 family inet set interfaces ge-0/1/9 vlan-tagging set interfaces ge-0/1/9 unit 1 vlan-id 11 set interfaces ge-0/1/9 unit 1 family inet address 198.51.100.0/24 set interfaces xe-0/3/1 vlan-tagging set interfaces xe-0/3/1 unit 1 vlan-id 1 set interfaces xe-0/3/1 unit 1 family inet service input service-set gvpn-service-set set interfaces xe-0/3/1 unit 1 family inet service output service-set gvpn-service-set set interfaces xe-0/3/1 unit 1 family inet address 10.0.1.2/24 set interfaces xe-4/3/1 unit 0 family inet address 203.0.113.1/24 set routing-options static route 192.0.2.0/24 next-hop 198.51.100.2 set routing-options static route 203.0.113.0/24 next-hop 10.0.1.1 set security group-vpn member ike proposal ike-proposal authentication-method pre-shared-keys set security group-vpn member ike proposal ike-proposal dh-group group2 set security group-vpn member ike proposal ike-proposal authentication-algorithm sha1 set security group-vpn member ike proposal ike-proposal encryption-algorithm 3des-cbc set security group-vpn member ike policy ike-policy mode main set security group-vpn member ike policy ike-policy proposals ike-proposal set security group-vpn member ike policy ike-policy pre-shared-key ascii-text ""$9$QEni3/t1RSM87uO87-V4oz36" set security group-vpn member ike gateway gw-group1 ike-policy ike-policy set security group-vpn member ike gateway gw-group1 server-address 192.0.2.0 set security group-vpn member ike gateway gw-group1 server-address 172.16.0.0 set security group-vpn member ike gateway gw-group1 local-address 198.51.100.0 set security group-vpn member ipsec vpn vpn-group1 ike-gateway gw-group1 set security group-vpn member ipsec vpn vpn-group1 group 1 set security group-vpn member ipsec vpn vpn-group1 match-direction output set services service-set gvpn-service-set interface-service service-interface ms-4/0/0.1 set services service-set gvpn-service-set ipsec-group-vpn vpn-group1

GM2

set interfaces ms-0/2/0 unit 1 family inet set interfaces xe-0/0/0 unit 0 family inet address 203.0.113.2/24 set interfaces xe-0/1/1 vlan-tagging set interfaces xe-0/1/1 unit 1 vlan-id 1 set interfaces xe-0/1/1 unit 1 family inet service input service-set gvpn-service-set set interfaces xe-0/1/1 unit 1 family inet service output service-set gvpn-service-set set interfaces xe-0/1/1 unit 1 family inet address 10.0.1.1/24 set interfaces ge-1/3/5 vlan-tagging set interfaces ge-1/3/5 unit 1 vlan-id 11 set interfaces ge-1/3/5 unit 1 family inet address 198.51.100.1/24 set routing-options static route 192.0.2.0/24 next-hop 198.51.100.3 set routing-options static route 203.0.113.2/24 next-hop 10.0.1.2 set security group-vpn member ike proposal ike-proposal authentication-method pre-shared-keys set security group-vpn member ike proposal ike-proposal dh-group group2 set security group-vpn member ike proposal ike-proposal authentication-algorithm sha1 set security group-vpn member ike proposal ike-proposal encryption-algorithm 3des-cbc set security group-vpn member ike policy ike-policy mode main set security group-vpn member ike policy ike-policy proposals ike-proposal set security group-vpn member ike policy ike-policy pre-shared-key ascii-text ""$9$QEni3/t1RSM87uO87-V4oz36" set security group-vpn member ike gateway gw-group1 ike-policy ike-policy set security group-vpn member ike gateway gw-group1 server-address 192.0.2.0 set security group-vpn member ike gateway gw-group1 server-address 172.16.0.0 set security group-vpn member ike gateway gw-group1 local-address 198.51.100.1 set security group-vpn member ipsec vpn vpn-group1 ike-gateway gw-group1 set security group-vpn member ipsec vpn vpn-group1 group 1 set security group-vpn member ipsec vpn vpn-group1 match-direction output set services service-set gvpn-service-set interface-service service-interface ms-0/2/0.1 set services service-set gvpn-service-set ipsec-group-vpn vpn-group1

Procedimiento paso a paso

El siguiente ejemplo requiere que navegue por varios niveles en la jerarquía de configuración. Para obtener más información acerca de cómo navegar por la CLI, consulte Uso del editor de CLI en modo de configuración.

Para configurar GM1:

Configure las interfaces del enrutador GM1.

[edit interfaces]user@GM1# set ms-4/0/0 unit 1 family inet user@GM1# set ge-0/1/9 vlan-tagging user@GM1# set ge-0/1/9 unit 1 vlan-id 11 user@GM1# set ge-0/1/9 unit 1 family inet address 198.51.100.0/24 user@GM1# set xe-0/3/1 vlan-tagging user@GM1# set xe-0/3/1 unit 1 vlan-id 1 user@GM1# set xe-0/3/1 unit 1 family inet service input service-set gvpn-service-set user@GM1# set xe-0/3/1 unit 1 family inet service output service-set gvpn-service-set user@GM1# set xe-0/3/1 unit 1 family inet address 10.0.1.2/24 user@GM1# set xe-4/3/1 unit 0 family inet address 203.0.113.1/24Configure rutas estáticas para llegar al servidor del grupo y al miembro 2.

[edit routing-options]user@GM1# set static route 192.0.2.0/24 next-hop 198.51.100.2 user@GM1# set static route 203.0.1.0/24 next-hop 10.0.1.1Defina la propuesta de ICR.

[edit security]user@GM1# set group-vpn member ike proposal ike-proposalConfigure la SA de fase 1 para la propuesta de ike.

[edit security]user@GM1# set group-vpn member ike proposal ike-proposal authentication-method pre-shared-keys user@GM1# set group-vpn member ike proposal ike-proposal dh-group group2 user@GM1# set group-vpn member ike proposal ike-proposal authentication-algorithm sha1 user@GM1# set group-vpn member ike proposal ike-proposal encryption-algorithm 3des-cbcDefina la política de ICR.

[edit security]user@GM1# set group-vpn member ike policy ike-policy mode main user@GM1# set group-vpn member ike policy ike-policy proposals ike-proposal user@GM1# set group-vpn member ike policy ike-policy pre-shared-key ascii-text ""$9$QEni3/t1RSM87uO87-V4oz36"Establezca las puertas de enlace remotas para gw-group1.

[edit security]user@GM1# set group-vpn member ike gateway gw-group1 ike-policy ike-policy user@GM1# set group-vpn member ike gateway gw-group1 server-address 192.0.2.0 user@GM1# set group-vpn member ike gateway gw-group1 server-address 172.16.0.0 user@GM1# set group-vpn member ike gateway gw-group1 local-address 198.51.100.0Configure el identificador de grupo y la puerta de enlace de ICR para gw-group1.

[edit security]user@GM1# set group-vpn member ipsec vpn vpn-group1 ike-gateway gw-group1 user@GM1# set group-vpn member ipsec vpn vpn-group1 group 1 user@GM1# set group-vpn member ipsec vpn vpn-group1 match-direction outputConfigure el conjunto de servicios para gw-group1.

[edit services]user@GM1# set service-set gvpn-service-set interface-service service-interface ms-4/0/0.1 user@GM1# set service-set gvpn-service-set ipsec-group-vpn vpn-group1

Resultados

Desde el modo de configuración, ingrese los comandos , show routing-options, show securityy show services para confirmar la show interfacesconfiguración. Si el resultado no muestra la configuración deseada, repita las instrucciones en este ejemplo para corregir la configuración.

GM1

user@GM1# show interfaces

ge-0/1/9 {

vlan-tagging;

unit 1 {

vlan-id 11;

family inet {

address 198.51.100.0/24;

}

}

}

xe-0/3/1 {

vlan-tagging;

unit 1 {

vlan-id 1;

family inet {

service {

input {

service-set gvpn-service-set;

}

output {

service-set gvpn-service-set;

}

}

address 10.0.1.2/24;

}

}

}

ms-4/0/0 {

unit 1 {

family inet;

}

}

xe-4/3/1 {

unit 0 {

family inet {

address 203.0.113.1/24;

}

}

}

user@GM1# show routing-options

static {

route 192.0.2.0/24 next-hop 198.51.100.2;

route 203.0.113.0/24 next-hop 10.0.1.1;

}

user@GM1# show security

group-vpn {

member {

ike {

proposal ike-proposal {

authentication-method pre-shared-keys;

dh-group group2;

authentication-algorithm sha1;

encryption-algorithm 3des-cbc;

}

policy ike-policy {

mode main;

pre-shared-key ascii-text ""$9$QEni3/t1RSM87uO87-V4oz36"; ## SECRET-DATA

proposals ike-proposal;

}

gateway gw-group1 {

ike-policy ike-policy;

server-address [ 192.0.2.0 172.16.0.0 ];

local-address 198.51.100.0;

}

}

ipsec {

vpn vpn-group1 {

ike-gateway gw-group1;

group 1;

match-direction output;

}

}

}

}

user@GM1# show services

service-set gvpn-service-set {

interface-service {

service-interface ms-4/0/0.1;

}

ipsec-group-vpn vpn-group1;

}

Verificación

Confirme que la configuración funciona correctamente.

- Verificar la SA IKE de miembro del grupo

- Verificar la SA de IPsec, miembro del grupo

- Verificar las estadísticas de IPsec de los miembros del grupo

Verificar la SA IKE de miembro del grupo

Propósito

Verifique las SA de ICR en el enrutador GM1.

Acción

Desde el modo operativo, ejecute el show security group-vpn member ike security-associations detail comando.

user@GM1> show security group-vpn member ike security-associations detail IKE peer 192.0.2.0, Index 2994970, Gateway Name: gw-group1 Role: Initiator, State: UP Initiator cookie: 7fad16089a123bcd, Responder cookie: 536b33ffe89799de Exchange type: Main, Authentication method: Pre-shared-keys Local: 198.51.100.0:848, Remote: 192.0.2.0:848 Lifetime: Expires in 175 seconds Peer ike-id: 192.0.2.0 Xauth user-name: not available Xauth assigned IP: 0.0.0.0 Algorithms: Authentication : hmac-sha1-96 Encryption : 3des-cbc Pseudo random function: hmac-sha1 Diffie-Hellman group : DH-group-2 Traffic statistics: Input bytes : 752 Output bytes : 716 Input packets: 5 Output packets: 5 Flags: IKE SA is created IPSec security associations: 0 created, 0 deleted Phase 2 negotiations in progress: 0

Significado

El enrutador GM1 ha establecido la SA IKE con el GC/KS para el grupo.

Verificar la SA de IPsec, miembro del grupo

Propósito

Verifique las SA de IPsec en el enrutador GM1.

Acción

Desde el modo operativo, ejecute el show security group-vpn member ipsec security-associations detail comando.

user@GM1> show security group-vpn member ipsec security-associations detail

Virtual-system: root Group VPN Name: vpn-group1

Local Gateway: 198.51.100.1, GDOI Server: 192.0.2.0

Group Id: 1

Rule Match Direction: output, Tunnel-MTU: 1500

Routing Instance: default

DF-bit: clear

Stats:

Pull Succeeded : 18

Pull Failed : 0

Pull Timeout : 0

Pull Aborted : 0

Server Failover : 0

Delete Received : 0

Exceed Maximum Keys(4) : 0

Exceed Maximum Policies(1): 0

Unsupported Algo : 0

Flags:

Rekey Needed: no

List of policies received from server:

Tunnel-id: 10001

Source IP: ipv4_subnet(any:0,[0..7]=203.0.2.0/24)

Destination IP: ipv4_subnet(any:0,[0..7]=203.0.1.0/24)

Direction: bi-directional, SPI: e1c117c7

Protocol: ESP, Authentication: sha1, Encryption: 3des

Hard lifetime: Expires in 2526 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2366 seconds

Mode: Tunnel, Type: Group VPN, State: installed

Anti-replay service: N/A

Significado

El enrutador GM1 ha establecido la SA IPsec con el GC/KS.

Verificar las estadísticas de IPsec de los miembros del grupo

Propósito

Verifique las estadísticas de IPsec en el enrutador GM1.

Acción

Desde el modo operativo, ejecute el show security group-vpn member ipsec statistics comando.

user@GM1> show security group-vpn member ipsec statistics PIC: ms-0/2/0, Service set: gvpn-service-set ESP Statistics: Encrypted bytes: 264 Decrypted bytes: 264 Encrypted packets: 3 Decrypted packets: 3 AH Statistics: Input bytes: 0 Output bytes: 0 Input packets: 0 Output packets: 0 Errors: AH authentication failures: 0 ESP authentication failures: 0 ESP decryption failures: 0 Bad headers: 0, Bad trailers: 0 Replay before window drops: 0, Replayed pkts: 0 IP integrity errors: 0, Exceeds tunnel MTU: 0 Rule lookup failures: 0, No SA errors: 0 Flow errors: 0, Misc errors: 0

Significado

ESP Statistics muestra que los flujos de paquetes se han cifrado y descifrado entre los miembros del grupo. El enrutador GM1 ha cifrado 3 paquetes y ha recibido 3 paquetes descifrados del enrutador GM2.

Solución de problemas

Para solucionar problemas de la configuración del grupo VPNv2, consulte:

- Negociación de la SA de ICR

- Establecer la SA de ICR

- Descarga de la SA GDOI IPsec

- Cifrado y descifrado de tráfico

- Mensajes de registro del sistema de solución de problemas

Negociación de la SA de ICR

Problema

La negociación de SA de ICR no se activa en el miembro del grupo.

El resultado de los show ike comandos y show security group-vpn member ike security-associations no muestra las negociaciones de IKE.

Solución

Para solucionar el problema de la negociación de IKE:

Compruebe si el estado de la interfaz de servicio está activo.

Use

show interfaces terse | match mspara comprobar si la interfaz MS está desactivada. Una interfaz ms falla cuando la PIC se está reiniciando.Ignore gvpn vpn_name since it is inactiveBusque en el archivo/var/log/gkmdde registro .Compruebe si cualquier servicio establecido en la configuración hace referencia a la VPN del grupo.

Habilite .

security group-vpn member ike traceoptionsBusque los siguientes mensajes de registro del sistema en el archivo de registro de seguimiento:

Dec 2 16:09:54 GVPN:iked_pm_gvpn_trigger called for gvpn200Dec 2 16:09:54 GVPN:PM NULL for gvpn gvpn200Dec 2 16:09:54 GVPN:Ignore gvpn gvpn200 since it is inactive

Esto significa que el conjunto de servicios está inactivo o la interfaz de servicio está inactiva.

Establecer la SA de ICR

Problema

La SA de IKE no se está estableciendo con el GC/KS.

En este caso, el estado sa de IKE está inactivo en la salida del show security group-vpn member ike security-associations comando:

user@GM1> show security group-vpn member ike security-associations

Index State Initiator cookie Responder cookie Mode Remote Address

5295626 DOWN 2d47c125d2a9805e 0000000000000000 Main 192.0.2.2

Solución

Para solucionar el problema de la SA de ICR:

Compruebe si la dirección del servidor configurada

[edit security group-vpn member ike gateway]en es la correcta y es accesible.Utilice el

pingcomando entre los dispositivos remotos para comprobar la conectividad de red.Compruebe si la dirección local de la

group-vpnconfiguración también es una dirección configurada en cualquiera de las interfaces físicas de la configuración.Compruebe si las propuestas de ICR coinciden entre el miembro del grupo y el GC/KS.

Si hay una configuración errónea en la negociación de SA de IKE, haga lo siguiente:

Habilite .

security group-vpn member ike traceoptionBusque el siguiente mensaje en el archivo de registro de seguimiento:

Dec 2 15:39:54 ikev2_fb_negotiation_done_isakmp: Entered IKE error code No proposal chosen (14), IKE SA 8dd7000 (neg 8dda800).

Busque un

No proposal chosenerror en el archivo/var/log/gkmdde registro .

Descarga de la SA GDOI IPsec

Problema

Las SA GDOI IPsec no se descargan del GC/KS.

En este caso, el GDOI groupkey-pull con el GC/KS configurado falla y la salida del show security group-vpn member ipsec sa comando no muestra nada.

Solución

Para solucionar el problema de sa de GDOI IPsec:

Compruebe si la SA IKE se ha establecido con el GC/KS.

Compruebe si el ID de grupo configurado en el GC/KS y el miembro del grupo coinciden.

Busque errores de instalación de SA de grupo u otros errores en el archivo

/var/log/gkmdde registro .Busque los siguientes mensajes syslog para confirmar el uso de un algoritmo SA GDOI no compatible:

Dec 2 15:32:49 simpleman gkmd[1701]: Failed to install SA because of unsupported algo(encr: 3des-cbc, auth : (null)) for SPI 0x6645cdb5 from server 192.0.2.1Dec 2 15:32:49 simpleman gkmd[1701]: Member registration failed with key server 192.0.2.1 for group vpn gvpn200, reason SA unusable

Busque los siguientes mensajes syslog para confirmar el uso de políticas GDOI no compatibles:

Dec 2 15:34:34 simpleman gkmd[1701]: Failed to install SA because of too many(2) policies for SPI 0x6951550c from server 192.0.2.1Dec 2 15:34:34 simpleman gkmd[1701]: Member registration failed with key server 192.0.2.1 for group vpn gvpn200, reason SA unusable

Cifrado y descifrado de tráfico

Problema

La CLI muestra las SA de IPsec como instaladas, pero el tráfico no pasa por las SA.

En este caso, el tráfico que coincide con las reglas recibidas del servidor no se cifra ni se descifra. La show security group-vpn member ipsec statistics salida del comando muestra un valor cero para cifrar y descifrar el recuento de paquetes.

Solución

Busque Rule lookup failures el contador en la sección de errores de la salida de cli.

Mensajes de registro del sistema de solución de problemas

Problema

Los mensajes de registro del sistema se generan para registrar los diferentes eventos del grupo VPNv2.

Solución

Para interpretar los mensajes de registro del sistema, consulte lo siguiente:

Dec 2 15:29:10 simpleman gkmd[1701]: Member registration succeeded with key server 192.0.2.1 for group vpn gvpn200—La tracción de GDOI tuvo éxito.Dec 2 15:21:18 simpleman gkmd[1701]: Member registration failed with key server 192.0.2.1 for group vpn gvpn200, reason Timed out— La extracción de GDOI falló.Dec 2 15:34:34 simpleman gkmd[1701]: Failed to install SA because of too many(2) policies for SPI 0x6951550c from server 192.0.2.1—La instalación de SA de GDOI falló debido a demasiadas políticas.Dec 2 15:21:18 simpleman gkmd[1701]: Server 192.0.2.1 is unreachable for group vpn gvpn200—Un solo GC/KS falló (no COOP).Dec 2 15:51:49 simpleman gkmd[1701]: Current key server 192.0.2.1 is unreachable and will try registering with next Key Server 192.1.1.2 for group vpn gvpn200—Gc/KS particular no responde (COOP).Dec 2 15:56:24 simpleman gkmd[1701]: All servers are unreachable for group vpn gvpn200— Ninguno de los GC/KS responde (COOP).Dec 2 16:01:43 simpleman gkmd[1701]: Member re-registering with Key Server 192.0.2.1 for group-vpn gvpn200—Reinscripción de miembros en el GC/KS.Dec 2 16:01:43 simpleman gkmd[1701]: Creating TEK with SPI 0xb35200ac tunnel_id 10001 for group vpn gvpn200—La creación de GDOI SA TEK fue exitosa.Dec 2 16:29:01 simpleman gkmd[1701]: Deleting TEK with SPI 0x6dba2a76 tunnel_id 10001 for group vpn gvpn200 and reason cleared from CLI—GDOI SA TEK destroy tuvo éxito con la razón.Diferentes razones para la destrucción de GDOI SA TEK son las siguientes:

Borrado de CLI

Vida útil dura vencida

Demasiados TEKs

Cambio de configuración

Error de instalación de SA

SA rancia

Interfaz abajo