Ejemplo: configurar VPN de capa 2 basadas en MPLS

En este ejemplo, se muestra cómo configurar y validar una VPN de capa 2 basada en MPLS en enrutadores o conmutadores que ejecutan Junos OS.

Nuestro equipo de pruebas de contenido validó y actualizó este ejemplo.

Puede desplegar una red privada virtual de capa 2 basada en MPLS mediante enrutadores y conmutadores que ejecutan Junos OS para interconectar sitios de clientes con conectividad de capa 2. Las VPN de capa 2 ofrecen a los clientes control total sobre su elección de protocolos de transporte y enrutamiento.

Las VPN basadas en MPLS requieren una funcionalidad MPLS de referencia en la red del proveedor. Una vez que el MPLS básico está operativo, puede configurar VPN que utilizan rutas conmutadas por etiquetas (LSP) para el transporte a través del núcleo del proveedor.

La adición de servicios VPN no afecta a las operaciones básicas de conmutación de MPLS en la red del proveedor. De hecho, los dispositivos de proveedor (P) solo requieren una configuración MPLS de línea base porque no son compatibles con VPN. El estado de VPN solo se mantiene en los dispositivos PE. Esta es una razón clave por la que las VPN basadas en MPLS son tan escalables.

Requisitos

En este ejemplo, se utilizan los siguientes componentes de hardware y software:

Junos OS versión 15.1 o posterior

Revalidado en Junos OS versión 20.1R1

Dos dispositivos de borde de proveedor (PE)

Un dispositivo de proveedor (P)

Dos dispositivos de borde de cliente (CE)

El ejemplo se centra en cómo agregar VPN de capa 2 a una línea base de MPLS preexistente. Se proporciona una configuración básica de MPLS en caso de que su red aún no tenga implementado MPLS.

Para admitir VPN basadas en MPLS, la línea base de MPLS subyacente debe proporcionar la siguiente funcionalidad:

Interfaces de núcleo frontal y de circuito cerrado operativas con soporte de familia MPLS

Un protocolo de puerta de enlace interior, como OSPF o SI-SI, para proporcionar accesibilidad entre las direcciones de circuito cerrado de los dispositivos del proveedor (P y PE)

Un protocolo de señalización MPLS, como LDP o RSVP, para señalar a los LSP

LSP establecidos entre direcciones de circuito cerrado de dispositivos de PE

Los LSP son necesarios entre cada par de dispositivos PE que participan en una VPN dada. Es una buena idea crear LSP entre todos los dispositivos PE para adaptarse al crecimiento futuro de VPN. Los LSP se configuran en el [edit protocols mpls] nivel de jerarquía. A diferencia de una configuración MPLS para conexión cruzada de circuitos (CCC), no es necesario asociar manualmente el LSP con la interfaz orientada al cliente (perimetral) del dispositivo de PE. En su lugar, las VPN de capa 2 utilizan la señalización BGP para transmitir la accesibilidad del sitio de capa 2. Esta señalización de BGP automatiza la asignación de sitios VPN de capa 2 remotos a los siguientes saltos de reenvío de LSP. Esto significa que, con una VPN de capa 2, no es necesaria una asignación explícita de un LSP a la interfaz orientada al borde de un dispositivo PE.

Para obtener más información sobre CCC, consulte Configuración de una CCC de VLAN basada en MPLS mediante un circuito de capa 2.

Descripción general y topología

Una VPN de capa 2 proporciona una separación completa entre las redes del proveedor y del cliente. Los beneficios de una VPN de capa 2 incluyen soporte para protocolos de transporte no estándar y el aislamiento del direccionamiento de vínculos y la operación de protocolos de enrutamiento entre las redes del cliente y del proveedor.

La definición de VPN solo implica cambios en los dispositivos de PE locales y remotos. No se necesita ninguna configuración adicional en los dispositivos del proveedor (aparte de la compatibilidad con MPLS de referencia), ya que estos dispositivos solo proporcionan funciones básicas de conmutación de MPLS. Los dispositivos CE no utilizan MPLS. Solo requieren una interfaz básica y, si se desea, una configuración de protocolo, para funcionar a través de la VPN de capa 2. En el caso de una VPN de capa 2, los dispositivos CE se configuran como si estuvieran conectados a un vínculo compartido.

Una vez que se establece una línea base de MPLS, debe configurar la siguiente funcionalidad en los dispositivos de PE para establecer una VPN de capa 2 basada en MPLS:

Un grupo de BGP con

family l2vpn signalingUna instancia de enrutamiento con el tipo de instancia

l2vpnLas interfaces orientadas al cliente en los dispositivos PE deben configurarse de la siguiente manera:

Especifique

ethernet-cccovlan-cccencapsulación de capa física dependiendo de si se usa el etiquetado VLAN.Configure un tipo de encapsulación coincidente en la configuración de la instancia de enrutamiento.

Configure la interfaz lógica (unidad) utilizada para la VPN de capa 2 con

family ccc.

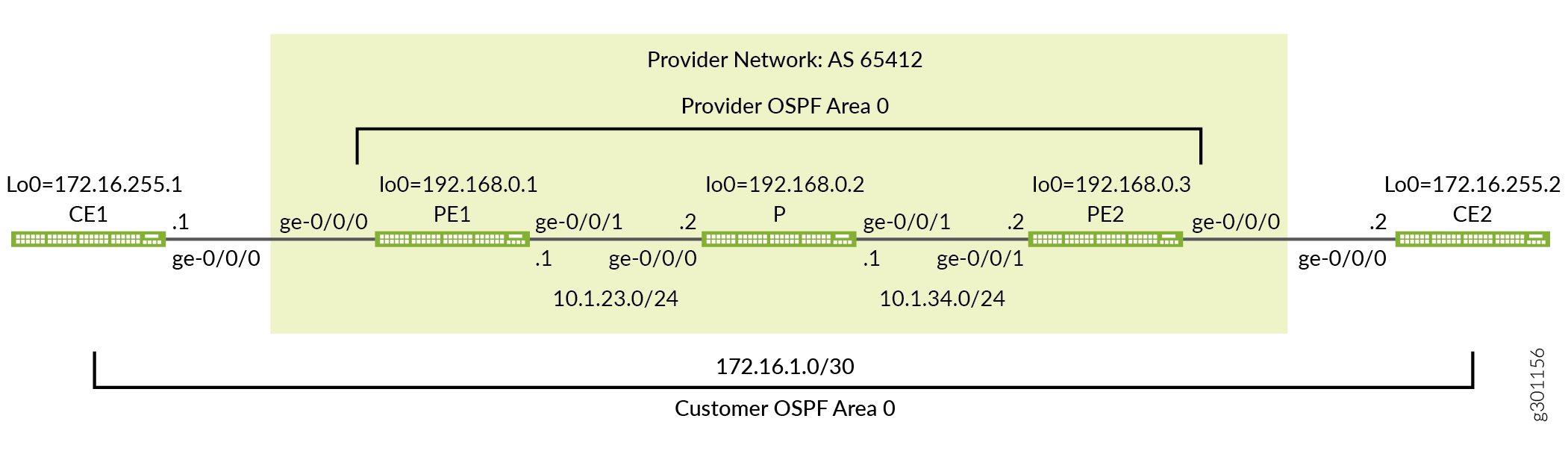

En la figura 1 , se proporciona la topología de este ejemplo de VPN de capa 2 basada en MPLS. La figura detalla los nombres de interfaz, las direcciones IP y los protocolos utilizados en la red del proveedor. También destaca la naturaleza de extremo a extremo del direccionamiento del dispositivo CE y la operación de la pila de protocolos. A diferencia de una VPN de capa 3, el funcionamiento del dispositivo CE es opaco para la red del proveedor en una VPN de capa 2. No existe una relación de emparejamiento entre los dispositivos CE y la red del proveedor. Como resultado, espera que los dispositivos CE formen una adyacencia de OSPF en la red del proveedor, no en ella.

Configuraciones rápidas

Use las configuraciones de esta sección para poner en marcha rápidamente su VPN de capa 2 basada en MPLS. Las configuraciones incluyen una línea base de MPLS funcional para admitir su VPN de capa 2. Este ejemplo se centra en los aspectos VPN de la configuración. Consulte los siguientes vínculos para obtener información adicional sobre la funcionalidad de MPLS de línea de base utilizada en este ejemplo:

Configuración rápida de CLI

Las configuraciones de dispositivos omiten la interfaz de administración, las rutas estáticas, el registro del sistema, los servicios del sistema y la información de inicio de sesión del usuario. Estas partes de la configuración varían según la ubicación y no están directamente relacionadas con la funcionalidad de MPLS o VPN.

Edite los siguientes comandos según sea necesario para los detalles específicos de su entorno y péguelos en la ventana de terminal del dispositivo CE local (CE1):

La configuración completa del dispositivo CE1.

set system host-name ce1 set interfaces ge-0/0/0 description "Link from CE1 to PE1" set interfaces ge-0/0/0 unit 0 family inet address 172.16.1.1/30 set interfaces lo0 unit 0 family inet address 172.16.255.1/32 set protocols ospf area 0.0.0.0 interface lo0.0 set protocols ospf area 0.0.0.0 interface ge-0/0/0.0

Edite los siguientes comandos según sea necesario para los detalles específicos de su entorno y péguelos en la ventana de terminal del dispositivo PE local (PE1):

La configuración completa para el dispositivo PE1.

set system host-name pe1 set interfaces ge-0/0/0 description "Link from PE1 to CE1" set interfaces ge-0/0/0 encapsulation ethernet-ccc set interfaces ge-0/0/0 unit 0 family ccc set interfaces ge-0/0/1 description "Link from PE1 to P-router" set interfaces ge-0/0/1 mtu 4000 set interfaces ge-0/0/1 unit 0 family inet address 10.1.23.1/24 set interfaces ge-0/0/1 unit 0 family mpls set interfaces lo0 unit 0 family inet address 192.168.0.1/32 set routing-instances l2vpn1 protocols l2vpn interface ge-0/0/0.0 description "EDGE LINK BETWEEN PE1 AND CE1" set routing-instances l2vpn1 protocols l2vpn site CE-1 interface ge-0/0/0.0 remote-site-id 2 set routing-instances l2vpn1 protocols l2vpn site CE-1 site-identifier 1 set routing-instances l2vpn1 protocols l2vpn encapsulation-type ethernet set routing-instances l2vpn1 instance-type l2vpn set routing-instances l2vpn1 interface ge-0/0/0.0 set routing-instances l2vpn1 route-distinguisher 192.168.0.1:12 set routing-instances l2vpn1 vrf-target target:65412:12 set routing-options autonomous-system 65412 set protocols bgp group ibgp type internal set protocols bgp group ibgp local-address 192.168.0.1 set protocols bgp group ibgp family l2vpn signaling set protocols bgp group ibgp neighbor 192.168.0.3 set protocols mpls label-switched-path lsp_to_pe2 to 192.168.0.3 set protocols mpls interface ge-0/0/1.0 set protocols ospf traffic-engineering set protocols ospf area 0.0.0.0 interface lo0.0 set protocols ospf area 0.0.0.0 interface ge-0/0/1.0 set protocols rsvp interface lo0.0 set protocols rsvp interface ge-0/0/1.0

La configuración completa del dispositivo P.

set system host-name p set interfaces ge-0/0/0 description "Link from P-router to PE1" set interfaces ge-0/0/0 mtu 4000 set interfaces ge-0/0/0 unit 0 family inet address 10.1.23.2/24 set interfaces ge-0/0/0 unit 0 family mpls set interfaces ge-0/0/1 description "Link from P-router to PE2" set interfaces ge-0/0/1 mtu 4000 set interfaces ge-0/0/1 unit 0 family inet address 10.1.34.1/24 set interfaces ge-0/0/1 unit 0 family mpls set interfaces lo0 unit 0 family inet address 192.168.0.2/32 set protocols mpls interface ge-0/0/0.0 set protocols mpls interface ge-0/0/1.0 set protocols ospf traffic-engineering set protocols ospf area 0.0.0.0 interface lo0.0 set protocols ospf area 0.0.0.0 interface ge-0/0/0.0 set protocols ospf area 0.0.0.0 interface ge-0/0/1.0 set protocols rsvp interface lo0.0 set protocols rsvp interface ge-0/0/0.0 set protocols rsvp interface ge-0/0/1.0

La configuración completa del dispositivo PE2.

set system host-name pe2 set interfaces ge-0/0/0 description "Link from PE2 to CE2" set interfaces ge-0/0/0 encapsulation ethernet-ccc set interfaces ge-0/0/0 unit 0 family ccc set interfaces ge-0/0/1 description "Link from PE2 to P-router" set interfaces ge-0/0/1 mtu 4000 set interfaces ge-0/0/1 unit 0 family inet address 10.1.34.2/24 set interfaces ge-0/0/1 unit 0 family mpls set interfaces lo0 unit 0 family inet address 192.168.0.3/32 set routing-instances l2vpn1 protocols l2vpn interface ge-0/0/0.0 description "EDGE LINK BETWEEN PE2 AND CE2" set routing-instances l2vpn1 protocols l2vpn site CE-2 interface ge-0/0/0.0 remote-site-id 1 set routing-instances l2vpn1 protocols l2vpn site CE-2 site-identifier 2 set routing-instances l2vpn1 protocols l2vpn encapsulation-type ethernet set routing-instances l2vpn1 instance-type l2vpn set routing-instances l2vpn1 interface ge-0/0/0.0 set routing-instances l2vpn1 route-distinguisher 192.168.0.3:12 set routing-instances l2vpn1 vrf-target target:65412:12 set routing-options autonomous-system 65412 set protocols bgp group ibgp type internal set protocols bgp group ibgp local-address 192.168.0.3 set protocols bgp group ibgp family l2vpn signaling set protocols bgp group ibgp neighbor 192.168.0.1 set protocols mpls label-switched-path lsp_to_pe1 to 192.168.0.1 set protocols mpls interface ge-0/0/1.0 set protocols ospf traffic-engineering set protocols ospf area 0.0.0.0 interface lo0.0 set protocols ospf area 0.0.0.0 interface ge-0/0/1.0 set protocols rsvp interface lo0.0 set protocols rsvp interface ge-0/0/1.0

La configuración completa del dispositivo CE2.

set system host-name ce2 set interfaces ge-0/0/0 description "Link from CE2 to PE2" set interfaces ge-0/0/0 unit 0 family inet address 172.16.1.2/30 set interfaces lo0 unit 0 family inet address 172.16.255.2/32 set protocols ospf area 0.0.0.0 interface lo0.0 set protocols ospf area 0.0.0.0 interface ge-0/0/0.0

Asegúrese de confirmar los cambios de configuración en todos los dispositivos cuando esté satisfecho con su trabajo. ¡Felicitaciones por su nueva VPN de capa 2 basada en MPLS! Consulte la sección Verificación para conocer los pasos necesarios para confirmar que su VPN funciona como se espera.

Configure el dispositivo PE local (PE1) para una VPN de capa 2 basada en MPLS

En esta sección, se tratan los pasos necesarios para configurar el dispositivo PE1 para este ejemplo. Consulte la sección Ejemplo: Configurar VPN de capa 2 basadas en MPLS para las configuraciones de dispositivo CE y dispositivo P utilizadas en este ejemplo.

Configure la línea base de MPLS (si es necesario)

Antes de configurar la VPN de capa 2, asegúrese de que el dispositivo de PE tenga una línea base de MPLS que funcione. Si ya tiene una línea de base de MPLS, puede pasar al procedimiento paso a paso para agregar la VPN de capa 2 al dispositivo de PE local.

-

Configure el nombre de host.

[edit] user@pe1# set system host-name pe1

-

Configure las interfaces.

[edit] user@pe1# set interfaces ge-0/0/1 description "Link from PE1 to P-router" [edit] user@pe1# set interfaces ge-0/0/1 mtu 4000 [edit] user@pe1# set interfaces ge-0/0/1 unit 0 family inet address 10.1.23.1/24 [edit] user@pe1# set interfaces ge-0/0/1 unit 0 family mpls [edit] user@pe1# set interfaces lo0 unit 0 family inet address 192.168.0.1/32

PRECAUCIÓN:Las VPN de capa 2 no admiten la fragmentación en la red del proveedor. Es fundamental que la red del proveedor admita la trama más grande que los dispositivos CE puedan generar después de que los dispositivos PE agreguen las etiquetas MPLS y de enrutamiento y reenvío virtual (VRF). En este ejemplo, se dejan los dispositivos CE en la unidad máxima de transmisión (UMT) predeterminada de 1500 bytes, mientras se configura el núcleo del proveedor para que admita una UMT de 4000 bytes. Esta configuración evita descartes al garantizar que los dispositivos CE no puedan exceder la UMT en la red del proveedor.

-

Configure los protocolos.

Nota:La ingeniería de tráfico es compatible con los LSP señalizados RSVP, pero no es necesaria para la conmutación básica de MPLS o la implementación de VPN. La línea de base de MPLS proporcionada utiliza RSVP para señalar a los LSP y permite la ingeniería de tráfico para OSPF. Sin embargo, no se configuran restricciones de ruta, por lo que espera que los LSP se enruten por la ruta más corta del protocolo de puerta de enlace interior.

[edit ]user@pe1# set protocols ospf area 0.0.0.0 interface lo0.0 [edit] user@pe1# set protocols ospf area 0.0.0.0 interface ge-0/0/1.0 [edit] user@pe1# set protocols ospf traffic-engineering [edit] user@pe1# set protocols mpls interface ge-0/0/1.0 [edit] user@pe1# set protocols rsvp interface lo0.0 [edit] user@pe1# set protocols rsvp interface ge-0/0/1.0

-

Defina el LSP en la dirección de circuito cerrado del dispositivo de PE remoto.

[edit] user@pe1# set protocols mpls label-switched-path lsp_to_pe2 to 192.168.0.3

Procedimiento

Procedimiento paso a paso

Siga estos pasos para configurar el dispositivo PE1 para una VPN de capa 2.

Configure la interfaz orientada al borde. Especifique un tipo de encapsulación física de

ethernet-cccconfamily cccen la unidad 0. Este es el único número de unidad válido para una interfaz Ethernet sin etiquetar. Si utiliza el etiquetado VLAN, especifiquevlan-cccla encapsulación y añada la familia CCC a las unidades deseadas.Propina:Puede configurar una VPN de capa 2 basada en MPLS y una VPN de capa 3 basada en MPLS en el mismo dispositivo PE. Sin embargo, no puede configurar la misma interfaz orientada al borde del cliente para que admita una VPN de capa 2 y una VPN de capa 3.

[edit]user@pe1# set interfaces ge-0/0/0 encapsulation ethernet-ccc [edit] user@pe1# set interfaces ge-0/0/0 unit 0 family ccc [edit] user@pe1# set interfaces ge-0/0/0 description "Link from PE1 to CE1"

Nota:Una VPN de capa 2 requiere que las interfaces orientadas hacia el borde del dispositivo PE estén configuradas con encapsulación CCC en el nivel del dispositivo físico con la familia CCC configurada a nivel de unidad. Los dispositivos del proveedor se configuran de la misma manera tanto si está implementando CCC, una VPN de capa 2 basada en MPLS o una VPN de capa 3 basada en MPLS. Esto se debe a que no tienen interfaces orientadas al borde ni conocimiento de VPN.

Configure un grupo BGP para el emparejamiento entre los dispositivos de PE locales y remotos. Utilice la dirección de circuito cerrado del dispositivo PE como dirección local y habilite

family l2vpn signaling.[edit protocols bgp] user@pe1# set group ibgp local-address 192.168.0.1 family l2vpn signaling

Configure el tipo de grupo BGP como interno.

[edit protocols bgp] user@pe1# set group ibgp type internal

Configure la dirección de circuito cerrado del dispositivo de PE remoto como vecino del BGP.

[edit protocols bgp] user@pe1# set group ibgp neighbor 192.168.0.3

Configure el número del sistema autónomo del BGP.

[edit routing-options] user@pe1# set autonomous-system 65412

Configure la instancia de enrutamiento. Comience especificando el nombre l2vpn1de la instancia , con un

instance-typeofl2vpn.[edit routing-instances] user@pe1# set l2vpn1 instance-type l2vpn

Configure la interfaz orientada al cliente del dispositivo de PE para que pertenezca a la instancia de enrutamiento.

[edit routing-instances] user@pe1# set l2vpn1 interface ge-0/0/0

Configure el distinguidor de ruta de la instancia de enrutamiento. Esta configuración se utiliza para distinguir las rutas enviadas desde un VRF determinado en un dispositivo PE determinado. Debe ser único para cada instancia de enrutamiento en cada dispositivo de PE.

[edit routing-instances] user@pe1# set l2vpn1 route-distinguisher 192.168.0.1:12

Configure el destino de ruta de la tabla de enrutamiento y reenvío virtual (VRF) de la instancia. La

vrf-targetinstrucción agrega la etiqueta de comunidad especificada a todas las rutas anunciadas y, simultáneamente, hace coincidir automáticamente el mismo valor para la importación de rutas. La configuración de destinos de enrutamiento coincidentes en los dispositivos PE que comparten una VPN determinada es necesaria para un intercambio de rutas adecuado.[edit routing-instances] user@pe1# set l2vpn1 vrf-target target:65412:12

Nota:Puede crear políticas más complejas configurando explícitamente las políticas de importación y exportación de VRF mediante las opciones de importación y exportación. Consulte vrf-import y vrf-export para obtener más detalles.

Configure el

l2vpnprotocolo en la instancia y especifique la encapsulación que se utiliza en el vínculo orientado al borde. Si la interfaz de Edge está etiquetada como VLAN, asegúrese de especificarethernet-vlan.[edit routing-instances] user@pe1# set l2vpn1 protocols l2vpn encapsulation-type ethernet

Agregue la interfaz de borde debajo de la estrofa de

l2vpnla instancia junto con una descripción.[edit routing-instances] user@pe1# set l2vpn1 protocols l2vpn interface ge-0/0/0.0 description "L2vpn Link Between PE1 and CE1"

Configure la información del sitio VPN de capa 2 y asocie la interfaz orientada al borde con el sitio del cliente local.

[edit routing-instances] user@pe1# set l2vpn1 protocols l2vpn site CE-1 site-identifier 1 interface ge-0/0/0.0 remote-site-id 2

Nota:En este ejemplo, el ID de sitio para el dispositivo PE1 es 1 y el ID de sitio para el dispositivo PE2 es 2. Para el dispositivo de PE local (PE1), el sitio remoto está configurado correctamente con un

remote-site-idvalor de 2.Confirme los cambios en el dispositivo PE1 y vuelva al modo operativo de la CLI.

[edit] user@pe1# commit and-quit

Resultados

Mostrar los resultados de la configuración en el dispositivo PE1. El resultado refleja solo la configuración funcional agregada en este ejemplo.

user@pe1> show configuration

interfaces {

ge-0/0/0 {

description "Link from PE1 to CE1";

encapsulation ethernet-ccc;

unit 0 {

family ccc;

}

}

ge-0/0/1 {

description "Link from PE1 to P-router";

mtu 4000;

unit 0 {

family inet {

address 10.1.23.1/24;

}

family mpls;

}

}

lo0 {

unit 0 {

family inet {

address 192.168.0.1/32;

}

}

}

}

routing-instances {

l2vpn1 {

protocols {

l2vpn {

interface ge-0/0/0.0 {

description "L2vpn Link Between PE1 and CE1" ;

}

site CE-1 {

interface ge-0/0/0.0 {

remote-site-id 2;

}

site-identifier 1;

}

encapsulation-type ethernet;

}

}

instance-type l2vpn;

interface ge-0/0/0.0;

route-distinguisher 192.168.0.1:12;

vrf-target target:65412:12;

}

}

routing-options {

autonomous-system 65412;

}

protocols {

bgp {

group ibgp {

type internal;

local-address 192.168.0.1;

family l2vpn {

signaling;

}

neighbor 192.168.0.3;

}

}

mpls {

label-switched-path lsp_to_pe2 {

to 192.168.0.3;

}

interface ge-0/0/1.0;

}

ospf {

traffic-engineering;

area 0.0.0.0 {

interface lo0.0;

interface ge-0/0/1.0;

}

}

rsvp {

interface lo0.0;

interface ge-0/0/1.0;

}

}

Configure el dispositivo de PE remoto (PE2) para una VPN de capa 2 basada en MPLS

En esta sección, se tratan los pasos necesarios para configurar el dispositivo PE2 para este ejemplo. Consulte la sección Ejemplo: Configurar VPN de capa 2 basadas en MPLS para las configuraciones de dispositivo CE y dispositivo P utilizadas en este ejemplo.

Configure la línea base de MPLS (si es necesario)

Antes de configurar la VPN de capa 2, asegúrese de que el dispositivo de PE tenga una línea base de MPLS que funcione. Si ya tiene una línea de base de MPLS, puede pasar al procedimiento paso a paso para agregar la VPN de capa 2 al dispositivo de PE local.

-

Configure el nombre de host.

[edit] user@pe2# set system host-name pe2

-

Configure las interfaces.

[edit] user@pe2# set interfaces ge-0/0/1 description "Link from PE2 to P-router" [edit] user@pe2# set interfaces ge-0/0/1 mtu 4000 [edit] user@pe2# set interfaces ge-0/0/1 unit 0 family inet address 10.1.34.2/24 [edit] user@pe2# set interfaces ge-0/0/1 unit 0 family mpls [edit] user@pe2# set interfaces lo0 unit 0 family inet address 192.168.0.3/32

PRECAUCIÓN:Las VPN de capa 2 no admiten la fragmentación en la red del proveedor. Es fundamental que la red del proveedor admita la trama más grande que los dispositivos CE puedan generar después de que los dispositivos PE agreguen las etiquetas MPLS y de enrutamiento y reenvío virtual (VRF). En este ejemplo, se dejan los dispositivos CE en la unidad máxima de transmisión (UMT) predeterminada de 1500 bytes, mientras se configura el núcleo del proveedor para que admita una UMT de 4000 bytes. Esta configuración evita descartes al garantizar que los dispositivos CE no puedan exceder la UMT en la red del proveedor.

-

Configure los protocolos.

Nota:La ingeniería de tráfico es compatible con los LSP señalizados RSVP, pero no es necesaria para la conmutación básica de MPLS o la implementación de VPN. La línea de base de MPLS proporcionada utiliza RSVP para señalar a los LSP y permite la ingeniería de tráfico para OSPF. Sin embargo, no se configuran restricciones de ruta, por lo que espera que los LSP se enruten por la ruta más corta del protocolo de puerta de enlace interior.

[edit] user@pe2# set protocols ospf area 0.0.0.0 interface lo0.0 [edit] user@pe2# set protocols ospf area 0.0.0.0 interface ge-0/0/1.0 [edit] user@pe2# set protocols ospf traffic-engineering [edit] user@pe2# set protocols mpls interface ge-0/0/1.0 [edit] user@pe2# set protocols rsvp interface lo0.0 [edit] user@pe2# set protocols rsvp interface ge-0/0/1.0

-

Defina el LSP en la dirección de circuito cerrado del dispositivo de PE remoto.

[edit] user@pe2# set protocols mpls label-switched-path lsp_to_pe1 to 192.168.0.1

Procedimiento

Procedimiento paso a paso

Siga estos pasos para configurar el dispositivo PE2 para una VPN de capa 2.

Configure la encapsulación y la familia de interfaces orientadas al borde. Recuerde que esta es una interfaz sin etiqueta, por lo tanto, solo la unidad 0 es válida para la

cccfamilia.[edit]user@pe2# set interfaces ge-0/0/0 encapsulation ethernet-ccc [edit] user@pe2# set interfaces ge-0/0/0 unit 0 family ccc [edit] user@pe1# set interfaces ge-0/0/0 description "Link from PE2 to CE2"

Configure un grupo BGP. Especifique la dirección de circuito cerrado del dispositivo PE como dirección local y habilite

family l2vpn signaling.[edit protocols bgp] user@pe2# set group ibgp local-address 192.168.0.3 family l2vpn signaling

Configure el tipo de grupo BGP como interno.

[edit protocols bgp] user@pe2# set group ibgp type internal

Configure el dispositivo PE1 como vecino de BGP. Asegúrese de especificar la dirección de circuito cerrado de PE1 como vecino del BGP.

[edit protocols bgp] user@pe2# set group ibgp neighbor 192.168.0.1

Configure el número del sistema autónomo del BGP.

[edit routing-options] user@pe2# set autonomous-system 65412

Configure la instancia de enrutamiento. Comience por especificar el nombre l2vpn1 de la instancia con un

instance-typeof .l2vpn[edit routing-instances] user@pe2# set l2vpn1 instance-type l2vpn

Configure la interfaz orientada hacia el borde del cliente del dispositivo de PE para que pertenezca a la instancia de enrutamiento.

[edit routing-instances] user@pe2# set l2vpn1 interface ge-0/0/0

Configure el distinguidor de ruta de la instancia.

[edit routing-instances] user@pe2# set l2vpn1 route-distinguisher 192.168.0.3:12

Configure el destino de ruta de la tabla de reenvío y enrutamiento virtual (VRF) VPN de la instancia. El destino asignado debe coincidir con el configurado en el dispositivo PE1.

[edit routing-instances] user@pe2# set l2vpn1 vrf-target target:65412:12

Configure la instancia para el

l2vpnprotocolo y especifique la encapsulación utilizada en el vínculo orientado al borde.[edit routing-instances] user@pe2# set l2vpn1 protocols l2vpn encapsulation-type ethernet

Agregue la interfaz orientada hacia el borde del dispositivo PE en la jerarquía de

l2vpnla instancia junto con una descripción.[edit routing-instances] user@pe2# set l2vpn1 protocols l2vpn interface ge-0/0/0.0 description "L2vpn Link Between PE2 and CE2"

Configure la información del sitio VPN de capa 2 de la instancia y enumere la interfaz orientada hacia el borde del dispositivo PE en el sitio local. El ID de sitio local configurado en el dispositivo PE2 debe coincidir con el ID de sitio remoto que configuró en el dispositivo PE1 y viceversa.

[edit routing-instances] user@pe1# set l2vpn1 protocols l2vpn site CE-2 site-identifier 2 interface ge-0/0/0.0 remote-site-id 1

Nota:En este ejemplo, el ID de sitio para el dispositivo PE2 es 2 y el ID de sitio para el dispositivo PE1 es 1. Para el dispositivo PE2, el sitio remoto está configurado correctamente con un

remote-site-idvalor de 1.Confirme los cambios en el dispositivo PE2 y vuelva al modo operativo de la CLI.

[edit] user@pe1# commit and-quit

Resultados

Mostrar los resultados de la configuración en el dispositivo PE2.

user@pe2# show

interfaces {

ge-0/0/0 {

description "Link from PE2 to CE2";

encapsulation ethernet-ccc;

unit 0 {

family ccc;

}

}

ge-0/0/1 {

description "Link from PE2 to P-router";

mtu 4000;

unit 0 {

family inet {

address 10.1.34.2/24;

}

family mpls;

}

}

lo0 {

unit 0 {

family inet {

address 192.168.0.3/32;

}

}

}

}

routing-instances {

l2vpn1 {

protocols {

l2vpn {

interface ge-0/0/0.0 {

description "L2vpn Link Between PE2 and CE2" ;

}

site CE-2 {

interface ge-0/0/0.0 {

remote-site-id 1;

}

site-identifier 2;

}

encapsulation-type ethernet;

}

}

instance-type l2vpn;

interface ge-0/0/0.0;

route-distinguisher 192.168.0.3:12;

vrf-target target:65412:12;

}

}

routing-options {

autonomous-system 65412;

}

protocols {

bgp {

group ibgp {

type internal;

local-address 192.168.0.3;

family l2vpn {

signaling;

}

neighbor 192.168.0.1;

}

}

mpls {

label-switched-path lsp_to_pe1 {

to 192.168.0.1;

}

interface ge-0/0/1.0;

}

ospf {

traffic-engineering;

area 0.0.0.0 {

interface lo0.0;

interface ge-0/0/1.0;

}

}

rsvp {

interface lo0.0;

interface ge-0/0/1.0;

}

}

Verificación

Realice estas tareas para comprobar que la VPN de capa 2 basada en MPLS funciona correctamente:

- Verificar las adyacencias del OSPF del proveedor y el intercambio de rutas

- Verificar la configuración de interfaz MPLS y RSVP

- Verificar los LSP señalizados por RSVP

- Verificar el estado de la sesión del BGP

- Verificar rutas VPN de capa 2 en la tabla de enrutamiento

- Verificar el estado de la conexión VPN de capa 2

- Haga ping al dispositivo de PE remoto mediante la conexión VPN de capa 2

- Verifique el funcionamiento de extremo a extremo de los dispositivos CE a través de la VPN de capa 2

Verificar las adyacencias del OSPF del proveedor y el intercambio de rutas

Propósito

Confirme que el protocolo OSPF funciona correctamente en la red del proveedor verificando el estado de adyacencia y las rutas aprendidas de OSPF a las direcciones de circuito cerrado de los dispositivos del proveedor remoto. La operación adecuada de IGP es fundamental para el establecimiento exitoso de los LSP de MPLS.

Acción

user@pe1> show ospf neighbor Address Interface State ID Pri Dead 10.1.23.2 ge-0/0/1.0 Full 192.168.0.2 128 38

user@pe1> show route protocol ospf | match 192.168 192.168.0.2/32 *[OSPF/10] 1w5d 20:48:59, metric 1 192.168.0.3/32 *[OSPF/10] 2w0d 00:08:30, metric 2

Significado

El resultado muestra que el dispositivo PE1 estableció una adyacencia de OSPF al dispositivo P (192.168.0.2). También muestra que las direcciones de circuito cerrado (192.168.0.2) y (192.168.0.3) del dispositivo de PE remoto y P se aprenden a través de OSPF en el dispositivo de PE local.

Verificar la configuración de interfaz MPLS y RSVP

Propósito

Compruebe que los protocolos RSVP y MPLS están configurados para funcionar en las interfaces orientadas al núcleo del dispositivo de PE. En este paso también se verifica que family mpls esté configurado correctamente en el nivel de unidad de las interfaces orientadas al núcleo.

Acción

user@pe1> show mpls interface Interface State Administrative groups (x: extended) ge-0/0/1.0 Up <none>

user@pe1> show rsvp interface

RSVP interface: 2 active

Active Subscr- Static Available Reserved Highwater

Interface State resv iption BW BW BW mark

ge-0/0/1.0 Up 1 100% 1000Mbps 1000Mbps 0bps 0bps

lo0.0 Up 0 100% 0bps 0bps 0bps 0bps

Significado

El resultado muestra que MPLS y RSVP están configurados correctamente en las interfaces de circuito cerrado y de núcleo del dispositivo de PE local.

Verificar los LSP señalizados por RSVP

Propósito

Compruebe que las sesiones de RSVP (entrada y salida) se establecieron correctamente entre los dispositivos de PE.

Acción

user@pe1> show rsvp session To From State Rt Style Labelin Labelout LSPname 192.168.0.3 192.168.0.1 Up 0 1 FF - 299888 lsp_to_pe2 Total 1 displayed, Up 1, Down 0 Egress RSVP: 1 sessions To From State Rt Style Labelin Labelout LSPname 192.168.0.1 192.168.0.3 Up 0 1 FF 3 - lsp_to_pe1 Total 1 displayed, Up 1, Down 0 Transit RSVP: 0 sessions Total 0 displayed, Up 0, Down 0

Significado

El resultado muestra que las sesiones de RSVP de entrada y salida se establecieron correctamente entre los dispositivos de PE. El establecimiento correcto de LSP indica que la línea base de MPLS está operativa.

Verificar el estado de la sesión del BGP

Propósito

Compruebe que la sesión del BGP entre los dispositivos de PE está establecida correctamente con compatibilidad con la información de accesibilidad de la capa de red (NLRI) del VPN de capa 2.

Acción

user@pe1> show bgp summary

Threading mode: BGP I/O

Groups: 1 Peers: 1 Down peers: 0

Table Tot Paths Act Paths Suppressed History Damp State Pending

bgp.l2vpn.0

1 1 0 0 0 0

Peer AS InPkt OutPkt OutQ Flaps Last Up/Dwn State|#Active/Received/Accepted/Damped...

192.168.0.3 65412 6 5 0 0 1:34 Establ

bgp.l2vpn.0: 1/1/1/0

l2vpn1.l2vpn.0: 1/1/1/0

Significado

El resultado muestra que la sesión del BGP en el dispositivo de PE remoto (192.168.0.3) se ha establecido correctamente (Establ) y, a través del Up/Dwn campo, cuánto tiempo ha estado la sesión en el estado actual (1:34). También muestra la cantidad de paquetes BGP enviados a (5) y recibidos desde (6) el dispositivo de PE remoto. El flaps campo confirma que no se han producido transiciones de estado (0), lo que indica que la sesión es estable. Tenga en cuenta también que la NLRI VPN de capa 2 se intercambia correctamente entre los dispositivos de PE. Este resultado confirma que el emparejamiento del BGP entre los dispositivos de PE está listo para admitir una VPN de capa 2.

Verificar rutas VPN de capa 2 en la tabla de enrutamiento

Propósito

Compruebe que la tabla de enrutamiento del dispositivo PE1 se rellena con las rutas VPN de capa 2 utilizadas para reenviar el tráfico entre los dispositivos CE.

Acción

user@pe1> show route table bgp.l2vpn.0

bgp.l2vpn.0: 1 destinations, 1 routes (1 active, 0 holddown, 0 hidden)

+ = Active Route, - = Last Active, * = Both

192.168.0.3:12:2:1/96

*[BGP/170] 00:51:36, localpref 100, from 192.168.0.3

AS path: I, validation-state: unverified

> to 10.1.23.2 via ge-0/0/1.0, label-switched-path lsp_to_pe2

user@pe1> show route table l2vpn1.l2vpn.0

l2vpn1.l2vpn.0: 2 destinations, 2 routes (2 active, 0 holddown, 0 hidden)

+ = Active Route, - = Last Active, * = Both

192.168.0.1:12:1:1/96

*[L2VPN/170/-101] 01:48:30, metric2 1

Indirect

192.168.0.3:12:2:1/96

*[BGP/170] 00:51:57, localpref 100, from 192.168.0.3

AS path: I, validation-state: unverified

> to 10.1.23.2 via ge-0/0/1.0, label-switched-path lsp_to_pe2

Significado

El comando show route table bgp.l2vpn.0 muestra todas las rutas VPN de capa 2 que se recibieron en el dispositivo de PE. El comando show route table l2vpn1.l2vpn.0 muestra las rutas VPN de capa 2 que se han importado a la l2vpn1 instancia de enrutamiento como resultado de un destino de ruta coincidente. La l2vpn1.l2vpn.0 tabla contiene la ruta VPN de capa 2 del dispositivo de PE local, así como una ruta remota aprendida a través del emparejamiento del BGP al dispositivo de PE remoto. En ambas tablas se muestra que la ruta VPN remota de capa 2 está correctamente asociada con el lsp_to_pe2 LSP como un próximo salto de reenvío. Los resultados confirman que el dispositivo de PE local ha aprendido sobre el sitio del cliente remoto desde el dispositivo PE2. También muestra que puede reenviar tráfico VPN de capa 2 al dispositivo PE2 mediante el transporte MPLS a través de la red del proveedor.

Verificar el estado de la conexión VPN de capa 2

Propósito

Verifique el estado de la conexión VPN de capa 2.

Acción

user@pe1> show l2vpn connections

Layer-2 VPN connections:

Legend for connection status (St)

EI -- encapsulation invalid NC -- interface encapsulation not CCC/TCC/VPLS

EM -- encapsulation mismatch WE -- interface and instance encaps not same

VC-Dn -- Virtual circuit down NP -- interface hardware not present

CM -- control-word mismatch -> -- only outbound connection is up

CN -- circuit not provisioned <- -- only inbound connection is up

OR -- out of range Up -- operational

OL -- no outgoing label Dn -- down

LD -- local site signaled down CF -- call admission control failure

RD -- remote site signaled down SC -- local and remote site ID collision

LN -- local site not designated LM -- local site ID not minimum designated

RN -- remote site not designated RM -- remote site ID not minimum designated

XX -- unknown connection status IL -- no incoming label

MM -- MTU mismatch MI -- Mesh-Group ID not available

BK -- Backup connection ST -- Standby connection

PF -- Profile parse failure PB -- Profile busy

RS -- remote site standby SN -- Static Neighbor

LB -- Local site not best-site RB -- Remote site not best-site

VM -- VLAN ID mismatch HS -- Hot-standby Connection

Legend for interface status

Up -- operational

Dn -- down

Instance: l2vpn1

Edge protection: Not-Primary

Local site: CE-1 (1)

connection-site Type St Time last up # Up trans

2 rmt Up Jul 28 10:47:18 2020 1

Remote PE: 192.168.0.3, Negotiated control-word: Yes (Null)

Incoming label: 800009, Outgoing label: 800006

Local interface: ge-0/0/0.0, Status: Up, Encapsulation: ETHERNET

Flow Label Transmit: No, Flow Label Receive: No

Significado

El St campo de la salida muestra que la conexión VPN de capa 2 a Remote PE 192.168.0.3 at connection-site 2 es Up. El resultado también confirma el nombre ge-0/0/0.0 de la interfaz orientada hacia el borde y el estado operativo del dispositivo de PE como up. También puede verificar que la encapsulación Ethernet esté configurada en la interfaz orientada al cliente del dispositivo de PE. Esta es la encapsulación correcta para las interfaces Ethernet sin etiquetar que se utilizan en este ejemplo. Los pasos de verificación realizados hasta ahora indican que el plano de control de la VPN de capa 2 está operativo. Compruebe el plano de datos de la VPN de capa 2 en los pasos siguientes.

Haga ping al dispositivo de PE remoto mediante la conexión VPN de capa 2

Propósito

Compruebe la conectividad VPN de capa 2 entre los dispositivos de PE locales y remotos. Se muestran dos formas del ping mpls l2vpn comando. Ambos prueban el enrutamiento VPN de capa 2 y el reenvío MPLS entre los dispositivos de PE. El primer comando asume un único sitio remoto, mientras que el segundo especifica los identificadores de sitio local y remoto, lo cual es útil cuando se prueba una VPN de capa 2 de varios sitios. Esto se debe a que el ID de sitio remoto se puede usar para dirigirse al dispositivo de PE remoto deseado.

El ping mpls l2vpn comando valida el intercambio de rutas VPN de capa 2 y el reenvío MPLS entre los dispositivos PE. Esto se hace generando tráfico desde la instancia de enrutamiento VPN de capa 2 del PE local a la dirección de circuito cerrado 127.0.0.1 del dispositivo de PE remoto. Este comando no valida el funcionamiento de las interfaces del dispositivo CE ni su configuración. Esto se debe a que el funcionamiento del dispositivo CE es opaco para la red del proveedor en una VPN de capa 2.

Acción

user@pe1> ping mpls l2vpn interface ge-0/0/0.0 reply-mode ip-udp !!!!! --- lsping statistics --- 5 packets transmitted, 5 packets received, 0% packet loss

user@pe1> ping mpls l2vpn instance l2vpn1 remote-site-id 2 local-site-id 1 detail

Request for seq 1, to interface 334, labels <800002, 299840>, packet size 88

Reply for seq 1, return code: Egress-ok, time: 593.784 ms

Local transmit time: 2020-07-13 16:15:55 UTC 241.357 ms

Remote receive time: 2020-07-13 16:15:55 UTC 835.141 ms

Request for seq 2, to interface 334, labels <800002, 299840>, packet size 88

Reply for seq 2, return code: Egress-ok, time: 591.700 ms

Local transmit time: 2020-07-13 16:15:56 UTC 241.405 ms

Remote receive time: 2020-07-13 16:15:56 UTC 833.105 ms

Request for seq 3, to interface 334, labels <800002, 299840>, packet size 88

Reply for seq 3, return code: Egress-ok, time: 626.084 ms

Local transmit time: 2020-07-13 16:15:57 UTC 241.407 ms

Remote receive time: 2020-07-13 16:15:57 UTC 867.491 ms

Request for seq 4, to interface 334, labels <800002, 299840>, packet size 88

Reply for seq 4, return code: Egress-ok, time: 593.061 ms

Local transmit time: 2020-07-13 16:15:58 UTC 241.613 ms

Remote receive time: 2020-07-13 16:15:58 UTC 834.674 ms

Request for seq 5, to interface 334, labels <800002, 299840>, packet size 88

Reply for seq 5, return code: Egress-ok, time: 594.192 ms

Local transmit time: 2020-07-13 16:15:59 UTC 241.357 ms

Remote receive time: 2020-07-13 16:15:59 UTC 835.549 ms

--- lsping statistics ---

5 packets transmitted, 5 packets received, 0% packet loss

Significado

El resultado confirma que el plano de reenvío de VPN de capa 2 funciona correctamente entre los dispositivos de PE.

Verifique el funcionamiento de extremo a extremo de los dispositivos CE a través de la VPN de capa 2

Propósito

Compruebe la conectividad VPN de capa 2 entre los dispositivos CE. Este paso confirma que los dispositivos CE tienen interfaces operativas y están configurados correctamente para la conectividad de capa 2. Esto se hace verificando que los dispositivos CE hayan establecido una adyacencia de OSPF y puedan pasar tráfico de extremo a extremo entre sus direcciones de circuito cerrado.

Acción

user@ce1> show ospf neighbor Address Interface State ID Pri Dead 172.16.1.2 ge-0/0/0.0 Full 172.16.255.2 128 32

user@ce1> show ospf route | match 172

172.16.255.2/32 *[OSPF/10] 01:34:50, metric 1

> to 172.16.1.2 via ge-0/0/0.0

user@ce1> ping 172.16.255.2 size 1472 do-not-fragment count 2 PING 172.16.255.2 (172.16.255.2): 1472 data bytes 1480 bytes from 172.16.255.2: icmp_seq=0 ttl=64 time=4.404 ms 1480 bytes from 172.16.255.2: icmp_seq=1 ttl=64 time=5.807 ms --- 172.16.255.2 ping statistics --- 2 packets transmitted, 2 packets received, 0% packet loss round-trip min/avg/max/stddev = 4.404/5.106/5.807/0.702 ms

Significado

El resultado muestra que la conectividad VPN de capa 2 funciona correctamente entre los dispositivos CE. Confirma que el dispositivo CE local ha establecido una adyacencia de OSPF sobre el núcleo del proveedor al dispositivo 172.16.1.2CE remoto y que el dispositivo CE local ha aprendido una ruta a la dirección 172.16.255.2 de circuito cerrado del dispositivo CE remoto a través de OSPF. El resultado también muestra que los dispositivos CE pueden pasar paquetes IP de 1500 bytes sin evocar la fragmentación local. Los pings exitosos también verifican que las tramas no excedieron la UMT admitida por la red del proveedor.

El size argumento agregado al ping comando genera 1472 bytes de datos de eco. Se agregan 8 bytes adicionales del Protocolo de mensajes de control de Internet (ICMP) y 20 bytes de encabezado IP para llevar el tamaño total del paquete a 1500 bytes. Agregar el do-not-fragment conmutador garantiza que el dispositivo CE no pueda realizar la fragmentación en función de su UMT local. Este método confirma que no es posible ni necesaria ninguna fragmentación cuando se envían tramas Ethernet de longitud estándar entre los dispositivos CE.