Túneles VPN IPsec con clústeres de chasis

El firewall serie SRX admite túneles VPN IPsec en una configuración de clúster de chasis. En un clúster de chasis activo/pasivo, todos los túneles VPN terminan en el mismo nodo. En un clúster de chasis activo/activo, los túneles VPN pueden terminar en cualquiera de los nodos.

Descripción de los clústeres de chasis VPN IPsec de respaldo activo dual

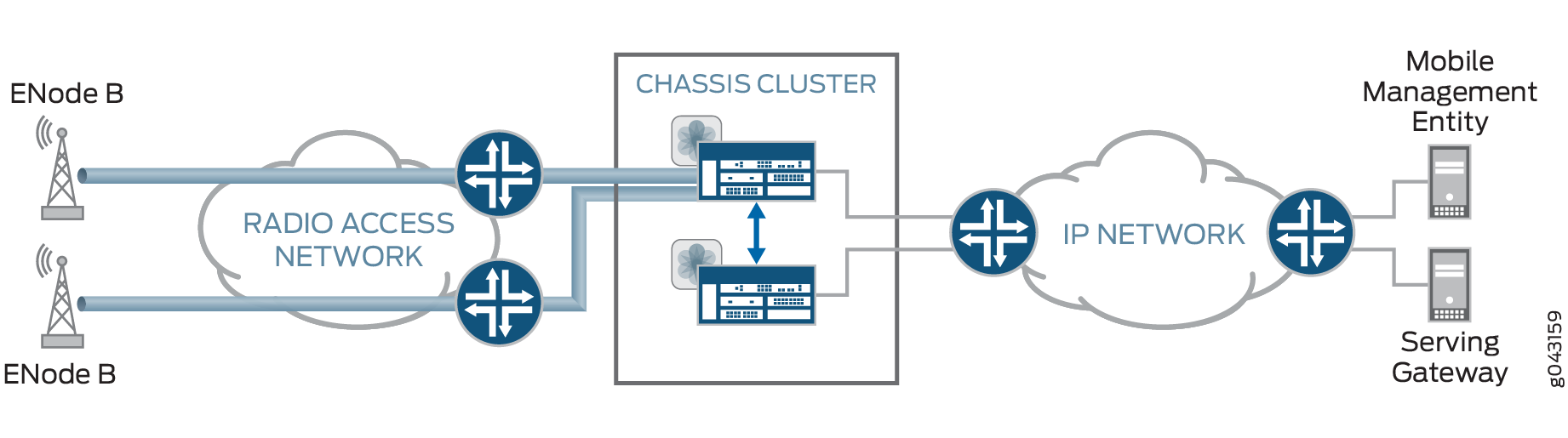

En un clúster de chasis activo/pasivo, todos los túneles VPN terminan en el mismo nodo, como se muestra en Figura 1.

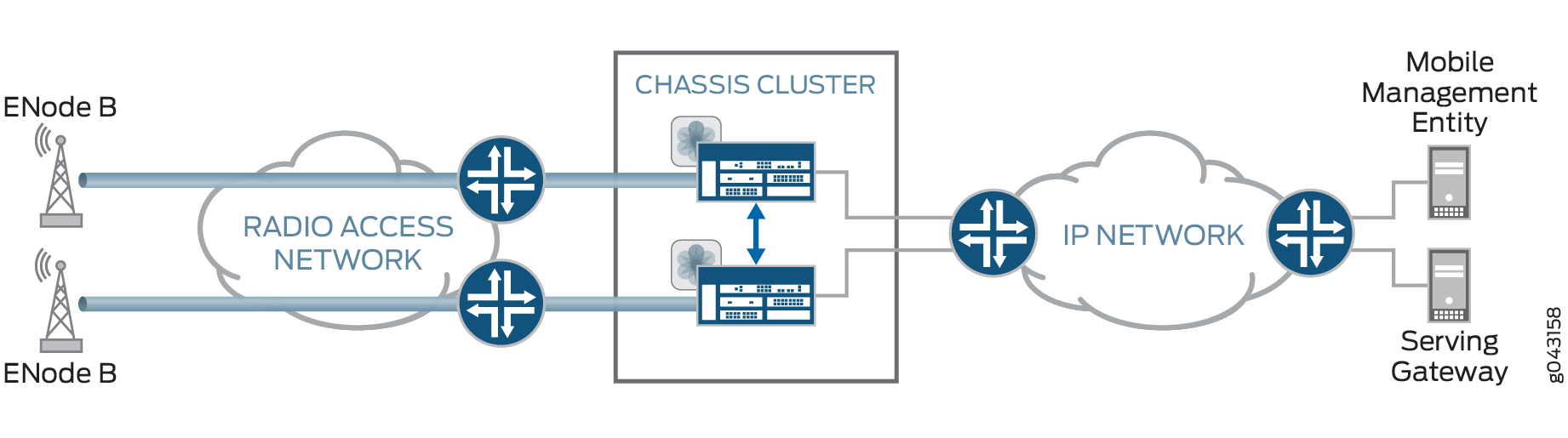

En un clúster de chasis activo/activo, los túneles VPN pueden terminar en cualquiera de los nodos. Ambos nodos del clúster de chasis pueden pasar tráfico de forma activa a través de túneles VPN en ambos nodos al mismo tiempo, como se muestra en Figura 2. Esta implementación se conoce como clústeres de chasis VPN IPsec de respaldo activo duales.

Los clústeres de chasis VPN IPsec de respaldo activo duales son compatibles con las siguientes características:

Solo VPN basadas en rutas. No se admiten VPN basadas en políticas.

IKEv1 e IKEv2.

Certificado digital o autenticación de clave previamente compartida.

IKE e interfaces de túnel seguro (st0) en enrutadores virtuales.

Traducción y recorrido de direcciones de red (NAT-T).

Supervisión de VPN.

Detección de pares muertos.

Actualización de software en servicio (ISSU).

Inserción de tarjetas de procesamiento de servicios (SPC) en un dispositivo de clúster de chasis sin interrumpir el tráfico en los túneles VPN existentes. Consulte Compatibilidad con VPN para insertar tarjetas de procesamiento de servicios.

Protocolos de enrutamiento dinámico.

Interfaces de túnel seguro (st0) configuradas en modo punto a multipunto.

AutoVPN con interfaces st0 en modo punto a punto con selectores de tráfico.

Modos de túnel IPv4-en-IPv4, IPv6-en-IPv4, IPv6-en-IPv6 e IPv4-en-IPv6.

Tráfico fragmentado.

La interfaz de circuito cerrado se puede configurar como la interfaz externa para la VPN.

Los clústeres de chasis VPN IPsec con respaldo activo dual no se pueden configurar con flujos de modo Z. Los flujos en modo Z se producen cuando el tráfico entra en una interfaz en un nodo de clúster de chasis, pasa a través del vínculo de estructura y sale a través de una interfaz en el otro nodo de clúster.

Consulte también

Ejemplo: Configuración de grupos de redundancia para interfaces de circuito cerrado

En este ejemplo se muestra cómo configurar un grupo de redundancia (RG) para una interfaz de circuito cerrado con el fin de evitar errores de VPN. Los grupos de redundancia se usan para agrupar interfaces en un grupo con fines de conmutación por error en una configuración de clúster de chasis.

Requisitos

En este ejemplo se utiliza el siguiente hardware y software:

Un par de clústeres de chasis compatibles Firewall serie SRX

Un dispositivo SSG140 o equivalente

Dos conmutadores

Junos OS versión 12.1x44-D10 o posterior para el firewall de la serie SRX

Antes de empezar:

Comprender las interfaces Ethernet redundantes del clúster de chasis. Consulte la Guía del usuario del clúster de chasis para dispositivos de la serie SRX.

Descripción general

Una puerta de enlace de Intercambio de claves por Internet (IKE) necesita una interfaz externa para comunicarse con un dispositivo par. En una configuración de clúster de chasis, el nodo en el que está activa la interfaz externa selecciona una unidad de procesamiento de servicios (SPU) para admitir el túnel VPN. Los paquetes IKE e IPsec se procesan en esa SPU. Por lo tanto, la interfaz externa activa decide la SPU de anclaje.

En una configuración de clúster de chasis, la interfaz externa es una interfaz Ethernet redundante. Una interfaz Ethernet redundante puede dejar de funcionar cuando sus interfaces físicas (secundarias) están inactivas. Puede configurar una interfaz de circuito cerrado como interfaz física alternativa para llegar a la puerta de enlace del mismo nivel. Las interfaces de circuito cerrado se pueden configurar en cualquier grupo de redundancia. Esta configuración de grupo de redundancia solo se comprueba para paquetes VPN, ya que solo los paquetes VPN deben encontrar la SPU de anclaje a través de la interfaz activa.

Debe configurar lo0.x en un enrutador virtual personalizado, ya que lo0.0 está en el enrutador virtual predeterminado y solo se permite una interfaz de circuito cerrado en un enrutador virtual.

Figura 3 muestra un ejemplo de una topología VPN de clúster de chasis de circuito cerrado. En esta topología, el dispositivo de clúster de chasis del firewall serie SRX se encuentra en Sunnyvale, California. El dispositivo de clúster de chasis del firewall serie SRX funciona como una única puerta de enlace en esta configuración. El dispositivo de la serie SSG (o un dispositivo de terceros) se encuentra en Chicago, Illinois. Este dispositivo actúa como un dispositivo par para el clúster de chasis SRX y ayuda a construir un túnel VPN.

Configuración

Procedimiento

Configuración rápida de CLI

Para configurar rápidamente esta sección del ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía [edit] y, luego, ingrese commit desde el modo de configuración.

set interfaces lo0 redundant-pseudo-interface-options redundancy-group 1 set interfaces lo0 unit 1 family inet address 10.3.3.3/30 set routing-instances vr1 instance-type virtual-router set routing-instances vr1 interface lo0.1 set routing-instances vr1 interface reth0.0 set routing-instances vr1 interface reth1.0 set routing-instances vr1 interface st0.0 set routing-instances vr1 routing-options static route 192.168.168.1/24 next-hop st0.0 set security ike policy ike-policy1 mode main set security ike policy ike-policy1 proposal-set standard set security ike policy ike-policy1 pre-shared-key ascii-text "$ABC123" set security ike gateway t-ike-gate ike-policy ike-policy1 set security ike gateway t-ike-gate address 10.2.2.2 set security ike gateway t-ike-gate external-interface lo0.1 set security ipsec proposal p2-std-p1 authentication-algorithm hmac-sha1-96 set security ipsec proposal p2-std-p1 encryption-algorithm 3des-cbc set security ipsec proposal p2-std-p1 lifetime-seconds 180 set security ipsec proposal p2-std-p2 authentication-algorithm hmac-sha1-96 set security ipsec proposal p2-std-p2 encryption-algorithm aes-128-cbc set security ipsec proposal p2-std-p2 lifetime-seconds 180 set security ipsec policy vpn-policy1 perfect-forward-secrecy keys group2 set security ipsec policy vpn-policy1 proposals p2-std-p1 set security ipsec policy vpn-policy1 proposals p2-std-p2 set security ipsec vpn t-ike-vpn bind-interface st0.0 set security ipsec vpn t-ike-vpn ike gateway t-ike-gate set security ipsec vpn t-ike-vpn ike proxy-identity local 10.10.10.1/24 set security ipsec vpn t-ike-vpn ike proxy-identity remote 192.168.168.1/24 set security ipsec vpn t-ike-vpn ike ipsec-policy vpn-policy1

Procedimiento paso a paso

Para configurar un grupo de redundancia para una interfaz de circuito cerrado:

Configure la interfaz de circuito cerrado en un grupo de redundancia.

[edit interfaces] user@host# set lo0 redundant-pseudo-interface-options redundancy-group 1

Configure la dirección IP para la interfaz de circuito cerrado.

[edit interfaces] user@host# set lo0 unit 1 family inet address 10.3.3.3/30

Configure las opciones de enrutamiento.

[edit routing-instances] user@host# set vr1 instance-type virtual-router user@host# set vr1 interface lo0.1 user@host# set vr1 interface reth0.0 user@host# set vr1 interface reth1.0 user@host# set vr1 interface st0.0 user@host# set vr1 routing-options static route 192.168.168.1/24 next-hop st0.0

Configure la interfaz de circuito cerrado como una interfaz externa para la puerta de enlace IKE.

[edit security ike] user@host# set policy ike-policy1 mode main user@host# set policy ike-policy1 proposal-set standard user@host# set policy ike-policy1 pre-shared-key ascii-text "$ABC123" user@host# set gateway t-ike-gate ike-policy ike-policy1 user@host# set gateway t-ike-gate address 10.2.2.2 user@host# set gateway t-ike-gate external-interface lo0.1

Configure una propuesta IPsec.

[edit security ipsec] user@host# set proposal p2-std-p1 authentication-algorithm hmac-sha1-96 user@host# set proposal p2-std-p1 encryption-algorithm 3des-cbc user@host# set proposal p2-std-p1 lifetime-seconds 180 user@host# set proposal p2-std-p2 authentication-algorithm hmac-sha1-96 user@host# set proposal p2-std-p2 encryption-algorithm aes-128-cbc user@host# set proposal p2-std-p2 lifetime-seconds 180 user@host# set policy vpn-policy1 perfect-forward-secrecy keys group2 user@host# set policy vpn-policy1 proposals p2-std-p1 user@host# set policy vpn-policy1 proposals p2-std-p2 user@host# set vpn t-ike-vpn bind-interface st0.0 user@host# set vpn t-ike-vpn ike gateway t-ike-gate user@host# set vpn t-ike-vpn ike proxy-identity local 10.10.10.1/24 user@host# set vpn t-ike-vpn ike proxy-identity remote 192.168.168.1/24 user@host# set vpn t-ike-vpn ike ipsec-policy vpn-policy1

Resultados

Desde el modo de configuración, ingrese los comandos show interfaces lo0, show routing-instances, show security ike y show security ipsec para confirmar la configuración. Si el resultado no muestra la configuración deseada, repita las instrucciones en este ejemplo para corregir la configuración.

[edit]

user@host# show interfaces lo0

unit 1 {

family inet {

address 10.3.3.3/30;

}

}

redundant-pseudo-interface-options {

redundancy-group 1;

}

[edit]

user@host# show routing-instances

vr1 {

instance-type virtual-router;

interface lo0.1;

interface reth0.0;

interface reth1.0;

interface st0.0;

routing-options {

static {

route 192.168.168.1/24 next-hop st0.0;

}

}

}

[edit]

user@host# show security ike

policy ike-policy1 {

mode main;

proposal-set standard;

pre-shared-key ascii-text "$ABC123";

}

gateway t-ike-gate {

ike-policy ike-policy1;

address 10.2.2.2;

external-interface lo0.1;

}

[edit]

user@host# show security ipsec

proposal p2-std-p1 {

authentication-algorithm hmac-sha1-96;

encryption-algorithm 3des-cbc;

lifetime-seconds 180;

}

proposal p2-std-p2 {

authentication-algorithm hmac-sha1-96;

encryption-algorithm aes-128-cbc;

lifetime-seconds 180;

}

policy vpn-policy1 {

perfect-forward-secrecy {

keys group2;

}

proposals [ p2-std-p1 p2-std-p2 ];

}

policy vpn-policy2 {

perfect-forward-secrecy {

keys group2;

}

proposals [ p2-std-p1 p2-std-p2 ];

}

vpn t-ike-vpn {

bind-interface st0.0;

ike {

gateway t-ike-gate;

proxy-identity {

local 10.10.10.1/24;

remote 192.168.168.1/24;

}

ipsec-policy vpn-policy1;

}

}

Cuando termine de configurar el dispositivo, ingrese commit en el modo de configuración.

Verificación

Verificación de la configuración

Propósito

Compruebe que la configuración de los grupos de redundancia para las interfaces de circuito cerrado es correcta.

Acción

Desde el modo operativo, ingrese el comando show chassis cluster interfaces.

user@host> show chassis cluster interfaces

Control link status: Up

Control interfaces:

Index Interface Status

0 em0 Up

1 em1 Down

Fabric link status: Up

Fabric interfaces:

Name Child-interface Status

fab0 ge-0/0/7 Up / Up

fab0

fab1 ge-13/0/7 Up / Up

fab1

Redundant-ethernet Information:

Name Status Redundancy-group

reth0 Up 1

reth1 Up 1

reth2 Up 1

reth3 Down Not configured

reth4 Down Not configured

Redundant-pseudo-interface Information:

Name Status Redundancy-group

lo0 Up 1

Significado

El show chassis cluster interfaces comando muestra la información de las interfaces del clúster de chasis. Si el estado del campo Información de pseudointerfaz redundante muestra la interfaz lo0 como Activa y el estado del campo Información de Ethernet redundante muestra los campos reth0, reth1 y reth2 como Arriba, entonces su configuración es correcta.