EN ESTA PÁGINA

Configurar VPN IPsec con OCSP para el estado de revocación de certificados

En este ejemplo se muestra cómo mejorar la seguridad mediante la configuración de dos pares mediante el Protocolo de estado de certificado en línea (OCSP) para comprobar el estado de revocación de los certificados usados en las negociaciones de fase 1 para el túnel VPN IPsec.

Requisitos

En cada dispositivo:

Obtener e inscribir un certificado local. Esto se puede hacer manualmente o mediante el Protocolo simple de inscripción de certificados (SCEP).

Opcionalmente, habilite la renovación automática del certificado local.

Configure políticas de seguridad para permitir el tráfico hacia y desde el dispositivo del mismo nivel.

Descripción general

En ambos pares, se configura un perfil de entidad de certificación (CA) OCSP-ROOT con las siguientes opciones:

El nombre de CA es OCSP-ROOT.

La URL de inscripción es http://10.1.1.1:8080/scep/OCSP-ROOT/. Esta es la URL a la que se envían las solicitudes SCEP a la CA.

La dirección URL del servidor OCSP es http://10.157.88.56:8210/OCSP-ROOT/.

OCSP se usa primero para comprobar el estado de revocación del certificado. Si no hay respuesta del servidor OCSP, se utiliza la lista de revocación de certificados (CRL) para comprobar el estado. La URL de CRL es http://10.1.1.1:8080/crl-as-der/currentcrl-45.crlid=45.

El certificado de CA recibido en una respuesta OCSP no se comprueba para la revocación del certificado. Los certificados recibidos en una respuesta OCSP generalmente tienen una vida útil más corta y no se requiere una verificación de revocación.

Tabla 1 muestra las opciones de fase 1 utilizadas en este ejemplo.

La opción |

Par A |

Par B |

|---|---|---|

Propuesta de IKE |

ike_prop |

ike_prop |

Método de autenticación |

Firmas RSA |

Firmas RSA |

Grupo DH |

group2 |

group2 |

Algoritmo de autenticación |

SHA 1 |

SHA 1 |

Algoritmo de cifrado |

3DES CBC |

3DES CBC |

Política de IKE |

ike_policy |

ike_policy |

Modo |

agresivo |

agresivo |

Propuesta |

ike_prop |

ike_prop |

Certificado |

local-certificate localcert1 |

local-certificate localcert1 |

Puerta de enlace IKE |

jsr_gateway |

jsr_gateway |

Política |

ike_policy |

ike_policy |

Dirección de puerta de enlace |

198.51.100.50 |

192.0.2.50 |

Identidad remota |

localcert11.example.net |

- |

Identidad local |

- |

localcert11.example.net |

Interfaz externa |

reth1 |

ge-0/0/2.0 |

Versión |

v2 |

v2 |

Tabla 2 muestra las opciones de fase 2 utilizadas en este ejemplo.

La opción |

Par A |

Par B |

|---|---|---|

Propuesta IPsec |

ipsec_prop |

ipsec_prop |

Protocolo |

ESP |

ESP |

Algoritmo de autenticación |

HMAC SHA1-96 |

HMAC SHA1-96 |

Algoritmo de cifrado |

3DES CBC |

3DES CBC |

Segundos de por vida |

1200 |

1200 |

Kilobytes de por vida |

150 000 |

150 000 |

Directiva IPsec |

ipsec_policy |

ipsec_policy |

Claves PFC |

group2 |

group2 |

Propuesta |

ipsec_prop |

ipsec_prop |

VPN |

test_vpn |

test_vpn |

Interfaz de enlace |

st0.1 |

st0.1 |

Puerta de enlace IKE |

jsr_gateway |

jsr_gateway |

Política |

ipsec_policy |

ipsec_policy |

Establecer túneles |

- |

Inmediatamente |

Topología

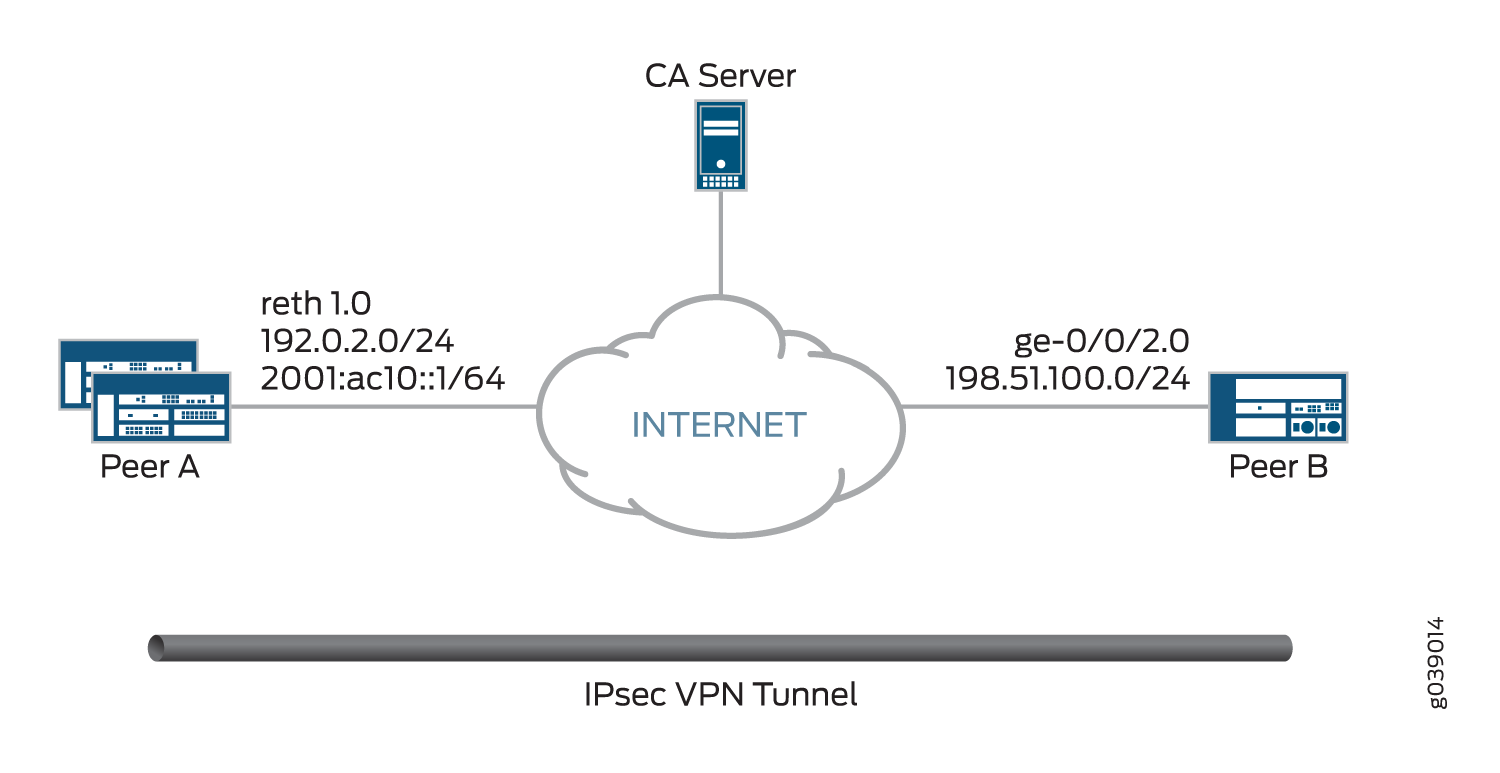

Figura 1 muestra los dispositivos del mismo nivel que se configuran en este ejemplo.

Configuración

Configuración del par A

Configuración rápida de CLI

Para configurar rápidamente la VPN par A para que use OCSP, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía [edit] y, a continuación, ingrese commit desde el modo de configuración.

set interfaces ge-0/0/3 gigether-options redundant-parent reth1 set interfaces ge-9/0/3 gigether-options redundant-parent reth1 set interfaces lo0 unit 0 family inet address 172.16.1.100/24 set interfaces lo0 redundant-pseudo-interface-options redundancy-group 1 set interfaces reth1 redundant-ether-options redundancy-group 1 set interfaces reth1 unit 0 family inet address 192.0.2.50/24 set interfaces st0 unit 1 family inet address 172.18.1.100/24 set security pki ca-profile OCSP-ROOT ca-identity OCSP-ROOT set security pki ca-profile OCSP-ROOT enrollment url http://10.1.1.1:8080/scep/OCSP-ROOT/ set security pki ca-profile OCSP-ROOT revocation-check ocsp url http://10.157.88.56:8210/OCSP-ROOT/ set security pki ca-profile OCSP-ROOT revocation-check use-ocsp set security pki ca-profile OCSP-ROOT revocation-check ocsp disable-responder-revocation-check set security pki ca-profile OCSP-ROOT revocation-check ocsp connection-failure fallback-crl set security pki ca-profile OCSP-ROOT revocation-check crl url http://10.1.1.1:8080/crl-as-der/currentcrl-45.crlid=45 set security ike proposal ike_prop authentication-method rsa-signatures set security ike proposal ike_prop dh-group group2 set security ike proposal ike_prop authentication-algorithm sha1 set security ike proposal ike_prop encryption-algorithm 3des-cbc set security ike policy ike_policy mode aggressive set security ike policy ike_policy proposals ike_prop set security ike policy ike_policy certificate local-certificate localcert1 set security ike gateway jsr_gateway ike-policy ike_policy set security ike gateway jsr_gateway address 198.51.100.50 set security ike gateway jsr_gateway remote-identity hostname localcert11.example.net set security ike gateway jsr_gateway external-interface reth1 set security ike gateway jsr_gateway version v2-only set security ipsec proposal ipsec_prop protocol esp set security ipsec proposal ipsec_prop authentication-algorithm hmac-sha1-96 set security ipsec proposal ipsec_prop encryption-algorithm 3des-cbc set security ipsec proposal ipsec_prop lifetime-seconds 1200 set security ipsec proposal ipsec_prop lifetime-kilobytes 150000 set security ipsec policy ipsec_policy perfect-forward-secrecy keys group2 set security ipsec policy ipsec_policy proposals ipsec_prop set security ipsec vpn test_vpn bind-interface st0.1 set security ipsec vpn test_vpn ike gateway jsr_gateway set security ipsec vpn test_vpn ike ipsec-policy ipsec_policy

Procedimiento paso a paso

En el ejemplo siguiente, debe explorar por varios niveles en la jerarquía de configuración. Para obtener instrucciones sobre cómo hacerlo, consulte Uso del editor de CLI en modo de configuración en la Guía del usuario de CLI de Junos OS.

Para configurar la VPN del mismo nivel A para que use OCSP:

Configurar interfaces.

[edit interfaces] set ge-0/0/3 gigether-options redundant-parent reth1 set ge-9/0/3 gigether-options redundant-parent reth1 set lo0 unit 0 family inet address 172.16.1.100/24 set lo0 redundant-pseudo-interface-options redundancy-group 1 set reth1 redundant-ether-options redundancy-group 1 set reth1 unit 0 family inet address 192.0.2.0/24 set st0 unit 1 family inet address 172.18.1.100/24

Configure el perfil de CA.

[edit security pki ca-profile OCSP-ROOT] set ca-identity OCSP-ROOT set enrollment url http://10.1.1.1:8080/scep/OCSP-ROOT/ set revocation-check ocsp url http://10.157.88.56:8210/OCSP-ROOT/ set revocation-check use-ocsp set revocation-check ocsp disable-responder-revocation-check set revocation-check ocsp connection-failure fallback-crl set revocation-check crl url http://10.1.1.1:8080/crl-as-der/currentcrl-45.crlid=45

Configure las opciones de la fase 1.

[edit security ike proposal ike_prop] set authentication-method rsa-signatures set dh-group group2 set authentication-algorithm sha1 set encryption-algorithm 3des-cbc [edit security ike policy ike_policy] set mode aggressive set proposals ike_prop set certificate local-certificate localcert1 [edit security ike gateway jsr_gateway] set ike-policy ike_policy set address 198.51.100.50 set remote-identity hostname localcert11.example.net set external-interface reth1 set version v2-only

Configure las opciones de la fase 2.

[edit security ipsec proposal ipsec_prop] set protocol esp set authentication-algorithm hmac-sha1-96 set encryption-algorithm 3des-cbc set lifetime-seconds 1200 set lifetime-kilobytes 150000 [edit security ipsec policy ipsec_policy] set perfect-forward-secrecy keys group2 set proposals ipsec_prop [edit security ipsec vpn test_vpn] set bind-interface st0.1 set ike gateway jsr_gateway set ike ipsec-policy ipsec_policy

Resultados

Desde el modo de configuración, ingrese los comandos show interfaces, show security pki ca-profile OCSP-ROOT, show security ike y show security ipsec para confirmar la configuración. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración en este ejemplo para corregirla.

[edit]

user@host# show interfaces

ge-0/0/3 {

gigether-options {

redundant-parent reth1;

}

}

ge-9/0/3 {

gigether-options {

redundant-parent reth1;

}

}

lo0 {

unit 0 {

family inet {

address 172.16.1.100/24;

}

}

redundant-pseudo-interface-options {

redundancy-group 1;

}

}

reth1 {

redundant-ether-options {

redundancy-group 1;

}

unit 0 {

family inet {

address 192.0.2.0/24;

}

}

}

st0 {

unit 1 {

family inet {

address 172.18.1.100/24;

}

}

}

[edit]

user@host# show security pki ca-profile OCSP-ROOT

ca-identity OCSP-ROOT;

enrollment {

url http://10.1.1.1:8080/scep/OCSP-ROOT/;

}

revocation-check {

crl {

url http://10.1.1.1:8080/crl-as-der/currentcrl-45.crlid=45;

}

ocsp {

disable-responder-revocation-check;

url http://10.157.88.56:8210/OCSP-ROOT/;

}

use-ocsp;

}

[edit]

user@host# show security ike

proposal ike_prop {

authentication-method rsa-signatures;

dh-group group2;

authentication-algorithm sha1;

encryption-algorithm 3des-cbc;

}

policy ike_policy {

mode aggressive;

proposals ike_prop;

certificate {

local-certificate localcert1;

}

}

gateway jsr_gateway {

ike-policy ike_policy;

address 10.10.2.50;

remote-identity hostname localcert11.example.net;

external-interface reth1;

version v2-only;

}

[edit]

user@host# show security ipsec

proposal ipsec_prop {

protocol esp;

authentication-algorithm hmac-sha1-96;

encryption-algorithm 3des-cbc;

lifetime-seconds 1200;

lifetime-kilobytes 150000;

}

policy ipsec_policy {

perfect-forward-secrecy {

keys group2;

}

proposals ipsec_prop;

}

vpn test_vpn {

bind-interface st0.1;

ike {

gateway jsr_gateway;

ipsec-policy ipsec_policy;

}

}

Cuando termine de configurar el dispositivo, ingrese commit en el modo de configuración.

Configuración del par B

Configuración rápida de CLI

Para configurar rápidamente la VPN par B para que use OCSP, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía [edit] y, a continuación, ingrese commit desde el modo de configuración.

set interfaces ge-0/0/2 unit 0 family inet address 198.51.100.0/24 set interfaces lo0 unit 0 family inet address 172.17.1.100/24 set interfaces st0 unit 1 family inet address 172.18.1.1/24 set security pki ca-profile OCSP-ROOT ca-identity OCSP-ROOT set security pki ca-profile OCSP-ROOT enrollment url http://10.1.1.1:8080/scep/OCSP-ROOT/ set security pki ca-profile OCSP-ROOT revocation-check ocsp url http://10.157.88.56:8210/OCSP-ROOT/ set security pki ca-profile OCSP-ROOT revocation-check use-ocsp set security pki ca-profile OCSP-ROOT revocation-check ocsp disable-responder-revocation-check set security pki ca-profile OCSP-ROOT revocation-check ocsp connection-failure fallback-crl set security pki ca-profile OCSP-ROOT revocation-check crl url http://10.1.1.1:8080/crl-as-der/currentcrl-45.crlid=45 set security ike proposal ike_prop authentication-method rsa-signatures set security ike proposal ike_prop dh-group group2 set security ike proposal ike_prop authentication-algorithm sha1 set security ike proposal ike_prop encryption-algorithm 3des-cbc set security ike policy ike_policy mode aggressive set security ike policy ike_policy proposals ike_prop set security ike policy ike_policy certificate local-certificate localcert11 set security ike gateway jsr_gateway ike-policy ike_policy set security ike gateway jsr_gateway address 192.0.2.50 set security ike gateway jsr_gateway local-identity hostname localcert11.example.net set security ike gateway jsr_gateway external-interface ge-0/0/2.0 set security ike gateway jsr_gateway version v2-only set security ipsec proposal ipsec_prop protocol esp set security ipsec proposal ipsec_prop authentication-algorithm hmac-sha1-96 set security ipsec proposal ipsec_prop encryption-algorithm 3des-cbc set security ipsec proposal ipsec_prop lifetime-seconds 1200 set security ipsec proposal ipsec_prop lifetime-kilobytes 150000 set security ipsec policy ipsec_policy perfect-forward-secrecy keys group2 set security ipsec policy ipsec_policy proposals ipsec_prop set security ipsec vpn test_vpn bind-interface st0.1 set security ipsec vpn test_vpn ike gateway jsr_gateway set security ipsec vpn test_vpn ike ipsec-policy ipsec_policy set security ipsec vpn test_vpn establish-tunnels immediately

Procedimiento paso a paso

En el ejemplo siguiente, debe explorar por varios niveles en la jerarquía de configuración. Para obtener instrucciones sobre cómo hacerlo, consulte Uso del editor de CLI en modo de configuración en la Guía del usuario de CLI de Junos OS.

Para configurar la VPN del mismo nivel B para que use OCSP:

Configurar interfaces.

[edit interfaces] set ge-0/0/2 unit 0 family inet address 198.51.100.0/24 set lo0 unit 0 family inet address 172.17.1.100/24 set st0 unit 1 family inet address 172.18.1.1/24

Configure el perfil de CA.

[edit security pki ca-profile OCSP-ROOT] set ca-identity OCSP-ROOT set enrollment url http://10.1.1.1:8080/scep/OCSP-ROOT/ set revocation-check ocsp url http://10.157.88.56:8210/OCSP-ROOT/ set revocation-check use-ocsp set revocation-check ocsp disable-responder-revocation-check set revocation-check ocsp connection-failure fallback-crl set revocation-check crl url http://10.1.1.1:8080/crl-as-der/currentcrl-45.crlid=45

Configure las opciones de la fase 1.

[edit security ike proposal ike_prop] set authentication-method rsa-signatures set dh-group group2 set authentication-algorithm sha1 set encryption-algorithm 3des-cbc [edit security ike policy ike_policy] set mode aggressive set proposals ike_prop set certificate local-certificate localcert1 [edit security ike gateway jsr_gateway] set ike-policy ike_policy set address 192.0.2.50 set local-identity hostname localcert11.example.net set external-interface ge-0/0/2.0 set version v2-only

Configure las opciones de la fase 2.

[edit security ipsec proposal ipsec_prop] set protocol esp set authentication-algorithm hmac-sha1-96 set encryption-algorithm 3des-cbc set lifetime-seconds 1200 set lifetime-kilobytes 150000 [edit security ipsec policy ipsec_policy] set perfect-forward-secrecy keys group2 set proposals ipsec_prop [edit security ipsec vpn test_vpn] set bind-interface st0.1 set ike gateway jsr_gateway set ike ipsec-policy ipsec_policy set establish-tunnels immediately

Resultados

Desde el modo de configuración, ingrese los comandos show interfaces, show security pki ca-profile OCSP-ROOT, show security ike y show security ipsec para confirmar la configuración. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración en este ejemplo para corregirla.

[edit]

user@host# show interfaces

ge-0/0/2 {

unit 0 {

family inet {

address 198.51.100.0/24;

}

}

}

lo0 {

unit 0 {

family inet {

address 172.17.1.100/24;

}

}

}

st0 {

unit 1 {

family inet {

address 172.18.1.1/24;

}

}

}

[edit]

user@host# show security pki ca-profile OCSP-ROOT

ca-identity OCSP-ROOT;

enrollment {

url http://10.1.1.1:8080/scep/OCSP-ROOT/;

}

revocation-check {

crl {

url http://10.1.1.1:8080/crl-as-der/currentcrl-45.crlid=45;

}

ocsp {

disable-responder-revocation-check;

url http://10.157.88.56:8210/OCSP-ROOT/;

}

use-ocsp;

}

[edit]

user@host# show security ike

proposal ike_prop {

authentication-method rsa-signatures;

dh-group group2;

authentication-algorithm sha1;

encryption-algorithm 3des-cbc;

}

policy ike_policy {

mode aggressive;

proposals ike_prop;

certificate {

local-certificate localcert11;

}

}

gateway jsr_gateway {

ike-policy ike_policy;

address 192.0.2.50;

local-identity hostname localcert11.example.net;

external-interface ge-0/0/2.0;

version v2-only;

}

[edit]

user@host# show security ipsec

proposal ipsec_prop {

protocol esp;

authentication-algorithm hmac-sha1-96;

encryption-algorithm 3des-cbc;

lifetime-seconds 1200;

lifetime-kilobytes 150000;

}

policy ipsec_policy {

perfect-forward-secrecy {

keys group2;

}

proposals ipsec_prop;

}

vpn test_vpn {

bind-interface st0.1;

ike {

gateway jsr_gateway;

ipsec-policy ipsec_policy;

}

establish-tunnels immediately;

}

Cuando termine de configurar el dispositivo, ingrese commit en el modo de configuración.

Verificación

Confirme que la configuración funcione correctamente.

- Comprobación de certificados de CA

- Verificación de certificados locales

- Verificación del estado de la fase 1 de IKE

- Comprobación del estado de fase 2 de IPsec

Comprobación de certificados de CA

Propósito

Compruebe la validez de un certificado de CA en cada dispositivo del mismo nivel.

Acción

En el modo operativo, escriba el show security pki ca-certificate ca-profile OCSP-ROOT comando o show security pki ca-certificate ca-profile OCSP-ROOT detail .

user@host> show security pki ca-certificate ca-profile OCSP-ROOT

Certificate identifier: OCSP-ROOT

Issued to: OCSP-ROOT, Issued by: C = US, O = example, CN = OCSP-ROOT

Validity:

Not before: 11-15-2013 22:26 UTC

Not after: 11-14-2016 22:26 UTC

Public key algorithm: rsaEncryption(2048 bits)

user@host> show security pki ca-certificate ca-profile OCSP-ROOT detail

Certificate identifier: OCSP-ROOT

Certificate version: 3

Serial number: 0000a17f

Issuer:

Organization: example, Country: US, Common name: OCSP-ROOT

Subject:

Organization: example, Country: US, Common name: OCSP-ROOT

Subject string:

C=US, O=example, CN=OCSP-ROOT

Validity:

Not before: 11-15-2013 22:26 UTC

Not after: 11-14-2016 22:26 UTC

Public key algorithm: rsaEncryption(2048 bits)

30:82:01:0a:02:82:01:01:00:c6:38:e9:03:69:5e:45:d8:a3:ea:3d

2e:e3:b8:3f:f0:5b:39:f0:b7:35:64:ed:60:a0:ba:89:28:63:29:e7

27:82:47:c4:f6:41:53:c8:97:d7:1e:3c:ca:f0:a0:b9:09:0e:3d:f8

76:5b:10:6f:b5:f8:ef:c5:e8:48:b9:fe:46:a3:c6:ba:b5:05:de:2d

91:ce:20:12:8f:55:3c:a6:a4:99:bb:91:cf:05:5c:89:d3:a7:dc:a4

d1:46:f2:dc:36:f3:f0:b5:fd:1d:18:f2:e6:33:d3:38:bb:44:8a:19

ad:e0:b1:1a:15:c3:56:07:f9:2d:f6:19:f7:cd:80:cf:61:de:58:b8

a3:f5:e0:d1:a3:3a:19:99:80:b0:63:03:1f:25:05:cc:b2:0c:cd:18

ef:37:37:46:91:20:04:bc:a3:4a:44:a9:85:3b:50:33:76:45:d9:ba

26:3a:3b:0d:ff:82:40:36:64:4e:ea:6a:d8:9b:06:ff:3f:e2:c4:a6

76:ee:8b:58:56:a6:09:d3:4e:08:b0:64:60:75:f3:e2:06:91:64:73

d2:78:e9:7a:cb:8c:57:0e:d1:9a:6d:3a:4a:9e:5b:d9:e4:a2:ef:31

5d:2b:2b:53:ab:a1:ad:45:49:fd:a5:e0:8b:4e:0b:71:52:ca:6b:fa

8b:0e:2c:7c:7b:02:03:01:00:01

Signature algorithm: sha1WithRSAEncryption

Distribution CRL:

http://10.1.1.1:8080/crl-as-der/currentcrl-45.crl?id=45

Authority Information Access OCSP:

http://10.1.1.1:8090/OCSP-ROOT/

Use for key: CRL signing, Certificate signing, Key encipherment, Digital signature

Fingerprint:

ed:ce:ec:13:1a:d2:ab:0a:76:e5:26:6d:2c:29:5d:49:90:57:f9:41 (sha1)

af:87:07:69:f0:3e:f7:c6:b8:2c:f8:df:0b:ae:b0:28 (md5)

En este ejemplo, se utilizan direcciones IP en las direcciones URL de la configuración del perfil de CA. Si las direcciones IP no se usan con certificados emitidos por CA o certificados de CA, el DNS debe configurarse en la configuración del dispositivo. DNS debe poder resolver el host en la CRL de distribución y en la URL de CA en la configuración del perfil de CA. Además, debe tener acceso de red al mismo host para recibir comprobaciones de revocación.

Significado

El resultado muestra los detalles y la validez del certificado de CA en cada par de la siguiente manera:

C—País.O—Organización.CN—Nombre común.Not before—Fecha de inicio de validez.Not after—Fecha de finalización de la validez.

Verificación de certificados locales

Propósito

Compruebe la validez de un certificado local en cada dispositivo del mismo nivel.

Acción

Desde el modo operativo, ingrese el comando show security pki local-certificate certificate-id localcert1 detail.

user@host> show security pki local-certificate certificate-id localcert1 detail

Certificate identifier: localcert1

Certificate version: 3

Serial number: 013e3f1d

Issuer:

Organization: example, Country: US, Common name: OCSP-ROOT

Subject:

Organization: example, Organizational unit: example, State: california1, Locality: sunnyvale1, Common name: localcert1, Domain component: domain_component1

Subject string:

DC=domain_component1, CN=localcert1, OU=example, O=example, L=sunnyvale1, ST=california1, C=us1

Alternate subject: "localcert1@example.net", localcert1.example.net, 10.10.1.50

Validity:

Not before: 01-28-2014 22:23 UTC

Not after: 03-29-2014 22:53 UTC

Public key algorithm: rsaEncryption(1024 bits)

30:81:89:02:81:81:00:a6:df:c1:57:59:f8:4d:0f:c4:a8:96:25:97

03:c4:a0:fb:df:d5:f3:d5:56:b6:5a:26:65:b8:1a:ec:be:f6:c6:5f

b3:d7:d3:59:39:48:52:4a:e3:1b:e4:e0:6d:24:c3:c1:50:8c:55:3b

c0:c1:29:a0:45:29:8e:ec:3e:52:2f:84:b3:e8:89:9a:0f:8b:7d:e8

90:4b:c1:28:48:95:b3:aa:11:ab:b4:8c:a8:80:ce:90:07:2a:13:a2

2f:84:44:92:3b:be:7d:39:5b:2f:9a:4c:7a:2f:2d:31:8b:12:6d:52

34:7d:6b:e4:69:7e:f3:86:55:e2:89:31:98:c9:15:02:03:01:00:01

Signature algorithm: sha1WithRSAEncryption

Distribution CRL:

http://10.1.1.1:8080/crl-as-der/currentcrl-45.crl?id=45

Authority Information Access OCSP:

http://10.1.1.1/:8090/OCSP-ROOT/

Fingerprint:

00:c6:56:64:ad:e3:ce:8e:26:6b:df:17:1e:de:fc:14:a4:bb:8c:e4 (sha1)

7f:43:c6:ed:e4:b3:7a:4f:9a:8c:0b:61:95:01:c9:52 (md5)

Auto-re-enrollment:

Status: Disabled

Next trigger time: Timer not started

Significado

El resultado muestra los detalles y la validez de un certificado local en cada par de la siguiente manera:

DC: componente de dominio.CN—Nombre común.OU—Unidad organizativa.O—Organización.L—LocalidadST—Estado.C—País.Not before—Fecha de inicio de validez.Not after—Fecha de finalización de la validez.

Verificación del estado de la fase 1 de IKE

Propósito

Verifique el estado de la fase 1 de IKE en cada dispositivo del mismo nivel.

Acción

Desde el modo operativo, ingrese el comando show security ike security-associations.

user@host> show security ike security-associations Index State Initiator cookie Responder cookie Mode Remote Address 6534660 UP 3e62e05abd6a703f c552b238e8a26668 IKEv2 198.51.100.50

Desde el modo operativo, ingrese el comando show security ike security-associations detail.

user@host> show security ike security-associations detail

IKE peer 198.51.100.50, Index 6534660, Gateway Name: jsr_gateway

Role: Responder, State: UP

Initiator cookie: 3e62e05abd6a703f, Responder cookie: c552b238e8a26668

Exchange type: IKEv2, Authentication method: RSA-signatures

Local: 192.0.2.50:500, Remote: 198.51.100.50:500

Lifetime: Expires in 26906 seconds

Peer ike-id: localcert11.example.net

Xauth assigned IP: 0.0.0.0

Algorithms:

Authentication : hmac-sha1-96

Encryption : 3des-cbc

Pseudo random function: hmac-sha1

Diffie-Hellman group : DH-group-2

Traffic statistics:

Input bytes : 2152

Output bytes : 2097

Input packets: 4

Output packets: 4

Flags: IKE SA is created

IPSec security associations: 4 created, 0 deleted

Phase 2 negotiations in progress: 0

Negotiation type: Quick mode, Role: Responder, Message ID: 0

Local: 192.0.2.50:500, Remote: 198.51.100.50:500

Local identity: 192.0.2.50

Remote identity: localcert11.example.net

Flags: IKE SA is created

Significado

El flags campo del resultado muestra que se ha creado una asociación de seguridad IKE.

Comprobación del estado de fase 2 de IPsec

Propósito

Compruebe el estado de fase 2 de IPsec en cada dispositivo del mismo nivel.

Acción

Desde el modo operativo, ingrese el comando show security ipsec security-associations.

user@host> show security ipsec security-associations Total active tunnels: 1 ID Algorithm SPI Life:sec/kb Mon lsys Port Gateway <131073 ESP:3des/sha1 9d1066e2 252/ 150000 - root 500 198.51.100.50 >131073 ESP:3des/sha1 82079c2c 252/ 150000 - root 500 198.51.100.50

Desde el modo operativo, ingrese el comando show security ipsec security-associations detail.

user@host> show security ipsec security-associations detail

ID: 131073 Virtual-system: root, VPN Name: test_vpn

Local Gateway: 192.0.2.50, Remote Gateway: 198.51.100.50

Local Identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0)

Remote Identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0)

Version: IKEv2

DF-bit: clear

Bind-interface: st0.1

Port: 500, Nego#: 2, Fail#: 0, Def-Del#: 0 Flag: 0x600a29

Last Tunnel Down Reason: Delete payload received

Direction: inbound, SPI: 9d1066e2, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 249 seconds

Lifesize Remaining: 150000 kilobytes

Soft lifetime: Expires in 10 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha1-96, Encryption: 3des-cbc

Anti-replay service: counter-based enabled, Replay window size: 64

Direction: outbound, SPI: 82079c2c, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 249 seconds

Lifesize Remaining: 150000 kilobytes

Soft lifetime: Expires in 10 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha1-96, Encryption: 3des-cbc

Anti-replay service: counter-based enabled, Replay window size: 64Significado

El resultado muestra los detalles de las asociaciones de seguridad ipsec.