Monitoreo pasivo

Descripción de la supervisión pasiva

La supervisión pasiva es un tipo de monitoreo de red que se utiliza para capturar pasivamente el tráfico de las interfaces de monitoreo. Cuando habilita la supervisión pasiva, el dispositivo acepta y monitorea el tráfico en la interfaz, y reenvía el tráfico a las herramientas de supervisión, como servidores IDS y analizadores de paquetes, u otros dispositivos, como enrutadores o hosts de nodo final.

Beneficios de la supervisión pasiva

-

Proporciona capacidades de filtrado para monitorear el tráfico de entrada y salida en el punto de presencia de Internet (PoP) donde se conectan las redes de seguridad.

Directrices para configurar la supervisión pasiva

-

Solo puede configurar la supervisión pasiva en el nivel de la interfaz. No se admite la configuración por VLAN o interfaz lógica.

-

Una interfaz de supervisión pasiva no puede ser una interfaz De Ethernet (AE) agregada.

-

Las herramientas o dispositivos de supervisión deben estar conectados directamente al conmutador o enrutador.

-

Se pierden paquetes con más de dos etiquetas MPLS y más de dos etiquetas VLAN.

-

Los paquetes de excepción, como las opciones de paquete IP, la alerta de enrutador y los paquetes de vencimiento TTL se tratan como tráfico regular.

-

No se admite la encapsulación Ethernet.

-

La familia MPLS es compatible con los enrutadores PTX10001-36MR, PTX10004 y PTX10008.

-

El protocolo de control de agregación de vínculos (LACP) no se admite en el paquete de AE conectado a la herramienta o dispositivo de supervisión.

Ejemplo: Configuración de la supervisión pasiva

En este ejemplo, se muestra cómo configurar la supervisión pasiva en conmutadores QFX10000.

- Requisitos

- Visión general

- Configuración

- Verificación

- Configuración de ejemplo para enrutadores PTX10001-36MR, PTX10004 y PTX10008

Requisitos

En este ejemplo, se utilizan los siguientes componentes de hardware y software:

-

Dos enrutadores (R1 y R2)

-

Un conmutador QFX10002

-

Dos dispositivos conectados directamente al conmutador

-

Junos OS versión 18.4R1 o posterior

Visión general

En este ejemplo se describe cómo configurar la supervisión pasiva en el conmutador.

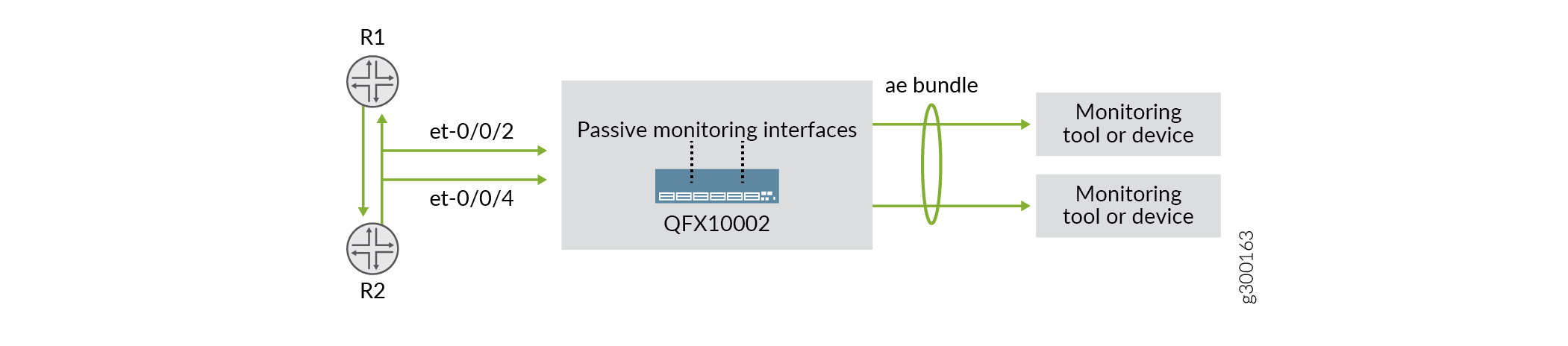

En la figura 1, et-0/0/2 y et-0/0/4 están configuradas como interfaces de monitoreo pasivo. Los paquetes que llegan a la red se intercambian entre el enrutador 1 (R1) y el enrutador 2 (R2) en dos direcciones (R1 a R2, de R2 a R1) y se envían a las interfaces supervisadas. Cuando se recibe tráfico, un filtro de firewall transfiere todos los paquetes a una instancia de enrutamiento y los reenvía a las herramientas de supervisión. Luego, las interfaces se agrupan en una sola interfaz lógica, conocida como grupo de agregación de vínculos (LAG) o paquete AE. Esto permite que el tráfico se distribuya uniformemente entre las herramientas de monitoreo aumentando efectivamente el ancho de banda del enlace ascendente. Si se produce un error en una interfaz, el paquete continúa llevando tráfico sobre las interfaces restantes.

Opcionalmente, puede aplicar hash simétrico a través de las interfaces de monitoreo pasivo para equilibrar el tráfico de carga a las herramientas de supervisión. Esto permite que el tráfico de entrada y salida del mismo flujo se envíe a través de la misma interfaz supervisada. Para configurar hash simétrico, incluya la no-incoming-port opción en la [edit forwarding-options enhanced-hash-key] jerarquía. El hash simétrico está habilitado y deshabilitado solo a nivel global. No se admite hash por protocolo.

Topología

de monitoreo pasivo

de monitoreo pasivo

Configuración

El siguiente ejemplo requiere que navegue por varios niveles en la jerarquía de CLI. Para obtener más información acerca de cómo navegar por la CLI, consulte Uso del editor de CLI en modo de configuración.

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía y, luego, ingrese commit desde el [edit] modo de configuración.

set interfaces et-0/0/2 passive-monitor-mode set interfaces et-0/0/2 unit 0 family inet filter input pm set interfaces et-0/0/4 passive-monitor-mode set interfaces et-0/0/4 unit 0 family inet filter input pm1 set firewall family inet filter pm1 term t1 from interface et-0/0/4.0 set firewall family inet filter pm1 term t1 then count c1 set firewall family inet filter pm1 term t1 then routing-instance pm_inst set firewall family inet filter pm term t1 from interface et-0/0/2.0 set firewall family inet filter pm term t1 then count c3 set firewall family inet filter pm term t1 then routing-instance pm_inst set routing-instances pm_inst instance-type virtual-router set routing-instances pm_inst interface ae0.0 set routing-instances pm_inst routing-options static route 0.0.0.0/0 next-hop 198.51.100.1 set interfaces xe-0/0/9:0 ether-options 802.3ad ae0 set interfaces xe-0/0/9:1 ether-options 802.3ad ae0 set interfaces ae0 unit 0 family inet address 198.51.100.2/24 arp 198.51.100.1 mac 00:10:94:00:00:05 set routing-instances pm_inst interface ae0.0 set forwarding-options enhanced-hash-key inet no-incoming-port

Configuración de la supervisión pasiva

Procedimiento paso a paso

Para configurar la supervisión pasiva:

-

Configure el modo de monitoreo pasivo en las interfaces del conmutador:

[edit]] user@switch# set interfaces et-0/0/2 passive-monitor-mode set interfaces et-0/0/2 unit 0 family inet filter input pm set interfaces et-0/0/4 passive-monitor-mode set interfaces et-0/0/4 unit 0 family inet filter input pm1

-

Configure un

family inetfiltro de firewall en las interfaces de monitoreo pasivo para reenviar el tráfico a una instancia de enrutamiento. Las acciones de filtro compatibles sonaccept, reject, count, routing-instance.[edit] user@switch# set firewall family inet filter pm1 term t1 from interface et-0/0/4.0 set firewall family inet filter pm1 term t1 then count c1 set firewall family inet filter pm1 term t1 then routing-instance pm_inst set firewall family inet filter pm term t1 from interface et-0/0/2.0 set firewall family inet filter pm term t1 then count c3 set firewall family inet filter pm term t1 then routing-instance pm_inst

-

Cree una instancia de enrutamiento con una ruta estática que apunte a los dispositivos.

[edit] user@switch# set routing-instances pm_inst instance-type virtual-router set routing-instances pm_inst interface ae0.0 set routing-instances pm_inst routing-options static route 0.0.0.0/0 next-hop 198.51.100.1

-

Configure un paquete AE en las interfaces de supervisión pasiva.

[edit] user@switch# set interfaces xe-0/0/9:0 ether-options 802.3ad ae0 set interfaces xe-0/0/9:1 ether-options 802.3ad ae0 set interfaces ae0 unit 0 family inet address 198.51.100.2/24 arp 198.51.100.1 mac 00:10:94:00:00:05 set routing-instances pm_inst interface ae0.0

-

(Opcional) Configure el hash simétrico.

[edit] user@switch# set forwarding-options enhanced-hash-key inet no-incoming-port

-

Desde el modo de configuración, ingrese el comando para confirmar la

show interfacesconfiguración. Si el resultado del comando no muestra la configuración deseada, repita las instrucciones en este ejemplo para corregirla. -

Si ha terminado de configurar las interfaces, ingrese

commitdesde el modo de configuración.

Verificación

Confirme que la configuración funciona correctamente.

Verificar la configuración de monitoreo pasivo

Propósito

Compruebe que la supervisión pasiva funciona en las interfaces. Si se muestra No-receive el resultado de la interfaz y No-transmit, esto significa que la supervisión pasiva está funcionando.

Acción

Desde el modo operativo, ingrese el show interfaces comando para ver las interfaces de supervisión pasiva.

user@host> show interfaces et-0/0/2

Physical interface: et-0/0/2, Enabled, Physical link is Up

Interface index: 146, SNMP ifIndex: 515

Link-level type: Ethernet, MTU: 1514, LAN-PHY mode, Speed: 40Gbps, BPDU Error: None, Loop Detect PDU Error: None, Ethernet-Switching Error: None, MAC-REWRITE Error: None,

Loopback: Disabled, Source filtering: Disabled, Flow control: Disabled, Media type: Fiber

Device flags : Present Running

Interface flags: SNMP-Traps No-receive No-transmit Internal: 0x4000

Link flags : None

CoS queues : 8 supported, 8 maximum usable queues

Current address: 3c:61:04:75:3c:5d, Hardware address: 3c:61:04:75:3c:5d

Last flapped : 2018-05-17 11:19:05 PDT (00:17:55 ago)

Input rate : 0 bps (0 pps)

Output rate : 0 bps (0 pps)

Active alarms : None

Active defects : None

PCS statistics Seconds

Bit errors 0

Errored blocks 0

Ethernet FEC Mode : NONE

Ethernet FEC statistics Errors

FEC Corrected Errors 0

FEC Uncorrected Errors 0

FEC Corrected Errors Rate 0

FEC Uncorrected Errors Rate 0

PRBS Statistics : Disabled

Interface transmit statistics: Disabled

user@host show interfaces et-0/0/4

Physical interface: et-0/0/4, Enabled, Physical link is Up

Interface index: 146, SNMP ifIndex: 515

Link-level type: Ethernet, MTU: 1514, LAN-PHY mode, Speed: 40Gbps, BPDU Error: None, Loop Detect PDU Error: None, Ethernet-Switching Error: None, MAC-REWRITE Error: None,

Loopback: Disabled, Source filtering: Disabled, Flow control: Disabled, Media type: Fiber

Device flags : Present Running

Interface flags: SNMP-Traps No-receive No-transmit Internal: 0x4000

Link flags : None

CoS queues : 8 supported, 8 maximum usable queues

Current address: 3c:61:04:75:3c:5d, Hardware address: 3c:61:04:75:3c:5d

Last flapped : 2018-05-17 11:19:05 PDT (00:18:17 ago)

Input rate : 0 bps (0 pps)

Output rate : 0 bps (0 pps)

Active alarms : None

Active defects : None

PCS statistics Seconds

Bit errors 0

Errored blocks 0

Ethernet FEC Mode : NONE

Ethernet FEC statistics Errors

FEC Corrected Errors 0

FEC Uncorrected Errors 0

FEC Corrected Errors Rate 0

FEC Uncorrected Errors Rate 0

PRBS Statistics : Disabled

Interface transmit statistics: Disabled

Verificar hash simétrico

Propósito

Verifique el resultado de hash simétrico. Los campos de puerto de entrada para inet,inet6 y L2 deben establecerse en No.

Acción

Desde el modo de configuración, ingrese el show forwarding-options enhanced-hash-key comando.

Slot 0

Seed value for Hash function 0: 3626023417

Seed value for Hash function 1: 3626023417

Seed value for Hash function 2: 3626023417

Seed value for Hash function 3: 3626023417

Inet settings:

--------------

IPV4 dest address: Yes

IPV4 source address: Yes

L4 Dest Port: Yes

L4 Source Port: Yes

Incoming port: No

Inet6 settings:

--------------

IPV6 dest address: Yes

IPV6 source address: Yes

L4 Dest Port: Yes

L4 Source Port: Yes

Incoming port: No

L2 settings:

------------

Dest Mac address: No

Source Mac address: No

Vlan Id: Yes

Inner-vlan Id: No

Incoming port: No

GRE settings:

-------------

Key: No

Protocol: No

MPLS settings:

--------------

MPLS Enabled: Yes

VXLAN settings:

---------------

VXLAN VNID: No

Configuración de ejemplo para enrutadores PTX10001-36MR, PTX10004 y PTX10008

La siguiente es una configuración de ejemplo para los enrutadores PTX10001-36MR, PTX10004 y PTX10008 con compatibilidad de familia mpls.

set interfaces et-0/0/13 passive-monitor-mode set interfaces et-0/0/13 passive-monitor-mode set interfaces et-0/0/13 unit 0 family inet filter input ipv4pmFilter set interfaces et-0/0/13 unit 0 family inet6 filter input ipv6pmFilter set interfaces et-0/0/13 unit 0 family mpls filter input mplspmFilter set interfaces et-0/0/5 ether-options 802.3ad ae0 set interfaces et-0/0/7 ether-options 802.3ad ae0 set interfaces ae0 unit 0 family inet address 192.168.1.1/24 arp 192.168.1.10 mac 00:00:00:11:11:11 set interfaces ae0 unit 0 family inet6 address 2001:db8:1::1/64 ndp 2001:db8:1::10 mac 00:00:00:11:11:11 set routing-instances pm_inst routing-options rib pm_inst.inet6.0 static route 0::0/0 next-hop 2001:db8:1::10 set routing-instances pm_inst routing-options static route 0.0.0.0/0 next-hop 192.168.1.10 set routing-instances pm_inst instance-type virtual-router set routing-instances pm_inst interface ae0.0 set firewall family inet filter ipv4pmFilter term t1 then count C1 set firewall family inet filter ipv4pmFilter term t1 then routing-instance pm_inst set firewall family inet6 filter ipv6pmFilter term t2 then count C2 set firewall family inet6 filter ipv6pmFilter term t2 then routing-instance pm_inst set firewall family mpls filter ipv4pmfilter term t1 then count C1 set firewall family mpls filter ipv4pmfilter term t1 then routing-instance pm_inst set firewall family mpls filter ipv4pmfilter term t1 from ip-version ipv4 ip-protocol-except 255 set firewall family mpls filter ipv6pmfilter term t2 then count C2 set firewall family mpls filter ipv6pmfilter term t2 then routing-instance pm_inst set firewall family mpls filter ipv6pmfilter term t2 from ip-version ipv6 next-header-except 255