EN ESTA PÁGINA

Políticas de seguridad que usan VRF Group

Descripción general

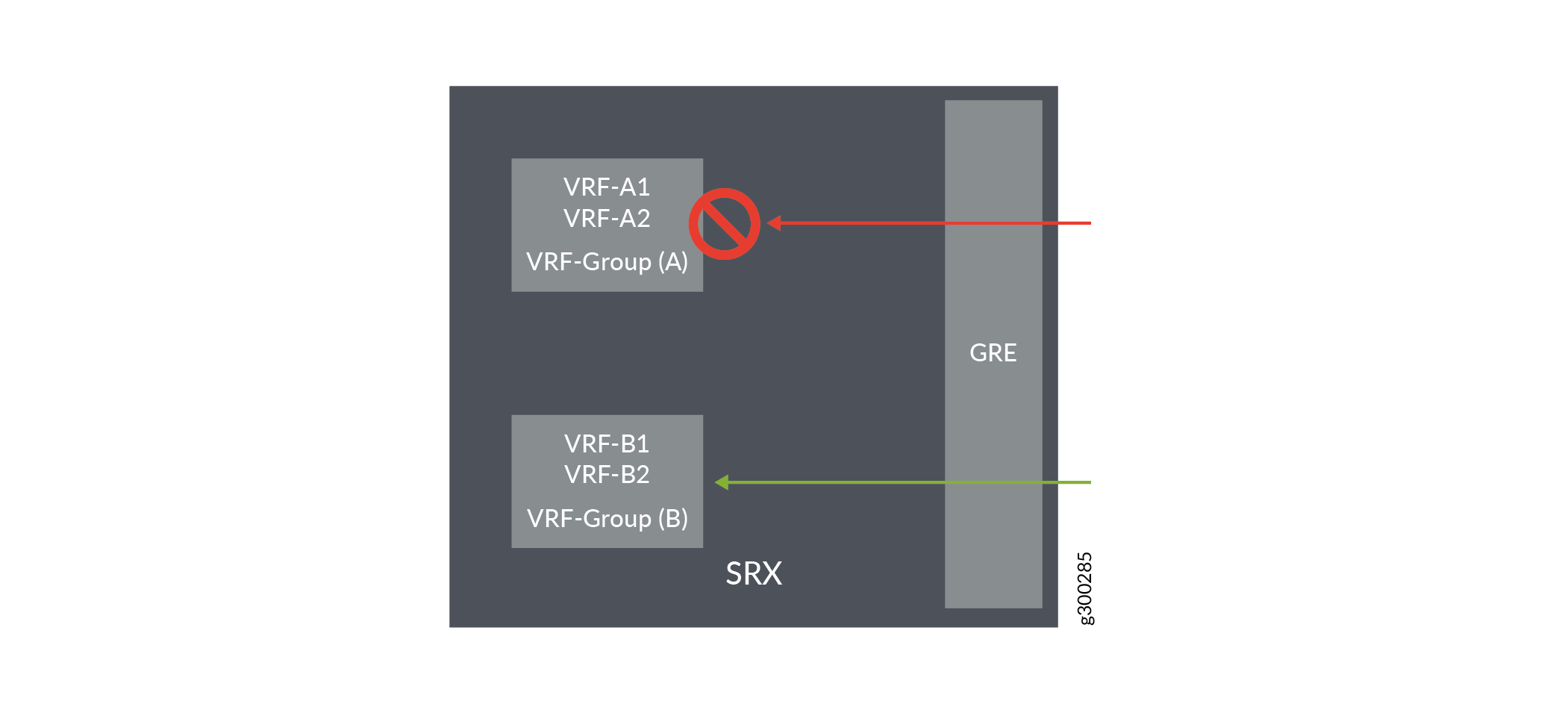

En la red SD-WAN, cuando entra tráfico diferente basado en VRF en el dispositivo desde el mismo túnel, como GRE o GE, el dispositivo aplica una política basada en la instancia de VRF dada. El dispositivo permite o deniega el tráfico destinado a una instancia de VRF determinada para controlar el tráfico basado en VRF.

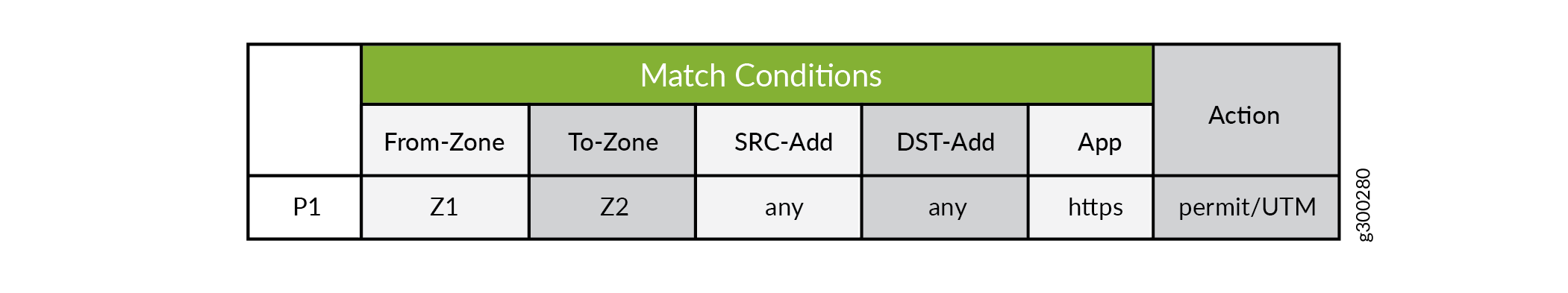

Actualmente, hay 5 condiciones coincidentes para cada política:

-

Desde la zona

-

Zona de destino

-

Dirección de origen

-

Dirección de destino

-

Aplicaciones

La figura 1 muestra las condiciones de coincidencia en una política.

de coincidencia

de coincidencia

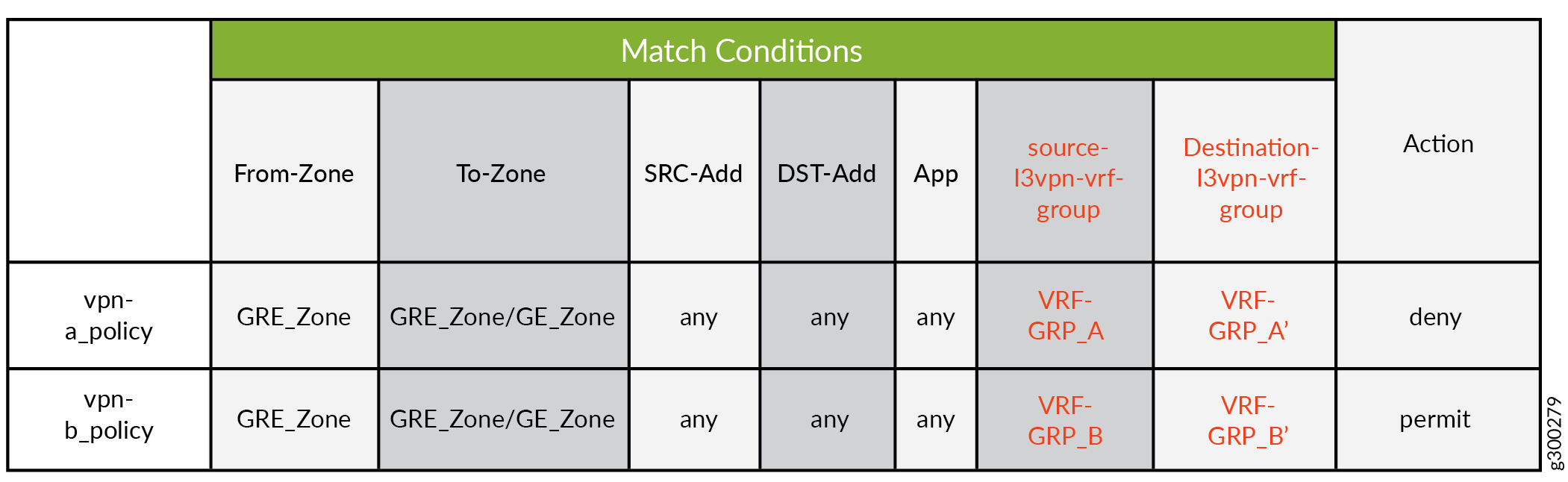

Con las condiciones de coincidencia de políticas actuales, no puede permitir VRF-B1 o VRF-B2 y denegar VRF-A1 o VRF-A2. Para admitir esto, se agregan condiciones de coincidencia adicionales a la política en la red SD-WAN utilizando el grupo VRF.

Cuando el flujo recibe la información de los grupos VRF de origen y destino, reenvía la información a la API de búsqueda de políticas junto con la información de tuplas de claves de políticas para cumplir las condiciones de coincidencia.

La figura 2 muestra los grupos VRF agregados como condición de coincidencia en una política.

VRF

VRF

Si la información del grupo VRF de origen y destino no se especifica en una política, estos grupos coinciden con any el grupo VRF.

Ejemplo: Configuración de una política de seguridad para permitir el tráfico basado en VRF desde una red IP a una red MPLS mediante el grupo VRF

En este ejemplo, se muestra cómo configurar una política de seguridad para permitir el tráfico desde una red IP privada a la red MPL mediante el grupo VRF.

Requisitos

-

Cualquier versión de Junos compatible.

-

En dispositivos compatibles.

Descripción general

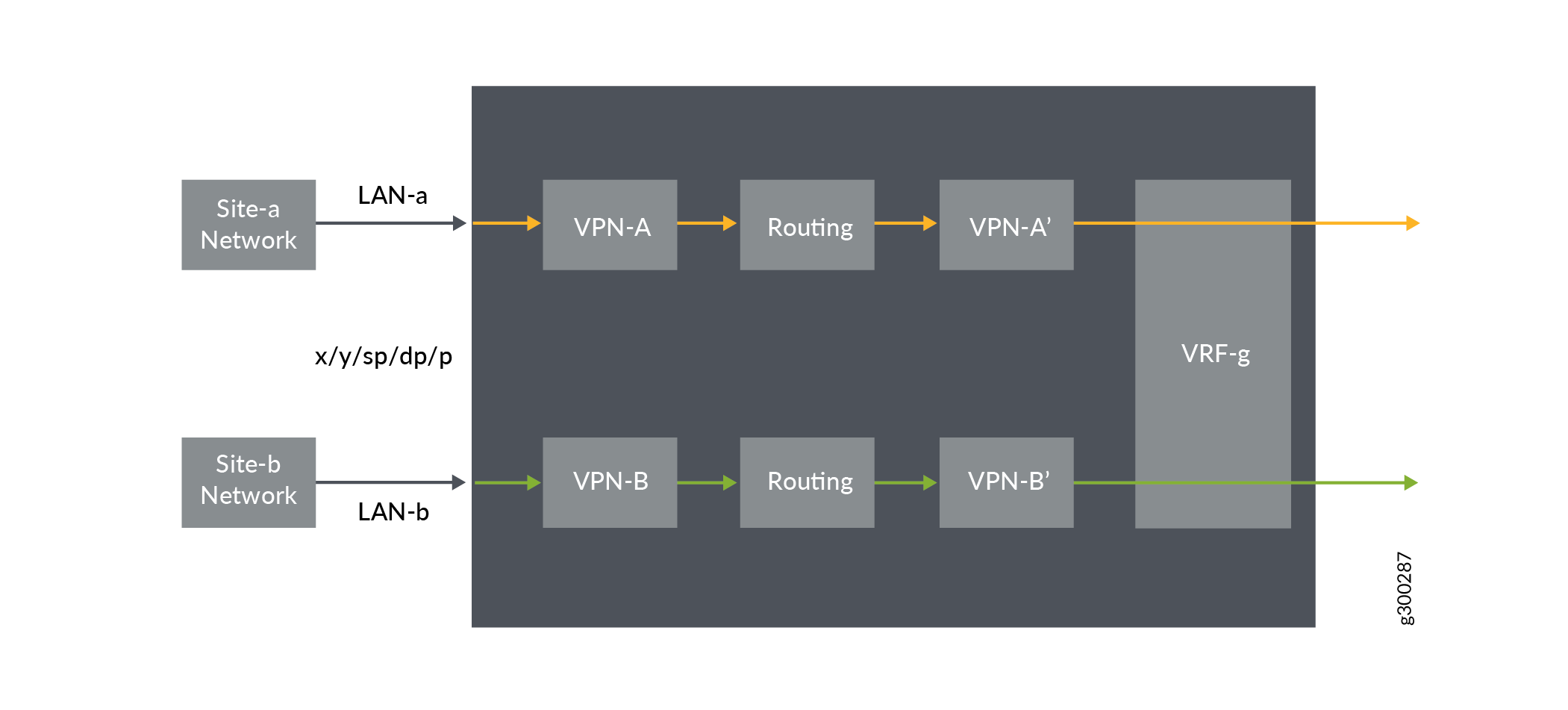

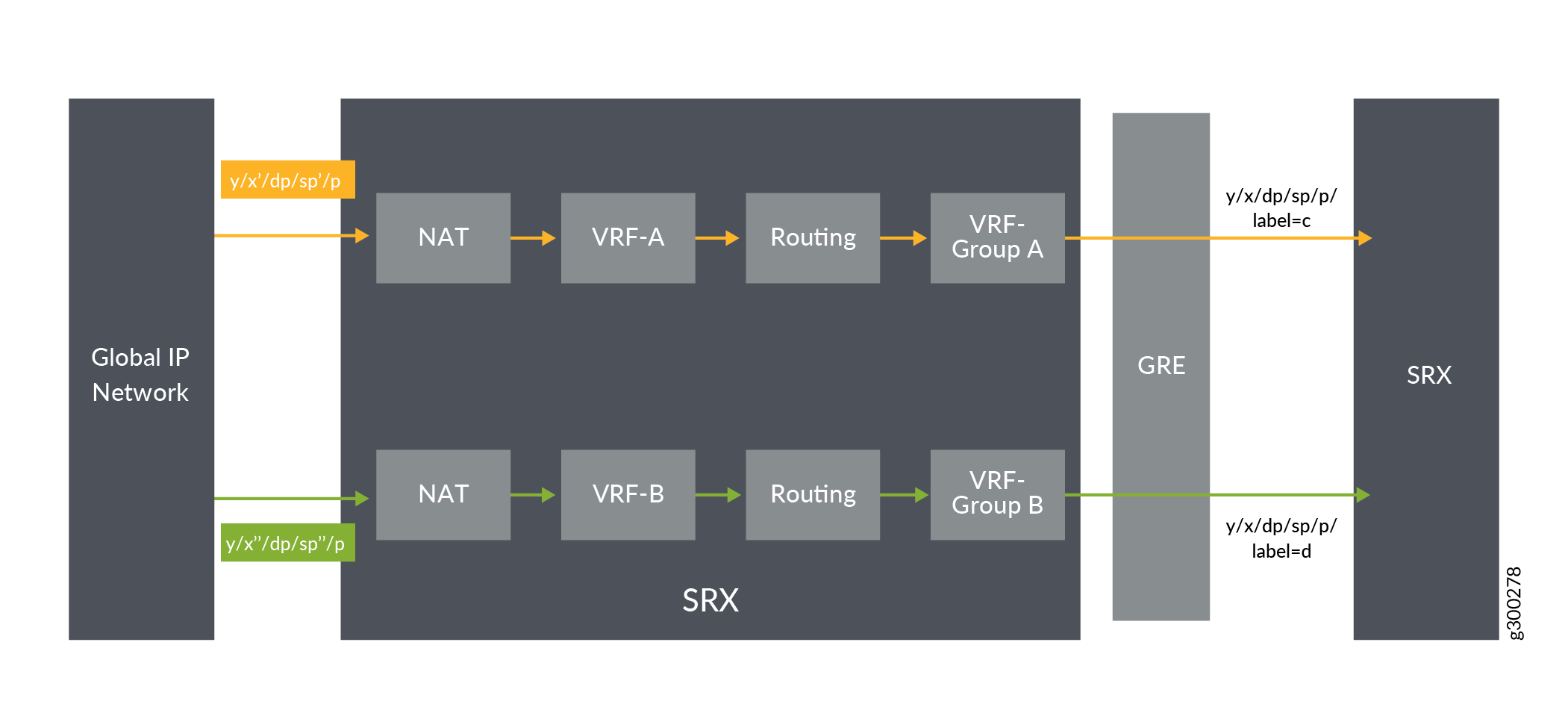

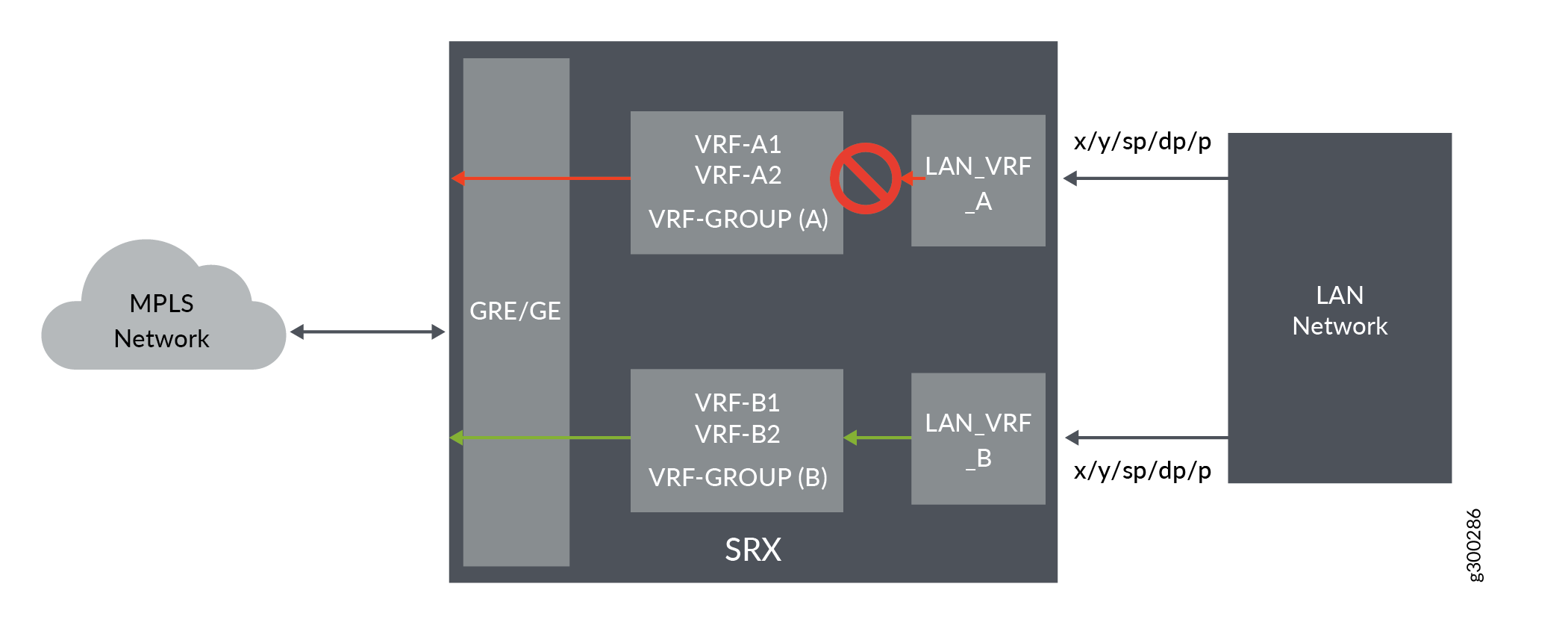

En Junos OS, las políticas de seguridad aplican reglas para el tráfico de tránsito, en términos de qué tráfico puede pasar por el dispositivo y las acciones que deben tener lugar en el tráfico a medida que pasa por el dispositivo. En la Figura 3, se despliega un firewall de la serie SRX en una SD-WAN para permitir el tráfico desde una red IP privada a la red MPLS mediante el grupo VRF.

En este ejemplo de configuración, se muestra cómo:

-

Permitir tráfico desde la red IP (LAN-a) al grupo VRF

-

Permitir tráfico desde la red IP (LAN-b) al grupo VRF

Configuración

Procedimiento

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía y, luego, ingrese commit desde el [edit] modo de configuración.

set security l3vpn vrf-group vpn-A vrf VRF-A1

set security l3vpn vrf-group vpn-A vrf VRF-A2

set security l3vpn vrf-group vpn-A1 vrf VRF-A11

set security l3vpn vrf-group vpn-A1 vrf VRF-A21

set security l3vpn vrf-group vpn-B vrf VRF-B1

set security l3vpn vrf-group vpn-B vrf VRF-B2

set security l3vpn vrf-group vpn-B1 vrf VRF-B11

set security l3vpn vrf-group vpn-B1 vrf VRF-B21

set security policies from-zone LAN-a_Zone to-zone GRE_Zone policy vrf-a_policy match source-address any

set security policies from-zone LAN-a_Zone to-zone GRE_Zone policy vrf-a_policy match destination-address any

set security policies from-zone LAN-a_Zone to-zone GRE_Zone policy vrf-a_policy match application any

set security policies from-zone LAN-a_Zone to-zone GRE_Zone policy vrf-a_policy match destination-l3vpn-vrf-group vpn-A1

set security policies from-zone LAN-a_Zone to-zone GRE_Zone policy vrf-a_policy then permit

set security policies from-zone LAN-b_Zone to-zone GRE_Zone policy vrf-b_policy match source-address any

set security policies from-zone LAN-b_Zone to-zone GRE_Zone policy vrf-b_policy match destination-address any

set security policies from-zone LAN-b_Zone to-zone GRE_Zone policy vrf-b_policy match application any

set security policies from-zone LAN-b_Zone to-zone GRE_Zone policy vrf-b_policy match destination-l3vpn-vrf-group vpn-B1

set security policies from-zone LAN-b_Zone to-zone GRE_Zone policy vrf-b_policy then permit

Procedimiento paso a paso

En el ejemplo siguiente, debe explorar por varios niveles en la jerarquía de configuración. Para obtener instrucciones sobre cómo hacerlo, consulte Uso del editor de CLI en el modo de configuración de laGuía del usuario de CLI.

-

Cree un grupo VRF vpn-A con instancias VRF A1 y A2

[edit security] user@host# set l3vpn vrf-group vpn-A vrf VRF-A1 user@host# set l3vpn vrf-group vpn-A vrf VRF-A2

-

Cree el grupo VRF vpn-A1 con las instancias VRF A11 y A21

[edit security] user@host# set l3vpn vrf-group vpn-A1 vrf VRF-A11 user@host# set l3vpn vrf-group vpn-A1 vrf VRF-A21

-

Cree un grupo VRF vpn-B con instancias VRF B1 y B2

[edit security] user@host# set l3vpn VRF group vpn-B vrf VRF-B1 user@host# set l3vpn VRF group vpn-B vrf VRF-B2

-

Cree el grupo VRF vpn-B1 con las instancias VRF B11 y B21

[edit security] user@host# set l3vpn vrf-group vpn-B1 vrf VRF-B11 user@host# set l3vpn vrf-group vpn-B1 vrf VRF-B21

-

Cree una política de seguridad para permitir el tráfico de vrf-a.

[edit security policies from-zone LAN-a_Zone to-zone GRE_Zone] user@host# set policy vrf-a_policy match source-address any user@host# set policy vrf-a_policy match destination-address any user@host# set policy vrf-a_policy match application any user@host# set policy vrf-a_policy match destination-l3vpn-vrf-group vpn-A1 user@host# set policy vrf-a_policy then permit

-

Cree una política de seguridad para permitir el tráfico vrf-b.

[edit security policies from-zone LAN-a_Zone to-zone GRE_Zone] user@host# set policy vrf-b_policy match source-address any user@host# set policy vrf-b_policy match destination-address any user@host# set policy vrf-b_policy match application any user@host# set policy vrf-b_policy match destination-l3vpn-vrf-group vpn-B1 user@host# set policy vrf-b_policy then permit

Resultados

Desde el modo de configuración, ingrese el comando para confirmar la show security policies configuración. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración de este ejemplo para corregirla.

[edit]

user@host# show security policies

from-zone LAN-a_Zone to-zone GRE_Zone {

policy vrf-a_policy {

match {

source-address any;

destination-address any;

application any;

source-l3vpn-VRF group vpn-A1;

}

then {

permit;

}

}

from-zone LAN-b_Zone to-zone GRE_Zone {

policy vrf-b_policy {

match {

source-address any;

destination-address any;

application any;

source-l3vpn-VRF group vpn-B1;

}

then {

permit;

}

}

}

Cuando termine de configurar el dispositivo, ingrese commit desde el modo de configuración.

Verificación

Verificar la configuración de políticas

Propósito

Verificar información sobre políticas de seguridad.

Acción

Desde el modo operativo, escriba el show security policies comando para mostrar un resumen de todas las políticas de seguridad configuradas en el dispositivo.

user@root> show security policies

Default policy: permit-all

From zone: LAN-a_Zone, To zone: GRE_Zone

Policy: vrf-a_policy, State: enabled, Index: 4, Scope Policy: 0, Sequence number: 1

Source L3VPN vrf-group: vpn-A1

destination L3VPN VRF Group: any

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

From zone: LAN-b_Zone, To zone: GRE_Zone

Policy: vrf-b_policy, State: enabled, Index: 5, Scope Policy: 0, Sequence number: 2

Source L3VPN vrf-group: vpn-B1

destination L3VPN VRF Group: any

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

Ejemplo: Configuración de una política de seguridad para permitir el tráfico basado en VRF desde la red MPLS a una red IP mediante el grupo VRF

En este ejemplo, se muestra cómo configurar una política de seguridad para permitir tráfico de MPLS a IP netwrok mediante el grupo VRF.

Requisitos

-

-

Cualquier versión de Junos compatible.

-

En dispositivos compatibles.

-

-

Configure las interfaces de red en el dispositivo. Consulte la Guía del usuario de interfaces para dispositivos de seguridad.

Descripción general

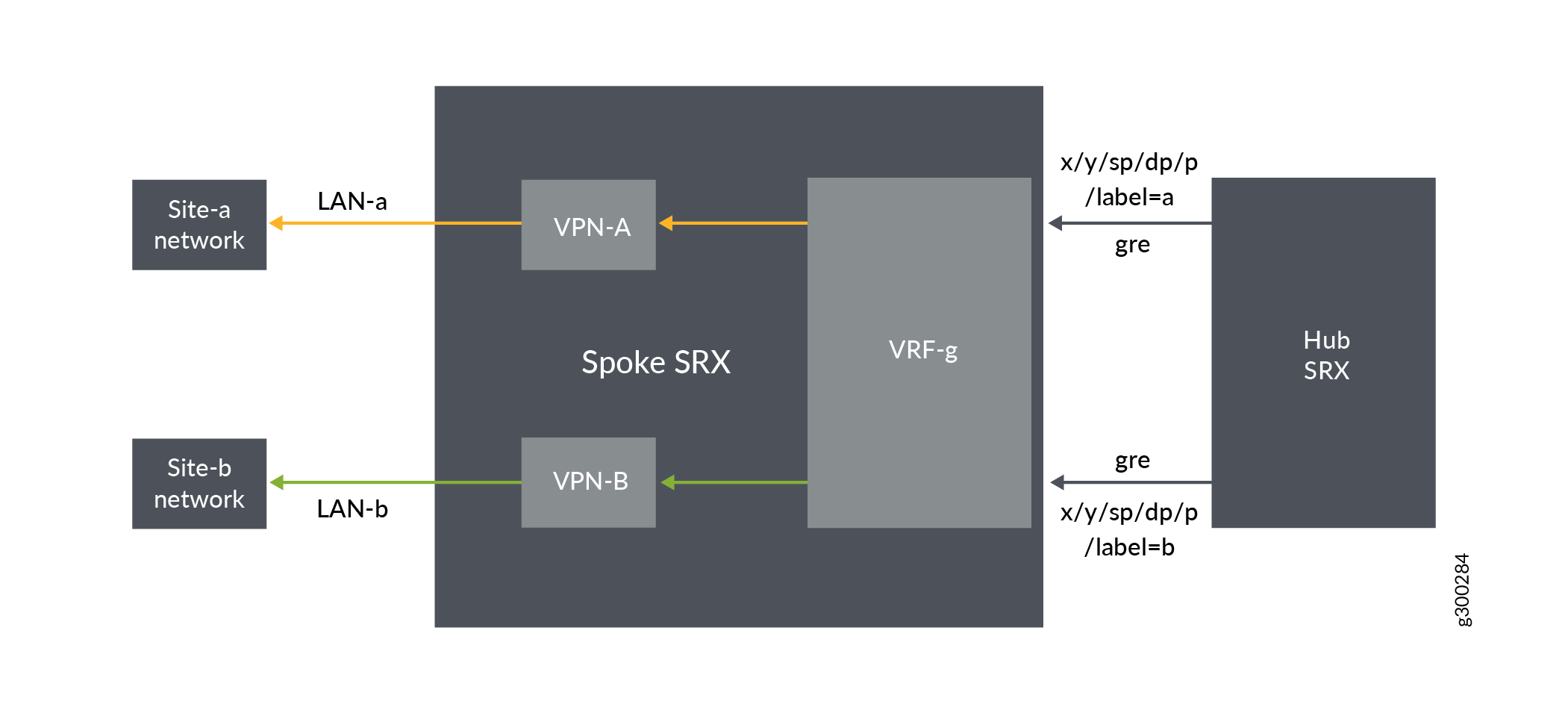

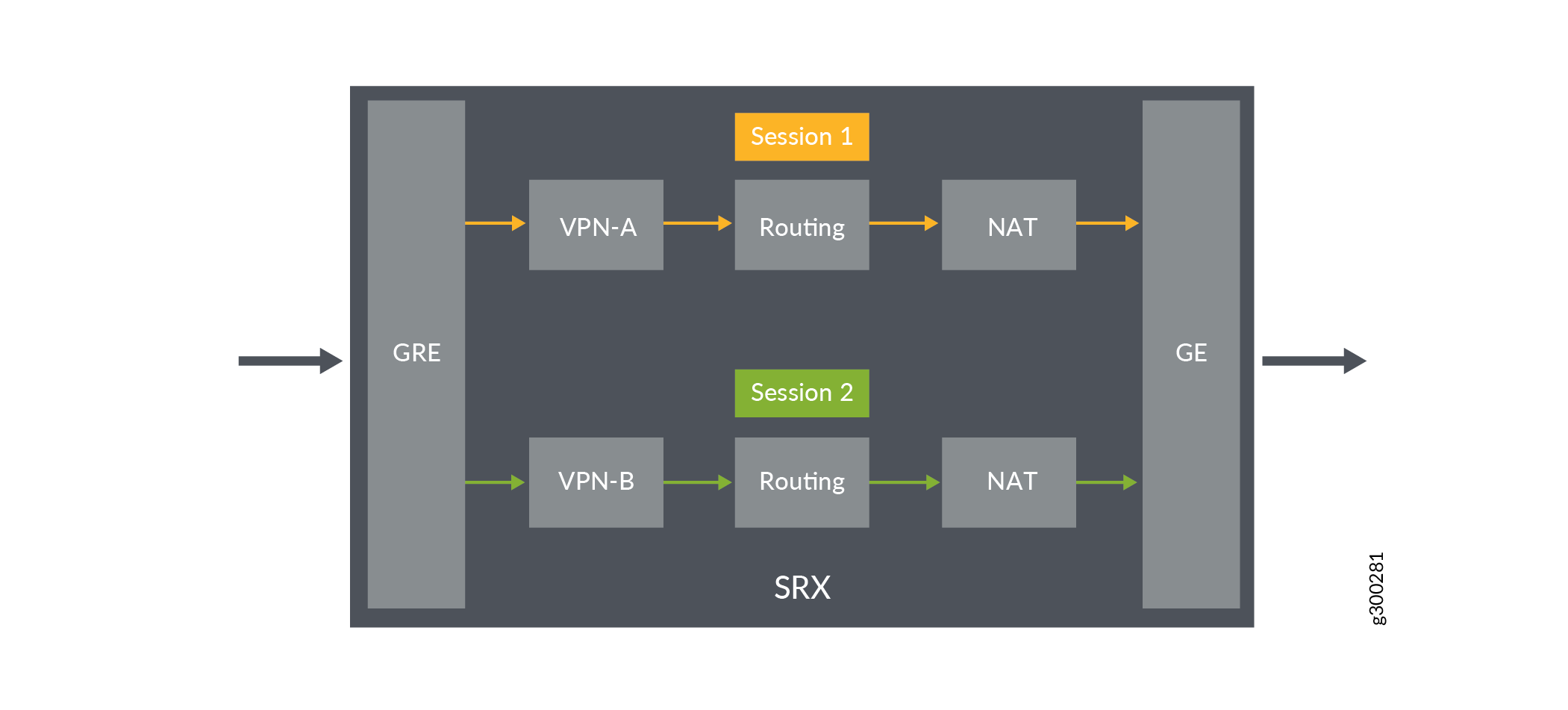

En Junos OS, las políticas de seguridad aplican reglas para el tráfico de tránsito, en términos de qué tráfico puede pasar por el dispositivo y las acciones que deben tener lugar en el tráfico a medida que pasa por el dispositivo. En la Figura 4, el firewall se despliega en una SD-WAN para permitir el tráfico desde una red MPLS a una red privada mediante el grupo VRF.

privada

privada

En este ejemplo de configuración, se muestra cómo:

-

Permitir tráfico de GRE MPLS a LAN-a

-

Permitir tráfico de GRE MPLS a LAN-b

Configuración

Procedimiento

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía y, luego, ingrese commit desde el [edit] modo de configuración.

set security l3vpn vrf-group vpn-A vrf VRF-A1 set security l3vpn vrf-group vpn-A vrf VRF-A2 set security l3vpn vrf-group vpn-B vrf VRF-B1 set security l3vpn vrf-group vpn-B vrf VRF-B2 set security policies from-zone GRE_Zone to-zone LAN-a_Zone policy vrf-a_policy match source-address any set security policies from-zone GRE_Zone to-zone LAN-a_Zone policy vrf-a_policy match destination-address any set security policies from-zone GRE_Zone to-zone LAN-a_Zone policy vrf-a_policy match application any set security policies from-zone GRE_Zone to-zone LAN-a_Zone policy vrf-a_policy match source-l3vpn-vrf-group vpn-A set security policies from-zone GRE_Zone to-zone LAN-a_Zone policy vrf-a_policy then permit set security policies from-zone GRE_Zone to-zone LAN-b_Zone policy vrf-b_policy match source-address any set security policies from-zone GRE_Zone to-zone LAN-b_Zone policy vrf-b_policy match destination-address any set security policies from-zone GRE_Zone to-zone LAN-b_Zone policy vrf-b_policy match application any set security policies from-zone GRE_Zone to-zone LAN-b_Zone policy vrf-b_policy match source-l3vpn-vrf-group vpn-B set security policies from-zone GRE_Zone to-zone LAN-b_Zone policy vrf-b_policy then permit

Procedimiento paso a paso

En el ejemplo siguiente, debe explorar por varios niveles en la jerarquía de configuración. Para obtener instrucciones sobre cómo hacerlo, consulte Uso del editor de CLI en el modo de configuración de laGuía del usuario de CLI.

-

Cree el grupo VRF vpn-A con las instancias VRF A1 y A2.

[edit security] user@host# set l3vpn vrf-group vpn-A vrf VRF-A1 user@host# set l3vpn vrf-group vpn-A vrf VRF-A2

-

Cree el grupo VRF vpn-B con las instancias VRF B1 y B2.

[edit security] user@host# set l3vpn vrf-group vpn-B vrf VRF-B1 user@host# set l3vpn vrf-group vpn-B vrf VRF-B2

-

Cree una política de seguridad para permitir el tráfico VRF-a.

[edit security policies from-zone GRE_Zone to-zone LAN-a_Zone] user@host# set policy vrf-a_policy match source-address any user@host# set policy vrf-a_policy match destination-address any user@host# set policy vrf-a_policy match application any user@host# set policy vrf-a_policy match source-l3vpn-vrf-group vpn-A user@host# set policy vrf-a_policy then permit

-

Cree una política de seguridad para permitir el tráfico VRF-b.

[edit security policies from-zone GRE_Zone to-zone LAN-b_Zone] user@host# set policy vrf-b_policy match source-address any user@host# set policy vrf-b_policy match destination-address any user@host# set policy vrf-b_policy match application any user@host# set policy vrf-b_policy match destination-l3vpn-vrf-group vpn-B user@host# set policy vrf-b_policy then permit

Resultados

Desde el modo de configuración, ingrese el comando para confirmar la show security policies configuración. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración de este ejemplo para corregirla.

[edit]

user@host# show security policies

from-zone GRE_Zone to-zone LAN-a_Zone {

policy vrf-a_policy {

match {

source-address any;

destination-address any;

application any;

destination-l3vpn-vrf-group vpn-A;

}

then {

permit;

}

}

from-zone GRE_Zone to-zone LAN-b_Zone {

policy vrf-b_policy {

match {

source-address any;

destination-address any;

application any;

destination-l3vpn-vrf-group vpn-B;

}

then {

permit;

}

}

}

Cuando termine de configurar el dispositivo, ingrese commit desde el modo de configuración.

Verificación

Verificar la configuración de políticas

Propósito

Verificar información sobre políticas de seguridad.

Acción

Desde el modo operativo, escriba el show security policies comando para mostrar un resumen de todas las políticas de seguridad configuradas en el dispositivo.

user@root> show security policies

Default policy: permit-all

From zone: GRE_Zone, To zone: LAN-a_Zone

Policy: vrf-a_policy, State: enabled, Index: 4, Scope Policy: 0, Sequence number: 1

Source L3VPN VRF-Group: any

destination L3VPN VRF Group: vpn-A

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

From zone: GRE_Zone, To zone: LAN-b_Zone

Policy: vrf-b_policy, State: enabled, Index: 5, Scope Policy: 0, Sequence number: 2

Source L3VPN VRF Group: any

destination L3VPN VRF-Group: vpn-B

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

Ejemplo: Configurar una política de seguridad para permitir el tráfico basado en VRF desde la red IP pública a la red MPLS mediante el grupo VRF

En este ejemplo, se describe cómo configurar la regla TDR de destino para traducir la red IP pública entrante a la red MPLS mediante el grupo VRF.

Requisitos

-

Comprenda cómo funcionan los firewalls de la serie SRX en un despliegue de SD-WAN para TDR.

-

Comprenda las instancias de reenvío y enrutamiento virtual. Consulte Instancias de enrutamiento y reenvío virtuales en despliegues de SD-WAN.

Descripción general

En la Figura 5, el firewall está configurado con una regla TDR de destino para traducir la red IP pública entrante a una tabla de enrutamiento de destino basada en VRF e IP. El firewall está configurado con dos grupos VRF, vpn-A y vpn-B.

Configuración

Procedimiento

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía y, luego, ingrese commit desde el [edit] modo de configuración.

set security l3vpn vrf-group vpn-A vrf VRF-A1 set security l3vpn vrf-group vpn-A vrf VRF-A2 set security l3vpn vrf-group vpn-B vrf VRF-B1 set security l3vpn vrf-group vpn-B vrf VRF-B2 set security nat destination pool vrf-a_p routing-instance VRF-a set security nat destination pool vrf-a_p address 192.168.1.200 set security nat destination rule-set rs from interface ge-0/0/1.0 set security nat destination rule-set rs rule vrf-a_r match destination-address 203.0.113.200 set security nat destination rule-set rs rule vrf-a_r then destination-nat pool vrf-a_p set security nat destination pool vrf-b_p routing-instance VRF-b set security nat destination pool vrf-b_p address 192.168.1.201 set security nat destination rule-set rs from interface ge-0/0/1.1 set security nat destination rule-set rs rule vrf-b_r match destination-address 203.0.113.201 set security nat destination rule-set rs rule vrf-b_r then destination-nat pool vrf-b_p set security policies from-zone GE_Zone to-zone GRE_Zone policy vrf-a_policy match source-address any set security policies from-zone GE_Zone to-zone GRE_Zone policy vrf-a_policy match destination-address any set security policies from-zone GE_Zone to-zone GRE_Zone policy vrf-a_policy match application any set security policies from-zone GE_Zone to-zone GRE_Zone policy vrf-a_policy match source-l3vpn-vrf-group vpn-A set security policies from-zone GE_Zone to-zone GRE_Zone policy vrf-a_policy then permit set security policies from-zone GE_Zone to-zone GRE_Zone policy vrf-b_policy match source-address any set security policies from-zone GE_Zone to-zone GRE_Zone policy vrf-b_policy match destination-address any set security policies from-zone GE_Zone to-zone GRE_Zone policy vrf-b_policy match application any set security policies from-zone GE_Zone to-zone GRE_Zone policy vrf-b_policy match source-l3vpn-vrf-group vpn-B set security policies from-zone GE_Zone to-zone GRE_Zone policy vrf-b_policy then permit

Procedimiento paso a paso

En el ejemplo siguiente, debe explorar por varios niveles en la jerarquía de configuración. Para obtener instrucciones sobre cómo hacerlo, consulte Uso del editor de CLI en el modo de configuración de laGuía del usuario de CLI.

Para configurar la asignación de TDR de destino para un solo VRF:

-

En las VPN de capa 3, cree un grupo VRF vpn-A con instancias VRF A1 y A2.

[edit security] user@host#set l3vpn vrf-group vpn-A vrf VRF-A1 user@host#set l3vpn vrf-group vpn-A vrf VRF-A2

-

Cree otro grupo VRF vpn-B con las instancias VRF B1 y B2.

[edit security] user@host#set l3vpn vrf-group vpn-B vrf VRF-B1 user@host#set l3vpn vrf-group vpn-B vrf VRF-B2

-

Especifique un conjunto de direcciones IP TDR de destino.

[edit security nat destination] user@host# set pool vrf-a_p address 192.168.1.200 user@host# set pool vrf-b_p address 192.168.1.201 -

Asigne la instancia de enrutamiento al grupo de destino.

[edit security nat destination] user@host# set pool vrf-a_p routing-instance VRF-a user@host# set pool vrf-b_p routing-instance VRF-b

-

Cree un conjunto de reglas TDR de destino.

[edit security nat destination] user@host# set rule-set rs from routing-group vpn-A user@host# set rule-set rs from routing-group vpn-B user@host# set rule-set rs from interface ge-0/0/1.0 user@host# set rule-set rs from interface ge-0/0/1.1

-

Configure una regla que coincida con los paquetes y traduzca la dirección IP de destino a una dirección IP en el conjunto de direcciones IP TDR de destino.

[edit security nat destination] user@host# set rule-set rs rule vrf-a_r match destination-address 203.0.113.200 user@host# set rule-set rs rule vrf-a_r then destination-nat pool vrf-a_p user@host# set rule-set rs rule vrf-b_r match destination-address 203.0.113.201 user@host# set rule-set rs rule vrf-b_r then destination-nat pool vrf-b_p

-

Cree una política de seguridad para permitir el tráfico VRF-a.

[edit security policies from-zone GE_Zone to-zone GRE_Zone] user@host# set policy vrf-a_policy match source-address any user@host# set policy vrf-a_policy match destination-address any user@host# set policy vrf-a_policy match application any user@host# set policy vrf-a_policy match destination-l3vpn-vrf-group vpn-A user@host# set policy vrf-a_policy then permit

-

Cree una política de seguridad para permitir el tráfico VRF-b.

[edit security policies from-zone GE_Zone to-zone GRE_Zone] user@host# set policy vrf-b_policy match source-address any user@host# set policy vrf-b_policy match destination-address any user@host# set policy vrf-b_policy match application any user@host# set policy vrf-b_policy match destination-l3vpn-vrf-group vpn-B user@host# set policy vrf-b_policy then permit

Resultados

Desde el modo de configuración, ingrese los comandos y show security policies para confirmar la show security nat configuración. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración de este ejemplo para corregirla.

[edit]

user@host# show security nat

destination {

pool vrf-a_p {

routing-instance {

VRF-a;

}

address 192.168.1.200/32;

}

pool vrf-b_p {

routing-instance {

VRF-b;

}

address 192.168.1.201/32;

}

rule-set rs {

from interface [ ge-0/0/1.0 ge-0/0/1.1 ];

rule vrf-a_r {

match {

destination-address 203.0.113.200/32;

}

then {

destination-nat {

pool {

vrf-a_p;

}

}

}

}

rule vrf-b_r {

match {

destination-address 203.0.113.201/32;

}

then {

destination-nat {

pool {

vrf-b_p;

}

}

}

}

}

}

[edit]

user@host# show security policies

from-zone GE_Zone to-zone GRE_Zone {

policy vrf-a_policy {

match {

source-address any;

destination-address any;

application any;

destination-l3vpn-vrf-group vpn-A;

}

then {

permit;

}

}

policy vrf-b_policy {

match {

source-address any;

destination-address any;

application any;

destination-l3vpn-vrf-group vpn-B;

}

then {

permit;

}

}

Cuando termine de configurar el dispositivo, ingrese commit desde el modo de configuración.

Verificación

Verificar el uso de reglas TDR de destino y las políticas de seguridad

Propósito

Compruebe que hay tráfico que coincide con la regla TDR de destino.

Acción

Desde el modo operativo, introduzca el show security nat destination rule all comando. En el campo Translation hits, compruebe si hay tráfico que coincida con la regla TDR de destino.

user@host> show security nat destination rule all

Total destination-nat rules: 2

Total referenced IPv4/IPv6 ip-prefixes: 2/0

Destination NAT rule: vrf-a_r Rule-set: rs

Rule-Id : 1

Rule position : 1

From interface : ge-0/0/1.0

Destination addresses : 203.0.113.200 - 203.0.113.200

Action : vrf-a_p

Translation hits : 0

Successful sessions : 0

Failed sessions : 0

Number of sessions : 0

Destination NAT rule : vrf-b_r

Rule-set : rs

Rule-Id : 2

Rule position : 2

From interface : ge-0/0/1.1

Destination addresses : 203.0.113.201 - 203.0.113.201

Action : vrf-b_p

Translation hits : 0

Successful sessions : 0

Failed sessions : 0

Number of sessions : 0

Desde el modo operativo, escriba el show security policies comando para mostrar un resumen de todas las políticas de seguridad configuradas en el dispositivo.

user@root> show security policies

Default policy: permit-all

From zone: GE_Zone, To zone: GRE_Zone

Policy: vrf-a_policy, State: enabled, Index: 4, Scope Policy: 0, Sequence number: 1

Source L3VPN VRF Group: any

destination L3VPN VRF-Group: vpn-A

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

From zone: GE_Zone, To zone: GRE_Zone

Policy: vrf-b_policy, State: enabled, Index: 5, Scope Policy: 0, Sequence number: 2

Source L3VPN VRF Group: any

destination L3VPN VRF-Group: vpn-B

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

Ejemplo: Configuración de una política de seguridad para permitir el tráfico basado en VRF desde la red MPLS a la red IP pública para usar el grupo VRF

En este ejemplo, se describe cómo configurar el grupo de enrutamiento para traducir el tráfico de red por grupo VRF al grupo IP global.

Requisitos

-

Comprenda cómo funciona el firewall en un despliegue de SD-WAN para TDR.

-

Comprenda las instancias de reenvío y enrutamiento virtual. Consulte Instancias de enrutamiento y reenvío virtuales en despliegues de SD-WAN.

Descripción general

En la Figura 6, el firewall está configurado con routing group para permitir el tráfico de red del grupo VRF desde MPLS al grupo IP global. El firewall está configurado con dos grupos VRF, vpn-A y vpn-B.

pública

pública

Configuración

Procedimiento

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía y, luego, ingrese commit desde el [edit] modo de configuración.

set security l3vpn vrf-group vpn-A vrf VRF-A1 set security l3vpn vrf-group vpn-A vrf VRF-A2 set security l3vpn vrf-group vpn-B vrf VRF-B1 set security l3vpn vrf-group vpn-B vrf VRF-B2 set security nat source pool vrf-a_p address 203.0.113.200 set security nat source rule-set vrf-a_rs from routing-group vpn-A set security nat source rule-set vrf-a_rs to zone GE_Zone set security nat source rule-set vrf-a_rs rule rule1 match source-address 192.168.1.200 set security nat source rule-set vrf-a_rs rule rule1 then source-nat pool vrf-a_p set security nat source pool vrf-b_p address 203.0.113.201 set security nat source rule-set vrf-b_rs from routing-group vpn-B set security nat source rule-set vrf-b_rs to zone GE_Zone set security nat source rule-set vrf-b_rs rule rule2 match source-address 192.168.1.201 set security nat source rule-set vpn-b_rs rule rule2 then source-nat pool vrf-b_p set security policies from-zone GRE_Zone to-zone GE_Zone policy vrf-a_policy match source-address any set security policies from-zone GRE_Zone to-zone GE_Zone policy vrf-a_policy match destination-address any set security policies from-zone GRE_Zone to-zone GE_Zone policy vrf-a_policy match application any set security policies from-zone GRE_Zone to-zone GE_Zone policy vrf-a_policy match source-l3vpn-vrf-group vpn-A set security policies from-zone GRE_Zone to-zone GE_Zone policy vrf-a_policy then permit set security policies from-zone GRE_Zone to-zone GE_Zone policy vrf-b_policy match source-address any set security policies from-zone GRE_Zone to-zone GE_Zone policy vrf-b_policy match destination-address any set security policies from-zone GRE_Zone to-zone GE_Zone policy vrf-b_policy match application any set security policies from-zone GRE_Zone to-zone GE_Zone policy vrf-b_policy match source-l3vpn-vrf-group vpn-B set security policies from-zone GRE_Zone to-zone GE_Zone policy vrf-b_policy then permit

Procedimiento paso a paso

En el ejemplo siguiente, debe explorar por varios niveles en la jerarquía de configuración. Para obtener instrucciones sobre cómo hacerlo, consulte Uso del editor de CLI en el modo de configuración de laGuía del usuario de CLI.

Para configurar la asignación de TDR de origen para un solo VRF:

-

En las VPN de capa 3, cree un grupo VRF vpn-A con instancias VRF A1 y A2.

[edit security] user@host#set l3vpn vrf-group vpn-A vrf VRF-A1 user@host#set l3vpn vrf-group vpn-A vrf VRF-A2

-

Cree otro grupo VRF vpn-B con las instancias VRF B1 y B2.

[edit security] user@host#set l3vpn vrf-group vpn-B vrf VRF-B1 user@host#set l3vpn vrf-group vpn-B vrf VRF-B2

-

Especifique un conjunto de direcciones IP TDR de origen.

[edit security nat source] user@host# set pool vrf-a_p address 192.168.1.200 user@host# set pool vrf-b_p address 192.168.1.201 -

Cree un conjunto de reglas TDR de origen.

[edit security nat source] user@host# set rule-set rs from routing-group vpn-A user@host# set rule-set rs from routing-group vpn-B user@host# set rule-set rs to zone GE_Zone

-

Configure una regla que coincida con los paquetes y traduzca por grupo VRF el tráfico de red al grupo de IP global.

[edit security nat source] user@host# set rule-set rs rule vrf-a_r match destination-address 203.0.113.200 user@host# set rule-set rs rule vrf-a_r then destination-nat pool vrf-a_p user@host# set rule-set rs rule vrf-b_r match destination-address 203.0.113.201 user@host# set rule-set rs rule vrf-b_r then destination-nat pool vrf-b_p

-

Cree una política de seguridad para permitir el tráfico de VPN-A.

[edit security policies from-zone GRE_Zone to-zone GE_Zone] user@host# set policy vrf-a_policy match source-address any user@host# set policy vrf-a_policy match destination-address any user@host# set policy vrf-a_policy match application any user@host# set policy vrf-a_policy match destination-l3vpn-vrf-group vpn-A user@host# set policy vrf-a_policy then permit

-

Cree una política de seguridad para permitir el tráfico de VPN-B.

[edit security policies from-zone GRE_Zone to-zone GE_Zone] user@host# set policy vrf-b_policy match source-address any user@host# set policy vrf-b_policy match destination-address any user@host# set policy vrf-b_policy match application any user@host# set policy vrf-b_policy match destination-l3vpn-vrf-group vpn-B user@host# set policy vrf-b_policy then permit

Resultados

Desde el modo de configuración, ingrese los comandos y show security policies para confirmar la show security nat configuración. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración de este ejemplo para corregirla.

[edit]

user@host# show security nat

source {

pool vrf-a_p {

address {

203.0.113.200/32;

}

}

pool vrf-b_p {

address {

203.0.113.201/32;

}

}

rule-set vrf-a_rs {

from routing-group vpn-A;

to zone GE_Zone1;

rule rule1 {

match {

source-address 192.168.1.200/32;

}

then {

source-nat {

pool {

vrf-a_p;

}

}

}

}

rule-set vrf-b_rs {

from routing-group vpn-B;

to zone GE_Zone;

match {

source-address 192.168.1.201/32;

}

then {

source-nat {

pool {

vrf-b_p;

}

}

}

}

}

}

[edit]

user@host# show security policies

from-zone GRE_Zone to-zone GE_Zone {

policy vrf-a_policy {

match {

source-address any;

destination-address any;

application any;

destination-l3vpn-vrf-group vpn-A;

}

then {

permit;

}

}

policy vrf-b_policy {

match {

source-address any;

destination-address any;

application any;

destination-l3vpn-vrf-group vpn-B;

}

then {

permit;

}

}

}

Cuando termine de configurar el dispositivo, ingrese commit desde el modo de configuración.

Verificación

Verificar el uso de reglas TDR de destino y las políticas de seguridad

Propósito

Compruebe que hay tráfico que coincide con la regla TDR de origen.

Acción

Desde el modo operativo, introduzca el show security nat source rule all comando. En el campo Translation hits, compruebe si hay tráfico que coincida con la regla TDR de origen.

user@host> show security nat source rule all

Total source-nat rules: 2

Total referenced IPv4/IPv6 ip-prefixes: 2/0

Source NAT rule : vrf-a_r

Rule-set: rs

Rule-Id : 1

Rule position : 1

From routing-group : vpn-A To zone : GE_Zone1

Source addresses : 203.0.113.200 - 203.0.113.200

Action : vrf-a_p

Translation hits : 0

Successful sessions : 0

Failed sessions : 0

Number of sessions : 0

Source NAT rule : vrf-b_r

Rule-set: rs

Rule-Id : 2

Rule position : 2

From routing-group : vpn-A

To zone : GE_Zone

Destination addresses : 203.0.113.201 - 203.0.113.201

Action : vrf-b_p

Translation hits : 0

Successful sessions : 0

Failed sessions : 0

Number of sessions : 0

Desde el modo operativo, escriba el show security policies comando para mostrar un resumen de todas las políticas de seguridad configuradas en el dispositivo.

user@root> show security policies

Default policy: permit-all

From zone: GRE_Zone, To zone: GE_Zone

Policy: vrf-a_policy, State: enabled, Index: 4, Scope Policy: 0, Sequence number: 1

Source L3VPN VRF Group: any

destination L3VPN VRF Group: vpn-A

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

From zone: GRE_Zone, To zone: GE_Zone

Policy: vrf-b_policy, State: enabled, Index: 5, Scope Policy: 0, Sequence number: 2

Source L3VPN VRF Group: any

destination L3VPN VRF Group: vpn-B

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

Ejemplo: Configurar una política de seguridad para permitir el tráfico basado en VRF de la red MPLS a la red MPLS sin TDR mediante el grupo VRF

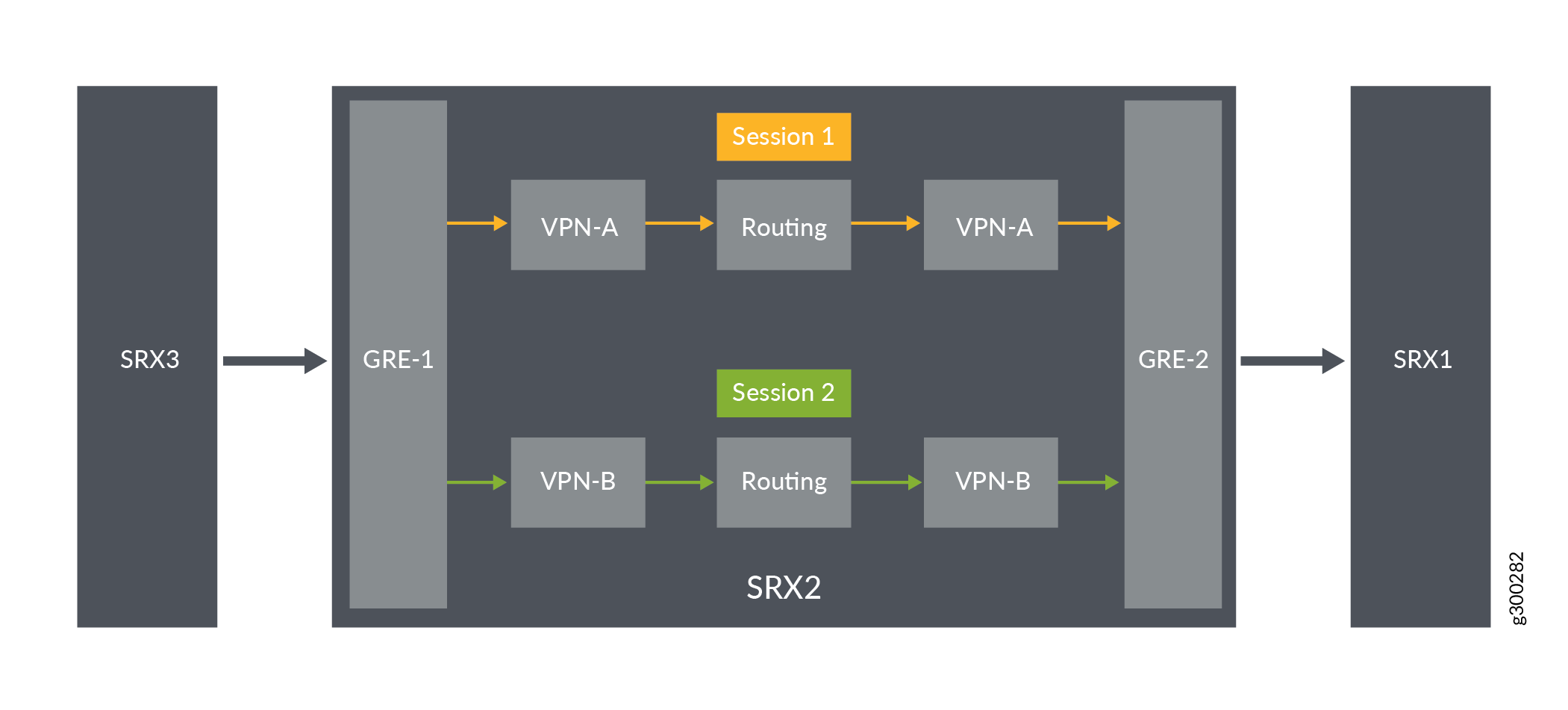

En este ejemplo se describe cómo configurar el grupo de enrutamiento para permitir tráfico entre redes MPLS sin usar TDR.

MPLS

MPLS

Requisitos

-

Comprenda cómo funciona el firewall en un despliegue de SD-WAN para TDR.

-

Comprenda las instancias de reenvío y enrutamiento virtual. Consulte Instancias de enrutamiento y reenvío virtuales en despliegues de SD-WAN.

Descripción general

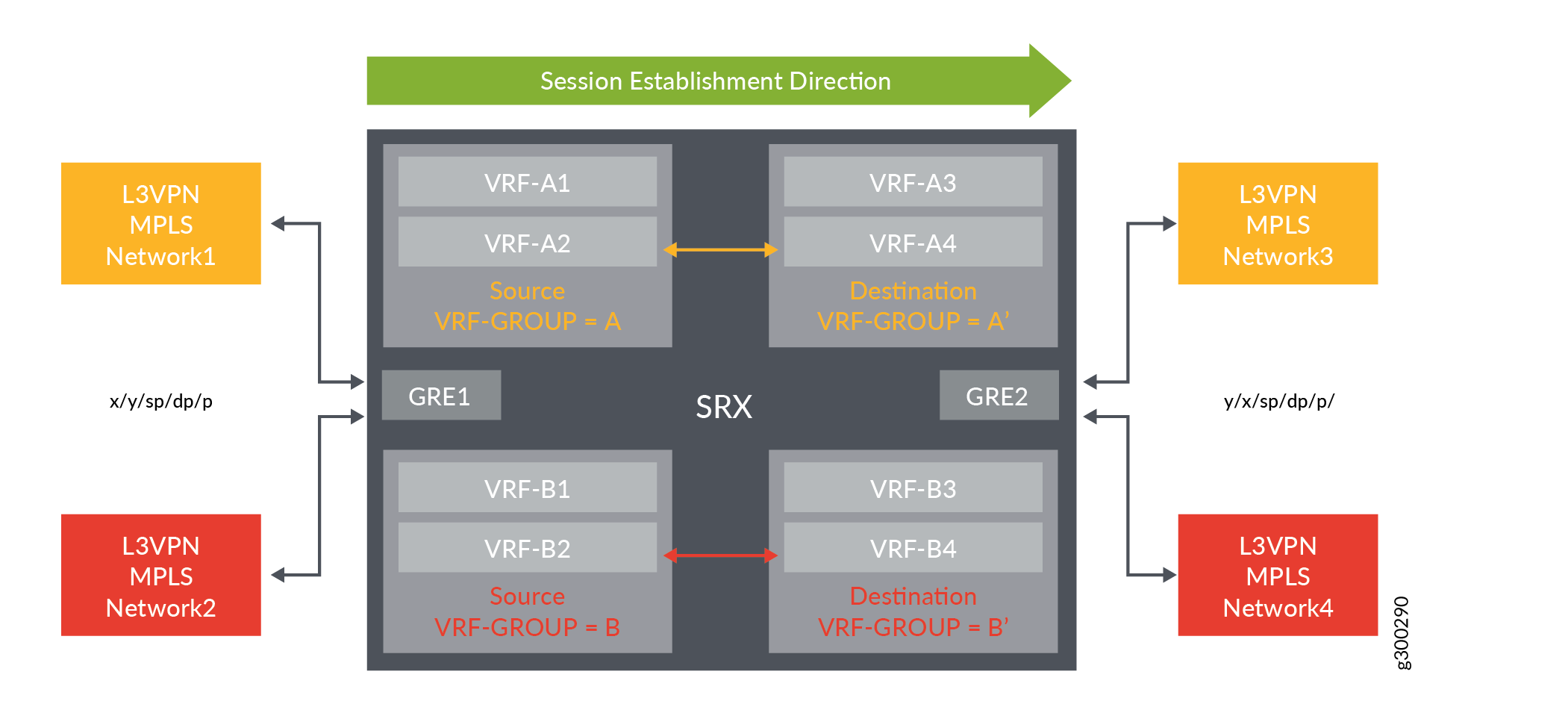

En la Figura 7, el firewall está configurado con un grupo de enrutamiento para permitir el tráfico entre redes MPLS sin usar TDR. El firewall está configurado con dos grupos VRF, vpn-A y vpn-B.

Configuración

Procedimiento

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía y, luego, ingrese commit desde el [edit] modo de configuración.

set security l3vpn vrf-group vpn-A vrf VRF-A1 set security l3vpn vrf-group vpn-A vrf VRF-A2 set security l3vpn vrf-group vpn-A1 vrf VRF-A11 set security l3vpn vrf-group vpn-A1 vrf VRF-A12 set security l3vpn vrf-group vpn-B vrf VRF-B1 set security l3vpn vrf-group vpn-B vrf VRF-B2 set security l3vpn vrf-group vpn-B1 vrf VRF-B11 set security l3vpn vrf-group vpn-B1 vrf VRF-B12 set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-a_policy match source-address any set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-a_policy match destination-address any set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-a_policy match application any set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-a_policy match source-l3vpn-vrf-group vpn-A1 set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-a_policy then permit set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-b_policy match source-address any set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-b_policy match destination-address any set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-b_policy match application any set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-b_policy match source-l3vpn-vrf-group vpn-B1 set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-b_policy then permit

Procedimiento paso a paso

En el ejemplo siguiente, debe explorar por varios niveles en la jerarquía de configuración. Para obtener más información acerca de cómo navegar por la CLI, consulte Uso del editor de CLI en el modo de configuración de la Guía del usuario de CLI.

Para configurar la asignación de TDR de origen para un solo VRF:

-

En las VPN de capa 3, cree un grupo VRF vpn-A con instancias VRF A1 y A2.

[edit security] user@host#set l3vpn vrf-group vpn-A vrf VRF-A1 user@host#set l3vpn vrf-group vpn-A vrf VRF-A2

-

En las VPN de capa 3, cree un grupo VRF vpn-A1 con las instancias VRF A11 y A12.

[edit security] user@host#set l3vpn vrf-group vpn-A1 vrf VRF-A11 user@host#set l3vpn vrf-group vpn-A1 vrf VRF-A12

-

Cree otro grupo VRF vpn-B con las instancias VRF B1 y B2.

[edit security] user@host#set l3vpn vrf-group vpn-B vrf VRF-B1 user@host#set l3vpn vrf-group vpn-B vrf VRF-B2

-

Cree otro grupo VRF vpn-B1 con las instancias VRF B11 y B12.

[edit security] user@host#set l3vpn vrf-group vpn-B1 vrf VRF-B11 user@host#set l3vpn vrf-group vpn-B1 vrf VRF-B12

-

Cree una política de seguridad para permitir el tráfico de VPN-A1.

[edit security policies from-zone GRE-1_Zone to-zone GRE-2_Zone] user@host# set policy vrf-a_policy match source-address any user@host# set policy vrf-a_policy match destination-address any user@host# set policy vrf-a_policy match application any user@host# set policy vrf-a_policy match destination-l3vpn-vrf-group vpn-A1 user@host# set policy vrf-a_policy then permit

-

Cree una política de seguridad para permitir el tráfico de VPN-B1.

[edit security policies from-zone GRE-1_Zone to-zone GRE-2_Zone] user@host# set policy vrf-b_policy match source-address any user@host# set policy vrf-b_policy match destination-address any user@host# set policy vrf-b_policy match application any user@host# set policy vrf-b_policy match destination-l3vpn-vrf-group vpn-B1 user@host# set policy vrf-b_policy then permit

Resultados

Desde el modo de configuración, ingrese el comando para confirmar la show security policies configuración. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración de este ejemplo para corregirla.

[edit]

user@host# show security policies

from-zone GRE-1_Zone to-zone GRE-2_Zone {

policy vrf-a_policy {

match {

source-address any;

destination-address any;

application any;

destination-l3vpn-vrf-group vpn-A1;

}

then {

permit;

}

}

policy vrf-b_policy {

match {

source-address any;

destination-address any;

application any;

destination-l3vpn-vrf-group vpn-B1;

}

then {

permit;

}

}

}

Cuando termine de configurar el dispositivo, ingrese commit desde el modo de configuración.

Verificación

Verificar políticas de seguridad

Propósito

Compruebe el resultado de configuración de las políticas de seguridad.

Acción

Desde el modo operativo, escriba el show security policies comando para mostrar un resumen de todas las políticas de seguridad configuradas en el dispositivo.

user@root> show security policies

Default policy: permit-all

From zone: GRE-1_Zone, To zone: GRE-2_Zone

Policy: vrf-a_policy, State: enabled, Index: 4, Scope Policy: 0, Sequence number: 1

Source L3VPN VRF Group: any

destination L3VPN VRF-Group: vpn-A1

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

From zone: GRE-1_Zone, To zone: GRE-2_Zone

Policy: vrf-b_policy, State: enabled, Index: 5, Scope Policy: 0, Sequence number: 2

Source L3VPN VRF Group: any

destination L3VPN VRF-Group: vpn-B1

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

Ejemplo: Configurar una política de seguridad para permitir el tráfico basado en VRF de la red MPLS a la red MPLS mediante TDR y VRF Group

En este ejemplo, se describe cómo configurar el grupo de enrutamiento y permitir el tráfico entre redes MPLS mediante TDR.

Requisitos

-

Comprenda cómo funcionan los firewalls de la serie SRX en un despliegue de SD-WAN para TDR.

-

Comprenda las instancias de reenvío y enrutamiento virtual. Consulte Instancias de enrutamiento y reenvío virtuales en despliegues de SD-WAN.

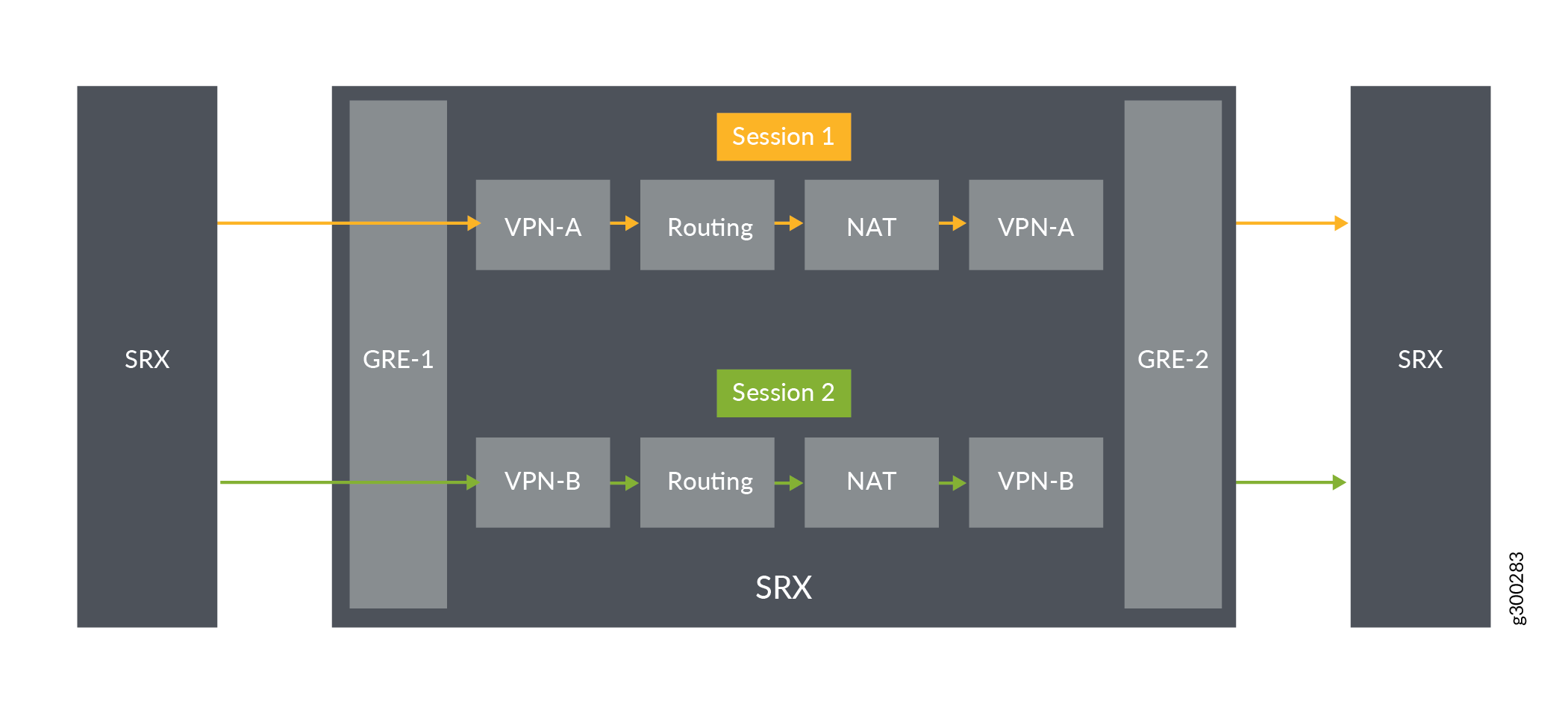

Descripción general

En la Figura 8, un firewall de la serie SRX está configurado como grupo de enrutamiento y permite el tráfico entre redes MPLS mediante TDR. El firewall de la serie SRX está configurado con los grupos VRF, vpn-A, vpn-A1, vpn-B y vpn-B1.

Configuración

Procedimiento

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía y, luego, ingrese commit desde el [edit] modo de configuración.

set security l3vpn vrf-group vpn-A vrf VRF-A1 set security l3vpn vrf-group vpn-A vrf VRF-A2 set security l3vpn vrf-group vpn-A1 vrf VRF-A11 set security l3vpn vrf-group vpn-A1 vrf VRF-A12 set security l3vpn vrf-group vpn-B vrf VRF-B1 set security l3vpn vrf-group vpn-B vrf VRF-B2 set security l3vpn vrf-group vpn-B1 vrf VRF-B11 set security l3vpn vrf-group vpn-B1 vrf VRF-B12 set security nat source pool vrf-a_p address 203.0.113.200 set security nat source rule-set vrf-a_rs from routing-group vpn-A set security nat source rule-set vrf-a_rs to routing-group vpn-A1 set security nat source rule-set vrf-a_rs rule rule1 match source-address 192.168.1.200 set security nat source rule-set vrf-a_rs rule rule1 then source-nat pool vrf-a_p set security nat source pool vrf-b_p address 203.0.113.201 set security nat source rule-set vrf-b_rs from routing-group vpn-B set security nat source rule-set vrf-b_rs to routing-group vpn-B1 set security nat source rule-set vrf-b_rs rule rule2 match source-address 192.168.1.201 set security nat source rule-set vrf-b_rs rule rule2 then source-nat pool vrf-b_p set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-a_policy match source-address any set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-a_policy match destination-address any set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-a_policy match application any set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-a_policy match source-l3vpn-vrf-group vpn-A1 set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-a_policy then permit set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-b_policy match source-address any set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-b_policy match destination-address any set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-b_policy match application any set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-b_policy match source-l3vpn-vrf-group vpn-B1 set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-b_policy then permit

Procedimiento paso a paso

En el ejemplo siguiente, debe explorar por varios niveles en la jerarquía de configuración. Para obtener más información acerca de cómo navegar por la CLI, consulte Uso del editor de CLI en el modo de configuración de la Guía del usuario de CLI.

Para configurar la asignación de TDR de origen para un solo VRF:

-

En las VPN de capa 3, cree un grupo VRF vpn-A con instancias VRF A1 y A2.

[edit security] user@host#set l3vpn vrf-group vpn-A vrf VRF-A1 user@host#set l3vpn vrf-group vpn-A vrf VRF-A2

-

En las VPN de capa 3, cree un grupo VRF vpn-A1 con las instancias VRF A11 y A12.

[edit security] user@host#set l3vpn vrf-group vpn-A1 vrf VRF-A11 user@host#set l3vpn vrf-group vpn-A1 vrf VRF-A12

-

Cree otro grupo VRF vpn-B con las instancias VRF B1 y B2.

[edit security] user@host#set l3vpn vrf-group vpn-B vrf VRF-B1 user@host#set l3vpn vrf-group vpn-B vrf VRF-B2

-

Cree otro grupo VRF vpn-B1 con las instancias VRF B11 y B12.

[edit security] user@host#set l3vpn vrf-group vpn-B1 vrf VRF-B11 user@host#set l3vpn vrf-group vpn-B1 vrf VRF-B12

-

Especifique un conjunto de direcciones IP TDR de origen.

[edit security nat source] user@host# set pool vrf-a_p address 192.168.1.200 user@host# set pool vrf-b_p address 192.168.1.201 -

Cree un conjunto de reglas TDR de origen.

[edit security nat source] user@host# set rule-set rs from routing-group vpn-A user@host# set rule-set rs from routing-group vpn-B user@host# set rule-set rs to routing-group vpn-A1 user@host# set rule-set rs to routing-group vpn-B1

-

Configure una regla que coincida con los paquetes y traduzca por grupo VRF el tráfico de red al grupo de IP global.

[edit security nat source] user@host# set rule-set rs rule vrf-a_rs match destination-address 203.0.113.200 user@host# set rule-set rs rule vrf-a_rs then destination-nat pool vrf-a_p user@host# set rule-set rs rule vrf-b_rs match destination-address 203.0.113.201 user@host# set rule-set rs rule vrf-b_rs then destination-nat pool vrf-b_p

-

Cree una política de seguridad para permitir el tráfico de VPN-A1.

[edit security policies from-zone GRE-1_Zone to-zone GRE-2_Zone] user@host# set policy vrf-a_policy match source-address any user@host# set policy vrf-a_policy match destination-address any user@host# set policy vrf-a_policy match application any user@host# set policy vrf-a_policy match destination-l3vpn-vrf-group vpn-A1 user@host# set policy vrf-a_policy then permit

-

Cree una política de seguridad para permitir el tráfico de VPN-B1.

[edit security policies from-zone GRE-1_Zone to-zone GRE-2_Zone] user@host# set policy vrf-b_policy match source-address any user@host# set policy vrf-b_policy match destination-address any user@host# set policy vrf-b_policy match application any user@host# set policy vrf-b_policy match destination-l3vpn-vrf-group vpn-B1 user@host# set policy vrf-b_policy then permit

Resultados

Desde el modo de configuración, ingrese los comandos y show security policies para confirmar la show security nat configuración. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración de este ejemplo para corregirla.

[edit]

user@host# show security nat

source {

pool vrf-a_p {

address {

203.0.113.200/32;

}

}

pool vrf-b_p {

address {

203.0.113.201/32;

}

}

rule-set vrf-a_rs {

from routing-group vpn-A;

to routing-group vpn-A1;

rule rule1 {

match {

source-address 192.168.1.200/32;

}

then {

source-nat {

pool {

vrf-a_p;

}

}

}

}

rule-set vrf-b_rs {

from routing-group vpn-B;

to routing-group vpn-B1;

match {

source-address 192.168.1.201/32;

}

then {

source-nat {

pool {

vrf-b_p;

}

}

}

}

}

}

[edit]

user@host# show security policies

from-zone GRE-1_Zone to-zone GRE-2_Zone {

policy vrf-a_policy {

match {

source-address any;

destination-address any;

application any;

destination-l3vpn-vrf-group vpn-A1;

}

then {

permit;

}

}

policy vrf-b_policy {

match {

source-address any;

destination-address any;

application any;

destination-l3vpn-vrf-group vpn-B1;

}

then {

permit;

}

}

}

Cuando termine de configurar el dispositivo, ingrese commit desde el modo de configuración.

Verificación

Verificar políticas de seguridad

Propósito

Compruebe que hay tráfico que coincide con la regla TDR de origen.

Acción

Desde el modo operativo, introduzca el show security nat source rule all comando. En el campo Translation hits, compruebe si hay tráfico que coincida con la regla TDR de destino.

user@host> show security nat source rule all

Total source-nat rules: 2

Total referenced IPv4/IPv6 ip-prefixes: 2/0

Source NAT rule : vrf-a_r

Rule-set : rs

Rule-Id : 1

Rule position : 1

From routing-group : vpn-A

To zone : GE_Zone1

Source addresses : 203.0.113.200 - 203.0.113.200

Action : vrf-a_p

Translation hits : 0

Successful sessions : 0

Failed sessions : 0

Number of sessions : 0

Source NAT rule : vrf-b_r

Rule-set : rs

Rule-Id : 2

Rule position : 2

From routing-group : vpn-A

To zone : GE_Zone

Destination addresses : 203.0.113.201 - 203.0.113.201

Action : vrf-b_p

Translation hits : 0

Successful sessions : 0

Failed sessions : 0

Number of sessions : 0

Desde el modo operativo, escriba el show security policies comando para mostrar un resumen de todas las políticas de seguridad configuradas en el dispositivo.

user@root> show security policies

Default policy: permit-all

From zone: GRE-1_Zone, To zone: GRE-2_Zone

Policy: vrf-a_policy, State: enabled, Index: 4, Scope Policy: 0, Sequence number: 1

Source L3VPN VRF Group: any

destination L3VPN VRF Group: vpn-A1

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

From zone: GRE-1_Zone, To zone: GRE-2_Zone

Policy: vrf-b_policy, State: enabled, Index: 5, Scope Policy: 0, Sequence number: 2

Source L3VPN VRF Group: any

destination L3VPN VRF Group: vpn-B1

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

Ejemplo: Configuración de una política de seguridad para permitir o denegar el tráfico basado en VRF desde una red MPLS a una red IP mediante el grupo VRF de origen

En este ejemplo, se muestra cómo configurar una política de seguridad para permitir y denegar el tráfico mediante el grupo VRF de origen.

Requisitos

-

Comprenda cómo crear una zona de seguridad. ConsulteEjemplo: Creación de zonas de seguridad .

-

Firewall SRX compatible con cualquier versión de Junos OS compatible.

-

Configure las interfaces de red en el dispositivo. Consulte la Guía del usuario de interfaces para dispositivos de seguridad.

Descripción general

En Junos OS, las políticas de seguridad aplican reglas para el tráfico de tránsito, en términos de qué tráfico puede pasar por el dispositivo y las acciones que deben tener lugar en el tráfico a medida que pasa por el dispositivo. En la Figura 9, se despliega un firewall SRX en una SD-WAN para controlar el tráfico mediante el grupo VRF de origen. El tráfico de la red GRE MPLS se envía al sitio A y al sitio B de la red IP. Según el requisito de la red, se debe denegar el tráfico del sitio A y solo se debe permitir el tráfico del sitio B.

MPLS

MPLS

En este ejemplo de configuración, se muestra cómo:

-

Denegar tráfico desde VPN-A (desde GRE MPLS)

-

Permitir tráfico desde vpn-B (desde GRE MPLS)

Configuración

Procedimiento

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía y, luego, ingrese commit desde el [edit] modo de configuración.

set security l3vpn vrf-group vpn-A vrf VRF-A1

set security l3vpn vrf-group vpn-A vrf VRF-A2

set security l3vpn vrf-group vpn-B vrf VRF-B1

set security l3vpn vrf-group vpn-B vrf VRF-B2

set security policies from-zone GRE_Zone to-zone GE_Zone policy vrf-a_policy match source-address any

set security policies from-zone GRE_Zone to-zone GE_Zone policy vrf-a_policy match destination-address any

set security policies from-zone GRE_Zone to-zone GE_Zone policy vrf-a_policy match application any

set security policies from-zone GRE_Zone to-zone GE_Zone policy vrf-a_policy match source-l3vpn-vrf-group vpn-A

set security policies from-zone GRE_Zone to-zone GE_Zone policy vrf-a_policy then deny

set security policies from-zone GRE_Zone to-zone GE_Zone policy vrf-b_policy match source-address any

set security policies from-zone GRE_Zone to-zone GE_Zone policy vrf-b_policy match destination-address any

set security policies from-zone GRE_Zone to-zone GE_Zone policy vrf-b_policy match application any

set security policies from-zone GRE_Zone to-zone GE_Zone policy vrf-b_policy match source-l3vpn-vrf-group vpn-B

set security policies from-zone GRE_Zone to-zone GE_Zone policy vrf-b_policy then permit

Procedimiento paso a paso

En el ejemplo siguiente, debe explorar por varios niveles en la jerarquía de configuración. Para obtener más información acerca de cómo navegar por la CLI, consulte Uso del editor de CLI en el modo de configuración de la Guía del usuario de la CLI de Junos OS.

-

Cree un grupo VRF vpn-A con instancias VRF A1 y A2

[edit security] user@host# set l3vpn vrf-group vpn-A vrf VRF-A1 user@host# set l3vpn vrf-group vpn-A vrf VRF-A2 -

Cree un grupo VRF vpn-B con instancias VRF B1 y B2

[edit security] user@host# set l3vpn vrf-group vpn-B vrf VRF-B1 user@host# set l3vpn vrf-group vpn-B vrf VRF-B2 -

Cree una política de seguridad para denegar el tráfico de VPN-A.

[edit security policies from-zone GRE_Zone to-zone GE_Zone] user@host# set policy vrf-a_policy match source-address any user@host# set policy vrf-a_policy match destination-address any user@host# set policy vrf-a_policy match application any user@host# set policy vrf-a_policy match source-l3vpn-vrf-group vpn-A user@host# set policy vrf-a_policy then deny -

Cree una política de seguridad para permitir el tráfico de VPN-B.

[edit security policies from-zone GRE_Zone to-zone GE_Zone] user@host# set policy vrf-b_policy match source-address any user@host# set policy vrf-b_policy match destination-address any user@host# set policy vrf-b_policy match application any user@host# set policy vrf-b_policy match source-l3vpn-vrf-group vpn-B user@host# set policy vrf-b_policy then permit

Resultados

Desde el modo de configuración, ingrese los comandos y show routing-instances para confirmar la show security policies configuración. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración de este ejemplo para corregirla.

[edit]

user@host# show security policies

from-zone GRE_Zone to-zone GE_Zone {

policy vrf-a_policy {

match {

source-address any;

destination-address any;

application any;

source-l3vpn-vrf-group vpn-A;

}

then {

deny;

}

}

policy vrf-b_policy {

match {

source-address any;

destination-address any;

application any;

source-l3vpn-vrf-group vpn-B;

}

then {

permit;

}

}

Cuando termine de configurar el dispositivo, ingrese commit desde el modo de configuración.

Verificación

Verificar la configuración de políticas

Propósito

Verificar información sobre políticas de seguridad.

Acción

Desde el modo operativo, escriba el show security policies comando para mostrar un resumen de todas las políticas de seguridad configuradas en el dispositivo.

user@root> show security policies

Default policy: permit-all

From zone: GRE_Zone, To zone: GE_Zone

Policy: vrf-a_policy, State: enabled, Index: 4, Scope Policy: 0, Sequence number: 1

Source L3VPN VRF Group: vpn-A

destination L3VPN vrf-group: any

Source addresses: any

Destination addresses: any

Applications: any

Action: deny

Policy: vrf-b_policy, State: enabled, Index: 5, Scope Policy: 0, Sequence number: 2

Source L3VPN VRF Group: vpn-B

destination L3VPN vrf-group: any

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

Ejemplo: Configuración de una política de seguridad para permitir o denegar el tráfico basado en VRF desde una red IP a una red MPLS mediante el grupo VRF de destino

En este ejemplo, se muestra cómo configurar una política de seguridad para permitir y denegar el tráfico mediante el grupo VRF de origen.

Requisitos

-

Comprenda cómo crear una zona de seguridad. Consulte Ejemplo: Creación de zonas de seguridad.

-

Firewall SRX compatible con cualquier versión de Junos OS compatible.

-

Configure las interfaces de red en el dispositivo. Consulte la Guía del usuario de interfaces para dispositivos de seguridad.

Descripción general

En Junos OS, las políticas de seguridad aplican reglas para el tráfico de tránsito, en términos de qué tráfico puede pasar por el dispositivo y las acciones que deben tener lugar en el tráfico a medida que pasa por el dispositivo. En la Figura 10, se despliega un firewall SRX en una SD-WAN para controlar el tráfico mediante el grupo VRF de destino. El tráfico de la red IP se envía al sitio A y al sitio B de la red MPLS GRE. Según el requisito de la red, se debe denegar el tráfico del sitio A y solo se debe permitir el tráfico del sitio B.

En este ejemplo de configuración, se muestra cómo:

MPLS

MPLS

-

Denegar tráfico a VPN-A (a GRE MPLS)

-

Permitir tráfico a vpn-B (a GRE MPLS)

Configuración

Procedimiento

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía y, luego, ingrese commit desde el [edit] modo de configuración.

set security l3vpn vrf-group vpn-A vrf VRF-A1

set security l3vpn vrf-group vpn-A vrf VRF-A2

set security l3vpn vrf-group vpn-B vrf VRF-B1

set security l3vpn vrf-group vpn-B vrf VRF-B2

set security policies from-zone LAN-a_Zone to-zone GRE_Zone policy vrf-a_policy match source-address any

set security policies from-zone LAN-a_Zone to-zone GRE_Zone policy vrf-a_policy match destination-address any

set security policies from-zone LAN-a_Zone to-zone GRE_Zone policy vrf-a_policy match application any

set security policies from-zone LAN-a_Zone to-zone GRE_Zone policy vrf-a_policy match destination-l3vpn-vrf-group vpn-A

set security policies from-zone LAN-a_Zone to-zone GRE_Zone policy vrf-a_policy then deny

set security policies from-zone LAN-b_Zone to-zone GRE_Zone policy vrf-b_policy match source-address any

set security policies from-zone LAN-b_Zone to-zone GRE_Zone policy vrf-b_policy match destination-address any

set security policies from-zone LAN-b_Zone to-zone GRE_Zone policy vrf-b_policy match application any

set security policies from-zone LAN-b_Zone to-zone GRE_Zone policy vrf-b_policy match destination-l3vpn-vrf-group vpn-B

set security policies from-zone LAN-b_Zone to-zone GRE_Zone policy vrf-b_policy then permit

Procedimiento paso a paso

En el ejemplo siguiente, debe explorar por varios niveles en la jerarquía de configuración. Para obtener más información acerca de cómo navegar por la CLI, consulte Uso del editor de CLI en el modo de configuración de la Guía del usuario de la CLI de Junos OS.

-

Cree un grupo VRF vpn-A con instancias VRF A1 y A2

[edit security] user@host# set l3vpn vrf-group vpn-A vrf VRF-A1 user@host# set l3vpn vrf-group vpn-A vrf VRF-A2 -

Cree un grupo VRF vpn-B con instancias VRF B1 y B2

[edit security] user@host# set l3vpn vrf-group vpn-B vrf VRF-B1 user@host# set l3vpn vrf-group vpn-B vrf VRF-B2 -

Cree una política de seguridad para denegar el tráfico de VPN-A.

[edit security policies from-zone LAN-a_Zone to-zone GRE_Zone] user@host# set policy vrf-a_policy match source-address any user@host# set policy vrf-a_policy match destination-address any user@host# set policy vrf-a_policy match application any user@host# set policy vrf-a_policy match destination-l3vpn-vrf-group vpn-A user@host# set policy vrf-a_policy then deny -

Cree una política de seguridad para permitir el tráfico de VPN-B.

[edit security policies from-zone LAN-b_Zone e to-zone GRE_Zone] user@host# set policy vrf-b_policy match source-address any user@host# set policy vrf-b_policy match destination-address any user@host# set policy vrf-b_policy match application any user@host# set policy vrf-b_policy match destination-l3vpn-vrf-group vpn-B user@host# set policy vrf-b_policy then permit

Resultados

Desde el modo de configuración, ingrese los comandos y show routing-instances para confirmar la show security policies configuración. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración de este ejemplo para corregirla.

[edit]

user@host# show security policies

from-zone LAN-a_Zone to-zone GRE_Zone {

policy vrf-a_policy {

match {

source-address any;

destination-address any;

application any;

destination-l3vpn-vrf-group vpn-A;

}

then {

deny;

}

}

}

from-zone LAN-b_Zone to-zone GRE_Zone {

policy vrf-b_policy {

match {

source-address any;

destination-address any;

application any;

destination-l3vpn-vrf-group vpn-B;

}

then {

permit;

}

}

}

Cuando termine de configurar el dispositivo, ingrese commit desde el modo de configuración.

Verificación

Verificar la configuración de políticas

Propósito

Verificar información sobre políticas de seguridad.

Acción

Desde el modo operativo, escriba el show security policies comando para mostrar un resumen de todas las políticas de seguridad configuradas en el dispositivo.

user@root> show security policies

Default policy: permit-all

From zone: LAN-a_Zone, To zone: GRE_Zone

Policy: vrf-a_policy, State: enabled, Index: 4, Scope Policy: 0, Sequence number: 1

Source L3VPN VRF Group: any

destination L3VPN vrf-group: vpn-A

Source addresses: any

Destination addresses: any

Applications: any

Action: deny

From zone: LAN-b_Zone, To zone: GRE_Zone

Policy: vrf-b_policy, State: enabled, Index: 5, Scope Policy: 0, Sequence number: 2

Source L3VPN VRF Group: any

destination L3VPN vrf-group: vpn-B

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

Administración de VPN superpuestas mediante el grupo VRF

Cuando hay dos sesiones en una red L3VPN, para evitar conflictos entre las dos sesiones, el ID de grupo VRF se agrega a la clave de sesión como una clave adicional para diferenciar las sesiones.

En la Figura 11 , red1 y red3 se agrupan en el grupo A de VRF en la red L3VPN, y en la red 2 y 4 se agrupan en el grupo B de VRF. Las sesiones usan el grupo A y B de VRF como diferenciadores.

VRF

VRF

| L3VPN Network 1 y 3 sesiones |

L3VPN Network 2 y 4 sesiones |

||

|---|---|---|---|

| (Adelante) |

(Reverso) |

(Adelante) |

(Reverso) |

| 5 tuplas: x/y/sp/dp/p |

5 tuplas: y/x/dp/sp/p |

5 tuplas: x/y/sp/dp/p |

5 tuplas: y/x/dp/sp/p |

| Token: GRE1(zone_id+VR_id) + ID de grupo VRF (A) |

Token: GRE1(zone_id+VR_id) + ID de grupo VRF (B) |

Token: GRE1(zone_id+VR_id) + ID de grupo VRF (A') |

Token: GRE1(zone_id+VR_id) + ID de grupo VRF (B') |