EN ESTA PÁGINA

Mejoras en la sincronización de la configuración de políticas

Descripción general de la configuración de políticas de seguridad

Configuración de políticas mediante el asistente de firewall

Ejemplo: Configurar una política de seguridad para permitir o denegar todo el tráfico

Ejemplo: Configurar una política de seguridad para permitir o denegar el tráfico seleccionado

Comportamiento de la política de seguridad específica de la plataforma

Configuración de políticas de seguridad

Para proteger una red, un administrador de red debe crear una política de seguridad que describa todos los recursos de red dentro de esa empresa y el nivel de seguridad requerido para esos recursos. Junos OS le permite configurar políticas de seguridad. Las políticas de seguridad aplican reglas para el tráfico de tránsito, en términos de qué tráfico puede pasar a través del firewall y las acciones que deben tener lugar en el tráfico a medida que pasa a través del firewall.

Descripción de los elementos de la política de seguridad

Una política de seguridad es un conjunto de instrucciones que controla el tráfico desde un origen especificado a un destino especificado mediante un servicio especificado. Una política permite, deniega o tuneliza tipos específicos de tráfico unidireccionalmente entre dos puntos.

Cada póliza consta de:

Un nombre único para la política.

A

from-zoney ato-zone, por ejemplo: user@host#set security policies from-zone untrust to-zone untrustUn conjunto de criterios de coincidencia que definen las condiciones que deben cumplirse para aplicar la regla de política. Los criterios de coincidencia se basan en una dirección IP de origen, una dirección IP de destino y aplicaciones. El firewall de identidad de usuario proporciona una mayor granularidad al incluir una tupla adicional, source-identity, como parte de la instrucción de política.

Un conjunto de acciones que se deben realizar en caso de coincidencia: permitir, denegar o rechazar.

Elementos de contabilidad y auditoría: recuento, registro o registro del sistema estructurado.

Si el dispositivo recibe un paquete que coincide con esas especificaciones, realiza la acción especificada en la política.

Las políticas de seguridad aplican un conjunto de reglas para el tráfico de tránsito, identificando qué tráfico puede pasar a través del firewall y las acciones que se realizan en el tráfico a medida que pasa a través del firewall. Las acciones para el tráfico que cumple con los criterios especificados incluyen permitir, denegar, rechazar, registrar o contar.

Descripción de las reglas de la política de seguridad

La política de seguridad aplica las reglas de seguridad al tráfico de tránsito dentro de un contexto (from-zone a to-zone). Cada política se identifica de forma única por su nombre. El tráfico se clasifica haciendo coincidir sus zonas de origen y destino, las direcciones de origen y destino, y la aplicación que el tráfico lleva en sus encabezados de protocolo con la base de datos de políticas en el plano de datos.

Cada política está asociada con las siguientes características:

Una zona fuente

Una zona de destino

Uno o varios nombres de direcciones de origen o nombres de conjuntos de direcciones

Uno o varios nombres de direcciones de destino o nombres de conjuntos de direcciones

Uno o varios nombres de aplicaciones o nombres de conjuntos de aplicaciones

Estas características se denominan criterios de coincidencia. Cada política también tiene acciones asociadas: permitir, denegar, rechazar, contar, registrar y túnel VPN. Debe especificar los argumentos de condición de coincidencia al configurar una política, una dirección de origen, una dirección de destino y un nombre de aplicación.

Puede especificar que se configure una política con direcciones IPv4 o IPv6 mediante la entrada anycomodín . Cuando la compatibilidad con flujo no está habilitada para el tráfico IPv6, any coincide con las direcciones IPv4. Cuando la compatibilidad con flujo está habilitada para el tráfico IPv6, any hace coincidir las direcciones IPv4 e IPv6. Para habilitar el reenvío basado en flujo para el tráfico IPv6, utilice el set security forwarding-options family inet6 mode flow-based comando. También puede especificar el comodín any-ipv4 o any-ipv6 los criterios de coincidencia de direcciones de origen y destino para que incluyan solo direcciones IPv4 o solo IPv6, respectivamente.

Cuando se habilita la compatibilidad de flujo para el tráfico IPv6, la cantidad máxima de direcciones IPv4 o IPv6 que puede configurar en una política de seguridad se basa en los siguientes criterios de coincidencia:

Number_of_src_IPv4_addresses + number_of_src_IPv6_addresses * 4 <= 1024

Number_of_dst_IPv4_addresses + number_of_dst_IPv6_addresses * 4 <= 1024

La razón de los criterios de coincidencia es que una dirección IPv6 utiliza cuatro veces el espacio de memoria que utiliza una dirección IPv4.

Puede configurar una política de seguridad con direcciones IPv6 solo si la compatibilidad con flujo para el tráfico IPv6 está habilitada en el dispositivo.

Si no desea especificar una aplicación específica, ingrese any como la aplicación predeterminada. Para buscar las aplicaciones predeterminadas, desde el modo de configuración, escriba show groups junos-defaults | find applications (predefined applications). Por ejemplo, si no proporciona un nombre de aplicación, la directiva se instala con la aplicación como comodín (valor predeterminado). Por lo tanto, cualquier tráfico de datos que coincida con el resto de los parámetros de una política determinada coincidirá con la política independientemente del tipo de aplicación del tráfico de datos.

Si una política está configurada con varias aplicaciones y más de una de las aplicaciones coincide con el tráfico, se selecciona la aplicación que mejor cumple los criterios de coincidencia.

La acción de la primera política con la que coincida el tráfico se aplica al paquete. Si no hay ninguna política coincidente, el paquete se descarta. Las políticas se buscan de arriba a abajo, por lo que es una buena idea colocar políticas más específicas cerca de la parte superior de la lista. También debe colocar las políticas de túnel VPN IPsec cerca de la parte superior. Coloque las políticas más generales, como una que permitiría a ciertos usuarios acceder a todas las aplicaciones de Internet, al final de la lista. Por ejemplo, coloque las políticas de denegación o rechazo de todo en la parte inferior después de que todas las políticas específicas se hayan analizado antes y se haya permitido, contado o registrado el tráfico legítimo.

La compatibilidad con direcciones IPv6 se agrega en la versión 10.2 de Junos OS. La compatibilidad con direcciones IPv6 en configuraciones de clúster de chasis activo/activo (además de la compatibilidad existente con configuraciones de clúster de chasis activo/pasivo) se agrega en la versión 10.4 de Junos OS.

La búsqueda de políticas determina la zona de destino, la dirección de destino y la interfaz de salida.

Cuando se crea una política, se aplican las siguientes reglas de política:

Las políticas de seguridad se configuran en una dirección objetivo

from-zoneto-zone. En una dirección de zona específica, cada política de seguridad contiene un nombre, criterios de coincidencia, una acción y opciones varias.El nombre de la política, los criterios de coincidencia y la acción son obligatorios.

El nombre de la política es una palabra clave.

La dirección de origen en los criterios de coincidencia se compone de uno o varios nombres de dirección o nombres de conjunto de direcciones en el

from-zonearchivo .La dirección de destino de los criterios de coincidencia se compone de uno o varios nombres de dirección o nombres de conjunto de direcciones en el

to-zonearchivo .El nombre de la aplicación en los criterios de coincidencia se compone del nombre de una o más aplicaciones o conjuntos de aplicaciones.

Se requiere una de las siguientes acciones: permitir, denegar o rechazar.

Se pueden especificar elementos de contabilidad y auditoría: recuento y registro.

Puede habilitar el registro al final de una sesión con el

session-closecomando o al comienzo de la sesión con elsession-initcomando.Cuando la alarma de recuento esté activada, especifique los umbrales de alarma en bytes por segundo o kilobytes por minuto.

No puede especificar

globalcomo el ni como exceptto-zonefrom-zoneen la siguiente condición:Cualquier política configurada con una zona global como

to-zoneglobal debe tener una única dirección de destino para indicar que se configuró un TDR estático o un TDR entrante en la política.La opción de permiso de política con TDR se simplifica. Cada política indicará opcionalmente si permite la traducción de TDR, no permite la traducción de TDR o no le importa.

Los nombres de dirección no pueden comenzar con los siguientes prefijos reservados. Solo se utilizan para la configuración de direcciones TDR:

static_nat_incoming_nat_junos_

Los nombres de aplicación no pueden comenzar con el

junos_prefijo reservado.

Descripción de direcciones comodín

Las direcciones de origen y destino son dos de los cinco criterios de coincidencia que se deben configurar en una política de seguridad. Ahora puede configurar direcciones comodín para los criterios de coincidencia de direcciones de origen y destino en una política de seguridad. Una dirección comodín se representa como A.B.C.D/wildcard-mask. La máscara de comodín determina cuál de los bits de la dirección IP A.B.C.D debe ignorarse en los criterios de coincidencia de la política de seguridad. Por ejemplo, la dirección IP de origen 192.168.0.11/255.255.0.255 en una política de seguridad implica que los criterios de coincidencia de la política de seguridad pueden descartar el tercer octeto de la dirección IP (representado simbólicamente como 192.168.*.11). Por lo tanto, los paquetes con direcciones IP de origen, como 192.168.1.11 y 192.168.22.11, cumplen con los criterios de coincidencia. Sin embargo, los paquetes con direcciones IP de origen, como 192.168.0.1 y 192.168.1.21, no cumplen los criterios de coincidencia.

El uso de direcciones comodín no está restringido solo a octetos completos. Puede configurar cualquier dirección comodín. Por ejemplo, la dirección comodín 192.168. 7.1/255.255.7.255 implica que debe ignorar solo los primeros 5 bits del tercer octeto de la dirección comodín al hacer coincidir la política. Si el uso de la dirección comodín está restringido solo a octetos completos, se permitirán solo máscaras comodín con 0 o 255 en cada uno de los cuatro octetos.

El primer octeto de la máscara comodín debe ser mayor que 128. Por ejemplo, una máscara comodín representada como 0.255.0.255 o 1.255.0.255 no es válida.

Una política de seguridad comodín es una política de firewall sencilla que le permite permitir, denegar y rechazar el tráfico que intenta cruzar de una zona de seguridad a otra. No debe configurar reglas de política de seguridad mediante direcciones comodín para servicios como Content Seguridad .

No se admite la seguridad de contenido para sesiones IPv6. Si su política de seguridad actual utiliza reglas con el comodín de dirección IP cualquiera y las funciones de Seguridad de contenido están habilitadas, encontrará errores de confirmación de configuración porque las funciones de Seguridad de contenido aún no admiten direcciones IPv6. Para resolver los errores, modifique la regla que devuelve el error para que se utilice el comodín any-ipv4; y crear reglas independientes para el tráfico IPv6 que no incluyan funciones de seguridad de contenido.

La configuración de políticas de seguridad comodín en un dispositivo afecta al rendimiento y al uso de memoria en función del número de políticas comodín configuradas por contexto de zona y destino. Por lo tanto, solo puede configurar un máximo de 480 políticas comodín para un contexto específico de zona de origen y destino.

Ver también

Mejoras en la sincronización de la configuración de políticas

Un mecanismo mejorado de sincronización de configuración de políticas mejora la manera en que se sincronizan las configuraciones de políticas entre el motor de enrutamiento (RE) y el motor de reenvío de paquetes (PFE), lo que mejora la confiabilidad y la seguridad del sistema. Este mecanismo garantiza que las políticas se sincronicen de forma automática y precisa. Además, el sistema evita eficazmente cualquier caída de flujo durante el proceso de cambio de configuración de la política de seguridad.

- Serialización de archivos

- Evite la interrupción de la sesión de flujo durante los cambios de configuración de políticas

Serialización de archivos

Realice la propagación de cambios de política al plano de datos mediante la serialización de archivos. Al serializar las configuraciones de políticas en archivos, el sistema garantiza que PFE las lea y aplique de manera controlada y confiable. Estos archivos serializados se almacenan en directorios designados y se eliminan automáticamente después de una aplicación exitosa, lo que proporciona un método de sincronización más eficiente y amigable con el ancho de banda. Este enfoque basado en archivos reduce el riesgo de discrepancias en las políticas de seguridad y mejora la confiabilidad del sistema.

De forma predeterminada, la serialización basada en archivos está habilitada. Puede deshabilitar la serialización de archivos mediante la instrucción siguiente:

[edit] user@host# set security policies no-file-serialization

Para volver a activar la función de serialización de archivos, utilice la instrucción siguiente:

[edit] user@host# delete security policies no-file-serialization

O use la siguiente instrucción:

[edit] user@host# set security policies file-serialization

Evite la interrupción de la sesión de flujo durante los cambios de configuración de políticas

Puede evitar la interrupción del flujo de la sesión durante la confirmación de cambios en la configuración de la política de seguridad. Los cambios de configuración, como cambios en condiciones o acciones de coincidencia de políticas, adición o eliminación de una política, cambio de política o cambio en el orden de la política interrumpen las sesiones de flujo. Estos cambios afectan a los datos de configuración de PFE, lo que puede afectar a las búsquedas de políticas en curso y posiblemente dar lugar a una selección de política incorrecta o predeterminada. Es decir, durante la breve transición de la política antigua a la nueva, las sesiones pueden coincidir con estructuras de datos creadas parcialmente, lo que provoca coincidencias de políticas incorrectas.

Para evitar la interrupción causada por el cambio en la política de seguridad, puede usar la siguiente instrucción:

[edit] user@host# set security policies lookup-intact-on-commit

Cuando configure la lookup-intact-on-commit opción, reinicie el plano de reenvío en el dispositivo o en la configuración de un clúster de chasis.

Use el siguiente comando para comprobar el estado y la elegibilidad del dispositivo antes de habilitar la lookup-intact-on-commit opción.

[edit] user@host> show security policies lookup-intact-on-commit

El resultado del comando muestra si la lookup-intact-on-commit opción ya está configurada en el dispositivo y muestra la elegibilidad del dispositivo en términos de almacenamiento de memoria disponible para activar lookup-intact-on-commit la opción.

Memoria y manejo de errores

La implementación de estos nuevos mecanismos de sincronización requiere que el sistema cumpla requisitos de memoria específicos. Específicamente, necesita al menos un 5 por ciento de pila de kernel libre y un 1 por ciento de pila de usuario libre para habilitar la característica de búsqueda intacta al confirmar. Esto garantiza que haya suficiente memoria disponible para la sincronización basada en archivos y las operaciones de memoria dual. En caso de fallas de sincronización, el sistema está diseñado para volver automáticamente al método tradicional.

Puede usar el show security policies lookup-intact-on-commit eligibilitycomando para comprobar la disponibilidad de memoria del sistema por FPC. Este resultado indica si la FPC en particular es apta para configurar la set security policies lookup-intact-on-commit configuración.

Compatibilidad con sistema lógico y sistema de inquilinos

Solo puede configurar lookup-intact-on-commit y file-serialization en el sistema lógico raíz (nivel del sistema). No se admite la configuración a nivel de sistema lógico y sistema de inquilinos. Sin embargo, si configura estas opciones en el nivel raíz, la configuración también optimizará las políticas configuradas en los niveles del sistema lógico y del sistema de inquilinos.

Comprender las políticas de seguridad para el autotráfico

Las políticas de seguridad se configuran en los dispositivos para aplicar servicios al tráfico que fluye a través del dispositivo. Por ejemplo, las políticas de UAC y de seguridad de contenido están configuradas para aplicar servicios al tráfico transitorio.

El tráfico propio o tráfico de host es el tráfico de entrada de host; es decir, el tráfico que termina en el dispositivo o el tráfico de salida del host, es decir, el tráfico que se origina en el dispositivo. Ahora puede configurar políticas para aplicar servicios en el autotráfico. Servicios como el servicio de pila SSL que debe terminar la conexión SSL desde un dispositivo remoto y realizar algún procesamiento en ese tráfico, los servicios DPI en el tráfico de entrada de host o el cifrado IPsec en el tráfico de salida de host se deben aplicar a través de las políticas de seguridad configuradas en el tráfico propio.

Cuando configure una política de seguridad para el autotráfico, el tráfico que fluye a través del dispositivo se compara primero con la política y, a continuación, con la host-inbound-traffic opción configurada para las interfaces enlazadas a la zona.

Puede configurar la política de seguridad para el tráfico autónomo para aplicar servicios al tráfico propio. Las políticas de salida del host solo funcionarán en los casos en que el paquete que se originó en el dispositivo host pase por el flujo y la interfaz entrante de este paquete se establezca en local.

Las ventajas de utilizar el autotráfico son:

Puede aprovechar la mayor parte de la infraestructura de políticas o flujo existente que se utiliza para el tráfico de tránsito.

No necesita una dirección IP independiente para habilitar ningún servicio.

Puede aplicar servicios o políticas a cualquier tráfico entrante de host con la dirección IP de destino de cualquier interfaz en el dispositivo.

Las reglas predeterminadas de la política de seguridad no afectan al tráfico propio.

Puede configurar la política de seguridad para el autotráfico solo con los servicios pertinentes. Por ejemplo, no es relevante configurar el servicio fwauth en el tráfico de salida del host, y los servicios gprs-gtp no son relevantes para las políticas de seguridad para el autotráfico.

Las políticas de seguridad para el autotráfico se configuran en la nueva zona de seguridad predeterminada denominada junos-host zona. La zona junos-host formará parte de la configuración junos-defaults, por lo que los usuarios no podrán eliminarla. Las configuraciones de zona existentes, como las interfaces, la pantalla, tcp-rst y las opciones de tráfico entrante de host, no son significativas para la zona junos-host. Por lo tanto, no hay una configuración dedicada para la zona de host de junos.

Puede utilizar host-inbound-traffic para controlar las conexiones entrantes a un dispositivo; sin embargo, no restringe el tráfico que sale del dispositivo. Mientras que junos-host-zone le permite seleccionar la aplicación de su preferencia y también restringir el tráfico saliente. Por ejemplo, ahora se pueden habilitar servicios como TDR, DPI, seguridad de contenido, etc. para el tráfico que entra o sale del dispositivo mediante junos-host-zone.

Descripción general de la configuración de políticas de seguridad

Debe completar las siguientes tareas para crear una política de seguridad:

Crear zonas. Consulte Ejemplo: Creación de zonas de seguridad.

Configure una libreta de direcciones con direcciones para la política. Consulte Ejemplo: Configuración de libretas de direcciones y conjuntos de direcciones.

Cree una aplicación (o un conjunto de aplicaciones) que indique que la política se aplica al tráfico de ese tipo. Consulte Ejemplo: Configuración de aplicaciones y conjuntos de aplicaciones de políticas de seguridad.

Cree la política. Consulte Ejemplo: Configuración de una política de seguridad para permitir o denegar todo el tráfico, Ejemplo: Configuración de una política de seguridad para permitir o denegar el tráfico seleccionado y Ejemplo: Configuración de una política de seguridad para permitir o denegar el tráfico de direcciones comodín.

Cree programadores si planea usarlos para sus políticas. Consulte Ejemplo: Configuración de programadores para una programación diaria que excluye un día.

El Asistente para políticas de firewall le permite realizar una configuración básica de políticas de seguridad. Para una configuración más avanzada, utilice la interfaz J-web o la CLI.

Ver también

Prácticas recomendadas para definir políticas

Una red segura es vital para una empresa. Para proteger una red, un administrador de red debe crear una política de seguridad que describa todos los recursos de red dentro de esa empresa y el nivel de seguridad requerido para esos recursos. La política de seguridad aplica las reglas de seguridad al tráfico de tránsito dentro de un contexto (de zona a zona) y cada política se identifica de forma única por su nombre. El tráfico se clasifica haciendo coincidir las zonas de origen y destino, las direcciones de origen y destino, y la aplicación que el tráfico lleva en sus encabezados de protocolo con la base de datos de políticas en el plano de datos.

La compatibilidad de plataforma depende de la versión de Junos OS en su instalación.

Tenga en cuenta que a medida que aumenta el número de direcciones y aplicaciones en cada regla, aumenta la cantidad de memoria que usa la definición de directiva y, a veces, el sistema se queda sin memoria con menos de 80 000 directivas.

Para obtener el uso real de memoria de una política en el motor de reenvío de paquetes (PFE) y el motor de enrutamiento (RE), debe tener en cuenta varios componentes del árbol de memoria. El árbol de memoria incluye los dos componentes siguientes:

Contexto político: se utiliza para organizar todas las políticas en este contexto. El contexto de la política incluye variables como las zonas de origen y destino.

Entidad de política: se utiliza para contener los datos de la política. La entidad de política calcula la memoria mediante parámetros como el nombre de la política, las direcciones IP, el recuento de direcciones, las aplicaciones, la autenticación de firewall, WebAuth, IPsec, el recuento, los servicios de aplicaciones y el marco de servicios de Junos (JSF).

Además, las estructuras de datos usadas para almacenar políticas, conjuntos de reglas y otros componentes utilizan memoria diferente en el motor de reenvío de paquetes y en el motor de enrutamiento. Por ejemplo, los nombres de dirección para cada dirección de la política se almacenan en el motor de enrutamiento, pero no se asigna memoria a nivel del motor de reenvío de paquetes. De manera similar, los rangos de puertos se expanden a pares de prefijo y máscara y se almacenan en el motor de reenvío de paquetes, pero no se asigna dicha memoria en el motor de enrutamiento.

Por consiguiente, dependiendo de la configuración de la política, los contribuyentes de política al motor de enrutamiento son diferentes de los del motor de reenvío de paquetes y la memoria se asigna dinámicamente.

La memoria también es consumida por el estado "eliminación diferida". En el estado de eliminación diferida, cuando un dispositivo aplica un cambio de política, hay un pico de uso transitorio en el que están presentes tanto las políticas antiguas como las nuevas. Por lo tanto, durante un breve período, existen políticas antiguas y nuevas en el motor de reenvío de paquetes, que ocupan el doble de los requisitos de memoria.

Por lo tanto, no hay una manera definitiva de inferir claramente cuánta memoria usa cualquiera de los componentes (motor de reenvío de paquetes o motor de enrutamiento) en un momento dado, ya que los requisitos de memoria dependen de configuraciones específicas de políticas y la memoria se asigna dinámicamente.

Las siguientes prácticas recomendadas para la implementación de políticas le permiten usar mejor la memoria del sistema y optimizar la configuración de políticas:

Utilice prefijos únicos para las direcciones de origen y destino. Por ejemplo, en lugar de usar direcciones /32 y agregar cada dirección por separado, use una subred grande que cubra la mayoría de las direcciones IP que necesita.

Utilice la aplicación "cualquiera" siempre que sea posible. Cada vez que defina una aplicación individual en la política, puede usar 52 bytes adicionales.

Use menos direcciones IPv6 porque las direcciones IPv6 consumen más memoria.

Utilizar menos pares de zonas en las configuraciones de políticas. Cada zona de origen o destino utiliza unos 16 048 bytes de memoria.

Los siguientes parámetros pueden cambiar el modo en que los bytes consumen memoria, según se especifique:

Autenticación de firewall: aproximadamente 16 bytes o más (sin corregir)

Autenticación web: aproximadamente 16 bytes o más (sin fijar)

IPsec–12 bytes

Servicios de aplicaciones: 28 bytes

Contar: 64 bytes

Compruebe el uso de la memoria antes y después de compilar las políticas.

Nota:El requisito de memoria para cada dispositivo es diferente. Algunos dispositivos admiten 512.000 sesiones de forma predeterminada y la memoria de arranque suele estar entre el 72 y el 73 por ciento. Otros dispositivos pueden tener hasta 1 millón de sesiones y la memoria de arranque puede ser de hasta el 83 al 84 por ciento. En el peor de los casos, para admitir unas 80 000 políticas en la SPU, la SPU debe arrancar con un consumo de memoria de kernel fluido de hasta el 82 % y con al menos 170 megabytes de memoria disponibles.

Ver también

Configuración de políticas mediante el asistente de firewall

El Asistente para políticas de firewall le permite realizar una configuración básica de políticas de seguridad. Para una configuración más avanzada, utilice la interfaz J-web o la CLI.

Para configurar políticas mediante el Asistente para políticas de firewall:

- Seleccione

Configure>Tasks>Configure FW Policyesta opción en la interfaz J-Web. - Haga clic en el botón Iniciar asistente de políticas de firewall para iniciar el asistente.

- Siga las indicaciones del asistente.

El área superior izquierda de la página del asistente muestra en qué etapa del proceso de configuración se encuentra. El área inferior izquierda de la página muestra ayuda sensible al campo. Al hacer clic en un vínculo bajo el encabezado Recursos, el documento se abre en su navegador. Si el documento se abre en una nueva pestaña, asegúrese de cerrar solo la pestaña (no la ventana del navegador) cuando cierre el documento.

Ejemplo: Configurar una política de seguridad para permitir o denegar todo el tráfico

En este ejemplo, se muestra cómo configurar una política de seguridad para permitir o denegar todo el tráfico.

Requisitos

Antes de empezar:

Crear zonas. Consulte Ejemplo: Creación de zonas de seguridad.

Configure una libreta de direcciones y cree direcciones para utilizarlas en la política. Consulte Ejemplo: Configuración de libretas de direcciones y conjuntos de direcciones.

Cree una aplicación (o un conjunto de aplicaciones) que indique que la política se aplica al tráfico de ese tipo. Consulte Ejemplo: Configuración de aplicaciones y conjuntos de aplicaciones de políticas de seguridad.

Descripción general

En Junos OS, las políticas de seguridad aplican reglas para el tráfico de tránsito, en términos de qué tráfico puede pasar a través del dispositivo y las acciones que deben tener lugar en el tráfico a medida que pasa por el dispositivo. Desde la perspectiva de las políticas de seguridad, el tráfico entra en una zona de seguridad y sale de otra. En este ejemplo, se configuran las interfaces de confianza y de no confianza, ge-0/0/2 y ge-0/0/1. Vea la Figura 1.

En este ejemplo de configuración, se muestra cómo:

Permitir o denegar todo el tráfico desde la zona de confianza a la zona de no confianza, pero bloquear todo desde la zona de no confianza a la zona de confianza.

Permitir o denegar el tráfico seleccionado desde un host de la zona de confianza a un servidor de la zona de no confianza en un momento determinado.

Topología

Configuración

Procedimiento

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía y, luego, ingrese commit desde el [edit] modo de configuración.

set security zones security-zone trust interfaces ge-0/0/2 host-inbound-traffic system-services all set security zones security-zone untrust interfaces ge-0/0/1 host-inbound-traffic system-services all set security policies from-zone trust to-zone untrust policy permit-all match source-address any set security policies from-zone trust to-zone untrust policy permit-all match destination-address any set security policies from-zone trust to-zone untrust policy permit-all match application any set security policies from-zone trust to-zone untrust policy permit-all then permit set security policies from-zone untrust to-zone trust policy deny-all match source-address any set security policies from-zone untrust to-zone trust policy deny-all match destination-address any set security policies from-zone untrust to-zone trust policy deny-all match application any set security policies from-zone untrust to-zone trust policy deny-all then deny

Procedimiento paso a paso

En el ejemplo siguiente, debe explorar por varios niveles en la jerarquía de configuración. Para obtener instrucciones sobre cómo hacerlo, consulte Uso del editor de CLI en el modo de configuración de la Guía del usuario de CLI.

Para configurar una política de seguridad que permita o deniegue todo el tráfico:

Configure las interfaces y las zonas de seguridad.

[edit security zones] user@host# set security-zone trust interfaces ge-0/0/2 host-inbound-traffic system-services all user@host# set security-zone untrust interfaces ge-0/0/1 host-inbound-traffic system-services all

Cree la política de seguridad para permitir tráfico desde la zona de confianza a la zona de no confianza.

[edit security policies from-zone trust to-zone untrust] user@host# set policy permit-all match source-address any user@host# set policy permit-all match destination-address any user@host# set policy permit-all match application any user@host# set policy permit-all then permit

Cree la política de seguridad para denegar el tráfico desde la zona de no confianza a la zona de confianza.

[edit security policies from-zone untrust to-zone trust] user@host# set policy deny-all match source-address any user@host# set policy deny-all match destination-address any user@host# set policy deny-all match application any user@host# set policy deny-all then deny

Resultados

Desde el modo de configuración, ingrese los comandos y show security zones para confirmar la show security policies configuración. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración de este ejemplo para corregirla.

El ejemplo de configuración es un permiso predeterminado de la zona de confianza a la zona de no confianza.

[edit]

user@host# show security policies

from-zone trust to-zone untrust {

policy permit-all {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

from-zone untrust to-zone trust {

policy deny-all {

match {

source-address any;

destination-address any;

application any;

}

then {

deny;

}

}

}

user@host# show security zones

security-zone trust {

interfaces {

ge-0/0/2.0 {

host-inbound-traffic {

system-services {

all;

}

}

}

}

}

security-zone untrust {

interfaces {

ge-0/0/1.0 {

host-inbound-traffic {

system-services {

all;

}

}

}

}

}

Cuando termine de configurar el dispositivo, ingrese commit desde el modo de configuración.

Verificación

Verificar la configuración de políticas

Propósito

Verificar información sobre políticas de seguridad.

Acción

Desde el modo operativo, escriba el show security policies detail comando para mostrar un resumen de todas las políticas de seguridad configuradas en el dispositivo.

Significado

El resultado muestra información sobre las políticas configuradas en el sistema. Verifique la información siguiente:

Zonas desde y hacia

Direcciones de origen y destino

Criterios de coincidencia

Ejemplo: Configurar una política de seguridad para permitir o denegar el tráfico seleccionado

En este ejemplo, se muestra cómo configurar una política de seguridad para permitir o denegar el tráfico seleccionado.

Requisitos

Antes de empezar:

Crear zonas. Consulte Ejemplo: Creación de zonas de seguridad.

Configure una libreta de direcciones y cree direcciones para utilizarlas en la política. Consulte Ejemplo: Configuración de libretas de direcciones y conjuntos de direcciones.

Cree una aplicación (o un conjunto de aplicaciones) que indique que la política se aplica al tráfico de ese tipo. Consulte Ejemplo: Configuración de aplicaciones y conjuntos de aplicaciones de políticas de seguridad.

Permitir el tráfico hacia y desde las zonas de confianza y no confianza. Consulte Ejemplo: Configuración de una política de seguridad para permitir o denegar todo el tráfico.

Descripción general

En Junos OS, las políticas de seguridad aplican reglas para el tráfico de tránsito, en términos de qué tráfico puede pasar por el dispositivo y las acciones que deben tener lugar en el tráfico a medida que pasa por el dispositivo. Desde la perspectiva de las políticas de seguridad, el tráfico entra en una zona de seguridad y sale de otra. En este ejemplo, se configura una política de seguridad específica para permitir solo el tráfico de correo electrónico desde un host de la zona de confianza a un servidor de la zona de no confianza. No se permite ningún otro tráfico. Vea la Figura 2.

seleccionado

seleccionado

Configuración

Procedimiento

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía y, luego, ingrese commit desde el [edit] modo de configuración.

set security zones security-zone trust interfaces ge-0/0/2 host-inbound-traffic system-services all set security zones security-zone untrust interfaces ge-0/0/1 host-inbound-traffic system-services all set security address-book book1 address mail-untrust 203.0.113.14/24 set security address-book book1 attach zone untrust set security address-book book2 address mail-trust 192.168.1.1/32 set security address-book book2 attach zone trust set security policies from-zone trust to-zone untrust policy permit-mail match source-address mail-trust set security policies from-zone trust to-zone untrust policy permit-mail match destination-address mail-untrust set security policies from-zone trust to-zone untrust policy permit-mail match application junos-mail set security policies from-zone trust to-zone untrust policy permit-mail then permit

Procedimiento paso a paso

En el ejemplo siguiente, debe explorar por varios niveles en la jerarquía de configuración. Para obtener instrucciones sobre cómo hacerlo, consulte Uso del editor de CLI en el modo de configuración de la Guía del usuario de CLI.

Para configurar una política de seguridad para permitir el tráfico seleccionado:

Configure las interfaces y las zonas de seguridad.

[edit security zones] user@host# set security-zone trust interfaces ge-0/0/2 host-inbound-traffic system-services all user@host# set security-zone untrust interfaces ge-0/0/1 host-inbound-traffic system-services all

Cree entradas de libreta de direcciones tanto para el cliente como para el servidor. Además, adjunte zonas de seguridad a las libretas de direcciones.

[edit security address-book book1] user@host# set address mail-untrust 203.0.113.14/24 user@host# set attach zone untrust

[edit security address-book book2] user@host# set address mail-trust 192.168.1.1/32 user@host# set attach zone trust

Defina la política para permitir el tráfico de correo.

[edit security policies from-zone trust to-zone untrust] user@host# set policy permit-mail match source-address mail-trust user@host# set policy permit-mail match destination-address mail-untrust user@host# set policy permit-mail match application junos-mail user@host# set policy permit-mail then permit

Resultados

Desde el modo de configuración, ingrese los comandos y show security zones para confirmar la show security policies configuración. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración de este ejemplo para corregirla.

[edit]

user@host# show security policies

from-zone trust to-zone untrust {

policy permit-mail {

match {

source-address mail-trust;

destination-address mail-untrust;

application junos-mail;

}

then {

permit;

}

}

}

user@host# show security zones

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

interfaces {

ge-0/0/2 {

host-inbound-traffic {

system-services {

all;

}

}

}

}

}

security-zone untrust {

interfaces {

ge-0/0/1 {

host-inbound-traffic {

system-services {

all;

}

}

}

}

}

user@host# show security address-book

book1 {

address mail-untrust 203.0.113.14/24;

attach {

zone untrust;

}

}

book2 {

address mail-trust 192.168.1.1/32;

attach {

zone trust;

}

}

Cuando termine de configurar el dispositivo, ingrese commit desde el modo de configuración.

Verificación

Verificar la configuración de políticas

Propósito

Verificar información sobre políticas de seguridad.

Acción

Desde el modo operativo, escriba el show security policies detail comando para mostrar un resumen de todas las políticas de seguridad configuradas en el dispositivo.

Significado

El resultado muestra información sobre las políticas configuradas en el sistema. Verifique la información siguiente:

Zonas desde y hacia

Direcciones de origen y destino

Criterios de coincidencia

Ejemplo: Configuración de una política de seguridad para permitir o denegar el tráfico de direcciones comodín

En este ejemplo, se muestra cómo configurar una política de seguridad para permitir o denegar el tráfico de direcciones comodín.

Requisitos

Antes de empezar:

Comprende las direcciones comodín. Consulte Descripción de las reglas de la política de seguridad.

Crear zonas. Consulte Ejemplo: Creación de zonas de seguridad.

Configure una libreta de direcciones y cree direcciones para utilizarlas en la política. Consulte Ejemplo: Configuración de libretas de direcciones y conjuntos de direcciones.

Cree una aplicación (o un conjunto de aplicaciones) que indique que la política se aplica al tráfico de ese tipo. Consulte Ejemplo: Configuración de aplicaciones y conjuntos de aplicaciones de políticas de seguridad.

Permitir el tráfico hacia y desde las zonas de confianza y no confianza. Consulte Ejemplo: Configuración de una política de seguridad para permitir o denegar todo el tráfico.

Permitir el tráfico de correo electrónico hacia y desde zonas de confianza y no confianza. Consulte Ejemplo: Configurar una política de seguridad para permitir o denegar el tráfico seleccionado

Descripción general

En el sistema operativo de Junos (Junos OS), las políticas de seguridad aplican reglas para el tráfico de tránsito, en términos de qué tráfico puede pasar por el dispositivo y las acciones que deben tener lugar en el tráfico a medida que pasa por el dispositivo. Desde la perspectiva de las políticas de seguridad, el tráfico entra en una zona de seguridad y sale de otra. En este ejemplo, se configura un valor específico para permitir solo el tráfico de direcciones comodín desde un host de la zona de confianza a la zona de no confianza. No se permite ningún otro tráfico.

Configuración

Procedimiento

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía y, luego, ingrese commit en modo [edit] de configuración.

set security zones security-zone trust interfaces ge-0/0/2 host-inbound-traffic system-services all set security zones security-zone untrust interfaces ge-0/0/1 host-inbound-traffic system-services all set security address-book book1 address wildcard-trust wildcard-address 192.168.0.11/255.255.0.255 set security address-book book1 attach zone trust set security policies from-zone trust to-zone untrust policy permit-wildcard match source-address wildcard-trust set security policies from-zone trust to-zone untrust policy permit-wildcard match destination-address any set security policies from-zone trust to-zone untrust policy permit-wildcard match application any set security policies from-zone trust to-zone untrust policy permit-wildcard then permit

Procedimiento paso a paso

En el ejemplo siguiente, debe explorar por varios niveles en la jerarquía de configuración. Para obtener instrucciones sobre cómo hacerlo, consulte Uso del editor de CLI en el modo de configuración de la Guía del usuario de CLI.

Para configurar una política de seguridad para permitir el tráfico seleccionado:

Configure las interfaces y las zonas de seguridad.

[edit security zones] user@host# set security-zone trust interfaces ge-0/0/2 host-inbound-traffic system-services all user@host# set security-zone untrust interfaces ge-0/0/1 host-inbound-traffic system-services all

Cree una entrada de libreta de direcciones para el host y adjunte la libreta de direcciones a una zona.

[edit security address-book book1] user@host# set address wildcard-trust wildcard-address 192.168.0.11/255.255.0.255 user@host# set attach zone trust

Defina la política para permitir el tráfico de direcciones comodín.

[edit security policies from-zone trust to-zone untrust] user@host# set policy permit-wildcard match source-address wildcard-trust user@host# set policy permit-wildcard match destination-address any user@host# set policy permit-wildcard match application any user@host# set policy permit-wildcard then permit

Resultados

Desde el modo de configuración, ingrese los comandos y show security zones para confirmar la show security policies configuración. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración de este ejemplo para corregirla.

[edit]

user@host# show security policies

from-zone trust to-zone untrust {

policy permit-wildcard {

match {

source-address wildcard-trust;

destination-address any;

application any;

}

then {

permit;

}

}

}

user@host#show security zonessecurity-zone trust { host-inbound-traffic { system-services { all; } interfaces { ge-0/0/2 { host-inbound-traffic { system-services { all; } } } } } } security-zone untrust { interfaces { ge-0/0/1 { host-inbound-traffic { system-services { all; } } } } } user@host#show security address-bookbook1 { address wildcard-trust { wildcard-address 192.168.0.11/255.255.0.255; } attach { zone trust; } }

Cuando termine de configurar el dispositivo, ingrese commit desde el modo de configuración.

Verificación

Verificar la configuración de políticas

Propósito

Verificar información sobre políticas de seguridad.

Acción

Desde el modo operativo, escriba el show security policies policy-name permit-wildcard detail comando para mostrar detalles sobre la política de seguridad permit-wildcard configurada en el dispositivo.

Significado

El resultado muestra información sobre la política permit-wildcard configurada en el sistema. Verifique la información siguiente:

Zonas desde y hasta

Direcciones de origen y destino

Criterios de coincidencia

Ejemplo: Configuración de una política de seguridad para redirigir registros de tráfico a un servidor de registro del sistema externo

En este ejemplo, se muestra cómo configurar una política de seguridad para enviar los registros de tráfico generados en el dispositivo a un servidor de registros del sistema externo.

Requisitos

En este ejemplo, se utilizan los siguientes componentes de hardware y software:

Un cliente conectado a un dispositivo SRX5600 en la interfaz ge-4/0/5

Un servidor conectado al dispositivo SRX5600 en la interfaz ge-4/0/1

Los registros generados en el dispositivo SRX5600 se almacenan en un servidor de registros del sistema basado en Linux.

Un dispositivo SRX5600 conectado al servidor basado en Linux en la interfaz ge-4/0/4

No se necesita ninguna configuración especial más allá de la inicialización del dispositivo antes de configurar esta función.

Descripción general

En este ejemplo, se configura una política de seguridad en el dispositivo SRX5600 para enviar registros de tráfico, generados por el dispositivo durante la transmisión de datos, a un servidor basado en Linux. Los registros de tráfico registran los detalles de cada sesión. Los registros se generan durante el establecimiento y la finalización de la sesión entre el dispositivo de origen y el de destino que están conectados al dispositivo SRX5600.

Configuración

Procedimiento

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía y, luego, ingrese commit en modo [edit] de configuración.

set security log source-address 127.0.0.1 set security log stream trafficlogs severity debug set security log stream trafficlogs host 203.0.113.2 set security zones security-zone client host-inbound-traffic system-services all set security zones security-zone client host-inbound-traffic protocols all set security zones security-zone client interfaces ge-4/0/5.0 set security zones security-zone server host-inbound-traffic system-services all set security zones security-zone server interfaces ge-4/0/4.0 set security zones security-zone server interfaces ge-4/0/1.0 set security policies from-zone client to-zone server policy policy-1 match source-address any set security policies from-zone client to-zone server policy policy-1 match destination-address any set security policies from-zone client to-zone server policy policy-1 match application any set security policies from-zone client to-zone server policy policy-1 then permit set security policies from-zone client to-zone server policy policy-1 then log session-init set security policies from-zone client to-zone server policy policy-1 then log session-close

Procedimiento paso a paso

En el ejemplo siguiente, debe explorar por varios niveles en la jerarquía de configuración. Para obtener instrucciones sobre cómo hacerlo, consulte Uso del editor de CLI en el modo de configuración de la Guía del usuario de CLI.

Para configurar una política de seguridad a fin de enviar registros de tráfico a un servidor de registro del sistema externo:

Configure los registros de seguridad para transferir los registros de tráfico generados en el dispositivo SRX5600 a un servidor de registros del sistema externo con la dirección IP 203.0.113.2. La dirección IP 127.0.0.1 es la dirección de circuito cerrado del dispositivo SRX5600.

[edit security log] user@host# set source-address 127.0.0.1 user@host# set stream trafficlogs severity debug user@host# set stream trafficlogs host 203.0.113.2

Configure una zona de seguridad y especifique los tipos de tráfico y protocolos que se permiten en la interfaz ge-4/0/5.0 del dispositivo SRX5600.

[edit security zones] user@host# set security-zone client host-inbound-traffic system-services all user@host# set security-zone client host-inbound-traffic protocols all user@host# set security-zone client interfaces ge-4/0/5.0

Configure otra zona de seguridad y especifique los tipos de tráfico permitidos en las interfaces ge-4/0/4.0 y ge-4/0/1.0 del dispositivo SRX5600.

[edit security zones] user@host# set security-zone server host-inbound-traffic system-services all user@host# set security-zone server interfaces ge-4/0/4.0 user@host# set security-zone server interfaces ge-4/0/1.0

Cree una política y especifique los criterios de coincidencia para esa política. Los criterios de coincidencia especifican que el dispositivo puede permitir tráfico desde cualquier origen, destino y aplicación.

[edit security policies from-zone client to-zone server] user@host# set policy policy-1 match source-address any user@host# set policy policy-1 match destination-address any user@host# set policy policy-1 match application any user@host# set policy policy-1 match then permit

Active la política para registrar los detalles del tráfico al principio y al final de la sesión.

[edit security policies from-zone client to-zone server] user@host# set policy policy-1 then log session-init user@host# set policy policy-1 then log session-close

Resultados

Desde el modo de configuración, ingrese el comando para confirmar la show security log configuración. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración de este ejemplo para corregirla.

[edit]

user@host# show security log

format syslog;

source-address 127.0.0.1;

stream trafficlogs {

severity debug;

host {

203.0.113.2;

}

}

Cuando termine de configurar el dispositivo, ingrese commit desde el modo de configuración.

Verificación

Confirme que la configuración funcione correctamente.

Verificar zonas

Propósito

Compruebe que la zona de seguridad esté habilitada o no.

Acción

Desde el modo operativo, introduzca el show security zones comando.

Modo TAP para zonas de seguridad y políticas

El modo de punto de acceso de terminal (TAP) para zonas de seguridad y políticas le permite monitorear pasivamente los flujos de tráfico a través de una red a través de un conmutador, SPAN o puerto espejo.

- Descripción de la compatibilidad del modo TAP con zonas de seguridad y políticas

- Ejemplo: Configuración de zonas de seguridad y políticas en modo TAP

Descripción de la compatibilidad del modo TAP con zonas de seguridad y políticas

El modo de punto de acceso de terminal (TAP) es un dispositivo en espera, que comprueba el tráfico reflejado a través del conmutador. Si se configuran zonas de seguridad y políticas, el modo TAP inspecciona el tráfico entrante y saliente mediante la configuración de la interfaz TAP y la generación de un informe de registro de seguridad para mostrar la cantidad de amenazas detectadas y el uso del usuario. Si algún paquete se pierde en la interfaz de derivación, las políticas y zonas de seguridad terminan la conexión, como resultado, no se genera ningún informe para esta conexión. La zona de seguridad y la configuración de la política siguen siendo las mismas que las del modo sin TAP.

Cuando configura un dispositivo para que funcione en modo TAP, el dispositivo genera información de registro de seguridad para mostrar información sobre amenazas detectadas, uso de aplicaciones y detalles del usuario. Cuando el dispositivo está configurado para funcionar en modo TAP, el dispositivo recibe paquetes solo de la interfaz TAP configurada. Excepto la interfaz TAP configurada, otras interfaces están configuradas en una interfaz normal que se usa como interfaz de administración o está conectada al servidor externo. El dispositivo genera un informe o registro de seguridad según el tráfico entrante.

La zona de seguridad y la política de seguridad predeterminada se configurarán después de configurar la interfaz TAP. Puede configurar otras zonas o políticas si es necesario. Si se usa una interfaz para conectar un servidor, también se deben configurar la dirección IP, la interfaz de enrutamiento y la configuración de seguridad.

Solo puede configurar una interfaz TAP cuando utilice el dispositivo en modo TAP.

Ejemplo: Configuración de zonas de seguridad y políticas en modo TAP

En este ejemplo, se muestra cómo configurar zonas de seguridad y políticas cuando el firewall SRX está configurado en modo TAP (punto de acceso de terminal).

Requisitos

En este ejemplo, se utilizan los siguientes componentes de hardware y software:

Un firewall SRX

Junos OS versión 19.1R1

Descripción general

En este ejemplo, se configura el firewall SRX para que funcione en modo TAP. Cuando configure el firewall SRX para que funcione en modo TAP, el dispositivo genera información de registro de seguridad para mostrar información sobre amenazas detectadas, uso de aplicaciones y detalles del usuario.

Configuración

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía y, luego, ingrese confirmar desde el [edit] modo de configuración.

set security zones security-zone tap-zone interfaces ge-0/0/0.0 set security zones security-zone tap-zone application-tracking set security policies from-zone tap-zone to-zone tap-zone policy tap-policy match source-address any set security policies from-zone tap-zone to-zone tap-zone policy tap-policy match destination -address any set security policies from-zone tap-zone to-zone tap-zone policy tap-policy match application any set security policies from-zone tap-zone to-zone tap-zone policy tap-policy then permit set security policies from-zone tap-zone to-zone tap-zone policy tap-policy then log session-init set security policies from-zone tap-zone to-zone tap-zone policy tap-policy then log session-close

Procedimiento

Procedimiento paso a paso

En el ejemplo siguiente, debe explorar por varios niveles en la jerarquía de configuración. Para obtener instrucciones sobre cómo hacer eso, consulte Uso del editor de CLI en el modo de configuración de la Guía del usuario de la CLI de Junos OS.

Para configurar zonas en modo TAP:

Configure la interfaz de zona de derivación de zona de seguridad.

user@host# set security zones security-zone tap-zone interfaces ge-0/0/0.0

Configure la zona de seguridad, la zona de toque y el seguimiento de aplicaciones.

user@host# set security zones security-zone tap-zone application-tracking

Configure la política de seguridad que permita el tráfico de zona de toque a zona de toque de zona, toque y configure la condición de coincidencia.

user@host# set security policies from-zone tap-zone to-zone tap-zone policy tap-policy match source-address any user@host# set security policies from-zone tap-zone to-zone tap-zone policy tap-policy match destination -address any user@host# set security policies from-zone tap-zone to-zone tap-zone policy tap-policy match application any user@host# set security policies from-zone tap-zone to-zone tap-zone policy tap-policy then permit user@host# set security policies from-zone tap-zone to-zone tap-zone policy tap-policy then log session-init user@host# set security policies from-zone tap-zone to-zone tap-zone policy tap-policy then log session-close

Resultados

Desde el modo de configuración, ingrese los comandos y show security policies para confirmar la show security zones configuración. Si el resultado no muestra la configuración deseada, repita las instrucciones de este ejemplo para corregirla.

[edit]

user@host#show security zones

security-zone tap-zone {

interfaces {

ge-0/0/0.0;

}

application-tracking;

}

[edit]

user@host#show security policies

from-zone tap-zone to-zone tap-zone {

policy tap-policy {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

log {

session-init;

session-close;

}

}

}

}

Cuando termine de configurar el dispositivo, ingrese commit desde el modo de configuración.

Verificación

Para confirmar que la configuración funcione correctamente, realice las siguientes tareas:

Verificar la configuración de políticas en modo TAP

Propósito

Verificar información sobre políticas de seguridad.

Acción

Desde el modo operativo, introduzca el show security policies detail comando.

user@host> show security policies detail

node0:

--------------------------------------------------------------------------

Default policy: permit-all

Pre ID default policy: permit-all

Policy: Trust_to_Untrust, action-type: permit, State: enabled, Index: 4, Scope Policy: 0

Policy Type: Configured

Sequence number: 1

From zone: izone, To zone: ozone

Source addresses:

any-ipv4(global): 0.0.0.0/0

any-ipv6(global): ::/0

Destination addresses:

any-ipv4(global): 0.0.0.0/0

any-ipv6(global): ::/0

Application: any

IP protocol: 0, ALG: 0, Inactivity timeout: 0

Source port range: [0-0]

Destination port range: [0-0]

Per policy TCP Options: SYN check: No, SEQ check: No, Window scale: No

Session log: at-create, at-close

Policy: Untrust_to_Trust, action-type: permit, State: enabled, Index: 5, Scope Policy: 0

Policy Type: Configured

Sequence number: 1

From zone: ozone, To zone: izone

Source addresses:

any-ipv4(global): 0.0.0.0/0

any-ipv6(global): ::/0

Destination addresses:

any-ipv4(global): 0.0.0.0/0

any-ipv6(global): ::/0

Application: any

IP protocol: 0, ALG: 0, Inactivity timeout: 0

Source port range: [0-0]

Destination port range: [0-0]

Per policy TCP Options: SYN check: No, SEQ check: No, Window scale: No

Session log: at-create, at-close

Significado

Muestra un resumen de todas las políticas de seguridad configuradas en el dispositivo en modo TAP.

Grupos de direcciones dinámicos en políticas de seguridad

Agregar manualmente entradas de dirección a una política puede llevar mucho tiempo. Hay fuentes externas que proporcionan listas de direcciones IP que tienen un propósito específico (como una lista de bloqueo) o que tienen un atributo común (como una ubicación o un comportamiento en particular que podría representar una amenaza). Puede usar la fuente externa para identificar las fuentes de amenazas por su dirección IP y, a continuación, agrupar esas direcciones en una entrada de dirección dinámica y hacer referencia a esa entrada en una política de seguridad. De este modo, puede controlar el tráfico hacia y desde esas direcciones. Cada uno de estos grupos de direcciones IP se conoce como una entrada de dirección dinámica.

Se admiten los siguientes tipos de direcciones IP:

-

IP única. Por ejemplo: 192.0.2.0

-

Rango de IP. Por ejemplo: 192.0.2.0- 192.0.2.10

-

CIDR. Por ejemplo: 192.0.2.0/24

Cada entrada ocupa una línea. A partir de Junos OS versión 19.3R1, no es necesario ordenar los rangos de direcciones IP en orden ascendente y el valor de las entradas IP puede superponerse en el mismo archivo de fuente. En las versiones de Junos OS anteriores a la 19.3R1, los intervalos de direcciones IP deben ordenarse en orden ascendente y el valor de las entradas IP no puede superponerse en el mismo archivo de fuente.

Una entrada de dirección dinámica es un grupo de direcciones IP, no un único prefijo IP. Una entrada de dirección dinámica es diferente de los conceptos de dirección de seguridad de las libretas de direcciones y las direcciones de entrada de direcciones.

A continuación, se muestran los beneficios de implementar entradas de direcciones dinámicas en políticas de seguridad:

-

El administrador de red tiene más control sobre el tráfico hacia y desde grupos de direcciones IP.

-

El servidor externo proporciona fuentes de direcciones IP actualizadas al firewall SRX.

-

Los esfuerzos del administrador se reducen drásticamente. Por ejemplo, en una configuración de política de seguridad heredada, agregar 1000 entradas de dirección para que una política haga referencia requeriría unas 2000 líneas de configuración. Al definir una entrada de dirección dinámica y hacer referencia a ella en una política de seguridad, hasta millones de entradas podrían fluir hacia el firewall SRX sin mucho esfuerzo de configuración adicional.

-

No se requiere ningún proceso de confirmación para agregar nuevas direcciones. Agregar miles de direcciones a una configuración mediante un método heredado tarda mucho tiempo en confirmarse. Alternativamente, las direcciones IP en una entrada de dirección dinámica provienen de una fuente externa, por lo que no se requiere ningún proceso de confirmación cuando cambian las direcciones en una entrada.

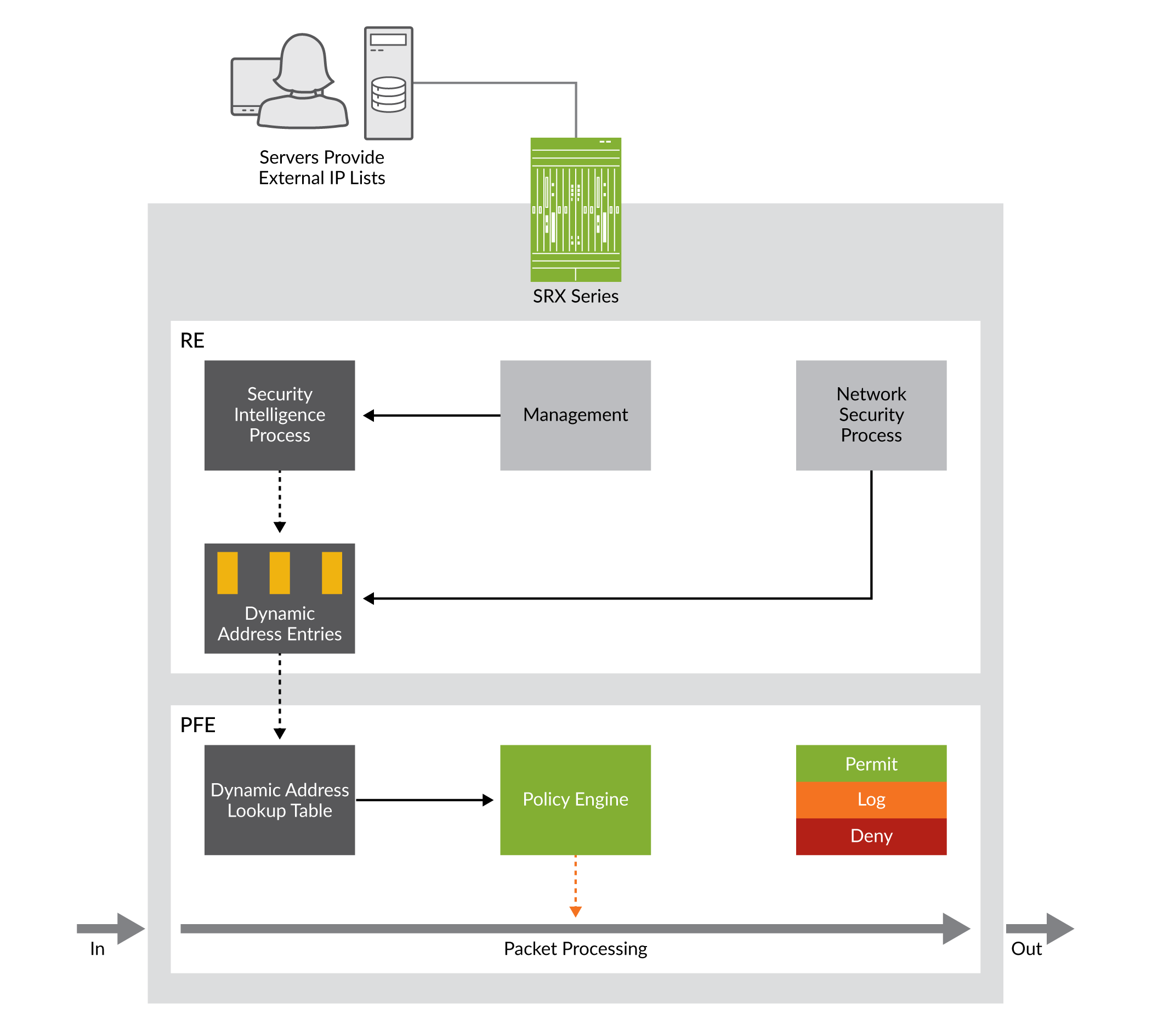

La figura 3 ilustra una descripción funcional de cómo funciona la entrada de dirección dinámica en una política de seguridad.

de seguridad

de seguridad

Una política de seguridad hace referencia a la entrada de dirección dinámica en un campo de dirección de origen o destino (de la misma manera que una política de seguridad hace referencia a una entrada de dirección heredada).

La figura 4 ilustra una política que utiliza una entrada de dirección dinámica en el campo Dirección de destino.

de seguridad

de seguridad

En la Figura 4, la política 1 utiliza la dirección de destino 10.10.1.1, que es una entrada de dirección de seguridad heredada. La política 2 utiliza la lista de direcciones de destino Lista de bloqueados de proveedores, que es una entrada de dirección dinámica nombrada por el administrador de la red. Su contenido es la lista de direcciones IP recuperadas de un archivo de fuente externo. Los paquetes que coinciden con los cinco criterios (la zona de origen denominada no de confianza, la zona de destino denominada ingeniero, cualquier dirección de origen, una dirección IP de destino que pertenezca a la entrada de dirección dinámica de la lista de bloqueo del proveedor y la aplicación de correo) se manejan de acuerdo con las acciones de la política, que son denegar y registrar el paquete.

Los nombres de entrada de dirección dinámica comparten el mismo espacio de nombres que las entradas de dirección de seguridad heredadas, por lo que no utilice el mismo nombre para más de una entrada. El proceso de confirmación de Junos OS comprueba que los nombres no estén duplicados para evitar conflictos.

Los grupos de direcciones dinámicos admiten las siguientes fuentes de datos:

-

Listas personalizadas (listas de permitidos y listas de bloqueados)

-

GeoIP

Servidores de fuentes

-

Los servidores de fuentes contienen entradas de direcciones dinámicas en un archivo de fuentes. Puede crear feeds personalizados que pueden ser locales o remotos. Para la creación de feeds personalizados, consulte Creación de feeds personalizados

-

Configure el firewall SRX para usar las fuentes. Consulte servidor de fuentes para configurar el firewall SRX.

Feeds de paquetes

Las direcciones IP, los prefijos IP o los rangos de IP contenidos en una entrada de dirección dinámica se pueden actualizar periódicamente mediante la descarga de una fuente externa. Los firewalls SRX inician periódicamente una conexión con el servidor de alimentación para descargar y actualizar las listas de IP que contienen las direcciones dinámicas actualizadas.

A partir de Junos OS versión 19.3R1, puede descargar un único archivo tgz del servidor y extraerlo en varios archivos de fuente secundarios. Cada archivo individual corresponde a una fuente. Permita que las direcciones dinámicas individuales hagan referencia a la fuente dentro del archivo de paquete. El archivo de agrupación reduce la sobrecarga de la CPU cuando se configuran demasiadas fuentes, donde varias fuentes secundarias se comprimen en un archivo .tgz

Se admiten los siguientes modos de alimentación de paquetes:

Modo de archivo

En el modo de archivado, debe comprimir todos los archivos de fuente para el firewall SRX en un archivo tgz. El firewall SRX descarga este archivo y extrae todas las fuentes después de la extracción. Este proceso se explica a continuación:

-

Cuando la dirección URL del servidor de fuentes es una dirección URL de un archivo con el sufijo .tgz en lugar de la dirección URL original de la carpeta, esto significa que este servidor utiliza un único archivo para transportar todas sus fuentes para la implementación de direcciones dinámicas del firewall SRX. En este caso, las fuentes de este servidor heredan el intervalo de actualización o el intervalo de espera del servidor. Se ignora cualquier configuración de usuario del intervalo de actualización o del intervalo de espera para esta fuente.

-

Después de este cambio, siga los pasos a continuación para mantener las fuentes del servidor como se muestra a continuación.

El siguiente ejemplo muestra los pasos necesarios para mantener las fuentes del servidor:

-

Coloque todos los archivos de fuente para el firewall SRX en la carpeta feeds-4-srx

-

Genere todos los archivos de alimentación fd1 fd2 fd3 .. fdN en la carpeta feeds-4-srx

-

Agregar o eliminar los rangos de IP de las fuentes

-

Para acceder a los archivos, ejecute el siguiente comando:

cd feeds-4-srx;tar -zcvf ../feeds-4-srx.tgz *;cd-

-

-

Después del paso 4, el archivo feeds-4-srx.tgz está listo para su descarga en el firewall SRX que contiene la misma carpeta que contiene el archivo feeds-4-srx.tgz . Después de la descarga, los archivos extraídos se colocan en la misma carpeta que feeds-4-srx.tgz. En el siguiente ejemplo, se muestra una configuración de samle en un firewall SRX:

[edit]set security dynamic-address feed-server server-4-srx url 10.170.40.50/feeds-4-srx.tgzset security dynamic-address feed-server server-4-srx feed-name feed1 path fd1set security dynamic-address feed-server server-4-srx feed-name feed2 path fd2set security dynamic-address feed-server server-4-srx feed-name feed3 path fdN

El parámetro path requiere la ruta relativa de la fuente dentro del archivo del paquete.

-

Si el archivo tar -zxf feeds-4-srx.tgz genera una carpeta feeds-4-srx y esta carpeta contiene el archivo de fuente fd1, utilice el siguiente comando para configurar la fuente:

[edit]set security dynamic-address feed-server server-4-srx feed fd1 path feeds-4-srx/fd1 -

Si el archivo tar -zxf feeds-4-srx.tgz extrae el archivo fd1 directamente, utilice el siguiente comando para configurar la fuente:

[edit]set security dynamic-address feed-server server-4-srx feed fd1 path fd1 -

Puede autenticar servidores de fuentes de direcciones dinámicas antes de descargar fuentes en el vSRX 3.0 mediante las

usernameopciones ypassword. Estas nuevas opciones de autenticación le permiten obtener fuentes de datos de forma segura desde servidores web locales o remotos, lo que facilita el escalado automático de las operaciones empresariales y los servicios de capa 7.Esta configuración garantiza que el firewall autentique el servidor de fuentes especificado antes de descargar las fuentes de direcciones dinámicas, lo que protege los datos de fuentes y mantiene la integridad de la red.

Este comando le permite especificar el nombre del servidor, junto con las credenciales necesarias, lo que garantiza que solo se acepten servidores autenticados.

set security dynamic-address feed-server <feed-server> user-name <user-name>set security dynamic-address feed-server <feed-server> passowrd <password>Nota:El nombre de usuario puede tener un mínimo de 3 y hasta 32 caracteres y la contraseña puede tener un mínimo de 6 y hasta 32 caracteres que deben incluir solo letras minúsculas (A-Z), letras mayúsculas (A-Z) y dígitos (0-9).

Modo de archivo plano

El modo de archivo plano ofrece la máxima simplicidad para el usuario al introducir un cambio de sintaxis en el formato de archivo de fuente existente. El contenido de todos los archivos de fuente se compila en un solo archivo, con .bundle como sufijo. Esto le permite administrar un solo archivo. El firewall SRX clasifica los rangos de IP de este archivo de paquete en numerosos archivos de fuente. Puede comprimir este archivo como .bundle.gz si puede guardar algo de ancho de banda para la transmisión. Además del formato de archivo definido anteriormente, se introduce una etiqueta en mayúsculas FEED: seguida del nombre de la fuente. Las líneas debajo de esta etiqueta se consideran rangos de IP que pertenecen a la fuente. A continuación se muestra un ejemplo del aspecto del formato de archivo:

root>cat feeds-4-srx.bundle

FEED:fd1

12.1.1.1-12.1.1.2

11.1.1.1-11.1.1.2

FEED:fd2

14.1.1.1-14.1.1.2

La configuración en un firewall SRX es similar al modo de archivo y se proporciona a continuación:

[edit]

set security dynamic-address feed-server server-4-srx url 10.170.40.50/feeds-4-srx.bundle

set security dynamic-address feed-server server-4-srx feed-name fd1 path fd1

set security dynamic-address feed-server server-4-srx feed-name fd2 path fd2

La diferencia entre el modo plano y el modo de archivo es el sufijo del archivo y el diseño dentro del archivo. Puede seleccionar el modo que más le convenga.

Como los archivos de feed están en formato de texto sin formato, gzip puede reducir el tamaño del archivo. Si un servidor y un firewall SRX tienen un vínculo WAN en medio, utilice un archivo de menor tamaño para transmitirlo a la red; en este caso, comprima el archivo de agrupación y configure los siguientes comandos:

[edit]

set security dynamic-address feed-server server-4-srx url 10.170.40.50/feeds-4-srx.bundle.gz

set security dynamic-address feed-server server-4-srx feed-name fd1 path fd1

set security dynamic-address feed-server server-4-srx feed-name fd2 path fd2

Comportamiento de la política de seguridad específica de la plataforma

Use el Explorador de características para confirmar la compatibilidad de plataforma y versión para características específicas.

Utilice las siguientes tablas para revisar el comportamiento específico de la plataforma para su plataforma:

- Soporte de políticas de seguridad específicas de la plataforma

- Comportamiento de configuración de políticas de seguridad específicas de la plataforma

- Comportamiento de sincronización de la configuración de políticas específicas de la plataforma

- Comportamiento de soporte de DPI específico de la plataforma

- Comportamiento de soporte del asistente para políticas de firewall específicas de la plataforma

Soporte de políticas de seguridad específicas de la plataforma

| Plataforma |

Diferencia |

|---|---|

| serie SRX |

El número de políticas de seguridad y el número máximo de políticas por contexto para dispositivos SRX5400 son 100 000. |

Comportamiento de configuración de políticas de seguridad específicas de la plataforma

| Plataforma |

Diferencia |

|---|---|

| serie SRX |

|

| Firewall virtual vSRX 3.0 |

|

Comportamiento de sincronización de la configuración de políticas específicas de la plataforma

| Plataforma |

Diferencia |

|---|---|

| Serie SRX y firewall virtual vSRX 3.0 |

|

Comportamiento de soporte de DPI específico de la plataforma

| Plataforma |

Diferencia |

|---|---|

| serie SRX |

|

Comportamiento de soporte del asistente para políticas de firewall específicas de la plataforma

| Plataforma |

Diferencia |

|---|---|

| serie SRX |

|

Información adicional de la plataforma

Use el Explorador de características para confirmar la compatibilidad de plataforma y versión para características específicas. Es posible que se admitan plataformas adicionales.

| Firewalls SRX y firewall virtual vSRX 3.0 que admiten servidor de alimentación de archivos, admiten: |

SRX300, SRX320, SRX340, SRX345, SRX550 y SRX550M |

SRX1500 |

Dispositivos SRX4100, SRX4200, SRX4600, SRX5400 y vSRX 3.0 |

SRX4700 |

|---|---|---|---|---|

| Número máximo de servidores de fuentes |

10 |

40 |

100 |

5000 |

| Número máximo de feeds |

500 |

200 |

5000 |

5000 |

| Número máximo de entradas de direcciones dinámicas |

500 |

200 |

5000 |

5000 |

| Firewalls SRX compatibles con objeto de política, admita: |

SRX300 y SRX320 |

SRX340 |

SRX345 y SRX380 |

SRX550M |

SRX1500, SRX1600 y SRX4100 |

SRX4200 y SRX4300 |

SRX4600 |

SRX4700, SRX5400, SRX5600 y SRX5800 |

|---|---|---|---|---|---|---|---|---|

| Objetos de dirección |

2048 |

2048 |

2048 |

2048 |

4096 |

4096 |

4096 |

16384 |

| Objetos de aplicación |

128 |

128 |

128 |

128 |

3072 |

3072 |

3072 |

3072 |

| Políticas de seguridad |

1024 |

2048 |

4096 |

10240 |

16000 |

60000 |

80000 |

100000 |

| Contextos de políticas (pares de zona) |

256 |

512 |

1024 |

2048 |

4096 |

4096 |

8192 |

8192 |

| Políticas por contexto |

1024 |

2048 |

4096 |

10240 |

16000 |

60000 |

80000 |

100000 |

| Políticas con conteo habilitado |

256 |

256 |

256 |

10240 |

1024 |

1024 |

1024 |

1024 |

Tabla de historial de cambios

La compatibilidad de la función depende de la plataforma y la versión que utilice. Utilice el Explorador de características para determinar si una característica es compatible con su plataforma.