Políticas de seguridad unificadas

Las directivas unificadas son las políticas de seguridad que permiten usar aplicaciones dinámicas como condiciones de coincidencia como parte de las condiciones de coincidencia existentes de 5 o 6 tuplas (5 tuplas con firewall de usuario) para detectar cambios en las aplicaciones a lo largo del tiempo.

Descripción general de las políticas unificadas

Las directivas unificadas son las políticas de seguridad que permiten usar aplicaciones dinámicas como condiciones de coincidencia como parte de las condiciones de coincidencia existentes de 5 o 6 tuplas (5 tuplas con firewall de usuario) para detectar cambios en las aplicaciones a lo largo del tiempo. Si el tráfico coincide con la regla de la política de seguridad, se aplican al tráfico una o varias acciones definidas en la directiva.

Al agregar aplicaciones dinámicas a los criterios de coincidencia, el tráfico de datos se clasifica en función de los resultados de la inspección de aplicaciones de capa 7. AppID identifica aplicaciones dinámicas o en tiempo real, de la Capa 4 a la Capa 7. Después de identificar una aplicación en particular y encontrar la política coincidente, las acciones se aplican de acuerdo con la política.

No es obligatorio configurar las aplicaciones dinámicas como criterios de coincidencia en una política de seguridad.

A continuación se muestran ejemplos de configuración de aplicaciones dinámicas como condición de coincidencia dentro de una directiva de seguridad:

set security policies from-zone z1 to-zone z2 policy p1 match dynamic-application junos:FTPset security policies from-zone z1 to-zone z2 policy p1 match dynamic-application junos:HTTPset security policies from-zone z1 to-zone z2 policy p1 match dynamic-application junos:GOOGLE

Los ejemplos de configuración de grupos de aplicaciones dinámicas como una condición de coincidencia dentro de una política de seguridad son:

set security policies from-zone trust to-zone untrust policy p1 match dynamic-application junos:p2pset security policies from-zone trust to-zone untrust policy p1 match dynamic-application junos:web:shopping

Beneficios

Simplifica la gestión de políticas de seguridad basadas en aplicaciones en la capa 7.

Permite que su dispositivo se adapte a los cambios dinámicos de tráfico en la red.

Proporciona mayor control y extensibilidad para administrar el tráfico dinámico de aplicaciones que una política de seguridad tradicional.

Antes de usar políticas unificadas en firewalls SRX

Con la introducción de políticas unificadas en Junos OS versión 18.2, algunos de los comandos quedan obsoletos, en lugar de eliminarse inmediatamente, para proporcionar compatibilidad con versiones anteriores. Esto le permite que su configuración anterior cumpla con la nueva configuración.

Al actualizar a Junos OS versiones 19.4R3 o 20.2R3, el dispositivo de seguridad muestra la siguiente advertencia cuando intenta confirmar la configuración que incluye los comandos obsoletos:

#show security

appliction-firewall {## warning: 'application-firewall' is deprecated

Le recomendamos que migre a políticas unificadas para actualizar su configuración con las características compatibles.

En las secciones siguientes se proporcionan detalles acerca de las configuraciones no compatibles en la versión anterior y cómo puede habilitarlas con la nueva versión.

Seguridad de aplicaciones

| Junos OS versión 15.1X49 | (versión posterior a Junos OS 18.2) |

|---|---|

| Configure reglas de firewall de aplicaciones individuales para permitir o rechazar tráfico basado en aplicaciones.

|

Cree políticas de seguridad con aplicaciones dinámicas como criterios de coincidencia para obtener la misma funcionalidad que el firewall de aplicaciones.

|

Ejemplo: Los siguientes ejemplos muestran la diferencia en la configuración del firewall de la aplicación con 15.1X49 y la configuración en 19.4R3-S1 en las directivas unificadas. Estamos usando un ejemplo de configuración de reglas de firewall de aplicaciones para bloquear aplicaciones de Facebook.

Antes de la actualización

set security policies from-zone untrust to-zone trust policy policy1 match source-address any set security policies from-zone untrust to-zone trust policy policy1 match destination-address any set security policies from-zone untrust to-zone trust policy policy1 match application junos-http set security policies from-zone untrust to-zone trust policy policy1 then permit application-services application-firewall rule-set rs1 set security application-firewall rule-sets rs1 rule r1 match dynamic-application [junos:FACEBOOK-ACCESS] set security application-firewall rule-sets rs1 rule r1 then deny set security application-firewall rule-sets rs1 default-rule permit

Después de la actualización

set security policies from-zone trust to-zone untrust policy policy-1 match source-address any set security policies from-zone trust to-zone untrust policy policy-1 match destination-address any set security policies from-zone trust to-zone untrust policy policy-1 match application any set security policies from-zone trust to-zone untrust policy policy-1 match dynamic-application junos:FACEBOOK-ACCESS set security policies from-zone trust to-zone untrust policy policy-1 then reject profile profile1

Políticas de desplazados internos

| Junos OS versión 15.1X49 | (versión posterior a Junos OS 18.2) |

|---|---|

| Asigne una política de IDP como política de IDP activa y utilícela como criterio de coincidencia en una política de seguridad para realizar la detección y prevención de intrusiones. |

Configure varias políticas de IDP y aplíquelas a la política de seguridad. Incluso puede definir una de las políticas de IDP como la política predeterminada. |

|

Especifique varias políticas de IDP por regla de firewall:

|

Ejemplo: Los siguientes ejemplos muestran la diferencia en la configuración de IDP con 15.1X49 y la configuración en 19.4R3 en políticas unificadas. Tenga en cuenta que, en las directivas unificadas, tiene la flexibilidad de configurar varias directivas de IDP.

Antes de la actualización

set security idp active-policy recommended set security policies from-zone Zone1 to-zone Zone2 policy idp-app-policy-1 match source-address any set security policies from-zone Zone1 to-zone Zone2 policy idp-app-policy-1 match destination-address any set security policies from-zone Zone1 to-zone Zone2 policy idp-app-policy-1 match application junos:GMAIL set security policies from-zone Zone1 to-zone Zone2 policy idp-app-policy-1 then permit application-services idp

Después de la actualización

set security idp idp-policy recommended set security idp idp-policy idpengine set security idp default-policy recommended set from-zone trust to-zone untrust policy P2 match source-address any set from-zone trust to-zone untrust policy P2 match destination-address any set from-zone trust to-zone untrust policy P2 match application junos-defaults set from-zone trust to-zone untrust policy P2 match dynamic-application junos:GMAIL set from-zone trust to-zone untrust policy P1 then permit application-services idp-policy recommended set from-zone trust to-zone untrust policy P2 then permit application-services idp-policy idpengine

Seguridad de contenido

| Junos OS versión 15.1X49 | (versión posterior a Junos OS 18.2) |

|---|---|

| Configure los parámetros de característica de Content Security en cada perfil de característica.

|

Configure las características de Content Security con la configuración predeterminada. La configuración predeterminada de Content Security aplica parámetros que quizás no haya configurado para una característica específica de Content Security.

|

Ejemplo: Los siguientes ejemplos muestran la diferencia en la configuración de Content Security con 15.1X49 y la configuración en 19.4R3-S1 en directivas unificadas. Estamos utilizando un ejemplo de configuración del antivirus Sophos en su dispositivo de seguridad.

Antes de la actualización

edit security utm feature-profile anti-virus mime-whitelist edit security utm feature-profile anti-virus url-whitelist edit security utm feature-profile anti-virus sophos-engine

Después de la actualización

edit security utm default-configuration anti-virus mime-whitelist edit security utm default-configuration anti-virus url-whitelist edit security utm default-configuration anti-virus sophos-engine

Descripción general de la configuración de políticas unificadas

En las secciones siguientes se proporciona más información sobre las políticas unificadas:

- Opciones de configuración dinámica de aplicaciones

- Puertos y protocolos predeterminados como criterios de coincidencia de aplicaciones

- Política predeterminada de identificación previa

- Acciones de política predeterminadas previas a la identificación dinámica de aplicaciones

- Utilización de políticas globales con políticas unificadas

- Acciones de política unificadas

- Perfil de redireccionamiento para la acción de rechazo

- Perfil de proxy SSL para la acción de rechazo

- Hacer coincidir criterios y reglas para políticas unificadas

- Limitaciones para configurar políticas unificadas

Opciones de configuración dinámica de aplicaciones

En la tabla 1 se proporcionan opciones para configurar una directiva unificada con aplicaciones dinámicas.

| Opciones de configuración dinámica de aplicaciones |

Descripción |

|---|---|

| Aplicaciones dinámicas o grupos de aplicaciones |

Especifique aplicaciones dinámicas o un grupo de aplicaciones dinámicas. Algunos ejemplos son los siguientes:

|

| Cualquier |

La configuración de la aplicación dinámica como |

| Ninguno |

La configuración de la aplicación dinámica como Al actualizar la versión de Junos OS (donde no se admitían aplicaciones dinámicas), todas las políticas tradicionales existentes se consideran políticas con la aplicación dinámica configurada como |

| Aplicación dinámica no configurada |

Si una aplicación dinámica no está configurada dentro de una política de seguridad, la directiva se considera una política de seguridad tradicional Esta directiva es similar a una directiva con la aplicación dinámica configurada como |

A partir de Junos OS versiones 19.4R1 y 20.1R1, la política de seguridad no admite el uso de las siguientes aplicaciones, ya que las aplicaciones dinámicas coinciden con los criterios:

-

junos:HTTPS

-

junos:POP3S

-

junos:IMAPS

-

junos:SMTPS

La actualización de software a las versiones 19.4R1 y 20.1R1 y posteriores de Junos OS falla durante la validación si alguna de las políticas de seguridad está configurada con junos:HTTPS, junos:POP3S, junos:IMAPS, junos:SMTPS como aplicaciones dinámicas como criterios de coincidencia.

Le recomendamos que utilice larequest system software validate package-name opción antes de actualizar a las versiones mencionadas anteriormente.

Se recomienda quitar cualquier configuración que incluya las aplicaciones dinámicas junos:HTTPS, junos:IMAPS, junos:SMTPS o junos:POP3S como criterios de coincidencia en las políticas de seguridad.

Puertos y protocolos predeterminados como criterios de coincidencia de aplicaciones

A partir de Junos OS versión 18.2R1, la opción se introduce en la configuración de la política de seguridad como criterios de coincidencia de junos-defaults aplicación. El junos-defaults grupo contiene instrucciones preconfiguradas que incluyen valores predefinidos para aplicaciones comunes. Dado que los protocolos y puertos predeterminados se heredan de , no es necesario configurar explícitamente los puertos y protocolos, lo que simplifica la configuración de la directiva de junos-defaultsseguridad.

En el ejemplo siguiente, la política de seguridad L7-test-policy usa junos:HTTP como aplicación dinámica y hereda los puertos TCP de destino: 80, 3128, 8000 y 8080 como criterios de coincidencia de aplicaciones.

set security policies from-zone trust to-zone untrust policy L7-test-policy match application junos-defaults dynamic-application junos:HTTP

Si la aplicación no tiene puertos y protocolos predeterminados, la aplicación utiliza los puertos y protocolos predeterminados de la aplicación dependiente. Por ejemplo, junos:FACEBOOK-CHAT utiliza protocolos y puertos predeterminados de HTTP2, HTTPS y SPDY.

La junos-defaults opción debe configurarse junto con una aplicación dinámica. Si configura la junos-defaults opción sin especificar ninguna aplicación dinámica, aparecerá un mensaje de error y se producirá un error en la confirmación de la configuración. Utilice el show security policies detail comando para validar la junos-defaults opción.

Política predeterminada de identificación previa

Una política unificada aprovecha la información de AppID para que coincida con la aplicación y realice las acciones especificadas en la política. Antes de identificar la aplicación final, la política no se puede coincidir con precisión.

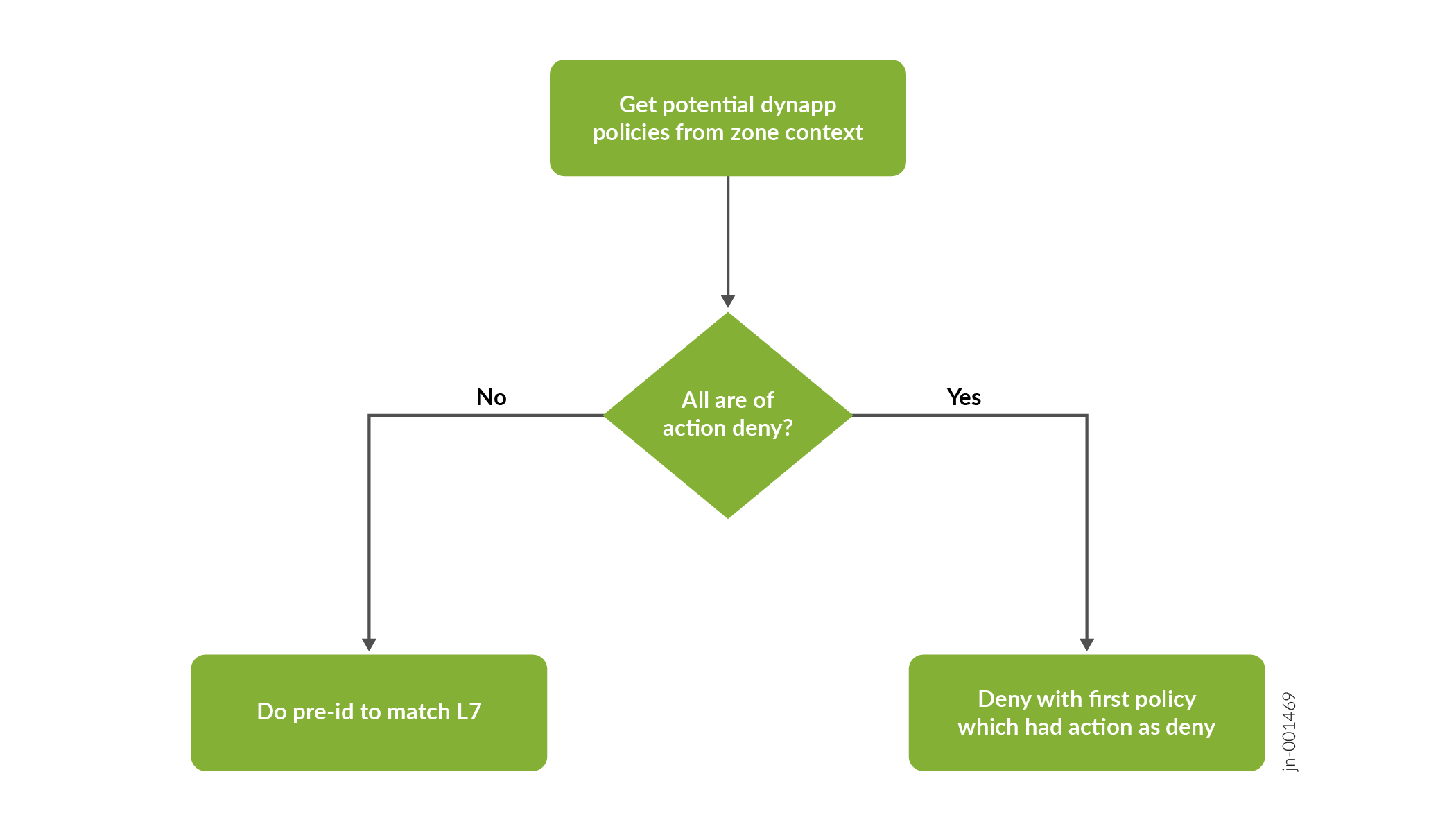

A partir de Junos OS versión 23.4R1, el proceso de flujo se optimiza para denegar el tráfico (sin AppID) cuando todas las políticas potenciales (incluida la política predeterminada) denegarían el tráfico.

selección de políticas de seguridad

selección de políticas de seguridad

El flujo no continúa con la política predeterminada de Pre-ID pre-id-default-policy), sino que es denegado por la política predeterminada o por la regla superior de la política unificada. Las sesiones que coinciden con la directiva predeterminada de Pre-Id se deniegan si no existe una posible directiva de permisos antes de realizar la identificación de la aplicación (AppID).

Cuando el dispositivo recibe el primer paquete de un flujo de tráfico, realiza la coincidencia básica de 5 tuplas y comprueba las políticas potenciales definidas para determinar cómo tratar el paquete. Si todas las políticas potenciales tienen la acción como "denegar" y la acción de política predeterminada también está establecida en "denegar", el dispositivo deniega el tráfico y no realiza la identificación de la aplicación (AppID).

Si alguna política tiene una acción distinta de "denegar", el dispositivo realiza DPI para identificar la aplicación.

El dispositivo comprueba si hay posibles políticas tanto en el contexto de la zona como en el contexto global.

Acciones de política predeterminadas previas a la identificación dinámica de aplicaciones

Antes de identificar una aplicación mediante la identificación de la aplicación (AppID), las pre-id-default-policy opciones se aplican a la sesión. El valor del tiempo de espera de la sesión, junto con el modo requerido de registro de sesión, se aplican según la pre-id-default-policy configuración. Si no hay ninguna configuración dentro de la pre-id-default-policy estrofa, los valores predeterminados del tiempo de espera de la sesión se aplican a la sesión y no se generan registros para el pre-id-default-policy.

Recomendamos que los clientes implementen la set security policies pre-id-default-policy then log session-close configuración, como se muestra a continuación, en sus propios entornos.

# show security policies pre-id-default-policy

then {

log {

session-close;

}

}

Esta configuración garantizará que el firewall SRX genere registros de seguridad si un flujo no puede salir del pre-id-default-policy. Estos eventos son generalmente el resultado de que JDPI no puede clasificar correctamente el tráfico, aunque también pueden indicar posibles intentos de evadir el motor APPID.

En versiones recientes de Junos OS, la configuración predeterminada de fábrica de un firewall SRX incluye la session-close configuración.

La configuración del registro de inicio de sesión para el pre-id-default-policy puede generar una gran cantidad de registros. Cada sesión que ingrese al firewall SRX que coincida inicialmente con la política pre-id-default-policy generará un evento. Recomendamos usar esta opción solo para solucionar problemas.

Utilización de políticas globales con políticas unificadas

Las políticas de seguridad basadas en zonas tienen prioridad sobre las políticas globales cuando se implementa una búsqueda de políticas.

Si la sesión coincide con alguna directiva unificada, ya sea a nivel de zona o global, la directiva se agrega a la lista de posibles coincidencias de directivas. Si la sesión no coincide con una directiva a nivel de zona, la siguiente coincidencia de políticas se produce a nivel global. Las directivas de nivel global tienen los mismos criterios de coincidencia que cualquier otra política de seguridad (por ejemplo, dirección de origen, dirección de destino, aplicación, aplicación dinámica, etc.).

Acciones de política unificadas

En una configuración de directiva unificada, especifique una de las siguientes acciones:

-

Permitir: permite el tráfico.

-

Denegar: elimina el tráfico y cierra la sesión.

-

Rechazar: notifique al cliente, elimine el tráfico y cierre la sesión.

Perfil de redireccionamiento para la acción de rechazo

Las políticas unificadas registran acciones de descarte y rechazo. Las políticas unificadas no notifican a los clientes conectados las acciones de eliminación y rechazo. Los clientes no son conscientes de que la página web no es accesible y pueden continuar sus intentos de acceder a ella.

A partir de Junos OS versión 18.2R1, se puede configurar un perfil de redireccionamiento dentro de una política unificada. Cuando una política bloquea el tráfico HTTP o HTTPS con una acción de denegación o rechazo, puede definir una respuesta en la política unificada para notificar a los clientes conectados.

Para proporcionar una explicación de la acción o para redirigir al cliente a una página web informativa, use la redirect-message opción en el nivel de [edit security dynamic-application profile name] jerarquía con la acción rechazar o denegar en una configuración de directiva unificada para mostrar un mensaje personalizado.

Al configurar la opción de redireccionamiento, puede especificar el mensaje personalizado o la dirección URL a la que se redirige el cliente.

Limitaciones para configurar un perfil de redireccionamiento en directivas unificadas

Existen limitaciones para configurar un perfil de redireccionamiento en políticas unificadas. Incluyen:

-

La compatibilidad con la acción de redireccionamiento con mensajes bloqueados con una URL de redireccionamiento no está disponible para aplicaciones que no sean HTTP o HTTPS.

-

Una política unificada no comprueba la validez y accesibilidad de una URL de redireccionamiento configurada por el usuario.

-

Para el procesamiento de texto sin cifrar, paquetes HTTP fuera de orden o solicitudes HTTP segmentadas, las acciones de directiva disponibles son rechazar o denegar. No hay disponible un perfil de redireccionamiento.

-

El perfil de redireccionamiento solo se puede aplicar en políticas unificadas. La acción de rechazo para las políticas de seguridad tradicionales no admite una acción de redireccionamiento con perfiles de mensajes de bloqueo o una URL de redireccionamiento.

Perfil de proxy SSL para la acción de rechazo

A partir de Junos OS versión 18.2R1, puede configurar un perfil de redireccionamiento dentro de una política unificada. Cuando una política bloquea el tráfico HTTP o HTTPS con una acción de denegación o rechazo, puede aplicar un perfil de proxy SSL al tráfico. El proxy SSL descifra el tráfico y la funcionalidad de identificación de aplicaciones identifica la aplicación. A continuación, puede tomar medidas para redirigir o eliminar el tráfico según la configuración.

Considere el siguiente ejemplo:

En este ejemplo, está rechazando algunas de las aplicaciones de Facebook, como chat, Farmville, etc., en la política 'policy-1'. Como Facebook es una aplicación cifrada, primero necesita un proxy SSL para descifrar el tráfico.

policy policy-1 {

match {

source-address any;

destination-address any;

application any;

dynamic-application [ junos:FACEBOOK-CHAT junos:FACEBOOK-FARMVILLE junos:FACEBOOK-MOBILE-CHAT junos:FACEBOOK-SUPERPOKE junos:FACEBOOK-WINDOWSLIVEMESSENGER junos:FACEBOOK-VIDEO ];

}

then {

reject {

ssl-proxy {

profile-name test;

}

}

log {

session-init;

session-close;

}

}

}

En este ejemplo, la política rechaza el tráfico cifrado de Facebook y aplica el perfil de proxy SSL configurado. El proxy SSL descifra el tráfico y JDPI identifica la aplicación.

Ahora, la directiva realiza las siguientes acciones en función de su configuración:

-

Redirige el acceso del cliente a otra dirección URL y cierra la sesión original.

-

Notifica al cliente con mensajes de texto predefinidos y cierra la sesión

-

Solo cierra la sesión. En el ejemplo, la directiva cierra la sesión.

Hacer coincidir criterios y reglas para políticas unificadas

- Coincidencia implícita y explícita de políticas unificadas

- Superposición de perfiles para servicios de capa 7

- Revancha de la política

Coincidencia implícita y explícita de políticas unificadas

A partir de Junos OS versión 18.2R1, el comando unified-policy-explicit-match se introduce en el nivel de [edit security policies] jerarquía. Este comando define el comportamiento explícito e implícito de coincidencia de políticas y está deshabilitado de forma predeterminada.

-

Coincidencia explícita: si una aplicación dependiente no tiene ninguna política de coincidencia, el tráfico se elimina si la coincidencia explícita está habilitada. Solo se aplican las directivas de seguridad que están configuradas explícitamente para la aplicación.

-

Coincidencia implícita: si la aplicación dependiente no tiene ninguna política de coincidencia, se aplicará la política de seguridad configurada para la aplicación base.

De forma predeterminada, las políticas unificadas aplican reglas implícitas en las aplicaciones dependientes.

En el ejemplo que se muestra en la Tabla 2, la política unificada P3 está configurada para el tráfico de FACEBOOK-ACCESS. HTTP es una aplicación dependiente de FACEBOOK-ACCESS y no tiene ninguna política de seguridad configurada explícitamente para ello.

| Aplicación dinámica |

Política configurada |

|---|---|

| HTTP |

Ninguno |

| ACCESO A FACEBOOK |

|

Los resultados del comportamiento de coincidencia implícita y explícita se muestran en la Tabla 3.

| Aplicación identificada |

Política igualada |

Tipo de regla explícita o implícita |

Resultado |

|---|---|---|---|

| Ninguno |

P3 |

Implícito (explícito no está habilitado) |

La aplicación identificada es HTTP. No hay ninguna política de seguridad coincidente configurada para HTTP. La coincidencia explícita no está habilitada (coincidencia implícita), por lo que el tráfico se procesa hasta que se identifica FACEBOOK-ACCESS. Se aplica la política de seguridad configurada para FACEBOOK-ACCESS (directiva P3). |

| HTTP |

|||

| ACCESO A FACEBOOK |

|||

| HTTP |

Ninguno |

Explícito |

La aplicación identificada es HTTP. No hay ninguna política de coincidencia disponible para HTTP. La coincidencia explícita está habilitada, por lo que no se aplica ninguna política de seguridad en este caso. |

Superposición de perfiles para servicios de capa 7

Mientras se usan políticas unificadas, si los resultados de AppID aún no han identificado la aplicación final, una búsqueda de políticas podría devolver una lista de políticas en lugar de una política fija. Estas políticas se denominan políticas de posible igualación. Antes de identificar la aplicación final, puede producirse un conflicto debido a varias coincidencias de directivas.

En este caso, se aplica un perfil adecuado o predeterminado para servicios como AppQoS, proxy SSL, seguridad de contenido e IDP.

Revancha de la política

Cuando la policy rematch opción está habilitada, la política unificada permite que el dispositivo reevalúe una sesión activa cuando se modifica su política de seguridad asociada.

La sesión permanece abierta si sigue coincidiendo con la directiva que permitió la sesión inicialmente. La sesión se cierra si se cambia el nombre, se desactiva o se elimina su directiva asociada. Use la opción para volver a evaluar una sesión activa cuando se cambie el extensive nombre, se desactive o se elimine su política de seguridad asociada.

Si la revancha de directiva se configura en una política unificada antes de una coincidencia final, el comportamiento de revancha podría provocar el cierre de la sesión. Después de la coincidencia final, una revancha de directiva desencadena otra búsqueda de directiva basada en los criterios de coincidencia de 6 tuplas y la aplicación final identificada.

Configure policy-rematch y las policy-rematch extensive opciones en el [edit security policies] nivel jerárquico.

Limitaciones para configurar políticas unificadas

La configuración de políticas unificadas tiene limitaciones. Incluyen:

-

Una sesión existente puede cerrarse en los siguientes casos:

-

Cuando hay un cambio en la coincidencia final para la política.

-

Cuando se inserta una nueva directiva dentro de las directivas existentes y si esta nueva directiva está configurada con nuevos servicios.

-

Cuando una política de partido final habilita nuevos servicios después de que se crea la sesión y antes del partido final.

-

-

La VPN basada en políticas no es compatible con las políticas unificadas y solo se puede aplicar a la política tradicional.

- El procesamiento del tráfico de ALG en las políticas unificadas no activa las funciones de ALG.

- Los ALG se aplican cuando se comparan con las políticas de seguridad tradicionales.

- Las políticas que utilizan una condición de coincidencia de

dynamic-application as nonese tratan como políticas tradicionales.

- Las políticas que utilizan una condición de coincidencia de

- FTP es una excepción al soporte de ALG en políticas unificadas que permiten el análisis de archivos FTP para Content Security Antivirus.

- Requiere el uso de

dynamic-application anyodynamic-application junos:FTP. - Consulte Habilitación del análisis antivirus FTP (procedimiento de la CLI)

- Requiere el uso de

-

Es posible que una política de seguridad configurada con GPRS no funcione si forma parte de una posible lista de coincidencias.

-

Una VPN de grupo y autenticación de firewall de usuario se pueden aplicar a una política de seguridad tradicional.

-

Es posible que la información final de coincidencia de políticas no esté disponible en los registros de inicio de sesión para las políticas que aprovechan las aplicaciones dinámicas.

Ver también

Ejemplo: configurar una política unificada mediante un perfil de mensaje de redireccionamiento

En este ejemplo se describe cómo configurar una directiva unificada con un perfil de mensaje de redireccionamiento. En este ejemplo, se configura un perfil de redireccionamiento con una URL de redireccionamiento. Utilice el perfil de redireccionamiento como un mensaje de bloqueo en la política para el tráfico en las aplicaciones dinámicas GMAIL y FACEBOOK-CHAT. Al mismo tiempo, configure la aplicación junos-defaults para que el puerto y el protocolo predeterminados de las aplicaciones dinámicas se hereden como criterios de coincidencia del puerto de destino y el protocolo de la directiva actual.

Requisitos

En este ejemplo se utilizan los siguientes componentes de hardware y software:

Firewall SRX con Junos OS versión 18.2R1. Este ejemplo de configuración se ha probado con Junos OS versión 18.2R1.

Antes de comenzar, configure las zonas de seguridad. Consulte Ejemplo: Creación de zonas de seguridad.

No se requiere ninguna configuración especial más allá de la inicialización del dispositivo antes de configurar esta función.

Visión general

En este ejemplo, se define el perfil de redireccionamiento como una respuesta cuando una política bloquea el tráfico HTTP o HTTPS con una acción de denegación o rechazo. A través de un perfil de redireccionamiento, se proporciona una explicación de la acción o se redirige la solicitud del cliente a una página web informativa cuando se aplica la acción de rechazo o denegación en una política de seguridad.

Para lograr estos objetivos, realice las siguientes tareas:

Configure el perfil de redireccionamiento con una URL de redireccionamiento y úselo en la política como un mensaje de bloqueo.

Configure los criterios

source-addressde coincidencia de la política de seguridad ydestination-addresscon el valorany.Configure la aplicación con

junos-defaults, de modo que el puerto y el protocolo predeterminados de se hereden como criterios de coincidencia de protocolo y puerto de destino dedynamic-applicationla directiva actual.Configure

dynamic-applicationcon para[junos:GMAIL, junos:FACEBOOK-CHAT]que la directiva pueda aplicar el perfil de mensajes de bloqueo en las aplicaciones.

Configuración

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía y, a continuación, ingrese commit desde el [edit] modo de configuración.

set security zones security-zone trust set security zones security-zone untrust set security dynamic-application profile profile1 redirect-message type redirect-url content http://abc.company.com/information/block-message set security policies from-zone trust to-zone untrust policy p2 match source-address any set security policies from-zone trust to-zone untrust policy p2 match destination-address any set security policies from-zone trust to-zone untrust policy p2 match application junos-defaults set security policies from-zone trust to-zone untrust policy p2 match dynamic-application [junos:GMAIL, junos:FACEBOOK-CHAT] set security policies from-zone trust to-zone untrust policy p2 then reject profile profile1

Procedimiento

Procedimiento paso a paso

En el ejemplo siguiente es necesario navegar por varios niveles en la jerarquía de configuración. Para obtener instrucciones sobre cómo hacerlo, consulte Uso del editor de CLI en modo de configuración en la Guía del usuario de CLI.

Para configurar una política unificada con un perfil de mensaje de redireccionamiento:

Configure zonas de seguridad.

[edit security] user@host# set security-zone trust user@host# set security-zone untrust

Cree un perfil para el mensaje de redireccionamiento.

[edit security] user@host# set dynamic-application profile profile1 redirect-message type redirect-url content http://abc.company.com/information/block-message

Cree una política de seguridad con una aplicación dinámica como criterio de coincidencia.

[edit security policies] user@host# set from-zone trust to-zone untrust policy p2 match source-address any user@host# set from-zone trust to-zone untrust policy p2 match destination-address any user@host# set from-zone trust to-zone untrust policy p2 match application junos-defaults user@host# set from-zone trust to-zone untrust policy p2 match dynamic-application junos:GMAIL user@host# set from-zone trust to-zone untrust policy p2 match dynamic-application junos:FACEBOOK-CHAT

Defina la acción de la política.

[edit security policies] user@host# set security policies from-zone trust to-zone untrust policy p2 then reject profile profile1

Resultados

Desde el modo de configuración, confirme la configuración introduciendo los show security policies comandos y show security dynamic-application . Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración en este ejemplo para corregirla.

[edit]user@host#show security policies from-zone trust to-zone untrust { policy p2 { match { source-address any; destination-address any; application junos-defaults; dynamic-application [ junos:GMAIL, junos:FACEBOOK-CHAT ]; } then { reject { profile profile1; } } } }

[edit]user@host#show security dynamic-application profile profile1 { redirect-message { type { redirect-url { content http://abc.company.com/information/block-message; } } } }

Si ha terminado de configurar el dispositivo, ingrese commit desde el modo de configuración.

Verificación

Comprobación de la configuración de directivas unificadas

Propósito

Compruebe que la configuración de la directiva unificada es correcta.

Acción

Desde el modo operativo, ingrese el show security policies comando para mostrar un resumen de todas las políticas de seguridad del dispositivo.

user@host> show security policies

Default policy: deny-all

Pre ID default policy: permit-all

From zone: trust, To zone: untrust

Policy: p2, State: enabled, Index: 4, Scope Policy: 0, Sequence number: 1

Source addresses: any

Destination addresses: any

Applications: junos-defaults

Dynamic Applications: junos:GMAIL, junos:FACEBOOK-CHAT

dynapp-redir-profile: profile1

Desde el modo operativo, ingrese el show security policies detail comando para mostrar un resumen detallado de todas las políticas de seguridad del dispositivo.

user@host> show security policies detail

Default policy: deny-all

Pre ID default policy: permit-all

Policy: p2, action-type: reject, State: enabled, Index: 4, Scope Policy: 0

Policy Type: Configured

Sequence number: 1

From zone: trust, To zone: untrust

Source addresses:

any-ipv4(global): 0.0.0.0/0

any-ipv6(global): ::/0

Destination addresses:

any-ipv4(global): 0.0.0.0/0

any-ipv6(global): ::/0

Application: junos-defaults

IP protocol: 6, ALG: 0, Inactivity timeout: 1800

Source port range: [0-0]

Destination port range: [443-443]

IP protocol: 6, ALG: 0, Inactivity timeout: 1800

Source port range: [0-0]

Destination port range: [5432-5432]

IP protocol: 6, ALG: 0, Inactivity timeout: 1800

Source port range: [0-0]

Destination port range: [80-80]

IP protocol: 6, ALG: 0, Inactivity timeout: 1800

Source port range: [0-0]

Destination port range: [3128-3128]

IP protocol: 6, ALG: 0, Inactivity timeout: 1800

Source port range: [0-0]

Destination port range: [8000-8000]

IP protocol: 6, ALG: 0, Inactivity timeout: 1800

Source port range: [0-0]

Destination port range: [8080-8080]

IP protocol: 17, ALG: 0, Inactivity timeout: 60

Source port range: [0-0]

Destination port range: [1-65535]

Dynamic Application:

junos:GMAIL: 51

dynapp-redir-profile: profile1

Per policy TCP Options: SYN check: No, SEQ check: No, Window scale: NoSignificado

El resultado muestra información sobre todas las sesiones de seguridad actualmente activas en el dispositivo. Verifique la siguiente información:

Nombre de directiva configurado

Direcciones de origen y destino

Aplicaciones configuradas

Aplicaciones dinámicas configuradas

Acción de rechazo de política

Configurar una categoría de URL con políticas unificadas

- Descripción de la categoría de URL con políticas unificadas

- Ejemplo: configuración de una directiva unificada mediante la categoría de URL

Descripción de la categoría de URL con políticas unificadas

A partir de Junos OS versión 18.4R1, la función de políticas unificadas se ha mejorado para incluir categorías de URL como criterios de coincidencia para la categoría de filtrado web. Las categorías de URL se pueden configurar para políticas unificadas con o sin aplicación dinámica aplicada. .

Cuando la categoría de URL se configura como url-category any para una directiva, la política hace coincidir todas las categorías de tráfico configuradas con las directivas unificadas.

Cuando la categoría URL se configura como url-category none una directiva, la categoría URL no se utiliza en la búsqueda de directiva. La directiva unificada configurada con url-category none se considera la prioridad más alta para la coincidencia de políticas para un tráfico. Cuando la categoría de URL de una directiva no está configurada, o cuando se actualiza un dispositivo de la versión anterior a la más reciente, la categoría de URL de todas las directivas se considera como url-category none.

Limitaciones de la categoría de URL con políticas unificadas

El uso de categorías de URL en una política unificada tiene la siguiente limitación:

Sólo los puertos que se utilizan generalmente, como los tráficos HTTP y HTTP, son compatibles con

url-category. Por lo tanto, la búsqueda de políticas admite tráfico HTTP y HTTP.

Ejemplo: configuración de una directiva unificada mediante la categoría de URL

En este ejemplo se describe cómo configurar una directiva unificada con una categoría de dirección URL.

Requisitos

En este ejemplo se utilizan los siguientes componentes de hardware y software:

Firewall SRX con Junos OS versión 18.4R1. Este ejemplo de configuración se ha probado con Junos OS versión 18.4R1.

Antes de comenzar, configure las zonas de seguridad. Consulte Ejemplo: Creación de zonas de seguridad.

No se requiere ninguna configuración especial más allá de la inicialización del dispositivo antes de configurar esta función.

Visión general

En este ejemplo, la categoría de URL se agrega a la política de seguridad como criterios de coincidencia para la categoría de filtrado web.

Para lograr estos objetivos, realice las siguientes tareas:

Configure los criterios

source-addressde coincidencia de la política de seguridad ydestination-addresscon el valorany.Configure la aplicación con

junos-defaults, de modo que el puerto y el protocolo predeterminados de se hereden como criterios de coincidencia de protocolo y puerto de destino dedynamic-applicationla directiva actual.Configure

dynamic-applicationcon para[junos:GMAIL, junos:FACEBOOK-CHAT]que la directiva pueda aplicar el perfil de mensajes de bloqueo en las aplicaciones.Configurar

url-categoryconEnhanced_News_and_Mediacriterios de coincidencia para la categoría de filtrado web.

Configuración

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía y, a continuación, ingrese commit desde el [edit] modo de configuración.

Configuración rápida de CLI

set security zones security-zone trust set security zones security-zone untrust set security policies from-zone trust to-zone untrust policy p2 match source-address any set security policies from-zone trust to-zone untrust policy p2 match destination-address any set security policies from-zone trust to-zone untrust policy p2 match application junos-defaults set security policies from-zone trust to-zone untrust policy p2 match dynamic-application [junos:GMAIL, junos:FACEBOOK-CHAT] set security policies from-zone trust to-zone untrust policy p2 match url-category Enhanced_News_and_Media set security policies from-zone trust to-zone untrust policy p2 then reject profile profile1

Procedimiento paso a paso

Procedimiento paso a paso

En el ejemplo siguiente es necesario navegar por varios niveles en la jerarquía de configuración. Para obtener instrucciones sobre cómo hacerlo, consulte Uso del editor de CLI en modo de configuración en la Guía del usuario de CLI.

Para configurar una política unificada con un perfil de mensaje de redireccionamiento:

Configure zonas de seguridad.

[edit security] user@host# set security-zone trust user@host# set security-zone untrust

Cree una política de seguridad con una categoría de URL como criterio de coincidencia.

[edit security policies] user@host# set from-zone trust to-zone untrust policy p2 match source-address any user@host# set from-zone trust to-zone untrust policy p2 match destination-address any user@host# set from-zone trust to-zone untrust policy p2 match application junos-defaults user@host# set from-zone trust to-zone untrust policy p2 match dynamic-application junos:GMAIL user@host# set security policies from-zone trust to-zone untrust policy p2 match url-category Enhanced_News_and_Media user@host# set from-zone trust to-zone untrust policy p2 match dynamic-application junos:FACEBOOK-CHAT

Defina la acción de la política.

[edit security policies] user@host# set security policies from-zone trust to-zone untrust policy p2 then reject profile profile1

Resultados

Desde el modo de configuración, confirme la configuración introduciendo los show security policies comandos y show security dynamic-application . Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración en este ejemplo para corregirla.

[edit]user@host#show security policies from-zone trust to-zone untrust { policy p2 { match { source-address any; destination-address any; application junos-defaults; dynamic-application [ junos:GMAIL, junos:FACEBOOK-CHAT ]; url-category Enhanced_News_and_Media; } then { reject { profile profile1; } } } }

Si ha terminado de configurar el dispositivo, ingrese commit desde el modo de configuración.

Verificación

Comprobación de la configuración de directivas unificadas

Propósito

Compruebe que la configuración de la directiva unificada es correcta.

Acción

Desde el modo operativo, ingrese el show security policies comando para mostrar un resumen de todas las políticas de seguridad del dispositivo.

user@host> show security policies

Default policy: permit-all

Pre ID default policy: permit-all

From zone: untrust, To zone: internet

Policy: ip1, State: enabled, Index: 6, Scope Policy: 0, Sequence number: 1

Source addresses: any

Destination addresses: any

Applications: junos-ping, junos-pingv6, junos-dns-udp, junos-dns-tcp

Action: permit, log

Policy: ip2, State: enabled, Index: 7, Scope Policy: 0, Sequence number: 2

Source addresses: any

Destination addresses: any

Applications: junos-ping, junos-pingv6, junos-telnet, junos-dns-udp, junos-dns-tcp, junos-ftp, junos-http, junos-https

Action: permit, log

From zone: untrust, To zone: trust

Policy: up3, State: enabled, Index: 5, Scope Policy: 0, Sequence number: 1

Source addresses: H1, H1_v6

Destination addresses: H0, H0_v6

Applications: junos-ping, junos-telnet, junos-ftp, junos-http, junos-https, my_app_udp, my_app_tcp

Dynamic Applications: junos:HTTP, junos:GOOGLE-GEN, junos:YAHOO, junos:SSL

Url-category: Enhanced_Search_Engines_and_Portals, cust_white

Action: permit, log

Policy: up4, State: enabled, Index: 9, Scope Policy: 0, Sequence number: 2

Source addresses: as1

Destination addresses: as0

Applications: junos-ping, junos-telnet, junos-ftp, junos-http, junos-https, my_app_udp, my_app_tcp

Dynamic Applications: junos:web, junos:FTP

Url-category: Enhanced_Private_IP_Addresses, cust_white

Action: permit, log

Significado

El resultado muestra información sobre todas las sesiones de seguridad actualmente activas en el dispositivo. Verifique la siguiente información:

Nombre de directiva configurado

Direcciones de origen y destino

Aplicaciones configuradas

Aplicaciones dinámicas configuradas

Categoría de URL configurada

Acción de rechazo de política

Configurar aplicaciones en políticas unificadas

- Aplicaciones en políticas unificadas

- Ejemplo: configurar una política unificada mediante aplicaciones dinámicas

Aplicaciones en políticas unificadas

A partir de Junos OS versión 19.1R1, configurar la application instrucción en el nivel de [edit security policies from-zone zone-name to-zone zone-name policy policy-name match] jerarquía es opcional si la dynamic-application instrucción está configurada en el mismo nivel de jerarquía.

En versiones anteriores a Junos OS versión 19.1R1, es obligatorio configurar la application instrucción, incluso si la dynamic-application instrucción está configurada.

Cuando se define la

applicationopción, se utiliza la aplicación definida.Cuando la

applicationopción no está definida y ladynamic-applicationopción se define comoany, la aplicaciónanyse agrega implícitamente.Cuando la

applicationopción no está definida y ladynamic-applicationopción está definida (y no está configurada comoany), la aplicaciónjunos-defaultsse agrega implícitamente.

Ejemplo: configurar una política unificada mediante aplicaciones dinámicas

En este ejemplo se describe cómo configurar una directiva unificada mediante aplicaciones dinámicas.

Requisitos

En este ejemplo se utilizan los siguientes componentes de hardware y software:

Firewall SRX con Junos OS versión 19.1R1. Este ejemplo de configuración se ha probado con Junos OS versión 19.1R1.

Antes de comenzar, configure las zonas de seguridad. Consulte Ejemplo: Creación de zonas de seguridad.

No se requiere ninguna configuración especial más allá de la inicialización del dispositivo antes de configurar esta función.

Visión general

En este ejemplo, las aplicaciones dinámicas se agregan a la política de seguridad como criterios de coincidencia.

Para lograr estos objetivos, realice las siguientes tareas:

Configure los criterios

source-addressde coincidencia de la política de seguridad ydestination-addresscon el valorany.Configure

dynamic-applicationcon para[junos:CNN, junos:BBC]que la política pueda permitir las aplicaciones junos:CNN y junos:BBC.

Configuración

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía y, a continuación, ingrese commit desde el [edit] modo de configuración.

Configuración rápida de CLI

set security zones security-zone trust set security zones security-zone untrust set security policies from-zone trust to-zone untrust policy p3 match source-address any set security policies from-zone trust to-zone untrust policy p3 match destination-address any set security policies from-zone trust to-zone untrust policy p3 match dynamic-application junos:CNN set security policies from-zone trust to-zone untrust policy p3 match dynamic-application junos:BBC set security policies from-zone trust to-zone untrust policy p3 then permit

Procedimiento paso a paso

Procedimiento paso a paso

En el ejemplo siguiente es necesario navegar por varios niveles en la jerarquía de configuración. Para obtener instrucciones sobre cómo hacerlo, consulte Uso del editor de CLI en modo de configuración en la Guía del usuario de CLI.

Para configurar una directiva unificada mediante aplicaciones dinámicas:

Configure zonas de seguridad.

[edit security] user@host# set security-zone trust user@host# set security-zone untrust

Cree una política de seguridad con una aplicación dinámica como criterio de coincidencia.

[edit security policies] user@host# set from-zone trust to-zone untrust policy p3 match source-address any user@host# set from-zone trust to-zone untrust policy p3 match destination-address any user@host# set from-zone trust to-zone untrust policy p3 match dynamic-application junos:CNN user@host# set from-zone trust to-zone untrust policy p3 match dynamic-application junos:BBC

Defina la acción de la política.

[edit security policies] user@host# set from-zone trust to-zone untrust policy p3 then permit

Resultados

Desde el modo de configuración, confirme la configuración introduciendo el show security policies comando. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración en este ejemplo para corregirla.

[edit]user@host#show security policies from-zone trust to-zone untrust { policy p3 { match { source-address any; destination-address any; dynamic-application [ junos:CNN junos:BBC ]; } then { permit; } } }

Si ha terminado de configurar el dispositivo, ingrese commit desde el modo de configuración.

Verificación

Comprobación de la configuración de directivas unificadas

Propósito

Compruebe que la configuración de la directiva unificada es correcta.

Acción

Desde el modo operativo, ingrese el show security policies comando para mostrar un resumen de todas las políticas de seguridad del dispositivo.

user@host> show security policies

Policy: p3, State: enabled, Index: 4, Scope Policy: 0, Sequence number: 1

Source addresses: any

Destination addresses: any

Applications: junos-defaults

Dynamic Applications: junos:CNN, junos:BBC

Action: permitDesde el modo operativo, ingrese el show security policies detail comando para mostrar un resumen detallado de todas las políticas de seguridad del dispositivo.

user@host> show security policies detail

Default policy: permit-all

Pre ID default policy: permit-all

Policy: p3, action-type: permit, State: enabled, Index: 4, Scope Policy: 0

Policy Type: Configured

Sequence number: 1

From zone: trust, To zone: untrust

Source addresses:

any-ipv4(global): 0.0.0.0/0

any-ipv6(global): ::/0

Destination addresses:

any-ipv4(global): 0.0.0.0/0

any-ipv6(global): ::/0

Application: junos-defaults

IP protocol: TCP, ALG: 0, Inactivity timeout: 1800

Destination ports: 80, 443, 3128, 8000, 8080

Dynamic Application:

junos:BBC: 1754

junos:CNN: 988

Per policy TCP Options: SYN check: No, SEQ check: No, Window scale: NoSignificado

El resultado muestra información sobre todas las sesiones de seguridad actualmente activas en el dispositivo. Verifique la siguiente información:

Nombre de directiva configurado

Direcciones de origen y destino

Aplicaciones configuradas

Nota:El

Applicationscampo se rellena automáticamente y su valorjunos-defaultsse agrega implícitamente.Aplicaciones dinámicas configuradas

Medidas políticas

Configurar microaplicaciones en políticas unificadas

A partir de Junos OS versión 19.2R1, puede configurar microaplicaciones en una política unificada. Las microaplicaciones son subfunciones de una aplicación. Las microaplicaciones permiten el control granular de una aplicación a nivel de subfunción en lugar de bloquear o permitir toda la aplicación. De forma predeterminada, la detección de microaplicaciones está deshabilitada.

El módulo de identificación de aplicaciones (AppID) detecta una aplicación en un nivel de subfunción en la red. Las políticas de seguridad aprovechan la información de identidad de la aplicación determinada por el módulo AppID. Después de identificar una aplicación específica, se aplica una acción como permitir, denegar, rechazar o redirigir al tráfico de acuerdo con la política configurada en el dispositivo. Debe habilitar la detección de microaplicaciones para utilizarlas en una política de seguridad. Consulte Activación y desactivación de la detección de microaplicaciones.

Limitar el número de búsquedas de directivas

Para procesar una directiva, la búsqueda de directiva debe devolver el estado de coincidencia final de la aplicación. Cuando se utiliza una microaplicación, la clasificación de la aplicación no alcanza el estado de coincidencia final porque la microaplicación cambia constantemente para la sesión. Debido a que la microaplicación cambia de una transacción a otra, se intenta un número ilimitado de búsquedas de políticas.

Utilice la unified-policy max-lookups instrucción en el [edit security policies] nivel de jerarquía para limitar el número de búsquedas de directivas.

Configurar microaplicaciones

Para permitir una aplicación de nivel base y todas sus microaplicaciones dependientes, puede configurar una directiva unificada especificando la aplicación de nivel base como criterio de coincidencia. No es necesario especificar explícitamente cada aplicación dependiente como criterio coincidente para la directiva. Por ejemplo, si especifica la aplicación junos-MODBUS de nivel base como criterio de coincidencia en una directiva unificada, no es necesario configurar las microaplicaciones de la junos-MODBUS aplicación (junos:MODBUS-READ-COILS y junos:MODBUS-WRITE-SINGLE-COIL) como criterios coincidentes para la directiva.

Si desea definir una directiva unificada para el control de nivel granular, debe especificar las microaplicaciones de la aplicación de nivel base como criterios coincidentes para la directiva. No debe definir la aplicación de nivel base como criterios de coincidencia en la directiva. Para una configuración de políticas a nivel más granular, especifique junos:MODBUS-READ-COILS como criterios coincidentes en una política unificada. Asegúrese de que la aplicación junos:MODBUS de nivel base no esté definida como criterio de coincidencia en la misma directiva unificada.

Búsqueda de políticas con microaplicaciones

La detección de microaplicaciones está desactivada de forma predeterminada. Para usar microaplicaciones como criterios coincidentes para la búsqueda de directivas, debe habilitar la detección de microaplicaciones y, a continuación, especificarlas como criterios coincidentes para la directiva unificada. Si no ha habilitado la detección de microaplicaciones, el módulo de identificación de aplicaciones (AppID) no detecta ninguna microaplicación y considera la aplicación de nivel básico como el criterio de coincidencia final. Por ejemplo, considere la aplicación junos-:MODBUS de nivel base que tiene dos microaplicaciones junos:MODBUS-READ-COILS y junos:MODBUS-WRITE-SINGLE-COIL:

Si no ha habilitado la detección de microaplicaciones, junos:MODBUS se considera como el estado de coincidencia final para la clasificación AppID. Si habilita las microaplicaciones, puede configurarlas en una política unificada como cualquier otra aplicación dinámica predefinida. Esta microaplicación se utiliza para la búsqueda de directivas.

Si ha habilitado la detección de microaplicaciones, el módulo AppID se considera junos:MODBUS como el estado previo a la coincidencia . Cuando el módulo AppID detecta junos:MODBUS-READ-COILS o junos:MODBUS-WRITE-SINGLE-COIL, AppID considera este resultado como el estado de coincidencia final y continúa con la búsqueda de políticas utilizando este criterio de coincidencia.

Ver también

Tabla de historial de cambios

La compatibilidad con las funciones viene determinada por la plataforma y la versión que esté utilizando. Utilice el Explorador de características para determinar si una característica es compatible con su plataforma.