Ejemplo: Configuración de la duplicación de puertos locales en enrutadores PTX

En este ejemplo, se muestra cómo configurar y verificar la duplicación del puerto local en plataformas PTX que ejecutan Junos Evolved. Las plataformas PTX incluyen PTX10001-36MR, LC1201 y LC1202 en chasis PTX10004, PTX10008 y PTX10016

Antes de empezar

| Requisitos de hardware y software | Junos OS evolucionado versión 22.2R1.12-EVO o posterior. PTX10001-36MR Consulte Explorador de características para obtener una lista completa de plataformas compatibles y versiones de Junos OS. |

| Tiempo estimado de lectura |

Quince minutos. |

| Tiempo estimado de configuración |

Treinta minutos |

| Impacto comercial |

Utilice este ejemplo de configuración para configurar la función de duplicación de puerto local. La duplicación de puertos es una herramienta fundamental para la depuración y las tareas relacionadas con la seguridad. El tráfico espejo se puede analizar fuera de línea mediante una variedad de herramientas para ver las interacciones del protocolo o para la detección de anomalías. |

| Saber más |

Para comprender mejor la duplicación de puertos, consulte Imitación y analizadores de puertos |

| Aprende más |

Portal de aprendizaje |

Descripción general funcional

La Tabla 1 proporciona un resumen rápido de los protocolos y tecnologías implementados en este ejemplo.

| Protocolos de enrutamiento y señalización |

|

| OSPF y OSPF3 |

Todos los enrutadores ejecutan OSPF y OSPF3 como IGP. Todos los enrutadores pertenecen al área 0 (también denominada área troncal). Los dominios de enrutamiento OSPF/OSPF3 proporcionan accesibilidad interna a todas las redes e interfaces de la topología. En este ejemplo, los dispositivos CE y PE/P forman parte del mismo dominio de enrutamiento de IGP. Como resultado, no se necesitan túneles entre los dispositivos de PE para transportar el tráfico de CE por el núcleo. Además, dado que este es un caso de uso de duplicación local, la encapsulación GRE no es necesaria cuando se envía tráfico reflejado a la estación de monitoreo. |

| Protocolos de enrutamiento |

|

| IPv4 e IPv6 |

Todos los dispositivos están configurados para admitir el enrutamiento de IPv4 e IPv6. |

| Analizador (estación de monitoreo) |

|

| Centos y Wireshark |

El analizador ejecuta Centos 7.x con una versión GUI de Wireshark. |

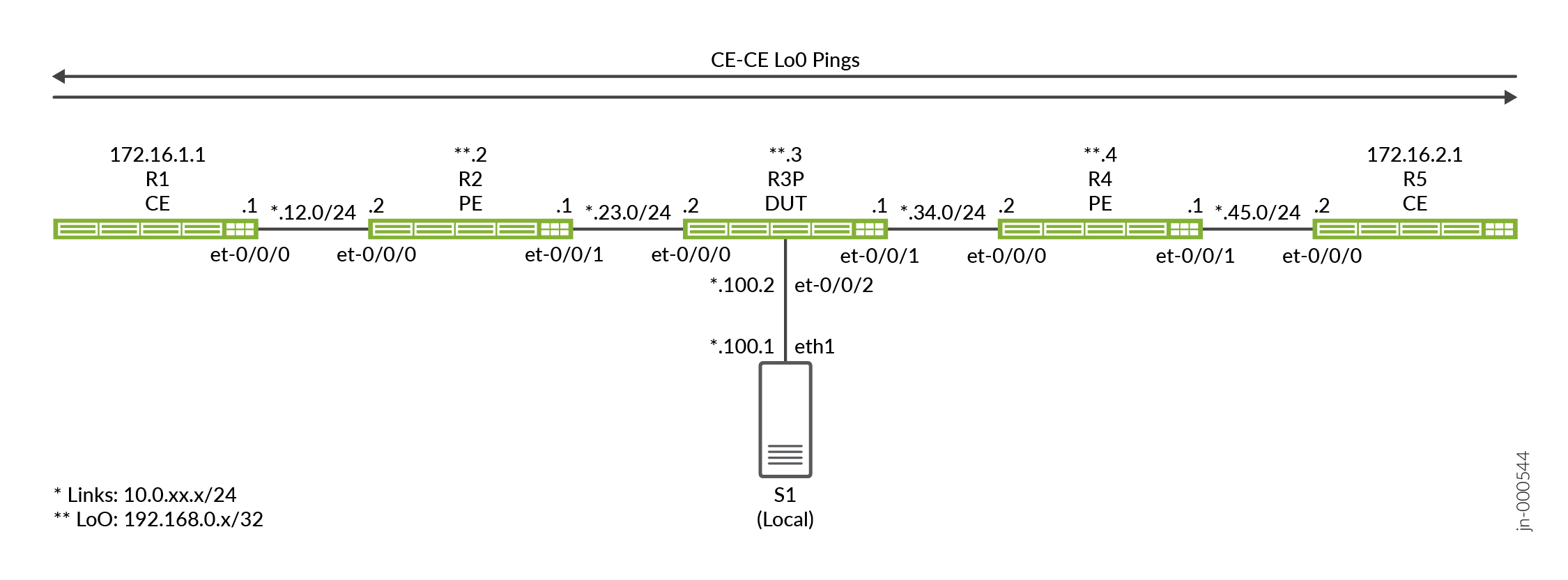

Descripción general de la topología

En este ejemplo, el dispositivo R3 funciona como el dispositivo bajo prueba (DUT), ya que aquí es donde se configura la duplicación de puertos. El dispositivo utiliza filtros de firewall para hacer coincidir las direcciones IP asociadas con los dispositivos CE para activar la acción de duplicación de puerto. Se emplea una combinación de filtros de entrada y salida para reflejar el tráfico de solicitud y respuesta que fluye entre los dispositivos CE (R1 y R5).

Los filtros de firewall que evocan el muestreo de paquetes se aplican a una o más de las interfaces de tránsito en el dispositivo R3.

| Nombre del dispositivo | Función |

Función |

| CE | Dispositivo de borde de cliente (CE) que envía tráfico de prueba para confirmar que el muestreo funciona correctamente. | Estos dispositivos se designan como dispositivos CE. En la mayoría de los casos, un dispositivo CE es parte de un servicio VPN. Aquí, permitimos que el CE comparta la misma área 0 de OSPF que los dispositivos del proveedor para proporcionar la conectividad IP de la instancia principal. |

| PE | Dispositivo perimetral de proveedor (PE) que se conecta al CE. | Dispositivos en el borde de la red de un proveedor. Nuestros PE solo ejecutan OSPF. BGP y VPN no se despliegan. |

| P | Un enrutador de núcleo de proveedor (P). | Optamos por demostrar la duplicación de puertos en un enrutador P. Puede configurar la duplicación de puertos en cualquiera de los dispositivos del proveedor según sea necesario. |

| analizador | El dispositivo analizador recibió el tráfico espejo para su almacenamiento y análisis. | Los detalles del analizador están fuera del alcance de este documento. Hay una serie de opciones comerciales y de código abierto disponibles. Nuestro analizador ejecuta Centos 7.x con un escritorio Gnome que admite una versión GUIO de Wireshark. |

Ilustraciones de topología

Pasos de configuración de R3

Para obtener más información acerca de cómo navegar por la CLI, consulte Uso del editor de CLI en el modo de configuración

Para una configuración completa en todos los dispositivos, consulte: Apéndice 2: Establecer comandos en todos los dispositivos

En esta sección, se destacan las principales tareas de configuración necesarias para configurar el DUT, que es el dispositivo P (R3) en este ejemplo. Excluyendo los detalles utilizados para el muestreo, todos los dispositivos tienen una configuración de línea de base similar que admite la conectividad IPv6 e IPv4 de instancia principal.

-

Configure la línea base de enrutamiento IPv4 e IPv6. Esto incluye la numeración de las interfaces orientadas al núcleo y del circuito cerrado para IPv4 e IPv6. También debe definir el protocolo de enrutamiento OSPF y OSPFv3 para proporcionar accesibilidad entre todas las interfaces de red.

Se aprovisiona una instancia de IGP pasiva para la interfaz adjunta al analizador. Esto proporciona accesibilidad con fines de diagnóstico sin que se generen paquetes de saludo en la interfaz. No se espera ni necesita una adyacencia de OSPF para el dispositivo analizador

[edit] set interfaces et-0/0/0 unit 0 family inet address 10.0.23.2/24 set interfaces et-0/0/0 unit 0 family inet6 address 2001:db8:10:0:23::2/64 set interfaces et-0/0/1 unit 0 family inet address 10.0.34.1/24 set interfaces et-0/0/1 unit 0 family inet6 address 2001:db8:10:0:34::1/64 set interfaces et-0/0/2 unit 0 family inet address 10.0.100.2/24 set interfaces et-0/0/2 unit 0 family inet6 address 2001:db8:10:0:100::2/64 set interfaces lo0 unit 0 family inet address 192.168.0.3/32 set interfaces lo0 unit 0 family inet6 address 2001:db8:192:168:0::3/128 set routing-options router-id 192.168.0.3 set protocols ospf area 0.0.0.0 interface all set protocols ospf area 0.0.0.0 interface fxp0.0 disable set protocols ospf area 0 interface et-0/0/2.0 passive set protocols ospf3 area 0.0.0.0 interface all set protocols ospf3 area 0.0.0.0 interface fxp0.0 disable set protocols ospf3 area 0 interface et-0/0/2.0 passive

Nota: Para el caso de uso de réplica local, solo se necesita conectividad IP entre el analizador y el dispositivo que realiza la duplicación de puertos. En este ejemplo, ejecutamos un IGP pasivo en la interfaz adjunta al analizador. También configuramos una ruta predeterminada en el analizador para proporcionar conectividad IP entre él y los demás dispositivos. Esto proporciona la capacidad de probar la conectividad entre el analizador y todos los demás dispositivos. en la topología.Esta capacidad es más útil en un caso espejo de puerto remoto donde existe la necesidad de accesibilidad de la capa 3 entre el dispositivo de muestreo y el analizador.

- Configure la frecuencia de muestreo. Usamos una tasa de 1 para seleccionar y muestrear todos los paquetes coincidentes. El valor predeterminado

run-lengthde 0 se mantiene en su lugar, dado que todo el tráfico coincidente ya está muestreado. También debe especificar la interfaz de salida y la dirección de salto siguiente a la que se envía el tráfico reflejado. En este ejemplo de réplica de puerto local, debe tenerse en cuenta que la interfaz y las direcciones de salto siguiente especificadas están directamente conectadas al DUT. Como resultado, no se necesitan ni utilizan túneles al enviar el tráfico reflejado al analizador.[edit] set forwarding-options port-mirroring input rate 1 set forwarding-options port-mirroring family inet output interface et-0/0/2.0 next-hop 10.0.100.1 set forwarding-options port-mirroring family inet6 output interface et-0/0/2.0 next-hop 2001:db8:10:0:100::1

Nota:Esta configuración asume que el analizador responde a la solicitud ARP y ND enviada por el DUT para la resolución de la dirección MAC. Si este no es el caso, o si desea que el tráfico ARP no forme parte de sus capturas de paquetes, debe configurar una entrada ARP estática. Asegúrese de especificar la dirección MAC correcta para la interfaz en el dispositivo analizador que está conectado al DUT.

-

Defina el filtro de firewall que coincidirá con los paquetes IPv4 y, a continuación, los reflejo. Tenga en cuenta que la acción del filtro especifica una acción de espejo de puerto. Esta acción dirige el tráfico coincidente a las instancias de duplicación de puertos que configuró anteriormente. Se definen dos filtros, uno para cada una de las direcciones de origen y destino de CE1 y CE2, respectivamente. Los filtros incluyen una función de conteo para ayudar en la confirmación del funcionamiento adecuado.

¡No pase por alto el término final

accept-allque anula la acción predeterminadadeny-allde un filtro de firewall de Junos![edit] set firewall filter mirror_ce1 term term1 from source-address 172.16.1.1/32 set firewall filter mirror_ce1 term term1 from destination-address 172.16.2.1/32 set firewall filter mirror_ce1 term term1 then count mirror_ce1 set firewall filter mirror_ce1 term term1 then port-mirror set firewall filter mirror_ce1 term term1 then accept set firewall filter mirror_ce1 term accept-all then accept set firewall filter mirror_ce2 term term1 from source-address 172.16.2.1/32 set firewall filter mirror_ce2 term term1 from destination-address 172.16.1.1/32 set firewall filter mirror_ce2 term term1 then count mirror_ce2 set firewall filter mirror_ce2 term term1 then port-mirror set firewall filter mirror_ce2 term term1 then accept set firewall filter mirror_ce2 term accept-all then accept

-

Defina el filtro del firewall para que coincida y refleje los paquetes IPv6.

[edit] set firewall family inet6 filter ce1_v6 term 1 from source-address 2001:db8:172:16:1::1/128 set firewall family inet6 filter ce1_v6 term 1 from destination-address 2001:db8:172:16:2::1/128 set firewall family inet6 filter ce1_v6 term 1 then count ce1_v6 set firewall family inet6 filter ce1_v6 term 1 then port-mirror set firewall family inet6 filter ce1_v6 term 1 then accept set firewall family inet6 filter ce1_v6 term accept-all then accept set firewall family inet6 filter ce2_v6 term 1 from source-address 2001:db8:172:16:2::1/128 set firewall family inet6 filter ce2_v6 term 1 from destination-address 2001:db8:172:16:1::1/128 set firewall family inet6 filter ce2_v6 term 1 then count ce2_v6 set firewall family inet6 filter ce2_v6 term 1 then port-mirror set firewall family inet6 filter ce2_v6 term 1 then accept set firewall family inet6 filter ce2_v6 term accept-all then accept

-

Aplique los filtros IPv4 e IPv6 a las interfaces deseadas. En nuestro ejemplo, aplicamos ambos filtros a la interfaz et-0/0/0. Tenga en cuenta la direccionalidad de la aplicación del filtro. Para cada flujo de tráfico CE (IPv4 o IPv6), aplicamos un filtro como entrada y el otro como salida. Este método de aplicación es compatible con la forma en que se escriben los filtros dadas las asignaciones de direcciones y la direccionalidad del tráfico.

[edit] set interfaces et-0/0/0 unit 0 family inet filter input mirror_ce1 set interfaces et-0/0/0 unit 0 family inet filter output mirror_ce2 set interfaces et-0/0/0 unit 0 family inet6 filter input ce1_v6 set interfaces et-0/0/0 unit 0 family inet6 filter output ce2_v6

Verificación

-

Confirme los vecinos y rutas de OSPF y OSPF3 a todas las direcciones de circuito cerrado.

user@r3-ptx> show ospf neighbor Address Interface State ID Pri Dead 10.0.23.1 et-0/0/0.0 Full 192.168.0.2 128 31 10.0.34.2 et-0/0/1.0 Full 192.168.0.4 128 38 user@r3-ptx> show ospf3 neighbor ID Interface State Pri Dead 192.168.0.2 et-0/0/0.0 Full 128 30 Neighbor-address fe80::c6ba:25ff:fe48:9 192.168.0.4 et-0/0/1.0 Full 128 32 Neighbor-address fe80::6204:30ff:fe6e:ffff regress@r3-ptx> show route protocol ospf | match /32 172.16.1.1/32 *[OSPF/10] 01:04:02, metric 2 172.16.2.1/32 *[OSPF/10] 6d 00:47:07, metric 2 192.168.0.2/32 *[OSPF/10] 01:04:02, metric 1 192.168.0.4/32 *[OSPF/10] 6d 00:47:12, metric 1 224.0.0.5/32 *[OSPF/10] 6d 00:48:28, metric 1 224.0.0.6/32 *[OSPF/10] 6d 00:48:28, metric 1 regress@r3-ptx> show route protocol ospf3 | match /128 2001:db8:172:16:1::1/128 2001:db8:172:16:2::1/128 2001:db8:192:168::2/128*[OSPF3/10] 01:04:09, metric 1 2001:db8:192:168::4/128*[OSPF3/10] 6d 00:47:15, metric 1 ff02::5/128 *[OSPF3/10] 6d 00:48:35, metric 1 ff02::6/128 *[OSPF3/10] 6d 00:48:35, metric 1

-

Confirme la instancia de duplicación del puerto en R3. Compruebe que el estado de replicación del puerto es

uppara la interfaz de duplicación. Asegúrese de confirmar elupestado de las familias IPv4 e IPv6. Mientras esté aquí, es una buena idea confirmar la conectividad IP entre el DUT y el analizador. En nuestra configuración, se configura una ruta predeterminada en el analizador para permitir pruebas de ping desde todos los puntos de la red. Técnicamente, el analizador solo tiene que ser alcanzable por el DUT (R3), ya que este es un ejemplo de duplicación de puerto local.user@r3-ptx> show forwarding-options port-mirroring Instance Name: &global_instance Instance Id: 1 Input parameters: Rate : 1 Run-length : 0 Maximum-packet-length : 0 Output parameters: Family State Destination Next-hop inet up et-0/0/2.0 10.0.100.1 inet6 up et-0/0/2.0 2001:db8:10:0:100::1 -

Borre los contadores de firewall y las estadísticas de interfaz en R3. A continuación, genere el tráfico de prueba IPv4 e IPv6 entre los dispositivos CE y muestre los contadores de firewall en R3. Compruebe que los filtros aplicados a R3 reflejan correctamente el tráfico de prueba.

user@r3-ptx> clear firewall all user@r3-ptx> clear interfaces statistics all

user@r1-ptx> ping 172.16.2.1 source 172.16.1.1 count 10 rapid PING 172.16.2.1 (172.16.2.1) from 172.16.1.1 : 56(84) bytes of data. --- 172.16.2.1 ping statistics --- 10 packets transmitted, 10 received, 0% packet loss, time 711ms rtt min/avg/max/mdev = 11.161/72.078/364.497/121.714 ms, ipg/ewma 78.945/100.962 ms user@r1-ptx> ping 2001:db8:172:16:2::1 source 2001:db8:172:16:1::1 count 10 rapid ping 2001:db8:172:16:2::1 source 2001:db8:172:16:1::1 count 10 rapid PING 2001:db8:172:16:2::1(2001:db8:172:16:2::1) from 2001:db8:172:16:1::1 : 56 data bytes --- 2001:db8:172:16:2::1 ping statistics --- 10 packets transmitted, 10 received, 0% packet loss, time 2436ms rtt min/avg/max/mdev = 11.363/247.188/518.314/226.132 ms, pipe 2, ipg/ewma 270.652/201.439 ms

-

Muestra los contadores del firewall en R3. Verifique si los filtros aplicados a R3 reflejan correctamente el tráfico de prueba generado.

user@r3-ptx> show firewall Filter: mirror_ce1 Counters: Name Bytes Packets mirror_ce1 840 10 Filter: mirror_ce2 Counters: Name Bytes Packets mirror_ce2 840 10 Filter: ce1_v6 Counters: Name Bytes Packets ce1_v6 1040 10 Filter: ce2_v6 Counters: Name Bytes Packets ce2_v6 1040 10

-

Muestra estadísticas de interfaz para la interfaz et-0/0/2.0 de R3 que está conectada al analizador. El objetivo es confirmar los contadores de tráfico de salida que se correlacionan con el tráfico de prueba generado. Con diez pings para IPv4 e IPv6, y dado que reflejamos tanto la solicitud como las respuestas, puede esperar ver alrededor de 40 paquetes de salida.

user@r3-ptx> show interfaces et-0/0/2.0 detail Logical interface et-0/0/2.0 (Index 1017) (SNMP ifIndex 541) (Generation 704374637676) Flags: Up SNMP-Traps Encapsulation: ENET2 Traffic statistics: Input bytes : 0 Output bytes : 3760 Input packets: 0 Output packets: 40 Local statistics: Input bytes : 0 Output bytes : 0 Input packets: 0 Output packets: 0 Transit statistics: Input bytes : 0 0 bps Output bytes : 3760 0 bps Input packets: 0 0 pps Output packets: 40 0 pps -

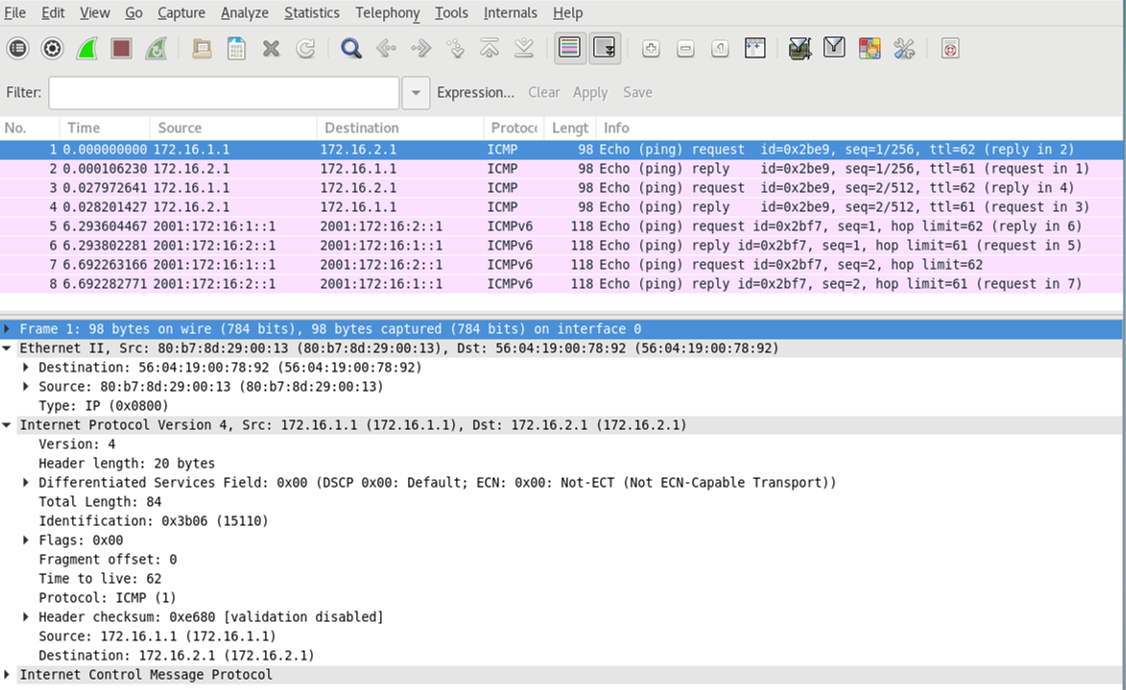

Ejecute tcpdump o la aplicación de análisis de su elección en la estación de monitoreo para confirmar la recepción y el procesamiento del tráfico de prueba duplicado. Para reducir el tamaño de la captura, generamos nuevo tráfico de prueba con solo dos solicitudes de ping para cada IPv4 e IPv6. La captura y descodificación confirma que la duplicación de puertos IPv4 e IPv6, basada en una coincidencia de filtros de firewall, funciona según lo esperado. Tenga en cuenta que se muestra tanto el tráfico de solicitud como el de respuesta.

Además, en la captura, tenga en cuenta que solo se refleja el tráfico de capa 3. La encapsulación de capa 2 que se muestra es generada por el DUT (R3) al reenviar el tráfico reflejado al analizador. Puede configurar la duplicación de puertos para servicios de capa 2, como conmutación Ethernet o VXLAN, cuando necesite conservar la trama de capa 2 original.

Apéndice: Establecer comandos en todos los dispositivos

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red y, luego, copie y pegue los comandos en la CLI en el nivel de jerarquía [edit].

R1 (CE)

set system host-name r1-ptx set interfaces et-0/0/0 unit 0 family inet address 10.0.12.1/24 set interfaces et-0/0/0 unit 0 family inet6 address 2001:db8:10:0:12::1/64 set interfaces lo0 unit 0 family inet address 172.16.1.1/32 set interfaces lo0 unit 0 family inet6 address 2001:db8:172:16:1::1/128 set routing-options router-id 172.16.1.1 set protocols ospf area 0.0.0.0 interface all set protocols ospf area 0.0.0.0 interface fxp0.0 disable set protocols ospf3 area 0.0.0.0 interface all set protocols ospf3 area 0.0.0.0 interface fxp0.0 disable

R2 (PE)

set system host-name r2-ptx set interfaces et-0/0/0 unit 0 family inet address 10.0.12.2/24 set interfaces et-0/0/0 unit 0 family inet6 address 2001:db8:10:0:12::2/64 set interfaces et-0/0/1 unit 0 family inet address 10.0.23.1/24 set interfaces et-0/0/1 unit 0 family inet6 address 2001:db8:10:0:23::1/64 set interfaces et-0/0/2 unit 0 family inet tunnel-termination set interfaces et-0/0/2 unit 0 family inet address 10.0.100.2/24 set interfaces lo0 unit 0 family inet address 192.168.0.2/32 set interfaces lo0 unit 0 family inet6 address 2001:db8:192:168:0::2/128 set routing-options router-id 192.168.0.2 set protocols ospf area 0.0.0.0 interface all set protocols ospf area 0.0.0.0 interface fxp0.0 disable set protocols ospf3 area 0.0.0.0 interface all set protocols ospf3 area 0.0.0.0 interface fxp0.0 disable

R3 (DUT)

set system host-name r3-ptx set interfaces et-0/0/0 unit 0 family inet filter input mirror_ce1 set interfaces et-0/0/0 unit 0 family inet filter output mirror_ce2 set interfaces et-0/0/0 unit 0 family inet address 10.0.23.2/24 set interfaces et-0/0/0 unit 0 family inet6 filter input ce1_v6 set interfaces et-0/0/0 unit 0 family inet6 filter output ce2_v6 set interfaces et-0/0/0 unit 0 family inet6 address 2001:db8:10:0:23::2/64 set interfaces et-0/0/1 unit 0 family inet address 10.0.34.1/24 set interfaces et-0/0/1 unit 0 family inet6 address 2001:db8:10:0:34::1/64 set interfaces et-0/0/2 unit 0 family inet address 10.0.100.2/24 set interfaces et-0/0/2 unit 0 family inet6 address 2001:db8:10:0:100::2/64 set interfaces lo0 unit 0 family inet address 192.168.0.3/32 set interfaces lo0 unit 0 family inet6 address 2001:db8:192:168:0::3/128 set forwarding-options port-mirroring input rate 1 set forwarding-options port-mirroring input run-length 0 set forwarding-options port-mirroring family inet output interface et-0/0/2.0 next-hop 10.0.100.1 set forwarding-options port-mirroring family inet6 output interface et-0/0/2.0 next-hop 2001:db8:10:0:100::1 set firewall family inet6 filter ce1_v6 term 1 from source-address 2001:db8:172:16:1::1/128 set firewall family inet6 filter ce1_v6 term 1 from destination-address 2001:db8:172:16:2::1/128 set firewall family inet6 filter ce1_v6 term 1 then count ce1_v6 set firewall family inet6 filter ce1_v6 term 1 then port-mirror set firewall family inet6 filter ce1_v6 term 1 then accept set firewall family inet6 filter ce1_v6 term accept-all then accept set firewall family inet6 filter ce2_v6 term 1 from source-address 2001:db8:172:16:2::1/128 set firewall family inet6 filter ce2_v6 term 1 from destination-address 2001:db8:172:16:1::1/128 set firewall family inet6 filter ce2_v6 term 1 then count ce2_v6 set firewall family inet6 filter ce2_v6 term 1 then port-mirror set firewall family inet6 filter ce2_v6 term 1 then accept set firewall family inet6 filter ce2_v6 term accept-all then accept set firewall filter mirror_ce1 term 1 from source-address 172.16.1.1/32 set firewall filter mirror_ce1 term 1 from destination-address 172.16.2.1/32 set firewall filter mirror_ce1 term 1 then count mirror_ce1 set firewall filter mirror_ce1 term 1 then port-mirror set firewall filter mirror_ce1 term 1 then accept set firewall filter mirror_ce1 term accept-all then accept set firewall filter mirror_ce2 term term1 from source-address 172.16.2.1/32 set firewall filter mirror_ce2 term 1 from destination-address 172.16.1.1/32 set firewall filter mirror_ce2 term 1 then count mirror_ce2 set firewall filter mirror_ce2 term 1 then port-mirror set firewall filter mirror_ce2 term 1 then accept set firewall filter mirror_ce2 term accept-all then accept set routing-options router-id 192.168.0.3 set protocols ospf area 0.0.0.0 interface all set protocols ospf area 0.0.0.0 interface fxp0.0 disable set protocols ospf area 0.0.0.0 interface et-0/0/2.0 passive set protocols ospf3 area 0.0.0.0 interface all set protocols ospf3 area 0.0.0.0 interface fxp0.0 disable set protocols ospf3 area 0.0.0.0 interface et-0/0/2.0 passive

R4 (PE)

set system host-name r4-ptx set interfaces et-0/0/0 unit 0 family inet address 10.0.34.2/24 set interfaces et-0/0/0 unit 0 family inet6 address 2001:db8:10:0:34::2/64 set interfaces et-0/0/1 unit 0 family inet address 10.0.45.1/24 set interfaces et-0/0/1 unit 0 family inet6 address 2001:db8:10:0:45::1/64 set interfaces et-0/0/2 unit 0 family inet address 10.0.200.2/24 set interfaces et-0/0/2 unit 0 family inet6 address 2001:db8:10:0:200::2/64 set interfaces lo0 unit 0 family inet address 192.168.0.4/32 set interfaces lo0 unit 0 family inet6 address 2001:db8:192:168:0::4/128 set routing-options router-id 192.168.0.4 set protocols ospf area 0.0.0.0 interface all set protocols ospf area 0.0.0.0 interface fxp0.0 disable set protocols ospf3 area 0.0.0.0 interface all set protocols ospf3 area 0.0.0.0 interface fxp0.0 disable

R5 (CE)

set system host-name r5-ptx set interfaces et-0/0/0 unit 0 family inet address 10.0.45.2/24 set interfaces et-0/0/0 unit 0 family inet6 address 2001:db8:10:0:45::2/64 set interfaces lo0 unit 0 family inet address 172.16.2.1/32 set interfaces lo0 unit 0 family inet6 address 2001:db8:172:16:2::1/128 set routing-options router-id 172.16.2.1 set protocols ospf area 0.0.0.0 interface all set protocols ospf area 0.0.0.0 interface fxp0.0 disable set protocols ospf3 area 0.0.0.0 interface all set protocols ospf3 area 0.0.0.0 interface fxp0.0 disable