Configurar Syslog a través de TLS

Obtenga información sobre cómo configurar el dispositivo para transportar mensajes de registro del sistema (también conocidos como mensajes syslog) de forma segura a través del protocolo Seguridad de la capa de transporte (TLS).

Registros del plano de control

syslog statement at the [system]

hierarchy level.Ejemplo: Configurar Syslog a través de TLS

En este ejemplo se muestra cómo configurar un dispositivo de Juniper Networks para transportar mensajes syslog (registros del plano de control) de forma segura a través de TLS.

Requisitos

En este ejemplo, se utilizan los siguientes componentes de hardware y software:

-

Junos OS versión 21.2R1 o posterior

-

Junos OS Evolved versión 23.4R1 o posterior

-

Dispositivo con Junos OS o Junos OS evolucionado (cliente syslog)

-

Servidor Syslog

Descripción general

Utilice el protocolo TLS para habilitar el transporte seguro de mensajes de registro del sistema (registros del plano de control) desde el cliente syslog al servidor syslog. TLS utiliza certificados para autenticar y cifrar la comunicación.

Syslog sobre TLS admite la directiva de autorización basada en certificados de entidad final definida en RFC 5425, pero no admite la directiva de autorización de nombre de sujeto.

- Autenticación del servidor (o TLS unidireccional): el cliente verifica la identidad del servidor y confía en el servidor.

- Autenticación mutua: tanto el servidor como el cliente confían el uno en el otro.

Puede elegir entre autenticación de servidor o autenticación mutua dependiendo de su red. Para acceder rápidamente a la información que necesita, haga clic en los vínculos de la Tabla 1.

|

Modo de autenticación |

Procedimiento |

Sección donde se encuentra la información |

|---|---|---|

|

Autenticación del servidor |

Configurar PKI Configurar el dispositivo |

Configuración

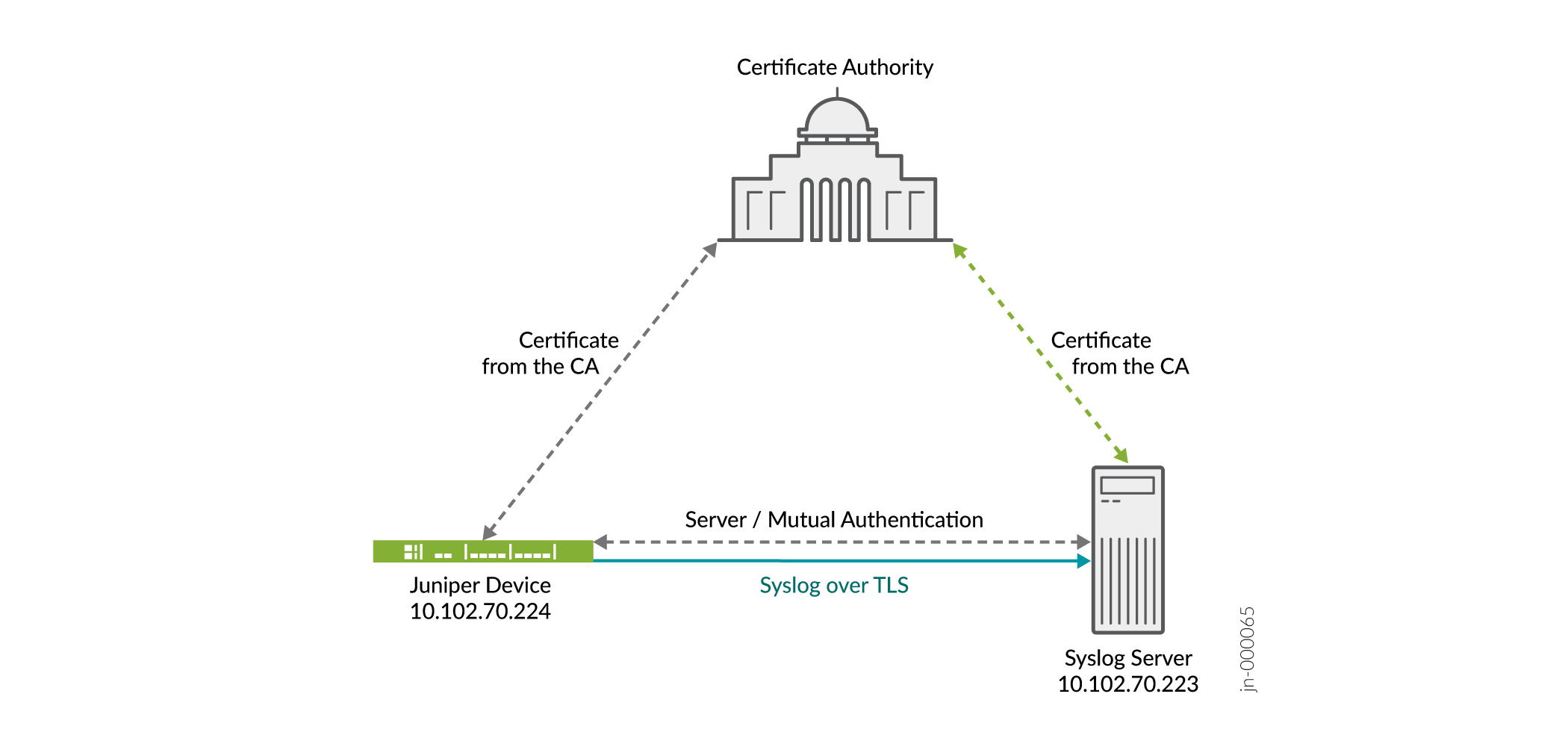

En el siguiente ejemplo, usamos el protocolo TLS para transportar de forma segura mensajes syslog (registros del plano de control) desde el dispositivo Juniper al servidor syslog remoto. La figura 1 muestra la topología básica utilizada en este ejemplo.

Configure PKI en el dispositivo, consulte Configurar PKI en Junos OS.

Configurar la autenticación del servidor en el dispositivo

Procedimiento paso a paso

El siguiente procedimiento requiere que navegue por varios niveles en la jerarquía de configuración. Para obtener información acerca de cómo navegar por la CLI, consulte Uso del editor de CLI en modo de configuración.

Para configurar el dispositivo:

-

Especifique el servidor syslog que recibe los mensajes de registro del sistema. Puede especificar la dirección IP del servidor syslog o un nombre de host completo. En este ejemplo, utilice 10.102.70.233 como dirección IP del servidor syslog.

[edit] user@host# set system syslog host 10.102.70.223 any any

-

Especifique el número de puerto del servidor syslog.

[edit] user@host# set system syslog host 10.102.70.223 port 10514

-

Especifique el protocolo de transporte syslog para el dispositivo. En este ejemplo, use TLS como protocolo de transporte.

[edit] user@host# set system syslog host 10.102.70.223 transport tls

-

Especifique el nombre del grupo de entidades emisoras de certificados (CA) de confianza o especifique el nombre del perfil de CA que se va a utilizar. En este ejemplo, utilice example-ca como perfil de CA.

[edit] user@host# set system syslog host 10.102.70.223 tlsdetails trusted-ca-group trusted-ca-group-name ca-profiles example-ca

-

Configure el dispositivo para enviar todos los mensajes de registro.

[edit] user@host# set system syslog file messages any any

-

Confirme la configuración.

[edit] user@host# commit

Resultados

En el modo de configuración, confirme la configuración mediante el show system syslog comando.

[edit]

user@host# show system syslog

host 10.102.70.223 {

any any;

port 10514;

transport tls;

tlsdetails {

trusted-ca-group trusted-ca-group-name {

ca-profiles example-ca;

}

}

}

Verificación

Para comprobar que la configuración funciona correctamente, escriba el show log comando en el servidor syslog.

Consulte también

Registros del plano de datos

Ejemplo: Configurar el protocolo TLS Syslog en firewalls de la serie SRX

En este ejemplo se muestra cómo configurar el protocolo syslog de Seguridad de la capa de transporte (TLS) en firewalls de la serie SRX para recibir eventos syslog cifrados de dispositivos de red que admiten el reenvío de eventos syslog TLS.

Requisitos

Antes de comenzar, habilite las capacidades de cifrado o descifrado y comprobación de certificados de servidor.

Descripción general

El protocolo syslog TLS permite que un origen de registro reciba eventos syslog cifrados de dispositivos de red que admiten el reenvío de eventos syslog TLS. El origen del registro crea un puerto de escucha para eventos syslog TLS entrantes y genera un archivo de certificado para los dispositivos de red.

En este ejemplo, se configura un recopilador syslog asociado a un perfil SSL-I. Cada perfil SSL-I permite al usuario especificar cosas como el conjunto de cifrados preferidos y los certificados de CA de confianza. Puede configurar varios perfiles SSL-I y asociar los perfiles con diferentes servidores recopiladores.

Configuración

Procedimiento

Configuración rápida de CLI

Para configurar rápidamente esta sección del ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía [edit] y, luego, ingrese commit desde el modo de configuración.

set security log mode stream set security log format sd-syslog set security log source-interface ge-0/0/1.0 set security log transport protocol tls set security log transport tls-profile ssl-i-tls set security log stream server1 format sd-syslog set security log stream server1 category all set security log stream server1 host 192.0.2.100 set services ssl initiation profile ssl-i-tls protocol-version all set services ssl initiation profile ssl-i-tls trusted-ca all set services ssl initiation profile ssl-i-tls actions ignore-server-auth-failure

Procedimiento paso a paso

En el ejemplo siguiente, debe explorar por varios niveles en la jerarquía de configuración. Para obtener instrucciones sobre cómo hacer eso, consulte Uso del editor de CLI en el modo de configuración de la Guía del usuario de CLI.

Para configurar el protocolo syslog TLS:

-

Establezca el modo de registro en stream.

[edit security] user@host# set log mode stream

-

Especifique el formato de registro del sistema estructurado (sd-syslog) para el registro remoto de mensajes de seguridad.

[edit security] user@host# set log format sd-syslog

-

Establezca el número de interfaz de origen del host.

[edit security] user@host# set log source-interface ge-0/0/1.0

-

Especifique TLS como protocolo de transporte del registro de seguridad que se utilizará para registrar los datos.

[edit security] user@host# set log transport protocol tls

-

Especifique el nombre del perfil TLS.

[edit security] user@host# set log transport tls-profile ssl-i-tls

-

Establezca la secuencia de registro para que utilice el formato syslog estructurado para enviar registros al servidor 1.

[edit security] user@host# set log stream server1 format sd-syslog

-

Establezca la categoría de registro del servidor 1 en todos.

[edit security] user@host# set log stream server1 category all

-

Especifique los parámetros de host del servidor introduciendo el nombre del servidor o la dirección IP.

[edit security] user@host# set log stream server1 host 192.0.2.100

-

Defina la versión del protocolo para el perfil de acceso de iniciación SSL.

[edit services] user@host# set ssl initiation profile ssl-i-tls protocol-version all

-

Adjunte todos los grupos de perfiles de CA al perfil de iniciación de SSL para usarlos al solicitar un certificado del mismo nivel.

[edit services] user@host# set ssl initiation profile ssl-i-tls trusted-ca all

-

Configure el perfil de acceso de iniciación SSL para omitir el error de autenticación del servidor.

[edit services] user@host# set ssl initiation profile ssl-i-tls actions ignore-server-auth-failure

Resultados

En el modo de configuración, compruebe la configuración mediante el show security log comando. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración en este ejemplo para corregirla.

[edit]

user@host# show security log

mode stream;

format sd-syslog;

source-interface ge-0/0/1.0;

transport {

protocol tls;

tls-profile ssl-i-tls;

}

stream server1 {

format sd-syslog;

category all;

host {

192.0.2.100;

}

}

}

[edit]

user@host# run show configuration services ssl initiation

profile ssl-i-tls {

protocol-version all;

trusted-ca all;

actions {

ignore-server-auth-failure;

}

}

Cuando termine de configurar el dispositivo, ingrese commit en el modo de configuración.

Verificación

Para comprobar que la configuración funciona correctamente, escriba el show log comando en el servidor syslog.