EN ESTA PÁGINA

Descripción de las mejoras de la arquitectura de punto central para TDR

Monitoree la utilización del puerto suscriptor usando TDR de grado de operador

Ejemplo: Configuración de TDR de origen para traducción de interfaz de salida

Ejemplo: Configuración de TDR de origen para la traducción de una sola dirección

Ejemplo: Configuración de traducciones TDR de origen y destino

Descripción de direcciones persistentes para grupos TDR de origen

Ejemplo: Configuración de la capacidad para grupos de TDR de origen con PAT

Descripción de grupos de TDR de origen con agrupación de direcciones

Descripción de los grupos de TDR de origen con cambio de dirección

Ejemplo: Configuración de grupos de TDR de origen con cambio de dirección

Ejemplo: Configuración de TDR de origen para varias direcciones con PAT

Ejemplo: Configuración de una única dirección IP en un conjunto de TDR de origen sin PAT

Ejemplo: Configuración de varias direcciones en un grupo TDR de origen sin PAT

Descripción de direcciones compartidas en grupos de TDR de origen sin PAT

Fuente TDR

El TDR de origen se usa más comúnmente para traducir una dirección IP privada a una dirección enrutable pública para comunicarse con el host. TDR de origen cambia la dirección de origen de los paquetes que pasan a través del enrutador. Un conjunto de TDR es un conjunto de direcciones diseñadas para sustituir las direcciones IP de los clientes. Para obtener más información, consulte los temas siguientes:

Descripción de la TDR de origen

La TDR de origen es la traducción de la dirección IP de origen de un paquete que sale del dispositivo de Juniper Networks. El TDR de origen se utiliza para permitir que hosts con direcciones IP privadas accedan a una red pública.

La TDR de origen permite que las conexiones se inicien solo para conexiones de red salientes, por ejemplo, desde una red privada a Internet. El TDR de origen se usa comúnmente para realizar las siguientes traducciones:

-

Traducir una única dirección IP a otra dirección (por ejemplo, para proporcionar acceso a Internet a un único dispositivo de una red privada).

-

Traducir un bloque contiguo de direcciones a otro bloque de direcciones del mismo tamaño.

-

Traducir un bloque contiguo de direcciones a otro bloque de direcciones de menor tamaño.

-

Traduce un bloque contiguo de direcciones a una sola dirección IP o a un bloque más pequeño de direcciones mediante la traducción de puertos.

-

Traduce un bloque contiguo de direcciones a la dirección de la interfaz de salida.

La traducción a la dirección de la interfaz de salida no requiere un conjunto de direcciones; todas las demás traducciones de TDR de origen requieren la configuración de un conjunto de direcciones. Las traducciones uno a uno y varios a muchos para bloques de direcciones del mismo tamaño no requieren traducción de puerto porque hay una dirección disponible en el grupo para cada dirección que se traduciría.

Si el tamaño del conjunto de direcciones es menor que el número de direcciones que se traducirían, el número total de direcciones simultáneas que se pueden traducir está limitado por el tamaño del conjunto de direcciones o se debe utilizar la traducción de puertos. Por ejemplo, si un bloque de 253 direcciones se traduce a un conjunto de direcciones de 10 direcciones, se puede conectar un máximo de 10 dispositivos simultáneamente, a menos que se utilice la traducción de puertos.

Se admiten los siguientes tipos de TDR de origen:

-

Traducción de la dirección IP de origen original a la dirección IP de la interfaz de salida (también denominada interfaz TDR). La traducción de direcciones de puerto siempre se realiza.

-

Traducción de la dirección IP de origen original a una dirección IP desde un conjunto de direcciones definido por el usuario sin traducción de direcciones de puerto. La asociación entre la dirección IP de origen original y la dirección IP de origen traducida es dinámica. Sin embargo, una vez que hay una asociación, se utiliza la misma asociación para la misma dirección IP de origen original para el tráfico nuevo que coincida con la misma regla de TDR.

-

Traducción de la dirección IP de origen original a una dirección IP desde un conjunto de direcciones definido por el usuario con traducción de direcciones de puerto. La asociación entre la dirección IP de origen original y la dirección IP de origen traducida es dinámica. Incluso si existe una asociación, la misma dirección IP de origen original se puede traducir a una dirección diferente para el tráfico nuevo que coincida con la misma regla de TDR.

-

Traducción de la dirección IP de origen original a una dirección IP desde un conjunto de direcciones definido por el usuario mediante el desplazamiento de las direcciones IP. Este tipo de traducción es individual, estática y sin traducción de direcciones de puerto. Si el intervalo de direcciones IP de origen original es mayor que el intervalo de direcciones IP del conjunto definido por el usuario, se descartan los paquetes no traducidos.

En el dispositivo de la serie MX, si usa el TDR de origen en una interfaz de multiservicios agregados (AMS). El service set comando crea una entrada independiente para cada interfaz AMS. Por lo tanto, el uso de memoria se agota y, si configura una interfaz AMS adicional, se produce un error de confirmación de configuración.

Alarma de utilización del puerto del suscriptor

Puede usar la traducción de direcciones de red de nivel de operador (CGNAT) para monitorear y administrar la utilización de puertos. Use el set secuirty nat source subscriber-pool-utilization-alarm para configurar los límites de umbral para recibir notificaciones cuando el uso del puerto o del bloque de puerto supere los umbrales configurados.

Si un grupo está configurado como asignación de bloques de puerto (PBA) y un suscriptor utiliza más bloques de puerto que el umbral, se generará una notificación.

Para los grupos de TDR determinista (DETNAT), si un suscriptor utiliza más puertos que el umbral del bloque asignado, se genera una notificación.

Intervalo de amortiguación

Cuando se cruza el límite de umbral configurado, el sistema envía una RAISE_ALARM, seguida de un período de supresión, durante el cual no se envían más alarmas.

Utilice el temporizador configurable para evitar que el registro del sistema o los servidores SNMP se inunden con notificaciones de alarma frecuentes mediante la dampening-interval jerarquía at [set secuirty nat source subscriber-pool-utilization-alarm].

Si el CLEAR_ALARM no se activa, el período de supresión es continuo. Si el CLEAR_ALARM se recibe dentro del período de supresión, los registros del sistema se eliminarán del temporizador y se enviará CLEAR_ALARM.

Para obtener más información, consulte subscriber-pool-utilization-alarm y show security nat source port-block.

Descripción de las mejoras de la arquitectura de punto central para TDR

La capacidad de sesión del sistema y la velocidad de aceleración de sesiones están limitadas por la capacidad de memoria de punto central y la capacidad de CPU. En la siguiente lista se describen las mejoras de TDR para mejorar el rendimiento:

La arquitectura de punto central ya no admite sesiones de punto central. Por lo tanto, TDR necesita mantener un rastreador TDR para rastrear la dirección IP o la asignación y el uso de puertos. El rastreador de TDR es una matriz global para SPU, ID de sesión a IP de TDR o asignación de puertos que se utiliza para administrar los recursos de TDR.

De forma predeterminada, se envía una alarma de regla TDR y un mensaje de actualización del contador de estadísticas de trampas desde la unidad de procesamiento de servicios (SPU) al punto central a intervalos de 1 segundo en lugar de actualizar las estadísticas en función de cada desencadenador de sesión en el sistema de puntos centrales.

Para admitir una dirección IP TDR específica o un puerto asignado de tal manera que el hash de 5 tuplas después de TDR sea el mismo que el hash original de 5 tuplas antes de TDR, seleccione un puerto TDR que genere el mismo hash que el hash original según el cálculo específico. Por lo tanto, se reduce la sesión de reenvío. Cuando se usa TDR, el ala inversa se convierte en hash a una SPU diferente. Se debe instalar una sesión directa para reenviar el tráfico inverso a una SPU de sesión. TDR intenta seleccionar un puerto que pueda ser utilizado por el algoritmo hash para hacer que el ala inversa se convierta en hash a la misma SPU que el ala inicial. Por lo tanto, tanto el rendimiento como la transferencia de datos de la TDR mejoran con este enfoque.

Para mejorar el rendimiento de TDR, la administración del grupo de desplazamiento de IP (grupo que no es PAT) se mueve del punto central a la SPU para que todos los recursos TDR locales para ese grupo se administren localmente en lugar de enviar la solicitud TDR al punto central. Por lo tanto, se mejoran las conexiones del conjunto TDR de cambio de dirección IP por segundo y la transferencia de datos.

Modo de ráfaga de desbordamiento de puerto

El modo de ráfaga de desbordamiento de puertos le permite utilizar los puertos más allá de los bloques de puertos asignados. Puede configurar un conjunto de ráfagas con un rango de puertos en una dirección IP que se reservará para ráfagas.

Hay tipos de agrupación principal y de ráfaga. El dispositivo utiliza la agrupación de ráfaga una vez que los suscriptores alcanzan el límite configurado en la agrupación principal.

El modo Brust se admite en:

Conjunto TDR de origen TDR determinista con conjunto de ráfagas de tipo PBA.

Conjunto TDR de origen TDR determinista con conjunto de ráfaga dinámico del tipo Traducción de puertos de direcciones de red (NAPT).

Conjunto de TDR de origen PBA regular con conjunto de ráfagas de tipo PBA.

Conjunto de TDR de fuente PBA regular con conjunto de ráfaga de tipo NAPT dinámico.

| Tipo de TDR |

Antes de que el límite de bloque de puertos configurado no supere |

Después de que el límite de bloque de puertos configurado no exceda |

|---|---|---|

| Conjunto TDR de origen TDR determinista con conjunto de ráfagas de tipo PBA |

Se utilizan bloques de puerto del conjunto principal de DetNAT. |

Bloque de puerto del conjunto de ráfagas configurado en PBA. |

| Conjunto de TDR de origen TDR determinista con conjunto de ráfaga dinámico del tipo de traducción de puertos de direcciones de red (NAPT) |

Se utilizan bloques de puerto del conjunto principal de DetNAT. |

Bloque de puerto del conjunto de ráfagas configurado en NAPT dinámico. |

| Conjunto de TDR de origen PBA regular con conjunto de ráfaga de tipo PBA |

Se utilizan bloques de puerto del conjunto de PBA principal. |

Bloque de puerto del conjunto de ráfagas configurado en PBA. |

| Conjunto de TDR de fuente PBA regular con conjunto de ráfaga de tipo NAPT dinámico |

Se utilizan bloques de puerto del conjunto de PBA principal. |

Bloque de puerto del conjunto de ráfagas configurado en NAPT dinámico. |

Método de tipo de ráfaga PBA: PBA admite el modo de operaciones APP y no APP.

-

Modo APP: los puertos se asignan desde el grupo principal. Cuando, por tanto, el límite de suscriptores supera el del grupo principal, si hay puertos disponibles para la misma dirección IP del conjunto de ráfaga, se crean nuevas sesiones.

-

Modo que no es de APP: los puertos se asignan desde el grupo principal. Cuando el límite de suscriptores supera el del grupo principal, se crean nuevas sesiones desde el grupo de ráfagas con cualquier dirección IP y puerto disponibles.

Método de tipo de ráfaga DetNAT: los puertos se asignan desde el grupo principal. Si la misma dirección IP del conjunto de ráfagas o todos los puertos disponibles no están disponibles desde la misma dirección IP, se crea una nueva sesión con otra dirección IP. Si el conjunto de ráfagas está configurado con una dirección IP diferente a la del grupo principal, utilice otra dirección IP del conjunto de ráfagas.

Optimización del rendimiento de la fuente TDR

El TDR de origen se puede optimizar en función de las necesidades de funcionalidad y rendimiento.

Modo de aleatorización de puertos (predeterminado)

Para el TDR de origen basado en agrupaciones y el TDR de interfaz, el modo de aleatorización de puertos está habilitado y se utiliza de forma predeterminada.

En este modo, el dispositivo selecciona direcciones IP sobre una base de operación rotativa y la selección de puerto es aleatoria. Es decir, cuando el dispositivo realiza la traducción de TDR, primero elige la dirección IP por round robin y, a continuación, elige el puerto utilizado para esa dirección IP por aleatorización.

Aunque la asignación aleatoria de números de puerto puede proporcionar protección contra amenazas de seguridad como ataques de veneno de DNS, también puede afectar el rendimiento y el uso de memoria debido a los cálculos y los recursos de tabla TDR involucrados.

Modo Round-Robin

Un método de traducción de TDR que requiere menos recursos implica utilizar únicamente el método de asignación de operación rotativa. Mientras que la aleatorización requiere trabajo computacional para cada puerto asignado, el método round robin simplemente selecciona los puertos secuencialmente.

En este modo, el dispositivo selecciona tanto las direcciones IP como los puertos mediante operación rotativa. Es decir, cuando el dispositivo realiza la traducción de TDR, primero elige la dirección IP por round robin y, a continuación, elige el puerto utilizado para esa dirección IP por round robin.

Por ejemplo, si el grupo de origen contiene solo una dirección IP:

Cuando llega el primer paquete de un flujo (creando una sesión), se traduce a IP1, puerto N. Los paquetes subsiguientes de ese flujo se asignan a la misma IP o puerto.

Cuando llega el primer paquete de un nuevo flujo, se traduce a IP1, puerto N+1, etc.

Si el grupo de origen contiene dos direcciones IP:

Cuando llega el primer paquete de un flujo (creando una sesión), se traduce a IP1, puerto X. Los paquetes subsiguientes de ese flujo se asignan a la misma IP o puerto.

Cuando llega el primer paquete de un segundo flujo, se traduce a IP2, puerto X.

Cuando llega el primer paquete de un tercer flujo, se traduce a IP1, puerto X+1.

Con los primeros paquetes de un cuarto flujo, se traduce a IP2, puerto X+1, y así sucesivamente.

Configuración

El modo round-robin está habilitado de forma predeterminada, sin embargo, el modo de aleatorización de puertos (también habilitado) tiene mayor prioridad. Para utilizar el modo round-robin, desactive el modo de aleatorización de puertos de mayor prioridad como se indica a continuación:

user@host# set security nat source port-randomization disable

Para deshabilitar el modo round-robin (y volver a habilitar la aleatorización de puertos), elimine la instrucción de configuración como se indica a continuación:

user@host# delete security nat source port-randomization disable

Modo de afinidad de sesión

Con los modos indicados anteriormente, la SPU entrante procesa una sesión determinada en función de un hash de 5 tuplas (IP de origen, IP de destino, puerto de origen, puerto de destino, protocolo). Cuando se trata de TDR, el hash de 5 tuplas será diferente para la parte de salida de la sesión frente a la parte de retorno de la sesión. Por lo tanto, la información saliente TDR de sesión puede estar ubicada en una SPU, mientras que la información de retorno (inversa) TDR sesión puede estar ubicada en otra SPU. El objetivo del modo de afinidad de sesión es mantener la información de la sesión de reenvío tanto para el tráfico saliente como para el de retorno en la misma SPU.

En este modo, el dispositivo utiliza un algoritmo de traducción de "mejora de TDR inversa" para la selección de IP y puerto, a fin de mejorar el rendimiento de las sesiones TDR y la transferencia de datos. El módulo TDR intenta seleccionar una dirección IP y un puerto que se puedan utilizar con el algoritmo hash para garantizar que la SPU seleccionada para los elementos de flujo de retorno y salida pueda ser idéntica.

Configuración

El modo de afinidad de sesión está habilitado de forma predeterminada, sin embargo, tanto la aleatorización de puertos como los modos round-robin (también habilitados) tienen mayor prioridad. Para utilizar el modo de afinidad de sesión, desactive los modos de aleatorización de puertos y operación rotativa de la siguiente manera:

user@host# set security nat source port-randomization disable user@host# set security nat source port-round-robin disable

Para deshabilitar el modo de afinidad de sesión y volver a activar el modo de operación rotativa o de aleatorización de puertos, elimine una o ambas instrucciones de configuración, como se indica a continuación:

user@host# delete security nat source port-round-robin disable user@host# delete security nat source port-randomization disable

Notas de uso

Las notas y directrices para el modo de afinidad de sesión incluyen:

Utilice grupos grandes de puertos TDR siempre que sea posible (consulte las consideraciones de seguridad a continuación)

El algoritmo elige un puerto dentro del rango de puertos configurados. Si no hay ningún puerto disponible, el puerto TDR se asignará en función de la selección aleatoria.

El TDR estático y el TDR de destino no pueden usar el modo de afinidad.

Consideraciones de seguridad

Aunque la afinidad de sesión mejora el rendimiento al consolidar las sesiones de reenvío, disminuye la seguridad hasta cierto punto, ya que el algoritmo selecciona la dirección IP y el puerto en función de un algoritmo predefinido con parámetros específicos, en lugar de pura aleatorización. Dicho esto, el hecho de que normalmente hay varios puertos elegibles para que el algoritmo elija y, por lo tanto, todavía hay cierto grado de aleatorización.

La mejor manera de mitigar el riesgo de seguridad es asegurarse de que el número de puerto de origen utilizado sea menos predecible. Es decir, cuanto mayor sea el rango de recursos del grupo de TDR del que se seleccionan los puertos efímeros, menores serán las posibilidades de que un atacante adivine el número de puerto seleccionado. Dado esto, se recomienda configurar grandes grupos de puertos TDR siempre que sea posible.

Monitorear la fuente de información de TDR

Propósito

Muestra información configurada sobre reglas de traducción de direcciones de red de red (TDR) de origen, grupos, TDR persistente y direcciones emparejadas.

Acción

Seleccione Monitor>TDR>Source TDR en la interfaz de usuario de J-Web o ingrese los siguientes comandos CLI:

mostrar seguridad resumen de origen nat

mostrar grupo de fuentes de NAT de seguridad pool-name

mostrar fuente de nat de seguridad tabla nat persistente

mostrar seguridad fuente de TDR dirección emparejada

En la Tabla 2 se describen las opciones disponibles para supervisar la TDR de origen.

Campo |

Descripción |

Acción |

|---|---|---|

| Reglas | ||

Nombre del conjunto de reglas |

Nombre del conjunto de reglas. |

Seleccione todos los conjuntos de reglas o un conjunto de reglas específico para mostrar en la lista. |

Total de reglas |

Número de reglas configuradas. |

– |

IDENTIFICACIÓN |

Número de ID de regla. |

– |

Nombre |

Nombre de la regla . |

– |

De |

Nombre de la instancia o zona o interfaz de enrutamiento desde la que fluye el paquete. |

– |

Para |

Nombre de la instancia o zona o interfaz de enrutamiento a la que fluye el paquete. |

– |

Rango de direcciones de origen |

Intervalo de direcciones IP de origen en el conjunto de origen. |

– |

Rango de direcciones de destino |

Intervalo de direcciones IP de destino en el conjunto de origen. |

– |

Puertos de origen |

Números de puerto fuente. |

– |

Protocolo IP |

Protocolo IP. |

– |

Acción |

Acción realizada para un paquete que coincide con una regla. |

– |

Tipo de TDR persistente |

Tipo TDR persistente. |

– |

Tiempo de espera de inactividad |

Intervalo de tiempo de espera de inactividad para el enlace TDR persistente. |

– |

Umbral de alarma |

Umbral de alarma de utilización. |

|

Número máximo de sesiones |

El número máximo de sesiones. |

– |

Sesiones (correctas/fallidas/actuales) |

Sesiones exitosas, fallidas y actuales.

|

– |

Resultados de la traducción |

Número de veces que se utiliza una traducción de la tabla de traducción para una regla TDR de origen. |

– |

| Piscinas | ||

Nombre del grupo |

Los nombres de las piscinas. |

Seleccione todos los grupos o un grupo específico para mostrar de la lista. |

Total de fondos |

Total de grupos agregados. |

– |

IDENTIFICACIÓN |

ID del grupo. |

– |

Nombre |

Nombre del grupo de origen. |

– |

Rango de direcciones |

Intervalo de direcciones IP en el conjunto de fuentes. |

– |

Puertos simples/gemelos |

Número de puertos individuales y gemelos asignados. |

– |

Puerto |

Número de puerto de origen en el grupo. |

– |

Asignación de direcciones |

Muestra el tipo de asignación de dirección. |

– |

Umbral de alarma |

Umbral de alarma de utilización. |

– |

Factor de sobrecarga de puertos |

Capacidad de sobrecarga de puertos. |

– |

Instancia de enrutamiento |

Nombre de la instancia de enrutamiento. |

– |

Total de direcciones |

Dirección IP total, conjunto de direcciones IP o entrada en la libreta de direcciones. |

– |

Base de direcciones de host |

Dirección base de host del rango de direcciones IP de origen original. |

– |

Resultados de la traducción |

Número de veces que se utiliza una traducción de la tabla de traducción para la TDR de origen. |

– |

| Los 10 principales resultados de la traducción | ||

Gráfico |

Muestra el gráfico de los 10 principales resultados de traducción. |

– |

| TDR persistente | ||

| Estadísticas persistentes de la tabla TDR | ||

total de encuadernación |

Muestra el número total de enlaces TDR persistentes para la FPC. |

– |

Encuadernación en uso |

Número de enlaces TDR persistentes que se utilizan para la FPC. |

– |

Enodo total |

Número total de enodos TDR persistentes para la FPC. |

– |

Enode, en uso |

Número de nodos TDR persistentes que están en uso para la FPC. |

– |

| Tabla TDR persistente | ||

Conjunto de TDR de origen |

Nombre de la piscina. |

Seleccione todos los grupos o un grupo específico para mostrar de la lista. |

IP interna |

Dirección IP interna. |

Seleccione todas las direcciones IP o una dirección IP específica para mostrar en la lista. |

Puerto interno |

Muestra los puertos internos configurados en el sistema. |

Seleccione el puerto que desea mostrar en la lista. |

Protocolo interno |

Protocolos internos . |

Seleccione todos los protocolos o un protocolo específico para mostrar en la lista. |

IP interna |

Dirección IP de transporte interno de la sesión saliente de interna a externa. |

– |

Puerto interno |

Número de puerto de transporte interno de la sesión saliente de la interna a la externa. |

– |

Protocolo interno |

Protocolo interno de la sesión saliente de interna a externa. |

– |

IP reflectante |

Dirección IP traducida de la dirección IP de origen. |

– |

Puerto reflectante |

Muestra el número traducido del puerto. |

– |

Protocolo reflectante |

Protocolo traducido. |

– |

Conjunto de TDR de origen |

Nombre del grupo de TDR de origen en el que se utiliza la TDR persistente. |

– |

Tipo |

Tipo TDR persistente. |

– |

Tiempo de izquierda/Tiempo de conf |

Período de tiempo de espera de inactividad que queda y el valor de tiempo de espera configurado. |

– |

Número de sesión actual/Número de sesión máximo |

Número de sesiones actuales asociadas con el enlace TDR persistente y número máximo de sesiones. |

– |

Regla TDR de origen |

Nombre de la regla TDR de origen a la que se aplica este enlace TDR persistente. |

– |

| Tabla de nodos externos | ||

IP interna |

Dirección IP de transporte interno de la sesión saliente de interna a externa. |

– |

Puerto interno |

Número de puerto interno de la sesión saliente de interno a externo. |

– |

IP externa |

Dirección IP externa de la sesión saliente de interna a externa. |

– |

Puerto externo |

Puerto externo de la sesión saliente de interno a externo. |

– |

Zona |

Zona externa de la sesión saliente de interna a externa. |

– |

| Dirección emparejada | ||

Nombre del grupo |

Nombre de la piscina. |

Seleccione todos los grupos o un grupo específico para mostrar de la lista. |

Dirección especificada |

Dirección IP. |

Seleccione todas las direcciones o seleccione la dirección IP interna o externa que desea mostrar e ingrese la dirección IP. |

Nombre del grupo |

Muestra el grupo o los grupos seleccionados. |

– |

Dirección interna |

Muestra la dirección IP interna. |

– |

Dirección externa |

Muestra la dirección IP externa. |

– |

| Uso de recursos | ||

| Utilización para todos los grupos de fuentes | ||

Nombre del grupo |

Nombre de la piscina. |

Para ver información de uso adicional para los grupos de traducción de direcciones de puerto (PAT), seleccione un nombre de grupo. La información se muestra en Utilización detallada de puertos para un grupo especificado. |

Tipo de piscina |

Tipo de piscina: PAT o Non-PAT. |

– |

Factor de sobrecarga de puertos |

Capacidad de sobrecarga de puertos para conjuntos de PAT. |

– |

Dirección |

Direcciones en el grupo. |

– |

Usado |

Número de recursos usados en el grupo. En el caso de los grupos que no son PAT, se muestra el número de direcciones IP utilizadas. En el caso de los grupos de PAT, se muestra el número de puertos utilizados. |

– |

Disponible |

Número de recursos disponibles en el grupo. En el caso de los grupos que no son PAT, se muestra el número de direcciones IP disponibles. En el caso de los grupos de PAT, se muestra el número de puertos disponibles. |

– |

Total |

Número de recursos usados y disponibles en el grupo. En el caso de los grupos que no son PAT, se muestra el número total de direcciones IP utilizadas y disponibles. En el caso de los grupos de PAT, se muestra el número total de puertos usados y disponibles. |

– |

Uso |

Porcentaje de recursos utilizados. En el caso de los grupos que no son PAT, se muestra el porcentaje de direcciones IP utilizadas. En el caso de los conjuntos de PAT, se muestra el porcentaje de puertos, incluidos los puertos simples y gemelos. |

– |

Uso máximo |

Porcentaje de recursos utilizados durante la fecha y hora pico. |

– |

| Detalle de la utilización de puertos para un grupo especificado | ||

Nombre de la dirección |

Direcciones IP en el conjunto PAT. |

Seleccione la dirección IP para la que desea mostrar información de uso detallada. |

Factor-Índice |

Número de índice. |

– |

Rango de puertos |

Muestra el número de puertos asignados a la vez. |

– |

Usado |

Muestra el número de puertos usados. |

– |

Disponible |

Muestra la cantidad de puertos disponibles. |

– |

Total |

Muestra la cantidad de puertos usados y disponibles. |

– |

Uso |

Muestra el porcentaje de puertos utilizados durante la fecha y hora pico. |

– |

Monitoree la utilización del puerto suscriptor usando TDR de grado de operador

Antes de empezar:

-

Comprenda las directrices para monitorear la utilización del puerto del suscriptor. Lea Configurar tamaño de asignación de bloque de puerto.

Puede configurar límites de umbral para supervisar la utilización de puertos mediante la recepción de notificaciones cuando se supere el uso de puertos o bloques de puertos. Se admiten los modos de despliegue de asignación de bloques de puerto (PBA) y TDR determinista (DetNAT).

Los objetos MIB SNMP son:

-

jnxJsSrcNatSubThresholdStatus: la trampa de estado del umbral de suscriptor TDR de origen

-

jnxJsNatSubscriberIp–Dirección IP del suscriptor

-

JNXJSNAT–TDR MIB

Los mensajes de registro del sistema son:

- RT_SRC_TDR_SUBS_POOL_ALARM_DAMPENING

RT_NAT: RT_SRC_NAT_SUBS_POOL_ALARM_RAISE: Subscriber ip: 10.0.0.1, Source NAT pool: pool-name, Pool type: PBA, threshold: 90%, current: 100% - RT_SRC_TDR_SUBS_POOL_ALARM_CLEAR

RT_NAT: RT_SRC_NAT_SUBS_POOL_ALARM_CLEAR: Subscriber ip: 10.0.0.1, Source NAT pool: pool-name, Pool type: PBA, threshold: 50%, current: 25% - RT_SRC_TDR_SUBS_POOL_ALARM_RAISE

RT_NAT: RT_SRC_NAT_SUBS_POOL_ALARM_DAMPENING: Subscriber IP: 10.1.1.2, NAT pool: pool-name, threshold alarm [raise, clear] suppressed for 2 times in last 10 seconds

Descripción general de la configuración de TDR de origen

Las principales tareas de configuración para el TDR de origen son las siguientes:

Ejemplo: Configuración de TDR de origen para traducción de interfaz de salida

En este ejemplo se describe cómo configurar una asignación TDR de origen de direcciones privadas a la dirección pública de una interfaz de salida.

Requisitos

Antes de empezar:

Configure las interfaces de red en el dispositivo. Consulte la Guía del usuario de interfaces para dispositivos de seguridad.

Cree zonas de seguridad y asígneles interfaces. Consulte Descripción de las zonas de seguridad.

Descripción general

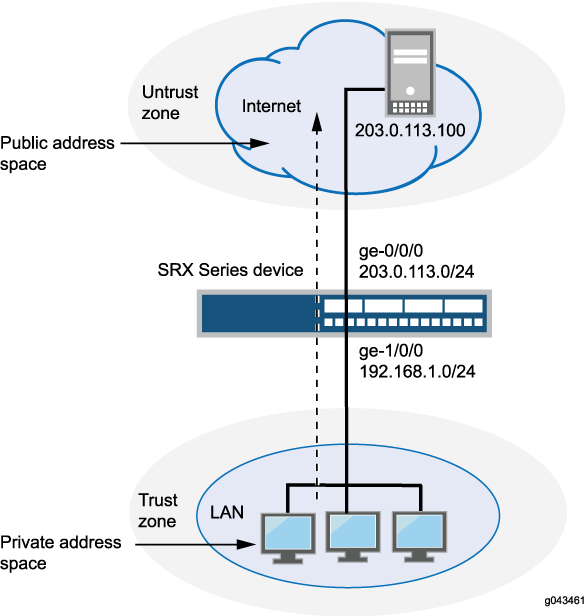

En este ejemplo se utiliza la zona de seguridad de confianza para el espacio de direcciones privadas y la zona de seguridad de no confianza para el espacio de direcciones públicas. En la figura 1, los dispositivos con direcciones privadas en la zona de confianza acceden a una red pública a través de la interfaz de salida ge-0/0/0. Para los paquetes que ingresan al dispositivo de seguridad de Juniper Networks desde la zona de confianza con una dirección de destino en la zona de no confianza, la dirección IP de origen se traduce a la dirección IP de la interfaz de salida.

No se requiere ningún grupo de TDR de origen para el TDR de origen mediante una interfaz de salida. No es necesario configurar ARP de proxy para la interfaz de salida.

En este ejemplo, se describen las siguientes configuraciones:

Conjunto de reglas

rs1de TDR de origen con una reglar1para hacer coincidir cualquier paquete de la zona de confianza a la zona de no confianza. En el caso de los paquetes coincidentes, la dirección origen se traduce a la dirección IP de la interfaz de salida.Políticas de seguridad para permitir el tráfico desde la zona de confianza a la zona de no confianza.

Configuración

Procedimiento

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía y, luego, ingrese commit desde el [edit] modo de configuración.

set security nat source rule-set rs1 from zone trust set security nat source rule-set rs1 to zone untrust set security nat source rule-set rs1 rule r1 match source-address 0.0.0.0/0 set security nat source rule-set rs1 rule r1 match destination-address 0.0.0.0/0 set security nat source rule-set rs1 rule r1 then source-nat interface set security policies from-zone trust to-zone untrust policy internet-access match source-address any set security policies from-zone trust to-zone untrust policy internet-access match destination-address any set security policies from-zone trust to-zone untrust policy internet-access match application any set security policies from-zone trust to-zone untrust policy internet-access then permit

Procedimiento paso a paso

En el ejemplo siguiente, debe navegar por varios niveles en la jerarquía de configuración. Para obtener instrucciones sobre cómo hacerlo, consulte Uso del editor de CLI en el modo de configuración.

Para configurar una traducción de TDR de origen a una interfaz de salida:

Cree un conjunto de reglas TDR de origen.

[edit security nat source] user@host# set rule-set rs1 from zone trust user@host# set rule-set rs1 to zone untrust

Configure una regla que coincida con los paquetes y traduzca la dirección de origen a la dirección de la interfaz de salida.

[edit security nat source] user@host# set rule-set rs1 rule r1 match source-address 0.0.0.0/0 user@host# set rule-set rs1 rule r1 match destination-address 0.0.0.0/0 user@host# set rule-set rs1 rule r1 then source-nat interface

Configure una política de seguridad que permita el tráfico desde la zona de confianza a la zona de no confianza.

[edit security policies from-zone trust to-zone untrust] user@host# set policy internet-access match source-address any destination-address any application any user@host# set policy internet-access then permit

Resultados

Desde el modo de configuración, ingrese los comandos y show security policies para confirmar la show security nat configuración. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración de este ejemplo para corregirla.

[edit]

user@host# show security nat

source {

rule-set rs1 {

from zone trust;

to zone untrust;

rule r1 {

match {

source-address 0.0.0.0/0;

destination-address 0.0.0.0/0;

}

then {

source-nat {

interface;

}

}

}

}

}

user@host# show security policies

from-zone trust to-zone untrust {

policy internet-access {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

Cuando termine de configurar el dispositivo, ingrese commit desde el modo de configuración.

Verificación

Para confirmar que la configuración funcione correctamente, realice las siguientes tareas:

Verificar el uso de reglas TDR de origen

Propósito

Compruebe que hay tráfico que coincide con la regla TDR de origen.

Acción

Desde el modo operativo, introduzca el show security nat source rule all comando. Vea el campo Resultados de traducción para comprobar si hay tráfico que coincida con la regla.

Ejemplo: Configuración de TDR de origen para la traducción de una sola dirección

En este ejemplo se describe cómo configurar una asignación TDR de origen de una única dirección privada a una dirección pública.

Requisitos

Antes de empezar:

Configure las interfaces de red en el dispositivo. Consulte la Guía del usuario de interfaces para dispositivos de seguridad.

Cree zonas de seguridad y asígneles interfaces. Consulte Descripción de las zonas de seguridad.

Descripción general

En este ejemplo se utiliza la zona de seguridad de confianza para el espacio de direcciones privadas y la zona de seguridad de no confianza para el espacio de direcciones públicas. En la figura 2, un dispositivo con la dirección privada 192.168.1.200 en la zona de confianza accede a una red pública. En el caso de los paquetes enviados por el dispositivo a una dirección de destino en la zona de no confianza, el dispositivo de seguridad de Juniper Networks traduce la dirección IP de origen a la dirección IP pública 203.0.113.200/32.

de dirección única de TDR de origen

de dirección única de TDR de origen

En este ejemplo, se describen las siguientes configuraciones:

Conjunto

src-nat-pool-1TDR de origen que contiene la dirección IP 203.0.113.200/32.Conjunto de reglas

rs1TDR de origen con reglar1para hacer coincidir los paquetes de la zona de confianza a la zona de no confianza con la dirección IP de origen 192.168.1.200/32. Para los paquetes coincidentes, la dirección de origen se traduce a la dirección IP delsrc-nat-pool-1grupo.ARP de proxy para la dirección 203.0.113.200 en la interfaz ge-0/0/0.0. Esto permite que el dispositivo de seguridad de Juniper Networks responda a las solicitudes ARP recibidas en la interfaz para esa dirección.

Políticas de seguridad para permitir el tráfico desde la zona de confianza a la zona de no confianza.

Configuración

Procedimiento

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía y, luego, ingrese commit desde el [edit] modo de configuración.

set security nat source pool src-nat-pool-1 address 203.0.113.200/32 set security nat source rule-set rs1 from zone trust set security nat source rule-set rs1 to zone untrust set security nat source rule-set rs1 rule r1 match source-address 192.168.1.200/32 set security nat source rule-set rs1 rule r1 then source-nat pool src-nat-pool-1 set security nat proxy-arp interface ge-0/0/0.0 address 203.0.113.200/32 set security policies from-zone trust to-zone untrust policy internet-access match source-address any set security policies from-zone trust to-zone untrust policy internet-access match destination-address any set security policies from-zone trust to-zone untrust policy internet-access match application any set security policies from-zone trust to-zone untrust policy internet-access then permit

Procedimiento paso a paso

En el ejemplo siguiente, debe navegar por varios niveles en la jerarquía de configuración. Para obtener instrucciones sobre cómo hacerlo, consulte Uso del editor de CLI en el modo de configuración.

Para configurar una traducción TDR de origen para una sola dirección IP:

Cree un grupo de TDR de origen.

[edit security nat source] user@host# set pool src-nat-pool-1 address 203.0.113.200/32

Cree un conjunto de reglas TDR de origen.

[edit security nat source] user@host# set rule-set rs1 from zone trust user@host# set rule-set rs1 to zone untrust

Configure una regla que coincida con los paquetes y traduzca la dirección de origen a la dirección del grupo.

[edit security nat source] user@host# set rule-set rs1 rule r1 match source-address 192.168.1.200/32 user@host# set rule-set rs1 rule r1 then source-nat pool src-nat-pool-1

Configure el ARP del proxy.

[edit security nat] user@host# set proxy-arp interface ge-0/0/0.0 address 203.0.113.200

Configure una política de seguridad que permita el tráfico desde la zona de confianza a la zona de no confianza.

[edit security policies from-zone trust to-zone untrust] user@host# set policy internet-access match source-address any destination-address any application any user@host# set policy internet-access then permit

Resultados

Desde el modo de configuración, ingrese los comandos y show security policies para confirmar la show security nat configuración. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración de este ejemplo para corregirla.

[edit]

user@host# show security nat

source {

pool src-nat-pool-1 {

address {

203.0.113.200/32;

}

}

rule-set rs1 {

from zone trust;

to zone untrust;

rule r1 {

match {

source-address 192.168.1.200/32;

}

then {

source-nat {

pool {

src-nat-pool-1;

}

}

}

}

}

}

proxy-arp {

interface ge-0/0/0.0 {

address {

203.0.113.200/32;

}

}

}

user@host# show security policies

from-zone trust to-zone untrust {

policy internet-access {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

Cuando termine de configurar el dispositivo, ingrese commit desde el modo de configuración.

Verificación

Para confirmar que la configuración funcione correctamente, realice las siguientes tareas:

- Verificar el uso del grupo de TDR de origen

- Verificar el uso de reglas TDR de origen

- Verificar la aplicación de TDR al tráfico

Verificar el uso del grupo de TDR de origen

Propósito

Verifique que haya tráfico mediante direcciones IP del grupo TDR de origen.

Acción

Desde el modo operativo, introduzca el show security nat source pool all comando. Vea el campo Hits de traducción para comprobar si hay tráfico utilizando direcciones IP del grupo.

Verificar el uso de reglas TDR de origen

Propósito

Compruebe que hay tráfico que coincide con la regla TDR de origen.

Acción

Desde el modo operativo, introduzca el show security nat source rule all comando. Vea el campo Resultados de traducción para comprobar si hay tráfico que coincida con la regla.

Ejemplo: Configurar MAP-E en firewalls de la serie SRX

Utilice este ejemplo de configuración para configurar la funcionalidad Asignación de dirección y puerto con encapsulación (MAP-E) en firewalls de la serie SRX.

| Tiempo de lectura |

Menos de una hora |

| Tiempo de configuración |

Menos de una hora |

- Ejemplo de requisitos previos

- Antes de empezar

- Descripción general funcional

- Descripción general de la topología

- Ilustración de topología

- Configuración paso a paso en el firewall de la serie SRX como dispositivo MAP-E CE

- Configuración paso a paso en un dispositivo de la serie MX como un dispositivo BR

- Verificación

- Apéndice 1: Establecer comandos en todos los dispositivos

- Apéndice 2: Muestra los resultados de la configuración en todos los dispositivos

Ejemplo de requisitos previos

| Requisitos de hardware |

® Firewall SRX1500 de Juniper Networks o modelos de dispositivos con números más bajos o Firewall virtual vSRX de Juniper Networks® (vSRX3.0) |

| Requisitos de software |

Junos OS versión 19.4R1 o posterior. |

Antes de empezar

| Beneficios |

|

| Saber más |

Descripción de la asignación de dirección y puerto con encapsulación (MAP-E) |

| Experiencia práctica |

Sandbox de vLab: TDR: fuente y destino |

| Aprende más |

Configuración de MAP-E en dispositivos de la serie NFXDescripción de la asignación de dirección y puerto con encapsulación (MAP-E)Asignación de dirección y puerto con encapsulación (MAP-E) para servicios de próxima generación |

Descripción general funcional

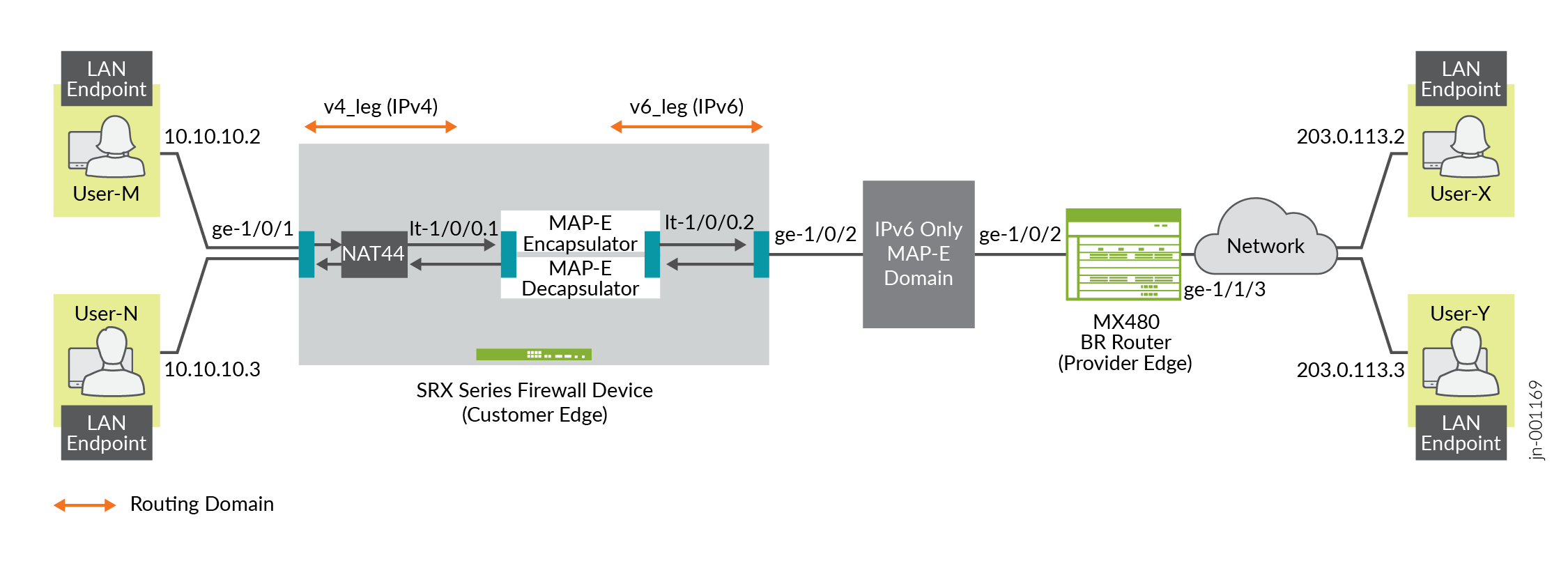

MAP-E transporta paquetes IPv4 a través de una red IPv6. Una red MAP-E contiene dos tipos de dispositivos:

-

Borde de cliente (CE) de MAP-E: estos dispositivos CE de doble pila admiten IPv4 e IPv6. También pueden realizar la traducción de puertos de direcciones de red (NAPT).

-

Relé de borde MAP-E (BR): el dispositivo CE conecta un host IPv4 privado y un dispositivo BR en un dominio de red solo IPv6.

En la tabla 6 se proporciona un resumen rápido de los componentes de configuración implementados en este ejemplo.

| Tecnologías utilizadas |

|

| Tareas de verificación primaria |

Después de completar la configuración de MAP-E en un firewall de la serie SRX, puede verificar el estado de la configuración de MAP-E. |

Descripción general de la topología

Esta topología presenta el proceso de configuración para la funcionalidad CE-MAP-E en dispositivos de firewall de la serie SRX. También representa la encapsulación y el transporte de paquetes IPv4 que se originan en dispositivos MAP-E CE. La configuración mueve estos paquetes a través de un túnel IPv4 a través de IPv6 a dispositivos MAP-E, PE y BR. Luego, los paquetes se someten a tunelización en una topología de enrutamiento IPv6 para su posterior procesamiento. Un dispositivo de la serie MX de doble pila, conectado a una red IPv4 pública y a una red MAP-E IPv6, sirve como dispositivo MAP-E BR.

| Nombre de host |

Función |

Función |

|---|---|---|

| Punto final de la LAN |

Dispositivos de red de usuarios finales. |

Se conecta a la red IPv4. |

| Firewall de la serie SRX |

Conecta el enrutador BR y los dispositivos de red del usuario final. |

Admite la conectividad a una gran cantidad de suscriptores IPv4 a través de la red de acceso IPv6 del ISP. |

| Enrutador BR |

Conecta la red IPv4 y el dispositivo de firewall de la serie SRX. |

Un dispositivo BR tiene al menos una interfaz habilitada para IPv6 y una interfaz IPv4 conectada a la red IPv4 nativa. |

Ilustración de topología

de la serie SRX

de la serie SRX

Configuración paso a paso en el firewall de la serie SRX como dispositivo MAP-E CE

Para obtener configuraciones de ejemplo completas en el DUT, consulte:

Configuración paso a paso en un dispositivo de la serie MX como un dispositivo BR

Para configurar un dispositivo de la serie MX como un dispositivo BR:

Verificación

En esta sección, se proporciona una lista de los comandos show que se pueden usar para comprobar la característica de este ejemplo.

Debe establecer una sesión SSH en los dispositivos terminales para generar la salida de la CLI.

| Comando |

Tarea de verificación |

|---|---|

show security flow session |

|

show security softwires map-e domain mapce1 |

Verifique el dominio MAP-E |

show security nat source rule all |

|

show security nat source pool all |

|

show security nat source summary |

|

show security nat source persistent-nat-table all |

|

show services inline softwire statistics mape |

Verificar las estadísticas de softwire en el dispositivo de la serie MX |

- Verificar el flujo de la sesión

- Verifique el dominio MAP-E

- Verificar la regla de origen de TDR

- Verificar el conjunto de fuentes de TDR

- Verificar el resumen de origen de TDR

- Verificar la tabla TDR persistente

- Verificar las estadísticas de softwire en el dispositivo de la serie MX

Verificar el flujo de la sesión

Propósito

Compruebe la sesión de flujo de paquetes.

Acción

Desde el modo operativo, escriba el show security flow session comando para ver el flujo de paquetes.

user@srx> show security flow session Session ID: 134218806, Policy name: my_ce/4, Timeout: 1800, Valid In: 10.10.10.2/57630 --> 203.0.113.2/22;tcp, Conn Tag: 0x0, If: ge-1/0/1.0, Pkts: 50, Bytes: 5797, Out: 203.0.113.2/22 --> 192.0.2.18/20691;tcp, Conn Tag: 0x0, If: lt-1/0/0.1, Pkts: 33, Bytes: 5697, Session ID: 134218807, Policy name: my_ce/4, Timeout: 1800, Valid In: 2001:db8:12:3400:c0:2:1200:3400/1 --> 2001:db8::a/1;ipip, Conn Tag: 0x0, If: lt-1/0/0.2, Pkts: 50, Bytes: 7797, Out: 2001:db8::a/1 --> 2001:db8:12:3400:c0:2:1200:3400/1;ipip, Conn Tag: 0x0, If: ge-1/0/2.0, Pkts: 33, Bytes: 7017, Total sessions: 2

Significado

El resultado de prueba confirma que la sesión de flujo de paquetes está activa.

Verifique el dominio MAP-E

Propósito

Compruebe si las direcciones IPv4 e IPv6 están configuradas correctamente.

Acción

Desde el modo operativo, escriba el show security softwires map-e domain mapce1 comando para ver las direcciones IPv4 e IPv6.

user@srx> show security softwires map-e domain mapce1

Role : CE

Version : 3

Domain Name : mapce1

BR Address : 2001:db8::a/128

End User Ipv6 prefix : 2001:db8:12:3400::/56

BMR Mapping Rule :

Rule Name : bmr

Rule Ipv4 Prefix : 192.0.2.0/24

Rule Ipv6 Prefix : 2001:db8::/40

PSID offset : 6

PSID length : 8

EA bit length : 16

Port SetID : 0x34

MAP-E Ipv4 address : 192.0.2.18/32

MAP-E Ipv6 address : 2001:db8:12:3400:c0:2:1200:3400

Significado

El resultado de ejemplo muestra las direcciones IPv4 e IPv6 configuradas.

Verificar la regla de origen de TDR

Propósito

Vea los detalles de la regla de origen de TDR.

Acción

Desde el modo operativo, escriba el show security nat source rule all comando para ver las reglas de origen de TDR.

user@srx> show security nat source rule all

Total rules: 1

Total referenced IPv4/IPv6 ip-prefixes: 5/0

source NAT rule: r1

Rule-set : mape

Rule-Id : 1

Rule position : 1

From zone : v4zone

To interface : lt-1/0/0.1

: ge-1/0/1.0

Match

Source addresses : 10.10.10.0 - 10.10.10.255

Destination addresses : 10.10.10.0 - 10.10.10.255

198.51.100.0 - 198.51.100.255

203.0.113.0 - 203.0.113.255

192.0.2.0 - 192.0.2.255

Action : my_mape

Persistent NAT type : any-remote-host

Persistent NAT mapping type : address-port-mapping

Inactivity timeout : 300

Max session number : 30

Translation hits : 1

Successful sessions : 1

Failed sessions : 0

Number of sessions : 1

Significado

El resultado de ejemplo muestra las reglas de origen de TDR configuradas.

Verificar el conjunto de fuentes de TDR

Propósito

Vea detalles del conjunto de fuentes de TDR.

Acción

Desde el modo operativo, escriba el show security nat source pool all comando para ver el conjunto de fuentes de TDR.

user@srx> show security nat source pool all

Total pools: 1

Pool name : my_mape

Pool id : 4

Routing instance : default

Host address base : 0.0.0.0

Map-e domain name : mapce1

Map-e rule name : bmr

PSID offset : 6

PSID length : 8

PSID : 0x34

Port overloading : 1

Address assignment : no-paired

Total addresses : 1

Translation hits : 1

Address range Single Ports Twin Ports

192.0.2.18 - 192.0.2.18 1 0

Total used ports : 1 0

Significado

El resultado de ejemplo muestra el conjunto de fuentes de TDR configurado.

Verificar el resumen de origen de TDR

Propósito

Vea el resumen de origen de TDR.

Acción

Desde el modo operativo, escriba el show security nat source summary comando para ver los detalles del origen de TDR.

user@srx> show security nat source summary

show security nat source summary

Total port number usage for port translation pool: 252

Maximum port number for port translation pool: 134217728

Total pools: 1

Pool Address Routing PAT Total

Name Range Instance Address

my_mape 192.0.2.18-192.0.2.18 default yes 1

Total rules: 1

Rule name : r1

Rule set : mape

Action : my_mape

From : v4zone To : lt-0/0/0.1

Rule name : r1

To : ge-0/0/7.0

Significado

El resultado de ejemplo muestra los detalles del origen TDR configurado.

Verificar la tabla TDR persistente

Propósito

Vea la tabla TDR persistente.

Acción

Desde el modo operativo, escriba el show security nat source persistent-nat-table all comando para ver la tabla TDR persistente.

user@srx> show security nat source persistent-nat-table all Internal Reflective Source Type Left_time/ Curr_Sess_Num/ Source In_IP In_Port I_Proto Ref_IP Ref_Port R_Proto NAT Pool Conf_time Max_Sess_Num NAT Rule 10.10.10.2 57630 tcp 192.0.2.18 20691 tcp my_mape any-remote-host -/300 1/30 r1

Significado

El resultado de ejemplo muestra la tabla TDR persistente.

Verificar las estadísticas de softwire en el dispositivo de la serie MX

Propósito

Vea las estadísticas de softwire en el dispositivo de la serie MX.

Acción

Desde el modo operativo, escriba el show services inline softwire statistics mape comando para ver las estadísticas de softwire en el dispositivo de la serie MX.

user@host> show services inline softwire statistics mape

Service PIC Name si-1/0/0

Control Plane Statistics

MAPE ICMPv6 echo requests to softwire concentrator 0

MAPE ICMPv6 echo responses from softwire concentrator 0

MAPE Dropped ICMPv6 packets to softwire concentrator 0

Data Plane Statistics (v6-to-v4) Packets Bytes

MAPE decaps 15034 1388760

MAPE ICMP decap errors 0 0

MAPE decap spoof errors 0 0

MAPE v6 reassembled 0 0

MAPE dropped v6 fragments 0 0

MAPE v6 unsupp protocol drops 0 0

Data Plane Statistics (v4-to-v6) Packets Bytes

MAPE encaps 149544 223527457

MAPE ICMP encap errors 0 0

MAPE v6 mtu errors 0 0

MAPE v4 reassembled 0 0

MAPE dropped v4 fragments 0 0

Significado

La salida de ejemplo muestra las estadísticas de softwire en el dispositivo de la serie MX.

Apéndice 1: Establecer comandos en todos los dispositivos

Establezca la salida del comando en todos los dispositivos.

Establecer comandos en el dispositivo MAP-E CE

set security policies global policy my_ce match source-address any set security policies global policy my_ce match destination-address any set security policies global policy my_ce match application any set security policies global policy my_ce then permit set security policies default-policy permit-all set security zones security-zone v4zone host-inbound-traffic system-services all set security zones security-zone v4zone host-inbound-traffic protocols all set security zones security-zone v4zone interfaces ge-1/0/1.0 set security zones security-zone v4zone interfaces lt-1/0/0.1 set security zones security-zone v6zone host-inbound-traffic system-services all set security zones security-zone v6zone host-inbound-traffic protocols all set security zones security-zone v6zone interfaces ge-1/0/2.0 set security zones security-zone v6zone interfaces lt-1/0/0.2 set interfaces ge-1/0/1 unit 0 family inet address 10.10.10.1/24 set interfaces ge-1/0/2 mtu 9192 set interfaces ge-1/0/2 unit 0 family inet6 address 2001:db8:ffff::1/64 set interfaces lt-1/0/0 mtu 9192 set interfaces lt-1/0/0 unit 1 encapsulation ethernet set interfaces lt-1/0/0 unit 1 peer-unit 2 set interfaces lt-1/0/0 unit 1 family inet address 172.16.100.1/24 set interfaces lt-1/0/0 unit 1 family inet6 address 2001:db8:fffe::1/64 set interfaces lt-1/0/0 unit 2 encapsulation ethernet set interfaces lt-1/0/0 unit 2 peer-unit 1 set interfaces lt-1/0/0 unit 2 family inet address 172.16.100.2/24 set interfaces lt-1/0/0 unit 2 family inet6 address 2001:db8:fffe::2/64 set routing-instances v4_leg routing-options rib v4_leg.inet.0 static route 198.51.100.0/24 next-hop 172.16.100.2 set routing-instances v4_leg routing-options rib v4_leg.inet.0 static route 203.0.113.0/24 next-hop 172.16.100.2 set routing-instances v4_leg routing-options rib v4_leg.inet.0 static route 192.0.2.0/24 next-hop 172.16.100.2 set routing-instances v4_leg instance-type virtual-router set routing-instances v4_leg interface lt-1/0/0.1 set routing-instances v4_leg interface ge-1/0/1.0 set routing-instances v6_leg routing-options rib v6_leg.inet.0 static route 10.10.10.0/24 next-hop 172.16.100.1 set routing-instances v6_leg routing-options rib v6_leg.inet6.0 static route 2001:db8::a/128 next-hop 2001:db8:ffff::9 set routing-instances v6_leg routing-options rib v6_leg.inet6.0 static route 2001:db8:0012:3500::/56 next-hop 2001:db8:ffff::2 set routing-instances v6_leg routing-options rib v6_leg.inet6.0 static route 2001:db8:0012:3400::/56 next-hop 2001:db8:fffe::1 set routing-instances v6_leg instance-type virtual-router set routing-instances v6_leg interface lt-1/0/0.2 set routing-instances v6_leg interface ge-1/0/2.0 set security softwires map-e mapce1 br-address 2001:db8::a/128 set security softwires map-e mapce1 end-user-prefix 2001:db8:0012:3400::/56 set security softwires map-e mapce1 rule bmr rule-type BMR set security softwires map-e mapce1 rule bmr ipv4-prefix 192.0.2.0/24 set security softwires map-e mapce1 rule bmr ipv6-prefix 2001:db8::/40 set security softwires map-e mapce1 rule bmr ea-bits-length 16 set security softwires map-e mapce1 rule bmr psid-offset 6 set security softwires map-e mapce1 role CE set security softwires map-e mapce1 version 3 set security nat source pool my_mape allocation-domain mapce1 set security nat source pool my_mape allocation-domain allocation-rule bmr set security nat source rule-set mape from zone v4zone set security nat source rule-set mape to interface lt-1/0/0.1 set security nat source rule-set mape to interface ge-1/0/1.0 set security nat source rule-set mape rule r1 match source-address 10.10.10.0/24 set security nat source rule-set mape rule r1 match destination-address 10.10.10.0/24 set security nat source rule-set mape rule r1 match destination-address 198.51.100.0/24 set security nat source rule-set mape rule r1 match destination-address 203.0.113.0/24 set security nat source rule-set mape rule r1 match destination-address 192.0.2.0/24 set security nat source rule-set mape rule r1 then source-nat pool my_mape set security nat source rule-set mape rule r1 then source-nat pool persistent-nat permit any-remote-host

Establecer comandos en el dispositivo BR

set services service-set ss1 softwire-rules sw-rule1 set services service-set ss1 next-hop-service inside-service-interface si-1/0/0.1 set services service-set ss1 next-hop-service outside-service-interface si-1/0/0.2 set services softwire softwire-concentrator map-e mape-domain-1 softwire-address 2001:db8::a set services softwire softwire-concentrator map-e mape-domain-1 ipv4-prefix 192.0.2.0/24 set services softwire softwire-concentrator map-e mape-domain-1 mape-prefix 2001:db8::/40 set services softwire softwire-concentrator map-e mape-domain-1 ea-bits-len 16 set services softwire softwire-concentrator map-e mape-domain-1 psid-offset 6 set services softwire softwire-concentrator map-e mape-domain-1 psid-length 8 set services softwire softwire-concentrator map-e mape-domain-1 mtu-v6 9192 set services softwire softwire-concentrator map-e mape-domain-1 version-03 set services softwire softwire-concentrator map-e mape-domain-1 v4-reassembly set services softwire softwire-concentrator map-e mape-domain-1 v6-reassembly set services softwire softwire-concentrator map-e mape-domain-1 disable-auto-route set services softwire rule sw-rule1 match-direction input set services softwire rule sw-rule1 term t1 then map-e mape-domain-1 set interfaces si-1/0/0 unit 1 family inet6 set interfaces si-1/0/0 unit 1 service-domain inside set interfaces si-1/0/0 unit 2 family inet set interfaces si-1/0/0 unit 2 service-domain outside set interfaces ge-1/1/2 mtu 9192 set interfaces ge-1/1/2 unit 0 family inet6 address 2001:db8:ffff::9/64 set interfaces ge-1/1/3 unit 0 family inet address 203.0.113.1/24 set routing-options rib inet6.0 static route 2001:db8::/40 next-hop si-1/0/0.1 set routing-options rib inet6.0 static route 2001:db8:0012:3400::/56 next-hop 2001:db8:ffff::1 set routing-options rib inet6.0 static route 2001:db8:0012:3500::/56 next-hop 2001:db8:ffff::2 set routing-options static route 192.0.2.0/24 next-hop si-1/0/0.2 set routing-options static route 198.51.100.0/24 next-hop si-1/0/0.2 set routing-options static route 203.0.113.0/24 next-hop si-1/0/0.2

Apéndice 2: Muestra los resultados de la configuración en todos los dispositivos

Muestra la salida del comando en todos los dispositivos.

Mostrar comandos en el dispositivo MAP-E CE

Desde el modo de configuración, escriba los comandos , show security zones, show interfaces, show security softwiresshow routing-instancesy show security nat source para confirmar la show security policiesconfiguración. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración de este ejemplo para corregirla.

user@srx# show security policies

global {

policy my_ce {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

default-policy {

permit-all;

}

user@srx# show security zones

security-zone v4zone {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-1/0/1.0;

lt-1/0/0.1;

}

}

security-zone v6zone {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-1/0/2.0;

lt-1/0/0.2;

}

}

user@srx# show interfaces

lt-1/0/0 {

mtu 9192;

unit 1 {

encapsulation ethernet;

peer-unit 2;

family inet {

address 172.16.100.1/24;

}

family inet6 {

address 2001:db8:fffe::1/64;

}

}

unit 2 {

encapsulation ethernet;

peer-unit 1;

family inet {

address 172.16.100.2/24;

}

family inet6 {

address 2001:db8:fffe::2/64;

}

}

}

ge-1/0/1 {

unit 0 {

family inet {

address 10.10.10.1/24;

}

}

}

ge-1/0/2 {

mtu 9192;

unit 0 {

family inet6 {

address 2001:db8:ffff::1/64;

}

}

}

user@srx# show routing-instances

v4_leg {

instance-type virtual-router;

routing-options {

rib v4_leg.inet.0 {

static {

route 192.0.2.0/24 next-hop 172.16.100.2;

route 198.51.100.0/24 next-hop 172.16.100.2;

route 203.0.113.0/24 next-hop 172.16.100.2;

}

}

}

interface lt-1/0/0.1;

interface ge-1/0/1.0;

}

v6_leg {

instance-type virtual-router;

routing-options {

rib v6_leg.inet.0 {

static {

route 10.10.10.0/24 next-hop 172.16.100.1;

}

}

rib v6_leg.inet6.0 {

static {

route 2001:db8::a/128 next-hop 2001:db8:ffff::9;

route 2001:db8:0012:3400::/56 next-hop 2001:db8:fffe::1;

route 2001:db8:0012:3500::/56 next-hop 2001:db8:ffff::2;

}

}

}

interface lt-1/0/0.2;

interface ge-1/0/2.0;

}

user@srx# show security softwires

map-e mapce1 {

br-address "$9$AodDuIEhSrlvWB1Yg4aiH.P5T/CEcyeWLz3EcyrvMaZGU.P"; ## SECRET-DATA

end-user-prefix {

2001:db8:0012:3400::/56;

}

rule bmr {

rule-type BMR;

ipv4-prefix "$9$WVnL-VJGDH.PY2P5z6CAvW8xdbwYgDikY2QF"; ## SECRET-DATA

ipv6-prefix "$9$O4LbISrlKMWX7hcaZGDmPTz3np0rev87-hcs2g4ZG"; ## SECRET-DATA

ea-bits-length 16; ## SECRET-DATA

psid-offset "$9$y8NeLx"; ## SECRET-DATA

}

role CE;

version 3;

}

user@srx# show security nat source

pool my_mape {

allocation-domain mapce1 allocation-rule bmr;

}

rule-set mape {

from zone v4zone;

to interface [ lt-1/0/0.1 ge-1/0/1.0 ];

rule r1 {

match {

source-address 10.10.10.0/24;

destination-address [ 10.10.10.0/24 198.51.100.0/24 203.0.113.0/24 192.0.2.0/24 ];

}

then {

source-nat {

pool {

my_mape;

persistent-nat {

permit any-remote-host;

}

}

}

}

}

}

Mostrar comandos en el dispositivo BR

Desde el modo de configuración, ingrese los comandos , y show routing-options para confirmar la show servicesshow interfacesconfiguración. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración de este ejemplo para corregirla.

user@router# show services

service-set ss1 {

softwire-rules sw-rule1;

next-hop-service {

inside-service-interface si-1/0/0.1;

outside-service-interface si-1/0/0.2;

}

}

softwire {

softwire-concentrator {

map-e mape-domain-1 {

softwire-address 2001:db8::a;

ipv4-prefix 192.0.2.0/24;

mape-prefix 2001:db8::/40;

ea-bits-len 16;

psid-offset 6;

psid-length 8;

mtu-v6 9192;

version-03;

v4-reassembly;

v6-reassembly;

disable-auto-route;

}

}

rule sw-rule1 {

match-direction input;

term t1 {

then {

map-e mape-domain-1;

}

}

}

}

user@router# show interfaces

lt-0/0/10 {

unit 0 {

encapsulation vlan-bridge;

vlan-id 10;

peer-unit 1;

}

}

si-1/0/0 {

unit 1 {

family inet6;

service-domain inside;

}

unit 2 {

family inet;

service-domain outside;

}

}

ge-1/1/2 {

mtu 9192;

unit 0 {

family inet6 {

address 2001:db8:ffff::9/64;

}

}

}

ge-1/1/3 {

unit 0 {

family inet {

address 203.0.113.1/24;

}

}

}

ge-1/3/11 {

unit 0 {

family inet {

address 10.0.1.2/30;

}

family mpls;

}

}

irb {

unit 0 {

family inet {

address 192.0.2.1/24;

}

}

}

lo0 {

apply-groups-except global;

unit 0 {

family inet {

address 10.255.0.2/32;

}

}

}

user@router# show routing-options

rib inet6.0 {

static {

route 2001:db8::/40 next-hop si-1/0/0.1;

route 2001:db8:0012:3400::/56 next-hop 2001:db8:ffff::1;

route 2001:db8:0012:3500::/56 next-hop 2001:db8:ffff::2;

}

}

router-id 10.255.0.2;

autonomous-system 100;

static {

route 0.0.0.0/0 next-hop [ 10.102.70.254 10.10.0.0 ];

route 192.0.2.0/24 next-hop si-1/0/0.2;

route 198.51.100.0/24 next-hop si-1/0/0.2;

route 203.0.113.0/24 next-hop si-1/0/0.2;

}

forwarding-table {

chained-composite-next-hop {

ingress {

evpn;

}

}

}

Ejemplo: Configuración de traducciones TDR de origen y destino

En este ejemplo, se describe cómo configurar las asignaciones de TDR de origen y destino.

Requisitos

Antes de empezar:

Configure las interfaces de red en el dispositivo. Consulte la Guía del usuario de interfaces para dispositivos de seguridad.

Cree zonas de seguridad y asígneles interfaces. Consulte Descripción de las zonas de seguridad.

Descripción general

En este ejemplo se utiliza la zona de seguridad de confianza para el espacio de direcciones privadas y la zona de seguridad de no confianza para el espacio de direcciones públicas. En la Figura 4, se realizan las siguientes traducciones en el dispositivo de seguridad de Juniper Networks:

La dirección IP de origen en los paquetes enviados por el dispositivo con la dirección privada 192.168.1.200 en la zona de confianza a cualquier dirección de la zona de no confianza se traduce a una dirección pública en el intervalo de 203.0.113.10 a 203.0.113.14.

La dirección IP de destino 203.0.113.100/32 en paquetes enviados desde la zona de confianza a la zona de no confianza se traduce a la dirección 10.1.1.200/32.

de TDR de origen y destino

de TDR de origen y destino

En este ejemplo, se describen las siguientes configuraciones:

Conjunto

src-nat-pool-1de TDR de origen que contiene el intervalo de direcciones IP 203.0.113.10 a 203.0.113.14.Conjunto de reglas

rs1de TDR de origen con reglar1para hacer coincidir cualquier paquete de la zona de confianza a la zona de no confianza. En elsrc-nat-pool-1caso de los paquetes coincidentes, la dirección de origen se traduce a una dirección IP del grupo.Conjunto

dst-nat-pool-1TDR de destino que contiene la dirección IP 10.1.1.200/32.Conjunto de reglas

rs1TDR de destino con reglasr1para hacer coincidir los paquetes de la zona de confianza con la dirección IP de destino 203.0.113.100. En el caso de los paquetes coincidentes, la dirección de destino se traduce a la dirección IP deldst-nat-pool-1grupo.ARP de proxy para las direcciones 203.0.113.10 a 203.0.113.14 y 203.0.113.100/32 en la interfaz ge-0/0/0.0. Esto permite que el dispositivo de seguridad de Juniper Networks responda a las solicitudes ARP recibidas en la interfaz para esas direcciones.

Política de seguridad para permitir tráfico desde la zona de confianza a la zona de no confianza.

Política de seguridad para permitir tráfico desde la zona de no confianza a las direcciones IP de destino traducidas en la zona de confianza.

Configuración

Procedimiento

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía y, luego, ingrese commit desde el [edit] modo de configuración.

set security nat source pool src-nat-pool-1 address 203.0.113.10/32 to 203.0.113.14/32 set security nat source rule-set rs1 from zone trust set security nat source rule-set rs1 to zone untrust set security nat source rule-set rs1 rule r1 match source-address 0.0.0.0/0 set security nat source rule-set rs1 rule r1 match destination-address 0.0.0.0/0 set security nat source rule-set rs1 rule r1 then source-nat pool src-nat-pool-1 set security nat destination pool dst-nat-pool-1 address 10.1.1.200/32 set security nat destination rule-set rs1 from zone untrust set security nat destination rule-set rs1 rule r1 match destination-address 203.0.113.100/32 set security nat destination rule-set rs1 rule r1 then destination-nat pool dst-nat-pool-1 set security nat proxy-arp interface ge-0/0/0.0 address 203.0.113.10/32 to 203.0.113.24/32 set security nat proxy-arp interface ge-0/0/0.0 address 203.0.113.100/32 set security policies from-zone trust to-zone untrust policy internet-access match source-address any set security policies from-zone trust to-zone untrust policy internet-access match destination-address any set security policies from-zone trust to-zone untrust policy internet-access match application any set security policies from-zone trust to-zone untrust policy internet-access then permit set security address-book global address dst-nat-pool-1 10.1.1.200/32 set security policies from-zone untrust to-zone trust policy dst-nat-pool-1-access match source-address any set security policies from-zone untrust to-zone trust policy dst-nat-pool-1-access match destination-address dst-nat-pool-1 set security policies from-zone untrust to-zone trust policy dst-nat-pool-1-access match application any set security policies from-zone untrust to-zone trust policy dst-nat-pool-1-access then permit

Procedimiento paso a paso

En el ejemplo siguiente, debe navegar por varios niveles en la jerarquía de configuración. Para obtener instrucciones sobre cómo hacerlo, consulte Uso del editor de CLI en el modo de configuración.

Para configurar las traducciones de TDR de origen y destino:

Cree un grupo de TDR de origen.

[edit security nat source] user@host# set pool src-nat-pool-1 address 203.0.113.10 to 203.0.113.14

Cree un conjunto de reglas TDR de origen.

[edit security nat source] user@host# set rule-set rs1 from zone trust user@host# set rule-set rs1 to zone untrust

Configure una regla que coincida con los paquetes y traduzca la dirección de origen a una dirección del conjunto TDR de origen.

[edit security nat source] user@host# set rule-set rs1 rule r1 match source-address 0.0.0.0/0 user@host# set rule-set rs1 rule r1 match destination-address 0.0.0.0/0 user@host# set rule-set rs1 rule r1 then source-nat pool src-nat-pool-1

Cree un grupo de TDR de destino.

[edit security nat destination] user@host# set pool dst-nat-pool-1 address 10.1.1.200/32

Cree un conjunto de reglas TDR de destino.

[edit security nat destination] user@host# set rule-set rs1 from zone untrust

Configure una regla que coincida con los paquetes y traduzca la dirección de destino a la dirección del grupo TDR de destino.

[edit security nat destination] user@host# set rule-set rs1 rule r1 match destination-address 203.0.113.100/32 user@host# set rule-set rs1 rule r1 then destination-nat pool dst-nat-pool-1

Configure el ARP del proxy.

[edit security nat] user@host# set proxy-arp interface ge-0/0/0.0 address 203.0.113.10 to 203.0.113.14 user@host# set proxy-arp interface ge-0/0/0.0 address 203.0.113.100

Configure una política de seguridad que permita el tráfico desde la zona de confianza a la zona de no confianza.

[edit security policies from-zone trust to-zone untrust] user@host# set policy internet-access match source-address any destination-address any application any user@host# set policy internet-access then permit

Configure una dirección en la libreta de direcciones global.

[edit security address-book global] user@host# set address dst-nat-pool-1 10.1.1.200/32

Configure una política de seguridad que permita el tráfico desde la zona de no confianza a la zona de confianza.

[edit security policies from-zone untrust to-zone trust] user@host# set policy dst-nat-pool-1-access match source-address any destination-address dst-nat-pool-1 application any user@host# set policy dst-nat-pool-1-access then permit

Resultados

Desde el modo de configuración, ingrese los comandos y show security policies para confirmar la show security nat configuración. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración de este ejemplo para corregirla.

[edit]

user@host# show security nat

source {

pool src-nat-pool-1 {

address {

203.0.113.10/32 to 203.0.113.14/32;

}

}

rule-set rs1 {

to zone untrust;

rule r1 {

match {

source-address 0.0.0.0/0;

destination-address 0.0.0.0/0;

}

then {

source-nat {

pool {

src-nat-pool-1;

}

}

}

}

}

}

destination {

pool dst-nat-pool-1 {

address 10.1.1.200/32;

}

rule-set rs1 {

from zone untrust;

rule r1 {

match {

destination-address 203.0.113.100/32;

}

then {

destination-nat pool dst-nat-pool-1;

}

}

}

}

proxy-arp {

interface ge-0/0/0.0 {

address {

203.0.113.10/32 to 203.0.113.14/32;

203.0.113.100/32;

}

}

}

user@host# show security policies

from-zone trust to-zone untrust {

policy internet-access {

match {

source-address any;

destination-address any;

application any;

}

}

policy internet-access {

then {

permit;

}

}

}

from-zone untrust to-zone trust {

policy dst-nat-pool-1-access {

match {

source-address any;

destination-address dst-nat-pool-1;

application any;

}

then {

permit;

}

}

}

Cuando termine de configurar el dispositivo, ingrese commit desde el modo de configuración.

Verificación

Para confirmar que la configuración funcione correctamente, realice las siguientes tareas:

- Verificar el uso del grupo de TDR de origen

- Verificar el uso de reglas TDR de origen

- Verificar el uso del grupo de TDR de destino

- Verificar el uso de reglas TDR de destino

- Verificar la aplicación de TDR al tráfico

Verificar el uso del grupo de TDR de origen

Propósito

Verifique que haya tráfico mediante direcciones IP del grupo TDR de origen.

Acción

Desde el modo operativo, introduzca el show security nat source pool all comando. Vea el campo Hits de traducción para comprobar si hay tráfico utilizando direcciones IP del grupo.

Verificar el uso de reglas TDR de origen

Propósito

Compruebe que hay tráfico que coincide con la regla TDR de origen.

Acción

Desde el modo operativo, introduzca el show security nat source rule all comando. Vea el campo Resultados de traducción para comprobar si hay tráfico que coincida con la regla.

Verificar el uso del grupo de TDR de destino

Propósito

Verifique que haya tráfico mediante direcciones IP del grupo TDR de destino.

Acción

Desde el modo operativo, introduzca el show security nat destination pool all comando. Vea el campo Hits de traducción para comprobar si hay tráfico utilizando direcciones IP del grupo.

Verificar el uso de reglas TDR de destino

Propósito

Compruebe que hay tráfico que coincide con la regla TDR de destino.

Acción

Desde el modo operativo, introduzca el show security nat destination rule all comando. Vea el campo Resultados de traducción para comprobar si hay tráfico que coincida con la regla.

Descripción de las reglas de TDR de origen

Las reglas de TDR de origen especifican dos capas de condiciones de coincidencia:

Dirección del tráfico: le permite especificar combinaciones de

from interface,from zoneoto interfacefrom routing-instancey ,to zoneoto routing-instance. No puede configurar los mismosfromcontextos paratodiferentes conjuntos de reglas.Información de paquetes: pueden ser direcciones IP o subredes de origen y destino, números o rangos de puertos de origen, números de puerto o rangos de puertos, protocolos o aplicaciones.

Para todo el tráfico de ALG, excepto FTP, se recomienda no utilizar la opción de source-port regla. La creación de sesiones de datos puede fallar si se usa esta opción, ya que es posible que la dirección IP y el valor del puerto de origen, que es un valor aleatorio, no coincidan con la regla.

Además, recomendamos que no utilice la opción o la opción como condiciones coincidentes para el destination-port application tráfico de ALG. Si se usan estas opciones, la traducción puede fallar porque el valor del puerto de la carga de la aplicación podría no coincidir con el valor del puerto de la dirección IP.