Espionaje de multidifusión para VPLS

Descripción de PIM Snooping para VPLS

Hay dos formas de dirigir paquetes de control PIM:

Mediante el uso de PIM snooping

Mediante el uso del proxy PIM

El espionaje PIM configura un dispositivo para examinar y operar solo en paquetes PIM hola y unir/podar. Un dispositivo de espionaje PIM espía PIM hola y une/poda paquetes en cada interfaz para encontrar receptores de multidifusión interesados y rellena el árbol de reenvío de multidifusión con esta información. La supervisión de PIM difiere del proxy PIM en que tanto los paquetes de saludo de PIM como los de unión/poda se inundan de forma transparente en el VPLS, a diferencia de la inundación de solo paquetes de hola en el caso del proxy PIM. El espionaje PIM se configura en enrutadores PE conectados a través de pseudocables. El espionaje PIM garantiza que no se generen nuevos paquetes PIM en el VPLS, con la excepción de los mensajes PIM enviados a través de LDP en pseudocables.

En la documentación del VPLS, la palabra enrutador en términos como enrutador PE se utiliza para referirse a cualquier dispositivo que proporcione funciones de enrutamiento.

Un dispositivo que admite PIM snooping snoops hola paquetes recibidos en circuitos de conexión. No introduce latencia en el núcleo del VPLS cuando reenvía paquetes de unión o poda PIM.

Para configurar la supervisión de PIM en un enrutador PE, utilice la pim-snooping instrucción en el nivel de [edit routing-instances instance-name protocols] jerarquía:

routing-instances {

customer {

instance-type vpls;

...

protocols {

pim-snooping{

traceoptions {

file pim.log size 10m;

flag all;

flag timer disable;

}

}

}

}

}

Ejemplo: Configuración de PIM Snooping para VPLS se explica el método de espionaje PIM. El uso del método de proxy PIM no se trata aquí y está fuera del alcance de este documento. Para obtener más información acerca del proxy PIM, consulte Espionaje de PIM a través de VPLS.

Ejemplo: configuración de PIM Snooping para VPLS

En este ejemplo se muestra cómo configurar la supervisión de PIM en un servicio de LAN privada virtual (VPLS) para restringir el tráfico de multidifusión a los dispositivos interesados.

Requisitos

En este ejemplo se utilizan los siguientes componentes de hardware y software:

Enrutadores perimetrales multiservicio serie M (M7i y M10i con CFEB mejorado, M120 y M320 con FPC E3) o plataformas de enrutamiento universal 5G serie MX (MX80, MX240, MX480 y MX960)

Junos OS versión 13.2 o posterior

Visión general

En el siguiente ejemplo se muestra cómo configurar el espionaje de PIM para restringir el tráfico de multidifusión a los dispositivos interesados en un VPLS.

En este ejemplo se muestra la supervisión de PIM mediante el uso de un dispositivo de espionaje PIM para restringir el tráfico de multidifusión. El uso del método de proxy PIM para lograr el espionaje PIM está fuera del alcance de este documento y aún no se ha implementado en Junos OS.

Topología

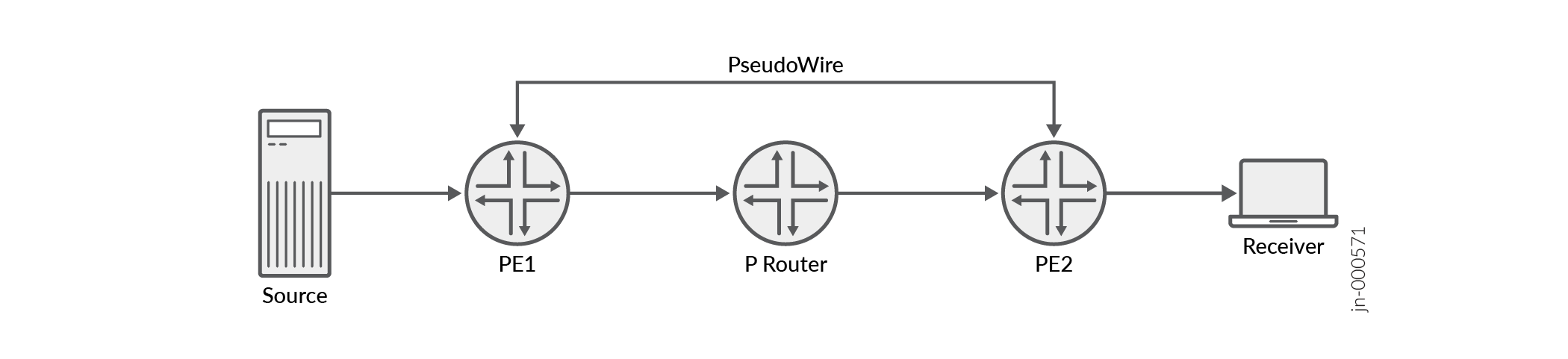

En este ejemplo, dos enrutadores PE están conectados entre sí a través de una conexión de pseudocable. El enrutador PE1 está conectado a los enrutadores CE1 y CE2. Un receptor de multidifusión está conectado al enrutador CE2. El enrutador PE2 está conectado a los enrutadores CE3 y CE4. Una fuente de multidifusión está conectada al enrutador CE3 y un segundo receptor de multidifusión está conectado al enrutador CE4.

El espionaje PIM se configura en los enrutadores PE1 y PE2. Por lo tanto, los datos enviados desde el origen de multidifusión sólo los reciben los miembros del grupo de multidifusión.

La figura 1 muestra la topología utilizada en este ejemplo.

Configuración

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red y, a continuación, copie y pegue los comandos en la CLI en el nivel de [edit] jerarquía.

Enrutador PE1

set multicast-snooping-options traceoptions file snoop.log size 10m set interfaces ge-2/0/0 encapsulation ethernet-vpls set interfaces ge-2/0/0 unit 0 description toCE1 set interfaces ge-2/0/1 encapsulation ethernet-vpls set interfaces ge-2/0/1 unit 0 description toCE2 set interfaces ge-2/0/2 unit 0 description toPE2 set interfaces ge-2/0/2 unit 0 family inet address 10.0.0.1/30 set interfaces ge-2/0/2 unit 0 family mpls set interfaces lo0 unit 0 family inet address 10.255.1.1/32 set routing-options router-id 10.255.1.1 set protocols mpls interface ge-2/0/1.0 set protocols bgp group toPE2 type internal set protocols bgp group toPE2 local-address 10.255.1.1 set protocols bgp group toPE2 family l2vpn signaling set protocols bgp group toPE2 neighbor 10.255.7.7 set protocols ospf area 0.0.0.0 interface ge-2/0/2.0 set protocols ospf area 0.0.0.0 interface lo0.0 passive set protocols ldp interface ge-2/0/2.0 set protocols ldp interface lo0.0 set routing-instances titanium instance-type vpls set routing-instances titanium vlan-id none set routing-instances titanium interface ge-2/0/0.0 set routing-instances titanium interface ge-2/0/1.0 set routing-instances titanium route-distinguisher 101:101 set routing-instances titanium vrf-target target:201:201 set routing-instances titanium protocols vpls vpls-id 15 set routing-instances titanium protocols vpls site pe1 site-identifier 1 set routing-instances titanium protocols pim-snooping

Enrutador CE1

set interfaces ge-2/0/0 unit 0 description toPE1 set interfaces ge-2/0/0 unit 0 family inet address 10.0.0.10/30 set interfaces lo0 unit 0 family inet address 10.255.2.2./32 set routing-options router-id 10.255.2.2 set protocols ospf area 0.0.0.0 interface all set protocols ospf area 0.0.0.0 interface lo0.0 passive set protocols pim rp static address 10.255.3.3 set protocols pim interface all

Enrutador CE2

set interfaces ge-2/0/0 unit 0 description toPE1 set interfaces ge-2/0/0 unit 0 family inet address 10.0.0.6/30 set interfaces ge-2/0/1 unit 0 description toReceiver1 set interfaces ge-2/0/1 unit 0 family inet address 10.0.0.13/30 set interfaces lo0 unit 0 family inet address 10.255.2.2 set routing-options router-id 10.255.2.2 set protocols ospf area 0.0.0.0 interface all set protocols ospf area 0.0.0.0 interface lo0.0 passive set protocols pim rp static address 10.255.3.3 set protocols pim interface all

Enrutador PE2

set multicast-snooping-options traceoptions file snoop.log size 10m set interfaces ge-2/0/0 encapsulation ethernet-vpls set interfaces ge-2/0/0 unit 0 description toCE3 set interfaces ge-2/0/1 encapsulation ethernet-vpls set interfaces ge-2/0/1 unit 0 description toCE4 set interfaces ge-2/0/2 unit 0 description toPE1 set interfaces ge-2/0/2 unit 0 family inet address 10.0.0.2/30 set interfaces ge-2/0/2 unit 0 family mpls set interfaces lo0 unit 0 family inet address 10.255.7.7/32 set routing-options router-id 10.255.7.7 set protocols mpls interface ge-2/0/2.0 set protocols bgp group toPE1 type internal set protocols bgp group toPE1 local-address 10.255.7.7 set protocols bgp group toPE1 family l2vpn signaling set protocols bgp group toPE1 neighbor 10.255.1.1 set protocols ospf area 0.0.0.0 interface ge-2/0/2.0 set protocols ospf area 0.0.0.0 interface lo0.0 set protocols ldp interface ge-2/0/2.0 set protocols ldp interface lo0.0 set routing-instances titanium instance-type vpls set routing-instances titanium vlan-id none set routing-instances titanium interface ge-2/0/0.0 set routing-instances titanium interface ge-2/0/1.0 set routing-instances titanium route-distinguisher 101:101 set routing-instances titanium vrf-target target:201:201 set routing-instances titanium protocols vpls vpls-id 15 set routing-instances titanium protocols vpls site pe2 site-identifier 2 set routing-instances titanium protocols pim-snooping

Enrutador CE3 (RP)

set interfaces ge-2/0/0 unit 0 description toPE2 set interfaces ge-2/0/0 unit 0 family inet address 10.0.0.18/30 set interfaces ge-2/0/1 unit 0 description toSource set interfaces ge-2/0/1 unit 0 family inet address 10.0.0.29/30 set interfaces lo0 unit 0 family inet address 10.255.3.3/32 set routing-options router-id 10.255.3.3 set protocols ospf area 0.0.0.0 interface all set protocols ospf area 0.0.0.0 interface lo0.0 passive set protocols pim rp local address 10.255.3.3 set protocols pim interface all

Enrutador CE4

set interfaces ge-2/0/0 unit 0 description toPE2 set interfaces ge-2/0/0 unit 0 family inet address 10.0.0.22/30 set interfaces ge-2/0/1 unit 0 description toReceiver2 set interfaces ge-2/0/1 unit 0 family inet address 10.0.0.25/30 set interfaces lo0 unit 0 family inet address 10.255.4.4/32 set routing-options router-id 10.255.4.4 set protocols ospf area 0.0.0.0 interface all set protocols ospf area 0.0.0.0 interface lo0.0 passive set protocols pim rp static address 10.255.3.3 set protocols pim interface all

Configuración de PIM Snooping para VPLS

Procedimiento paso a paso

El ejemplo siguiente requiere que navegue por varios niveles en la jerarquía de configuración. Para obtener información acerca de cómo navegar por la CLI, consulte Uso del editor de CLI en modo de configuración en la Guía del usuario de CLI.

Esta sección incluye un procedimiento de configuración paso a paso para uno o más enrutadores de la topología. Para obtener configuraciones completas para todos los enrutadores, consulte Configuración rápida de CLI.

Para configurar la supervisión de PIM para VPLS:

Configure las interfaces de enrutador que forman los vínculos entre los enrutadores.

Router PE2 [edit interfaces] user@PE2# set ge-2/0/0 encapsulation ethernet-vpls user@PE2# set ge-2/0/0 unit 0 description toCE3 user@PE2# set ge-2/0/1 encapsulation ethernet-vpls user@PE2# set ge-2/0/1 unit 0 description toCE4 user@PE2# set ge-2/0/2 unit 0 description toPE1 user@PE2# set ge-2/0/2 unit 0 family mpls user@PE2# set ge-2/0/2 unit 0 family inet address 10.0.0.2/30 user@PE2# set lo0 unit 0 family inet address 10.255.7.7/32

Nota:ge-2/0/0.0yge-2/0/1.0se configuran como interfaces VPLS y se conectan a los enrutadores CE3 y CE4. Consulte la Guía del usuario del servicio de LAN privada virtual para obtener más detalles.Router CE3 [edit interfaces] user@CE3# set ge-2/0/0 unit 0 description toPE2 user@CE3# set ge-2/0/0 unit 0 family inet address 10.0.0.18/30 user@CE3# set ge-2/0/1 unit 0 description toSource user@CE3# set ge-2/0/1 unit 0 family inet address 10.0.0.29/30 user@CE3# set lo0 unit 0 family inet address 10.255.3.3/32

Nota:La

ge-2/0/1.0interfaz del enrutador CE3 se conecta a la fuente de multidifusión.Router CE4 [edit interfaces] user@CE4# set ge-2/0/0 unit 0 description toPE2 user@CE4# set ge-2/0/0 unit 0 family inet address 10.0.0.22/30 user@CE4# set ge-2/0/1 unit 0 description toReceiver2 user@CE4# set ge-2/0/1 unit 0 family inet address 10.0.0.25/30 user@CE4# set lo0 unit 0 family inet address 10.255.4.4/32

Nota:La

ge-2/0/1.0interfaz del enrutador CE4 se conecta a un receptor de multidifusión.Del mismo modo, configure los enrutadores PE1, CE1 y CE2.

Configure los ID de enrutador de todos los enrutadores.

Router PE2 [edit routing-options] user@PE2# set router-id 10.255.7.7

Del mismo modo, configure otros enrutadores.

Configure un IGP en las interfaces de todos los enrutadores.

Router PE2 [edit protocols ospf area 0.0.0.0] user@PE2# set interface ge-2/0/2.0 user@PE2# set interface lo0.0

Del mismo modo, configure otros enrutadores.

Configure los protocolos LDP, MPLS y BGP en los enrutadores PE.

Router PE2 [edit protocols] user@PE2# set ldp interface lo0.0 user@PE2# set mpls interface ge-2/0/2.0 user@PE2# set bgp group toPE1 type internal user@PE2# set bgp group toPE1 local-address 10.255.7.7 user@PE2# set bgp group toPE1 family l2vpn signaling user@PE2# set bgp group toPE1 neighbor 10.255.1.1 user@PE2# set ldp interface ge-2/0/2.0

El grupo BGP es necesario para interactuar con el otro enrutador PE. Del mismo modo, configure el enrutador PE1.

Configure PIM en todos los enrutadores CE.

Asegúrese de que el enrutador CE3 esté configurado como punto de encuentro (RP) y que la dirección RP esté configurada en otros enrutadores CE.

Router CE3 [edit protocols pim] user@CE3# set rp local address 10.255.3.3 user@CE3# set interface all

Router CE4 [edit protocols pim] user@CE4# set rp static address 10.255.3.3 user@CE4# set interface all

Del mismo modo, configure los enrutadores CE1 y CE2.

Configure las opciones de espionaje de multidifusión en los enrutadores PE.

Router PE2 [edit multicast-snooping-options traceoptions] user@PE2# set file snoop.log size 10m

Del mismo modo, configure el enrutador PE1.

Cree una instancia de enrutamiento (

titanium) y configure el VPLS en los enrutadores PE.Router PE2 [edit routing-instances titanium] user@PE2# set instance-type vpls user@PE2# set vlan-id none user@PE2# set interface ge-2/0/0.0 user@PE2# set interface ge-2/0/1.0 user@PE2# set route-distinguisher 101:101 user@PE2# set vrf-target target:201:201 user@PE2# set protocols vpls vpls-id 15 user@PE2# set protocols vpls site pe2 site-identifier 2

Del mismo modo, configure el enrutador PE1.

Configure la supervisión de PIM en los enrutadores PE.

Router PE2 [edit routing-instances titanium] user@PE2# set protocols pim-snooping

Del mismo modo, configure el enrutador PE1.

Resultados

Desde el modo de configuración, escriba los comandos , show routing-options, show multicast-snooping-optionsshow protocols, y show routing-instances para confirmar la show interfacesconfiguración.

Si el resultado no muestra la configuración deseada, repita las instrucciones de este ejemplo para corregir la configuración.

user@PE2# show interfaces

ge-2/0/2 {

unit 0 {

description toPE1

family inet {

address 10.0.0.2/30;

}

family mpls;

}

}

ge-2/0/0 {

encapsulation ethernet-vpls;

unit 0 {

description toCE3;

}

}

ge-2/0/1 {

encapsulation ethernet-vpls;

unit 0 {

description toCE4;

}

}

lo0 {

unit 0 {

family inet {

address 10.255.7.7/32;

}

}

}

user@PE2# show routing-options router-id 10.255.7.7;

user@PE2# show protocols

mpls {

interface ge-2/0/2.0;

}

ospf {

area 0.0.0.0 {

interface ge-2/0/2.0;

interface lo0.0;

}

}

ldp {

interface ge-2/0/2.0;

interface lo0.0;

}

bgp {

group toPE1 {

type internal;

local-address 10.255.7.7;

family l2vpn {

signaling;

}

neighbor 10.255.1.1;

}

user@PE2# show multicast-snooping-options

traceoptions {

file snoop.log size 10m;

}

user@PE2# show routing-instances

titanium {

instance-type vpls;

vlan-id none;

interface ge-2/0/0.0;

interface ge-2/0/1.0;

route-distinguisher 101:101;

vrf-target target:201:201;

protocols {

vpls {

site pe2 {

site-identifier 2;

}

vpls-id 15;

}

pim-snooping;

}

}

Del mismo modo, confirme la configuración en todos los demás enrutadores. Cuando haya terminado de configurar los enrutadores, ingrese commit desde el modo de configuración.

Utilice el show protocols comando en los enrutadores CE para verificar la configuración del PIM RP.

Verificación

Confirme que la configuración funciona correctamente.

Verificación de PIM Snooping para VPLS

Propósito

Verifique que PIM Snooping esté operativo en la red.

Acción

Para comprobar que la supervisión de PIM funciona como se desea, utilice los siguientes comandos:

show pim snooping interfaces

show pim snooping neighbors detail

show pim snooping statistics

show pim snooping join

show pim snooping join extensive

show multicast snooping route extensive instance <instance-name> group <group-name>

Desde el modo operativo del enrutador PE2, ejecute el show pim snooping interfaces comando.

user@PE2> show pim snooping interfaces Instance: titanium Learning-Domain: default Name State IP NbrCnt ge-2/0/0.0 Up 4 1 ge-2/0/1.0 Up 4 1 DR address: 10.0.0.22 DR flooding is ON

El resultado verifica que el espionaje PIM esté configurado en las dos interfaces que conectan el enrutador PE2 con los enrutadores CE3 y CE4.

Del mismo modo, compruebe las interfaces de espionaje PIM en el enrutador PE1.

Desde el modo operativo del enrutador PE2, ejecute el show pim snooping neighbors detail comando.

user@PE2> show pim snooping neighbors detail Instance: titanium Learning-Domain: default Interface: ge-2/0/0.0 Address: 10.0.0.18 Uptime: 00:17:06 Hello Option Holdtime: 105 seconds 99 remaining Hello Option DR Priority: 1 Hello Option Generation ID: 552495559 Hello Option LAN Prune Delay: delay 500 ms override 2000 ms Tracking is supported Interface: ge-2/0/1.0 Address: 10.0.0.22 Uptime: 00:15:16 Hello Option Holdtime: 105 seconds 103 remaining Hello Option DR Priority: 1 Hello Option Generation ID: 1131703485 Hello Option LAN Prune Delay: delay 500 ms override 2000 ms Tracking is supportedLa salida verifica que el enrutador PE2 puede detectar las direcciones IP de sus vecinos fisgones PIM (10.0.0.18 en CE3 y 10.0.0.22 en CE4).

Del mismo modo, verifique los vecinos fisgones PIM en el enrutador PE1.

Desde el modo operativo del enrutador PE2, ejecute el show pim snooping statistics comando.

user@PE2> show pim snooping statistics Instance: titanium Learning-Domain: default Tx J/P messages 0 RX J/P messages 246 Rx J/P messages -- seen 0 Rx J/P messages -- received 246 Rx Hello messages 1036 Rx Version Unknown 0 Rx Neighbor Unknown 0 Rx Upstream Neighbor Unknown 0 Rx J/P Busy Drop 0 Rx J/P Group Aggregate 0 Rx Malformed Packet 0 Rx No PIM Interface 0 Rx Bad Length 0 Rx Unknown Hello Option 0 Rx Unknown Packet Type 0 Rx Bad TTL 0 Rx Bad Destination Address 0 Rx Bad Checksum 0 Rx Unknown Version 0

El resultado muestra el número de mensajes de saludo y unión/poda recibidos por el enrutador PE2. Esto verifica que el modo disperso de PIM esté operativo en la red.

Enviar tráfico de multidifusión desde el terminal de origen conectado al enrutador CE3, para el grupo de multidifusión 203.0.113.1.

Desde el modo operativo del enrutador PE2, ejecute los comandos , show pim snooping join extensivey show multicast snooping route extensive instance <instance-name> group <group-name> para verificar la show pim snooping joinsupervisión de PIM.

user@PE2> show pim snooping join Instance: titanium Learning-Domain: default Group: 203.0.113.1 Source: * Flags: sparse,rptree,wildcard Upstream neighbor: 10.0.0.18, Port: ge-2/0/0.0 Group: 203.0.113.1 Source: 10.0.0.30 Flags: sparse Upstream neighbor: 10.0.0.18, Port: ge-2/0/0.0user@PE2> show pim snooping join extensive Instance: titanium Learning-Domain: default Group: 203.0.113.1 Source: * Flags: sparse,rptree,wildcard Upstream neighbor: 10.0.0.18, Port: ge-2/0/0.0 Downstream port: ge-2/0/1.0 Downstream neighbors: 10.0.0.22 State: Join Flags: SRW Timeout: 180 Group: 203.0.113.1 Source: 10.0.0.30 Flags: sparse Upstream neighbor: 10.0.0.18, Port: ge-2/0/0.0 Downstream port: ge-2/0/1.0 Downstream neighbors: 10.0.0.22 State: Join Flags: S Timeout: 180Los resultados muestran que el tráfico de multidifusión enviado para el grupo 203.0.113.1 se envía al receptor 2 a través del enrutador CE4 y también muestran los detalles del vecino ascendente y descendente.

user@PE2> show multicast snooping route extensive instance titanium group 203.0.113.1 Nexthop Bulking: OFF Family: INET Group: 203.0.113.1/24 Bridge-domain: titanium Mesh-group: __all_ces__ Downstream interface list: ge-2/0/1.0 -(1072) Statistics: 0 kBps, 0 pps, 0 packets Next-hop ID: 1048577 Route state: Active Forwarding state: Forwarding Group: 203.0.113.1/24 Source: 10.0.0.8 Bridge-domain: titanium Mesh-group: __all_ces__ Downstream interface list: ge-2/0/1.0 -(1072) Statistics: 0 kBps, 0 pps, 0 packets Next-hop ID: 1048577 Route state: Active Forwarding state: Forwarding

Significado

El espionaje PIM está operativo en la red.

Espionaje IGMP y MLD para VPLS

Puede habilitar la supervisión IGMP o MLD en un servicio de LAN privada virtual (VPLS) para asegurarse de que las interfaces orientadas al cliente reciban solo el tráfico de multidifusión que ha solicitado. Este espionaje se puede habilitar con o sin enrutamiento y puente integrados (IRB).

VPLS básica

VPLS básica

Se necesita una malla completa lógica de todos los enrutadores perimetrales del proveedor (PE) participantes para que la supervisión IGMP/MLD funcione en VPLS. En otras palabras, cada enrutador PE está conectado a todos los demás enrutadores PE mediante un pseudocable, lo que resulta en una infraestructura de malla completa. Cuando se habilita el espionaje IGMP/MLD a través de VPLS, el tráfico de multidifusión se reenvía a todos los pseudocables que reciben informes IGMP/MLD de dispositivos remotos (PE). Las consultas de membresía IGMP/MLD y los informes de unión se inundan a todos los pseudocables que pertenecen a esa instancia de VPLS. Esto permite optimizar el flujo de datos de multidifusión solo para aquellos miembros del grupo que estén interesados. El sistema operativo crea una base de datos de miembros del grupo por servicio escuchando consultas e informes IGMP/MLD de cada dispositivo PE.

-

El tráfico de multidifusión VPLS reenviado desde el núcleo al acceso se basa en las rutas aprendidas a través de IGMP o MLD snooping.

-

El tráfico de multidifusión VPLS desde el acceso se inunda hasta el núcleo incluso cuando no hay receptores remotos.

La supervisión IGMPv2/v3 es compatible con VPLS para el tráfico de multidifusión IPv4. Para configurar la supervisión IGMP en un enrutador PE, incluya la igmp-snooping instrucción en el nivel de jerarquía [edit routing-instances instance-name protocols]:

routing-instances {

vpls1 {

instance-type virtual-switch;

protocols {

igmp-snooping {

vlan <vlan_name>

traceoptions {

file ...;

flag [all | route | normal | general | state | policy | task | timer | packets | query | report | leave]

[detail | disable | receive | send];

}

l2-querier {

source-address <ip-address>;

}

proxy {

source-address <ip-address>;

}

query-interval <seconds>;

query-last-member-interval <1..1024 seconds>;

query-response-interval <seconds>;

robust-count <2..10>;

immediate-leave;

interface <interface-name> {

multicast-router-interface;

host-only-interface;

group-limit <limit>;

static {

group <ip-address>;

group <ip-address> {

source <ip-address>;

}

}

}

}

}

}

Del mismo modo, el espionaje MLDv1/v2 es compatible con VPLS para el tráfico de multidifusión IPv6. Para configurar la supervisión de MLD en un enrutador PE, incluya la mld-snooping instrucción en el nivel de jerarquía [edit routing-instances instance-name protocols]:

routing-instances {

vpls1 {

instance-type virtual-switch;

protocols {

mld-snooping {

vlan <vlan_name>

traceoptions {

file ...;

flag [all | client-notification | general | group | host-notification | leave | normal | packets | policy | query | report | route | state | task | timer]

[detail | disable | receive | send];

}

immediate-leave;

query-interval <seconds>;

query-last-member-interval <seconds>;

query-response-interval <seconds>;

robust-count <count>;

proxy {

source-address <ipv6-address>;

}

interface <interface-name> {

host-only-interface;

immediate-leave;

multicast-router-interface;

group-limit <max-number-of-groups>;

static {

group <ipv6-address> {

source <ipv6-address>;

}

}

}

}

}

}

}

MLDv2 requiere perfiles de base de datos de hardware específicos para asignar tablas con diferentes tamaños en el hardware. Para configurar MLD v2 en una instancia de VPLS, incluya la balanced-exem opción o la l3-xl opción en el nivel de jerarquía [edit system packet-forwarding-options hw-db-profile].

Para configurar IRB en una instancia de VPLS, incluya la l3-interface irb-interface-name instrucción en el nivel de jerarquía [edit routing-instances routing-instance-name instance-type virtual-switch]:

routing-instances {

vpls1 {

instance-type virtual-switch;

vlans {

vlan<id> {

l3-interface irb.0;

}

}

}

}

Si la no-local-switching instrucción está configurada bajo el nivel de herencia [edit bridge-domains bridge-domain-name], las tramas que llegan a una interfaz CE se envían únicamente a un dispositivo perimetral VPLS (VE) o a interfaces orientadas al núcleo. Esto garantiza que los puertos de acceso del dominio VPLS no se reenvíen paquetes entre sí.

Para configurar la interfaz lógica UNI, la vlan-bridge opción debe incluirse en el nivel de jerarquía [edit interfaces interface-name unit logical-unit-number encapsulation]:

et-0/0/1 {

flexible-vlan-tagging;

encapsulation flexible-ethernet-services;

unit 0 {

encapsulation vlan-bridge;

vlan-id 400;

}

}

La configuración de puertos VPLS se admite mediante la instancia de virtual-switch enrutamiento. No se admite la instancia de tipo vpls de enrutamiento.

routing-instances {

vpls1 {

instance-type virtual-switch;

protocols {

vpls {

neighbor 10.255.67.22;

no-tunnel-services;

vpls-id 200;

}

}

}

}

Manejo de rutas L3 con enrutamiento y puente integrados (IRB) dentro de VPLS

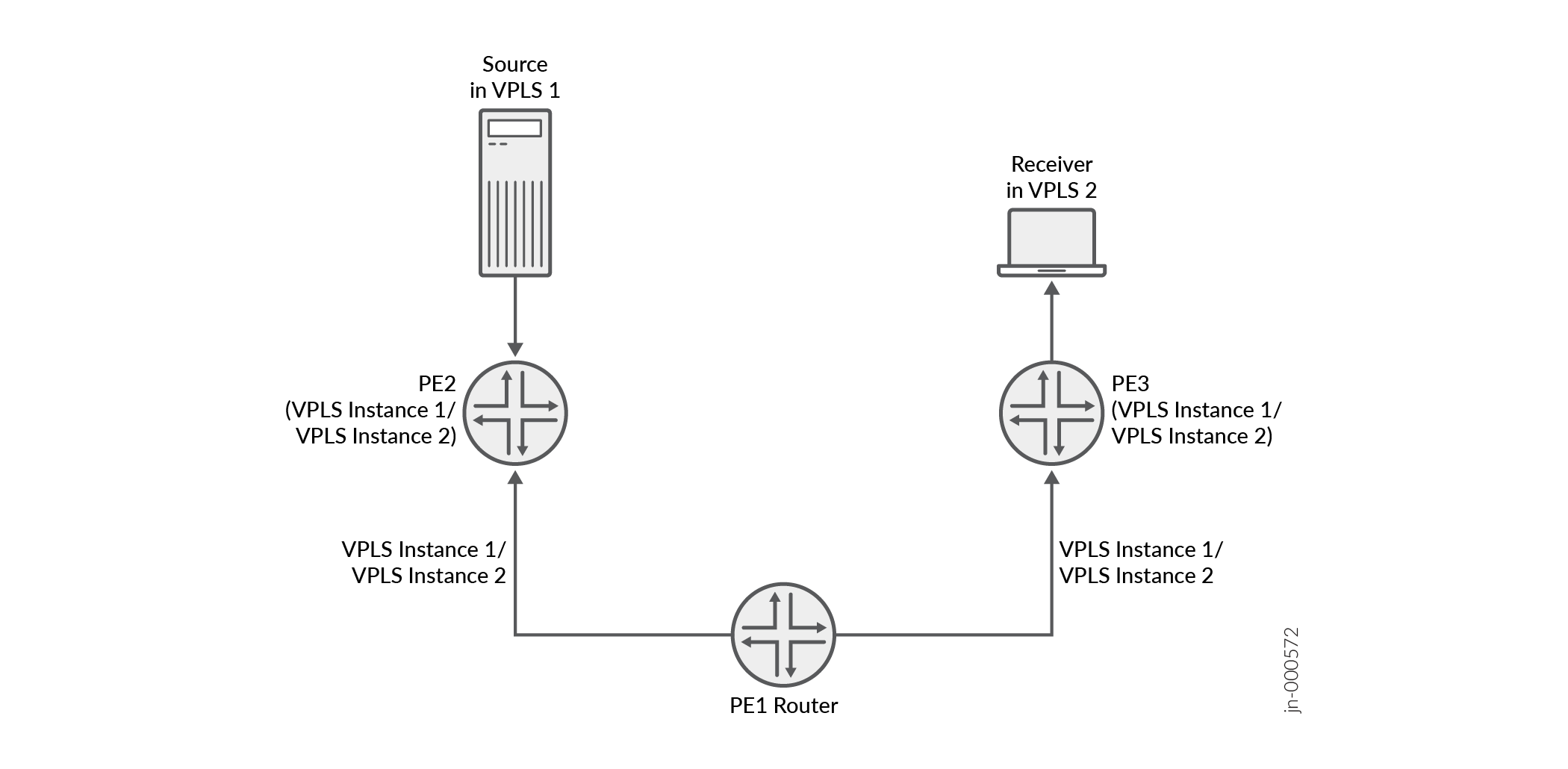

La figura 3 ilustra posibles casos de enrutamiento L3 en un PE con PIM e IRB habilitados.

Desactive el enrutamiento en todos los enrutadores de PE, excepto en el enrutador de PE centralizado, para evitar bucles de tráfico.

-

El origen es externo (interfaz L3) y el receptor se encuentra en un dominio VPLS. Las consultas IGMP/MLD se reinyectan en el enrutador de multidifusión y en el puerto LSI. El tráfico de multidifusión se encapsula y se enruta a través de los psuedowires.

-

El origen se encuentra en un dominio VPLS y el receptor es externo (interfaz L3). El tráfico de multidifusión del VPLS se desencapsula y se enruta a la interfaz externa.

-

El origen está en un dominio VPLS y el receptor está en el mismo VPLS. El tráfico de multidifusión de VPLS se puentea dentro del dominio de puente VPLS.

-

El origen se encuentra en un dominio VPLS y el receptor se encuentra en un dominio VPLS diferente. El tráfico de multidifusión de VPLS se enruta a través de circuitos VPLS e IRB.