Configuración de pseudocables MPLS

Descripción general de Ethernet Pseudowire

A partir de Junos OS versión 14.1X53 y Junos OS versión 16.1, se utiliza un pseudocable Ethernet para transportar Ethernet o unidades de datos de protocolo 802.3 (PDU) a través de una red MPLS, lo que permite a los proveedores de servicios ofrecer servicios Ethernet emulados sobre redes MPLS existentes. Las PDU Ethernet o 802.3 se encapsulan dentro del pseudocable para proporcionar un servicio Ethernet punto a punto. Para el servicio Ethernet punto a punto, se admiten las siguientes características de administración de errores:

El estándar IEEE 802.3ah para operación, administración y gestión (OAM). Puede configurar la administración de errores de vínculo OAM IEEE 802.3ah en vínculos directos punto a punto Ethernet o vínculos a través de repetidores Ethernet.

La administración de fallas de vínculo OAM de Ethernet se puede utilizar para la detección y administración de fallas a nivel de vínculo físico. Utiliza una nueva subcapa opcional en la capa de vínculo de datos del modelo OSI. Ethernet OAM se puede implementar en cualquier vínculo Ethernet punto a punto full-duplex o emulado punto a punto. No se requiere una aplicación a nivel de todo el sistema; OAM se puede implementar en interfaces particulares de un enrutador. Los mensajes OAM de Ethernet transmitidos o PDU OAM son tramas Ethernet sin etiquetar de longitud estándar dentro de los límites de longitud de trama normal en el rango de 64 a 1518 bytes.

Administración de errores de conectividad Ethernet (CFM) para supervisar el vínculo físico entre dos enrutadores.

Protección de conexión mediante el protocolo de comprobación de continuidad para la supervisión de fallos. El protocolo de comprobación de continuidad es un protocolo de detección y comprobación de estado de vecinos que detecta y mantiene adyacencias en el nivel de VLAN o vínculo.

Protección de rutas mediante el protocolo linktrace para el descubrimiento de rutas y la comprobación de fallos. Similar a IP traceroute, el protocolo linktrace asigna la ruta tomada a una dirección MAC de destino a través de una o más redes puenteadas entre el origen y el destino.

Ejemplo: Configuración de base de pseudocable Ethernet

- Requisitos

- Descripción general de una configuración base de pseudocable Ethernet

- Configuración de un pseudocable Ethernet

Requisitos

A continuación se muestra una lista de los requisitos de hardware y software para esta configuración.

Un enrutador de la serie ACX

Junos OS versión 12.2 o posterior

Descripción general de una configuración base de pseudocable Ethernet

La configuración que se muestra aquí es la configuración base de un pseudocable Ethernet con conexión cruzada Ethernet para la encapsulación de interfaz física en un enrutador de la serie ACX. Esta configuración es para un enrutador perimetral de proveedor. Para completar la configuración de un pseudocable Ethernet, debe repetir esta configuración en otro enrutador perimetral de proveedor en la red de conmutación de etiquetas multiprotocolo (MPLS).

Configuración de un pseudocable Ethernet

Procedimiento

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red y, a continuación, copie y pegue los comandos en la CLI en el nivel de jerarquía [edit]:

set interfaces ge-0/1/1 encapsulation ethernet-ccc set interfaces ge-0/1/1 unit 0 set interfaces ge-0/2/0 unit 0 family inet address 20.1.1.2/24 set interfaces ge-0/2/0 unit 0 family mpls set interfaces lo0 unit 0 family inet address 70.1.1.1/32 set protocols rsvp interface ge-0/2/0.0 set protocols mpls no-cspf set protocols mpls label-switched-path PE1-to-PE2 to 40.1.1.1 set protocols mpls interface ge-0/2/0.0 set protocols ospf traffic-engineering set protocols ospf area 0.0.0.0 interface ge-0/2/0.0 set protocols ospf area 0.0.0.0 interface lo0.0 passive set protocols ldp interface ge-0/2/0.0 set protocols ldp interface lo0.0 set protocols l2circuit neighbor 40.1.1.1 interface ge-0/1/1.0 virtual-circuit-id 1

Para configurar un pseudocable Ethernet con etiquetado 802.1Q para la encapsulación de interfaz lógica de conexión cruzada, incluya la vlan-ccc instrucción en el nivel de jerarquía [edit interfaces ge-0/1/1 unit 0 encapsulation] en lugar de la ethernet-ccc instrucción que se muestra en este ejemplo.

Procedimiento paso a paso

Cree dos interfaces Gigabit Ethernet, establezca el modo de encapsulación en una interfaz y MPLS en la otra. Cree la interfaz de circuito cerrado (

lo0):[edit] user@host# edit interfaces [edit interfaces] user@host# set ge-0/1/1 encapsulation ethernet-ccc user@host# set ge-0/1/1 unit 0 user@host# set ge-0/2/0 unit 0 family inet address 20.1.1.2/24 user@host# set ge-0/2/0 unit 0 family mpls user@host# set lo0 unit 0 family inet address 70.1.1.1/32

Habilite los protocolos MPLS y RSVP en la interfaz configurada con MPLS—

ge-0/2/0.0:[edit] user@host# edit protocols [edit protocols] user@host# set rsvp interface ge-0/2/0.0 user@host# set mpls interface ge-0/2/0.0

Configure LDP. Si configura RSVP para un pseudocable, también debe configurar LDP:

[edit protocols] user@host# set protocols ldp interface ge-0/2/0.0 user@host# set protocols ldp interface lo0.0

Configure una ruta de conmutación de etiquetas (LSP) punto a punto y desactive el cálculo de LSP de ruta restringida:

[edit protocols] user@host# set mpls label-switched-path PE1-to-PE2 to 40.1.1.1 user@host# set mpls no-cspf

Configure OSPF y habilite la ingeniería de tráfico en la interfaz

ge-0/2/0.0MPLS y en la interfaz de circuito cerrado (lo0):[edit protocols] user@host# set ospf traffic-engineering user@host# set ospf area 0.0.0.0 interface ge-0/2/0.0 user@host# set ospf area 0.0.0.0 interface lo0.0 passive

Identifique de forma exclusiva un circuito de capa 2 para el pseudocable Ethernet:

[edit protocols] user@host# set l2circuit neighbor 40.1.1.1 interface ge-0/1/1.0 virtual-circuit-id 1

Resultados

[edit]

user@host# show

interfaces {

ge-0/1/1 {

encapsulation ethernet-ccc;

unit 0;

}

ge-0/2/0 {

unit 0 {

family inet {

address 20.1.1.2/24;

}

family mpls;

}

}

lo0 {

unit 0 {

family inet {

address 70.1.1.1/32;

}

}

}

}

protocols {

rsvp {

interface ge-0/2/0.0;

}

mpls {

no-cspf;

label-switched-path PE1-to-PE2 {

to 40.1.1.1;

}

interface ge-0/2/0.0;

}

ospf {

traffic-engineering;

area 0.0.0.0 {

interface ge-0/2/0.0;

interface lo0.0 {

passive;

}

}

}

ldp {

interface ge-0/2/0.0;

interface lo0.0;

}

l2circuit {

neighbor 40.1.1.1 {

interface ge-0/1/1.0 {

virtual-circuit-id 1;

}

}

}

}Descripción general de Pseudowire para enrutadores Metro universales serie ACX

Un pseudocable es un circuito o servicio de capa 2 que emula los atributos esenciales de un servicio de telecomunicaciones, como una línea T1, a través de una red MPLS de conmutación de paquetes. El pseudocable está destinado a proporcionar solo la funcionalidad mínima necesaria para emular el cable con el grado requerido de fidelidad para la definición de servicio dada. En los enrutadores de la serie ACX, se admiten los pseudocables Ethernet, modo de transferencia asíncrono (ATM) y multiplexación por división de tiempo (TDM). Se admiten las siguientes características de pseudocable:

Servicio de transporte de pseudocables que transporta información de capa 1 y capa 2 a través de una infraestructura de red IP y MPLS. La serie ACX solo admite puntos de conexión similares, por ejemplo, T1 a T1, ATM a ATM y Ethernet a Ethernet.

Los pseudocables redundantes respaldan las conexiones entre los enrutadores PE y los dispositivos CE, manteniendo los circuitos y servicios de capa 2 después de ciertos tipos de fallas. La redundancia de pseudocables mejora la confiabilidad de ciertos tipos de redes (metropolitanas, por ejemplo) en las que un único punto de falla podría interrumpir el servicio para varios clientes. Se admiten las siguientes características de redundancia de pseudocables:

Mantenimiento de servicios de circuitos de capa 2 después de ciertos tipos de fallos con un pseudocable en espera, que respalda la conexión entre enrutadores PE y dispositivos CE.

En caso de fallo, una interfaz de protección, que realiza una copia de seguridad de la interfaz principal. El tráfico de red utiliza la interfaz principal solo mientras funcione la interfaz principal. Si se produce un error en la interfaz principal, el tráfico se cambia a la interfaz de protección.

Modo de espera en caliente y frío que permite un corte rápido a la copia de seguridad o al pseudocable en espera.

Administración de errores de conectividad Ethernet (CFM), que se puede utilizar para supervisar el vínculo físico entre dos enrutadores. Solo se admiten las siguientes funciones principales de CFM solo para pseudocables Ethernet:

Protección de conexión mediante el protocolo de comprobación de continuidad para la supervisión de fallos. El protocolo de comprobación de continuidad es un protocolo de detección y comprobación de estado de vecinos que detecta y mantiene adyacencias en el nivel de VLAN o vínculo.

Protección de rutas mediante el protocolo linktrace para el descubrimiento de rutas y la comprobación de fallas. Similar a IP traceroute, el protocolo linktrace asigna la ruta tomada a una dirección MAC de destino a través de una o más redes puenteadas entre el origen y el destino.

Descripción del pseudocable multisegmento para FEC 129

- Descripción del pseudocable multisegmento

- Uso de FEC 129 para pseudocables multisegmento

- Descripción general del establecimiento de un pseudocable multisegmento

- Soporte de estado de pseudocable para pseudocable multisegmento

- Compatibilidad con Pseudowire TLV para MS-PW

- Características admitidas y no compatibles

Descripción del pseudocable multisegmento

Un pseudocable es un circuito o servicio de capa 2 que emula los atributos esenciales de un servicio de telecomunicaciones, como una línea T1, a través de una red MPLS conmutada por paquetes (PSN). El pseudocable está diseñado para proporcionar solo la funcionalidad mínima necesaria para emular el cable con los requisitos de resistencia requeridos para la definición de servicio dada.

Cuando un pseudocable se origina y termina en el borde del mismo PSN, la etiqueta del pseudocable no cambia entre los dispositivos de borde del proveedor de origen y de terminación (T-PE). Esto se denomina pseudocable de segmento único (SS-PW). Figura 1 ilustra un SS-PW establecido entre dos enrutadores PE. Los pseudocables entre los enrutadores PE1 y PE2 se encuentran dentro del mismo sistema autónomo (AS).

En los casos en que es imposible establecer un solo pseudocable desde un PE local a uno remoto, ya sea porque es inviable o indeseable establecer un único plano de control entre los dos PE, se utiliza un pseudocable multisegmento (MS-PW).

Un MS-PW es un conjunto de dos o más SS-PW contiguos que están hechos para funcionar como un único pseudocable punto a punto. También se conoce como pseudocable conmutado. Los MS-PW pueden atravesar diferentes regiones o dominios de red. Una región puede considerarse como un área de protocolo de pasarela interior (IGP) o un sistema autónomo BGP que pertenece al mismo dominio administrativo o a otro. Un MS-PW abarca varios núcleos o AS de la misma red de operadora o de diferentes operadores. Una VPN MS-PW de capa 2 puede incluir hasta 254 segmentos de pseudocables.

Figura 2 Ilustra un conjunto de dos o más segmentos de pseudocable que funcionan como un solo pseudocable. Los enrutadores finales se denominan enrutadores de PE de terminación (T-PE) y los enrutadores de conmutación se denominan enrutadores de PE de conmutación (S-PE). El enrutador S-PE termina los túneles de los segmentos de pseudocable anteriores y sucesivos en un MS-PW. El enrutador S-PE puede conmutar los planos de control y datos de los segmentos de pseudocable anteriores y sucesivos del MS-PW. Un MS-PW se declara activo cuando todos los pseudocables de un solo segmento están activos.

Uso de FEC 129 para pseudocables multisegmento

Actualmente, hay dos tipos de identificadores de circuitos de conexión (AII) definidos bajo FEC 129:

AII tipo 1

AII tipo 2

El soporte de un MS-PW para FEC 129 utiliza AII de tipo 2. Un AII de tipo 2 es único globalmente por definición de RFC 5003.

Los pseudocables de segmento único (SS-PW) que usan FEC 129 en un PSN MPLS pueden usar AII de tipo 1 y tipo 2. Para un MS-PW que usa FEC 129, un pseudocable en sí mismo se identifica como un par de puntos finales. Esto requiere que los puntos finales del pseudocable se identifiquen de forma única.

En el caso de un MS-PW colocado dinámicamente, existe el requisito de que los identificadores de los circuitos de conexión sean únicos globalmente, a efectos de accesibilidad y manejabilidad del pseudocable. Por lo tanto, las direcciones únicas globales individuales se asignan a todos los circuitos de conexión y S-PE que componen un MS-PW.

La AII de tipo 2 se compone de tres campos:

Global_ID: identificación global, que suele ser el número AS.

Prefijo: dirección IPv4, que suele ser el ID del enrutador.

AC_ID: circuito de conexión local, que es un valor configurable por el usuario.

Dado que la AII de tipo 2 ya contiene la dirección IP del T-PE y es única a nivel mundial, desde el punto de vista de la señalización de pseudocables FEC 129, la combinación (AGI, SAII, TAII) identifica de forma única un MS-PW en todos los dominios de pseudocable interconectados.

Descripción general del establecimiento de un pseudocable multisegmento

Un MS-PW se establece seleccionando dinámica y automáticamente los S-PE predefinidos y colocando el MS-PW entre dos dispositivos T-PE.

Cuando se seleccionan S-PE dinámicamente, cada S-PE se detecta y selecciona automáticamente mediante la función de descubrimiento automático de BGP, sin el requisito de aprovisionar la información relacionada con pseudocables FEC 129 en todos los S-PE. BGP se utiliza para propagar información de direcciones de pseudocable por todo el PSN.

Dado que no existe un aprovisionamiento manual de la información del pseudocable FEC 129 en los S-PE, el identificador de grupo de accesorios (AGI) y el identificador individual de adjuntos (AII) se reutilizan automáticamente, y la elección del mismo conjunto de S-PE para el pseudocable tanto en la dirección de reenvío como en la inversa se logra a través del rol activo y pasivo de cada dispositivo T-PE.

Activo: el T-PE inicia un mensaje de asignación de etiquetas LDP.

Pasivo: el T-PE no inicia un mensaje de asignación de etiquetas LDP hasta que recibe un mensaje de asignación de etiquetas iniciado por el T-PE activo. El T-PE pasivo envía su mensaje de asignación de etiquetas al mismo S-PE desde donde recibió el mensaje de asignación de etiquetas originado a partir de su T-PE activo. Esto garantiza que el mismo conjunto de S-PE se utilice en la dirección inversa.

Soporte de estado de pseudocable para pseudocable multisegmento

Comportamiento del estado del pseudocable en T-PE

Los siguientes mensajes de estado de pseudocable son relevantes en el T-PE:

0x00000010: error de transmisión de pseudocable (salida) local orientado a PSN.

0x00000001: código genérico de error de no reenvío. Esto se establece como el código de error local. El código de error local se establece en el T-PE local y LDP envía un mensaje TLV de estado de pseudocable con el mismo código de error al T-PE remoto.

Los códigos de error se dividen en bits O y se almacenan como códigos de estado de pseudocable remotos.

Comportamiento del estado del pseudocable en S-PE

El S-PE inicia los mensajes de estado del pseudocable que indican los errores del pseudocable. El SP-PE en el mensaje de notificación de pseudocable sugiere dónde se originó el error.

Cuando el S-PE detecta un fallo local, se envía un mensaje de estado de pseudocable en ambas direcciones a lo largo del pseudocable. Dado que no hay circuitos de conexión en un S-PE, solo son relevantes los siguientes mensajes de estado:

0x00000008: error de recepción de pseudocable (entrada) local orientado a PSN.

0x00000010: error de transmisión de pseudocable (salida) local orientado a PSN.

Para indicar qué SS-PW tiene la culpa, se adjunta un LDP SP-PE TLV con el código de estado del pseudocable en el mensaje de notificación LDP. El estado del pseudocable se transmite de un pseudocable a otro sin cambios por la función de conmutación del plano de control.

Si un S-PE inicia un mensaje de notificación de estado de pseudocable con un bit de estado de pseudocable particular, entonces para el código de estado de pseudocable que recibe un S-PE, el mismo bit se procesa localmente y no se reenvía hasta que se borra el error de estado original del S-PE.

Un S-PE mantiene solo dos códigos de estado de pseudocable para cada SS-PW en el que está involucrado: código de estado de pseudocable local y código de estado de pseudocable remoto. El valor del código de estado de pseudocable remoto es el resultado de la lógica o el funcionamiento de los códigos de estado de pseudocable en la cadena de SS-PW que precede a este segmento. Este código de estado es actualizado incrementalmente por cada S-PE al recibirlo y comunicado al siguiente S-PE. El estado del pseudocable local se genera localmente en función de su estado del pseudocable local.

Solo se detecta el error de transmisión en el SP-PE. Cuando no hay un LSP MPLS para llegar al siguiente segmento, se detecta un error de transmisión local. El error de transmisión se envía al siguiente segmento descendente y el error de recepción se envía al segmento ascendente.

Los errores remotos recibidos en un S-PE simplemente se pasan a lo largo del MS-PW sin cambios. Los fallos locales se envían a ambos segmentos del pseudocable en los que está involucrado el S-PE.

Compatibilidad con Pseudowire TLV para MS-PW

MS-PW proporciona la siguiente compatibilidad con LDP SP-PE TLV [RFC 6073]:

Los TLV de LDP SP-PE para un MS-PW incluyen:

Dirección IP local

Dirección IP remota

Un SP-PE agrega el TLV de LDP SP-PE al mensaje de asignación de etiquetas. Cada SP-PE anexa el TLV local del SP-PE LDP a la lista de SP-PE que recibió del otro segmento.

El mensaje de notificación de estado de pseudocable incluye el TLV de LDP SP-PE cuando se genera la notificación en el SP-PE.

Características admitidas y no compatibles

Junos OS admite las siguientes características con MS-PW:

PSN de MPLS para cada SS-PW que compile el MS-PW.

La misma encapsulación de pseudocable para cada SS-PW en un MS-PW – Ethernet o VLAN-CCC.

El PWid FEC generalizado con T-LDP como protocolo de señalización de pseudocables de extremo a extremo para configurar cada SS-PW.

MP-BGP para detectar automáticamente los dos PE de extremo para cada SS-PW asociado con MS-PW.

Operación MPLS estándar para unir dos SS-PW uno al lado del otro para formar un MS-PW.

Descubrimiento automático de S-PE para que el MS-PW se pueda colocar dinámicamente.

Aprovisionamiento mínimo de S-PE.

Mecanismos de operación, administración y mantenimiento (OAM), incluido el ping MPLS de extremo a extremo o el ping MPLS de extremo a cualquiera-de-S-PE, el seguimiento de ruta MPLS, el VCCV de extremo a extremo y la detección de reenvío bidireccional (BFD).

Punto de swithing de pseudocable (SP) PE TLV para MS-PW.

Siguiente salto compuesto en MS-PW.

TLV de estado de pseudocable para MS-PW.

Junos OS no admite la siguiente funcionalidad de MS-PW:

Mezcla de LDP FEC 128 y LDP FEC 129.

Pseudocable estático donde cada etiqueta se aprovisiona estadísticamente.

Cambio agraciado del motor de enrutamiento.

Enrutamiento activo sin parar.

Multihoming.

Verificación de conectividad parcial (originada en un S-PE) en OAM.

Ejemplo: Configuración de un pseudocable multisegmento

En este ejemplo se muestra cómo configurar un pseudocable dinámico de múltiples segmentos (MS-PW), donde BGP descubre automática y dinámicamente los dispositivos de borde del proveedor de unión (S-PE) y LDP señala los pseudocables mediante FEC 129. Esta disposición requiere un aprovisionamiento mínimo en los S-PE, lo que reduce la carga de configuración asociada con los circuitos de capa 2 configurados estáticamente, mientras se sigue utilizando LDP como protocolo de señalización subyacente.

Requisitos

En este ejemplo, se utilizan los siguientes componentes de hardware y software:

Seis enrutadores que pueden ser una combinación de enrutadores de borde multiservicio serie M, plataformas de enrutamiento universal 5G serie MX, enrutadores de núcleo serie T o enrutadores de transporte de paquetes serie PTX.

Dos dispositivos de PE remotos configurados como PE de terminación (T-PE).

Dos S-PE configurados como:

Reflectores de ruta, en el caso de la configuración entre áreas.

Enrutadores de límite de AS o reflectores de ruta, en el caso de la configuración de interAS.

Junos OS versión 13.3 o posterior ejecutándose en todos los dispositivos.

Antes de empezar:

Configure las interfaces del dispositivo.

Configure OSPF o cualquier otro protocolo IGP.

Configure BGP.

Configure LDP.

Configure MPLS.

Descripción general

A partir de Junos OS versión 13.3, puede configurar un MS-PW mediante FEC 129 con señalización LDP y detección automática de BGP en una red MPLS conmutada de paquetes (PSN). La característica MS-PW también proporciona capacidades de operación, administración y administración (OAM), como ping, traceroute y BFD, desde los dispositivos T-PE.

Para habilitar la detección automática de S-PE en un MS-PW, incluya la auto-discovery-mspw instrucción en el nivel de [edit protocols bgp group group-name family l2vpn] jerarquía.

family l2vpn {

auto-discovery-mspw;

}

La selección automática de S-PE y la configuración dinámica de un MS-PW dependen en gran medida del BGP. La información de accesibilidad de la capa de red BGP (NLRI) construida para que el pseudocable FEC 129 descubra automáticamente que el S-PE se denomina MS-PW NLRI [draft-ietf-pwe3-dynamic-ms-pw-15.txt]. El MS-PW NLRI es esencialmente un prefijo que consiste en un diferenciador de ruta (RD) y un identificador de conexión de origen FEC 129 (SAII). Se conoce como ruta de autodescubrimiento BGP (BGP-AD) y se codifica como RD:SAII.

Solo los T-PE que se aprovisionan con AII de tipo 2 inician su propio NLRI de MS-PW, respectivamente. Dado que una AII de tipo 2 es única a nivel mundial, se utiliza un NLRI de MS-PW para identificar un dispositivo de PE al que se aprovisiona la AII de tipo 2. La diferencia entre una AII tipo 1 y una AII tipo 2 requiere que se definan un nuevo indicador de familia de direcciones (AFI) y un identificador de familia de direcciones (SAFI) subsiguiente en BGP para admitir un MS-PW. El par de valores AFI y SAFI propuesto utilizado para identificar el NLRI de MS-PW es 25 y 6, respectivamente (asignación pendiente de la IANA).

Los valores AFI y SAFI admiten el descubrimiento automático de S-PE y deben configurarse tanto en los T-PE que originan las rutas como en los S-PE que participan en la señalización.

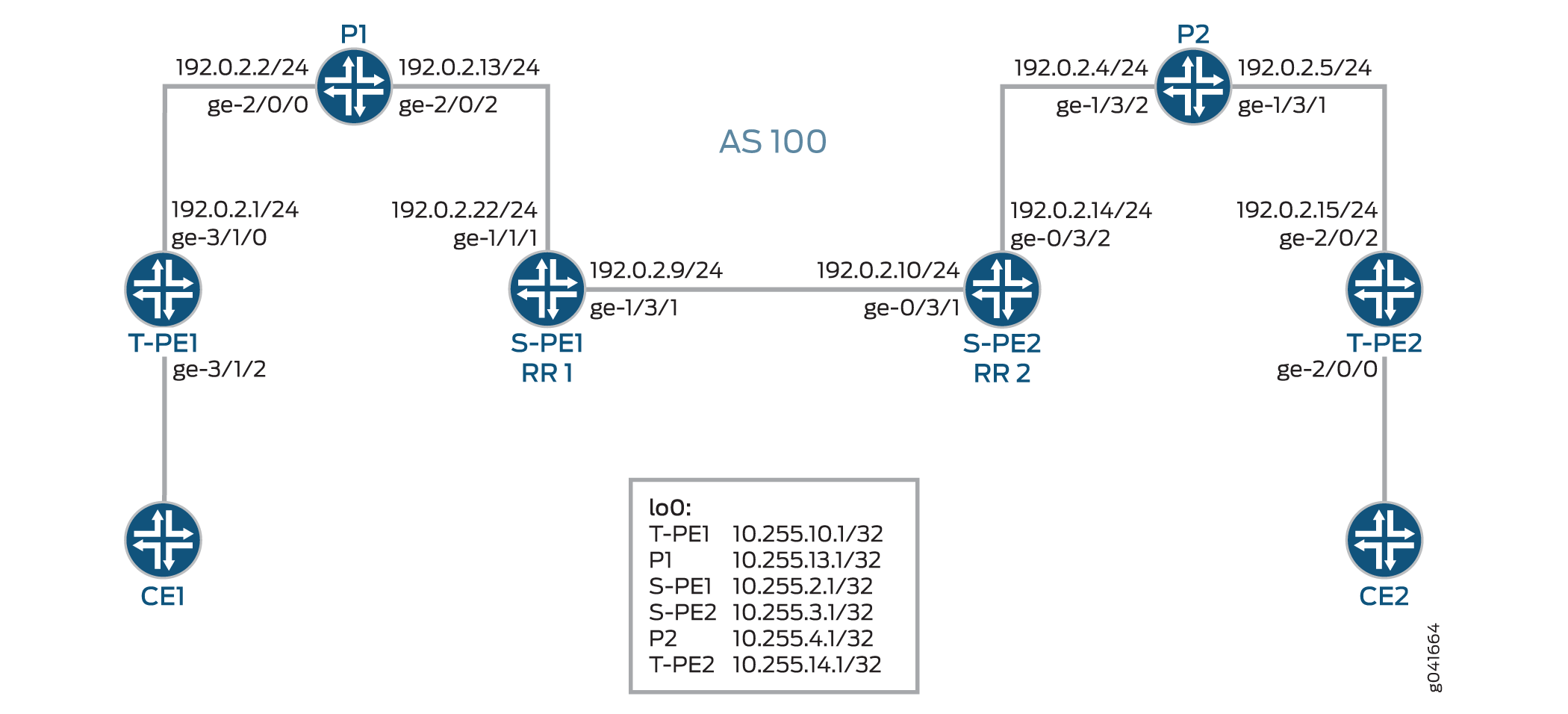

Figura 3 ilustra una configuración de MS-PW entre áreas entre dos enrutadores de PE remotos: T-PE1 y T-PE2. Los enrutadores del proveedor (P) son P1 y P2, y los enrutadores S-PE son S-PE1 y S-PE2. El MS-PW se establece entre T-PE1 y T-PE2, y todos los dispositivos pertenecen al mismo AS: AS 100. Dado que S-PE1 y S-PE2 pertenecen al mismo AS, actúan como reflectores de ruta y también se conocen como RR 1 y RR 2, respectivamente.

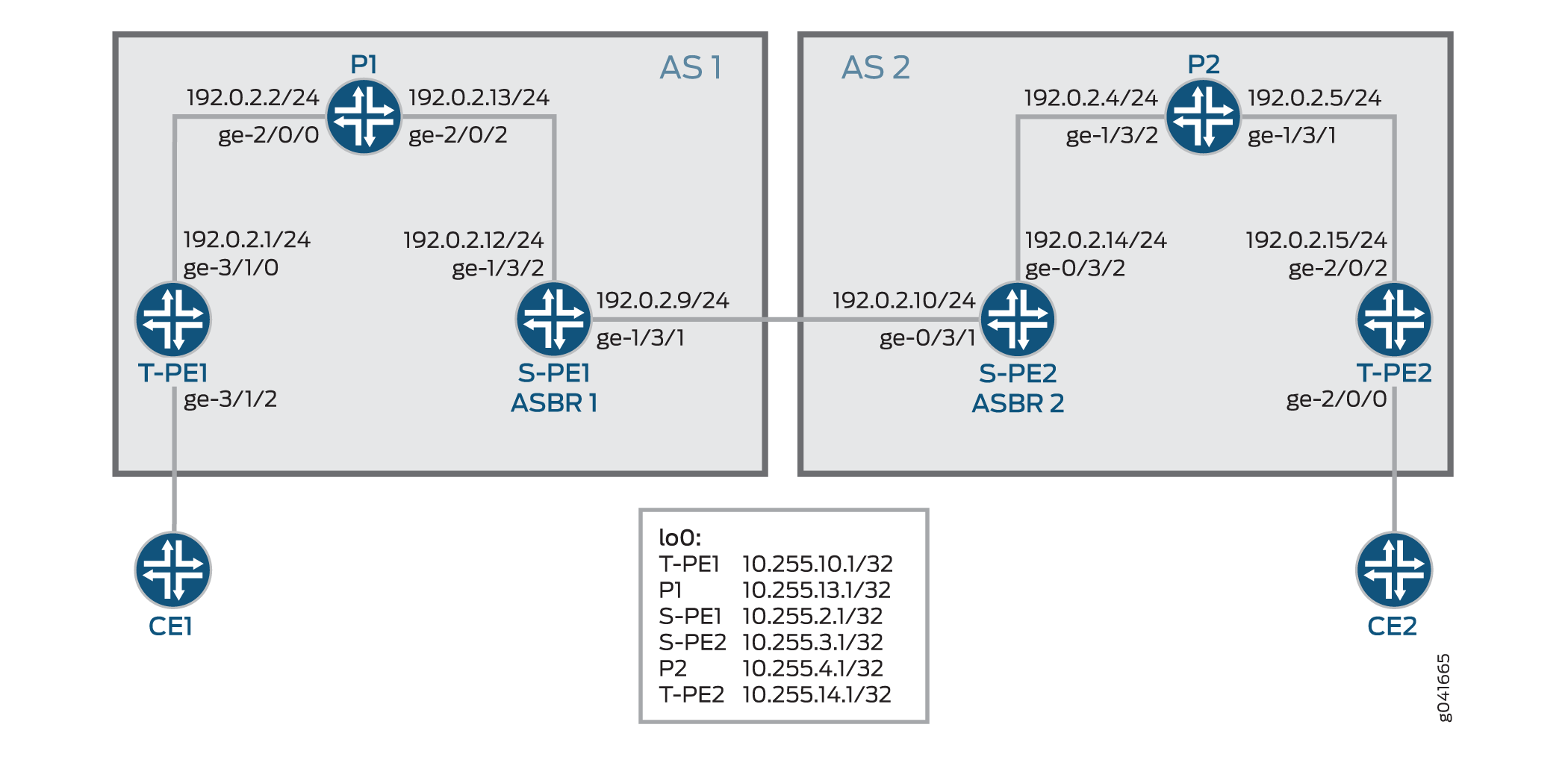

Figura 4 muestra una configuración de MS-PW entre AS. El MS-PW se establece entre T-PE1 y T-PE2, donde T-PE1, P1 y S-PE1 pertenecen al AS 1, y S-PE2, P2 y T-PE2 pertenecen al AS 2. Dado que S-PE1 y S-PE2 pertenecen a AS diferentes, se configuran como enrutadores ASBR y también se conocen como ASBR 1 y ASBR 2, respectivamente.

En las secciones siguientes se proporciona información acerca de cómo se establece un MS-PW en un escenario entre áreas e interAS.

Minimum Configuration Requirements on S-PE

Para detectar dinámicamente ambos extremos de un SS-PW y configurar dinámicamente una sesión de T-LDP, se requiere lo siguiente:

Para MS-PW entre áreas, cada S-PE desempeña una función de reflector de ruta ABR y BGP.

En el caso entre áreas, como se ve en Figura 3, el S-PE desempeña una función de reflector de ruta BGP y refleja la ruta BGP-AD a su cliente. Una ruta BGP-AD anunciada por un T-PE finalmente llega a su T-PE remoto. Debido al auto del siguiente salto establecido por cada S-PE, el S-PE o T-PE que recibe una ruta BGP-AD siempre puede descubrir el S-PE que anuncia el BGP-AD en su AS local o área local a través del siguiente salto del BGP.

Para MS-PW inter-AS, cada S-PE desempeña una función de reflector de ruta ASBR o BGP.

En un MS-PW, los dos T-PE inician una ruta BGP-AD respectivamente. Cuando el S-PE recibe la ruta BGP-AD a través de la sesión IBGP con el T-PE o a través de un BGP-RR normal, establece el yo del siguiente salto antes de volver a anunciar la ruta BGP-AD a uno o más de sus pares EBGP en el caso interAS, como se ve en Figura 4.

Cada S-PE debe establecer el siguiente salto al volver a anunciarse o reflejar una ruta BGP-AD para el MS-PW.

Active and Passive Role of T-PE

Para garantizar que se utilice el mismo conjunto de S-PE para un MS-PW en ambas direcciones, los dos T-PE desempeñan diferentes funciones en términos de señalización FEC 129. Esto es para evitar que T-PE1 y T-PE2 elijan diferentes rutas cuando cada S-PE se selecciona dinámicamente para un MS-PW.

Cuando se señala un MS-PW utilizando FEC 129, cada T-PE puede comenzar a señalar el MS-PW de forma independiente. El procedimiento de señalización puede dar lugar a un intento de configurar cada dirección del MS-PW a través de diferentes S-PE.

Para evitar esta situación, uno de los T-PE debe iniciar la señalización del pseudocable (rol activo), mientras que el otro espera a recibir la asignación de etiquetas LDP antes de enviar el mensaje de asignación de etiquetas LDP de pseudocable respectivo (rol pasivo). Cuando la ruta MS-PW se coloca dinámicamente, se deben identificar el T-PE activo (el T-PE de origen) y el T-PE pasivo (el T-PE de destino) antes de iniciar la señalización para un MS-PW dado. La determinación de qué T-PE asume el papel activo se realiza en función del valor SAII, donde el T-PE que tiene un valor SAII mayor desempeña el papel activo.

En este ejemplo, los valores SAII de T-PE1 y T-PE 2 son 800:800:800 y 700:700:700, respectivamente. Dado que T-PE1 tiene un valor SAII más alto, asume el rol activo y T-PE2 asume el rol pasivo.

Directions for Establishing an MS-PW

Las instrucciones utilizadas por el S-PE para configurar el MS-PW son:

Dirección de reenvío: de un T-PE activo a un T-PE pasivo.

En esta dirección, los S-PE realizan una búsqueda de ruta BGP-AD para determinar el S-PE del próximo salto para enviar el mensaje de asignación de etiquetas.

Dirección inversa: de un T-PE pasivo a un T-PE activo.

En esta dirección, los S-PE no realizan una búsqueda de ruta BGP-AD, porque los mensajes de asignación de etiquetas se reciben de los T-PE y las rutas de unión se instalan en los S-PE.

En este ejemplo, el MS-PW se establece en la dirección de reenvío de T-PE1 a T-PE2. Cuando el MS-PW se coloca de T-PE2 a T-PE1, el MS-PW se establece en la dirección inversa.

Autodiscovery and Dynamic Selection of S-PE

Se define un nuevo valor AFI y SAFI en BGP para admitir los MS-PW basados en AII de tipo 2. Esta nueva familia de direcciones admite la detección automática de S-PE. Esta familia de direcciones debe configurarse tanto en los TPE como en las SPE.

Es responsabilidad del componente VPN de capa 2 seleccionar dinámicamente el siguiente S-PE para usar a lo largo del MS-PW en la dirección de reenvío.

En la dirección de reenvío, la selección del siguiente S-PE se basa en la ruta BGP-AD anunciada por el BGP y la información FEC del pseudocable enviada por el LDP. La ruta BGP-AD es iniciada por el T-PE PASIVO (T-PE2) en la dirección inversa, mientras que la información FEC del pseudocable es enviada por LDP desde el T-PE (T-PE1) activo en la dirección de reenvío.

En la dirección inversa, el siguiente S-PE (S-PE2) o el T-PE ACTIVO (T-PE1) se obtiene buscando el S-PE (S-PE1) que utilizó para configurar el pseudocable en la dirección de reenvío.

Provisioning a T-PE

Para admitir FEC 129 tipo 2 AII, el T-PE necesita configurar la dirección IP de su T-PE remoto, un ID global y un ID de circuito de conexión. No se admiten rutas explícitas en las que se especifique explícitamente un conjunto de S-PE para usar en un T-PE. Esto elimina la necesidad de aprovisionar cada S-PE con un AII tipo 2.

Stitching an MS-PW

Un S-PE realiza las siguientes operaciones de etiqueta MPLS antes de reenviar el mensaje de asignación de etiquetas recibido al siguiente S-PE:

Abre la etiqueta del túnel MPLS.

Aparece la etiqueta VC.

Inserta una nueva etiqueta de VC.

Inserta una etiqueta de túnel MPLS utilizada para el siguiente segmento.

Establishing an MS-PW

Después de completar la configuración necesaria, se establece un MS-PW de la siguiente manera:

Los valores SAII se intercambian entre T-PE1 y T-PE2 mediante BGP.

T-PE1 asume el rol de T-PE activo, ya que está configurado con un valor SAII más alto. T-PE2 se convierte en el T-PE pasivo.

T-PE1 recibe la ruta BGP-AD originada por T-PE2. Compara los valores de AII obtenidos de T-PE2 en la ruta BGP-AD recibida con los valores de AII aprovisionados localmente.

Si los valores de AII coinciden, T-PE1 realiza una búsqueda de ruta BGP-AD para elegir el primer S-PE (S-PE1).

T-PE1 envía un mensaje de asignación de etiquetas LDP a S-PE1.

Utilizando la ruta BGP-AD originada en T-PE2 y el mensaje de asignación de etiquetas LDP recibido de T-PE1, S-PE1 selecciona el siguiente S-PE (S-PE2) en la dirección de reenvío.

Para ello, S-PE1 compara SAII obtenido de la ruta BGP-AD con el TAI del mensaje de asignación de etiquetas LDP.

Si los valores de AII coinciden, S-PE1 encuentra S-PE2 a través del siguiente salto del BGP asociado con la ruta BGP-AD.

El proceso de selección de S-PE continúa hasta que el último S-PE establece una sesión de T-LDP con T-PE2. Cuando T-PE2 recibe el mensaje de asignación de etiquetas LDP del último S-PE (S-PE2), inicia su propio mensaje de asignación de etiquetas y lo envía de vuelta a S-PE2.

Cuando se reciben todos los mensajes de asignación de etiquetas en S-PE1 y S-PE2, los S-PE instalan las rutas de unión. Por lo tanto, cuando el MS-PW se establece en la dirección inversa, los S-PE no necesitan realizar la búsqueda de ruta BGP-AD para determinar su próximo salto como lo hicieron en la dirección de reenvío.

OAM Support for an MS-PW

Una vez establecido MS-PW, se pueden ejecutar las siguientes capacidades de OAM desde los dispositivos T-PE:

Señal

Verificación de conectividad de extremo a extremo entre T-PE

Si T-PE1, S-PE y T-PE2 admiten la palabra de control (CW), el plano de control del pseudocable negocia automáticamente el uso del CW. El canal de control (CC) tipo 3 de verificación de conectividad de circuito virtual (VCCV) funcionará correctamente independientemente de si el CW está habilitado o no en el pseudocable. Sin embargo, VCCV tipo 1, que se usa solo para la verificación de extremo a extremo, solo se admite si CW está habilitado.

A continuación se muestra un ejemplo:

Ping de T-P1 a T-PE2

user@T-PE1> ping mpls l2vpn fec129 instance instance-name local-id SAII of T-PE1 remote-pe-address address of T-PE2 remote-id TAII of T-PE2

o

user@T-PE1> ping mpls l2vpn fec129 interface CE1-facing interface

Verificación parcial de conectividad de T-PE a cualquier S-PE

Para rastrear parte de un MS-PW, se puede usar el TTL de la etiqueta de pseudocable para forzar que el mensaje VCCV aparezca en un nodo intermedio. Cuando el TTL expira, el S-PE puede determinar que el paquete es un paquete VCCV comprobando el CW o buscando un encabezado IP válido con el puerto de destino UDP 3502 (si el CW no está en uso). A continuación, el paquete debe desviarse al procesamiento VCCV.

Si T-PE1 envía un mensaje VCCV con el TTL de la etiqueta de pseudocable igual a 1, el TTL caduca en el S-PE. T-PE1 puede así verificar el primer segmento del pseudocable.

El paquete VCCV se construye de acuerdo con RFC 4379. Toda la información necesaria para crear el paquete ping LSP de VCCV se recopila mediante la inspección de los TLV de S-PE. Este uso del TTL está sujeto a la precaución expresada en RFC 5085. Si un penúltimo LSR entre S-PE o entre un S-PE y un T-PE manipula la etiqueta de pseudocable TTL, es posible que el mensaje VCCV no salga del MS-PW en el S-PE correcto.

A continuación se muestra un ejemplo:

Ping de T-PE1 a S-PE

user@T-PE1> ping mpls l2vpn fec129 interface CE1-facing interface bottom-label-ttl segment

El

bottom-label-ttlvalor es 1 para S-PE1 y 2 para S-PE2.La

bottom-label-ttlinstrucción establece el TTL de etiqueta de VC correcto, de modo que los paquetes se conecten al SS-PW correcto para el procesamiento de VCCV.

Nota:Junos OS admite VCCV tipo 1 y tipo 3 para la capacidad MS-PW OAM. VCCV tipo 2 no es compatible.

Traceroute

Traceroute prueba cada S-PE a lo largo de la ruta del MS-PW en una sola operación similar al seguimiento de LSP. Esta operación es capaz de determinar la ruta de datos real del MS-PW y se utiliza para MS-PW señalados dinámicamente.

user@T-PE1> traceroute mpls l2vpn fec129 interface CE1-facing interface

Detección de reenvío bidireccional

La detección de reenvío bidireccional (BFD) es un protocolo de detección diseñado para proporcionar tiempos de detección de errores de ruta de reenvío rápidos para todos los tipos de medios, encapsulaciones, topologías y protocolos de enrutamiento. Además de la detección de errores en las rutas de reenvío rápido, BFD proporciona un método coherente de detección de fallos para los administradores de red. El enrutador o conmutador se puede configurar para registrar un mensaje de registro del sistema (syslog) cuando BFD deja de funcionar.

user@T-PE1> show bfd session extensive

Configuración

Configuración de un MS-PW entre áreas

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red y, a continuación, copie y pegue los comandos en la CLI en el nivel de [edit] jerarquía.

T-PE1

set interfaces ge-3/1/0 unit 0 family inet address 192.0.2.1/24 set interfaces ge-3/1/0 unit 0 family mpls set interfaces ge-3/1/2 encapsulation ethernet-ccc set interfaces ge-3/1/2 unit 0 set interfaces lo0 unit 0 family inet address 10.255.10.1/32 primary set routing-options autonomous-system 100 set protocols mpls interface all set protocols mpls interface fxp0.0 disable set protocols bgp family l2vpn auto-discovery-mspw set protocols bgp group mspw type internal set protocols bgp group mspw local-address 10.255.10.1 set protocols bgp group mspw neighbor 10.255.2.1 set protocols ospf area 0.0.0.0 interface lo0.0 set protocols ospf area 0.0.0.0 interface all set protocols ospf area 0.0.0.0 interface fxp0.0 disable set protocols ldp interface all set protocols ldp interface fxp0.0 disable set protocols ldp interface lo0.0 set routing-instances ms-pw instance-type l2vpn set routing-instances ms-pw interface ge-3/1/2.0 set routing-instances ms-pw route-distinguisher 10.10.10.10:15 set routing-instances ms-pw l2vpn-id l2vpn-id:100:15 set routing-instances ms-pw vrf-target target:100:115 set routing-instances ms-pw protocols l2vpn site CE1 source-attachment-identifier 800:800:800 set routing-instances ms-pw protocols l2vpn site CE1 interface ge-3/1/2.0 target-attachment-identifier 700:700:700 set routing-instances ms-pw protocols l2vpn pseudowire-status-tlv set routing-instances ms-pw protocols l2vpn oam bfd-liveness-detection minimum-interval 300

P1

set interfaces ge-2/0/0 unit 0 family inet address 192.0.2.2/24 set interfaces ge-2/0/0 unit 0 family mpls set interfaces ge-2/0/2 unit 0 family inet address 192.0.2.13/24 set interfaces ge-2/0/2 unit 0 family mpls set interfaces lo0 unit 0 family inet address 10.255.13.1/32 primary set routing-options autonomous-system 100 set protocols mpls interface all set protocols mpls interface fxp0.0 disable set protocols ospf area 0.0.0.0 interface lo0.0 set protocols ospf area 0.0.0.0 interface all set protocols ospf area 0.0.0.0 interface fxp0.0 disable set protocols ldp interface all set protocols ldp interface fxp0.0 disable set protocols ldp interface lo0.0

S-PE1 (RR 1)

set interfaces ge-1/3/1 unit 0 family inet address 192.0.2.9/24 set interfaces ge-1/3/1 unit 0 family mpls set interfaces ge-1/3/2 unit 0 family inet address 192.0.2.22/24 set interfaces ge-1/3/2 unit 0 family mpls set interfaces lo0 unit 0 family inet address 10.255.2.1/32 primary set routing-options autonomous-system 100 set protocols mpls interface all set protocols mpls interface fxp0.0 disable set protocols bgp family l2vpn auto-discovery-mspw set protocols bgp group mspw type internal set protocols bgp group mspw local-address 10.255.2.1 set protocols bgp group mspw export next-hop-self set protocols bgp group mspw cluster 203.0.113.0 set protocols bgp group mspw neighbor 10.255.10.1 set protocols bgp group mspw neighbor 10.255.3.1 set protocols ospf area 0.0.0.0 interface lo0.0 set protocols ospf area 0.0.0.0 interface all set protocols ospf area 0.0.0.0 interface fxp0.0 disable set protocols ldp interface all set protocols ldp interface fxp0.0 disable set protocols ldp interface lo0.0 set policy-options policy-statement next-hop-self then next-hop self set policy-options policy-statement send-inet0 from protocol bgp set policy-options policy-statement send-inet0 then accept

S-PE2 (RR 2)

set interfaces ge-0/3/1 unit 0 family inet address 192.0.2.10/24 set interfaces ge-0/3/1 unit 0 family mpls set interfaces ge-0/3/2 unit 0 family inet address 192.0.2.14/24 set interfaces ge-0/3/2 unit 0 family mpls set interfaces lo0 unit 0 family inet address 10.255.3.1/32 primary set protocols mpls interface all set protocols mpls interface fxp0.0 disable set protocols bgp family l2vpn auto-discovery-mspw set protocols bgp group mspw type internal set protocols bgp group mspw local-address 10.255.3.1 set protocols bgp group mspw export next-hop-self set protocols bgp group mspw cluster 198.51.100.0 set protocols bgp group mspw neighbor 10.255.2.1 set protocols bgp group mspw neighbor 10.255.14.1 set protocols bgp group int type internal set protocols bgp group int local-address 10.255.3.1 set protocols bgp group int neighbor 10.255.2.1 set protocols ospf area 0.0.0.0 interface all set protocols ospf area 0.0.0.0 interface lo0.0 set protocols ospf area 0.0.0.0 interface fxp0.0 disable set protocols ldp interface all set protocols ldp interface fxp0.0 disable set protocols ldp interface lo0.0 set policy-options policy-statement next-hop-self then next-hop self set policy-options policy-statement send-inet0 from protocol bgp set policy-options policy-statement send-inet0 then accept

P2

set interfaces ge-1/3/1 unit 0 family inet address 192.0.2.5/24 set interfaces ge-1/3/1 unit 0 family mpls set interfaces ge-1/3/2 unit 0 family inet address 192.0.2.4/24 set interfaces ge-1/3/2 unit 0 family mpls set interfaces lo0 unit 0 family inet address 10.255.4.1/32 primary set routing-options autonomous-system 100 set protocols mpls interface all set protocols mpls interface fxp0.0 disable set protocols ospf area 0.0.0.0 interface all set protocols ospf area 0.0.0.0 interface lo0.0 set protocols ospf area 0.0.0.0 interface fxp0.0 disable set protocols ldp interface all set protocols ldp interface fxp0.0 disable set protocols ldp interface lo0.0

T-PE2

set interfaces ge-2/0/0 encapsulation ethernet-ccc set interfaces ge-2/0/0 unit 0 set interfaces ge-2/0/2 unit 0 family inet address 192.0.2.15/24 set interfaces ge-2/0/2 unit 0 family mpls set interfaces lo0 unit 0 family inet address 10.255.14.1/32 primary set routing-options autonomous-system 100 set protocols mpls interface all set protocols mpls interface fxp0.0 disable set protocols bgp family l2vpn auto-discovery-mspw set protocols bgp group mspw type internal set protocols bgp group mspw local-address 10.255.14.1 set protocols bgp group mspw neighbor 10.255.3.1 set protocols ospf area 0.0.0.0 interface all set protocols ospf area 0.0.0.0 interface fxp0.0 disable set protocols ospf area 0.0.0.0 interface lo0.0 passive set protocols ldp interface all set protocols ldp interface fxp0.0 disable set protocols ldp interface lo0.0 set routing-instances ms-pw instance-type l2vpn set routing-instances ms-pw interface ge-2/0/0.0 set routing-instances ms-pw route-distinguisher 10.10.10.10:15 set routing-instances ms-pw l2vpn-id l2vpn-id:100:15 set routing-instances ms-pw vrf-target target:100:115 set routing-instances ms-pw protocols l2vpn site CE2 source-attachment-identifier 700:700:700 set routing-instances ms-pw protocols l2vpn site CE2 interface ge-2/0/0.0 target-attachment-identifier 800:800:800 set routing-instances ms-pw protocols l2vpn pseudowire-status-tlv set routing-instances ms-pw protocols l2vpn oam bfd-liveness-detection minimum-interval 300

Procedimiento paso a paso

En el ejemplo siguiente, debe explorar por varios niveles en la jerarquía de configuración. Para obtener información acerca de cómo navegar por la CLI, consulte Uso del editor de CLI en modo de configuración.

Para configurar T-PE1 en el escenario entre áreas:

Repita este procedimiento para el dispositivo T-PE2 en el dominio MPLS, después de modificar los nombres de interfaz, direcciones y otros parámetros adecuados.

Configure las interfaces T-PE1.

[edit interfaces]user@T-PE1# set ge-3/1/0 unit 0 family inet address 192.0.2.1/24 user@T-PE1# set ge-3/1/0 unit 0 family mpls user@T-PE1# set ge-3/1/2 encapsulation ethernet-ccc user@T-PE1# set ge-3/1/2 unit 0 user@T-PE1# set lo0 unit 0 family inet address 10.255.10.1/32 primaryEstablezca el número de sistema autónomo.

[edit routing-options]user@T-PE1# set autonomous-system 100Habilite MPLS en todas las interfaces de T-PE1, excluyendo la interfaz de administración.

[edit protocols]user@T-PE1# set mpls interface all user@T-PE1# set mpls interface fxp0.0 disableHabilite la detección automática de S-PE intermedios que componen el MS-PW mediante BGP.

[edit protocols]user@T-PE1# set bgp family l2vpn auto-discovery-mspwConfigure el grupo BGP para T-PE1.

[edit protocols]user@T-PE1# set bgp group mspw type internalAsigne direcciones locales y de vecinos al grupo mspw para que T-PE1 se empareje con S-PE1.

[edit protocols]user@T-PE1# set bgp group mspw local-address 10.255.10.1 user@T-PE1# set bgp group mspw neighbor 10.255.2.1Configure OSPF en todas las interfaces de T-PE1, excluyendo la interfaz de administración.

[edit protocols] user@T-PE1# set ospf area 0.0.0.0 interface lo0.0 user@T-PE1# set ospf area 0.0.0.0 interface all user@T-PE1# set ospf area 0.0.0.0 interface fxp0.0 disable

Configure LDP en todas las interfaces de T-PE1, excluyendo la interfaz de administración.

[edit protocols] user@T-PE1# set ldp interface all user@T-PE1# set ldp interface fxp0.0 disable user@T-PE1# set ldp interface lo0.0

Configure la instancia de enrutamiento VPN de capa 2 en T-PE1.

[edit routing-instances] user@T-PE1# set ms-pw instance-type l2vpn

Asigne el nombre de interfaz para la instancia de enrutamiento mspw.

[edit routing-instances] user@T-PE1# set ms-pw interface ge-3/1/2.0

Configure el diferenciador de ruta para la instancia de enrutamiento mspw.

[edit routing-instances] user@T-PE1# set ms-pw route-distinguisher 10.10.10.10:15

Configure la comunidad de ID de VPN de capa 2 para FEC 129 MS-PW.

[edit routing-instances] user@T-PE1# set ms-pw l2vpn-id l2vpn-id:100:15

Configure un destino de enrutamiento y reenvío VPN (VRF) para la instancia de enrutamiento mspw.

[edit routing-instances] user@T-PE1# set ms-pw vrf-target target:100:115

Configure el valor del identificador de datos adjuntos de origen (SAI) mediante VPN de capa 2 como protocolo de enrutamiento para la instancia de enrutamiento mspw.

[edit routing-instances] user@T-PE1# set ms-pw protocols l2vpn site CE1 source-attachment-identifier 800:800:800

Asigne el nombre de interfaz que conecta el sitio CE1 a la VPN y configure el valor del identificador de datos adjuntos (TAI) de destino mediante VPN de capa 2 como protocolo de enrutamiento para la instancia de enrutamiento mspw.

[edit routing-instances] user@T-PE1# set ms-pw protocols l2vpn site CE1 interface ge-3/1/2.0 target-attachment-identifier 700:700:700

(Opcional) Configure T-PE1 para enviar TLV de estado de MS-PW.

[edit routing-instances] user@T-PE1# set ms-pw protocols l2vpn pseudowire-status-tlv

(Opcional) Configure las capacidades de OAM para la VPN.

[edit routing-instances] user@T-PE1# set ms-pw protocols l2vpn oam bfd-liveness-detection minimum-interval 300

Procedimiento paso a paso

En el ejemplo siguiente, debe explorar por varios niveles en la jerarquía de configuración. Para obtener información acerca de cómo navegar por la CLI, consulte Uso del editor de CLI en modo de configuración.

Para configurar S-PE1 (RR 1) en el escenario entre áreas:

Repita este procedimiento para el dispositivo S-PE2 (RR 2) en el dominio MPLS, después de modificar los nombres de interfaz, direcciones y otros parámetros adecuados.

Configure las interfaces S-PE1.

[edit interfaces]user@S-PE1# set ge-1/3/1 unit 0 family inet address 192.0.2.9/24 user@S-PE1# set ge-1/3/1 unit 0 family mpls user@S-PE1# set ge-1/3/2 unit 0 family inet address 192.0.2.22/24 user@S-PE1# set ge-1/3/2 unit 0 family mpls user@S-PE1# set lo0 unit 0 family inet address 10.255.2.1/32 primaryEstablezca el número de sistema autónomo.

[edit routing-options]user@S-PE1# set autonomous-system 100Habilite MPLS en todas las interfaces de T-PE1, excluyendo la interfaz de administración.

[edit protocols]user@S-PE1# set mpls interface all user@S-PE1# set mpls interface fxp0.0 disableHabilite la detección automática de S-PE mediante BGP.

[edit protocols]user@S-PE1# set bgp family l2vpn auto-discovery-mspwConfigure el grupo BGP para S-PE1.

[edit protocols]user@S-PE1# set bgp group mspw type internalConfigure S-PE1 para que actúe como reflector de ruta.

[edit protocols]user@S-PE1# set bgp group mspw export next-hop-self user@S-PE1# set bgp group mspw cluster 203.0.113.0Asigne direcciones locales y vecinas al grupo mspw para que S-PE1 se empareje con T-PE1 y S-PE2.

[edit protocols]user@S-PE1# set bgp group mspw local-address 10.255.2.1 user@S-PE1# set bgp group mspw neighbor 10.255.10.1 (to T-PE1) user@S-PE1# set bgp group mspw neighbor 10.255.3.1 (to S-PE2)Configure OSPF en todas las interfaces de S-PE1, excluyendo la interfaz de administración.

[edit protocols] user@S-PE1# set ospf area 0.0.0.0 interface all user@S-PE1# set ospf area 0.0.0.0 interface fxp0.0 disable user@S-PE1# set ospf area 0.0.0.0 interface lo0.0

Configure LDP en todas las interfaces de S-PE1, excluyendo la interfaz de administración.

[edit protocols] user@S-PE1# set ldp interface all user@S-PE1# set ldp interface fxp0.0 disable user@S-PE1# set ldp interface lo0.0

Defina la política para habilitar el siguiente salto y aceptar tráfico BGP en S-PE1.

[edit policy-options] user@S-PE1# set policy-statement next-hop-self then next-hop self user@S-PE1# set policy-statement send-inet0 from protocol bgp user@S-PE1# set policy-statement send-inet0 then accept

Resultados

Desde el modo de configuración, escriba los comandos , show protocols, show routing-optionsshow routing-instances, y show policy-options para confirmar la show interfacesconfiguración. Si el resultado no muestra la configuración deseada, repita las instrucciones en este ejemplo para corregir la configuración.

T-PE1

user@T-PE1# show interfaces

ge-3/1/0 {

unit 0 {

family inet {

address 192.0.2.1/24;

}

family mpls;

}

}

ge-3/1/2 {

encapsulation ethernet-ccc;

unit 0;

}

lo0 {

unit 0 {

family inet {

address 10.255.10.1/32 {

primary;

}

}

}

}

user@T-PE1# show routing-options

autonomous-system 100;

user@T-PE1# show protocols

mpls {

interface all;

interface fxp0.0 {

disable;

}

}

bgp {

family l2vpn {

auto-discovery-mspw;

}

group mspw {

type internal;

local-address 10.255.10.1;

neighbor 10.255.2.1;

}

}

ospf {

area 0.0.0.0 {

interface all;

interface fxp0.0 {

disable;

}

interface lo0.0;

}

}

ldp {

interface all;

interface fxp0.0 {

disable;

}

interface lo0.0;

}

user@T-PE1# show routing-instances

ms-pw {

instance-type l2vpn;

interface ge-3/1/2.0;

route-distinguisher 10.10.10.10:15;

l2vpn-id l2vpn-id:100:15;

vrf-target target:100:115;

protocols {

l2vpn {

site CE1 {

source-attachment-identifier 800:800:800;

interface ge-3/1/2.0 {

target-attachment-identifier 700:700:700;

}

}

pseudowire-status-tlv;

oam {

bfd-liveness-detection {

minimum-interval 300;

}

}

}

}

}

S-PE1 (RR 1)

user@S-PE1# show interfaces

ge-1/3/1 {

unit 0 {

family inet {

address 192.0.2.9/24;

}

family mpls;

}

}

ge-1/3/2 {

unit 0 {

family inet {

address 192.0.2.22/24;

}

family mpls;

}

}

lo0 {

unit 0 {

family inet {

address 10.255.2.1/32 {

primary;

}

}

}

}

user@S-PE1# show routing-options

autonomous-system 100;

user@S-PE1# show protocols

mpls {

interface all;

interface fxp0.0 {

disable;

}

}

bgp {

family l2vpn {

auto-discovery-mspw;

}

group mspw {

type internal;

local-address 10.255.2.1;

export next-hop-self;

cluster 203.0.113.0;

neighbor 10.255.10.1;

neighbor 10.255.3.1;

}

}

ospf {

area 0.0.0.0 {

interface lo0.0;

interface all;

interface fxp0.0 {

disable;

}

}

}

ldp {

interface all;

interface fxp0.0 {

disable;

}

interface lo0.0;

}

user@S-PE1# show policy-options

policy-statement next-hop-self {

then {

next-hop self;

}

}

policy-statement send-inet0 {

from protocol bgp;

then accept;

}

Cuando termine de configurar el dispositivo, ingrese commit en el modo de configuración.

Configuración de un MS-PW de interAS

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red y, a continuación, copie y pegue los comandos en la CLI en el nivel de [edit] jerarquía.

T-PE1

set interfaces ge-3/1/0 unit 0 family inet address 192.0.2.1/24 set interfaces ge-3/1/0 unit 0 family mpls set interfaces ge-3/1/2 encapsulation ethernet-ccc set interfaces ge-3/1/2 unit 0 set interfaces lo0 unit 0 family inet address 10.255.10.1/32 primary set routing-options autonomous-system 1 set protocols mpls interface all set protocols mpls interface fxp0.0 disable set protocols bgp family l2vpn auto-discovery-mspw set protocols bgp group mspw type internal set protocols bgp group mspw local-address 10.255.10.1 set protocols bgp group mspw neighbor 10.255.2.1 set protocols ospf area 0.0.0.0 interface lo0.0 set protocols ospf area 0.0.0.0 interface all set protocols ospf area 0.0.0.0 interface fxp0.0 disable set protocols ldp interface all set protocols ldp interface fxp0.0 disable set protocols ldp interface lo0.0 set routing-instances ms-pw instance-type l2vpn set routing-instances ms-pw interface ge-3/1/2.0 set routing-instances ms-pw route-distinguisher 10.10.10.10:15 set routing-instances ms-pw l2vpn-id l2vpn-id:100:15 set routing-instances ms-pw vrf-target target:100:115 set routing-instances ms-pw protocols l2vpn site CE1 source-attachment-identifier 800:800:800 set routing-instances ms-pw protocols l2vpn site CE1 interface ge-3/1/2.0 target-attachment-identifier 700:700:700 set routing-instances ms-pw protocols l2vpn pseudowire-status-tlv set routing-instances ms-pw protocols l2vpn oam bfd-liveness-detection minimum-interval 300

P1

set interfaces ge-2/0/0 unit 0 family inet address 192.0.2.2/24 set interfaces ge-2/0/0 unit 0 family mpls set interfaces ge-2/0/2 unit 0 family inet address 192.0.2.13/24 set interfaces ge-2/0/2 unit 0 family mpls set interfaces lo0 unit 0 family inet address 10.255.13.1/32 primary set routing-options autonomous-system 1 set protocols mpls interface all set protocols mpls interface fxp0.0 disable set protocols ospf area 0.0.0.0 interface lo0.0 set protocols ospf area 0.0.0.0 interface all set protocols ospf area 0.0.0.0 interface fxp0.0 disable set protocols ldp interface all set protocols ldp interface fxp0.0 disable set protocols ldp interface lo0.0

S-PE1 (ASBR 1)

set interfaces ge-1/3/1 unit 0 family inet address 192.0.2.9/24 set interfaces ge-1/3/1 unit 0 family mpls set interfaces ge-1/3/2 unit 0 family inet address 192.0.2.22/24 set interfaces ge-1/3/2 unit 0 family mpls set interfaces lo0 unit 0 family inet address 10.255.2.1/32 primary set routing-options autonomous-system 1 set protocols mpls interface all set protocols mpls interface fxp0.0 disable set protocols bgp family l2vpn auto-discovery-mspw set protocols bgp group to_T-PE1 type internal set protocols bgp group to_T-PE1 local-address 10.255.2.1 set protocols bgp group to_T-PE1 export next-hop-self set protocols bgp group to_T-PE1 neighbor 10.255.10.1 set protocols bgp group to_S-PE2 type external set protocols bgp group to_S-PE2 local-address 10.255.2.1 set protocols bgp group to_S-PE2 peer-as 2 set protocols bgp group to_S-PE2 neighbor 10.255.3.1 multihop ttl 1 set protocols ospf area 0.0.0.0 interface lo0.0 passive set protocols ospf area 0.0.0.0 interface all set protocols ospf area 0.0.0.0 interface fxp0.0 disable set protocols ldp interface all set protocols ldp interface fxp0.0 disable set protocols ldp interface lo0.0 set policy-options policy-statement next-hop-self then next-hop self

S-PE2 (ASBR 2)

set interfaces ge-0/3/1 unit 0 family inet address 192.0.2.10/24 set interfaces ge-0/3/1 unit 0 family mpls set interfaces ge-0/3/2 unit 0 family inet address 192.0.2.14/24 set interfaces ge-0/3/2 unit 0 family mpls set interfaces lo0 unit 0 family inet address 10.255.3.1/32 primary set routing-options autonomous-system 2 set protocols mpls interface all set protocols mpls interface fxp0.0 disable set protocols bgp family l2vpn auto-discovery-mspw set protocols bgp group to_T-PE2 type internal set protocols bgp group to_T-PE2 local-address 10.255.3.1 set protocols bgp group to_T-PE2 export next-hop-self set protocols bgp group to_T-PE2 neighbor 10.255.14.1 set protocols bgp group to_S-PE1 type external set protocols bgp group to_S-PE1 local-address 10.255.3.1 set protocols bgp group to_S-PE1 peer-as 1 set protocols bgp group to_S-PE1 neighbor 10.255.2.1 multihop ttl 1 set protocols ospf area 0.0.0.0 interface all set protocols ospf area 0.0.0.0 interface lo0.0 set protocols ospf area 0.0.0.0 interface fxp0.0 disable set protocols ldp interface all set protocols ldp interface fxp0.0 disable set protocols ldp interface lo0.0 set policy-options policy-statement next-hop-self then next-hop self

P2

set interfaces ge-1/3/1 unit 0 family inet address 192.0.2.5/24 set interfaces ge-1/3/1 unit 0 family mpls set interfaces ge-1/3/2 unit 0 family inet address 192.0.2.4/24 set interfaces ge-1/3/2 unit 0 family mpls set interfaces lo0 unit 0 family inet address 10.255.4.1/32 primary set routing-options autonomous-system 2 set protocols mpls interface all set protocols mpls interface fxp0.0 disable set protocols ospf area 0.0.0.0 interface all set protocols ospf area 0.0.0.0 interface lo0.0 set protocols ospf area 0.0.0.0 interface fxp0.0 disable set protocols ldp interface all set protocols ldp interface fxp0.0 disable set protocols ldp interface lo0.0

T-PE2

set interfaces ge-2/0/0 encapsulation ethernet-ccc set interfaces ge-2/0/0 unit 0 set interfaces ge-2/0/2 unit 0 family inet address 192.0.2.15/24 set interfaces ge-2/0/2 unit 0 family mpls set interfaces lo0 unit 0 family inet address 10.255.14.1/32 primary set routing-options autonomous-system 2 set protocols mpls interface all set protocols mpls interface fxp0.0 disable set protocols bgp family l2vpn auto-discovery-mspw set protocols bgp group mspw type internal set protocols bgp group mspw local-address 10.255.14.1 set protocols bgp group mspw neighbor 10.255.3.1 set protocols ospf area 0.0.0.0 interface all set protocols ospf area 0.0.0.0 interface fxp0.0 disable set protocols ospf area 0.0.0.0 interface lo0.0 passive set protocols ldp interface all set protocols ldp interface fxp0.0 disable set protocols ldp interface lo0.0 set routing-instances ms-pw instance-type l2vpn set routing-instances ms-pw interface ge-2/0/0.0 set routing-instances ms-pw route-distinguisher 10.10.10.10:15 set routing-instances ms-pw l2vpn-id l2vpn-id:100:15 set routing-instances ms-pw vrf-target target:100:115 set routing-instances ms-pw protocols l2vpn site CE2 source-attachment-identifier 700:700:700 set routing-instances ms-pw protocols l2vpn site CE2 interface ge-2/0/0.0 target-attachment-identifier 800:800:800 set routing-instances ms-pw protocols l2vpn pseudowire-status-tlv set routing-instances ms-pw protocols l2vpn oam bfd-liveness-detection minimum-interval 300

Procedimiento paso a paso

En el ejemplo siguiente, debe explorar por varios niveles en la jerarquía de configuración. Para obtener información acerca de cómo navegar por la CLI, consulte Uso del editor de CLI en modo de configuración.

Para configurar el enrutador T-PE1 en el escenario interAS:

Repita este procedimiento para el dispositivo T-PE2 en el dominio MPLS, después de modificar los nombres de interfaz, direcciones y otros parámetros adecuados.

Configure las interfaces T-PE1.

[edit interfaces]user@T-PE1# set ge-3/1/0 unit 0 family inet address 192.0.2.1/24 user@T-PE1# set ge-3/1/0 unit 0 family mpls user@T-PE1# set ge-3/1/2 encapsulation ethernet-ccc user@T-PE1# set ge-3/1/2 unit 0 user@T-PE1# set lo0 unit 0 family inet address 10.255.10.1/32 primaryEstablezca el número de sistema autónomo.

[edit routing-options]user@T-PE1# set autonomous-system 1Habilite MPLS en todas las interfaces de T-PE1, excluyendo la interfaz de administración.

[edit protocols]user@T-PE1# set mpls interface all user@T-PE1# set mpls interface fxp0.0 disableHabilite la detección automática de S-PE intermedios que componen el MS-PW mediante BGP.

[edit protocols]user@T-PE1# set bgp family l2vpn auto-discovery-mspwConfigure el grupo BGP para T-PE1.

[edit protocols]user@T-PE1# set bgp group mspw type internalAsigne direcciones locales y de vecinos al grupo mspw para que T-PE1 se empareje con S-PE1.

[edit protocols]user@T-PE1# set bgp group mspw local-address 10.255.10.1 user@T-PE1# set bgp group mspw neighbor 10.255.2.1Configure OSPF en todas las interfaces de T-PE1, excluyendo la interfaz de administración.

[edit protocols] user@T-PE1# set ospf area 0.0.0.0 interface lo0.0 user@T-PE1# set ospf area 0.0.0.0 interface all user@T-PE1# set ospf area 0.0.0.0 interface fxp0.0 disable

Configure LDP en todas las interfaces de T-PE1, excluyendo la interfaz de administración.

[edit protocols] user@T-PE1# set ldp interface all user@T-PE1# set ldp interface fxp0.0 disable user@T-PE1# set ldp interface lo0.0

Configure la instancia de enrutamiento VPN de capa 2 en T-PE1.

[edit routing-instances] user@T-PE1# set ms-pw instance-type l2vpn

Asigne el nombre de interfaz para la instancia de enrutamiento mspw.

[edit routing-instances] user@T-PE1# set ms-pw interface ge-3/1/2.0

Configure el diferenciador de ruta para la instancia de enrutamiento mspw.

[edit routing-instances] user@T-PE1# set ms-pw route-distinguisher 10.10.10.10:15

Configure la comunidad de ID de VPN de capa 2 para FEC 129 MS-PW.

[edit routing-instances] user@T-PE1# set ms-pw l2vpn-id l2vpn-id:100:15

Configure un destino de enrutamiento y reenvío VPN (VRF) para la instancia de enrutamiento mspw.

[edit routing-instances] user@T-PE1# set ms-pw vrf-target target:100:115

Configure el valor del identificador de datos adjuntos de origen (SAI) mediante VPN de capa 2 como protocolo de enrutamiento para la instancia de enrutamiento mspw.

[edit routing-instances] user@T-PE1# set ms-pw protocols l2vpn site CE1 source-attachment-identifier 800:800:800

Asigne el nombre de interfaz que conecta el sitio CE1 a la VPN y configure el valor del identificador de datos adjuntos (TAI) de destino mediante VPN de capa 2 como protocolo de enrutamiento para la instancia de enrutamiento mspw.

[edit routing-instances] user@T-PE1# set ms-pw protocols l2vpn site CE1 interface ge-3/1/2.0 target-attachment-identifier 700:700:700

(Opcional) Configure T-PE1 para enviar TLV de estado de MS-PW.

[edit routing-instances] user@T-PE1# set ms-pw protocols l2vpn pseudowire-status-tlv

(Opcional) Configure las capacidades de OAM para la VPN.

[edit routing-instances] user@T-PE1# set ms-pw protocols l2vpn oam bfd-liveness-detection minimum-interval 300

Procedimiento paso a paso

En el ejemplo siguiente, debe explorar por varios niveles en la jerarquía de configuración. Para obtener información acerca de cómo navegar por la CLI, consulte Uso del editor de CLI en modo de configuración.

Para configurar S-PE1 (ASBR 1) en el escenario interAS:

Repita este procedimiento para el dispositivo S-PE2 (ASBR 2) en el dominio MPLS, después de modificar los nombres de interfaz, direcciones y otros parámetros adecuados.

Configure interfaces S-PE1 (ASBR 1).

[edit interfaces]user@S-PE1# set ge-1/3/1 unit 0 family inet address 192.0.2.9/24 user@S-PE1# set ge-1/3/1 unit 0 family mpls user@S-PE1# set ge-1/3/2 unit 0 family inet address 192.0.2.22/24 user@S-PE1# set ge-1/3/2 unit 0 family mpls user@S-PE1# set lo0 unit 0 family inet address 10.255.2.1/32 primaryEstablezca el número de sistema autónomo.

[edit routing-options]user@S-PE1# set autonomous-system 1Habilite MPLS en todas las interfaces de S-PE1 (ASBR 1), excluyendo la interfaz de administración.

[edit protocols]user@S-PE1# set mpls interface all user@S-PE1# set mpls interface fxp0.0 disableHabilite la detección automática de S-PE mediante BGP.

[edit protocols]user@S-PE1# set bgp family l2vpn auto-discovery-mspwConfigure el grupo IBGP para que S-PE1 (ASBR 1) se empareje con T-PE1.

[edit protocols]user@S-PE1# set bgp group to_T-PE1 type internalConfigure los parámetros del grupo IBGP.

[edit protocols]user@S-PE1# set bgp group to_T-PE1 local-address 10.255.2.1 user@S-PE1# set bgp group to_T-PE1 export next-hop-self user@S-PE1# set bgp group to_T-PE1 neighbor 10.255.10.1Configure el grupo EBGP para que S-PE1 (ASBR 1) se empareje con S-PE2 (ASBR 2).

[edit protocols]user@S-PE1# set bgp group to_S-PE2 type externalConfigure los parámetros del grupo EBGP.

[edit protocols]user@S-PE1# set bgp group to_S-PE2 local-address 10.255.2.1 user@S-PE1# set bgp group to_S-PE2 peer-as 2 user@S-PE1# set bgp group to_S-PE2 neighbor 10.255.3.1 multihop ttl 1Configure OSPF en todas las interfaces de S-PE1 (ASBR 1), excluyendo la interfaz de administración.

[edit protocols] user@S-PE1# set ospf area 0.0.0.0 interface all user@S-PE1# set ospf area 0.0.0.0 interface fxp0.0 disable user@S-PE1# set ospf area 0.0.0.0 interface lo0.0 passive

Configure LDP en todas las interfaces de S-PE1 (ASBR 1), excluyendo la interfaz de administración.

[edit protocols] user@S-PE1# set ldp interface all user@S-PE1# set ldp interface fxp0.0 disable user@S-PE1# set ldp interface lo0.0

Defina la política para habilitar el next hop-self en S-PE1 (ASBR 1).

[edit policy-options] user@S-PE1# set policy-statement next-hop-self then next-hop self

Resultados

Desde el modo de configuración, escriba los comandos , show protocols, show routing-optionsshow routing-instances, y show policy-options para confirmar la show interfacesconfiguración. Si el resultado no muestra la configuración deseada, repita las instrucciones en este ejemplo para corregir la configuración.

T-PE1

user@T-PE1# show interfaces

ge-3/1/0 {

unit 0 {

family inet {

address 192.0.2.1/24;

}

family mpls;

}

}

ge-3/1/2 {

encapsulation ethernet-ccc;

unit 0;

}

lo0 {

unit 0 {

family inet {

address 10.255.10.1/32 {

primary;

}

}

}

}

user@T-PE1# show routing-options

autonomous-system 1;

user@T-PE1# show protocols

mpls {

interface all;

interface fxp0.0 {

disable;

}

}

bgp {

family l2vpn {

auto-discovery-mspw;

}

group mspw {

type internal;

local-address 10.255.10.1;

neighbor 10.255.2.1;

}

}

ospf {

area 0.0.0.0 {

interface all;

interface fxp0.0 {

disable;

}

interface lo0.0;

}

}

ldp {

interface all;

interface fxp0.0 {

disable;

}

interface lo0.0;

}

user@T-PE1# show routing-instances

ms-pw {

instance-type l2vpn;

interface ge-3/1/2.0;

route-distinguisher 10.10.10.10:15;

l2vpn-id l2vpn-id:100:15;

vrf-target target:100:115;

protocols {

l2vpn {

site CE1 {

source-attachment-identifier 800:800:800;

interface ge-3/1/2.0 {

target-attachment-identifier 700:700:700;

}

}

pseudowire-status-tlv;

oam {

bfd-liveness-detection {

minimum-interval 300;

}

}

}

}

}

S-PE1 (RR 1)

user@S-PE1# show interfaces

ge-1/3/1 {

unit 0 {

family inet {

address 192.0.2.9/24;

}

family mpls;

}

}

ge-1/3/2 {

unit 0 {

family inet {

address 192.0.2.22/24;

}

family mpls;

}

}

lo0 {

unit 0 {

family inet {

address 10.255.2.1/32 {

primary;

}

}

}

}

user@T-PE1# show routing-options

autonomous-system 1;

user@S-PE1# show protocols

mpls {

interface all;

interface fxp0.0 {

disable;

}

}

bgp {

family l2vpn {

auto-discovery-mspw;

}

group to_T-PE1 {

type internal;

local-address 10.255.2.1;

export next-hop-self;

neighbor 10.255.10.1;

}

group to_S-PE2 {

type external;

local-address 10.255.2.1;

peer-as 2;

neighbor 10.255.3.1 {

multihop {

ttl 1;

}

}

}

}

ospf {

area 0.0.0.0 {

interface lo0.0 {

passive;

}

interface all;

interface fxp0.0 {

disable;

}

}

}

ldp {

interface all;

interface fxp0.0 {

disable;

}

interface lo0.0;

}

user@T-PE1# show policy-options

policy-statement next-hop-self {

then {

next-hop self;

}

}

Cuando termine de configurar el dispositivo, ingrese commit en el modo de configuración.

Verificación

Confirme que la configuración funcione correctamente.

- Verificación de las rutas

- Verificación de la base de datos LDP

- Comprobación de las conexiones MS-PW en T-PE1

- Comprobación de las conexiones MS-PW en S-PE1

- Comprobación de las conexiones MS-PW en S-PE2

- Comprobación de las conexiones MS-PW en T-PE2

Verificación de las rutas

Propósito

Compruebe que se han aprendido las rutas esperadas.

Acción

Desde el modo operativo, ejecute el show route comando para las bgp.l2vpn.1tablas , ldp.l2vpn.1, mpls.0y ms-pw.l2vpn.1 enrutamiento.

Desde el modo operativo, ejecute el show route table bgp.l2vpn.1 comando.

user@T-PE1> show route table bgp.l2vpn.1

bgp.l2vpn.1: 1 destinations, 1 routes (1 active, 0 holddown, 0 hidden)

+ = Active Route, - = Last Active, * = Both

10.10.10.10:15:700:0.0.2.188:700/160 AD2

*[BGP/170] 16:13:11, localpref 100, from 10.255.2.1

AS path: 2 I, validation-state: unverified

> to 203.0.113.2 via ge-3/1/0.0, Push 300016Desde el modo operativo, ejecute el show route table ldp.l2vpn.1 comando.

user@T-PE1> show route table ldp.l2vpn.1

ldp.l2vpn.1: 1 destinations, 1 routes (1 active, 0 holddown, 0 hidden)

+ = Active Route, - = Last Active, * = Both

10.255.2.1:CtrlWord:5:100:15:700:0.0.2.188:700:800:0.0.3.32:800/304 PW2

*[LDP/9] 16:21:27

DiscardDesde el modo operativo, ejecute el show route table mpls.0 comando.

user@T-PE1> show route table mpls.0

mpls.0: 12 destinations, 12 routes (12 active, 0 holddown, 0 hidden)

+ = Active Route, - = Last Active, * = Both

0 *[MPLS/0] 1w6d 00:28:26, metric 1

Receive

1 *[MPLS/0] 1w6d 00:28:26, metric 1

Receive

2 *[MPLS/0] 1w6d 00:28:26, metric 1

Receive

13 *[MPLS/0] 1w6d 00:28:26, metric 1

Receive

299920 *[LDP/9] 1w5d 01:26:08, metric 1

> to 203.0.113.2 via ge-3/1/0.0, Pop

299920(S=0) *[LDP/9] 1w5d 01:26:08, metric 1

> to 203.0.113.2 via ge-3/1/0.0, Pop

299936 *[LDP/9] 1w5d 01:26:08, metric 1

> to 203.0.113.2 via ge-3/1/0.0, Swap 300016

300096 *[LDP/9] 16:22:35, metric 1

> to 203.0.113.2 via ge-3/1/0.0, Swap 300128

300112 *[LDP/9] 16:22:35, metric 1

> to 203.0.113.2 via ge-3/1/0.0, Swap 300144

300128 *[LDP/9] 16:22:35, metric 1

> to 203.0.113.2 via ge-3/1/0.0, Swap 300160

300144 *[L2VPN/7] 16:22:33

> via ge-3/1/2.0, Pop Offset: 4

ge-3/1/2.0 *[L2VPN/7] 16:22:33, metric2 1

> to 203.0.113.2 via ge-3/1/0.0, Push 300176, Push 300016(top) Offset: 252Desde el modo operativo, ejecute el show route table ms-pw.l2vpn.1 comando.

user@T-PE1> show route table ms-pw.l2vpn.1

ms-pw.l2vpn.1: 4 destinations, 4 routes (4 active, 0 holddown, 0 hidden)

+ = Active Route, - = Last Active, * = Both

10.10.10.10:15:700:0.0.2.188:700/160 AD2

*[BGP/170] 16:23:27, localpref 100, from 10.255.2.1

AS path: 2 I, validation-state: unverified

> to 203.0.113.2 via ge-3/1/0.0, Push 300016

10.10.10.10:15:800:0.0.3.32:800/160 AD2

*[L2VPN/170] 1w5d 23:25:19, metric2 1

Indirect

10.255.2.1:CtrlWord:5:100:15:700:0.0.2.188:700:800:0.0.3.32:800/304 PW2

*[LDP/9] 16:23:25

Discard

10.255.2.1:CtrlWord:5:100:15:800:0.0.3.32:800:700:0.0.2.188:700/304 PW2

*[L2VPN/7] 16:23:27, metric2 1

> to 203.0.113.2 via ge-3/1/0.0, Push 300016Significado

El resultado muestra todas las rutas aprendidas, incluidas las rutas de autodescubrimiento (AD).

El formato del prefijo AD2 es RD:SAII-type2, donde:

RDes el valor distintivo de la ruta.SAII-type2es el valor del identificador de datos adjuntos de origen tipo 2.

El formato del prefijo PW2 es Neighbor_Addr:C:PWtype:l2vpn-id:SAII-type2:TAII-type2, donde:

Neighbor_Addres la dirección de circuito cerrado del dispositivo S-PE vecino.Cindica si Palabra de control (CW) está habilitada o no.CesCtrlWordsi CW está establecido.CesNoCtrlWordsi CW no está establecido.

PWtypeindica el tipo de pseudocable.PWtypees4si está en modo etiquetado Ethernet.PWtypees5si es sólo Ethernet.

l2vpn-ides el identificador de VPN de capa 2 para la instancia de enrutamiento de MS-PW.SAII-type2es el valor del identificador de datos adjuntos de origen tipo 2.TAII-type2es el valor del identificador de datos adjuntos de destino tipo 2.

Verificación de la base de datos LDP

Propósito

Verifique las etiquetas MS-PW recibidas por T-PE1 de S-PE1 y enviadas de T-PE1 a S-PE1.

Acción

Desde el modo operativo, ejecute el show ldp database comando.

user@T-PE1> show ldp database

Input label database, 10.255.10.1:0--10.255.2.1:0

Label Prefix

3 10.255.2.1/32

300112 10.255.3.1/32

300128 10.255.4.1/32

299968 10.255.10.1/32

299904 10.255.13.1/32

300144 10.255.14.1/32

300176 FEC129 CtrlWord ETHERNET 000a0064:0000000f 000002bc:000002bc:000002bc 00000320:00000320:00000320

Output label database, 10.255.10.1:0--10.255.2.1:0

Label Prefix

299936 10.255.2.1/32

300096 10.255.3.1/32

300112 10.255.4.1/32

3 10.255.10.1/32

299920 10.255.13.1/32

300128 10.255.14.1/32

300144 FEC129 CtrlWord ETHERNET 000a0064:0000000f 00000320:00000320:00000320 000002bc:000002bc:000002bc

Input label database, 10.255.10.1:0--10.255.13.1:0

Label Prefix

300016 10.255.2.1/32

300128 10.255.3.1/32

300144 10.255.4.1/32

300080 10.255.10.1/32

3 10.255.13.1/32

300160 10.255.14.1/32

Output label database, 10.255.10.1:0--10.255.13.1:0

Label Prefix

299936 10.255.2.1/32

300096 10.255.3.1/32

300112 10.255.4.1/32

3 10.255.10.1/32

299920 10.255.13.1/32

300128 10.255.14.1/32Significado

Las etiquetas con prefijo están relacionadas con FEC129 el MS-PW.

Comprobación de las conexiones MS-PW en T-PE1

Propósito

Asegúrese de que todas las conexiones FEC 129 MS-PW aparecen correctamente.

Acción

Desde el modo operativo, ejecute el show l2vpn connections extensive comando.

user@T-PE1> show l2vpn connections extensive

Layer-2 VPN connections:

Legend for connection status (St)

EI -- encapsulation invalid NC -- interface encapsulation not CCC/TCC/VPLS

EM -- encapsulation mismatch WE -- interface and instance encaps not same

VC-Dn -- Virtual circuit down NP -- interface hardware not present

CM -- control-word mismatch -> -- only outbound connection is up

CN -- circuit not provisioned <- -- only inbound connection is up

OR -- out of range Up -- operational

OL -- no outgoing label Dn -- down

LD -- local site signaled down CF -- call admission control failure

RD -- remote site signaled down SC -- local and remote site ID collision

LN -- local site not designated LM -- local site ID not minimum designated

RN -- remote site not designated RM -- remote site ID not minimum designated

XX -- unknown connection status IL -- no incoming label

MM -- MTU mismatch MI -- Mesh-Group ID not available

BK -- Backup connection ST -- Standby connection

PF -- Profile parse failure PB -- Profile busy

RS -- remote site standby SN -- Static Neighbor

LB -- Local site not best-site RB -- Remote site not best-site

VM -- VLAN ID mismatch

Legend for interface status

Up -- operational

Dn -- down

Instance: ms-pw

L2vpn-id: 100:15

Number of local interfaces: 1

Number of local interfaces up: 1

ge-3/1/2.0

Local source-attachment-id: 800:0.0.3.32:800 (CE1)

Target-attachment-id Type St Time last up # Up trans

700:0.0.2.188:700 rmt Up Sep 18 01:10:55 2013 1

Remote PE: 10.255.2.1, Negotiated control-word: Yes (Null)

Incoming label: 300048, Outgoing label: 300016

Negotiated PW status TLV: Yes

local PW status code: 0x00000000, Neighbor PW status code: 0x00000000

Local interface: ge-3/1/2.0, Status: Up, Encapsulation: ETHERNET

Pseudowire Switching Points :

Local address Remote address Status

10.255.2.1 10.255.3.1 forwarding

10.255.3.1 10.255.14.1 forwarding

Connection History:

Sep 18 01:10:55 2013 status update timer

Sep 18 01:10:55 2013 PE route changed

Sep 18 01:10:55 2013 Out lbl Update 300016

Sep 18 01:10:55 2013 In lbl Update 300048

Sep 18 01:10:55 2013 loc intf up ge-3/1/2.0Compruebe los siguientes campos en el resultado para comprobar que MS-PW está establecido entre los dispositivos T-PE:

Target-attachment-id: compruebe si el valor TAI es el valor SAI de T-PE2.Remote PE: compruebe si la dirección de circuito cerrado T-PE2 aparece en la lista.Negotiated PW status TLV: asegúrese de que el valor seaYes.Pseudowire Switching Points—Compruebe si los puntos de conmutación aparecen en la lista de S-PE1 a S-PE2 y de S-PE2 a T-PE2.

Significado

MS-PW se establece entre T-PE1 y T-PE2 en la dirección de reenvío.

Comprobación de las conexiones MS-PW en S-PE1

Propósito

Asegúrese de que todas las conexiones FEC 129 MS-PW aparecen correctamente para la instancia de enrutamiento mspw.

Acción

Desde el modo operativo, ejecute el show l2vpn connections instance __MSPW__ extensive comando.

user@S-PE1> show l2vpn connections instance __MSPW__ extensive

Layer-2 VPN connections:

Legend for connection status (St)

EI -- encapsulation invalid NC -- interface encapsulation not CCC/TCC/VPLS

EM -- encapsulation mismatch WE -- interface and instance encaps not same

VC-Dn -- Virtual circuit down NP -- interface hardware not present

CM -- control-word mismatch -> -- only outbound connection is up

CN -- circuit not provisioned <- -- only inbound connection is up

OR -- out of range Up -- operational

OL -- no outgoing label Dn -- down

LD -- local site signaled down CF -- call admission control failure