Flujo para sistemas de inquilinos

En este tema se explica cómo se procesan los paquetes en las sesiones de flujo en dispositivos configurados con sistemas de inquilinos. Describe cómo el dispositivo que ejecuta sistemas de inquilinos controla el tráfico de paso entre sistemas de inquilinos. En este tema también se trata el tráfico automático como tráfico autoiniciado dentro de un sistema inquilino y el tráfico automático terminado en otro sistema inquilino. Antes de abordar los sistemas de inquilinos, en el tema se proporciona información básica acerca de la arquitectura de la serie SRX con respecto al procesamiento de paquetes y las sesiones. Finalmente, aborda las sesiones y cómo cambiar las características de la sesión.

Creación de sesiones para dispositivos que ejecutan sistemas de inquilinos

Se crea una sesión, basada en el enrutamiento y otra información de clasificación, para almacenar información y asignar recursos para un flujo. Básicamente, una sesión se establece cuando un tráfico entra en una interfaz de sistema de inquilinos, se realiza una búsqueda de ruta para identificar la interfaz del siguiente salto y se realiza una búsqueda de política.

Opcionalmente, los sistemas de inquilinos le permiten configurar un conmutador de software interno. Un conmutador de LAN privado virtual (VPLS) se implementa como una interconexión en el sistema de inquilinos. El VPLS permite que tanto el tráfico de tránsito como el tráfico terminado en un sistema de inquilino pasen entre sistemas de inquilino. Para permitir el paso del tráfico entre sistemas de inquilinos o entre sistemas de inquilinos y sistemas lógicos, se utilizan interfaces de túnel lógico (lt-0/0/0) a través del sistema de inquilinos de interconexión.

La secuencia de paquetes se produce en las interfaces de entrada y salida. Es posible que los paquetes que atraviesan entre sistemas inquilinos no se procesen en el orden en que se recibieron en la interfaz física.

- Descripción de la clasificación de paquetes

- Descripción del conmutador VPLS y las interfaces de túnel lógico

- Gestión del tráfico de paso para los sistemas de inquilinos

- Manejo del tráfico automático

- Descripción del control de limitación de sesiones y puertas

- Acerca de la configuración de sesiones

Descripción de la clasificación de paquetes

La clasificación de paquetes para un procesamiento basado en flujo se basa tanto en la interfaz física como en la interfaz lógica , y depende de la interfaz entrante. La clasificación de paquetes se realiza en el punto de entrada y, dentro de un flujo, el procesamiento basado en paquetes también tiene lugar en una SPU a veces.

La clasificación de paquetes se evalúa de la misma manera para los dispositivos configurados con o sin sistemas de inquilino. El tráfico de una interfaz dedicada se clasifica en el sistema de inquilinos que contiene esa interfaz. Los filtros y las características de clase de servicio generalmente se asocian con una interfaz para influir en qué paquetes pueden transitar por el dispositivo y para aplicar acciones especiales a los paquetes según sea necesario.

La clasificación de paquetes es similar para dispositivos con o sin sistemas de inquilino, pero los agentes de policía en los sistemas de inquilino tienen limitaciones. Es posible que los policías dentro de los sistemas de inquilinos no registren los resultados correctamente. Para supervisar los hits, aplique el aplicador de políticas a una interfaz de sistema raíz. Este problema solo afecta a los contadores de aciertos de los agentes de policía, no a otras funciones de filtro o de clase de servicio.

Descripción del conmutador VPLS y las interfaces de túnel lógico

En este tema, se trata el sistema de interconexión de inquilinos que sirve como un conmutador interno de servicio de LAN privada virtual (VPLS) que conecta un sistema de inquilinos del dispositivo a otro. En el tema también se explica cómo se utilizan las interfaces de túnel lógico (lt-0/0/0) para conectar sistemas inquilinos a través del sistema inquilino de interconexión.

Un dispositivo que ejecuta sistemas de inquilinos puede usar un conmutador VPLS interno para pasar tráfico sin que salga del dispositivo. Para que se produzca la comunicación entre los sistemas de inquilinos en el dispositivo, debe configurar una interfaz lt-0/0/0 en cada sistema de inquilinos que usará el conmutador interno y debe asociarla con su interfaz par lt-0/0/0 en el sistema de inquilinos de interconexión, creando efectivamente un túnel lógico entre ellos. Defina una relación par en cada extremo del túnel cuando configure las interfaces lt-0/0/0 del sistema de inquilinos.

Es posible que desee que todos los sistemas de inquilinos del dispositivo puedan comunicarse entre sí sin usar un conmutador externo. Como alternativa, es posible que desee que algunos sistemas inquilinos se conecten a través del conmutador interno, pero no todos.

Si configura una interfaz lt-0/0/0 en cualquier sistema de inquilinos y no configura un conmutador VPLS que contenga una interfaz lt-0/0/0 par para él, se producirá un error en la confirmación.

Se puede utilizar un firewall de la serie SRX que ejecuta sistemas de inquilinos en un clúster de chasis y cada nodo tiene la misma configuración.

Cuando utilice firewalls de la serie SRX configurados con sistemas de inquilinos dentro de un clúster de chasis, debe comprar e instalar la misma cantidad de licencias para cada nodo del clúster de chasis. Las licencias de sistemas de inquilinos pertenecen a un único chasis, o nodo, dentro de un clúster de chasis y no al clúster colectivamente.

Gestión del tráfico de paso para los sistemas de inquilinos

Para los firewalls de la serie SRX que ejecutan sistemas de inquilinos, el tráfico de paso puede existir dentro de un sistema de inquilinos o entre sistemas de inquilinos.

Tráfico de paso entre sistemas de inquilinos

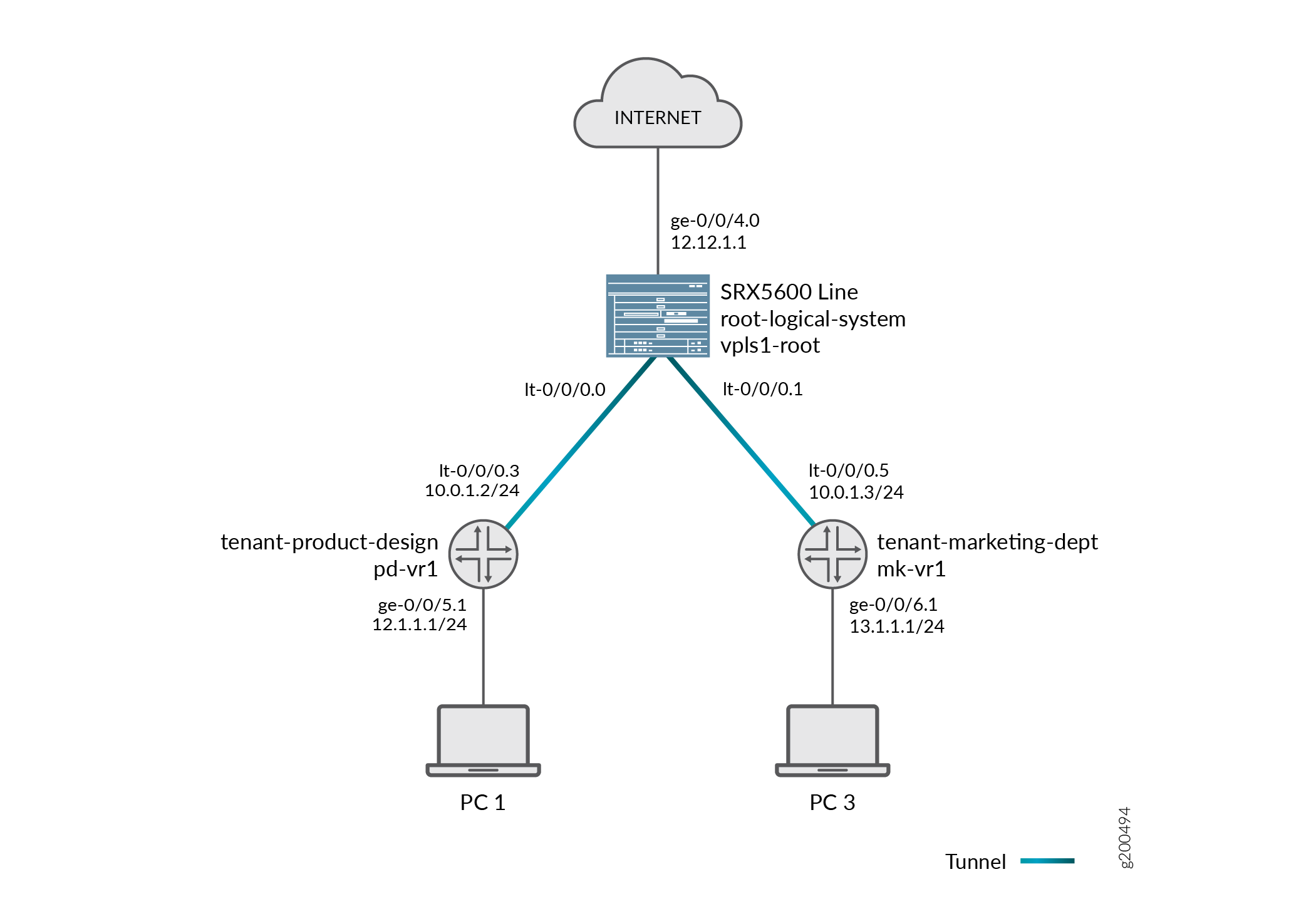

El tráfico de paso entre sistemas de inquilinos se complica por el hecho de que cada sistema de inquilinos tiene una interfaz de entrada y una de salida por las que debe transitar el tráfico. Es como si el tráfico entrara y saliera de dos dispositivos. Considere cómo se maneja el tráfico de paso entre los sistemas de inquilinos que se dan en la topología que se muestra en la Figura 1.

Se deben establecer dos sesiones para el tráfico de paso entre sistemas de inquilinos. (Tenga en cuenta que la búsqueda de políticas se realiza en ambos sistemas de inquilinos).

-

En el sistema de inquilinos entrante, se configura una sesión entre la interfaz de entrada (una interfaz física) y su interfaz de salida (una interfaz lt-0/0/0).

-

En el sistema de inquilinos de salida, se configura otra sesión entre la interfaz de entrada (la interfaz lt-0/0/0 del segundo sistema inquilino) y su interfaz de salida (una interfaz física).

Considere cómo se maneja el tráfico de paso a través de los sistemas de inquilinos en la topología que se muestra en la Figura 1.

-

Se establece una sesión en el sistema de inquilinos entrante.

-

Cuando un paquete llega a la interfaz ge-0/0/5, se identifica como perteneciente al sistema de inquilinos tenant-product-design.

-

Dado que ge-0/0/5 pertenece a la instancia de enrutamiento pd-vr1, la búsqueda de ruta se realiza en pd-vr1.

-

Como resultado de la búsqueda, la interfaz de salida del paquete se identifica como lt-0/0/0.3 y el siguiente salto se identifica como lt-0/0/0.5, que es la interfaz de entrada en tenant-marketing-dept.

-

Se establece una sesión entre ge-0/0/5 y lt-0/0/0.3.

-

-

Se establece una sesión en el sistema de inquilinos saliente.

-

El paquete se inyecta de nuevo en el flujo desde lt-0/0/0.5 y el contexto del sistema de inquilinos identificado como tenant-marketing-dept se deriva de la interfaz.

-

El procesamiento de paquetes continúa en el sistema de inquilinos tenant-marketing-dept.

-

Para identificar la interfaz de salida, se realiza una búsqueda de ruta para el paquete en las instancias de enrutamiento mk-vr1.

-

La interfaz de salida se identifica como ge-0/0/6 y el paquete se transmite desde la interfaz a la red.

-

Manejo del tráfico automático

El autotráfico es el tráfico que se origina en un sistema inquilino en un dispositivo y se envía a la red desde ese sistema inquilino o finaliza en otro sistema inquilino en el dispositivo.

Tráfico autoiniciado

El tráfico autoiniciado se genera a partir de un contexto del sistema de inquilinos de origen y se reenvía directamente a la red desde la interfaz del sistema de inquilinos.

Se produce el siguiente proceso:

-

Cuando se genera un paquete en un sistema inquilino, se inicia un proceso para controlar el tráfico en el sistema inquilino.

-

La búsqueda de ruta se realiza para identificar la interfaz de salida y se establece una sesión.

-

El sistema de inquilinos realiza una búsqueda de políticas y procesa el tráfico en consecuencia.

Considere cómo se maneja el tráfico autoiniciado a través de los sistemas de inquilinos dada la topología que se muestra en la Figura 1.

-

Se genera un paquete en el sistema de inquilinos tenant-product-design y se inicia un proceso para controlar el tráfico en el sistema de inquilinos.

-

La búsqueda de ruta se realiza en pd-vr2 y la interfaz de salida se identifica como ge-0/0/8.

-

Se establece una sesión.

-

El paquete se transmite a la red desde ge-0/0/8.

Tráfico terminado en un sistema de inquilinos

Cuando un paquete entra en el dispositivo en una interfaz que pertenece a un sistema inquilino y el paquete está destinado a otro sistema inquilino en el dispositivo, el paquete se reenvía entre los sistemas inquilinos de la misma manera que el tráfico de paso. Sin embargo, la búsqueda de ruta en el sistema del segundo inquilino identifica la interfaz de salida local como el destino del paquete. En consecuencia, el paquete se termina en el sistema del segundo inquilino como tráfico propio.

-

Para el autotráfico terminado, se realizan dos búsquedas de políticas y se establecen dos sesiones.

-

En el sistema de inquilinos entrante, se configura una sesión entre la interfaz de entrada (una interfaz física) y su interfaz de salida (una interfaz lt-0/0/0).

-

En el sistema de inquilinos de destino, se configura otra sesión entre la interfaz de entrada (la interfaz lt-0/0/0 del segundo sistema de inquilinos) y la interfaz local.

-

Considere cómo se maneja el autotráfico terminado en los sistemas de inquilinos en la topología que se muestra en la Figura 1.

-

Se establece una sesión en el sistema de inquilinos entrante.

-

Cuando un paquete llega a la interfaz ge-0/0/5, se identifica como perteneciente al sistema de inquilinos tenant-product-design.

-

Dado que ge-0/0/5 pertenece a la instancia de enrutamiento pd-vr1, la búsqueda de ruta se realiza en pd-vr1.

-

Como resultado de la búsqueda, la interfaz de salida del paquete se identifica como lt-0/0/0.3 y el siguiente salto se identifica como lt-0/0/0.5, la interfaz de entrada en ls-marketing-dept.

-

Se establece una sesión entre ge-0/0/5 y lt-0/0/0.3.

-

-

Se establece una sesión de administración en el sistema de inquilinos de destino.

-

El paquete se inyecta de nuevo en el flujo desde lt-0/0/0.5 y el contexto del sistema de inquilinos identificado como tenant-marketing-dept se deriva de la interfaz.

-

El procesamiento de paquetes continúa en el sistema de inquilinos tenant-marketing-dept.

-

La búsqueda de ruta para el paquete se realiza en la instancia de enrutamiento mk-vr1. El paquete termina en el sistema de inquilinos de destino como tráfico propio.

-

Descripción del control de limitación de sesiones y puertas

Las sesiones se crean en función del enrutamiento y otra información de clasificación para almacenar información y asignar recursos para un flujo. El módulo de flujo de sistemas de inquilinos proporciona limitación de sesión y puerta para garantizar que estos recursos se compartan entre los sistemas de inquilinos. La asignación de recursos y las limitaciones de cada sistema inquilino se especifican en el perfil de seguridad enlazado al sistema inquilino.

-

Para la limitación de sesiones, el sistema compara el primer paquete de una sesión con el número máximo de sesiones configuradas para el sistema de inquilinos. Cuando se alcanza el límite máximo de sesión, el dispositivo deja caer el paquete y registra el evento.

-

Para la limitación de puertas, el dispositivo compara el primer paquete de una sesión con el número máximo de puertas configuradas para el sistema de inquilinos. Si se alcanza el número máximo de puertas para un sistema de inquilinos, el dispositivo rechaza la solicitud de puerta abierta y registra el evento.

Acerca de la configuración de sesiones

Según el protocolo y el servicio, una sesión se programa con un valor de tiempo de espera. Por ejemplo, el tiempo de espera predeterminado para TCP es de 1800 segundos. El tiempo de espera predeterminado para UDP es de 60 segundos. Cuando se finaliza un flujo, se marca como no válido y su tiempo de espera se reduce a 10 segundos. Si no hay tráfico utiliza el Si ningún tráfico utiliza la sesión antes del tiempo de espera del servicio, la sesión caduca y se libera en un grupo de recursos comunes para su reutilización.

Puede afectar la duración de una sesión de las siguientes maneras:

-

Sesiones de antigüedad, en función de qué tan llena esté la tabla de sesiones.

-

Establezca un tiempo de espera explícito para las sesiones TCP de antigüedad.

-

Configure una sesión TCP para que se invalide cuando reciba un mensaje TCP RST (restablecimiento).

-

Puede configurar sesiones para dar cabida a otros sistemas de la siguiente manera:

-

Desactive las comprobaciones de seguridad de paquetes TCP.

-

Cambie el tamaño máximo de segmento.

-

Configuración de sistemas lógicos y sistemas de inquilinos interconectados con varios conmutadores VPLS

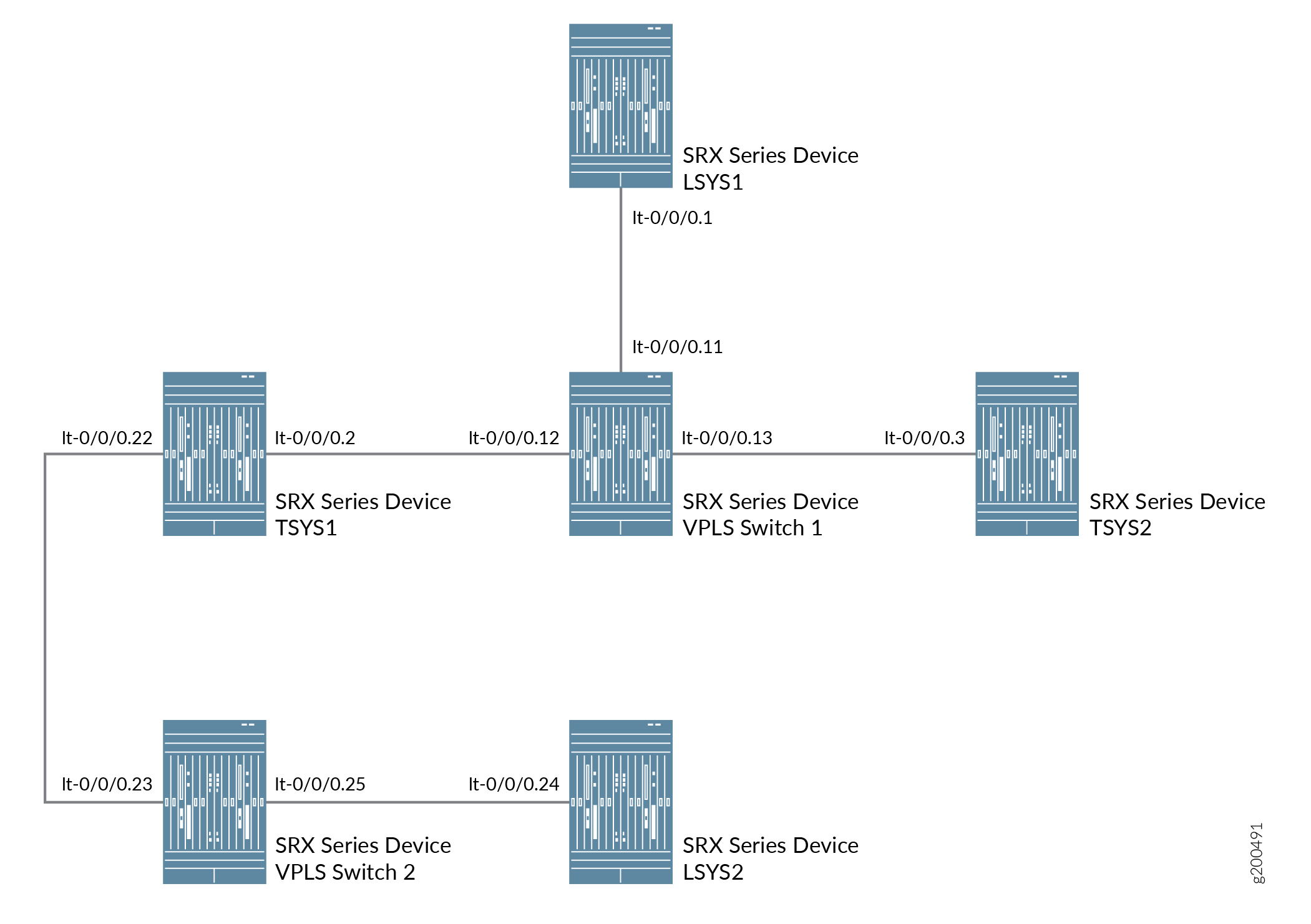

En este ejemplo, se muestra cómo interconectar sistemas lógicos y sistemas de inquilinos con varios conmutadores VPLS. Esto se logra mediante la configuración de varios sistemas lógicos y de inquilinos con más de una interfaz de túnel lógico (LT) en un sistema de inquilinos y varios conmutadores VPLS configurados para pasar el tráfico sin salir de un firewall de la serie SRX.

Requisitos

En este ejemplo, se utiliza un firewall de la serie SRX que ejecuta Junos OS con sistemas lógicos y sistemas de inquilinos.

Descripción general

En este ejemplo, configuramos varias interfaces LT y varios conmutadores VPLS en un sistema de inquilinos.

En este ejemplo, también configuramos la interconexión entre varios sistemas lógicos y sistemas inquilinos con conexiones punto a punto de interfaz LT (Ethernet de encapsulación y Frame-Relay de encapsulación).

Para sistemas lógicos interconectados y sistemas de inquilinos con varios conmutadores VPLS, en este ejemplo se configuran las interfaces de túnel lógico lt-0/0/0 con ethernet-vpls como tipo de encapsulación. Las interfaces par lt-0/0/0 y los perfiles de seguridad correspondientes se asignan a los sistemas lógicos y a los sistemas inquilinos. La instancia de enrutamiento para el conmutador VPLS 1 y VPLS 2 también se asigna a los sistemas lógicos y a los sistemas de inquilinos.

En la figura 2, se muestra la topología para los sistemas lógicos interconectados y los sistemas de inquilinos con varios conmutadores VPLS.

Configuración

Para configurar interfaces para el sistema lógico y el sistema inquilino, realice estas tareas:

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía y, luego, ingrese commit desde el [edit] modo de configuración.

set interfaces lt-0/0/0 unit 11 encapsulation ethernet-vpls set interfaces lt-0/0/0 unit 11 peer-unit 1 set interfaces lt-0/0/0 unit 12 encapsulation ethernet-vpls set interfaces lt-0/0/0 unit 12 peer-unit 2 set interfaces lt-0/0/0 unit 13 encapsulation ethernet-vpls set interfaces lt-0/0/0 unit 13 peer-unit 3 set interfaces lt-0/0/0 unit 23 encapsulation ethernet-vpls set interfaces lt-0/0/0 unit 23 peer-unit 22 set interfaces lt-0/0/0 unit 25 encapsulation ethernet-vpls set interfaces lt-0/0/0 unit 25 peer-unit 24 set routing-instances vpls-switch-1 instance-type vpls set routing-instances vpls-switch-1 interface lt-0/0/0.11 set routing-instances vpls-switch-1 interface lt-0/0/0.12 set routing-instances vpls-switch-1 interface lt-0/0/0.13 set routing-instances vpls-switch-2 instance-type vpls set routing-instances vpls-switch-2 interface lt-0/0/0.23 set routing-instances vpls-switch-2 interface lt-0/0/0.25 set logical-systems LSYS1 interfaces lt-0/0/0 unit 1 encapsulation ethernet set logical-systems LSYS1 interfaces lt-0/0/0 unit 1 peer-unit 11 set logical-systems LSYS1 interfaces lt-0/0/0 unit 1 family inet address 192.168.0.1/24 set interfaces lt-0/0/0 unit 2 encapsulation ethernet set interfaces lt-0/0/0 unit 2 peer-unit 12 set interfaces lt-0/0/0 unit 2 family inet address 192.168.0.2/24 set interfaces lt-0/0/0 unit 22 encapsulation ethernet set interfaces lt-0/0/0 unit 22 peer-unit 23 set interfaces lt-0/0/0 unit 22 family inet address 192.168.4.1/30 set tenants TSYS1 routing-instances vr11 instance-type virtual-router set tenants TSYS1 routing-instances vr11 interface lt-0/0/0.2 set tenants TSYS1 routing-instances vr11 interface lt-0/0/0.22 set interfaces lt-0/0/0 unit 3 encapsulation ethernet set interfaces lt-0/0/0 unit 3 peer-unit 13 set interfaces lt-0/0/0 unit 3 family inet address 192.168.0.3/24 set tenants TSYS2 routing-instances vr12 instance-type virtual-router set tenants TSYS2 routing-instances vr12 interface lt-0/0/0.3 set logical-systems LSYS2 interfaces lt-0/0/0 unit 24 encapsulation ethernet set logical-systems LSYS2 interfaces lt-0/0/0 unit 24 peer-unit 25 set logical-systems LSYS2 interfaces lt-0/0/0 unit 24 family inet address 192.168.4.2/30 set system security-profile SP-user policy maximum 100 set system security-profile SP-user policy reserved 50 set system security-profile SP-user zone maximum 60 set system security-profile SP-user zone reserved 10 set system security-profile SP-user flow-session maximum 100 set system security-profile SP-user flow-session reserved 50 set system security-profile SP-user logical-system LSYS1 set system security-profile SP-user tenant TSYS1 set system security-profile SP-user tenant TSYS2 set system security-profile SP-user logical-system LSYS2

Procedimiento

Procedimiento paso a paso

En el ejemplo siguiente, debe explorar por varios niveles en la jerarquía de configuración. Para obtener instrucciones sobre cómo hacerlo, consulte Uso del editor de CLI en el modo de configuración.

-

Configure las interfaces lt-0/0/0.

[edit] user@host# set interfaces lt-0/0/0 unit 11 encapsulation ethernet-vpls user@host# set interfaces lt-0/0/0 unit 11 peer-unit 1 user@host# set interfaces lt-0/0/0 unit 12 encapsulation ethernet-vpls user@host# set interfaces lt-0/0/0 unit 12 peer-unit 2 user@host# set interfaces lt-0/0/0 unit 13 encapsulation ethernet-vpls user@host# set interfaces lt-0/0/0 unit 13 peer-unit 3 user@host# set interfaces lt-0/0/0 unit 23 encapsulation ethernet-vpls user@host# set interfaces lt-0/0/0 unit 23 peer-unit 22 user@host# set interfaces lt-0/0/0 unit 25 encapsulation ethernet-vpls user@host# set interfaces lt-0/0/0 unit 25 peer-unit 24

-

Configure la instancia de enrutamiento para los conmutadores VPLS y agréguele interfaces.

[edit] user@host# set routing-instances vpls-switch-1 instance-type vpls user@host# set routing-instances vpls-switch-1 interface lt-0/0/0.11 user@host# set routing-instances vpls-switch-1 interface lt-0/0/0.12 user@host# set routing-instances vpls-switch-1 interface lt-0/0/0.13 user@host# set routing-instances vpls-switch-2 instance-type vpls user@host# set routing-instances vpls-switch-2 interface lt-0/0/0.23 user@host# set routing-instances vpls-switch-2 interface lt-0/0/0.25

-

Configure LSYS1 con la interfaz lt-0/0/0.1 y empareje lt-0/0/0.11.

[edit] user@host# set logical-systems LSYS1 interfaces lt-0/0/0 unit 1 encapsulation ethernet user@host# set logical-systems LSYS1 interfaces lt-0/0/0 unit 1 peer-unit 11 user@host# set logical-systems LSYS1 interfaces lt-0/0/0 unit 1 family inet address 192.168.0.1/24

-

Configure TSYS1 con la interfaz lt-0/0/0.2 y empareje lt-0/0/0.12.

[edit] user@host# set interfaces lt-0/0/0 unit 2 encapsulation ethernet user@host# set interfaces lt-0/0/0 unit 2 peer-unit 12 user@host# set interfaces lt-0/0/0 unit 2 family inet address 192.168.0.2/24 user@host# set interfaces lt-0/0/0 unit 22 encapsulation ethernet user@host# set interfaces lt-0/0/0 unit 22 peer-unit 23 user@host# set interfaces lt-0/0/0 unit 22 family inet address 192.168.4.1/30 user@host# set tenants TSYS1 routing-instances vr11 instance-type virtual-router user@host# set tenants TSYS1 routing-instances vr11 interface lt-0/0/0.2 user@host# set tenants TSYS1 routing-instances vr11 interface lt-0/0/0.22

-

Configure TSYS2 con la interfaz lt-0/0/0.3 y el par lt-0/0/0.13

[edit] user@host# set interfaces lt-0/0/0 unit 3 encapsulation ethernet user@host# set interfaces lt-0/0/0 unit 3 peer-unit 13 user@host# set interfaces lt-0/0/0 unit 3 family inet address 192.168.0.3/24 user@host# set tenants TSYS2 routing-instances vr12 instance-type virtual-router user@host# set tenants TSYS2 routing-instances vr12 interface lt-0/0/0.3

-

Configure LSYS2 con la interfaz lt-0/0/0 y la unidad par 24.

[edit] user@host# set logical-systems LSYS2 interfaces lt-0/0/0 unit 24 encapsulation ethernet user@host# set logical-systems LSYS2 interfaces lt-0/0/0 unit 24 peer-unit 25 user@host# set logical-systems LSYS2 interfaces lt-0/0/0 unit 24 family inet address 192.168.4.2/30

-

Asigne un perfil de seguridad para los sistemas lógicos.

[edit] user@host# set system security-profile SP-user policy maximum 100 user@host# set system security-profile SP-user policy reserved 50 user@host# set system security-profile SP-user zone maximum 60 user@host# set system security-profile SP-user zone reserved 10 user@host# set system security-profile SP-user flow-session maximum 100 user@host#set system security-profile SP-user flow-session reserved 50 user@host# set system security-profile SP-user logical-system LSYS1 user@host# set system security-profile SP-user tenant TSYS1 user@host# set system security-profile SP-user tenant TSYS2 user@host# set system security-profile SP-user logical-system LSYS2

Resultados

-

Desde el modo de configuración, ingrese el comando , para confirmar la

show interfaces lt-0/0/0configuración. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración de este ejemplo para corregirlaunit 2 { encapsulation ethernet; peer-unit 12; family inet { address 192.168.0.2/24; } } unit 3 { encapsulation ethernet; peer-unit 13; family inet { address 192.168.0.3/24; } } unit 11 { encapsulation ethernet-vpls; peer-unit 1; } unit 12 { encapsulation ethernet-vpls; peer-unit 2; } unit 13 { encapsulation ethernet-vpls; peer-unit 3; } unit 22 { encapsulation ethernet; peer-unit 23; family inet { address 192.168.4.1/30; } } unit 23 { encapsulation ethernet-vpls; peer-unit 22; } unit 25 { encapsulation ethernet-vpls; peer-unit 24; } -

Desde el modo de configuración, ingrese el comando , para confirmar la

show routing-instancesconfiguración. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración de este ejemplo para corregirla.[edit] user@host# show routing-instances vpls-switch-1 { instance-type vpls; interface lt-0/0/0.11; interface lt-0/0/0.12; interface lt-0/0/0.13; } vpls-switch-2 { instance-type vpls; interface lt-0/0/0.23; interface lt-0/0/0.25; } -

Desde el modo de configuración, ingrese el comando , para confirmar la

show logical-systems LSYS1configuración. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración de este ejemplo para corregirla.[edit] user@host# show logical-systems LSYS1 interfaces { lt-0/0/0 { unit 1 { encapsulation ethernet; peer-unit 11; family inet { address 192.168.0.1/24; } } } } -

Desde el modo de configuración, ingrese el comando , para confirmar la

show logical-systems LSYS2configuración. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración de este ejemplo para corregirla.[edit] user@host# show tenants TSYS1 routing-instances { vr11 { instance-type virtual-router; interface lt-0/0/0.2; interface lt-0/0/0.22; } } -

Desde el modo de configuración, ingrese el comando , para confirmar la

show logical-systems LSYS3configuración. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración de este ejemplo para corregirla.[edit] user@host# show tenants TSYS2 routing-instances { vr12 { instance-type virtual-router; interface lt-0/0/0.3; } } -

Desde el modo de configuración, ingrese el comando , para confirmar la

show logical-systems LSYS2configuración. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración de este ejemplo para corregirla.[edit] user@host# show logical-systems LSYS2 interfaces { lt-0/0/0 { unit 24 { encapsulation ethernet; peer-unit 25; family inet { address 192.168.4.2/30; } } } } -

Desde el modo de configuración, ingrese el comando , para confirmar la

show system security-profileconfiguración. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración de este ejemplo para corregirla.[edit] user@host# show system security-profile SP-user { policy { maximum 100; reserved 50; } zone { maximum 60; reserved 10; } flow-session { maximum 100; reserved 50; } logical-system [ LSYS1 LSYS2 ]; tenant [ TSYS1 TSYS2 ]; }

Cuando termine de configurar el dispositivo, ingrese commit desde el modo de configuración.

Verificación

Para confirmar que la configuración funcione correctamente, realice las siguientes tareas:

- Verificación del perfil de seguridad para sistemas lógicos

- Comprobación de las interfaces LT para sistemas lógicos

Verificación del perfil de seguridad para sistemas lógicos

Propósito

Compruebe el perfil de seguridad de cada sistema lógico.

Acción

Desde el modo operativo, introduzca el show system security-profile security-log-stream-number logical-system all comando.

user@host> show system security-profile assignment summary

Total Maximum security-profiles 1 65 logical-systems 1 32 tenants 0 32 logical-systems and tenants 1 64

Significado

El resultado proporciona los valores de uso y reservados para los sistemas lógicos cuando se configura security-log-stream.

Comprobación de las interfaces LT para sistemas lógicos

Propósito

Compruebe las interfaces de los sistemas lógicos.

Acción

Desde el modo operativo, introduzca el show interfaces lt-0/0/0 terse comando.

user@host> show interfaces lt-0/0/0 terse

Interface Admin Link Proto Local Remote lt-0/0/0 up up lt-0/0/0.1 up up inet 192.168.0.1/24 lt-0/0/0.2 up up inet 192.168.0.2/24 lt-0/0/0.3 up up inet 192.168.0.3/24 lt-0/0/0.11 up up vpls lt-0/0/0.12 up up vpls lt-0/0/0.13 up up vpls lt-0/0/0.22 up up inet 192.168.4.1/30 lt-0/0/0.23 up up vpls lt-0/0/0.24 up up inet 192.168.4.2/30 lt-0/0/0.25 up up vpls lt-0/0/0.32767 up up

Significado

El resultado proporciona el estado de las interfaces LT. Todas las interfaces LT están activas.

Configuración de sistemas de inquilinos Interconexión con interfaz de túnel lógico Conexión punto a punto

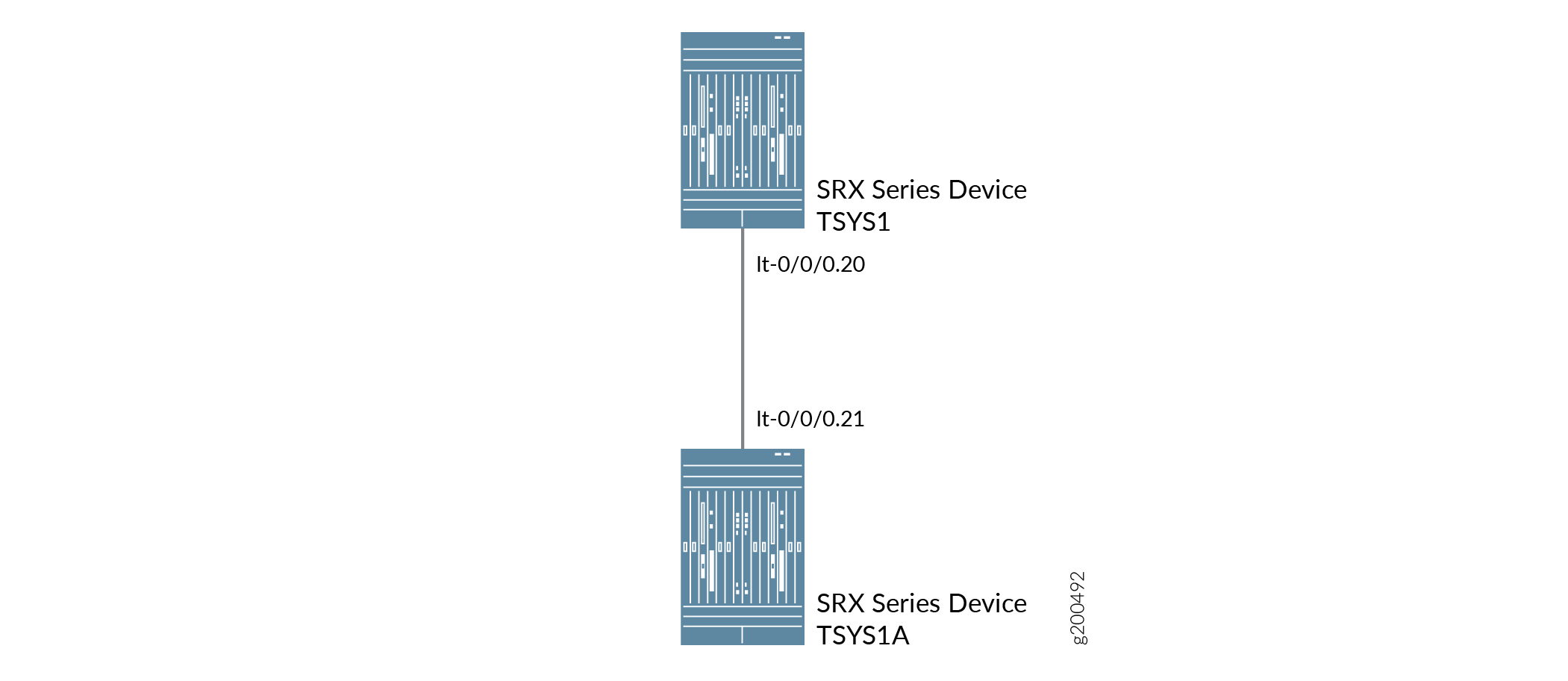

En este ejemplo, se muestra cómo interconectar sistemas de inquilinos con interfaces de túnel lógico (LT) en una conexión punto a punto.

Requisitos

En este ejemplo, se utiliza un firewall de la serie SRX que ejecuta Junos OS con sistemas lógicos y sistemas de inquilinos.

Descripción general

En este ejemplo, se muestra cómo interconectar sistemas de inquilinos con una interfaz de túnel lógico (LT) en una conexión punto a punto.

Para los sistemas de inquilinos interconectados con una interfaz LT de conexión punto a punto (encapsulación, frame-relay), en este ejemplo se configura la interfaz de túnel lógico lt-0/0/0. En este ejemplo, se configura la zona de seguridad y se asignan interfaces a los sistemas lógicos.

La interfaz lt-0/0/0 del sistema lógico interconectado está configurada con frame-relay como tipo de encapsulación. Las interfaces pares lt-0/0/0 correspondientes en los sistemas de inquilinos están configuradas con frame-relay como tipo de encapsulación. Se asigna un perfil de seguridad a los sistemas de inquilinos.

La Figura 3 muestra la topología para sistemas de inquilinos interconectados con una interfaz LT de conexión punto a punto.

LT de conexión punto a punto

LT de conexión punto a punto

Configuración

Para configurar la zona de seguridad y asignar interfaces a los sistemas de inquilinos, realice estas tareas:

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía y, luego, ingrese commit desde el [edit] modo de configuración.

set system security-profile sp1 tenant TSYS1 set system security-profile sp2 tenant TSYS1A set interfaces xe-0/0/5 gigether-options redundant-parent reth0 set interfaces xe-0/0/6 gigether-options redundant-parent reth1 set interfaces xe-1/0/5 gigether-options redundant-parent reth0 set interfaces xe-1/0/6 gigether-options redundant-parent reth1 set interfaces reth0 redundant-ether-options redundancy-group 2 set interfaces reth1 redundant-ether-options redundancy-group 1 set interfaces lt-0/0/0 unit 20 encapsulation ethernet set interfaces lt-0/0/0 unit 20 peer-unit 21 set interfaces lt-0/0/0 unit 20 family inet address 198.51.1.20/24 set interfaces reth0 unit 0 family inet address 198.51.100.1/24 set interfaces lt-0/0/0 unit 21 encapsulation ethernet set interfaces lt-0/0/0 unit 21 peer-unit 20 set interfaces lt-0/0/0 unit 21 family inet address 198.51.1.21/24 set interfaces reth1 unit 0 family inet address 192.0.2.1/24 set tenants TSYS1 routing-instances vr11 instance-type virtual-router set tenants TSYS1 routing-instances vr11 interface lt-0/0/0.20 set tenants TSYS1 routing-instances vr11 interface reth0.0 set tenants TSYS1 routing-instances vr11 routing-options static route 192.0.2.0/24 next-hop 198.51.1.21 set tenants TSYS1 security policies default-policy permit-all set tenants TSYS1 security zones security-zone trust host-inbound-traffic system-services all set tenants TSYS1 security zones security-zone trust host-inbound-traffic protocols all set tenants TSYS1 security zones security-zone trust interfaces reth0.0 set tenants TSYS1 security zones security-zone untrust host-inbound-traffic system-services all set tenants TSYS1 security zones security-zone untrust host-inbound-traffic protocols all set tenants TSYS1 security zones security-zone untrust interfaces lt-0/0/0.20 set tenants TSYS1A routing-instances vr12 instance-type virtual-router set tenants TSYS1A routing-instances vr12 interface lt-0/0/0.21 set tenants TSYS1A routing-instances vr12 interface reth1.0 set tenants TSYS1A routing-instances vr12 routing-options static route 198.51.100.0/24 next-hop 198.51.1.20 set tenants TSYS1A security policies default-policy permit-all set tenants TSYS1A security zones security-zone trust host-inbound-traffic system-services all set tenants TSYS1A security zones security-zone trust host-inbound-traffic protocols all set tenants TSYS1A security zones security-zone trust interfaces reth1.0 set tenants TSYS1A security zones security-zone untrust host-inbound-traffic system-services all set tenants TSYS1A security zones security-zone untrust host-inbound-traffic protocols all set tenants TSYS1A security zones security-zone untrust interfaces lt-0/0/0.21

Configuración de [item]

Procedimiento paso a paso

En el ejemplo siguiente, debe explorar por varios niveles en la jerarquía de configuración. Para obtener instrucciones sobre cómo hacerlo, consulte Uso del editor de CLI en el modo de configuración.

-

Defina un perfil de seguridad sp1 y asígnelo a un TNI del sistema de inquilinos. Defina otro perfil de seguridad sp1 y asígnelo a un sistema de inquilinos TSYS1A

[edit] user@host# set system security-profile sp1 tenant TSYS1 user@host# set system security-profile sp2 tenant TSYS1A

-

Establezca la interfaz para reth0 y reth1 y asígnela al grupo de redundancia 1 y al grupo de redundancia 2.

[edit] set interfaces xe-0/0/5 gigether-options redundant-parent reth0 set interfaces xe-0/0/6 gigether-options redundant-parent reth1 set interfaces xe-1/0/5 gigether-options redundant-parent reth0 set interfaces xe-1/0/6 gigether-options redundant-parent reth1 set interfaces reth0 redundant-ether-options redundancy-group 2 set interfaces reth1 redundant-ether-options redundancy-group 1

-

Establezca la interfaz LT como ethernet de encapsulación en el sistema arrendatario TSYS1.

[edit] user@host# set interfaces lt-0/0/0 unit 20 encapsulation ethernet

-

Configure una relación de unidad par entre interfaces LT, creando así una conexión punto a punto.

[edit] user@host# set interfaces lt-0/0/0 unit 20 peer-unit 21

-

Especifique la dirección IP de la interfaz LT.

[edit] user@host# set interfaces lt-0/0/0 unit 20 family inet address 198.51.1.20/24

-

Especifique la dirección IP para el reth0.

[edit] user@host# set interfaces reth0 unit 0 family inet address 198.51.100.1/24

-

Establezca la interfaz LT como ethernet de encapsulación en el sistema de inquilinos TSYS1A.

[edit] user@host# set interfaces lt-0/0/0 unit 21 encapsulation ethernet

-

Configure una relación de unidad par entre interfaces LT, creando así una conexión punto a punto.

[edit] user@host# set interfaces lt-0/0/0 unit 21 peer-unit 20

-

Especifique la dirección IP de la interfaz LT.

[edit] user@host# set interfaces lt-0/0/0 unit 21 family inet address 198.51.1.21/24

-

Especifique la dirección IP para el reth1.

[edit] user@host# set interfaces reth1 unit 0 family inet address 192.0.2.1/24

-

Defina las instancias de enrutamiento para TSYS1.

[edit] set tenants TSYS1 routing-instances vr11 instance-type virtual-router set tenants TSYS1 routing-instances vr11 interface lt-0/0/0.20 set tenants TSYS1 routing-instances vr11 interface reth0.0 set tenants TSYS1 routing-instances vr11 routing-options static route 192.0.2.0/24 next-hop 198.51.1.21

-

Configure una política de seguridad que permita todos los tráficos.

[edit] user@host# set tenants TSYS1 security policies default-policy permit-all

-

Configure las zonas de seguridad.

[edit] set tenants TSYS1 security zones security-zone trust host-inbound-traffic system-services all set tenants TSYS1 security zones security-zone trust host-inbound-traffic protocols all set tenants TSYS1 security zones security-zone trust interfaces reth0.0 set tenants TSYS1 security zones security-zone untrust host-inbound-traffic system-services all set tenants TSYS1 security zones security-zone untrust host-inbound-traffic protocols all set tenants TSYS1 security zones security-zone untrust interfaces lt-0/0/0.20

-

Defina las instancias de enrutamiento para TSYS1A.

[edit] set tenants TSYS1A routing-instances vr12 instance-type virtual-router set tenants TSYS1A routing-instances vr12 interface lt-0/0/0.21 set tenants TSYS1A routing-instances vr12 interface reth1.0 set tenants TSYS1A routing-instances vr12 routing-options static route 198.51.100.0/24 next-hop 198.51.1.20

-

Configure una política de seguridad que permita todos los tráficos.

[edit] set tenants TSYS1A security policies default-policy permit-all

-

Configure las zonas de seguridad.

[edit] set tenants TSYS1A security zones security-zone trust host-inbound-traffic system-services all set tenants TSYS1A security zones security-zone trust host-inbound-traffic protocols all set tenants TSYS1A security zones security-zone trust interfaces reth1.0 set tenants TSYS1A security zones security-zone untrust host-inbound-traffic system-services all set tenants TSYS1A security zones security-zone untrust host-inbound-traffic protocols all set tenants TSYS1A security zones security-zone untrust interfaces lt-0/0/0.21

Resultados

-

Desde el modo de configuración, ingrese los comandos para confirmar la

show tenants TSYS1configuración. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración de este ejemplo para corregirla.[edit] user@host# show tenants TSYS1 routing-instances { vr11 { instance-type virtual-router; interface lt-0/0/0.20; interface reth0.0; routing-options { static { route 192.0.2.0/24 next-hop 198.51.1.21; } } } } security { policies { default-policy { permit-all; } } zones { security-zone trust { host-inbound-traffic { system-services { all; } protocols { all; } } interfaces { reth0.0; } } security-zone untrust { host-inbound-traffic { system-services { all; } protocols { all; } } interfaces { lt-0/0/0.20; } } } }

-

Desde el modo de configuración, ingrese los comandos para confirmar la

show tenants TSYS1Aconfiguración. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración de este ejemplo para corregirla.[edit] user@host# show tenants TSYS1A routing-instances { vr12 { instance-type virtual-router; interface lt-0/0/0.21; interface reth1.0; routing-options { static { route 198.51.100.0/24 next-hop 198.51.1.20; } } } } security { policies { default-policy { permit-all; } } zones { security-zone trust { host-inbound-traffic { system-services { all; } protocols { all; } } interfaces { reth1.0; } } security-zone untrust { host-inbound-traffic { system-services { all; } protocols { all; } } interfaces { lt-0/0/0.21; } } } }

Cuando termine de configurar el dispositivo, ingrese commit desde el modo de configuración.

Verificación

Para confirmar que la configuración funcione correctamente, realice las siguientes tareas:

Verificación del perfil de seguridad para todos los sistemas de inquilinos

Propósito

Compruebe el perfil de seguridad de cada sistema lógico.

Acción

Desde el modo operativo, introduzca el show system security-profile zone tenant al comando.

user@host> show system security-profile zone tenant al

logical-system tenant name security profile name usage reserved maximum T1 bronze 1 0 2048 T1A pX 0 0 2048

Significado

El resultado proporciona los valores de uso y reservados para los sistemas lógicos cuando se configura security-log-stream.

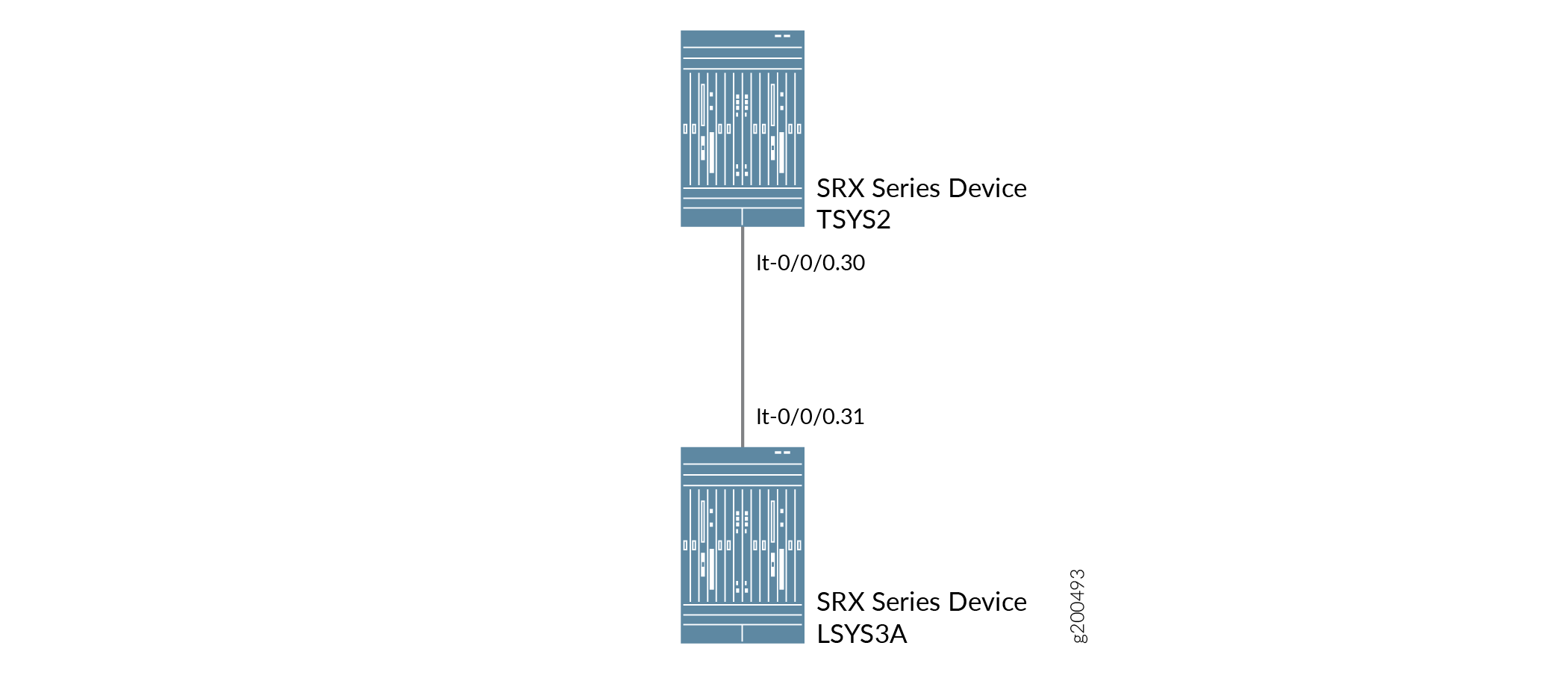

Configuración de la interconexión del sistema lógico y del sistema de inquilinos con una interfaz de túnel lógico Conexión punto a punto

En este ejemplo, se muestra cómo interconectar sistemas lógicos y sistemas de inquilinos con una interfaz de túnel lógico (LT) en una conexión punto a punto.

Requisitos

En este ejemplo, se utiliza un firewall de la serie SRX que ejecuta Junos OS con sistemas lógicos y sistemas de inquilinos.

Descripción general

En este ejemplo, se muestra cómo interconectar sistemas lógicos y sistemas de inquilinos con una conexión punto a punto con interfaz de túnel lógico (LT).

Para el sistema lógico y el sistema inquilino de interconexión con una interfaz LT de conexión punto a punto, en el ejemplo se configuran las interfaces de túnel lógico lt-0/0/0. En este ejemplo, se configura la zona de seguridad y se asignan interfaces a los sistemas lógicos

Para interconectar el sistema lógico y el sistema inquilino, las interfaces lt-0/0/0 se configuran con Ethernet como tipo de encapsulación. Las interfaces pares lt-0/0/0 correspondientes se configuran con Ethernet como tipo de encapsulación. Se asigna un perfil de seguridad al sistema lógico y al sistema de inquilinos

La Figura 4 muestra la topología para sistemas lógicos interconectados y sistemas inquilinos con conexión punto a punto con interfaz LT.

LT

LT

Configuración

Para configurar la zona de seguridad y asignar interfaces a sistemas lógicos, realice estas tareas:

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía y, luego, ingrese commit desde el [edit] modo de configuración.

set system security-profile SP-user tenant TSYS2 set interfaces lt-0/0/0 unit 30 encapsulation ethernet set interfaces lt-0/0/0 unit 30 peer-unit 31 set interfaces lt-0/0/0 unit 30 family inet address 192.255.2.1/30 set tenants TSYS2 routing-instances vr11 instance-type virtual-router set tenants TSYS2 routing-instances vr11 interface lt-0/0/0.30 set security zones security-zone LT interfaces lt-0/0/0.30 set system security-profile SP-user logical-system LSYS3A set logical-systems LSYS3A interfaces lt-0/0/0 unit 21 encapsulation ethernet set logical-systems LSYS3A interfaces lt-0/0/0 unit 21 peer-unit 20 set logical-systems LSYS3A interfaces lt-0/0/0 unit 21 family inet address 192.255.2.2/30 set logical-systems LSYS3A security policies from-zone LT to-zone LT policy LT match source-address any set logical-systems LSYS3A security policies from-zone LT to-zone LT policy LT match destination-address any set logical-systems LSYS3A security policies from-zone LT to-zone LT policy LT match application any set logical-systems LSYS3A security policies from-zone LT to-zone LT policy LT then permit set logical-systems LSYS3A security policies default-policy permit-all set logical-systems LSYS3A security zones security-zone LT host-inbound-traffic system-services all set logical-systems LSYS3A security zones security-zone LT host-inbound-traffic protocols all set logical-systems LSYS3A security zones security-zone LT interfaces lt-0/0/0.31

Procedimiento

Procedimiento paso a paso

En el ejemplo siguiente, debe explorar por varios niveles en la jerarquía de configuración. Para obtener instrucciones sobre cómo hacer eso, consulte Uso del editor de CLI en el modo de configuración de la Guía del usuario de la CLI de Junos OS.

-

Defina un perfil de seguridad y asígnelo a un sistema de inquilinos.

[edit] user@host# set system security-profile SP-user tenant TSYS2

-

Establezca la interfaz LT como ethernet de encapsulación en el sistema inquilino.

[edit] user@host# set interfaces lt-0/0/0 unit 20 encapsulation ethernet

-

Configure una relación par para los sistemas de inquilinos TSYS2.

[edit] user@host# set interfaces lt-0/0/0 unit 20 peer-unit 21

-

Especifique la dirección IP de la interfaz LT.

[edit] user@host# set interfaces lt-0/0/0 unit 20 family inet address 192.255.2.1/30

-

Establezca la zona de seguridad para la interfaz LT.

[edit] user@host# set logical-systems LSYS2 security zones security-zone LT interfaces lt-0/0/0.30

-

Defina un perfil de seguridad y asígnelo a un sistema lógico.

[edit] user@host# set system security-profile SP-user logical-system LSYS3A

-

Defina las instancias de enrutamiento para TSYS2.

[edit] set tenants TSYS2 routing-instances vr11 instance-type virtual-router set tenants TSYS2 routing-instances vr11 interface lt-0/0/0.30

-

Establezca la interfaz LT como Ethernet de encapsulación en el sistema lógico 3A.

[edit] user@host# set logical-systems LSYS3A interfaces lt-0/0/0 unit 21 encapsulation ethernet

-

Configure una relación par para sistemas lógicos LSYS3A.

[edit] user@host# set logical-systems LSYS3A interfaces lt-0/0/0 unit 21 peer-unit 20

-

Especifique la dirección IP de la interfaz LT.

[edit] user@host# set logical-systems LSYS3A interfaces lt-0/0/0 unit 21 family inet address 192.255.2.2/30

-

Configure una política de seguridad que permita el tráfico desde la zona LT a la zona LT de la política LT.

[edit] user@host# set logical-systems LSYS3A security policies from-zone LT to-zone LT policy LT match source-address any user@host# set logical-systems LSYS3A security policies from-zone LT to-zone LT policy LT match destination-address any user@host# set logical-systems LSYS3A security policies from-zone LT to-zone LT policy LT match application any user@host# set logical-systems LSYS3A security policies from-zone LT to-zone LT policy LT then permit

-

Configure una política de seguridad que permita el tráfico desde default-policy.

[edit] user@host# set logical-systems LSYS3A security policies default-policy permit-all

-

Configure las zonas de seguridad.

[edit] user@host# set logical-systems LSYS3A security zones security-zone LT host-inbound-traffic system-services all user@host# set logical-systems LSYS3A security zones security-zone LT host-inbound-traffic protocols all user@host# set logical-systems LSYS3A security zones security-zone LT interfaces lt-0/0/0.31

Resultados

-

Desde el modo de configuración, ingrese el comando para confirmar la

show tenants TSYS2configuración. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración de este ejemplo para corregirla.[edit] user@host# show tenants TSYS2 routing-instances { vr11 { instance-type virtual-router; interface lt-0/0/0.30; } } -

Desde el modo de configuración, ingrese el comando para confirmar la

show logical-systems LSYS3Aconfiguración. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración de este ejemplo para corregirla.[edit] user@host# show logical-systems LSYS3A interfaces { lt-0/0/0 { unit 21 { encapsulation ethernet; peer-unit 20; family inet { address 192.255.2.2/30; } } } } security { policies { from-zone LT to-zone LT { policy LT { match { source-address any; destination-address any; application any; } then { permit; } } } default-policy { permit-all; } } zones { security-zone LT { host-inbound-traffic { system-services { all; } protocols { all; } } interfaces { lt-0/0/0.31; } } } }

Cuando termine de configurar el dispositivo, ingrese commit desde el modo de configuración.

Verificación

Para confirmar que la configuración funcione correctamente, realice las siguientes tareas:

- Comprobación de las interfaces LT para todos los sistemas lógicos y de inquilinos

- Verificación del perfil de seguridad para todos los sistemas lógicos

Comprobación de las interfaces LT para todos los sistemas lógicos y de inquilinos

Propósito

Compruebe las interfaces de los sistemas lógicos.

Acción

Desde el modo operativo, introduzca el show system security-profile zone all-logical-systems-tenants comando.

user@host> show system security-profile zone all-logical-systems-tenants

logical-system tenant name security profile name usage reserved maximum root-logical-system Default-Profile 1 0 2048 LSYS3A1 gold 1 0 2048 TSYS23 bronze 1 0 2048

Significado

El resultado proporciona el estado de las interfaces LT. Todas las interfaces LT están activas.

Verificación del perfil de seguridad para todos los sistemas lógicos

Propósito

Compruebe el perfil de seguridad de cada sistema lógico.

Acción

Desde el modo operativo, introduzca el show system security-profile security-log-stream-number logical-system all comando.

user@host> show system security-profile security-log-stream-number logical-system all

logical system name security profile name usage reserved maximum root-logical-system Default-Profile 2 0 2000 LSYS3A SP-user 1 10 60

Significado

El resultado proporciona los valores de uso y reservados para los sistemas lógicos cuando se configura security-log-stream.