Descripción general de Junos OS

Junos OS es el único sistema operativo que impulsa la amplia cartera de productos de seguridad y redes físicas y virtuales de Juniper.

Descripción general de Junos OS

Juniper Networks proporciona dispositivos de red de alto rendimiento que crean un entorno de confianza y con capacidad de respuesta para acelerar el despliegue de servicios y aplicaciones en una sola red. El sistema operativo de Junos® (Junos OS) es la base de estas redes de alto rendimiento.

Junos OS incluye las siguientes variaciones de arquitectura:

Junos OS FreeBSD 6 en bare metal. Esto es Junos OS basado en un kernel FreeBSD 6.

Junos OS FreeBSD 10 o posterior en bare metal. Esto es Junos OS basado en un kernel FreeBSD actualizado. A partir de Junos OS versión 15.1, algunas plataformas de hardware ejecutan Junos OS con FreeBSD actualizado. A partir de Junos OS versión 16.1, Junos OS con FreeBSD actualizado puede ejecutarse como una máquina virtual (VM) invitada en un host de VM Linux. Para obtener más información sobre qué plataformas ejecutan Junos OS con FreeBSD actualizado, busque Actualización del kernel Junos a FreeBSD 10+ en el Explorador de características: Actualización del kernel Junos a FreeBSD 10+.

Junos OS evolucionó. Consulte Introducción a Junos® OS Evolved y la Guía de instalación y actualización del software Junos® OS Evolved para obtener más información sobre Junos OS Evolved.

A diferencia de otras arquitecturas de software complejas y monolíticas, Junos OS incorpora diferencias clave de diseño y desarrollo para ofrecer una mayor disponibilidad de red, eficiencia operativa y flexibilidad. Las siguientes son las ventajas clave de este enfoque:

- Un sistema operativo

- Una arquitectura de software modular

- Arranque y cargador de arranque seguros

- Raíz de confianza del hardware

- Cumplimiento de seguridad de FIPS 140-2

Un sistema operativo

A diferencia de otros sistemas operativos de red que comparten un nombre común pero se dividen en muchos programas diferentes, Junos OS es un sistema operativo único y cohesivo que se comparte en todos los dispositivos de red y líneas de productos. Esto permite a los ingenieros de Juniper Networks desarrollar funciones de software una vez y compartirlas en todas las líneas de productos simultáneamente. Debido a que las características son comunes a una sola fuente, generalmente se implementan de la misma manera para todas las líneas de productos, lo que reduce la capacitación requerida para aprender diferentes herramientas y métodos para cada producto. Dado que todos los productos de Juniper Networks utilizan la misma base de código, la interoperabilidad entre productos no es un problema.

Una arquitectura de software modular

Aunque los módulos individuales de Junos OS se comunican a través de interfaces bien definidas, cada módulo se ejecuta en su propio espacio de memoria protegido, lo que evita que un módulo interrumpa a otro. Esta separación permite el reinicio independiente de cada módulo según sea necesario. Esto contrasta con los sistemas operativos monolíticos donde un mal funcionamiento en un módulo puede extenderse a otros módulos y causar un bloqueo o reinicio completo del sistema. Esta arquitectura modular proporciona un alto rendimiento, alta disponibilidad, seguridad y escalabilidad de dispositivos que no se encuentran en otros sistemas operativos.

Junos OS viene preinstalado en su dispositivo de Juniper Networks cuando lo recibe de fábrica. Por lo tanto, cuando enciende el dispositivo por primera vez, todo el software se inicia automáticamente. Simplemente necesita configurar el software para que el dispositivo pueda participar en la red.

Puede actualizar el software del dispositivo a medida que se agregan nuevas funciones o se solucionan problemas de software. Normalmente, obtiene software nuevo descargando los paquetes de instalación de software de la página web de soporte de Juniper Networks en su dispositivo o en otro sistema de su red local. A continuación, instale la actualización de software en el dispositivo.

Las plataformas de enrutamiento de Juniper Networks solo ejecutan binarios suministrados por Juniper Networks y actualmente no admiten binarios de terceros. Cada imagen de Junos OS incluye un manifiesto firmado digitalmente de ejecutables que se registran en el sistema solo si se puede validar la firma. Junos OS no ejecutará ningún binario sin una firma registrada. Esta función protege el sistema contra software y actividades no autorizadas que puedan comprometer la integridad de su dispositivo.

Arranque y cargador de arranque seguros

El proceso de arranque del sistema implica varias etapas, comenzando con la activación de la CPU como procesador de arranque, comunicándose con el PCH para abrir el sistema. La CPU salta a la rutina del BIOS almacenada en la memoria flash SPI primaria. En caso de fallo del flash primario, la FPGA de arranque cambia al flash secundario para la recuperación, pero no carga el cargador de arranque.

El gestor de arranque desempeña un papel fundamental en el proceso de arranque del sistema, garantizando la ejecución segura y ordenada del sistema operativo. El orden de arranque y mecanismos como el arranque seguro, USB, SSD y arranque PXE proporcionan flexibilidad y resistencia al procedimiento de inicio del sistema. Además, las configuraciones de GRUB permiten a los usuarios personalizar y solucionar problemas del proceso de arranque según sea necesario

El arranque seguro es una mejora significativa de la seguridad del sistema basada en el estándar UEFI (consulte www.uefi.org). Funciona protegiendo el BIOS de manipulaciones o modificaciones y luego manteniendo esa protección durante todo el proceso de arranque.

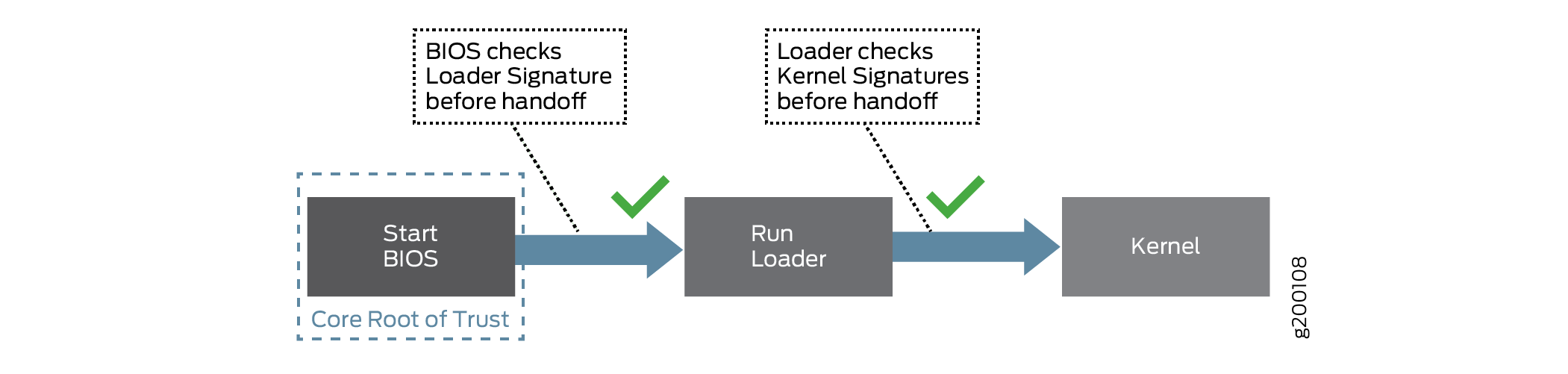

El proceso de arranque seguro comienza con Secure Flash, que garantiza que no se puedan realizar cambios no autorizados en el firmware. Las versiones autorizadas de Junos OS llevan una firma digital producida directamente por Juniper Networks o por uno de sus socios autorizados. En cada punto del proceso de arranque, cada componente verifica que el siguiente enlace sea sólido comprobando la firma para asegurarse de que los binarios no se hayan modificado. El proceso de arranque no puede continuar a menos que la firma sea correcta. Esta "cadena de confianza" continúa hasta que el sistema operativo toma el control. De esta manera, se mejora la seguridad general del sistema, aumentando la resistencia a algunas amenazas persistentes basadas en firmware.

La Figura 1 muestra una versión simplificada de esta "cadena de confianza".

El arranque seguro no requiere ninguna acción de su parte para implementarlo. Se implementa en hardware compatible de forma predeterminada.

El arranque seguro para dispositivos SRX sirve como un mecanismo de seguridad crítico diseñado para proteger el hardware de Juniper y frustrar la ejecución de código o datos no autorizados. Las entidades no autorizadas se definen como aquellas que carecen de una firma digital adecuada de Juniper o la de sus afiliados autorizados.

Aquí hay un desglose conciso de cómo funciona el arranque seguro específicamente para dispositivos SRX1600, SRX2300, SRX4120, SRX4300 y SRX4700:

Secuencia de encendido: Al encenderse, la CPU inicia la ejecución con el BIOS UEFI.

Cargador de arranque: El BIOS UEFI carga el ejecutable firmado PE/COFF32+ \EFI\BOOT\BOOTX64. EFI. Este ejecutable contiene un GRUB2 modificado, que permite solo E/S de lectura de archivos a archivos con firmas separadas adecuadas.

Firmas separadas: Las firmas separadas de GRUB2 se almacenan como ${object}.psig, utilizando un formato OpenPGP binario (no blindado).

Almacenamiento de claves GPG: Las claves GPG adicionales, junto con la clave pública GPG de confianza compilada en GRUB2, se pueden almacenar en \EFI\BOOT\grub-trusted.gpg.

Establecimiento de fideicomiso: La confianza en \EFI\BOOT\grub-trusted.gpg se establece verificando \EFI\BOOT\grub-trusted.gpg.psig mediante la clave grub-root incrustada en \EFI\BOOT\BOOTX64. EFI.

Configuración de GRUB2: La configuración de inicio de GRUB2, ubicada en \EFI\BOOT\grub-startup.cfg, es responsable de cargar el kernel de Linux firmado y, opcionalmente, una imagen de initrd firmada.

Restricciones de carga de archivos: BOOTX64. EFI insiste constantemente en los archivos firmados correctamente y se abstiene de cargar cualquier archivo sin firmar, excluyendo los archivos de configuración de GRUB o de entorno de GRUB.

Instalación y activación

Para habilitar el arranque seguro para dispositivos SRX2300 y SRX4120, vaya al menú del BIOS y seleccione Restaurar arranque seguro a la configuración de fábrica en el menú Administrar arranque seguro .

Una vez que el arranque seguro está habilitado, no se puede deshabilitar.

Para obtener información sobre qué versiones de Junos OS y hardware admiten el arranque seguro, consulte Explorador de funciones e introduzca Secure Boot.

Raíz de confianza del hardware

La raíz de confianza de hardware (HRoT) es una característica de seguridad basada en hardware integrada en el sistema, que actúa como una base confiable para verificar la integridad del firmware y garantizar su funcionamiento seguro. Esta característica proporciona una raíz inalterable de confianza a partir del hardware, protegiendo contra posibles vulnerabilidades de seguridad dentro del sistema. HRoT actúa como un componente crítico para garantizar la autenticidad del firmware y la configuración del sistema.

A diferencia de los mecanismos de confianza basados en software, HRoT se implementa directamente en el hardware, lo que lo hace altamente resistente a la manipulación. La función principal de HRoT es verificar la integridad del firmware, asegurándose de que no haya sido comprometido o modificado sin autorización. Esta función se utiliza para implementar un proceso de arranque seguro en el que solo se puede cargar firmware verificado y confiable.

Asegúrese de que se muestre el siguiente mensaje durante el arranque temprano del dispositivo para saber que se aplican la HRoT y el arranque seguro.

JUNIPER HARDWARE ROOT OF TRUST WITH SECURE BOOT ENFORCED

Cumplimiento de seguridad de FIPS 140-2

Para la seguridad de red avanzada, hay disponible una versión especial de Junos OS, llamada Junos-FIPS 140-2. Junos-FIPS 140-2 proporciona a los clientes herramientas de software para configurar una red de dispositivos de Juniper Networks en un entorno FIPS. La compatibilidad con FIPS incluye:

Paquete de actualización para convertir Junos OS a Junos-FIPS 140-2

Procedimientos revisados de instalación y configuración

Seguridad forzada para el acceso remoto

Roles de usuario de FIPS (oficial criptográfico, usuario y mantenimiento)

Registro del sistema específico de FIPS y mensajes de error

Configuración de IPsec para la comunicación de motor de enrutamiento a motor de enrutamiento

Creación y cifrado de contraseñas mejorados

A partir de la versión 15.1 de Junos OS, Junos-FIPS solo se empaqueta en una imagen doméstica: una sola imagen de Junos OS admite funciones domésticas y FIPS. Los usuarios que tienen las credenciales FIPS y permiso para iniciar sesión pueden alternar entre una imagen normal de Junos y una imagen FIPS.

Junos-FIPS tiene requisitos de contraseña especiales. Las contraseñas FIPS deben tener entre 10 y 20 caracteres de longitud. Las contraseñas deben usar al menos tres de los cinco conjuntos de caracteres definidos (letras mayúsculas, minúsculas, dígitos, signos de puntuación y otros caracteres especiales). Si Junos-FIPS está instalado en el dispositivo, no puede configurar contraseñas a menos que cumplan este estándar.