Configuración de GRE Keepalive Time

Las interfaces de túnel de encapsulación de enrutamiento genérico (GRE) no tienen un mecanismo integrado para detectar cuándo un túnel está inactivo. Los mensajes Keepalive ayudan a las interfaces del túnel GRE a detectar cuándo un túnel está inactivo. Los temas a continuación discuten el funcionamiento y la configuración del tiempo de mantenimiento de GRE.

Entendiendo GRE Keepalive Time

Las interfaces de túnel de encapsulación de enrutamiento genérico (GRE) no tienen un mecanismo integrado para detectar cuándo un túnel está inactivo. Puede habilitar los mensajes keepalive para que sirvan como mecanismo de detección.

Los tiempos de Keepalive solo se pueden configurar para la interfaz ATM a través de ADSL, que ya no es compatible con SRX300, SRX320, SRX340, SRX345, SRX380 y SRX550HM a partir de Junos OS versión 15.1X49-D10. Los tiempos de Keepalive están habilitados de forma predeterminada para otras interfaces.

Keepalives se puede configurar en la interfaz física o lógica. Si se configura en la interfaz física, los keepalives se envían a todas las interfaces lógicas que forman parte de la interfaz física. Si se configura en una interfaz lógica individual, los keepalives solo se envían a esa interfaz lógica. Además de configurar un keepalive, debe configurar el tiempo de espera.

Puede configurar los keepalives en una interfaz de túnel de encapsulación de enrutamiento genérico (GRE) incluyendo tanto la instrucción como la keepalive-time hold-time instrucción en el nivel jerárquico [edit protocols oam gre-tunnel interface interface-name] .

Para el correcto funcionamiento de keepalives en una interfaz GRE, también debe incluir la family inet instrucción en el nivel jerárquico [edit interfaces interface-name unit unit] . Si no incluye esta instrucción, la interfaz se marca como inactiva.

Ver también

Configuración de GRE Keepalive Time

Los tiempos de Keepalive solo se pueden configurar para la interfaz ATM a través de ADSL, que ya no es compatible con SRX300, SRX320, SRX340, SRX345, SRX380 y SRX550HM a partir de Junos OS versión 15.1X49-D10.

- Configuración del tiempo de mantenimiento y el tiempo de espera para una interfaz de túnel GRE

- Mostrar configuración de tiempo GRE Keepalive

- Mostrar información de tiempo Keepalive en una interfaz de túnel GRE

Configuración del tiempo de mantenimiento y el tiempo de espera para una interfaz de túnel GRE

Puede configurar los keepalives en una interfaz de túnel de encapsulación de enrutamiento genérico (GRE) incluyendo tanto la instrucción como la keepalive-time hold-time instrucción en el nivel jerárquico [edit protocols oam gre-tunnel interface interface-name] .

Para el correcto funcionamiento de keepalives en una interfaz GRE, también debe incluir la family inet instrucción en el nivel jerárquico [edit interfaces interface-name unit unit] . Si no incluye esta instrucción, la interfaz se marca como inactiva.

Para configurar una interfaz de túnel GRE:

Para configurar el tiempo de mantenimiento de vida para una interfaz de túnel GRE:

Configure el protocolo de operación, administración y mantenimiento (OAM) en el nivel de

[edit protocols]jerarquía para la interfaz de túnel GRE.[edit] user@host# edit protocols oam

Configure la opción de interfaz de túnel GRE para el protocolo OAM.

[edit protocols oam] user@host# edit gre-tunnel interface interface-name

Configure el tiempo de keepalive de 1 a 50 segundos para la interfaz de túnel GRE.

[edit protocols oam gre-tunnel interface interface-name] user@host# set keepalive-time seconds

Configure el tiempo de espera de 5 a 250 segundos. Tenga en cuenta que el tiempo de espera debe ser al menos el doble del tiempo de mantenimiento.

[edit protocols oam gre-tunnel interface interface-name] user@host# set hold-time seconds

Mostrar configuración de tiempo GRE Keepalive

Propósito

Muestre el valor de tiempo keepalive configurado como 10 y el valor de tiempo de retención como 30 en una interfaz de túnel GRE (por ejemplo, gr-1/1/10.1):

Acción

Para mostrar los valores configurados en la interfaz de túnel GRE, ejecute el show oam gre-tunnel comando en el nivel de [edit protocols] jerarquía:

[edit protocols]

user@host# show oam gre-tunnel

interface gr-1/1/10.1 {

keepalive-time 10;

hold-time 30;

}

Mostrar información de tiempo Keepalive en una interfaz de túnel GRE

Propósito

Muestra la información de estado actual de una interfaz de túnel GRE cuando se configuran parámetros de tiempo keepalive y tiempo de espera en ella y cuando expira el tiempo de espera.

Acción

Para comprobar la información de estado actual en una interfaz de túnel GRE (por ejemplo, gr-3/3/0.3), ejecute los show interfaces gr-3/3/0.3 terse comandos y show interfaces gr-3/3/0.3 extensive operativos.

mostrar interfaces gr-3/3/0.3 concisa

user@host> show interfaces gr-3/3/0.3 terse

Interface Admin Link Proto Local Remote

gr-3/3/0.3 up up inet 200.1.3.1/24

mpls

mostrar interfaces gr-3/3/0.3 extensivo

user@host> show interfaces gr-3/3/0.3 extensive

Logical interface gr-3/3/0.3 (Index 73) (SNMP ifIndex 594) (Generation 900)

Flags: Point-To-Point SNMP-Traps 0x4000 IP-Header 10.1.19.11:10.1.19.12:47:df:64:0000000000000000 Encapsulation: GRE-NULL

Gre keepalives configured: On, Gre keepalives adjacency state: down

^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^

Traffic statistics:

Input bytes : 15629992

Output bytes : 15912273

Input packets: 243813

Output packets: 179476

Local statistics:

Input bytes : 15322586

Output bytes : 15621359

Input packets: 238890

Output packets: 174767

Transit statistics:

Input bytes : 307406 0 bps

Output bytes : 290914 0 bps

Input packets: 4923 0 pps

Output packets: 4709 0 pps

Protocol inet, MTU: 1476, Generation: 1564, Route table: 0

Flags: Sendbcast-pkt-to-re

Addresses, Flags: Dest-route-down Is-Preferred Is-Primary

^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^

Destination: 200.1.3/24, Local: 200.1.3.1, Broadcast: 200.1.3.255, Generation: 1366

Protocol mpls, MTU: 1464, Maximum labels: 3, Generation: 1565, Route table: 0

Cuando expire el tiempo de espera:

El túnel GRE permanecerá activo aunque la interfaz no pueda enviar ni recibir tráfico.

El

Linkestado seráUpy elGre keepalives adjacency stateseráDown.

Significado

La información de estado actual de una interfaz de túnel GRE con parámetros de tiempo keepalive y tiempo de espera se muestra como se esperaba cuando expira el tiempo de espera.

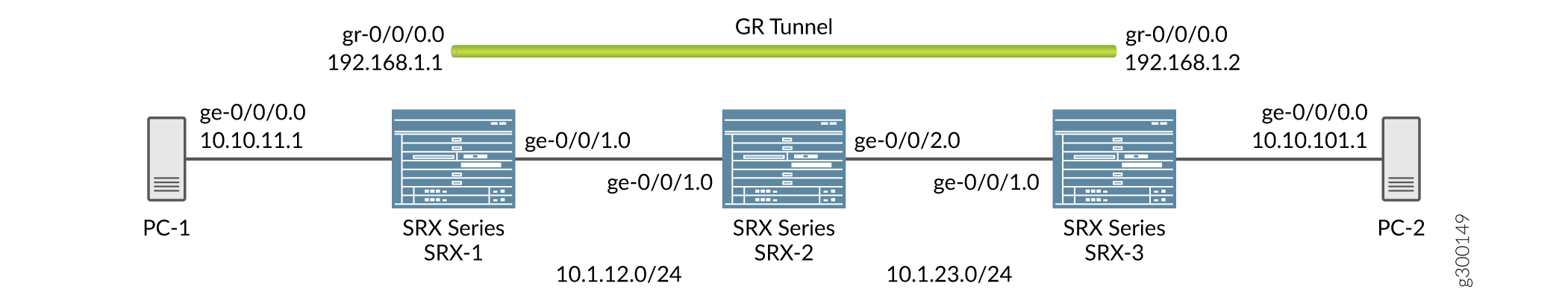

Ejemplo: configuración GRE

La encapsulación de enrutamiento genérico (GRE) es un protocolo de encapsulación IP que se utiliza para transportar paquetes a través de una red. La información se envía de una red a otra a través de un túnel GRE. GRE encapsula una carga útil como un paquete GRE. Este paquete GRE está encapsulado en un protocolo externo (protocolo de entrega). Los extremos del túnel GRE reenvían cargas útiles a túneles GRE para enrutar paquetes al destino. Después de llegar al punto final, se elimina la encapsulación GRE y la carga útil se transmite a su destino final. El uso principal de GRE es transportar paquetes que no son IP a través de una red IP; sin embargo, GRE también se utiliza para transportar paquetes IP a través de una nube IP.

Requisitos

-

Configure una interfaz GRE (gr-). La interfaz gr- contiene una dirección local y una dirección de destino. Aparece tan pronto como se configura. Incluso puede configurar una dirección IP en la interfaz gr-.

-

Configure una ruta para llegar a la subred de destino (conectividad de extremo a extremo). Puede configurar una ruta estática a través de la interfaz gr- o utilizar un protocolo de puerta de enlace interior (IGP) como OSPF.

Visión general

Los túneles GRE están diseñados para ser completamente sin estado, lo que significa que cada extremo del túnel no guarda ninguna información sobre el estado o la disponibilidad del extremo del túnel remoto. Normalmente, una interfaz de túnel GRE aparece tan pronto como se configura y permanece activa mientras haya una dirección de origen de túnel válida o una interfaz activa.

Configuración

De forma predeterminada, la interfaz de subred local es ge-0/0/0 con dirección IPv4 como 10.10.11.1/24. La subred de destino es 10.10.10.0/24 con la interfaz IPv4 del extremo de túnel como 10.10.10.1/24.

La configuración GRE muestra la configuración predeterminada entre las interfaces de túnel en los firewalls de la serie SRX.

Configuración de una ruta para llegar al subconjunto de destino

Procedimiento paso a paso

Puede configurar una ruta estática a través de la interfaz gr- o mediante IGP.

-

Configure la interfaz de subred local ge-0/0/0.

[edit interfaces] user@host# set interfaces ge-0/0/0 unit 0 family inet address 10.10.11.1/24 -

Configure la interfaz ge-0/0/1.

[edit interfaces] user@host# set interfaces ge-0/0/1 unit 0 family inet address 10.1.12.1/24 -

Configure los extremos del túnel gr- y especifique la dirección de origen, la dirección de destino y la familia como inet para los extremos del túnel.

[edit interfaces] user@host# set interfaces gr-0/0/0 unit 0 tunnel source 10.1.12.1 destination 10.1.23.1 user@host# set interfaces gr-0/0/0 unit 0 family inet address 192.168.1.1/24 -

Las interfaces configuradas están enlazadas a una zona de seguridad en el nivel jerárquico

[edit security]. Utilice elshow zonescomando para ver las zonas. Configure las zonas de la siguiente manera:[edit security zones security-zones trust]] user@host# set host-inbound-traffic system-services all user@host# set host-inbound-traffic protocols all user@host# set interfaces gr-0/0/0.0 user@host# set zones zone names protocols all[edit security zones security-zones untrust]] user@host# set host-inbound-traffic system-services all user@host# set host-inbound-traffic protocols all -

Vea las interfaces configuradas en el nivel de

[edit interfaces]jerarquía mediante elshowcomando.[edit interfaces] user@host# set routing options static route 10.10.10.0/24 next hop gr-0/0/0.0 -

En caso de que no desee definir una ruta estática, OSPF se puede configurar entre interfaces gr-0/0/0 en ambos lados y subred interna como vecino pasivo, para recibir todas las rutas internas. Configure OSPF en el nivel de

[edit protocols]jerarquía y véalo mediante elshowcomando.[edit protocols] user@host# set protocols ospf area 0.0.0.0 interface gr-0/0/0.0

Resultados

En el modo de configuración, ingrese el show comando para confirmar la configuración en los dispositivos. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración en este ejemplo para corregirla.

Configuración GRE mediante la ruta estática:

[edit interfaces]

root@SRX-1# show

ge-0/0/0 {

unit 0 {

family inet {

address 10.10.11.1/24;

}

}

}

gr-0/0/0 {

unit 0 {

tunnel {

source 10.1.12.1;

destination 10.1.23.1;

}

family inet {

address 192.168.1.1/24;

}

}

}

ge-0/0/1 {

unit 0 {

family inet {

address 10.1.12.1/24;

}

}

}

[edit security]

root@SRX-1# show

zones {

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

gr-0/0/0.0;

}

}

}

root@SRX-1# show routing-options

static {

route 10.10.10.0/24 next-hop gr-0/0/0.0;

}

Configuración GRE mediante OSPF configurado entre interfaces gr-0/0/0 en ambos lados y subred interna como vecino pasivo:

[edit protocols]

root@SRX-1# show

ospf {

area 0.0.0.0 {

interface gr-0/0/0.0;

interface ge-0/0/0.0 {

passive;

}

}

}

Verificación

Para comprobar que la configuración de GRE en el firewall de la serie SRX se realiza correctamente, realice las siguientes tareas:

- Verificación de las interfaces GRE

- Verificación de la ruta

- Verificación del tráfico a través del túnel GRE

Verificación de las interfaces GRE

Propósito

Compruebe que las interfaces GRE estén activas.

Acción

Ejecute el show interfaces comando en el nivel jerárquico [edit interfaces] :

show interfaces gr-0/0/0 terse [edit interfaces] Interface Admin Link Proto Local Remote gr-0/0/0 up up gr-0/0/0.0 up up inet 192.168.1.1/24

Verificación de la ruta

Propósito

Compruebe que se puede acceder a la ruta de la red de destino a través de la interfaz de túnel GRE.

Acción

Ejecute el show route forwarding-table matching 10.10.10.0/24 comando en el nivel jerárquico [edit interfaces] :

[edit interfaces] user@router# run show route forwarding-table matching 10.10.10.0/24 Routing table: default.inet Internet: .... Destination Type RtRef Next hop Type Index NhRef Netif 10.10.10.0/24 user 0 ucst 595 2 gr-0/0/0.0

Verificación del tráfico a través del túnel GRE

Propósito

Envíe el tráfico a la subred de destino y verifique cuando la interfaz GRE esté activa.

Acción

Ejecute el show interfaces gr-0/0/0 extensive comando operativo. Verifique también que los paquetes salgan a través de la interfaz gr-.

user@host> show interfaces gr-0/0/0 extensive Physical interface: gr-0/0/0, Enabled, Physical link is Up Interface index: 134, SNMP ifIndex: 40, Generation: 17 Type: GRE, Link-level type: GRE, MTU: Unlimited, Speed: 800mbps Hold-times : Up 0 ms, Down 0 ms Device flags : Present Running Interface flags: Point-To-Point SNMP-Traps Statistics last cleared: 2005-08-05 21:39:41 UTC (00:00:47 ago) Traffic statistics: Input bytes : 8400 0 bps Output bytes : 8400 0 bps Input packets: 100 0 pps Output packets: 100 0 pps Logical interface gr-0/0/0.0 (Index 72) (SNMP ifIndex 28) (Generation 17) Flags: Point-To-Point SNMP-Traps 16384 IP-Header 10.1.12.1:10.1.23.1:47:df:64:0000000000000000 Encapsulation: GRE-NULL Traffic statistics: Input bytes : 8400 Output bytes : 8400 Input packets: 100 Output packets: 100 Local statistics: Input bytes : 0 Output bytes : 0 Input packets: 0 Output packets: 0 Transit statistics: Input bytes : 8400 0 bps Output bytes : 8400 0 bps Input packets: 100 0 pps Output packets: 100 0 pps Protocol inet, MTU: 1476, Generation: 25, Route table: 0 Flags: None Addresses, Flags: Is-Primary Destination: Unspecified, Local: 192.168.0.1, Broadcast: Unspecified, Generation: 30

Ejemplo: configuración de GRE a través de túneles IPsec

Requisitos

Visión general

Los túneles GRE ofrecen una seguridad mínima, mientras que un túnel IPsec ofrece una seguridad mejorada en términos de confidencialidad, autenticación de datos y garantía de integridad. Además, IPsec no puede admitir directamente paquetes de multidifusión. Sin embargo, si primero se usa un túnel GRE encapsulado, se puede usar un túnel IPsec para proporcionar seguridad al paquete de multidifusión. En un túnel GRE a través de IPsec, se puede enrutar todo el tráfico de enrutamiento (IP y no IP). Cuando el paquete original (IP/no IP) está encapsulado GRE, tiene un encabezado IP definido por el túnel GRE, normalmente las direcciones IP de la interfaz de túnel. El protocolo IPsec puede entender el paquete IP; por lo tanto, encapsula el paquete GRE para convertirlo en GRE a través de IPsec.

Los pasos básicos necesarios para configurar GRE a través de IPsec son los siguientes:

Configure el túnel IPsec basado en rutas.

Configure el túnel GRE.

Configure una ruta estática con el destino como subred remota a través de la interfaz gr-.

Configure la ruta estática para el extremo GRE con la interfaz st0 como próximo salto.

Configuración

En este ejemplo, la configuración predeterminada tiene la interfaz de subred local como ge-0/0/0 con la dirección IPv4 como 10.10.11.1/24. La subred de destino es 10.10.10.0/24. Los extremos del túnel de interfaz gr-0/0/0 son direcciones de circuito cerrado en ambos lados, con la dirección IPv4 de circuito cerrado local como 172.20.1.1 y la dirección IPv4 de circuito cerrado remoto como 172.20.1.2. Las interfaces gr-0/0/0, st0 y lo0 están enlazadas a una zona de seguridad y las políticas se crean en consecuencia.

Configuración de una interfaz GRE a través de un túnel IPsec

Procedimiento paso a paso

Configure el GRE en el nivel jerárquico

[set interfaces interface-name unit unit-number], donde el nombre de la interfaz es ge-0/0/0 y la familia se establece como inet.[edit interfaces] user@host# set interfaces ge-0/0/0 unit 0 family inet address 10.10.11.1/24

Configure los extremos del túnel gr- y especifique la dirección de origen, la dirección de destino y la familia como inet para los extremos del túnel.

[edit interfaces] user@host# set interfaces gr-0/0/0 unit 0 tunnel source 172.20.1.1 destination 172.20.1.2 user@host# set interfaces gr-0/0/0 unit 0 family inet 192.168.1.1/24

De manera similar, configure la interfaz lo0 y st0 con la familia establecida como inet.

[edit interfaces] user@host# set interfaces lo0 unit 0 family inet address 172.20.1.1/32

[edit interfaces] user@host# set interfaces st0 unit 0 family inet

Confifure las interfaces GRE con las zonas de seguridad. Utilice el

show zonescomando para ver las zonas donde se muestran las interfaces de túnel configuradas, lo0 y st0.[edit security zones security-zones trust]] user@host# set host-inbound-traffic system-services all user@host# set host-inbound-traffic protocols all user@host# set interfaces gr-0/0/0.0 user@host# set zones zone names protocols all user@host# set interfaces lo0.0 user@host# set interfaces st0.0

[edit security zones security-zones untrust]] user@host# set host-inbound-traffic system-services all user@host# set host-inbound-traffic protocols all user@host# set interfaces gr-0/0/0.0.1 user@host# set interfaces lo0.0 user@host# set interfaces st0.0

Resultados

En el modo de configuración, ingrese el comando para confirmar la configuración de la show interfaz. Las interfaces configuradas están enlazadas a una zona de seguridad en el nivel jerárquico [edit security] . Utilice el show zones comando para ver las zonas donde se muestran las interfaces configuradas (gr-, st0.0 y lo0). Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración en este ejemplo para corregirla.

Parámetros para configurar las interfaces GRE:

user@host> show interfaces

ge-0/0/0 {

unit 0 {

family inet {

address 10.10.11.1/24;

}

}

}

gr-0/0/0 {

unit 0 {

tunnel {

source 172.20.1.1;

destination 172.20.1.2;

}

family inet {

address 192.168.1.1/24;

}

}

}

lo0 {

unit 0 {

family inet {

address 172.20.1.1/32;

}

}

}

st0 {

unit 0 {

family inet;

}

}

[edit]

root@Juniper# show

routing-options {

static {

route 10.10.10.0/24 next-hop gr-0/0/0.0;

route 172.20.1.2/32 next-hop st0.0;

}

}

Parámetros para configurar las interfaces GRE con zonas de seguridad:

[edit security]

root@Juniper# show

zones {

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

gr-0/0/0.0;

lo0.0;

st0.0;

}

}

}

Ejemplo: configuración de un túnel GRE cuando el destino del túnel se encuentra en una instancia de enrutamiento

Requisitos

Visión general

Puede configurar un túnel GRE cuando el destino del túnel se encuentre en una instancia de enrutamiento predeterminada o en una instancia de enrutamiento no predeterminada. La configuración de un túnel GRE requiere definir el origen del túnel y las direcciones de destino del túnel. Si el destino del túnel se encuentra en una instancia de enrutamiento y hay más de una instancia de enrutamiento presente, debe especificar la instancia de enrutamiento correcta y también la tabla de enrutamiento que se utilizará para llegar a la dirección de destino del túnel configurada.

La dirección de destino del túnel se considera accesible de forma predeterminada mediante la tabla de enrutamiento predeterminada "inet.0".

Configuración

En este ejemplo, puede configurar un túnel GRE entre las interfaces gr- en los firewalls de la serie SRX con dos instancias. Las instancias son cuando el destino del túnel se encuentra en una instancia de enrutamiento predeterminada y cuando el destino del túnel se encuentra en una instancia de enrutamiento no predeterminada.

- Configuración de un túnel GRE cuando el destino del túnel se encuentra en una instancia de enrutamiento predeterminada

- Configuración de un túnel GRE cuando el destino del túnel se encuentra en una instancia de enrutamiento no predeterminada

- Resultados

Configuración de un túnel GRE cuando el destino del túnel se encuentra en una instancia de enrutamiento predeterminada

En este ejemplo se usa la instancia de enrutamiento predeterminada para llegar al destino del túnel. Debido a esto, la tabla de enrutamiento inet.0 se utiliza de forma predeterminada.

Procedimiento paso a paso

Especifique la dirección de origen y destino del túnel.

[edit interfaces] user@host# set interfaces gr-0/0/0 unit 0 tunnel source 172.16.0.1 destination 10.10.1.2 user@host# set interfaces gr-0/0/0 unit 0 family inet 192.168.100.1/30;

Configure la interfaz ge- y la interfaz lo0 con la familia establecida como inet.

[edit interfaces] user@host# set interfaces ge-0/0/0 unit 0 family inet address 172.30.73.56/24 user@host# set interfaces lo0 unit 0 family inet address 172.16.0.1/32

-

Configure la interfaz de túnel GRE para las opciones de enrutamiento, tal como se menciona en el tema de configuración GRE.

Configuración de un túnel GRE cuando el destino del túnel se encuentra en una instancia de enrutamiento no predeterminada

Para una instancia de enrutamiento no predeterminada, asegúrese de que ya ha configurado la interfaz gr-0/0/0.

Procedimiento paso a paso

Configure el túnel GRE con la interfaz gr-0/00 y la familia establecidas como inet.

[edit interfaces] user@host# set interfaces gr-0/00 unit 0 family inet address

Especifique la dirección de origen y destino del túnel.

[edit interfaces] user@host# set interfaces gr-0/0/0 unit 0 tunnel source 172.16.0.1 tunnel destination 10.10.1.2 family inet 192.168.100.1/30;

Configure la interfaz ge- y la interfaz lo0 con la familia establecida como inet.

[edit interfaces] user@host# set interfaces ge-0/0/0 unit 0 family inet address 172.30.73.56/24 user@host# set interfaces lo0 unit 0 family inet address 172.16.0.1/32

Configure las instancias de enrutamiento utilizadas para la interfaz de túnel.

[edit routing-instances] user@host# set routing-instances test instance-type virtual-router user@host# set routing-instances test routing-options static route 10.10.1.2/32 next-hop 172.30.73.57 user@host# set routing-instances test interface ge-0/0/0.0

Configure la instancia de enrutamiento para las interfaces de túnel GRE.

[edit interfaces] user@host# set interfaces gr-0/0/0 unit 0 tunnel routing-instance destination test

Agregue la ruta estática para el destino del túnel.

[edit interfaces] user@host# set routing-options static route 10.10.1.2/32 next-table test.inet.0

Nota:Cuando el firewall de la serie SRX está en modo de paquetes, no es necesario configurar una ruta estática para que el destino del túnel sea accesible desde inet.0. Sin embargo, aún debe especificar la instancia de enrutamiento correcta en la interfaz gr-0/0/0.

Resultados

En el modo de configuración, ingrese el show comando para confirmar la configuración en los dispositivos. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración en este ejemplo para corregirla.

Cuando el destino del túnel se encuentra en una instancia de enrutamiento predeterminada:

interfaces {

gr-0/0/0 {

unit 0 {

tunnel {

source 172.16.0.1;

destination 10.10.1.2;

}

family inet {

address 192.168.100.1/30;

}

}

}

ge-0/0/0 {

unit 0 {

family inet {

address 172.30.73.56/24;

}

}

}

lo0 {

unit 0 {

family inet {

address 172.16.0.1/32;

}

}

}

...

}

routing-options {

static {

route 10.10.1.2/32 next-hop 172.30.73.57; # Tunnel destination is reachable from default routing-instance

...

}

}

routing-instances {

test {

instance-type virtual-router;

interface gr-0/0/0.0;

routing-options {

...

}

}

}

Cuando el destino del túnel se encuentra en una instancia de enrutamiento no predeterminada:

interfaces {

gr-0/0/0 {

unit 0 {

tunnel {

source 172.16.0.1;

destination 10.10.1.2;

routing-instance {

destination test; # Routing-instance to reach tunnel destination

}

}

family inet {

address 192.168.100.1/30;

}

}

}

ge-0/0/0 {

unit 0 {

family inet {

address 172.30.73.56/24;

}

}

}

lo0 {

unit 0 {

family inet {

address 172.16.0.1/32;

}

}

}

...

}

routing-options {

static {

route 10.10.1.2/32 next-table test.inet.0; # Tunnel destination is reachable via test.inet.0

...

}

}

routing-instances {

test {

instance-type virtual-router;

interface ge-0/0/0;

routing-options {

static {

route 10.10.1.2/32 next-hop 172.30.73.57; # Tunnel destination is reachable from non-default routing-instance

...

}

}

}

}

Verificación

- Verificación del uso de rutas estáticas

- Verificación de la ruta estática utilizada en la instancia predeterminada

Verificación del uso de rutas estáticas

Propósito

Compruebe que se utiliza la ruta estática.

Acción

Ejecute el show route forwarding table comando.

user@host> show route forwarding-table table test

No Title

Routing table: test.inet

Internet:

Enabled protocols: Bridging,

Destination Type RtRef Next hop Type Index NhRef Netif

default perm 0 rjct 597 1

0.0.0.0/32 perm 0 dscd 590 1

10.10.1.2/32 user 1 172.30.73.57 hold 598 4 ge-0/0/0.0

172.16.0.1.10.10.1.2.47/72

dest 0 locl 617 1

172.30.73.0/24 intf 0 rslv 588 1 ge-0/0/0.0

172.30.73.0/32 dest 0 172.30.73.0 recv 586 1 ge-0/0/0.0

172.30.73.56/32 intf 0 172.30.73.56 locl 587 2

172.30.73.56/32 dest 0 172.30.73.56 locl 587 2

172.30.73.57/32 dest 0 172.30.73.57 hold 598 4 ge-0/0/0.0

172.30.73.255/32 dest 0 172.30.73.255 bcst 585 1 ge-0/0/0.0

224.0.0.0/4 perm 0 mdsc 596 1

224.0.0.1/32 perm 0 224.0.0.1 mcst 600 1

255.255.255.255/32 perm 0 bcst 601 1

Verificación de la ruta estática utilizada en la instancia predeterminada

Propósito

Compruebe que la ruta estática se utiliza para la instancia predeterminada.

Acción

Ejecute el show route forwarding table comando.

user@host> show route forwarding-table matching 10.10.1.2 Routing table: default.inet Internet: Enabled protocols: Bridging, Destination Type RtRef Next hop Type Index NhRef Netif 10.10.1.2/32 user 0 rtbl 604 3