EN ESTA PÁGINA

Alta disponibilidad entre chasis para MS-MIC y MS-MPC (versión 15.1 y anteriores)

Este tema se aplica a Junos OS versión 15.1 y anteriores. (Para obtener información sobre la versión 16.1 y posteriores de Junos OS, consulte Sincronización de estado entre chasis para flujos de TDR y firewall de inspección de estado de larga duración (MS-MPC, MS-MIC) (versión 16.1 y posteriores).)

La alta disponibilidad entre chasis admite la sincronización de estado de servicios mediante un cambio a una PIC de servicios de respaldo en un chasis diferente. Este tema se aplica a Junos OS versión 15.1 y anteriores. (Para obtener información sobre la versión 16.1 y posteriores de Junos OS, consulte Sincronización de estado entre chasis para flujos de TDR y firewall de inspección de estado de larga duración (MS-MPC, MS-MIC) (versión 16.1 y posteriores).) La función se describe en los temas siguientes:

Descripción general de alta disponibilidad entre chasis para firewall de inspección de estado y NAPT44 (MS-MIC, MS-MPC)

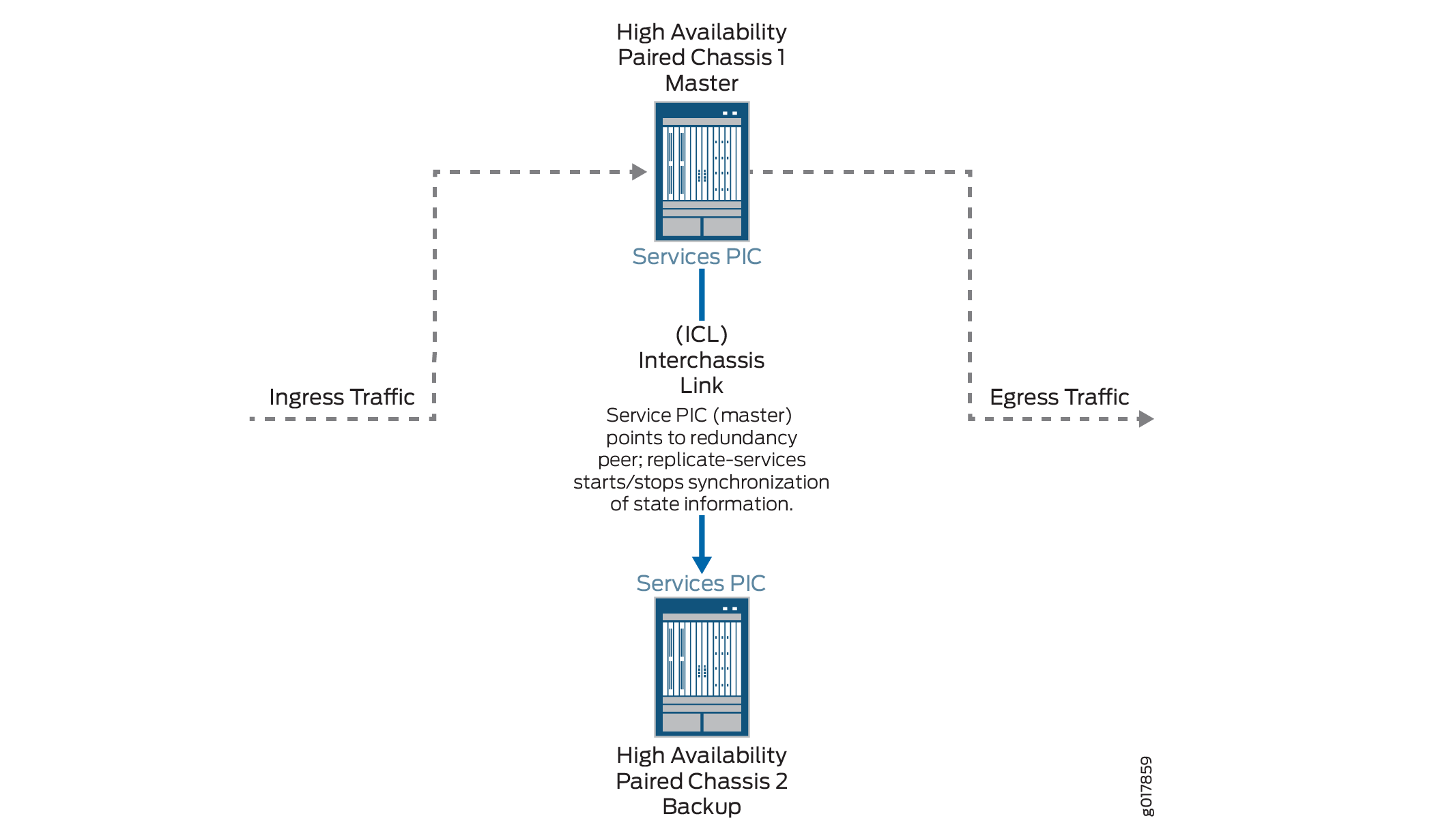

Las implementaciones de TDR carrier-grade (CGN) pueden usar implementaciones de doble chasis para proporcionar una ruta de datos redundante y redundancia para componentes clave en el enrutador. Aunque la alta disponibilidad intrachasis se puede usar en entornos de chasis doble, solo se ocupa de los errores de PIC de servicio. Si el tráfico se conmuta a un enrutador de reserva debido a algún otro fallo en el enrutador, se pierde el estado. La alta disponibilidad entre chasis conserva el estado y proporciona redundancia usando menos PIC de servicio que la alta disponibilidad dentro del chasis. Solo se sincronizan los flujos de larga duración entre el chasis principal y el de respaldo en el par de alta disponibilidad. Las PIC de servicio no replican el estado hasta que se emite un comando CLI explícito, request services redundancy (synchronize | no-synchronize), para iniciar o detener la replicación del estado. La información de estado del firewall con estado, NAPT44 y la aplicación se pueden sincronizar.

Cuando las PIC principal y de respaldo están activas, la replicación comienza inmediatamente después de que request services redundancy command se emite.

Para utilizar la alta disponibilidad entre chasis, debe utilizar conjuntos de servicios configurados para interfaces de servicio de salto siguiente. La alta disponibilidad entre chasis funciona con interfaces de servicio MS configuradas en tarjetas de interfaz MS-MIC o MS-MPC. Una unidad que no sea la unidad 0 debe configurarse con la ip-address-owner service-plane opción.

Se aplican las siguientes restricciones:

NAPT44 es el único tipo de traducción compatible.

Los puntos de control no se admiten para ALG, la asignación de bloques de puerto PBA (PBA), la asignación independiente de puntos de conexión (EIM) o los filtros independientes de puntos de conexión (EIF).

La figura 1 muestra la topología de alta disponibilidad entre chasis.

de alta disponibilidad entre chasis

de alta disponibilidad entre chasis

Configuración de la alta disponibilidad entre chasis para firewall de inspección de estado y NAPT44 (MS-MPC, MS-MIC)

Para configurar la disponibilidad entre chasis para firewall con estado y NAPT44 en PIC de servicio MS-MIC o MS-MPC, realice los siguientes pasos de configuración en cada chasis del par de alta disponibilidad:

Ejemplo: Alta disponibilidad de estado entre chasis para TDR y firewall de inspección de estado (MS-MIC, MS-MPC)

En este ejemplo, se muestra cómo configurar la alta disponibilidad entre chasis para servicios TDR y firewall con estado.

Requisitos

En este ejemplo, se utilizan los siguientes componentes de hardware y software:

Dos enrutadores MX480 con tarjetas de línea MS-MPC

Junos OS versión 13.3 o posterior

Descripción general

Dos enrutadores MX 3D están configurados de manera idéntica para facilitar la tolerancia a fallos de estado para servicios de firewall y TDR en caso de falla de un chasis.

Configuración

Para configurar la alta disponibilidad entre chasis para este ejemplo, realice estas tareas:

- Configuración rápida de CLI

- Configuración de interfaces para chasis 1.

- Configurar la información de enrutamiento para el chasis 1

- Configuración de TDR y firewall de inspección de estado para el chasis 1

- Configuración del conjunto de servicios

- Configuración de interfaces para el chasis 2

- Configurar la información de enrutamiento para el chasis 2

Configuración rápida de CLI

Para configurar rápidamente este ejemplo en los enrutadores, copie los siguientes comandos y péguelos en la ventana terminal del enrutador después de eliminar los saltos de línea y sustituirlos por información de interfaz específica de su sitio.

La siguiente configuración es para el chasis 1.

[edit] set interfaces ms-4/0/0 redundancy-options redundancy-peer ipaddress 5.5.5.2 set interfaces ms-4/0/0 redundancy-options routing-instance HA set interfaces ms-4/0/0 unit 10 ip-address-owner service-plane set interfaces ms-4/0/0 unit 10 family inet address 5.5.5.1/32 set interfaces ms-4/0/0 unit 20 family inet set interfaces ms-4/0/0 unit 20 service-domain inside set interfaces ms-4/0/0 unit 30 family inet set interfaces ms-4/0/0 unit 30 service-domain outside set interfaces ge-2/0/0 vlan-tagging set interfaces ge-2/0/0 unit 0 vlan-id 100 family inet address 20.1.1.1/24 set routing-instances HA instance-type vrf set routing-instances HA interface ge-2/0/0.0 set routing-instances HA interface ms-4/0/0.10 set routing-instances HA route-distinguisher 1:1 set policy-options policy-statement dummy term 1 then reject set routing-instances HA vrf-import dummy set routing-instances HA vrf-export dummy set routing-instances HA routing-options static route route 5.5.5.1/32 next-hop ms-4/0/0.10 set routing-instances HA routing-options static route route 5.5.5.2/32 next-hop 20.1.1.2 set services nat pool p2 address 32.0.0.0/24 set services nat pool p2 port automatic random-allocation set services nat pool p2 address-allocation round-robin set services nat rule r2 match-direction input set services nat rule r2 term t1 from source-address 129.0.0.0/8 set services nat rule r2 term t1 from source-address 128.0.0.0/8 set services nat rule r2 term t1 then translated source-pool p2 set services nat rule r2 term t1 then translated translation-type napt-44 set services nat rule r2 term t1 then translated address-pooling paired set services nat rule r2 term t1 then syslog set services stateful-firewall rule r2 match-direction input set services stateful-firewall rule r2 term t1 from source-address any-unicast set services stateful-firewall rule r2 term t1 then accept set services stateful-firewall rule r2 term t1 then syslog set services service-set ss2 replicate-services replication-threshold 180 set services service-set ss2 replicate-services stateful-firewall set services service-set ss2 replicate-services nat set services service-set ss2 stateful-firewall-rules r2 set services service-set ss2 nat-rules r2 set services service-set ss2 next-hop-service inside-service-interface ms-4/0/0.20 set services service-set ss2 next-hop-service outside-service-interface ms-4/0/0.30 set services service-set ss2 syslog host local class session-logs set services service-set ss2 syslog host local class stateful-firewall-logs set services service-set ss2 syslog host local class nat-logs

La siguiente configuración es para el chasis 2. La información del TDR, el firewall de estado y el conjunto de servicios deben ser idénticos para los chasis 1 y 2.

set interfaces ms-4/0/0 redundancy-options routing-instance HA set interfaces ms-4/0/0 unit 10 ip-address-owner service-plane set interfaces ms-4/0/0 unit 10 family inet address 5.5.5.2/32 set interfaces ms-4/0/0 unit 20 family inet set interfaces ms-4/0/0 unit 20 service-domain inside set interfaces ms-4/0/0 unit 30 family inet set interfaces ms-4/0/0 unit 30 service-domain outside set interfaces ge-2/0/0 vlan-tagging set interfaces ge-2/0/0 unit 0 vlan-id 100 family inet address 20.1.1.2/24 set routing-instances HA instance-type vrf set routing-instances HA interface ge-2/0/0.0 set routing-instances HA interface ms-4/0/0.10 set routing-instances HA route-distinguisher 1:1 set routing-instances HA vrf-import dummy set routing-instances HA vrf-export dummy set routing-instances HA routing-options static route 5.5.5.2/32 next-hop ms-4/0/0.10 set routing-instances HA routing-options static route 5.5.5.1/32 next-hop 20.1.1.1 set services nat pool p2 address 32.0.0.0/24 set services nat pool p2 port automatic random-allocation set services nat pool p2 address-allocation round-robin set services nat rule r2 match-direction input set services nat rule r2 term t1 from source-address 129.0.0.0/8 set services nat rule r2 term t1 from source-address 128.0.0.0/8 set services nat rule r2 term t1 then translated source-pool p2 set services nat rule r2 term t1 then translated translation-type napt-44 set services nat rule r2 term t1 then translated address-pooling paired set services nat rule r2 term t1 then syslog set services stateful-firewall rule r2 match-direction input set services stateful-firewall rule r2 term t1 from source-address any-unicast set services stateful-firewall rule r2 term t1 then accept set services stateful-firewall rule r2 term t1 then syslog set services service-set ss2 replicate-services replication-threshold 180 set services service-set ss2 replicate-services stateful-firewall set services service-set ss2 replicate-services nat set services service-set ss2 stateful-firewall-rules r2 set services service-set ss2 nat-rules r2 set services service-set ss2 next-hop-service inside-service-interface ms-4/0/0.20 set services service-set ss2 next-hop-service outside-service-interface ms-4/0/0.30 set services service-set ss2 syslog host local class session-logs set services service-set ss2 syslog host local class stateful-firewall-logs set services service-set ss2 syslog host local class nat-logs

Configuración de interfaces para chasis 1.

Procedimiento paso a paso

Las interfaces para cada uno de los pares de enrutadores con alta disponibilidad se configuran de forma idéntica, con la excepción de las siguientes opciones de PIC de servicio:

redundancy-options redundancy-peer ipaddress addressunit unit-number family inet address addressde una unidad distinta de 0 que contenga laip-address-owner service-planeopción

Para configurar interfaces:

Configure la PIC de servicio redundante en el chasis 1.

[edit interfaces} user@host# set interfaces ms-4/0/0 redundancy-options redundancy-peer ipaddress 5.5.5.2 user@host# set interfaces ms-4/0/0 redundancy-options routing-instance HA user@host# set interfaces ms-4/0/0 unit 10 ip-address-owner service-plane user@host# set interfaces ms-4/0/0 unit 10 family inet address 5.5.5.1/32 user@host# set interfaces ms-4/0/0 unit 20 family inet user@host# set interfaces ms-4/0/0 unit 20 service-domain inside user@host# set interfaces ms-4/0/0 unit 30 family inet user@host# set interfaces ms-4/0/0 unit 30 service-domain outside

Configure las interfaces para el chasis 1 que se utilizan como vínculos de interchasis para el tráfico de sincronización.

user@host# set interfaces ge-2/0/0 vlan-tagging user@host# set interfaces ge-2/0/0 unit 0 vlan-id 100 family inet address 20.1.1.1/24

Configure las interfaces restantes según sea necesario.

Resultados

user@host# show interfaces

ge-2/0/0 {

vlan-tagging;

unit 0 {

vlan-id 100;

family inet {

address 20.1.1.1/24;

}

}

}

ms-4/0/0 {

redundancy-options {

redundancy-peer {

ipaddress 5.5.5.2;

}

routing-instance HA;

}

unit 10 {

ip-address-owner service-plane;

family inet {

address 5.5.5.1/32;

}

}

unit 20 {

family inet;

family inet6;

service-domain inside;

}

unit 30 {

family inet;

family inet6;

service-domain outside;

}

}

}

Configurar la información de enrutamiento para el chasis 1

Procedimiento paso a paso

En este ejemplo, no se incluye una configuración de enrutamiento detallada. Se requiere una instancia de enrutamiento para el tráfico de sincronización de alta disponibilidad entre el chasis de la siguiente manera:

Configure las instancias de enrutamiento para el chasis 1.

user@host# set routing-instances HA instance-type vrf user@host# set routing-instances HA interface ge-2/0/0.0 user@host# set routing-instances HA interface ms-4/0/0.10 user@host# set routing-instances HA route-distinguisher 1:1 user@host# set policy-options policy-statement dummy term 1 then reject user@host# set routing-instances HA vrf-import dummy user@host# set routing-instances HA vrf-export dummy user@host# set routing-instances HA routing-options static route route 5.5.5.1/32 next-hop ms-4/0/0.10 user@host# set routing-instances HA routing-options static route route 5.5.5.2/32 next-hop 20.1.1.2

Resultados

user@host# show routing-instances

HA {

instance-type vrf;

interface ge-2/0/0.0;

interface ms-4/0/0.10;

route-distinguisher 1:1;

vrf-import dummy;

vrf-export dummy;

routing-options {

static {

route 5.5.5.1/32 next-hop ms-4/0/0.10;

route 5.5.5.2/32 next-hop 20.1.1.2;

}

}

}

Configuración de TDR y firewall de inspección de estado para el chasis 1

Procedimiento paso a paso

Configure el TDR y el firewall de estado de forma idéntica en ambos enrutadores. Para configurar TDR y firewall de estado:

Configure TDR según sea necesario.

user@host# set services nat pool p2 address 32.0.0.0/24 user@host# set services nat pool p2 port automatic random-allocation user@host# set services nat pool p2 address-allocation round-robin user@host# set services nat rule r2 match-direction input user@host# set services nat rule r2 term t1 from source-address 129.0.0.0/8 user@host# set services nat rule r2 term t1 from source-address 128.0.0.0/8 user@host# set services nat rule r2 term t1 then translated source-pool p2 user@host# set services nat rule r2 term t1 then translated translation-type napt-44 user@host# set services nat rule r2 term t1 then translated address-pooling paired user@host# set services nat rule r2 term t1 then syslog

Configure el firewall con estado según sea necesario.

user@host# set services stateful-firewall rule r2 match-direction input user@host# set services stateful-firewall rule r2 term t1 from source-address any-unicast user@host# set services stateful-firewall rule r2 term t1 then accept user@host# set services stateful-firewall rule r2 term t1 then syslog

Resultados

user@host# show services nat

nat {

pool p2 {

address 32.0.0.0/24;

port {

automatic {

random-allocation;

}

}

address-allocation round-robin;

}

rule r2 {

match-direction input;

term t1 {

from {

source-address {

129.0.0.0/8;

128.0.0.0/8;

}

}

then {

translated {

source-pool p2;

translation-type {

napt-44;

}

address-pooling paired;

}

syslog;

}

}

}

}

}

user@host show services stateful-firewell

rule r2 {

match-direction input;

term t1 {

from {

source-address {

any-unicast;

}

}

then {

accept;

syslog;

}

}

}

Configuración del conjunto de servicios

Procedimiento paso a paso

Configure el conjunto de servicios de forma idéntica en ambos enrutadores. Para configurar el conjunto de servicios:

Configure las opciones de replicación del conjunto de servicios.

user@host# set services service-set ss2 replicate-services replication-threshold 180 user@host# set services service-set ss2 replicate-services stateful-firewall user@host# set services service-set ss2 replicate-services nat

Configure referencias a TDR y reglas de firewall con estado para el conjunto de servicios.

user@host# set services service-set ss2 stateful-firewall-rules r2 user@host# set services service-set ss2 nat-rules r2

Configure la interfaz de servicio del próximo salto en la MS-PIC.

user@host# set services service-set ss2 next-hop-service inside-service-interface ms-4/0/0.20 user@host# set services service-set ss2 next-hop-service outside-service-interface ms-4/0/0.30

Configure las opciones de registro deseadas.

user@host# set services service-set ss2 syslog host local class session-logs user@host# set services service-set ss2 syslog host local class stateful-firewall-logs user@host# set services service-set ss2 syslog host local class nat-logs

Resultados

user@host# show services service-set ss2

syslog {

host local {

class {

session-logs;

inactive: stateful-firewall-logs;

nat-logs;

}

}

}

replicate-services {

replication-threshold 180;

stateful-firewall;

nat;

}

stateful-firewall-rules r2;

inactive: nat-rules r2;

next-hop-service {

inside-service-interface ms-3/0/0.20;

outside-service-interface ms-3/0/0.30;

}

}

Configuración de interfaces para el chasis 2

Procedimiento paso a paso

Las interfaces para cada uno de los pares de enrutadores con alta disponibilidad se configuran de forma idéntica, con la excepción de las siguientes opciones de PIC de servicio:

redundancy-options redundancy-peer ipaddress addressunit unit-number family inet address addressde una unidad distinta de 0 que contenga laip-address-owner service-planeopción

Configure la PIC de servicio redundante en el chasis 2.

Apunta

redundancy-peer ipaddressa la dirección de la unidad (unidad 10) en ms-4/0/0 en el chasis en el chasis 1 que contiene laip-address-owner service-planeinstrucción.[edit interfaces} set interfaces ms-4/0/0 redundancy-options redundancy-peer ipaddress 5.5.5.1 user@host# set interfaces ms-4/0/0 redundancy-options routing-instance HA user@host# set interfaces ms-4/0/0 unit 10 ip-address-owner service-plane user@host# set interfaces ms-4/0/0 unit 10 family inet address 5.5.5.2/32 user@host# set interfaces ms-4/0/0 unit 20 family inet user@host# set interfaces ms-4/0/0 unit 20 service-domain inside user@host# set interfaces ms-4/0/0 unit 30 family inet user@host# set interfaces ms-4/0/0 unit 30 service-domain outside

Configure las interfaces para el chasis 2 que se utilizan como vínculos de interchasis para el tráfico de sincronización

user@host# set interfaces ge-2/0/0 vlan-tagging user@host# set interfaces ge-2/0/0 unit 0 vlan-id 100 family inet address 20.1.1.2/24

Configure las interfaces restantes para el chasis 2 según sea necesario.

Resultados

user@host# show interfaces

ms-4/0/0 {

redundancy-options {

redundancy-peer {

ipaddress 5.5.5.1;

}

routing-instance HA;

}

unit 0 {

family inet;

}

unit 10 {

ip-address-owner service-plane;

family inet {

address 5.5.5.2/32;

}

}

ge-2/0/0 {

vlan-tagging;

unit 0 {

vlan-id 100;

family inet {

address 20.1.1.2/24;

}

}

unit 10 {

vlan-id 10;

family inet {

address 2.10.1.2/24;

}

Configurar la información de enrutamiento para el chasis 2

Procedimiento paso a paso

En este ejemplo, no se incluye una configuración de enrutamiento detallada. Se requiere una instancia de enrutamiento para el tráfico de sincronización de alta disponibilidad entre los dos chasis y se incluye aquí.

Configure las instancias de enrutamiento para el chasis 2.

user@host# set routing-instances HA instance-type vrf user@host# set routing-instances HA interface ge-2/0/0.0 user@host# set routing-instances HA interface ms-4/0/0.10 user@host# set routing-instances HA route-distinguisher 1:1 user@host# set policy-options policy-statement dummy term 1 then reject user@host# set routing-instances HA vrf-import dummy user@host# set routing-instances HA vrf-export dummy user@host# set routing-instances HA routing-options static route 5.5.5.2/32 next-hop ms-4/0/0.10 user@host# set routing-instances HA routing-options static route 5.5.5.1/32 next-hop 20.1.1.1

Nota:Los siguientes pasos de configuración son idénticos a los que se muestran para el chasis 1.

Configuración de TDR y firewall de inspección de estado

Configuración del conjunto de servicios

Resultados

user@host# show services routing-instances

HA {

instance-type vrf;

interface xe-2/2/0.0;

interface ms-4/0/0.10;

route-distinguisher 1:1;

vrf-import dummy;

vrf-export dummy;

routing-options {

static {

route 5.5.5.2/32 next-hop ms-4/0/0.10;

route 5.5.5.1/32 next-hop 20.1.1.1;

}

}