Monitoreo del tráfico X2

En este tema se aborda la supervisión del tráfico X2 en firewalls de la serie SRX.

Descripción de la supervisión del tráfico X2

En una red móvil LTE, los firewalls de la serie SRX actúan como puertas de enlace seguras que conectan los nodos evolucionados B (eNodeB) para el traspaso de señales, el monitoreo y la cobertura de radio. Los firewalls de la serie SRX utilizan túneles IPsec para conectar eNodeB. El tráfico del plano de usuario y del plano de control que fluye de un eNodeB al otro eNodeB se denomina tráfico X2.

- Descripción general de la supervisión del tráfico X2

- Limitaciones de la supervisión del tráfico X2

- Terminología de tráfico X2

Descripción general de la supervisión del tráfico X2

El tráfico X2 que pasa a través de túneles IPsec está cifrado. Debido a esto, los operadores de redes móviles necesitan una forma de monitorear el tráfico X2 para que puedan depurar problemas de traspaso a través de eNodeB. La implementación de Junos OS permite supervisar el tráfico X2 husmeando en el tráfico X2 de texto sin cifrar a medida que fluye a través del firewall de la serie SRX que sale de un túnel IPsec y entra en el otro túnel IPsec, después de descifrar el tráfico y antes de volver a cifrarlo.

La figura 1 muestra el flujo de tráfico X2 dentro del firewall de la serie SRX. A medida que el tráfico llega al firewall de la serie SRX en una interfaz st0.x, se descifra. Luego se cifra y se reenvía al eNodeB de destino a través de su interfaz st0.y dedicada. La supervisión se realiza en el tráfico X2 descifrado en el firewall de la serie SRX.

móvil LTE

móvil LTE

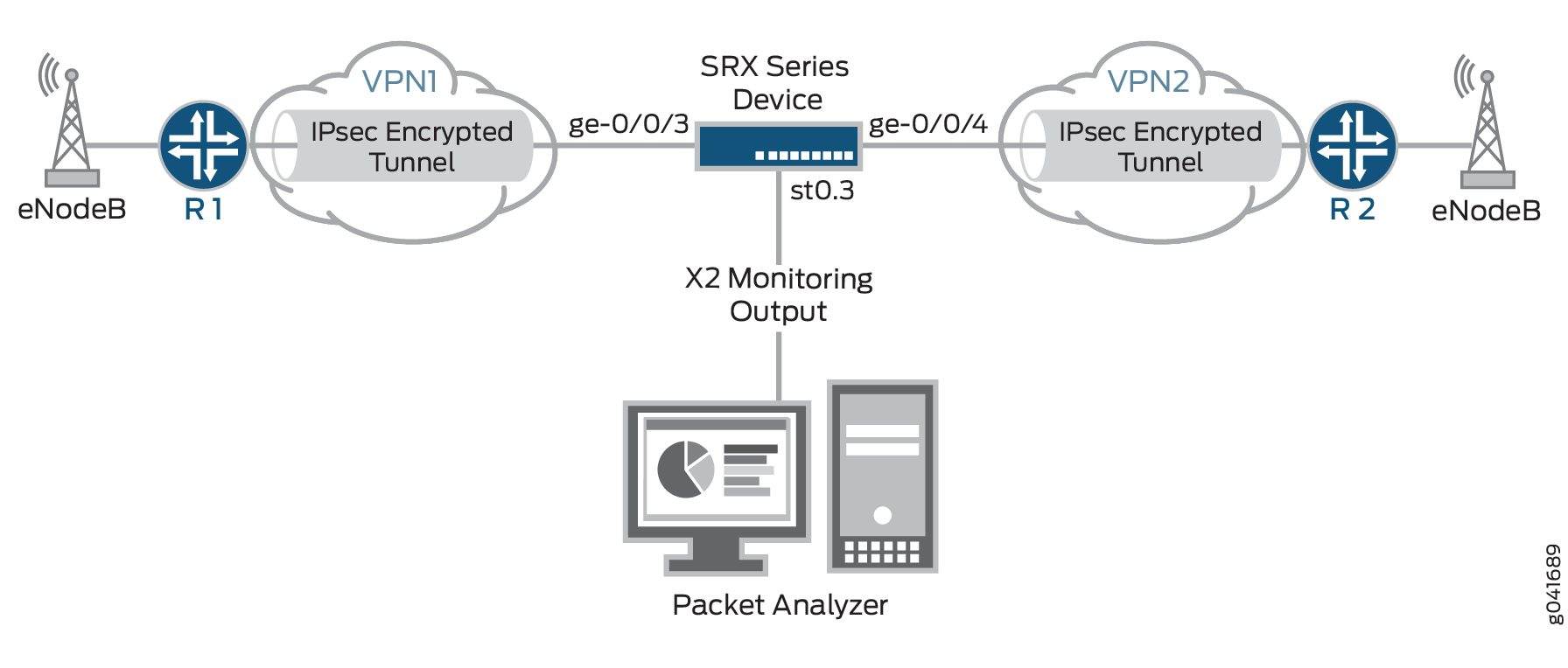

La figura 2 muestra una red de operadores móviles con un firewall serie SRX que proporciona una conexión de túnel IPsec entre los dos eNodeB. El firewall de la serie SRX está conectado a un analizador de paquetes (también denominado sniffing dispositivo) que se utiliza para recopilar y supervisar el tráfico X2. El túnel IPsec de cada eNodeB termina en una interfaz de túnel segura dedicada en el firewall de la serie SRX. El tráfico entrante que sale del túnel IPsec se descifra, mientras que el tráfico saliente que sale del dispositivo se cifra.

X2

X2

Para supervisar el tráfico X2, puede configurar hasta 15 filtros espejo diferentes que especifiquen conjuntos únicos de parámetros con los que se hace coincidir el tráfico. Los paquetes filtrados se duplican y se envían a una interfaz física. Para permitir que el analizador de paquetes capture los paquetes filtrados, especifique la interfaz de salida en el firewall de la serie SRX y la dirección MAC del analizador de paquetes. Dado que la interfaz de salida está conectada a la misma red de capa 2 que el analizador de paquetes, una vez activado el filtrado reflejado, el analizador de paquetes puede recopilar y analizar el tráfico X2.

La función de filtro espejo de la serie SRX es bidireccional, al igual que una sesión. El tráfico X2 que fluye a través de una VPN IPSec que coincide con un filtro espejo se refleja y se analiza; El tráfico que regresa de esos dispositivos también se refleja y analiza.

A partir de Junos OS versión 18.4R1, si la interfaz X2 de salida de un filtro reflejado está configurada para una interfaz st0 para filtrar el tráfico que desea analizar, el túnel IPsec enlazado a la interfaz st0 duplica y cifra el paquete. Esta mejora admite los firewalls de la serie SRX para enviar tráfico reflejado desde un puerto en un túnel IPsec. El tráfico reflejado incluye encabezados de capa 3 sin modificar.

Aunque no hay un número mínimo requerido de parámetros para un filtro espejo, tenga en cuenta que si especifica muy pocos criterios o accidentalmente confirma un filtro incompleto, podría reflejarse una cantidad excesiva de flujo de tráfico a través del sistema.

Limitaciones de la supervisión del tráfico X2

-

Para el tráfico X2 en una configuración de clúster de chasis, los paquetes reflejados no pueden atravesar el vínculo de datos (interfaz de estructura).

-

La compatibilidad con la duplicación de tráfico X2 no está disponible con PowerMode IPsec (PMI) habilitado. Si PMI está habilitado en una dirección pero deshabilitado en la otra, puede capturar la duplicación de tráfico X2 solo para la dirección en la que PMI no está activo.

Terminología de tráfico X2

La Tabla 1 enumera algunos términos relacionados con el tráfico X2 y sus descripciones.

Término |

Descripción |

|---|---|

Núcleo de paquete evolucionado (EPC) |

Componente principal de la evolución de la arquitectura del sistema (SAE) y también se conoce como el núcleo SAE. El EPC admite la red IP y sirve como el equivalente de una red de servicio general de radio de paquetes (GPRS), utilizando los subcomponentes de entidad de administración de movilidad (MME), puerta de enlace de servicio (SGW) y puerta de enlace de red de datos de paquetes (PGW). |

Red Universal Evolucionada de Acceso Radioeléctrico Terrestre (E-UTRAN) |

Un estándar de red de acceso por radio. E-UTRAN es un nuevo sistema de interfaz aérea. Proporciona velocidades de datos más altas y latencia más bajas, y está optimizado para datos de paquetes. Utiliza acceso múltiple por división de frecuencia ortogonal (OFDMA) para el enlace descendente y acceso múltiple por división de frecuencia de portadora única para el enlace ascendente. |

Nodo evolucionado B (eNodeB) |

Un dispositivo conectado a la red de telefonía móvil que se comunica directamente con los teléfonos móviles, como una estación transceptora base en las redes del Sistema Global de Comunicaciones Móviles (GSM). Un eNodeB es controlado por un controlador de red de radio (RNC). |

Evolución a largo plazo (LTE) |

Un estándar para la comunicación inalámbrica de datos de alta velocidad para teléfonos móviles y terminales de datos. Aumenta la capacidad y la velocidad utilizando una interfaz de radio diferente y realiza mejoras en la red central. |

Interfaz X2 |

Una interfaz lógica punto a punto entre dos eNodeB con E-UTRAN. Admite el intercambio de información de señalización entre dos eNodeB y admite el reenvío de unidades de datos de protocolo (PDU) a los respectivos puntos finales del túnel. |

Protocolo de aplicación X2 (X2AP) |

Protocolo utilizado por la interfaz X2. Se utiliza para manejar la movilidad del equipo del usuario dentro del E-UTRAN y proporciona las siguientes funciones:

|

Ejemplo: configuración de un filtro espejo para la supervisión del tráfico X2

En este ejemplo se muestra cómo configurar un filtro espejo para supervisar el tráfico X2 entre dos eNodeB en una red móvil LTE.

Requisitos

Antes de empezar:

Comprender la supervisión del tráfico X2. .

Configure las interfaces, las zonas de seguridad, las políticas de seguridad y los túneles VPN basados en rutas para permitir que los datos se transfieran de forma segura entre el firewall de la serie SRX y los dos eNodeB.

Visión general

Como operador de red, necesita una forma de supervisar el tráfico X2 para depurar cualquier problema de traspaso entre eNodeB. La función de filtro espejo le permite hacer eso. El tráfico que sale de un túnel IPsec se descifra, refleja y analiza, y luego se cifra de nuevo para ir al túnel IPsec de salida.

Más específicamente, el tráfico que coincide con un filtro espejo se refleja y se envía a una interfaz de salida que está conectada a un analizador de paquetes (también llamado sniffing dispositivo). El analizador de paquetes analiza el tráfico X2, lo que le permite supervisarlo. A continuación, el tráfico se cifra de nuevo antes de enviarse al túnel IPsec saliente.

La función de filtro espejo de la serie SRX es bidireccional, al igual que una sesión. El tráfico X2 que fluye a través de una VPN IPSec que coincide con un filtro espejo se refleja y se analiza; El tráfico que regresa de esos dispositivos también se refleja y analiza.

Para utilizar la función de filtro de reflejo para supervisar el tráfico X2, configure los filtros de reflejo. Puede configurar hasta 15 filtros espejo diferentes para usarlos simultáneamente para filtrar varios tipos de tráfico. Cada filtro espejo contiene un conjunto de parámetros y sus valores con los que se compara el tráfico.

Aunque no hay un número mínimo requerido de parámetros para un filtro espejo, tenga en cuenta que si especifica muy pocos criterios o accidentalmente confirma un filtro incompleto, podría reflejarse una cantidad excesiva de flujo de tráfico a través del sistema.

Un filtro espejo puede contener algunos o todos los parámetros siguientes para filtrar el tráfico:

prefijo de dirección IP de destino

puerto de destino

Protocolo IP

prefijo de la dirección IP de origen

puerto de origen

Interfaces entrantes y salientes

También puede especificar la interfaz de salida y la dirección MAC del analizador de paquetes como parte de la configuración.

En este ejemplo, un firewall de la serie SRX utiliza túneles IPsec para conectar dos eNodeB en una red móvil LTE. En el ejemplo se configura un filtro espejo denominado traffic-https.

La figura 3 muestra el firewall de la serie SRX conectándose a los eNodeB mediante túneles IPsec. El firewall de la serie SRX también está conectado a un analizador de paquetes.

tráfico X2

tráfico X2

En este ejemplo, se analiza todo el tráfico HTTPS cuyo destino es a dispositivos con direcciones IP que tienen el prefijo 203.0.113.0/24 y para los que se utiliza el puerto de destino 443, el puerto predeterminado para el tráfico HTTPS. Los paquetes que coinciden con el filtro traffic-https se duplican y se envían a través de la interfaz de salida ge-0/0/5 al analizador de paquetes con la dirección MAC 00:50:56:87:20:5E. También se supervisa el tráfico que regresa de estos dispositivos.

La interfaz de salida para el filtro espejo es la del analizador de paquetes, por lo que se utiliza el protocolo HTTP.

La interfaz de salida para el analizador de paquetes utiliza el protocolo HTTP.

Configuración

Procedimiento

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía y, a continuación, ingrese commit desde el [edit] modo de configuración.

set security forwarding-options mirror-filter traffic-https set security forwarding-options mirror-filter traffic-https destination-port 443 set security forwarding-options mirror-filter traffic-https destination-prefix 203.0.113.0/24 set security forwarding-options mirror-filter traffic-https protocol 6 set security forwarding-options mirror-filter traffic-http output interface ge-0/0/5 set security forwarding-options mirror-filter traffic-http output destination-mac 00:50:56:87:20:5E

Procedimiento paso a paso

En el ejemplo siguiente es necesario navegar por varios niveles en la jerarquía de configuración. Para obtener instrucciones sobre cómo hacerlo, consulte Uso del editor de CLI en el modo de configuración de la Guía del usuario de CLI.

Para configurar un filtro espejo para supervisar el tráfico X2:

Cree un filtro espejo llamado traffic-https.

[edit] user@host# edit security forwarding-options mirror-filter traffic-https

Especifique los parámetros del filtro de reflejo con los que se compara el tráfico.

[edit security forwarding-options mirror-filter traffic-https] user@host# set destination-port 443 user@host# set destination-prefix 203.0.113.0/24 user@host# set protocol 6

Especifique la interfaz de salida de los paquetes reflejados que se enviarán al analizador de paquetes.

[edit security forwarding-options mirror-filter traffic-https] user@host# set output interface ge-0/0/5

Especifique la dirección MAC del analizador de paquetes como destino para todos los paquetes reflejados, es decir, aquellos paquetes que coincidan con los filtros reflejados.

[edit security forwarding-options mirror-filter traffic-https] user@host# set output destination-mac 00:50:56:87:20:5E

Resultados

Desde el modo de configuración, confirme la configuración introduciendo el show security forwarding-options comando. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración en este ejemplo para corregirla.

user@host# show security forwarding-options

mirror-filter traffic-https {

protocol 6;

destination-port 443;

destination-prefix 203.0.113.0/24;

output {

interface ge-0/0/5;

destination-mac 00:50:56:87:20:5E;

}

}

Si ha terminado de configurar el dispositivo, ingrese commit desde el modo de configuración.

Verificación

Confirme que la configuración funciona correctamente.

Verificación del estado del filtro espejo

Propósito

Compruebe que el filtro espejo esté activo o no.

Acción

Desde el modo operativo, escriba el show security forward-options mirror-filter comando para el filtro de espejo específico.

user@host> show security forward-options mirror-filter traffic-https

Security mirror status

mirror-filter-name: traffic-https

protocol: 6

destination-port: 443

destination-prefix 203.0.113.0/24

filter-counters: 2

output-counters: 2

Significado

El resultado proporciona el estado del filtro de reflejo. Muestra que un filtro espejo llamado traffic-https está activo. El filtro de reflejo traffic-https especifica el protocolo, el prefijo de destino y el puerto de destino con el que el tráfico debe coincidir para que se refleje y analice.

Este resultado muestra que se reflejaron dos paquetes.