Reenvío basado en flujo ECMP

En este tema se ofrece una breve descripción general de las rutas múltiples (ECMP) de igual costo para el reenvío y el tráfico del lado inverso en los firewalls de la serie SRX de Junos OS y las instancias del firewall virtual vSRX. Para una cobertura completa de la implementación de ECMP en firewalls de la serie SRX de Junos OS e instancias de firewall virtual vSRX.

Descripción del reenvío basado en flujo ECMP

La multiruta de costo (ECMP) es una estrategia de enrutamiento de red que permite que el tráfico de la misma sesión o flujo, es decir, el tráfico con el mismo origen y destino, se transmita a través de varias rutas de igual costo. Es un mecanismo que le permite equilibrar la carga del tráfico y aumentar el ancho de banda utilizando completamente el ancho de banda que de otro modo no se utilizaría en los enlaces al mismo destino.

Al reenviar un paquete, la tecnología de enrutamiento debe decidir qué ruta de próximo salto usar. Al tomar una determinación, el dispositivo tiene en cuenta los campos de encabezado de paquete que identifican un flujo. Cuando se utiliza ECMP, se identifican rutas de siguiente salto de igual costo en función de los cálculos de métricas de enrutamiento y algoritmos hash. Es decir, las rutas de igual costo tienen la misma preferencia y valores métricos, y el mismo costo para la red. El proceso ECMP identifica un conjunto de enrutadores, cada uno de los cuales es un próximo salto legítimo de igual costo hacia el destino. Las rutas que se identifican se denominan conjunto ECMP. Debido a que solo aborda el destino del próximo salto, ECMP se puede usar con la mayoría de los protocolos de enrutamiento.

Un conjunto de rutas múltiples de igual costo (ECMP) se forma cuando la tabla de enrutamiento contiene varias direcciones de salto siguiente para el mismo destino con el mismo costo. (Las rutas de igual costo tienen los mismos valores de preferencia y métrica). Si hay un ECMP establecido para la ruta activa, Junos OS utiliza un algoritmo hash para elegir una de las direcciones del próximo salto del conjunto ECMP que se instalará en la tabla de reenvío.

Puede configurar Junos OS para que se instalen varias entradas del próximo salto en un conjunto ECMP en la tabla de reenvío. En los dispositivos de Juniper Networks, el equilibrio de carga por flujo se puede realizar para distribuir el tráfico a través de múltiples rutas entre los dispositivos de enrutamiento. En los dispositivos de seguridad de Juniper Networks, se examinan las direcciones IP y los protocolos de origen y destino para determinar los flujos de tráfico individuales. Los paquetes para el mismo flujo se reenvían en la misma interfaz; la interfaz no cambia cuando hay adiciones o cambios en el conjunto ECMP. Esto es importante para características como NAT de origen, donde la traducción se realiza solo durante la primera ruta de establecimiento de sesión para IDP, ALG y túneles VPN basados en rutas. Si un paquete llega a una interfaz determinada en un conjunto ECMP, el dispositivo de seguridad garantiza que el tráfico inverso se reenvíe a través de la misma interfaz.

El reenvío basado en flujo ECMP en dispositivos de seguridad se aplica a los flujos de tráfico de unidifusión IPv4 e IPv6. A partir de Junos OS versión 15.1X49-D60, el reenvío basado en flujo ECMP del tráfico de unidifusión IPv6 se admite en todos los firewalls de la serie SRX e instancias de firewall virtual vSRX. No se admite el flujo de multidifusión.

En los dispositivos de seguridad de Juniper Networks, el número máximo de direcciones del próximo salto en un conjunto ECMP que se pueden instalar en la tabla de reenvío es 16. Si hay más de 16 direcciones de salto siguiente en un conjunto ECMP, solo se utilizarán las primeras 16 direcciones.

En una implementación de clúster de chasis , una interfaz local es una interfaz que se encuentra en el mismo nodo que la interfaz a la que llega un paquete, y una interfaz remota es una interfaz que se encuentra en el otro nodo de clúster de chasis. Si una ruta ECMP tiene interfaces locales y remotas en un clúster de chasis, la interfaz local se prefiere para el siguiente salto.

Si una dirección del salto siguiente ya no forma parte del conjunto ECMP o si se quita de la tabla de enrutamiento debido a un cambio de ruta, un flujo que utiliza el salto siguiente se reenruta y la sesión no se ve afectada. El reenrutamiento del flujo también se produce si hay un cambio de configuración que elimina la dirección del salto siguiente o si un administrador elimina la interfaz del salto siguiente sin eliminarla. Si se quita una dirección del salto siguiente de la tabla de enrutamiento porque se elimina la interfaz o porque la sesión se borra intencionadamente, la sesión se cierra sin reenrutarse.

Se recomienda que las interfaces de un conjunto ECMP se encuentren en la misma zona de seguridad. Si se desvía un flujo y el flujo redirigido utiliza una interfaz en una zona de seguridad diferente a la de la ruta original, la sesión se interrumpe.

Para configurar el reenvío basado en flujo ECMP en dispositivos de seguridad de Juniper Networks, defina primero una política de enrutamiento de equilibrio de carga incluyendo una o más policy-statement instrucciones de configuración en el nivel de jerarquía [edit policy-options], con la acción load-balance per-flow. A continuación, aplique la directiva de enrutamiento a las rutas exportadas desde la tabla de enrutamiento a la tabla de reenvío. Para ello, incluya las forwarding-table instrucciones de configuración y export en el nivel de jerarquía [edit routing-options].

- Implementación de ECMP para firewalls de la serie SRX de Junos OS e instancias de firewall virtual vSRX

- ECMP para tráfico inverso

Implementación de ECMP para firewalls de la serie SRX de Junos OS e instancias de firewall virtual vSRX

Puede configurar ECMP para firewalls de la serie SRX e instancias de firewall virtual vSRX para implementar el equilibrio de carga por flujo para distribuir el tráfico en varias rutas entre dispositivos de enrutamiento. Las rutas de igual costo tienen los mismos valores de preferencia y métrica. Estos dispositivos examinan la dirección IP de origen, la dirección IP de destino y el protocolo para determinar los flujos de tráfico individuales. El tráfico con la misma dirección IP de origen, dirección IP de destino y número de protocolo permitido por una política de seguridad se reenvía al mismo salto siguiente. Junos OS en estos dispositivos utiliza la información de flujo en su lógica de hash.

Para los firewalls de la serie SRX de Junos OS y las instancias del firewall virtual vSRX, se forma un conjunto ECMP cuando la tabla de enrutamiento contiene varias direcciones del próximo salto para el mismo destino con el mismo costo. ECMP permite instalar en la tabla de reenvío varias entradas del próximo salto en un conjunto ECMP. Los paquetes para el mismo flujo se reenvían en la misma interfaz; la interfaz no cambia cuando hay adiciones o cambios en el conjunto ECMP.

Si hay un ECMP establecido para la ruta activa, Junos OS utiliza un algoritmo hash para elegir una de las direcciones del próximo salto del conjunto ECMP que se instalará en la tabla de reenvío.

El reenvío basado en flujos ECMP en firewalls de la serie SRX e instancias de firewall virtual vSRX se aplica a los flujos de tráfico de unidifusión IPv4 e IPv6. A partir de Junos OS versión 15.1X49-D60 y Junos OS versión 17.3R1, el reenvío basado en flujo ECMP del tráfico de unidifusión IPv6 se admite en todos los firewalls de la serie SRX e instancias de firewall virtual vSRX. No se admite el flujo de multidifusión.

ECMP para tráfico inverso

A partir de Junos OS versión 17.3, si habilita la compatibilidad con ECMP para tráfico inverso, el firewall de la serie SRX utiliza un algoritmo hash para determinar la interfaz que se utilizará para el tráfico inverso en un flujo. Este proceso es similar al enrutamiento asimétrico en el que un paquete viaja de un origen a un destino en una ruta y toma una ruta diferente cuando regresa al origen.

Si no habilita esta característica, el firewall de la serie SRX selecciona una ruta en el ECMP establecido a la interfaz entrante para el tráfico inverso, que es el comportamiento predeterminado.

Utilice la instrucción configuration de la jerarquía [edit security flow] para configurar el allow-reverse-ecmp reenvío basado en flujos ECMP a fin de utilizar un algoritmo hash al seleccionar una ruta en el conjunto ECMP para el tránsito de tráfico inverso. Es decir, si habilita esta función, en lugar de seleccionar una ruta a la interfaz entrante, el firewall de la serie SRX utiliza un algoritmo hash para seleccionar una ruta en el ECMP establecido para el tráfico inverso.

Dado que la política basada en flujo ECMP se basa en zonas, la compatibilidad con la búsqueda inversa ECMP garantiza que la interfaz de salida utilizada para el tráfico inverso se encuentre en la misma zona que la interfaz de entrada utilizada para el tráfico entrante.

Las interfaces de un conjunto ECMP deben estar en la misma zona de seguridad. Si la zona de interfaz de salida es diferente de la zona de interfaz de entrada, se puede crear una sesión, pero los paquetes se descartarán.

Si decide habilitar el ECMP inverso, tenga en cuenta la siguiente condición y tome medidas para evitarlo: Cuando se utiliza el reenvío basado en flujo ECMP, el firewall de la serie SRX podría hacer que los dispositivos ascendentes vean solo el tráfico unidireccional de una sesión. Pueden surgir problemas para los dispositivos ascendentes que mantienen el estado de sesión, por ejemplo, para TCP-proxy y SYN-proxy. El problema es similar al comportamiento de enrutamiento asincrónico.

Ejemplo: configuración del reenvío basado en flujo ECMP

En este ejemplo se muestra cómo configurar el reenvío basado en flujo ECMP.

Requisitos

No se requiere ninguna configuración especial más allá de la inicialización del dispositivo antes de configurar esta función.

Visión general

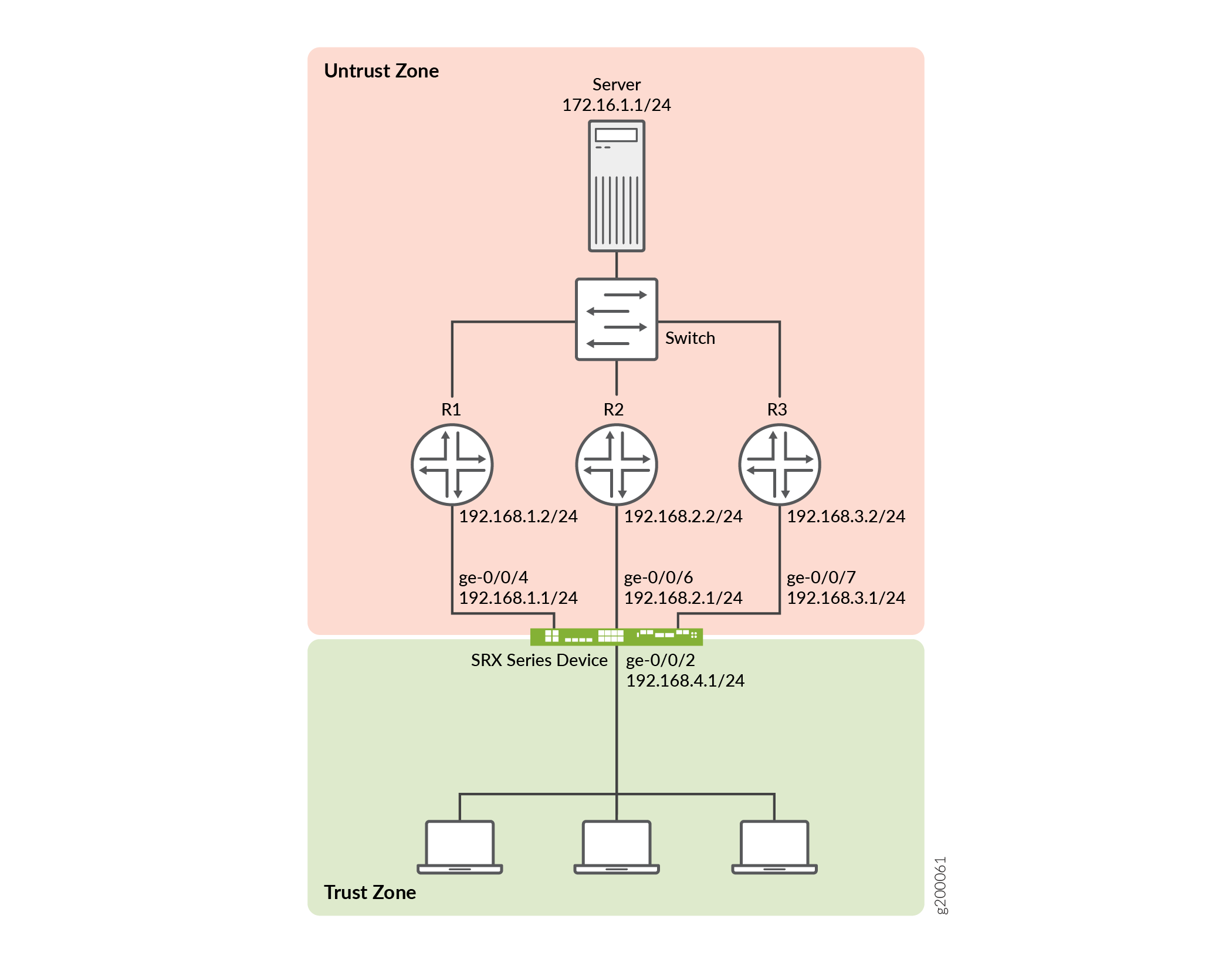

En este ejemplo se configuran tres rutas ECMP estáticas en un firewall de la serie SRX. Cada ruta estática utiliza un enrutador de próximo salto diferente para llegar al servidor de destino. Las interfaces hacia los enrutadores se asignan a la zona de seguridad de no confianza. En este ejemplo se crea una directiva de enrutamiento de equilibrio de carga denominada load-balancing-policy y se aplica la directiva a todos los enrutamientos exportados desde la tabla de enrutamiento a la tabla de reenvío.

Configuración

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red y, a continuación, copie y pegue los comandos en la CLI en el nivel de [edit] jerarquía.

## Interfaces ## set interfaces ge-0/0/2 unit 0 family inet address 192.168.4.1/24 set interfaces ge-0/0/4 unit 0 family inet address 192.168.1.1/24 set interfaces ge-0/0/6 unit 0 family inet address 192.168.2.1/24 set interfaces ge-0/0/7 unit 0 family inet address 192.168.3.1/24 ## Static routes ## set routing-options static route 172.16.1.0/24 next-hop 192.168.1.2 set routing-options static route 172.16.1.0/24 next-hop 192.168.2.2 set routing-options static route 172.16.1.0/24 next-hop 192.168.3.2 ## Security zones, address book entry, and policy ## set security zones security-zone trust interfaces ge-0/0/2 set security zones security-zone untrust interfaces ge-0/0/4 set security zones security-zone untrust interfaces ge-0/0/6 set security zones security-zone untrust interfaces ge-0/0/7 set security address-book global address FTP-servers 172.16.1.0/24 set security policies from-zone trust to-zone untrust policy permit-ftp match source-address any set security policies from-zone trust to-zone untrust policy permit-ftp match destination-address FTP-servers set security policies from-zone trust to-zone untrust policy permit-ftp match application junos-ftp set security policies from-zone trust to-zone untrust policy permit-ftp then permit ## ECMP routing policy ## set policy-options policy-statement load-balancing-policy then load-balance per-flow set routing-options forwarding-table export load-balancing-policy

Procedimiento

Procedimiento paso a paso

En el ejemplo siguiente es necesario navegar por varios niveles en la jerarquía de configuración.

Para configurar el reenvío basado en flujo ECMP:

Configurar interfaces.

[edit interaces] user@host# set ge-0/0/2 unit 0 family inet address 192.168.4.1/24 user@host# set ge-0/0/4 unit 0 family inet address 192.168.1.1/24 user@host# set ge-0/0/6 unit 0 family inet address 192.168.2.1/24 user@host# set ge-0/0/7 unit 0 family inet address 192.168.3.1/24

Configurar rutas estáticas.

[edit routing-options] user@host# set static route 172.16.1.0/24 next-hop 192.168.1.2 user@host# set static route 172.16.1.0/24 next-hop 192.168.2.2 user@host# set static route 172.16.1.0/24 next-hop 192.168.3.2

Cree las

trustzonas de seguridad euntrustincluya las interfaces relacionadas.[edit security] user@host# set zones security-zone trust interfaces ge-0/0/2 user@host# set zones security-zone untrust interfaces ge-0/0/4 user@host# set zones security-zone untrust interfaces ge-0/0/6 user@host# set zones security-zone untrust interfaces ge-0/0/7

Configure una entrada de libreta de direcciones para la subred del servidor.

Esta entrada se utiliza en la política de seguridad.

[edit security address-book] user@host# set global address FTP-servers 172.16.1.0/24

Configure una política de seguridad.

[edit security policies from-zone trust to-zone untrust] user@host# set policy permit-ftp match source-address any user@host# set policy permit-ftp match destination-address FTP-servers user@host# set policy permit-ftp match application junos-ftp user@host# set policy permit-ftp then permit

Cree una directiva de enrutamiento de equilibrio de carga.

[edit policy-options] user@host# set policy-statement load-balancing-policy then load-balance per-flow

Aplique la política de enrutamiento a todas las rutas exportadas desde la tabla de enrutamiento a la tabla de reenvío.

[edit routing-options] user@host# set forwarding-table export load-balancing-policy

Resultados

Desde el modo de configuración, confirme la configuración emitiendo los show interfacescomandos , show securityshow policy-options, y show routing-options . Si el resultado no muestra la configuración deseada, repita las instrucciones de este ejemplo para corregir la configuración.

[edit]

user@host# show interfaces

ge-0/0/2 {

unit 0 {

family inet {

address 192.168.4.1/24;

}

}

}

ge-0/0/4 {

unit 0 {

family inet {

address 192.168.1.1/24;

}

}

}

ge-0/0/6 {

unit 0 {

family inet {

address 192.168.2.1/24;

}

}

}

ge-0/0/7 {

unit 0 {

family inet {

address 192.168.3.1/24;

}

}

}

user@host# show security

address-book {

global {

address FTP-servers 172.16.1.0/24;

}

}

policies {

from-zone trust to-zone untrust {

policy permit-ftp {

match {

source-address any;

destination-address FTP-servers;

application junos-ftp;

}

then {

permit;

}

}

}

}

zones {

security-zone trust {

interfaces {

ge-0/0/2.0;

}

}

security-zone untrust {

interfaces {

ge-0/0/4.0;

ge-0/0/6.0;

ge-0/0/7.0;

}

}

}

user@host# show policy-options

policy-statement load-balancing-policy {

then {

load-balance per-flow;

}

}

[edit]

user@host# show routing-options

static {

route 172.16.1.0/24 next-hop [ 192.168.1.2 192.168.2.2 192.168.3.2 ];

}

forwarding-table {

export load-balancing-policy;

}

Si ha terminado de configurar el dispositivo, ingrese commit desde el modo de configuración.

Verificación

Comprobación de la tabla de reenvío

Propósito

Compruebe que la información de ruta de todas las rutas ECMP aparece en la tabla de reenvío.

Acción

Desde el modo operativo, ingrese el show route forwarding-table destination 172.16.1.0 comando.

user@host> show route forwarding-table destination 172.16.1.0

Routing table: default.inet

Internet:

Destination Type RtRef Next hop Type Index NhRef Netif

172.16.1.0/24 user 0 ulst 262142 2

192.168.1.2 ucst 560 2 ge-0/0/4.0

192.168.2.2 ucst 561 2 ge-0/0/6.0

192.168.3.2 ucst 562 2 ge-0/0/7.0

...

Significado

La salida muestra un tipo de salto siguiente de ulst, lo que significa que la ruta tiene varios saltos siguientes elegibles. Los paquetes destinados a la red 172.16.1.0 pueden utilizar cualquier salto siguiente de la lista.

Tabla de historial de cambios

La compatibilidad con las funciones viene determinada por la plataforma y la versión que esté utilizando. Utilice el Explorador de características para determinar si una característica es compatible con su plataforma.