Inspección de túnel para EVPN-VXLAN mediante dispositivos de la serie SRX

RESUMEN Lea este tema para saber cómo configurar el dispositivo de seguridad para realizar una inspección de túnel para que EVPN-VXLAN proporcione seguridad integrada.

Visión general

(VPN Ethernet) EVPN-(Virtual Extensible LAN) VXLAN proporciona a las empresas un marco común que se utiliza para administrar sus redes de campus y centros de datos.

El rápido aumento del uso de dispositivos móviles y de IoT agrega una gran cantidad de puntos finales a una red. Las redes empresariales modernas deben escalar rápidamente para proporcionar acceso inmediato a los dispositivos y ampliar la seguridad y el control de estos puntos de conexión.

Para proporcionar flexibilidad al punto de conexión, EVPN-VXLAN desvincula la red subyacente (topología física) de la red superpuesta (topología virtual). Mediante el uso de superposiciones, obtiene la flexibilidad de proporcionar conectividad de capa 2/capa 3 entre puntos de conexión en campus y centros de datos, a la vez que mantiene una arquitectura subyacente coherente.

Puede usar los firewalls de la serie SRX en su solución EVPN-VXLAN para conectar puntos finales en su campus, centro de datos, sucursales y entornos de nube pública, a la vez que proporciona seguridad integrada.

A partir de Junos OS versión 21.1R1, el firewall de la serie SRX también puede aplicar los siguientes servicios de seguridad de capa 4/capa 7 al tráfico de túnel EVPN-VXLAN:

Identificación de la aplicación

IDP

ATP de Juniper (anteriormente conocido como ATP Cloud)

Seguridad de contenido

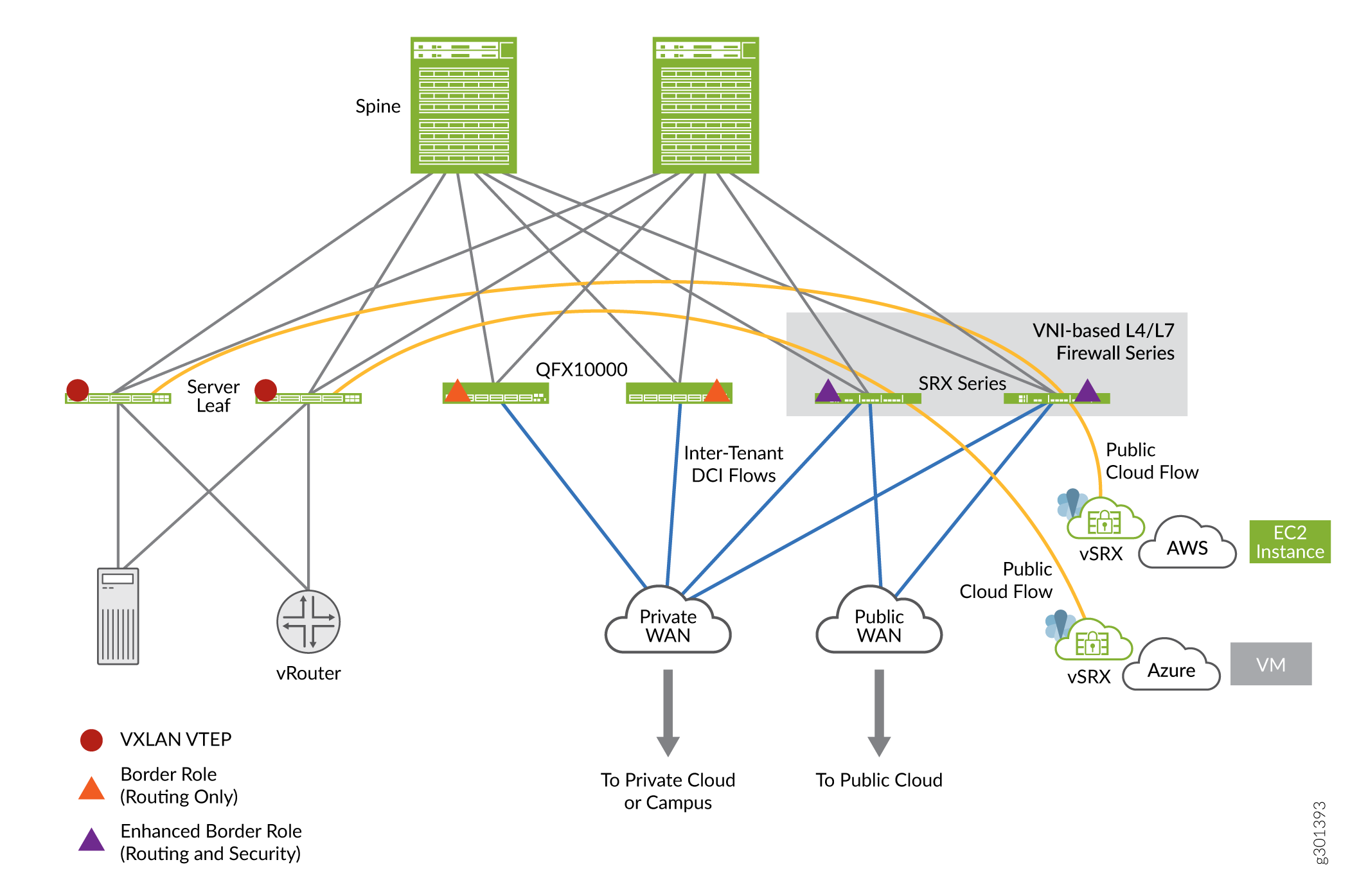

La figura 1 muestra un escenario típico de despliegue de estructura EVPN-VXLAN basada en puentes enrutados en el borde (ERB) con firewalls de la serie SRX que funcionan en un rol de hoja de borde mejorada (EBL). EBL mejora el papel tradicional de una hoja de borde con la capacidad de realizar inspecciones de tráfico en túneles VXLAN.

serie SRX

serie SRX

En la figura, el tráfico VXLAN que se origina en el dispositivo leaf 1 atraviesa los firewalls de la serie SRX que funcionan como EBL. En este caso de uso, el firewall de la serie SRX se coloca en el borde, es decir, en el punto de entrada y salida del campus o centro de datos, para proporcionar una inspección de estado a los paquetes encapsulados de VXLAN que lo atraviesan.

En el diagrama de arquitectura, puede observar que se coloca un firewall de la serie SRX entre dos dispositivos VTEP (dispositivos que realizan encapsulación y desencapsulación VXLAN para el tráfico de red). El firewall de la serie SRX realiza una inspección de estado cuando se habilita la función de inspección de túnel con una política de seguridad adecuada.

Beneficios

Agregar el firewall de la serie SRX en EVPN VXLAN proporciona:

- Seguridad añadida con las capacidades de un firewall de nivel empresarial en la superposición EVPN-VXLAN.

- Inspección de túnel mejorada para tráfico encapsulado de VXLAN con servicios de seguridad de capa 4/capa 7.

Ejemplo: configurar políticas de seguridad para la inspección de túnel EVPN-VXLAN

Utilice este ejemplo para configurar las políticas de seguridad que permiten la inspección del tráfico de túnel EVPN EVPN-VXLAN en los firewalls de la serie SRX.

- Requisitos

- Antes de empezar

- Visión general

- Configuración

- Configuración rápida de CLI

- Procedimiento paso a paso

- Resultados

- Verificación

Requisitos

En este ejemplo se utilizan los siguientes componentes de hardware y software:

- Un firewall serie SRX o un firewall virtual vSRX

- Junos OS versión 20.4R1

En este ejemplo se supone que ya tiene una red basada en EVPN-VXLAN y desea habilitar la inspección de túnel en el firewall de la serie SRX.

Antes de empezar

- Asegúrese de tener una licencia válida de función de identificación de aplicaciones en el firewall de la serie SRX y el paquete de firmas de aplicaciones instalado en el dispositivo.

- Asegúrese de entender cómo funcionan EVPN y VXLAN. Consulte Arquitecturas de campus de EVPN-VXLAN para obtener detalles sobre la comprensión de EVPN-VXLAN

En este ejemplo se supone que ya tiene una estructura de red basada en EVPN-VXLAN y desea habilitar la inspección de túnel en el firewall de la serie SRX. Puede ver la configuración de ejemplo de dispositivos de hoja y spine utilizada en este ejemplo en Configuraciones completas de dispositivos.

Visión general

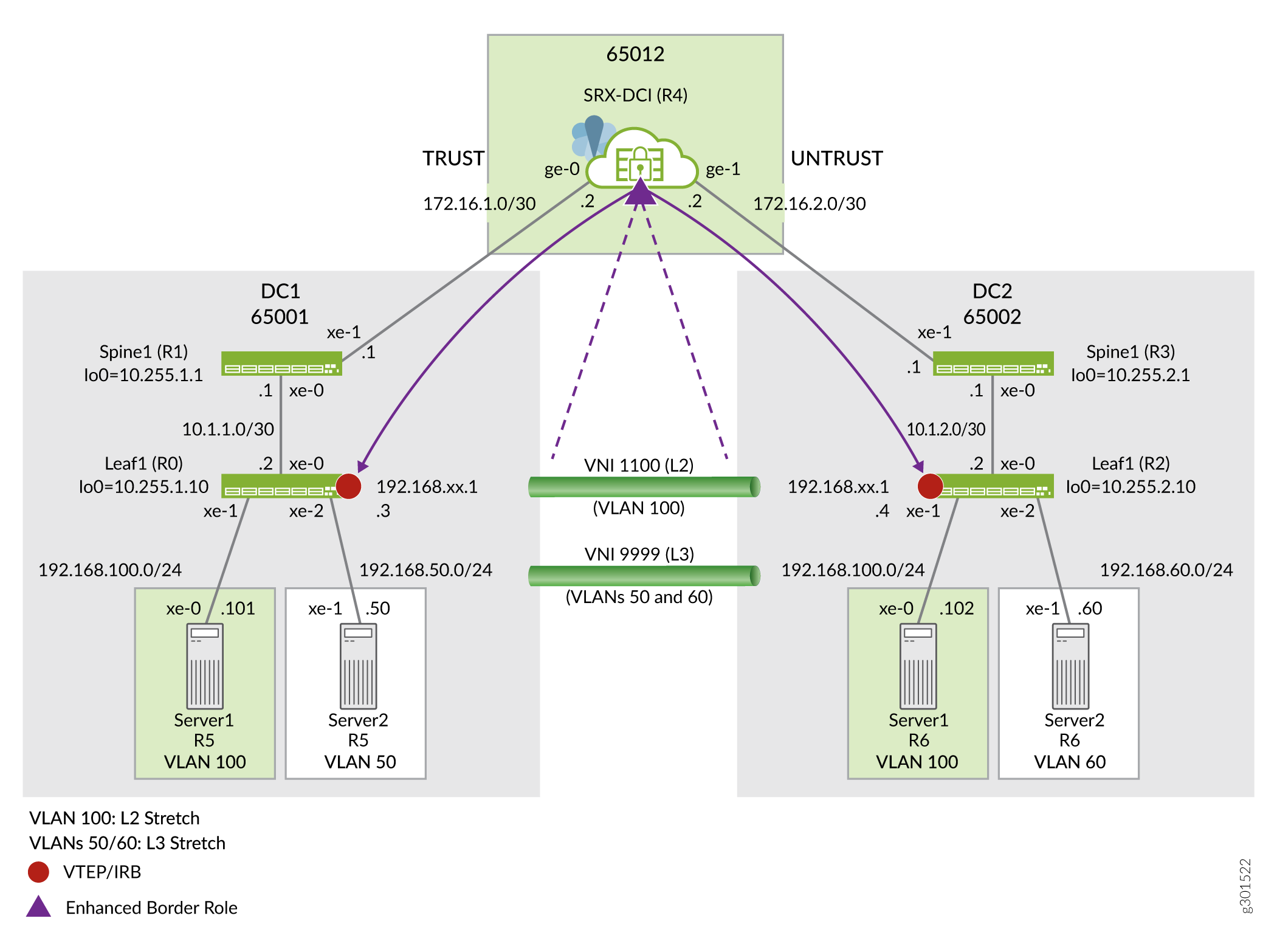

En este ejemplo, nos centramos en configurar el firewall de la serie SRX, que forma parte de una red EVPN-VXLAN en funcionamiento y que consta de dos ubicaciones de DC, cada una con una estructura IP. El firewall de la serie SRX se coloca en una función de interconexión del centro de datos (DCI) entre los dos centros de dominio. En esta configuración, el firewall de la serie SRX realiza una inspección de estado del tráfico encapsulado de VXLAN que fluye entre los centros de distribución cuando se habilita la inspección de túnel.

Estamos usando la topología que se muestra en la figura 2 en este ejemplo.

túneles VXLAN

túneles VXLAN

Como se indica en la topología, el firewall de la serie SRX inspecciona el tráfico encapsulado de VLAN de tránsito desde el punto de conexión del túnel VXLAN (VTEP) en las hojas de los centros de datos DC-1 y DC-2. Cualquier dispositivo de Juniper Networks, tanto físico como virtual, que funcione como puerta de enlace VXLAN de capa 2 o capa 3 puede actuar como dispositivo VTEP para realizar la encapsulación y la desencapsulación.

Al recibir un paquete de datos de capa 2 o capa 3 del servidor 1, el VTEP de hoja 1 agrega el encabezado VXLAN apropiado y, a continuación, encapsula el paquete con un encabezado externo IPv4 para facilitar la tunelización del paquete a través de la red subyacente IPv4. A continuación, el VTEP remoto en la hoja 2 desencapsula el tráfico y reenvía el paquete original hacia el host de destino. Con la versión de software 20.4 de Junos, los firewalls de la serie SRX pueden realizar inspecciones de túnel para el tráfico de superposición encapsulado VXLAN que pasa a través de él.

En este ejemplo, creará una política de seguridad para habilitar la inspección del tráfico encapsulado en un túnel VXLAN. Estamos usando los parámetros descritos en la Tabla 1 en este ejemplo.

| Descripción del parámetro | Nombre del parámetro | |

|---|---|---|

| Política de seguridad | Política para crear una sesión de flujo desencadenada por el tráfico superpuesto de VXLAN. Esta política hace referencia a la dirección IP externa de origen y destino. Es decir, las direcciones IP de los VTEP de origen y destino. En este ejemplo, esta es la dirección de bucle invertido de las hojas. | P1 |

| Conjunto de políticas | Política para la inspección del tráfico interior. Esta política funciona sobre el contenido del tráfico de túnel VXLAN coincidente. | PSET-1 |

| Perfil de inspección de túneles | Especifica parámetros para la inspección de seguridad en túneles VXLAN. | TP-1 |

| Nombre de una lista o intervalo de identificadores de red VXLAN (VNI) | Se utiliza para identificar de forma exclusiva una lista o un rango de ID de túnel VXLAN. | VLAN-100 |

| Nombre del identificador de túnel VXLAN. | Se utiliza para nombrar simbólicamente un túnel VXLAN en un perfil de inspección de túnel. | VNI-1100 |

Cuando se configuran directivas de seguridad de inspección de túnel en el firewall de la serie SRX, se desencapsula el paquete para acceder al encabezado interno cuando un paquete coincide con una política de seguridad. A continuación, aplica el perfil de inspección del túnel para determinar si el tráfico interno está permitido. El dispositivo de seguridad utiliza el contenido del paquete interno y los parámetros del perfil de inspección del túnel aplicado para realizar una búsqueda de políticas y, a continuación, realizar una inspección de estado de la sesión interna.

Configuración

En este ejemplo, configurará la siguiente funcionalidad en el firewall de la serie SRX:

- Defina una zona de confianza y no confianza para permitir todo el tráfico del host. Esto admite la sesión BGP en los dispositivos spine y permite la etcetera SSH desde cualquier zona (DC).

- Inspeccione el tráfico que fluye de DC1 a DC2 en VNI 1100 (capa 2 extendida para VLAN 100) para todos los hosts de la subred 192.168.100.0/24. Su política debe permitir pings pero denegar el resto del tráfico.

- Permita todo el tráfico de retorno de DC2 a DC1 sin inspección de túnel.

- Permita el resto del tráfico subyacente y de superposición sin la inspección del túnel VXLAN de DC1 a DC2.

Siga estos pasos para habilitar la inspección de túnel en su dispositivo de seguridad en un entorno VXLAN-EVPN:

Las configuraciones funcionales completas para todos los dispositivos utilizados en este ejemplo se proporcionan Configuraciones completas de dispositivos para ayudar al lector a probar este ejemplo.

Este ejemplo se centra en los pasos de configuración necesarios para habilitar y validar la función de inspección de túnel VXLAN. Se presume que el firewall de la serie SRX está configurado con direccionamiento de interfaz, emparejamiento BGP y políticas para admitir su función DCI.

Configuración rápida de CLI

Para configurar rápidamente este ejemplo en el firewall de la serie SRX, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red y, a continuación, copie y pegue los comandos en la CLI en el nivel de jerarquía [editar].

Configuración en un dispositivo de la serie SRX

set system host-name r4-dci-ebr set security address-book global address vtep-untrust 10.255.2.0/24 set security address-book global address vtep-trust 10.255.1.0/24 set security address-book global address vlan100 192.168.100.0/24 set security policies from-zone trust to-zone untrust policy P1 match source-address vtep-trust set security policies from-zone trust to-zone untrust policy P1 match destination-address vtep-untrust set security policies from-zone trust to-zone untrust policy P1 match application junos-vxlan set security policies from-zone trust to-zone untrust policy P1 then permit tunnel-inspection TP-1 set security policies from-zone untrust to-zone trust policy accept-all-dc2 match source-address any set security policies from-zone untrust to-zone trust policy accept-all-dc2 match destination-address any set security policies from-zone untrust to-zone trust policy accept-all-dc2 match application any set security policies from-zone untrust to-zone trust policy accept-all-dc2 then permit set security policies policy-set PSET-1 policy PSET-1-P1 match source-address vlan100 set security policies policy-set PSET-1 policy PSET-1-P1 match destination-address vlan100 set security policies policy-set PSET-1 policy PSET-1-P1 match application junos-icmp-all set security policies policy-set PSET-1 policy PSET-1-P1 then permit set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-0/0/0.0 set security zones security-zone untrust host-inbound-traffic system-services all set security zones security-zone untrust host-inbound-traffic protocols all set security zones security-zone untrust interfaces ge-0/0/1.0 set security tunnel-inspection inspection-profile TP-1 vxlan VNI-1100 policy-set PSET-1 set security tunnel-inspection inspection-profile TP-1 vxlan VNI-1100 vni VLAN-100 set security tunnel-inspection vni VLAN-100 vni-id 1100 set interfaces ge-0/0/0 description "Link to DC1 Spine 1" set interfaces ge-0/0/0 mtu 9000 set interfaces ge-0/0/0 unit 0 family inet address 172.16.1.2/30 set interfaces ge-0/0/1 description "Link to DC2 Spine 1" set interfaces ge-0/0/1 mtu 9000 set interfaces ge-0/0/1 unit 0 family inet address 172.16.2.2/30

Procedimiento paso a paso

- Configure zonas de seguridad, interfaces y libretas de direcciones.

[edit] user@@r4-dci-ebr# set security zones security-zone trust user@@r4-dci-ebr# set security zones security-zone untrust user@@r4-dci-ebr# set interfaces ge-0/0/0 description "Link to DC1 Spine 1" user@@r4-dci-ebr# set interfaces ge-0/0/0 mtu 9000 user@@r4-dci-ebr# set interfaces ge-0/0/0 unit 0 family inet address 172.16.1.2/30 user@@r4-dci-ebr# set interfaces ge-0/0/1 description "Link to DC2 Spine 1" user@@r4-dci-ebr# set interfaces ge-0/0/1 mtu 9000 user@@r4-dci-ebr# set interfaces ge-0/0/1 unit 0 family inet address 172.16.2.2/30 user@@r4-dci-ebr# set security zones security-zone trust host-inbound-traffic system-services all user@@r4-dci-ebr# set security zones security-zone trust host-inbound-traffic protocols all user@@r4-dci-ebr# set security zones security-zone trust interfaces ge-0/0/0.0 user@@r4-dci-ebr# set security zones security-zone untrust host-inbound-traffic system-services all user@@r4-dci-ebr# set security zones security-zone untrust host-inbound-traffic protocols all user@@r4-dci-ebr# set security zones security-zone untrust interfaces ge-0/0/1.0 user@@r4-dci-ebr# set security address-book global address vtep-untrust 10.255.2.0/24 user@@r4-dci-ebr# set security address-book global address vtep-trust 10.255.1.0/24 user@@r4-dci-ebr# set security address-book global address vlan100 192.168.100.0/24

Defina el perfil de inspección del túnel. Puede especificar un rango o una lista de VNI que deben inspeccionarse.

[edit] user@@r4-dci-ebr# set security tunnel-inspection vni VLAN-100 vni-id 1100 user@@r4-dci-ebr# set security tunnel-inspection inspection-profile TP-1 vxlan VNI-1100 vni VLAN-100 user@@r4-dci-ebr# set security tunnel-inspection inspection-profile TP-1 vxlan VNI-1100 policy-set PSET-1

En este ejemplo, solo se necesita un VNI para que se use la

El perfil de inspección del túnel se vincula tanto a la lista/rango de VNI como a la política relacionada que se debe aplicar al túnel VXLAN con VNI coincidentes.vni-idpalabra clave en lugar de lavni-rangeopción.- Cree una política de seguridad que coincida en la sesión externa.

[edit] user@@r4-dci-ebr# set security policies from-zone trust to-zone untrust policy P1 match source-address vtep-trust user@@r4-dci-ebr# set security policies from-zone trust to-zone untrust policy P1 match destination-address vtep-untrust user@@r4-dci-ebr# set security policies from-zone trust to-zone untrust policy P1 match application junos-vxlan user@@r4-dci-ebr# set security policies from-zone trust to-zone untrust policy P1 then permit tunnel-inspection TP-1

TP-1que definió en el paso anterior. En este ejemplo, el objetivo es inspeccionar los túneles VXLAN que se originan en DC1 y terminan en DC2. Como resultado, no se necesita una segunda política para hacer coincidir el tráfico de retorno (con DC2 Leaf 1 como VTEP de origen). Cree el conjunto de políticas para la sesión interna.

[edit] user@@r4-dci-ebr# set security policies policy-set PSET-1 policy PSET-1-P1 match source-address vlan100 user@@r4-dci-ebr# set security policies policy-set PSET-1 policy PSET-1-P1 match destination-address vlan100 user@@r4-dci-ebr# set security policies policy-set PSET-1 policy PSET-1-P1 match application junos-icmp-all user@@r4-dci-ebr# set security policies policy-set PSET-1 policy PSET-1-P1 then permit

Esta política realiza una inspección de seguridad con respecto a la carga del tráfico VXLAN coincidente. En este ejemplo, este es el tráfico enviado desde el servidor 1 en VLAN 100 en DC1 al servidor 1 en DC2. Al especificar la condición de coincidencia, se asegura de que tanto la solicitud de ping como las

junos-icmp-allrespuestas puedan pasar del servidor 1 ion DC1 al servidor 1 en DC2. Si especificajunos-icmp-pingsolo se permitirán pings que se originen en DC1.Recuerde que en este ejemplo solo se permite ping para ayudar a facilitar las pruebas de la funcionalidad resultante. Puede hacer coincidir

application anypara permitir todo el tráfico o modificar los criterios de coincidencia para adaptarlos a sus necesidades de seguridad específicas.Defina las políticas necesarias para aceptar el resto del tráfico entre los centros de datos sin necesidad de inspección de túnel.

[edit] user@@r4-dci-ebr# set security policies from-zone trust to-zone untrust policy accept-rest match source-address any user@@r4-dci-ebr# set security policies from-zone trust to-zone untrust policy accept-rest match destination-address any user@@r4-dci-ebr# set security policies from-zone trust to-zone untrust policy accept-rest match application any user@@r4-dci-ebr# set security policies from-zone trust to-zone untrust policy accept-rest then permit user@@r4-dci-ebr# set security policies from-zone untrust to-zone trust policy accept-all-dc2 match source-address any user@@r4-dci-ebr# set security policies from-zone untrust to-zone trust policy accept-all-dc2 match destination-address any user@@r4-dci-ebr# set security policies from-zone untrust to-zone trust policy accept-all-dc2 match application any user@@r4-dci-ebr# set security policies from-zone untrust to-zone trust policy accept-all-dc2 then permit

Resultados

Desde el modo de configuración, confirme la configuración introduciendo el show security comando. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración en este ejemplo para corregirla.

[edit]

user@host# show security

address-book {

global {

address vtep-untrust 10.255.2.0/24;

address vtep-trust 10.255.1.0/24;

address vlan100 192.168.100.0/24;

}

}

policies {

from-zone trust to-zone untrust {

policy P1 {

match {

source-address vtep-trust;

destination-address vtep-untrust;

application junos-vxlan;

}

then {

permit {

tunnel-inspection {

TP-1;

}

}

}

}

policy accept-rest {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

from-zone untrust to-zone trust {

policy accept-all-dc2 {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

policy-set PSET-1 {

policy PSET-1-P1 {

match {

source-address vlan100;

destination-address vlan100;

application junos-icmp-all;

}

then {

permit;

}

}

}

}

zones {

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/0.0;

}

}

security-zone untrust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/1.0;

}

}

}

tunnel-inspection {

inspection-profile TP-1 {

vxlan VNI-1100 {

policy-set PSET-1;

vni VLAN-100;

}

}

vni VLAN-100 {

vni-id 1100;

}

}

Si ha terminado de configurar la función en su dispositivo, ingrese commit desde el modo de configuración.

Verificación

En este momento, debe generar tráfico de ping entre el servidor 1 en DC1 y el servidor 1 en DC2. Los pings deberían tener éxito. Permita que este tráfico de prueba se ejecute en segundo plano mientras completa las tareas de verificación.

r5-dc1_server1> ping 192.168.100.102 PING 192.168.100.102 (192.168.100.102): 56 data bytes 64 bytes from 192.168.100.102: icmp_seq=0 ttl=64 time=565.451 ms 64 bytes from 192.168.100.102: icmp_seq=1 ttl=64 time=541.035 ms 64 bytes from 192.168.100.102: icmp_seq=2 ttl=64 time=651.420 ms 64 bytes from 192.168.100.102: icmp_seq=3 ttl=64 time=303.533 ms . . .

- Verificar los detalles internos de la política

- Compruebe el tráfico de inspección del túnel

- Verifique el perfil de inspección del túnel y el VNI

- Comprobar los flujos de seguridad

- Confirme que SSH está bloqueado

Verificar los detalles internos de la política

Purpose

Verifique los detalles de la política aplicada para la sesión interna.

Action

Desde el modo operativo, ingrese el show security policies policy-set PSET-1 comando.

From zone: PSET-1, To zone: PSET-1

Policy: PSET-1-P1, State: enabled, Index: 7, Scope Policy: 0, Sequence number: 1, Log Profile ID: 0

From zones: any

To zones: any

Source vrf group: any

Destination vrf group: any

Source addresses: vlan100

Destination addresses: vlan100

Applications: junos-icmp-all

Source identity feeds: any

Destination identity feeds: any

Action: permit

Compruebe el tráfico de inspección del túnel

Purpose

Mostrar los detalles del tráfico de inspección del túnel.

Action

Desde el modo operativo, ingrese el show security flow tunnel-inspection statistics comando.

Flow Tunnel-inspection statistics:

Tunnel-inspection type VXLAN:

overlay session active: 4

overlay session create: 289

overlay session close: 285

underlay session active: 3

underlay session create: 31

underlay session close: 28

input packets: 607

input bytes: 171835

output packets: 418

output bytes: 75627

bypass packets: 0

bypass bytes: 0

Verifique el perfil de inspección del túnel y el VNI

Purpose

Muestra el perfil de inspección del túnel y los detalles de VNI.

Action

Desde el modo operativo, ingrese el show security tunnel-inspection profiles comando.

Logical system: root-logical-system

Profile count: 1

Profile: TP-1

Type: VXLAN

Vxlan count: 1

Vxlan name: VXT-1

VNI count: 1

VNI:VNI-1

Policy set: PSET-1

Inspection level: 1

Desde el modo operativo, ingrese el show security tunnel-inspection vnis comando.

Logical system: root-logical-system

VNI count: 2

VNI name: VLAN-100

VNI id count: 1

[1100 - 1100]

VNI name: VNI-1

VNI id count: 1

[1100 - 1100]

Comprobar los flujos de seguridad

Purpose

Muestre la información del flujo de seguridad de VXLAN en el SRX para confirmar que la inspección del túnel VXLAN funciona.

Action

Desde el modo operativo, ingrese el show security flow session vxlan-vni 1100 comando.

Session ID: 3811, Policy name: PSET-1-P1/7, State: Stand-alone, Timeout: 2, Valid In: 192.168.100.101/47883 --> 192.168.100.102/82;icmp, Conn Tag: 0xfcd, If: ge-0/0/0.0, Pkts: 1, Bytes: 84, Type: VXLAN, VNI: 1100, Tunnel Session ID: 2193 Out: 192.168.100.102/82 --> 192.168.100.101/47883;icmp, Conn Tag: 0xfcd, If: ge-0/0/1.0, Pkts: 0, Bytes: 0, Type: VXLAN, VNI: 0, Tunnel Session ID: 0 Session ID: 3812, Policy name: PSET-1-P1/7, State: Stand-alone, Timeout: 2, Valid In: 192.168.100.101/47883 --> 192.168.100.102/83;icmp, Conn Tag: 0xfcd, If: ge-0/0/0.0, Pkts: 1, Bytes: 84, Type: VXLAN, VNI: 1100, Tunnel Session ID: 2193 Out: 192.168.100.102/83 --> 192.168.100.101/47883;icmp, Conn Tag: 0xfcd, If: ge-0/0/1.0, Pkts: 0, Bytes: 0, Type: VXLAN, VNI: 0, Tunnel Session ID: 0 . . .

Confirme que SSH está bloqueado

Purpose

Intente establecer una sesión SSH entre el servidor 1 en DC1 y el servidor 2 en DC2. Según la política que solo permite el tráfico de ping, esta sesión debe bloquearse en el SRX.

Action

Desde el modo operativo, ingrese el show security flow session vxlan-vni 1100 comando.

r5-dc1_server1> ssh 192.168.100.102 ssh: connect to host 192.168.100.102 port 22: Operation timed out r5_dc1_server1>

Configuración para inspección a nivel de zona, IDP, seguridad de contenido y antimalware avanzado para inspección de túneles

Utilice este paso si desea configurar la inspección a nivel de zona y aplicar servicios de capa 7 como IDP, ATP de Juniper, seguridad de contenido y antimalware avanzado al tráfico de túnel. Esta función es compatible desde Junos OS versión 21.1R1 en adelante.

En este ejemplo se utilizan los siguientes componentes de hardware y software:

- Un firewall serie SRX o un firewall virtual vSRX

- Junos OS versión 21.1R1

Estamos usando la misma configuración de libretas de direcciones, zonas de seguridad, interfaces, perfil de inspección de túnel y política de seguridad para la sesión exterior que se creó en Configuración

En este paso se supone que ha inscrito su firewall de la serie SRX con ATP de Juniper. Para obtener más información sobre cómo inscribir su firewall de la serie SRX, consulte Inscripción de un dispositivo de la serie SRX con la nube de Prevención avanzada de amenazas de Juniper.

En esta configuración, creará un conjunto de políticas para la sesión interna y aplicará IDP, seguridad de contenido y antimalware avanzado al tráfico de túnel.

- Configuración rápida de CLI

- Crear inspección a nivel de zona para la inspección de túneles

- Cree IDP, seguridad de contenido y antimalware avanzado para la inspección de túneles

- Resultados

Configuración rápida de CLI

Para configurar rápidamente este ejemplo en el firewall de la serie SRX, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red y, a continuación, copie y pegue los comandos en la CLI en el nivel de jerarquía [editar].

Configuración en un dispositivo de la serie SRX

set system host-name r4-dci-ebr set security address-book global address vtep-untrust 10.255.2.0/24 set security address-book global address vtep-trust 10.255.1.0/24 set security address-book global address vlan100 192.168.100.0/24 set security policies from-zone trust to-zone untrust policy P1 match source-address vtep-trust set security policies from-zone trust to-zone untrust policy P1 match destination-address vtep-untrust set security policies from-zone trust to-zone untrust policy P1 match application junos-vxlan set security policies from-zone trust to-zone untrust policy P1 then permit tunnel-inspection TP-1 set security policies from-zone untrust to-zone trust policy accept-all-dc2 match source-address any set security policies from-zone untrust to-zone trust policy accept-all-dc2 match destination-address any set security policies from-zone untrust to-zone trust policy accept-all-dc2 match application any set security policies from-zone untrust to-zone trust policy accept-all-dc2 then permit set security policies policy-set PSET-1 policy PSET-1-P1 match source-address vlan100 set security policies policy-set PSET-1 policy PSET-1-P1 match destination-address vlan100 set security policies policy-set PSET-1 policy PSET-1-P1 match application junos-icmp-all set security policies policy-set PSET-1 policy PSET-1-P1 match dynamic-application any set security policies policy-set PSET-1 policy PSET-1-P1 match url-category any set security policies policy-set PSET-1 policy PSET-1-P1 match from-zone trust set security policies policy-set PSET-1 policy PSET-1-P1 match to-zone untrust set security policies policy-set PSET-1 policy PSET-1-P1 then permit set security policies policy-set PSET-1 policy PSET-1-P1 then permit set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-0/0/0.0 set security zones security-zone untrust host-inbound-traffic system-services all set security zones security-zone untrust host-inbound-traffic protocols all set security zones security-zone untrust interfaces ge-0/0/1.0 set security tunnel-inspection inspection-profile TP-1 vxlan VNI-1100 policy-set PSET-1 set security tunnel-inspection inspection-profile TP-1 vxlan VNI-1100 vni VLAN-100 set security tunnel-inspection vni VLAN-100 vni-id 1100 set interfaces ge-0/0/0 description "Link to DC1 Spine 1" set interfaces ge-0/0/0 mtu 9000 set interfaces ge-0/0/0 unit 0 family inet address 172.16.1.2/30 set interfaces ge-0/0/1 description "Link to DC2 Spine 1" set interfaces ge-0/0/1 mtu 9000 set interfaces ge-0/0/1 unit 0 family inet address 172.16.2.2/30

Crear inspección a nivel de zona para la inspección de túneles

Puede agregar control de políticas a nivel de zona para la inspección de túnel EVPN-VXLAN para el tráfico interno. Esta política realiza una inspección de seguridad con respecto a la carga del tráfico VXLAN coincidente. En el siguiente paso, especificará desde-zona y para-zona para el tráfico.

-

[edit] user@r4-dci-ebr# set security policies policy-set PSET-1 policy PSET-1-P1 match source-address vlan100 user@r4-dci-ebr# set security policies policy-set PSET-1 policy PSET-1-P1 match destination-address vlan100 user@r4-dci-ebr# set security policies policy-set PSET-1 policy PSET-1-P1 match application any user@r4-dci-ebr# set security policies policy-set PSET-1 policy PSET-1-P1 match dynamic-application any user@r4-dci-ebr# set security policies policy-set PSET-1 policy PSET-1-P1 match url-category any user@r4-dci-ebr# set security policies policy-set PSET-1 policy PSET-1-P1 match from-zone trust user@r4-dci-ebr# set security policies policy-set PSET-1 policy PSET-1-P1 match to-zone untrust user@r4-dci-ebr# set security policies policy-set PSET-1 policy PSET-1-P1 then permit

Cree IDP, seguridad de contenido y antimalware avanzado para la inspección de túneles

Puede agregar servicios de seguridad como IDP, aniti-malware avanzado, seguridad de contenido, proxy SSL para la inspección del túnel EVPN-VXLAN para el tráfico interno. Esta política realiza una inspección de seguridad con respecto a la carga del tráfico VXLAN coincidente.

En el siguiente paso, habilitará servicios como IDP, seguridad de contenido, proxy SSL, inteligencia de seguridad y servicios antimalware avanzados especificándolos en una acción de permiso de política de seguridad, cuando el tráfico coincida con la regla de política.

-

[edit] user@r4-dci-ebr# set security policies policy-set PSET-1 policy PSET-1-P1 match source-address vlan100 user@r4-dci-ebr# set security policies policy-set PSET-1 policy PSET-1-P1 match destination-address vlan100 user@r4-dci-ebr# set security policies policy-set PSET-1 policy PSET-1-P1 match application any user@r4-dci-ebr# set security policies policy-set PSET-1 policy PSET-1-P1 then permit application-services ssl-proxy profile-name ssl-inspect-profile-1 user@r4-dci-ebr# set security policies policy-set PSET-1 policy PSET-1-P1 then permit application-services security-intelligence-policy secintel1 user@r4-dci-ebr# set security policies policy-set PSET-1 policy PSET-1-P1 then permit application-services advanced-anti-malware-policy P3 user@r4-dci-ebr# set security policies policy-set PSET-1 policy PSET-1-P1 then permit application-services idp-policy idp123 user@r4-dci-ebr# set security policies policy-set PSET-1 policy PSET-1-P1 then permit application-services utm-policy P1

Los pasos siguientes muestran fragmentos de configuración de seguridad de contenido, IDP y políticas avanzadas antimalware de un vistazo.

Configure una directiva antimalware avanzada.

[edit] user@r4-dci-ebr# set services advanced-anti-malware policy P3 http inspection-profile scripts user@r4-dci-ebr# set services advanced-anti-malware policy P3 http action block user@r4-dci-ebr# set services advanced-anti-malware policy P3 http notification log user@r4-dci-ebr# set services advanced-anti-malware policy P3 http client-notify message "AAMW Blocked!" user@r4-dci-ebr# set services advanced-anti-malware policy P3 verdict-threshold recommended user@r4-dci-ebr# set services advanced-anti-malware policy P3 fallback-options action permit user@r4-dci-ebr# set services advanced-anti-malware policy P3 fallback-options notification log

Configure el perfil de inteligencia de seguridad.

[edit] user@r4-dci-ebr# set services security-intelligence url https://cloudfeeds.argonqa.junipersecurity.net/api/manifest.xml user@r4-dci-ebr# set services security-intelligence authentication tls-profile aamw-ssl user@r4-dci-ebr# set services security-intelligence profile cc_profile category CC user@r4-dci-ebr# set services security-intelligence profile cc_profile rule cc_rule match threat-level 1 user@r4-dci-ebr# set services security-intelligence profile cc_profile rule cc_rule match threat-level 2 user@r4-dci-ebr# set services security-intelligence profile cc_profile rule cc_rule match threat-level 4 user@r4-dci-ebr# set services security-intelligence profile cc_profile rule cc_rule match threat-level 5 user@r4-dci-ebr# set services security-intelligence profile cc_profile rule cc_rule match threat-level 6 user@r4-dci-ebr# set services security-intelligence profile cc_profile rule cc_rule match threat-level 7 user@r4-dci-ebr# set services security-intelligence profile cc_profile rule cc_rule match threat-level 8 user@r4-dci-ebr# set services security-intelligence profile cc_profile rule cc_rule match threat-level 9 user@r4-dci-ebr# set services security-intelligence profile cc_profile rule cc_rule match threat-level 10 user@r4-dci-ebr# set services security-intelligence profile cc_profile rule cc_rule then action block close user@r4-dci-ebr# set services security-intelligence profile cc_profile rule cc_rule then log user@r4-dci-ebr# set services security-intelligence profile ih_profile category Infected-Hosts user@r4-dci-ebr# set services security-intelligence profile ih_profile rule ih_rule match threat-level 7 user@r4-dci-ebr# set services security-intelligence profile ih_profile rule ih_rule match threat-level 8 user@r4-dci-ebr# set services security-intelligence profile ih_profile rule ih_rule match threat-level 9 user@r4-dci-ebr# set services security-intelligence profile ih_profile rule ih_rule match threat-level 10 user@r4-dci-ebr# set services security-intelligence profile ih_profile rule ih_rule then action block close http message "Blocked!" user@r4-dci-ebr# set services security-intelligence profile ih_profile rule ih_rule then log user@r4-dci-ebr# set services security-intelligence policy secintel1 CC cc_profile user@r4-dci-ebr# set services security-intelligence policy secintel1 Infected-Hosts ih_profile

Configure la directiva de IDP.

[edit] user@r4-dci-ebr# set security idp idp-policy idp123 rulebase-ips rule rule1 match application junos-icmp-all user@r4-dci-ebr# set security idp idp-policy idp123 rulebase-ips rule rule1 then action no-action

Configure la política de seguridad de contenido.

[edit] user@r4-dci-ebr# set security utm default-configuration anti-virus type sophos-engine user@r4-dci-ebr## set security utm utm-policy P1 anti-virus http-profile junos-sophos-av-defaults

Configure perfiles SSL.

[edit] user@r4-dci-ebr# set services ssl initiation profile aamw-ssl user@r4-dci-ebr# set services ssl proxy profile ssl-inspect-profile-1 root-ca VJSA

Resultados

Desde el modo de configuración, confirme la configuración introduciendo el show security comando. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración en este ejemplo para corregirla.

[edit]

user@host# show security

address-book {

global {

address vtep-untrust 10.255.2.0/24;

address vtep-trust 10.255.1.0/24;

address vlan100 192.168.100.0/24;

}

}

policies {

from-zone trust to-zone untrust {

policy P1 {

match {

source-address vtep-trust;

destination-address vtep-untrust;

application junos-vxlan;

}

then {

permit {

tunnel-inspection {

TP-1;

}

}

}

}

policy accept-rest {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

from-zone untrust to-zone trust {

policy accept-all-dc2 {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

policy-set PSET-1 {

policy PSET-1-P1 {

match {

source-address vlan100;

destination-address vlan100;

application junos-icmp-all;

dynamic-application any;

url-category any;

from-zone trust;

to-zone untrust;

}

then {

permit {

application-services {

idp-policy idp123;

ssl-proxy {

profile-name ssl-inspect-profile-1;

}

utm-policy P1;

security-intelligence-policy secintel1;

advanced-anti-malware-policy P3;

}

}

}

}

}

}

}

zones {

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/0.0;

}

}

security-zone untrust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/1.0;

}

}

}

tunnel-inspection {

inspection-profile TP-1 {

vxlan VNI-1100 {

policy-set PSET-1;

vni VLAN-100;

}

}

vni VLAN-100 {

vni-id 1100;

}

}

[edit]

user@host# show services

application-identification;

ssl {

initiation {

profile aamw-ssl;

}

proxy {

profile ssl-inspect-profile-1 {

root-ca VJSA;

}

}

}

advanced-anti-malware {

policy P3 {

http {

inspection-profile scripts;

action block;

client-notify {

message "AAMW Blocked!";

}

notification {

log;

}

}

verdict-threshold recommended;

fallback-options {

action permit;

notification {

log;

}

}

}

}

security-intelligence {

url https://cloudfeeds.argonqa.junipersecurity.net/api/manifest.xml;

authentication {

tls-profile aamw-ssl;

}

profile cc_profile {

category CC;

rule cc_rule {

match {

threat-level [ 1 2 4 5 6 7 8 9 10 ];

}

then {

action {

block {

close;

}

}

log;

}

}

}

profile ih_profile {

category Infected-Hosts;

rule ih_rule {

match {

threat-level [ 7 8 9 10 ];

}

then {

action {

block {

close {

http {

message "Blocked!";

}

}

}

}

log;

}

}

}

policy secintel1 {

CC {

cc_profile;

}

Infected-Hosts {

ih_profile;

}

}

}

Si ha terminado de configurar la función en su dispositivo, ingrese commit desde el modo de configuración.

Configuraciones completas del dispositivo

Consulte estas configuraciones para comprender mejor o recrear el contexto de este ejemplo. Incluyen las configuraciones completas de EVPN-VXLAN basadas en ERB para los conmutadores de la serie QFX que forman las estructuras de CC, así como el estado final del firewall de la serie SRX para los ejemplos de inspección de túneles VXLAN básicos y avanzados.

Las configuraciones proporcionadas no muestran el inicio de sesión del usuario, el registro del sistema o la configuración relacionada con la administración, ya que varía según la ubicación y no está relacionada con la función de inspección del túnel VXLAN.

Para obtener más detalles y ejemplos sobre la configuración de EVPN-VXLAN, consulte el ejemplo de configuración de red en Configuración de una estructura EVPN-VXLAN para una red de campus con ERB.

- Configuración en dispositivo Leaf 1

- Configuración en dispositivo Spine 1

- Configuración en el dispositivo Leaf 2

- Configuración en dispositivo Spine 2

- Configuración básica de inspección de túnel en dispositivos de la serie SRX

- Configuración de inspección de túnel en dispositivos de la serie SRX con servicios de seguridad de capa 7

Configuración en dispositivo Leaf 1

set system host-name r0_dc1_leaf1 set interfaces xe-0/0/0 mtu 9000 set interfaces xe-0/0/0 unit 0 family inet address 10.1.1.2/30 set interfaces xe-0/0/1 unit 0 family ethernet-switching vlan members v100 set interfaces xe-0/0/2 unit 0 family ethernet-switching vlan members v50 set interfaces irb unit 50 virtual-gateway-accept-data set interfaces irb unit 50 family inet address 192.168.50.3/24 preferred set interfaces irb unit 50 family inet address 192.168.50.3/24 virtual-gateway-address 192.168.50.1 set interfaces irb unit 100 virtual-gateway-accept-data set interfaces irb unit 100 family inet address 192.168.100.3/24 preferred set interfaces irb unit 100 family inet address 192.168.100.3/24 virtual-gateway-address 192.168.100.1 set interfaces lo0 unit 0 family inet address 10.255.1.10/32 set interfaces lo0 unit 1 family inet address 10.255.10.10/32 set forwarding-options vxlan-routing next-hop 32768 set forwarding-options vxlan-routing overlay-ecmp set policy-options policy-statement ECMP-POLICY then load-balance per-packet set policy-options policy-statement FROM_Lo0 term 10 from interface lo0.0 set policy-options policy-statement FROM_Lo0 term 10 then accept set policy-options policy-statement FROM_Lo0 term 20 then reject set policy-options policy-statement OVERLAY_IMPORT term 5 from community comm_pod1 set policy-options policy-statement OVERLAY_IMPORT term 5 then accept set policy-options policy-statement OVERLAY_IMPORT term 10 from community comm_pod2 set policy-options policy-statement OVERLAY_IMPORT term 10 then accept set policy-options policy-statement OVERLAY_IMPORT term 20 from community shared_100_fm_pod2 set policy-options policy-statement OVERLAY_IMPORT term 20 from community shared_100_fm_pod1 set policy-options policy-statement OVERLAY_IMPORT term 20 then accept set policy-options policy-statement T5_EXPORT term fm_direct from protocol direct set policy-options policy-statement T5_EXPORT term fm_direct then accept set policy-options policy-statement T5_EXPORT term fm_static from protocol static set policy-options policy-statement T5_EXPORT term fm_static then accept set policy-options policy-statement T5_EXPORT term fm_v4_host from protocol evpn set policy-options policy-statement T5_EXPORT term fm_v4_host from route-filter 0.0.0.0/0 prefix-length-range /32-/32 set policy-options policy-statement T5_EXPORT term fm_v4_host then accept set policy-options policy-statement VRF1_T5_RT_EXPORT term t1 then community add target_t5_pod1 set policy-options policy-statement VRF1_T5_RT_EXPORT term t1 then accept set policy-options policy-statement VRF1_T5_RT_IMPORT term t1 from community target_t5_pod1 set policy-options policy-statement VRF1_T5_RT_IMPORT term t1 then accept set policy-options policy-statement VRF1_T5_RT_IMPORT term t2 from community target_t5_pod2 set policy-options policy-statement VRF1_T5_RT_IMPORT term t2 then accept set policy-options community comm_pod1 members target:65001:1 set policy-options community comm_pod2 members target:65002:2 set policy-options community shared_100_fm_pod1 members target:65001:100 set policy-options community shared_100_fm_pod2 members target:65002:100 set policy-options community target_t5_pod1 members target:65001:9999 set policy-options community target_t5_pod2 members target:65002:9999 set routing-instances TENANT_1_VRF routing-options multipath set routing-instances TENANT_1_VRF protocols evpn ip-prefix-routes advertise direct-nexthop set routing-instances TENANT_1_VRF protocols evpn ip-prefix-routes encapsulation vxlan set routing-instances TENANT_1_VRF protocols evpn ip-prefix-routes vni 9999 set routing-instances TENANT_1_VRF protocols evpn ip-prefix-routes export T5_EXPORT set routing-instances TENANT_1_VRF instance-type vrf set routing-instances TENANT_1_VRF interface irb.50 set routing-instances TENANT_1_VRF interface irb.100 set routing-instances TENANT_1_VRF interface lo0.1 set routing-instances TENANT_1_VRF route-distinguisher 10.255.1.10:9999 set routing-instances TENANT_1_VRF vrf-import VRF1_T5_RT_IMPORT set routing-instances TENANT_1_VRF vrf-export VRF1_T5_RT_EXPORT set routing-instances TENANT_1_VRF vrf-table-label set routing-options router-id 10.255.1.10 set routing-options autonomous-system 65001 set routing-options forwarding-table export ECMP-POLICY set routing-options forwarding-table ecmp-fast-reroute set routing-options forwarding-table chained-composite-next-hop ingress evpn set protocols bgp group EVPN_FABRIC type internal set protocols bgp group EVPN_FABRIC local-address 10.255.1.10 set protocols bgp group EVPN_FABRIC family evpn signaling set protocols bgp group EVPN_FABRIC multipath set protocols bgp group EVPN_FABRIC bfd-liveness-detection minimum-interval 1000 set protocols bgp group EVPN_FABRIC bfd-liveness-detection multiplier 3 set protocols bgp group EVPN_FABRIC neighbor 10.255.1.1 set protocols bgp group UNDERLAY type external set protocols bgp group UNDERLAY family inet unicast set protocols bgp group UNDERLAY export FROM_Lo0 set protocols bgp group UNDERLAY local-as 65510 set protocols bgp group UNDERLAY multipath multiple-as set protocols bgp group UNDERLAY bfd-liveness-detection minimum-interval 350 set protocols bgp group UNDERLAY bfd-liveness-detection multiplier 3 set protocols bgp group UNDERLAY neighbor 10.1.1.1 peer-as 65511 set protocols evpn encapsulation vxlan set protocols evpn default-gateway no-gateway-community set protocols evpn vni-options vni 150 vrf-target target:65001:150 set protocols evpn vni-options vni 1100 vrf-target target:65001:100 set protocols evpn extended-vni-list 1100 set protocols evpn extended-vni-list 150 set protocols lldp interface all set switch-options vtep-source-interface lo0.0 set switch-options route-distinguisher 10.255.1.10:1 set switch-options vrf-import OVERLAY_IMPORT set switch-options vrf-target target:65001:1 set vlans v100 vlan-id 100 set vlans v100 l3-interface irb.100 set vlans v100 vxlan vni 1100 set vlans v50 vlan-id 50 set vlans v50 l3-interface irb.50 set vlans v50 vxlan vni 150

Configuración en dispositivo Spine 1

set system host-name r1_dc1_spine11 set interfaces xe-0/0/0 mtu 9000 set interfaces xe-0/0/0 unit 0 family inet address 10.1.1.1/30 set interfaces xe-0/0/1 mtu 9000 set interfaces xe-0/0/1 unit 0 family inet address 172.16.1.1/30 set interfaces lo0 unit 0 family inet address 10.255.1.1/32 set policy-options policy-statement ECMP-POLICY then load-balance per-packet set policy-options policy-statement FROM_Lo0 term 10 from interface lo0.0 set policy-options policy-statement FROM_Lo0 term 10 then accept set policy-options policy-statement FROM_Lo0 term 20 then reject set policy-options policy-statement UNDERLAY-EXPORT term LOOPBACK from route-filter 10.255.0.0/16 orlonger set policy-options policy-statement UNDERLAY-EXPORT term LOOPBACK from route-filter 10.1.0.0/16 orlonger set policy-options policy-statement UNDERLAY-EXPORT term LOOPBACK then accept set policy-options policy-statement UNDERLAY-EXPORT term DEFAULT then reject set policy-options policy-statement UNDERLAY-IMPORT term LOOPBACK from route-filter 10.255.0.0/16 orlonger set policy-options policy-statement UNDERLAY-IMPORT term LOOPBACK from route-filter 10.1.0.0/16 orlonger set policy-options policy-statement UNDERLAY-IMPORT term LOOPBACK then accept set policy-options policy-statement UNDERLAY-IMPORT term DEFAULT then reject set routing-options autonomous-system 65001 set routing-options forwarding-table export ECMP-POLICY set routing-options forwarding-table ecmp-fast-reroute set protocols bgp group EVPN_FABRIC type internal set protocols bgp group EVPN_FABRIC local-address 10.255.1.1 set protocols bgp group EVPN_FABRIC family evpn signaling set protocols bgp group EVPN_FABRIC cluster 10.255.1.1 set protocols bgp group EVPN_FABRIC multipath set protocols bgp group EVPN_FABRIC bfd-liveness-detection minimum-interval 1000 set protocols bgp group EVPN_FABRIC bfd-liveness-detection multiplier 3 set protocols bgp group EVPN_FABRIC neighbor 10.255.1.10 set protocols bgp group EVPN_FABRIC vpn-apply-export set protocols bgp group UNDERLAY type external set protocols bgp group UNDERLAY import UNDERLAY-IMPORT set protocols bgp group UNDERLAY family inet unicast set protocols bgp group UNDERLAY export UNDERLAY-EXPORT set protocols bgp group UNDERLAY local-as 65511 set protocols bgp group UNDERLAY multipath multiple-as set protocols bgp group UNDERLAY bfd-liveness-detection minimum-interval 350 set protocols bgp group UNDERLAY bfd-liveness-detection multiplier 3 set protocols bgp group UNDERLAY neighbor 10.1.1.2 peer-as 65510 set protocols bgp group UNDERLAY neighbor 172.16.1.2 peer-as 65012 set protocols bgp group OVERLAY_INTERDC type external set protocols bgp group OVERLAY_INTERDC multihop no-nexthop-change set protocols bgp group OVERLAY_INTERDC local-address 10.255.1.1 set protocols bgp group OVERLAY_INTERDC family evpn signaling set protocols bgp group OVERLAY_INTERDC multipath multiple-as set protocols bgp group OVERLAY_INTERDC neighbor 10.255.2.1 peer-as 65002 set protocols lldp interface all

Configuración en el dispositivo Leaf 2

set system host-name r2_dc2_leaf1 set interfaces xe-0/0/0 mtu 9000 set interfaces xe-0/0/0 unit 0 family inet address 10.1.2.2/30 set interfaces xe-0/0/1 unit 0 family ethernet-switching vlan members v100 set interfaces xe-0/0/2 unit 0 family ethernet-switching vlan members v60 set interfaces irb unit 60 virtual-gateway-accept-data set interfaces irb unit 60 family inet address 192.168.60.3/24 preferred set interfaces irb unit 60 family inet address 192.168.60.3/24 virtual-gateway-address 192.168.60.1 set interfaces irb unit 100 virtual-gateway-accept-data set interfaces irb unit 100 family inet address 192.168.100.4/24 preferred set interfaces irb unit 100 family inet address 192.168.100.4/24 virtual-gateway-address 192.168.100.1 set interfaces lo0 unit 0 family inet address 10.255.2.10/32 set interfaces lo0 unit 1 family inet address 10.255.20.10/32 set forwarding-options vxlan-routing next-hop 32768 set forwarding-options vxlan-routing overlay-ecmp set policy-options policy-statement ECMP-POLICY then load-balance per-packet set policy-options policy-statement FROM_Lo0 term 10 from interface lo0.0 set policy-options policy-statement FROM_Lo0 term 10 then accept set policy-options policy-statement FROM_Lo0 term 20 then reject set policy-options policy-statement OVERLAY_IMPORT term 5 from community comm_pod1 set policy-options policy-statement OVERLAY_IMPORT term 5 then accept set policy-options policy-statement OVERLAY_IMPORT term 10 from community comm_pod2 set policy-options policy-statement OVERLAY_IMPORT term 10 then accept set policy-options policy-statement OVERLAY_IMPORT term 20 from community shared_100_fm_pod2 set policy-options policy-statement OVERLAY_IMPORT term 20 from community shared_100_fm_pod1 set policy-options policy-statement OVERLAY_IMPORT term 20 then accept set policy-options policy-statement T5_EXPORT term fm_direct from protocol direct set policy-options policy-statement T5_EXPORT term fm_direct then accept set policy-options policy-statement T5_EXPORT term fm_static from protocol static set policy-options policy-statement T5_EXPORT term fm_static then accept set policy-options policy-statement T5_EXPORT term fm_v4_host from protocol evpn set policy-options policy-statement T5_EXPORT term fm_v4_host from route-filter 0.0.0.0/0 prefix-length-range /32-/32 set policy-options policy-statement T5_EXPORT term fm_v4_host then accept set policy-options policy-statement VRF1_T5_RT_EXPORT term t1 then community add target_t5_pod1 set policy-options policy-statement VRF1_T5_RT_EXPORT term t1 then accept set policy-options policy-statement VRF1_T5_RT_IMPORT term t1 from community target_t5_pod1 set policy-options policy-statement VRF1_T5_RT_IMPORT term t1 then accept set policy-options policy-statement VRF1_T5_RT_IMPORT term t2 from community target_t5_pod2 set policy-options policy-statement VRF1_T5_RT_IMPORT term t2 then accept set policy-options community comm_pod1 members target:65001:1 set policy-options community comm_pod2 members target:65002:2 set policy-options community shared_100_fm_pod1 members target:65001:100 set policy-options community shared_100_fm_pod2 members target:65002:100 set policy-options community target_t5_pod1 members target:65001:9999 set policy-options community target_t5_pod2 members target:65002:9999 set routing-instances TENANT_1_VRF routing-options multipath set routing-instances TENANT_1_VRF protocols evpn ip-prefix-routes advertise direct-nexthop set routing-instances TENANT_1_VRF protocols evpn ip-prefix-routes encapsulation vxlan set routing-instances TENANT_1_VRF protocols evpn ip-prefix-routes vni 9999 set routing-instances TENANT_1_VRF protocols evpn ip-prefix-routes export T5_EXPORT set routing-instances TENANT_1_VRF instance-type vrf set routing-instances TENANT_1_VRF interface irb.60 set routing-instances TENANT_1_VRF interface irb.100 set routing-instances TENANT_1_VRF interface lo0.1 set routing-instances TENANT_1_VRF route-distinguisher 10.255.1.2:9999 set routing-instances TENANT_1_VRF vrf-import VRF1_T5_RT_IMPORT set routing-instances TENANT_1_VRF vrf-export VRF1_T5_RT_EXPORT set routing-instances TENANT_1_VRF vrf-table-label set routing-options router-id 10.255.2.10 set routing-options autonomous-system 65002 set routing-options forwarding-table export ECMP-POLICY set routing-options forwarding-table ecmp-fast-reroute set routing-options forwarding-table chained-composite-next-hop ingress evpn set protocols bgp group EVPN_FABRIC type internal set protocols bgp group EVPN_FABRIC local-address 10.255.2.10 set protocols bgp group EVPN_FABRIC family evpn signaling set protocols bgp group EVPN_FABRIC multipath set protocols bgp group EVPN_FABRIC bfd-liveness-detection minimum-interval 1000 set protocols bgp group EVPN_FABRIC bfd-liveness-detection multiplier 3 set protocols bgp group EVPN_FABRIC neighbor 10.255.2.1 set protocols bgp group UNDERLAY type external set protocols bgp group UNDERLAY family inet unicast set protocols bgp group UNDERLAY export FROM_Lo0 set protocols bgp group UNDERLAY local-as 65522 set protocols bgp group UNDERLAY multipath multiple-as set protocols bgp group UNDERLAY bfd-liveness-detection minimum-interval 350 set protocols bgp group UNDERLAY bfd-liveness-detection multiplier 3 set protocols bgp group UNDERLAY neighbor 10.1.2.1 peer-as 65523 set protocols evpn encapsulation vxlan set protocols evpn default-gateway no-gateway-community set protocols evpn vni-options vni 160 vrf-target target:65002:160 set protocols evpn vni-options vni 1100 vrf-target target:65002:100 set protocols evpn extended-vni-list 1100 set protocols evpn extended-vni-list 160 set protocols lldp interface all set switch-options vtep-source-interface lo0.0 set switch-options route-distinguisher 10.255.2.10:1 set switch-options vrf-import OVERLAY_IMPORT set switch-options vrf-target target:65002:1 set vlans v100 vlan-id 100 set vlans v100 l3-interface irb.100 set vlans v100 vxlan vni 1100 set vlans v60 vlan-id 60 set vlans v60 l3-interface irb.60 set vlans v60 vxlan vni 160

Configuración en dispositivo Spine 2

set system host-name r3_dc2_spine1 set interfaces xe-0/0/0 mtu 9000 set interfaces xe-0/0/0 unit 0 family inet address 10.1.2.1/30 set interfaces xe-0/0/1 mtu 9000 set interfaces xe-0/0/1 unit 0 family inet address 172.16.2.1/30 set interfaces lo0 unit 0 family inet address 10.255.2.1/32 set policy-options policy-statement ECMP-POLICY then load-balance per-packet set policy-options policy-statement FROM_Lo0 term 10 from interface lo0.0 set policy-options policy-statement FROM_Lo0 term 10 then accept set policy-options policy-statement FROM_Lo0 term 20 then reject set policy-options policy-statement UNDERLAY-EXPORT term LOOPBACK from route-filter 10.255.0.0/16 orlonger set policy-options policy-statement UNDERLAY-EXPORT term LOOPBACK from route-filter 10.1.0.0/16 orlonger set policy-options policy-statement UNDERLAY-EXPORT term LOOPBACK then accept set policy-options policy-statement UNDERLAY-EXPORT term DEFAULT then reject set policy-options policy-statement UNDERLAY-IMPORT term LOOPBACK from route-filter 10.255.0.0/16 orlonger set policy-options policy-statement UNDERLAY-IMPORT term LOOPBACK from route-filter 10.1.0.0/16 orlonger set policy-options policy-statement UNDERLAY-IMPORT term LOOPBACK then accept set policy-options policy-statement UNDERLAY-IMPORT term DEFAULT then reject set routing-options autonomous-system 65002 set routing-options forwarding-table export ECMP-POLICY set routing-options forwarding-table ecmp-fast-reroute set protocols bgp group EVPN_FABRIC type internal set protocols bgp group EVPN_FABRIC local-address 10.255.2.1 set protocols bgp group EVPN_FABRIC family evpn signaling set protocols bgp group EVPN_FABRIC cluster 10.255.2.1 set protocols bgp group EVPN_FABRIC multipath set protocols bgp group EVPN_FABRIC bfd-liveness-detection minimum-interval 1000 set protocols bgp group EVPN_FABRIC bfd-liveness-detection multiplier 3 set protocols bgp group EVPN_FABRIC neighbor 10.255.2.10 set protocols bgp group EVPN_FABRIC vpn-apply-export set protocols bgp group UNDERLAY type external set protocols bgp group UNDERLAY import UNDERLAY-IMPORT set protocols bgp group UNDERLAY family inet unicast set protocols bgp group UNDERLAY export UNDERLAY-EXPORT set protocols bgp group UNDERLAY local-as 65523 set protocols bgp group UNDERLAY multipath multiple-as set protocols bgp group UNDERLAY bfd-liveness-detection minimum-interval 350 set protocols bgp group UNDERLAY bfd-liveness-detection multiplier 3 set protocols bgp group UNDERLAY neighbor 10.1.2.2 peer-as 65522 set protocols bgp group UNDERLAY neighbor 172.16.2.2 peer-as 65012 set protocols bgp group OVERLAY_INTERDC type external set protocols bgp group OVERLAY_INTERDC multihop no-nexthop-change set protocols bgp group OVERLAY_INTERDC local-address 10.255.2.1 set protocols bgp group OVERLAY_INTERDC family evpn signaling set protocols bgp group OVERLAY_INTERDC multipath multiple-as set protocols bgp group OVERLAY_INTERDC neighbor 10.255.1.1 peer-as 65001 set protocols lldp interface all

Configuración básica de inspección de túnel en dispositivos de la serie SRX

set system host-name r4-dci-ebr set security address-book global address vtep-untrust 10.255.2.0/24 set security address-book global address vtep-trust 10.255.1.0/24 set security address-book global address vlan100 192.168.100.0/24 set security policies from-zone trust to-zone untrust policy P1 match source-address vtep-trust set security policies from-zone trust to-zone untrust policy P1 match destination-address vtep-untrust set security policies from-zone trust to-zone untrust policy P1 match application junos-vxlan set security policies from-zone trust to-zone untrust policy P1 then permit tunnel-inspection TP-1 set security policies from-zone trust to-zone untrust policy accept-rest match source-address any set security policies from-zone trust to-zone untrust policy accept-rest match destination-address any set security policies from-zone trust to-zone untrust policy accept-rest match application any set security policies from-zone trust to-zone untrust policy accept-rest then permit set security policies from-zone untrust to-zone trust policy accept-return match source-address any set security policies from-zone untrust to-zone trust policy accept-return match destination-address any set security policies from-zone untrust to-zone trust policy accept-return match application any set security policies from-zone untrust to-zone trust policy accept-return then permit set security policies policy-set PSET-1 policy PSET-1-P1 match source-address vlan100 set security policies policy-set PSET-1 policy PSET-1-P1 match destination-address vlan100 set security policies policy-set PSET-1 policy PSET-1-P1 match application junos-icmp-all set security policies policy-set PSET-1 policy PSET-1-P1 then permit set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-0/0/0.0 set security zones security-zone untrust host-inbound-traffic system-services all set security zones security-zone untrust host-inbound-traffic protocols all set security zones security-zone untrust interfaces ge-0/0/1.0 set security tunnel-inspection inspection-profile TP-1 vxlan VNI-1100 policy-set PSET-1 set security tunnel-inspection inspection-profile TP-1 vxlan VNI-1100 vni VLAN-100 set security tunnel-inspection vni VLAN-100 vni-id 1100 set interfaces ge-0/0/0 description "Link to DC2 Spine 1" set interfaces ge-0/0/0 mtu 9000 set interfaces ge-0/0/0 unit 0 family inet address 172.16.1.2/30 set interfaces ge-0/0/1 mtu 9000 set interfaces ge-0/0/1 unit 0 family inet address 172.16.2.2/30 set policy-options policy-statement ECMP-POLICY then load-balance per-packet set policy-options policy-statement dci term 1 from protocol direct set policy-options policy-statement dci term 1 then accept set protocols bgp group UNDERLAY export dci set protocols bgp group UNDERLAY multipath multiple-as set protocols bgp group UNDERLAY bfd-liveness-detection minimum-interval 350 set protocols bgp group UNDERLAY bfd-liveness-detection multiplier 3 set protocols bgp group UNDERLAY neighbor 172.16.1.1 peer-as 65511 set protocols bgp group UNDERLAY neighbor 172.16.2.1 peer-as 65523 set routing-options autonomous-system 65012 set routing-options forwarding-table export ECMP-POLICY

Configuración de inspección de túnel en dispositivos de la serie SRX con servicios de seguridad de capa 7

set system host-name r4-dci-ebrset services application-identification set services ssl initiation profile aamw-ssl set services ssl proxy profile ssl-inspect-profile-1 root-ca VJSA set services advanced-anti-malware policy P3 http inspection-profile scripts set services advanced-anti-malware policy P3 http action block set services advanced-anti-malware policy P3 http client-notify message "AAMW Blocked!" set services advanced-anti-malware policy P3 http notification log set services advanced-anti-malware policy P3 verdict-threshold recommended set services advanced-anti-malware policy P3 fallback-options action permit set services advanced-anti-malware policy P3 fallback-options notification log set services security-intelligence url https://cloudfeeds.argonqa.junipersecurity.net/api/manifest.xml set services security-intelligence authentication tls-profile aamw-ssl set services security-intelligence profile cc_profile category CC set services security-intelligence profile cc_profile rule cc_rule match threat-level 1 set services security-intelligence profile cc_profile rule cc_rule match threat-level 2 set services security-intelligence profile cc_profile rule cc_rule match threat-level 4 set services security-intelligence profile cc_profile rule cc_rule match threat-level 5 set services security-intelligence profile cc_profile rule cc_rule match threat-level 6 set services security-intelligence profile cc_profile rule cc_rule match threat-level 7 set services security-intelligence profile cc_profile rule cc_rule match threat-level 8 set services security-intelligence profile cc_profile rule cc_rule match threat-level 9 set services security-intelligence profile cc_profile rule cc_rule match threat-level 10 set services security-intelligence profile cc_profile rule cc_rule then action block close set services security-intelligence profile cc_profile rule cc_rule then log set services security-intelligence profile ih_profile category Infected-Hosts set services security-intelligence profile ih_profile rule ih_rule match threat-level 7 set services security-intelligence profile ih_profile rule ih_rule match threat-level 8 set services security-intelligence profile ih_profile rule ih_rule match threat-level 9 set services security-intelligence profile ih_profile rule ih_rule match threat-level 10 set services security-intelligence profile ih_profile rule ih_rule then action block close http message "Blocked!" set services security-intelligence profile ih_profile rule ih_rule then log set services security-intelligence policy secintel1 CC cc_profile set services security-intelligence policy secintel1 Infected-Hosts ih_profile set security pki ca-profile aamw-ca ca-identity deviceCA set security pki ca-profile aamw-ca enrollment url http://ca.junipersecurity.net:8080/ejbca/publicweb/apply/scep/SRX/pkiclient.exe set security pki ca-profile aamw-ca revocation-check disable set security pki ca-profile aamw-ca revocation-check crl url http://va.junipersecurity.net/ca/deviceCA.crl set security pki ca-profile aamw-secintel-ca ca-identity JUNIPER set security pki ca-profile aamw-secintel-ca revocation-check crl url http://va.junipersecurity.net/ca/current.crl set security pki ca-profile aamw-cloud-ca ca-identity JUNIPER_CLOUD set security pki ca-profile aamw-cloud-ca revocation-check crl url http://va.junipersecurity.net/ca/cloudCA.crl set security idp idp-policy idp123 rulebase-ips rule rule1 match application junos-icmp-all set security idp idp-policy idp123 rulebase-ips rule rule1 then action no-action set security address-book global address vtep-untrust 10.255.2.0/24 set security address-book global address vtep-trust 10.255.1.0/24 set security address-book global address vlan100 192.168.100.0/24 set security utm default-configuration anti-virus type sophos-engine set security utm utm-policy P1 anti-virus http-profile junos-sophos-av-defaults set security policies from-zone trust to-zone untrust policy P1 match source-address vtep-trust set security policies from-zone trust to-zone untrust policy P1 match destination-address vtep-untrust set security policies from-zone trust to-zone untrust policy P1 match application junos-vxlan set security policies from-zone trust to-zone untrust policy P1 then permit tunnel-inspection TP-1 set security policies from-zone trust to-zone untrust policy accept-rest match source-address any set security policies from-zone trust to-zone untrust policy accept-rest match destination-address any set security policies from-zone trust to-zone untrust policy accept-rest match application any set security policies from-zone trust to-zone untrust policy accept-rest then permit set security policies from-zone untrust to-zone trust policy accept-return match source-address any set security policies from-zone untrust to-zone trust policy accept-return match destination-address any set security policies from-zone untrust to-zone trust policy accept-return match application any set security policies from-zone untrust to-zone trust policy accept-return then permit set security policies policy-set PSET-1 policy PSET-1-P1 match source-address vlan100 set security policies policy-set PSET-1 policy PSET-1-P1 match destination-address vlan100 set security policies policy-set PSET-1 policy PSET-1-P1 match application any set security policies policy-set PSET-1 policy PSET-1-P1 match dynamic-application any set security policies policy-set PSET-1 policy PSET-1-P1 match url-category any set security policies policy-set PSET-1 policy PSET-1-P1 match from-zone trust set security policies policy-set PSET-1 policy PSET-1-P1 match to-zone untrust set security policies policy-set PSET-1 policy PSET-1-P1 then permit application-services idp-policy idp123 set security policies policy-set PSET-1 policy PSET-1-P1 then permit application-services ssl-proxy profile-name ssl-inspect-profile-1 set security policies policy-set PSET-1 policy PSET-1-P1 then permit application-services utm-policy P1 set security policies policy-set PSET-1 policy PSET-1-P1 then permit application-services security-intelligence-policy secintel1 set security policies policy-set PSET-1 policy PSET-1-P1 then permit application-services advanced-anti-malware-policy P3 set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-0/0/0.0 set security zones security-zone untrust host-inbound-traffic system-services all set security zones security-zone untrust host-inbound-traffic protocols all set security zones security-zone untrust interfaces ge-0/0/1.0 set security tunnel-inspection inspection-profile TP-1 vxlan VNI-1100 policy-set PSET-1 set security tunnel-inspection inspection-profile TP-1 vxlan VNI-1100 vni VLAN-100 set security tunnel-inspection vni VLAN-100 vni-id 1100 set interfaces ge-0/0/0 description "Link to DC2 Spine 1" set interfaces ge-0/0/0 mtu 9000 set interfaces ge-0/0/0 unit 0 family inet address 172.16.1.2/30 set interfaces ge-0/0/1 mtu 9000 set interfaces ge-0/0/1 unit 0 family inet address 172.16.2.2/30 set policy-options policy-statement ECMP-POLICY then load-balance per-packet set policy-options policy-statement dci term 1 from protocol direct set policy-options policy-statement dci term 1 then accept set protocols bgp group UNDERLAY export dci set protocols bgp group UNDERLAY multipath multiple-as set protocols bgp group UNDERLAY bfd-liveness-detection minimum-interval 350 set protocols bgp group UNDERLAY bfd-liveness-detection multiplier 3 set protocols bgp group UNDERLAY neighbor 172.16.1.1 peer-as 65511 set protocols bgp group UNDERLAY neighbor 172.16.2.1 peer-as 65523 set routing-options autonomous-system 65012 set routing-options static route 0.0.0.0/0 next-hop 10.9.159.252 set routing-options forwarding-table export ECMP-POLICY