Redireccionamiento del servicio ICAP

Puede evitar la pérdida de datos de su red mediante el uso de servicios de redireccionamiento del Protocolo de adaptación de contenido de Internet (ICAP). Los dispositivos de la serie SRX admiten la funcionalidad de redirección ICAP para redirigir el tráfico HTTP o HTTPS a cualquier servidor de terceros. Para obtener más información, lea este tema.

Prevención de pérdida de datos (DLP) mediante el redireccionamiento del servicio ICAP

Puede evitar la pérdida de datos de su red mediante el uso de servicios de redireccionamiento del Protocolo de adaptación de contenido de Internet (ICAP). ICAP es un protocolo de llamada de procedimiento remoto basado en HTTP ligero. ICAP permite a sus clientes pasar contenido basado en HTTP (HTML) a los servidores ICAP para realizar servicios como análisis de virus, traducción de contenido o filtrado de contenido, etc. para las solicitudes de cliente asociadas.

- Soporte ICAP de Junos OS para dispositivos serie SRX

- Perfil de ICAP

- Redireccionamiento de servicio para aplicaciones dinámicas de capa 7 con políticas unificadas

- Beneficios del soporte de servicio de redirección de ICAP

Soporte ICAP de Junos OS para dispositivos serie SRX

Los dispositivos de la serie SRX admiten la funcionalidad de redirección ICAP para redirigir el tráfico HTTP o HTTPS a cualquier servidor de terceros. El dispositivo de la serie SRX actúa como un servidor proxy SSL y descifra el tráfico de paso con el perfil SSL adecuado bajo una política de seguridad. El dispositivo serie SRX desencripta el tráfico HTTPS y redirige el mensaje HTTP a un servidor externo en las instalaciones mediante un canal ICAP. Después del procesamiento DLP, el tráfico se redirige de nuevo al dispositivo de la serie SRX y se toma medidas según los resultados del servidor ICAP. Si se detecta algún dato confidencial según las políticas, el dispositivo de la serie SRX registra, redirige o bloquea el tráfico de datos tal como está configurado en el perfil.

Las siguientes secuencias están implicadas en un escenario típico de redireccionamiento de ICAP:

El usuario abre una conexión a un sitio web en Internet.

La solicitud pasa por el dispositivo serie SRX que actúa como servidor proxy.

El dispositivo de la serie SRX recibe información del host final, encapsula el mensaje y reenvía el mensaje de ICAP encapsulado al servidor ICAP local de terceros.

El servidor ICAP recibe la solicitud ICAP y la analiza.

Si la solicitud no contiene información confidencial, el servidor ICAP la envía de vuelta al servidor proxy y dirige al servidor proxy para que envíe el HTTP a Internet.

Si la solicitud contiene información confidencial, puede elegir tomar medidas (bloquear, permitir, registrar) según sus requisitos.

La transferencia de datos HTTP depende de las conexiones entre el dispositivo de la serie SRX y el canal ICAP.

A partir de la versión 19.3R1 de Junos OS, ICAP redirige las extensiones de encabezado, X-Server-IPagrega X-Client-IPy X-Authenticated-Groups agrega X-Authenticated-Useren un mensaje ICAP para proporcionar información sobre el origen del mensaje HTTP encapsulado.

Perfil de ICAP

Cuando configure el servicio de redireccionamiento de ICAP en dispositivos serie SRX, debe configurar la información del servidor ICAP. Este perfil se aplica a una política de seguridad como servicios de aplicación para el tráfico permitido. El perfil de ICAP define la configuración que permite al servidor ICAP procesar mensajes de solicitud, mensajes de respuesta, opciones de reserva (en caso de tiempo de espera), problemas de conectividad, demasiadas solicitudes o cualquier otra condición.

Redireccionamiento de servicio para aplicaciones dinámicas de capa 7 con políticas unificadas

A partir de la versión 18.2R1 de Junos OS, los dispositivos serie SRX admiten la función de redireccionamiento del servicio ICAP cuando el dispositivo está configurado con políticas unificadas.

Las políticas unificadas son las políticas de seguridad que le permiten usar aplicaciones dinámicas como condiciones de coincidencia como parte de las condiciones de coincidencia existentes de 5 tuplas o 6 tuplas (5 tuplas con firewall de usuario) para detectar cambios en las aplicaciones con el tiempo.

En una política unificada con aplicaciones dinámicas como condición de coincidencia, configure un perfil de redirección ICAP y un perfil de proxy SSL y aplique estos perfiles como servicios de aplicación en la política de seguridad para el tráfico permitido. Cuando el tráfico coincide con la política, el perfil de servicio de redireccionamiento ICAP que está configurado como servicios de aplicación se aplica. El perfil del servidor ICAP define el comportamiento de la redirección y las especificaciones del servidor. El servidor ICAP realiza el análisis de políticas y el tráfico se redirige al dispositivo de la serie SRX, y la acción especificada se realiza según el perfil de redireccionamiento de ICAP.

Observe el siguiente comportamiento mientras usa el servicio de redireccionamiento de ICAP con una política unificada:

Cuando el redireccionamiento de ICAP está configurado en una política unificada y los datos que se deben redirigir han llegado y no se determina la política final, el servicio de redireccionamiento de ICAP ignora la solicitud.

Dado que el redireccionamiento de ICAP es uno de los servicios ubicados en la cadena de servicios, los datos recibidos por el servicio de redirección ICAP pueden ser diferentes de los datos originales. Los datos enviados por el redireccionamiento de ICAP pueden afectar a los servicios descendentes.

Beneficios del soporte de servicio de redirección de ICAP

Evita que los datos confidenciales abandonen la red.

Es compatible con un conjunto de servidores en las instalaciones común para redirigir, lo que mejora la administración, la seguridad y el control del contenido.

La transferencia de datos HTTP depende de las conexiones entre el dispositivo serie SRX y SRX ICAP.

Ejemplo: Configurar el servicio de redireccionamiento de ICAP en dispositivos SRX

En este ejemplo, se muestra cómo definir un perfil de redireccionamiento ICAP para un dispositivo serie SRX.

Requisitos

En este ejemplo, se utilizan los siguientes componentes de hardware y software:

Dispositivo serie SRX con Junos OS versión 18.1R1 o posterior. Este ejemplo de configuración se prueba para Junos OS versión 18.1R1.

El perfil de redireccionamiento ICAP para un dispositivo serie SRX con políticas unificadas ejemplo se prueba para Junos OS versión 18.2R1.

No se requiere ninguna configuración especial más allá de la inicialización del dispositivo antes de configurar esta función.

Visión general

En este ejemplo, configure un perfil de redireccionamiento ICAP y un perfil de proxy SSL y aplique estos perfiles como servicios de aplicación en la política de seguridad para el tráfico permitido.

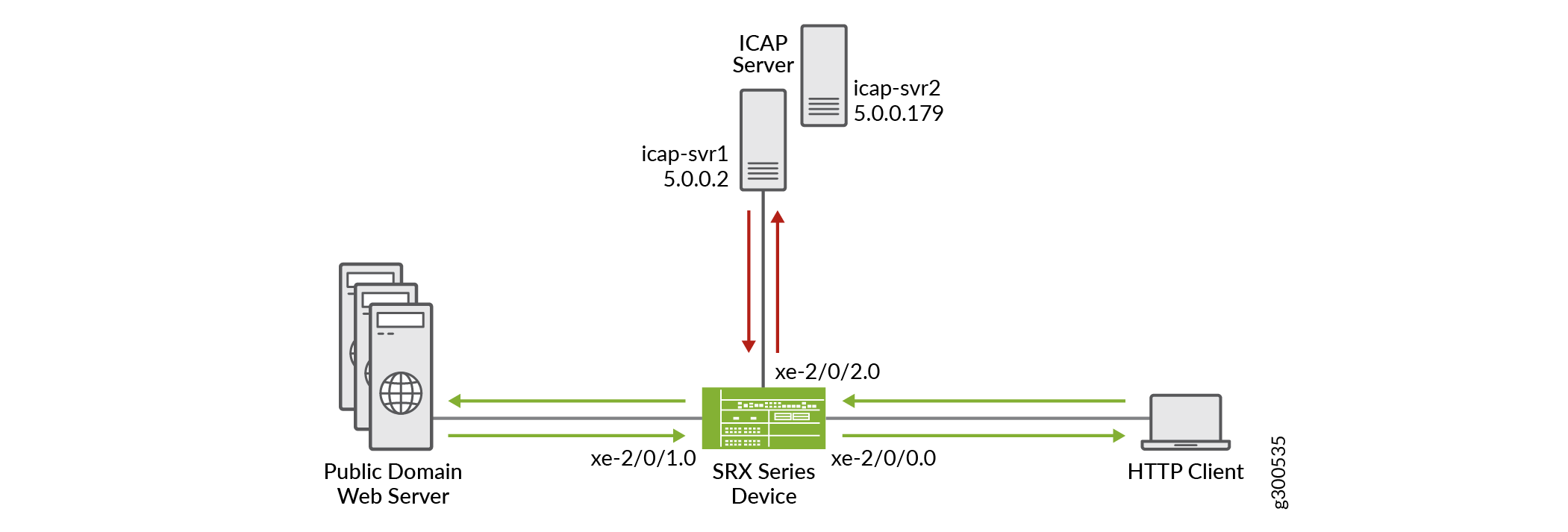

La figura 1 muestra la topología utilizada en este ejemplo.

redireccionamiento de ICAP

redireccionamiento de ICAP

Para habilitar el redireccionamiento del servicio mediante ICAP, debe configurar un perfil SSL para proteger la conexión con el servidor ICAP. A continuación, configure una política de seguridad para procesar el tráfico y especifique la acción para el tráfico permitido.

La tabla 1 enumera los detalles de los parámetros utilizados en este ejemplo.

Parámetros |

Nombres |

Descripción |

|---|---|---|

Perfil |

icap-pf1 |

El perfil de servidor ICAP permite que el servidor ICAP procese mensajes de solicitud, mensajes de respuesta, opciones de reserva, entre otros, para el tráfico permitido. Este perfil se aplica como servicio de aplicación en la política de seguridad. |

Nombre del servidor |

icap-svr1 icap-svr2 |

El nombre del equipo del host ICAP remoto. La solicitud del cliente se redirige a este servidor ICAP. |

Dirección IP del servidor |

5.0.0.2 5.0.0.179 |

La dirección IP del host ICAP remoto. La solicitud del cliente se redirige a este servidor ICAP. |

Perfil de proxy SSL |

ssl-inspect-profile |

Un perfil de proxy SSL define el comportamiento SSL para el dispositivo de la serie SRX. El perfil de proxy SSL se aplica a la política de seguridad como servicio de aplicación. |

Perfil SSL |

dlp_ssl |

El dispositivo serie SRX que actúa como cliente proxy SSL, inicia y mantiene sesiones SSL con un servidor SSL. Esta configuración le permite proteger la conexión con el servidor ICAP. |

Política de seguridad |

sp1 |

En una política de seguridad, aplique el perfil de proxy SSL y el perfil de redireccionamiento de ICAP. al tráfico permitido. |

Configuración

Procedimiento

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía y, luego, ingrese commit desde el [edit] modo de configuración.

set services ssl initiation profile dlp_ssl trusted-ca all set services ssl initiation profile dlp_ssl actions ignore-server-auth-failure set services ssl initiation profile dlp_ssl actions crl disable set services icap-redirect profile icap-pf1 server icap-svr1 host 5.0.0.2 set services icap-redirect profile icap-pf1 server icap-svr1 reqmod-uri echo set services icap-redirect profile icap-pf1 server icap-svr1 respmod-uri echo set services icap-redirect profile icap-pf1 server icap-svr1 sockets 64 set services icap-redirect profile icap-pf1 server icap-svr2 host 5.0.0.179 set services icap-redirect profile icap-pf1 server icap-svr2 reqmod-uri echo set services icap-redirect profile icap-pf1 server icap-svr2 respmod-uri echo set services icap-redirect profile icap-pf1 server icap-svr2 sockets 64 set services icap-redirect profile icap-pf1 server icap-svr2 tls-profile dlp_ssl set services icap-redirect profile icap-pf1 http redirect-request set services icap-redirect profile icap-pf1 http redirect-response set security policies from-zone trust to-zone untrust policy sec_policy match source-address any set security policies from-zone trust to-zone untrust policy sec_policy match destination-address any set security policies from-zone trust to-zone untrust policy sec_policy match application any set security policies from-zone trust to-zone untrust policy sec_policy then permit application-services ssl-proxy profile-name ssl-inspect-profile set security policies from-zone trust to-zone untrust policy sec_policy then permit application-services icap-redirect icap-pf1 set security policies default-policy permit-all set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces xe-2/0/0.0 set security zones security-zone trust interfaces xe-2/0/2.0 set security zones security-zone untrust host-inbound-traffic system-services all set security zones security-zone untrust host-inbound-traffic protocols all set security zones security-zone untrust interfaces xe-2/0/1.0 set interfaces xe-2/0/0 unit 0 family inet address 192.0.2.1/24 set interfaces xe-2/0/0 unit 0 family inet6 address 2001:db8::1/64 set interfaces xe-2/0/1 unit 0 family inet address 198.51.100.1/24 set interfaces xe-2/0/1 unit 0 family inet6 address 2001:db8::2/64 set interfaces xe-2/0/2 unit 0 family inet address 198.51.100.2/24 set interfaces xe-2/0/2 unit 0 family inet6 address 2001:db8::3/64

Procedimiento paso a paso

En el ejemplo siguiente, debe navegar por varios niveles en la jerarquía de configuración. Para obtener instrucciones sobre cómo hacerlo, consulte Uso del editor de CLI en el modo de configuración en la Guía del usuario de cli.

Para configurar el servicio de redireccionamiento de ICAP:

Configure el perfil SSL para una conexión segura con el servidor ICAP.

[edit services] user@host# set ssl initiation profile dlp_ssl trusted-ca all user@host# set ssl initiation profile dlp_ssl actions ignore-server-auth-failure user@host# set ssl initiation profile dlp_ssl actions crl disable

Configure el perfil de redireccionamiento de ICAP para el primer servidor (icap-svr1).

[edit services] user@host# set icap-redirect profile icap-pf1 server icap-svr1 host 5.0.0.2 user@host# set icap-redirect profile icap-pf1 server icap-svr1 reqmod-uri echo user@host# set icap-redirect profile icap-pf1 server icap-svr1 respmod-uri echo user@host# set icap-redirect profile icap-pf1 server icap-svr1 sockets 64

Configure el perfil de redireccionamiento de ICAP para el segundo servidor (icap-svr2).

[edit services] user@host# set icap-redirect profile icap-pf1 server icap-svr2 host 5.0.0.179 user@host# set icap-redirect profile icap-pf1 server icap-svr2 reqmod-uri echo user@host# set icap-redirect profile icap-pf1 server icap-svr2 respmod-uri echo user@host# set icap-redirect profile icap-pf1 server icap-svr2 sockets 64 user@host# set icap-redirect profile icap-pf1 server icap-svr2 tls-profile dlp_ssl

Configure la solicitud de redireccionamiento y la respuesta de redireccionamiento para el tráfico HTTP.

[edit services] user@host# set icap-redirect profile icap-pf1 http redirect-request user@host# set icap-redirect profile icap-pf1 http redirect-response

Configure una política de seguridad para aplicar servicios de aplicación para el redireccionamiento de ICAP al tráfico permitido.

[edit security] user@host# set policies from-zone trust to-zone untrust policy sec_policy match source-address any user@host# set policies from-zone trust to-zone untrust policy sec_policy match destination-address any user@host# set policies from-zone trust to-zone untrust policy sec_policy match application any user@host# set policies from-zone trust to-zone untrust policy sec_policy then permit application-services ssl-proxy profile-name ssl-inspect-profile user@host# set policies from-zone trust to-zone untrust policy sec_policy then permit application-services icap-redirect icap-pf1 user@host# set policies default-policy permit-all

Configure interfaces y zonas.

[edit] user@host# set interfaces xe-2/0/0 unit 0 family inet address 192.0.2.1/24 user@host# set interfaces xe-2/0/0 unit 0 family inet6 address 2001:db8::1/64 user@host# set interfaces xe-2/0/1 unit 0 family inet address 198.51.100.1/24 user@host# set interfaces xe-2/0/1 unit 0 family inet6 address 2001:db8::2/64 user@host# set interfaces xe-2/0/2 unit 0 family inet address 198.51.100.2/24 user@host# set interfaces xe-2/0/2 unit 0 family inet6 address 2001:db8::3/64 user@host# set zones security-zone trust host-inbound-traffic system-services all user@host# set zones security-zone trust host-inbound-traffic protocols all user@host# set zones security-zone trust interfaces xe-2/0/0.0 user@host# set zones security-zone trust interfaces xe-2/0/2.0 user@host# set zones security-zone untrust host-inbound-traffic system-services all user@host# set zones security-zone untrust host-inbound-traffic protocols all user@host# set zones security-zone untrust interfaces xe-2/0/1.0

Resultados

Desde el modo de configuración, confirme la configuración ingresando los show services sslcomandos , show services icap-redirect, show security policies, show security zonesy show interfaces . Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración en este ejemplo para corregirla.

user@host# show services ssl

initiation {

profile dlp_ssl {

trusted-ca all;

actions {

ignore-server-auth-failure;

crl {

disable;

}

}

}

}

user@host# show services icap-redirect

profile icap-pf1 {

server icap-svr1 {

host 5.0.0.2;

reqmod-uri echo;

respmod-uri echo;

sockets 64;

}

server icap-svr2 {

host 5.0.0.179;

reqmod-uri echo;

respmod-uri echo;

sockets 10;

tls-profile dlp_ssl;

}

http {

redirect-request;

redirect-response;

}

}

user@host# show security policies

from-zone trust to-zone untrust {

policy sec_policy {

match {

source-address any;

destination-address any;

application any;

}

then {

permit {

application-services {

ssl-proxy {

profile-name ssl-inspect-profile;

}

icap-redirect icap-pf1;

}

}

}

}

}

default-policy {

permit-all;

}

user@host# show security zones

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

xe-2/0/0.0;

xe-2/0/2.0;

}

}

security-zone untrust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

xe-2/0/1.0;

}

}

user@host# show interfaces

xe-2/0/0 {

unit 0 {

family inet {

address 192.0.2.1/24;

}

family inet6 {

address 2001:db8::1/64;

}

}

}

xe-2/0/1 {

unit 0 {

family inet {

address 198.51.100.1/24;

}

family inet6 {

address 2001:db8::2/64;

}

}

}

xe-2/0/2 {

unit 0 {

family inet {

address 198.51.100.2/24;

}

family inet6 {

address 2001:db8::3/64;

}

}

}

Si ha terminado de configurar el dispositivo, ingrese commit desde el modo de configuración.

Configuración de redireccionamiento del servicio ICAP para políticas unificadas

Procedimiento paso a paso

Puede seguir el siguiente procedimiento si configuró una política unificada (compatible con la versión 18.2R1 de Junos OS).

En el ejemplo siguiente, debe desplazarse a varios niveles de la jerarquía de configuración. Para obtener instrucciones sobre cómo hacerlo, consulte Uso del editor de CLI en el modo de configuración en la Guía del usuario de cli.

Para configurar el servicio de redireccionamiento de ICAP:

Configure el perfil SSL para una conexión segura con el servidor ICAP.

[edit services] user@host# set ssl initiation profile dlp_ssl trusted-ca all user@host# set ssl initiation profile dlp_ssl actions ignore-server-auth-failure user@host# set ssl initiation profile dlp_ssl actions crl disable

Configure el perfil de redireccionamiento de ICAP para el primer servidor (icap-svr1).

[edit services] user@host# set icap-redirect profile icap-pf1 server icap-svr1 host 5.0.0.2 user@host# set icap-redirect profile icap-pf1 server icap-svr1 reqmod-uri echo user@host# set icap-redirect profile icap-pf1 server icap-svr1 respmod-uri echo user@host# set icap-redirect profile icap-pf1 server icap-svr1 sockets 64

Configure el perfil de redireccionamiento de ICAP para el segundo servidor (icap-svr2).

[edit services] user@host# set icap-redirect profile icap-pf1 server icap-svr2 host 5.0.0.179 user@host# set icap-redirect profile icap-pf1 server icap-svr2 reqmod-uri echo user@host# set icap-redirect profile icap-pf1 server icap-svr2 respmod-uri echo user@host# set icap-redirect profile icap-pf1 server icap-svr2 sockets 64 user@host# set icap-redirect profile icap-pf1 server icap-svr2 tls-profile dlp_ssl

Configure la solicitud de redireccionamiento para el tráfico HTTP.

[edit services] user@host# set icap-redirect profile icap-pf1 http redirect-request user@host# set icap-redirect profile icap-pf1 http redirect-response

Configure una política de seguridad para aplicar servicios de aplicación para el redireccionamiento de ICAP al tráfico permitido.

[edit security] user@host# set policies from-zone trust to-zone untrust policy sec_policy match source-address any user@host# set policies from-zone trust to-zone untrust policy sec_policy match destination-address any user@host# set policies from-zone trust to-zone untrust policy sec_policy match application any user@host# set policies from-zone trust to-zone untrust policy sec_policy match dynamic-application junos:HTTP user@host# set policies from-zone trust to-zone untrust policy sec_policy then permit application-services ssl-proxy profile-name ssl-inspect-profile user@host# set policies from-zone trust to-zone untrust policy sec_policy then permit application-services icap-redirect icap-pf1 user@host# set policies default-policy permit-all

Verificación

Verificar la configuración de redireccionamiento de ICAP

Propósito

Compruebe que el servicio de redireccionamiento de ICAP está configurado en el dispositivo.

Acción

Desde el modo operativo, ingrese los show services icap-redirect status comandos y show services icap-redirect statistic .

user@host> show services icap-redirect status

ICAP Status :

Spu-1 Profile: icap-pf1 Server: icap-svr1 : UP

ICAP Status :

Spu-1 Profile: icap-pf1 Server: icap-svr2 : UP

ICAP Status :

Spu-2 Profile: icap-pf1 Server: icap-svr1 : UP

ICAP Status :

Spu-2 Profile: icap-pf1 Server: icap-svr2 : UP

ICAP Status :

Spu-3 Profile: icap-pf1 Server: icap-svr1 : UP

ICAP Status :

Spu-3 Profile: icap-pf1 Server: icap-svr2 : UP

user@host> show services icap-redirect statistic

ICAP Redirect statistic:

Message Redirected : 2

Message REQMOD Redirected : 1

Message RESPMOD Redirected : 1

Message Received : 2

Message REQMOD Received : 1

Message RESPMOD Received : 1

Fallback: permit log-permit reject

Timeout 0 0 0

Connectivity 0 0 0

Default 0 0 0

Significado

El estado Up indica que el servicio de redireccionamiento de ICAP está habilitado. El Message Redirected y los Message Received campos muestran el número de solicitudes HTTP que han pasado por el canal ICAP.

X-Server-IPagrega

X-Client-IPy

X-Authenticated-Groups agrega

X-Authenticated-Useren un mensaje ICAP para proporcionar información sobre el origen del mensaje HTTP encapsulado.