EN ESTA PÁGINA

Descripción de las técnicas de identificación de aplicaciones

Descripción de la base de datos de identificación de aplicaciones de Junos OS

Deshabilitar y volver a habilitar la identificación de aplicaciones de Junos OS

Habilitar o deshabilitar la caché del sistema de aplicaciones para servicios de aplicaciones

Comprobación de estadísticas de caché del sistema de aplicaciones

Estadísticas de identificación de aplicaciones en la bandeja de entrada

Descripción general de la captura de paquetes de tráfico de aplicaciones desconocidas

Configurar la captura de paquetes para tráfico de aplicaciones desconocido

Identificación de aplicaciones en firewalls de la serie SRX

La identificación de aplicaciones le permite ver las aplicaciones en su red y aprender cómo funcionan, sus características de comportamiento y su riesgo relativo. Mediante varios mecanismos de identificación diferentes, App ID detecta las aplicaciones de la red, independientemente del puerto, el protocolo y otras tácticas de evasión utilizadas. Para obtener más información, consulte los temas siguientes:

Descripción de las técnicas de identificación de aplicaciones

Históricamente, los firewalls han utilizado la dirección IP y los números de puerto como una forma de aplicar las políticas. Esa estrategia se basa en el supuesto de que los usuarios se conectan a la red desde ubicaciones fijas y acceden a recursos particulares utilizando números de puerto específicos.

Hoy en día, las redes inalámbricas y los dispositivos móviles requieren una estrategia diferente. La forma en que los dispositivos se conectan a la red cambia rápidamente. Una persona puede conectarse a la red utilizando varios dispositivos simultáneamente. Ya no es práctico identificar a un usuario, aplicación o dispositivo mediante un grupo de direcciones IP y números de puerto asignados estáticamente.

En este tema se incluye la siguiente sección:

- Identificación de aplicaciones de próxima generación de Junos OS

- Beneficios de la identificación de aplicaciones

- Asignación de firmas de aplicaciones

- Secuencia de coincidencia de identificación de aplicaciones

Identificación de aplicaciones de próxima generación de Junos OS

La identificación de aplicaciones de próxima generación se basa en la funcionalidad de identificación de aplicaciones heredadas y proporciona capacidades de detección más efectivas para aplicaciones evasivas como Skype, BitTorrent y Tor.

La identificación de aplicaciones de Junos OS reconoce aplicaciones y protocolos basados en Web y de otro tipo en diferentes capas de red utilizando características distintas del número de puerto. Las aplicaciones se identifican mediante un paquete de protocolos que contiene firmas de aplicación e información de análisis. La identificación se basa en el análisis y la decodificación de protocolos y en la gestión de sesiones.

El mecanismo de detección tiene su propia fuente de datos y construcciones para identificar aplicaciones.

Las siguientes características son compatibles con la identificación de la aplicación:

-

Soporte para protocolos y aplicaciones, incluyendo transmisión de video, comunicación punto a punto, redes sociales y mensajería

-

Identificación de servicios dentro de las aplicaciones

-

Capacidad para distinguir las acciones iniciadas dentro de una aplicación (como iniciar sesión, explorar, chatear y transferir archivos)

-

Compatibilidad con todas las versiones de protocolos y decodificadores de aplicaciones y actualizaciones dinámicas de descodificadores

-

Soporte para tráfico cifrado y comprimido y protocolos de tunelización más complejos

-

Capacidad para identificar todos los protocolos desde la capa 3 hasta la capa 7 y superior a la capa 7

Beneficios de la identificación de aplicaciones

-

Proporciona control granular sobre las aplicaciones, incluida la transmisión de video, la comunicación entre pares, las redes sociales y la mensajería. También identifica los servicios, el uso de puertos, la tecnología subyacente y las características de comportamiento dentro de las aplicaciones. Esta visibilidad le permite bloquear aplicaciones evasivas en línea en el firewall.

-

Identifica aplicaciones y permite, bloquea o limita aplicaciones, independientemente del puerto o protocolo, incluidas las aplicaciones conocidas por usar técnicas evasivas para evitar la identificación. Esta identificación ayuda a las organizaciones a controlar los tipos de tráfico a los que se permite entrar y salir de la red.

Asignación de firmas de aplicaciones

La asignación de firmas de aplicación es un método preciso para identificar la aplicación que emitió tráfico en la red. El mapeo de firmas opera en la capa 7 e inspecciona el contenido real de la carga útil.

Las aplicaciones se identifican mediante un paquete de protocolos descargable. Las firmas de aplicación y la información de análisis de los primeros paquetes se comparan con el contenido de la base de datos. Si la carga contiene la misma información que una entrada en la base de datos, la aplicación del tráfico se identifica como la aplicación asignada a esa entrada de base de datos.

Juniper Networks proporciona una base de datos de identificación de aplicaciones predefinida que contiene entradas para un conjunto completo de aplicaciones conocidas, como FTP y DNS, y aplicaciones que operan a través del protocolo HTTP, como Facebook, Kazaa y muchos programas de mensajería instantánea. Una suscripción de firma le permite descargar la base de datos de Juniper Networks y actualizar el contenido periódicamente a medida que se agregan nuevas firmas predefinidas.

Secuencia de coincidencia de identificación de aplicaciones

La figura 1 muestra la secuencia en la que se aplican las técnicas de mapeo y cómo se determina la aplicación.

de mapeo

de mapeo

En la identificación de aplicaciones, cada paquete del flujo pasa por el motor de identificación de aplicaciones para su procesamiento hasta que se identifica la aplicación. Los enlaces de aplicaciones se guardan en la caché del sistema de aplicaciones (ASC) para agilizar el proceso de identificación futuro.

Las firmas de aplicación identifican una aplicación basándose en el análisis gramatical del protocolo en los primeros paquetes de una sesión. Si el motor de identificación de aplicaciones aún no ha identificado la aplicación, pasa los paquetes y espera más datos.

El módulo de identificación de aplicaciones hace coincidir las aplicaciones para las sesiones de cliente a servidor y de servidor a cliente.

Una vez determinada la aplicación, los módulos de servicio de AppSecure se pueden configurar para supervisar y controlar el tráfico con fines de seguimiento, priorización, control de acceso, detección y prevención en función del ID de la aplicación del tráfico.

-

Seguimiento de aplicaciones (AppTrack): rastrea e informa de las aplicaciones que pasan por el dispositivo.

-

Detección y prevención de intrusiones (IDP): aplica objetos de ataque apropiados a aplicaciones que se ejecutan en puertos no estándar. La identificación de aplicaciones mejora el rendimiento de los desplazados internos al reducir el alcance de las firmas de ataque para aplicaciones sin decodificadores.

-

Firewall de aplicaciones (AppFW): implementa un firewall de aplicaciones utilizando reglas basadas en aplicaciones.

-

Calidad de servicio de la aplicación (AppQoS): proporciona priorización de la calidad del servicio basada en el conocimiento de la aplicación.

-

Enrutamiento avanzado basado en políticas (APBR): clasifica la sesión según las aplicaciones y aplica las reglas configuradas para redireccionar el tráfico.

-

Calidad de la experiencia de la aplicación (AppQoE): supervisa el rendimiento de las aplicaciones y, en función de la puntuación, selecciona el mejor vínculo posible para ese tráfico de aplicaciones.

Ver también

Descripción de la base de datos de identificación de aplicaciones de Junos OS

Una base de firmas predefinida está disponible en el sitio web de Ingeniería de seguridad de Juniper Networks. Esta base de datos incluye una biblioteca de firmas de aplicaciones. Consulte Firmas de aplicaciones para obtener más detalles. Estas páginas de firmas le darán visibilidad de la categoría de aplicación, el grupo, el nivel de riesgo, los puertos, etc.

El paquete de firmas predefinido proporciona criterios de identificación para firmas de aplicaciones conocidas y se actualiza periódicamente.

Cada vez que se agregan nuevas aplicaciones, el paquete de protocolos se actualiza y se genera para todas las plataformas relevantes. Se empaqueta junto con otros archivos de firma de la aplicación. Este paquete estará disponible para su descarga a través del sitio web de descarga de seguridad.

Un servicio de suscripción le permite descargar regularmente las últimas firmas para una cobertura actualizada sin tener que crear entradas para su propio uso.

La identificación de aplicaciones está habilitada de forma predeterminada y se activa automáticamente al configurar la detección y prevención de intrusiones (IDP), AppFW, AppQoS o AppTrack.

Las actualizaciones del paquete de firma de aplicación predefinido de Junos OS están autorizadas por un servicio de suscripción con licencia independiente. Debe instalar la clave de licencia de actualización de firmas de aplicaciones de identificación de aplicaciones en su dispositivo para descargar e instalar las actualizaciones de base de firmas proporcionadas por Juniper Networks. Cuando caduque la clave de licencia, puede seguir utilizando el contenido del paquete de firmas de aplicación almacenado localmente, pero no puede actualizar el paquete.

Ver también

Deshabilitar y volver a habilitar la identificación de aplicaciones de Junos OS

La identificación de aplicaciones está habilitada de forma predeterminada. Puede deshabilitar la identificación de aplicaciones con la CLI.

Para deshabilitar la identificación de la aplicación:

user@host# set services application-identification no-application-identification

Si desea volver a habilitar la identificación de aplicaciones, elimine la instrucción de configuración que especifica la deshabilitación de la identificación de aplicaciones:

user@host# delete services application-identification no-application-identification

Si ha terminado de configurar el dispositivo, confirme la configuración.

Para comprobar la configuración, escriba el show services application-identification comando.

Ver también

Descripción de la caché del sistema de aplicaciones

La caché del sistema de aplicaciones (ASC) guarda la asignación entre un tipo de aplicación y la dirección IP de destino, el puerto de destino, el tipo de protocolo y el servicio correspondientes. Una vez que se identifica una aplicación, su información se guarda en el ASC para que solo se requiera una entrada coincidente para identificar una aplicación que se ejecuta en un sistema en particular, acelerando así el proceso de identificación.

De forma predeterminada, el ASC guarda la información de asignación durante 3600 segundos. Sin embargo, puede configurar el valor del tiempo de espera de caché mediante la CLI.

Puede utilizar el [edit services application-identification application-system-cache-timeout] comando para cambiar el valor de tiempo de espera de las entradas de caché del sistema de aplicaciones. El valor de tiempo de espera se puede configurar de 0 a 1.000.000 de segundos. La sesión de ASC puede caducar después de 1000.000 segundos.

Las entradas de ASC caducan después de que se agote el tiempo de espera de ASC configurado. Las entradas de ASC no se actualizan incluso cuando hay aciertos de caché (se encontró una entrada coincidente en ASC) durante el período de tiempo de espera.

Al configurar una nueva firma de aplicación personalizada o modificar una firma personalizada existente, se borrarán todas las entradas de caché del sistema de aplicaciones existentes para aplicaciones predefinidas y personalizadas.

Cuando elimina o deshabilita una firma de aplicación personalizada y se produce un error en la confirmación de configuración, la entrada de caché del sistema de aplicaciones (ASC) no se borra por completo; en su lugar, una aplicación base en la ruta de acceso de la aplicación personalizada se notificará en ASC.

Ver también

Habilitar o deshabilitar la caché del sistema de aplicaciones para servicios de aplicaciones

ASC está habilitado de forma predeterminada; Tenga en cuenta la diferencia en la búsqueda de servicios de seguridad:

-

La búsqueda de ASC para servicios de seguridad no está habilitada de forma predeterminada. Es decir, los servicios de seguridad, incluidas las políticas de seguridad, el firewall de aplicaciones (AppFW), el seguimiento de aplicaciones (AppTrack), la calidad de servicio de las aplicaciones (AppQoS), la nube ATP de Juniper, el IDP y la seguridad de contenido, no usan el ASC de forma predeterminada.

-

La búsqueda de ASC para servicios varios está habilitada de forma predeterminada. Es decir, los servicios varios, incluido el enrutamiento avanzado basado en políticas (APBR), usan el ASC para la identificación de aplicaciones de forma predeterminada.

El cambio en el comportamiento predeterminado del ASC afecta a la funcionalidad heredada de AppFW. Con el ASC deshabilitado de forma predeterminada para los servicios de seguridad a partir de Junos OS versión 18.2, AppFW no utilizará las entradas presentes en el ASC.

Puede revertir al comportamiento de ASC como en las versiones de Junos OS anteriores a la versión 18.2 mediante el set services application-identification application-system-cache security-services comando.

El dispositivo de seguridad puede volverse susceptible a las técnicas de evasión de aplicaciones si el ASC está habilitado para servicios de seguridad. Le recomendamos que habilite el ASC solo cuando el rendimiento del dispositivo en su configuración predeterminada (deshabilitada para servicios de seguridad) no sea suficiente para su caso de uso específico.

Utilice los siguientes comandos para habilitar o deshabilitar el ASC:

Habilite el ASC para servicios de seguridad:

user@host#set services application-identification application-system-cache security-servicesDeshabilite el ASC para servicios varios:

user@host#set services application-identification application-system-cache no-miscellaneous-servicesDeshabilite el ASC habilitado para los servicios de seguridad:

user@host#delete services application-identification application-system-cache security-servicesHabilite el ASC deshabilitado para servicios varios:

user@host#delete services application-identification application-system-cache no-miscellaneous-services

Puede utilizar el show services application-identification application-system-cache comando para comprobar el estado del ASC.

La siguiente salida de ejemplo proporciona el estado del ASC:

user@host>show services application-identification application-system-cache

Application System Cache Configurations:

application-cache: on

Cache lookup for security-services: off

Cache lookup for miscellaneous-services: on

cache-entry-timeout: 3600 seconds

En versiones anteriores, el almacenamiento en caché de aplicaciones estaba habilitado de forma predeterminada. Puede deshabilitarlo manualmente mediante el set services application-identification no-application-system-cache comando.

user@host# set services application-identification no-application-system-cache

Ver también

Comprobación de estadísticas de caché del sistema de aplicaciones

Propósito

Compruebe las estadísticas de caché del sistema de aplicaciones (ASC).

La caché del sistema de aplicaciones mostrará la memoria caché de las aplicaciones de identificación de aplicaciones.

Acción

En el modo de operación de CLI, escriba el show services application-identification application-system-cache comando.

Salida de muestra

nombre-comando

user@host> show services application-identification application-system-cache application-cache: on nested-application-cache: on cache-unknown-result: on cache-entry-timeout: 3600 seconds

Significado

El resultado muestra un resumen de la información de estadísticas de ASC. Verifique la siguiente información:

Dirección IP: muestra la dirección de destino.

Puerto: muestra el puerto de destino en el servidor.

Protocolo: muestra el tipo de protocolo en el puerto de destino.

Aplicación: muestra el nombre de la aplicación identificada en el puerto de destino.

Ver también

Estadísticas de identificación de aplicaciones en la bandeja de entrada

Los servicios de identificación de aplicaciones proporcionan información estadística por sesión. Estas estadísticas proporcionan a los clientes un perfil de uso de la aplicación. La función Estadísticas de identificación de aplicaciones en la bandeja de entrada agrega estadísticas a nivel de aplicación al conjunto AppSecure. Las estadísticas de aplicación permiten a un administrador acceder a estadísticas acumulativas, así como a estadísticas acumuladas durante intervalos definidos por el usuario.

Con esta función, el administrador puede borrar las estadísticas y configurar los valores de intervalo mientras mantiene los bytes y las estadísticas de recuento de sesiones. Dado que el recuento de estadísticas se produce en el momento del evento de cierre de sesión, los recuentos de bytes y sesiones no se actualizan hasta que se cierra la sesión. Los dispositivos de seguridad de Juniper Networks admiten un historial de ocho intervalos que un administrador puede usar para mostrar los recuentos de bytes y sesiones de la aplicación.

Si la agrupación de aplicaciones es compatible con su configuración de Junos OS, la función Estadísticas de identificación de aplicaciones en la bandeja admite estadísticas de coincidencia por grupo en la bandeja de entrada. Las estadísticas se mantienen solo para grupos predefinidos.

La reinstalación de un paquete de firmas de aplicación no borrará las estadísticas de la aplicación. Si la aplicación está deshabilitada, no habrá tráfico para esa aplicación, pero la aplicación se mantiene en las estadísticas. No importa si está reinstalando una aplicación predefinida, ya que las aplicaciones se rastrean según el tipo de aplicación. Para las estadísticas de grupo predefinidas, la reinstalación de un paquete de seguridad no borrará las estadísticas. Sin embargo, se actualizarán los cambios realizados en la pertenencia a grupos. Por ejemplo, junos:web puede tener 50 aplicaciones en la versión actual y 60 aplicaciones después de una actualización. Las aplicaciones que se eliminan y los grupos de aplicaciones cuyo nombre se cambia se manejan de la misma manera que las aplicaciones que se agregan.

El módulo de identificación de aplicaciones mantiene contadores de sesión de 64 bits para cada aplicación en cada unidad de procesamiento de servicios (SPU). El contador se incrementa cuando se identifica una sesión como una aplicación determinada. Otro conjunto de contadores de 64 bits agrega el total de bytes por aplicación en la SPU. También se mantienen contadores para aplicaciones no especificadas. Las estadísticas de varias SPU para sesiones y bytes se agregan en el motor de enrutamiento y se presentan a los usuarios.

Las SPU individuales tienen temporizadores de intervalo para transferir las estadísticas por interval vez. Para configurar el intervalo para la recopilación de estadísticas, utilice el set services application-identification statistics interval time comando. Cada vez que el motor de enrutamiento consulta el intervalo requerido, las estadísticas correspondientes se obtienen de cada SPU, se agregan en el motor de enrutamiento y se presentan al usuario.

Utilice el para borrar todas las estadísticas de la clear services application-identification statistics aplicación, como acumulativas, intervalos, aplicaciones y grupos de aplicaciones.

Use el clear services application-identification counter comando para restablecer los contadores manualmente. Los contadores se restablecen automáticamente cuando se actualiza o reinicia un dispositivo, cuando se reinicia el flujo o cuando hay un cambio en el temporizador de intervalos.

Utilice el set services application-identification application-system-cache-timeout value para especificar el valor de tiempo de espera en segundos para las entradas de caché del sistema de aplicaciones.

El intervalo de tiempo predeterminado para el tiempo de recopilación de estadísticas de identificación de aplicaciones es de 1440 minutos.

Configuración del tamaño de caché IMAP

El Protocolo de acceso a mensajes de Internet (IMAP) es un protocolo estándar de Internet utilizado por los clientes de correo electrónico para el almacenamiento de correo electrónico y los servicios de recuperación. La caché IMAP se utiliza para el análisis de protocolos y la generación de contexto. Almacena el análisis de la información relacionada de un correo electrónico.

Puede configurar para limitar el número máximo de entradas en la caché IMAP y especificar el valor de tiempo de espera para las entradas en la caché mediante los siguientes comandos:

set services application-identification imap-cache imap-cache-size size

set services application-identification imap-cache imap-cache-timeout time in seconds

Ejemplo:

[edit]

user@host# set services application-identification imap-cache imap-cache-size 50000

En este ejemplo, el tamaño de caché IMAP se configura para almacenar 50.000 entradas.

[edit]

user@host# set services application-identification imap-cache-timeout 600

En este ejemplo, el período de tiempo de espera se configura en 600 segundos durante los cuales una entrada de caché permanece en la caché IMAP.

Ver también

Descripción de la compatibilidad de tramas Jumbo con los servicios de identificación de aplicaciones de Junos OS

La identificación de aplicaciones admite el tamaño de trama jumbo más grande de 9192 bytes. Aunque las tramas jumbo están habilitadas de forma predeterminada, puede ajustar el tamaño de la unidad máxima de transmisión (MTU) mediante el comando [set interfaces]. La sobrecarga de la CPU se puede reducir mientras se procesan tramas jumbo.

Ver también

Límite de inspección de identificación de aplicaciones

Para configurar los límites de inspección de identificación de aplicaciones:

-

Inspection Limit for TCP and UDP Sessions

Puede establecer el límite de bytes y el límite de paquetes para la identificación de aplicaciones (AppID) en un UDP o en una sesión TCP. AppID concluye la clasificación en función del límite de inspección configurado. Al superar el límite, AppID finaliza la clasificación de la aplicación.

Si AppID no concluye la clasificación final dentro de los límites configurados y hay disponible una aplicación precoincidente, AppID concluye la aplicación como la aplicación precoincidente. De lo contrario, la aplicación se concluye como junos:UNKNOWN siempre que se habilite la caché global de AppID. La caché global de AppID está habilitada de forma predeterminada.

Para configurar el límite de bytes y el límite de paquetes, utilice las siguientes instrucciones de configuración de la

[edit]jerarquía:-

user@host#set services application-identification inspection-limit tcp byte-limit byte-limit-number packet-limit packet-limit-number -

user@host#set services application-identification inspection-limit udp byte-limit byte-limit-number packet-limit packet-limit-number

En la tabla 1 se proporciona el intervalo y el valor predeterminado para configurar el límite de bytes y el límite de paquetes para las sesiones TCP y UDP.

Tabla 1: Límite máximo de bytes y límite de bytes de paquetes para sesiones TCP y UDP Sesión

Límite

Gama

Valor predeterminado

TCP

Límite de bytes

0 a 4294967295

6000

Límite de paquetes

0 a 4294967295

Cero

UDP

Límite de bytes

0 a 4294967295

Cero

Límite de paquetes

0 a 4294967295

10

El límite de bytes excluye las longitudes del encabezado IP y del encabezado TCP/UDP.

Si establece las opciones y

byte-limitlaspacket-limitopciones, AppID inspecciona la sesión hasta que se alcanzan ambos límites.Puede deshabilitar el límite de inspección TCP o UDP configurando los valores correspondientes

byte-limity lospacket-limitvalores a cero. -

-

Global Offload Byte Limit (Other Sessions)

Puede establecer el límite de bytes para AppID a fin de concluir la clasificación e identificar la aplicación en una sesión. Al superar el límite, AppID finaliza la clasificación de la aplicación y toma una de las siguientes decisiones:

-

Si hay disponible una aplicación precoincidente, AppID concluye la clasificación de la aplicación como la aplicación precoincidente en los siguientes casos:

-

Cuando AppID no concluye la clasificación final dentro del límite de bytes configurado

-

Cuando la sesión no se descarga debido al comportamiento de tunelización de algunas aplicaciones

-

-

Si una aplicación precoincidente no está disponible, AppID concluye la aplicación como junos:UNKNOWN, siempre que la caché global de AppID esté habilitada. La caché global de AppID está habilitada de forma predeterminada. Consulte Habilitar o deshabilitar la caché del sistema de aplicaciones para Servicios de aplicaciones.

Para configurar el límite de bytes, utilice la siguiente instrucción de configuración de la

[edit]jerarquía:set services application-identification global-offload-byte-limit byte-limit-number

El valor predeterminado de la

global-offload-byte-limitopción es 10000.Puede deshabilitar el límite global de bytes de descarga configurando el

global-offload-byte-limitvalor en cero.El límite de bytes excluye las longitudes del encabezado IP y del encabezado TCP/UDP.

-

- Opción Habilitar modo de rendimiento

- Soporte de identificación de aplicaciones para aplicaciones alojadas en la red de entrega de contenido (CDN)

- Límite máximo de memoria para DPI

Opción Habilitar modo de rendimiento

La opción set services application-identification enable-performance-mode max-packet-threshold value de umbral máximo de paquetes para el modo de rendimiento de PPP está en desuso (en lugar de eliminarse inmediatamente) para proporcionar compatibilidad con versiones anteriores y una oportunidad para que su configuración sea compatible con la nueva configuración. Esta opción se utilizó para establecer el umbral máximo de paquetes para el modo de rendimiento de PPP.

Si su configuración incluye la opción de modo de rendimiento habilitado con max-packet-threshold en versiones anteriores de Junos OS, AppID concluye la clasificación de la aplicación al alcanzar el valor más bajo configurado en el límite de inspección TCP o UDP o en el límite global de bytes de descarga, o en la opción de umbral máximo de paquetes para el modo de rendimiento de PPP.

Soporte de identificación de aplicaciones para aplicaciones alojadas en la red de entrega de contenido (CDN)

Puede habilitar la identificación de aplicaciones (AppID) para clasificar una aplicación web alojada en una red de entrega de contenido (CDN) como AWS, Akamai, Azure, Fastly y Cloudflare, etc. con precisión. Use la siguiente instrucción de configuración para habilitar la clasificación de aplicaciones de CDN:

[edit]user@host#user@hots# set service application-identification enable-cdn-application-detection

Al aplicar la configuración, AppID identifica y clasifica las aplicaciones reales hospedadas en la red CDN.

Límite máximo de memoria para DPI

Puede configurar el límite máximo de memoria para la inspección profunda de paquetes (DPI) mediante la siguiente instrucción de configuración:

user@host# set services application-identification max-memory memory-value

Puede establecer de 1 a 200000 MB como valor de memoria.

Una vez que el consumo de memoria JDPI alcanza el 90% del valor configurado, DPI deja de procesar nuevas sesiones.

Mejora del rendimiento del tráfico de aplicaciones

El rendimiento del tráfico de aplicaciones se puede mejorar estableciendo la inspección profunda de paquetes (DPI) en modo de rendimiento con el límite predeterminado de inspección de paquetes como dos paquetes, incluidas las instrucciones de cliente a servidor y de servidor a cliente. De forma predeterminada, el modo de rendimiento está deshabilitado en los dispositivos de seguridad.

Para mejorar el rendimiento del tráfico de aplicaciones:

Utilice el comando para mostrar información detallada sobre el estado de identificación de la show services application-identification status aplicación.

mostrar el estado de identificación de aplicaciones de servicios (modo de rendimiento de DPI habilitado)

user@host> show services application-identification status pic: 2/1 Application Identification Status Enabled Sessions under app detection 0 Engine Version 4.18.2-24.006 (build date Jul 30 2014) Max TCP session packet memory 30000 Force packet plugin Disabled Force stream plugin Disabled DPI Performance mode: Enabled Statistics collection interval 1 (in minutes) Application System Cache Status Enabled Negative cache status Disabled Max Number of entries in cache 262144 Cache timeout 3600 (in seconds) Protocol Bundle Download Server https://signatures.juniper.net/cgi-bin/index.cgi AutoUpdate Disabled Slot 1: Application package version 2399 Status Active Version 1.40.0-26.006 (build date May 1 2014) Sessions 0 Slot 2 Application package version 0 Status Free Version Sessions 0

El campo Modo de rendimiento de PPP muestra si el modo de rendimiento de PPP está habilitado o no. Este campo se muestra en la salida del comando de la CLI solo si el modo de rendimiento está habilitado.

Si desea establecer DPI en el modo de precisión predeterminado y deshabilitar el modo de rendimiento, elimine la instrucción de configuración que especifica la habilitación del modo de rendimiento:

Para desactivar el modo de rendimiento:

Elimine el modo de rendimiento.

[edit]user@host# delete services application-identification enable-performance-modeConfirme la configuración.

[edit]user@host# commit

Ver también

Descripción general de la captura de paquetes de tráfico de aplicaciones desconocidas

Puede utilizar la función de captura de paquetes de aplicaciones desconocidas para recopilar más detalles sobre una aplicación desconocida en su dispositivo de seguridad. El tráfico de aplicación desconocido es el tráfico que no coincide con una firma de aplicación.

Una vez que haya configurado las opciones de captura de paquetes en su dispositivo de seguridad, el tráfico de aplicación desconocido se recopila y almacena en el dispositivo en un archivo de captura de paquetes (.pcap). Puede utilizar la captura de paquetes de una aplicación desconocida para definir una nueva firma de aplicación personalizada. Puede usar esta firma de aplicación personalizada en una directiva de seguridad para administrar el tráfico de aplicaciones de manera más eficaz.

Puede enviar el archivo .pcap a Juniper Networks para su análisis en los casos en que el tráfico se clasifique incorrectamente o para solicitar la creación de una firma de aplicación.

Beneficios de la captura de paquetes de tráfico de aplicaciones desconocido

Puede utilizar la captura de paquetes de tráfico de aplicaciones desconocido para:

Recopilar más información sobre una aplicación desconocida

Analice el tráfico de aplicaciones desconocidas en busca de posibles amenazas

Ayudar en la creación de reglas de política de seguridad

Habilitar la creación de firmas de aplicaciones personalizadas

La implementación de políticas de seguridad que bloqueen todo el tráfico de aplicaciones desconocidas podría causar problemas con las aplicaciones basadas en red. Antes de aplicar este tipo de directivas, asegúrese de validar que este enfoque no cause problemas en su entorno. Debe analizar detenidamente el tráfico de aplicaciones desconocidas y definir la política de seguridad en consecuencia.

Configurar la captura de paquetes para tráfico de aplicaciones desconocido

Antes de empezar

Para habilitar la captura automática de paquetes de tráfico de aplicaciones desconocido, debe:

-

Instale una licencia válida de función de identificación de aplicaciones en su firewall de la serie SRX. Consulte Administración de licencias de Junos OS.

-

Descargue e instale el paquete de firmas de la aplicación Junos OS. Consulte Descargar e instalar el paquete de firmas de aplicaciones de Junos OS.

-

Asegúrese de tener Junos OS versión 20.2R1 o una versión posterior en su dispositivo de seguridad.

Visión general

En este ejemplo, aprenderá a configurar la captura automatizada de paquetes de aplicaciones desconocidas en su dispositivo de seguridad siguiendo estos pasos:

-

Establezca opciones de captura de paquetes a nivel global o a nivel de política de seguridad.

-

Configurar el modo de captura de paquetes

-

(Opcional) Configurar opciones de archivos de captura de paquetes

-

Acceda al archivo de captura de paquetes generado (.archivo PCAP )

Configuración

Para obtener información sobre las opciones de configuración de captura de paquetes, consulte captura de paquetes antes de comenzar.

- Captura de paquetes para aplicaciones desconocidas a nivel mundial

- Captura de paquetes para aplicaciones desconocidas a nivel de política de seguridad

- Selección del modo de captura de paquetes

- Definir opciones de captura de paquetes (opcional)

- Acceso a archivos de captura de paquetes (.pcaps)

Captura de paquetes para aplicaciones desconocidas a nivel mundial

Procedimiento paso a paso

-

Para habilitar la captura de paquetes a nivel global, utilice el siguiente comando:

user@host#set services application-identification packet-capture global

Cuando habilita la captura de paquetes a nivel global, el dispositivo de seguridad genera una captura de paquetes para todas las sesiones que contienen tráfico de aplicaciones desconocido.

Captura de paquetes para aplicaciones desconocidas a nivel de política de seguridad

Procedimiento paso a paso

-

Configure la captura de paquetes en un nivel de directiva de seguridad, use el siguiente procedimiento. En este ejemplo, habilitará la captura de paquetes de tráfico de aplicaciones desconocido en la directiva de seguridad P1.

[edit]user@host#set security policies from-zone untrust to-zone trust policy P1 match source-address anyuser@host#set security policies from-zone untrust to-zone trust policy P1 match destination-address anyuser@host#set security policies from-zone untrust to-zone trust policy P1 match application anyuser@host#set security policies from-zone untrust to-zone trust policy P1 match dynamic-application junos:UNKNOWNuser@host#set security policies from-zone untrust to-zone trust policy P1 then permit application-services packet-capturePara habilitar la captura de paquetes de tráfico de aplicaciones desconocido en el nivel de directiva de seguridad, debe incluir

junos:UNKNOWNcomo condiciones de coincidencia dinámica de aplicaciones.Cuando se configura la política de seguridad (P1), el sistema captura los detalles del paquete para el tráfico de la aplicación que coincide con los criterios de coincidencia de la política de seguridad.

Selección del modo de captura de paquetes

Puede capturar los paquetes para el tráfico desconocido de la aplicación en cualquiera de los modos siguientes:

-

Modo ASC: captura paquetes para aplicaciones desconocidas cuando la aplicación se clasifica como junos:UNKNOWN y tiene una entrada coincidente en la caché del sistema de aplicaciones (ASC). Este modo está habilitado de forma predeterminada.

-

Modo agresivo: captura todo el tráfico antes de que AppID haya terminado de clasificarse. En este modo, el sistema captura todo el tráfico de la aplicación, independientemente de una entrada ASC disponible. La captura de paquetes comienza desde el primer paquete de la primera sesión. Tenga en cuenta que el modo agresivo requiere muchos más recursos y debe usarse con precaución.

Para habilitar el modo agresivo, use el siguiente comando:

[edit]user@host#set services application-identification packet-capture aggressive-modeNo recomendamos usar el modo agresivo a menos que necesite capturar la primera aparición de un flujo. Como se señaló anteriormente, el comportamiento predeterminado del dispositivo se basa en el ASC.

Definir opciones de captura de paquetes (opcional)

Procedimiento paso a paso

Opcionalmente, puede establecer los siguientes parámetros de captura de paquetes. De lo contrario, se utilizan las opciones predeterminadas descritas en captura de paquetes para esta característica. En este ejemplo, se definen las opciones de captura de paquetes, como el límite máximo de paquetes, el límite máximo de bytes y el número de archivos de captura de paquetes (.pcap).

-

Establezca el número máximo de paquetes UDP por sesión.

[edit]user@host#set services application-identification packet-capture max-packets 10 -

Establezca el número máximo de bytes TCP por sesión.

[edit]user@host#set services application-identification packet-capture max-bytes 2048 -

Establezca el número máximo de archivos de captura de paquetes (.pcap) que se crearán antes de sobrescribir y rotar el más antiguo.

[edit]user@host#set services application-identification packet-capture max-files 30

Resultados

Desde el modo de configuración, confirme la configuración introduciendo el show services application-identification packet-capture nivel de comando y show security policies jerarquía. Si el resultado no muestra la configuración deseada, siga las instrucciones de configuración de este ejemplo para corregirla.

La siguiente configuración muestra un ejemplo de captura de paquetes de aplicaciones desconocidas a nivel global con configuraciones opcionales:

[edit services application-identification]user@host# show packet-capture{ global; max-packets 10; max-bytes 2048; max-files 30; }

La siguiente configuración muestra un ejemplo de captura de paquetes de aplicaciones desconocidas en un nivel de directiva de seguridad con configuraciones opcionales:

[edit services application-identification]user@host# show packet-capture{ max-packets 10; max-bytes 2048; max-files 30; }

[edit security policies]

user@host# show

from-zone untrust to-zone trust {

policy P1 {

match {

source-address any;

destination-address any;

application any;

dynamic-application [ junos:UNKNOWN ];

}

then {

permit {

application-services {

packet-capture;

}

}

}

}

}

Si ha terminado de configurar el dispositivo, ingrese commit desde el modo de configuración.

Acceso a archivos de captura de paquetes (.pcaps)

Después de completar la configuración y confirmarla, puede ver el archivo de captura de paquetes (.pcap). El sistema genera un archivo de captura de paquetes único para cada dirección IP de destino, puerto de destino y protocolo.

Procedimiento paso a paso

Para ver el archivo de captura de paquetes:

-

Navegue hasta el directorio donde se almacenan los archivos .pcap en el dispositivo.

user@host> start shell % % cd /var/log/pcap

-

Busque el archivo .pcap .

El archivo .pcap se guarda en destination-IP-address. destination-port.protocol. pcap formato. Ejemplo: 142.250.31.156_443_17.pcap.

user@host:/var/log/pcap # ls -lah total 1544 drwxr-xr-x 2 root wheel 3.0K Jul 27 15:04 . drwxrwxr-x 9 root wheel 3.0K Jul 24 16:23 .. -rw-r----- 1 root wheel 5.0K Jul 24 20:16 142.250.31.156_443_17.pcap -rw-r----- 1 root wheel 16K Jul 27 15:03 142.250.64.97_443_17.pcap -rw-r----- 1 root wheel 9.0K Jul 27 14:26 162.223.228.170_443_17.pcap -rw-r----- 1 root wheel 2.1K Jul 26 17:06 17.133.234.32_16385_17.pcap -rw-r----- 1 root wheel 11K Jul 24 16:20 172.217.0.226_443_17.pcap -rw-r----- 1 root wheel 16K Jul 27 14:21 172.217.9.234_443_17.pcap -rw-r----- 1 root wheel 31K Jul 27 14:25 172.217.9.238_443_17.pcap -rw-r----- 1 root wheel 17K Jul 24 19:21 52.114.132.87_3478_17.pcap

Puede descargar el archivo .pcap utilizando SFTP o SCP y verlo con Wireshark o su analizador de red favorito.

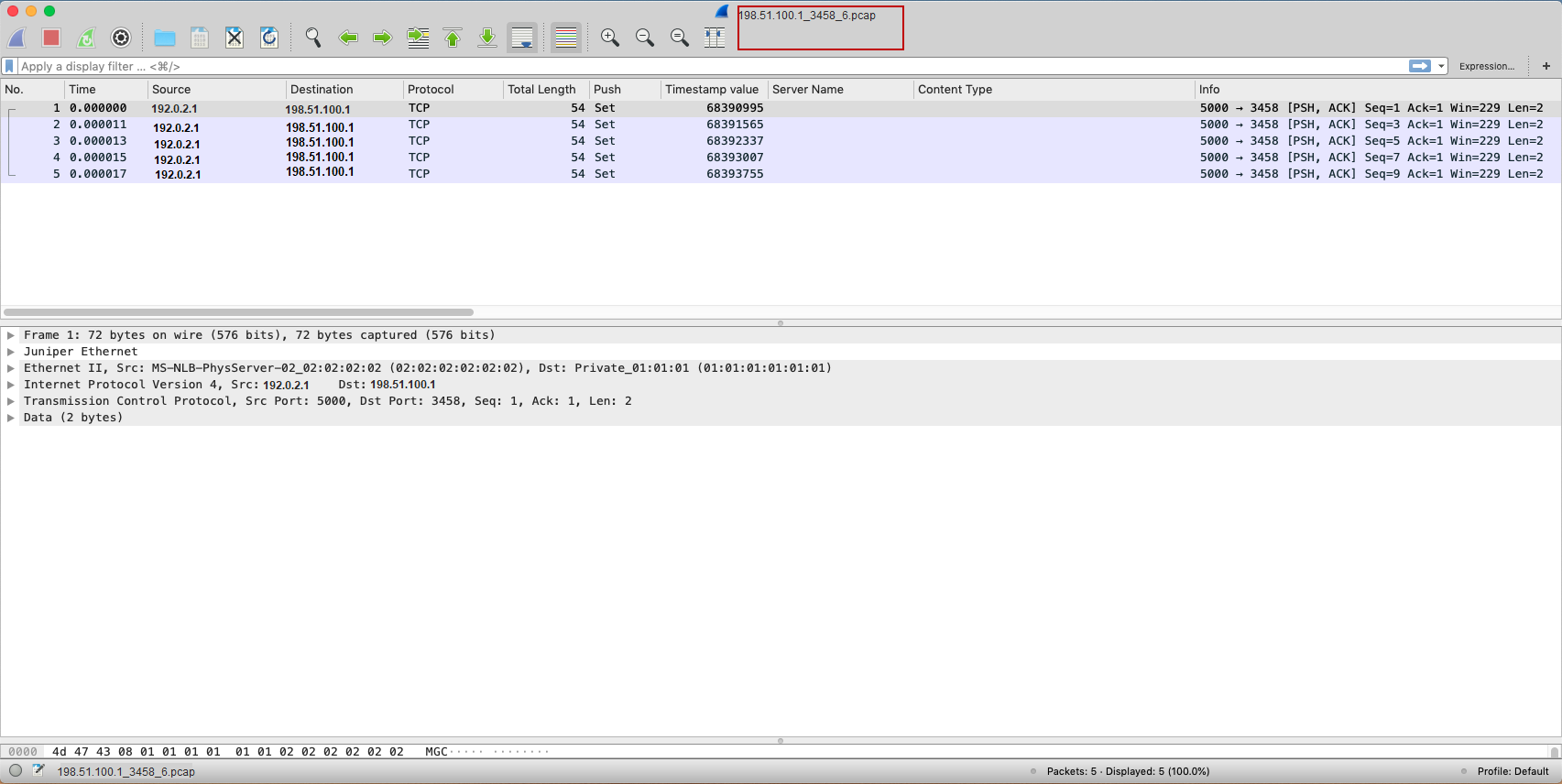

La figura 2 muestra un archivo .pcap de ejemplo generado para el tráfico de aplicación desconocido.

Figura 2: Archivo de captura de paquetes de ejemplo

Nota:

paquetes de ejemplo

Nota:En situaciones en las que se produce una pérdida de paquetes, es posible que el dispositivo no pueda capturar todos los detalles relevantes del flujo. En este caso, el archivo .pcap solo reflejará lo que el dispositivo pudo ingerir y procesar.

El dispositivo de seguridad guarda los detalles de captura de paquetes para todo el tráfico que coincida con los tres criterios de coincidencia (dirección IP de destino, puerto de destino y protocolo) en el mismo archivo, independientemente de la configuración global o de nivel de directiva. El sistema mantiene la caché con la dirección IP de destino, el puerto de destino y el protocolo, y no acepta la captura repetida del mismo tráfico que exceda el límite definido. Puede establecer las opciones del archivo de captura de paquetes como en captura de paquetes.

Verificación

- Visualización de detalles de captura de paquetes

- Captura de paquetes de detalles de aplicaciones desconocidas por sesión

Visualización de detalles de captura de paquetes

Propósito

Vea los detalles de la captura de paquetes para confirmar que la configuración funciona.

Acción

Utilice el show services application-identification packet-capture counters comando.

user@host> show services application-identification packet-capture counters pic: 0/0 Counter type Value Total sessions captured 47 Total packets captured 282 Active sessions being captured 1 Sessions ignored because of memory allocation failures 0 Packets ignored because of memory allocation failures 0 Ipc messages ignored because of storage limit 0 Sessions ignored because of buffer-packets limit 0 Packets ignored because of buffer-packets limit 0 Inconclusive sessions captured 4 Inconclusive sessions ignored 0 Cache entries timed out 0

Significado

A partir de este resultado de muestra, puede obtener detalles como el número de sesiones que se capturan y el número de sesiones ya capturadas. Para obtener más información acerca de los contadores de captura de paquetes, vea mostrar los contadores de captura de paquetes de identificación de aplicaciones de servicios.

Captura de paquetes de detalles de aplicaciones desconocidas por sesión

Su dispositivo de seguridad almacena la captura de paquetes de detalles de aplicaciones desconocidas por sesión. El archivo de captura de paquetes (.pcap) ahora incluye el ID de sesión en el nombre de archivo. Es decir, IP-destino-address_destination-port_protocol_session-id. PCAP en la ubicación /var/log/pcap.

Al almacenar la captura de paquetes por sesión, el tamaño del archivo .pcap se reduce, ya que guarda detalles solo por sesión.

Además, hemos mejorado la captura de paquetes de funcionalidad de aplicaciones desconocidas para capturar detalles desconocidos del SNI.

Información adicional de la plataforma

Use el Explorador de características para confirmar la compatibilidad de la plataforma y el lanzamiento de características específicas.

Use la tabla siguiente para revisar el comportamiento específico de la plataforma para su plataforma:

| Plataforma |

Diferencia |

|---|---|

| SRX300, SRX320, SRX340, SRX345, SRX550M y SRX1500 |

Cuando hay un gran número de entradas ASC (10.000 o más) y las entradas se van a enumerar en el resultado del comando |

Tabla de historial de cambios

La compatibilidad con las funciones viene determinada por la plataforma y la versión que esté utilizando. Utilice el Explorador de características para determinar si una característica es compatible con su plataforma.

set services application-identification enable-performance-mode max-packet-threshold value de modo de rendimiento DPI está en desuso.

set services application-identification no-application-system-cache comando.