Proxy web seguro

RESUMEN Puede usar un dispositivo de la serie SRX de Juniper Networks para configurar un proxy web seguro para omitir selectivamente el servidor proxy externo para el tráfico según los tipos de aplicación. Lea este tema para comprender cómo funciona el proxy web seguro y cómo puede configurarlo en su dispositivo serie SRX.

Descripción general de Secure Web Proxy

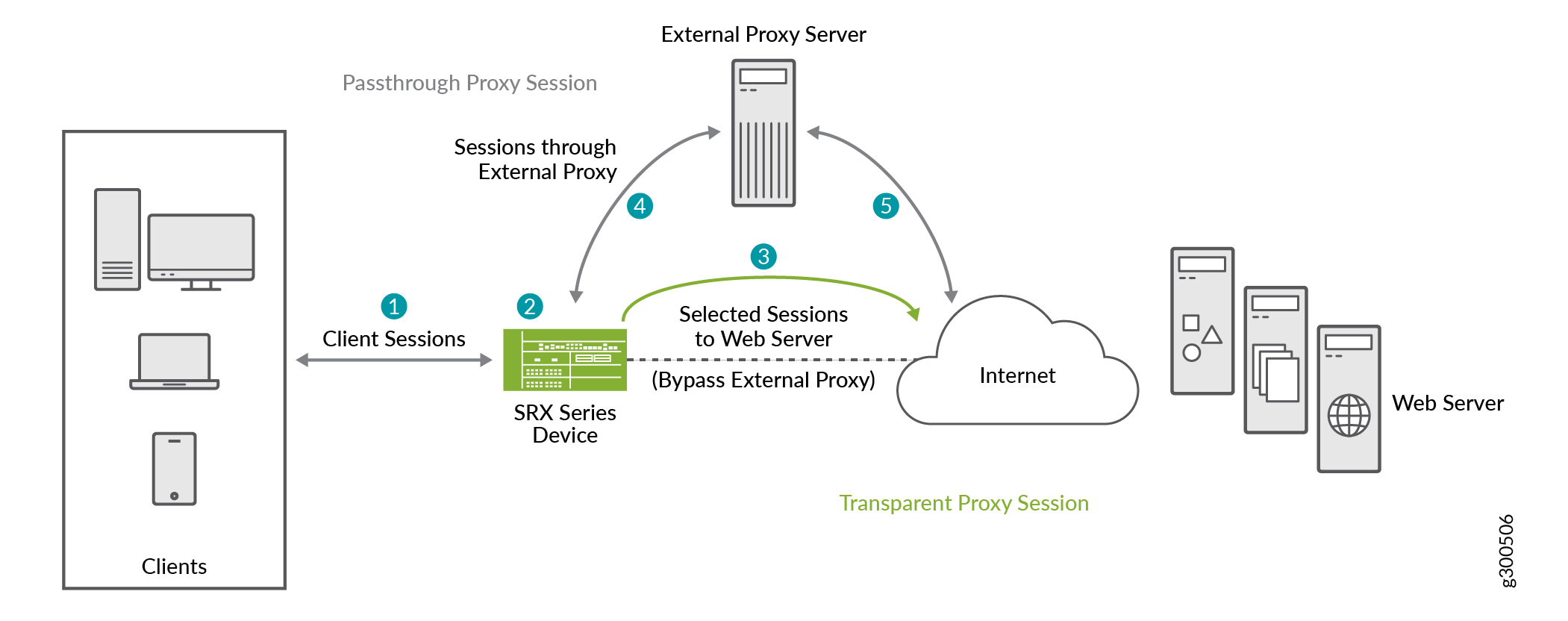

Puede usar proxy web seguro para enviar tráfico a un servidor proxy externo y omitir el servidor proxy para el tráfico de la aplicación seleccionado. El tráfico de aplicación omitido se enviará directamente al servidor web de destino.

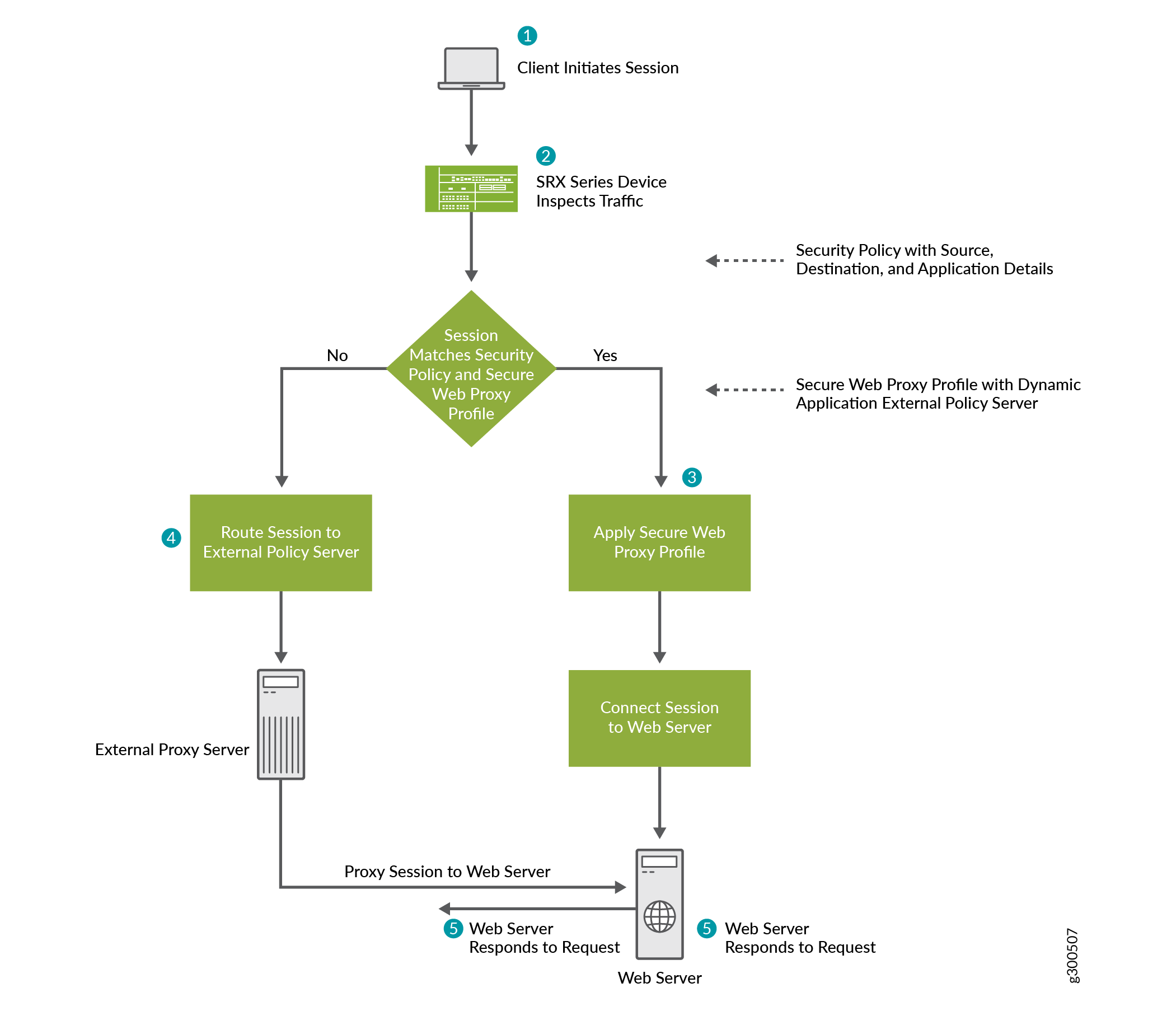

Para usar proxy web seguro en un dispositivo serie SRX, debe configurar un perfil de proxy web seguro con detalles del servidor proxy externo y aplicación dinámica que desee omitir el servidor proxy externo. Cuando el dispositivo de seguridad recibe una solicitud de un cliente, el dispositivo examina el encabezado HTTP de la aplicación. El dispositivo aplica el perfil de proxy web para el tráfico que coincide con las reglas de la política de seguridad. El tráfico de aplicación permitido que coincide con la aplicación dinámica especificada en el perfil de proxy web se dirige al servidor web. De lo contrario, el tráfico permitido se reenruta al servidor proxy externo configurado.

Como resultado, el dispositivo de seguridad realiza un proxy transparente entre el cliente y el servidor web para las aplicaciones especificadas y proporciona una mejor calidad de servicio para el tráfico de la aplicación.

A partir de Junos OS versión 19.2R1, puede configurar el proxy web seguro en los siguientes dispositivos de la serie SRX: SRX300, SRX320, SRX340, SRX345, SRX550, SRX1500, SRX4100, SRX4200 y vSRX.

Ventaja

-

El proxy web seguro proporciona una mejor calidad de servicio para el tráfico de la aplicación seleccionado, ya que proporciona conexiones directas al servidor web

Limitaciones

-

Un dispositivo serie SRX que funciona en modo de clúster de chasis no admite la funcionalidad de proxy web seguro.

-

El enrutamiento avanzado basado en políticas (APBR), cuando se aplica junto con un proxy web seguro, funciona bien. Sin embargo, es posible que otros servicios de capa 7 no funcionen junto con Secure Web Proxy como se esperaba.

-

Si ha configurado políticas unificadas (políticas de seguridad con aplicaciones dinámicas) en el dispositivo serie SRX, es posible que la función Proxy web seguro no funcione correctamente.

- La función de proxy Secure Web no se admite cuando el dispositivo funciona en modo de puente transparente.

- La función proxy web seguro no funciona cuando el dispositivo cliente y su servidor proxy se implementan en el mismo segmento de red.

Cómo funciona Secure Web Proxy en dispositivos serie SRX

La Figura 1 y la Figura 3 muestran cómo un dispositivo serie SRX proporciona el servicio de proxy web seguro.

SRX

SRX

Para usar proxy web seguro en su dispositivo serie SRX, debe:

-

Cree un perfil de proxy web seguro, que incluya los detalles del servidor proxy externo y el grupo de aplicaciones o aplicaciones dinámicas que pueden omitir el servidor proxy externo.

-

Cree una política de seguridad para administrar el tráfico que pasa por el dispositivo.

-

Adjunte el perfil de proxy web seguro a la política de seguridad y aplique el perfil como servicio de aplicación para el tráfico permitido.

Cuando un cliente inicia una solicitud, el dispositivo serie SRX examina el tráfico de la aplicación e identifica qué tráfico puede omitir el servidor proxy externo según el perfil de proxy web seguro y las reglas de política de seguridad.

Por ejemplo, si usa Microsoft Office 365, puede especificar un grupo de aplicaciones de Office 365, como junos:OUTLOOK o junos:OFFICE365-CREATE-CONVERSATION, en el perfil de proxy web seguro. El dispositivo serie SRX reenvía el tráfico de aplicaciones de Office 365 directamente al servidor de Office 365, sin pasar por el servidor proxy externo. Las conexiones que no coincidan con las aplicaciones se enrutan al servidor proxy externo.

El dispositivo serie SRX realiza proxy web seguro mediante los siguientes pasos:

-

El navegador del cliente envía una solicitud de conexión HTTP al servidor proxy externo.

-

El dispositivo serie SRX intercepta las conexiones TCP. El dispositivo identifica la aplicación en el encabezado HTTP y hace una resolución DNS.

-

Si los parámetros de tráfico coinciden con las reglas de política de seguridad y las especificaciones del perfil de proxy web seguro, el dispositivo serie SRX funciona en modo transparente. El dispositivo usa la dirección IP del cliente en modo transparente para iniciar una nueva conexión con el servidor web, pasando por alto el servidor proxy externo.

-

El dispositivo serie SRX envía la respuesta de conexión desde el servidor web al cliente.

-

Para el tráfico restante, el dispositivo serie SRX funciona en modo de paso a través y permite que la solicitud de conexión HTTP vaya al servidor proxy externo.

Ejemplo: configurar proxy web seguro en un dispositivo de la serie SRX

En este ejemplo, se muestra cómo configurar el proxy web seguro en dispositivos de la serie SRX.

Requisitos de hardware y software

En este ejemplo, se utilizan los siguientes componentes de hardware y software:

-

Un dispositivo serie SRX de Juniper Networks (SRX300, SRX320, SRX340, SRX345, SRX550, SRX1500, SRX4100, SRX4200 o vSRX).

-

Junos OS versión 19.2R1 o posterior. Hemos probado este ejemplo con la versión 19.2R1 de Junos OS.

-

Dirección IP y número de puerto del servidor proxy externo.

Topología

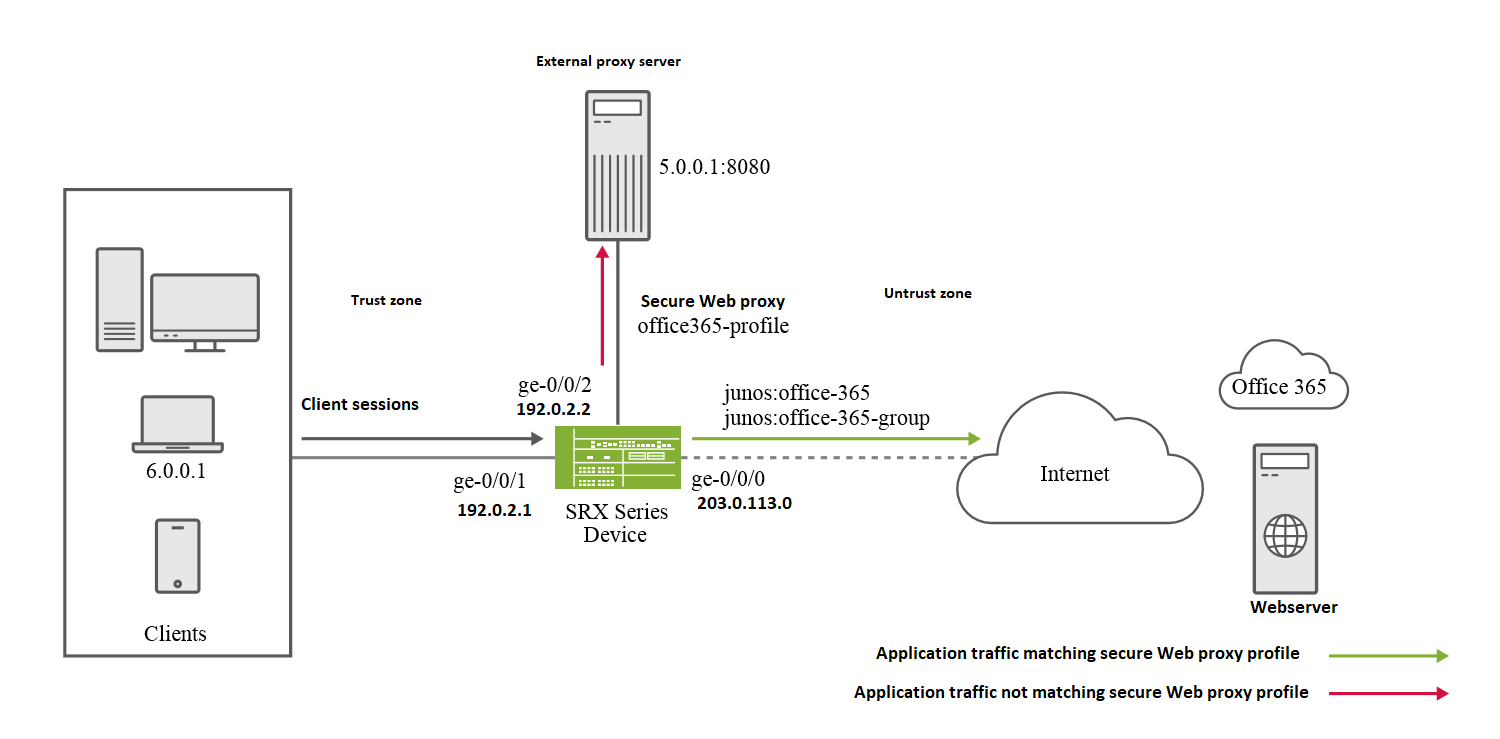

#overview198__TopologyForSecureWebProxyConfigurat-4A804809 muestra la topología utilizada en este ejemplo.

seguro

seguro

En este ejemplo, las interfaces ge-0/0/1 y ge-0/0/2 se encuentran en la zona de confianza y están conectadas al cliente y al servidor proxy externo, respectivamente. La interfaz ge-0/0/0 está en la zona de no confianza y está conectada al servidor web a través de la puerta de enlace de Internet. Configure un perfil de proxy web seguro, especificando las aplicaciones de Office 365 y los detalles del proxy externo.

Después de completar la configuración, el dispositivo serie SRX reenvía el tráfico de Office 365 directamente al servidor web, sin pasar por el servidor proxy externo para el tráfico de Office 365.

Configuración

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía [edit] y, luego, ingrese la confirmación desde el modo de configuración.

set interfaces ge-0/0/0 unit 0 family inet address 203.0.113.0 set interfaces ge-0/0/1 unit 0 family inet address 192.0.2.1 set interfaces ge-0/0/2 unit 0 family inet address 192.0.2.2 set security zones security-zone untrust interfaces ge-0/0/0.0 host-inbound-traffic system-services all set security zones security-zone trust interfaces ge-0/0/1.0 host-inbound-traffic system-services all set security zones security-zone trust interfaces ge-0/0/2.0 host-inbound-traffic system-services all set services application-identification application-group office-365-group applications junos:OUTLOOK set services application-identification application-group office-365-group applications junos:OFFICE365-CREATE-CONVERSATION set services web-proxy secure-proxy profile office365-profile proxy-address external_proxy ip 5.0.0.1/32 set services web-proxy secure-proxy profile office365-profile proxy-address external_proxy port 8080 set services web-proxy secure-proxy profile office365-profile dynamic-web-application junos:office-365 set services web-proxy secure-proxy profile office365-profile dynamic-web-application-group office-365-group set security policies from-zone trust to-zone untrust policy 1 match source-address any set security policies from-zone trust to-zone untrust policy 1 match destination-address any set security policies from-zone trust to-zone untrust policy 1 match application any set security policies from-zone trust to-zone untrust policy 1 then permit application-services web-proxy profile-name office365-profile

Procedimiento paso a paso

El siguiente ejemplo requiere que navegue por varios niveles en la jerarquía de configuración. Para obtener instrucciones sobre cómo hacerlo, consulte Uso del editor de CLI en el modo de configuración en la guía del usuario de CLI.

En este procedimiento, configure las interfaces y las zonas de seguridad.

-

Configure las interfaces.

[edit]user@host# set interfaces ge-0/0/0 unit 0 family inet address 203.0.113.0 user@host# set interfaces ge-0/0/1 unit 0 family inet address 192.0.2.1 user@host# set interfaces ge-0/0/2 unit 0 family inet address 192.0.2.2 -

Asigne las interfaces a las zonas de seguridad y configure el tráfico entrante para todos los servicios del sistema.

[edit]user@host#set security zones security-zone untrust interfaces ge-0/0/0.0 host-inbound-traffic system-services alluser@host#set security zones security-zone trust interfaces ge-0/0/1.0 host-inbound-traffic system-services alluser@host#set security zones security-zone trust interfaces ge-0/0/2.0 host-inbound-traffic system-services all -

Configure un grupo de aplicaciones personalizado para Office 365.

[edit]user@host# set services application-identification application-group office-365-group applications junos:OUTLOOK user@host# set services application-identification application-group office-365-group applications junos:OFFICE365-CREATE-CONVERSATION -

Cree un perfil de proxy de seguridad especificando los detalles de la aplicación de Office 365 y la dirección IP y los detalles de puerto del servidor proxy externo.

[edit]user@host#set services web-proxy secure-proxy profile office365-profile proxy-address external_proxy ip 5.0.0.1/32user@host#set services web-proxy secure-proxy profile office365-profile proxy-address external_proxy port 8080user@host#set services web-proxy secure-proxy profile office365-profile dynamic-web-application junos:office-365user@host#set services web-proxy secure-proxy profile office365-profile dynamic-web-application-group office-365-group -

Defina la política de seguridad para el tráfico que se origina desde el cliente al dispositivo de puerta de enlace de Internet.

[edit]user@host#set security policies from-zone trust to-zone untrust policy 1 match source-address anyuser@host#set security policies from-zone trust to-zone untrust policy 1 match destination-address anyuser@host#set security policies from-zone trust to-zone untrust policy 1 match application any -

Defina la acción de política para aplicar el perfil de proxy web seguro en el tráfico permitido.

[edit]user@host#set security policies from-zone trust to-zone untrust policy 1 then permit application-services web-proxy profile-name office365-profile

El dispositivo serie SRX reenvía el tráfico de aplicaciones de Office 365 directamente al servidor de Office 365, sin pasar por el servidor proxy externo. Otras sesiones que no coincidan con la aplicación de Office 365 se enrutan al servidor proxy externo.

Resultados

Desde el modo de configuración, ingrese los comandos , show security policiesy show security zones para confirmar la show services web-proxy secure-proxyconfiguración. Si el resultado no muestra la configuración deseada, repita las instrucciones en este ejemplo para corregir la configuración.

[edit ]user@host# show services web-proxy secure-proxyprofile office365-profile { proxy-address external_proxy { ip 5.0.0.1/32; port 8080; } dynamic-web-application junos:office-365 dynamic-web-application-group office-365-group }

[edit]user@host# show security policiesfrom-zone trust to-zone untrust { policy 1 { match { source-address any; destination-address any; application any; } then { permit { application-services { web-proxy { profile-name office365-profile; } } } } } }

[edit]user@host# show security zonessecurity-zone untrust { interfaces { ge-0/0/0.0 { host-inbound-traffic { system-services { all; } } } } } security-zone trust { interfaces { ge-0/0/1.0 { host-inbound-traffic { system-services { all; } } } ge-0/0/2.0 { host-inbound-traffic { system-services { all; } } } } }

Verificación

Verificar los detalles de la sesión

Propósito

Compruebe los detalles de la sesión en la que se aplica el proxy web seguro.

Acción

Desde el modo operativo, ingrese el show security flow session comando.

Session ID: 477, Policy name: 1/5, Timeout: 1796, Valid In: 6.0.0.1/63638 --> 5.0.0.1/8080;tcp, Conn Tag: 0x0, If: ge-0/0/0.0, Pkts: 22, Bytes: 2451, Out: 5.0.0.1/8080 --> 6.0.0.1/63638;tcp, Conn Tag: 0x0, If: ge-0/0/1.0, Pkts: 0, Bytes: 0, Session ID: 478, Policy name: 1/5, Timeout: 1796, Valid In: 6.0.0.1/63638 --> 13.107.7.190/443;tcp, Conn Tag: 0x0, If: ge-0/0/0.0, Pkts: 1, Bytes: 44, Out: 13.107.7.190/443 --> 6.0.0.1/63638;tcp, Conn Tag: 0x0, If: ge-0/0/2.0, Pkts: 31, Bytes: 28898,

Significado

En el resultado de muestra, el ID-477 es la sesión del cliente y el ID-478 es la sesión proxy. En la segunda sesión, observe que el tráfico del cliente 6.0.0.1 va directamente al servidor web 13.107.7.190.

Mostrar estadísticas de sesión de Secure Web Proxy

Propósito

Muestra los detalles de la sesión en la que se aplica el proxy web seguro.

Acción

Desde el modo operativo, ingrese los show services web-proxy session detail comandos y show services web-proxy session summary .

user@host> show services web-proxy session detail

Web Proxy sessions:

Client Session ID: 38569, Proxy Session ID: 38570

Client: 6.0.0.1/53454 ---> 5.0.0.1/8080

Proxy : 6.0.0.1/53454 ---> 13.107.7.190/443

Proxy Request: CONNECT:www.office.com:443

Dynamic Web App: junos:OFFICE365-CREATE-CONVERSATION

Client Session ID: 38562, Proxy Session ID: 38564

Client: 6.0.0.1/53451 ---> 5.0.0.1/8080

Proxy : 6.0.0.1/53451 ---> 40.126.5.35/443

Proxy Request: CONNECT:login.microsoftonline.com:443

Dynamic Web App: junos:OFFICE365-CREATE-CONVERSATION

Client Session ID: 38567, Proxy Session ID: 38568

Client: 6.0.0.1/53453 ---> 5.0.0.1/8080

Proxy : 6.0.0.1/53453 ---> 13.107.246.10/443

Proxy Request: CONNECT:aadcdn.msauth.net:443

Dynamic Web App: junos:OFFICE365-CREATE-CONVERSATION

Client Session ID: 38571, Proxy Session ID: 0

Client: 6.0.0.1/53455 ---> 5.0.0.1/8080

Proxy : 6.0.0.1/53455 ---> 52.96.40.242/443

Proxy Request: CONNECT:outlook.office365.com:443

Dynamic Web App: junos:OWA

Client Session ID: 38561, Proxy Session ID: 38565

Client: 6.0.0.1/53450 ---> 5.0.0.1/8080

Proxy : 6.0.0.1/53450 ---> 40.126.5.35/443

Proxy Request: CONNECT:login.microsoftonline.com:443

Dynamic Web App: junos:OFFICE365-CREATE-CONVERSATION

user@host> show services web-proxy session summary

Web Proxy sessions:

Client Session Proxy Session

[477] 6.0.0.1/63638 ---> 5.0.0.1/8080 [478] 6.0.0.1/63638 ---> 13.107.7.190/443

Significado

En estos ejemplos, observe los detalles de la sesión de cliente y la sesión proxy. También puede ver solicitudes de proxy y aplicaciones web dinámicas.