Requisitos del sistema de Paragon Automation

Antes de instalar el software Paragon Automation, asegúrese de que el sistema cumple los requisitos que describimos en estas secciones.

Requisitos de software

Use VMware ESXi 8.0 para implementar Paragon Automation.

Requisitos de hardware

En esta sección se describen los recursos de hardware mínimos que se requieren en cada máquina virtual de nodo en el clúster de Paragon Automation, con fines de evaluación o para implementaciones pequeñas.

Los requisitos de computación, memoria y disco de los nodos del clúster pueden variar en función de la capacidad prevista del sistema. La capacidad prevista depende del número de dispositivos que se incorporarán y supervisarán, los tipos de sensores y la frecuencia de los mensajes de telemetría. Si aumenta el número de dispositivos, necesitará mayores capacidades de CPU y memoria.

Para obtener una estimación de escala y tamaño de una implementación de producción y para discutir los requisitos detallados de dimensionamiento, comuníquese con su socio o representante de ventas de Juniper. La versión 2.3.0 de Juniper Paragon Automation admite una escala de un máximo de 1000 dispositivos.

Cada uno de los cuatro nodos del clúster debe tener:

-

vCPU de 16 núcleos

-

32 GB de RAM

-

SSD de 300 GB

No es necesario que las máquinas virtuales estén en el mismo servidor ESXi, sino que puedan comunicarse a través de la misma red L2. Los servidores deben tener suficiente CPU, memoria y espacio en disco para acomodar los recursos de hardware enumerados en esta sección. Para alta disponibilidad de nodo y servidor, implemente las cuatro máquinas virtuales en cuatro servidores.

Requisitos de red

Los cuatro nodos deben poder comunicarse entre sí a través de SSH. Los nodos deben poder sincronizarse con un servidor NTP. SSH se habilita automáticamente durante la creación de la máquina virtual y se le pedirá que escriba la dirección del servidor NTP durante la creación del clúster. Asegúrese de que no haya ningún firewall bloqueando NTP o bloqueando el tráfico SSH entre los nodos en caso de que estén en servidores diferentes.

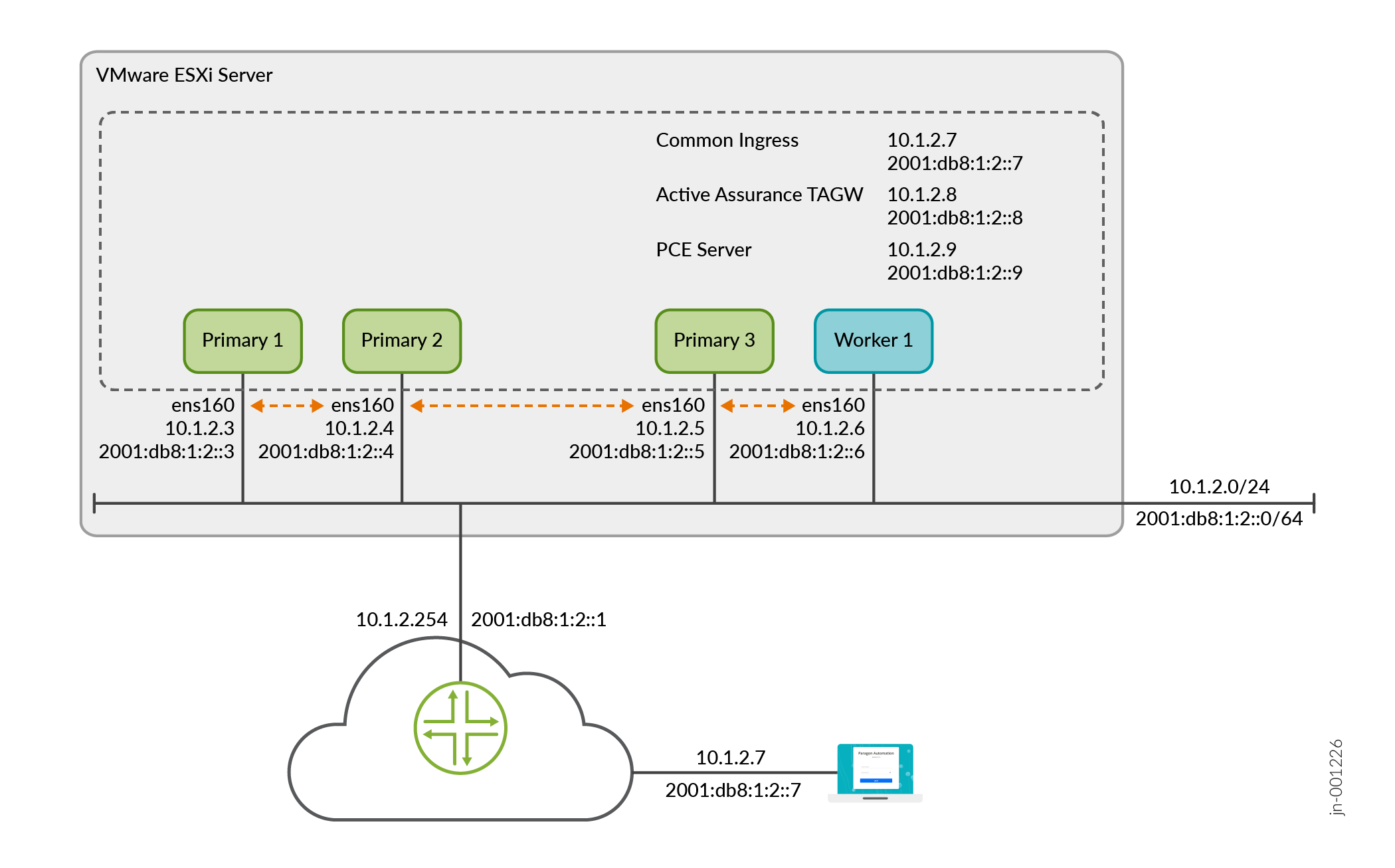

La figura 1 ilustra las direcciones IP necesarias para instalar Paragon Automation.

de direccionamiento IP

de direccionamiento IP

Debe tener las siguientes direcciones disponibles para la instalación, todas en la misma subred.

-

Cuatro direcciones IP de interfaz, una para cada uno de los cuatro nodos

-

Dirección IP de puerta de enlace de Internet

-

Tres direcciones IP virtuales (VIP) para:

-

Dirección IP de entrada genérica compartida entre gNMI, OC-TERM (conexiones SSH desde dispositivos) y la Web GUI: se trata de una dirección VIP de uso general que se comparte entre varios servicios y se utiliza para acceder a Paragon Automation desde fuera del clúster.

-

Puerta de enlace del agente de prueba de Paragon Active Assurance (TAGW): esta dirección VIP sirve tráfico basado en HTTP al punto de conexión del agente de prueba de Paragon Active Assurance.

-

Servidor PCE: esta dirección VIP se utiliza para establecer sesiones de protocolo de elemento computacional de ruta (PCEP) entre Paragon Automation y los dispositivos. La configuración VIP del servidor PCE es necesaria para ver las actualizaciones de topología dinámica en la red en tiempo real. Para obtener información sobre cómo establecer el emparejamiento BGP-LS y las sesiones PCEP, consulte Flujo de trabajo de topología dinámica.

Las direcciones VIP se agregan a la configuración SSH saliente necesaria para que un dispositivo establezca una conexión con Paragon Automation. Los comandos SSH salientes para OC-TERM y gNMI utilizan direcciones VIP.

-

-

Nombres de host asignados a las direcciones VIP: junto con las direcciones VIP, también puede permitir que los dispositivos se conecten a Paragon Automation mediante nombres de host. Sin embargo, debe asegurarse de que los nombres de host y las direcciones VIP estén correctamente asignados en el DNS y que su dispositivo pueda conectarse al DNS. Si configura Paragon Automation para usar nombres de host, los nombres de host tienen prioridad sobre las direcciones VIP y se agregan a la configuración SSH saliente utilizada durante la incorporación de dispositivos.

Configurar direcciones IPv6

En esta versión, puede configurar el clúster de Paragon Automation utilizando direcciones IPv6 además de las direcciones IPv4 existentes. Con el direccionamiento IPv6 configurado, puede usar direcciones IPv6 para OC-TERM, gNMI, Active Assurance TAGW y acceso a la Web GUI. Debe tener las siguientes direcciones adicionales disponibles en el momento de la instalación:

-

Cuatro direcciones IPv6 de interfaz, una para cada uno de los cuatro nodos

-

Dirección IPv6 de puerta de enlace de Internet

-

Dos direcciones VIP IPv6 para entrada genérica y TAGW de Active Assurance

-

Nombres de host asignados a las direcciones VIP IPv6: también puede utilizar nombres de host para conectarse a direcciones IPv6. Debe asegurarse de que los nombres de host estén asignados correctamente en el DNS para resolverlos en las direcciones IPv6.

Si los nombres de host no están configurados y el direccionamiento IPv6 está habilitado en el clúster, las direcciones VIP IPv6 se agregan a la configuración SSH saliente, que se utiliza para la incorporación de dispositivos, en lugar de las direcciones IPv4.

No se admite la configuración de una dirección IPv6 para el servidor PCE.

Además de las direcciones IP y los nombres de host enumerados, debe tener la siguiente información disponible en el momento de la instalación:

-

Direcciones de servidor DNS principal y secundario para IPv4 e IPv6 (si es necesario)

-

Información del servidor NTP

La figura 1 ilustra las direcciones IP y VIP necesarias para instalar un clúster de Paragon Automation.

Comunicación dentro y desde fuera del clúster

Debe permitir la comunicación intracluster entre los nodos. En particular, debe mantener los puertos enumerados en la Tabla 1 abiertos para la comunicación.

| Puerto |

Uso |

De |

Para |

Comentarios |

|---|---|---|---|---|

| Puertos de infraestructura | ||||

| 22 |

SSH para la gestión |

Todos los nodos del clúster |

Todos los nodos del clúster |

Requerir una contraseña o una clave SSH |

| 2222 TCP |

Sincronización de la configuración de Paragon Shell |

Todos los nodos del clúster |

Todos los nodos del clúster |

Requerir contraseña o clave SSH |

| 443 TCP |

HTTPS para el registro |

Todos los nodos del clúster |

Nodos primarios |

Acceso de lectura anónimo El acceso de escritura se autentica |

| 2379 TCP |

Puerto de cliente etcd |

Nodos primarios |

Nodos primarios |

Autenticación basada en certificados |

| 2380 TCP |

Puerto par etcd |

Nodos primarios |

Nodos primarios |

Autenticación basada en certificados |

| 5473

|

Calico CNI con Typha |

Todos los nodos del clúster |

Todos los nodos del clúster |

— |

| 6443 |

Kubernetes API |

Todos los nodos del clúster |

Todos los nodos del clúster |

Autenticación basada en certificados |

| 7472 TCP |

Puerto métrico de MetalLB |

Todos los nodos del clúster |

Todos los nodos del clúster |

Solo lectura anónima, sin acceso de escritura |

| 7946 UDP |

Puerto de elección de miembros de MetalLB |

Todos los nodos del clúster |

Todos los nodos del clúster |

— |

| 8443 | HTTPS para la sincronización de datos del Registro |

Nodos primarios |

Nodos primarios |

Acceso de lectura anónimo El acceso de escritura se autentica |

| 9345 |

Servidor rke2 |

Todos los nodos del clúster |

Todos los nodos del clúster |

Autenticación basada en token |

| 10250 |

Métricas de Kubelet |

Todos los nodos del clúster |

Todos los nodos del clúster |

Autenticación estándar de Kubernetes |

| 10260 |

Controlador de nube RKE2 |

Todos los nodos del clúster |

Todos los nodos del clúster |

Autenticación estándar de Kubernetes |

| 32766 TCP |

Comprobación de nodos de Kubernetes para la política de tráfico local del servicio PCE |

Todos los nodos del clúster |

Todos los nodos del clúster |

Solo acceso de lectura |

| Puertos CNI de Calico |

||||

| 4789 UDP |

Calico CNI con VXLAN |

Todos los nodos del clúster |

Todos los nodos del clúster |

— |

| 5473 TCP |

Calico CNI con Typha |

Todos los nodos del clúster |

Todos los nodos del clúster |

— |

| 51820 UDP |

Calico CNI con Wireguard |

Todos los nodos del clúster |

Todos los nodos del clúster |

— |

Los siguientes puertos deben estar abiertos para la comunicación desde fuera del clúster.

| Puerto |

Uso |

De |

Para |

|---|---|---|---|

| 179 TCP |

Visualización de topología e ingeniería de tráfico utilizando la información de topología |

Dirección IP del nodo del clúster de Paragon |

Dirección IP del enrutador con la que desea configurar el emparejamiento BGP desde Paragon Automation. Puede utilizar la dirección IP de administración del enrutador o la dirección IP de la interfaz del enrutador. |

| 443 |

Web GUI + API |

Externo Computadora de usuario/escritorio |

Dirección(es) VIP de entrada de GUI web |

| 443 |

Agente de pruebas de Paragon Active Assurance |

Externo dispositivos de red |

Dirección VIP del agente de pruebas de Paragon Active Assurance |

| 2200 |

TÉRMINO OC |

Externo dispositivos de red |

Dirección(es) VIP de entrada de GUI web |

| 4189 |

Servidor PCE |

Externo dispositivos de red |

Dirección VIP del servidor PCE |

| 6800 |

Agente de pruebas de Paragon Active Assurance |

Externo dispositivos de red |

Dirección VIP del agente de pruebas de Paragon Active Assurance |

| 32767 |

gNMI |

Externo dispositivos de red |

Dirección(es) VIP de entrada de GUI web |

Requisitos del navegador web

Las últimas versiones de Google Chrome, Mozilla Firefox y Safari.

Le recomendamos que utilice Google Chrome.