EN ESTA PÁGINA

Descripción general de la arquitectura JSA

Cuando planifique o cree la implementación de JSA , es útil tener un buen conocimiento de la arquitectura JSA para evaluar cómo pueden funcionar los componentes de JSA en su red y, luego, planificar y crear su implementación de JSA .

JSA recopila, procesa, agrega y almacena datos de red en tiempo real. JSA usa esos datos para administrar la seguridad de la red proporcionando información y monitoreo en tiempo real, alertas y ofensas, y respuestas a amenazas de red.

JSA es una arquitectura modular que ofrece visibilidad en tiempo real de su infraestructura de TI, que puede utilizar para la detección y priorización de amenazas. Puede escalar JSA para satisfacer sus necesidades de análisis y recopilación de flujo y registro. Puede agregar módulos integrados a su plataforma JSA , como JSA Risk Manager y JSA Vulnerability Manager.

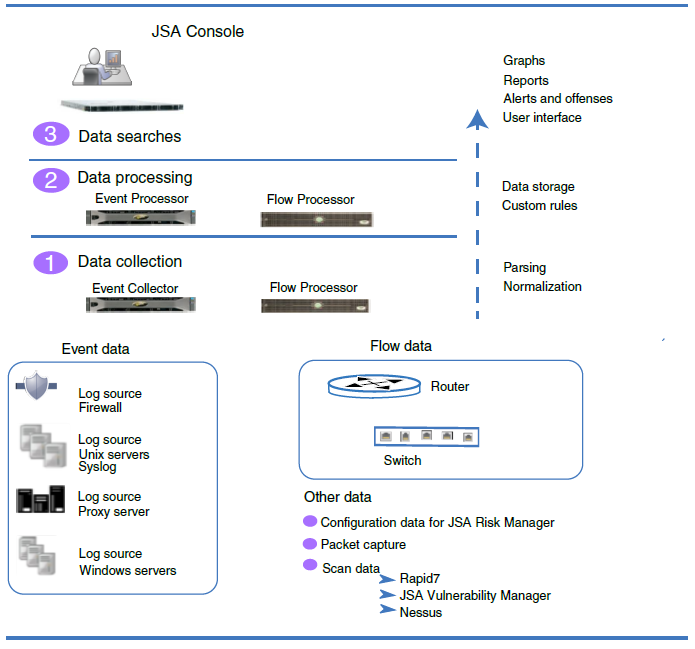

La operación de la plataforma de inteligencia de seguridad JSA consta de tres capas, y se aplica a cualquier estructura de despliegue de JSA , independientemente de su tamaño y complejidad. En el siguiente diagrama se muestran las capas que forman la arquitectura JSA .

JSA

JSA

La arquitectura JSA funciona de la misma manera independientemente del tamaño o la cantidad de componentes de una implementación. Las tres capas siguientes que se representan en el diagrama representan la funcionalidad central de cualquier sistema JSA .

Recopilación de datos

La recopilación de datos es la primera capa, en la que se recopilan datos de la red, como eventos o flujos. El dispositivo todo en uno se puede utilizar para recopilar datos directamente desde su red o puede usar recolectores, como los recolectores de eventos JSA o el procesador de flujo JSA para recopilar datos de eventos o flujo. Los datos se analiza y normalizan antes de pasar a la capa de procesamiento. Cuando los datos brutos se analiza, se normaliza presentarlos en un formato estructurado y utilizable.

La funcionalidad principal de JSA se centra en la recopilación de datos de eventos y la recopilación de flujo.

Los datos de eventos representan eventos que ocurren en un momento determinado del entorno del usuario, como inicios de sesión de usuario, correo electrónico, conexiones VPN, denegaciones de firewall, conexiones de proxy y cualquier otro evento que desee iniciar sesión en los registros del dispositivo.

Los datos de flujo son información de actividad de red o información de sesión entre dos hosts en una red, que JSA se traduce en registros de flujo. JSA traduce o normaliza datos brutos en direcciones IP, puertos, recuentos de bytes y paquetes y otra información en registros de flujo, lo que representa efectivamente una sesión entre dos hosts.

Procesamiento de datos

Después de la recopilación de datos, la segunda capa o capa de procesamiento de datos es donde los datos de eventos y los datos de flujo se ejecutan a través del motor de reglas personalizadas (CRE), que genera infracciones y alertas, y, luego, los datos se escriben en el almacenamiento.

Los datos de eventos y los datos de flujo pueden ser procesados por un dispositivo todo en uno sin la necesidad de agregar procesadores de eventos o de flujo. Si se supera la capacidad de procesamiento del dispositivo todo en uno, es posible que deba agregar procesadores de eventos, procesadores de flujo o cualquier otro dispositivo de procesamiento para manejar los requisitos adicionales. También es posible que necesite más capacidad de almacenamiento, que se puede manejar agregando nodos de datos.

Otras funciones, como JSA Risk Manager, JSA Vulnerability Manager recopilan diferentes tipos de datos y proporcionan más funciones.

JSA Risk Manager recopila la configuración de la infraestructura de red y proporciona un mapa de la topología de red. Puede usar los datos para gestionar el riesgo mediante la simulación de varios escenarios de red mediante la alteración de configuraciones y la implementación de reglas en su red.

Utilice JSA Vulnerability Manager para analizar su red y procesar los datos de vulnerabilidad o administrar los datos de vulnerabilidad que se recopilan de otros escáneres, como Nessus y Rapid7. Los datos de vulnerabilidad que se recopilan se utilizan para identificar varios riesgos de seguridad en su red.

Búsquedas de datos

En la tercera o superior capa, los datos recopilados y procesados por JSA están disponibles para los usuarios para búsquedas, análisis, informes y alertas o investigación de delitos. Los usuarios pueden buscar y administrar las tareas de administrador de seguridad para su red desde la interfaz de usuario en la consola JSA.

En un sistema todo en uno, todos los datos se recopilan, procesan y almacenan en el dispositivo todo en uno.

En entornos distribuidos, la consola JSA no realiza procesamiento de eventos ni flujo, ni almacenamiento. En su lugar, la consola JSA se utiliza principalmente como la interfaz de usuario en la que los usuarios pueden usarla para búsquedas, informes, alertas e investigaciones.