Paso 2: Configure y verifique una VPN IPsec

Ha sido un gran día, lo sabemos. Antes de ir a casa, hay una pregunta más por la nueva sucursal. Deberá establecer un túnel VPN IPsec seguro para la oficina corporativa remota. Este túnel permite a los miembros de la trust zona acceder de forma segura a recursos corporativos específicos en la subred 172.16.200.0/24 a través de Internet.

Los túneles seguros son una característica clave de las plataformas SRX. Poder enviar tráfico sensible a través de la Internet pública sin preocuparse por las escuchas o el robo de datos no es tarea fácil. Una VPN IPsec le permite tunelización segura del tráfico a través de la Internet pública. Dado que el tráfico está tunelado, no es necesario realizar TDR de origen.

¡No se preocupe, lo haremos fácil para usted!

En este paso, se explica cómo:

- Configurar interfaces de túnel st0

- Configurar el enrutamiento estático para dirigir el tráfico al túnel IPsec

- Configure los parámetros de ICR e IPsec para una VPN dinámica basada en rutas

- Ajuste las políticas de seguridad para garantizar que solo se presente en el túnel IPsec el tráfico de la trust zona enviada a 172.16.200.0/24.

- Utilice la CLI de Junos para verificar el funcionamiento de VPN IPsec

segura de sucursal a oficina remota

segura de sucursal a oficina remota

Descripción general de VPN IPsec

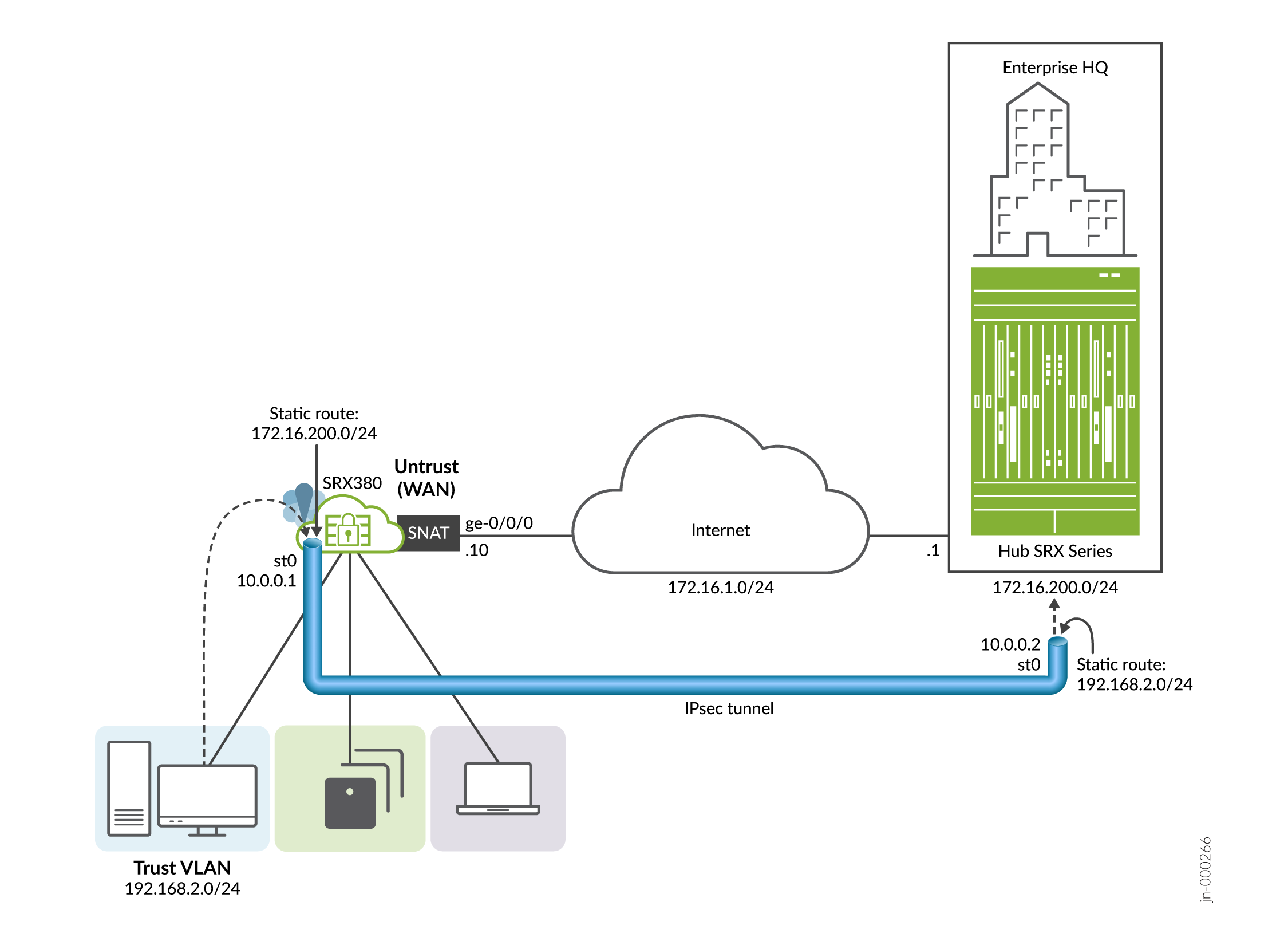

En este ejemplo, el tráfico enviado desde la trust zona a 172.16.200.0/24 utiliza el túnel IPsec. Este tráfico pasa por alto el TDR de origen y sale del extremo remoto con la IP de origen original de la subred 192.168.2.0/24 trust-vlan .

El túnel funciona de punto a punto entre la sucursal y la oficina remota. Esto hace que la asignación de dirección IP sea opcional. En este ejemplo, asignamos direcciones a los puntos de conexión del túnel para permitir la prueba de ping como ayuda de diagnóstico. Se utiliza una ruta estática en cada extremo para dirigir el tráfico hacia el túnel. Tenga en cuenta que la ruta estática en la ubicación remota coincide con la subred 192.168.2.0/24 de la trust zona. Debe coincidir en esta dirección, ya que el TDR de origen no se produce para el tráfico que usa el túnel.

La topología muestra una nube entre la sucursal y la ubicación remota. Por lo general, esta nube es Internet. Para reducir la cantidad de dispositivos en nuestra topología, tenemos una conexión directa entre la sucursal y las ubicaciones remotas. Como resultado, tenemos una sola subred 172.16.1.0/24 que abarca la nube de Internet.

Esto significa que más adelante, cuando se definan las puertas de enlace local y remota de intercambio de claves por internet (IKE), los dos puntos de conexión comparten la subred 172.16.1.0/24. No hay diferencia en la configuración ni en el funcionamiento si las puertas de enlace de IKE se encuentran en subredes remotas. La especificación de una puerta de enlace IKE remota es el caso de uso típico cuando los dos sitios tienen saltos intermedios a través de Internet.