Descripción del firewall de contenedor cSRX con un servidor Linux sin sistema operativo

El firewall de contenedor de firewall de contenedor cSRX es una versión en contenedores de la puerta de enlace de servicios serie SRX con una huella de memoria baja. El firewall de contenedor cSRX ofrece servicios de seguridad avanzados, lo que incluye seguridad de contenido, AppSecure y seguridad de contenido en un factor de forma de contenedor. Al usar un contenedor Docker en un servidor Linux sin sistema operativo, el firewall de contenedor cSRX puede reducir sustancialmente la sobrecarga, ya que cada contenedor comparte el núcleo del sistema operativo del host Linux. Independientemente de cuántos contenedores hospede un servidor Linux, solo se usa una instancia del sistema operativo. Y debido a la calidad ligera de los contenedores, un servidor puede alojar muchas más instancias de contenedor que las máquinas virtuales (VM), lo que produce enormes mejoras en la utilización. Con su espacio pequeño y Docker como un sistema de administración de contenedores, el firewall de contenedor de firewall de contenedor cSRX permite un despliegue ágil y de alta densidad del servicio de seguridad.

Esta sección incluye los siguientes temas:

Descripción general del firewall de contenedor cSRX

El firewall de contenedor de firewall de contenedor cSRX se ejecuta como un único contenedor en un servidor sin sistema operativo Linux. Utiliza un servidor sin sistema operativo Linux como plataforma de alojamiento para el entorno de contenedor de Docker. El firewall de contenedor cSRX empaqueta todos los procesos dependientes (demonios) y bibliotecas para admitir los diferentes métodos de distribución de host Linux (Ubuntu, Red Hat Enterprise Linux o CentOS). Utilice comandos estándar de Docker para administrar el contenedor de firewall de contenedor cSRX. El firewall de contenedor cSRX está construido sobre el sistema operativo Junos (Junos OS) y ofrece funciones de red y seguridad similares a las disponibles en las versiones de software de la serie SRX.

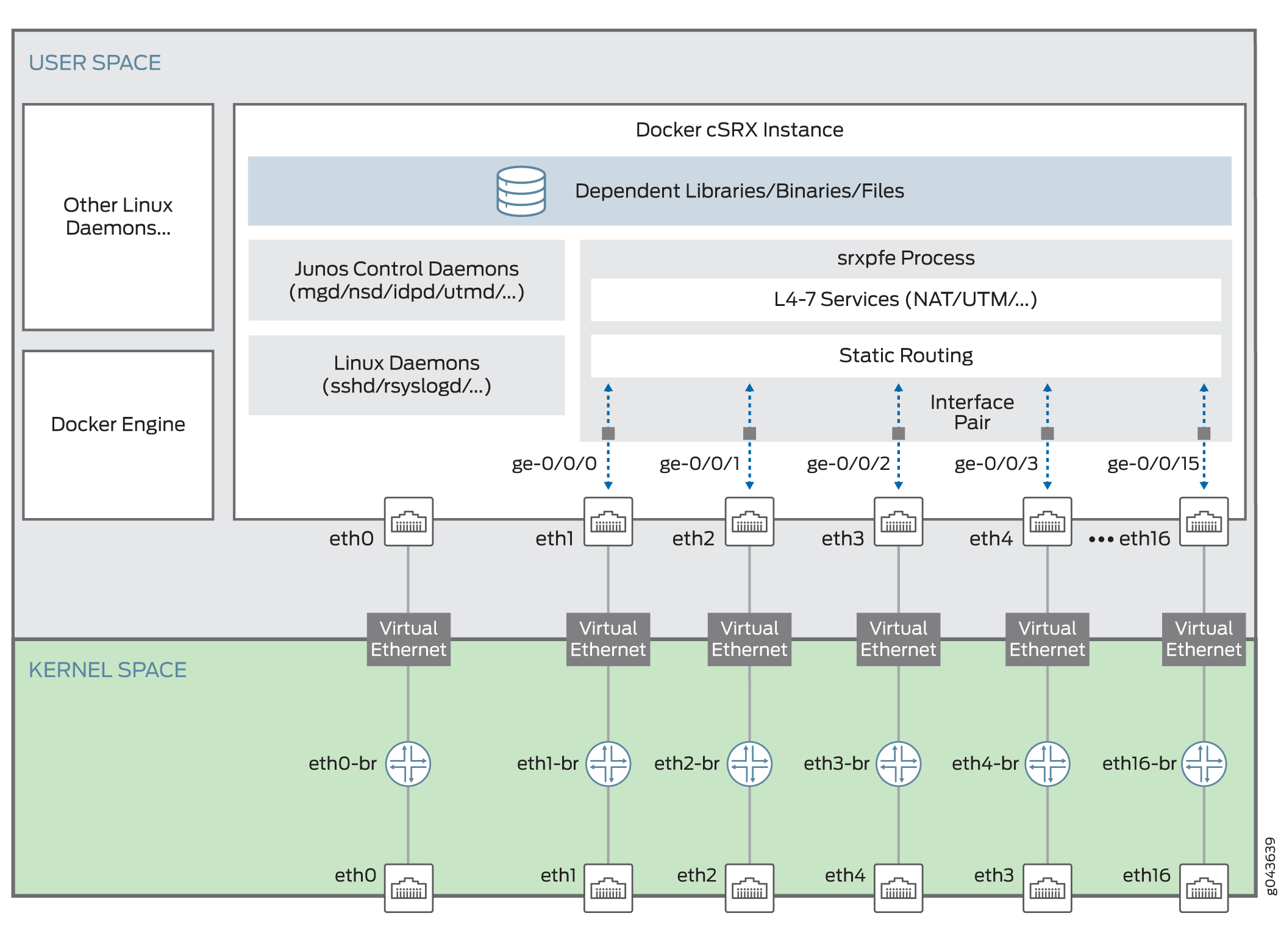

Cuando se ejecuta el contenedor del firewall de contenedor cSRX, hay varios demonios dentro del contenedor de Docker que se inician automáticamente cuando el firewall de contenedor cSRX se activa. Algunos demonios son compatibles con funciones de Linux, proporcionando el mismo servicio que si se ejecutan en un host Linux (por ejemplo, sshd, rsyslogd, monit, etc.). Otros demonios se compilan y se porcan desde Junos OS para realizar trabajos de configuración y control para el servicio de seguridad (por ejemplo, MGD, NSD, Content Security, IDP, AppID, etc.). srxpfe es el demonio del plano de datos que recibe y envía paquetes desde los puertos de ingresos de un contenedor de firewall de contenedor cSRX. El firewall de contenedor cSRX utiliza srxpfe para funciones de reenvío de capa 2 a 3 (reenvío de cable seguro o enrutamiento estático), así como para servicios de seguridad de red de capa 4 a 7.

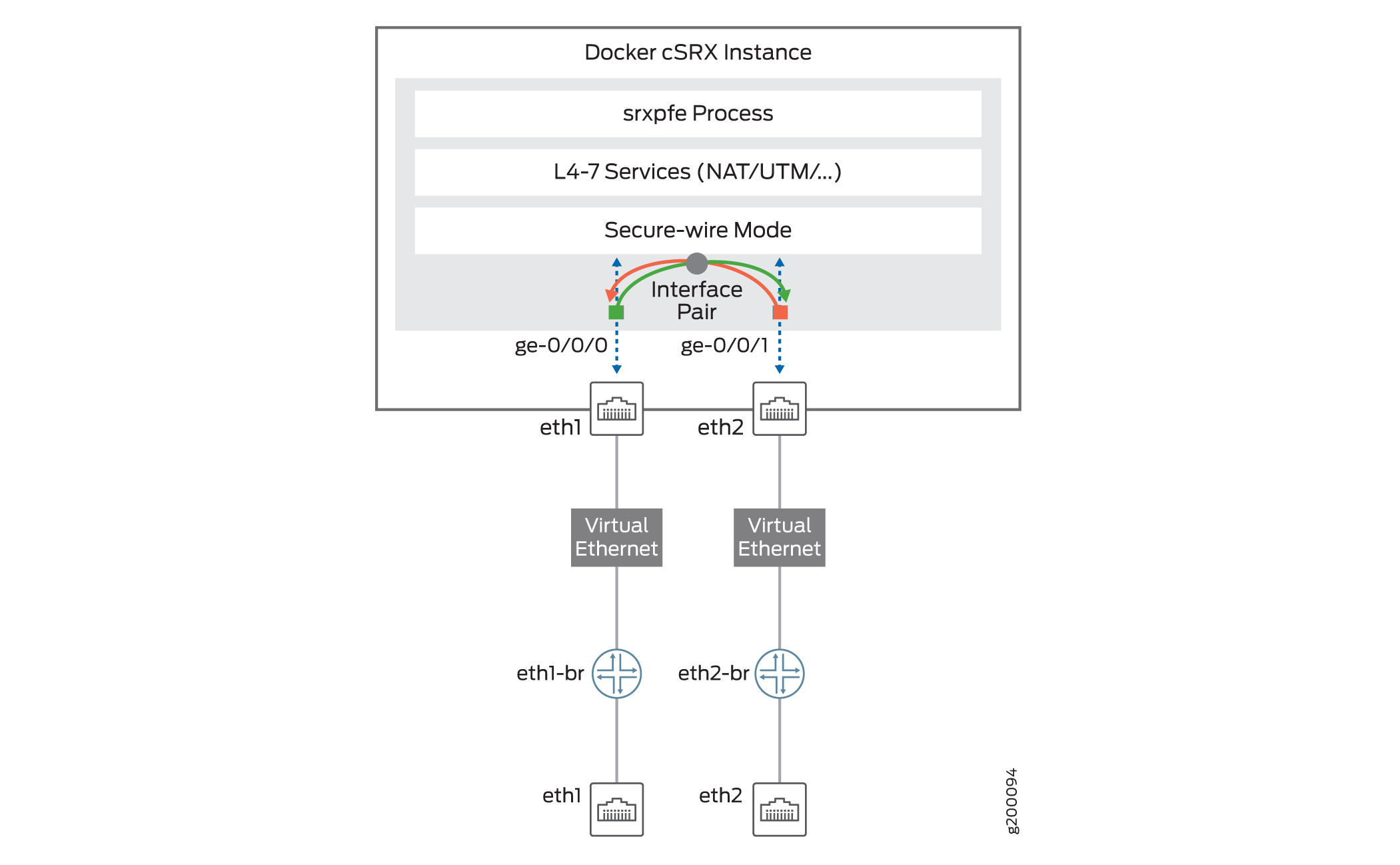

El firewall de contenedor de firewall de contenedor cSRX permite una seguridad avanzada en el borde de la red en un entorno virtualizado de múltiples tenencias. El firewall de contenedor cSRX ofrece funciones de seguridad avanzadas de capa 4 a 7, como firewall, SPI y AppSecure. El contenedor de firewall de contenedor cSRX también ofrece una interfaz adicional para administrar el firewall de contenedor cSRX. Cuando el firewall de contenedor cSRX funciona en modo de cable seguro de capa 2, las tramas entrantes de capa 2 desde una interfaz pasan por el procesamiento de la capa 4 a 7 según los servicios configurados de firewall de contenedor cSRX. Luego, el firewall de contenedor cSRX envía las tramas fuera de la otra interfaz.

Inicie la instancia del firewall de contenedor cSRX en modo secure-wire mediante el siguiente comando:

root@csrx-ubuntu3:~/csrx# docker run -d --privileged --network=mgt_bridge -e CSRX_FORWARD_MODE="wire" --name=<csrx-container-name> <csrx-image-name>

Como parte de la configuración del contenedor de Docker, debe conectar el contenedor del firewall de contenedor cSRX a tres redes virtuales: una red virtual para sesiones de administración fuera de banda y las otras dos redes virtuales para recibir y transmitir tráfico de datos. Consulte Instalación del firewall de contenedor cSRX en un servidor Linux sin sistema operativo.

La Figura 1 muestra el firewall de contenedor cSRX que funciona en modo de cable seguro. Es un ejemplo de cómo un contenedor de firewall de contenedor cSRX se une a una red externa. En esta ilustración, el firewall de contenedor cSRX eth1 se puentea con NIC eth1 físico del host y el firewall de contenedor cSRX eth2 está puenteado con NIC eth2 físico del host.

secure-wire

secure-wire

La Figura 2 muestra el firewall de contenedor cSRX que funciona en modo de enrutamiento.

de enrutamiento

de enrutamiento

A partir de Junos OS versión 19.2R1, en modo de enrutamiento, el número predeterminado de interfaces compatibles es de tres y un máximo de 17 interfaces (1 interfaces de administración y 16 de datos).

Antes de la versión 19.2R1 de Junos OS, en modo de enrutamiento, eth0 se asignaba como interfaz de administración fuera de banda, eth1 como ge-0/0/1 y eth2 como ge-0/0/0.

A partir de Junos OS versión 19.2R1, en modo de enrutamiento, con este aumento en el número de interfaces compatibles, la asignación de interfaces ge se reordena de la siguiente manera:

eth0: interfaz de administración fuera de banda

eth1 - ge-0/0/0

eth2 - ge-0/0/1

eth3 - ge-0/0/2

eth4 - ge-0/0/3 y así sucesivamente

Beneficios y usos del firewall de contenedor cSRX

El firewall de contenedor cSRX le permite introducir rápidamente nuevos servicios de firewall, ofrecer servicios personalizados a los clientes y escalar los servicios de seguridad según las necesidades dinámicas. El contenedor de firewall de contenedor cSRX difiere de las máquinas virtuales de varias maneras importantes. Se ejecuta sin sobrecarga del sistema operativo invitado, tiene una huella notablemente más pequeña y es más fácil de migrar o descargar. El contenedor de firewall de contenedor cSRX utiliza menos memoria y su tiempo de aceleración mide en subsegundos, lo que conduce a una mayor densidad a un menor costo. El tiempo de arranque se reduce de varios minutos con un entorno basado en vm a menos de unos pocos segundos para el contenedor de firewall de contenedor cSRX. El firewall de contenedor cSRX es ideal para entornos de nube pública, privada e híbrida.

Algunos de los beneficios clave del firewall de contenedor cSRX en un entorno multiintenente privado o público en contenedores incluyen:

Protección de firewall de estado en el borde del inquilino.

Despliegue más rápido de servicios de firewall en contenedores en sitios nuevos.

Con una huella pequeña y requisitos de reserva de recursos mínimos, el firewall de contenedor cSRX puede escalar fácilmente para mantenerse al día con la demanda máxima de los clientes.

Ofrece una densidad significativamente mayor sin necesidad de reserva de recursos en el host que la que ofrecen las soluciones de firewall basadas en VM.

Flexibilidad para ejecutarse en un servidor Linux sin sistema operativo o En Juniper Networks Contrail.

En la plataforma de nube de Contrail Networking, el firewall de contenedor cSRX se puede utilizar para proporcionar servicios de seguridad diferenciados de capa 4 a 7 para varios inquilinos como parte de una cadena de servicios.

Con el orquestador contrail, el firewall de contenedor cSRX se puede implementar como un servicio de seguridad a gran escala.

Funciones de seguridad de aplicaciones (como SPI y AppSecure).

Funciones de seguridad de contenido de seguridad de contenido (como antispam, Sophos Antivirus, filtrado web y filtrado de contenido).

Autenticación y funciones de firewall de usuario integradas.

Aunque las características de los servicios de seguridad entre el firewall de contenedor cSRX y el firewall virtual vSRX son similares, hay situaciones en las que cada producto es la opción óptima en su entorno. Por ejemplo, el firewall de contenedor cSRX no admite instancias ni protocolos de enrutamiento, funciones de conmutación, aplicaciones de LSP y MPLS, clúster de chasis y funciones de actualización de software. Para entornos que requieren enrutamiento o conmutación, una máquina virtual de firewall vSRX ofrece el mejor conjunto de funciones. Para entornos centrados en servicios de seguridad en un despliegue en contenedores de Docker, el firewall de contenedor cSRX es la mejor opción.

Consulte Características de Junos OS compatibles con el firewall de contenedor cSRX para obtener un resumen de las categorías de características compatibles con el firewall de contenedor cSRX y también un resumen de las características no compatibles con el firewall de contenedor cSRX.

Puede implementar el firewall de contenedor de firewall de contenedor cSRX en los siguientes escenarios:

CPE en la nube: para proveedores de servicios (SP) y proveedores de servicios de seguridad administrados (MSP) donde hay una gran base de suscriptores de sucursales o suscriptores residenciales. Los MSP pueden ofrecer servicios diferenciados a los suscriptores individuales.

Microsegmentación de Contrail: dentro de un entorno de Contrail que ejecuta cargas de trabajo mixtas de máquinas virtuales y contenedores, el firewall de contenedor cSRX puede proporcionar seguridad para el tráfico de las capas 4 a 7, administrado por Security Director.

Nubes privadas: el firewall de contenedor cSRX puede proporcionar servicios de seguridad en una nube privada que ejecuta cargas de trabajo en contenedores y puede incluir la integración de Contrail.

Descripción general de Docker

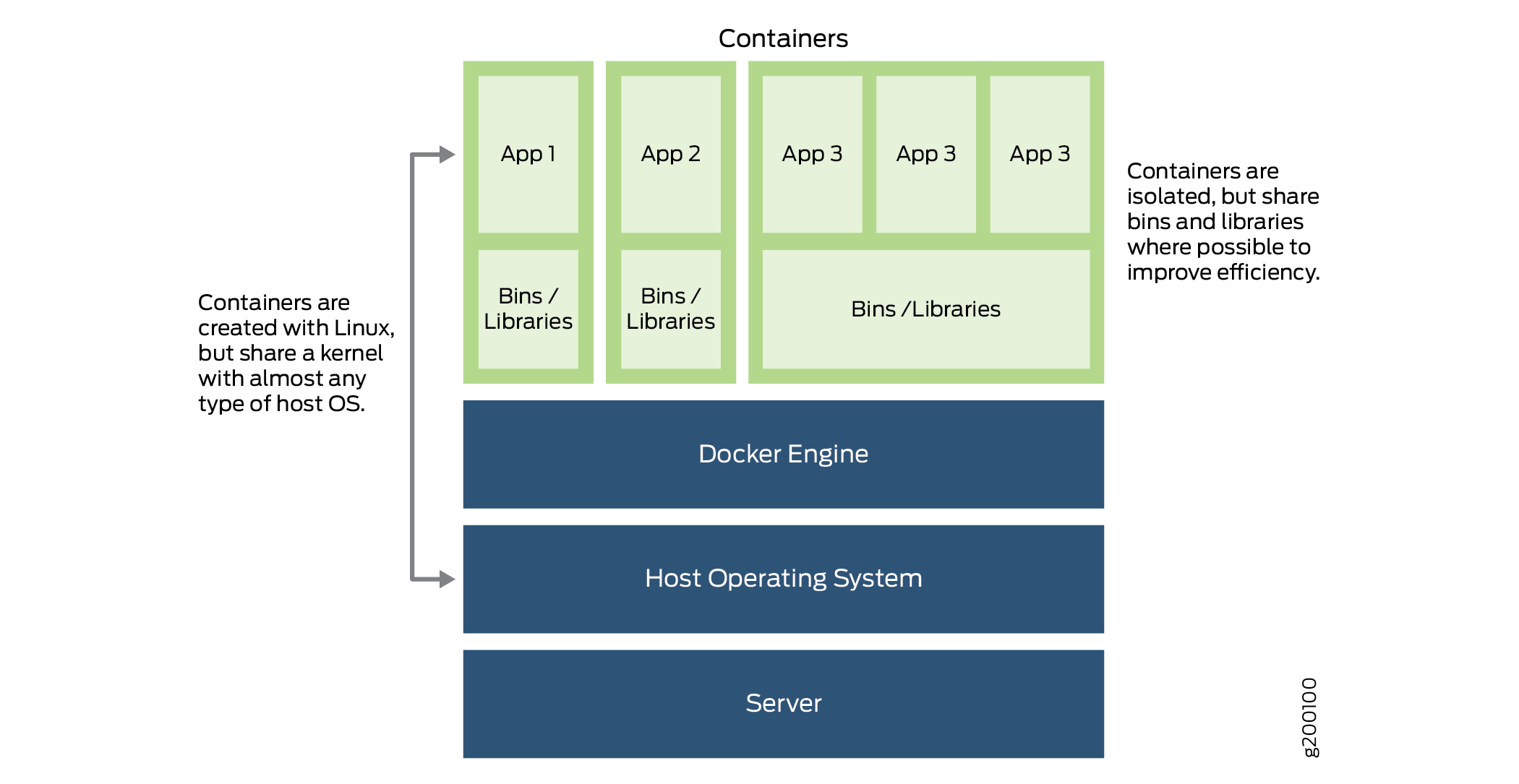

Docker es una plataforma de software de código abierto que simplifica la creación, administración y desmontaje de un contenedor virtual que puede ejecutarse en cualquier servidor Linux. Un contenedor Docker es una plataforma de desarrollo de software de código abierto, con el principal beneficio de empaquetar aplicaciones en "contenedores" para permitirles ser portátiles entre cualquier sistema que ejecute el sistema operativo (OS) Linux. Un contenedor proporciona un enfoque de virtualización a nivel del SISTEMA operativo para una aplicación y dependencias asociadas que permiten que la aplicación se ejecute en una plataforma específica. Los contenedores no son máquinas virtuales, sino entornos virtuales aislados con CPU dedicada, memoria, E/S y redes.

Una imagen de contenedor es un paquete ligero, independiente y ejecutable de una pieza de software que incluye todo lo necesario para ejecutarla: código, tiempo de ejecución, herramientas del sistema, bibliotecas del sistema, configuración, etc. Dado que los contenedores incluyen todas las dependencias de una aplicación, varios contenedores con dependencias en conflicto pueden ejecutarse en la misma distribución de Linux. Los contenedores utilizan las características del kernel de Linux del sistema operativo host, como grupos y aislamiento de espacios de nombres, para permitir que varios contenedores se ejecuten de forma aislada en el mismo sistema operativo de host Linux. Una aplicación en un contenedor puede tener una pequeña huella de memoria, ya que el contenedor no requiere un SO invitado, lo que se requiere con máquinas virtuales, ya que comparte el núcleo del SO de su host Linux.

Los contenedores tienen una alta velocidad de aceleración y pueden tardar mucho menos tiempo en arrancar en comparación con las máquinas virtuales. Esto le permite instalar, ejecutar y actualizar aplicaciones de manera rápida y eficiente.

La Figura 3 proporciona una descripción general de un entorno de contenedor de Docker típico.

docker

docker

Rendimiento de escalabilidad vertical del firewall de contenedor cSRX

Puede escalar el rendimiento y la capacidad de un contenedor de firewall de contenedor cSRX aumentando la cantidad asignada de memoria virtual o la cantidad de sesiones de flujo. La tabla 1 muestra el rendimiento de escalabilidad vertical del firewall de contenedor cSRX aplicado a un contenedor de firewall de contenedor cSRX según sus tamaños compatibles: pequeño, mediano y grande. El tamaño predeterminado para un contenedor de firewall de contenedor cSRX es grande.

Consulte Cambiar el tamaño de un contenedor cSRX para ver el procedimiento sobre cómo escalar el rendimiento y la capacidad de un contenedor de firewall de contenedor cSRX cambiando el tamaño del contenedor.

Tamaño del firewall de contenedor cSRX |

Sobrecarga de memoria física |

Número de sesiones de flujo |

Versión presentada |

|---|---|---|---|

Pequeño |

256 Mb |

8K |

Junos OS versión 18.1R1 |

Medio |

1G |

64K |

|

Grande |

4G |

512 mil |