EN ESTA PÁGINA

Arquitecturas de despliegue de SD-WAN de Contrail

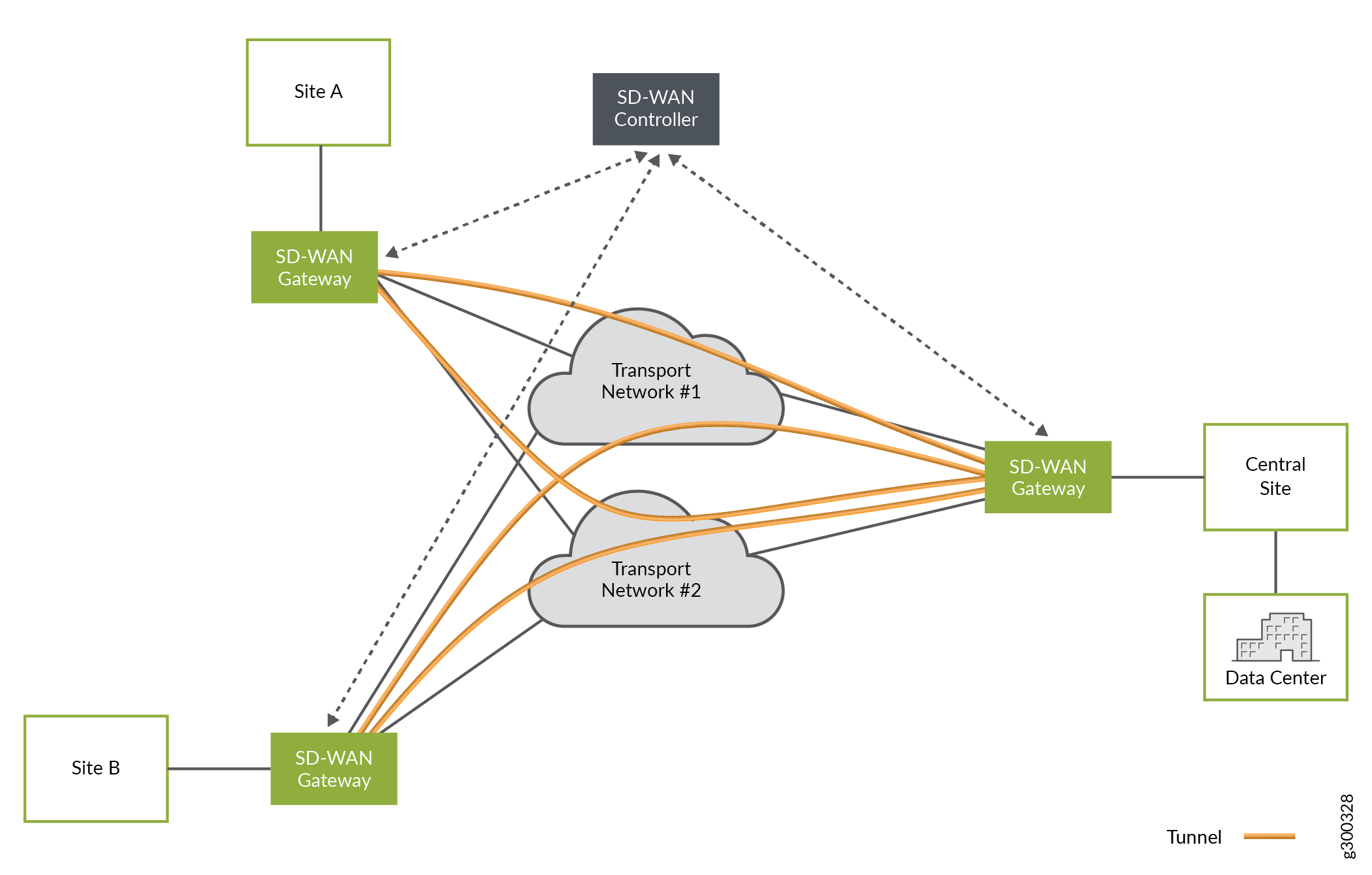

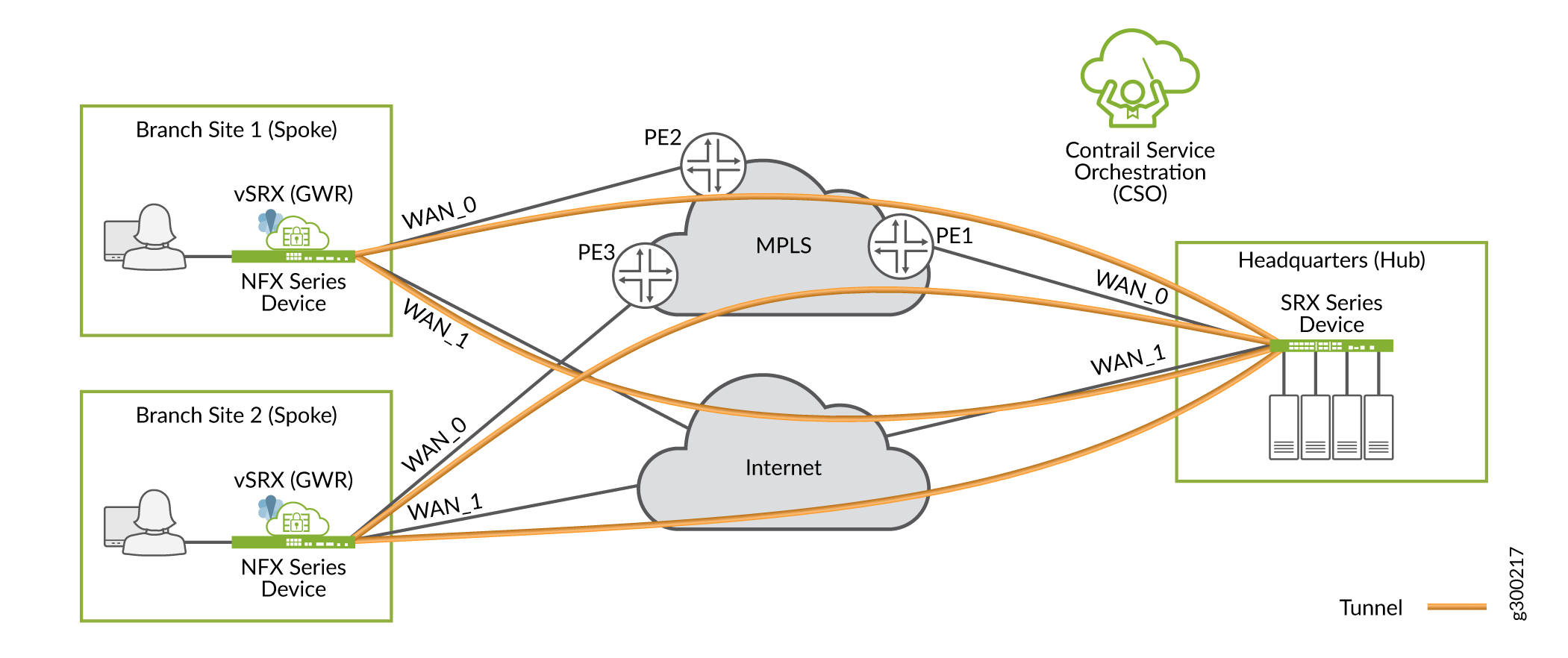

Una implementación de SD-WAN ofrece una forma flexible y automatizada de enrutar el tráfico de un sitio a otro. Como se muestra en la Figura 1, una arquitectura SD–WAN básica incluye solo algunos elementos básicos

Múltiples sitios

Múltiples conexiones entre los sitios que forman la red subyacente

Varios túneles superpuestos

Un controlador

de SD-WAN

de SD-WAN

El controlador SD-WAN, integrado en CSO, actúa como una capa de orquestación y proporciona una interfaz, lo que permite al operador configurar y administrar los dispositivos en los sitios.

Arquitectura de referencia de Contrail SD-WAN

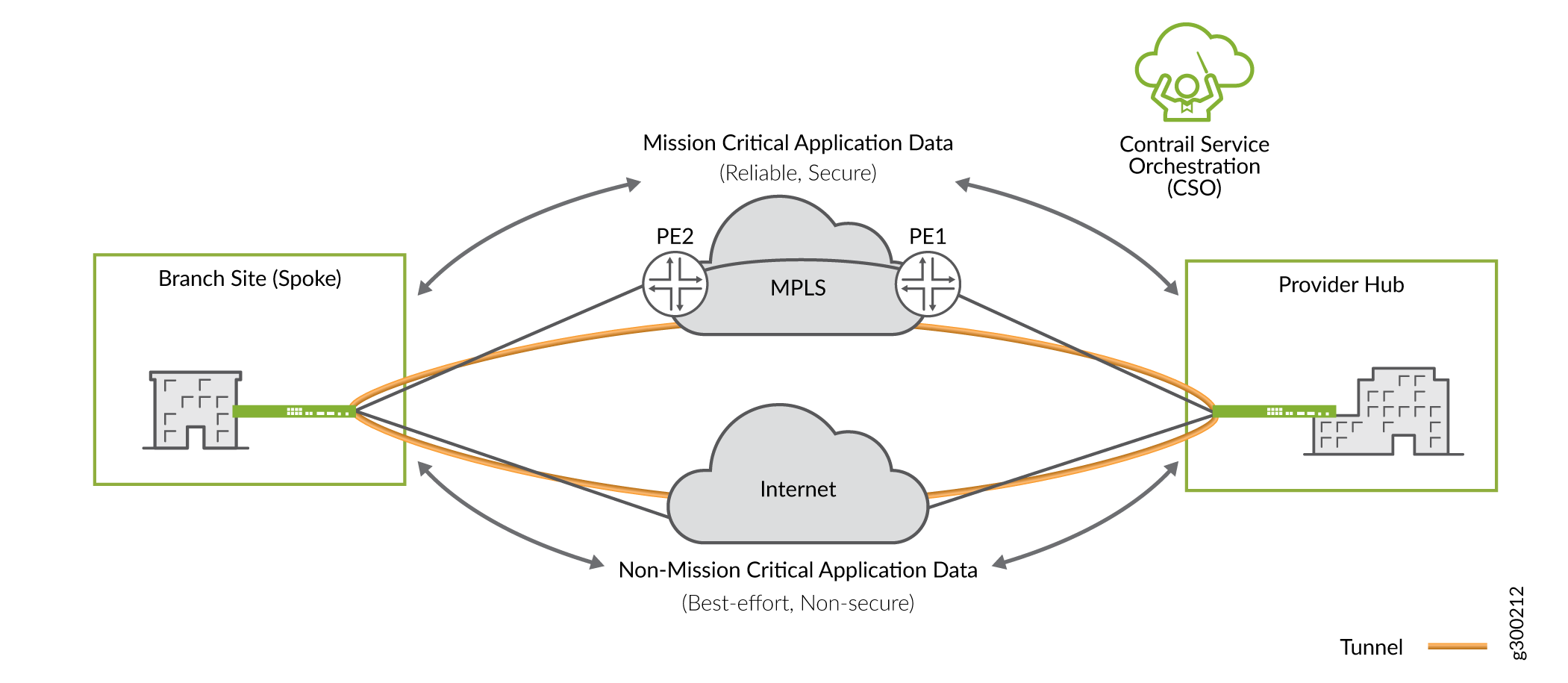

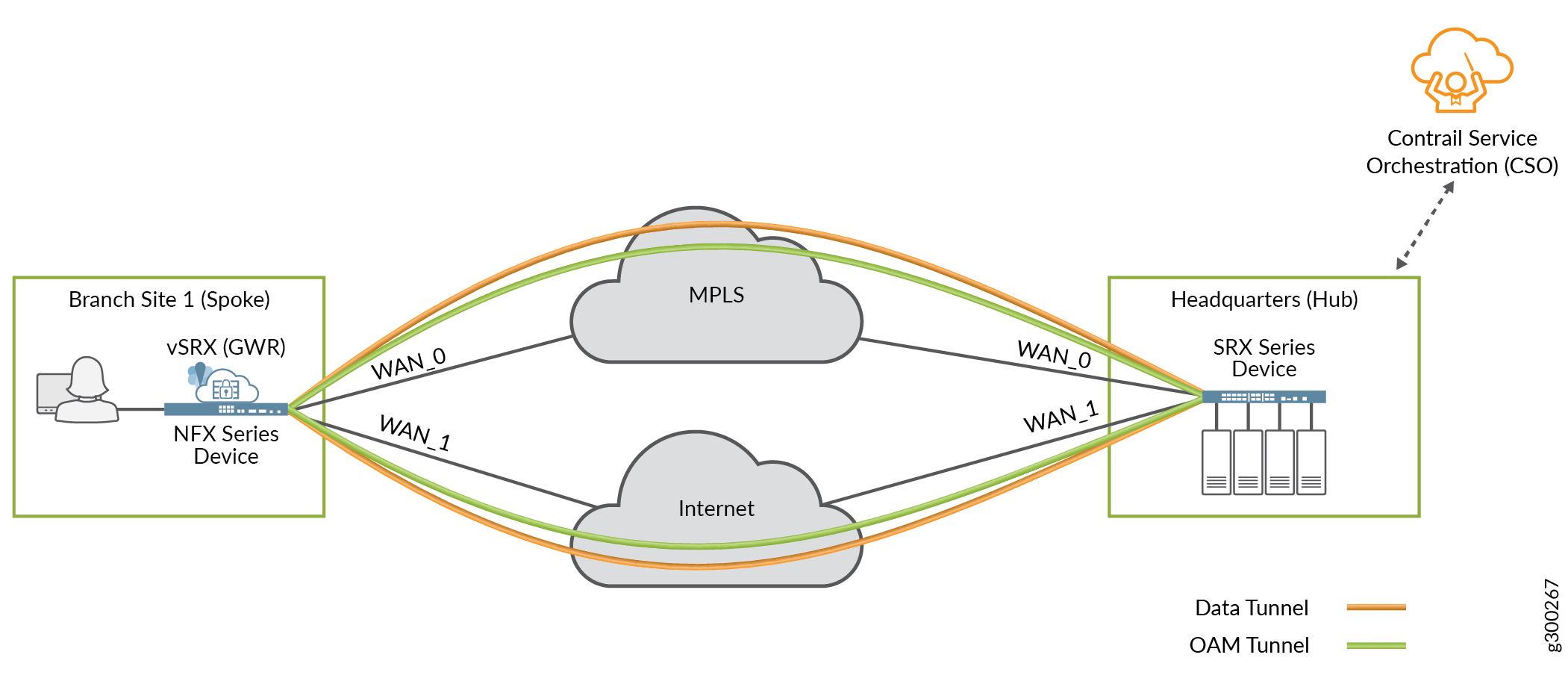

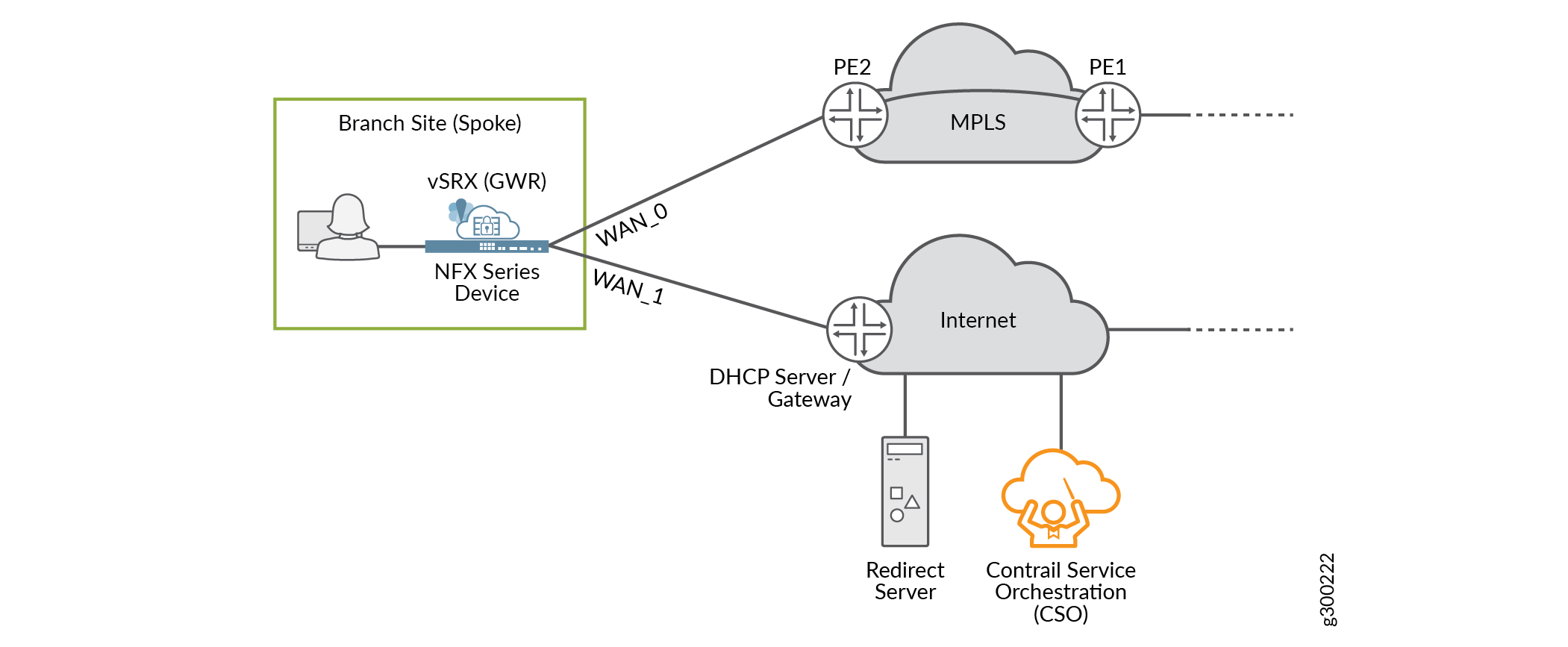

La arquitectura de la solución Contrail SD–WAN de Juniper Networks, que se muestra en la figura 2 , utiliza una topología radial con dispositivos CPE ubicados en las sucursales del cliente. En el lado local del sitio, los dispositivos CPE se conectan a segmentos LAN y participan en protocolos de enrutamiento dinámico con otros dispositivos LAN. En el lado de la WAN, los dispositivos CPE se conectan a través de dos o más vínculos a un dispositivo concentrador de proveedor. Dado que el modelo SD-WAN utiliza una topología radial, el tráfico viaja de un sitio a otro a través del concentrador del proveedor. De forma predeterminada, el tráfico que va a Internet también fluye a través del dispositivo concentrador del proveedor.

Las funciones de orquestador y controlador de SD-WAN se implementan a través del software Contrail Service Orchestration (CSO) de Juniper Networks. La plataforma CSO utiliza políticas y parámetros de SLA para diferenciar y dirigir los flujos de tráfico a través de las rutas disponibles según se desee.

Las siguientes secciones describen estos elementos arquitectónicos con más detalle.

Dispositivos radiales

El dispositivo CPE en la sucursal de un cliente empresarial actúa como un dispositivo radial en el modelo SD-WAN. El dispositivo también actúa como un enrutador de puerta de enlace, proporcionando conectividad desde el sitio de sucursal a otros sitios de la red de inquilinos y a Internet. Hay dos tipos de dispositivos radiales: radiales locales y radiales en la nube.

Dispositivos radiales locales

Los dispositivos radiales locales pueden ser dispositivos de la serie NFX o firewalls específicos de la serie SRX.

Plataforma de servicios de red de la serie NFX

Una plataforma de servicios de red de la serie NFX utilizada como dispositivo radial local puede alojar una variedad de VNF de múltiples proveedores, admitir el encadenamiento de servicios y ser administrada por software de orquestación en la nube. Los dispositivos de la serie NFX eliminan las complejidades operativas de implementar múltiples dispositivos de red físicos en las instalaciones de un cliente y ofrecen una mejora sustancial con respecto a los dispositivos CPE tradicionales de una sola función.

Un VNF clave compatible con la plataforma de la serie NFX es el firewall virtual vSRX. En la solución SD–WAN de Contrail, la instancia de firewall virtual vSRX con capacidades de enrutamiento y conmutación realiza la función de enrutador de puerta de enlace. También proporciona los mismos servicios de seguridad con muchas funciones que se encuentran en los firewalls estándar de la serie SRX. En la tabla 1 se muestra el hardware de la serie NFX que se puede implementar como dispositivo radial local.

El NFX150 cuenta con un firewall SRX integrado en lugar de la funcionalidad de firewall virtual vSRX que se encuentra en otros dispositivos de la serie NFX.

Plataforma |

Modelos admitidos |

|---|---|

Plataforma de servicios de red NFX150 |

|

Plataforma de servicios de red NFX250 |

|

Dispositivos serie SRX y firewalls virtuales vSRX

Se puede utilizar un dispositivo de seguridad físico de la serie SRX en lugar de la plataforma de la serie NFX para proporcionar la función de enrutador de puerta de enlace, al igual que una instancia de firewall virtual vSRX instalada en un servidor. En la Tabla 2 se muestran el hardware SRX y los firewalls virtuales del Firewall virtual vSRX que se pueden implementar como dispositivos radiales locales.

Plataforma |

Modelos admitidos |

|---|---|

Serie SRX |

|

Firewalls virtuales vSRX |

Firewall virtual vSRX Firewall virtual vSRX 3.0 |

Para obtener la información más actualizada sobre la compatibilidad de hardware y software para CSO, consulte las Notas de la versión de Contrail Service Orchestration.

Dispositivos radiales en la nube

Un dispositivo radial en la nube Contrail SD–WAN, en forma de firewall virtual vSRX, puede ubicarse en una VPC de AWS. El firewall virtual vSRX funciona como un dispositivo radial en la nube; Una vez que el punto final se conecta, actúa como cualquier otro dispositivo radial.

Redundancia hablada

Se pueden utilizar dos dispositivos CPE redundantes en sitios radiales para protegerse contra fallas de dispositivos y enlaces. Para obtener más información, consulte la sección Resistencia y alta disponibilidad. de la Guía de diseño y arquitectura de Contrail SD-WAN.

Dispositivos del concentrador de proveedores

La solución SD–WAN de Contrail admite dos topologías de despliegue (que se analizan más adelante en esta guía): malla dinámica y hub-and-spoke. En una implementación de malla dinámica, cada sitio tiene un dispositivo CPE que se conecta a los demás sitios y al dispositivo del concentrador empresarial. En una implementación radial, hay al menos un dispositivo concentrador de proveedor y uno o más dispositivos radiales.

El dispositivo concentrador del proveedor termina los túneles MPLS/GRE e IPsec de los dispositivos radiales.

Centros de proveedores

En un entorno de proveedor de servicios (SP), el proveedor de servicios hospeda un dispositivo concentrador de proveedor en su red. El dispositivo concentrador del proveedor actúa como punto de presencia (POP) o punto de conexión. Por lo general, es un dispositivo compartido que proporciona funcionalidad de concentrador a varios clientes (inquilinos) mediante el uso de instancias virtuales de enrutamiento y reenvío (VRF). Tanto el administrador del SP como el administrador de OpCo pueden administrar el dispositivo del concentrador del proveedor.Para CSOaaS, Juniper Networks desempeña la función de administrador del SP como usuario cspadmin (o equivalente). El administrador del SP puede asignar a un usuario la función de administrador del OpCo, pero el administrador del OpCo no tiene privilegios de administrador del SP.En la tabla 3 se enumeran los dispositivos del concentrador de proveedores admitidos en un entorno de SD-WAN de CSO.

Rol |

Tipos de dispositivos compatibles |

|---|---|

Centro de proveedores |

|

Para obtener la información más actualizada sobre la compatibilidad de hardware y software para CSO, consulte las Notas de la versión de Contrail Service Orchestration.

Redundancia del Centro de proveedores

Se pueden usar dos dispositivos concentrador de proveedor redundantes en un POP para proteger contra fallas de dispositivos y vínculos, y para proporcionar multiconexión ascendente para sitios radiales. Para obtener más información, consulte el tema Resistencia y alta disponibilidad de esta guía.

Sitios y dispositivos de Enterprise Hub

Se puede desplegar un tipo especial de dispositivo radial, denominado dispositivo concentrador empresarial, como CPE en un sitio radial local. SRX1500, SRX4100 y SRX4200 dispositivos pueden cumplir esta función. El sitio radial que funciona de esta manera debe configurarse como un sitio de centro empresarial durante la creación del sitio. La creación de un sitio de Enterprise Hub abre funciones adicionales para el sitio:

Puede actuar como punto de anclaje para las comunicaciones de sitio a sitio en la red del cliente.

Puede actuar como el nodo central de ruptura para la red del cliente.

Ofrece un departamento especializado llamado departamento de centro de datos.

Admite segmentos de LAN dinámica del centro de datos con importaciones de rutas BGP y OSPF, incluidas las rutas predeterminadas, desde el dispositivo LAN de capa 3.

Permite que los perfiles de desglose basados en la intención creen un comportamiento de desglose granular basado en el departamento, la aplicación, el sitio, etc.

En un entorno empresarial, el centro empresarial es propiedad del cliente (inquilino) y generalmente reside dentro de un centro de datos empresarial. Solo los sitios radiales del cliente pueden conectarse al dispositivo Enterprise Hub. Los administradores de OpCo y los administradores de inquilinos pueden administrar el centro empresarial. En la tabla 4 se enumeran los dispositivos de concentrador empresarial compatibles con un entorno de SD-WAN de CSO.

Rol |

Tipos de dispositivos compatibles |

|---|---|

Centro empresarial |

|

Para obtener la información más actualizada sobre la compatibilidad de hardware y software para CSO, consulte las Notas de la versión de Contrail Service Orchestration.

Red subyacente (física)

La red subyacente incluye la conectividad física entre dispositivos en el entorno SD-WAN. Esta capa de la red no tiene conocimiento de los segmentos LAN del cliente, simplemente proporciona accesibilidad entre dispositivos locales.

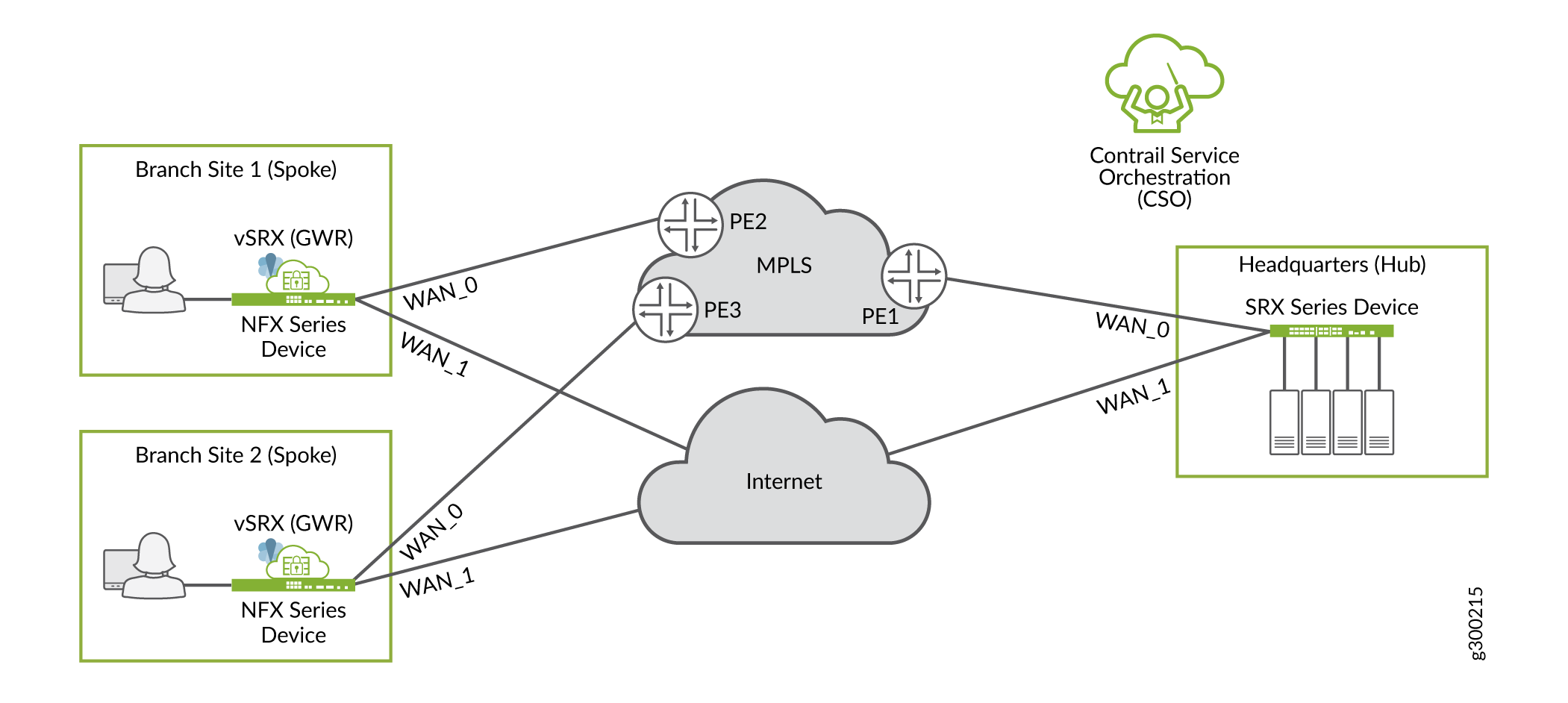

La figura 3 muestra un ejemplo de red subyacente para una implementación de SD-WAN radial (los detalles se aplican igualmente a una configuración de malla dinámica). Por lo general, cada sitio radial tiene varias rutas al sitio central; en este caso, uno a través de la nube privada de MPLS y otro a través de Internet.

subyacente de SD-WAN

subyacente de SD-WAN

Cada dispositivo (o sitio) local puede tener hasta cuatro vínculos WAN, incluido un vínculo satelital que se puede usar para OAM. Durante la configuración, CSO identifica las interfaces orientadas a la WAN de los dispositivos como WAN_0 a través de WAN_3.

Tenga en cuenta que:

Las interfaces WAN pueden estar etiquetadas o no etiquetadas como VLAN, según los requisitos de diseño.

Las interfaces orientadas a Internet de los dispositivos locales se pueden conectar a diferentes redes de proveedores de servicios.

Opciones de acceso a WAN

Cada tipo de acceso WAN que se enumera a continuación se puede usar para tráfico ZTP, de datos u OAM. Todos los enlaces se pueden aprovechar para el tráfico de datos simultáneamente.

MPLS

Ethernet

LTE (en inglés)

Nota:Acceso WAN LTE compatible con un dongle en dispositivos de la serie NFX250.

Acceso WAN LTE compatible mediante una interfaz integrada en dispositivos de la serie NFX150.

Acceso WAN LTE compatible con un mini-PIM en la ranura 1 de los dispositivos de la serie SRX300.

Todas las interfaces LTE mencionadas anteriormente son compatibles con ZTP.

Solo se admite para despliegues de SD-WAN radiales con CPE único.

Se admiten implementaciones NAT restrictivas y de cono completo.

No se admiten configuraciones de CPE dual.

La configuración de LTE APN se puede localizar para la región de instalación durante el proceso ZTP.

ADSL/VDSL (compatibilidad con ADSL/VDSL para vínculos WAN y ZTP en dispositivos de la serie NFX a partir de la versión 4.0.0 de CSO, y compatibilidad con ADSL en la línea de puertas de enlace de servicios SRX300 a partir de la versión 5.2.0 de CSO).

Banda ancha

MPLS y banda ancha

Enlace satelital

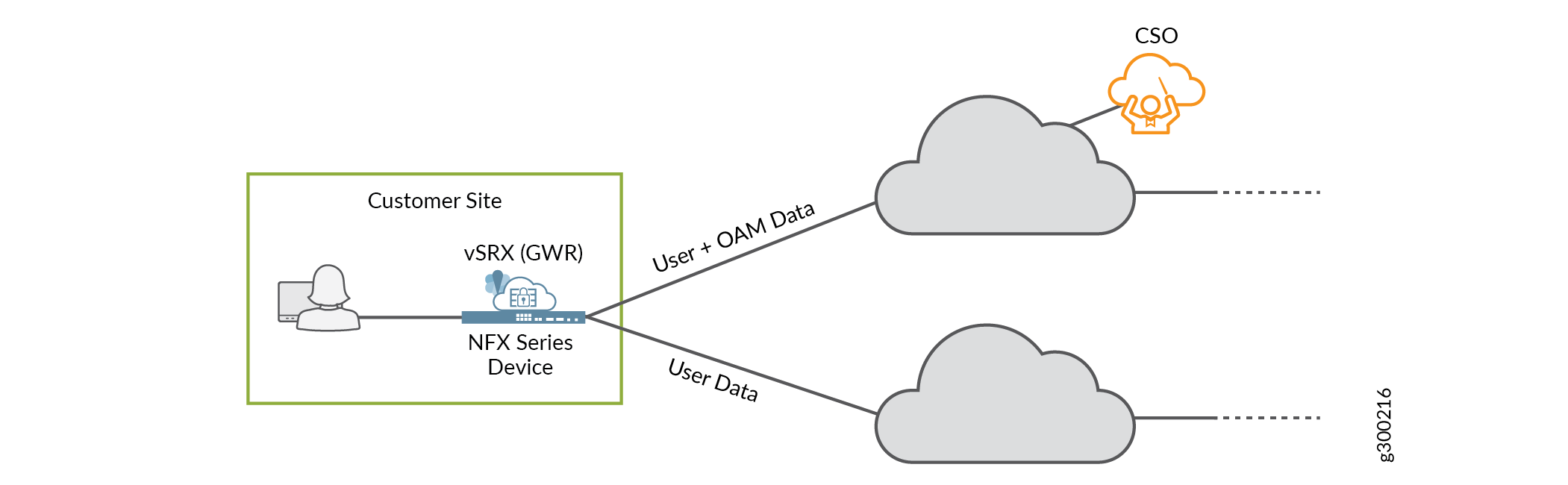

Tipos de interfaz WAN: datos y OAM

Las interfaces WAN se utilizan principalmente para enviar y recibir tráfico de usuarios (datos). También se debe usar al menos una de las interfaces WAN para el tráfico de administración (OAM). La interfaz OAM se usa para comunicarse con CSO y permite que CSO administre el dispositivo local.

La figura 4 ilustra estos dos tipos de interfaz.

interfaz WAN

interfaz WAN

Tenga en cuenta que:

La interfaz OAM del dispositivo local debe poder comunicarse con CSO. La conectividad se puede suministrar estrictamente mediante redes superpuestas orquestadas por CSO. Para esto, no necesita conectividad de red subyacente preexistente. A partir de la versión 5.0.1 de CSO, CSO selecciona automáticamente una dirección IP para la interfaz OAM del dispositivo local. Esto garantiza que la dirección sea única dentro de toda la implementación de CSO y evita errores humanos.

Para garantizar una comunicación segura a través de la WAN, el dispositivo local inicia la conexión con CSO.

Las conexiones iniciadas por dispositivos pueden funcionar en dispositivos NAT intermedios.

La interfaz de datos de usuario y OAM puede utilizar una sola dirección IP para ambas funciones.

Red de superposición (túneles)

La red superpuesta incluye la conectividad de túnel lógico entre dispositivos en el entorno SD–WAN. Esta capa de la red conoce los segmentos LAN del cliente y es responsable de transportar el tráfico de clientes entre sitios.

La figura 5 muestra una red superpuesta para un entorno radial. Cada sitio radial tiene dos túneles para transportar tráfico al sitio central: uno a través de la nube MPLS privada y otro a través de Internet.

radial de SD-WAN

radial de SD-WAN

Los túneles tienen dos opciones de encapsulación: MPLSoGRE o MPLSoGREoIPsec. CSO aprovisiona y establece automáticamente estos túneles como parte del proceso de despliegue.

Topologías de implementación superpuestas

La solución SD-WAN admite topologías de despliegue radiales o de malla dinámica. Una topología de malla dinámica es similar a una topología de malla completa en la que cada sitio es capaz de conectarse directamente a cualquier otro sitio. Pero con la malla dinámica, las conexiones (túneles) se activan bajo demanda, lo que reduce la carga continua en cualquier sitio. Un solo inquilino puede admitir topologías de malla dinámica y hub-and-spoke.

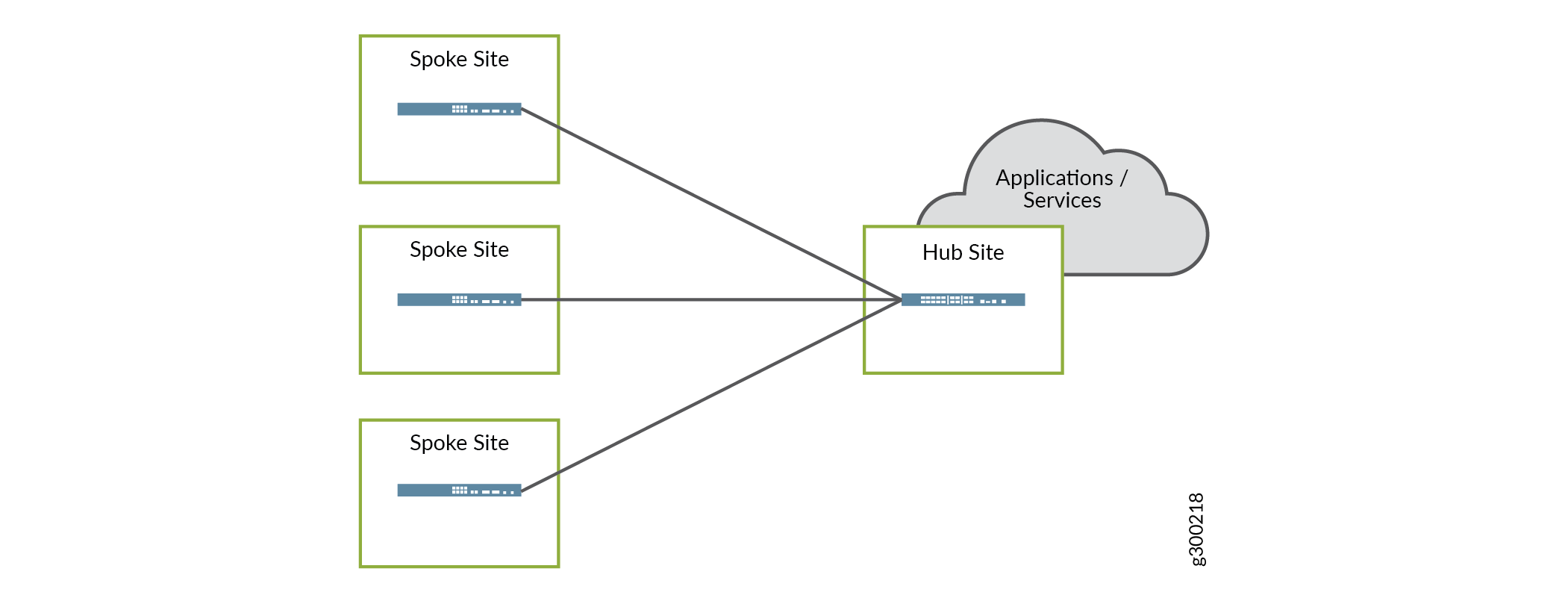

Hub and Spoke

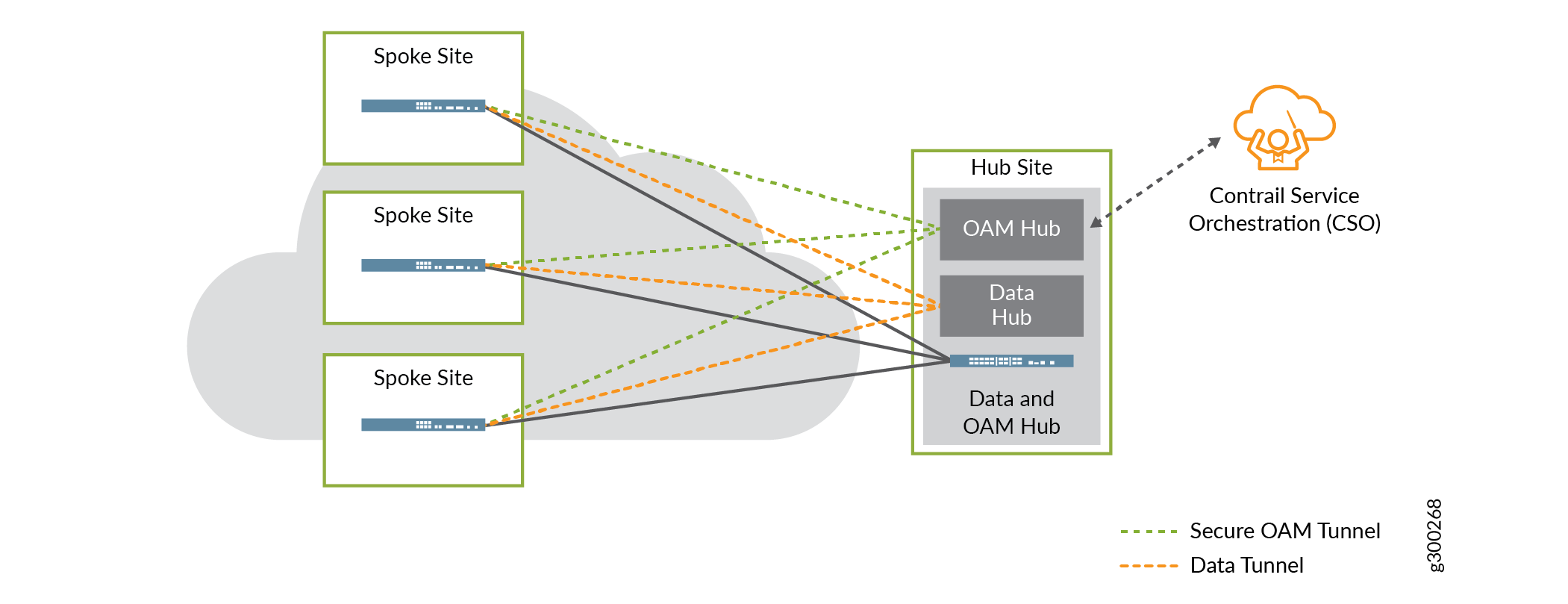

Con la topología radial, todos los sitios radiales están conectados al menos a un sitio radial, como se muestra en la figura 6. Los sitios radiales no pueden comunicarse directamente con otros sitios radiales.

radial de SD-WAN

radial de SD-WAN

Los sitios de concentradores usados pueden ser sitios de concentrador de proveedor o de concentrador de empresa. Cuando se usa un sitio de Enterprise Hub, el concentrador del proveedor (si lo hay) se usa solo como copia de seguridad. Esta topología se prefiere cuando las aplicaciones y los servicios se centralizan en el sitio central.

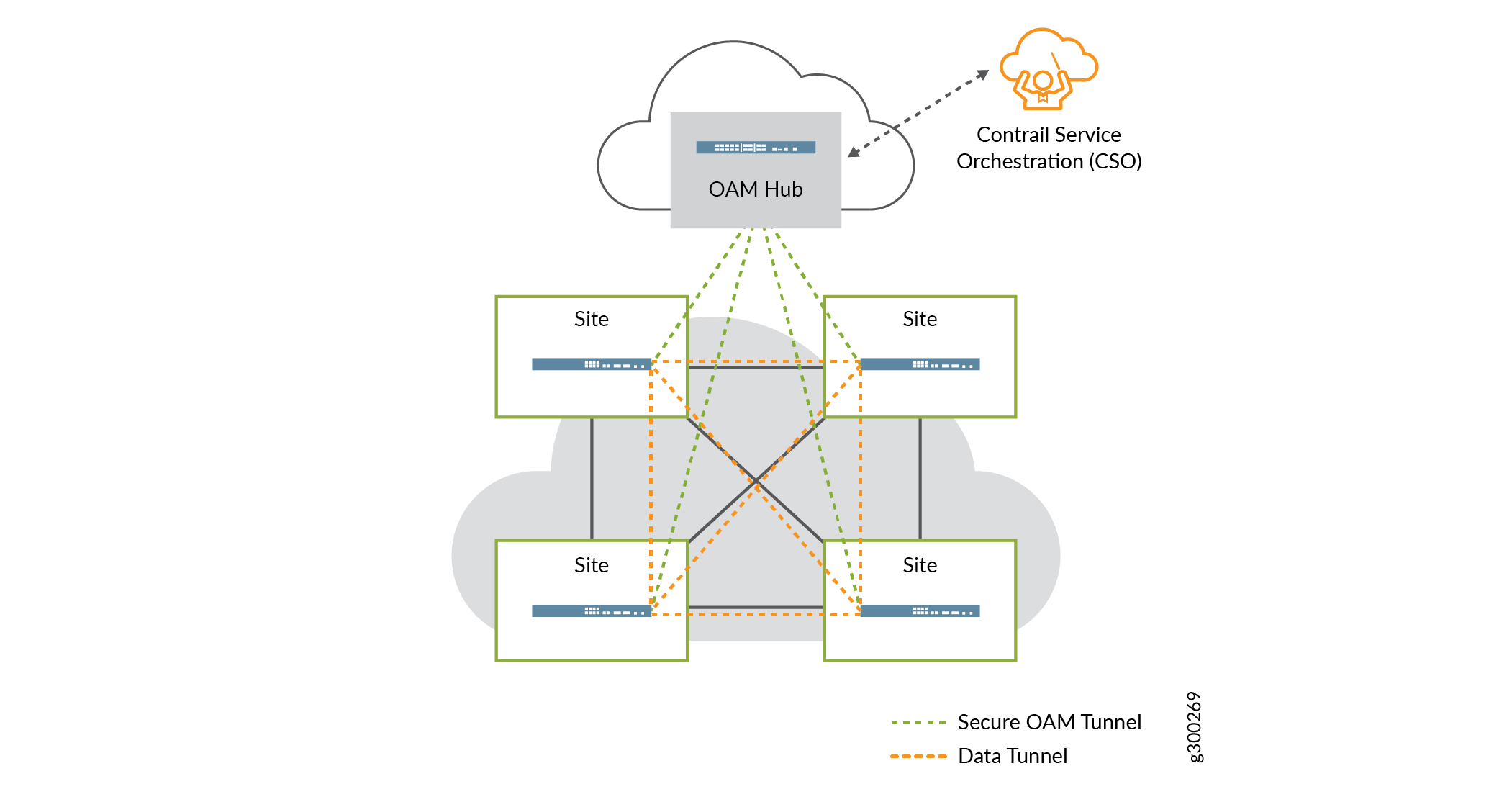

Dynamic Mesh

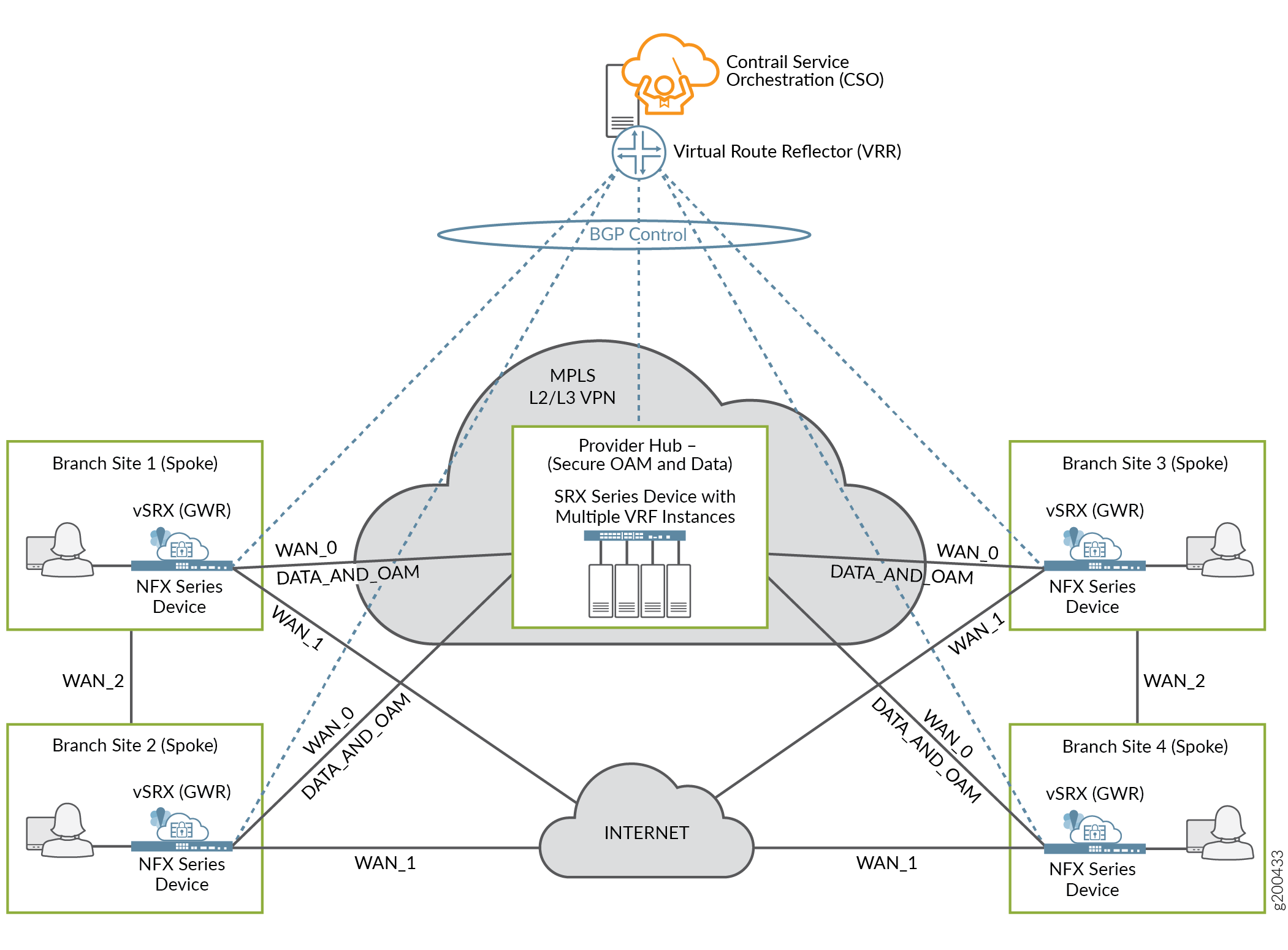

Con la topología de malla dinámica, los túneles de superposición entre los sitios participantes permiten que los sitios se comuniquen directamente entre sí, como se muestra en la figura 7. Aunque la figura muestra la conexión DATA_AND_OAM en el vínculo MPLS, WAN_0, esta función se puede realizar en los vínculos MPLS o de Internet.

Esta topología es adecuada para implementaciones en las que las aplicaciones y los servicios no están centralizados.

Tanto las topologías radiales como las topologías de malla completa requieren agregar una superposición de red OAM segura y, por lo tanto, un concentrador OAM a la implementación.

Cuando se agregan dispositivos radiales a una topología de malla dinámica, el administrador que configura los sitios debe asignar una etiqueta de malla a cada interfaz WAN. Solo dos dispositivos con etiquetas de malla coincidentes pueden formar la conexión VPN para permitir la comunicación. Las interfaces con etiquetas de malla no coincidentes nunca pueden comunicarse directamente.

Orquestación y control

Las funciones de orquestación y controlador se implementan mediante el software Contrail Service Orchestration (CSO) de Juniper. Como se muestra en la Figura 8, el software CSO ofrece una interfaz de usuario basada en web para administrar el entorno SD-WAN. La figura 8 es una imagen de muestra y el número de versión de CSO es solo como referencia.

de inicio de sesión de CSO

de inicio de sesión de CSO

La capa de orquestación de servicios contiene Network Service Orchestrator (NSO). El software de orquestación tiene una visión global de todos los recursos y permite la administración de inquilinos, proporcionando orquestación, visibilidad y monitoreo del tráfico de extremo a extremo. La capa de orquestación de dominio contiene el controlador de servicio de red (NSC). El software de orquestación trabaja junto con el controlador para administrar dispositivos locales (CPE) y proporcionar funcionalidad de administración de topología y ciclo de vida de CPE.

A nivel de usuario, CSO proporciona la interfaz para implementar, administrar y monitorear los dispositivos en la red SD-WAN a través del NSC. A nivel de red, NSC incluye un vRR que permite que cada sitio anuncie sus rutas locales a sitios remotos.

Red OAM segura

Las implementaciones de SD-WAN incluyen una red superpuesta OAM segura para proporcionar comunicaciones seguras de extremo a extremo entre los dispositivos locales y CSO. Para CSOaaS, esto se proporciona automáticamente como parte del servicio.

Como se muestra en la figura 9, los túneles OAM dedicados y cifrados con IPsec permiten que los dispositivos locales envíen tráfico de administración, enrutamiento y registro de forma segura a través de la red a un concentrador de proveedores. A continuación, el hub del proveedor reenvía el tráfico a CSO.

OAM seguros

OAM seguros

- Integración con topologías de despliegue

- Opciones de diseño de OAM Hub

- Notas de uso sobre las opciones de diseño del hub de proveedores

Integración con topologías de despliegue

Tanto la topología de despliegue radial como la de malla dinámica deben usar túneles OAM seguros.

Hub and Spoke

Con la topología radial, cada sitio radial ahora tiene dos conjuntos de conexiones con el sitio del concentrador del proveedor: un túnel de superposición que transporta datos y un túnel de superposición IPsec independiente y dedicado que transporta tráfico OAM, como se muestra en la figura 10.

Malla dinámica

Dado que una topología de malla completa normal no incluiría un dispositivo concentrador para el tráfico de datos, se debe agregar uno. Como se muestra en la figura 11, cada sitio radial tiene una nueva conexión: un túnel de superposición IPsec separado y dedicado que transporta tráfico OAM al concentrador del proveedor.

de malla completa

de malla completa

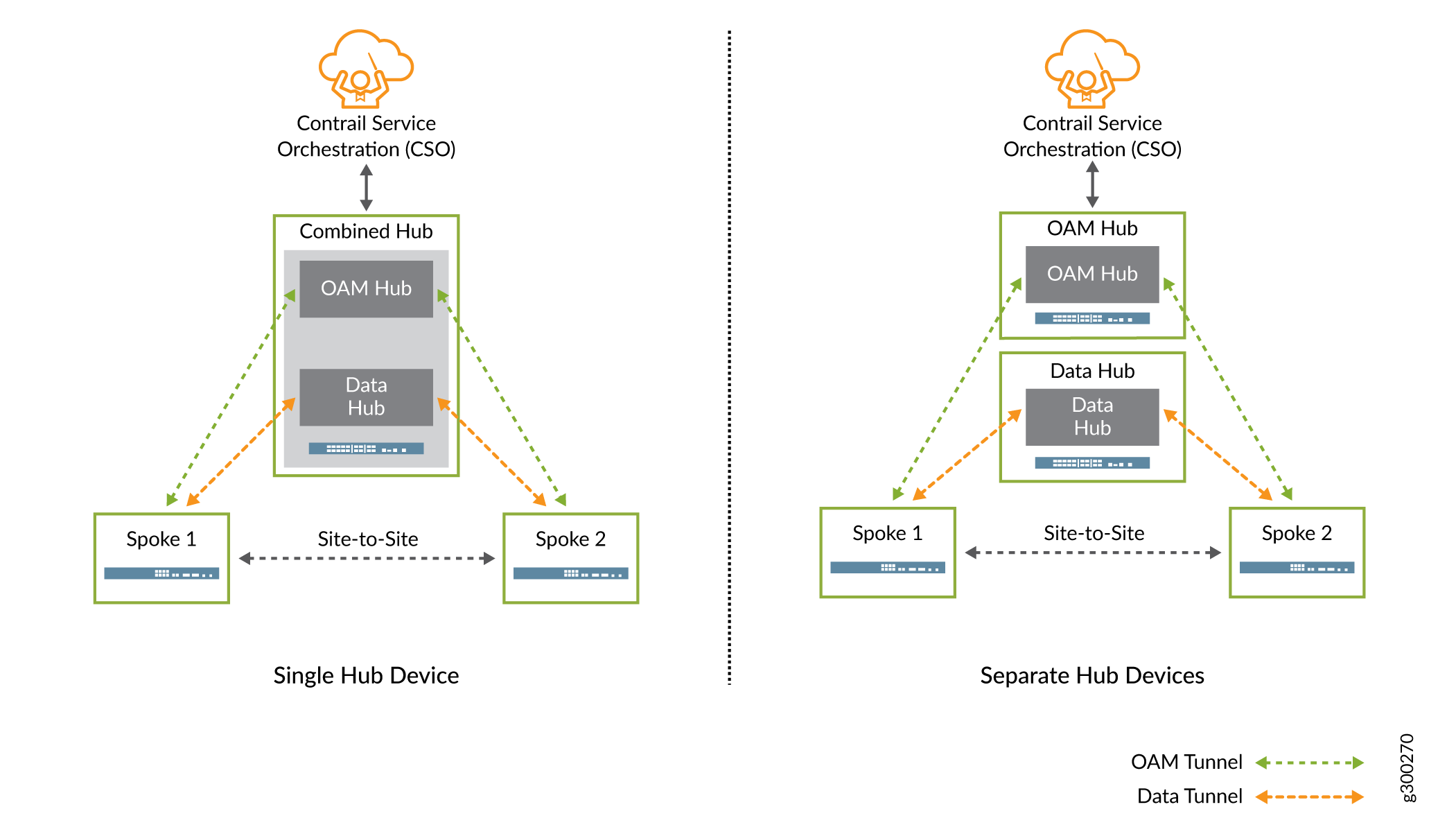

Opciones de diseño de OAM Hub

Hay dos formas de implementar el concentrador de OAM en una implementación de CSO local, según los requisitos de diseño. Como se muestra en la figura 12, las opciones son las siguientes:

Los túneles de datos y OAM terminan en el mismo dispositivo concentrador de proveedor: esta es una buena opción para implementaciones pequeñas, donde el dispositivo de concentrador único puede manejar tanto los datos como el tráfico de OAM.

Los túneles de datos y OAM terminan en dispositivos de concentrador de proveedor independientes: esta opción puede ser útil para implementaciones más grandes en las que se necesitan los recursos del dispositivo concentrador principal para dar servicio a los túneles superpuestos que transportan tráfico de datos; se puede usar un segundo dispositivo de concentrador para terminar los túneles de OAM.

Figura 12: Túneles OAM: Opciones de diseño del hub de proveedores

de diseño del hub de proveedores

Para CSOaaS, el concentrador OAM se proporciona como parte del servicio.

Sin embargo, un administrador de OpCo puede implementar un DATA_ONLY o un OAM_AND_DATA hub. En el caso de un concentrador DATA_ONLY, el concentrador DATA tiene un túnel protegido IPsec al OAM_HUB. En el caso de un concentrador de OAM_AND_DATA, el administrador de OpCo debe configurar la conexión segura IPsec entre el HUB OAM_AND_DATA y CSO.

Notas de uso sobre las opciones de diseño del hub de proveedores

Un concentrador de OAM puede admitir varios inquilinos o puede dedicarse a un solo inquilino.

La conectividad desde los centros del proveedor hasta CSO debe ser privada y segura, ya que no está cubierta por los túneles de OAM.

Se recomienda implementar varios concentradores OAM para la redundancia y para garantizar que no se pierda la administración o la supervisión de los dispositivos locales.

Para CSOaaS, la redundancia del concentrador OAM forma parte del servicio.

Cuando un sitio radial es multiconexión a múltiples dispositivos hub, un túnel OAM debe terminar en cada hub.

Los dispositivos locales que usan NAT son compatibles con las implementaciones radiales.

Aprovisionamiento sin intervención

Una de las características clave de la solución SD–WAN de Contrail es la capacidad de "conectar y reproducir" nuevos dispositivos con radios mediante ZTP (autoinstalación). La siguiente es una lista de alto nivel de los pasos realizados durante ZTP:

Si implementa la versión local de CSO, debe agregar el certificado SSL de CSO adecuado al servidor de redireccionamiento antes de realizar ZTP.

Nota:Si implementa la versión de CSO entregada en la nube, Juniper Networks configurará el servidor de redireccionamiento por usted.

Cuando un dispositivo radial se conecta por primera vez, utiliza un servidor DHCP local para obtener una dirección IP y una información del servidor de nombres.

A continuación, el dispositivo radial se pone en contacto con el servidor de redireccionamiento, que proporciona el nombre DNS y el certificado para la instalación de CSO.

A continuación, el dispositivo radial se pone en contacto con el servidor CSO para obtener su configuración inicial y la actualización del software Junos OS (si es necesario).

CSO versión 4.1 y posteriores incluyen mejoras que reducen el ancho de banda requerido para ZTP a 2 Mbps.

Notas de uso de ZTP

Al menos una de las interfaces WAN del dispositivo debe obtener su dirección IP de un servidor DHCP para que también se le asigne un servidor de nombres DNS y una ruta predeterminada.

Tanto CSO como el servidor de redireccionamiento deben ser accesibles a través de la misma interfaz WAN.

El proceso ZTP se puede ejecutar desde cualquier interfaz WAN en el dispositivo radial, incluido un enlace satelital.

La descarga de la configuración inicial puede requerir una cantidad significativa de tiempo, especialmente en vínculos lentos, debido al tamaño de la configuración y al software Junos OS.

Servidor de redireccionamiento

El servidor de redireccionamiento es un servidor ubicado en Internet, propiedad de Juniper y administrado que forma parte integral del proceso ZTP. El servidor permite que cada dispositivo radial localice y se autentique con su instancia CSO designada. Con la ayuda del servidor de redireccionamiento, el dispositivo radial puede ponerse en contacto con CSO y recibir su configuración inicial, incluida una actualización del software Junos OS (si es necesario).

Para las implementaciones locales de CSO, el administrador configura los puertos WAN en los dispositivos radiales para conectarse tanto a Internet como al servidor de redireccionamiento. En el caso de los CSO entregados en la nube, Juniper Networks se encarga de esta configuración por usted.

En la figura 13, tanto el servidor de redireccionamiento como CSO se encuentran en Internet. El dispositivo radial obtiene y utiliza direcciones IP y otra información proporcionada a través de su interfaz orientada a Internet, y puede llegar tanto al servidor de redireccionamiento como al CSO a través de esa misma interfaz WAN.

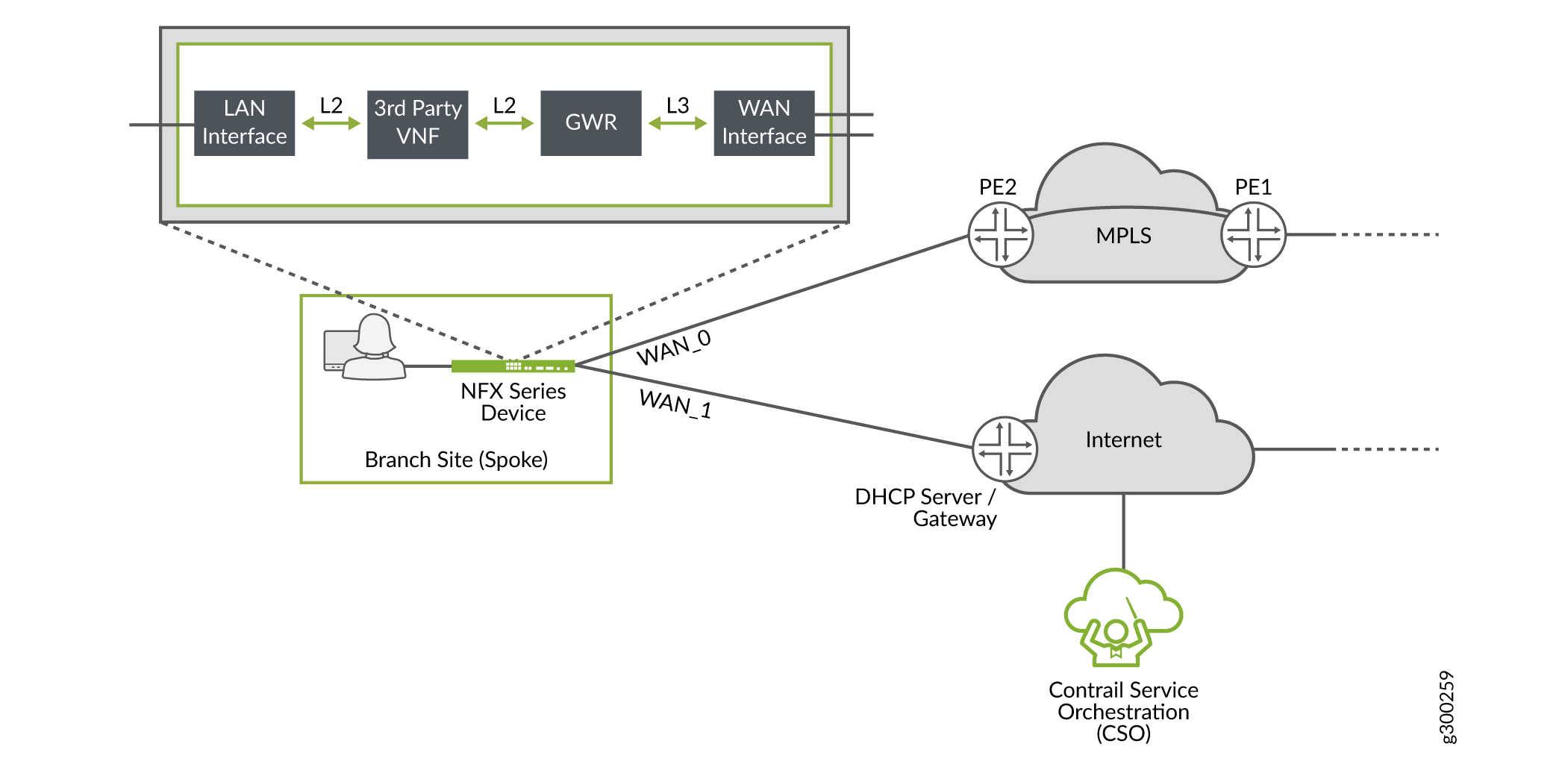

Encadenamiento de servicios en Contrail SD-WAN

A partir de CSO versión 4.0, el encadenamiento de servicios está disponible para entornos SD-WAN. El encadenamiento de servicios es un concepto en el que múltiples servicios de red instanciados en software y que se ejecutan en hardware x86 están vinculados o encadenados de extremo a extremo. Esto permite que un dispositivo físico proporcione los servicios normalmente proporcionados por múltiples dispositivos. El encadenamiento de servicios se puede realizar en dispositivos de la serie NFX, como se muestra en la figura 14.

SD-WAN

SD-WAN

A partir de CSO versión 4.0, se admiten las siguientes funciones de red virtual (VNF) de terceros: Fortigate-VM y Single-legged Ubuntu VM.

Actualmente, solo se admite el modo VNF de capa 2 en las cadenas de servicio de SD-WAN.

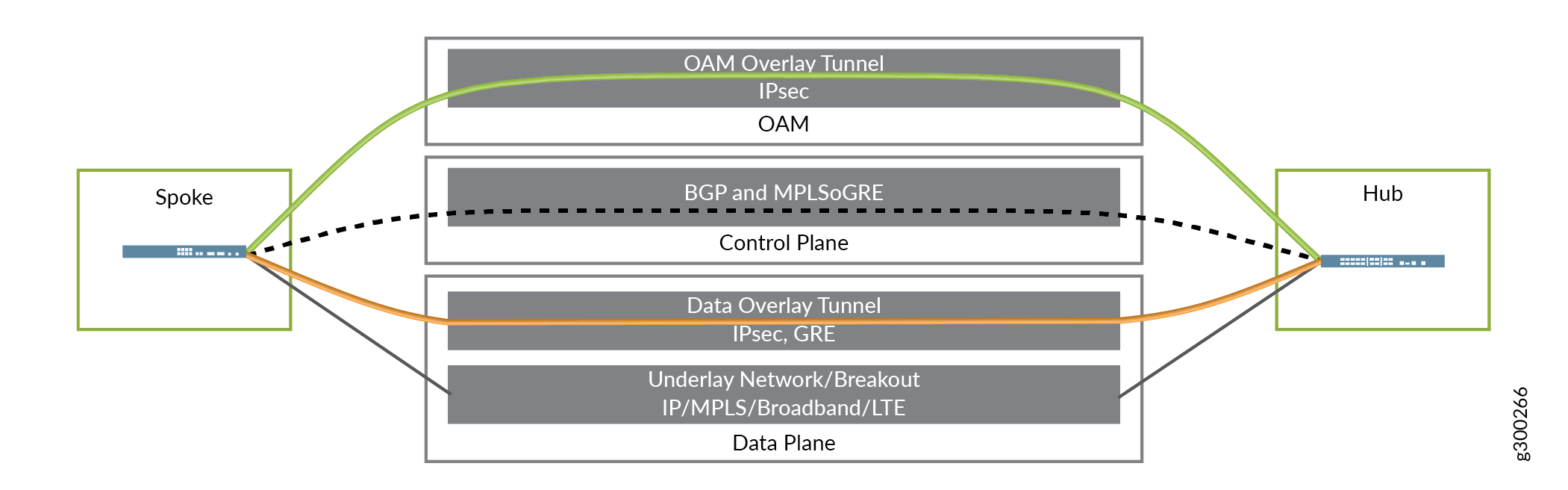

Tres planos, cuatro capas

Para reunir todos los elementos anteriores, la arquitectura de Contrail SD–WAN se puede pensar en tres planos, compuestos por cuatro capas funcionales:

Plano de datos:

Incluye la red subyacente; proporciona conectividad física

Incluye la red superpuesta; Proporciona túneles para el tráfico de datos del inquilino

Plano de control: incluye los protocolos de enrutamiento que fluyen a través de los túneles OAM

Plano de administración: incluye los túneles superpuestos para la red OAM segura

La figura 15 ilustra este concepto.

Tabla de historial de cambios

La compatibilidad con las funciones viene determinada por la plataforma y la versión que esté utilizando. Utilice el Explorador de características para determinar si una característica es compatible con su plataforma.