Configurar el inicio de sesión único con el proveedor de identidad SAML 2.0

El inicio de sesión único (ISU) es un método de autenticación que le permite iniciar sesión de forma segura en múltiples aplicaciones y sitios web con un único conjunto de credenciales de inicio de sesión.

El lenguaje de marcado para confirmaciones de seguridad (SAML) es un marco para la autenticación y autorización entre un proveedor de servicios y un proveedor de identidad (DPI). Aquí, la autenticación se intercambia utilizando documentos XML firmados digitalmente. El proveedor de servicios acepta confiar en el IdP para autenticar a los usuarios. A cambio, el IdP genera una aserción de autenticación que indica que un usuario está autenticado.

Beneficios

-

Con la autenticación SAML, puede integrar fácilmente ATP Cloud de Juniper con su IDP corporativo para proporcionar ISU. Si se autentica en su DPI, se autentica automáticamente en ATP Cloud de Juniper. No necesita recordar contraseñas separadas o escribir credenciales cada vez que accede al portal de ATP Cloud de Juniper.

-

Solo admitimos el protocolo SAML para el ISU iniciado por el proveedor de servicios. Juniper ATP Cloud es compatible con SAML 2.0 web ISU perfil como proveedor de servicios.

Paso 1: Configurar las opciones de ISU en IdP

Ejemplo: Configurar ISU con Okta como IdP

En esta sección, se proporcionan instrucciones paso a paso para configurar ISU con Okta como IdP:

-

La información proporcionada en esta sección se basa en el ISU actual con la implementación de SAML por parte de Okta y está sujeta a cambios. Para obtener información más detallada, consulte la documentación de Okta.

- Ya debe tener una cuenta con Okta.

- Debe iniciar sesión como administrador para realizar las siguientes operaciones.

- Inicie sesión en el portal de Okta.

- Vaya a Aplicaciones y haga clic en Aplicaciones > Crear integración de aplicaciones.

- En la sección Método de inicio de sesión, seleccione SAML 2.0 y haga clic en Siguiente.

- Introduzca la configuración general de la aplicación, como el nombre de la aplicación, el logotipo de la aplicación y la visibilidad de la aplicación. Haga clic en Siguiente.

- Configure la configuración de SAML. Para conocer las pautas, consulte la Tabla 1.

- Haga clic en Siguiente.

- Elija si es cliente o socio. Haga clic en Finalizar.

Su aplicación ahora se agrega a Okta. Haga clic en la pestaña Iniciar sesión . El archivo de metadatos IdP de Okta está disponible para su descarga. Puede usar este archivo de metadatos para importar dinámicamente la configuración de ISU de IdP de Okta a ATP Cloud de Juniper.

- Vaya a Directorio > Grupos > Agregar grupo y agregar grupos. Cree grupos independientes para cada rol. Por ejemplo, role_administrator, role_operator, role_observer.

Los nombres de los grupos son importantes. Anote los nombres de los grupos tal como se utilizarán para la asignación de roles de usuario en el portal ATP Cloud de Juniper. Ver Tabla 4

. - Haga clic en el nombre de un grupo y agregue usuarios y aplicaciones al grupo.

- Haga clic en Administrar personas y seleccione los usuarios de la lista. El usuario ahora se agrega de la lista No miembros a la lista de miembros .

- Haga clic en Guardar. El usuario ahora está asignado al grupo.

| Campo |

Descripción |

|---|---|

| Configuración general |

|

| URL de inicio de sesión único |

La ubicación donde se envía la aserción SAML con un HTTP POST. Esto a menudo se conoce como la URL del servicio de consumidor de aserción SAML (ACS) para su aplicación. Ejemplo: https://canada.sky.junipersecurity.net/portal/sso/acs |

| URI de audiencia (ID de entidad SP) |

El identificador único definido por la aplicación que es el público objetivo de la afirmación de SAML. Este es el ID de entidad SP de ATP Cloud de Juniper (un identificador único global). Ejemplo: https://canada.sky.junipersecurity.net |

| Estado de relé predeterminado |

(Opcional) Identifica un recurso de aplicación específico en un escenario de inicio de sesión único iniciado por IdP. En la mayoría de los casos, este campo está en blanco. ATP Cloud de Juniper no admite el ISU iniciado por IdP. Le recomendamos que deje este campo en blanco. |

| Formato de identificación de nombre |

Identifica las reglas y restricciones de procesamiento de SAML para la instrucción de asunto de la aserción. Seleccione el formato de ID de nombre en la lista. Utilice el valor predeterminado de 'Sin especificar' a menos que la aplicación requiera explícitamente un formato específico. Este campo no se utiliza en el portal web de ATP Cloud de Juniper; por lo tanto, conserva el valor predeterminado. |

| Nombre de usuario de la aplicación |

Determina el valor predeterminado para el nombre de usuario de la aplicación de un usuario. El nombre de usuario de la aplicación se utiliza para la declaración de asunto de la afirmación. Seleccione el nombre de usuario de la aplicación en la lista. Este campo no se utiliza en la nube ATP de Juniper; por lo tanto, conserva el valor predeterminado. |

| Configuración avanzada |

|

| Respuesta |

Determina si el mensaje de respuesta de autenticación SAML está firmado digitalmente por el DPI o no. Se requiere una firma digital para garantizar la privacidad absoluta de la información intercambiada por su IdP. Debe establecer este campo en Firmado. |

| Firma de aserción |

Determina si la aserción de SAML está firmada digitalmente o no. Se requiere una firma digital para garantizar que solo su DPI generó la aserción. Debe establecer este campo en Firmado. |

| Algoritmo de firma |

Determina el algoritmo de firma utilizado para firmar digitalmente la aserción y la respuesta SAML. Okta proporciona un algoritmo de firma RSA-SHA256. |

| Algoritmo de resumen |

Determina el algoritmo de resumen utilizado para firmar digitalmente la aserción y la respuesta de SAML. Okta proporciona un algoritmo de resumen SHA256. |

| Cifrado de aserción |

Determina si la aserción SAML está cifrada o no. El cifrado garantiza que nadie más que el remitente y el receptor puedan entender la afirmación. Debe establecer este campo en cifrado solo si planea habilitar Cifrar respuesta SAML en la configuración de ATP Cloud ISU de Juniper. |

| Habilitar cierre de sesión único |

Habilite el cierre de sesión único de SAML. Este campo no se utiliza en la nube ATP de Juniper; por lo tanto, conserva el valor predeterminado. |

| Gancho en línea de aserción |

Este campo está deshabilitado. Este campo no se utiliza en la nube ATP de Juniper; por lo tanto, conserva el valor predeterminado. |

| Clase de contexto de autenticación |

Identifica la clase de contexto de autenticación SAML para la instrucción de autenticación de la aserción Este campo no se utiliza en la nube ATP de Juniper; por lo tanto, conserva el valor predeterminado. |

| Autenticación de fuerza de honor |

Solicitar al usuario que vuelva a autenticarse, si así lo solicita el proveedor de servicios. Este campo no se utiliza en la nube ATP de Juniper; por lo tanto, conserva el valor predeterminado. |

| ID de emisor de SAML |

ID de emisor de IDP de SAML Este campo no se utiliza en la nube ATP de Juniper; por lo tanto, conserva el valor predeterminado. |

| Instrucciones de atributo |

Al crear una nueva integración SAML o modificar una existente, puede definir instrucciones de atributo personalizadas. Estas instrucciones se insertan en las aserciones de SAML compartidas con ATP Cloud de Juniper.

En la Tabla 2 se proporciona una declaración de atributo de ejemplo. |

| Instrucciones de atributo de grupo (opcional) |

Si su organización de Okta utiliza grupos para categorizar a los usuarios, puede agregar declaraciones de atributos de grupo a la aserción SAML compartida con su aplicación. Los grupos de usuarios se asignan a la instrucción attribute en la respuesta SAML. El atributo group ayuda a identificar qué usuario pertenece a qué grupo.

Puede crear atributos de grupo para role_administrtor, role_observer y role_operator y agregar usuarios al grupo. En la tabla 3 se proporciona una declaración de atributo de grupo de ejemplo. |

| Vista previa de la aserción de SAML |

Haga clic para ver el archivo Xml que se utilizará en la aserción. |

| Nombre | Nombre Formato | Valor |

|---|---|---|

| Nombre | Sin especificar | usuario.firstName |

| apellido | Sin especificar | usuario.apellido |

| Correo electrónico | Sin especificar | user.email |

Los atributos firstname y lastname son opcionales. En la configuración del proveedor de SAML de ISU de ATP Cloud de Juniper, debe establecer un campo obligatorio llamado Atributo de nombre de usuario. Independientemente del valor de atributo que haya planeado establecer en ATP Cloud de Juniper, debe establecer el mismo valor de atributo en IdP de Okta, de lo contrario, se producirá un error en el ISU.

Por ejemplo, si planea establecer el valor del atributo Nombre de usuario en la configuración del proveedor de SAML ISU de Juniper ATP Cloud en user.email, debe establecer el mismo atributo en IdP de Okta con el valor del atributo como user.email.

| Nombre |

Formato de nombre |

Filtro |

|

|---|---|---|---|

| función |

Sin especificar |

contiene |

función |

| Mapeo de roles en Okta | Mapeo de roles en Juniper ATP Cloud Portal |

|---|---|

| role_administrator |

Establezca el campo Administrador en role_administrator cuando configure ISU opciones en Juniper portal de ATP Cloud. |

| role_operator |

Establezca el campo Operador en role_operator cuando configure ISU opciones en Juniper portal de ATP Cloud. |

| role_observer |

Establezca el campo Observador en role_observer cuando configure ISU opciones en Juniper portal de ATP Cloud. |

Ejemplo: Configurar ISU con Microsoft Azure como IdP

En esta sección, se proporcionan instrucciones paso a paso para configurar ISU con Microsoft Azure como IdP:

-

La información proporcionada en esta sección se basa en el ISU actual con la implementación de SAML por parte de Microsoft Azure y está sujeta a cambios. Para obtener información más detallada, consulte la documentación de Microsoft Azure.

- Debe tener ya una cuenta con Microsoft Azure.

- Debe iniciar sesión como administrador para realizar las siguientes operaciones.

- Inicie sesión en Azure Portal.

- Haga clic en Azure Active Directory > Aplicaciones empresariales.

- Haga clic en + Nueva aplicación > +Cree su propia aplicación.

- Ingrese el nombre de la aplicación y haga clic en Crear.

La nueva aplicación aparece en la página Todas las aplicaciones.

- Haga clic en el nombre de la aplicación.

- Haga clic en Asignar usuarios y grupos > Agregar usuario o grupo.

Aparece la página Agregar asignación.

- Haga clic en Ninguno seleccionado. Elija los usuarios y grupos de la lista Usuarios y grupos y haga clic en Seleccionar.

Nota:

Cuando asigna un grupo a una aplicación, solo los usuarios directamente en el grupo tendrán acceso. La asignación no se aplica en cascada a grupos anidados.

- Haga clic en Asignar. Para ver ejemplos de usuarios y grupos, consulte la Tabla 5

- Vaya a Administrar > inicio de sesión único > SAML. Configure las opciones según las directrices proporcionadas en la tabla 6.

- Haga clic en Probar para comprobar si ISU funciona.

Nota:

Debe agregar usuarios a Usuarios y grupos antes de poder iniciar sesión.

- Vaya a Seguridad cifrado de token de > > Importar certificado y cargue el certificado de cifrado. El administrador del IDP debe generar y cargar el certificado para habilitar el cifrado de tokens

| Nombre para mostrar | Tipo de objeto | Función asignada |

|---|---|---|

| role_administrator |

Grupo |

Usuario |

| role_observer |

Grupo |

Usuario |

| role_operator |

Grupo |

Usuario |

| Campo |

Descripción |

|---|---|

| Configuración básica de SAML |

|

| Identificador (ID de entidad) |

(Obligatorio) El identificador predeterminado será la audiencia de la respuesta SAML para el ISU iniciado por el DPI. Este valor debe ser único en todas las aplicaciones del inquilino de Azure Active Directory Ejemplo: https://amer.sky.junipersecurity.net |

| URL de respuesta (URL del servicio de consumidor de aserción) |

(Obligatorio) La URL de respuesta predeterminada será el destino en la respuesta SAML para el ISU iniciado por DPI. La URL de respuesta es donde la aplicación espera recibir el token de autenticación. Esto también se conoce como el "Servicio al consumidor de aserción" (ACS) en SAML. Ejemplo: https://amer.sky.junipersecurity.net/portal/sso/acs |

| URL de inicio de sesión |

(Opcional) Esta dirección URL contiene la página de inicio de sesión de esta aplicación que realizará el ISU iniciado por el proveedor de servicios. Déjelo en blanco si desea realizar el inicio de sesión ISU iniciado por IdP. |

| Estado de relé |

(Opcional) El estado de retransmisión indica a la aplicación dónde redirigir a los usuarios después de completar la autenticación, y el valor suele ser una dirección URL o una ruta de acceso URL que lleva a los usuarios a una ubicación específica dentro de la aplicación. El valor de este formulario sólo surte efecto en un flujo de ISU iniciado por IdP. ATP Cloud de Juniper no admite el ISU iniciado por IdP. Le recomendamos que deje este campo en blanco. |

| Atributos y afirmaciones de los usuarios Parámetros que definen qué grupos de control de acceso asociar con ATP. Los grupos de control de acceso se asignan a los roles de ATP de Juniper. |

|

| Identificador único de usuario |

(Opcional) Proporcione el ID de nombre. Ejemplo: user.userprincipalname [nameid-format:emailAddress] |

| +Agregar nueva reclamación |

Defina las notificaciones que usará Azure AD para rellenar los tokens SAML emitidos a ATP Cloud de Juniper. Para agregar una nueva notificación:

Ver Tabla 7.

Nota:

Los atributos givenname y surname son opcionales. En la configuración del proveedor de SAML de ISU de ATP Cloud de Juniper, debe establecer un campo obligatorio llamado Atributo de nombre de usuario. Independientemente del valor de atributo que haya planeado establecer en ATP Cloud de Juniper, debe establecer el mismo valor de atributo en Azure IdP, de lo contrario, se producirá un error en el ISU. Por ejemplo, si tiene previsto establecer el valor del atributo Nombre de usuario en la configuración del proveedor de SAML de ISU de ATP Cloud de Juniper en emailaddress, debe establecer el mismo nombre de atributo en Azure IdP con el valor de atributo como user.mail. |

| + Agregar un reclamo grupal |

Defina las notificaciones de grupo que usa Azure AD para rellenar los tokens SAML emitidos a ATP Cloud de Juniper. Para agregar una nueva notificación de grupo:

|

| Certificado de firma SAML |

|

| Estado |

Muestra el estado del certificado SAML usado por Azure AD para firmar tokens SAML emitidos a la aplicación. |

| Huella digital |

Muestra la huella digital del certificado SAML. |

| Caducidad |

Muestra la fecha de caducidad del certificado SAML. |

| Correo electrónico de notificación |

Muestra la dirección de correo electrónico de notificación. |

| URL de metadatos de federación de aplicaciones |

Muestra la dirección URL de metadatos del IdP de Azure para SAML. Ejemplo: https://login.microsoftonline.com/ff08d407-69c4-4850-9af0-29034d31ab36/federationmetadata/2007-06/federationmetadata.xml?appid=6915f8ab-640a-4e1c-bb67-5e81a14f7898 |

| Certificado (Base64) |

(Opcional) Haga clic para descargar el certificado Base64. |

| Certificado (sin procesar) |

(Opcional) Haga clic para descargar el certificado sin procesar. |

| XML de metadatos de federación |

(Opcional) Haga clic para descargar el documento de metadatos de federación. |

| Algoritmo de firma | Determina el algoritmo de firma utilizado para firmar digitalmente la aserción y la respuesta SAML. Azure proporciona un algoritmo de firma RSA-SHA256. |

| Configurar aplicación (nube ATP de Juniper) |

|

| URL de inicio de sesión |

Muestra la dirección URL de inicio de sesión de Microsoft Azure. Será redirigido a la URL de inicio de sesión para la autenticación. Ejemplo: https://login.microsoftonline.com/ff08d407-69c4-4850-9af0-29034d31ab36/saml2 |

| Identificador de Azure AD |

Muestra el público objetivo de la afirmación SAML. Es el identificador de entidad (un identificador único global) del IdP de Azure. Ejemplo: https://sts.windows.net/ff08d407-69c4-4850-9af0-29034d31ab36/ |

| URL de cierre de sesión |

Muestra la dirección URL de cierre de sesión de Microsoft Azure Este campo aún no se admite en ATP Cloud de Juniper. |

| Nombre del atributo | Origen Valor del atributo | Descripción |

|---|---|---|

| Nombre de pila | usuario.nombre de pila | El atributo givenname se utilizará para asignar el apellido del usuario en ATP Cloud. |

| apellido | usuario.apellido | El atributo surname se utilizará para asignar el apellido del usuario en ATP Cloud. |

| dirección de correo electrónico | usuario.correo | |

| El atributo emailaddress se utilizará para asignar la dirección de correo electrónico del usuario en ATP Cloud. |

Paso 2: Configurar los ajustes de ISU en el portal web de ATP Cloud de Juniper

Consulte Configurar opciones de ISU.

Paso 3: Activar la configuración de ISU

Para activar ISU configuración, inicie sesión en Juniper portal de ATP Cloud, vaya a y haga clic en Activar.

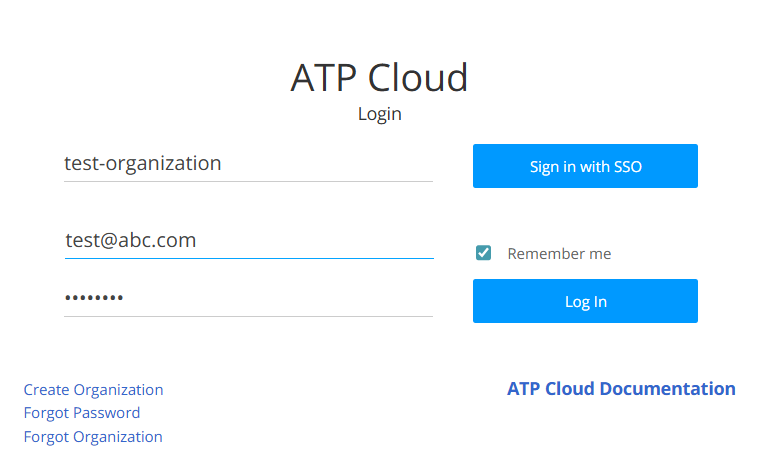

Paso 4: Probar la configuración de ISU

ISU iniciado por un proveedor de servicios (nube ATP de Juniper): inicie sesión en el portal web de la nube ATP de Juniper con ISU. Si inicia sesión en el portal web de ATP Cloud de Juniper antes de autenticarse con IdP ISU, en función de la organización de ATP Cloud, se le redirigirá al portal de IdP para la autenticación. Después de la autenticación con IdP, iniciará sesión en el portal web de ATP Cloud de Juniper.

-

Proveedor de identidad: cuando inicia sesión en la cuenta de ISU de IdP, proporciona una lista de aplicaciones que están integradas con IdP y puede acceder a cualquiera de las aplicaciones. Por ejemplo, si hace clic en la aplicación ATP Cloud de Juniper, se le dirigirá al portal web de ATP Cloud de Juniper.

Solución de problemas de configuración de ISU

Utilice la siguiente información para solucionar errores al utilizar SAML 2.0 con ATP Cloud de Juniper.

- Organización

-

La configuración de ISU se configura por organización. Tanto los usuarios locales como los de SAML pueden coexistir en una organización. De forma predeterminada, el creador de la organización (administrador) es el usuario local.

-

Si se produce un error en el ISU debido a una configuración incorrecta y el usuario del ISU no puede iniciar sesión, póngase en contacto con el creador (administrador) de la organización, que tiene acceso de inicio de sesión local a la organización. El administrador puede iniciar sesión con la URL del portal del cliente de ATP Cloud y corregir la configuración de ISU de la organización.

-

- Mapeo de roles

-

ATP Cloud de Juniper tiene los roles de "administrador", "operador" y "observador" establecidos como parte del caso de uso de creación de perfiles de usuario.

-

Para autenticar usuarios de ATP con IdP, debe tener al menos un grupo en IdP que defina a los usuarios de ATP, que finalmente se asignarán a roles de ATP.

-

Los usuarios pueden crear un grupo de IdP para cada tipo de rol de ATP: 'admin', 'operator', 'observer' y asignar los roles adecuadamente durante la configuración del IdP.

-

Si el grupo de usuarios no coincide con la asignación en IdP, se muestra un mensaje de error para el usuario.

-

- Autentificación multifactor

-

Si el IdP proporciona su propia capacidad de autenticación escalonada, el usuario de ISU será redirigido al sitio de ISU para la autenticación escalonada. La autenticación multifactor en ATP Cloud de Juniper está deshabilitada si el inicio de sesión único está habilitado.

-

Los usuarios locales de la misma organización pueden seguir usando la autenticación multifactor (MFA) de ATP.

-

- Contraseña

-

Los usuarios de ISU que hayan olvidado la contraseña deben iniciar sesión en el sitio de IdP para restablecer la contraseña. Cuando un usuario intenta iniciar sesión ISU proporcionando el nombre de la organización, el portal de ATP Cloud redirigirá al usuario al sitio de IdP para la autenticación. Si se produce un error en la autenticación de usuario en el sitio de IdP. el usuario deberá restablecer la contraseña desde el sitio de IdP.

-

La opción Olvidé mi contraseña en el portal de ATP Cloud de Juniper es para las organizaciones que no están configuradas con ISU.

-