Descripción general de Reverse Shell

Una shell inversa permite al atacante eludir los firewalls y otros mecanismos de seguridad para abrir los puertos al sistema de destino.

Cuando un atacante explota una vulnerabilidad de ejecución de código en el sistema de destino, ejecutará un script que inicia una sesión de shell inverso en el servidor de comando y control (C&C). Les da acceso remoto al sistema comprometido. Los atacantes pueden ejecutar cualquier comando que deseen y obtener su salida del sistema. El firewall de la serie SRX analizará el patrón de tráfico entre el cliente y el servidor durante un breve período para identificar las sesiones de shell inverso. A continuación, tomará la acción correctiva configurada.

Beneficios de la detección de shell inverso

Le ayuda a detectar ataques de shell y prevenir posibles robos de datos.

Para acceder a la página Reverse Shell, vaya a .

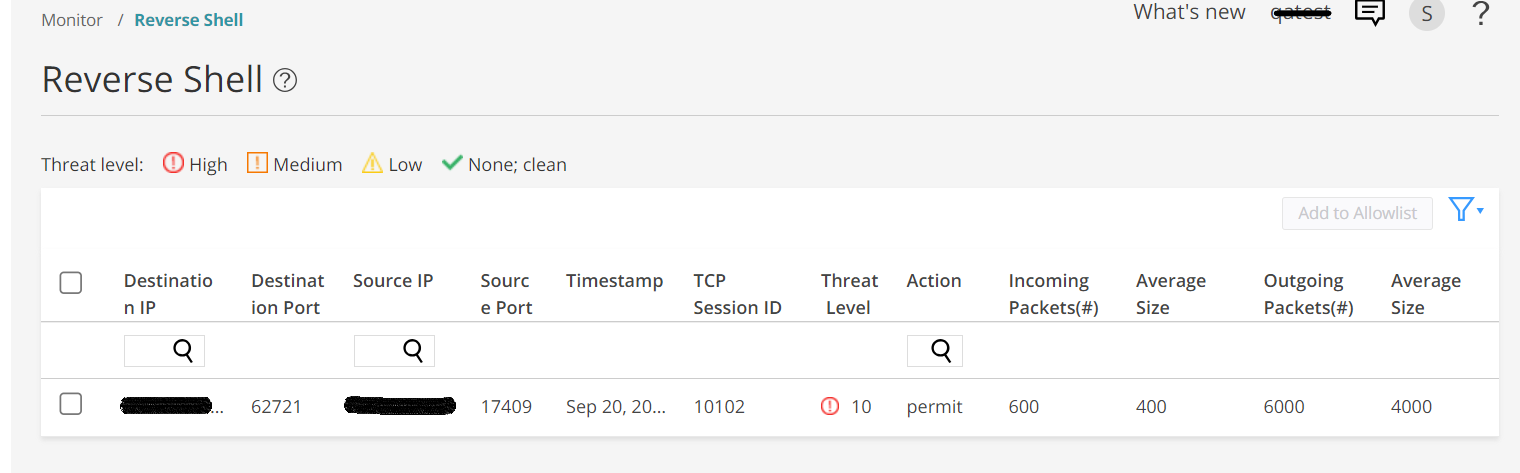

Esta página proporciona una lista de direcciones IP de destino, puertos de destino, direcciones IP de origen y puertos de origen que formaban parte de la comunicación de shell inverso. Consulte la figura 1.

inversa

inversa

| Definición de | campo |

|---|---|

| IP de destino | La dirección IP del servidor C&C del atacante |

| Puerto de destino | El puerto del servidor C&C del atacante |

| IP de origen | La dirección IP del sistema de destino en sesión de shell inverso. |

| Puerto de origen | El puerto que los atacantes usaron para intentar la comunicación de shell inverso. |

| Timestamp | Fecha y hora en que se inicia la sesión de shell inverso. |

| ID de sesión TCP | El ID de sesión asignado al servidor C&C del atacante |

| Nivel de amenaza | El nivel de amenaza del servidor C&C del atacante según el análisis. |

| Acción | La acción realizada en la sesión de shell inverso: permitir o bloquear. |

| Paquetes entrantes(#) | Número de paquetes entrantes al sistema de destino. |

| Tamaño medio | Tamaño promedio de los paquetes entrantes. |

| Paquetes salientes(#) | El número de paquetes salientes del sistema de destino. |

| Tamaño medio | Tamaño promedio de los paquetes salientes. |

Puede seleccionar y agregar las direcciones IP de destino a las listas de permitidos si no son maliciosas. Para agregar la dirección IP de destino a las listas de permitidos:

-

Seleccione ).

Aparecerá la página Shell inverso.

-

Seleccione la dirección IP de destino que desea agregar a las listas de permitidos y, a continuación, haga clic en Agregar a la lista de permitidos.

Aparece una ventana emergente pidiéndole que confirme la selección.

-

Haga clic en Sí.

La dirección IP de destino seleccionada se agrega a las listas de permitidos.

Para obtener información acerca de cómo configurar la detección de shell inverso en firewalls de la serie SRX, consulte la Guía del administrador de Prevención avanzada de amenazas de Juniper.