EN ESTA PÁGINA

Configurar las fuentes de SecIntel para los enrutadores de la serie MX

Visión general

SecIntel proporciona inteligencia de amenazas cuidadosamente seleccionada y verificada desde la nube ATP de Juniper hasta las plataformas de enrutamiento de la serie MX, bloqueando las comunicaciones de comando y control (C&C) hacia y desde IP maliciosas a una velocidad de línea sin precedentes.

Con la integración de enrutadores de las series MX y SecIntel, usted puede:

- Detecte y bloquee IP maliciosas conocidas, hosts C&C infectados y ataques DDoS.

- Solicitudes DNS maliciosas de sumidero.

- Habilite las fuentes de amenazas IP de los clientes.

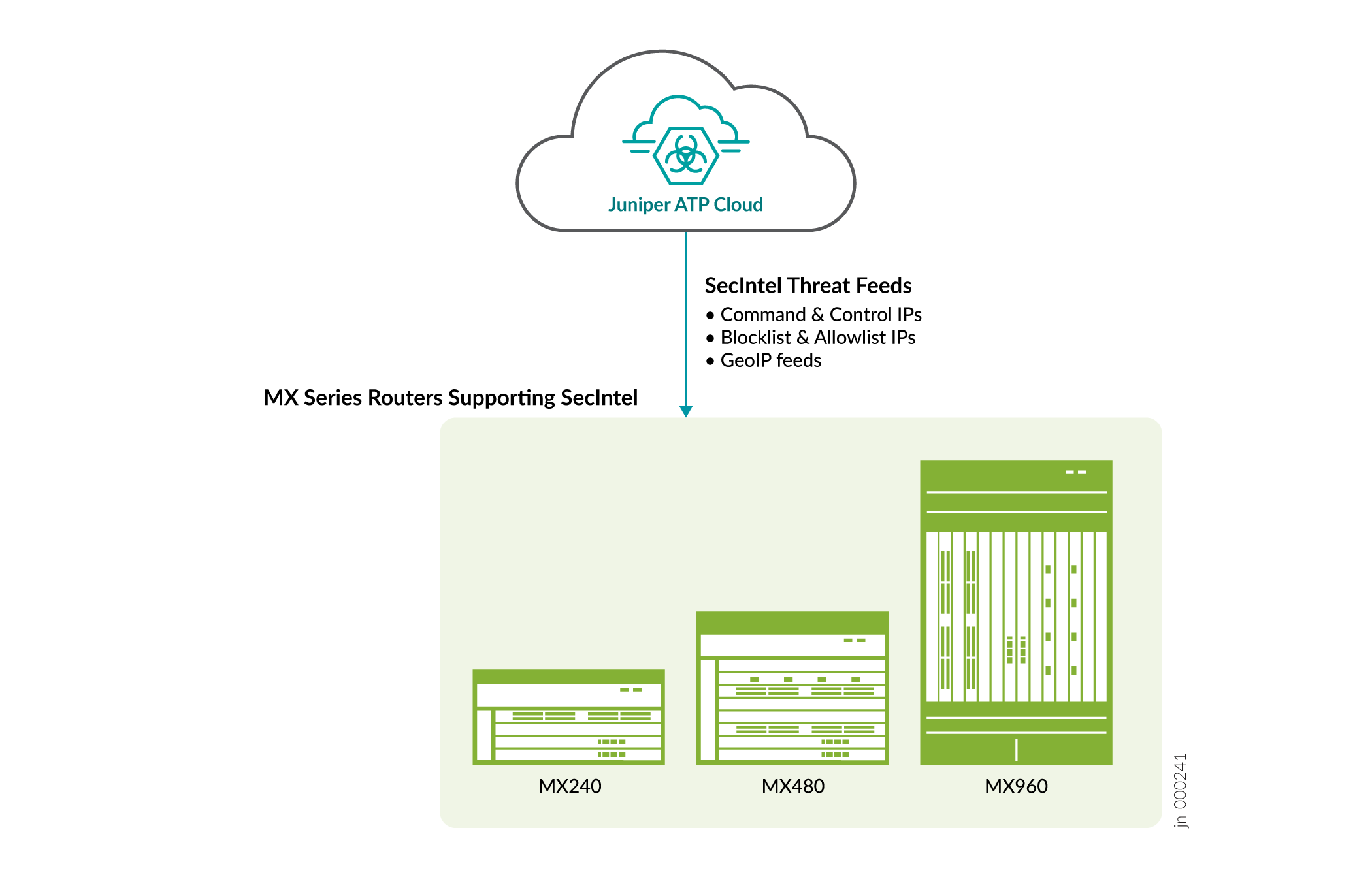

A partir de Junos OS 19.3R1 y versiones posteriores, las fuentes de SecIntel son compatibles con los enrutadores MX240, MX480 y MX960 con el uso del Agente de cumplimiento de políticas.

A partir de Junos OS 22.1R1 y versiones posteriores, la fuente de SecIntel en los dispositivos MX incluye filtrado GeoIP, así como la opción de inscripción directa a Juniper ATP Cloud.

La inscripción directa en Juniper ATP Cloud es compatible con los enrutadores MX240, MX480 y MX960.

Para obtener más información, consulte Juniper SecIntel en MX.

Beneficios

Con la integración de enrutadores de las series MX y SecIntel, usted puede:

-

Cierre los ataques antes de que comiencen.

-

Proteja a los usuarios, las aplicaciones y la infraestructura de los compromisos, incluidos los suscriptores.

-

Convierta las capas de conectividad en capas de seguridad sin infraestructura adicional.

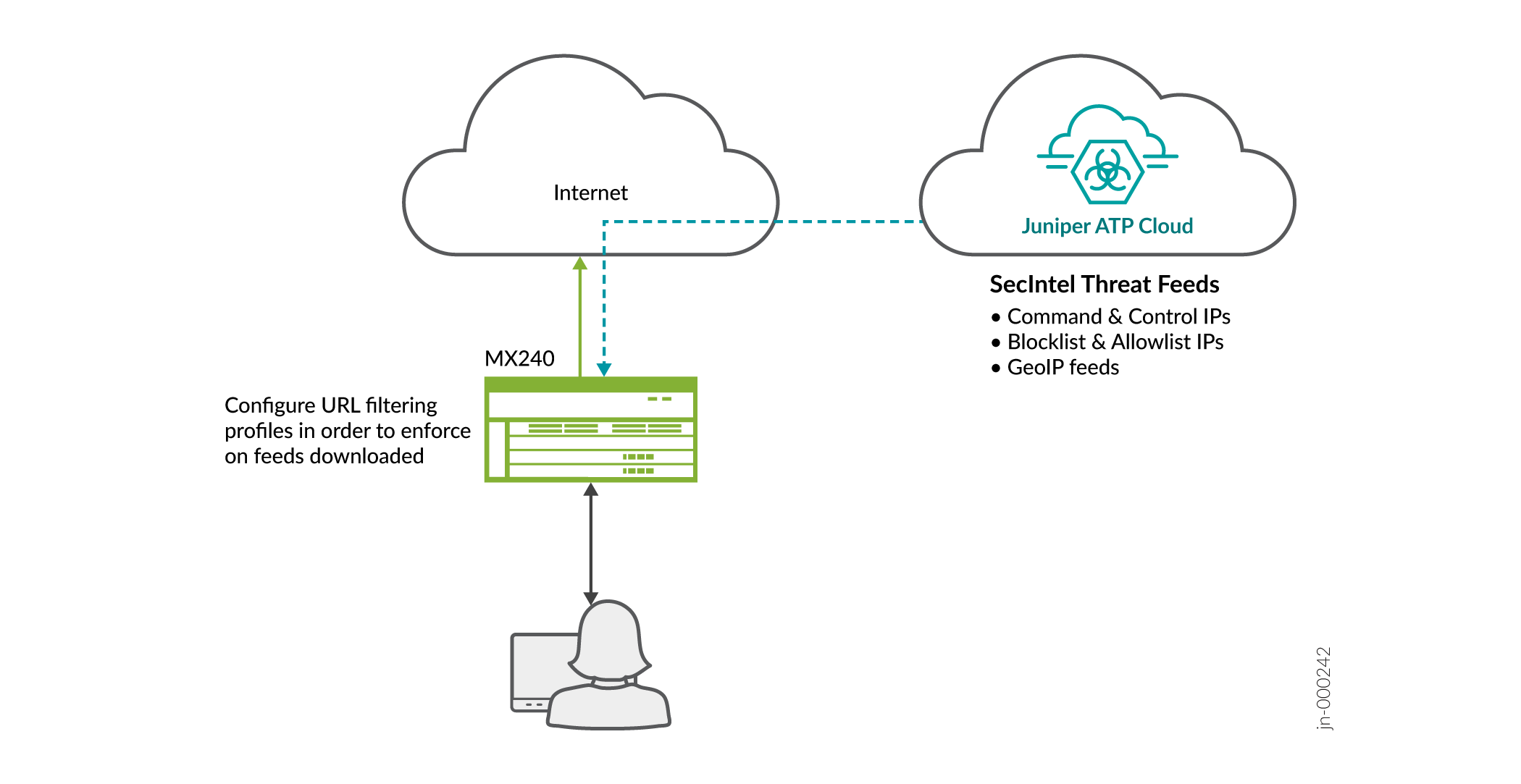

Caso de uso 1: Inscripción directa en ATP Cloud de Juniper

En versiones anteriores, los enrutadores de la serie MX descargaban las fuentes de SecIntel a través de Junos Space Security Director/Policy Enforcer. A partir de la versión 22.1R1 de Junos OS, los enrutadores de la serie MX pueden descargar fuentes globales de SecIntel directamente desde las fuentes de nube sin tener que inscribirse en la nube ATP de Juniper.

En este caso de uso, veremos cómo inscribir un enrutador de la serie MX en ATP Cloud de Juniper sin conectarse a Junos Space Security Director o al Agente de cumplimiento de políticas.

Topología

Prerrequisitos

- SecIntel de Juniper para la licencia del enrutador universal de la serie MX ( -S-MXxxx-CSECINTELx).

Flujo de trabajo

-

Obtenga una licencia SecIntel de Juniper para su enrutador universal de la serie MX. Para obtener licencias de enrutador universal de la serie MX, consulte Licencias de software para enrutadores serie MX y tarjetas de servicio MPC. Necesitará el número de serie del software (SSRN).

-

Inscriba el enrutador de la serie MX en la nube ATP de Juniper.

-

Verifique las fuentes desde Juniper ATP Cloud.

-

Implemente la configuración de filtrado para aplicar las fuentes descargadas.

Configuraciones requeridas en el enrutador de la serie MX

- Guión de inscripción

- Configuración del filtro

Solo puede configurar el punto de conexión de la fuente de nube de la región de EE. UU. Todas las solicitudes de alimentación en la nube MX se atienden solo desde la región CF de EE. UU.

El número de referencia de soporte de software (SSRN) es un número de serie del software que se proporciona en el documento de cumplimiento que se envía electrónicamente después de la compra de su licencia de software de Juniper.

Si ya se ha instalado la licencia para el software, es posible que se obtenga el número de referencia de soporte de software (SSRN) ejecutando el show system license comando. El SSRN se incluye como los primeros 12 dígitos numéricos del 'Número de serie del software' que figura en JUNOS.

Algunos productos informarán su SSRN en el siguiente formato, que crea un identificador único para cada instancia de software adquirida. En este escenario, quite las letras del sufijo, lo que dejará el SSRN numérico real para ser utilizado con fines de derecho de soporte.

> show system license Software Serial Number: XXXXXXXXXXXX-abcdef Support Reference Number: XXXXXXXXXXXX

Para recibir fuentes de fuentes de Cloud, primero inscriba el enrutador de la serie MX con ATP Cloud de Juniper. El comando de ejemplo para inscribirse es:

rootuser> op url https://amer.sky.junipersecurity.net/v2/skyatp/ui_api/bootstrap/enroll/secintel/mx/mx-secintel.slax version 21.3XYZ is valid for bootstrapping. Please provide the Juniper SecIntel license SSRN or press 0 to cancel Secintel license SSRN: XXXXXXXXXXXXXXXX

Para quitar la configuración de SecIntel del enrutador de la serie MX, debe anular la inscripción del dispositivo. El comando de ejemplo para cancelar la inscripción es:

rootuser> op url https://amer.sky.junipersecurity.net/v2/skyatp/ui_api/bootstrap/disenroll/secintel/mx/mx-secintel.slaxversion 21.3XYZ is valid for bootstrapping. Please provide the activation code or press 0 to cancel SSRN: XXXXXXXXXXXXXXXX

Las siguientes fuentes globales de SecIntel están disponibles para los enrutadores de la serie MX:

- cc_ip_data

- cc_ipv6_data

- cc_ip_blocklist

- geoip_country

- geoip_country_ipv6

Beneficios

- Sin configuración compleja con Junos Space SD o PE.

- Configuración sencilla para aplicar los feeds descargados.

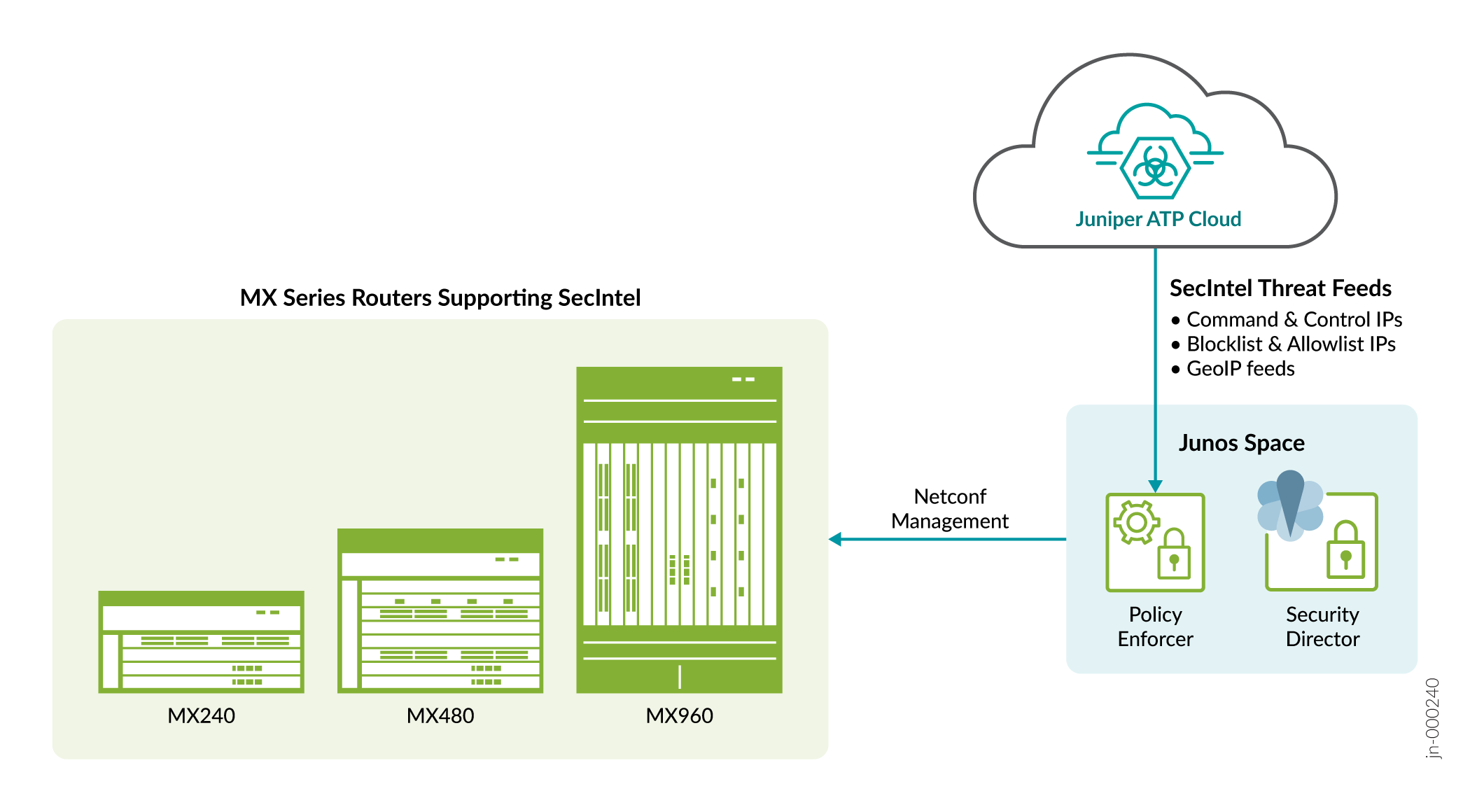

Caso de uso 2: Inscripción en ATP Cloud de Juniper con Junos Space Security Director y Policy Enforcer.

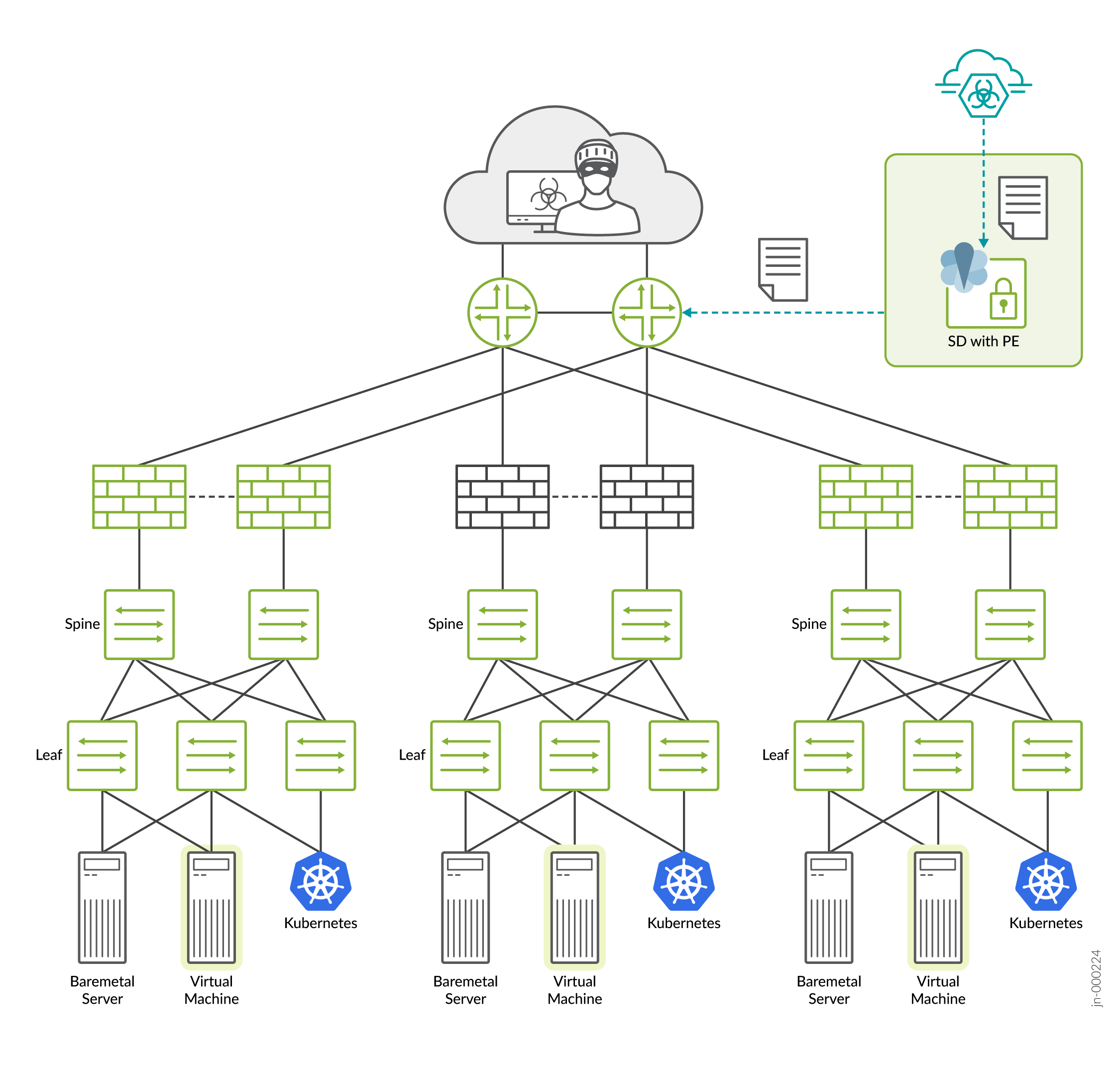

En este caso de uso, veremos cómo inscribir un enrutador de la serie MX en ATP Cloud de Juniper mediante Junos Space Security Director y Policy Enforcer.

Topología

Flujo de trabajo

- Configuración de Junos Space Security Director y Policy Enforcer.

- Descubrimiento del enrutador de la serie MX en Junos Space agregado como dispositivo en Threat Protection Fabric (este es el proceso de inscripción del enrutador de la serie MX en el Agente de cumplimiento de políticas).

- Requisitos de licencia (comuníquese con el equipo de ventas / cuentas de Juniper).

Configuración requerida en el enrutador de la serie MX y SD/PE

- Configuración de alimentación personalizada en SD.

- Comprender cómo se aplican las fuentes en el enrutador de la serie MX.

- Configuración del filtro en el enrutador de la serie MX.

Beneficios

- Las fuentes se pueden personalizar para cada cliente atendido por un VRF en el enrutador del proveedor de servicios.

- Todas las mitigaciones de amenazas se procesan a una velocidad de línea, lo que mejora el rendimiento.

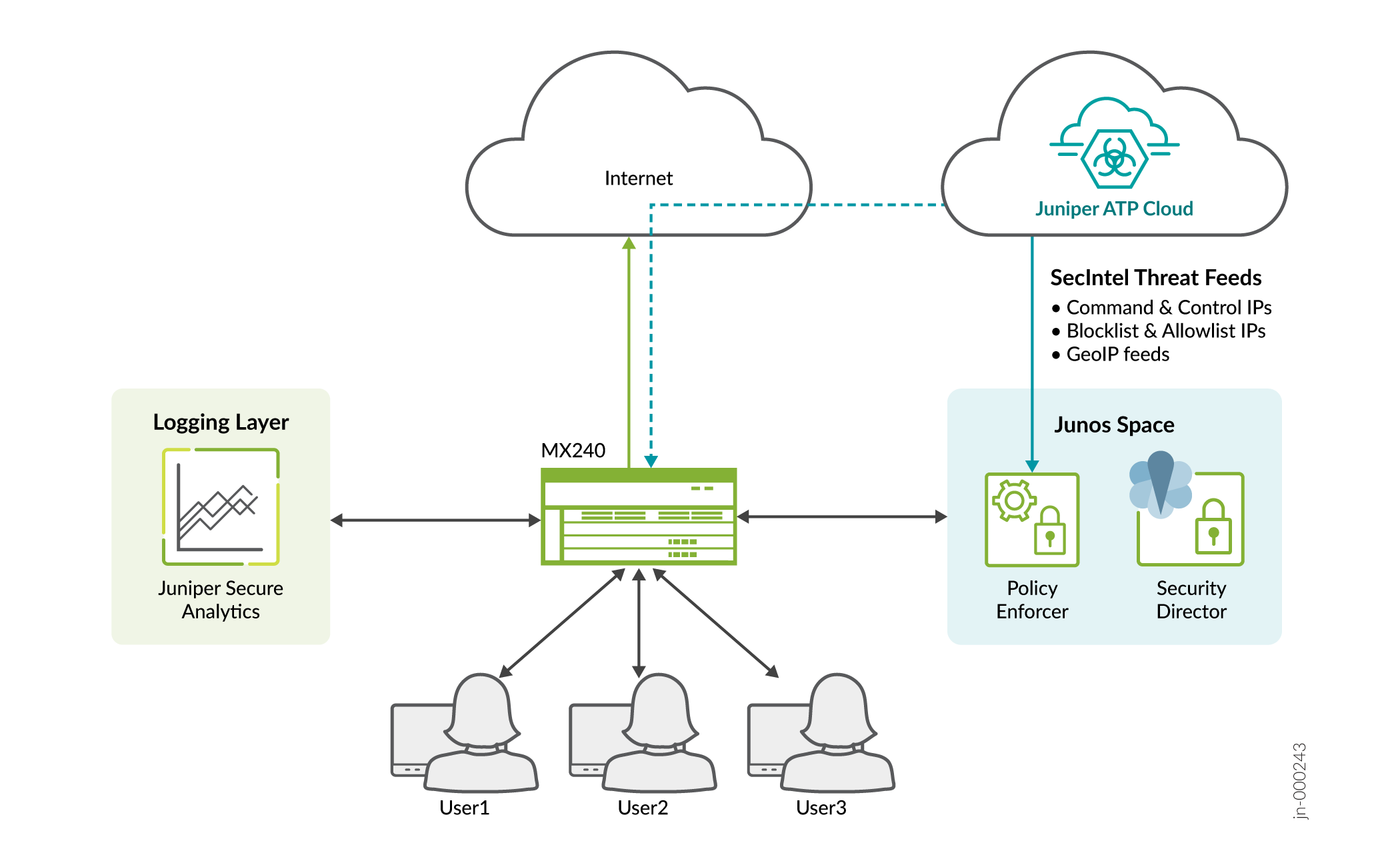

Caso de uso 3: Identificar y bloquear el tráfico de comando y control en el enrutador de la serie MX

En este caso de uso, veremos cómo bloquear el tráfico de C&C en el borde de la red en una configuración de seguridad conectada. Aquí, el cliente está tratando de llegar a un servidor C&C y el enrutador MX se utiliza para bloquear el tráfico.

Topología

Configuraciones requeridas en el enrutador de la serie MX y SD/PE

-

Fuente ATP C&C de Juniper Cloud y Security Director con Policy Enforcer.

-

Enrutador de la serie MX de Juniper

Flujo de trabajo

-

Policy Enforcer descarga la fuente de C&C desde la nube ATP de Juniper.

-

El enrutador de la serie MX de Juniper descarga la fuente de C&C de Policy Enforcer.

-

El enrutador de la serie MX de Juniper agrega datos IP al filtro de base de datos efímera.

-

El enrutador de la serie MX de Juniper elimina el tráfico hacia/desde los servidores de C&C que figuran en el feed de C&C, protegiendo contra botnets y malware.

-

El enrutador de la serie MX de Juniper descarga la protección de C&C de los firewalls que están bajo carga o que no pueden admitir fuentes de C&C.

Para obtener detalles de configuración, consulte SecIntel en MX Demo.