Introducción a la administración de usuarios y roles

Visión general

Necesita un usuario (perfil) para trabajar en el entorno de la GUI de Apstra. Las áreas del entorno a las que puede acceder o cambiar vienen determinadas por los roles que se le asignan como usuario. Apstra incluye un usuario predefinido llamado admin al que se le asigna la función de administrador . El rol de administrador es uno de los cinco roles predefinidos, como se muestra en la tabla siguiente:

| Rol |

Permisos |

|---|---|

| administrador |

Incluye todos los permisos. |

| device_ztp |

Incluye un permiso, para editar ZTP. Para configurar el servidor ZTP de Apstra, recomendamos crear un usuario dedicado y asignar solo este rol. |

| License_reader |

Incluye un permiso para leer las licencias de Juniper Apstra. |

| usuario |

Incluye permiso para ver y editar varios elementos, incluido el permiso para crear usuarios. |

| espectador |

Incluye permiso para ver solo varios elementos. |

No puede modificar roles predefinidos, pero puede crear roles personalizados si tiene permiso Escribir/Leer roles . El usuario administrador tiene este permiso; también puede crear un usuario y asignarle el permiso Roles de escritura/lectura .

No puede modificar el usuario administrador predefinido, pero puede crear usuarios personalizados si tiene el permiso Usuarios de lectura/escritura. El administrador y los usuarios usuarios tienen este permiso; también puede crear un usuario y asignarlo con el permiso Usuarios de lectura y escritura

Cada rol se aplica a uno de los tres tipos de permisos diferentes, como se muestra en la tabla siguiente.

| Tipo de permiso |

Permisos |

|---|---|

| Global |

Incluye permisos de planos generales (no específicos de planos), así como áreas fuera de los planos, como dispositivos, diseño, recursos, AAA, análisis, sistemas externos, plataforma y otros. |

| Granular |

Incluye permisos relacionados con los planos para todos los planos o para determinados planos. |

| Arrendatario |

Incluye permisos basados en zonas de enrutamiento. (nuevo en la versión 5.0.0 de Apstra) |

Consulte las secciones siguientes para obtener más detalles sobre cada tipo de permiso.

Permisos globales

Planos

Incluye permisos para lo siguiente:

-

Permitir anular los cambios preconfigurados de otros usuarios (solo escritura)

-

Planos (leer, escribir, confirmar, eliminar)

-

Plantillas de conectividad (solo lectura)

-

Mostrar información sobre el usuario que bloqueó el plano (solo lectura)

Dispositivos

Incluye permisos para lo siguiente:

-

Agentes (lectura, escritura)

-

Perfiles de chasis (lectura, escritura)

-

Perfiles de dispositivo (lectura, escritura)

-

Dispositivos (lectura, escritura)

-

Perfiles de tarjetas de línea (lectura, escritura)

-

-

ZTP (lectura, escritura)

Diseño

Incluye permisos para lo siguiente:

-

Plantillas de configuración (lectura, escritura)

-

Configlets (lectura, escritura)

-

Mapas de interfaz (lectura, escritura)

-

Dispositivos lógicos (lectura, escritura)

-

Alias de puerto (lectura, escritura)

-

Conjuntos de propiedades (lectura, escritura)

-

Tipos de bastidores (lectura, escritura)

-

Etiquetas (lectura, escritura)

-

Plantillas (lectura, escritura)

Recursos

Incluye permisos para lo siguiente:

-

Grupos de ASN (lectura, escritura)

-

Grupos enteros (lectura, escritura)

-

Grupos de IP (lectura, escritura)

-

Grupos IPv6 (lectura, escritura)

-

Grupos de VNI (lectura, escritura)

AAA

Incluye permisos para lo siguiente:

-

Configuración de auditoría (lectura, escritura)

-

Eventos de auditoría (solo lectura)

-

Roles (lectura, escritura)

-

Configuración de seguridad (lectura, escritura)

-

Usuarios (lectura, escritura)

Analítica

Incluye permisos para lo siguiente:

-

Recopiladores de datos de flujo (solo lectura)

-

Análisis basado en consultas de Juniper Apstra (solo lectura)

-

Registro del servicio de telemetría (solo lectura)

Sistemas externos

Incluye permisos para lo siguiente:

-

Proveedores AAA (lectura, escritura)

-

Virtual Infra Manager (lectura, escritura)

Plataforma

Incluye permisos para lo siguiente:

-

Modo de solo lectura de Juniper Apstra Cluster Management exento (solo escritura)

-

Juniper Apstra Cluster Management (lectura, escritura)

-

Licencias de Juniper Apstra (lectura, escritura)

-

Registros de métricas de Juniper Apstra (solo lectura)

-

Streaming (lectura, escritura)

-

Datos de Sysdb (lectura, escritura)

Otro

Incluye permisos para lo siguiente:

-

Tipos de conectores (solo lectura)

-

Consultas de gráficos (lectura, escritura)

-

Esquema de configuración de puertos (solo lectura)

-

Registro de esquemas RPC de telemetría (solo lectura)

-

Inquilinos (solo lectura)

Permisos granulares

Puede aplicar permisos granulares a todos los planos o a los planos seleccionados.

Permisos comunes

Incluye permisos para lo siguiente:

-

Leer el plano

-

Realizar cualquier cambio en el plano de ensayo

-

Permitir anular los cambios preconfigurados de otros usuarios

-

Confirmar cambios

-

Mostrar información sobre el usuario que bloqueó el plano

Permisos específicos del centro de datos

Incluye permisos para lo siguiente:

-

Administrar inquilinos

-

Administrar bastidores y enlaces

-

Administrar grupos de recursos

-

Administrar zonas de enrutamiento

-

Administrar sistemas genéricos

-

Administrar redes virtuales (incluye la administración de puntos de conexión de VN)

-

Administrar puntos de conexión de red virtual

Permisos específicos de Freeform

Incluye permisos para lo siguiente:

-

Administrar conjuntos de propiedades

-

Administrar recursos

Permisos de inquilino

Puede aplicar permisos de inquilinos a inquilinos.

Permisos específicos del inquilino

Incluye permisos para lo siguiente:

-

Administrar grupos de recursos

-

Administrar zonas de enrutamiento

-

Administrar redes virtuales

-

Administrar puntos de conexión de red virtual

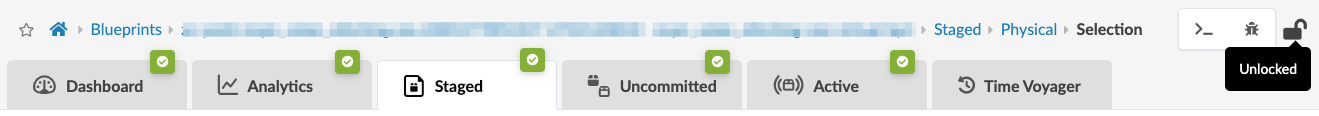

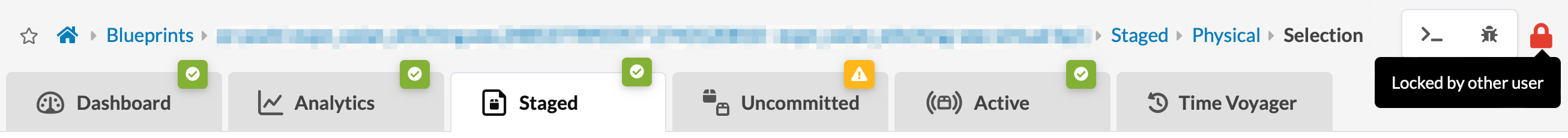

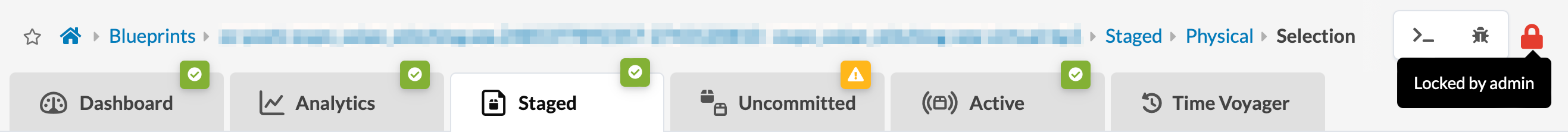

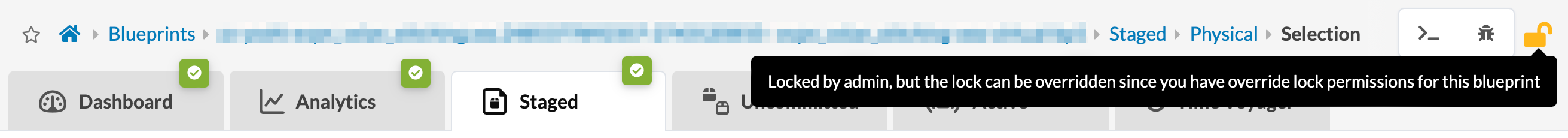

Función de bloqueo de planos

La función de bloqueo de planos evita que los usuarios restringidos (en función de sus roles) realicen cambios que efectivamente no están permitidos. En particular, un usuario restringido no debe poder confirmar los cambios realizados por otro usuario.

Si un plano no tiene cambios que confirmar, se desbloquea.

Si tiene permiso (en función de los roles asignados) para crear, actualizar o eliminar redes virtuales, por ejemplo, y otro usuario ha realizado cambios no confirmados en el blueprint, el blueprint se bloqueará. No puede crear, actualizar o eliminar redes virtuales hasta que el usuario bloqueado que realizó los cambios confirmados o revertidos por el usuario bloqueado que realizó los cambios no confirmados, a menos que sea usted quien realizó los cambios.

Si tiene permiso (en función de los roles asignados) para ver el nombre del usuario que creó los cambios pendientes, se mostrará el nombre.

Un usuario con el permiso "Permitir reemplazar cambios preconfigurados de otros usuarios" puede realizar cualquier cambio, aplicar cambios y revertir cambios para cualquier blueprint.

Control de acceso basado en roles (RBAC)

Puede asignar roles a grupos externos utilizados por proveedores de autenticación como LDAP, Active Directory, TACACS+ y RADIUS.

Con el control de acceso basado en roles mejorado, puede crear roles específicos para planos con privilegios específicos, lo que permite un control limitado a los usuarios asociados. Esto le permite crear roles más jerárquicos y protegerse contra cambios accidentales en la red.

Por ejemplo, un usuario al que se le asigne el rol Administrar sistemas genéricos puede agregar sistemas genéricos, copiar genéricos existentes, agregar vínculos a sistemas genéricos, agregar vínculos a dispositivos leaf y actualizar etiquetas de nodo. Un usuario al que se le asigne el rol Administrar bastidores y vínculospuede realizar todas esas operaciones, además de cambiar las velocidades del bastidor y eliminar vínculos. Un usuario con el rol Administrar bastidores y vínculos tiene esencialmente permisos para todas las operaciones FE/FFE. Si desea restringir a un usuario solo a las operaciones del servidor físico, asígnele la función Administrar sistemas genéricos y no la función Administrar bastidores y vínculos .

Casos de uso

El objetivo de estos casos de uso es darle una idea de cómo trabajar con roles y usuarios. Los pasos específicos para crear roles y usuarios se describen en secciones posteriores.

- Lea, escriba y comprometa planos específicos

- Administre puntos de conexión de VN en planos específicos

- Lea y escriba recursos en todos los planos

- Crear solo redes virtuales (sin incluir la asignación de recursos)

- Crear redes virtuales y asignar recursos

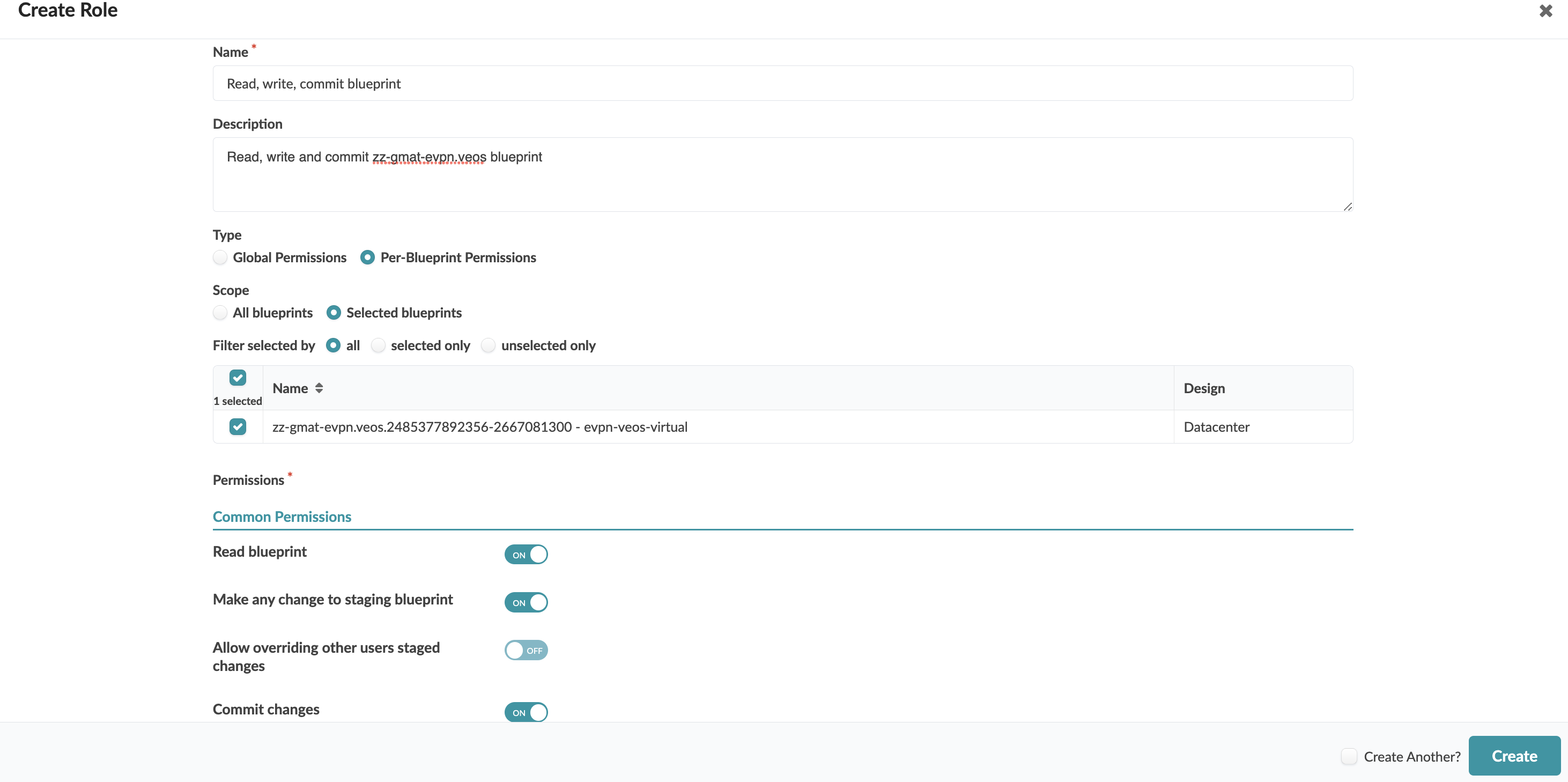

Lea, escriba y comprometa planos específicos

Para permitir que un usuario lea, escriba y confirme planos específicos, cree un rol de permisos por plano para los planos especificados. Active Leer plano, Realizar cualquier cambio en el plano provisional y Confirmar cambios. Estos permisos incluyen Administrar redes virtuales y Administrar extremos de red virtual , aunque esos permisos pueden o no estar activados. Asigne el rol al usuario.

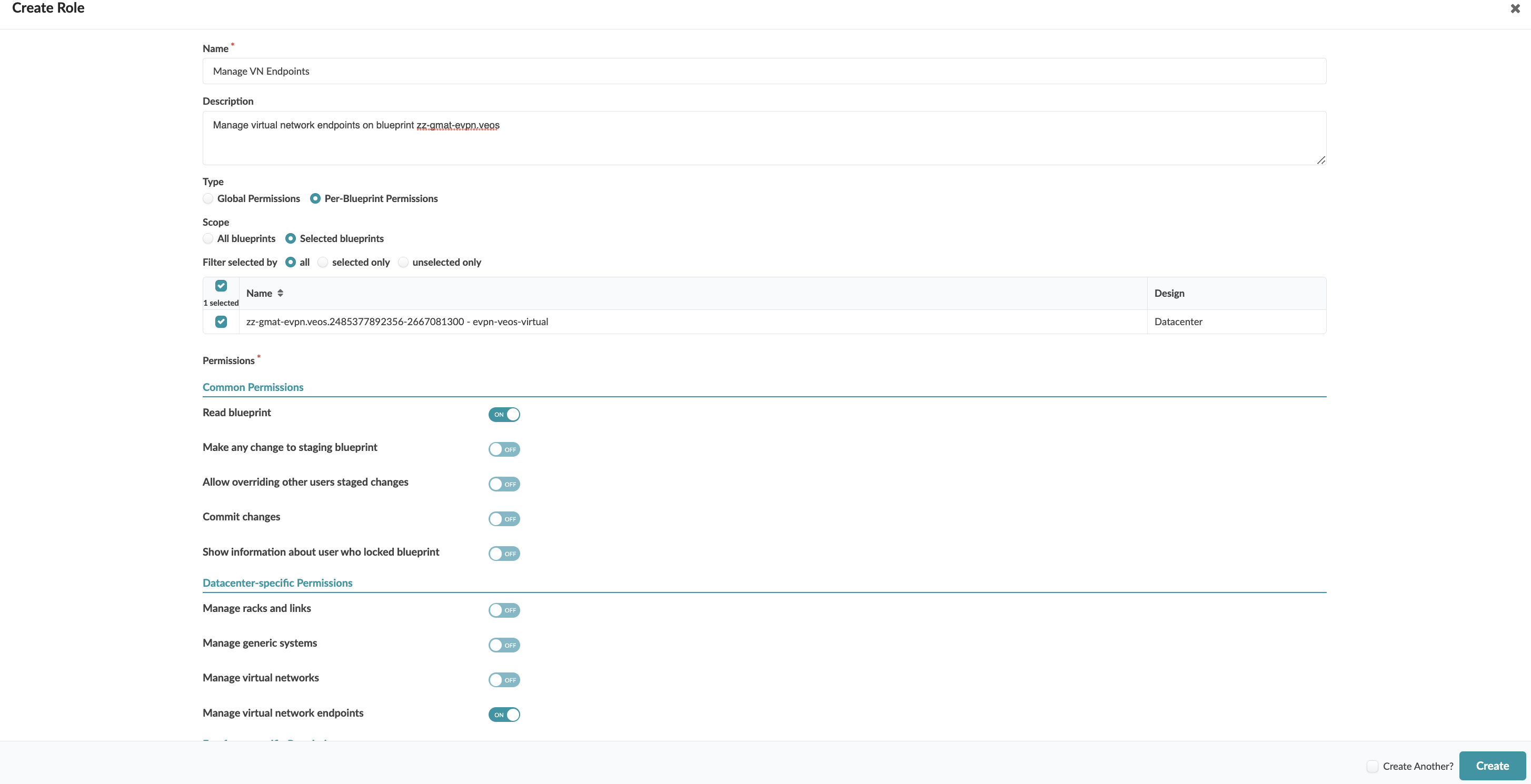

Administre puntos de conexión de VN en planos específicos

Para permitir que un usuario solo administre puntos de conexión de red virtual en planos específicos, seleccione Permisos por plano, seleccione uno o más ID de blueprint (o Todos para todos los planos) y, a continuación, active Administrar puntos de conexión de red virtual. Asigne el rol al usuario.

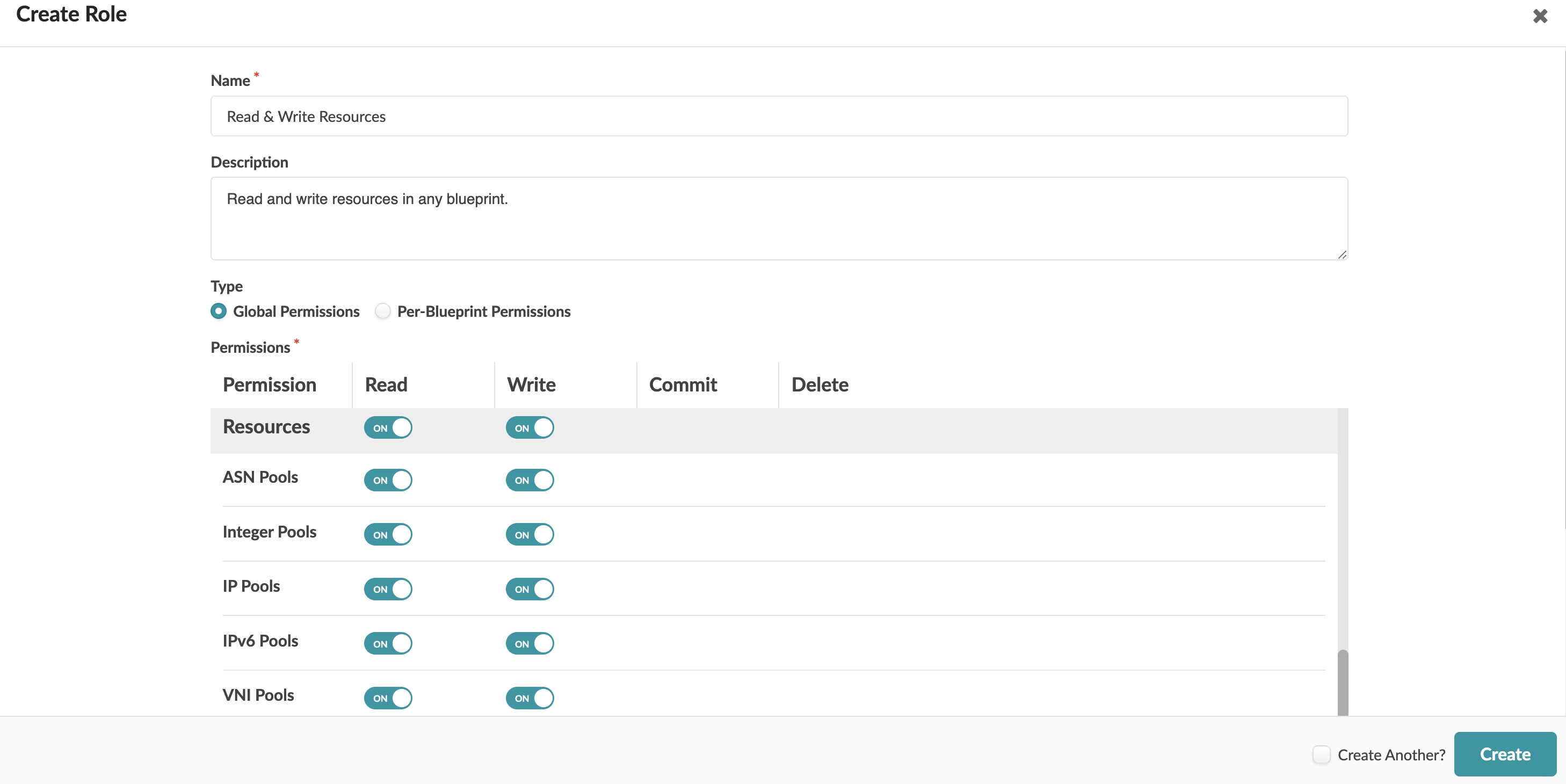

Lea y escriba recursos en todos los planos

Para permitir que un usuario lea y escriba recursos en cualquier plano, cree un rol de permisos globales. Active Recursos para lectura y escritura para activar todos los recursos a la vez. Asigne el rol al usuario.

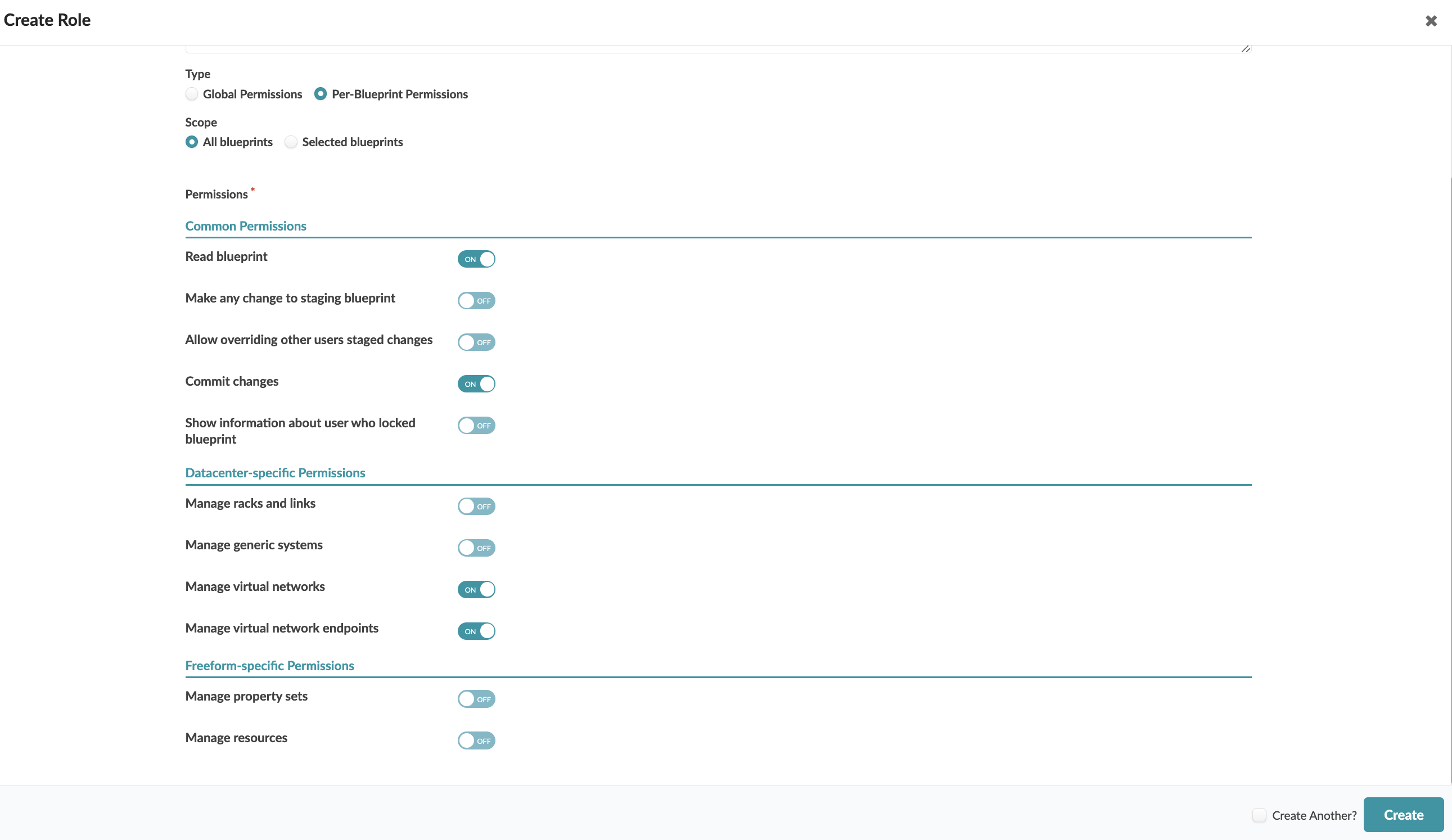

Crear solo redes virtuales (sin incluir la asignación de recursos)

Para limitar el rol de un usuario a crear solo redes virtuales y ver los detalles del blueprint, cree un rol para los permisos por blueprint y seleccione blueprints específicos o todos los blueprints. Luego, active Leer plano, Confirmar cambios, Administrar redes virtuales y Administrar puntos de conexión de red virtual. Al no seleccionar Realizar ningún cambio en el plano provisional , está limitando los cambios que se pueden realizar solo a las redes virtuales. Asigne el rol al usuario.

Crear redes virtuales y asignar recursos

Para poder crear redes virtuales y asignarles recursos, puede asignar varios roles de la siguiente manera:

-

Leer y escribir recursos en todos los planos (descritos en la sección anterior)

-

Crear solo redes virtuales (sin incluir la asignación de recursos) (descrito en la sección anterior) con la adición de activar Realizar cualquier cambio en el plano de ensayo. Esto también permite a un usuario con este rol realizar otros cambios además de los cambios en la red virtual.