Google Cloud를 통한 vSRX 가상 방화벽 구축 이해하기

Google Cloud Platform을 통한 vSRX 가상 방화벽 구축 이해하기

GCP(Google Cloud Platform)는 Google에서 제공하는 퍼블릭 클라우드 서비스입니다. AWS(Amazon Web Service) 및 Microsoft Azure와 마찬가지로 GCP는 애플리케이션과 웹 사이트를 구축하고 호스팅하고, 데이터를 저장하고, Google의 확장 가능한 인프라에서 데이터를 분석할 수 있는 제품 및 서비스 제품군을 제공합니다. 사용량제(pay-as-you-go) 모델이 제공되어 전용 하드웨어를 사용하여 자체적인 프라이빗 클라우드를 구축하는 데 도움을 줍니다.

Google의 가상 프라이빗 클라우드(VPC)는 워크로드가 지역 및 전 세계로 연결되는 방식을 확장하고 제어할 수 있는 유연성을 제공합니다. 온프레미스 또는 원격 리소스를 GCP에 연결하면 각 지역에서 연결 또는 관리 정책을 복제할 필요 없이 VPC에 대한 글로벌 액세스가 가능합니다.

퍼블릭 클라우드의 vSRX 가상 방화벽 퍼블릭 인터넷에서 서비스 VM을 보호하거나 다른 서브넷에서 VM을 보호하거나 VPN 게이트웨이로 사용할 수 있습니다.

AWS와 마찬가지로 GCP를 사용하면 Google의 공공 인프라 위에 자체 VPC를 구축할 수 있습니다. AWS와 달리 GCP는 수정된 Xen 대신 VM 관리를 위한 하이퍼바이저로 KVM을 사용합니다.

Google 클라우드에서는 vSRX 가상 방화벽 인스턴스가 Google VPC 위에서 실행됩니다. Google VPC에는 다음과 같은 속성이 있습니다.

글로벌 프라이빗 통신 공간을 제공합니다.

조직에서 멀티테넌시를 지원합니다.

컴퓨팅 엔진 및 클라우드 스토리지와 같은 GCP(Google Cloud Platform) 리소스 간에 프라이빗 통신을 제공합니다.

식별 및 액세스 관리(IAM)를 사용하여 구성 액세스에 대한 보안을 제공합니다.

하이브리드 환경 전반으로 확장할 수 있습니다.

GCP에서 리소스를 생성할 때 네트워크와 서브넷을 선택합니다. 인스턴스 템플릿 이외의 리소스의 경우 영역 또는 지역도 선택합니다. 영역을 선택하면 해당 상위 영역을 암묵적으로 선택합니다. 서브넷은 지역 객체이기 때문에 리소스에 대해 선택한 영역은 사용할 수 있는 서브넷을 결정합니다.

인스턴스를 생성하는 프로세스에는 영역, 네트워크 및 서브넷을 선택하는 것이 포함됩니다. 선택할 수 있는 서브넷은 선택한 지역의 서브넷으로 제한됩니다. GCP는 서브넷에서 사용 가능한 주소 범위에서 IP 주소를 인스턴스에 할당합니다.

매니지드 인스턴스 그룹을 만드는 프로세스에는 그룹 유형 및 인스턴스 템플릿에 따라 영역 또는 영역을 선택하는 작업이 포함됩니다. 선택할 수 있는 인스턴스 템플릿은 정의된 서브넷이 매니지드 인스턴스 그룹에 대해 선택된 동일한 지역에 있는 것으로 제한됩니다. 인스턴스 템플릿은 글로벌 리소스입니다. 인스턴스 템플릿을 만드는 프로세스에는 네트워크와 서브넷을 선택하는 작업이 포함됩니다. 자동 모드 네트워크를 선택하면 자동 모드 네트워크에 정의에 따라 모든 지역에 서브넷이 있기 때문에 템플릿을 사용할 매니지드 인스턴스 그룹의 선택된 영역에서 사용할 수 있는 서브넷 선택을 연기하기 위해 "자동 서브넷"을 선택할 수 있습니다.

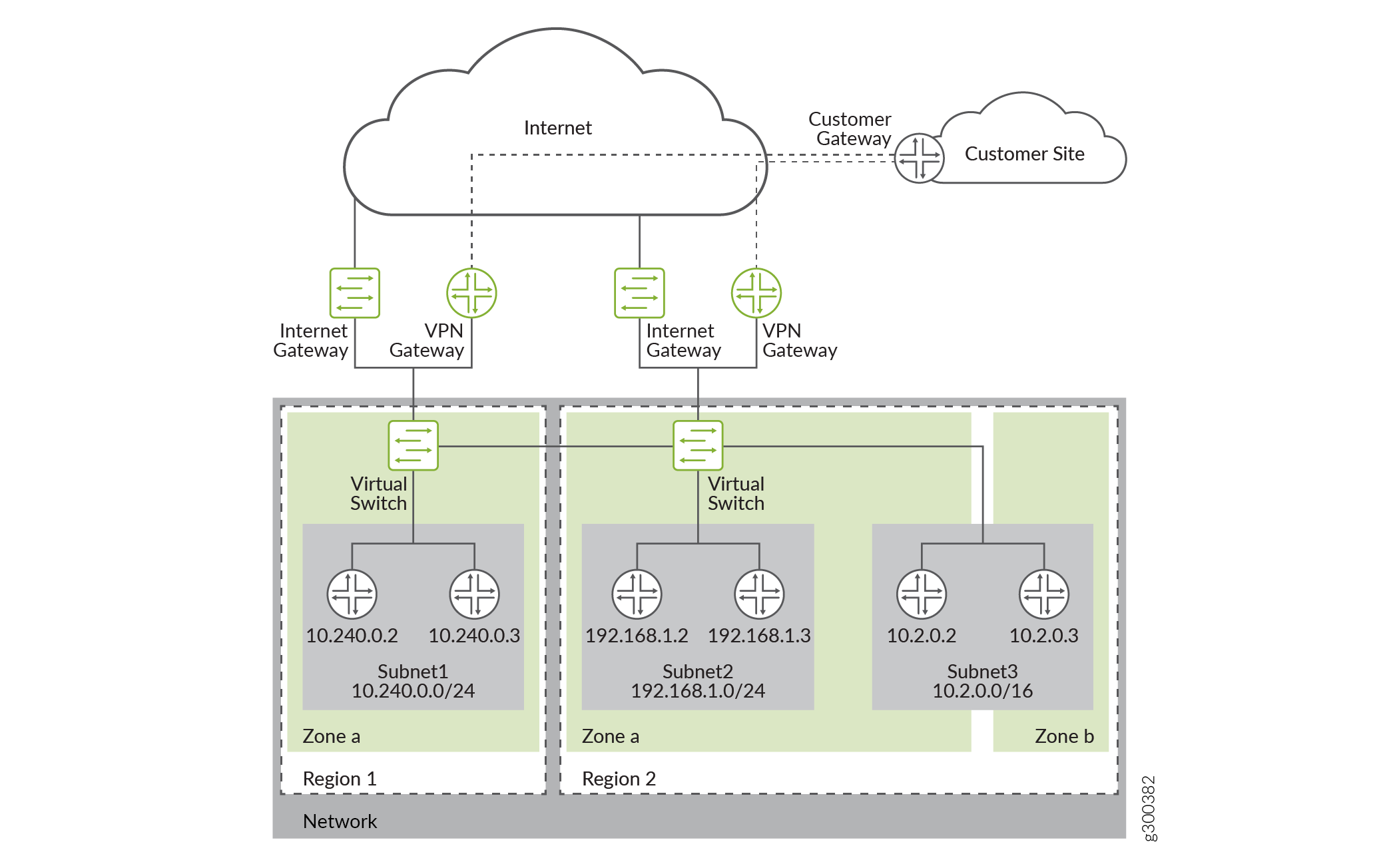

일반적인 Google VPC의 예는 그림 1에 표시됩니다.

의 예

의 예

vSRX 가상 방화벽 인스턴스는 VPC 서브넷에서 여러 가상 인터페이스로 시작됩니다. 첫 번째 인터페이스(fxp0)는 관리 인터페이스가 됩니다. 공용 액세스를 위해 인터넷 게이트웨이에 연결되어 있습니다. SSH를 사용하여 SRX 시리즈 방화벽과 마찬가지로 Junos CLI로 인터페이스에 액세스하고 가상 디바이스를 관리할 수 있습니다. 후속 인터페이스는 수익 포트입니다. 이러한 프로세스는 Linux에서 실행되는 플로우 프로세스에 의해 관리되며 모든 트래픽을 처리합니다. GCP에서는 인스턴스 vSRX 가상 방화벽당 최대 8개의 네트워크 인터페이스가 허용됩니다.

첫 번째 부팅에 대한 초기 프로비저닝 매개 변수 중 일부는 호스트 이름, 루트 암호, SSH 공개 키, 관리 인터페이스(fxp0) IP 주소 및 기본 게이트웨이 IP 주소입니다.

Junos OS 릴리스 19.2R1부터 GCP에서 vCPU 2개, 4GB 메모리, 19GB 디스크 공간이 있는 vSRX 가상 방화벽 인스턴스가 지원됩니다.

인스턴스 액세스 관리

인스턴스를 생성하고 관리하려면 Google Cloud 플랫폼 콘솔, gcloud 명령줄 도구 및 REST API를 비롯한 다양한 도구를 사용할 수 있습니다. 인스턴스에서 애플리케이션을 구성하려면 Linux 인스턴스에 SSH를 사용하여 인스턴스에 연결합니다.

다음 방법 중 하나를 사용하여 인스턴스에 대한 액세스를 관리할 수 있습니다.

Linux instance:

OS 로그인을 사용하여 인스턴스 액세스를 관리합니다. 이를 통해 SSH 키를 Google 계정 또는 G Suite 계정과 연결하고 ID 및 액세스 관리(IAM) 역할을 통해 인스턴스에 대한 관리자 또는 비 관리자 액세스를 관리할 수 있습니다. 콘솔에서 gcloud 명령줄 도구 또는 SSH를 사용하여 인스턴스에 연결하는 경우 컴퓨팅 엔진에서 자동으로 SSH 키를 생성하여 Google 계정 또는 G Suite 계정에 적용할 수 있습니다.

프로젝트 또는 인스턴스 메타데이터에서 SSH 키를 관리하여 OS 로그인을 사용하지 않는 메타데이터 액세스가 있는 인스턴스에 대한 관리자 액세스 권한을 부여합니다. 콘솔에서 gcloud 명령줄 도구 또는 SSH를 사용하여 인스턴스에 연결하는 경우 컴퓨팅 엔진은 자동으로 SSH 키를 생성하고 이를 프로젝트 메타데이터에 적용할 수 있습니다.

Windows Server instances—Windows 서버 인스턴스에 대한 비밀번호를 생성합니다.

액세스 인스턴스

인스턴스에 대한 액세스를 구성한 후 여러 옵션 중 하나를 사용하여 인스턴스에 연결할 수 있습니다. 인스턴스 연결에 대한 자세한 내용은 인스턴스 연결하기를 참조하십시오.