GCP에서 vSRX 가상 방화벽 구축 설정 준비

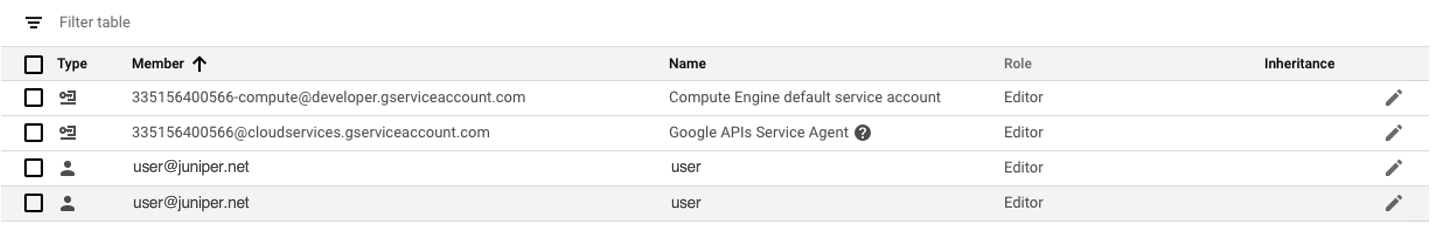

시작하기 전에 컴퓨팅 엔진 인스턴스 및 스토리지 서비스, Google의 VPC 개체에 액세스, 생성, 수정, 삭제할 수 있는 필요한 모든 권한이 있는 Google 계정과 ID 및 액세스 관리(IAM) 역할이 필요합니다. 또한 액세스 키와 해당 비밀 액세스 키, 인증서 및 계정 식별자를 만들어야 합니다.

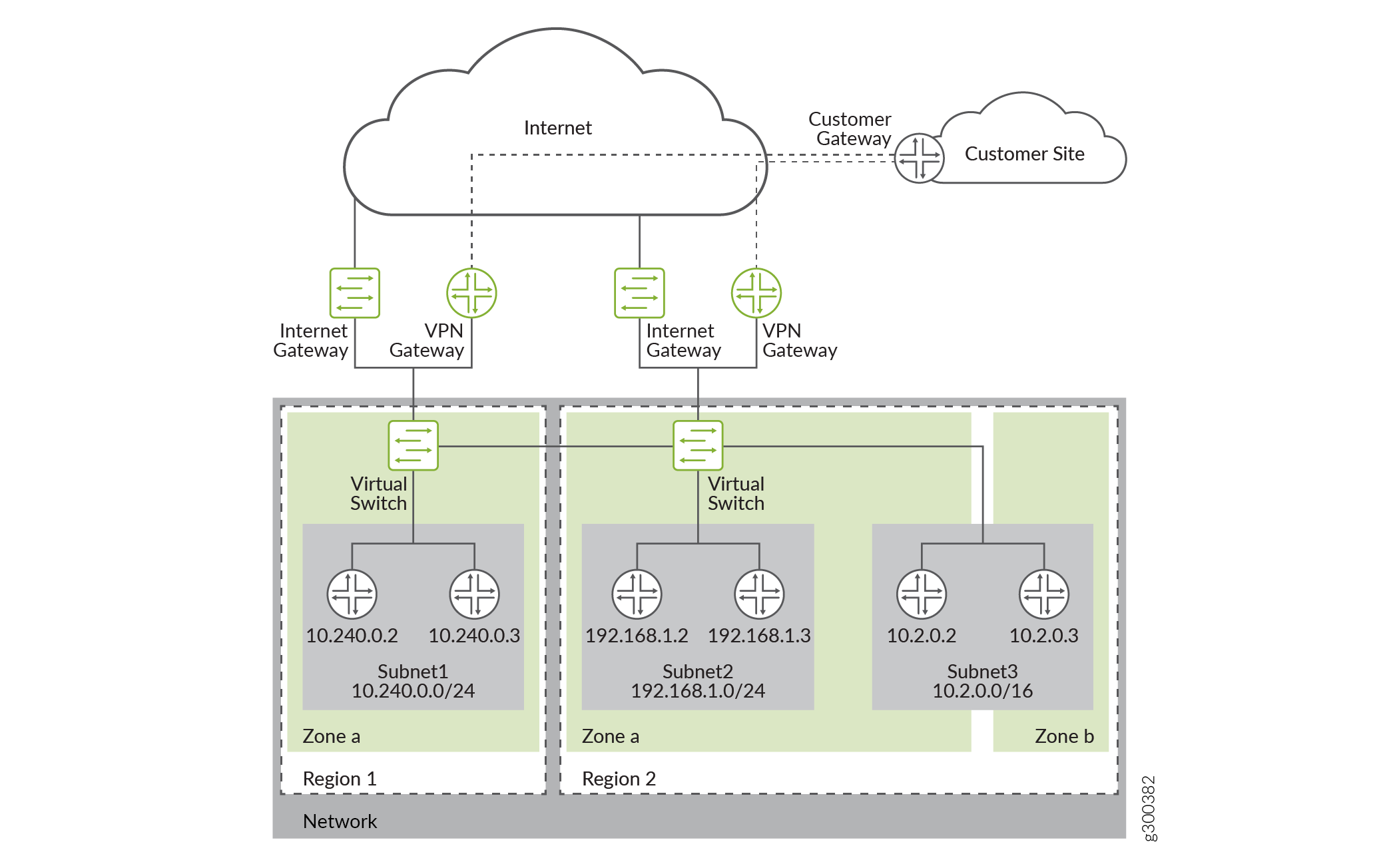

그림 1 은 Google VPC의 프라이빗 서브넷에서 실행되는 애플리케이션에 대한 보안을 제공하기 위해 vSRX 가상 방화벽 구축하는 방법의 예를 보여줍니다.

의 예

의 예

Google Cloud Platform에 vSRX 가상 방화벽 3.0 방화벽을 설정하여 GCP(Google Cloud Platform)의 Google Cloud Computer Engine 인스턴스에 vSRX 가상 방화벽 3.0 방화벽을 구축해야 합니다.

vSRX 가상 방화벽 3.0을 구축하기 전에 프로젝트 네트워크와 서브네트워크를 생성하고 vSRX 가상 방화벽 인터페이스에 대한 네트워크 및 IP 주소 할당을 계획해야 합니다. 구축 중에는 기존 네트워크와 서브네트워크 중에서 선택해야 합니다.

Subnetworks—vSRX 가상 방화벽 구축하려는 특정 지역의 각 VPC 네트워크에서 서브네트워크를 생성해야 합니다. VPC 네트워크는 다른 지역에서 하위 네트워크를 추가할 수 있습니다. 이러한 서브네트워크는 모두 GCP의 내부 네트워크입니다.

IP Address- 인터페이스 서브네트워크를 생성할 때 IP 주소 범위를 할당해야 합니다.

Range—네트워크 서브넷의 범위는 다른 서브넷과 겹칠 수 없습니다.

-

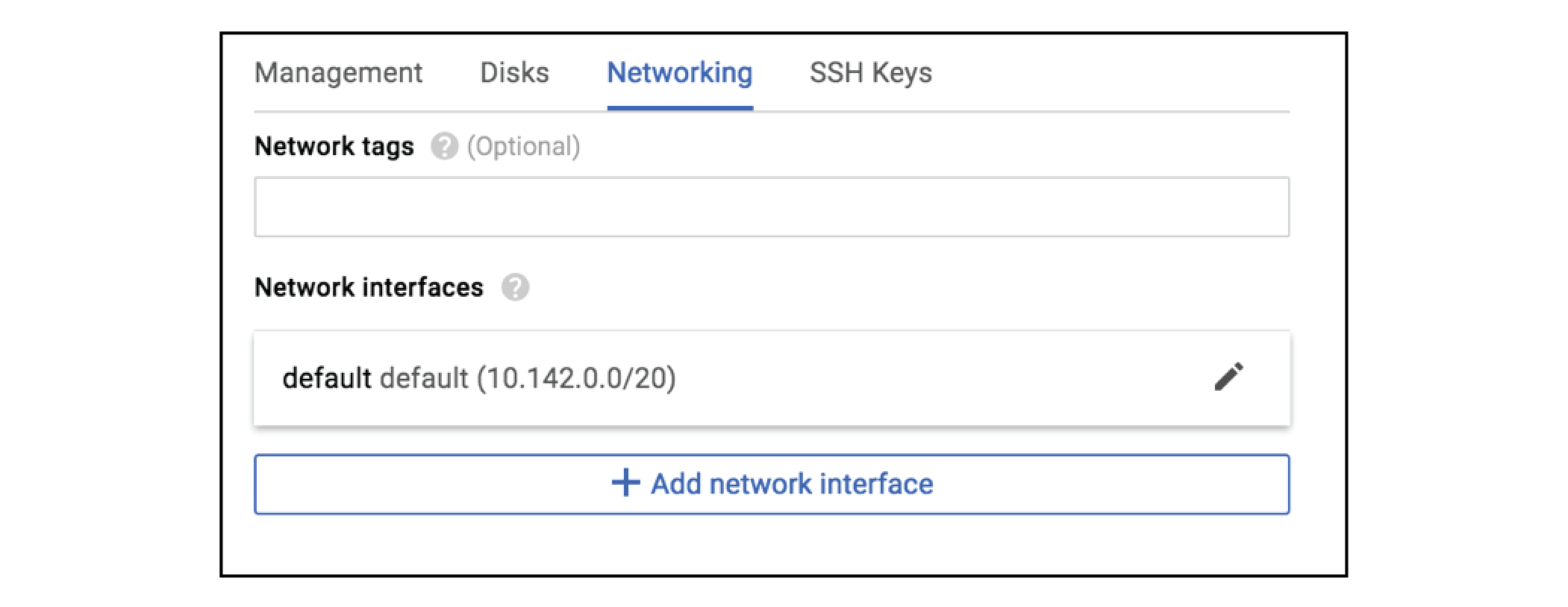

External IP Address—vSRX 가상 방화벽 구축 중에 vSRX 가상 방화벽 대한 네트워크 인터페이스를 생성할 때 외부 IP 주소를 활성화하거나 비활성화하도록 선택할 수 있습니다. 기본적으로 임시 IP 주소는 자동 할당됩니다. 또한 네트워크 인터페이스를 생성할 때 정적 주소를 지정할 수 있습니다.

Management Interface-vSRX 가상 방화벽 추가된 첫 번째 네트워크 인터페이스는 vSRX 가상 방화벽 fxp0으로 매핑됩니다.

IP 포워딩 활성화

이 인터페이스에는 외부 IP 주소가 있습니다.

vSRX 가상 방화벽 DHCP는 기본적으로 fxp0으로 활성화되어 있습니다.

구축을 완료한 후 구축 중에 주어진 임시 IP 주소를 정적 IP 주소로 변경할 수 있습니다.

Interface Order-첫 번째 네트워크 인터페이스는 fxp0에 매핑되고, 두 번째 네트워크 인터페이스는 ge-0/0/0에 매핑되며, 3rd 네트워크 인터페이스는 ge-0/0/1로 매핑됩니다.

Number of vSRX Interfaces

vSRX 가상 방화벽 인스턴스당 허용되는 최대 가상 인터페이스 수는 8개입니다.

vSRX 가상 방화벽 인스턴스를 생성하려면 시스템 유형을 지정해야 합니다. 시스템 유형은 메모리 크기, 가상 CPU 수, 최대 디스크 용량을 포함하여 VM 인스턴스에서 사용할 수 있는 특정 가상화 하드웨어 리소스 집합을 지정합니다.

Default VPC Network-GCP 프로젝트에는 기본 네트워크가 있으며 사용하지 않은 경우 기본 네트워크를 삭제할 수 있습니다. 기본적으로 프로젝트의 네트워크 5개. 프로젝트에 대한 추가 네트워크를 요청할 수 있습니다.

Firewall Rules- 관리 연결에 대한 액세스를 허용하려면 GCP 방화벽 규칙을 만들어야 합니다.

시작하기 전에 다음을 준비해야 합니다.

Google Cloud 플랫폼 계정 계획

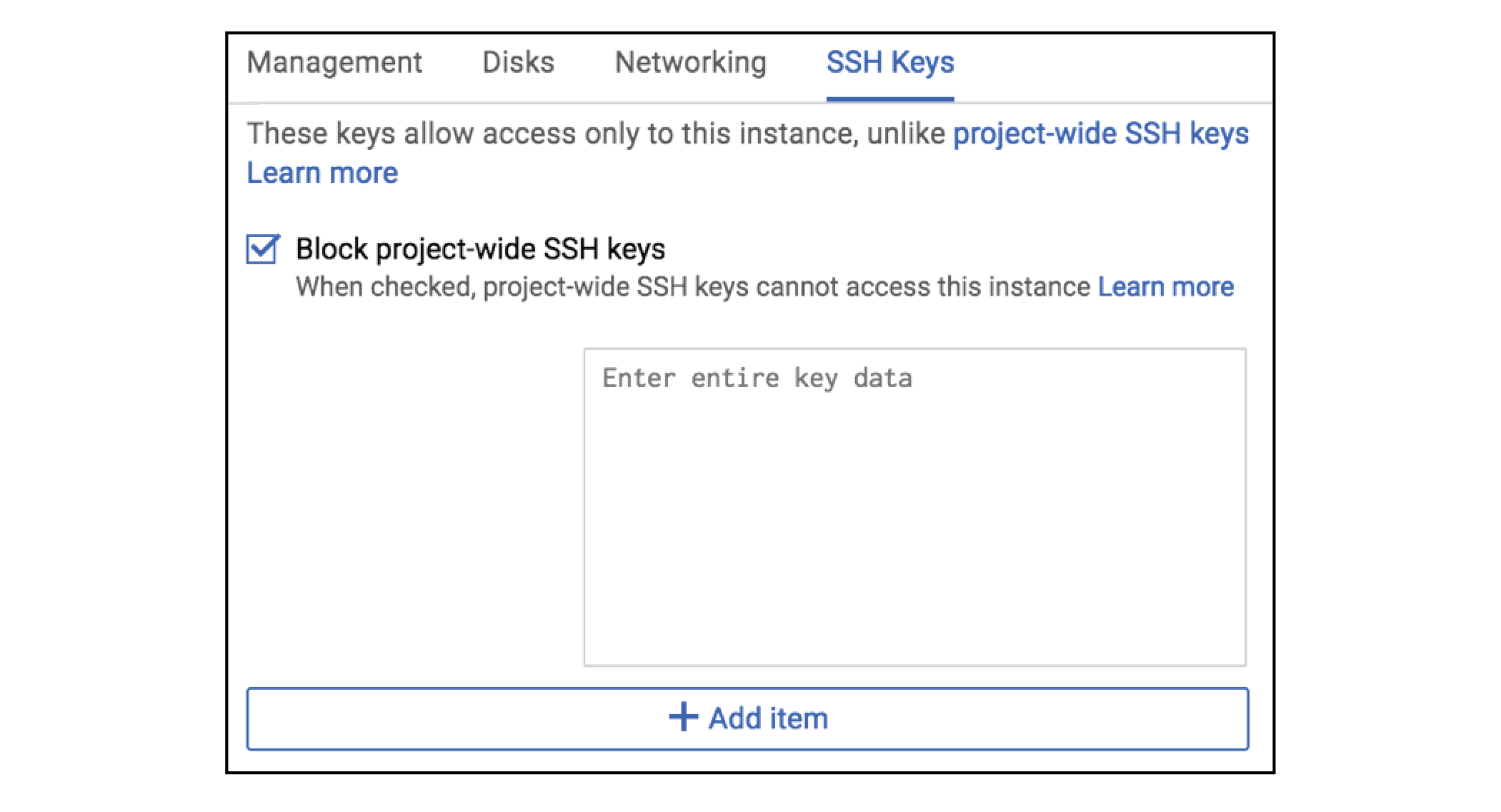

SSH 키 쌍

VPC(Virtual Private Cloud) Network Planning

1단계: Google Cloud Platform 계정 계획

vSRX 가상 방화벽 VM 구축을 시작하기 전에 라이선싱 정보를 검토하고 구성 프로세스에 필요한 정보를 수집합니다.

2단계: 네트워크 속성을 정의하고 인증을 위한 SSH 키 쌍 생성

아래 절차에서는 네트워크 속성을 정의하고 처음으로 로그인할 수 있도록 자체 SSH 키 쌍을 생성하는 단계를 제공합니다.

3단계: Google VPC(Virtual Private Cloud) 네트워크 계획

Google Cloud Platform에서 가상 프라이빗 클라우드(VPC) 네트워크를 준비하십시오. 다음과 관련된 GCP에 vSRX 가상 방화벽 구축하기 전에 가상 프라이빗 네트워크, 규칙 및 서브네트워크를 생성하고 인터페이스를 구성해야 합니다.