AWS 탄력적 로드 밸런싱 및 탄력적 네트워크 어댑터

이 섹션에서는 AWS ELB 및 ENA 기능에 대한 개요를 제공하고 이러한 기능이 vSRX 가상 방화벽 인스턴스에 구축되는 방식에 대해서도 설명합니다.

AWS Elastic Load Balancing 개요

이 섹션에서는 AWS ELB에 대한 정보를 제공합니다.

ELB(Elastic Load Balancing)는 AWS(Amazon Web Services) 구축을 위한 로드 밸런싱 서비스입니다.

ELB는 Amazon EC2 인스턴스, 컨테이너 및 IP 주소와 같은 Ntra 가용 영역에 유입 애플리케이션 또는 네트워크 트래픽을 배포합니다. ELB는 시간이 지남에 따라 애플리케이션에 대한 트래픽이 변경되면 로드 밸런서를 확장하고 대부분의 워크로드로 자동으로 확장할 수 있습니다.

애플리케이션 로드 밸런서를 사용하는 AWS ELB는 특정 AWS 서비스를 사용하여 자동화를 지원합니다.

Amazon Simple Notification Service-자세한 내용은 https://docs.aws.amazon.com/sns/latest/dg/welcome.html.

AWS Lambda-자세한 내용은 https://docs.aws.amazon.com/lambda/latest/dg/welcome.html.

AWS Auto Scale Group—자세한 내용은 https://docs.aws.amazon.com/autoscaling/ec2/userguide/AutoScalingGroup.html.

AWS Elastic Load Balancing의 이점

들어오는 트래픽을 자동으로 배포하여 사용 가능한 영역 내의 탄력적인 로드 밸런싱을 보장합니다.

동일한 인스턴스에서 더 많은 애플리케이션을 호스팅하고 TLS(전송 레이어 Security) 설정을 중앙에서 관리하고 애플리케이션에서 CPU 집약적인 워크로드를 오프로드할 수 있도록 하여 애플리케이션 대상을 가상화할 수 있는 유연성을 제공합니다.

통합 인증서 관리, 사용자 인증 및 SSL/TLS 암호 해독과 같은 강력한 보안 기능을 제공합니다.

수동 개입 없이 다양한 수준의 애플리케이션 부하를 충족할 수 있는 충분한 애플리케이션의 자동 확장을 지원합니다.

Amazon CloudWatch 메트릭, 로깅 및 요청 추적을 통해 애플리케이션과 성능을 실시간으로 모니터링할 수 있습니다.

동일한 로드 밸런싱을 사용하여 AWS 및 온프레미스 리소스에 걸쳐 로드 밸런싱을 제공합니다.

AWS 탄력적 로드 밸런싱 구성 요소

AWS ELB(Elastic Load Balancing) 구성 요소는 다음과 같습니다.

Load balancers-로드 밸런서가 클라이언트의 단일 접촉 지점 역할을 합니다. 로드 밸런서가 EC2 인스턴스와 같은 여러 대상에 수신 애플리케이션 트래픽을 여러 AZ(Availability Zone)에 배포하여 애플리케이션의 가용성을 높입니다. 하나 이상의 리스너를 로드 밸런서에 추가합니다.

Listeners or vSRX instances-수신자는 구성하는 프로토콜과 포트를 사용하여 연결 요청을 확인하는 프로세스입니다. vSRX 가상 방화벽 인스턴스를 수신자가 구성하는 프로토콜 및 포트를 사용하여 클라이언트의 연결 요청을 확인하고 정의한 규칙을 기반으로 요청을 하나 이상의 대상 그룹에 전달합니다. 각 규칙은 대상 그룹, 조건 및 우선 순위를 지정합니다. 조건이 충족되면 트래픽이 대상 그룹으로 전달됩니다. 각 vSRX 가상 방화벽 인스턴스에 대한 기본 규칙을 정의해야 하며 요청의 내용(콘텐츠 기반 라우팅이라고도 함)에 따라 다른 대상 그룹을 지정하는 규칙을 추가할 수 있습니다.

Target groups or vSRX application workloads—각 vSRX 가상 방화벽 애플리케이션을 대상 그룹으로 사용하여 하나 이상의 등록된 대상에 대한 요청을 라우팅합니다. 각 vSRX 가상 방화벽 인스턴스를 수신자 규칙으로 생성할 때 vSRX 가상 방화벽 애플리케이션 및 조건을 지정합니다. 규칙 조건이 충족되면 트래픽이 해당 vSRX 가상 방화벽 애플리케이션으로 전달됩니다. 다양한 유형의 요청에 대해 서로 다른 vSRX 가상 방화벽 애플리케이션을 생성할 수 있습니다. 예를 들어, 일반 요청용 vSRX 가상 방화벽 애플리케이션 하나와 애플리케이션의 마이크로서비스 요청을 위한 다른 vSRX 가상 방화벽 애플리케이션을 생성합니다.

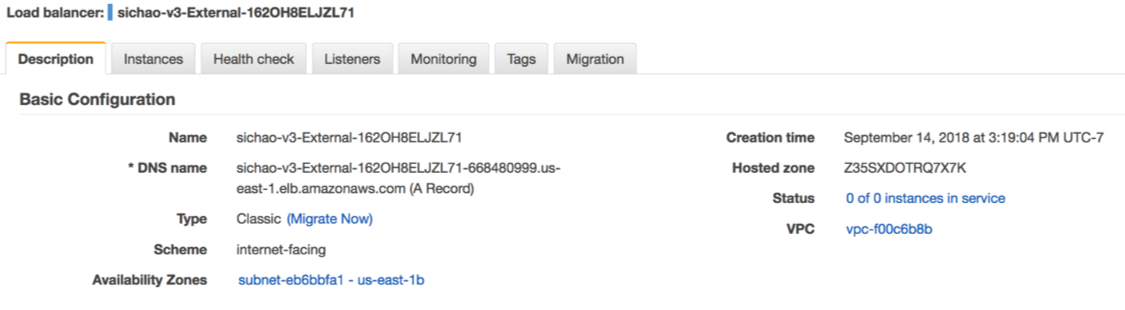

AWS ELB는 애플리케이션 로드 밸런서, 네트워크 로드 밸런서, 클래식 로드 밸런서의 세 가지 유형의 로드 밸런서를 지원합니다. 애플리케이션 요구에 따라 로드 밸런서를 선택할 수 있습니다. AWS ELB 로드 밸런서 유형에 대한 자세한 내용은 AWS Elastic 로드 밸런싱을 참조하십시오.

애플리케이션 로드 밸런서 개요

Junos OS 릴리스 18.4R1부터 vSRX 가상 방화벽 인스턴스는 애플리케이션 로드 밸런싱을 사용하여 AWS ELB(Elastic Load Balancing)를 지원하여 네이티브 AWS 서비스를 사용하는 인터넷 대면 트래픽에 확장 가능한 보안을 제공합니다. 애플리케이션 로드 밸런서가 들어오는 애플리케이션 트래픽을 자동으로 배포하고 리소스를 확장하여 트래픽 요구를 충족합니다.

로드 밸런서가 정상 대상에만 요청을 보낼 수 있도록 등록된 대상의 상태를 모니터링하도록 상태 검사를 구성할 수도 있습니다.

애플리케이션 로드 밸런서의 주요 기능은 다음과 같습니다.

레이어 7 로드 밸런싱

HTTPS 지원

고가용성

보안 기능

컨테이너화된 애플리케이션 지원

HTTP/2 지원

WebSockets 지원

네이티브 IPv6 지원

스티키 세션

운영 모니터링, 로깅, 요청 추적을 통한 상태 검사

웹 애플리케이션 방화벽(WAF)

애플리케이션 로드 밸런서가 요청을 수신하면 우선 순위 순서대로 vSRX 가상 방화벽 인스턴스의 규칙을 평가하여 적용할 규칙을 결정한 다음 규칙 작업을 위해 vSRX 가상 방화벽 애플리케이션의 대상을 선택합니다. vSRX 가상 방화벽 인스턴스 규칙을 구성하여 애플리케이션 트래픽의 컨텐츠를 기반으로 요청을 다른 대상 그룹으로 라우팅할 수 있습니다. 라우팅은 대상이 여러 대상 그룹에 등록되어 있는 경우에도 각 대상 그룹에 대해 독립적으로 수행됩니다.

애플리케이션에 대한 요청의 전체적인 플로우를 방해하지 않고 요구 사항이 변경되면 로드 밸런서에서 대상을 추가 및 제거할 수 있습니다. ELB는 시간이 지남에 따라 애플리케이션에 대한 트래픽이 변경됨에 따라 로드 밸런서를 확장합니다. ELB는 대부분의 워크로드를 자동으로 확장할 수 있습니다.

애플리케이션 로드 밸런서 실행 시퀀스와 현재 화면은 vSRX 가상 방화벽 인스턴스 속성을 사용하여 볼 수 있습니다. AWS 인스턴스로 vSRX 가상 방화벽 실행할 때 SSH를 통해 인스턴스에 로그인하면 Junos OS 세션을 시작합니다. 표준 Junos OS CLI를 사용하여 vSRX 가상 방화벽 인스턴스의 상태 및 통계를 모니터링할 수 있습니다. 사용자 데이터에서 #load_balancer=true 태그가 전송되는 경우 부팅 메시지는 vSRX 가상 방화벽 인터페이스가 ELB 및 자동 확장 지원을 위해 구성된다고 언급합니다. 그런 다음 인터페이스 eth0과 eth1이 교체됩니다.

지원되지 않는 Junos OS 구성이 사용자 데이터의 vSRX 가상 방화벽 인스턴스로 전송되면 vSRX 가상 방화벽 인스턴스가 공장 기본 구성으로 돌아갑니다. #load_balancer=진정한 태그가 누락되면 인터페이스는 교체되지 않습니다.

AWS 애플리케이션 로드 밸런서 구축

AWS ELB 애플리케이션 로드 밸런서를 두 가지 방법으로 구축할 수 있습니다.

AWS ELB 애플리케이션 로드 밸런서의 vSRX 가상 방화벽

ELB 샌드위치

AWS ELB 애플리케이션 로드 밸런서 구축의 vSRX 가상 방화벽

이러한 유형의 구축에서 vSRX 가상 방화벽 인스턴스는 하나 이상의 가용성 영역(AZ)의 애플리케이션 로드 밸런서에 연결되고 애플리케이션 워크로드는 vSRX 가상 방화벽 인스턴스 뒤에 있습니다. 애플리케이션 로드 밸런서가 트래픽을 인스턴스의 기본 인터페이스로만 보냅니다. vSRX 가상 방화벽 인스턴스의 경우, 기본 인터페이스는 관리 인터페이스 fxp0입니다.

이 구축에서 ELB를 활성화하려면 관리 및 첫 번째 수익 인터페이스를 교체해야 합니다.

그림 1 은 AWS ELB 애플리케이션 로드 밸런서 구축의 vSRX 가상 방화벽 보여줍니다.

의 vSRX 가상 방화벽

의 vSRX 가상 방화벽

AWS ELB 애플리케이션 로드 밸런서 구축에 vSRX 가상 방화벽 AWS ELB 지원

다음은 AWS ELB 애플리케이션 로드 밸런서 구축 유형 뒤에 vSRX 가상 방화벽 AWS ELB를 활성화하기 위한 전제 조건입니다.

ELB로 들어오고 나가는 모든 트래픽은 vSRX 가상 방화벽 인스턴스와 연결된 ge-0/0/0 인터페이스에서 모니터링됩니다.

실행 시 vSRX 가상 방화벽 인스턴스에는 인터페이스를 포함하는 서브넷이 인터넷 게이트웨이(IGW)에 연결되는 두 개의 인터페이스가 있습니다. 두 인터페이스 제한은 AWS 자동 확장 그룹 구축에 의해 설정됩니다. AWS ELB와 동일한 서브넷에서 하나 이상의 인터페이스를 정의해야 합니다. 추가 인터페이스는 lambda 기능에 의해 부착될 수 있습니다.

소스 또는 대상 검사는 vSRX 가상 방화벽 인스턴스의 eth1 인터페이스에서 비활성화됩니다.

AWS ELB 애플리케이션 로드 밸런서 방법 뒤에 vSRX 가상 방화벽 사용하여 AWS ELB 애플리케이션 로드 밸런서 구축:

vSRX 가상 방화벽 인스턴스에는 다음이 포함됩니다.

ELB 태그가 #load_balancer=true인 클라우드 초기화(cloud-init) 사용자 데이터.

#junos 구성 태그, fxp0(dhcp), ge-0/0/0(dhcp)이 있는 사용자 데이터 구성(정의해야 하는 모든 보안 그룹 DHCP여야 함)

Cloud-Watch는 SNS(Simple Notification Service)를 트리거하며, 이를 통해 EIP(Elastic IP Address)가 있는 ENI(Elastic Network Interface)를 생성하고 vSRX 가상 방화벽 인스턴스에 연결하는 Lambda 기능을 트리거합니다. 이 인스턴스에는 여러 가지 새로운 ENIS(최대 8개)를 연결할 수 있습니다.

vSRX 가상 방화벽 인스턴스를 재부팅해야 합니다. 스왑 인터페이스로 vSRX 가상 방화벽 인스턴스가 시작되는 모든 후속 시간에 대해 재부팅이 수행되어야 합니다.

참고:인스턴스와 IP 모니터링 간에 ENI를 교환하려고 하면 섀시 클러스터는 지원되지 않습니다.

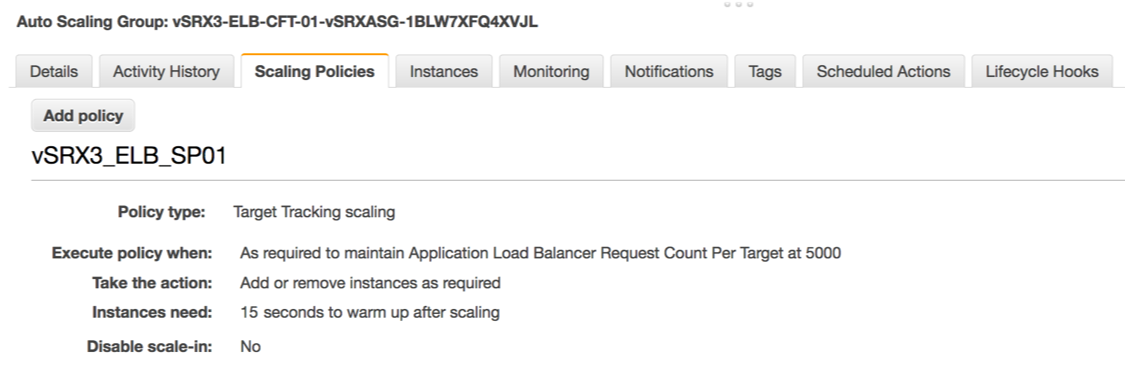

또한 ASG(Auto Scaling Group)에서 vSRX 가상 방화벽 인스턴스를 실행할 수 있습니다. 이 출시는 클라우드 구성 템플릿(CFT)을 사용하여 자동화할 수 있습니다.

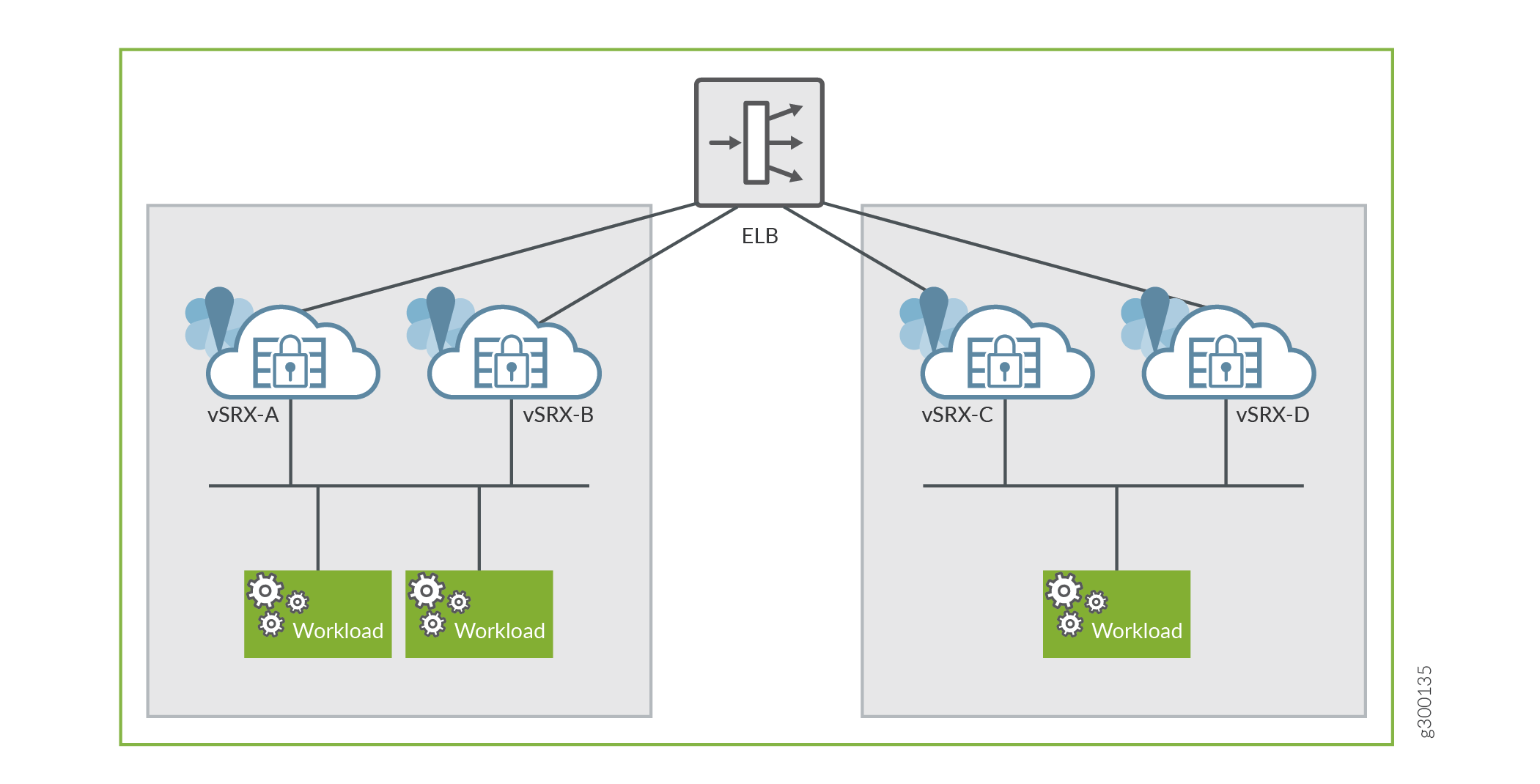

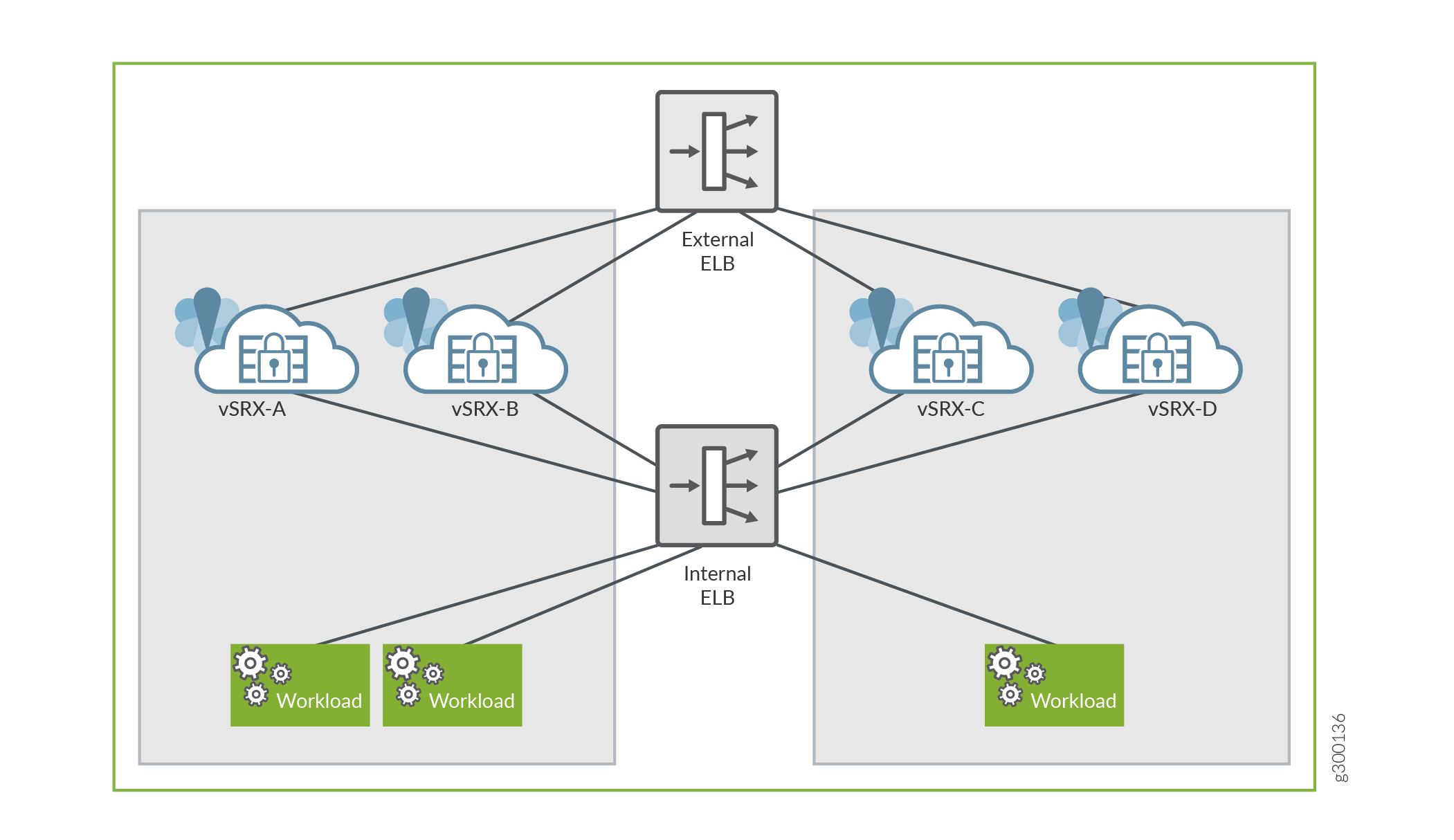

AWS ELB 애플리케이션 로드 밸런서의 샌드위치 구축

이 구축 모델에서는 보안과 애플리케이션을 모두 확장할 수 있습니다. vSRX 가상 방화벽 인스턴스와 애플리케이션은 서로 다른 ASG에 있으며 이러한 각 ASG는 다른 애플리케이션 로드 밸런서에 연결됩니다. 이러한 유형의 ELB 구축은 계획되거나 예상되는 트래픽 증가에 대응하는 동시에 멀티 AZ 고가용성을 제공할 수 있도록 vSRX 가상 방화벽 구축을 수동으로 확장할 수 있는 단순하고 간소화된 방법입니다. 이 구축은 AWS 구축에 대한 인바운드 고가용성 및 확장을 보장합니다.

로드 밸런서가 동적으로 확장되므로 가상 IP 주소(VIP)는 정규화된 도메인 이름(FQDN)입니다. 이 FQDN은 가용성 영역에 따라 여러 IP 주소로 해결됩니다. 이 해결을 활성화하려면 vSRX 가상 방화벽 인스턴스는 FQDN(또는 FQDN에서 해결한 여러 주소)으로부터 트래픽을 송수신할 수 있어야 합니다.

명령을 사용하여 이 FQDN을 구성합니다 set security zones security-zone ELB-TRAFFIC address-book address ELB dns-name FQDN_OF_ELB .

그림 2 는 vSRX 가상 방화벽 위한 AWS ELB 애플리케이션 로드 밸런서 샌드위치 구축을 보여줍니다.

의 샌드위치 구축

의 샌드위치 구축

vSRX 가상 방화벽 위한 AWS 애플리케이션 로드 밸런서의 샌드위치 구축 지원

VSRX 가상 방화벽 위한 AWS ELB 애플리케이션 로드 밸런서 샌드위치 구축:

vSRX 가상 방화벽 cloud-init 사용자 데이터에서 #load_balancer=true 태그를 수신합니다.

Junos OS 초기 부팅 프로세스는 마운트 디스크를 스캔하여 setup_vsrx 파일에 flag 파일이 존재할 수 있습니다. 파일이 존재하는 경우, 두 개의 서로 다른 가상 참조에서 DHCP와의 두 인터페이스를 구성해야 함을 나타냅니다. 이 검사 및 구성 업데이트는 기본 구성에서 그리고 flag 파일이 있는 경우 사용자 데이터 위에 수행됩니다.

참고:사용자 데이터가 있는 경우 두 번째 또는 세 번째 mgd 프로세스 커밋 이후의 부팅 시간이 증가합니다.

vSRX 가상 방화벽 인스턴스를 재부팅해야 합니다. 스와핑된 인터페이스로 vSRX 가상 방화벽 인스턴스가 시작되는 모든 후속 시간에 대해 재부팅을 수행합니다.

참고:인스턴스와 IP 모니터링 간의 ENPI(Elastic Network Interfaces)를 교체하기 위한 섀시 클러스터 지원은 작동하지 않습니다.

또한 ASG에서 vSRX 가상 방화벽 인스턴스를 시작하고 클라우드 구성 템플릿(CFT)을 사용하여 구축을 자동화할 수 있습니다.

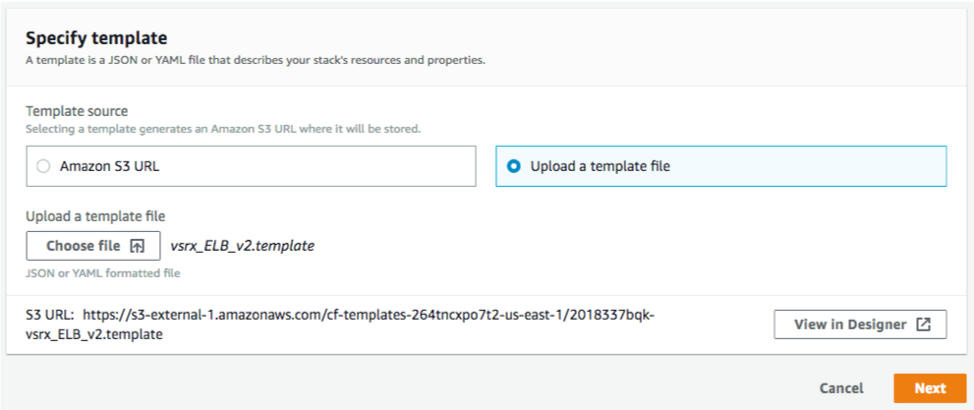

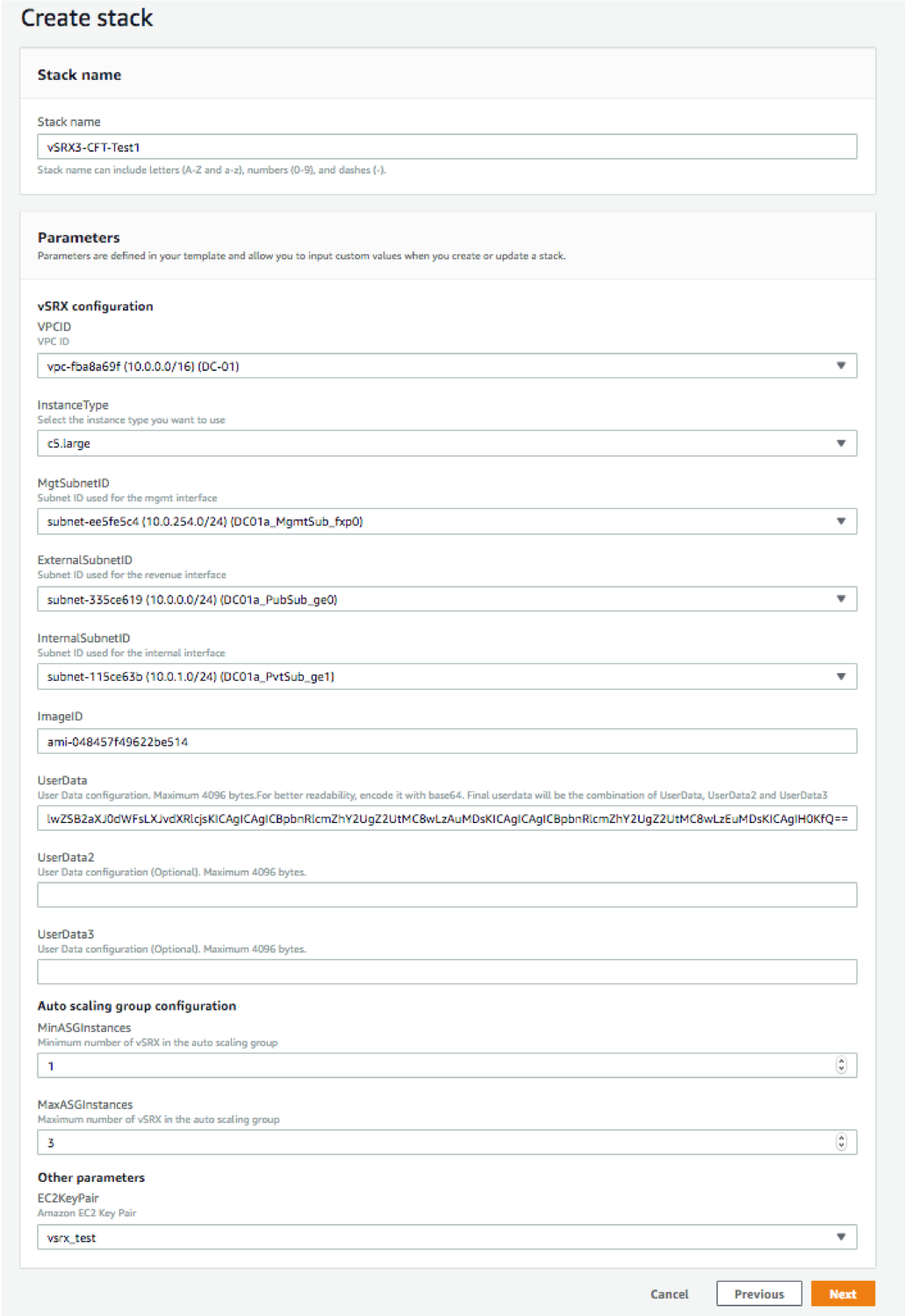

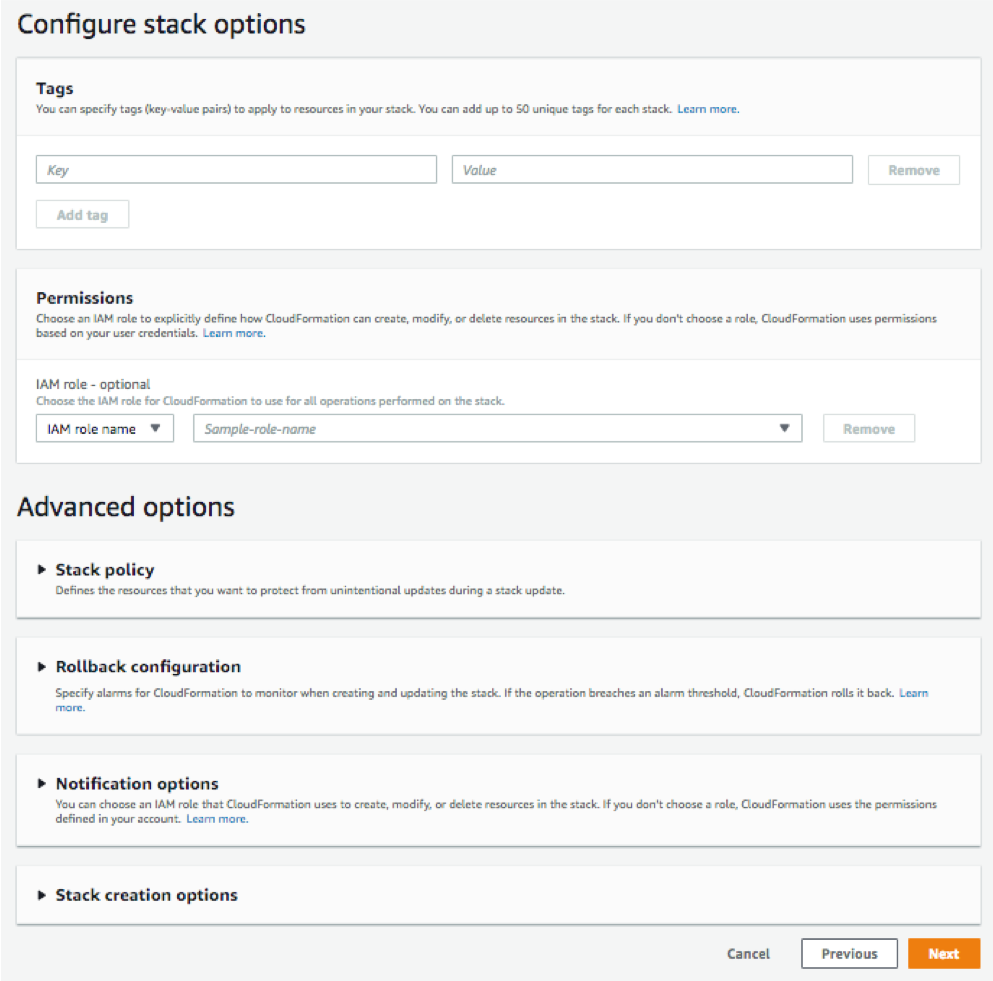

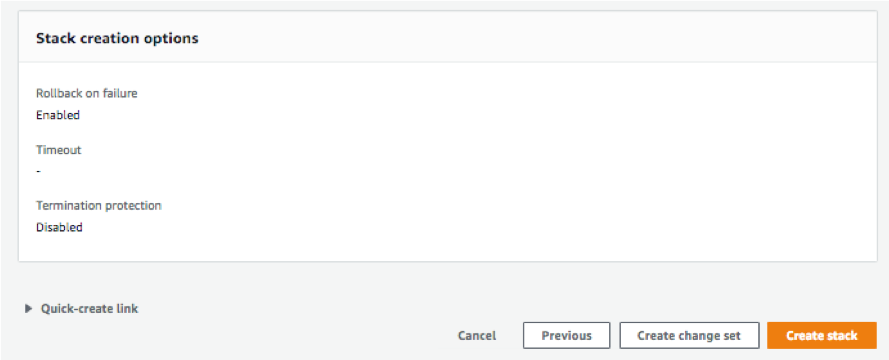

AWS 애플리케이션 로드 밸런서 구축 뒤에 vSRX 가상 방화벽 위한 클라우드 구성 템플릿(CFT) 스택 생성 호출

이 주제는 하나의 로드 밸런서만 포함하는 비 샌드위치 구축(AWS Application Load Balancer 뒤에 vSRX 가상 방화벽)을 위한 클라우드 구성 템플릿(CFT) 스택 생성을 호출하는 방법에 대한 세부 정보를 제공합니다.

CFT 스택 생성을 호출하기 전에 AWS 환경에서 이미 다음을 사용할 수 있는지 확인하십시오.

VPC 생성 및 사용 준비.

관리 서브넷

외부 서브넷(ELB에서 트래픽을 수신하는 vSRX 가상 방화벽 인터페이스용 서브넷).

내부 서브넷(워크로드로 트래픽을 전송하는 vSRX 가상 방화벽 인터페이스용 서브넷).

시작하려는 vSRX 가상 방화벽 인스턴스의 AMI ID입니다.

트래픽이 워크로드로 전달되기 전에 커밋해야 하는 사용자 데이터(vSRX 가상 방화벽 구성). 이것은 길이가 4,096자를 넘지 않는 기본 64 부호화 데이터입니다. 단일 필드 데이터가 4096자를 초과하는 경우 최대 3개의 사용자 데이터 필드를 사용할 수 있습니다).

EC2 키 파일입니다.

Juniper vSRX 가상 방화벽 GitHub 리포지토리에서 lambda function 파일 add_eni.zip을 받고 인스턴스 S3 버킷에 업로드합니다. 템플릿의 Lambda S3 위치 필드에 이 정보를 사용합니다.

AWS 계정에는 해당 지역의 다양한 리소스에 Lambda 기능을 생성할 수 있는 권한이 있어야 합니다.

다음 단계에 따라 AWS ELB 애플리케이션 로드 밸런서 구축 뒤에 vSRX 가상 방화벽 AWS ELB에 대한 CFT 스택 생성을 호출합니다.

HTTP 트래픽에 vSRX 가상 방화벽 인스턴스를 포함하는 AWS Elastic Load Balancer 샘플 구성

DNS 서버 IP와 웹 서버 IP가 있어야 합니다(또는 웹 서버가 로드 밸런서 뒤에 있는 경우 웹 서버 IP 대신 아래에 로드 밸런서의 IP 주소를 사용하십시오).

아래 구성에서 IP 주소를 사용한 후 이 구성을 기본 64 형식(참조: https://www.base64encode.org/)으로 변환한 다음 변환된 구성을 UserData 필드에 붙여 넣습니다. 이를 통해 스택 생성 프로세스 중에 AWS에서 시작된 vSRX 가상 방화벽 기존 기본 구성에 아래 구성을 적용합니다.

#load_balancer=true

#junos-config

system {

name-server {

<Your DNS Server IP>

}

syslog {

file messages {

any any;

}

}

}

security {

address-book {

global {

address websrv <Your Web Server IP>/32>;

}

}

nat {

source {

rule-set src-nat {

from interface ge-0/0/0.0;

to zone trust;

rule rule1 {

match {

source-address 0.0.0.0/0;

destination-port {

80;

}

}

then {

source-nat {

interface;

}

}

}

}

}

destination {

pool pool1 {

address <Your Web Server IP>/32>;

}

rule-set dst-nat {

from interface ge-0/0/0.0;

rule rule1 {

match {

destination-address 0.0.0.0/0;

destination-port {

80;

}

}

then {

destination-nat {

pool {

pool1;

}

}

}

}

}

}

}

policies {

from-zone untrust to-zone trust {

policy mypol {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

}

zones {

security-zone trust {

host-inbound-traffic {

system-services {

any-service;

}

protocols {

all;

}

}

interfaces {

ge-0/0/1.0;

}

}

security-zone untrust {

host-inbound-traffic {

system-services {

any-service;

}

protocols {

all;

}

}

interfaces {

ge-0/0/0.0;

}

}

}

}

interfaces {

ge-0/0/0 {

unit 0 {

family inet {

dhcp;

}

}

}

ge-0/0/1 {

unit 0 {

family inet {

dhcp;

}

}

}

}

routing-instances {

ELB_RI {

instance-type virtual-router;

interface ge-0/0/0.0;

interface ge-0/0/1.0;

}

}

vSRX 가상 방화벽 인스턴스에 대한 AWS Elastic Network Adapter(ENA) 개요

Amazon Elastic Compute Cloud(EC2)는 EC2 vSRX 가상 방화벽 인스턴스에서 향상된 네트워킹을 제공하는 차세대 네트워크 인터페이스 및 동급 드라이버인 Elastic Network Adapter(ENA)를 제공합니다.

Amazon EC2는 ENA(Elastic Network Adapter)를 통해 향상된 네트워킹 기능을 제공합니다.

혜택

멀티퀴어 디바이스 인터페이스를 지원합니다. ENA는 여러 전송 및 수신 대기열을 사용하여 내부 오버헤드를 줄이고 확장성을 높입니다. 여러 개의 대기열이 존재하면 수신 및 발신 패킷을 특정 vCPU에 매핑하는 프로세스가 단순화되고 가속화됩니다.

ENA 드라이버는 체크섬 오프로드 및 TCP 전송 세그먼테이션 오프로드(TSO)와 같은 업계 표준 TCP/IP 오프로드 기능을 지원합니다.

멀티코어 확장을 위해 멀티프로세서 시스템의 여러 CPU에 걸쳐 네트워크 수신 처리를 효율적으로 배포할 수 있는 수신 측 확장(RSS) 네트워크 드라이버 기술을 지원합니다. 일부 ENA 디바이스는 저지연 대기열(LLQ)이라는 작동 모드를 지원하여 몇 마이크로초가 절약됩니다.

AWS Elastic 네트워크 어댑터 이해하기

향상된 네트워킹은 단일 루트 I/O 가상화(SR-IOV)를 사용하여 지원되는 인스턴스 유형에서 고성능 네트워킹 기능을 제공합니다. SR-IOV는 기존의 가상화된 네트워크 인터페이스에 비해 I/O 성능을 높이고 CPU 활용도를 낮추는 디바이스 가상화 방법입니다. 향상된 네트워킹은 더 높은 대역폭, 더 높은 초당 패킷(pps) 성능을 제공하며 인스턴스 간 지연 시간을 지속적으로 낮춥니 다. 향상된 네트워킹을 사용하는 데 추가 요금은 부과되지 않습니다.

ENA는 EC2 vSRX 가상 방화벽 인스턴스에서 높은 처리량과 초당 패킷(pps) 성능과 지속적으로 낮은 지연을 제공하도록 최적화된 맞춤형 네트워크 인터페이스입니다. vSRX 가상 방화벽 C5.large 인스턴스(vCPU 2개 및 4GB 메모리 포함)에 ENA를 사용하면 최대 20Gbps의 네트워크 대역폭을 활용할 수 있습니다. ENA 기반 향상된 네트워킹은 vSRX 가상 방화벽 인스턴스에서 지원됩니다.

ENA 드라이버는 최소 메모리 매핑 레지스터 세트와 관리자 대기열을 통해 설정된 확장 가능한 명령 세트를 갖춘 경량 관리 인터페이스를 노출합니다. 운전자는 다양한 ENA 어댑터를 지원하고, 링크 속도에 독립적이며(즉, 동일한 드라이버가 10Gbps, 25Gbps, 40Gbps 등에 사용함) 다양한 기능을 협상하고 지원합니다. ENA는 CPU 코어당 전용 Tx/Rx 대기열 쌍을 제공하여 고속 및 저 오버헤드 이더넷 트래픽 처리를 지원합니다.

ENA의 DPDK 드라이버는 https://github.com/amzn/amzn-drivers/tree/master/userspace/dpdk 사용할 수 있습니다.

AWS ELB 애플리케이션 로드 밸런서를 사용할 때, eth0(첫 번째) 및 eth1(두 번째) 인터페이스가 vSRX 가상 방화벽 인스턴스로 전환됩니다. AWS ENA는 해당 커널 드라이버로 인터페이스를 감지하고 다시 바인딩합니다.