AWS 기능을 사용한 중앙 집중식 모니터링 및 문제 해결

이 주제에서는 vSRX 가상 방화벽 CloudWatch, IAM 및 보안 허브와 통합하여 AWS 콘솔에서 vSRX 가상 방화벽 인스턴스를 모니터링하고 문제를 해결하는 방법에 대한 세부 정보를 제공합니다.

Cloudwatch를 사용한 중앙 집중식 모니터링 이해하기

AWS는 AWS 계정 전반에서 타사 서비스의 다양한 메트릭, 로그, 보안 이벤트에 대한 포괄적인 뷰를 제공합니다. CloudWatch의 지원을 통해 vSRX 가상 방화벽 네이티브 메트릭과 로그를 클라우드에 게시할 수 있으며, 이를 사용하여 vSRX 가상 방화벽 실행 상태를 모니터링할 수 있습니다. 보안 허브(Security Hub)는 보안 경고를 집계, 구성, 우선 순위를 지정하는 단일 위치입니다.

CloudWatch 로그 에이전트는 Amazon EC2 인스턴스에서 CloudWatch 로그로 로그 데이터를 전송하는 자동화된 방법을 제공합니다. 에이전트가 로그 데이터를 CloudWatch Logs에 푸시합니다.

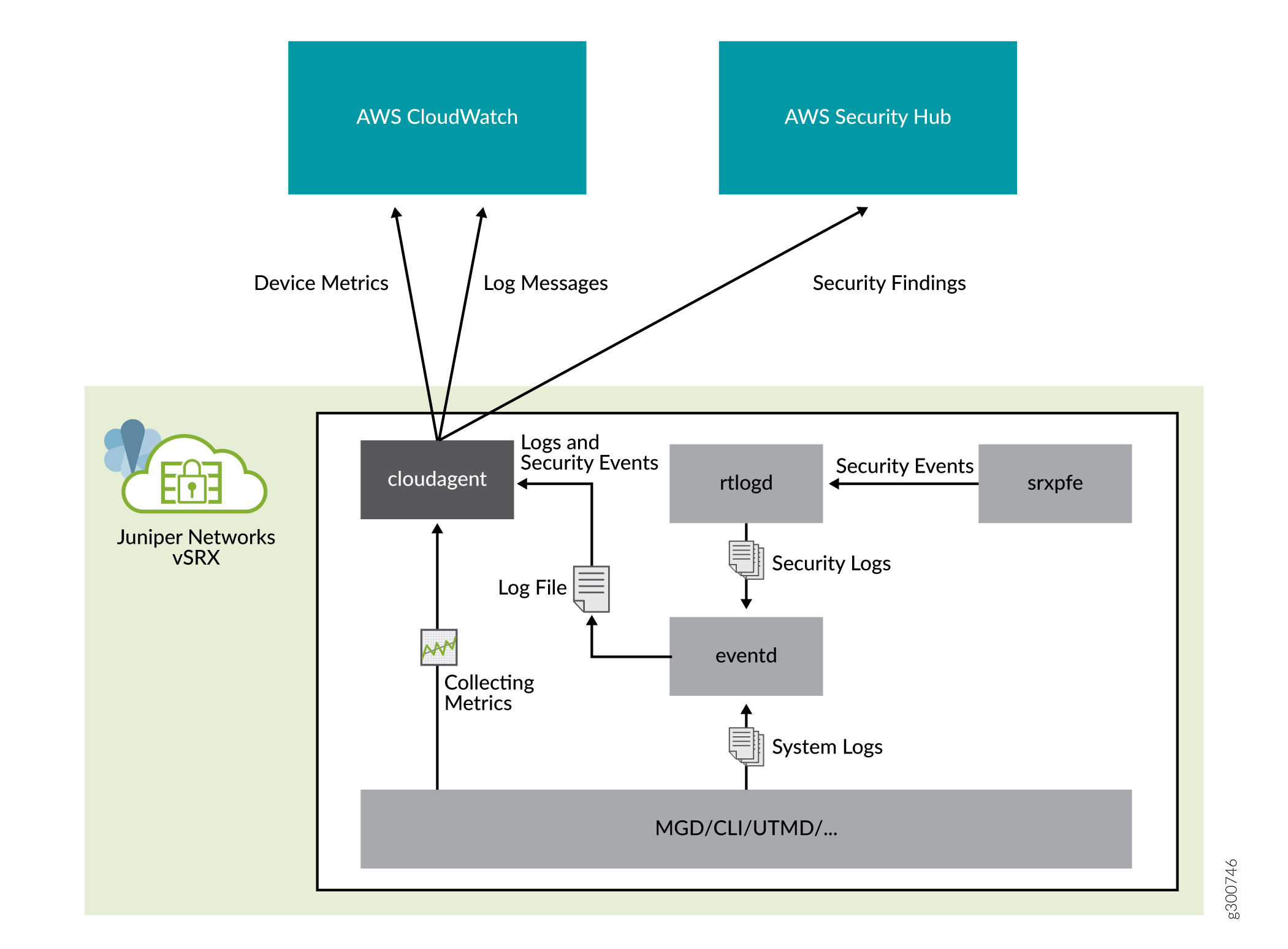

vSRX 가상 방화벽 실행되는 클라우드 에이전트 데몬을 사용하면 AWS CloudWatch 및 Security Hub를 통합할 수 있습니다. 클라우드 에이전트:

디바이스 메트릭을 수집하고 AWS CloudWatch에 메트릭을 전송합니다.

시스템 및 보안 로그를 수집하고 AWS CloudWatchLog로 로그를 전송합니다.

vSRX 가상 방화벽 이벤트 로그 모드에서 cloudagent에서 수집할 수 있는 모든 이벤트 유형(구성 요소 또는 로그 수준)은 CloudWatch 로그 수집에 지원됩니다. CloudWatchLog에서 지원되는 이벤트는 다음과 같습니다.

인터페이스 상태(업/다운), 구성 변경, 사용자 로그인 로그인 등과 같은 시스템 활동.

IDP, ATP 클라우드와 같은 보안 이벤트 및 컨텐츠 보안 로그, 화면, ATP 클라우드 등의 보안 로그 등입니다.

보안 경고를 수집하고 이러한 경고를 보안 허브로 가져오기 형식으로 가져옵니다.

보안 허브로 보안 이벤트를 가져오려면 CloudWatch 로그 수집을 구성하고 로그 메시지를 기반으로 보안 이벤트를 가져와야 합니다.

Security Hub는 AWS 계정, 서비스 및 지원되는 타사 파트너 전반에서 보안 데이터를 수집하며 보안 트렌드를 분석하고 가장 높은 우선 순위의 보안 문제를 식별할 수 있도록 지원합니다. AWS 보안 허브 지원이 vSRX 가상 방화벽 추가되면 관리자가 계정 전반에서 보안 결과를 수집하고 우선 순위를 지정하는 작업을 줄일 수 있습니다. 보안 허브의 도움으로 vSRX 가상 방화벽 보안 출력을 기반으로 자동화된 지속적인 계정 수준 구성 및 규정 준수 검사를 실행할 수 있습니다.

가져온 이벤트 및 메트릭 목록은 표 1 과 표 2를 참조하십시오.

이벤트 및 그 목적에 대한 자세한 내용은 Juniper 시스템 로그 탐색기를 참조하십시오.

| 메트릭 |

설명 |

|---|---|

| AV_MANY_MSGS_NOT_SCANNED_MT |

과도한 트래픽으로 인한 바이러스 차단 검사 건너뛰기 |

| WEBFILTER_URL_BLOCKED |

웹 요청 차단 |

| AAMW_CONTENT_FALLBACK_LOG |

AAMW 콘텐츠 폴백 정보 |

| AV_MANY_MSGS_DROPPED_MT |

과도한 트래픽으로 인해 수신된 파일 삭제 |

| PFE_SCREEN_MT_CFG_ERROR |

화면 구성 실패 |

| WEBFILTER_URL_REDIRECTED |

웹 요청 리디렉션 |

| AV_FILE_NOT_SCANNED_PASSED_MT |

바이러스 차단 스캐너가 최대 콘텐츠 크기를 초과하여 검사 없이 수신된 트래픽을 통과했습니다. |

| RT_SCREEN_TCP_SRC_IP |

TCP 소스 IP 공격 |

| RT_SCREEN_SESSION_LIMIT |

세션 제한 |

| SECINTEL_ACTION_LOG |

Secintel 작업 정보 |

| IDP_APPDDOS_APP_STATE_EVENT |

IDP: DDOS 애플리케이션 상태 전환 이벤트 |

| AAMW_HOST_INFECTED_EVENT_LOG |

AAMW 클라우드 호스트 상태 이벤트 정보 |

| IDP_ATTACK_LOG_EVENT |

IDP 공격 로그 |

| IDP_SESSION_LOG_EVENT |

IDP 세션 이벤트 로그 |

| AAMW_MALWARE_EVENT_LOG |

AAMW 클라우드 멀웨어 이벤트 정보 |

| WEBFILTER_URL_PERMITTED |

웹 요청 허용 |

| IDP_PACKET_CAPTURE_LOG_EVENT |

IDP 패킷 captutre 이벤트 로그 |

| RT_SCREEN_WHITE_LIST |

화면 흰색 목록 |

| RT_SCREEN_IP |

IP 공격 |

| AAMW_SMTP_ACTION_LOG |

AAMW SMTP 작업 정보 |

| RT_SCREEN_TCP_DST_IP |

TCP 대상 IP 공격 |

| IDP_APPDDOS_APP_ATTACK_EVENT |

IDP: 애플리케이션에 대한 디도스(DDOS) 공격 |

| RT_SCREEN_ICMP |

ICMP 공격 |

| IDP_TCP_ERROR_LOG_EVENT |

IDP TCP 오류 로그 |

| AV_FILE_NOT_SCANNED_DROPPED_MT |

바이러스 차단 스캐너는 최대 콘텐츠 크기를 초과하여 검사 없이 수신된 트래픽을 차단했습니다. |

| AAMW_ACTION_LOG |

AAMW 작업 정보 |

| PFE_SCREEN_MT_ZONE_BINDING_ERROR |

화면 구성 실패 |

| AV_VIRUS_DETECTED_MT |

바이러스 차단 스캐너가 바이러스를 탐지했습니다. |

| PFE_SCREEN_MT_CFG_EVENT |

화면 구성 |

| RT_SCREEN_TCP |

TCP 공격 |

| RT_SCREEN_UDP |

UDP 공격 |

| AV_SCANNER_DROP_FILE_MT |

바이러스 차단 스캐너는 내부 오류로 인해 수신된 트래픽을 떨어뜨렸습니다. |

| AAMW_IMAP_ACTION_LOG |

AAMW IMAP 작업 정보 |

| AV_SCANNER_ERROR_SKIPPED_MT |

내부 오류로 인한 바이러스 차단 검사 건너뛰기 |

| AV_MEMORY_INSUFFICIENT_MT |

DRAM 크기가 너무 작아서 바이러스 차단을 지원할 수 없습니다. |

| 메트릭 |

단위 |

설명 |

|---|---|---|

| ControlPlaneCPUUtil |

퍼센트 |

컨트롤 플레인 작업이 실행 중인 CPU 활용 |

| DataPlaneCPUUtil |

퍼센트 |

데이터 플레인 작업이 실행 중인 각 CPU 활용 |

| DiskUtil |

퍼센트 |

디스크 스토리지 활용도 |

| 컨트롤플레인메모리우틸 |

퍼센트 |

컨트롤 플레인 작업의 메모리 활용 |

| DataPlaneMemoryUtil |

퍼센트 |

데이터 플레인 작업의 메모리 활용 |

| 플로우세션인사용 |

횟수 |

유효한, 유효하지 않음, 보류 중인 상태 및 기타 상태에 할당된 모든 세션을 포함하여 사용 중인 플로우 세션 수를 모니터링합니다. |

| FlowSessionUtil |

퍼센트 |

플로우 세션 활용도 |

| 실행프로세스 |

횟수 |

실행 상태의 프로세스 수입니다. |

| Ge00XInputKBPS |

킬로비트/초 |

초당 킬로비트의 인터페이스 입력 통계. 각 GE 인터페이스는 별도로 모니터링됩니다. |

| Ge00XInputPPS |

카운트/초 |

인터페이스는 초당 패킷에 대한 입력 통계를 제공합니다. 각 GE 인터페이스는 별도로 모니터링됩니다. |

| Ge00XOutputKBPS |

킬로비트/초 |

초당 킬로비트의 인터페이스 출력 통계. 각 GE 인터페이스는 별도로 모니터링됩니다. |

| Ge00XOutputPPS |

카운트/초 |

초당 패킷에 대한 인터페이스 출력 통계. 각 GE 인터페이스는 별도로 모니터링됩니다. |

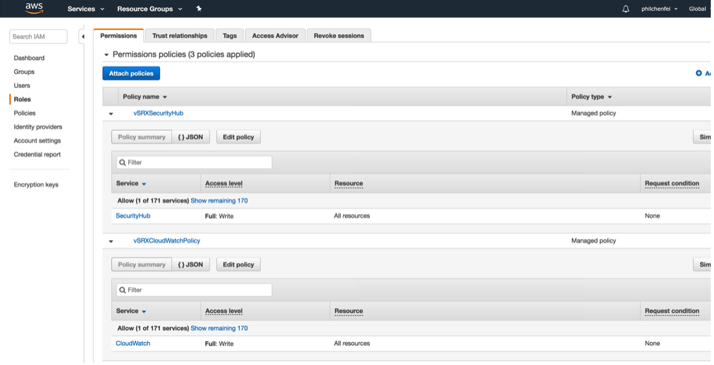

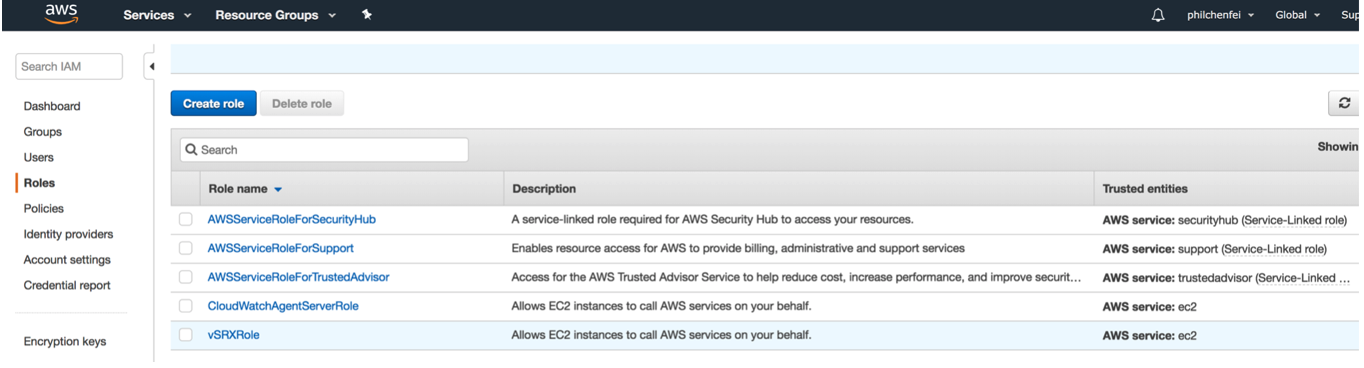

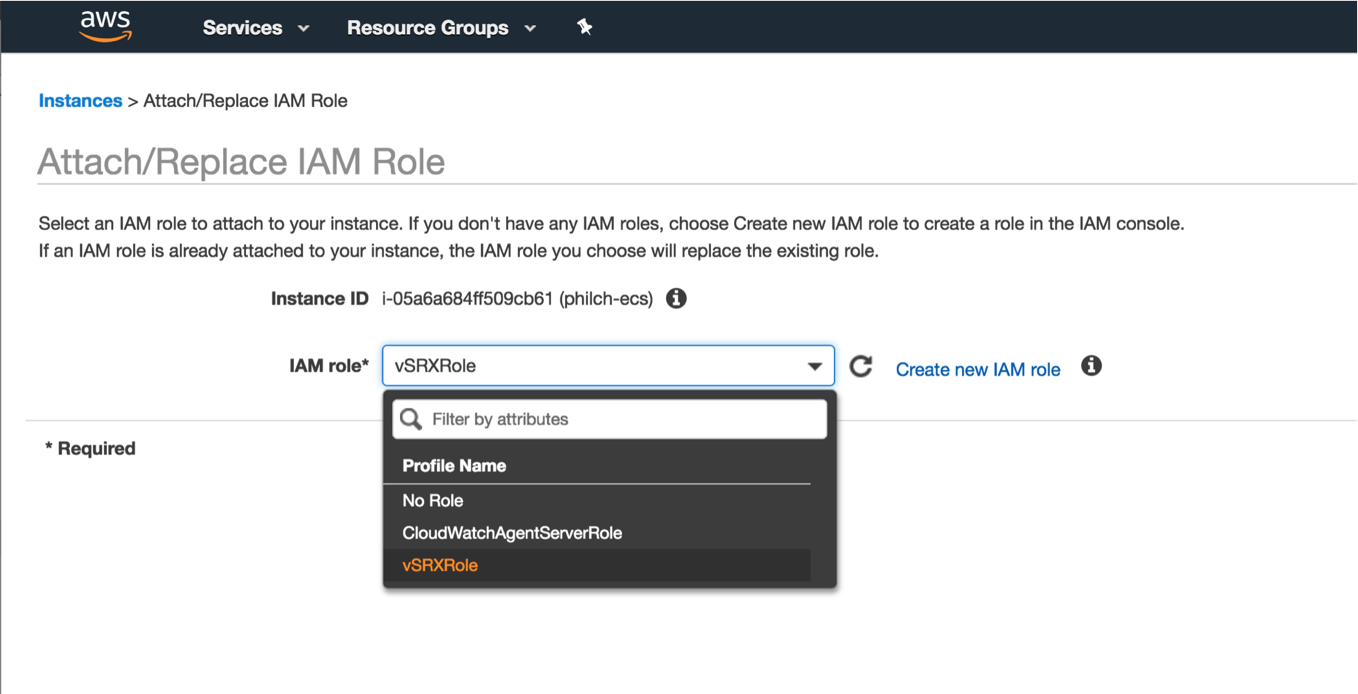

vSRX 가상 방화벽 실행되는 에이전트 외에 다음을 포함한 vSRX 가상 방화벽 CloudWatch 및 Security Hub 서비스를 사용하도록 AWS 콘솔을 구성해야 합니다.

-

cloudWatch 및 Security Hub에 데이터를 게시할 vSRX 가상 방화벽 권한 부여

AWS ID 및 액세스 관리(IAM) 콘솔에서 해당 권한이 있는 역할 생성

AWS EC2 콘솔의 vSRX 가상 방화벽 인스턴스에 역할을 연결합니다.

CloudWatch 대시보드를 구성하여 차트 위젯으로 메트릭 항목을 표시합니다.

그림 1 은 클라우드 에이전트가 vSRX 가상 방화벽 게시물에서 AWS 서비스에 게시한 데이터를 수집하는 방법을 보여줍니다.

에서 AWS Cloudwatch 통합

에서 AWS Cloudwatch 통합

혜택

애플리케이션 및 인프라 전반에서 단일 플랫폼에서 이벤트 및 데이터의 관측 가능성

AWS 및 온프레미스에서 메트릭을 가장 쉽게 수집하는 방법

운영 성능 및 리소스 최적화 개선

운영 가시성 및 인사이트 확보

로그에서 실행 가능한 인사이트 도출

CloudWatch 개요

Amazon CloudWatch는 개발자, 시스템 운영자, 사이트 안정성 엔지니어(SRE), IT 관리자를 위해 구축된 모니터링 및 관리 서비스입니다. CloudWatch는 애플리케이션 모니터링, 시스템 전반의 성능 변경 이해 및 대응, 리소스 활용 최적화, 운영 상태 통합 보기 등을 위한 데이터 및 실행 가능한 인사이트를 제공합니다.

CloudWatch를 사용하여 환경에서 비정상적인 동작을 감지하고, 알람을 설정하고, 로그와 메트릭을 나란히 시각화하고, 자동화된 조치를 취하고, 문제를 해결하고, 인사이트를 발견하여 vSRX 가상 방화벽 3.0 인스턴스를 원활하게 실행할 수 있습니다.

CloudWatch는 로그, 메트릭 및 이벤트 형태로 모니터링 및 운영 데이터를 수집하고 자동화된 대시보드를 사용하여 시각화하여 AWS 및 온프레미스에서 실행되는 AWS 리소스, 애플리케이션 및 서비스를 통합하여 볼 수 있습니다. 메트릭과 로그를 상관분석하여 리소스의 상태와 성능을 더 잘 이해할 수 있습니다. 또한 지정한 메트릭 값 임계값을 기반으로 알람을 생성하거나 머신러닝 알고리즘을 기반으로 비정상적인 메트릭 동작을 감시할 수 있습니다. 신속하게 조치를 취하려면 자동 조치를 설정하여 알람이 트리거된 경우 이를 알리고 자동 확장을 자동으로 시작하여 평균 해결 시간을 단축할 수 있습니다. 또한 지표, 로그, 추적을 심층 분석하여 애플리케이션 성능을 개선하는 방법을 더 잘 이해할 수 있습니다.

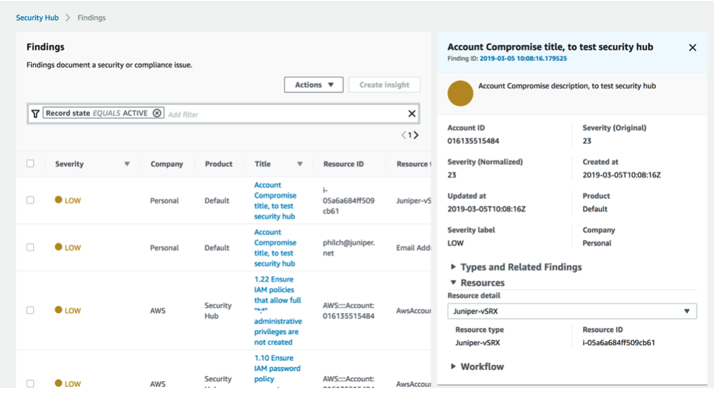

보안 허브 개요

AWS Security Hub를 사용하면 AWS 계정 전반에서 우선 순위가 높은 보안 경고 및 규정 준수 상태를 포괄적으로 확인할 수 있습니다. 보안 허브는 보안 경고를 집계, 구성 및 우선 순위를 지정하는 단일 위치입니다. vSRX 가상 방화벽 보안 발견 데이터를 보안 허브에 게시할 수 있는 인증 기능을 통해 보안 허브를 지원합니다.

vSRX 가상 방화벽 인스턴스의 다양한 보안 경고는 보안 허브에서 수집됩니다. 이제 보안 허브가 통합되어 vSRX 가상 방화벽 인스턴스에서 보안 경고 또는 발견 사항의 집계, 조직, 우선 순위를 지정하는 단일 장소가 확보되었습니다. 조사 결과는 실행 가능한 그래프와 테이블을 갖춘 통합 대시보드에 시각적으로 요약됩니다. 또한 AWS 모범 사례 및 Juniper 표준을 기반으로 자동화된 컴플라이언스 검사를 사용하여 환경을 지속적으로 모니터링할 수 있습니다. 관리 콘솔을 사용하여 보안 허브를 활성화하고 일단 활성화하면 보안 허브가 조사 결과를 어그리게이션하고 우선 순위를 지정하기 시작합니다.

ID 및 액세스 관리 콘솔

AWS ID 및 액세스 관리(IAM)를 사용하면 AWS 서비스 및 리소스에 대한 액세스를 안전하게 관리할 수 있습니다. IAM을 사용하면 AWS 사용자와 그룹을 생성 및 관리하고 권한을 사용하여 AWS 리소스에 대한 액세스를 허용 및 거부할 수 있습니다.

IAM은 추가 비용 없이 제공되는 AWS 계정의 기능입니다.

VSRX 가상 방화벽 AWS 모니터링 및 문제 해결 기능 통합

이 주제에서는 AWS 콘솔에서 중앙 집중식 모니터링 및 문제 해결을 위해 CloudWatch 및 Security Hub를 vSRX 가상 방화벽 3.0과 통합하는 방법에 대한 세부 정보를 제공합니다.

- vSRX 가상 방화벽 AWS CloudWatch 및 보안 허브에 액세스할 수 있는 권한 부여

- AWS CloudWatch 메트릭을 사용하여 vSRX 가상 방화벽 인스턴스 모니터링 활성화

- AWS CloudWatch에 대한 vSRX 가상 방화벽 로그 수집, 스토어 및 보기

- vSRX 가상 방화벽 보안 허브 활성화 및 구성

vSRX 가상 방화벽 AWS CloudWatch 및 보안 허브에 액세스할 수 있는 권한 부여

이 섹션에서는 AWS CloudWatch 및 보안 허브와 상호 작용하기 vSRX 가상 방화벽 인스턴스에 대한 액세스를 활성화하는 방법에 대한 세부 정보를 제공합니다.

AWS CloudWatch 메트릭을 사용하여 vSRX 가상 방화벽 인스턴스 모니터링 활성화

이 절차는 AWS CloudWatch 메트릭을 통해 vSRX 가상 방화벽 모니터링을 지원하는 단계를 제공합니다.

지표는 시스템의 성능에 대한 데이터입니다. CloudWatch 메트릭 모니터링을 활성화하여 vSRX 가상 방화벽 인스턴스의 일부 리소스를 모니터링할 수 있습니다.

AWS CloudWatch에 대한 vSRX 가상 방화벽 로그 수집, 스토어 및 보기

CloudWatch 로그는 Amazon Elastic Compute Cloud(Amazon EC2) 인스턴스, AWS CloudTrail, Route 53 및 기타 소스의 로그 파일을 모니터링, 저장 및 액세스하는 데 사용됩니다. vSRX 가상 방화벽 경우 cloudagent는 시스템 및 보안 로그를 모두 수집한 다음 CloudWatchLog에 이러한 로그를 게시합니다. cloudagent의 로그 수집은 시간 창에 로그를 캐시하고 CloudWatchLog에 일괄 게시합니다.

이 절차에서는 vSRX 가상 방화벽 CloudWatch 로그를 활성화 및 구성하는 방법에 대한 세부 정보를 제공합니다.

vSRX 가상 방화벽 보안 허브 활성화 및 구성

AWS Security Hub로 보안 이벤트를 가져오려면 CloudWatch 로그 수집을 구성한 다음 로그 메시지를 기반으로 보안 이벤트를 가져와야 합니다.

예를 들어:

# set security cloud aws cloudwatch log group vsrx-group

# set security cloud aws cloudwatch log file mylog security-hub-import

# set security cloud aws cloudwatch log file mylog collect-interval 1

# set system syslog file mylog any any

# set system syslog file mylog structured-data

위의 구성에서 / var/log directory 아래의 파일 mylog에서 CloudWatch 로그 수집을 구성하고 있으며, 로그 파일의 모든 보안 이벤트는 AWS 보안 찾기 형식의 vSRX 가상 방화벽 보안 허브로 가져옵니다.

옵션은 security-hub-import 구조화 데이터 형식의 로그 파일에서만 지원됩니다. 즉, 메시지가 일반 텍스트 형식으로 기록되면 로그 메시지의 보안 이벤트를 AWS 보안 발견으로 변환하고 보안 허브로 가져올 수 없습니다.

보안 허브 콘솔의 vSRX 가상 방화벽 게시된 보안 결과를 볼 수 있습니다.