vSRX 가상 방화벽 위한 Amazon 가상 프라이빗 클라우드 구성

시작하기 전에 Amazon Web Services(AWS) 계정과 ID 및 액세스 관리(IAM) 역할이 필요하며, Amazon Elastic Compute Cloud(Amazon EC2), Amazon Simple Storage Service(S3), Amazon Virtual Private Cloud(Amazon VPC) 개체에 액세스, 생성, 수정 및 삭제할 수 있는 모든 권한이 필요합니다. 또한 액세스 키와 해당 비밀 액세스 키, X.509 인증서 및 계정 식별자를 만들어야 합니다. AWS 용어와 AWS 구축에 vSRX 가상 방화벽 사용에 대해 더 잘 이해하려면 AWS를 사용한 vSRX 이해하기를 참조하세요.

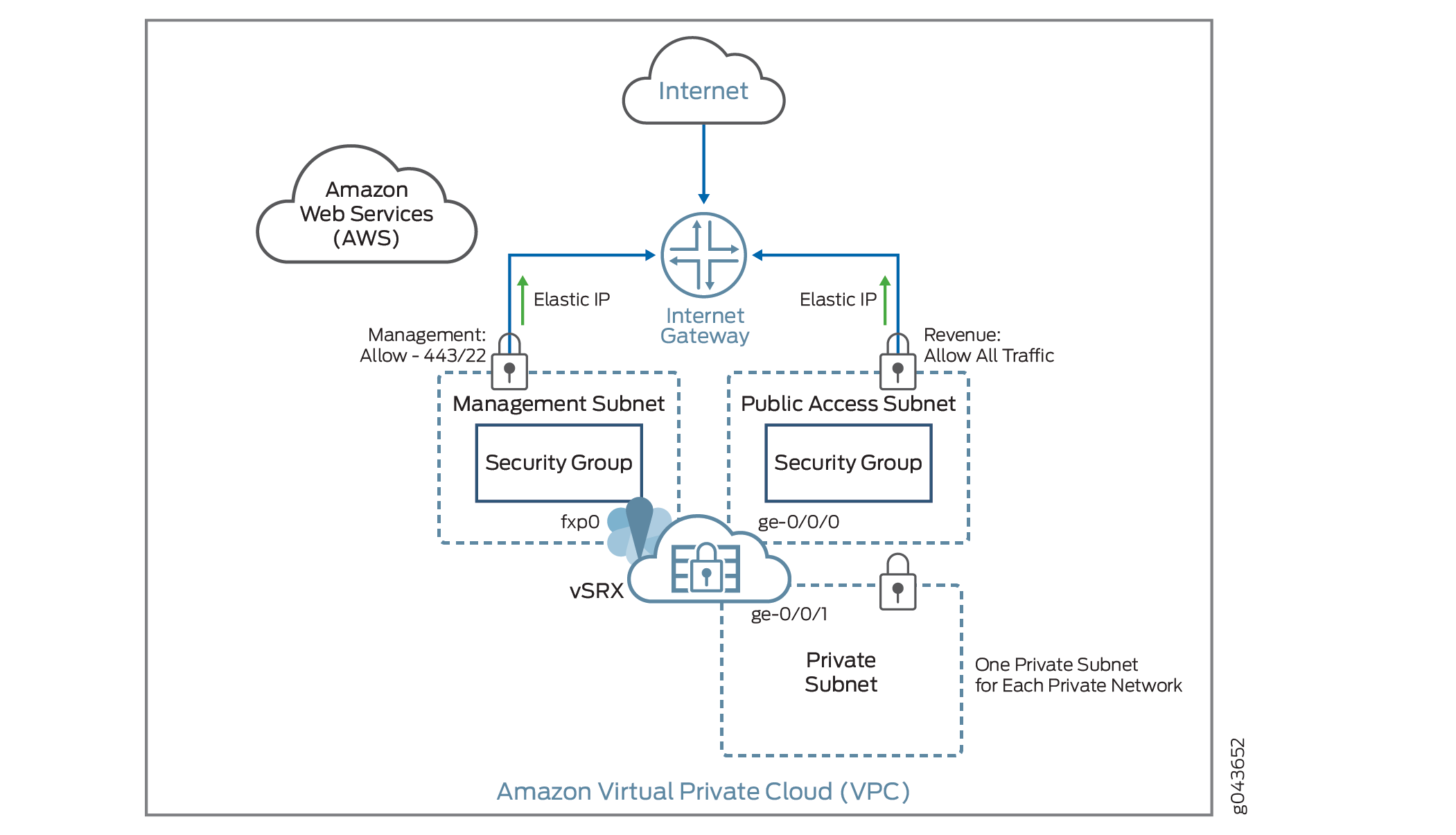

그림 1 은 Amazon VPC의 프라이빗 서브넷에서 실행되는 애플리케이션에 대한 보안을 제공하기 위해 vSRX 가상 방화벽 구축하는 방법의 예를 보여줍니다.

의 vSRX 가상 방화벽 예

의 vSRX 가상 방화벽 예

다음 절차에서는 vSRX 가상 방화벽 위한 Amazon VPC를 생성하고 준비하는 방법에 대해 간략하게 설명합니다. 절차에서는 관련 인터넷 게이트웨이, 서브넷, 경로 테이블 및 보안 그룹이 있는 Amazon VPC를 설정하는 방법을 설명합니다.

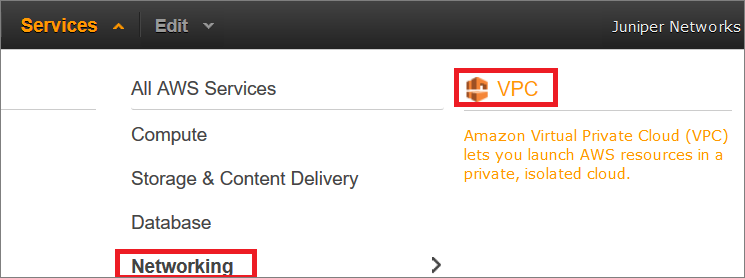

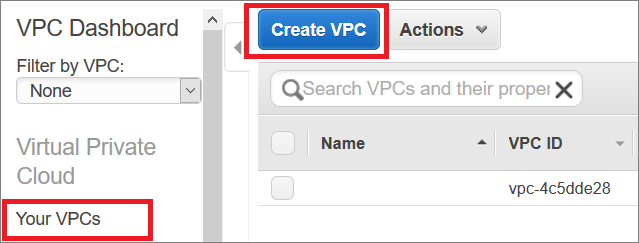

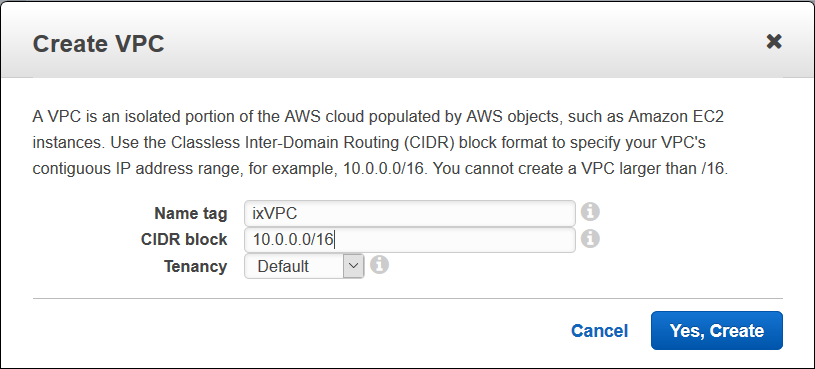

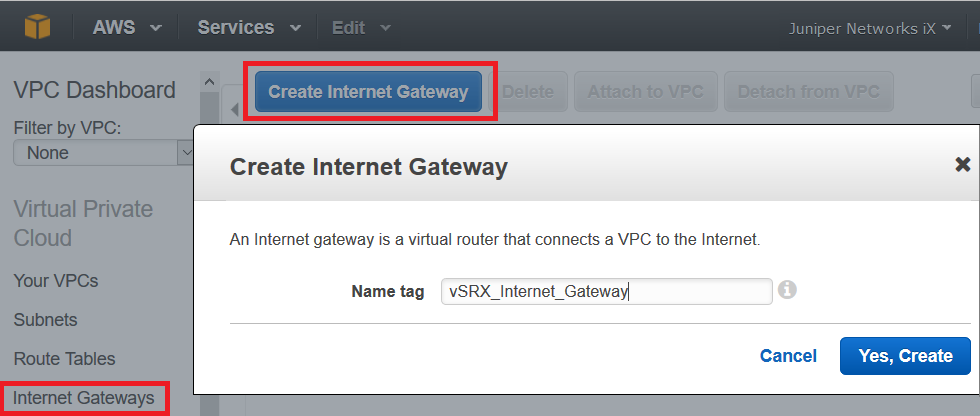

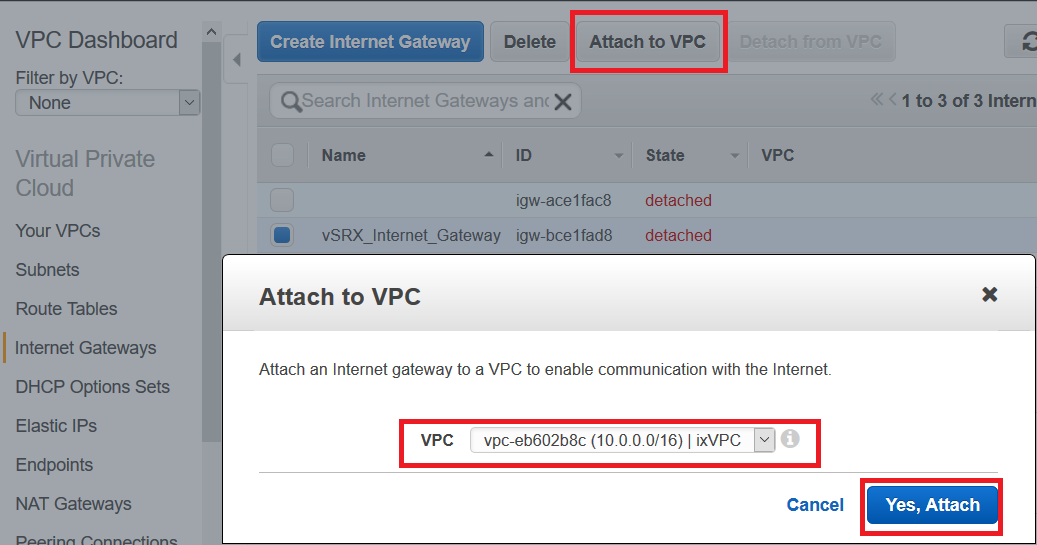

1단계: Amazon VPC 및 인터넷 게이트웨이 생성

Amazon VPC 및 인터넷 게이트웨이를 생성하려면 다음 절차를 따르십시오. 이미 VPC와 인터넷 게이트웨이가 있는 경우 2단계: vSRX 가상 방화벽 위한 서브넷 추가로 이동하십시오.

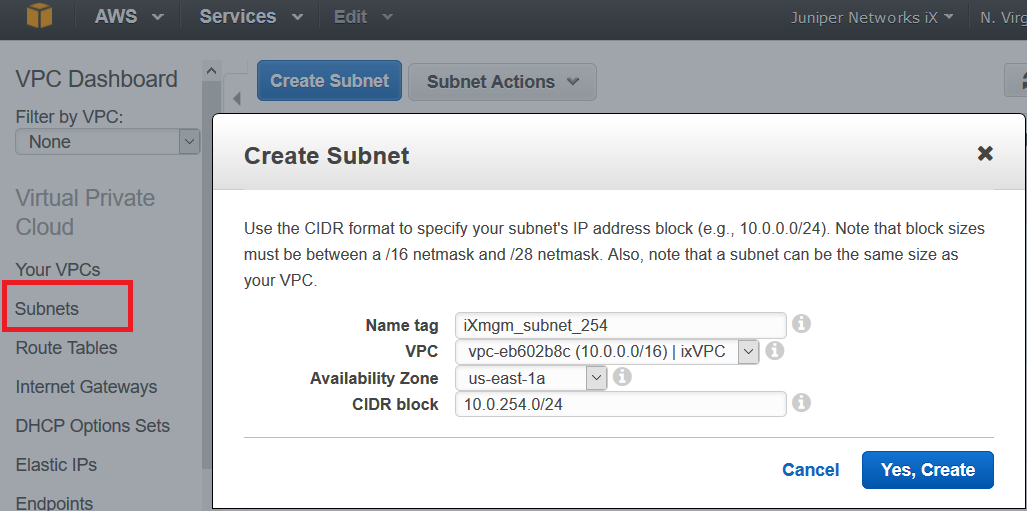

2단계: vSRX 가상 방화벽 위한 서브넷 추가

Amazon VPC에서 퍼블릭 서브넷은 인터넷 게이트웨이에 액세스할 수 있지만 프라이빗 서브넷은 액세스할 수 없습니다. vSRX 가상 방화벽 각 개별 인스턴스 그룹에 대해 2개의 퍼블릭 서브넷과 하나 이상의 프라이빗 서브넷이 필요합니다. 공용 서브넷은 관리 인터페이스(fxp0) 및 수익(데이터) 인터페이스용으로 구성됩니다. 다른 vSRX 가상 방화벽 인터페이스에 연결된 프라이빗 서브넷은 프라이빗 서브넷과 인터넷의 애플리케이션 간의 모든 트래픽이 vSRX 가상 방화벽 인스턴스를 통과해야 합니다.

각 vSRX 가상 방화벽 서브넷을 생성하려면 다음을 수행합니다.

생성하고 vSRX 가상 방화벽 인스턴스에 연결하려는 각 서브넷에 대해 이 단계를 반복합니다.

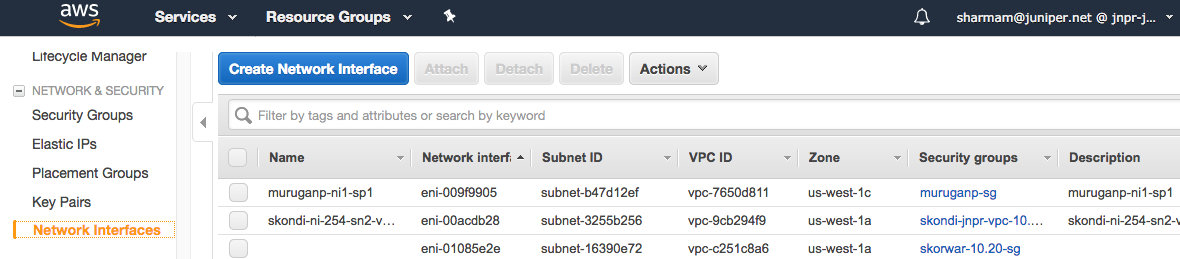

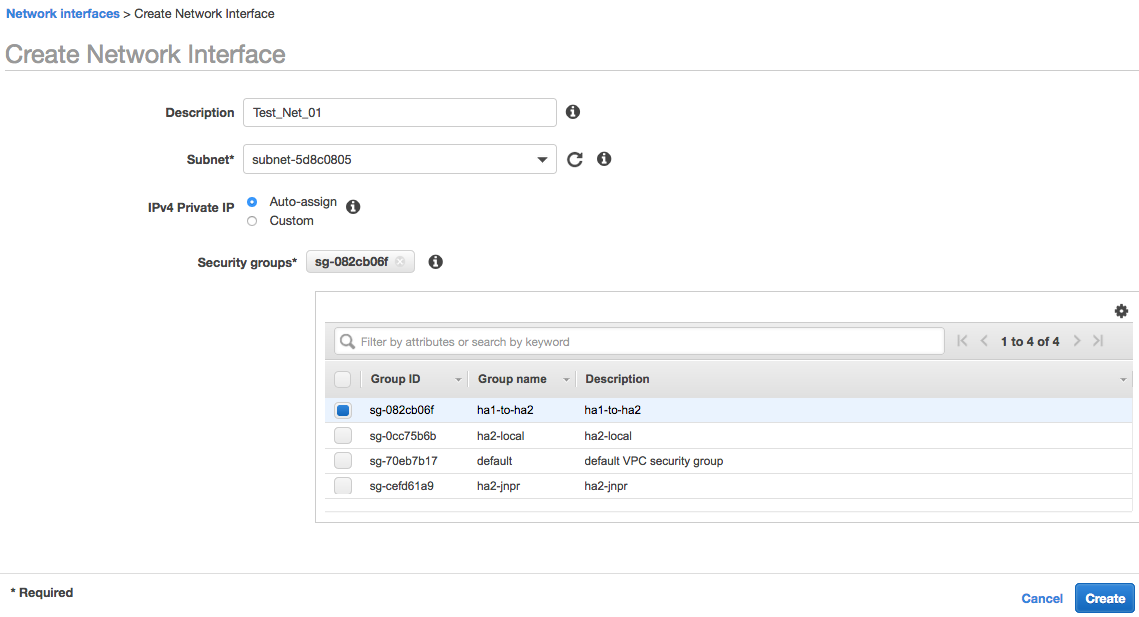

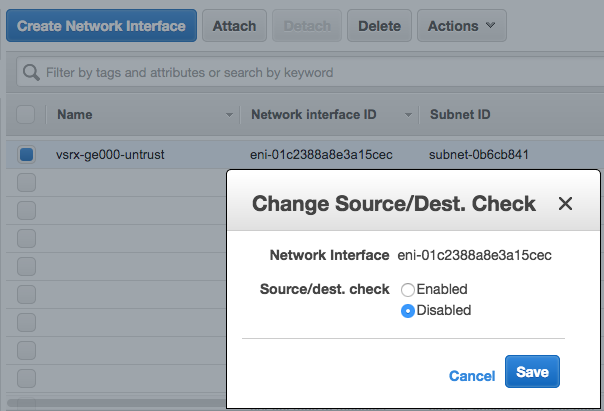

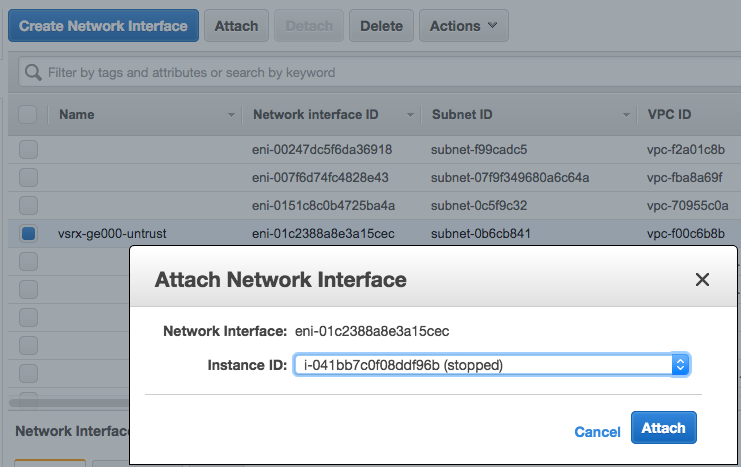

3단계: 서브넷에 인터페이스 연결

서브넷에 인터페이스를 연결하려면 다음을 수행합니다.

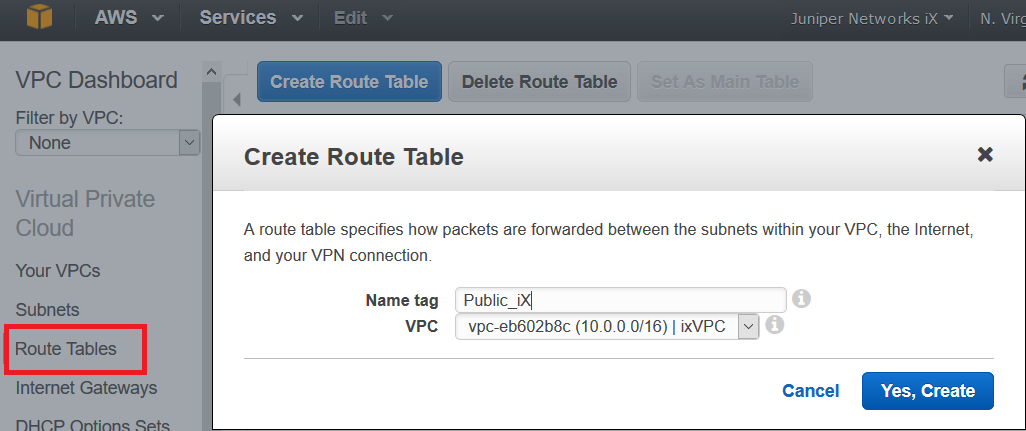

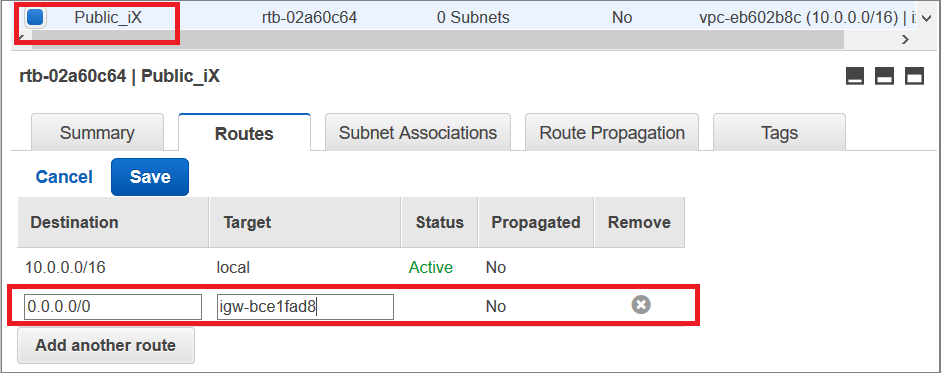

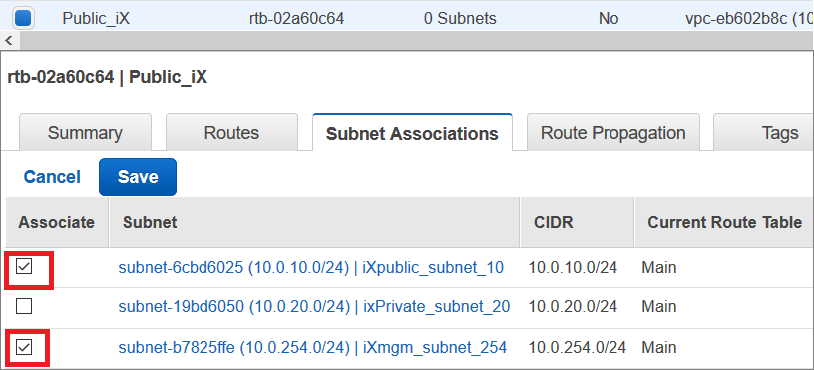

4단계: vSRX 가상 방화벽 위한 경로 테이블 추가

기본 설정으로 각 Amazon VPC에 대한 기본 경로 테이블이 생성됩니다. 공용 서브넷에 대한 사용자 지정 경로 테이블과 각 프라이빗 서브넷에 대해 별도의 경로 테이블을 만드는 것이 좋습니다. 사용자 지정 경로 테이블과 연결되지 않은 모든 서브넷은 기본 경로 테이블과 연결됩니다.

경로 테이블을 생성하려면 다음을 수행합니다.

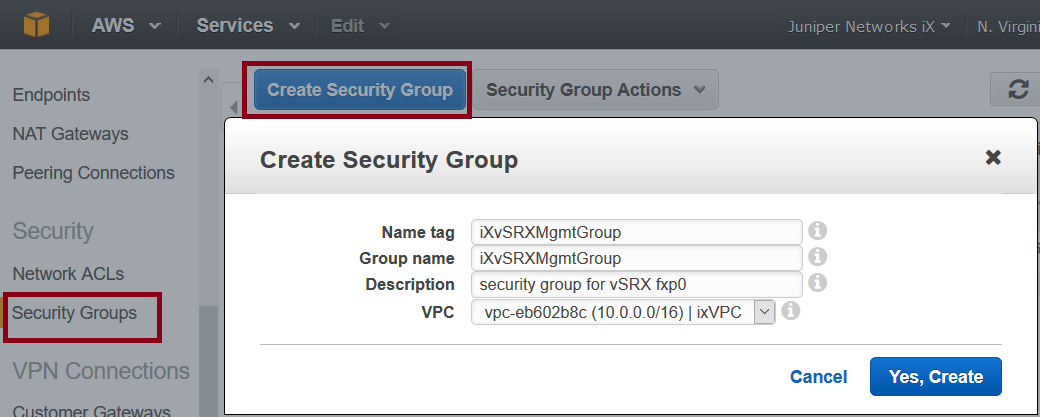

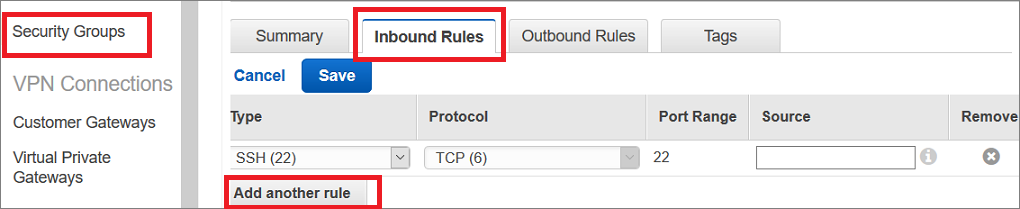

5단계: vSRX 가상 방화벽 위한 보안 그룹 추가

각 Amazon VPC에 대해 기본 보안 그룹이 생성됩니다. 다른 모든 vSRX 가상 방화벽 인터페이스에 대해 vSRX 가상 방화벽 관리 인터페이스(fxp0)와 다른 보안 그룹을 위한 별도의 보안 그룹을 만드는 것이 좋습니다. 보안 그룹은 Amazon EC2 대시보드에서 vSRX 가상 방화벽 인스턴스가 시작될 때 할당되며 보안 그룹을 추가 및 관리할 수도 있습니다.

보안 그룹을 생성하려면 다음을 수행합니다.