Amazon Virtual Private Cloud에서 vSRX 가상 방화벽 인스턴스 시작

다음 절차에서는 Amazon Virtual Private Cloud(Amazon VPC)에서 vSRX 가상 방화벽 인스턴스를 시작하고 구성하는 방법을 설명합니다.

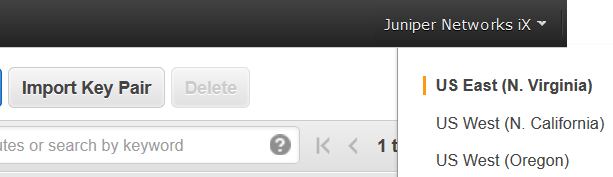

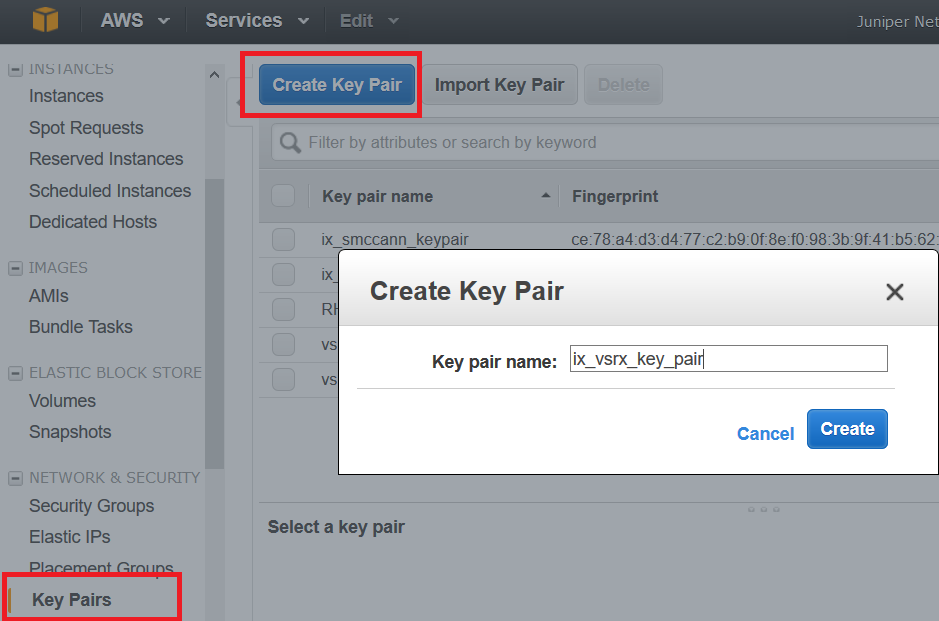

1단계: SSH 키 쌍 생성

AWS에서 vSRX 가상 방화벽 인스턴스에 원격으로 액세스하려면 SSH 키 페어가 필요합니다. Amazon EC2 대시보드에서 새 키 페어를 생성하거나 다른 도구에서 생성한 키 페어를 가져올 수 있습니다.

SSH 키 쌍을 생성하려면 다음을 수행합니다.

또는 Import Key Pair(키 페어 가져오기 )를 사용하여 타사 도구로 생성한 다른 키 페어를 가져옵니다.

키 교체에 대한 자세한 내용은 https://docs.aws.amazon.com/kms/latest/developerguide/rotate-keys.html 참조하십시오.

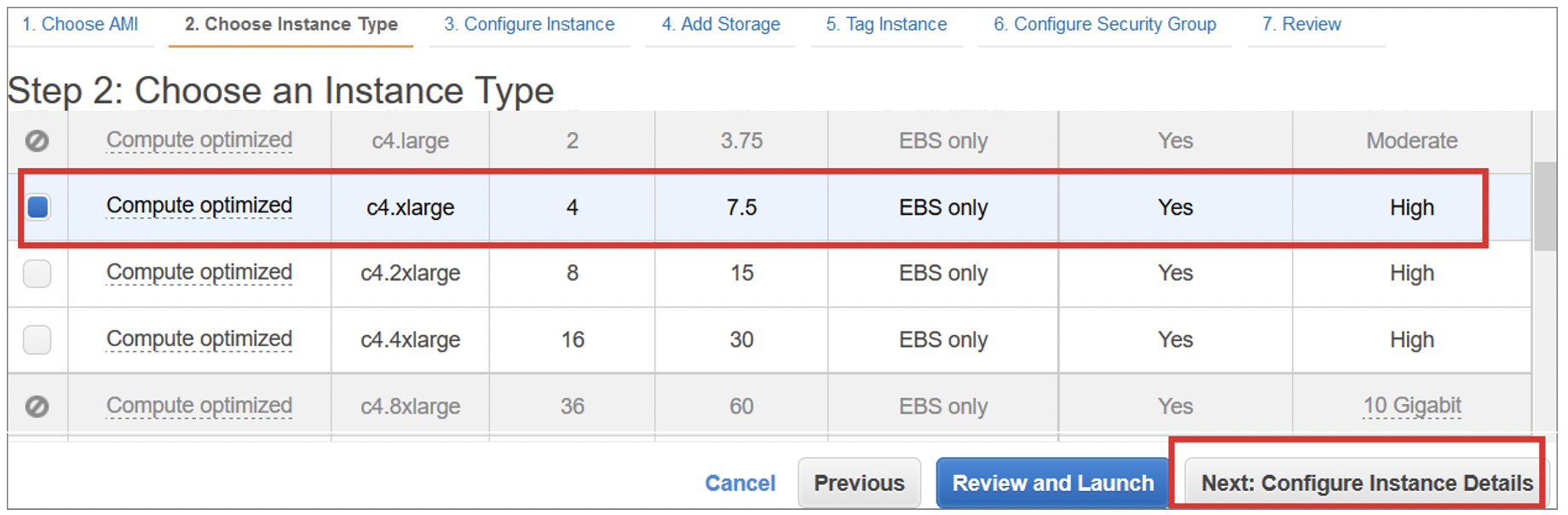

2단계: vSRX 가상 방화벽 인스턴스 시작

vSRX 가상 방화벽에 지원되는 AWS 인스턴스 유형은 표 1에 나와 있습니다.

vSRX 가상 방화벽은 M 및 C3 인스턴스 유형을 지원하지 않습니다. 이러한 인스턴스 유형 중 하나를 사용하여 vSRX 가상 방화벽을 작동시킨 경우 인스턴스 유형을 C4 또는 C5 인스턴스 유형으로 변경해야 합니다.

| 인스턴스 유형 |

vSRX 가상 방화벽 유형 |

vCPU |

메모리(GB) |

RSS 유형 |

|---|---|---|---|---|

| c5.라지 |

vSRX 가상 방화벽-2CPU-3G 메모리 |

2 |

4 |

HW RSS |

| c5.xlarge |

vSRX 가상 방화벽-4CPU-3G 메모리 |

4 |

8 |

HW RSS |

| c5.2xlarge |

vSRX 가상 방화벽-8CPU-15G 메모리 |

8 |

16 |

HW RSS |

| c5.4xlarge |

vSRX 가상 방화벽-16CPU-31G 메모리 |

16 |

32 |

SW RSS |

| c5.9xlarge |

vSRX 가상 방화벽-36CPU-93G 메모리 |

36 |

96 |

SW RSS |

| c5n.2xlarge |

vSRX 가상 방화벽-8CPU-20G 메모리 |

8 |

21 |

HW RSS |

| c5n.4xlarge |

vSRX 가상 방화벽-16CPU-41G 메모리 |

16 |

42 |

HW RSS |

| c5n.9xlarge |

vSRX 가상 방화벽-36CPU-93G 메모리 |

36 |

96 |

HW RSS |

AWS의 vSRX 가상 방화벽은 최대 8개의 네트워크 인터페이스를 지원하지만, vSRX 가상 방화벽 인스턴스에 연결할 수 있는 실제 최대 인터페이스 수는 실행되는 AWS 인스턴스 유형에 따라 결정됩니다. 8개 이상의 인터페이스를 허용하는 AWS 인스턴스의 경우 vSRX 가상 방화벽은 최대 8개의 인터페이스만 지원합니다.

지원되는 C5 인스턴스 유형은 다음과 같습니다.

-

c5.라지

-

c5.xlarge

-

c5.2xlarge

-

c5.4xlarge

-

c5.9xlarge

-

c5n.2xlarge

-

c5n.4xlarge

-

c5n.9xlarge

지원되는 AMD 기반 AWS 인스턴스는 다음과 같습니다.

-

C5a.16xlarge

-

C5a.8xlarge

-

C5a.4xlarge

-

C5a.2xlarge

-

C5a.xlarge

vCPU, 메모리 등과 같은 인스턴스 세부 정보에 대한 자세한 내용은 요금 정보를 참조하십시오

인스턴스 유형별 최대 네트워크 인터페이스에 대한 자세한 내용은 https://docs.aws.amazon.com/AWSEC2/latest/UserGuide/using-eni.html 단원을 참조하십시오.

Instance Type Selection- 네트워크에 필요한 변경 사항에 따라 인스턴스가 과다 사용되거나(예: 인스턴스 유형이 너무 작음) 활용률이 낮음(예: 인스턴스 유형이 너무 큼)임을 알 수 있습니다. 이 경우 인스턴스의 크기를 변경할 수 있습니다. 예를 들어 인스턴스가 워크로드에 비해 너무 작은 경우 워크로드에 적합한 다른 인스턴스 유형으로 변경할 수 있습니다. 일부 기능을 활용하기 위해 이전 세대 인스턴스 유형에서 현재 세대 인스턴스 유형으로 마이그레이션할 수도 있습니다. 예를 들어 IPv6을 지원합니다. 성능 및 처리량 향상을 위해 인스턴스 변경을 고려합니다.

Junos OS 릴리스 18.4R1부터 c5.large vSRX 가상 방화벽 인스턴스가 지원됩니다. 이는 비용 효율적이며 더 나은 성능과 처리량을 제공합니다.

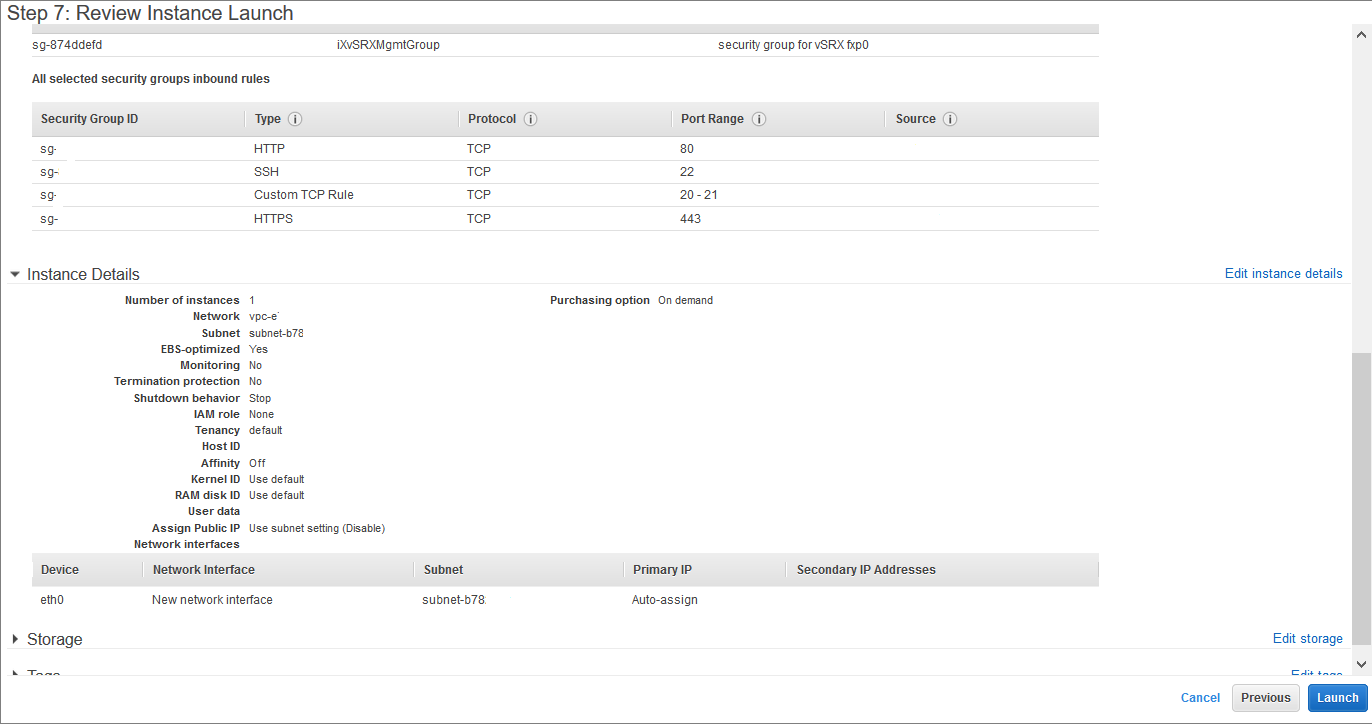

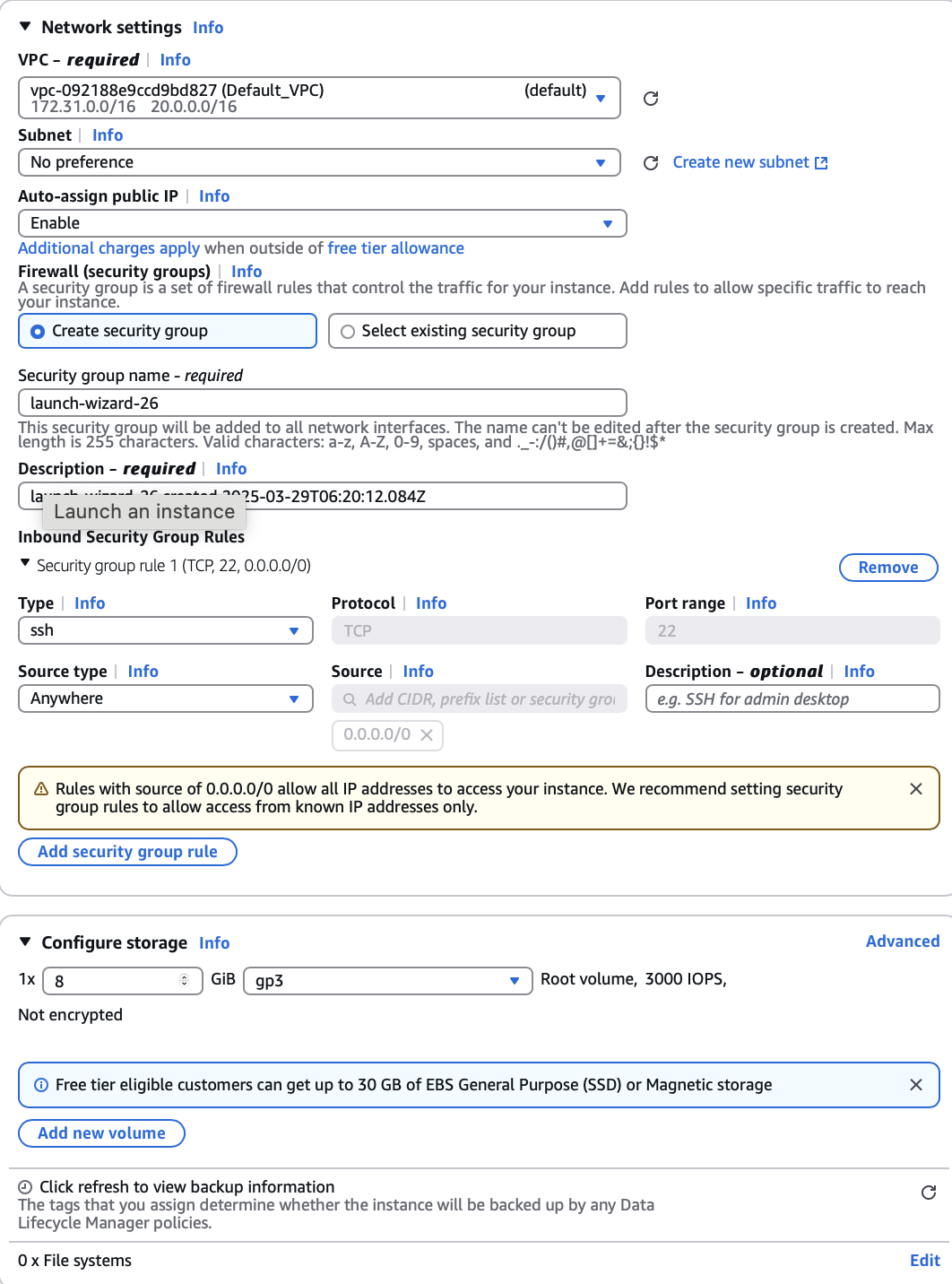

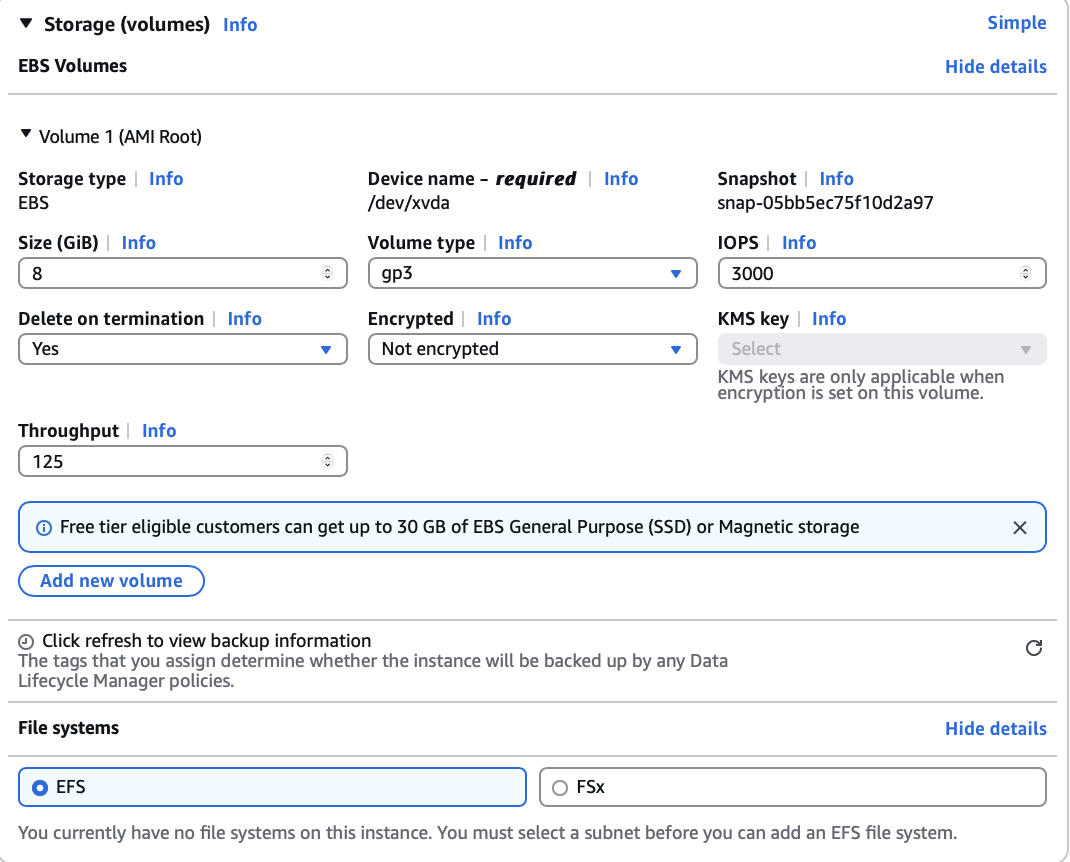

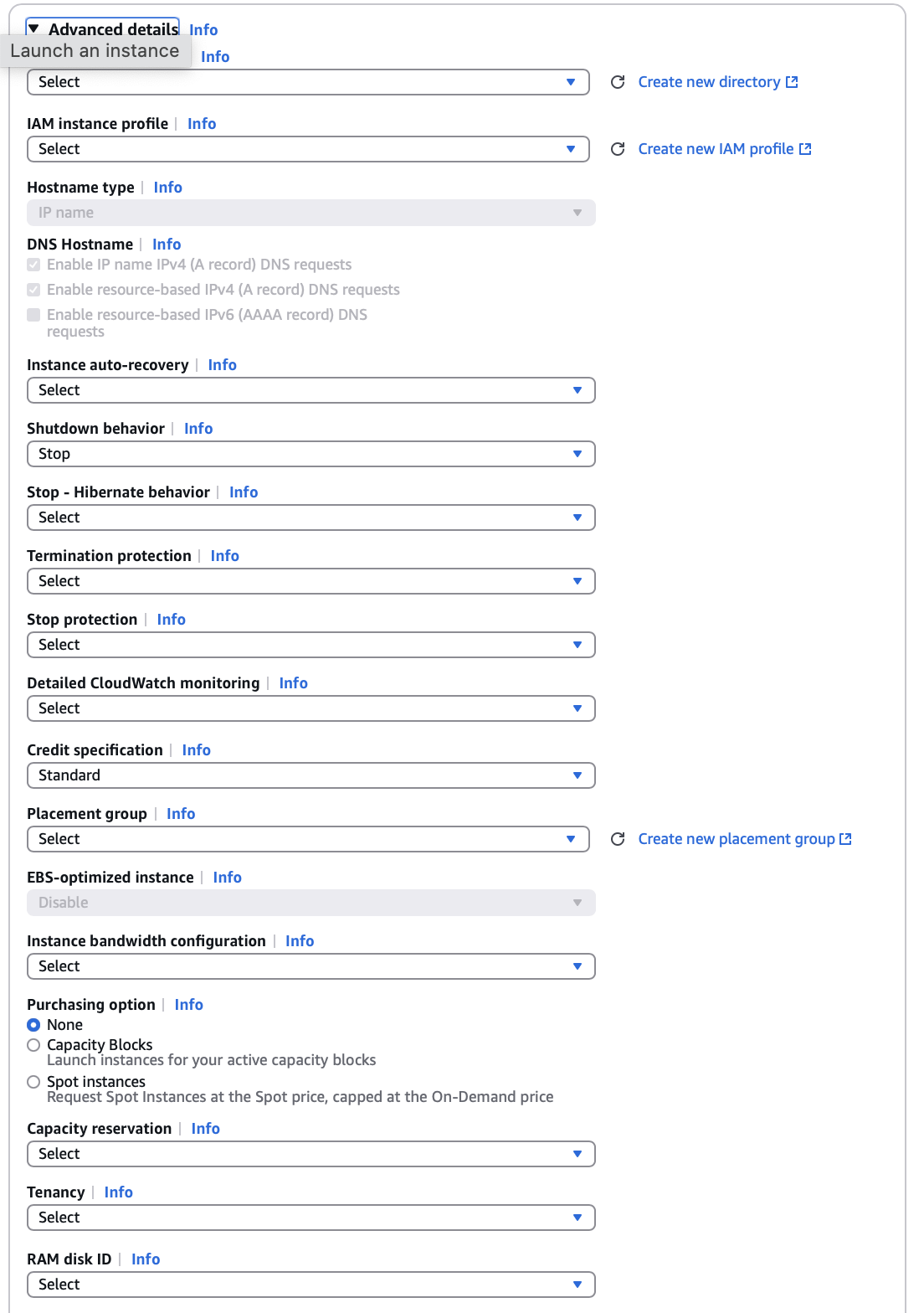

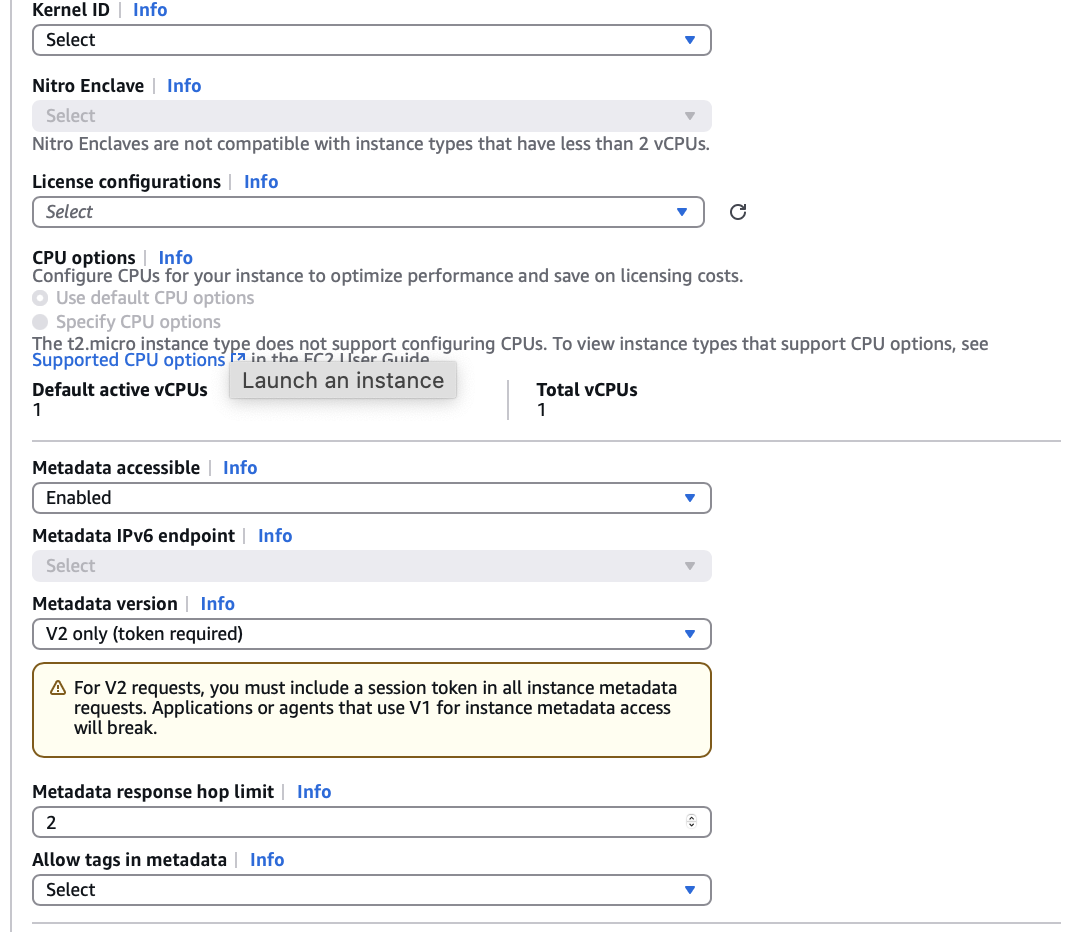

Amazon VPC에서 vSRX 가상 방화벽 인스턴스를 시작하려면 다음을 수행합니다.

3단계: AWS 시스템 로그 보기

시작 시간 오류를 디버깅하기 위해 다음과 같이 AWS 시스템 로그를 볼 수 있습니다.

- Amazon EC2 대시보드에서 인스턴스(Instances)를 선택합니다.

- vSRX 가상 방화벽 인스턴스를 선택하고 Actions > Instance Settings(인스턴스 설정) > Get System Logs(시스템 로그 가져오기)를 선택합니다.

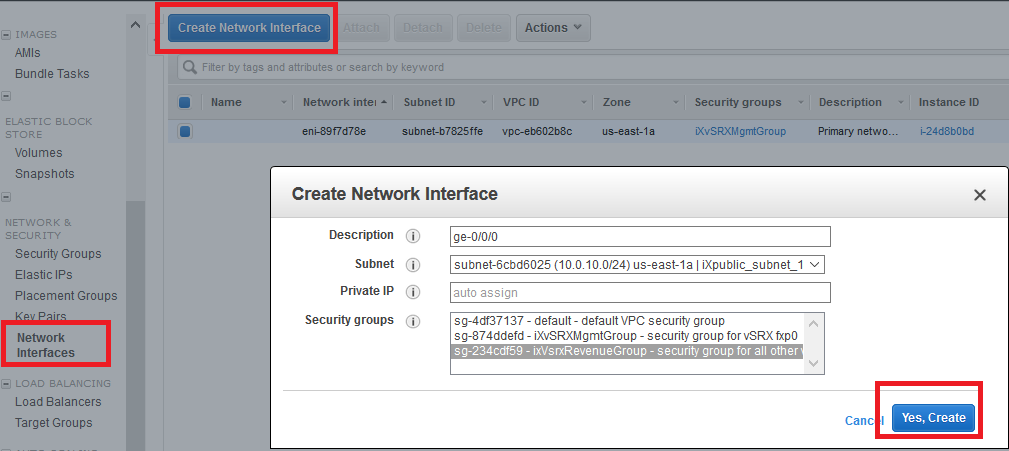

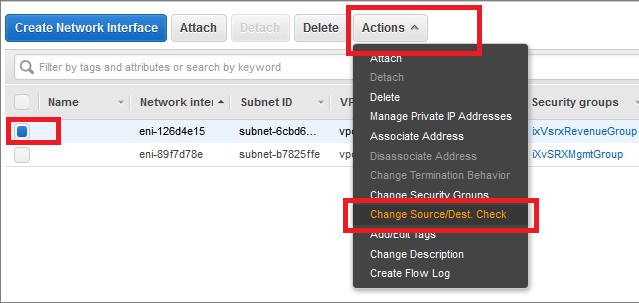

4단계: vSRX 가상 방화벽을 위한 네트워크 인터페이스 추가

AWS는 선택한 AWS 인스턴스 유형에 따라 인스턴스에 대해 최대 8개의 인터페이스를 지원합니다. vSRX 가상 방화벽에 추가하려는 각 수익 인터페이스(최대 7개)에 대해 다음 절차를 따르십시오. 첫 번째 수익 인터페이스는 ge-0/0/0이고, 두 번째는 ge-0/0/1 등입니다( AWS의 vSRX에 대한 요구 사항 참조).

vSRX 가상 방화벽 수익 인터페이스를 추가하려면 다음 단계를 따릅니다.

프라이빗 수익 인터페이스(ge-0/0/1 - ge-0/0/7)의 경우, 생성한 네트워크 이름 또는 네트워크 인터페이스 ID를 기록해 둡니다. 나중에 프라이빗 서브넷에 대해 생성된 라우팅 테이블에 이름 또는 인터페이스 ID를 추가합니다.

5단계: 탄력적 IP 주소 할당

퍼블릭 인터페이스의 경우 AWS는 퍼블릭 IP 주소의 NAT 변환을 프라이빗 IP 주소로 변환합니다. 퍼블릭 IP 주소를 탄력적 IP 주소라고 합니다. 공용 vSRX 가상 방화벽 인터페이스(fxp0 및 ge-0/0/0)에 탄력적 IP 주소를 할당하는 것이 좋습니다. vSRX 가상 방화벽 인스턴스를 다시 시작하면 탄력적 IP는 유지되지만 퍼블릭 서브넷 IP는 해제됩니다.

탄력적 IP를 생성하고 할당하려면,

6단계: 경로 테이블에 vSRX 가상 방화벽 프라이빗 인터페이스 추가

vSRX 가상 방화벽에 대해 생성한 각 프라이빗 수익 인터페이스에 대해 연결된 프라이빗 서브넷에 대해 생성한 경로 테이블에 인터페이스 ID를 추가해야 합니다.

경로 테이블에 프라이빗 인터페이스 ID를 추가하려면:

각 개인 네트워크 인터페이스에 대해 이 절차를 반복합니다. 이 구성을 완료하려면 vSRX 가상 방화벽 인스턴스를 재부팅해야 합니다.

7단계: vSRX 가상 방화벽 인스턴스 재부팅

인터페이스 변경 사항을 통합하고 Amazon EC2 구성을 완료하려면 vSRX 가상 방화벽 인스턴스를 재부팅해야 합니다. vSRX 가상 방화벽 인스턴스가 실행되는 동안 연결된 인터페이스는 인스턴스가 재부팅될 때까지 적용되지 않습니다.

vSRX 가상 방화벽 인스턴스는 항상 AWS를 사용하여 재부팅하십시오. 재부팅하는 데 vSRX 가상 방화벽 CLI를 사용하지 마십시오.

vSRX 가상 방화벽 인스턴스를 재부팅하려면 다음을 수행합니다.

- Amazon EC2 대시보드의 왼쪽 창에서 인스턴스(Instances )를 선택합니다.

- vSRX 가상 방화벽 인스턴스를 선택하고 [Actions] > [Instance State] > [Reboot]를 선택합니다.

vSRX 가상 방화벽 인스턴스를 재부팅하는 데 몇 분 정도 걸릴 수 있습니다.

8단계: vSRX 가상 방화벽 인스턴스에 로그인

AWS 구축에서 vSRX 가상 방화벽 인스턴스는 보안 강화를 위해 기본적으로 다음과 같은 기능을 제공합니다.

SSH를 통해서만 로그인할 수 있습니다.

cloud-init는 SSH 키 로그인을 설정하는 데 사용됩니다.

루트 계정에 대해 SSH 암호 로그인이 비활성화됩니다.

Amazon의 AWS 클라우드 인프라에서 시작된 vSRX 가상 방화벽 인스턴스는 Amazon에서 제공하는 cloud-init 서비스를 사용하여 인스턴스를 시작하는 데 사용되는 계정과 연결된 SSH 퍼블릭 키를 복사합니다. 그런 다음 해당 개인 키를 사용하여 인스턴스에 로그인할 수 있습니다.

SSH 암호를 사용하는 루트 로그인은 기본적으로 비활성화되어 있습니다.

SSH 클라이언트를 사용하여 처음으로 vSRX 가상 방화벽 인스턴스에 로그인합니다. 로그인하려면 사용자 계정에 대한 SSH 키 페어 .pem 파일을 저장한 위치와 vSRX 가상 방화벽 관리 인터페이스(fxp0)에 할당된 탄력적 IP 주소를 지정합니다.

Junos OS 릴리스 17.4R1부터 기본 사용자 이름이 에서 root@ (으)로 ec2-user@변경되었습니다.

ssh -i <path>/<ssh-key-pair-name>.pem ec2-user@<fxpo-elastic-IP-address>

Junos OS 암호를 사용하는 루트 로그인은 기본적으로 비활성화되어 있습니다. 초기 Junos OS 설정 단계 이후에 다른 사용자를 구성할 수 있습니다.

키 페어 파일 이름과 엘라스틱 IP 주소가 없는 경우 다음 단계를 사용하여 vSRX 가상 방화벽 인스턴스에 대한 키 페어 이름과 엘라스틱 IP를 확인합니다.

- Amazon EC2 대시보드에서 인스턴스(Instances)를 선택합니다.

- vSRX 가상 방화벽 인스턴스를 선택하고 설명 탭에서 eth0을 선택하여 fxp0 관리 인터페이스에 대한 탄력적 IP 주소를 확인합니다.

- 인스턴스 목록 위에 있는 Connect(연결 )를 클릭하여 SSH 키 쌍 파일 이름을 확인합니다.

vSRX 가상 방화벽 인스턴스에 대한 기본 설정을 구성하려면 CLI를 사용하여 vSRX 구성을 참조하십시오.

vSRX 가상 방화벽 종량제 이미지에는 별도의 라이선스가 필요하지 않습니다.

변경 내역 표

기능 지원은 사용 중인 플랫폼과 릴리스에 따라 결정됩니다. 기능 탐색기 를 사용하여 플랫폼에서 기능이 지원되는지 확인하세요.