이 페이지 내용

AWS를 통한 vSRX 가상 방화벽 이해

이 섹션에서는 AWS(Amazon Web Services)의 vSRX 가상 방화벽에 대한 개요를 제공합니다.

vSRX 가상 방화벽 및 AWS

AWS는 클라우드에서 온디맨드 서비스를 제공합니다. 서비스는 IaaS(Infrastructure as a Service) 및 SaaS(Platform as a Service), 애플리케이션 및 Database as a Service에 이르기까지 다양합니다. AWS는 매우 유연하고 확장 가능하며 안정적인 클라우드 플랫폼입니다. AWS에서는 클라우드에서 PAYG(Pay As You Go) 또는 BYOL(Bring-Your-Own-License) 서비스로 서버와 서비스를 호스팅할 수 있습니다.

vSRX 가상 방화벽 PAYG 이미지에는 주니퍼 네트웍스 라이선스가 필요하지 않습니다.

AWS(Amazon Web Services) 클라우드의 VPC(Virtual Private Cloud)에 vSRX 가상 방화벽을 구축할 수 있습니다. 특정 사용자 계정 전용 Amazon VPC에서 vSRX 가상 방화벽을 Amazon Elastic Compute Cloud(EC2) 인스턴스로 시작할 수 있습니다. vSRX 가상 방화벽 Amazon 머신 이미지(AMI)는 하드웨어 가상 머신(HVM) 가상화를 사용합니다.

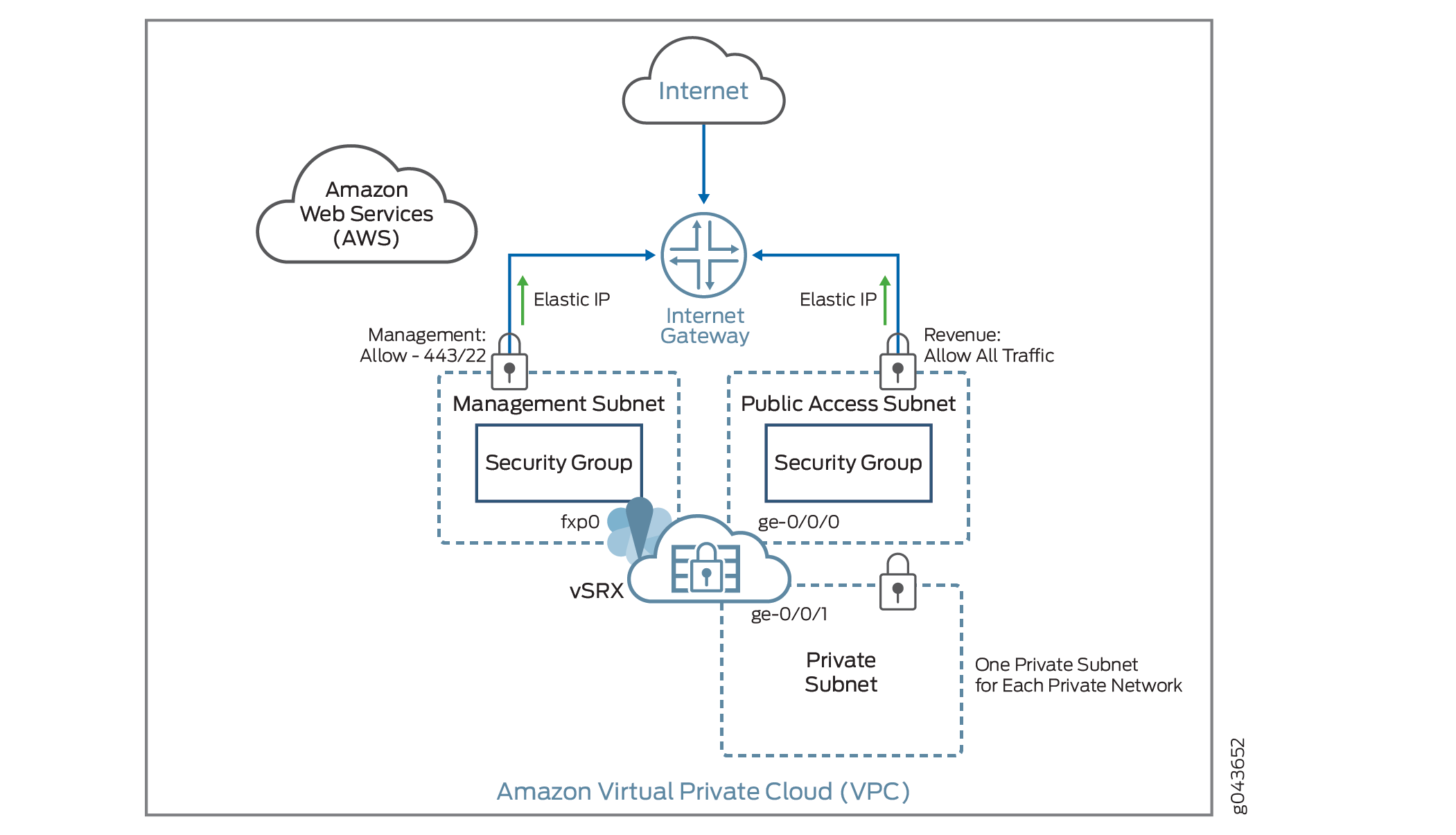

그림 1 은 Amazon VPC의 프라이빗 서브넷에서 실행되는 애플리케이션에 보안을 제공하기 위해 vSRX 가상 방화벽 인스턴스를 구축하는 예를 보여줍니다.

Amazon VPC에서 퍼블릭 서브넷은 인터넷 게이트웨이에 액세스할 수 있지만 프라이빗 서브넷은 액세스할 수 없습니다. vSRX 가상 방화벽에는 각 개별 인스턴스 그룹에 대해 2개의 퍼블릭 서브넷과 1개 이상의 프라이빗 서브넷이 필요합니다. 퍼블릭 서브넷은 관리 인터페이스(fxp0)용 서브넷 하나와 수익(데이터) 인터페이스용 서브넷 하나로 구성됩니다. 다른 vSRX 가상 방화벽 인터페이스에 연결된 프라이빗 서브넷은 프라이빗 서브넷의 애플리케이션과 인터넷 간의 모든 트래픽이 vSRX 가상 방화벽 인스턴스를 통과하도록 보장합니다.

의 vSRX 가상 방화벽

의 vSRX 가상 방화벽

또한, AWS Marketplace를 사용하면 AWS GovCloud(US)용 AWS Marketplace를 통해 규제 대상 워크로드를 지원하는 소프트웨어를 검색하고 구독할 수 있습니다.

Junos OS 릴리스 15.1X49-D70 및 Junos OS 릴리스 17.3R1부터 vSRX 가상 방화벽은 1시간 또는 1년 구독으로 제공되는 두 가지 PAYG 번들을 지원합니다.

vSRX 가상 방화벽 차세대 방화벽 - 코어 방화벽, IPsec VPN, NAT, CoS, 라우팅 서비스를 포함한 표준(STD) 코어 보안 기능과 AppID, AppFW, AppQoS, AppTrack의 AppSecure 기능, IPS 및 풍부한 라우팅 기능과 같은 고급 레이어 4-7 보안 서비스를 포함합니다.

vSRX 가상 방화벽 바이러스 차단 기능이 포함된 프리미엄 차세대 방화벽—Content Security 바이러스 차단 기능을 포함하여 vSRX 가상 방화벽 차세대 방화벽 패키지의 기능을 포함합니다.

vSRX 가상 방화벽을 Amazon Virtual Private Cloud(Amazon VPC)에 Amazon Elastic Compute Cloud(Amazon EC2)의 애플리케이션 인스턴스로 구축합니다. 각 Amazon EC2 인스턴스는 AWS Management Console을 사용하여 인터넷을 통해 배포, 액세스 및 구성되며, 필요에 따라 인스턴스 수를 늘리거나 줄일 수 있습니다.

현재 릴리스에서 각 vSRX 가상 방화벽 인스턴스는 AWS에서 선택한 인스턴스 유형이 더 많은 리소스를 제공하더라도 2개의 vCPU와 4GB의 메모리를 사용합니다.

vSRX 가상 방화벽은 고성능(향상된 네트워킹)을 위해 HVM(하드웨어 지원 가상 머신)을 사용하며 AWS 클라우드 환경에서 다음과 같은 구축을 지원합니다.

Amazon VPC의 다른 Amazon EC2 인스턴스와 인터넷 사이의 방화벽 역할을 합니다

기업 네트워크와 Amazon VPC 간의 VPN 엔드포인트

서로 다른 서브넷에 있는 Amazon EC2 인스턴스 간의 방화벽으로 사용

AWS 계정의 AWS 서비스에는 기본 제한이 있습니다. AWS 서비스 제한에 대한 자세한 내용은 https://docs.aws.amazon.com/general/latest/gr/aws_service_limits.html 및 https://docs.aws.amazon.com/AWSEC2/latest/UserGuide/using-eni.html 단원을 참조하십시오.

AWS 용어집

이 단원에서는 AWS 구성에서 사용되는 몇 가지 일반적인 용어를 정의합니다. 표 1 은 Amazon Virtual Private Cloud(Amazon VPC)에 사용되는 일반적인 용어를 정의하고 표 2 는 Amazon Elastic Compute Cloud(Amazon EC2) 서비스에 대한 일반적인 용어를 정의합니다.

학기 |

묘사 |

|---|---|

인터넷 게이트웨이 |

Amazon VPC의 인스턴스와 인터넷 간의 통신을 허용하는 Amazon VPC 구성 요소입니다. |

IP 주소 지정 |

AWS에는 세 가지 유형의 IP 주소가 포함되어 있습니다.

각 네트워크 인터페이스는 여러 개인 IP 주소와 연결할 수 있습니다. 퍼블릭 서브넷에는 네트워크 인터페이스의 프라이빗 IP 주소와 연결된 여러 프라이빗 IP 주소, 퍼블릭 주소 및 탄력적 IP 주소가 있을 수 있습니다. 프라이빗 및 퍼블릭 서브넷의 인스턴스에는 여러 프라이빗 IP 주소가 있을 수 있습니다. 하나의 탄력적 IP 주소를 퍼블릭 서브넷 인스턴스의 각 프라이빗 IP 주소에 연결할 수 있습니다. 서브넷에서 고정 개인 IP 주소를 할당할 수 있습니다. 서브넷의 처음 5개 IP 주소와 마지막 IP 주소는 Amazon VPC 네트워킹 및 라우팅용으로 예약되어 있습니다. 첫 번째 IP 주소는 서브넷의 게이트웨이입니다. |

네트워크 ACL |

서브넷 수준에서 작동하는 AWS 상태 비저장 가상 방화벽입니다. |

라우팅 테이블 |

네트워크 트래픽이 전달되는 위치를 결정하는 데 사용되는 라우팅 규칙 집합입니다. 각 서브넷은 경로 테이블과 연결되어야 합니다. 라우팅 테이블과 명시적으로 연결되지 않은 서브넷은 기본 라우팅 테이블과 연결됩니다. 기본 테이블 외에 사용자 지정 경로 테이블을 만들 수 있습니다. |

서브넷 |

Amazon VPC CIDR 블록의 가상 주소 지정 공간입니다. Amazon EC2 인스턴스의 IP 주소는 IP 주소의 서브넷 풀에서 할당됩니다. Amazon VPC에서 두 가지 유형의 서브넷을 생성할 수 있습니다.

메모:

vSRX 가상 방화벽 네트워크 주소 변환(NAT)을 사용하면 프라이빗 서브넷에서 모든 고객 인스턴스를 시작하고 vSRX 가상 방화벽 인터페이스를 인터넷에 연결할 수 있습니다. 이렇게 하면 고객 인스턴스가 인터넷 트래픽에 직접 노출되지 않도록 보호할 수 있습니다. |

VPC (영문) |

가상 프라이빗 클라우드. |

학기 |

묘사 |

|---|---|

Amazon Elastic Block Store(EBS) |

Amazon EC2 인스턴스에 연결할 수 있는 영구 블록 스토리지입니다. 블록 스토리지 볼륨은 인스턴스에 포맷하고 마운트할 수 있습니다. Amazon EBS 최적화 인스턴스는 Amazon EC2와 Amazon EBS 간에 전용 처리량을 제공합니다. |

Amazon Elastic Compute Cloud(EC2) |

Amazon 인프라에서 실행되는 탄력적 가상 서버 또는 컴퓨터를 시작하고 관리할 수 있는 Amazon Web Service입니다. |

Amazon 머신 이미지(AMI) |

Amazon EC2 인스턴스를 시작하는 데 필요한 루트 볼륨, 시작 권한 및 블록 디바이스 매핑에 대한 템플릿과 같은 정보가 포함된 Amazon 이미지 형식입니다. |

엘라스틱 IP |

동적 클라우드 컴퓨팅을 위해 설계된 정적 IP입니다. 공용 IP는 NAT를 사용하여 privet 서브넷 IP에 매핑됩니다. |

향상된 네트워킹 |

기존 구현에 비해 높은 초당 패킷 성능, 짧은 지연, 더 높은 I/O 성능 및 더 낮은 CPU 사용률을 제공합니다. vSRX 가상 방화벽은 하드웨어 가상화 머신(HVM) Amazon 머신 이미지(AMI)와 함께 이 네트워킹을 활용합니다. |

인스턴스 |

XEN 또는 XEN-HVM 하이퍼바이저 유형을 사용하는 Amazon EC2의 가상 머신 또는 서버입니다. Amazon EC2는 다양한 사용 사례에 최적화된 인스턴스를 선택할 수 있습니다. |

키페어 |

AWS에서 로그인 정보를 암호화하고 해독하는 데 사용하는 퍼블릭 키 암호화입니다. AWS-EC2를 사용하여 이러한 키 페어를 생성하거나 자체 키 페어를 가져옵니다.

메모:

AWS는 DSA를 허용하지 않습니다. 공개 키 액세스 권한을 400으로 제한합니다. 키 교체에 대한 자세한 내용은 https://docs.aws.amazon.com/kms/latest/developerguide/rotate-keys.html 참조하십시오. |

네트워크 인터페이스 |

Amazon VPC의 인스턴스에 연결할 수 있는 가상 네트워크 인터페이스입니다. 탄력적 네트워크 인터페이스(ENI)에는 기본 프라이빗 IP 주소, 여러 개의 보조 IP 주소, 프라이빗 IP 주소당 탄력적 IP 주소 1개, 퍼블릭 IP 주소 1개, 하나 이상의 보안 그룹, MAC 주소 1개 및 소스/대상 확인 플래그가 있을 수 있습니다. vSRX 가상 방화벽 인스턴스의 경우 모든 인터페이스에 대해 소스/대상 확인을 비활성화합니다.

메모:

ENI는 서브넷 범위 내의 IP 주소를 사용합니다. 따라서 ENI IP 주소가 소진되지 않습니다. |

네트워크 최대 전송 단위(MTU) |

모든 Amazon 인스턴스 유형은 1500의 MTU를 지원합니다. 일부 인스턴스 유형은 점보 프레임(9001 MTU)을 지원합니다.

메모:

점보 프레임이 있는 vSRX 가상 방화벽 인스턴스에는 C3, C4, C5, CC2, M3, M4 또는 T2 AWS 인스턴스 유형을 사용합니다. |

배치 그룹 |

공통 클러스터 배치 그룹에서 시작된 인스턴스입니다. 클러스터 내의 인스턴스에는 높은 대역폭과 짧은 지연 시간의 네트워크가 있습니다. |

보안 그룹 |

하나 이상의 인스턴스에 대한 트래픽을 제어하는 AWS 제공 가상 방화벽입니다. 보안 그룹은 시작 시에만 인스턴스와 연결할 수 있습니다.

메모:

vSRX 가상 방화벽은 방화벽 설정을 관리하므로 AWS 보안 그룹의 규칙 세트와 vSRX 가상 방화벽 구성의 규칙 세트 간에 모순이 없는지 확인하는 것이 좋습니다. |

변경 내역 표

기능 지원은 사용 중인 플랫폼과 릴리스에 따라 결정됩니다. 기능 탐색기 를 사용하여 플랫폼에서 기능이 지원되는지 확인하세요.