예: Juniper Secure Connect(CLI 절차)를 위한 LDAP 인증 구성

개요

LDAP는 사용자 인증에 도움이 됩니다. LDAP를 인증 옵션으로 사용할 때 하나 이상의 LDAP 그룹을 정의하고 그룹 구성원 자격에 따라 주소 할당을 위해 특정 로컬 IP 풀을 사용할 수 있습니다. 그룹당 로컬 IP 풀을 지정하지 않으면 Junos OS는 액세스 프로필에 구성된 로컬 IP 풀의 IP 주소를 할당합니다.

사용자 그룹을 구성하려면 [edit access ldap-options] 계층 수준에서 명령문을 포함allowed-groups 하십시오. 이러한 그룹 이름은 LDAP 디렉토리의 이름과 일치합니다.

group1, group2 및 group3과 같은 LDAP 그룹을 고려하십시오. group1을 주소 풀 Juniper_Secure_Connect_Addr-Pool에 할당할 수 있습니다. 그룹 2를 주소 풀 풀B에 할당할 수 있습니다. 그룹 3을 주소 풀 풀C에 할당할 수 있습니다.

-

User1은 group1에 속합니다. User1의 그룹이 구성된 그룹 중 하나와 일치하면 User1이 인증됩니다. 그룹 멤버십에 따라 시스템은 다음 주소 풀 Juniper_Secure_Connect_Addr-Pool에서 User1에 IP 주소를 할당합니다.

-

User2는 group2에 속합니다. User2의 그룹이 구성된 그룹 중 하나와 일치하면 User2가 인증됩니다. 그룹 멤버십에 따라 시스템은 다음 주소 풀 poolB에서 User2에 IP 주소를 할당합니다.

-

User3은 group3에 속합니다. User3의 그룹이 구성된 그룹 중 하나와 일치하면 User3이 인증됩니다. 그룹 멤버십에 따라 시스템은 다음 주소 풀 C에서 User3에 IP 주소를 할당합니다.

-

User4의 그룹이 구성된 그룹 중 하나와 일치하지 않습니다.

표-1에서는 이(가) ldap-options 글로벌 액세스 수준 및 액세스 프로필 내에서 구성된 경우의 LDAP 서버 응답에 대해 설명합니다. 프로필 구성의 우선 순위가 전역 구성보다 높습니다.

| 구성된 사용자 이름 | 일치 그룹 | LDAP 서버에서 반환한 그룹 | 주소 풀 | 작업 |

|---|---|---|---|---|

| 사용자1 | 그룹1 | 그룹 1, 그룹 2, 그룹 3 | Juniper_Secure_Connect_Addr 풀 | 수락(구성된 그룹과 일치) |

| 사용자2 | 그룹2 | 그룹 1, 그룹 2, 그룹 3 | 풀비 | 수락(구성된 그룹과 일치) |

| 사용자3 | 그룹3 | 그룹 1, 그룹 2, 그룹 3 | 풀씨 | 수락(구성된 그룹과 일치) |

| 사용자4 | 그룹4 | groupX, groupY, groupZ | 풀디(poolD) | 거부(구성된 일치 그룹과 일치하지 않음) |

이 예에서는 사용자가 단일 그룹에 속하는 인증 옵션으로 LDAP를 사용합니다.

요구 사항

이 예에서 사용되는 하드웨어 및 소프트웨어 구성 요소는 다음과 같습니다.

-

모든 SRX 시리즈 방화벽

-

Junos OS 릴리스 23.1R1

시작하기 전에:

-

LDAP 옵션, ladp-options 참조

-

보안 연결을 위해 TLS/SSL을 사용하여 LDAP 인증을 활성화하려면 보안 연결을 위해 TLS/SSL을 사용하여 LDAP 인증 사용을 참조하십시오.

사전 요구 사항에 대한 자세한 내용은 Juniper Secure Connect 시스템 요구 사항을 참조하십시오.

SRX 시리즈 방화벽이 기본 시스템 생성 인증서 대신 서명된 인증서 또는 자체 서명 인증서를 사용하는지 확인해야 합니다. Juniper Secure Connect 구성을 시작하기 전에 다음 명령을 실행하여 인증서를 SRX 시리즈 방화벽에 바인딩해야 합니다.

user@host# set system services web-management https pki-local-certificate <cert_name>

예를 들어:

user@host# set system services web-management https pki-local-certificate SRX_Certificate

여기서 SRX_Certificate는 CA에서 가져온 인증서 또는 자체 서명된 인증서입니다.

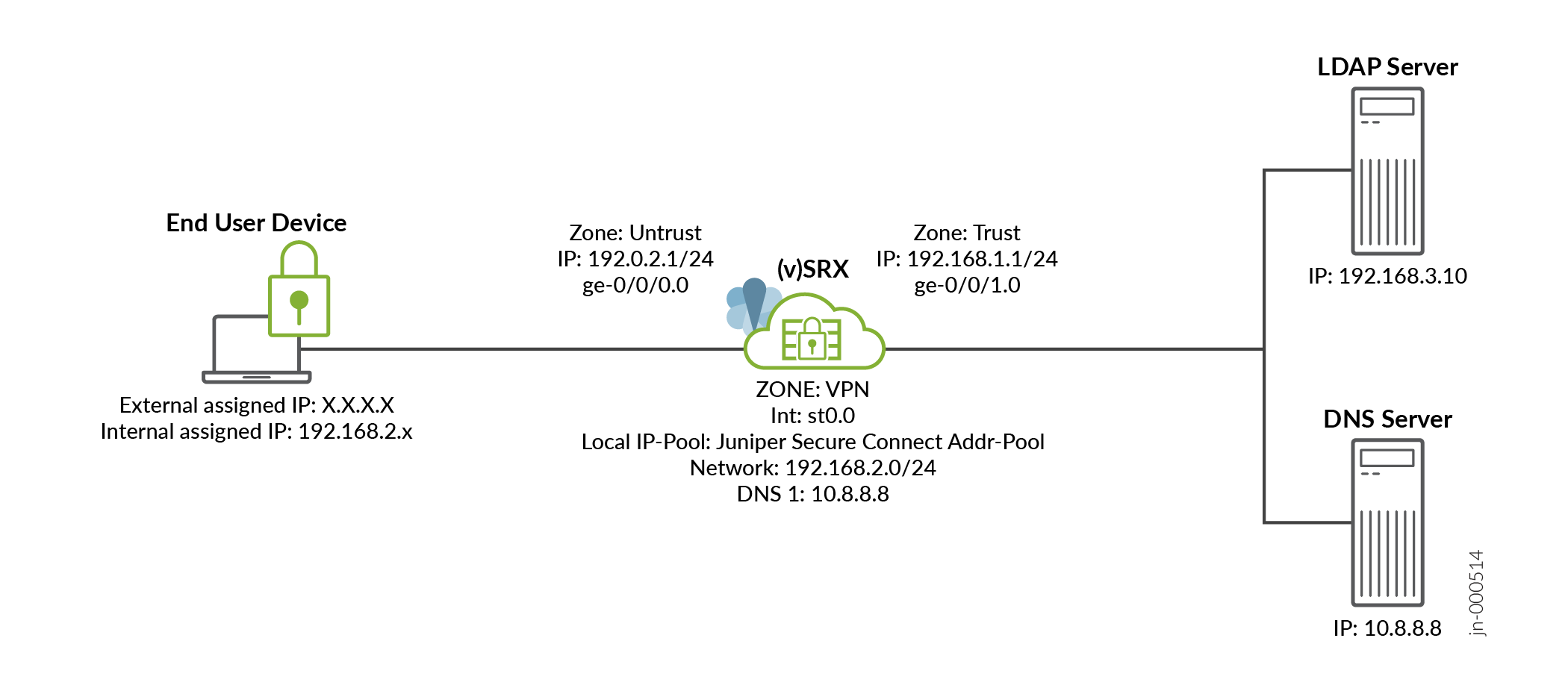

위상수학

아래 그림은 이 예의 토폴로지를 보여줍니다.

그림 1: Juniper Secure Connect를 위한 LDAP 인증 구성

구성

이 예에서는 사용자가 단일 그룹에 속하는 인증 옵션으로 LDAP를 사용합니다.

CLI 빠른 구성

이 예를 빠르게 구성하려면 다음 명령을 복사하여 텍스트 파일에 붙여 넣고 줄 바꿈을 제거한 다음 네트워크 구성에 맞게 필요한 세부 정보를 변경한 다음 명령을 복사하여 [edit] 계층 수준에서 CLI에 붙여 넣습니다.

set security ike proposal JUNIPER_SECURE_CONNECT authentication-method pre-shared-keys set security ike proposal JUNIPER_SECURE_CONNECT dh-group group19 set security ike proposal JUNIPER_SECURE_CONNECT authentication-algorithm sha-384 set security ike proposal JUNIPER_SECURE_CONNECT encryption-algorithm aes-256-cbc set security ike proposal JUNIPER_SECURE_CONNECT lifetime-seconds 28800 set security ike policy JUNIPER_SECURE_CONNECT mode aggressive set security ike policy JUNIPER_SECURE_CONNECT proposals JUNIPER_SECURE_CONNECT set security ike policy JUNIPER_SECURE_CONNECT pre-shared-key ascii-text "$9$vWL8xd24Zk.5bs.5QFAtM8X7bsgoJDHq4o" set security ike gateway JUNIPER_SECURE_CONNECT dynamic hostname ra.example.com set security ike gateway JUNIPER_SECURE_CONNECT dynamic ike-user-type shared-ike-id set security ike gateway JUNIPER_SECURE_CONNECT ike-policy JUNIPER_SECURE_CONNECT set security ike gateway JUNIPER_SECURE_CONNECT dead-peer-detection optimized set security ike gateway JUNIPER_SECURE_CONNECT dead-peer-detection interval 10 set security ike gateway JUNIPER_SECURE_CONNECT dead-peer-detection threshold 5 set security ike gateway JUNIPER_SECURE_CONNECT version v1-only set security ike gateway JUNIPER_SECURE_CONNECT aaa access-profile JUNIPER_SECURE_CONNECT set security ike gateway JUNIPER_SECURE_CONNECT tcp-encap-profile SSL-VPN set security ike gateway JUNIPER_SECURE_CONNECT external-interface ge-0/0/0 set security ipsec proposal JUNIPER_SECURE_CONNECT authentication-algorithm hmac-sha-256-128 set security ipsec proposal JUNIPER_SECURE_CONNECT encryption-algorithm aes-256-cbc set security ipsec proposal JUNIPER_SECURE_CONNECT lifetime-seconds 3600 set security ipsec policy JUNIPER_SECURE_CONNECT perfect-forward-secrecy keys group19 set security ipsec policy JUNIPER_SECURE_CONNECT proposals JUNIPER_SECURE_CONNECT set security ipsec vpn JUNIPER_SECURE_CONNECT bind-interface st0.0 set security ipsec vpn JUNIPER_SECURE_CONNECT ike gateway JUNIPER_SECURE_CONNECT set security ipsec vpn JUNIPER_SECURE_CONNECT ike ipsec-policy JUNIPER_SECURE_CONNECT set security ipsec vpn JUNIPER_SECURE_CONNECT traffic-selector ts1 local-ip 0.0.0.0/0 set security ipsec vpn JUNIPER_SECURE_CONNECT traffic-selector ts1 remote-ip 0.0.0.0/0 set security remote-access profile ra.example.com ipsec-vpn JUNIPER_SECURE_CONNECT set security remote-access profile ra.example.com access-profile JUNIPER_SECURE_CONNECT set security remote-access profile ra.example.com client-config JUNIPER_SECURE_CONNECT set security remote-access client-config JUNIPER_SECURE_CONNECT connection-mode manual set security remote-access client-config JUNIPER_SECURE_CONNECT dead-peer-detection interval 10 set security remote-access client-config JUNIPER_SECURE_CONNECT dead-peer-detection threshold 5 set access address-assignment pool Juniper_Secure_Connect_Addr-Pool family inet network 192.168.2.0/24 set access address-assignment pool Juniper_Secure_Connect_Addr-Pool family inet xauth-attributes primary-dns 10.8.8.8/32 set access address-assignment pool Juniper_Secure_Connect_Addr-Pool family inet xauth-attributes primary-wins 192.168.3.10/32 set access profile JUNIPER_SECURE_CONNECT authentication-order ldap set access profile JUNIPER_SECURE_CONNECT ldap-options base-distinguished-name CN=Users,DC=juniper,DC=net set access profile JUNIPER_SECURE_CONNECT ldap-options search search-filter CN= set access profile JUNIPER_SECURE_CONNECT ldap-options search admin-search distinguished-name CN=Administrator,CN=Users,DC=juniper,DC=net set access profile JUNIPER_SECURE_CONNECT ldap-options search admin-search password "$9$Bmf1hreK8x7Vrl24ZGiHkqmPQ36/t0OR" set access profile JUNIPER_SECURE_CONNECT ldap-options allowed-groups group1 address-assignment pool Juniper_Secure_Connect_Addr-Pool set access profile JUNIPER_SECURE_CONNECT ldap-server 192.168.3.10 set access firewall-authentication web-authentication default-profile JUNIPER_SECURE_CONNECT set services ssl termination profile Juniper_SCC-SSL-Term-Profile server-certificate JUNIPER_SECURE_CONNECT(RSA) set security tcp-encap profile SSL-VPN ssl-profile Juniper_SCC-SSL-Term-Profile set security policies from-zone trust to-zone VPN policy JUNIPER_SECURE_CONNECT-1 match source-address any set security policies from-zone trust to-zone VPN policy JUNIPER_SECURE_CONNECT-1 match destination-address any set security policies from-zone trust to-zone VPN policy JUNIPER_SECURE_CONNECT-1 match application any set security policies from-zone trust to-zone VPN policy JUNIPER_SECURE_CONNECT-1 then permit set security policies from-zone trust to-zone VPN policy JUNIPER_SECURE_CONNECT-1 then log session-close set security policies from-zone VPN to-zone trust policy JUNIPER_SECURE_CONNECT-2 match source-address any set security policies from-zone VPN to-zone trust policy JUNIPER_SECURE_CONNECT-2 match destination-address any set security policies from-zone VPN to-zone trust policy JUNIPER_SECURE_CONNECT-2 match application any set security policies from-zone VPN to-zone trust policy JUNIPER_SECURE_CONNECT-2 then permit set security policies from-zone VPN to-zone trust policy JUNIPER_SECURE_CONNECT-2 then log session-close set interfaces ge-0/0/0 description untrust set interfaces ge-0/0/0 unit 0 family inet address 192.0.2.1/24 set interfaces ge-0/0/1 description trust set interfaces ge-0/0/1 unit 0 family inet address 192.168.1.1/24 set interfaces st0 unit 0 family inet set security zones security-zone untrust host-inbound-traffic system-services ike set security zones security-zone untrust host-inbound-traffic system-services https set security zones security-zone untrust host-inbound-traffic system-services tcp-encap set security zones security-zone untrust interfaces ge-0/0/0.0 set security zones security-zone trust interfaces ge-0/0/1.0 set security zones security-zone vpn interface st0.0

단계별 절차

다음 예제에서는 구성 계층에서 다양한 수준의 탐색이 필요합니다.

- 하나 이상의 IKE(Internet Key Exchange) 제안을 구성합니다. 그런 다음 이러한 제안을 IKE 정책과 연결합니다. IKE(Internet Key Exchange) 게이트웨이 옵션을 구성합니다.

user@host# set security ike proposal JUNIPER_SECURE_CONNECT authentication-method pre-shared-keys user@host# set security ike proposal JUNIPER_SECURE_CONNECT dh-group group19 user@host# set security ike proposal JUNIPER_SECURE_CONNECT authentication-algorithm sha-384 user@host# set security ike proposal JUNIPER_SECURE_CONNECT encryption-algorithm aes-256-cbc user@host# set security ike proposal JUNIPER_SECURE_CONNECT lifetime-seconds 28800 user@host# set security ike policy JUNIPER_SECURE_CONNECT mode aggressive user@host# set security ike policy JUNIPER_SECURE_CONNECT proposals JUNIPER_SECURE_CONNECT user@host# set security ike policy JUNIPER_SECURE_CONNECT pre-shared-key ascii-text "$9$vWL8xd24Zk.5bs.5QFAtM8X7bsgoJDHq4o" user@host# set security ike gateway JUNIPER_SECURE_CONNECT dynamic hostname ra.example.com user@host# set security ike gateway JUNIPER_SECURE_CONNECT dynamic ike-user-type shared-ike-id user@host# set security ike gateway JUNIPER_SECURE_CONNECT ike-policy JUNIPER_SECURE_CONNECT user@host# set security ike gateway JUNIPER_SECURE_CONNECT dead-peer-detection optimized user@host# set security ike gateway JUNIPER_SECURE_CONNECT dead-peer-detection interval 10 user@host# set security ike gateway JUNIPER_SECURE_CONNECT dead-peer-detection threshold 5 user@host# set security ike gateway JUNIPER_SECURE_CONNECT version v1-only user@host# set security ike gateway JUNIPER_SECURE_CONNECT aaa access-profile JUNIPER_SECURE_CONNECT user@host# set security ike gateway JUNIPER_SECURE_CONNECT tcp-encap-profile SSL-VPN user@host# set security ike gateway JUNIPER_SECURE_CONNECT external-interface ge-0/0/0

- 하나 이상의 IPsec 제안을 구성합니다. 그런 다음 이러한 제안을 IPsec 정책과 연결합니다. IPSec VPN 매개 변수 및 트래픽 선택기를 구성합니다.

user@host# set security ipsec proposal JUNIPER_SECURE_CONNECT authentication-algorithm hmac-sha-256-128 user@host# set security ipsec proposal JUNIPER_SECURE_CONNECT encryption-algorithm aes-256-cbc user@host# set security ipsec proposal JUNIPER_SECURE_CONNECT lifetime-seconds 3600 user@host# set security ipsec policy JUNIPER_SECURE_CONNECT perfect-forward-secrecy keys group19 user@host# set security ipsec policy JUNIPER_SECURE_CONNECT proposals JUNIPER_SECURE_CONNECT user@host# set security ipsec vpn JUNIPER_SECURE_CONNECT bind-interface st0.0 user@host# set security ipsec vpn JUNIPER_SECURE_CONNECT ike gateway JUNIPER_SECURE_CONNECT user@host# set security ipsec vpn JUNIPER_SECURE_CONNECT ike ipsec-policy JUNIPER_SECURE_CONNECT user@host# set security ipsec vpn JUNIPER_SECURE_CONNECT traffic-selector ts1 local-ip 0.0.0.0/0 user@host# set security ipsec vpn JUNIPER_SECURE_CONNECT traffic-selector ts1 remote-ip 0.0.0.0/0

- 원격 액세스 프로필 및 클라이언트 구성을 구성합니다.

user@host# set security remote-access profile ra.example.com ipsec-vpn JUNIPER_SECURE_CONNECT user@host# set security remote-access profile ra.example.com access-profile JUNIPER_SECURE_CONNECT user@host# set security remote-access profile ra.example.com client-config JUNIPER_SECURE_CONNECT user@host# set security remote-access client-config JUNIPER_SECURE_CONNECT connection-mode manual user@host# set security remote-access client-config JUNIPER_SECURE_CONNECT dead-peer-detection interval 10 user@host# set security remote-access client-config JUNIPER_SECURE_CONNECT dead-peer-detection threshold 5

- 외부 인증 순서를 위한 LDAP 서버를 지정합니다.

user@host# set access address-assignment pool Juniper_Secure_Connect_Addr-Pool family inet network 192.168.2.0/24 user@host# set access address-assignment pool Juniper_Secure_Connect_Addr-Pool family inet xauth-attributes primary-dns 10.8.8.8/32 user@host# set access address-assignment pool Juniper_Secure_Connect_Addr-Pool family inet xauth-attributes primary-wins 192.168.3.10/32 user@host# set access profile JUNIPER_SECURE_CONNECT authentication-order ldap user@host# set access profile JUNIPER_SECURE_CONNECT ldap-options base-distinguished-name CN=Users,DC=juniper,DC=net user@host# set access profile JUNIPER_SECURE_CONNECT ldap-options search search-filter CN= user@host# set access profile JUNIPER_SECURE_CONNECT ldap-options search admin-search distinguished-name CN=Administrator,CN=Users,DC=juniper,DC=net user@host# set access profile JUNIPER_SECURE_CONNECT ldap-options search admin-search password "$9$Bmf1hreK8x7Vrl24ZGiHkqmPQ36/t0OR" user@host# set access profile JUNIPER_SECURE_CONNECT ldap-options allowed-groups group1 address-assignment pool Juniper_Secure_Connect_Addr-Pool user@host# set access profile JUNIPER_SECURE_CONNECT ldap-server 192.168.3.10 user@host# set access firewall-authentication web-authentication default-profile JUNIPER_SECURE_CONNECT

-

SSL 종료 프로파일을 생성합니다. SSL 종료는 SRX 시리즈 방화벽이 SSL 프록시 서버 역할을 하고 클라이언트에서 SSL 세션을 종료하는 프로세스입니다. SSL 종료 프로파일의 이름을 입력하고 SRX 시리즈 방화벽에서 SSL 종료에 사용할 서버 인증서를 선택합니다. 서버 인증서는 로컬 인증서 식별자입니다. 서버 인증서는 서버의 ID를 인증하는 데 사용됩니다.

user@host# set services ssl termination profile Juniper_SCC-SSL-Term-Profile server-certificate JUNIPER_SECURE_CONNECT(RSA)

SSL VPN 프로필을 생성합니다. tcp-encap을 참조하십시오.

user@host# set security tcp-encap profile SSL-VPN ssl-profile Juniper_SCC-SSL-Term-Profile

-

방화벽 정책을 생성합니다.

트러스트 영역에서 VPN 영역으로 트래픽을 허용하는 보안 정책을 생성합니다.

user@host# set security policies from-zone trust to-zone VPN policy JUNIPER_SECURE_CONNECT-1 match source-address any user@host# set security policies from-zone trust to-zone VPN policy JUNIPER_SECURE_CONNECT-1 match destination-address anyuser@host# set security policies from-zone trust to-zone VPN policy JUNIPER_SECURE_CONNECT-1 match application any user@host# set security policies from-zone trust to-zone VPN policy JUNIPER_SECURE_CONNECT-1 then permit user@host# set security policies from-zone trust to-zone VPN policy JUNIPER_SECURE_CONNECT-1 then log session-close

VPN 영역에서 트러스트 영역으로 트래픽을 허용하는 보안 정책을 생성합니다.

user@host# set security policies from-zone VPN to-zone trust policy JUNIPER_SECURE_CONNECT-2 match source-address any user@host# set security policies from-zone VPN to-zone trust policy JUNIPER_SECURE_CONNECT-2 match destination-address any user@host# set security policies from-zone VPN to-zone trust policy JUNIPER_SECURE_CONNECT-2 match application any user@host# set security policies from-zone VPN to-zone trust policy JUNIPER_SECURE_CONNECT-2 then permit user@host# set security policies from-zone VPN to-zone trust policy JUNIPER_SECURE_CONNECT-2 then log session-close

-

이더넷 인터페이스 정보를 구성합니다.

user@host# set interfaces ge-0/0/0 description untrust user@host# set interfaces ge-0/0/0 unit 0 family inet address 192.0.2.1/24 user@host# set interfaces ge-0/0/1 description trust user@host# set interfaces ge-0/0/1 unit 0 family inet address 192.168.1.1/24

inet으로 패밀리 세트를 사용하여 st0 인터페이스를 구성합니다.

user@host# set interfaces st0 unit 0 family inet

-

보안 영역을 구성합니다.

user@host# set security zones security-zone untrust host-inbound-traffic system-services ike user@host# set security zones security-zone untrust host-inbound-traffic system-services https user@host# set security zones security-zone untrust host-inbound-traffic system-services tcp-encap user@host# set security zones security-zone untrust interfaces ge-0/0/0.0 user@host# set security zones security-zone trust interfaces ge-0/0/1.0 user@host# set security zones security-zone vpn interface st0.0

결과

구성 결과를 확인합니다:

[edit security ike]

proposal JUNIPER_SECURE_CONNECT {

authentication-method pre-shared-keys;

dh-group group19;

authentication-algorithm sha-384;

encryption-algorithm aes-256-cbc;

lifetime-seconds 28800;

}

policy JUNIPER_SECURE_CONNECT {

mode aggressive;

proposals JUNIPER_SECURE_CONNECT;

pre-shared-key ascii-text “$9$vWL8xd24Zk.5bs.5QFAtM8X7bsgoJDHq4o"; ## SECRET-DATA

}

gateway JUNIPER_SECURE_CONNECT {

dynamic {

hostname ra.example.com;

ike-user-type shared-ike-id;

}

ike-policy JUNIPER_SECURE_CONNECT;

dead-peer-detection {

optimized;

interval 10;

threshold 5;

}

version v1-only;

aaa {

access-profile JUNIPER_SECURE_CONNECT;

}

tcp-encap-profile SSL-VPN;

external-interface ge-0/0/0;

}

[edit security ipsec]

proposal JUNIPER_SECURE_CONNECT {

authentication-algorithm hmac-sha-256-128;

encryption-algorithm aes-256-cbc;

lifetime-seconds 3600;

}

policy JUNIPER_SECURE_CONNECT {

perfect-forward-secrecy {

keys group19;

}

proposals JUNIPER_SECURE_CONNECT;

}

vpn JUNIPER_SECURE_CONNECT {

bind-interface st0.0;

ike {

gateway JUNIPER_SECURE_CONNECT;

ipsec-policy JUNIPER_SECURE_CONNECT;

}

traffic-selector ts1 {

local-ip 0.0.0.0/0;

remote-ip 0.0.0.0/0;

}

}

[edit security remote-access]

profile ra.example.com {

ipsec-vpn JUNIPER_SECURE_CONNECT;

access-profile JUNIPER_SECURE_CONNECT;

client-config JUNIPER_SECURE_CONNECT;

}

client-config JUNIPER_SECURE_CONNECT {

connection-mode manual;

dead-peer-detection {

interval 10;

threshold 5;

}

}

[edit access]

address-assignment {

pool Juniper_Secure_Connect_Addr-Pool {

family inet {

network 192.168.2.0/24;

xauth-attributes {

primary-dns 10.8.8.8/32;

primary-wins 192.168.3.10/32;

}

}

}

}

profile JUNIPER_SECURE_CONNECT {

authentication-order ldap;

ldap-options {

base-distinguished-name DC=juniper,DC=net;

search {

search-filter CN=

admin-search {

distinguished-name CN=Administrator,CN=Users,DC=juniper,DC=net;

password "$9$Bmf1hreK8x7Vrl24ZGiHkqmPQ36/t0OR"; ## SECRET-DATA

}

}

allowed-groups {

group1 {

address-assignment {

pool Juniper_Secure_Connect_Addr-Pool;

}

}

}

}

ldap-server 192.168.3.10;

}

firewall-authentication {

web-authentication {

default-profile JUNIPER_SECURE_CONNECT;

}

}

[edit services]

ssl {

termination {

profile Juniper_SCC-SSL-Term-Profile {

server-certificate JUNIPER_SECURE_CONNECT(RSA);

}

}

}

SSL 종료 프로파일에 연결할 서버 인증서가 이미 있는지 확인합니다.

[edit security]

tcp-encap {

profile SSL-VPN {

ssl-profile Juniper_SCC-SSL-Term-Profile;

}

}

policies {

from-zone trust to-zone VPN {

policy JUNIPER_SECURE_CONNECT-1 {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

log {

session-close;

}

}

}

}

from-zone VPN to-zone trust {

policy JUNIPER_SECURE_CONNECT-2 {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

log {

session-close;

}

}

}

}

}

[edit interfaces]

ge-0/0/0 {

description untrust;

unit 0 {

family inet {

address 192.0.2.1/24;

}

}

}

ge-0/0/1 {

description trust;

unit 0 {

family inet {

address 192.168.1.1/24;

}

}

}

st0 {

unit 0 {

family inet;

}

}

[edit security zones]

security-zone untrust {

host-inbound-traffic {

system-services (ike | https | tcp-encap);

}

interfaces {

ge-0/0/0.0;

}

}

security-zone trust {

interfaces {

ge-0/0/1.0;

}

}

security-zone vpn {

interfaces {

st0.0;

}

}

확인

구성이 제대로 작동하는지 확인하려면 다음 표시 명령을 입력합니다.

IPsec, IKE 및 그룹 정보 확인

목적

JUNIPER_SECURE_CONNECT 액세스 프로필을 사용하고 프로필 내에서 구성할 ldap-options 때 LDAP 서버 응답을 기반으로 가능한 결과 목록을 표시합니다.

행동

운영 모드에서 다음 명령을 입력합니다.

user@host> show network-access address-assignment pool Juniper_Secure_Connect_Addr-Pool IP address/prefix Hardware address Host/User Type 192.168.2.3 FF:FF:C0:A8:02:03 user1 xauth

user@host> show security ike security-associations detail

IKE peer 192.0.2.100, Index 6771534, Gateway Name: JUNIPER_SECURE_CONNECT

Role: Responder, State: UP

Initiator cookie: f174398039244783, Responder cookie: ffb63035b9f3f098

Exchange type: Aggressive, Authentication method: Pre-shared-keys

Local: 192.0.2.1:500, Remote: 192.0.2.100:10952

Lifetime: Expires in 28746 seconds

Reauth Lifetime: Disabled

IKE Fragmentation: Disabled, Size: 0

Remote Access Client Info: Juniper Secure Connect

Peer ike-id: ra.example.com

AAA assigned IP: 192.168.2.3

Algorithms:

Authentication : hmac-sha384-192

Encryption : aes256-cbc

Pseudo random function: hmac-sha384

Diffie-Hellman group : DH-group-19

Traffic statistics:

Input bytes : 2058

Output bytes : 1680

Input packets: 12

Output packets: 10

Input fragmentated packets: 0

Output fragmentated packets: 0

IPSec security associations: 1 created, 0 deleted

Phase 2 negotiations in progress: 1

Negotiation type: Quick mode, Role: Responder, Message ID: 0

Local: 192.0.2.1:500, Remote: 192.0.2.100:10952

Local identity: 192.0.2.1

Remote identity: ra.example.com

Flags: IKE SA is created

user@host> show security ike active-peer detail Peer address: 192.0.2.100, Port: 10952, Peer IKE-ID : ra.example.com AAA username: user1 Assigned network attributes: IP Address : 192.168.2.3 , netmask : 255.255.255.0 DNS Address : 10.8.8.8 , DNS2 Address : 0.0.0.0 WINS Address : 192.168.3.10 , WINS2 Address : 0.0.0.0 Previous Peer address : 0.0.0.0, Port : 0 Active IKE SA indexes : 6771534 IKE SA negotiated : 1 IPSec tunnels active : 1, IPSec Tunnel IDs : 67108869 DPD Config Mode : optimized DPD Config Interval: 10 DPD Config Treshold: 5 DPD Config P1SA IDX: 6771534 DPD Flags : REMOTE_ACCESS DPD Stats Req sent: 0, DPD Stats Resp rcvd: 0 DPD Statistics : DPD TTL :5 DPD seq-no :515423892 DPD Statistics : DPD triggerd p1SA :0 DPD Reserved :0

user@host> show security ipsec security-associations detail

ID: 67108869 Virtual-system: root, VPN Name: JUNIPER_SECURE_CONNECT

Local Gateway: 192.0.2.1, Remote Gateway: 192.0.2.100

Traffic Selector Name: ts1

Local Identity: ipv4(0.0.0.0-255.255.255.255)

Remote Identity: ipv4(192.168.2.3)

Version: IKEv1

DF-bit: clear, Copy-Outer-DSCP Disabled, Bind-interface: st0.0

Port: 500, Nego#: 4, Fail#: 0, Def-Del#: 0 Flag: 0x24608f29

Multi-sa, Configured SAs# 1, Negotiated SAs#: 1

Tunnel events:

Tue Mar 28 2023 11:34:36: IPSec SA negotiation successfully completed (1 times)

Tue Mar 28 2023 11:34:36: Tunnel is ready. Waiting for trigger event or peer to trigger negotiation (1 times)

Tue Mar 28 2023 11:34:35: IKE SA negotiation successfully completed (1 times)

Direction: inbound, SPI: f74fcaad, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 3435 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2838 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha256-128, Encryption: aes-cbc (256 bits)

Anti-replay service: counter-based enabled, Replay window size: 64

Direction: outbound, SPI: 8605b13f, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 3435 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2838 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha256-128, Encryption: aes-cbc (256 bits)

Anti-replay service: counter-based enabled, Replay window size: 64

의미

명령 출력은 일치하는 그룹의 세부 정보를 제공합니다.