이 페이지에서는

Firewall-as-a-Service(FWaaS) 플러그인

주니퍼 네트웍스 ML2 및 L3 플러그인 위에 방화벽 Juniper 방화벽-as-a-Service(FWaaS) 플러그인을 구축합니다. Neutron이 SRX 및 디바이스에서 방화벽 규칙 및 정책을 구성할 vSRX 수 있습니다. OpenStack에서 테넌트는 방화벽을 생성하고 보안 정책을 할당할 수 있습니다. 보안 정책은 방화벽 규칙의 모음입니다. 그림 1은 방화벽 규칙, 방화벽 정책 및 방화벽의 관계를 설명하고 있습니다.

방화벽 규칙 - 소스 주소 및 포트, 대상 주소 및 포트, 프로토콜 및 매칭 트래픽에서 취할 조치를 정의합니다.

방화벽 정책 - 방화벽 규칙 수집

방화벽 - 방화벽 디바이스를 나타 내포합니다.

FwaaS 플러그인을 활성화하면 SRX 또는 vSRX 방화벽과 같은 역할을 해야 합니다. 관리자는 토폴로지 설정을 하는 동안 이를 보장해야 합니다.

지원되는 장비

SRX 및 vSRX 시리즈 디바이스

플러그인 구성

계속 진행하기 전에 다음과 같은 사전 전제된 전제가 충족되도록 보장합니다.

토폴로지 설정

디바이스가 테이블에 jnpr_devices 추가됩니다.

컴퓨팅 nic → 물리적 네트워크 별칭 매핑이 테이블에 jnpr_nic_mapping 추가됩니다.

컴퓨팅 → 스위치 연결은 jnpr_switchport_mapping 테이블에서 포착됩니다(L2 VLAN 오케스트레이션에 필요)

L2 플러그인이 설정됩니다. 제3자 ML2 플러그인을 사용하는 경우 이 옵션입니다.

L3 플러그인이 설정되어 SRX/vSRX 라우터로 사용할 수 있습니다.

Neutron이 FwaaS 서비스 플러그인을 Juniper 구성하는 경우:

Neutron 구성 파일 파일을 업데이트하고 service_plug 추가 정보를

/etc/neutron/neutron.conf제공합니다.service_plug-ins = neutron.services.juniper_l3_router.dmi.l3.JuniperL3Plugin, neutron_fwaas.services.juniper_fwaas.dmi.fwaas.JuniperFwaaS

토폴로지에 방화벽 추가:

admin@controller:~$ jnpr_device add -d dns-name-or-device-ip-address -c firewall -u root-user -p root_password

플러그인에 의해 RVIS가 생성되는 SRX 장비에서 다운링크 트렁크 포트를 정의합니다.

Aggregation Switch가 연결된 SRX 장비의 포트를 사용하여 플러그인 데이터베이스를 업데이트합니다.

admin@controller:~$ jnpr_device_port -d srx-device-name-or-switch-ip-address -p port-on-the-srx -t port-type

예를 들어:

admin@controller:~$ jnpr_device_port add -d srx1 –p ge-0/0/1 –t Downlink

테넌트에 방화벽을 할당하거나 모든 테넌트에 기본으로 할당:

admin@controller:~$ jnpr_allocate_device add -t project_id -d SRX/vSRX ip

방화벽이 할당되지 않은 모든 테넌트에 기본으로 방화벽을 할당하기 위해 다음 명령을 사용하여

admin@controller:~$ jnpr_allocate_device add -t default -d SRX/vSRX ip

Horizon이 방화벽 패널을 표시하도록 합니다.

Horizon 사용자 인터페이스에서 네트워크 그룹 아래에 방화벽 패널을 표시하려면 다음 구성을 열고

/usr/share/openstack-dashboard/openstack_dashboard/local/local_settings.py업데이트합니다.enable_firewall: TrueFWaaS 플러그인 구성을 완료한 후 다음을 다시 시작합니다.

Neutron-Server

Ubuntu – 서비스 중개인 서버 재시작

CentOS – systemctl restart neutron-server

Apache(Horizon 재시작)

Ubuntu – 서비스 apache2 재시작

CentOS – systemctl restart httpd

Horizon GUI에서 방화벽 규칙을 생성하고 이를 정책에 연결합니다. 방화벽을 생성하고 라우터와 방화벽 정책을 할당합니다.

SRX에서 각 라우팅 인스턴스에 대한 방화벽 존과 해당 존 내에 푸시된 해당 정책을 검증할 수 있습니다.

전용 경계 방화벽 구성

각 테넌트에 대한 요구 사항은 방화벽의 성능 및 비용에 따라 다릅니다. 예를 들어, 보다 향상된 성능 및 규제 준수를 위한 전용 방화벽, 네트워크 리소스를 공유하여 지원되는 낮은 비용의 방화벽 또는 디바이스에서 제공하는 고급 서비스를 활용할 수 있도록 네트워킹 장치에 대한 완벽한 관리 액세스를 제공하는 방화벽을 들 수 있습니다. 각 테넌트의 다양한 요구 사항을 충족하려면 클라우드 프로바이더는 전용 또는 공유 네트워크 리소스를 테넌트에 할당하는 프로비저닝이 있어야 합니다.

서비스 제공업체는 주니퍼 네트웍스 FwaaS 플러그인을 사용하여 전용 또는 공유 리소스(물리적 또는 가상)를 테넌트에 할당할 수 있습니다.

예를 들어, 서비스 제공업체는 테넌트의 요구 사항에 따라 다음과 같이 방화벽을 생성하고 구성할 수 있습니다.

경제 - 테넌트 그룹에 공유 SRX 또는 vSRX 할당

실버 - 기본 사양으로 테넌트당 vSRX 전용 SRX 또는 할당

골드 - 하이엔드 SRX 또는 VSRX

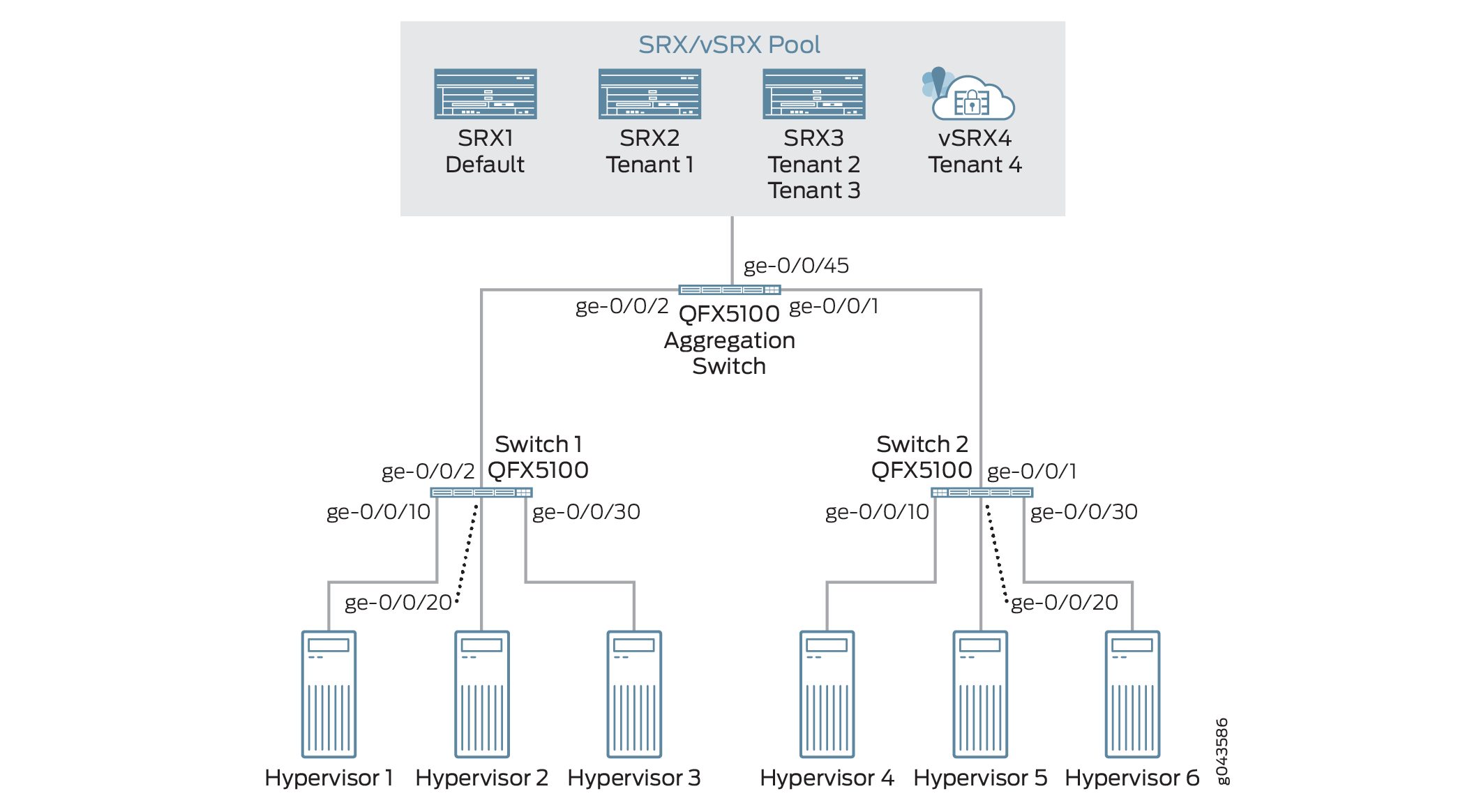

그림 2 에서볼 수 있는처럼 테넌트 또는 테넌트 그룹에 SRX/vSRX 배정할 수 있습니다. 이 절차는 테넌트에 투명하며 제공되는 CLI OpenStack Neutron 플러그인과 Juniper 수행됩니다.

전용 SRX 클러스터를 테넌트에 할당하는 경우:

고가용성 및 가상 라우터 중복 프로토콜 구성

FwaaS 플러그인은 VRRP를 지원하는 가상 라우터 중복 프로토콜(고가용성(HA) 고가용성)을 제공합니다. 이 기능을 사용하려면, VRRP 풀을 생성하고 명령어를 사용하여 풀의 디바이스 중 하나를 테넌트에 할당해야 jnpr_allocate_device 합니다.

VRRP 풀을 생성하고 테넌트에 디바이스를 할당하려면 다음을 제공합니다.