영역 집합 이해

보안 영역은 정책의 빌딩 블록입니다. 이러한 엔터티는 하나 이상의 인터페이스가 바인딩되는 논리적 엔터티입니다. 보안 영역은 호스트 그룹(사용자 시스템 및 서버)과 해당 리소스를 서로 구별하여 다양한 보안 조치를 적용할 수 있는 수단을 제공합니다.

영역 집합은 Junos OS를 실행하는 보안 플랫폼을 통해 트래픽을 규제하고 보호하기 위해 네트워크에 있는 두 개 이상의 영역을 그룹화한 것입니다. 영역 기반 보안을 사용하면 여러 보안 영역을 정의하고, 유사한 인터페이스를 그룹화하고, 모든 영역에 동일한 정책을 적용할 수 있습니다. 가능한 모든 인터페이스에서 여러 정책이 생성되는 것을 방지하기 위해 전역 방화벽 그룹에서 영역 집합이 참조됩니다.

Security Director에서 영역 집합은 디바이스 수준 개체가 아니라 여러 영역의 그룹입니다.

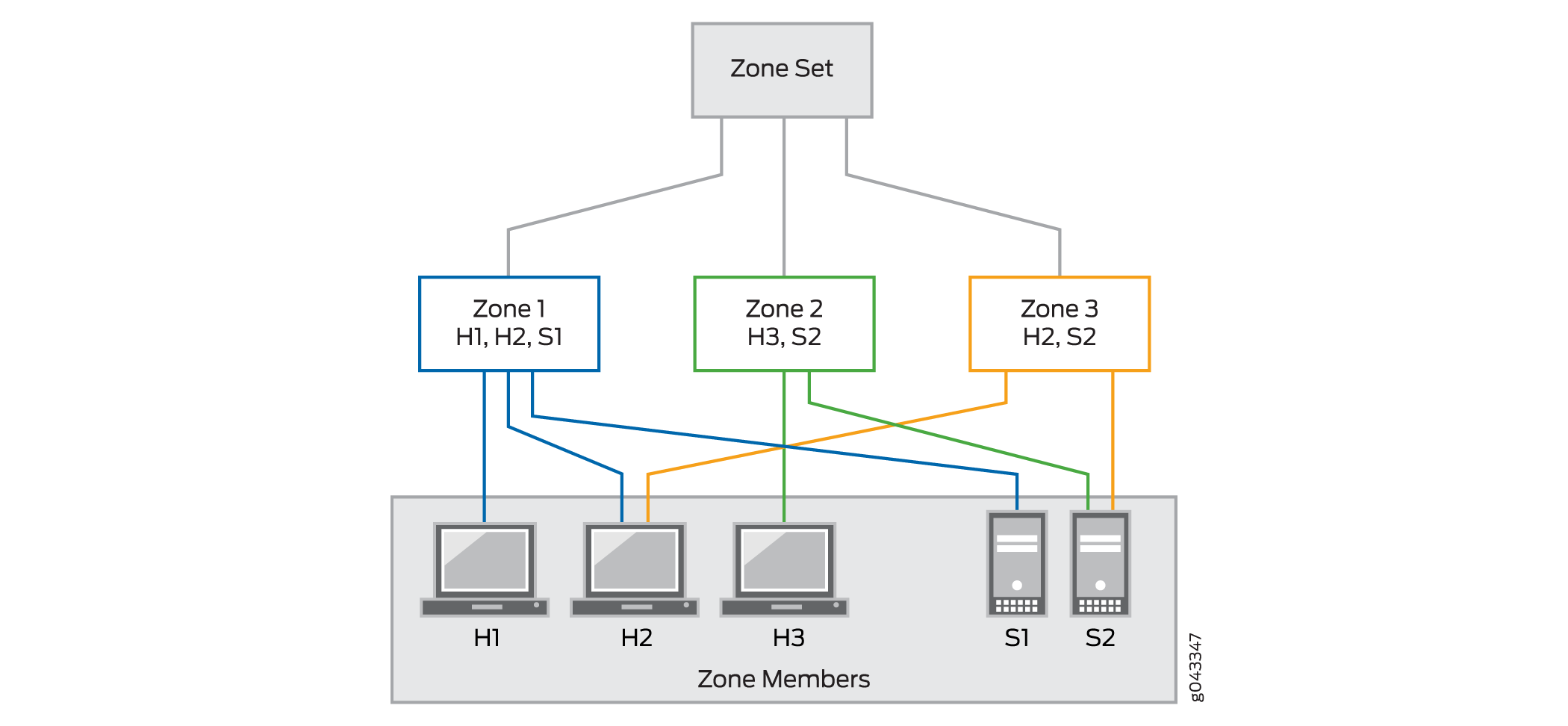

그림 1은 Zone 1, Zone 2 및 Zone 3의 세 가지 영역이 있는 영역 세트를 보여줍니다. 영역 1은 호스트 H1 및 H3에서 서버 S1에 있는 데이터에 대한 액세스를 제공합니다. 영역 2는 호스트 H3에서 서버 S2에 있는 데이터에 대한 액세스를 제공합니다. 영역 3은 호스트 H2에서 서버 S2에 있는 데이터에 대한 액세스를 제공합니다.

의 계층

의 계층

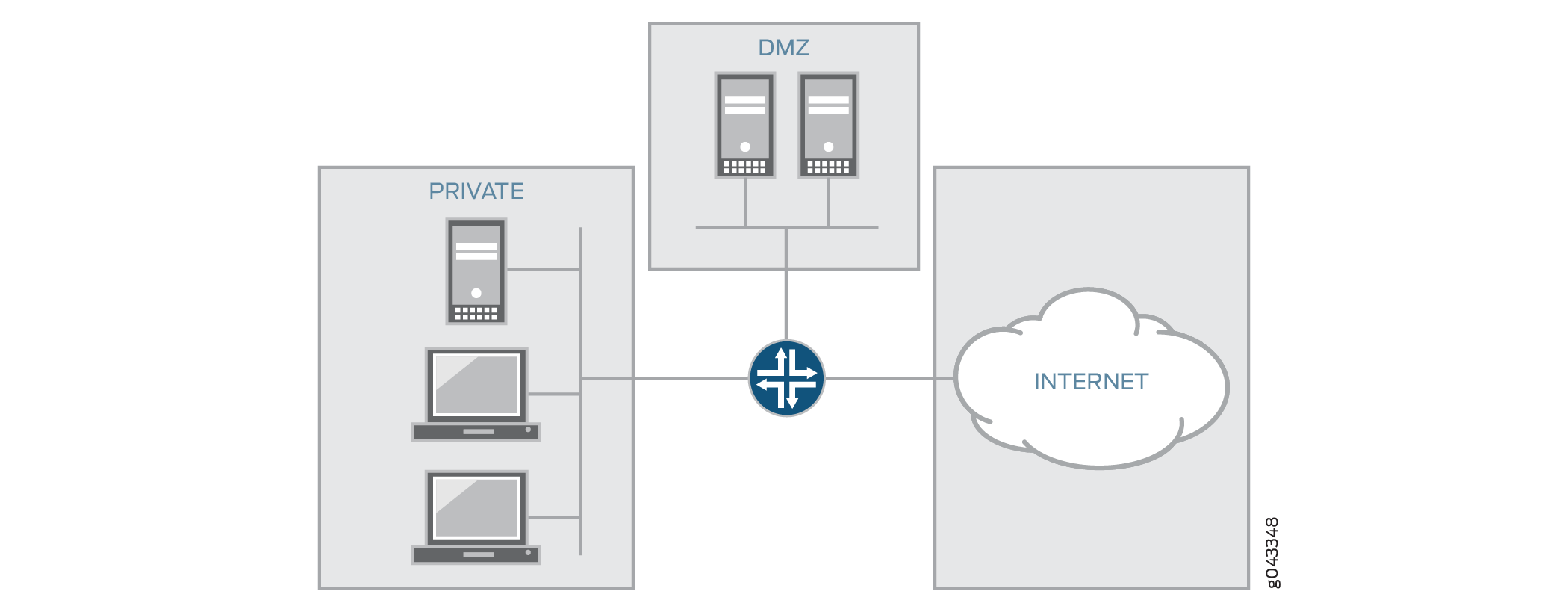

인터페이스는 트래픽이 주니퍼 네트웍스 디바이스로 들어오고 나가는 출입구 역할을 합니다. 많은 인터페이스가 정확히 동일한 보안 요구 사항을 공유할 수 있습니다. 그러나 인터페이스마다 인바운드 및 아웃바운드 데이터 패킷에 대한 보안 요구 사항이 다를 수도 있습니다. 보안 요구 사항이 동일한 인터페이스는 단일 보안 영역으로 그룹화할 수 있습니다. 그림 2는 3개의 인터페이스에 연결된 라우터를 포함하는 기본 영역 토폴로지를 보여줍니다.

그림 2 는 프라이빗 LAN, DMZ 및 퍼블릭 인터넷의 세 가지 영역으로 구성된 기본 영역 토폴로지를 보여줍니다. 영역 내 라우터 - 인터페이스 3개:

-

공용 인터넷에 연결된 단일 인터페이스

-

공용 인터넷에서 액세스할 수 없는 개인 LAN에 연결된 인터페이스 1개

-

웹 서버, DNS(Domain Name System) 서버 및 전자 메일 서버가 공용 인터넷에 액세스할 수 있어야 하는 인터넷 서비스 비무장지대(DMZ)에 연결된 인터페이스 1개

이 네트워크의 각 인터페이스는 자체 영역에 할당되지만, 공용 인터넷에서 DMZ의 특정 호스트에 대한 다양한 액세스와 보호된 LAN의 호스트에 대한 다양한 애플리케이션 사용 정책을 허용할 수 있습니다.

이 네트워크에는 세 가지 주요 정책이 있습니다.

-

인터넷에 대한 개인 영역 연결

-

DMZ 호스트에 대한 프라이빗 영역 연결

-

DMZ 호스트에 대한 인터넷 영역 연결

개인 영역에 추가 인터페이스가 추가되면 영역의 새 인터페이스에 연결된 호스트는 동일한 영역의 기존 인터페이스에 있는 모든 호스트에 트래픽을 전달할 수 있습니다. 또한 호스트에서 다른 영역의 호스트로의 트래픽도 유사하게 기존 정책의 영향을 받습니다.