원격 액세스 VPN 생성 - Juniper Secure Connect

시작하기 전에

-

IPSec VPN 개요 주제를 읽어 보십시오.

-

현재 데이터 세트를 파악하기 위해 IPSec VPN 기본 페이지를 검토합니다. 필드 설명은 IPSec VPN 메인 페이지 필드를 참조하십시오.

-

주소 및 주소 집합을 만듭니다. 주소 및 주소 그룹 생성을 참조하십시오.

-

VPN 프로필을 만듭니다. VPN 프로필 만들기를 참조하십시오.

-

엑스트라넷 장치를 정의합니다. 엑스트라넷 장치 만들기를 참조하십시오.

Juniper Secure Connect는 네트워크 리소스에 대한 안전한 원격 액세스를 제공하는 주니퍼의 클라이언트 기반 SSL-VPN 솔루션입니다. Juniper Secure Connect는 SRX 서비스 디바이스에서 구성을 다운로드하고 연결 설정 중에 가장 효과적인 전송 프로토콜을 선택합니다.

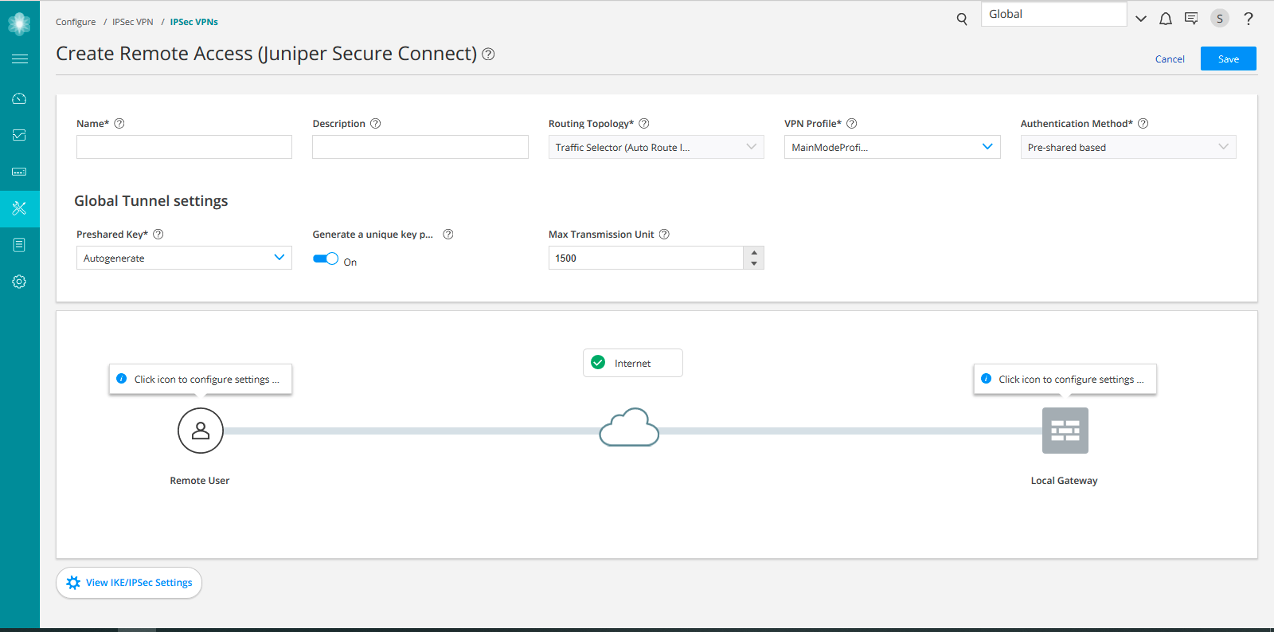

원격 액세스 Juniper Secure Connect 구성 방법:

생성

생성

| 설정 |

지침 |

|---|---|

| 이름 |

영숫자, 콜론, 마침표, 대시 및 밑줄로 구성된 고유한 문자열을 입력합니다. 공백은 허용되지 않습니다. 최대 길이는 62자입니다. |

| 묘사 |

VPN에 대한 설명을 입력합니다. 최대 길이는 255자입니다. |

| 라우팅 토폴로지 |

트래픽 선택기(자동 경로 삽입) - 트래픽 선택기는 트래픽이 로컬 및 원격 주소의 특정 한 쌍과 일치하는 경우 터널을 통과하는 트래픽을 허용하는 IKE(Internet Key Exchange) 피어 간의 계약입니다. |

| VPN 프로필 |

배포 시나리오에 따라 드롭다운 목록에서 VPN 프로필을 선택합니다. 기본 프로필은 특정 IPSec VPN에만 적용됩니다. IPsec VPN 생성 페이지에서 IKE/IPsec 설정 보기를 클릭하여 세부 정보를 보고 편집할 수 있습니다. 공유 프로필은 하나 이상의 IPsec VPN에서 사용할 수 있습니다. Create IPSEC VPN(IPsec VPN 생성) 페이지에서 View IKE/IPsec settings(IKE/IPsec 설정 보기)를 클릭해야만 공유 프로파일의 세부 정보를 볼 수 있습니다. VPN 프로필 값을 기본값으로 선택하는 경우 IPsec VPN을 저장하는 동안 새 프로필을 VPN 특정 또는 공유로 저장해야 합니다. 공유로 저장하는 경우 프로필이 VPN 프로필 페이지에 나열됩니다. |

| 인증 방법 |

디바이스가 IKE(Internet Key Exchange) 메시지 소스를 인증하는 데 사용하는 인증 방법을 목록에서 선택합니다.

|

| 글로벌 터널 설정 | |

| 사전 공유 키(Pre-shared Key) |

기본적으로 두 당사자 모두에게 동일한 암호인 사전 공유 키를 사용하여 VPN 연결을 설정합니다. 사용할 사전 공유 키 유형을 선택합니다.

메모:

이는 인증 방법이 사전 공유 기반인 경우에만 적용됩니다. |

| 최대 전송 단위 |

최대 전송 단위(MTU)를 바이트로 선택합니다. 이는 IPsec 오버헤드를 포함하여 IP 패킷의 최대 크기를 정의합니다. 터널 엔드포인트의 최대 전송 단위(MTU) 값을 지정할 수 있습니다. 유효한 범위는 68 - 9192바이트입니다. 기본값은 1500바이트입니다. |

| 설정 |

지침 |

|---|---|

| 끝점 |

장치를 선택하여 끝점으로 추가합니다. |

| 이용할 수 있는 |

현재 및 하위 도메인의 모든 장치를 보고 부모 보기가 활성화됩니다. 부모 보기가 비활성화된 자식 도메인의 장치는 표시되지 않습니다. 디바이스를 선택하고 엔드포인트로 추가합니다. 장치 선택에 대해 다음 필터 기준이 적용됩니다.

|

| 설정 |

지침 |

|---|---|

| 기본 프로필 |

구성된 VPN 이름을 원격 액세스 기본 프로필로 사용하려면 이 옵션을 활성화합니다.

메모:

|

| 연결 모드 |

목록에서 다음 옵션 중 하나를 선택하여 Juniper Secure Connect 클라이언트 연결을 설정합니다.

기본 연결 모드는 수동입니다. |

| SSL VPN |

Juniper Secure Connect 클라이언트에서 SRX 시리즈 디바이스로 SSL VPN 연결을 설정하려면 이 옵션을 활성화합니다. 기본적으로 이 옵션은 활성화되어 있습니다.

메모:

IPsec 포트에 연결할 수 없는 경우 폴백 옵션입니다. |

| 생체 인증 |

이 옵션을 활성화하면 고유한 구성 방법을 사용하여 클라이언트 시스템을 인증할 수 있습니다. 클라이언트 시스템에 접속할 때 인증 프롬프트가 표시됩니다. VPN 연결은 Windows Hello에 대해 구성된 방법(지문 인식, 얼굴 인식, PIN 입력 등)을 통해 인증에 성공한 후에만 시작됩니다. 생체 인식 인증 옵션을 사용하는 경우 클라이언트 시스템에 Windows Hello를 미리 구성해야 합니다. |

| 데드 피어 탐지 |

이 옵션을 활성화하면 Juniper Secure Connect 클라이언트가 SRX 시리즈 디바이스에 연결할 수 있는지 탐지할 수 있습니다. 이 옵션을 비활성화하면 SRX 시리즈 디바이스 연결 연결이 복원될 때까지 Juniper Secure Connect 클라이언트가 이를 탐지할 수 있습니다. 이 옵션은 기본적으로 활성화되어 있습니다. DPD Interval(DPD 간격) - 데드 피어 감지 메시지를 전송할 간격(초)을 선택합니다. 기본 간격은 10초이며 허용 범위는 2초에서 60초입니다. DPD 임계값 - 실패 DPD 임계값을 선택합니다. 피어의 응답이 없을 때 DPD 메시지를 보내야 하는 최대 횟수를 지정합니다. 기본 전송 횟수는 5회이며, 허용 범위는 1에서 5 사이입니다. |

| 창 로그온 |

사용자가 Windows 시스템에 로그온하기 전에 Windows 도메인에 안전하게 로그온할 수 있도록 하려면 이 옵션을 사용하십시오. 클라이언트는 회사 네트워크에 VPN 연결을 설정한 후 자격 증명 서비스 공급자를 사용하여 도메인 로그온을 지원합니다. |

| 설정 |

지침 |

|---|---|

| 외부 인터페이스 |

IKE SA(Security Associations)에 대한 발신 인터페이스를 선택합니다. 이 인터페이스는 서비스 프로바이더 역할을 하는 영역과 연결되어 방화벽 보안을 제공합니다. |

| 터널 영역 |

터널 영역을 선택합니다. 이러한 영역은 사전 및 사후 캡슐화된 IPsec 트래픽에 대해 NAT 애플리케이션의 동적 IP(DIP) 주소 풀을 지원할 수 있는 주소 공간의 논리적 영역입니다. 터널 영역은 또한 터널 인터페이스와 VPN 터널을 결합할 때 뛰어난 유연성을 제공합니다. |

| 사용자 인증 |

원격 액세스 VPN에 액세스하는 사용자를 인증하는 데 사용할 인증 프로필을 목록에서 선택합니다. Add(추가)를 클릭하여 새 액세스 프로필을 만듭니다. 새 액세스 프로필 생성에 대한 자세한 내용은 액세스 프로필 생성을 참조하십시오.

메모:

LDAP 인증은 원격 VPN에서 지원되지 않습니다. |

| SSL VPN 프로파일 |

목록에서 SSL VPN 프로필을 선택하여 원격 액세스 연결을 종료합니다. 새 SSL VPN 프로필을 생성하려면 다음을 수행합니다.

|

| NAT 트래픽 |

Juniper Secure Connect 클라이언트의 모든 트래픽이 기본적으로 선택한 인터페이스로 NAT되도록 하려면 이 옵션을 활성화합니다. 비활성화된 경우, 반환 트래픽을 올바르게 처리하기 위해 네트워크에서 SRX 시리즈 디바이스를 가리키는 경로가 있는지 확인해야 합니다. |

| 증명서 |

인증서를 선택하여 VPN(가상 사설망) 개시자 및 수신자를 인증합니다. |

| 신뢰할 수 있는 CA/그룹 |

목록에서 인증 기관(CA) 프로파일을 선택하여 로컬 인증서와 연결합니다. 인증 방법이 RSA 서명인 경우에 적용됩니다. |

| 보호된 네트워크 |

네트워크의 한 영역을 다른 영역으로부터 보호하도록 선택한 디바이스의 주소 유형을 구성합니다.

메모:

새 주소 추가를 클릭하여 주소를 만들 수도 있습니다. |

| 설정 |

지침 |

|---|---|

| IKE 설정 | |

| 암호화 알고리즘 |

적절한 암호화 메커니즘을 선택합니다. |

| 인증 알고리즘 |

알고리즘을 선택합니다. 디바이스는 이 알고리즘을 사용하여 패킷의 신뢰성과 무결성을 검증합니다. |

| Deffie Hellman 그룹 |

그룹을 선택합니다. DH(Diffie-Hellman) 그룹은 키 교환 프로세스에 사용되는 키의 강도를 결정합니다. |

| 수명-초 |

IKE SA(Security Association)의 수명을 선택합니다. 유효한 범위는 180초에서 86,400초 사이입니다. |

| 데드 피어 탐지 |

두 게이트웨이가 피어 게이트웨이가 작동 중이며 IPsec 설정 중에 협상되는 DPD(Dead Peer Detection) 메시지에 응답하는지 확인할 수 있도록 허용하려면 활성화합니다. |

| DPD 모드 |

DPD 모드를 선택합니다.

|

| DPD 간격 |

데드 피어 감지 메시지를 보낼 간격(초)을 선택합니다. 기본 간격은 10초이며 허용 범위는 2초에서 60초입니다. |

| DPD 임계값 |

실패 DPD 임계값을 선택합니다. 피어의 응답이 없을 때 DPD 메시지를 보내야 하는 최대 횟수를 지정합니다. 기본 전송 횟수는 5회이며, 허용 범위는 1에서 5 사이입니다. |

| 고급 구성 | |

| IKEv2 재단편화 지원 |

이 옵션은 기본적으로 활성화되어 있습니다. IKEv2 단편화는 큰 IKEv2 메시지를 일련의 작은 메시지로 분할하여 IP 수준에서 단편화가 발생하지 않도록 합니다. |

| IKEv2 재조각화 크기 |

메시지가 단편화되는 패킷의 크기를 선택합니다. 기본적으로 IPv4의 경우 크기는 576바이트입니다. 범위는 570에서 1320 사이입니다. |

| 네트워크 주소 변환(NAT-T) |

동적 엔드포인트가 네트워크 주소 변환(NAT) 디바이스 뒤에 있는 경우 네트워크 주소 변환-Traversal(NAT-T)을 활성화합니다. |

| 연결 유지 |

값을 선택합니다. VPN 피어 간 연결 중에 NAT 변환을 유지하려면 NAT 킵얼라이브가 필요합니다. 범위는 1초에서 300초 사이입니다. |

| IKE(Internet Key Exchange) 연결 제한 |

VPN 프로필에서 지원하는 동시 연결 수를 선택합니다. 최대 연결 수에 도달하면 IPsec VPN에 액세스를 시도하는 더 이상 원격 액세스 사용자(VPN) 엔드포인트에서 IKE(Internet Key Exchange) 협상을 시작할 수 없습니다. |

| IPSec 설정 | |

| 암호화 알고리즘 |

필요한 암호화 방법을 선택합니다. 이는 프로토콜이 ESP인 경우에 적용됩니다. |

| 인증 알고리즘 |

알고리즘을 선택합니다. 디바이스는 이러한 알고리즘을 사용하여 패킷의 신뢰성과 무결성을 검증합니다. |

| PFS(Perfect Forward Secrecy) |

디바이스가 암호화 키를 생성하는 데 사용하는 방법으로 PFS(Perfect Forward Secrecy)를 선택합니다. PFS는 이전 키와 독립적으로 각각의 새 암호화 키를 생성합니다. 번호가 높은 그룹은 더 많은 보안을 제공하지만 더 많은 처리 시간이 필요합니다. |

| 고급 구성 | |

| VPN 모니터 |

VPN이 작동 중인지 확인하기 위해 ICMP(Internet Control Message Protocol)를 전송하려면 이 옵션을 활성화합니다. |

| 최적화 |

VPN 모니터링 최적화가 활성화되면 SRX 시리즈 디바이스는 VPN 터널을 통해 구성된 피어에서 나가는 트래픽과 들어오는 트래픽이 없는 경우에만 ICMP 에코 요청(ping)을 보냅니다. VPN 터널을 통해 트래픽이 유입되는 경우 SRX 시리즈 디바이스는 터널을 활성 상태로 간주하고 피어에 핑을 보내지 않습니다. |

| 안티 리플레이 |

기본적으로 Anti-Replay Detection(안티리플레이 감지)이 활성화되어 있습니다. IPsec은 IPsec 패킷에 내장된 일련의 번호를 사용하여 VPN 공격으로부터 보호합니다. 시스템은 이미 동일한 시퀀스 번호가 있는 패킷을 수락하지 않습니다. 시퀀스 번호를 확인하고 시퀀스 번호를 무시하는 것이 아니라 검사를 적용합니다. IPsec 메커니즘에 오류가 발생하여 패킷의 순서가 잘못되어 제대로 작동하지 못하는 경우 비활성화합니다. |

| 설치 간격 |

디바이스에 다시 입력된 아웃바운드 SA(보안 연결)를 설치할 수 있는 최대 시간(초)을 선택합니다. |

| 유휴 시간 |

적절한 유휴 시간 간격을 선택합니다. 세션과 해당 변환은 일반적으로 트래픽이 수신되지 않을 경우 특정 기간이 지나면 시간 초과됩니다. |

| DF 비트 |

IP 메시지에서 DF(Don't Fragment) 비트를 처리하는 옵션을 선택합니다.

|

| 외부 DSCP 복사 |

암호 해독 경로에서 외부 IP 헤더 암호화된 패킷의 내부 IP 헤더 일반 텍스트 메시지로 DSCP(Differentiated Services Code Point) 필드를 복사할 수 있습니다. 이 기능을 사용하면 IPsec 암호 해독 후 일반 텍스트 패킷이 내부 CoS(class-of-service) 규칙을 따를 수 있다는 이점이 있습니다. |

| 라이프타임 초(Lifetime Seconds) |

IKE SA(Security Association)의 수명을 선택합니다. 유효한 범위는 180초에서 86,400초 사이입니다. |

| 수명 킬로바이트 |

IPsec 보안 연결(SA)의 수명(킬로바이트)을 선택합니다. 범위는 64킬로바이트에서 4294967294킬로바이트까지입니다. |