사용 사례

요약 이 네트워크 구성 예(NCE)는 고급 검사를 위해 방화벽을 통해 하나 이상의 플로우를 리디렉션하기 위해 필터 기반 포워딩(FBF)을 사용하는 방법을 보여줍니다.

개요

안전한 데이터센터 구축 환경에서는 모든 VLAN 간 트래픽을 방화벽을 통해 리디렉션하여 매크로 세그먼테이션이 구현됩니다. 이는 보안 요구 사항을 충족하지만, 다른 단점을 도입합니다.

- 방화벽은 모든 VLAN 간 트래픽을 처리할 수 있도록 확장해야 합니다.

- VLAN 간 트래픽에 지연을 추가할 수 있습니다.

- 고급 보안이 필요하지 않은 플로우에도 모든 VLAN 간 트래픽을 검사해야 합니다.

이와 반대로, 이 NCE에서 입증된 온디맨드 보안 검사는 고급 검사가 필요한 플로우(예: 매크로 세그먼테이션)만 방화벽을 통해 라우팅되도록 설계되었으며, 다른 모든 VLAN 간 트래픽 플로우는 패브릭에서 처리됩니다. 이러한 방식으로 트래픽을 처리하는 데는 몇 가지 분명한 이점이 있습니다.

- 필요한 플로우만 검사하도록 대상을 지정할 수 있으며 필요에 따라 서비스로의 플로우를 활성화 또는 비활성화할 수 있습니다.

- 고급 검사를 위한 플로우만 방화벽을 통해 라우팅되므로 리소스가 보다 효율적으로 사용됩니다.

- 고급 보안이 필요하지 않은 플로우에는 추가 지연이 적용되지 않습니다.

VLAN 간 FBF를 사용하면 레이어 3 입력 패킷 필터를 정의하여 플로우에 대한 다음 홉 선택을 제어할 수 있습니다. 이 입력 패킷 필터는 패킷 헤더를 검토하고 라우팅 인스턴스를 기준으로 필터 작업을 선택할 수 있습니다. 필터를 통과하는 패킷은 일련의 규칙과 비교하여 분류하고 집합에서 구성원을 결정합니다. 분류된 패킷은 필터 작업에서 지정한 라우팅 테이블 전달되며, 그런 다음 대상 주소 항목에 정의된 대로 다음 홉으로 전달됩니다. 필터 자체는 VXLAN 라우팅과 동일한 레이어 3 IRB 인터페이스에 적용됩니다.

VRF 간 VLAN 트래픽에 대한 일반적인 트래픽 플로우

고급 보안이 필요 없으므로 방화벽을 통과하지 않는 Tenant1_VRF VLAN 간 트래픽 경로입니다. 트래픽 플로우는 엔드포인트 11과 엔드포인트 41 사이에 있으며, 이는 Tenant1_VRF 같은 동일한 라우팅 인스턴스의 일부인 다른 VLAN에 속합니다. Type-5 호스트 경로는 이러한 엔드포인트 간에 대칭 IRB 간 VLAN 라우팅을 제공합니다.

그림의 경우 다음을 가정합니다.

- VLAN 110 및 111은 Tenant1_VRF

- VLAN 112는 Tenant2_VRF

VLAN 매핑에 대한 엔드포인트는 다음과 같습니다.

- 엔드포인트 11 ~ VLAN 110

- 엔드포인트 21 ~ VLAN 111

- 엔드포인트 31 ~ VLAN 112

- 엔드포인트 41 ~ VLAN 111

엔드포인트 간의 트래픽 플로우는 다음과 같습니다.

- 엔드포인트 11에서 엔드포인트 41로의 트래픽에는 보안 검사가 필요하지 않습니다.

- 엔드포인트 21에서 엔드포인트 41로의 트래픽에는 보안 검사가 필요하지 않습니다.

- 엔드포인트 11에서 엔드포인트 21까지의 트래픽을 검사해야 합니다(따라서 이 트래픽은 방화벽을 통해 라우팅되어야 함)

- Tenant1_VRF 엔드포인트와 Tenant2_VRF 사이의 트래픽은 기존의 VRF 간 매크로 세그먼테이션 모델을 따릅니다. 즉, 모든 VRF 간 트래픽은 방화벽을 통해 라우팅됩니다.

VRF 간 VLAN 트래픽에 대한 트래픽 플로우 검사

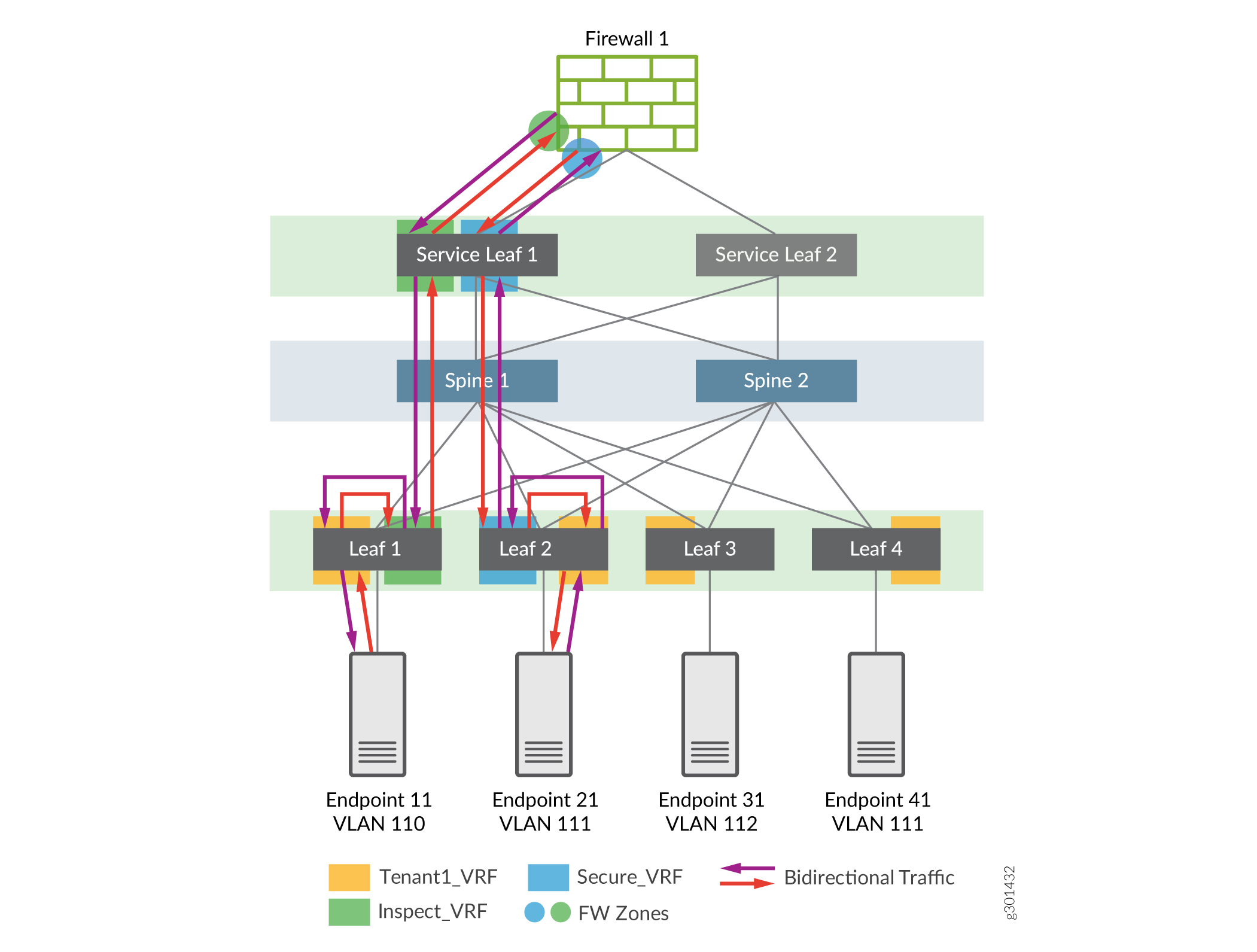

아래 그림에는 이 NCE에서 사용되는 토폴로지가 나와 있습니다. 시나리오는 엔드포인트 21이 중요한 정보가 저장되고 엔드포인트 11이 연결되는 서버입니다. 네트워크 관리자는 서버에 대한 액세스를 보호하고자 하며 엔드포인트 11에서 서버로 전달하는 트래픽에 대해 고급 보안 검사를 설정했습니다.

Tenant1_VRF 라는 가상 라우팅 및 포워딩(VRF) 인스턴스는 VLAN 110 및 VLAN 111이라는 두 개의 VLAN으로 설정됩니다. 엔드포인트 11은 VLAN 110의 일부입니다. 엔드포인트 21은 VLAN 111의 일부입니다.

엔드포인트 간의 트래픽은 양방향이며 방화벽은 스테이트풀입니다. 따라서 네트워크의 라우팅은 (그리고) 대칭이어야 합니다. 주니퍼는 이러한 목적을 위해 두 가지 새로운 VRF를 만듭니다.

- INSPECT_VRF

- 검사 VRF를 사용하여 엔드포인트 11에서 엔드포인트 21까지 의심하지 않는 트래픽을 방화벽을 통해 라우팅합니다. 마찬가지로 방화벽은 엔드포인트 21에서 엔드포인트 11로 돌아오는 트래픽을 이 VRF에 배치합니다.

- 일치하는 트래픽을 검사 VRF로 리디렉션하려면 방화벽 필터가 Leaf-1의 IRB.110 인터페이스에 적용됩니다.

- 방화벽은 기본 경로를 INSPECT VRF에 보급합니다.

- Leaf-1은 엔드포인트 11의 호스트 경로를 방화벽으로 보급합니다.

- SECURE_VRF

- 주니퍼는 SECURE VRF를 사용하여 방화벽에서 엔드포인트 21까지 검사된 트래픽을 전달합니다. 엔드포인트 21에서 반환된 트래픽은 SECURE VRF를 통해 방화벽으로 다시 라우팅됩니다.

- SECURE VRF에 일치하는 트래픽을 리프-2 리디렉션의 IRB.111 인터페이스에 적용한 방화벽 필터

- 방화벽은 기본 경로를 SECURE VRF에 보급합니다.

- Leaf-2는 엔드포인트 21의 호스트 경로를 방화벽으로 보급합니다.