액티브/액티브 모드에서 LTE 백업으로 인터넷에 대한 WAN 링크 구성

이 예는 SRX300 디바이스 또는 SRX550M 제품군의 액티브/액티브 설정에서 LTE 백업으로 WAN 링크를 구성하는 방법을 보여줍니다.

요구 사항

이 예에서 하드웨어 및 소프트웨어 구성 요소는 다음과 같습니다.

SRX300 시리즈 디바이스 1개(SRX320, SRX340, SRX345, SRX380) 또는 SRX550M

SRX300 시리즈용 LTE Mini-PIM 1개

SIM 카드 1개(데이터 서비스 가입 포함)

Junos OS 19.4R1 이상

주니퍼는 Junos OS 19.4R1이 설치된 SRX320 디바이스에서 이 구성을 테스트했습니다.

개요

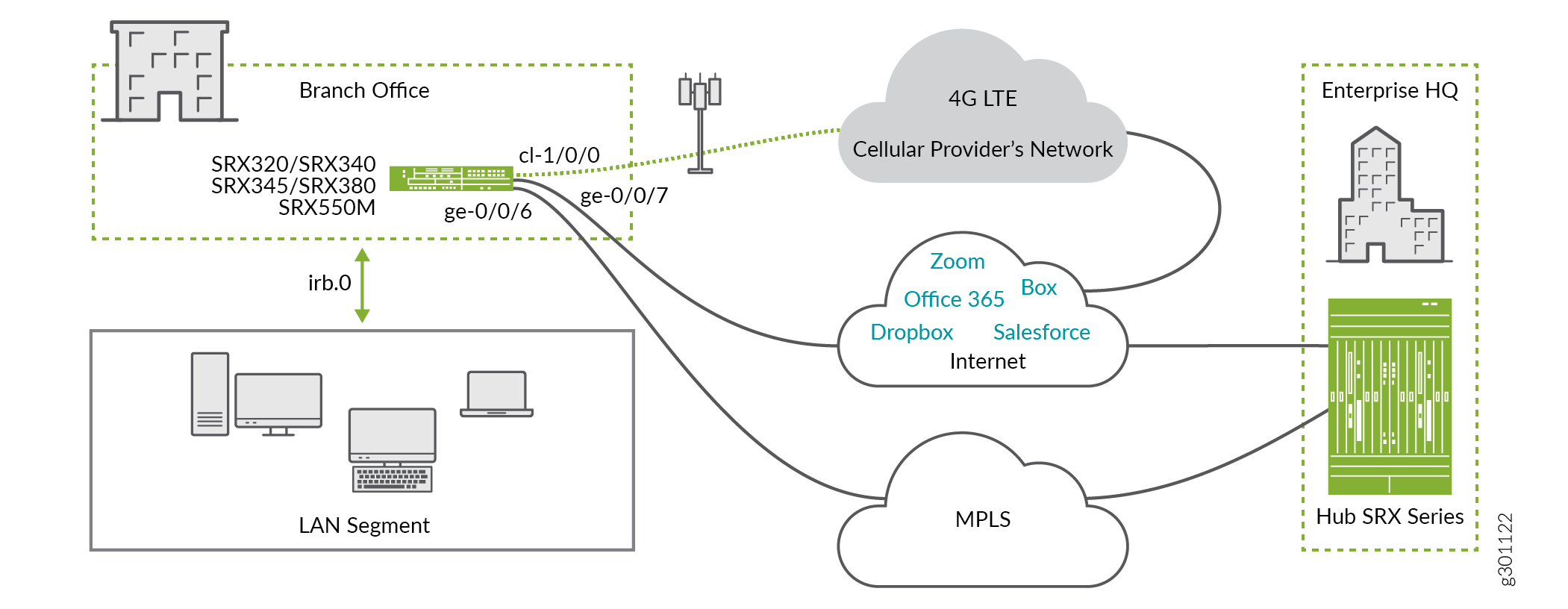

이 예시에서는 현장 직원들에게 유무선 인터넷과 인트라넷 액세스를 제공하기 위해 브랜치 SRX320 시리즈 디바이스를 설정하고 있습니다. 또한 게스트 장치에 무선 인터넷 액세스를 제공하고 있습니다. 기본 링크 연결은 MPLS를 통해 제공됩니다. 광대역 인터넷 액세스는 이더넷을 통해 이루어지며 백업 연결은 LTE 네트워크를 통해 이루어집니다. 두 링크는 액티브/액티브 모드로 구성됩니다. 기본 링크와 보조 링크가 모두 다운되지 않는 한 LTE 모뎀을 통해 트래픽이 라우팅되지 않습니다.

이 예에서는 그림 1 에 표시된 토폴로지를 사용합니다.

토폴로지에서:

LTE Mini-PIM은 SRX 시리즈 디바이스의 슬롯 1에 설치됩니다.

SIM 카드는 LTE Mini-PIM의 슬롯 1에 설치됩니다.

기본 MPLS 링크는 인터페이스 ge-0/0/6에 연결됩니다.

광대역 인터넷 링크는 인터페이스 ge-0/0/7에 연결됩니다.

인터페이스 cl-1/0/0은 모뎀 Mini-PIM을 식별합니다.

셀룰러 네트워크를 통한 링크는 인터페이스 dl0.0에서 종료됩니다.

유선 포트 ge-0/0/6 및 ge-0/0/7은 DHCP를 통해 IP 주소, 네트워크 마스크 및 기본 게이트웨이를 수신합니다.

LTE 인터페이스(cl-1/0/0 및 dl0.0)는 셀룰러 서비스 공급자의 IP 주소, 네트워크 마스크, 기본 게이트웨이를 수신합니다.

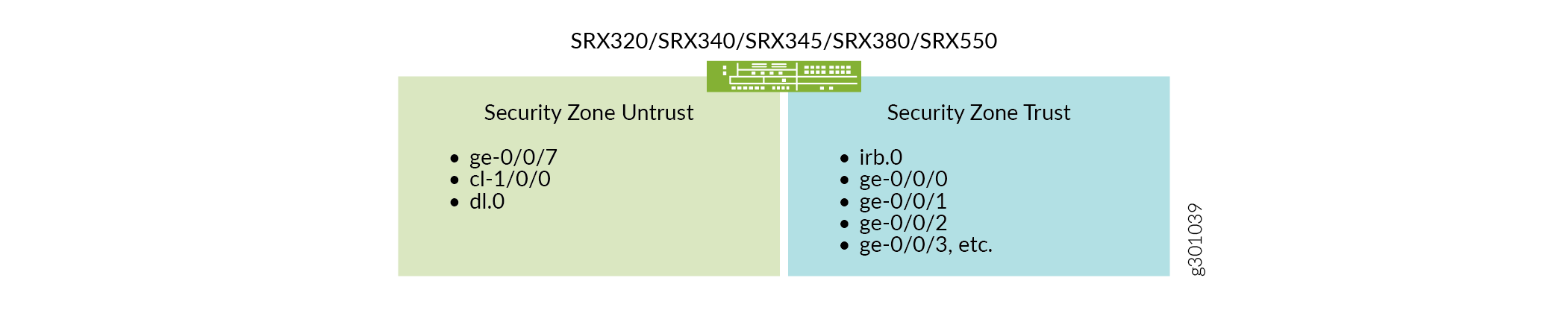

이 예시에서는 SRX320 디바이스에 구성된 untrust와 trust라는 두 개의 보안 영역을 사용합니다. 인터페이스를 보안 영역으로 분리하면 트래픽을 분리할 수 있고 기업 인트라넷이 노출되는 위험을 완화할 수 있습니다. 또한 보안 영역을 통해 보안 정책을 명확하고 단순화하여 구현할 수 있습니다. 신뢰할 수 없는 영역은 인터넷에 액세스할 수 있는 인터페이스를 호스팅합니다. 회사 인트라넷의 내부 인터페이스는 신뢰 영역에 있습니다. 인터페이스, 보안 영역 및 보안 정책 구성을 이해하려면 그림 2 와 표 1 을 참조하십시오.

그림 2 각 보안 영역의 인터페이스를 보여줍니다.

표 1 에는 영역 간 트래픽에 대한 보안 정책의 바람직한 동작이 나와 있습니다.

존에서 |

존으로 |

트래픽을 허용하는 보안 정책 동작 |

|---|---|---|

트러스트 |

트러스트 |

예 |

불신(Untrust) |

불신(Untrust) |

아니요 |

트러스트 |

불신(Untrust) |

예 |

불신(Untrust) |

트러스트 |

Trust-initied만 해당됩니다. 트러스트 영역에서 시작된 트래픽과 반환 트래픽을 허용합니다. |

표 2 에는 인터페이스에 대한 VLAN 정보와 IP 주소 정보가 요약되어 있습니다.

인터페이스 |

증권 시세 표시기 |

IP 주소 |

네트워크 마스크 |

|---|---|---|---|

DL0.0 |

- |

DHCP (영문) |

- |

ge-0/0/6 |

|

DHCP (영문) |

255.255.255.0 |

ge-0/0/7 |

- |

DHCP (영문) |

- |

irb.0 입니다 |

3 |

192.168.1.1 |

255.255.255.0 |

표 3의 응용 분야를 고려해 보겠습니다. 설명을 위해 Office365, Salesforce 및 Zoom 응용 프로그램이 비즈니스 크리티컬하다고 가정하면 주로 MPLS 링크를 통해 라우팅하겠습니다. 또한 LTE 링크보다 이러한 애플리케이션에 우선순위를 두고 있습니다. 나머지 응용 프로그램은 광대역 인터넷 액세스 링크를 사용합니다. LTE 백업 링크는 비즈니스 크리티컬 애플리케이션만을 위해 예약하고 있습니다. 따라서 LTE 연결이 사용 가능한 유일한 연결인 경우 중요하지 않은 애플리케이션에 액세스할 수 없습니다.

응용 프로그램 |

기본 링크 |

보조 링크 |

중요한 응용 프로그램? |

|---|---|---|---|

오피스365 |

MPLS (엠폴스) |

광대역 인터넷 |

예 |

세일즈포스 |

MPLS (엠폴스) |

광대역 인터넷 |

예 |

급상승 |

MPLS (엠폴스) |

광대역 인터넷 |

예 |

느슨하게 |

광대역 인터넷 |

MPLS (엠폴스) |

아니요 |

GoToMeeting (고투미팅) |

광대역 인터넷 |

MPLS (엠폴스) |

아니요 |

드롭 박스 |

광대역 인터넷 |

MPLS (엠폴스) |

아니요 |

스카이프 |

광대역 인터넷 |

MPLS (엠폴스) |

아니요 |

유튜브 |

광대역 인터넷 |

MPLS (엠폴스) |

아니요 |

구성

절차

단계별 절차

이 구성 예제의 단계는 하위 계층에서 상위 계층으로 논리적으로 구축됩니다.

모뎀(LTE-MPIM)의 SIM에 대한 액세스 포인트 이름(APN)을 설정합니다.

user@host>request modem wireless create-profile profile-id 10 access-point-name broadband cl-1/0/0 slot 1네트워크의 LAN 세그먼트에 대한 공통 VLAN을 생성합니다. 이 예에서는 VLAN ID 3을 사용하고 이를 vlan-trust라고 합니다.

user@host#set vlans vlan-trust vlan-id 3 set vlans vlan-trust l3-interface irb.0AppQoS 규칙 및 애플리케이션 일치 기준을 정의합니다.

set class-of-service application-traffic-control rule-sets critical_app_rs rule 1 match application-any set class-of-service application-traffic-control rule-sets critical_app_rs rule 1 then log

트러스트 영역과 언트러스트(untrust) 영역 간의 트래픽을 허용하는 보안 정책을 생성합니다. 정책에 원하는 네트워크 세그먼트 및 애플리케이션을 포함해야 합니다.

set security policies from-zone trust to-zone untrust policy allow-in-zone match source-address 192.168.1.0/24 set security policies from-zone trust to-zone untrust policy allow-in-zone match destination-address any set security policies from-zone trust to-zone untrust policy allow-in-zone match application any set security policies from-zone trust to-zone untrust policy allow-in-zone then permit application-services application-traffic-control rule-set critical_app_rs

트러스트 영역의 디바이스 간에 트래픽을 허용하는 보안 정책을 생성합니다. 정책에 원하는 네트워크 세그먼트 및 애플리케이션을 포함해야 합니다.

set security policies from-zone trust to-zone trust policy allow-in-zone match source-address 192.168.1.0/24 set security policies from-zone trust to-zone trust policy allow-in-zone match destination-address 192.168.1.0/24 set security policies from-zone trust to-zone trust policy allow-in-zone match application any set security policies from-zone trust to-zone trust policy allow-in-zone then permit

LAN 세그먼트에 연결된 디바이스에 대해 고유한 DHCP 서버 그룹을 생성합니다.

set system services dhcp-local-server group jdhcp -group interface irb.0

LAN 세그먼트의 디바이스에 할당할 IP 주소 풀을 생성합니다. 이 IP 주소 풀의 경우 가장 낮은 IP 주소와 가장 높은 IP 주소, DNS 서버의 IP 주소 및 기본 게이트웨이(

irb.0인터페이스)의 IP 주소를 지정합니다. 기본 게이트웨이는 일반적으로 irb.0 인터페이스입니다.set access address-assignment pool junosDHCPPool family inet network 192.168.1.0/24 set access address-assignment pool junosDHCPPool family inet range junosRange low 192.168.1.10 set access address-assignment pool junosDHCPPool family inet range junosRange high 192.168.1.240 set access address-assignment pool junosDHCPPool family inet dhcp-attributes name-server 8.8.8.8 set access address-assignment pool junosDHCPPool family inet dhcp-attributes name-server 1.1.1.1 set access address-assignment pool junosDHCPPool family inet dhcp-attributes propagate-settings ge-0/0/7 set access address-assignment pool junosDHCPPool family inet dhcp-attributes router 192.168.1.1

소스 NAT를 생성하여 외부 인터페이스의 트러스트 존에 있는 디바이스에 NAT를 적용합니다.

set security nat source rule-set trust-to-untrust from zone trust set security nat source rule-set trust-to-untrust to zone untrust set security nat source rule-set trust-to-untrust rule source-nat-rule match source-address 192.168.1.0/24 set security nat source rule-set trust-to-untrust rule r1 then source-nat interface

기본 인터넷 링크에 대한 인터페이스를 구성합니다. DHCP 프로토콜을 통해 구성을 가져오도록 인터페이스를 설정합니다.

set interfaces ge-0/0/7 unit 0 description "WAN Interface 1 - Primary" set interfaces ge-0/0/7 unit 0 family inet dhcp vendor-id Juniper-srx320

LTE-MPIM 인터페이스를 구성합니다. SIM 카드가 들어 있는 SIM 슬롯이 활성으로 설정되어 있는지 확인합니다.

set interfaces cl-1/0/0 description “WAN Interfaces 2 – Backup” set interfaces cl-1/0/0 dialer-options pool 1 priority 100 set interfaces cl-1/0/0 act-sim 1 set interfaces cl-1/0/0 cellular-options sim 1 radio-access automatic

다이얼러 인터페이스를 구성합니다.

set interfaces dl0 unit 0 family inet negotiate-address set interfaces dl0 unit 0 family inet6 negotiate-address set interfaces dl0 unit 0 dialer-options pool 1 set interfaces dl0 unit 0 dialer-options dial-string "*99#"

LAN 인터페이스 ge-0/0/0, ge-0/0/1 및 기타 인터페이스를 트러스트 VLAN의 스위칭 인터페이스로 구성합니다. 트러스트 VLAN은 인터페이스를 트러스트 영역에 효과적으로 추가합니다. 하나의 인터페이스에 대한 구성을 보여드리고 있습니다. 모든 LAN 세그먼트 인터페이스를 구성하기 위해 동일한 단계를 반복합니다.

set interface ge-0/0/0 unit 0 family ethernet-switching vlan members vlan-trust

트러스트 영역에서 필요한 프로토콜을 허용합니다. 이 단계는 네트워크의 LAN 세그먼트가 제대로 작동하는지 확인합니다.

set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces irb.0

신뢰할 수 없는 영역에서 필요한 프로토콜을 허용합니다.

set security zones security-zone untrust screen untrust-screen set security zones security-zone untrust interfaces ge-0/0/7.0 host-inbound-traffic system-services dhcp set security zones security-zone untrust interfaces ge-0/0/7.0 host-inbound-traffic system-services tftp set security zones security-zone untrust interfaces ge-0/0/7.0 host-inbound-traffic system-services netconf set security zones security-zone untrust interfaces ge-0/0/6.0 host-inbound-traffic system-services dhcp set security zones security-zone untrust interfaces ge-0/0/6.0 host-inbound-traffic system-services tftp set security zones security-zone untrust interfaces ge-0/0/6.0 host-inbound-traffic system-services netconf set security zones security-zone untrust interfaces dl0.0 host-inbound-traffic system-services tftp

표 3에 명시된 각 애플리케이션 및 각 링크에 대한 시간 성능 모니터링 프로브를 생성합니다.

이 단계에서는 Office365 응용 프로그램에 대한

icmp-ping프로브 유형을 설정합니다. Office365는 MPLS 링크를 사용합니다. 이 프로브 테스트는 Office365에서 사용하는 IP 주소 40.97.223.114에 대한 연결을 검색합니다. 프로브 테스트는 6초 간격으로 5회 실행됩니다. 위반해서는 안 되는 예상 임계값은 5개의 연속 테스트 손실 및/또는 300000마이크로초의 RTT(반환 전송 시간)입니다. 인터페이스 ge-0/0/6에서 게이트웨이의 IP 주소는 192.168.220.1입니다set services rpm probe office365_rpm_primary test office365_test_primary probe-type icmp-ping set services rpm probe office365_rpm_primary test office365_test_primary target address 40.97.223.114 set services rpm probe office365_rpm_primary test office365_test_primary probe-count 5 set services rpm probe office365_rpm_primary test office365_test_primary probe-interval 6 set services rpm probe office365_rpm_primary test office365_test_primary thresholds successive-loss 5 set services rpm probe office365_rpm_primary test office365_test_primary rtt 300000 set services rpm probe office365_rpm_primary test office365_test_primary destination-interface ge-0/0/6.0 set services rpm probe office365_rpm_primary test office365_test_primary next-hop 192.168.220.1

동일한 응용 프로그램에 대해 두 번째 프로브를 만듭니다. 이 응용 프로그램에 대한 보조 인터페이스 세부 정보를 사용해야 합니다. 광대역 인터넷 링크에서 기본 게이트웨이의 IP 주소는 10.10.10.1입니다.

set services rpm probe office365_rpm_secondary test office365_test_secondary probe-type icmp-ping set services rpm probe office365_rpm_secondary test office365_test_secondary target address 40.97.223.114 set services rpm probe office365_rpm_secondary test office365_test_secondary probe-count 5 set services rpm probe office365_rpm_secondary test office365_test_secondary probe-interval 6 set services rpm probe office365_rpm_secondary test office365_test_secondary thresholds successive-loss 5 set services rpm probe office365_rpm_secondary test office365_test_secondary rtt 300000 set services rpm probe office365_rpm_secondary test office365_test_secondary destination-interface ge-0/0/7.0 set services rpm probe office365_rpm_secondary test office365_test_secondary next-hop 10.10.10.1

Skype 응용 프로그램에 대한 두 개의 프로브를 만듭니다.

이 단계에서는 프로브 간격을 1초로 더 짧게 설정하고 RTT를 60000마이크로초로 더 짧게 설정합니다. 이 구성은 애플리케이션에 대한 더 높은 링크 보장을 반영합니다. 기본 프로브의 인터페이스는 ge-0/0/7이며 프로브할 IP 주소는 Office365와 다릅니다. 이 단계에서 사용되는 IP 주소는 프로브에 사용하는 대상 주소입니다. 즉, 각 대상 주소는 프로브를 만든 애플리케이션에 속합니다.

set services rpm probe skype_rpm_primary test skype_test_primary probe-type icmp-ping set services rpm probe skype_rpm_primary test skype_test_primary target address 13.107.8.2 set services rpm probe skype_rpm_primary test skype_test_primary probe-count 5 set services rpm probe skype_rpm_primary test skype_test_primary probe-interval 1 set services rpm probe skype_rpm_primary test skype_test_primary thresholds successive-loss 5 set services rpm probe skype_rpm_primary test skype_test_primary rtt 60000 set services rpm probe skype_rpm_primary test skype_test_primary destination-interface ge-0/0/7.0 set services rpm probe skype_rpm_primary test skype_test_primary next-hop 10.10.10.1 set services rpm probe skype_rpm_secondary test skype_test_secondary probe-type icmp-ping set services rpm probe skype_rpm_secondary test skype_test_secondary target address 13.107.8.2 set services rpm probe skype_rpm_secondary test skype_test_secondary probe-count 5 set services rpm probe skype_rpm_secondary test skype_test_secondary probe-interval 1 set services rpm probe skype_rpm_secondary test skype_test_secondary thresholds successive-loss 5 set services rpm probe skype_rpm_secondary test skype_test_secondary rtt 60000 set services rpm probe skype_rpm_secondary test skype_test_secondary destination-interface ge-0/0/6.0 set services rpm probe skype_rpm_secondary test skype_test_secondary next-hop 192.168.220.1

동일한 패턴을 사용하여 나머지 애플리케이션에 대한 프로브를 구성합니다.

set services rpm probe salesforce_rpm_primary test salesforce_test_primary probe-type icmp-ping set services rpm probe salesforce_rpm_primary test salesforce_test_primary target address 96.43.144.26 set services rpm probe salesforce_rpm_primary test salesforce_test_primary probe-count 5 set services rpm probe salesforce_rpm_primary test salesforce_test_primary probe-interval 6 set services rpm probe salesforce_rpm_primary test salesforce_test_primary thresholds successive-loss 5 set services rpm probe salesforce_rpm_primary test salesforce_test_primary rtt 300000 set services rpm probe salesforce_rpm_primary test salesforce_test_primary destination-interface ge-0/0/6.0 set services rpm probe salesforce_rpm_primary test salesforce_test_primary next-hop 192.168.220.1 set services rpm probe salesforce_rpm_secondary test salesforce_test_secondary probe-type icmp-ping set services rpm probe salesforce_rpm_secondary test salesforce_test_secondary target address 96.43.144.26 set services rpm probe salesforce_rpm_secondary test salesforce_test_secondary probe-count 5 set services rpm probe salesforce_rpm_secondary test salesforce_test_secondary probe-interval 6 set services rpm probe salesforce_rpm_secondary test salesforce_test_secondary thresholds successive-loss 5 set services rpm probe salesforce_rpm_secondary test salesforce_test_secondary rtt 300000 set services rpm probe salesforce_rpm_secondary test salesforce_test_secondary destination-interface ge-0/0/7.0 set services rpm probe salesforce_rpm_secondary test salesforce_test_secondary next-hop 10.10.10.1 set services rpm probe dropbox_rpm_primary test dropbox_test_primary probe-type icmp-ping set services rpm probe dropbox_rpm_primary test dropbox_test_primary target address 162.125.248.1 set services rpm probe dropbox_rpm_primary test dropbox_test_primary probe-count 5 set services rpm probe dropbox_rpm_primary test dropbox_test_primary probe-interval 1 set services rpm probe dropbox_rpm_primary test dropbox_test_primary thresholds successive-loss 5 set services rpm probe dropbox_rpm_primary test dropbox_test_primary rtt 200000 set services rpm probe dropbox_rpm_primary test dropbox_test_primary destination-interface ge-0/0/7.0 set services rpm probe dropbox_rpm_primary test dropbox_test_primary next-hop 10.10.10.1 set services rpm probe dropbox_rpm_secondary test dropbox_test_secondary probe-type icmp-ping set services rpm probe dropbox_rpm_secondary test dropbox_test_secondary target address 162.125.248.1 set services rpm probe dropbox_rpm_secondary test dropbox_test_secondary probe-count 5 set services rpm probe dropbox_rpm_secondary test dropbox_test_secondary probe-interval 1 set services rpm probe dropbox_rpm_secondary test dropbox_test_secondary thresholds successive-loss 5 set services rpm probe dropbox_rpm_secondary test dropbox_test_secondary rtt 200000 set services rpm probe dropbox_rpm_secondary test dropbox_test_secondary destination-interface ge-0/0/6.0 set services rpm probe dropbox_rpm_secondary test dropbox_test_secondary next-hop 192.168.220.1 set services rpm probe zoom_rpm_primary test zoom_test_primary probe-type icmp-ping set services rpm probe zoom_rpm_primary test zoom_test_primary target address 3.80.20.128 set services rpm probe zoom_rpm_primary test zoom_test_primary probe-count 5 set services rpm probe zoom_rpm_primary test zoom_test_primary probe-interval 1 set services rpm probe zoom_rpm_primary test zoom_test_primary thresholds successive-loss 5 set services rpm probe zoom_rpm_primary test zoom_test_primary rtt 60000 set services rpm probe zoom_rpm_primary test zoom_test_primary destination-interface ge-0/0/6.0 set services rpm probe zoom_rpm_primary test zoom_test_primary next-hop 192.168.220.1 set services rpm probe zoom_rpm_secondary test zoom_test_secondary probe-type icmp-ping set services rpm probe zoom_rpm_secondary test zoom_test_secondary target address 3.80.20.128 set services rpm probe zoom_rpm_secondary test zoom_test_secondary probe-count 5 set services rpm probe zoom_rpm_secondary test zoom_test_secondary probe-interval 1 set services rpm probe zoom_rpm_secondary test zoom_test_secondary thresholds successive-loss 5 set services rpm probe zoom_rpm_secondary test zoom_test_secondary rtt 60000 set services rpm probe zoom_rpm_secondary test zoom_test_secondary destination-interface ge-0/0/7.0 set services rpm probe zoom_rpm_secondary test zoom_test_secondary next-hop 10.10.10.1 set services rpm probe gotomeeting_rpm_primary test gotomeeting_test_primary probe-type icmp-ping set services rpm probe gotomeeting_rpm_primary test gotomeeting_test_primary target address 216.115.208.241 set services rpm probe gotomeeting_rpm_primary test gotomeeting_test_primary probe-count 5 set services rpm probe gotomeeting_rpm_primary test gotomeeting_test_primary probe-interval 1 set services rpm probe gotomeeting_rpm_primary test gotomeeting_test_primary thresholds successive-loss 5 set services rpm probe gotomeeting_rpm_primary test gotomeeting_test_primary rtt 60000 set services rpm probe gotomeeting_rpm_primary test gotomeeting_test_primary destination-interface ge-0/0/7.0 set services rpm probe gotomeeting_rpm_primary test gotomeeting_test_primary next-hop 10.10.10.1 set services rpm probe gotomeeting_rpm_secondary test gotomeeting_test_secondary probe-type icmp-ping set services rpm probe gotomeeting_rpm_secondary test gotomeeting_test_secondary target address 216.115.208.241 set services rpm probe gotomeeting_rpm_secondary test gotomeeting_test_secondary probe-count 5 set services rpm probe gotomeeting_rpm_secondary test gotomeeting_test_secondary probe-interval 1 set services rpm probe gotomeeting_rpm_secondary test gotomeeting_test_secondary thresholds successive-loss 5 set services rpm probe gotomeeting_rpm_secondary test gotomeeting_test_secondary rtt 60000 set services rpm probe gotomeeting_rpm_secondary test gotomeeting_test_secondary destination-interface ge-0/0/6.0 set services rpm probe gotomeeting_rpm_secondary test gotomeeting_test_secondary next-hop 192.168.220.1 set services rpm probe youtube_rpm_primary test youtube_test_primary probe-type http-get set services rpm probe youtube_rpm_primary test youtube_test_primary target url https://youtube.com set services rpm probe youtube_rpm_primary test youtube_test_primary probe-count 5 set services rpm probe youtube_rpm_primary test youtube_test_primary probe-interval 10 set services rpm probe youtube_rpm_primary test youtube_test_primary thresholds successive-loss 5 set services rpm probe youtube_rpm_primary test youtube_test_primary rtt 150000 set services rpm probe youtube_rpm_primary test youtube_test_primary destination-interface ge-0/0/7.0 set services rpm probe youtube_rpm_primary test youtube_test_primary next-hop 10.10.10.1 set services rpm probe youtube_rpm_secondary test youtube_test_secondary probe-type http-get set services rpm probe youtube_rpm_secondary test youtube_test_secondary target url https://youtube.com set services rpm probe youtube_rpm_secondary test youtube_test_secondary probe-count 5 set services rpm probe youtube_rpm_secondary test youtube_test_secondary probe-interval 10 set services rpm probe youtube_rpm_secondary test youtube_test_secondary thresholds successive-loss 5 set services rpm probe youtube_rpm_secondary test youtube_test_secondary rtt 150000 set services rpm probe youtube_rpm_secondary test youtube_test_secondary destination-interface ge-0/0/6.0 set services rpm probe youtube_rpm_secondary test youtube_test_secondary next-hop 192.168.220.1 set services rpm probe slack_rpm_primary test slack_test_primary probe-type icmp-ping set services rpm probe slack_rpm_primary test slack_test_primary target address 216.115.208.241 set services rpm probe slack_rpm_primary test slack_test_primary probe-count 5 set services rpm probe slack_rpm_primary test slack_test_primary probe-interval 1 set services rpm probe slack_rpm_primary test slack_test_primary thresholds successive-loss 5 set services rpm probe slack_rpm_primary test slack_test_primary rtt 60000 set services rpm probe slack_rpm_primary test slack_test_primary destination-interface ge-0/0/7.0 set services rpm probe slack_rpm_primary test slack_test_primary next-hop 10.10.10.1 set services rpm probe slack_rpm_secondary test slack_test_secondary probe-type icmp-ping set services rpm probe slack_rpm_secondary test slack_test_secondary target address 216.115.208.241 set services rpm probe slack_rpm_secondary test slack_test_secondary probe-count 5 set services rpm probe slack_rpm_secondary test slack_test_secondary probe-interval 1 set services rpm probe slack_rpm_secondary test slack_test_secondary thresholds successive-loss 5 set services rpm probe slack_rpm_secondary test slack_test_secondary rtt 60000 set services rpm probe slack_rpm_secondary test slack_test_secondary destination-interface ge-0/0/6.0 set services rpm probe slack_rpm_secondary test slack_test_secondary next-hop 192.168.220.1

각 애플리케이션에 대한 라우팅 인스턴스를 생성합니다. 해당 애플리케이션에 대한 기본 링크를 통한 경로가 다른 링크에 비해 더 낮은 선호 값을 갖는지 확인합니다. 선호 값이 낮을수록 경로가 더 선호됩니다. 비즈니스 크리티컬 애플리케이션이 LTE 백업 인터페이스를 사용하는지 확인합니다.

이 단계에서는 Office365 응용 프로그램에 대한 라우팅 인스턴스를 구성합니다. 기본 링크는 MPLS 링크입니다. 이 링크의 게이트웨이에 기본 설정 값을 10으로 설정하면 가장 선호되는 경로가 됩니다. 광대역 인터넷 링크의 게이트웨이에 대한 기본 설정 값이 20이면 두 번째로 선호되는 옵션입니다. LTE 백업 링크의 기본 설정 값은 30이며 가장 선호되지 않는 옵션입니다.

set routing-instances office365_RInstance instance-type forwarding set routing-instances office365_RInstance routing-options static route 0/0 qualified-next-hop 192.168.220.1 preference 10 set routing-instances office365_RInstance routing-options static route 0/0 qualified-next-hop 10.10.10.1 preference 20 set routing-instances office365_RInstance routing-options static route 0/0 qualified-next-hop dl0.0 set routing-instances office365_RInstance routing-options static route 0/0 preference 30

이전 단계와 동일한 패턴을 사용하여 나머지 애플리케이션에 대한 라우팅 인스턴스를 구성합니다.

set routing-instances skype_RInstance instance-type forwarding set routing-instances skype_RInstance routing-options static route 0/0 qualified-next-hop 10.10.10.1 preference 10 set routing-instances skype_RInstance routing-options static route 0/0 qualified-next-hop 192.168.220.1 preference 20 set routing-instances salesforce_RInstance instance-type forwarding set routing-instances salesforce_RInstance routing-options static route 0/0 qualified-next-hop 192.168.220.1 preference 10 set routing-instances salesforce_RInstance routing-options static route 0/0 qualified-next-hop 10.10.10.1 preference 20 set routing-instances salesforce_RInstance routing-options static route 0/0 qualified-next-hop dl0.0 preference 30 set routing-instances dropbox_RInstance instance-type forwarding set routing-instances dropbox_RInstance routing-options static route 0/0 qualified-next-hop 10.10.10.1 preference 10 set routing-instances dropbox_RInstance routing-options static route 0/0 qualified-next-hop 192.168.220.1 preference 20 set routing-instances slack_RInstance instance-type forwarding set routing-instances slack_RInstance routing-options static route 0/0 qualified-next-hop 10.10.10.1 preference 10 set routing-instances slack_RInstance routing-options static route 0/0 qualified-next-hop 192.168.220.1 preference 20 set routing-instances zoom_RInstance instance-type forwarding set routing-instances zoom_RInstance routing-options static route 0/0 qualified-next-hop 192.168.220.1 preference 10 set routing-instances zoom_RInstance routing-options static route 0/0 qualified-next-hop 10.10.10.1 preference 20 set routing-instances zoom_RInstance routing-options static route 0/0 qualified-next-hop dl0.0 preference 30 set routing-instances gotomeeting_RInstance instance-type forwarding set routing-instances gotomeeting_RInstance routing-options static route 0/0 qualified-next-hop 10.10.10.1 preference 10 set routing-instances gotomeeting_RInstance routing-options static route 0/0 qualified-next-hop 192.168.220.1 preference 20 set routing-instances youtube_RInstance instance-type forwarding set routing-instances youtube_RInstance routing-options static route 0/0 qualified-next-hop 10.10.10.1 preference 10 set routing-instances youtube_RInstance routing-options static route 0/0 qualified-next-hop 192.168.220.1 preference 20

모든 애플리케이션에 대한 IP 모니터링 정책을 구성합니다. 정책의 목표는 이전 단계의 라우팅 인스턴스에서 생성된 경로의 메트릭을 변경하는 것입니다. 정책은 프로브별로 생성됩니다.

이 단계에서는 office365 애플리케이션에 대한 IP 모니터링 정책을 만듭니다. 두 개의 프로브를 구성했으므로 각 프로브에 대해 하나씩 두 개의 정책을 만들었습니다. 프로브된 링크가 허용된 임계값을 벗어나면 정책은 다른 링크를 통해 애플리케이션 트래픽을 다시 라우팅하기 위해 경로의 기본 설정을 변경합니다. 이 정책은 두 번째로 적합한 링크에 대한 메트릭을 2로 줄입니다.

예: 프로브가 Office35의 기본 링크(MPLS)가 RTT 및 패킷 손실에 대한 요구 사항을 충족하지 않는 것으로 식별되면 정책은 광대역 인터넷 링크에 대한 게이트웨이의 메트릭 2를 허용합니다. 정책은 두 번째로 적합한 경로에 대한 메트릭을 변경합니다.

set services ip-monitoring policy office365_ipm_primary match rpm-probe office365_rpm_primary set services ip-monitoring policy office365_ipm_primary then preferred-route routing-instances office365_RInstance route 0/0 next-hop 10.10.10.1 set services ip-monitoring policy office365_ipm_primary then preferred-route routing-instances office365_RInstance route 0/0 preferred-metric 2

Office365용 보조 프로브에 대한 IP 모니터링 정책을 구성합니다. 다음 홉 주소는 기본 MPLS 링크입니다.

set services ip-monitoring policy office365_ipm_secondary match rpm-probe office365_rpm_ secondary set services ip-monitoring policy office365_ipm_ secondary then preferred-route routing-instances office365_RInstance route 0/0 next-hop 192.168.220.1 set services ip-monitoring policy office365_ipm_ secondary then preferred-route routing-instances office365_RInstance route 0/0 preferred-metric 2

나머지 애플리케이션에 대한 IP 모니터링 정책은 이전 두 단계에서 수행한 것과 유사한 패턴을 따릅니다.

set services ip-monitoring policy skype_ipm_primary match rpm-probe skype_rpm_primary set services ip-monitoring policy skype_ipm_primary then preferred-route routing-instances skype_RInstance route 0/0 next-hop 192.168.220.1 set services ip-monitoring policy skype_ipm_primary then preferred-route routing-instances skype_RInstance route 0/0 preferred-metric 2 set services ip-monitoring policy skype_ipm_secondary match rpm-probe skype_rpm_ secondary set services ip-monitoring policy skype_ipm_ secondary then preferred-route routing-instances skype_RInstance route 0/0 next-hop 10.10.10.1 set services ip-monitoring policy skype_ipm_ secondary then preferred-route routing-instances skype_RInstance route 0/0 preferred-metric 2 set services ip-monitoring policy salesforce_ipm_primary match rpm-probe salesforce_rpm_primary set services ip-monitoring policy salesforce_ipm_primary then preferred-route routing-instances salesforce_RInstance route 0/0 next-hop 10.10.10.1 set services ip-monitoring policy salesforce_ipm_primary then preferred-route routing-instances salesforce_RInstance route 0/0 preferred-metric 2 set services ip-monitoring policy salesforce_ipm_secondary match rpm-probe salesforce_rpm_ secondary set services ip-monitoring policy salesforce_ipm_ secondary then preferred-route routing-instances salesforce_RInstance route 0/0 next-hop 192.168.220.1 set services ip-monitoring policy salesforce_ipm_ secondary then preferred-route routing-instances salesforce_RInstance route 0/0 preferred-metric 2 set services ip-monitoring policy dropbox_ipm_primary match rpm-probe dropbox_rpm_primary set services ip-monitoring policy dropbox_ipm_primary then preferred-route routing-instances dropbox_RInstance route 0/0 next-hop 192.168.220.1 set services ip-monitoring policy dropbox_ipm_primary then preferred-route routing-instances dropbox_RInstance route 0/0 preferred-metric 2 set services ip-monitoring policy dropbox_ipm_secondary match rpm-probe dropbox_rpm_ secondary set services ip-monitoring policy dropbox_ipm_ secondary then preferred-route routing-instances dropbox_RInstance route 0/0 next-hop 10.10.10.1 set services ip-monitoring policy dropbox_ipm_ secondary then preferred-route routing-instances dropbox_RInstance route 0/0 preferred-metric 2 set services ip-monitoring policy slack_ipm_primary match rpm-probe slack_rpm_primary set services ip-monitoring policy slack_ipm_primary then preferred-route routing-instances slack_RInstance route 0/0 next-hop 192.168.220.1 set services ip-monitoring policy slack_ipm_primary then preferred-route routing-instances slack_RInstance route 0/0 preferred-metric 2 set services ip-monitoring policy slack_ipm_secondary match rpm-probe slack_rpm_ secondary set services ip-monitoring policy slack_ipm_ secondary then preferred-route routing-instances slack_RInstance route 0/0 next-hop 10.10.10.1 set services ip-monitoring policy slack_ipm_ secondary then preferred-route routing-instances slack_RInstance route 0/0 preferred-metric 2 set services ip-monitoring policy zoom_ipm_primary match rpm-probe zoom_rpm_primary set services ip-monitoring policy zoom_ipm_primary then preferred-route routing-instances zoom_RInstance route 0/0 next-hop 10.10.10.1 set services ip-monitoring policy zoom_ipm_primary then preferred-route routing-instances zoom_RInstance route 0/0 preferred-metric 2 set services ip-monitoring policy zoom_ipm_secondary match rpm-probe zoom_rpm_ secondary set services ip-monitoring policy zoom_ipm_ secondary then preferred-route routing-instances zoom_RInstance route 0/0 next-hop 192.168.220.1 set services ip-monitoring policy zoom_ipm_ secondary then preferred-route routing-instances zoom_RInstance route 0/0 preferred-metric 2 set services ip-monitoring policy gotomeeting_ipm_primary match rpm-probe gotomeeting_rpm_primary set services ip-monitoring policy gotomeeting_ipm_primary then preferred-route routing-instances gotomeeting_RInstance route 0/0 next-hop 192.168.220.1 set services ip-monitoring policy gotomeeting_ipm_primary then preferred-route routing-instances gotomeeting_RInstance route 0/0 preferred-metric 2 set services ip-monitoring policy gotomeeting_ipm_secondary match rpm-probe gotomeeting_rpm_ secondary set services ip-monitoring policy gotomeeting_ipm_ secondary then preferred-route routing-instances gotomeeting_RInstance route 0/0 next-hop 10.10.10.1 set services ip-monitoring policy gotomeeting_ipm_ secondary then preferred-route routing-instances gotomeeting_RInstance route 0/ preferred-metric 2 set services ip-monitoring policy youtube_ipm_primary match rpm-probe youtube_rpm_primary set services ip-monitoring policy youtube_ipm_primary then preferred-route routing-instances youtube_RInstance route 0/0 next-hop 192.168.220.1 set services ip-monitoring policy youtube_ipm_primary then preferred-route routing-instances youtube_RInstance route 0/0 preferred-metric 2 set services ip-monitoring policy youtube_ipm_secondary match rpm-probe youtube_rpm_ secondary set services ip-monitoring policy youtube_ipm_ secondary then preferred-route routing-instances youtube_RInstance route 0/0 next-hop 10.10.10.1 set services ip-monitoring policy youtube_ipm_ secondary then preferred-route routing-instances youtube_RInstance route 0/0 preferred-metric 2

범위 내 8개의 애플리케이션 모두와 일치하고 해당 애플리케이션에 대한 해당 라우팅 인스턴스로 트래픽을 리디렉션하는 고급 정책 기반 라우팅(APBR) 프로필을 구성합니다. 프로필은 규칙으로 나뉩니다. 각 규칙은 하나의 애플리케이션과 하나의 라우팅 인스턴스에 적용됩니다.

이 단계에서 규칙은

office365_rule애플리케이션junos:OFFICE365-CREATE-CONVERSATION"에 대한 모든 트래픽을 일치시키고 트래픽을 라우팅 인스턴스office365_RInstance(으)로 리디렉션합니다.set security advance-policy-based-routing tunables max-route-change 0 set security advance-policy-based-routing profile apbr_profile rule office365_rule match dynamic-application junos:OFFICE365-CREATE-CONVERSATION set security advance-policy-based-routing profile apbr_profile rule office365_rule then routing-instance office365_RInstance set security advance-policy-based-routing profile apbr_profile rule skype_rule match dynamic-application junos: SKYPE set security advance-policy-based-routing profile apbr_profile rule skype_rule then routing-instance skype_RInstance set security advance-policy-based-routing profile apbr_profile rule salesforce_rule match dynamic-application junos:SALESFORCE set security advance-policy-based-routing profile apbr_profile rule salesforce_rule then routing-instance salesforce_RInstance set security advance-policy-based-routing profile apbr_profile rule dropbox_rule match dynamic-application junos: DROPBOX set security advance-policy-based-routing profile apbr_profile rule dropbox_rule then routing-instance dropbox_RInstance set security advance-policy-based-routing profile apbr_profile rule slack_rule match dynamic-application junos:SLACK set security advance-policy-based-routing profile apbr_profile rule slack_rule then routing-instance slack_RInstance set security advance-policy-based-routing profile apbr_profile rule zoom_rule match dynamic-application junos:ZOOM set security advance-policy-based-routing profile apbr_profile rule zoom_rule then routing-instance zoom_RInstance set security advance-policy-based-routing profile apbr_profile rule gotomeeting_rule match dynamic-application junos: GOTOMEETING set security advance-policy-based-routing profile apbr_profile rule gotomeeting_rule then routing-instance gotomeeting_RInstance set security advance-policy-based-routing profile apbr_profile rule youtube_rule match dynamic-application junos:YOUTUBE set security advance-policy-based-routing profile apbr_profile rule youtube_rule then routing-instance youtube_RInstance set

이 단계에서는 애플리케이션 연속성에 영향을 주지 않도록 진행 중인 세션에 대한 세션 중간 경로 변경을 허용하지 않습니다. 이 작업은 매개 변수를 0으로 설정하여

max-route-change수행됩니다.프로토콜 독립적인 라우팅 테이블 그룹을 구성합니다. 그룹은 전용 인스턴스의 라우팅 테이블을 기본 라우팅 테이블로 가져옵니다.

set routing-options interface-routes rib-group inet apbr_group set routing-options rib-groups apbr_group import-rib inet.0 set routing-options rib-groups apbr_group import-rib office365_RInstance.inet.0 set routing-options rib-groups apbr_group import-rib skype_RInstance.inet.0 set routing-options rib-groups apbr_group import-rib salesforce_RInstance.inet.0 set routing-options rib-groups apbr_group import-rib dropbox_RInstance.inet.0 set routing-options rib-groups apbr_group import-rib slack_RInstance.inet.0 set routing-options rib-groups apbr_group import-rib zoom_RInstance.inet.0 set routing-options rib-groups apbr_group import-rib gotomeeting_RInstance.inet.0 set routing-options rib-groups apbr_group import-rib youtube_RInstance.inet.0

새로 생성된 프로필을

apbr_profile보안 영역 트러스트에 추가합니다. 이 구성은 트러스트 영역의 트래픽에 프로필을 적용합니다.set security zones security-zone trust advance-policy-based-routing-profile apbr_profile

구성을 커밋합니다.

commit

유효성 검사

구성이 제대로 작동하는지 확인하려면 다음 작업을 수행하십시오.

Junos OS에 의한 Mini-PIM 모듈 탐지 확인

목적

Junos OS가 Mini-PIM 모듈을 탐지하는지 확인합니다.

행동

운영 모드에서:

user@host> show chassis hardware Hardware inventory: Item Version Part number Serial number Description Chassis CX0916AF0004 SRX320-POE Routing Engine REV 0x05 650-065041 CX0916AF0004 RE-SRX320-POE FPC 0 FPC PIC 0 6xGE,2xGE SFP Base PIC FPC 1 REV 02 650-073958 AH06074206 FPC PIC 0 LTE for AE Power Supply 0

의미

디바이스는 출력에 Mini-PIM 모듈을 LTE for AE 표시합니다.

Mini-PIM의 펌웨어 버전 확인

목적

Mini-PIM의 펌웨어 버전을 확인합니다.

행동

운영 모드에서:

user@host> show system firmware

Part Type Tag Current Available Status

version version

FPC 1

PIC 0 MLTE_FW 1 17.1.80 0 OK

Routing Engine 0 RE BIOS 0 3.0 3.6 OK

Routing Engine 0 RE BIOS Backup 1 3.0 3.6 OK

의미

출력은 Mini-PIM의 펌웨어 버전을 17.1.80으로 보여줍니다. 필요한 경우 펌웨어를 업데이트하십시오. LTE Mini-Physical Interface Module의 펌웨어 업그레이드를 참조하십시오.

APBR 규칙 효과 확인

목적

APBR 규칙을 적용한 후 트래픽 처리 세부 정보를 확인합니다.

행동

운영 모드에서:

user@host> show security advance-policy-based-routing statistics Advance Profile Based Routing statistics: Sessions Processed 5611 App rule hit on cache hit 1 App rule hit on HTTP Proxy/ALG 0 Midstream disabled rule hit on cache hit 0 URL cat rule hit on cache hit 0 DSCP rule hit on first packet 0 App and DSCP hit on first packet 0 App rule hit midstream 0 Midstream disabled rule hit midstream 0 URL cat rule hit midstream 0 App and DSCP rule hit midstream 0 DSCP rule hit midstream 0 Route changed on cache hits 1 Route changed on HTTP Proxy/ALG 0 Route changed midstream 0 Zone mismatch 0 Drop on zone mismatch 0 Next hop not found 0 Application services bypass 0

의미

출력에는 애플리케이션 기반 라우팅 규칙에 대해 처리된 세션, 애플리케이션 트래픽이 APBR 프로필과 일치하는 횟수(rule hit) 및 APBR이 세션에 적용된 횟수(Route change)에 대한 세부 정보가 표시됩니다.